Rozdział 7

Zintegrowana obsługa sieci

Nie tak dawno temu większość użytkowników komputerów

osobistych wymieniało informacje za pośrednictwem dyskietek lub

drukowanych sprawozdań. Nieco później kilku producentów zaczęło

łączyć swe komputery w sieci. Zaczęły się formować wspólnoty

komputerowe, wpierw ściśle badawcze, które wtedy skłaniały się ku

komputerom UNIX i VAX. Ponieważ musiały one przesyłać duże

pliki pomiędzy maszynami, opracowano odpowiednie programy

usługowe, które transmisję całej informacji realizowały za pomocą

kart sieciowych.

Gdy tylko programy te „okrzepły” i z laboratoriów wyszły do

produkcji, szersze już rzesze nowych użytkowników zakrzątnęły się

nad żywotną dla nich sprawą: połączeniem komputerów biurowych

siecią. Początkowo chodziło tylko o wspólne użytkowanie drukarek

i przekazywanie sobie nawzajem kilku plików. Co było dalej, wiemy

- zaczęto opracowywać sposoby przechowywania programów na

serwerach i reglamentowania licencji na ich stosowanie przez

poszczególnych użytkowników, a prócz tego powstało mnóstwo

innych użytecznych narzędzi. Pewne instytucje zaczęły nawet

przechowywać – w cyfrowej formie – swe kluczowe informacje

i udostępniały je poprzez sieć z

jednego, scentralizowanego

ośrodka.

Windows NT powstał zaraz po tym, gdy ów pęd ku sieciom nabrał

prawdziwego rozmachu. Zespół inżynierów Microsoft-u zrozumiał,

że trend ten utrzyma się na stałe i od tego czasu wbudowuje obsługę

sieci w system operacyjny jako jego centralny składnik (podobnie

jak wiele systemów unixowych, dostępnych na rynku).

W przeszłości większość systemów PC (takich jak Windows 3.1)

instalowano bez żadnych wbudowanych mechanizmów sieciowych,

a użytkownicy musieli sami dokupować pakiety rozszerzające (add-

on) u rozmaitych producentów. Każdy z nich miał odmienną wizję

tego, jak obsługa sieci winna być zaimplementowana i trzeba było

poświęcać mnóstwo czasu i wysiłku na uczenie się ich systemów.

264

Rozdział 7

Ponadto ciągle i na wiele sposobów pakiety te przypominały, że są

tylko rozszerzeniami, a nie integralnymi częściami samego systemu

operacyjnego (na przykład zarządzanie pamięcią, które staje się

koszmarem, gdy jest załadowanych kilka sterowników sieciowych).

Windows NT wbudował obsługę sieci do systemu operacyjnego, jako

jego integralną część. Nadal można wybierać sterowniki i usługi,

lecz pomiędzy systemem operacyjnym a siecią istnieje teraz

standardowy interfejs, do którego stosują się wszyscy inni

producenci. A także - ponieważ Windows NT jest systemem 32-

bitowym, który wspiera lepsze zarządzanie pamięcią

i wielozadaniowość - o wiele łatwiej jest implementować sterowniki

i usługi sieciowe. Odnosi się to zwłaszcza do tych usług sieciowych,

które (jak FT P ) muszą nieprzerwanie monitorować w tle stan sieci,

by na bieżąco obsługiwać żądania informacji wysyłane przez

pozostałe komputery.

I tutaj dochodzimy do sedna niniejszego rozdziału. Jak sam tytuł

wskazuje, główną uwagę poświęca on instalowaniu tych składników

sieciowych, które stanowią część systemu operacyjnego serwera NT

jako takiego. Istnieją jeszcze pewne ilości pakietów rozszerzających

(add-on), pochodzących od Microsoft-u lub innych wytwórców.

Objemują one na przykład serwery T elnetu lub World Wide Web.

Obsługa sieci w Windows NT

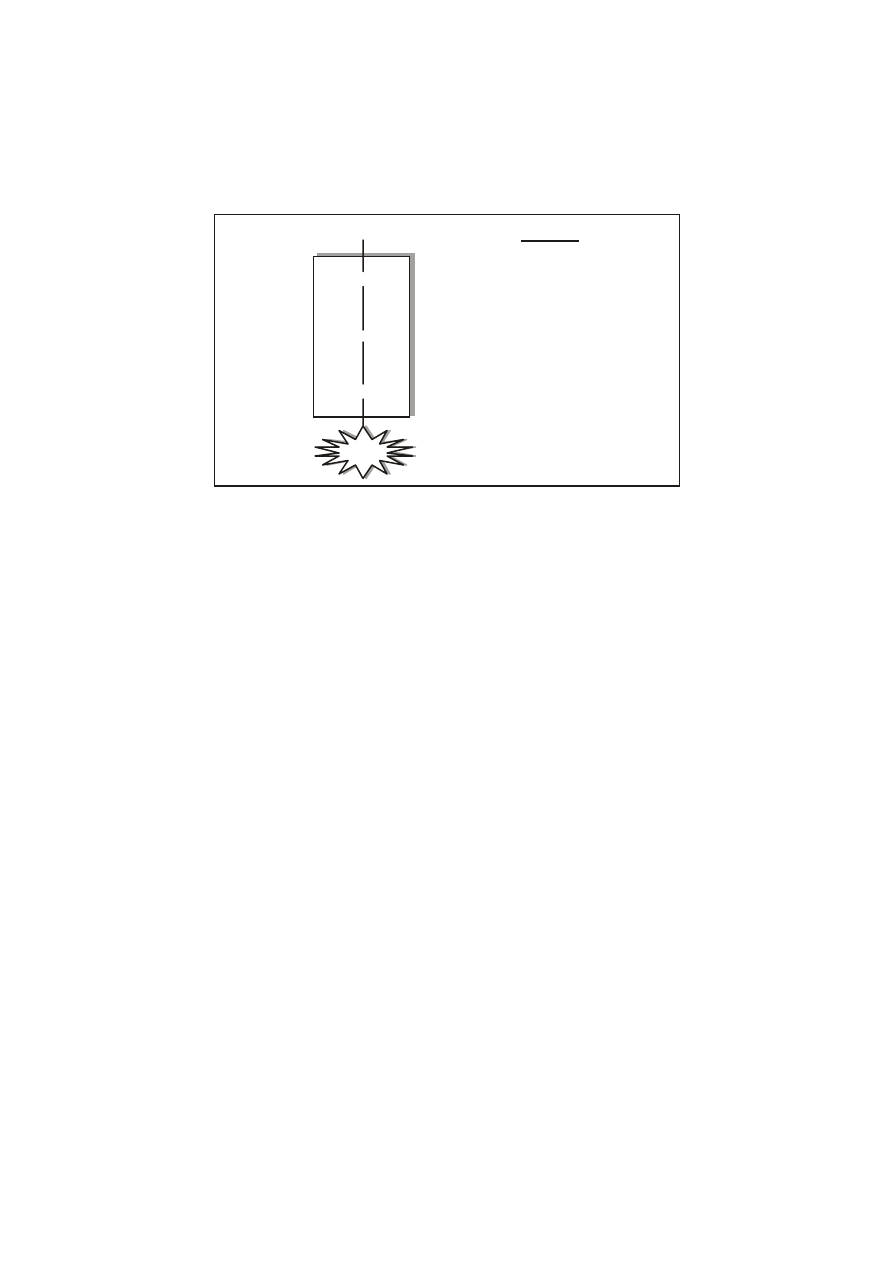

Rozpocznijmy od przypomnienia tego, co składa się na

zintegrowaną obsługę sieci w

Windows NT . W

poprzednich

rozdziałach omówiliśmy niektóre z technologii (takie jak usługi

NetWare i FT P) z realizacyjnego punktu widzenia. Zadaniem tego

podrozdziału jest zaprezentowanie globalnego obrazu składników

sieciowych i pokazanie, w jaki sposób składają się one w spójną

całość (schemat poglądowy ilustruje rysunek 7.1).

Zintegrowana obsługa sieci

265

Zanim przystąpi się do konfigurowania sieci, trzeba koniecznie

zapoznać się z

tymi składnikami i

zrozumieć, jak ze sobą

współpracują. Zasadniczym ich celem jest przeniesienie danych

z aplikacji użytkownika (takiej jak Eksplorator lub aplikacja bazy

danych klient/serwer) do kabla sieciowego, wychodzącego

z komputera użytkownika. Dla celów niniejszego omówienia, całą

tę hierarchię sieciową podzieliliśmy na trzy składniki:

!

Usługi i programy: Warstwę tę stanowi szereg usług, które

realizują funkcje wysokiego poziomu, czyli te, których żądają

użytkownicy i programy. Przykładem usługi może być File and

Print Sharing (Współużytkowanie plików i drukarek) dla sieci

Microsoft Networks. Windows NT Server ma również kilka

usług, które działają w tle i są dostępne po uruchomieniu (nawet

wtedy, gdy nikt nie jest zalogowany przy konsoli serwera).

Przykładami takich usług jest serwer FT P oraz serwer zdalnych

wywołań procedur (RPC). Poza tym jest szereg aplikacji,

pracujących w pierwszym planie, które dostarczają specjalnych

usług sieciowych, takich jak sprawdzanie, czy dostępne są inne

komputery T CP/IP (Ping), lub logowanie się do zdalnych

komputerów (T elnet).

!

Protokół: Jest to język i format sygnałów komunikacyjnych.

W istocie schodzimy tu do poziomu sieciowej „kuchni”, z jej

niezrozumiałymi parametrami komunikacyjnymi. Na szczęście,

z

punktu widzenia większości administratorów sieciowych

A plika cje

P rzy kłady

U sługi

S erw e r FTP

TCP /IP

Ethe rne t

P rotokoły

K arta

S ieć

Rys. 7.1. Schemat

mechanizmów

sieciowych

w W indows NT

266

Rozdział 7

wystarczy, by wszystkie maszyny, z

którymi będą się

komunikować, używały jednakowego protokołu. Windows NT ,

który pozwala na jednoczesne stosowanie kilku protokołów,

wymaga nieco większej staranności - trzeba bowiem mieć

odpowiednie protokoły dla wszystkich aplikacji i wszystkich

zdalnych maszyn, obsługiwanych przez serwer NT .

!

Karta: Jest to urządzenie, które wprowadza sygnały logiczne,

uformowane w protokołowej części hierarchii sieciowej, do

fizycznego kabla (lub przekształca je w

promieniowanie

elektromagnetyczne, ponieważ istnieją nawet sieci

bezprzewodowe), łączącego dany komputer z

pozostałymi.

Windows NT traktuje modem tak, jakby był kartą sieciową

(choć, by skonfigurować go całkowicie, w Panelu sterowania

udostępnia dodatkowe ikony), i dlatego trzeba dla niego także

instalować protokoły i usługi.

Standardy zaimplementowane w NT 4

Z tego, co powiedziano w poprzednim rozdziale, nasuwa się

nieodparcie, iż kluczem, który przed odizolowanymi od siebie

stacjami roboczymi otwiera świat komunikacji sieciowej, jest

ST ANDARD. Oczywiście, jest wiele firm, którym wydaje się, że są

z definicji „standardami” (nie chodzi tu o Microsoft). Dlatego

możliwość podłączania się do innych stacji roboczych ograniczona

jest do tych standardów, które nasz komputer wspiera. Na szczęście

Windows NT komunikuje się z szeroką gamą najprzeróżniejszych

komputerów, dzięki wbudowanym protokołom i

usługom

sieciowym. Ponieważ dziś prawie wszyscy producenci budują

systemy operacyjne, które obsługują Internet, T CP/IP jest obecnie

najpowszechniej wykorzystywanym protokołem komunikacyjnym

i nic dziwnego, że Windows NT wspiera go standardowo (bez

potrzeby dokupowania dodatkowych produktów ).

Dlatego, nim zagłębimy się w szczegóły procedur konfigurujących

obsługę sieci w Windows NT , nie zaszkodzi przejrzeć listę tych

możliwości, które odnoszą się do standardów sieciowych. Obejmują

one nie tylko protokoły, których użyjemy do konfigurowania sieci,

lecz również kilka standardowych interfejsów, pozwalających

zakupionym oddzielnie aplikacjom współpracować z

usługami

Zintegrowana obsługa sieci

267

sieciowymi NT i w ten sposób komunikować się ze zdalnymi

systemami:

!

Protokół T CP/IP - do komunikowania się ze światem Internetu

i UNIX-a.

!

Protokół NetBEUI - do komunikowania się z tradycyjnymi

sieciami Microsoft-u, takimi jak Windows for Workgroups.

!

Protokoły IPX i SPX, które umożliwiają komunikację z sieciami

Novell NetWare, z wykorzystaniem ich własnego języka (a nie

bramy lub interpretatora).

!

Remote Access Service – usługi zdalnego dostępu (standard

Microsoft-u) pozwalają telefonować do naszego serwera ze

zdalnych, kompatybilnych komputerów Microsoft-u i z naszego

serwera do innych takich komputerów (bazujących na Windows

NT lub Windows 95).

!

Program T elnet pozwala podłączać się do zdalnych serwerów

(takich jak komputery unixowe), na których działa serwer

T elnetu, przez co stajemy się w praktyce terminalem takiego

komputera.

!

Usługi File T ransfer Protocol (FT P) pozwalają innym stacjom

roboczym, które mają FT P, podłączać się do naszej stacji

roboczej, a naszemu komputerowi do innych serwerów FT P.

!

Zdalne wywoływanie procedur (RPC) pozwala wykonywać

programy na innych komputerach, wspierających RPC.

!

Named pipes (Nazwane potoki) pozwalają połączyć ze sobą dwie

aplikacje Windows i ustanowić komunikację miedzy nimi.

!

Open Database Connectivity (ODBC) pozwala aplikacjom

klient/ serwer przysyłać do baz danych zapytania (query)

i odbierać ich rezultaty.

!

Object Linking and Embedding (OLE) pozwala aplikacjom

komunikować się ze sobą i używać siebie nawzajem w swego

rodzaju kooperacji. OLE może być wykorzystywane zarówno

w

operacjach prostych, takich jak osadzenie arkusza

kalkulacyjnego w środku dokumentu, jak i złożonych, takich jak

komunikacja pomiędzy aplikacją-klientem a serwerem bazy

danych.

268

Rozdział 7

Z wyliczonymi powyżej standardami współdziałają dziesiątki innych

składników niższego poziomu, takie jak standardy transmisyjne

Ethernet lub T oken Ring, związane z konkretną kartą sieciową.

Jednak dla naszych celów powyższą listę można uważać – w stopniu

podstawowym – za wystarczającą w

podsystemie sieciowym

Windows NT . Dzięki wszystkim tym standardom integrowanie

serwerów i stacji roboczych NT z istniejącymi sieciami staje się

zupełnie łatwe. Odnosi się to szczególnie do tych składników, które

zapewniają przyłączeniowość (connectivity) NetWare i T CP/IP

(czyli Unix-a). Być może trzeba będzie jeszcze dopracować

szczegóły połączenia, lecz dobrze jest wiedzieć na początek, że

w środowisku NT komunikacja taka jest możliwa, a nawet względnie

prosta.

Popularne protokoły sieciowe

Często wyobrażamy sobie protokół, jako uzgodniony standard,

zapewniający, że będziemy mogli wymieniać swoje informacje

z innymi. W rozdziale tym skupimy się na pewnym szczególnym

zestawie protokołów, określających, kto w sieci może odbierać

nasze sygnały. Ustanawiają one standardy, pozwalające innym

komputerom w sieci zdecydować wpierw, czy pakiety informacji

przeznaczone są dla nich, a potem, co należy uczynić z odebraną

informacją.

Sams Publishing wydał wiele książek poświęconych szczegółom

takich protokołów; także Windows NT Networking Guide (z

Resource Kit) rozwija tę kwestię. W

rozdziale poddaliśmy

charakterystyce te protokoły, bez znajomości których trudno sobie

wyobrazić pracę administratora sieci. Obejmuje ona:

!

Historyczny zarys protokołu

!

Podstawowe wiadomości transferze sygnałów

!

Analiza wad i zalet protokołu

TCP/IP

Naszą „podróż” po protokołach rozpoczynamy od T CP/IP. Cóż

takiego sprawiło, że dla dzisiejszych administratorów systemów jest

Zintegrowana obsługa sieci

269

on tak ważny? Otóż przede wszystkim „napędza” on Internet. Jest

to również protokół, który można rutować (sygnały wysyłane

tylko do tych segmentów sieci, które ich potrzebują), co pozwala

utrzymać całkowite obciążenie sieci na niskim poziomie. Jest to

w końcu solidny protokół, który implementuje funkcje

niezawodności transmisji i możliwość przyłączania aplikacji do

„gniazdek” (sockets), czyli łączy sieciowych realizujących

wyspecjalizowane formy komunikacji (takie jak FT P lub

współpraca z bazą danych typu klient/serwer).

T CP/IP został początkowo opracowany dla armii Stanów

Zjednoczonych. Wkrótce jednak stał się standardem na

uniwersytetach i w różnych agencjach rządowych USA. Wielkie

przyspieszenie nastąpiło wtedy, gdy świat berkeley’owskiego Unix-

a zaadoptował T CP/IP jako swój standard. W ciągu następnych lat

Internet i komplet jego protokołów zaczęły żyć własnym życiem.

Istnieją grupy robocze, złożone z

ekspertów z

przemysłu

i zainteresowanych użytkowników, które pracują nad takim

rozwinięciem standardów, by spełniały nowe, rodzące się właśnie

wymagania. Przykładem niech będzie praca poświęcona zagadnieniu

gwałtownego rozwoju Internetu, udostępnieniu dodatkowych

adresów i poprawie rutingu ruchu sieciowego.

Akronim T CP/IP można podzielić na T CP (Transmission Control

Protocol) i IP (Internet Protocol). T CP zajmuje się detalami

przesyłania, a

IP dostarcza każdemu komputerowi, łatwego

w obsłudze i rutowaniu adresu. Istnieje jeszcze pewna ilość innych

(również opartych na standardach) protokołów, w codziennej

praktyce grupowanych wokół rodziny T CP/IP. Obejmują one na

przykład Ping - sprawdzający, czy odległy komputer odpowiada, lub

FT P - do przesyłania plików między komputerami.

Jak wszystko, protokół ten posiada (z punktu widzenia

administratora) następujące wady i zalety:

!

Jest to najpowszechniej w świecie przyjęty protokół. Wspierają

go prawie wszystkie z

najważniejszych komputerowych

systemów operacyjnych. Na jego bazie stworzono ogromny

rynek oprogramowania (od przeglądarek Internetu do narzędzi

klient/serwer do obsługi baz danych).

270

Rozdział 7

!

Jest wystarczająco solidny, by obsługiwać komunikację

o

specjalnych wymaganiach. Na przykład, w

systemie

zarzadzania bazą danych Oracle bardzo trudno osiągnąć -

poprzez NetBEUI - odpowiednią niezawodność i wydajność

komunikacji między klientem a

serwerem bazy danych,

natomiast w T CP nie ma z tym większych kłopotów.

!

T CP/IP można rutować, co z kolei pozwala dzielić sieć na

segmenty, obsługujące jedynie ruch, generowany w nich przez

użytkowników. Ponadto, dzięki dobrze zdefiniowanemu

zestawowi interfejsów, przeznaczonych dla ściśle określonych

zastosowań, można kontrolować, jaki rodzaj ruchu dozwolony

jest w segmencie sieci. Jest to jeden z kluczy do mechanizmów

zabezpieczających, takich jak firewall.

!

Jest to protokół transmisyjny ogólnego przeznaczenia. Dlatego

nie jest zoptymalizowany dla prostych usług - w rodzaju

współużytkowania plików i drukarek (choć może robić i to).

!

Wymaga sporego nakładu pracy konfiguracyjnej, by każdy

z każdym mógł się porozumieć. Do zaimplementowania sieci

T CP/IP bezwzględnie potrzebny jest plan i

mechanizmy

kontrolne.

NetBEUI

NetBEUI lokuje się na przeciwnym krańcu spektrum protokołów,

jeśli chodzi o standaryzację i niezawodność. Windows NT korzysta

z protokołu NetBEUI Frame (NBF), który jest rozszerzeniem

starego NetBIOS Extended User Interface (NetBEUI). T en ostatni

wprowadził IBM w roku 1985 - jako sposób na realizację

komunikacji w

swych sieciach PC. Miał być w

zamierzeniu

nieskomplikowany i zoptymalizowany do wykonywania prostych

funkcji sieciowych (takich jak drukowanie i współużytkowanie

plików), które w

sieciach PC występują powszechnie.

Najważniejszym ulepszeniem, wprowadzonym w NBF (w stosunku

do NetBEUI), jest zniesienie ograniczenia do 254 sesji.

W czasach, gdy opracowano NetBEUI, wydawało się to bardzo

rozsądną granicą dla sieci lokalnych. Bardziej dokuczliwym

ograniczeniem jest fakt, że nie został on zaprojektowany z myślą

o

niezawodnej komunikacji z

ustanawianiem stałych połączeń

Zintegrowana obsługa sieci

271

logicznych. Windows NT Networking Guide zawiera interesujące

omówienie tego tematu, lecz w istocie chodzi tu o to, że nie

zapewnia on potwierdzenia, iż wiadomość dotarła do adresata. Nie

jest to wielkim problemem dla zadań drukowania, bo jeśli nie

otrzymamy wydruku, to możemy wysłać go ponownie, lecz dla

transmitowanych siecią dużych transakcji w finansowych bazach

danych może już być poważnym problemem.

Podsumowując wady i zalety NetBEUI możemy powiedzieć, iż:

!

Nie może on być rutowany. Dlatego nie można podzielić sieci na

segmenty, nie tracąc jednocześnie możliwości komunikowania

się z pewnym komputerami lub używania innych protokołów,

takich jak T CP/IP.

!

Jest zwarty i

skuteczny w

zadaniach, dla których został

zaprojektowany. Do tej kategorii należy większość

podstawowych zadań przetwarzania w

grupach roboczych

i małych domenach.

!

Wspierany jest przez szeroki wachlarz systemów operacyjnych

Microsoft-u i IBM PC.

!

Nie jest wystarczająco solidny, aby zaspokajać bardziej

wyszukane potrzeby komunikacyjne, takie jak transakcje

klient/serwer w bazach danych.

!

Jest prosty w konfiguracji i stanowi dobre rozwiązanie dla

małych i prostych sieci lokalnych.

IPX/SPX

IPX/SPX jest kompletem protokołów, tworzących podstawę

większości instalacji Novell NetWare. Wspomnieć trzeba jednak, że

Novell zapewnił sobie ostatnio możliwość używania we własnych

sieciach protokołu T CP/IP. IPX oznacza Internetwork Packet

Exchange (miêdzysieciowa wymiana pakietów). Został tak

zaprojektowany, by generował małe obciążenie nieinformacyjne.

Jest zoptymalizowany dla sieci lokalnych. SPX oznacza Sequenced

Packet Exchange (sekwencyjna wymiana pakietów) i

działa

podobnie jak NetBIOS dla sieci IPX/SPX - jest zorientowany na

ustanawianie połączeń logicznych (obie strony rozmawiają ze sobą

o transmisji, którą realizują).

272

Rozdział 7

O IPX/SPX należy przede wszystkim wiedzieć, że:

!

jest on najpowszechniejszą metodą współpracy z sieciami Novell

NetWare. Rozdział 22 omawia ten interfejs bardziej

szczegółowo, lecz i bez tego nie można nie docenić, jak płynnie

przebiega integracja NT w

środowisku novellowym i

jak

realizowane jest współużytkowanie zasobów.

!

Jest protokołem rutowalnym.

!

Jest dość solidny i może obsługiwać nawet sieci o zwiększonych

wymaganiach.

!

Jest zwarty i skuteczny dla tych rodzajów komunikacji, dla

których został zaprojektowany (współużytkowanie plików

i drukarek).

!

Jest łatwy w konfiguracji.

Konfigurowanie mechanizmów sieciowych w NT

Podobnie jak większość innych składników Windows NT ,

wbudowanych w system operacyjny, obsługę sieci konfiguruje się

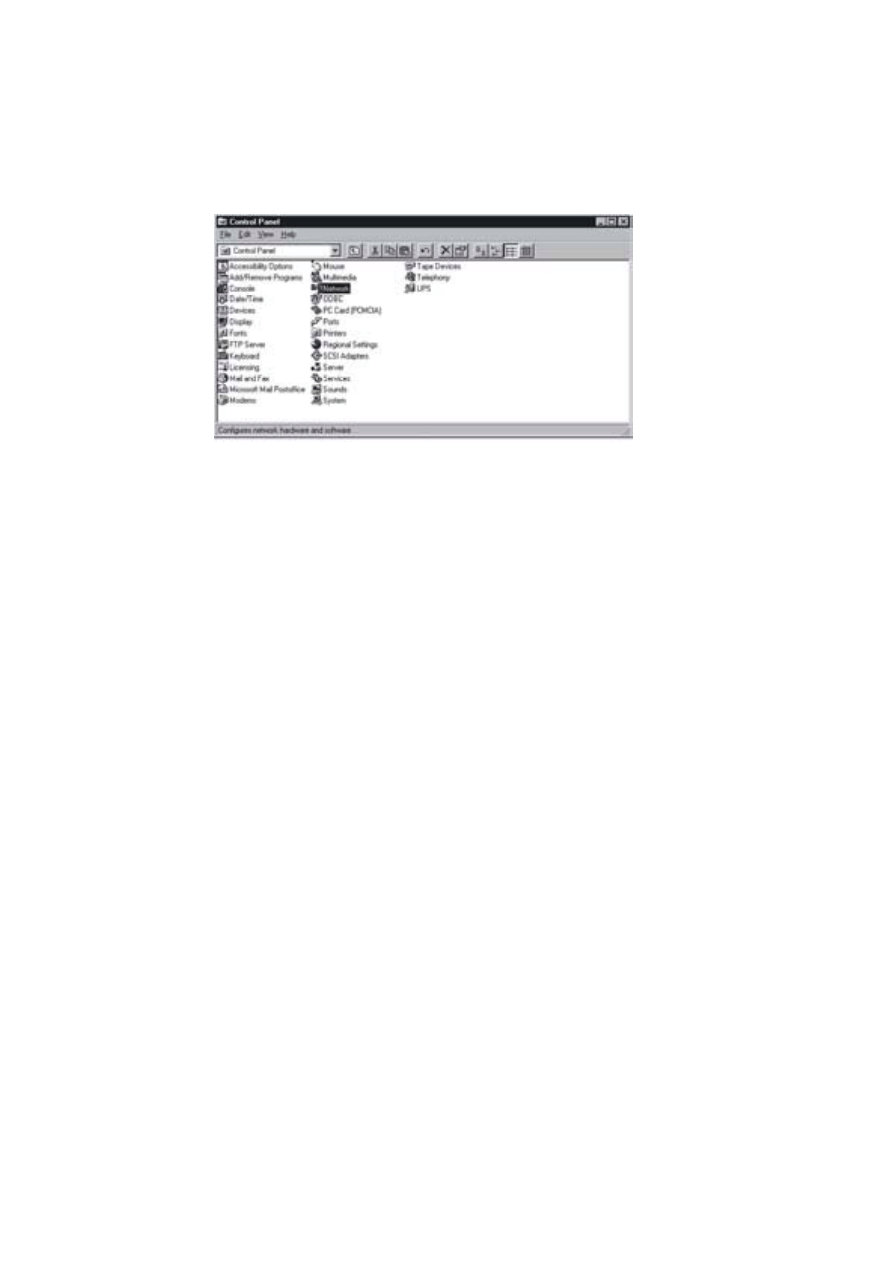

w Panelu sterowania. Jak widać na rysunku 7.2, w Panelu sterowania

jest kilka ikon, mających związek z siecią: FT P Server (Serwer

FT P),

Modems

(Modemy),

ODBC

,

Serv ices

(Usługi) oraz ta,

którą w tym rozdziale będziemy najbardziej zainteresowani -

Netw ork

( Sieć). Ikona ta stanowi klucz do „sieciowości” serwera,

bez niej nie da się zainstalować ani uruchomić żadnych

z pozostałych funkcji.

Zintegrowana obsługa sieci

273

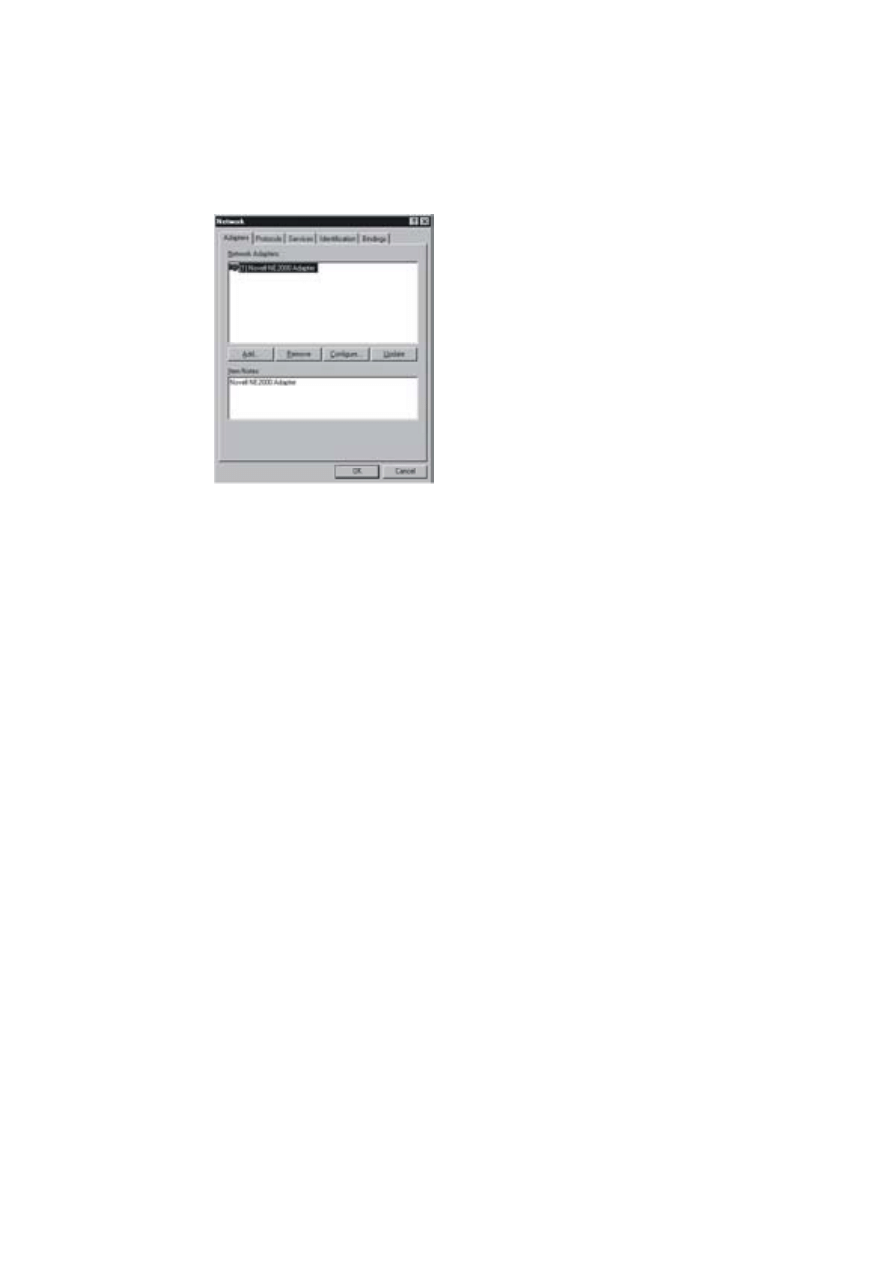

Gdy dwukrotnie klikniemy ikonę

Netw ork

, ujrzymy nowe okno

konfiguracyjne NT 4 (rysunek 7.3). Przy okazji pracy z NT 4

i Windows 95 nasuwa się nieodparcie wniosek, że jako interfejs

konfiguracyjny Microsoft upodobał sobie okna dialogowe z kartami

zaopatrzonymi w etykietki, zatem nie od rzeczy będzie zaznajomić

się z nim bliżej. Obsługuje się je stosunkowo prosto: wzdłuż górnej

części okna rozmieszczonych jest kilka etykietek, z których każda

odpowiada jakiejś informacji lub wyświetla kartę, w której wykonuje

się jakąś pracę. Konfigurowane pozycje wyliczone są w oknie

podobnym do tego, które na rysunku 7.3 pokazuje karty sieciowe.

Znak plus sygnalizuje, że jeśli go klikniemy (lub dwukrotnie jego

ikonę), otrzymamy rozwiniętą listę pozycji, związanych z wybraną

ikoną (rozwijanie listy). Jest tutaj poza tym szereg przycisków,

takich jak

Add

(Dodaj),

Remov e

(Usuń),

Configure

(Właściwości), które pozwalają wykonać na liście dozwolone

operacje.

Rys. 7.2. Control

Panel w W indows

NT i ikona

Network .

274

Rozdział 7

Karty odpowiadają składnikom hierarchii, omówionej we

wcześniejszej części tego rozdziału. W tym konkretnym przypadku

sieć budujemy od dołu ku górze, zaczynając od adapterów. Po nich

wybieramy protokoły, potem usługi i - aby wszystko to połączyć

razem - korzystamy z karty

Bindings

(Powiązania). W końcu

zaglądamy do karty

Identification

, pozwalającej określić, jak dany

komputer widziany będzie w sieci Microsoft Network. Każda z tych

kart tworzy coraz bardziej kompletny obraz sieci. By więc

skonfigurować sieć, trzeba będzie zająć się wszystkimi poziomami.

Konfigurując obsługę sieci będziemy najprawdopodobniej musieli –

po wpisaniu nowych ustawień – zresetować komputer. Wynika to

z faktu, że obsługa sieci jest ściśle zintegrowana z samym systemem

operacyjnym. Po zakończonej konfiguracji pojawi się komunikat

z

pytaniem, czy chcielibyśmy teraz uruchomić komputer

ponownie. Uważamy, że lepiej to zrobić bezpośrednio po

zakończeniu pracy, by bez obaw sprawdzić, czy wszystko poszło jak

trzeba (na przykład drobna pomyłka może przerwać połączenie

klient/serwer do bazy danych). Gdyby jednak zdarzyło nam się

kliknąć niewłaściwy przycisk –

Yes,

w oknie proponującym restart

- system zostanie zatrzymany i ponownie uruchomiony. Dlatego

takich prac lepiej w ogóle nie wykonywać na serwerze w godzinach

pracy.

Powróćmy do konfigurowania. Jedną z tych rzeczy, których tak

oczekiwano w Windows NT 4, był mechanizm Plug and Play.

Niestety, w tym wydaniu systemu nie będzie jeszcze gotowy.

Rys. 7.3. Okno

konfiguracyjne

Network ( Sieć).

Zintegrowana obsługa sieci

275

Natomiast w Windows 95 system ma sporą szansę samodzielnie

rozpoznać obecność i

rodzaj dużej ilości kart i

urządzeń

peryferyjnych - spośród tych, które mogą być do niego

podłączone. By więc zestawić wszystko – miejmy nadzieję –

poprawnie, nie pozostaje nic innego, jak skorzystać z pomocy

Kreatorów (Wizards).

Konfigurowanie karty sieciowej

W czwartej wersji NT nadal wykonujemy wszystko samodzielnie od

początku do końca, „ręcznie” wskazując systemowi operacyjnemu,

jakie składniki zostały zainstalowane. Ponieważ początek to karty

sieciowe, więc zaczynamy od nich. Można by odnieść wrażenie, że

Windows NT 4 bardzo przypomina Windows 95. Jednak byłoby to

wrażenie złudne - nawet jeśli modemy stanowią (w NT ) składnik

obsługi sieci, to nie są tam widziane jako karta sieciowa (tak jak to

jest w Windows 95). Jednak w dalszych etapach konfigurowania

sieci napotkamy powiązania do „wrapperów” (wrappers) RAS,

który więc nie jest systemem zupełnie odizolowanym.

Skupmy się teraz na opcjach karty

Adapters

, w

oknie

konfiguracyjnym

Netw ork

(rysunek 7.3). Widać w nim kartę

sieciową; okno równie dobrze mogłoby wyświetlić kilka różnych

kart sieciowych i

umożliwić skonfigurowanie każdej z

nich

oddzielnie. Zobaczmy teraz, na czym konfigurowanie polega.

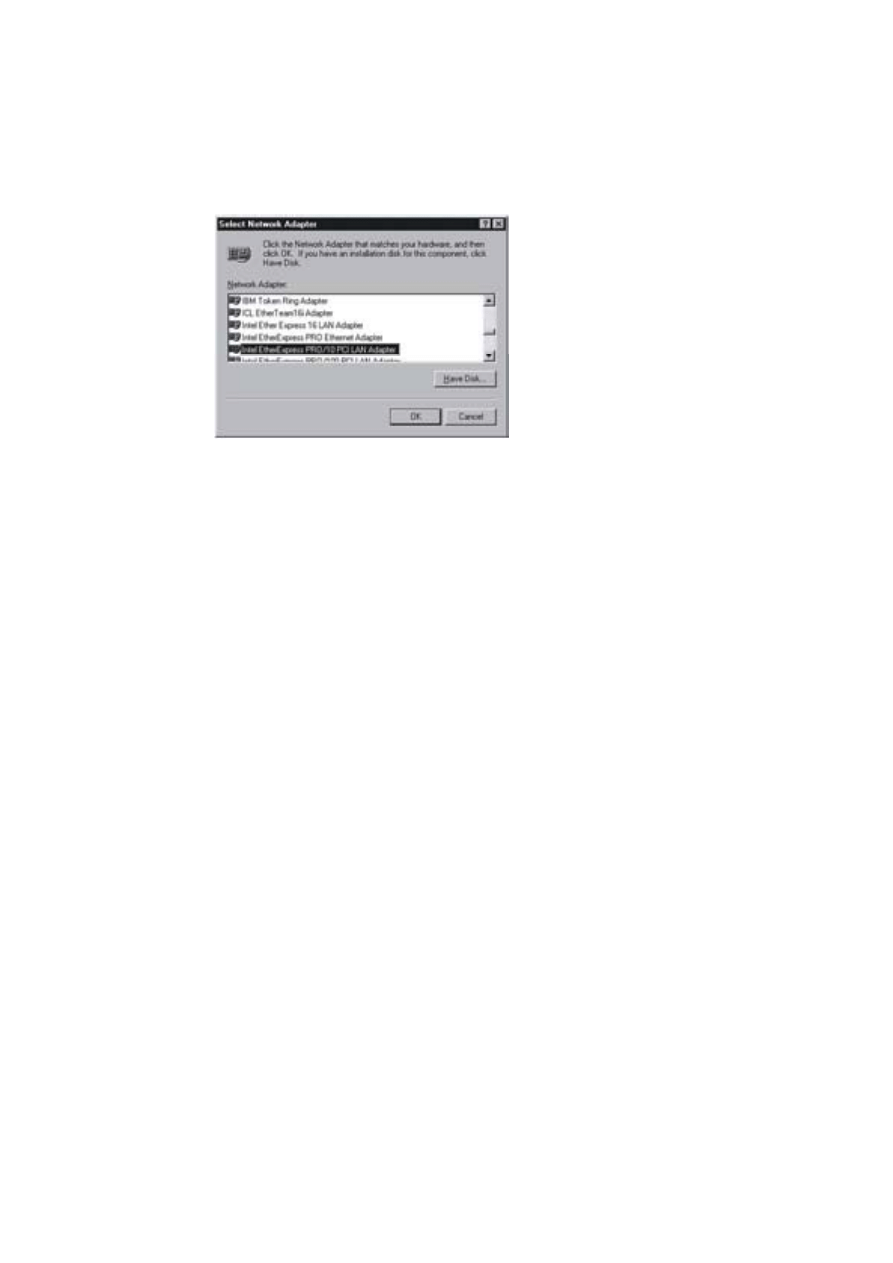

Gdybyśmy do systemu dodali nowy adapter, musielibyśmy w oknie

konfiguracyjnym sieci kliknąć przycisk

Add

(Dodaj) z karty

Adapters

. NT przedstawiłby wówczas listę kart sieciowych, które

wspiera (i których sterowniki rozprowadzane są wraz z całym

systemem operacyjnym na CD-ROM-ie NT ) i poprosił o wybranie

jednej z nich, tak jak to pokazano na rysunku 7.4. W porównaniu

z Windows 95 lista nie jest zbyt długa, dlatego ważne jest, by przed

zakupem karty sieciowej sprawdzić, czy jest ona obsługiwana przez

NT . Jeśli nie jest to żadna z kart, dla których Microsoft dostarcza

sterowników na dysku CD systemu NT , można skorzystać

z przycisku

Hav e Disk

(Z dysku) i pozwolić systemowi przeszukać

dyskietkę lub napęd CD, zawierający sterowniki oferowane przez

innego producenta.

276

Rozdział 7

Gdy karta jest już wybrana, trzeba ją skonfigurować. Lecz tu właśnie

dochodzimy do momentu, w którym związane z tym manipulacje

sprzętowe mogą stać się barierą nie do przebycia. Różni producenci

kart sieciowych stosują różne sposoby konfigurowania. U

niektórych są to zworki umieszczone wprost na karcie, inni

używają specjalnego oprogramowania. Jaka by to nie była metoda,

prawie zawsze stajemy wobec niezłej łamigłówki, jak dla danej karty

sieciowej wybrać takie ustawienia, by nie stały one w konflikcie

z innym zainstalowanymi składnikami hardware’u, takimi jak porty

szeregowe, napędy lub karty dźwiękowe.

Istnieją dwa podstawowe adresy, o

które należy się przede

wszystkim zatroszczyć przy konfigurowaniu komputerów

intelowskich - bez wątpienia najbardziej popularnych platform dla

NT . Pierwszy z nich znany jest jako poziom IRQ (Interrupt

Request), lub też numer przerwania. Jest to jeden z 16 adresów do

przywoływania uwagi systemu operacyjnego na poziomie

sprzętowym. Drugi adres określany jest zwykle jako adres portu

I/O, czyli wejścia/wyjścia (Input/Output). Jest to część pamięci

komputera, używana do przesyłania danych z

różnych

zainstalowanych kart i innych składników.

Kiedy kupujemy stacje robocze, oparte na architekturze MIPS lub

Alpha, mają one zwykle adresy przydzielone swym komponentom

na stałe i nasze zadanie polega jedynie na ustaleniu, jakie one są.

Niefortunnym aspektem technologii intelowskiej jest to, że system

operacyjny zajmuje kilka adresów dla takich elementów, jak zegar

systemowy, a reszta pozostaje właściwie niewykorzystana. Niektóre

urządzenia peryferyjne dopuszczają jedynie kilka spośród mnóstwa

Rys. 7.4. Okno do

wybierania kart

sieciowych.

Zintegrowana obsługa sieci

277

możliwych kombinacji adresów IRQ i portów I/O. T rzeba to

wszystko dokładnie rozpracować jeszcze przed rozpoczęciem pracy

na serwerze, w przeciwnym razie czekają nas długotrwale przestoje,

gdy zechcemy wypróbować wszystkie możliwe kombinacje.

W niektórych maszynach – niezależnie od użytych zestawień – nie

udaje się nigdy uruchomić pewnych elementów i trzeba zastąpić je

innymi, kompatybilnymi z pozostałymi składnikami systemu.

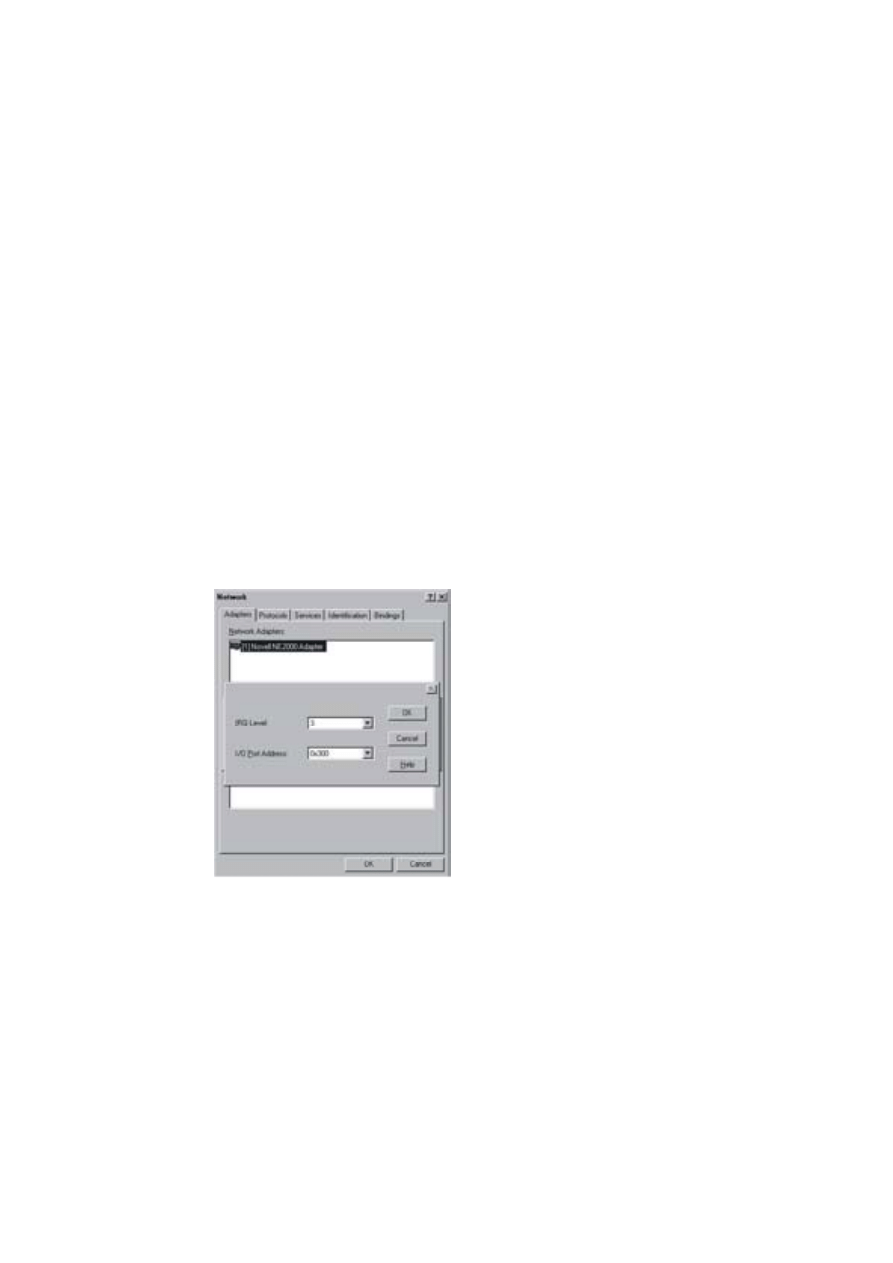

Od tej dygresji powróćmy do samej czynności konfigurowania:

zostaniemy poproszeni o podanie adresów i być może pewnych

dodatkowych parametrów konfiguracyjnych (dla karty, którą

wybraliśmy). Możemy dokonać nietrafnego wyboru i

zostać

poinformowani, że nasze usługi sieciowe nie wystartowały z powodu

konfliktu adresów. T rzeba wtedy poprawić ustawienia na karcie

sieciowej (zmieniając pozycje zworek, albo uruchamiając program

konfiguracyjny, wracając do okna konfiguracyjnego

Netw ork)

.

W tym ostatnim wybieramy kartę

Adapters

, a na niej przycisk

Configure

(Właściwości) (rysunek 7.5).

A

oto kilka wskazówek, które mogą ułatwić instalowanie

i konfigurowanie hardware’u:

!

Czytać i przechowywać wszystkie instrukcje sprzętu.

!

Zanotować ustawienia zworek (jeśli są).

!

Wykonać schemat, zawierający adresy wszystkich składników

systemu - dla zorientowania się, co jest jeszcze wolne.

Rys. 7.5.

Ustawienia

konfiguracyjne

karty sieciowej.

278

Rozdział 7

!

Jeśli lubimy i

dobrze znamy Windows 95, spróbujmy

zainstalować go wpierw i zobaczyć, czy jego Kreator instalacji

potrafi znaleźć działającą kombinację ustawień dla sprzętu

w naszej maszynie.

Konfigurowanie protokołu sieciowego

Kolejnym krokiem w konfigurowaniu sieci jest decyzja, które

protokoły będą potrzebne. Zwykle jest to narzucone z góry przez

politykę firmy, miejsca, do których trzeba się będzie podłączać

i tak dalej. A oto kilka ogólnych zaleceń, które dobrze jest wziąć

pod uwagę przy podejmowaniu ostatecznej decyzji:

!

Gdy w rachubę wchodzi używanie Internetu, trzeba załadować

T CP/IP.

!

Jeśli zamierzamy pracować intensywnie z

bazami danych

w układzie klient/serwer, należy poważnie rozważyć użycie

T CP/IP lub IPX, lecz nie NetBEUI.

!

Jeśli potrzebujemy jedynie prostej sieci Microsoft Network,

NetBEUI będzie chyba rozwiązaniem najlepszym.

!

Jeśli będziemy współpracować z systemami Novell NetWare,

potrzebny będzie protokół IPX/SPX.

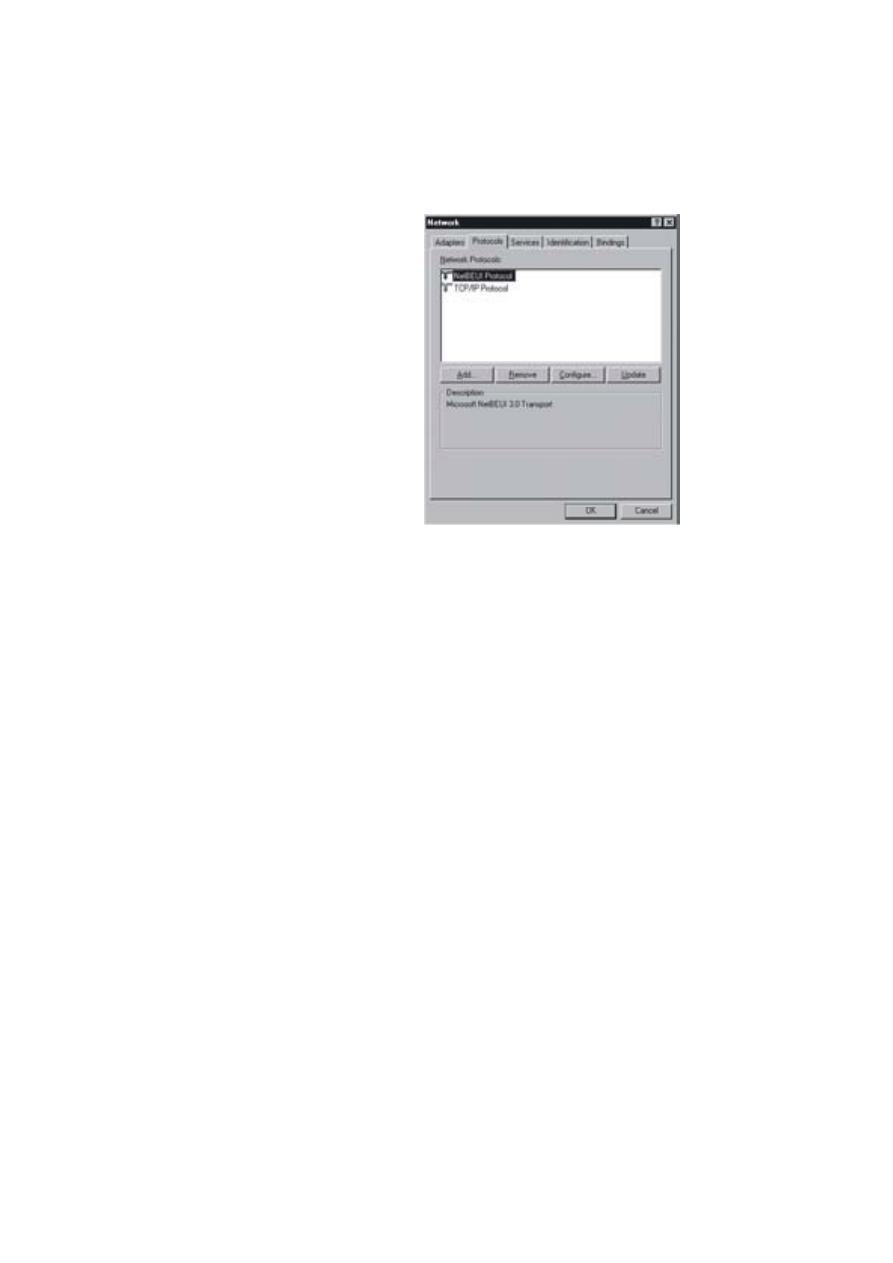

Do zainstalowania protokołów użyjemy karty

Protocols

, w oknie

konfiguracyjnym

Netw ork

(Sieć) ( rysunek 7.6). Z pewnością od

razu spostrzeżemy jej pierwszą miłą właściwość - jej wygląd, bardzo

podobny do poprzedniej karty

Adapters

. Jest to niezaprzeczalna

korzyść, jaką zapewnia jednolity interfejs do konfigurowania

właściwości. W zasadzie wszystko, co należy zrobić, to dodać

protokoły z listy dostępnych protokołów (można też wprowadzić

protokoły producentów trzecich, z

dyskietki). Komplikacje

pojawiają się wtedy, gdy przychodzi do konfigurowania protokołów.

NetBEUI jest pod tym względem stosunkowo prosty, zaś IPX/SPX

wystarczą zwykle minimalne ustawienia domyślne. Z kolei T CP/IP

wymaga większego nakładu pracy.

Zintegrowana obsługa sieci

279

Przyczyny skomplikowanej konfiguracji T CP/IP wywodzą się

z niektórych jego ambitnych założeń projektowych. Łączy on

miliony komputerów na całym świecie poprzez sieć logiczną,

utworzoną z wielu tysięcy innych sieci. By wszystko to mogło ze

sobą współpracować, producenci sprzętu i

oprogramowania

stworzyli schemat (zapoczątkowany niegdyś przez ministerstwo

obrony Stanów Zjednoczonych), który pozwala odwzorowywać

adresy hardware’owe (na przykład adres ethernetowy, będący grupą

liczb heksadecymalnych, przydzielonych przez producenta karty

sieciowej) na grupę liczb odpowiadających organizacji użytkownika

(adres internetowy lub adres IP). T ak więc pierwszą prawdą do

zapamiętania jest to, że adres IP jest kluczem otwierającym

Internet i dlatego całe oprogramowanie T CP/IP przeznaczone jest

do współpracy właśnie z nim (nawet jeśli nie planujemy surfowania

po Internecie).

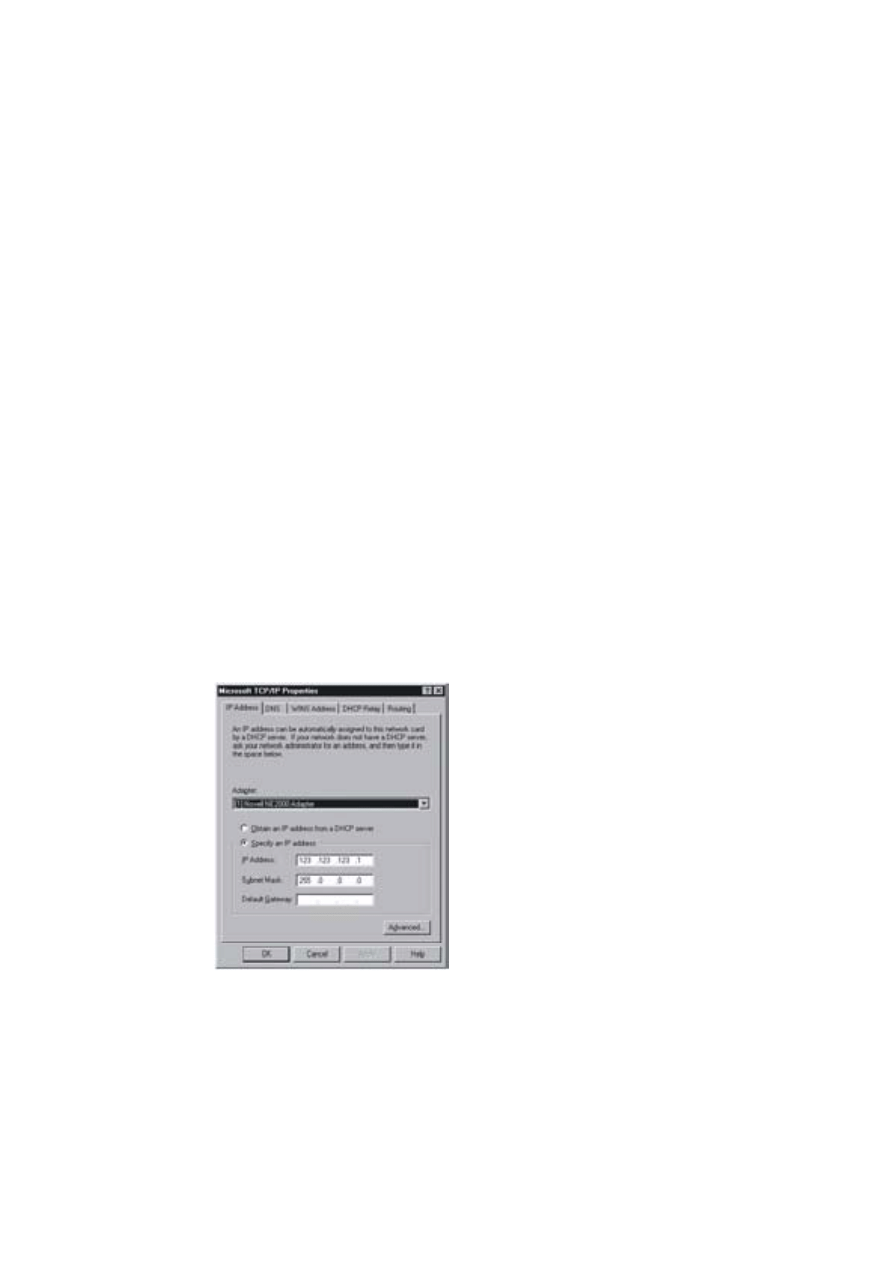

Rysunek 7.7 pokazuje okno dialogowe, pojawiające się wtedy, gdy

przechodzimy do konfigurowania T CP/IP. Jest ono znacznie

bardziej skomplikowane, niż okno konfiguracyjne protokołów,

i

wymaga ponadto pewnego zrozumienia podstaw systemów

T CP/IP, gdyż inaczej nie da się odpowiedzieć na wszystkie pytania.

Istnieje wiele okoliczności, które należy tutaj uwzględnić, dlatego

wyliczymy tylko kilka z najczęściej spotykanych:

Rys. 7.6.

Konfigurowanie

protokołów.

280

Rozdział 7

!

Adresy IP składają się z

kilku czwórek liczb (bajtów),

o wartościach od 0 do 255, oddzielonych przecinkami (jak

123,123,123,123

).

!

Jeśli znajdujemy się w odizolowanej sieci, której nie zamierzamy

podłączać do Internetu, wówczas możemy swój adres ułożyć

sobie dowolnie (według przyjętych konwencji, należy użyć adresu

w zakresie 10.x.x.x). Pierwsza liczba we wszystkich adresach,

które będą się ze sobą komunikować, powinna być taka sama.

!

Jeśli jesteśmy w sieci podłączonej do Internetu, musimy mieć

kogoś (zwykle w

grupie sieciowej), kto „rozparcelowuje”

oficjalne adresy. Lub też są one koordynowane przez kogoś

odpowiedzialnego za naszą sieć lokalną.

!

Parametr określany jako maska podsieci umożliwia ignorowanie

adresów, które nas nie dotyczą (spoza grupy i

dlatego

interesujące tylko bramę, jeśli takową mamy). Maska podsieci

stanowi wzorzec do porównywania bitowego (255 w jednej z cyfr

oznacza, że w

tym miejscu nadchodzący adres musi się

całkowicie zgadzać, podczas gdy 0 akceptuje wszystko, co by się

w tej cyfrze nie znalazło). Na przykład, 255.0.0.0 w masce

podsieci znaczy tyle, co „przepuść wszystko, co ma taką samą

pierwszą liczbę jak mój adres i odrzuć wszystko inne”.

!

Gateway (bramy) są komputerami lub innymi urządzeniami

sieciowymi, które pozwalają komunikować się z

wielkim

światem poza naszą siecią lokalną. Gdy definiujemy bramę (lub

kilka bram), ruch T CP/IP spoza naszej maski podsieci jest

kierowany do takiej bramy, a ta sprawdza, czy potrafi rozwiązać

(resolve) adres i przesłać informacje do docelowego komputera.

W rzeczywistości transmisje do odległych komputerów odbywają

się zwykle przez cały szereg bram.

!

Domain Name Servers (DNS) – serwery nazw domeny to

komputery, dzięki którym w nazwach komputerów zdalnych

używać można nazw tekstowych zamiast adresów IP. Są to

oficjalnie przyznawane nazwy, koordynowane przez rozmaite

agencje Internetu i odzwierciedlające charakter komputera i kraj,

w którym się znajduje (na przykład, aol.com oznacza America

Online; com oznacza organizację komercyjną, zaś brak

przyrostka kraju wskazuje, że są to Stany Zjednoczone).

Zintegrowana obsługa sieci

281

Windows NT może sam działać jako serwer nazw domeny lub do

tłumaczenia nazw IP używać innego. Dozwolone jest posiadanie

podstawowego i zapasowego serwera nazw - na wypadek, gdyby

któryś z tych komputerów był niedostępny.

!

WINS oznacza Windows Internet Naming Service, czyli usługę

nazw internetowych dla sieci Windows. Pozwala ona w jednym

miejscu określić adresy IP dla wszystkich komputerów lokalnych

i przykazuje innym komputerom korzystać z takich właśnie

scentralizowanych tablic przeglądowych przy tłumaczeniu nazw

na adresy. Produkt ten współpracuje obecnie z DNS i rozwiązuje

nazwy w sieciach o zasięgu zarówno lokalnym, jak i szerszym.

Również i w tym przypadku NT może działać jako serwer WINS

lub korzystać z jego usług.

!

Karta

Routing

określa, czy dana stacja robocza będzie przesyłała

dalej odebrane przez siebie pakiety, przeznaczone dla tych

z pozostałych komputerów T CP/IP, z którymi ma łączność (na

przykład działała jako ruter). Może to być użyteczne wtedy, gdy

mamy kilka sieci i chcielibyśmy wykorzystać jeden z serwerów

do połączenia ze sobą dwóch z nich i transmitowania ruchu dalej

- ale tylko tych pakietów, które powinny przekroczyć granicę

między sieciami.

Załóżmy, że nie chcemy niczego niepotrzebnie komplikować

i wystarczy nam uruchomienie podstawowej sieci T CP/IP. Nie

zamierzamy również „wchodzić” do Internetu. Zwykle

Rys. 7.7.

Konfigurowanie

protokołu

TCP/IP.

282

Rozdział 7

rozpoczynamy od wyspecyfikowania zestawu kompletnych adresów

IP, podobnych do pokazanych na rysunku 7.7 (rodzina 10.x.x.x

zarezerwowana jest dla adresów przypisywanych wewnętrznie).

Zadajemy prostą maskę podsieci 255.0.0.0 i

tworzymy

specjalny plik, używany przez większość konfiguracji T CP/IP

i znany pod nazwą hosts (który jest plikiem lokalnym, mapującym

nazwy na adresy, podobnie jak to robią serwery WINS i DNS).

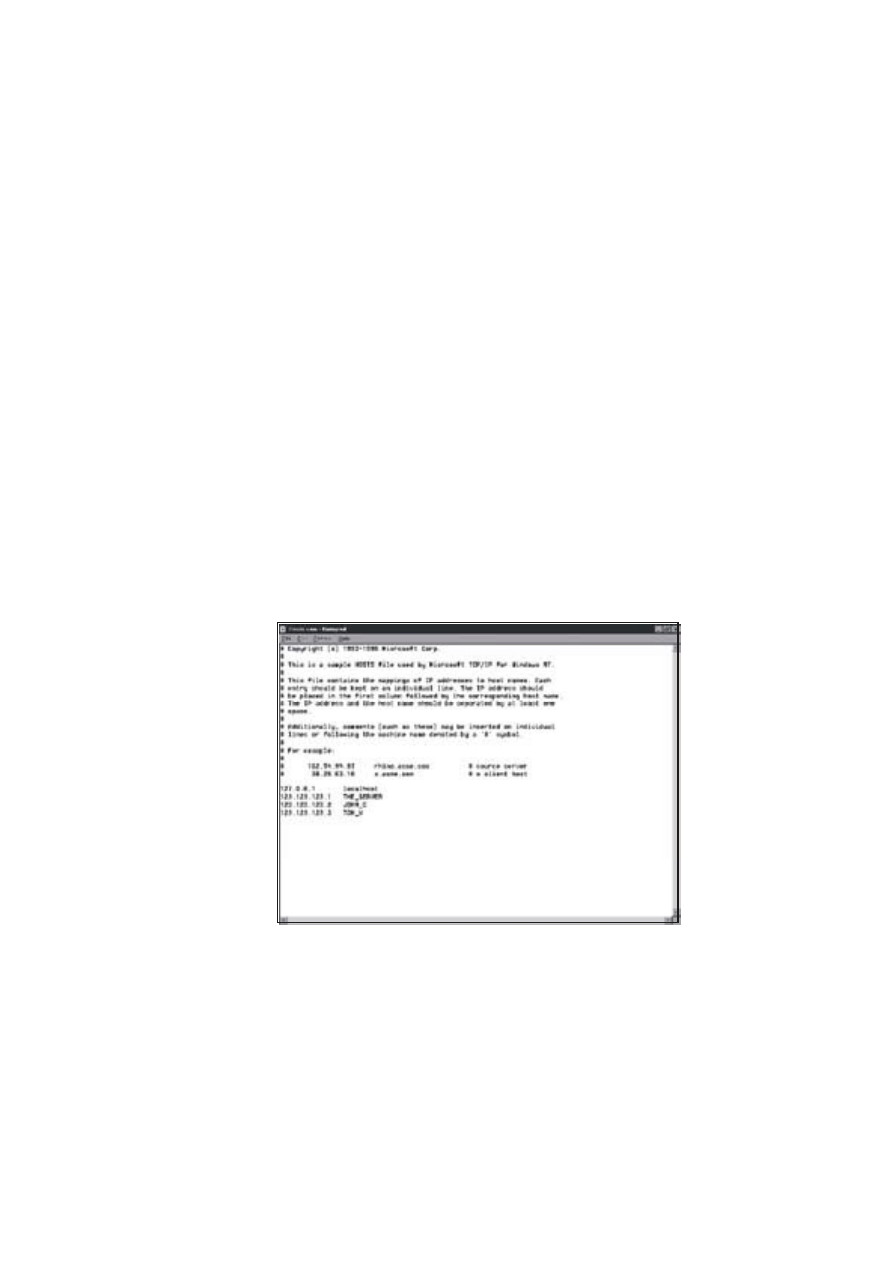

Rysunek 7.8 przedstawia przykładowy plik hosts. Jest to proste

odwzorowanie pomiędzy adresami IP a nazwami tekstowymi –

które nam, istotom ludzkim – łatwiej jest wpisywać. Oczywiście,

niemożliwe byłoby utrzymywanie takiej tablicy dla milionów ludzi

w Internecie, lecz sprawdza się ona dobrze w małych grupach

roboczych. Plik ten trzeba umieścić w katalogu Windows NT ,

w podkatalogu system32\drivers\etc (u autora jest to

d:\winnt35\system32\drivers\etc

, ponieważ przeszedł

on z 3.51 na 4). Należy go rozprowadzić wśród tych wszystkich

klientów, którzy mają korzystać z naszych „łatwych” nazw.

Bardziej dokładne omówienie translacji adresów IP znajduje się

w rozdziale 12, „DHCP, WINS i DNS”.

Rozdział 11, „Instalowanie i konfigurowanie Microsoft T CP/IP”,

przedstawia proces konfigurowania znacznie bardziej szczegółowo.

Kluczowym punktem do zapamiętania jest to, że każdy komputer

działający w danej chwili w sieci T CP/IP musi mieć niepowtarzalny

Rys. 7.8. Prosty

plik hosts.

Zintegrowana obsługa sieci

283

adres IP. Gdy ten rodzaj sieci zostanie dobrze skonfigurowany,

pracuje później poprawnie, zapewniając

przyłączeniowość

(connectivity) i zakres usług, którym trudno dorównać.

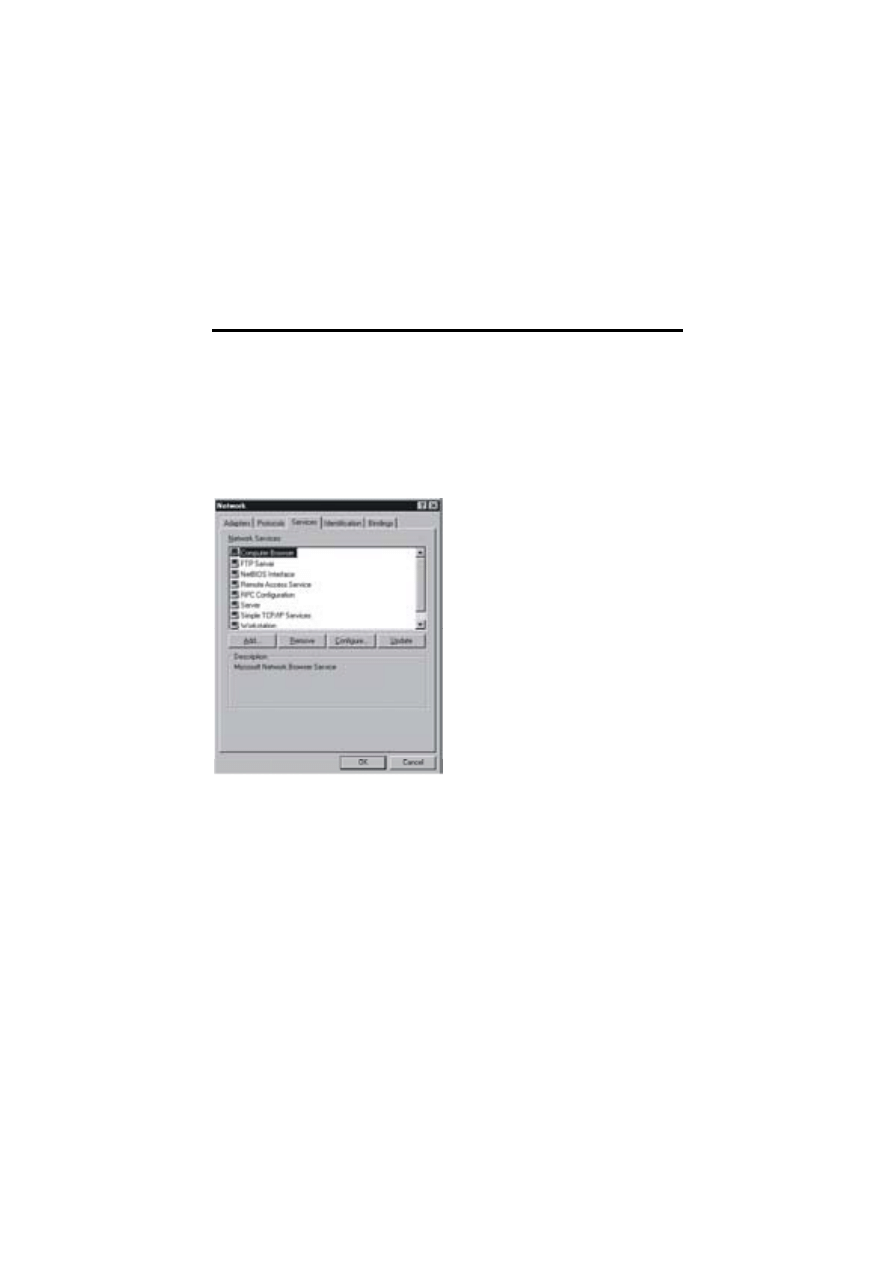

Konfigurowanie usług sieciowych

Jak na razie położyliśmy fundament pod obsługę sieci, lecz nie

mamy wiele z tego, co jest potrzebne użytkownikowi końcowemu.

Przystępujemy więc do instalowania usług, które pozwolą mu

„zaprząc” sieć do pożytecznej pracy. Będziemy korzystać z karty

Serv ices

(Usługi) w oknie konfiguracyjnym

Netw ork

(Sieć). Gdy

tylko uda się szczęśliwie uporać z niższymi poziomami obsługi sieci,

instalowanie i konfigurowanie usług będzie stosunkowo proste.

Aby do zainstalowanych usług dodać nową, należy wybrać przycisk

Add

(Dodaj). Pojawi się lista usług dostępnych w

systemie

z propozycją dodania innych z

oddzielnych dysków CD lub

dyskietek (ów magiczny przycisk

Hav e disk

). Najtrudniejszym

zadaniem jest właściwe zrozumienie proponowanych usług (a jest

jeszcze spora lista usług dostępnych z systemowego CD):

!

Computer Browser (Przeglądarka komputerów): usługa ta

pozwala wyświetlić listę komputerów, dostępnych w sieci.

Rys. 7.9.

Konfigurowanie

Services ( Usług

sieciowych).

284

Rozdział 7

!

NetBIOS Interface (Interfejs NetBIOS): jest to interfejs do

podstawowego sieciowego systemu wejścia/wyjścia (Network

Basic Input/Output System).

!

Server (Serwer): pozwala naszej maszynie działać jako serwer

sieciowy.

!

Workstation (Stacja robocza): zapewnia usługi, które będą

potrzebne, gdy serwera użyjemy jako stacji roboczej.

!

(BOOTP Relay Agent) (Agent przekazujący BOOT P): jest to

poprzednik DHCP; używamy go wtedy, gdy już mamy taką

właśnie sieć - w przeciwnym razie lepiej trzymać się nowszej

usługi DHCP (nigdy nie wiadomo, kiedy zaprzestaną wspierać

starsze produkty).

!

FTP Server (Serwer FT P): usługa ta pozwala komputerowi

udostępniać swoje pliki innym maszynom z użyciem protokołu

transmisji plików, powszechnego w

komputerach UNIX

i innych.

!

Gateway/Client Service for NetWare (Usługa bram (i klienta) dla

systemu NetWare): jest to nasza brama do świata Novell

NetWare, zapewniająca współużytkowanie plików, drukarek

i innych popularnych usług Novella.

!

Microsoft DHCP Server (Serwer Microsoft DHCP): usługa ta -

Dynamic Host Configuration Protocol (protokół dynamicznej

konfiguracji hosta) - umożliwia komputerowi pracę

w charakterze głównego rejestru adresów IP, dzięki czemu nie

trzeba ich przydzielać ręcznie każdemu komputerowi.

!

Microsoft DNS Server (Serwer Microsoft DNS): pozwala

komputerowi pracować jako serwer nazw domeny T CP/IP.

!

Microsoft TCP/IP Printing (Drukowanie Microsoft T CP/IP):

pozwala komputerowi korzystać z unixowych usług T CP/IP do

przesyłania zadań drukowania (LPR/LPD).

!

Network Monitor Agent (Agent monitora sieci): pozwala

komputerowi wykonywać proste monitorowanie sieci.

!

Network Monitor Tools and Agent (Narzędzia i agent monitora

sieci): dostarcza narzędzi, pozwalających komputerowi

Zintegrowana obsługa sieci

285

monitorować sieć poprzez SNMP, czyli (Simple Network

Monitoring Protocol (prosty protokół monitorowania sieci).

!

Remote Access Service (Usługa zdalny dostęp): jest to

modemowy interfejs dla Windows NT , pozwalający telefonować

do serwera.

!

Remoteboot Service (Usługa zdalnego rozruchu): pozwala

serwerowi służyć jako napęd uruchamiający zdalne komputery,

które mają kompatybilne oprogramowanie do zdalnego

uruchamiania.

!

RIP for Internet Protocol (Protokół RIP dla Internetu): pozwala

komputerowi pośredniczyć w

ruchu T CP/IP pomiędzy

segmentami miejscowej sieci (tzn. działać jako ruter).

!

RIP for NWLink IPX/SPX Compatible Transport (Protokół RIP

dla kompatybilnego transportu NWLink IPX/SPX): pozwala

komputerowi wybierać trasy dla ruchu IPX/SPX (Novell)

w lokalnej sieci.

!

RPC Configuration (Konfiguracja RPC): umożliwia

wykonywanie Remote Procedure Call (zdalnych wywołań

procedur) - w świecie UNIX-a standardowego sposobu realizacji

zadań na innych komputerach.

!

RCP Support for Banyan (RPC dla Banyan): pozwala

wykonywać zadania na komputerach korzystających z sieci

Banyan.

!

SAP Agent (Agent SAP): ten protokół rozgłaszania usług

(Service Advertising Protocol) pozwala zdalnym komputerom

znajdować sieciowe punkty dostępu w naszym komputerze.

!

Services for Macintosh (Usługi dla Macintosha): stanowią bramę

do świata sieci AppleT alk Macintosha (dalsze szczegóły -

rozdział 10, „Praca z klientami Macintosha”).

!

Simple TCP/IP Services (Proste usługi T CP/IP): dostarczają

podstawowych usług, jakich potrzeba, by uczestniczyć w sieci

T CP/IP (wiele innych usług potrzebuje ich, by móc

wystartować).

!

SNMP Services (Usługa SNMP): pozwala danemu serwerowi

dostarczać podstawowych informacji eksploatacyjnych

286

Rozdział 7

o obciążeniu, dostępności i tak dalej, gromadzonych za pomocą

protokołu Simple Network Monitoring Protocol,

odczytywanego przez wiele pakietów monitorujących.

!

Windows Internet Name Service (WINS): pozwala serwerowi

rozwiązywać adresy IP dla klientów w jego sieci.

Dla tych usług, które wymagają pewnej formy konfiguracji,

wyświetlone zostanie stosowne dla nich okno, podobne do

pokazanego na rysunku 7.10. Szczegóły dotyczące znaczenia

różnych opcji każdego takiego okna przedstawiliśmy w innych

rozdziałach tej książki i

oczywiście w

systemie pomocy

i dokumentacji Microsoft-u.

Widzimy więc, że w Windows NT dostępny jest szeroki zakres

najróżniejszych usług. Najistotniejsza ich cecha wynika z faktu, iż

skoro tylko zostaną uruchomione (co ma zwykle miejsce przy

starcie systemu), stanowią nieprzerwanie działający proces

drugoplanowy. Dlatego też dostępne są nawet wtedy, gdy nie ma

zalogowanych użytkowników przy konsoli ani żadnych

działających procesów aplikacyjnych.

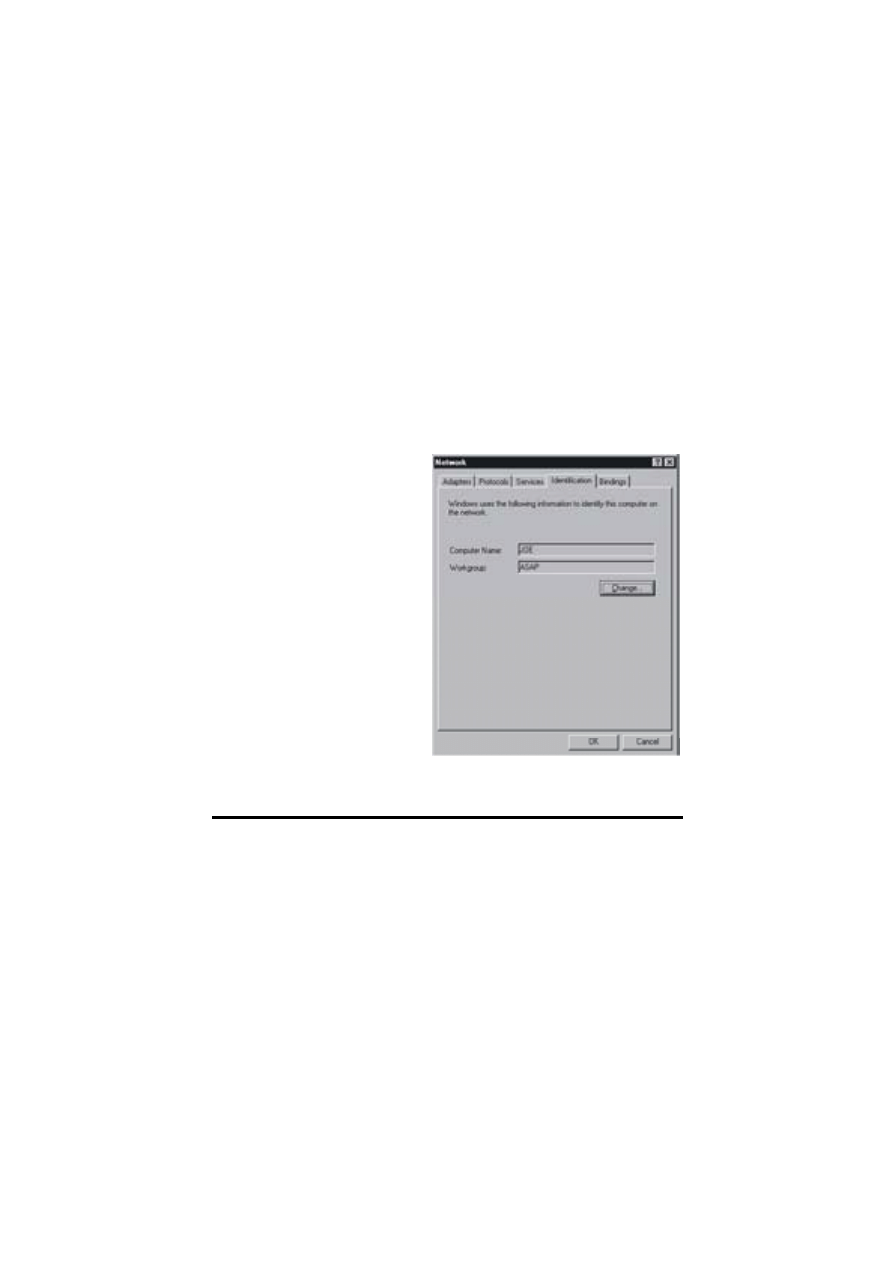

Konfigurowanie identyfikacji w sieci

Po dość skomplikowanej konfiguracji obsługi sieci T CP/IP karta

w oknie konfiguracyjnym

Netw ork

(Sieć) wydawać się będzie nam

prosta.

Karta

Identification

(Identyfikacji) określa (w

uproszczeniu) co komputery w sieci widzą, gdy szukają innych

komputerów. Jej pierwszym i

podstawowym elementem jest

Computer Name

, będąca w istocie dla komputera identyfikatorem

(niepowtarzalnym), który powinien być zrozumiały dla każdego

Rys. 7.10. Okno

konfiguracyjne

usługi Remote

Access Service.

Zintegrowana obsługa sieci

287

członka grupy roboczej lub domeny. Następnym elementem jest -

w przypadku grupy roboczej -

Workgroup

(Grupa robocza) (jeśli

przy instalowaniu sieci Microsoft podaliśmy opcję

Domain

,

zostaniemy poproszenie o podanie domeny). Nazwa grupy roboczej

lub domeny to stworzone przez administratora określenie, służące

do odwoływania się do poszczególnych grup komputerów.

W środowisku domenowym ma ona specjalne znaczenie w tym

sensie, że można „nauczyć” domeny „ufać” (trust) sobie nawzajem

i nadawać uprawnienia członkom innych domen (temat

szczegółowo omówiony w

Windows NT Networking Guide,

w Resource Kit).

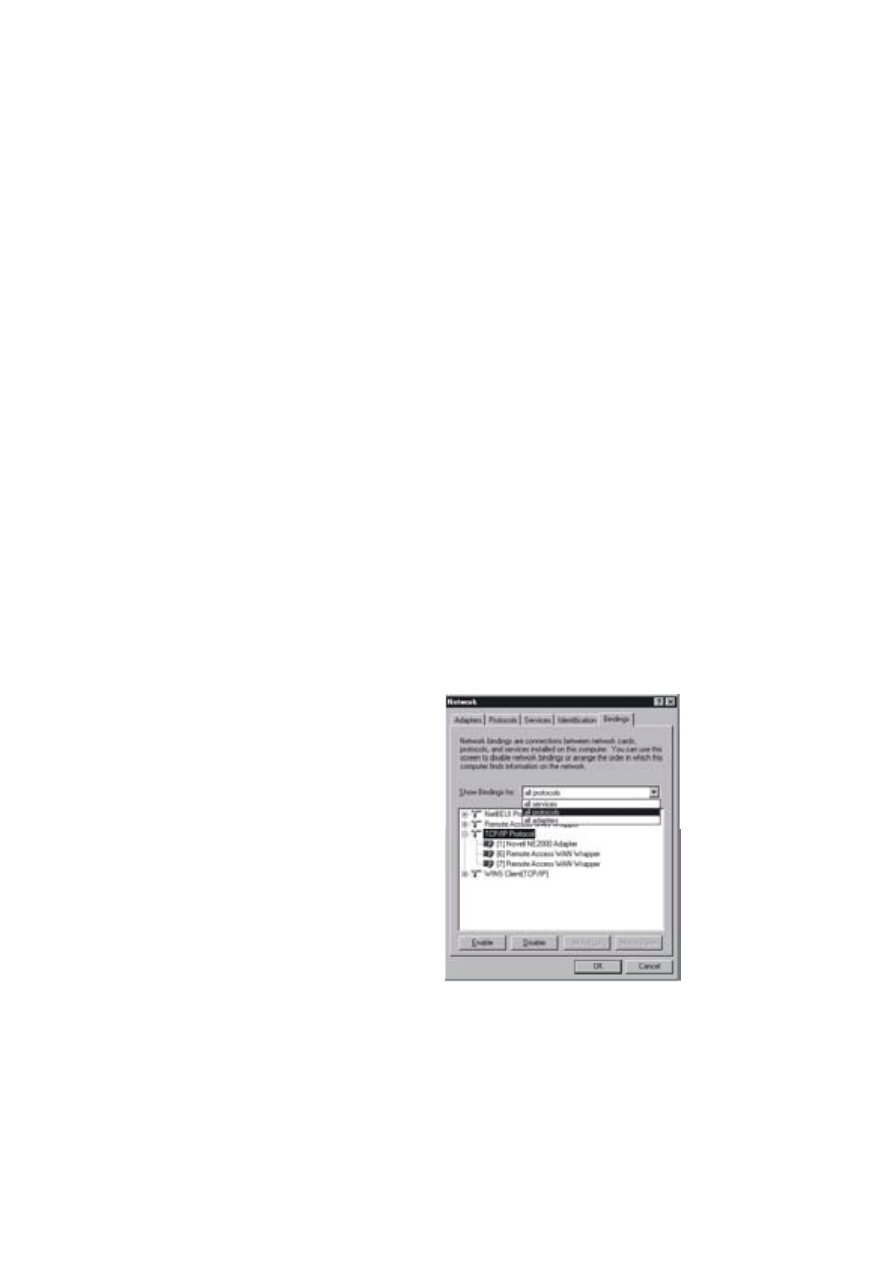

Konfigurowanie powiązań sieciowych

Dotychczas zajmowaliśmy się wszystkimi opcjami, które pojawiają

się przy konfigurowaniu różnych typów sieci. T eraz rozważymy

sytuację, która wymaga zainstalowania kilku kart sieciowych i usług

zdalnego dostępu, korzystających z

rozmaitych kombinacji

protokołów i usług, a

może nawet z

odmiennych parametrów

konfiguracyjnych dla każdej usługi lub protokołu. Układ taki może

się wydać dość niezwykły; są jednak sytuacje, w których jest

niezbędny. Klasycznym przykładem jest serwer, działający jako

gateway (brama) między dwoma segmentami sieci. Po jednej

stronie moglibyśmy mieć maszyny novellowskie i T CP/IP, którym

Rys. 7.11.

Identyfikacja

w sieci.

288

Rozdział 7

administrator sieci przypisał zakres adresów IP

123.123.1.xxx

. Drugi segment mógłby mieć klientów

sieciowych Microsoft (NetBEUI) i T CP/IP, lecz ci używaliby

zakresu adresów IP 123.123.2.xxx. Można w ten sposób

odizolować od siebie i równomiernie rozłożyć ruch sieciowy

pomiędzy różnymi segmentami sieci. Do ustawienia adresów IP

w obu kartach sieciowych użyjemy karty konfiguracyjnej

Adapters

,

a później trzeba będzie skorzystać jeszcze z

karty

Bindings

(Powiązania) (rysunek 7.12) - aby określić, gdzie jaki protokół

zostanie użyty.

Istnieją trzy sposoby sortowania listy powiązań. T o, który z nich

powinien być wybrany, zależy od sposobu widzenia rzeczy

i problemu, nad którym pracujemy. Jak widać na rysunku 7.12,

protokół T CP/IP został powiązany z kartą sieciową i serwerem

usług zdalnego dostępu (RAS). Gdybyśmy chcieli usunąć tę

przyłączeniowość (connectivity) lub dodać nową, skorzystalibyśmy

z przycisków

Enable

(Włącz) lub

Disable

(Wyłącz). Przy

blokowaniu powiązań należy zachować ostrożność i przewidzieć

konsekwencje. Kluczowe znaczenie ma świadomość tego, które

protokoły, usługi i karty sieciowe zależą od siebie nawzajem - aby

przy wyłączaniu jednej rzeczy nie wyłączyć też tych, których

potrzebujemy.

Rys. 7.12.

Powiązania

sieciowe.

Zintegrowana obsługa sieci

289

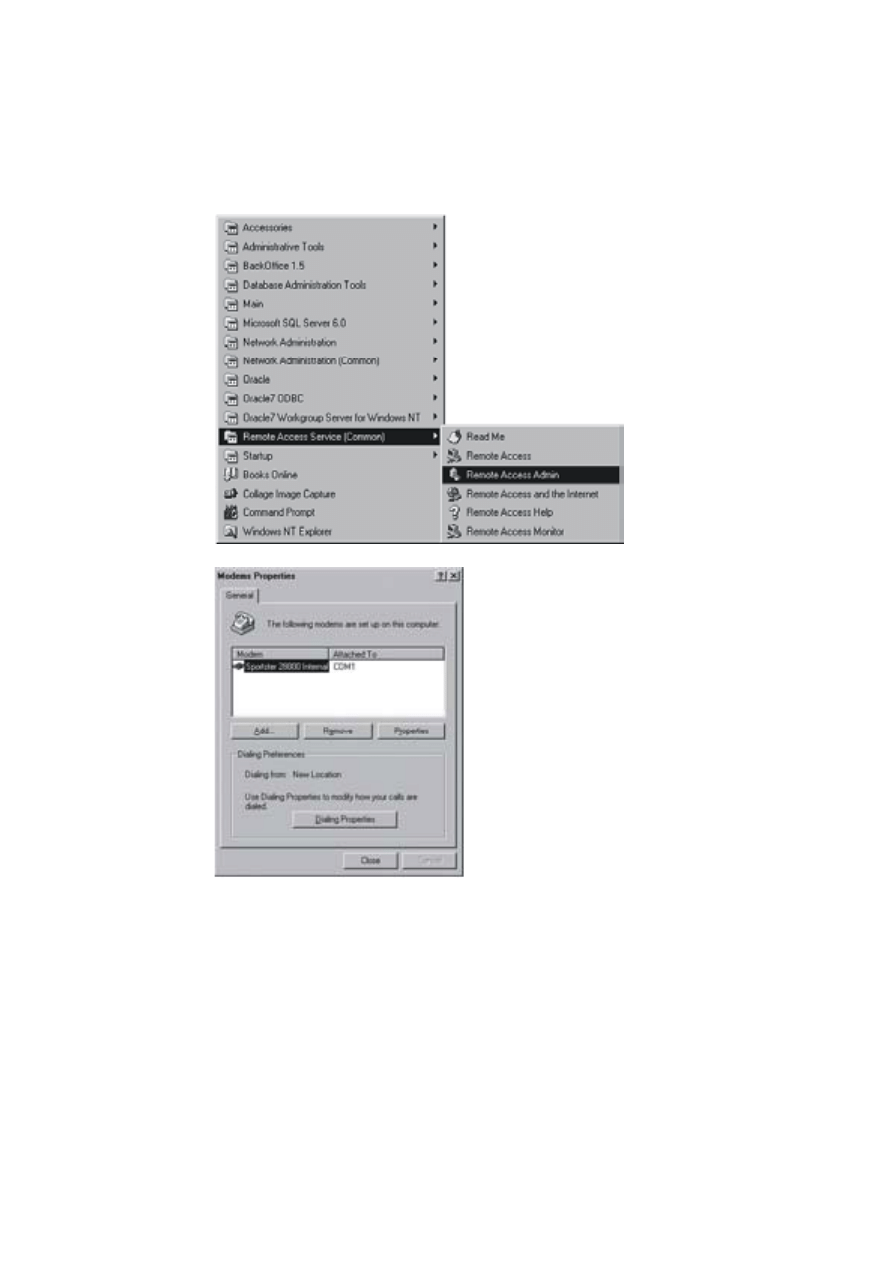

Usługa zdalnego dostępu (RAS)

W Windows 95, Dial-up Networking (modem) uważany jest za

integralną część obsługi sieci i konfigurowany jest niemal tak samo,

jak każdy inny adapter. Ma on oczywiście swoje własne karty

z właściwościami, które uwzględniają specyficzne parametry

modemu (wszystkie ustawienia dla bitów oraz to, czy ekran

terminala należy wyświetlić przed, czy po wybraniu numeru).

Windows NT nie przejął jeszcze całkiem tej technologii. Chociaż

wiążemy już „skojarzenia” sieciowe (wrappers) (połączenia

komputerów podłączonych do sieci modemami z komputerami

podłączonymi poprzez karty sieciowe), korzystając z

okna

konfiguracyjnego

Netw ork

, to większość pozostałej pracy

związanej z konfigurowaniem takich połączeń wykonuje się za

pomocą opcji

Modems

w

Panelu sterowania. Rzeczywiste

połączenia modemowe i uprawnienia (np. kto z zewnątrz może

telefonować) ustawia się w

programie narzędziowym Remote

Access Administration (Administrator usługi zdalnego dostępu),

osiągalnym z menu

Start

poprzez

Programs

i

Remote Access

Serv ice

(Usługę zdalnego dostępu) (łatwiej to pokazać, niż opisać -

rysunek 7.13).

Pierwszą rzeczą, niezbędną do zainstalowania RAS, jest właściwe

skonfigurowanie modemu. Może się z tym wiązać nieco pracy,

równie kłopotliwej, jak w

opisanym wyżej przypadku kart

sieciowych (ładowanie sterowników dla modemu lub dobieranie

adresów pamięci/IRQ). Rysunek 7.14 pokazuje podstawowe okno

do konfigurowania modemów. T rzeba w

nim dodać modem

obsługiwany przez NT 4 (znów zaglądamy do listy zgodności

sprzętowej HCL, chyba że mamy sterownik dla NT 4 od producenta

modemu). Następnie podajemy port, do którego modem jest

podłączony (jeszcze jeden adres, tym razem związany

z szeregowymi urządzeniami komunikacyjnymi intelowskiego PC).

290

Rozdział 7

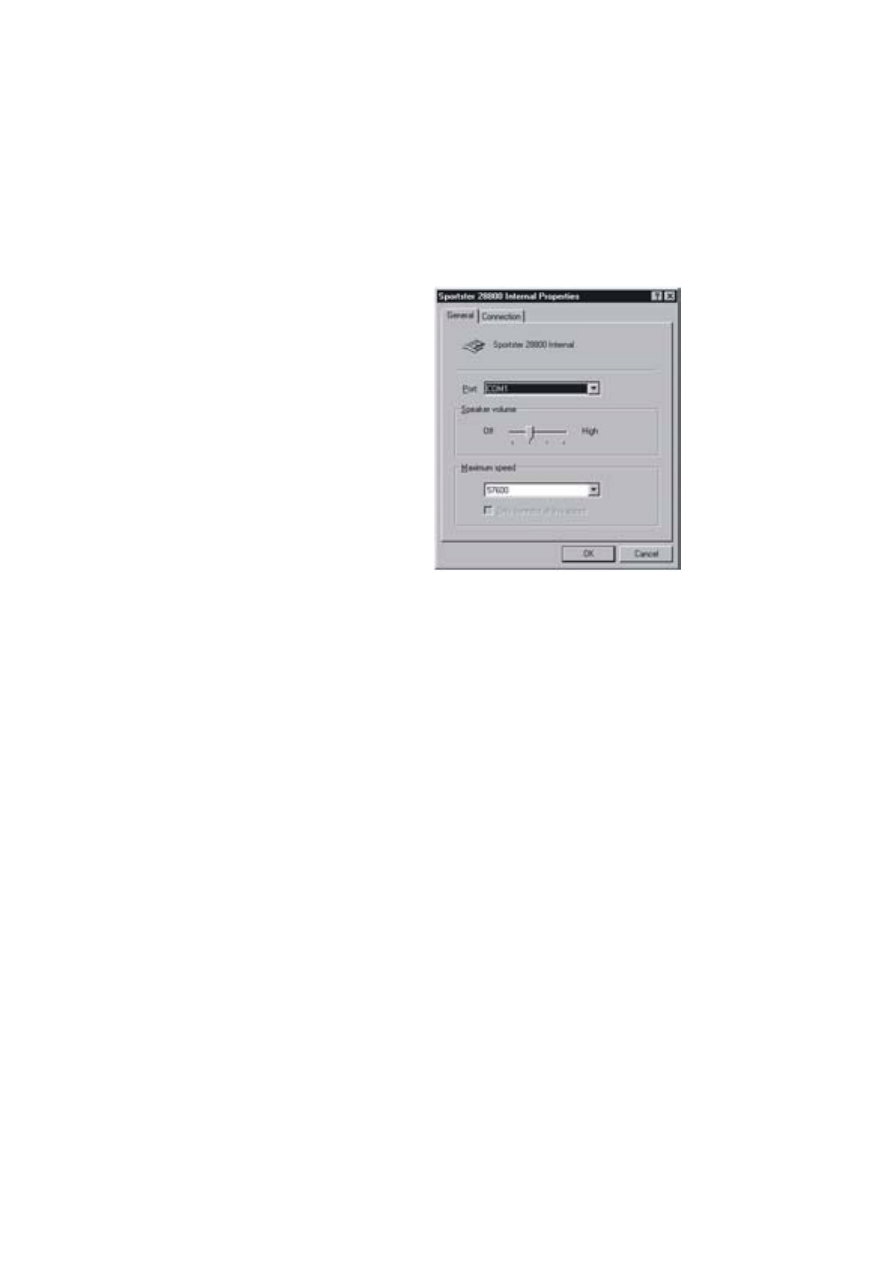

Ukończywszy konfigurowanie modemu w oknie podstawowym,

trzeba będzie (prawdopodobnie) przejść jeszcze do dwóch okien

dodatkowych. Przycisk

Properties

(Właściwości) prowadzi do

szczegółów (rysunek 7.15), związanych z komunikacją poprzez

modem i

jego połączeniami (szybkość, siła głosu głośnika

i wszystkie te, powszechnie w modemach występujące ustawienia

dla bitów, powinny, jeśli to tylko możliwe, pozostać przy

Rys. 7.13. Jak

dojść do

programów

Remote Access

Service.

Rys. 7.14. Okno

do

konfigurowania

modemów.

Zintegrowana obsługa sieci

291

ustawieniach domyślnych). Opcja

Dialing properties

(Właściwości

wybierania) pozwala ustawić szczegóły wybierania numerów (np.

czy trzeba „wykręcić” 9, aby „wyjść na miasto”).

Po skonfigurowaniu modemu system jest gotów do uruchomienia

Administratora usługi zdalnego dostępu (Remote Access

Administrator) - programu narzędziowego umieszczonego w grupie

programów

Remote Access Serv ice

, pokazanej na rysunku 7.13.

Program ten bazuje na systemie menu rozwijanych, które pozwalają

na wykonanie następujących operacji:

!

Start\Stop (Uruchamianie\zatrzymywanie) usługi zdalnego

dostępu (na przykład wstrzymanie odbierania nadchodzących

wywołań telefonicznych). Warto zwrócić uwagę, że niekiedy

trzeba tak właśnie postąpić, by umożliwić innym aplikacjom

dostęp do modemu; RAS ma bowiem skłonność do

monopolizowania modemu nawet wtedy, gdy nie obsługuje

aktywnie połączenia.

!

Udzielanie użytkownikom pozwoleń na telefonowanie do

serwera z odległych miejsc.

!

Wyświetlanie listy użytkowników podłączonych aktualnie do

RAS.

Wobec rosnącej liczby pracowników, którzy łączą się z sieciami

z odległych miejsc (innych współpracujących grup lub

przedstawicieli firmy nieustannie w delegacji), przyłączeniowość

Rys. 7.15. Okno

Properties

( W łaściwości)

modemu.

292

Rozdział 7

RAS i „pula” modemów stają się ważną częścią architektury

sieciowej Windows NT . W

porównaniu z

konfigurowaniem

podobnych funkcji pod UNIX-em i we wcześniejszych wersjach

Novella, konfiguracja RAS jest stosunkowo prosta i niezawodna.

Jeśli mamy modem, warto poświęcić chwilę i nauczyć się, jak

używać go do zdalnego administrowania. Może to uchronić przed

jazdą do pracy w środku nocy (rozdział 20

omawia ten temat

o wiele dokładniej).

Instalowanie klientów sieciowych

Istnieje mnóstwo klientów sieciowych (Windows NT Workstation,

Windows 95, Windows for Workgroups, Macintosh itd.). T aka

różnorodność może stać się poważnym wyzwaniem dla

administratora, jeśli musi im wszystkim zapewnić dostęp do serwera

NT . Zasadniczo do rozpoczęcia komunikacji i po obu stronach sieci

potrzebne są kompatybilne i działające konfiguracje. Najwygodniej

jest opracować standardowe procedury instalacyjne dla każdego

typu wspieranego klienta, zawierające pewne parametry

szczegółowe - jak adres internetowy lokalnego serwera.

Użyteczne techniki sieciowe

Jedną z ujemnych stron pracy i realizacji usług w

środowisku

sieciowym jest fakt, że większość użytkowników widzi tylko efekt

końcowy. Dla przykładu: ktoś instaluje na swym komputerze nową

aplikację klient/serwer i skarży się, że nie może uzyskać dostępu do

bazy danych, znajdującej się na naszym serwerze. Gdzie tkwi błąd?

Odwołując się do naszych wcześniejszych rozważań: aby

komunikacja zaistniała, wszystkie te rozliczne warstwy

i powiązania, jakie w niej uczestniczą, muszą być prawidłowo

skonfigurowane po obu stronach. T rzeba również zatroszczyć się

o to, by hasła i identyfikatory logowania, zapewniające dostęp do

zasobów chronionych, były właściwie ustanowione i używane.

Gdy któryś z użytkowników zgłasza kłopoty z

dostępem do

serwera, trzeba spróbować dostać się do niego z innej stacji

roboczej, korzystając z ikony

My Computer

. (Należy zwrócić

uwagę, że Menedżer plików i Eksplorator pozwalają bezpośrednio

zadawać ścieżki sieciowe, które - o dziwo - mogą okazać się

Zintegrowana obsługa sieci

293

dostępne, choć funkcja przeglądania sieci nie wykryła ich w trakcie

skanowania dostępnych węzłów). Można również użyć rozkazu

NET VIEW

w

wierszu poleceń (na przykład, NET VIEW

\\joe

), weryfikując w ten sposób, czy serwer działa i akceptuje

przynajmniej komunikację NetBEUI.

Przy naprawianiu połączenia T CP/IP ze stacji roboczej

użytkownika, przechodzimy zwykle do zachęty DOS-u i piszemy

„ping”, po którym podajemy adres IP serwera. Jeśli serwer

odpowie, można spróbować tego samego z nazwą tekstową serwera

- by sprawdzić, czy problem nie tkwi w procesie rozróżniania nazw.

W sumie oba te sposoby upewnią nas, że na serwerze działa

przynajmniej elementarny T CP/IP.

Narzędzia, jakie bywają dostępne, w dużej mierze zależą do

konkretnego

środowiska. Mając jednak przed oczami

fundamentalną strukturę sieci, można na ogół - zaczynając

testowanie rozmaitych rodzajów komunikacji od poziomów

niższych (takich jak ping i Menedżer plików) i posuwając się

stopniowo w górę łańcucha - na przykład przez połączenia ODBC

lub próbując dostać się do współużytkowanego katalogu, korzystając

z hasła i identyfikatora logowania użytkownika - znaleźć problem.

Jeśli i to zawiedzie, można spróbować zrobić to, co nie wychodzi na

jednej stacji roboczej, z

innej - w

tym samym obszarze,

zalogowawszy się jako ten sam użytkownik.

Wyszukiwarka

Podobne podstrony:

08 rozdzial 07 3brpfawambtfetvm Nieznany

08 rozdzial 07 k4ftigzphqf3icqm Nieznany

09 08 Rozdzielnice budowlane RB Nieznany (2)

08 Rozdział 07 Paradoksalny rozkład kuli

07 rozdzial 07 FNN4IHXDNYNCEKCF Nieznany

08 Rozdział 07 Teoria liczb zespolonych

09 08 Rozdzielnice budowlane RB Nieznany (2)

08 Rozdział 07 Paradoksalny rozkład kuli

08 Rozdział 07 Teoria liczb zespolonych

ei 2005 07 08 s085 id 154185 Nieznany

ei 2005 07 08 s033 id 154176 Nieznany

rozdzial 08 zadanie 07

ei 2005 07 08 s050 id 154178 Nieznany

ei 2005 07 08 s084 id 154184 Nieznany

07 rozdzial 06 vbzf2orsahfg3w2z Nieznany

ei 2005 07 08 s052 id 154179 Nieznany

ei 2005 07 08 s020 id 154175 Nieznany

ei 2005 07 08 s058 id 154180 Nieznany

więcej podobnych podstron