© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco

Strona 1 /8

Lab. 11.2.4.6

– Bezpieczeństwo urządzeń sieciowych

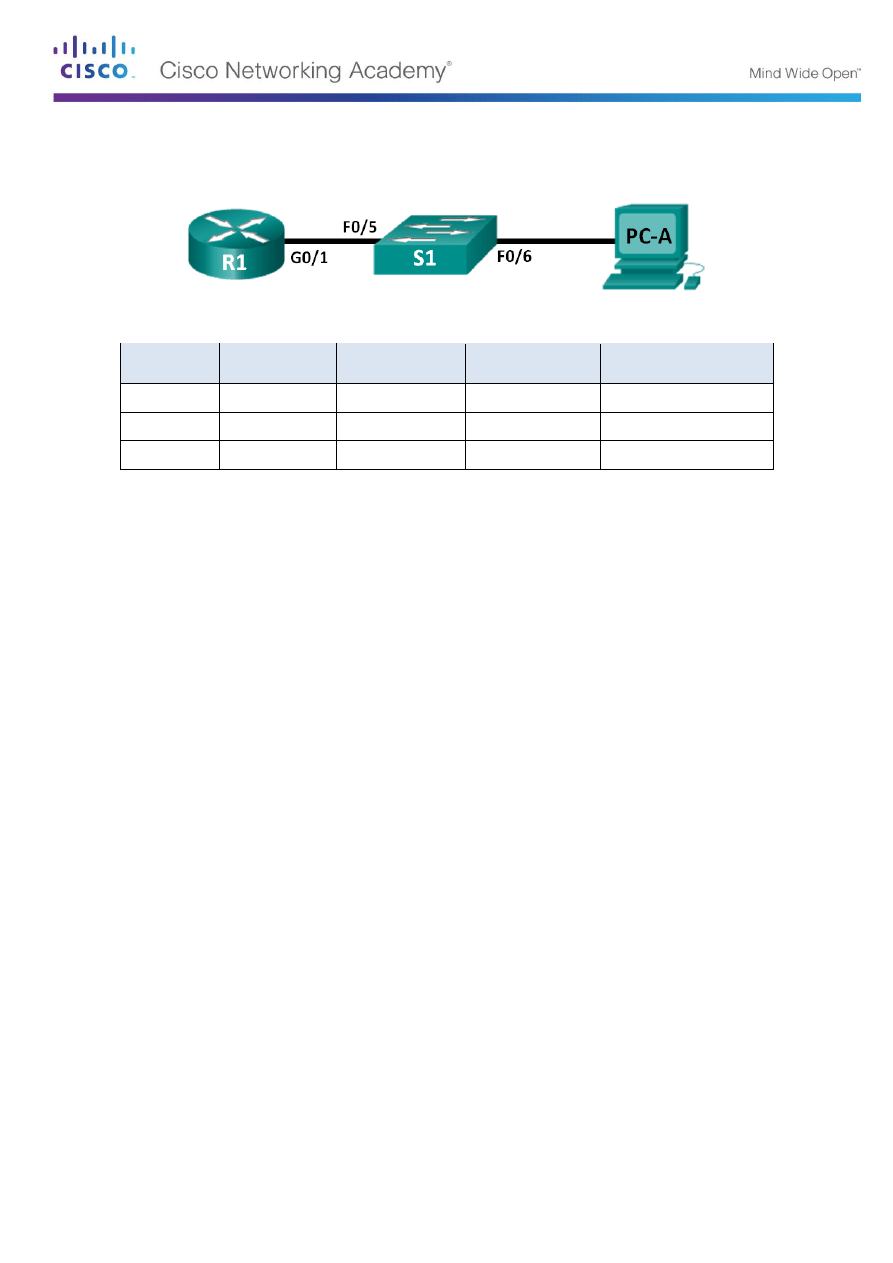

Topologia

Tabela adresacji

Urządzenie

Interfejs

Adres IP

Maska podsieci

Brama domyślna

R1

G0/1

192.168.1.1

255.255.255.0

N/A

S1

VLAN 1

192.168.1.11

255.255.255.0

192.168.1.1

PC-A

NIC

192.168.1.3

255.255.255.0

192.168.1.1

Cele

Część 1: Konfiguracja ustawień podstawowych urządzeń sieciowych

Część 2:

Konfiguracja

podstawowych zabezpieczeń na routerze

Część 3:

Konfiguracja

podstawowych zabezpieczeń na przełączniku

Scenariusz

Zaleca się, aby wszystkie urządzenia sieciowe zostały skonfigurowane z co najmniej minimalnym

zestawem

ustawień, zgonie z najlepszymi praktykami w zakresie bezpieczeństwa, która obejmuje

urządzenia, użytkowników końcowych, serwery i urządzenia sieciowe, takie jak routery i przełączniki.

W trakcie laboratorium

należy skonfigurować urządzenia sieciowe przedstawione na schemacie

topologicznym,

w taki sposób aby akceptowały one połączenia SSH umożliwiając tym samym ich

późniejsze zdalne zarządzanie poprzez sieć. Należy również użyć komend CLI IOS w celu

skonfigurowania typowych środków bezpieczeństwa - podstawowych w świetle najlepszych praktyk w

zakresie bezpieczeństwa.

Następnie należy przetestować zastosowane środki bezpieczeństwa w celu sprawdzenia, czy są one

właściwie zaimplementowane i zabezpieczenia działają poprawnie, zgodnie z dobrymi praktykami, w tym

zakresie.

Uwaga:

Instrukcja laboratoryjne dla kursu CCNA zostały przygotowane dla routerów serii Cisco

1941(ISR) (ang. Integrated Services Router) z Cisco IOS (ang. Internetwork Operating System) w wersji

15.2 (4) oraz

przełączników Cisco Catalyst 2960S z Cisco IOS w wersji 15.0 (2). Zamiast powyższych

mogą być używane inne routery i przełączniki z inną wersja systemu Cisco IOS. W zależności od modelu i

wersji Cisco IOS,

dostępne polecenia jak również informacje zwracane przez urządzenia mogą się jednak

różnić od tego, co przedstawiono w instrukcjach laboratoryjnych. Podczas zajęć proszę stosować

właściwe oznaczenia interfejsów routera, których nazwy w zależności od typu routera zostały zebrane w

tabeli na końcu instrukcji.

Uwaga:

Przed przystąpieniem do ćwiczeń proszę się upewnić, że z routerów i przełączników została

usunięta konfiguracja startowa. Jeżeli nie jesteś tego pewien, to należy poprosić o pomoc instruktora.

.

Wymagane zasoby

1 router (Cisco 1941 z Cisco IOS wydanie 15.2(4)M3 z obrazem uniwersalnym lub kompatybilnym)

Laboratorium

– Bezpieczeństwo urządzeń sieciowych

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 2 / 8

1

przełącznik (Cisco 2960 z Cisco IOS wydanie 15.0(2) aa obrazem lanbasek9 lub kompatybilnym)

1 komputer z systemem operacyjnym (Windows 7, Vista lub XP z zainstalowanym emulatorem

terminala)

Kabel konsolowy

do skonfigurowania urządzeń CISCO za pomocą portu konsolowego

Kable ethernetowe takie jak pokazano na zamieszczonej topologii sieci

Cześć 1. Konfiguracja podstawowych ustawień urządzeń

W części 1, zestaw urządzenia w sieć według zadanej topologii i skonfiguruj podstawowe ustawienia,

takie jak adresy IP, dostęp do urządzenia i hasła w routerze.

Krok 1: Połącz okablowanie zgodnie topologią przedstawiona na rysunku

Podłącz urządzenia zgodnie z topologią sieci. Użyj właściwego okablowania.

Krok 2:

Włącz i przeładuj router i przełącznik

Krok 3: Skonfiguruj router

Proszę odnieść się do poprzedniego laboratorium celem uzyskania pomocy w zakresie komend

potrzebnych do konfiguracji SSH

.

a.

Podłącz się konsolą do routera i wejdź w tryb uprzywilejowany.

b.

Wejdź w tryb konfiguracji ogólnej.

c. Przypisz routerowi

nazwę R1.

d.

Wyłącz zapytania DNS (DNS lookup).

e. Ustaw class

jako hasło szyfrowane dla trybu uprzywilejowanego.

f.

Ustaw cisco jako

hasło dla konsoli i włącz możliwość logowania.

g. Ustaw cisco jako

hasło dla vty i włącz możliwość logowania.

h.

Włącz tryb szyfrowania haseł w pliku konfiguracyjnym zapisanych w postaci jawnej.

i.

Stwórz baner, który ostrzega że dostęp do urządzenia dla osób nieautoryzowanych jest

zabroniony.

j.

Skonfiguruj i aktywuj interfejs G0/1 na routerz

e używając informacji w tabeli adresacji.

k.

Zapisz konfigurację routera do pliku konfiguracji startowej.

Krok 4. Skonfiguruj przełącznik

a.

Podłącz się konsolą do przełącznika i wejdź w tryb uprzywilejowany.

b.

Wejdź w tryb konfiguracji ogólnej.

c. Przypisz

przełącznikowi nazwę S1.

d.

Wyłącz zapytania DNS (DNS lookup).

e. Ustaw class

jako hasło szyfrowane dla trybu uprzywilejowanego.

f.

Ustaw cisco jako

hasło dla konsoli i włącz możliwość logowania.

g. Ustaw cisco jako

hasło dla VTY i włącz możliwość logowania.

h.

Włącz szyfrowanie haseł zapisanych otwartym tekstem w pliku konfiguracyjnym.

i.

Stwórz baner, który ostrzega że dostęp do urządzenia dla osób nieautoryzowanych jest

zabroniony.

j.

Skonfiguruj adres na domyślnym SVI używając informacji w tabeli adresacji.

Laboratorium

– Bezpieczeństwo urządzeń sieciowych

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 3 / 8

k. Zapisz

konfigurację routera do pliku konfiguracji startowej.

Cz

ęść 2:

Konfiguracja

podstawowych środków ochrony na routerze

Krok 1

. Wzmocnienie haseł.

Administrator powinien

upewnić się, że hasło spełnia standardowe wytyczne dla silnych haseł. Wytyczne

te

mówią, że w haśle powinny znajdować się: litery małe i duże, cyfry, znaki specjalne ponadto hasło

powinno mieć ustawione wymaganie na minimalną długość.

Uwaga: Wytyczne dla najlepszych praktyk

wymagają stosowania silnych haseł, takich jak te pokazane

poniżej, w rzeczywistym środowisku sieciowym. Jednak podczas ćwiczeń laboratoryjnych należy używać

haseł Class i Cisco w celu ułatwienia wykonywania laboratoriów, a w szczególności „odzyskiwania”

rou

terów z nieusuniętą konfiguracją startową .

a.

Zmień hasło szyfrowane do trybu uprzywilejowanego EXEC zgodnie z wytycznymi.

R1(config)# enable secret Enablep@55

b. Wymagaj, aby

w haśle było użyte minimum 10 znaków.

R1(config)# security passwords min-length 10

Krok 2:

Włącz połączenie SSH.

b.

Przypisz nazwę domeny jako CCNA-lab.com

.

R1(config)# ip domain-name CCNA-lab.com

c.

Utwórz bazę danych użytkowników lokalnych, na potrzeby logowania się użytkowników do routera za

pomocą SSH. Hasło powinno spełniać wymagania na silne hasło, a użytkownik powinien mieć

zapewniony

dostęp na poziomie administratora.

R1(config)# username admin privilege 15 secret Admin15p@55

d.

Skonfiguruj

wejście dla linii VTY tak, że akceptuje ono połączenia SSH, ale nie pozwalala

n

a połączenia

TELNET

R1(config)# line vty 0 4

R1(config-line)# transport input ssh

e. Linie VTY

powinny używać do uwierzytelniania lokalnej bazy danych użytkowników.

R1(config-line)# login local

R1(config-line)# exit

f.

Wygeneruj klucz szyfrujący RSA o długości 1024 bitów.

R1(config)# crypto key generate rsa modulus 1024

Nazwa klucza powinna być następująca: R1.CCNA-lab.com

Odpowiedź routera będzie następująca:

% The key modulus size is 1024 bits

% Generating 1024 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 2 seconds)

R1(config)#

*Jan 31 17:54:16.127: %SSH-5-ENABLED: SSH 1.99 has been enabled

Krok 3. Zabezp

iecz wejście konsolowe oraz VTY

a.

Możesz ustawić router w taki sposób, aby po określonym czasie bezczynności rozłączył połączenie na

linii konsolowej lub VTY.

Jeśli administrator sieci był zalogowany do urządzenia sieciowego i został nagle

wezwany, to polecenie automatycznie wyloguje

użytkownika po upływie określonego czasu. Poniższe

polecenia

powodują wylogowanie z urządzenia po pięciu minutach bezczynności.

R1(config)# line console 0

Laboratorium

– Bezpieczeństwo urządzeń sieciowych

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 4 / 8

R1(config-line)# exec-timeout 5 0

R1(config-line)# line vty 0 4

R1(config-line)# exec-timeout 5 0

R1(config-line)# exit

R1(config)#

b.

Następujące polecenia utrudniają atak siłowy (przeszukania całej przestrzeni klucza) na hasło logowania.

Router blokuje

możliwość zalogowania się przez 30 sekund, jeśli nastąpiły dwie nieudane próby

logow

ania w ciągu 120 sekund. Na potrzeby niniejszego laboratorium czasokres blokady został specjalnie

ustawiony na krótki czas. Standardowo należy stosować dłuższe czasy.

R1(config)# login block-for 30 attempts 2 within 120

Co oznacza

część komendy 2 within 120?

_________________________________________________________________________________

Co oznacza

część komendy block-for 30 ?

_________________________________________________________________________________

Krok 4. Zweryfikuj

że wszystkie nieużywane interfejsy są wyłączone

Porty routera są domyślnie wyłączone, ale zawsze dobrze jest zweryfikować czy faktycznie wszystkie

nieużywane porty są w stanie administratively down. Można to szybko sprawdzić, wydając polecenie

show ip interface biref

. Wszelkie nieużywane porty, które nie są w stanie administratively down

powinny być wyłączone za pomocą polecenia shutdown w trybie konfiguracji interfejsu.

R1# show ip interface brief

Interface IP-Address OK? Method Status

Protocol

Embedded-Service-Engine0/0 unassigned YES NVRAM administratively down down

GigabitEthernet0/0 unassigned YES NVRAM administratively down down

GigabitEthernet0/1 192.168.1.1 YES manual up up

Serial0/0/0 unassigned YES NVRAM administratively down down

Serial0/0/1 unassigned YES NVRAM administratively down down

R1#

Krok 5: Sprawdź, czy środki bezpieczeństwa zostały zaimplementowane poprawnie

a.

Użyj programu Tera Term do połączenia się protokołem Telnet do R1.

Czy R1 nadal akceptuje

połączenia poprzez Telnet? ___________________________

Dlaczego lub dlaczego nie?

____________________________________________________________________________________

b.

Użyj programu Tera Term do połączenia się protokołem SSH do R1.

Czy R1

akceptuje połączenia SSH? __________

c. Specjalnie pomyl przy wprowadzaniu

nazwę użytkownika i hasło w celu sprawdzenia czy dostęp

zostanie zablokowany po dwóch nieprawidłowych podejściach.

Co się stało po dwóch nieudanych logowaniach?

_________________________________________________________________________________

_________________________________________________________________________________

d.

Podczas sesji konsolowej na routerze, wydaj komendę show login, aby wyświetlić status logowania.

W przykładzie poniżej komenda show login została wydana podczas 30 sekundowego okresu

blokady logowania i w trybie Quiet-Mode ustawionym na routerze. Router nie

przyjmuje żadnych prób

logowania jeszcze

przez następne 14 sekund.

Laboratorium

– Bezpieczeństwo urządzeń sieciowych

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 5 / 8

R1# show login

A default login delay of 1 second is applied.

No Quiet-Mode access list has been configured.

Router enabled to watch for login Attacks.

If more than 2 login failures occur in 120 seconds or less,

logins will be disabled for 30 seconds.

Router presently in Quiet-Mode.

Will remain in Quiet-Mode for 14 seconds.

Denying logins from all sources.

R1#

e.

Po upłynięciu 30 sekundowego okresu blokady, połącz się ponownie za pomocą SSH do routera R1 i

zaloguj się na konto admin używając hasła Admin15p@55.

Po udanym logowaniu ,

co zostało wyświetlone? ________________________

f.

Wejdź w tryb uprzywilejowany EXEC i użyj Enablep@55 jako hasła.

Czy

jeśli dwa razy wprowadzisz nieprawidłowe hasło, to czy zostaniesz rozłączony z sesją SSH po

dwóch nieudanych logowaniach w ciągu 120 sekund? ______________

Dlaczego lub dlaczego nie?

________________________________________________________________________________

g.

Wydaj komendę show running-config w trybie uprzywilejowanym EXEC aby wyświetlić I sprawdzić,

czy wszystkie zabezpieczenia

zostały zastosowane na routerze.

Część 3:

Konfiguracja

podstawowych środków ochrony na przełączniku

Krok 1

. Wzmocnienie haseł.

a.

Zmień hasło szyfrowane do trybu uprzywilejowanego EXEC zgodnie z wytycznymi na silne hasło

R1(config)# enable secret Enablep@55

Uwaga:

Komenda wymuszająca minimalna długość hasła password min-length nie jest dostępna na

przełączniku serii 2960.

Krok 2: Włącz połączenie SSH.

a.

Przypisz nazwę domeny jako CCNA-lab.com

.

R1(config)# ip domain-name CCNA-lab.com

b.

Utwórz bazę danych użytkowników lokalnych, na potrzeby logowania się do przełącznika za pomocą

SSH. Hasło powinno spełniać wymagania na silne hasło, a użytkownik powinien mieć dostęp do

przełącznika na poziomie administratora.

R1(config)# username admin privilege 15 secret Admin15p@55

c.

Skonfiguruj

wejście dla linii VTY tak, że akceptuje ono połączenia SSH, ale nie pozwala

n

a połączenia

Telnet

R1(config)# line vty 0 4

R1(config-line)# transport input ssh

d. Linie

VTY powinny używać lokalnej bazy danych użytkowników w celu uwierzytelniania.

R1(config-line)# login local

R1(config-line)# exit

e.

Wygeneruj klucz szyfrujący RSA o długości 1024 bitów.

Laboratorium

– Bezpieczeństwo urządzeń sieciowych

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 6 / 8

R1(config)# crypto key generate rsa modulus 1024

Krok 3. Zabezp

iecz wejście konsolowe oraz VTY

a. Ustaw automatyczne wylogowanie, po 10 minutach

bezczynności na linii

S1(config)# line console 0

S1(config-line)# exec-timeout 10 0

S1(config-line)# line vty 0 15

S1(config-line)# exec-timeout 10 0

S1(config-line)# exit

S1(config)#

b. W celu utrudnienia

dostępu do konsoli przełącznika metoda brutalną, skonfiguruj blokowanie dostępu do

panelu logowania

przełącznika

przez 30 sekund

, jeśli nastąpiły dwie nieudane próby logowania w ciągu

120 sekund. Na potrzeby niniejszego laboratorium czasookres

został specjalnie ustawiony na krótki

czas.

Standardowo należy stosować dłuższe czasy.

S1(config)# login block-for 30 attempts 2 within 120

S1(config)# end

Krok 4:

Sprawdź, czy wszystkie nieużywane porty są wyłączone

Porty przełącznika są domyślnie włączone. Zamknij wszystkie porty na przełączniku, które nie są

używane.

a.

Możesz sprawdzić stan portów używając komendy show ip interface brief.

S1# show ip interface brief

Interface IP-Address OK? Method Status Protocol

Vlan1 192.168.1.11 YES manual up up

FastEthernet0/1 unassigned YES unset down down

FastEthernet0/2 unassigned YES unset down down

FastEthernet0/3 unassigned YES unset down down

FastEthernet0/4 unassigned YES unset down down

FastEthernet0/5 unassigned YES unset up up

FastEthernet0/6 unassigned YES unset up up

FastEthernet0/7 unassigned YES unset down down

FastEthernet0/8 unassigned YES unset down down

FastEthernet0/9 unassigned YES unset down down

FastEthernet0/10 unassigned YES unset down down

FastEthernet0/11 unassigned YES unset down down

FastEthernet0/12 unassigned YES unset down down

FastEthernet0/13 unassigned YES unset down down

FastEthernet0/14 unassigned YES unset down down

FastEthernet0/15 unassigned YES unset down down

FastEthernet0/16 unassigned YES unset down down

FastEthernet0/17 unassigned YES unset down down

FastEthernet0/18 unassigned YES unset down down

FastEthernet0/19 unassigned YES unset down down

FastEthernet0/20 unassigned YES unset down down

FastEthernet0/21 unassigned YES unset down down

FastEthernet0/22 unassigned YES unset down down

FastEthernet0/23 unassigned YES unset down down

FastEthernet0/24 unassigned YES unset down down

GigabitEthernet0/1 unassigned YES unset down down

GigabitEthernet0/2 unassigned YES unset down down

Laboratorium

– Bezpieczeństwo urządzeń sieciowych

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 7 / 8

S1#

i.

Użyj komendy interface range do zamknięcia wielu interfejsów naraz.

S1(config)# interface range f0/1–4 , f0/7-24 , g0/1-2

S1(config-if-range)# shutdown

S1(config-if-range)# end

S1#

ii.

Upewnij się, że wszystkie interfejsy administracyjnie wyłączone są nieaktywne

.

S1# show ip interface brief

Interface IP-Address OK? Method Status Protocol

Vlan1 192.168.1.11 YES manual up up

FastEthernet0/1 unassigned YES unset administratively down down

FastEthernet0/2 unassigned YES unset administratively down down

FastEthernet0/3 unassigned YES unset administratively down down

FastEthernet0/4 unassigned YES unset administratively down down

FastEthernet0/5 unassigned YES unset up up

FastEthernet0/6 unassigned YES unset up up

FastEthernet0/7 unassigned YES unset administratively down down

FastEthernet0/8 unassigned YES unset administratively down down

FastEthernet0/9 unassigned YES unset administratively down down

FastEthernet0/10 unassigned YES unset administratively down down

FastEthernet0/11 unassigned YES unset administratively down down

FastEthernet0/12 unassigned YES unset administratively down down

FastEthernet0/13 unassigned YES unset administratively down down

FastEthernet0/14 unassigned YES unset administratively down down

FastEthernet0/15 unassigned YES unset administratively down down

FastEthernet0/16 unassigned YES unset administratively down down

FastEthernet0/17 unassigned YES unset administratively down down

FastEthernet0/18 unassigned YES unset administratively down down

FastEthernet0/19 unassigned YES unset administratively down down

FastEthernet0/20 unassigned YES unset administratively down down

FastEthernet0/21 unassigned YES unset administratively down down

FastEthernet0/22 unassigned YES unset administratively down down

FastEthernet0/23 unassigned YES unset administratively down down

FastEthernet0/24 unassigned YES unset administratively down down

GigabitEthernet0/1 unassigned YES unset administratively down down

GigabitEthernet0/2 unassigned YES unset administratively down down

S1#

Step 2:

Sprawdź, czy środki bezpieczeństwa zostały zaimplementowane prawidłowo.

a.

Sprawdź czy Telnet został wyłączony na przełączniku.

b.

Podłącz się za pomocą sesji SSH do przełącznika i pomyl się specjalnie przy wprowadzaniu nazwy

użytkownika i hasła, w celu sprawdzenia, że dostęp do przełącznika jest zablokowany

c.

Po 30 sekundach sesja SSH wygasła, podłącz się ponownie za pomocą SSH do przełącznika S1 i

zaloguj się używając nazwy użytkownika admin i hasła: Admin15p@55.

Czy pojawił się baner po udanym logowaniu? __________

d. Wej

dź w tryb uprzywilejowany EXEC używając Enablep@55 jako hasła.

e. Wydaj polecenie show running-config w trybie uprzywilejowanym

EXEC, aby wyświetlić

konfiguracj

ę zastosowanych zabezpieczeń. Sprawdź czy zostały zastosowane ustawienia

zabezpieczeń.

Laboratorium

– Bezpieczeństwo urządzeń sieciowych

© 2013 Cisco i/lub partnerzy. Wszelkie prawa zastrzeżone. To jest jawny dokument Cisco.

Strona 8 / 8

Pytania

1.

W części 1 podczas konfiguracji ustawień podstawowych została wydana komenda password cisco w

trybie konfiguracji linii konsoli oraz wirtualnych terminali VTY. Kiedy to

hasło jest używane po

zastosowaniu środków zgodnych z najlepszymi praktykami w zakresie bezpieczeństwa.

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

2. Czy komenda security passwords min-length 10

dotyczy haseł prekonfigurowanych, któree są którtsze

niz 10 znaków.?

____________________________________________________________________________________

____________________________________________________________________________________

____________________________________________________________________________________

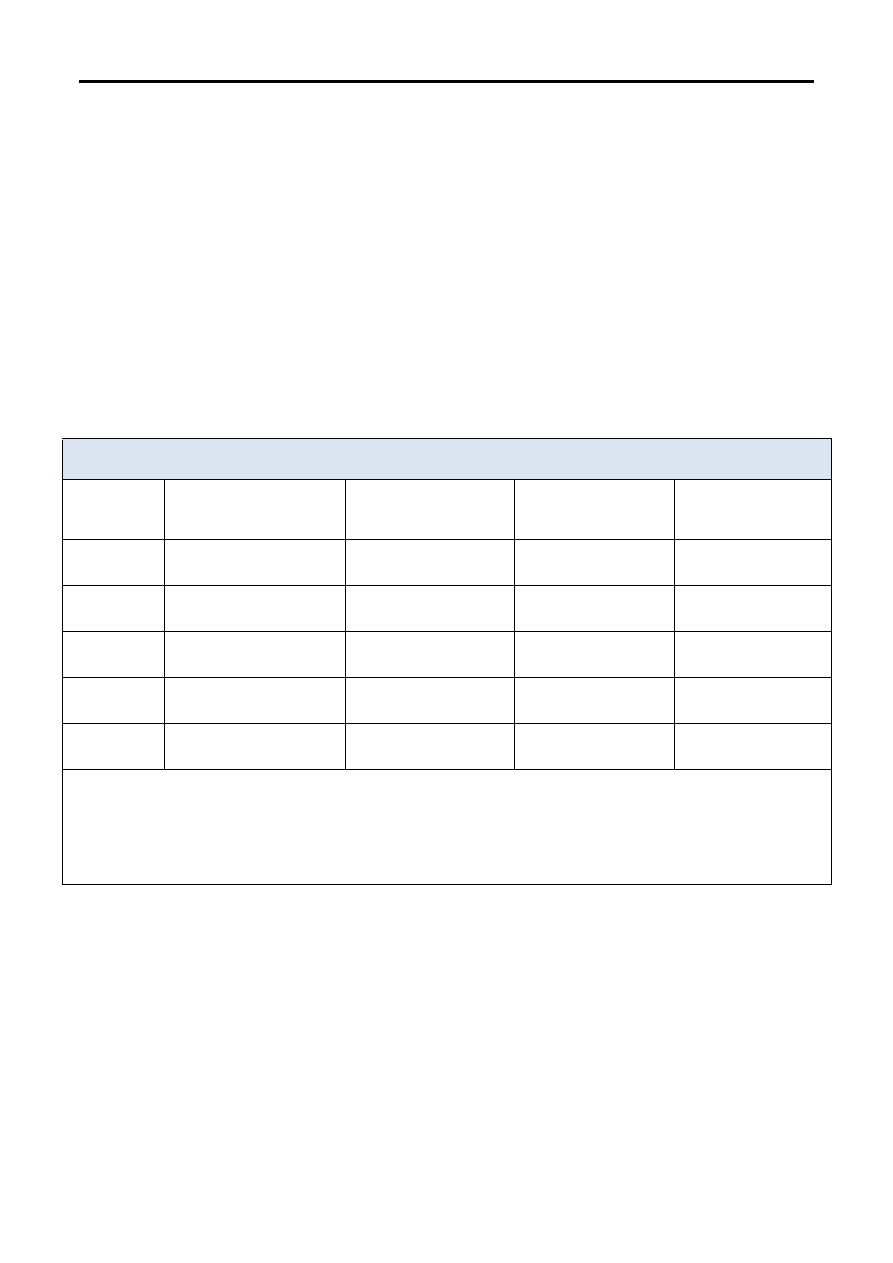

Tabela

–podsumowanie interfejsów routera

Podsumowanie interfejsów routera

Model

routera

Interfejs ethernetowy

#1

Interfejs ethernetowy

#2

Interfejs szeregowy

#1

Interfejs szeregowy

#2

1800

Fast Ethernet 0/0 (F0/0)

Fast Ethernet 0/1

(F0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

1900

Gigabit Ethernet 0/0

(G0/0)

Gigabit Ethernet 0/1

(G0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

2801

Fast Ethernet 0/0 (F0/0)

Fast Ethernet 0/1

(F0/1)

Serial 0/1/0 (S0/1/0)

Serial 0/1/1 (S0/1/1)

2811

Fast Ethernet 0/0 (F0/0)

Fast Ethernet 0/1

(F0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

2900

Gigabit Ethernet 0/0

(G0/0)

Gigabit Ethernet 0/1

(G0/1)

Serial 0/0/0 (S0/0/0)

Serial 0/0/1 (S0/0/1)

Uwaga

: Aby dowiedzieć się, jaka jest konfiguracja sprzętowa routera, obejrzyj interfejsy, aby zidentyfikować typ

routera oraz aby określić liczbę interfejsów routera. Nie ma sposobu na skuteczne opisanie wszystkich

kombinacji konfiguracji dla każdej klasy routera. Tabela ta zawiera identyfikatory możliwych kombinacji

interfejsów szeregowych i Ethernet w urządzeniu. Tabela nie zawiera żadnych innych rodzajów interfejsów, mimo

iż dany router może jakieś zawierać Przykładem może być interfejs ISDN BRI. Łańcuch w nawiasie jest

skrótem, który może być stosowany w systemie operacyjnym Cisco IOS przy odwoływaniu się do interfejsu..

Wyszukiwarka

Podobne podstrony:

Bezpieczne poslugiwanie sie urz Nieznany (2)

Mechanika Plynow Lab, Sitka Pro Nieznany

PO lab 5 id 364195 Nieznany

lab [5] id 258102 Nieznany

Ocena bezpieczenstwa stosowania Nieznany

11 Mozaryn T Aspekty trwalosci Nieznany (2)

11 Wytwarzanie specjalnych wyro Nieznany (2)

Harmonogram 10 11 Lab MWNE

Organizacja Bezpieczenstwa i Ws Nieznany

LAB 4 Lab2 WprowadzenieMATLAB 2 Nieznany

lab [1] id 258099 Nieznany

11 Wycinanie elementow obuwia z Nieznany (2)

11 2 4 5 Lab ?cessing Network?vices with SSH

11 4 3 Lab Install RAM

11 elektryczne zrodla swiatlaid Nieznany

chemia fizyczna lab id 112228 Nieznany

edukacja dla bezpieczenstwa id Nieznany

11 Organy Wladzy Sadowniczej i Nieznany (2)

więcej podobnych podstron