C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

49

Rozdział 4.

Praktyczny przewodnik

po sieciach LAN

υ

Niezbędny sprzęt sieciowy.

υ

Oprogramowanie.

υ

Skróty i terminy związane z siecią.

υ

Wstęp do abecadła.

A może tak rzut oka na sieci z lotu ptaka? Spojrzenie na tę dziedzinę z dalszej

perspektywy może każdemu pomóc wybrać obszar, o którym chciałby się

dowiedzieć więcej. Treść niniejszego rozdziału stanowi przegląd różnych

elementów sieciowych oraz kwestie, które należy mieć na uwadze podczas łączenia

tych elementów ze sobą.

W późniejszych rozdziałach funkcje i wady określonych systemów okablowania

i systemów operacyjnych zostaną przedstawione bardziej szczegółowo. Wówczas

przyjdzie też czas na wskazanie użytecznych i praktycznych technik, takich jak

zdalny dostęp i zarządzanie siecią. Niniejszy rozdział wprowadza obraz

strategiczny, fachową terminologię i wiedzę niezbędną do tego, aby przyswoić

treść następnych rozdziałów.

Pierwszym krokiem przy objaśnianiu tego rodzaju systemów jest podział ich

elementów na sprzęt i oprogramowanie. Nawet taki, wydawałoby się prosty,

podział może sprawić kłopoty, ponieważ sprzęt i oprogramowanie są ze sobą

bardzo ściśle powiązane. Na przykład termin „serwer” raz odnosi się do

urządzenia, a kiedy indziej do funkcji realizowanych programowo. Jednak podział

tego rodzaju jest dobry jako wstęp do przedstawienia elementów składających się

na „łamigłówkę” sieci LAN. Rozdział ten oprócz części praktycznej ma również

część bardziej koncepcyjną, w której zostaną wprowadzone podstawowe terminy i

skróty dotyczące sieci komputerowych.

50

Sieci komputerowe dla każdego

50

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

Niezbędny sprzęt sieciowy

Serwery, stacje robocze, karty sieciowe i kable to sprzętowy szkielet sieci, który

wraz z oprogramowaniem sieciowym i użytkowym tworzy pełny zestaw. Ponieważ

współczesne produkty sprzętowe są zgodne z międzynarodowymi standardami,

w tej samej sieci można wykorzystywać sprzęt różnych producentów. Zakupiony

sprzęt nie ogranicza wyboru oprogramowania, jakie będzie można używać w sieci.

Jednak zakup odpowiedniego sprzętu nie jest prosty. Już na samym początku trzeba

podjąć decyzje, których skutki będą odczuwalne w długim okresie.

Serwery i klienci

W sieciach lokalnych komputery mogą pełnić rolę serwerów lub stacji klienckich.

Serwery udostępniają swoje zasoby, którymi są napędy dysków, drukarki,

modemy, łącza komunikacyjne (dostęp do Internetu, możliwości nadawania i

odbioru faksów), stacjom klienckim.

Gwarantowane współdziałanie

Był czas kiedy firmy komputerowe próbowały uzależnić klientów od

własnych, zamkniętych rozwiązań sprzętowych i programowych.

Obecnie opracowane przez różne organizacje normalizacyjne standardy

umożliwiają firmom tworzenie konkurencyjnych produktów, które

współdziałają ze sobą. Jednak firmy nie zawsze przestrzegają tych

standardów. Ostatnio firmy z branży bezprzewodowych sieci LAN o

prędkościach transmisji 11 Mb/s oferują niestandardowe rozwiązania.

Jednak przezorni nabywcy poczekają na współpracujące ze sobą

produkty zgodne z nowym standardem 802.11 HR.

Sieć równy-z-równym w Windows

System operacyjny Windows umożliwia szybkie stworzenie sieci równy-

z-równym. Komputer, na którym działa system Windows 95, 98, 2000 i

NT może jednocześnie działać jako serwer dla pozostałych komputerów.

Jednak każda wersja Windows ma określony w licencji limit pecetów,

jakie można do niej dołączyć jednocześnie

w roli klientów. Połączenia sieci równy-z-równym są szczególnie

wygodne w niewielkich biurach.

Oprogramowanie działające na stacjach klienckich umożliwia użytkownikom sieci

korzystanie z danych i urządzeń dostępnych na przynajmniej jednym serwerze. Typ

oprogramowania sieciowego działającego na serwerze decyduje, czy jest on

dedykowany do pełnienia roli serwera, czy też możliwe jest uruchamianie na nim

lokalnego oprogramowania. W zasadzie w sieci typu

równy-z-równym

(peer-to-

Komentarz: MERYTOR.: czy

zamiast równy-z-równym nie

powinno pozostać po prostu peer-

to-peer?

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

51

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

51

peer) komputer może być jednocześnie serwerem dla innych klientów i klientem

dla innych serwerów.

W praktyce dowolny komputer z procesorem klasy Pentium może działać jako

serwer plików w biurowej sieci liczącej do pięćdziesięciu stanowisk. Nawet

komputery z procesorami 80386 i 80486 nadają się do roli serwerów wydruków i

serwerów faksów. Jednak niektóre aplikacje działają częściowo na serwerze, więc

zainwestowanie w wydajny procesor będzie procentować w przyszłości. W

przypadku aplikacji biznesowych, obsługujących gospodarkę materiałową, systemy

rezerwacji, księgowość, proces projektowania serwera wykracza poza rutynowe

rzemiosło. Najlepiej skorzystać z doświadczeń firmy sprzedającej zaawansowane

aplikacje, aby uzyskać wytyczne dotyczące odpowiednich parametrów serwera.

Wiele firm sprzedaje jako serwery komputery z wieloma gniazdami rozszerzeń

i wnękami na napędy dysków. Ale nie zawsze najlepszym serwerem jest komputer

z szybkim procesorem w obudowie szafkowej. Oto w pigułce podane porady

dotyczące serwera: szybkie napędy dysków i dużo pamięci RAM. Najpierw należy

wybrać dobry dysk twardy z pojemnością trzykrotnie przekraczającą przewidywane

zapotrzebowanie. Dawniej Autor zalecał wykorzystanie sterownika dysku twardego

z interfejsem SCSI (Small Computer Systems Interfejs) z uwagi na szybkość

obsługi danych. Również dzisiaj szybkie kontrolery SCSI-2 z własną pamięcią

podręczną

i procesorem zwiększają wydajność zaawansowanych serwerów korporacyjnych

w warunkach dużego obciążenia. Jednak obecnie wiele firm uważa, że nowe dyski

standardu IDE o dużej pojemności są wystarczająco wydajne do tych zastosowań,

a cenowo są bardziej atrakcyjne od dysków SCSI.

Bardziej szczegółowe omówienie standardów SCSI, IDE i innych

zagadnień dotyczących pamięci masowej zawiera rozdział 10.

Jeśli podstawowym czynnikiem jest niezawodność sieci, zapewne warto będzie

wydać więcej pieniędzy na macierz dysków RAID. Skrót ten pochodzi od nazwy

Redundant Array of Inexpensive Disks

(Nadmiarowa macierz tanich dysków). Idea

tego urządzenia opiera się na połączeniu maksymalnie pięciu dysków w jeden

system, w którym dane zapisywane są na wszystkich dyskach.

Nadmiarowość i niezawodność

Niezawodność serwerów można poprawić środkami sprzętowymi

i programowymi. Macierze dysków (RAID), zapasowe zasilacze i wiele

procesorów zwiększa szanse poprawnego funkcjonowania sprzętu w

przypadku awarii pojedynczych układów. Podobnie oprogramowanie

realizujące tak zwany

zapis lustrzany

lub organizujące serwery

w

klastry

, wzajemnie monitorujące swoje działanie, zwiększa

niezawodność całego systemu.

Komentarz: Ramka See Also

była w niewłaściwym miejscu

52

Sieci komputerowe dla każdego

52

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

Zakup serwera

Ceny dobrych serwerów są ciągle niskie w porównaniu z resztą rynku

sprzętowego, dużo jest również ofert leasingu. Zakup lub leasing serwera

z dwoma lub czterema procesorami, przynajmniej 128 MB pamięci RAM

ECC, macierzą RAID 5 i wewnętrznym urządzeniem do archiwizacji

danych jest rozsądną inwestycją w niezawodność i gwarantuje

skalowalność w poważnych zastosowaniach biznesowych.

Ratuj się!

Jak się miewa UPS? Dobry zasilacz awaryjny (Uninterruptible Power

Supply – UPS) powinien wchodzić w skład wyposażenia każdego

komputera (tak jak monitor). Minimum jednak to zabezpieczenie każdego

komputera działającego jako serwer. Jeśli nawet stacje robocze nie będą

zabezpieczone, serwer powinien działać, kiedy będą się one uruchamiać po

awarii sieci. Również koncentratory potrzebują zabezpieczenia zasilaczem

UPS. Jeśli serwer jest zasilany, a koncentrator nie działa i tak nie można się

komunikować z serwerem.

Przeplatanie

(striping) danych na różnych dyskach jest korzystne pod względem

wydajności i niezawodności. Ponieważ głowice poszczególnych napędów nie

muszą poruszać się tak szybko operacjie zapisu i odczytu, są realizowane szybciej

niż w pojedynczym napędzie. W macierzach klasy RAID 5 wykorzystuje się

funkcję nazywaną

kontrolą parzystości

. Podczas awarii pojedynczego dysku w

takiej macierzy, kontroler – na podstawie informacji o parzystości i zawartości

pozostałych dysków, jest w stanie odtworzyć zawartość uszkodzonego dysku.

Macierze RAID 5 są jednym z głównych elementów tak zwanych

serwerów o

wysokiej dostępności

.

Należy wybrać komputer z szybkim procesorem Pentium i wyposażyć go w

przynajmniej 128 MB pamięci RAM (pamiętając o takiej konfiguracji pamięci,

która umożliwi jej zwiększenie bez konieczności pozbywania się pamięci już

posiadanej). Kupując komputer, należy zaznaczyć, że potrzebne są możliwości

zwiększenia pamięci RAM w przyszłości. Może to oznaczać na przykład zakup

pamięci w kościach po 64 MB, zamiast tańszych pamięci 32 MB. Jednak w

przyszłości wydatek ten może się opłacić. Prędkość procesora nie jest aż tak

istotna, jak posiadanie dobrego kontrolera dysków i wystarczającej wielkości

pamięci RAM. Pod koniec lat 90. ceny pamięci mocno spadły (jednak obecnie są

sztucznie utrzymywane na dość wysokim poziomie – przyp. tłum.). Duża ilość

pamięci RAM w serwerze to na pewno praktyczna inwestycja.

Komentarz: Przeniosłem ramkę

we właściwe miejsce

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

53

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

53

Więcej informacji na temat sprzętu RAID oraz sprzętu serwera można

znaleźć w podrozdziale „Oprogramowanie klienta PC” w rozdziale 8.

Karty sieciowe

Najczęstszą inwestycją w sprzęt dla sieci LAN jest zakup

kart sieciowych

(zwanych

ogólnie

kartami interfejsu sieciowego

lub

adapterami sieciowymi

). W roku 1987

typowa karta sieciowa kosztowała 600 USD. Jednak postęp technologii

elektronicznych obwodów drukowanych sprawił, że obecnie karty sieciowe są

produktem powszechnie dostępnym. Dzisiaj karty bez „wodotrysków” można kupić

za około 200 zł, a najprostsze modele dla sieci o prędkości 10 Mb/s kosztują

poniżej 100 zł.

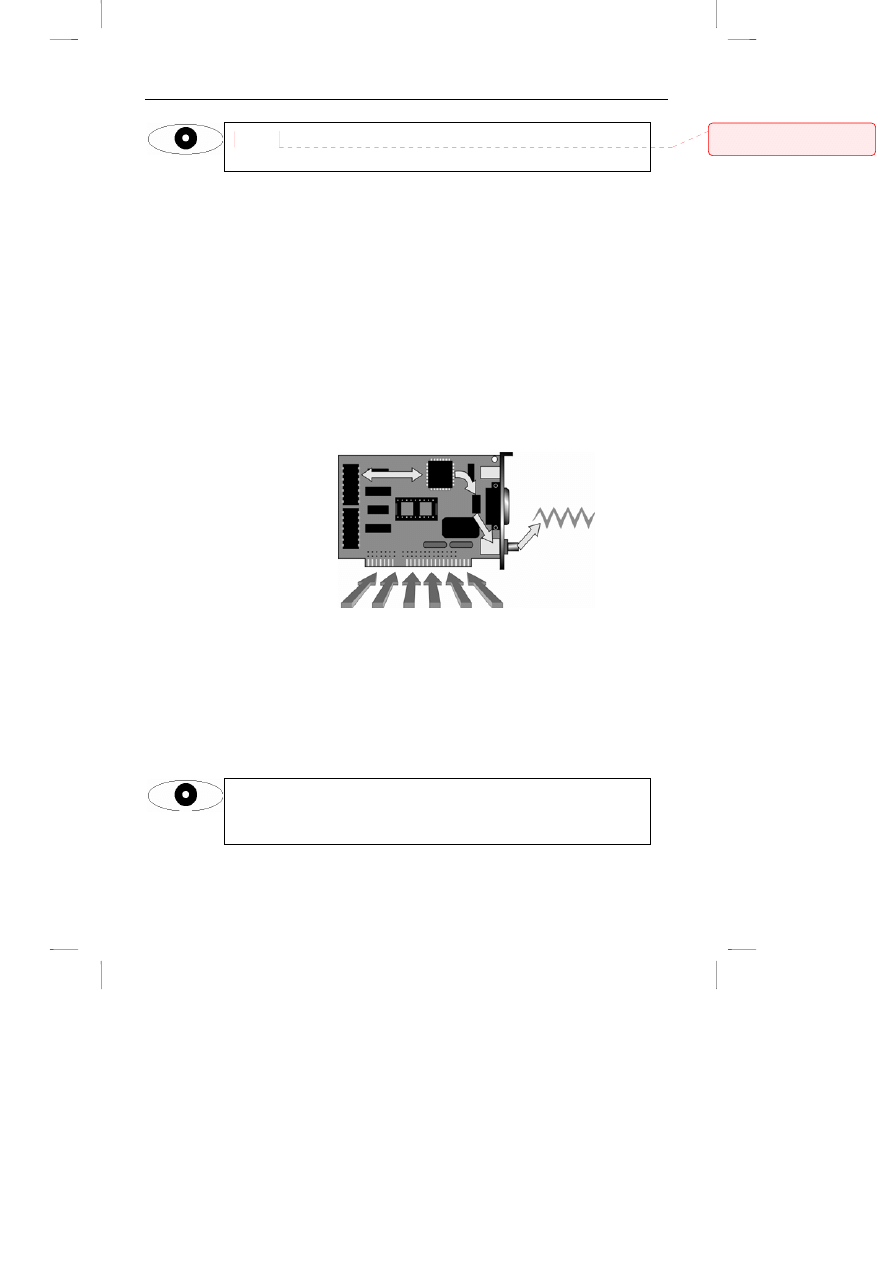

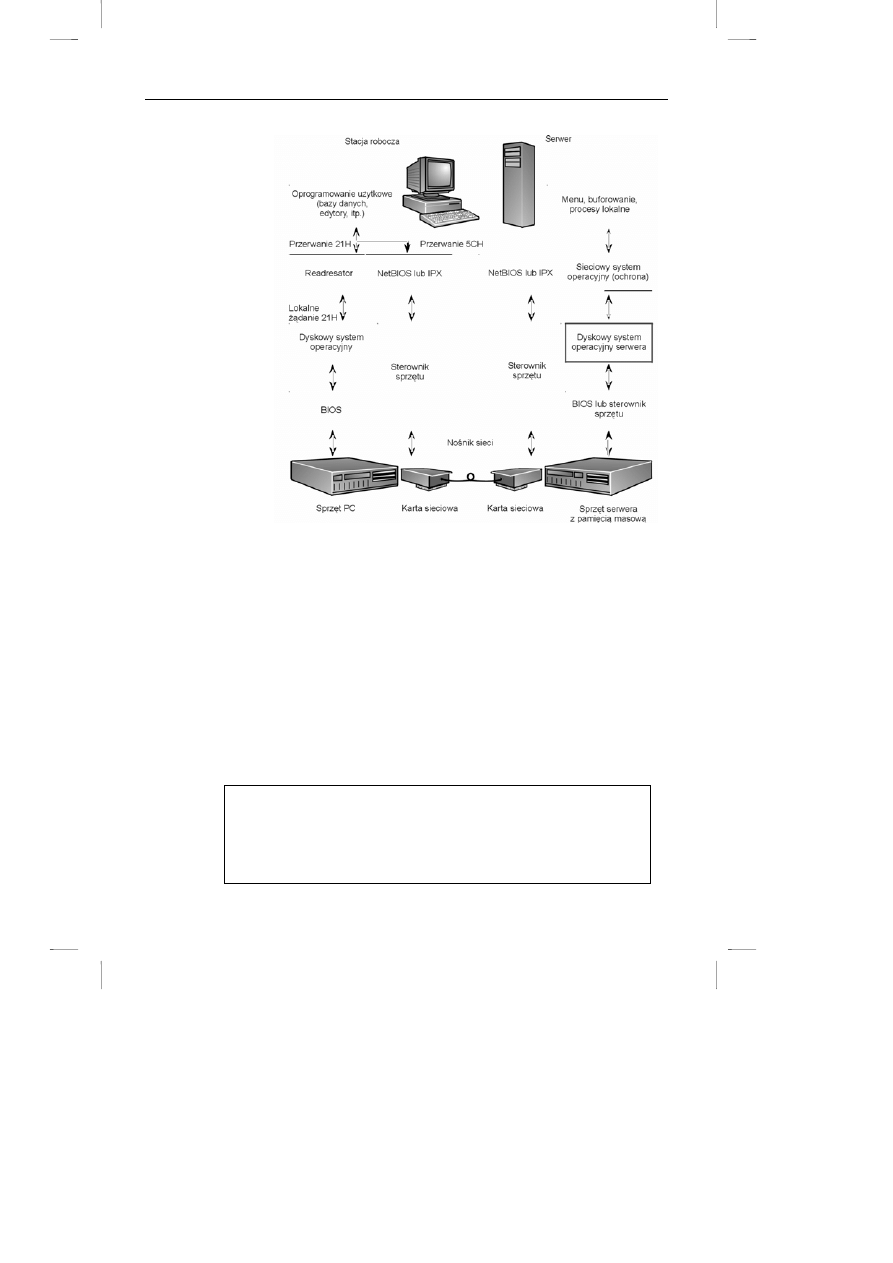

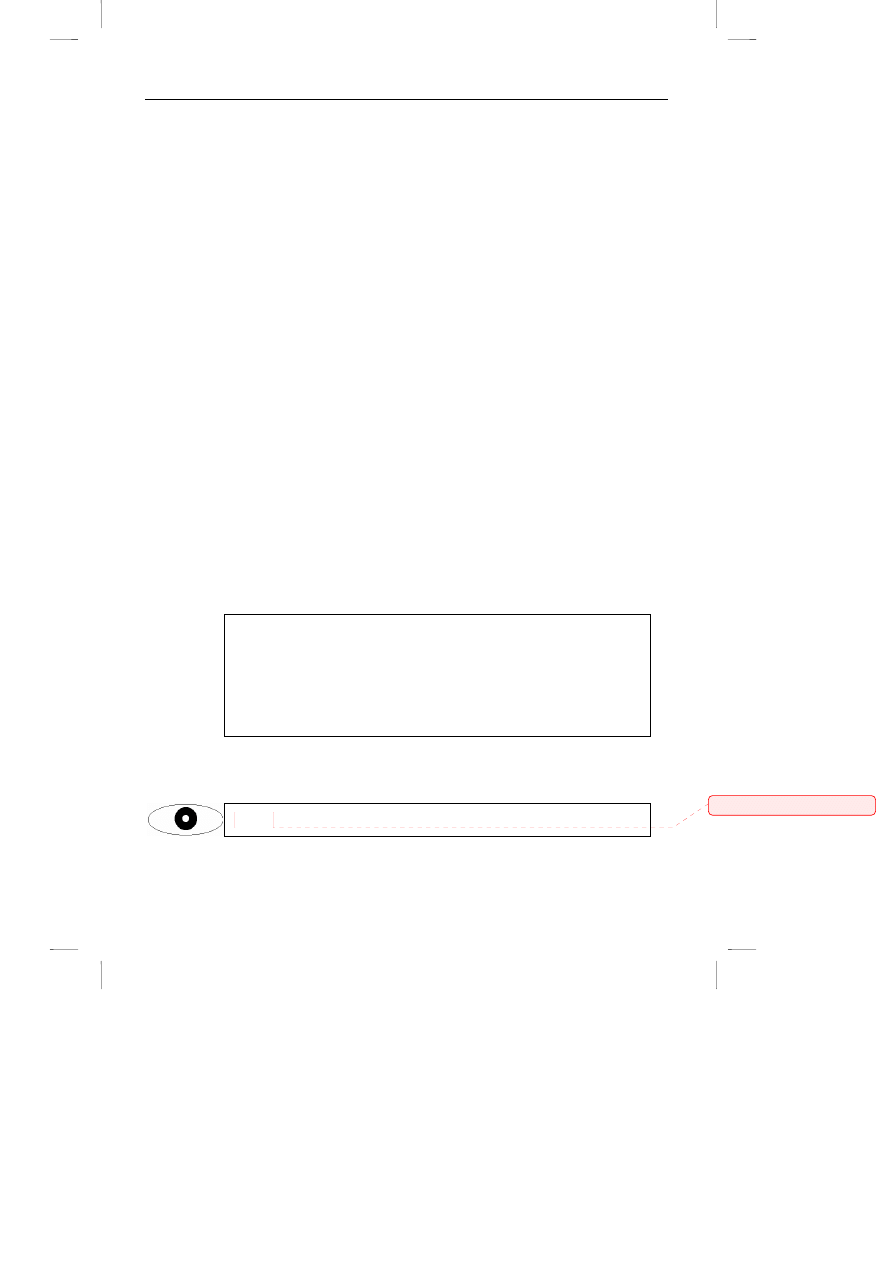

Każdy komputer w sieci musi być wyposażony w kartę sieciową, która przekształci

sygnały szeregowe z kabla sieciowego w strumień danych równoległych wewnątrz

komputera. Proces ten ilustruje rysunek 4.1.

Rysunek 4.1.

Karta sieciowa

przekształca sygnały

równoległe z

komputera w sygnały

szeregowe, które są

przesyłane kablem

sieciowym.

Karty te również wzmacniają sygnały, tak aby mogły one przebyć żądany dystans.

W niektórych przypadkach w serwerze można zainstalować dwie i więcej kart

sieciowych, aby podzielić obciążenie na odrębne kable sieciowe i zmniejszyć

ryzyko przeciążenia sieci.

Ważnym zadaniem adapterów sieciowych jest również sterowanie dostępem do

nośnika. Funkcje

sterowania dostępem do nośnika

(Media Access Control – MAC)

realizowane są na jeden z trzech sposobów: nasłuch przed transmisją, numer

kolejny stacji i przekazywanie żetonu.

Więcej informacji o kartach sieciowych i architekturach sieci, na

przykład Ethernetu, można znaleźć w podrozdziale „Ethernet starszy” w

rozdziale 7.

Komentarz: Dopisałem ramkę

See Also

54

Sieci komputerowe dla każdego

54

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

Sterowanie dostępem do nośnika

Metoda nasłuchu przed transmisją, nazywana metodą

wspólnego dostępu z

wykrywaniem nośnej

(Carrier Sense Multiple Access – CSMA), działa podobnie jak

komunikacja radiowa używana w łączności CB, policyjnej i innych

dwukierunkowych systemach radiowych.

Węzeł sieciowy, który ma wysłać dane poprzez sieć, nasłuchuje sygnałów w kablu

sieciowym. Jeśli stacja nie wykryje w kablu sygnału nośnego lub sygnału

transmisji, może rozpocząć nadawanie. Stosuje się różne techniki rozwiązywania

problemu w sytuacji, kiedy kilka stacji rozpozna pusty kanał i jednocześnie

rozpocznie transmisję.

W sieciach ARCnet używa się innego schematu dostępu do nośnika. Każdemu

węzłowi w sieci przypisywany jest numer kolejny (od 0 do 255). Stacja, która chce

wysłać dane do sieci musi poczekać na swoją kolejkę.

W innej popularnej metodzie sterowania dostępem do nośnika, z przekazywaniem

żetonu, używa się specjalnego komunikatu zwanego żetonem (ang. token), który

przekazywany jest od węzła do węzła poprzez aktywne stacje sieciowe. Posiadanie

przez stację żetonu uprawnia do transmisji sieciowej.

Projektanci i sprzedawcy produktów dla sieci LAN od dawna toczą spór na temat

teoretycznych zalet protokołów sterowania dostępem do nośnika, takich jak CSMA

i przekazywanie żetonu. Nie należy się tym jednak zbytnio przejmować.

Ważniejsze od metody sterowania dostępem do nośnika używanej przez wybrane

adaptery sieciowe jest to, jaka firma stoi za tymi produktami. Dobrze jest jednak

wiedzieć o co chodzi, gdy mowa o schematach dostępu do nośnika, czy protokołach

MAC.

Więcej informacji o konkretnych kartach sieciowych i sposobach ich

pracy można znaleźć w poświęconej transmisji części podrozdziału

„Opcje kart sieciowych” w rozdziale 5.

Kilometry drutu i ani centymetra łącza

Najpoważniejszą kwestią związaną z wyborem karty sieciowej jest rodzaj kabli, czyli

przewodów elektrycznych, jaki ma być używany w sieci. Współczesne karty dla sieci

Ethernet i Token-Ring umożliwiają szeroki wybór różnych typów okablowania.

Należy jednak pamiętać, że sieć nie będzie ani odrobinę lepsza niż zastosowane

okablowanie. Okablowanie wiąże ze sobą wszystkie elementy sieci i jeśli zostanie

zainstalowane nieprawidłowo, będzie pewną przyczyną frustracji i niepowodzeń.

Wybór kart sieciowych jest zatem określony przez rodzaj okablowania, jaki ma być

wykorzystany do połączenia serwerów i stacji klienckich. Do wyboru jest kabel

koncentryczny, kabel światłowodowy, skrętka nieekranowana i ekranowana. Jeśli

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

55

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

55

w danym budynku jest już zainstalowane okablowanie, trzeba dobrać karty

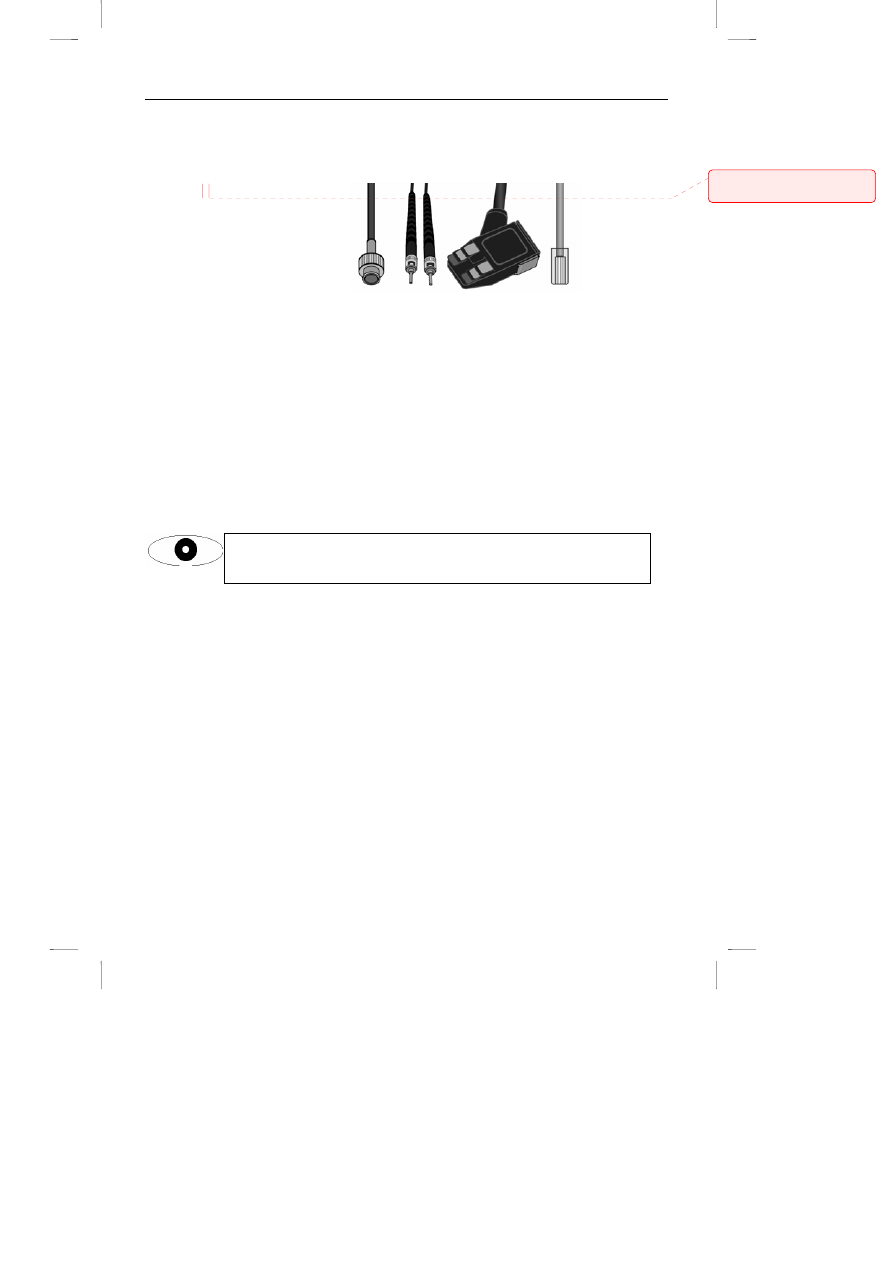

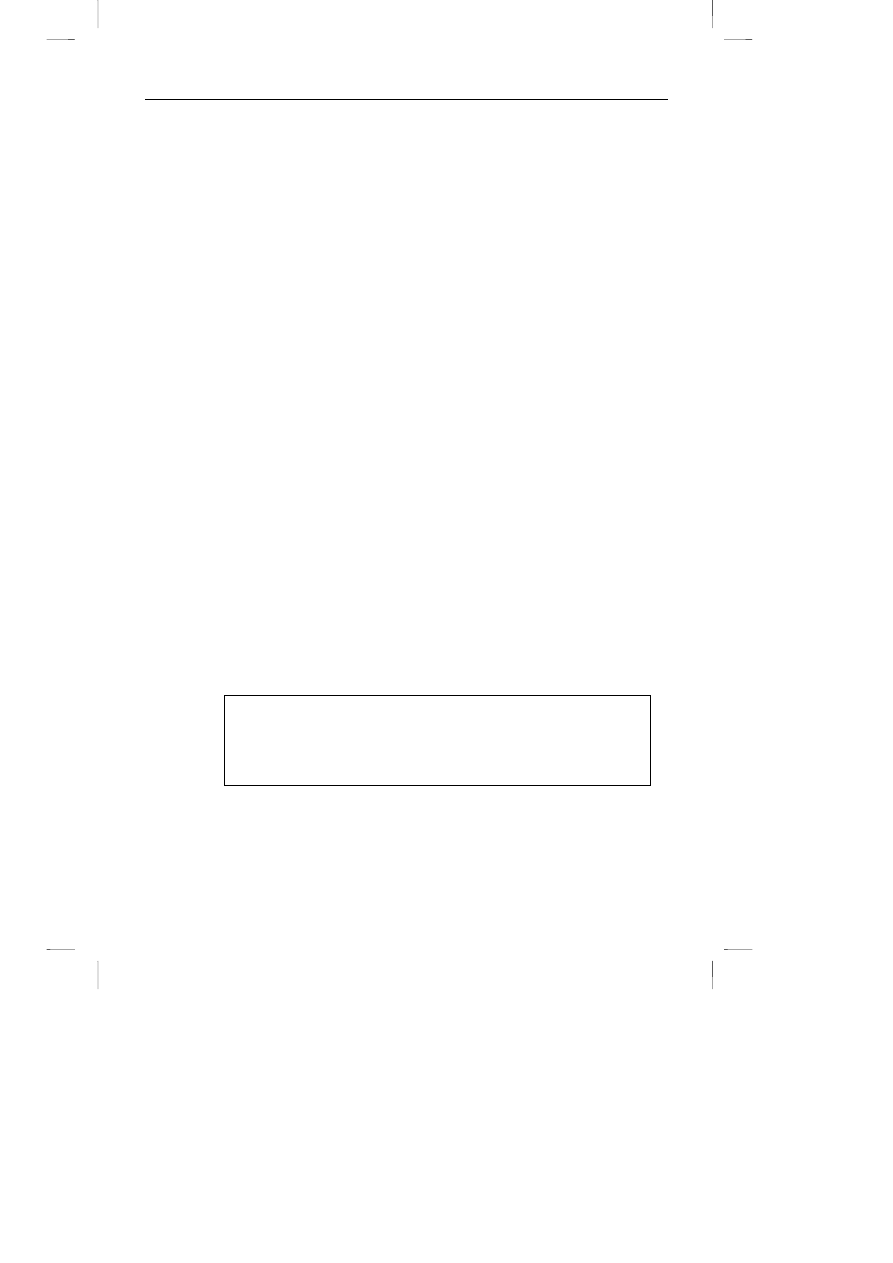

sieciowe, tak aby mogły z nim współpracować. Na rysunku 4.2 przedstawiono

kilka przykładów okablowania sieciowego.

Rysunek 4.2.

Typy okablowania

sieciowego (kabel

koncentryczny BNC,

kabel światłowodowy,

ekranowana skrętka

ze złączem IBM

Token-Ring,

nieekranowana

skrętka z wtykiem)

Prawidłowe działanie sieci jest zagrożone przez takie zjawiska elektryczne jak

przesłuchy i zewnętrzne zakłócenia elektryczne.

Przesłuchy

pojawiają się wówczas,

gdy pole elektryczne wokół jednego przewodu powoduje generowanie fałszywych

sygnałów elektrycznych w sąsiednim przewodzie. Z kolei źródłem

zewnętrznych

zakłóceń elektrycznych

mogą być źródła światła, silniki elektryczne, urządzenia

radiowe i wiele innych urządzeń. Niekorzystny wpływ przesłuchów i zakłóceń

rośnie

wraz ze wzrostem prędkości transmisji sygnałów w sieci. Dlatego nadrzędnym

celem każdego systemu okablowania jest utrzymanie minimalnego poziomu

przesłuchów i zakłóceń zewnętrznych.

Wszystkiego o okablowaniu sieciowym można dowiedzieć się z

podrozdziału „Kable sieciowe” w rozdziale 6.

Kabel koncentryczny

Kabel koncentryczny stanowi dobre zabezpieczenie przed przesłuchami i

zakłóceniami zewnętrznymi. Utkany z metalu lub folii aluminiowej oplot otacza z

zewnątrz pojedynczy przewód miedziany, stanowiąc poważną barierę dla zakłóceń

elektrycznych. Pierwotnie w instalacjach sieci Ethernet i ARCnet używany był niemal

wyłącznie kabel koncentryczny.

W jednej z odmian Ethernetu wykorzystywano gruby kabel koncentryczny –

szczególnie jako połączenie szkieletowe pomiędzy budynkami i pomiędzy

poszczególnymi kondygnacjami budynku. Jednak instalacja kabla dla

Grubego

Ethernetu

jest trudna. Na próżno go szukać w nowych instalacjach, ale 5-10 lat temu

był często stosowany. Teoretyczna żywotność takich instalacji jest określana w

dziesiątkach lat.

Ponieważ kabel koncentryczny jest droższy i zajmuje więcej miejsca w kanałach

kablowych, został on wyparty przez nieekranowaną skrętkę dla połączeń wewnątrz

budynków i kable światłowodowe w połączeniach o większym zasięgu.

Komentarz: Zredagowałem

podpis do rysunku

56

Sieci komputerowe dla każdego

56

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

Kable światłowodowe

Kable światłowodowe pozwalają łączyć ze sobą stacje pozostające w większej

odległości; łącze tego rodzaju może mieć zasięg kilku kilometrów i nie wymaga

instalowania wtórników (repeater), które regenerowałyby sygnały.

Światłowód jest dobry do...

Zawsze należy używać światłowodów do połączeń pomiędzy budynkami

lub pomiędzy odległymi segmentami budynku. Światłowody zwiększają

zasięg sieci, więc szczególnie nadają się do połączeń pomiędzy

okablowanymi pomieszczeniami. Chociaż są już specyfikacje,

wykorzystujące kable miedziane dla sieci Gigabit Ethernet, ze względów

praktycznych najlepiej użyć w tym celu światłowodów.

Ponadto światłowód jest zupełnie odporny na zakłócenia elektryczne (w

omawianych zastosowaniach również nie występuje problem przesłuchów – przyp.

tłum.).

Nadajniki radiowe, spawarki elektryczne, świetlówki i inne źródła zakłóceń

elektrycznych nie mają żadnego wpływu na impulsy świetlne przesyłane wewnątrz

kabla tego rodzaju. Wielu dostawców oferuje wersje kart sieciowych dostosowane

do transmisji światłowodowej.

Jednak okablowanie światłowodowe jest drogie. Zależnie od lokalnych stawek

roboczogodzin i warunków technicznych w budynku, instalacja tego rodzaju może

kosztować około 200 USD w przeliczeniu na węzeł sieci. Początkowo myślano, że

światłowody zastąpią przewody miedziane, przynajmniej w wysoko obciążonych

zastosowaniach komercyjnych. Jednak postęp w technologii systemów kablowych,

w szczególności możliwość szybkiej transmisji danych poprzez nieekranowaną

skrętkę dwużyłową, zmniejszył techniczną przewagę światłowodów.

Skrętka nieekranowana

Skrętka nieekranowana

(Unshielded Twisted Pair – UTP) może spełnić wszelkie

wymagania w zakresie okablowania sieciowego. Szereg organizacji – w tym

Electronic Industry Association, Telecommunications Industry Association

(EIA/TIA)

i Underwriter’s Loboratories (UL) – opracowało standardy okablowania za pomocą

kabla UTP.

Najlepsza inwestycja to UTP

Zarówno dla nowej sieci, jak i dla rozbudowy sieci istniejącej najlepszym

wyjściem jest kabel UTP. Instalacje z użyciem tego kabla są uniwersalne

i mają duże możliwości rozbudowy. Jednak dla połączeń pomiędzy

budynkami wciąż najlepsze są światłowody. Różnice w poziomie zera dla

poszczególnych budynków mogą być przyczyną trudnych do ustalenia

Komentarz: przeniosłem ramkę

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

57

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

57

problemów ze współpracą sieci. Dlatego przy połączeniach tego rodzaju

należy zawsze stosować

światłowody,

a jeśli kiedyś użyto do nich kabli miedzianych, należy je wymienić na

światłowody.

Standardy EIA/TIA 586 opisują schematy okablowania strukturalnego z użyciem

UTP, które są w stanie obsłużyć najszybsze dostępne połączenia sieciowe pomiędzy

stacjami roboczymi. Niektóre połączenia z serwerem mogą wykorzystywać nowszą

technologię, nazywaną Gigabit Ethernet, która wymaga okablowania

światłowodowego. Jednak głównym jej zastosowaniem są szkieletowe sieci

kampusowe.

Więcej o standardzie Gigabit Ethernet w rozdziale 7.

Skrętka ekranowana

Skrętka ekranowana

(Shielded Twisted Pair – STP) pomimo nazwy podobnej do

skrętki nieekranowanej, budowę ma odmienną. Wiązka skręconych ze sobą parami

przewodów jest tutaj otoczona zewnętrznym ekranem z folii aluminiowej lub

oplotu miedzianego, którego zadaniem jest redukcja wpływu zewnętrznych

zakłóceń elektrycznych. Różne firmy wykorzystują własne specyfikacje dla kabli

tego rodzaju, chociaż standardy IEEE mają zastosowanie do systemów takich jak

Token-Ring firmy IBM.

Nie wszystkie kable STP są równoważne

W rozdziale 6. opisano kilka typów kabli STP. Można się dowiedzieć, że

ekranowane kable kategorii piątej są równoważne kablom

koncentrycznym, jeśli chodzi o odporność na zakłócenia elektryczne.

Jednak kable STP potrzebują specjalnych złączy, a ich instalacja może

wymagać specjalistycznego sprzętu.

Kable z ekranowanej skrętki są drogie i kłopotliwe w instalacji. Niektóre, jak na

przykład firmy IBM dla sieci Token-Ring, są bardzo grube i szybko wypełniają

kanały kablowe.

Więcej o sieciach Token-Ring w rozdziale 7.

Topologia sieci

Fachowy termin na dzisiaj to

topologia

. Zarówno w sieciach komputerowych, jak

i w języku potocznym termin ten oznacza „kształt rzeczy”.

Topologia fizyczna

opisuje przebieg kabli sieciowych łączących poszczególne węzły,

topologia

58

Sieci komputerowe dla każdego

58

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

logiczna

natomiast opisuje przepływ komunikatów pomiędzy stacjami sieciowymi.

Układ fizyczny wcale nie musi odpowiadać ścieżkom logicznym.

W sieci ARCnet używa się zwykle schematu okablowania, czyli topologii, w

którym każda stacja jest połączona bezpośrednio z centralnym koncentratorem (tak

zwana topologia gwiazdy – przyp. tłum.), co redukuje zagrożenie dla działania sieci

w przypadku awarii pojedynczego łącza. Podobny koncentrator występuje w

topologii sieci Token-Ring (sieć Token-Ring jest przykładem topologii

pierścieniowo-gwiaździstej – przyp. tłum.). Starsze sieci w standardzie Cienki

Ethernet budowane były na zasadzie szeregowego łączenia stacji sieciowych

(topologia magistrali – przyp. tłum.), co było ekonomiczne, jeśli wziąć pod uwagę

ilość potrzebnego kabla. Jednak takie rozwiązanie rodziło ryzyko całkowitej awarii

sieci w przypadku uszkodzenia któregokolwiek połączenia. Z powodu tej wady,

współczesne sieci

w standardzie Ethernet buduje się w topologii gwiazdy, jednak wciąż działa wiele

szeregowych instalacji opartych na Cienkim Ethernecie. Fizyczna struktura sieci

lokalnej obejmuje wiele elementów: karty sieciowe, koncentratory, okablowanie,

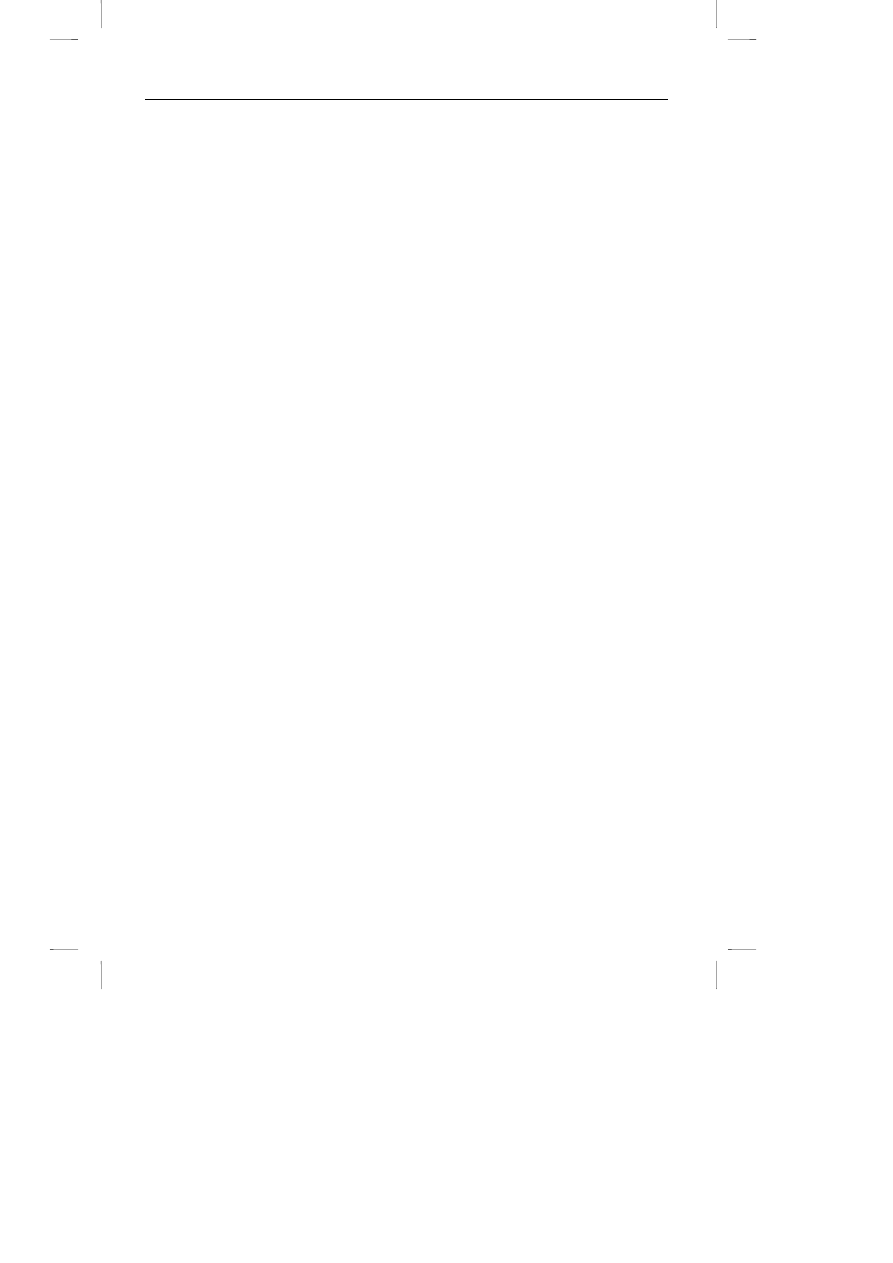

serwery wydruków, serwery plików i inne współpracujące ze sobą urządzenia. Na

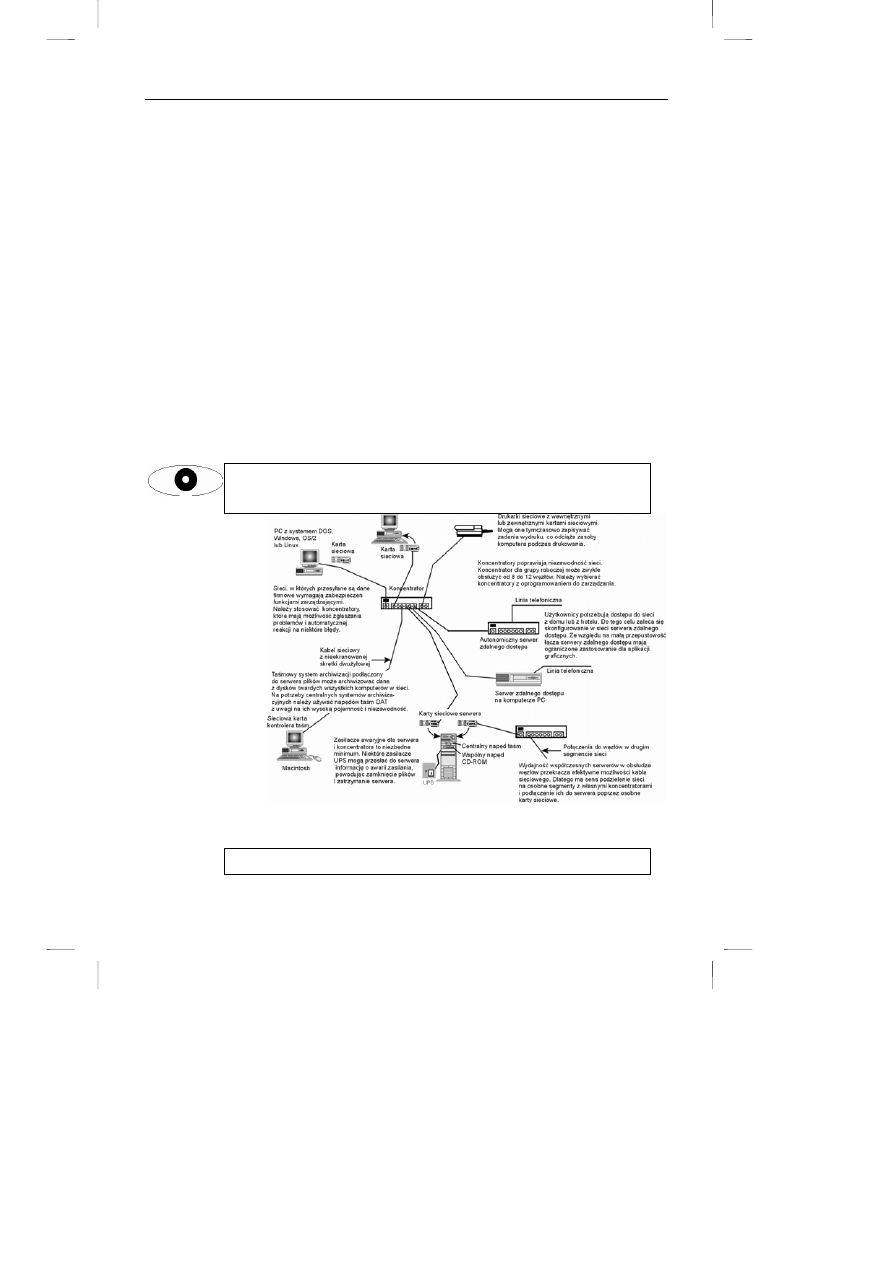

rysunku 4.3 przedstawiono typową konfigurację oraz opisano na co należy zwracać

uwagę w przypadku poszczególnych urządzeń i połączeń sieciowych.

Rozdział 7. dotyczy topologii i bardziej praktycznych aspektów

architektury sieciowej.

Rysunek 4.3.

Zintegrowana sieć dla

grupy roboczej

obejmuje wiele

elementów, w tym

karty sieciowe,

przynajmniej jeden

koncentrator i

urządzenia w rodzaju

serwerów

dostępowych i

routerów, łączące

sieć ze światem

zewnętrznym.

Praktyczna topologia

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

59

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

59

Praktyczna topologia dla współczesnej sieci dowolnej wielkości – oprócz

sieci liczącej tylko dwa węzły – to topologia gwiazdy z centralnym

koncentratorem. Jeśli jednak trzeba połączyć tylko dwa węzły sieci, można

to zrobić bezpośrednio, wykorzystując kabel

krosowy

, który powinien być

dostępny u każdego dostawcy sprzętu sieciowego. A jeśli łączonymi

węzłami są w miarę nowoczesne komputery, można je połączyć poprzez

porty USB. Potrzebny do tego jest odpowiedni kabel i oprogramowanie, ale

takie rozwiązanie jest tanie i cechuje się wysoka prędkością transmisji.

Ying i Yang serwerów z koncentratorem

Pod koniec roku 1991 niektóre firmy, w tym Novell i Artisoft, wprowadziły

na rynek koncentratory przeznaczone do instalacji w komputerach

pełniących rolę serwerów. Jednak produkty te nie sprzedawały się dobrze.

Koncepcja ta powróciła około roku 1996 i znowu nie odniosła powodzenia.

Połączenie serwera i koncentratora tylko w pierwszej chwili może

wydawać się interesujące, ale administratorzy sieci są konserwatywni w

tym względzie, a koncentratory są nieduże i tanie. Jeśli zatem pomysł

powróci w nowym tysiącleciu, warto wiedzieć, że to nic nowego.

Oprogramowanie

Dzięki obecnym standardom i protokołom liczba kombinacji poszczególnych

elementów sieciowych (serwerów, kart sieciowych, kabli i oprogramowania) jest

niemal nieograniczona. Pozwala to zbudować sieć optymalną pod względem

wydajności

i ekonomiki.

Wiele osób bardziej martwi się o kable i karty sieciowe niż o sieciowe systemy

operacyjne. O ile wiedzą oni zwykle, że potrzebują serwera z szybkimi dyskami

i szybkim procesorem, to jednak nie potrafią opisać swych potrzeb dotyczących

oprogramowania sieciowego. A przecież to oprogramowanie umożliwia pracę w sieci

z pełną wydajnością.

To za sprawą sieciowych systemów operacyjnych można korzystać z odległych

zasobów, tak jak z lokalnych. Oprogramowanie sieciowe niweluje różnicę w

dostępie do plików na dysku lokalnym i na dysku komputera znajdującego się

piętro niżej. Dzięki niemu można drukować na drukarce oddalonej od komputera o

kilkaset metrów – a nawet o kilka tysięcy kilometrów – tak, jakby była ona

podłączona do portu równoległego naszego komputera. Podobnie można korzystać

z sieciowych modemów i innych urządzeń komunikacyjnych, jak gdyby były one

podłączone do lokalnego portu szeregowego komputera.

60

Sieci komputerowe dla każdego

60

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

O oprogramowaniu sieciowym praktycznie

Zwycięzcą i mistrzem jeśli chodzi o oprogramowanie klienta sieci są

niektóre wersje Microsoft Windows. Windows 95, 98, NT i 2000

zawierają wbudowane moduły klienta sieci i mogą współpracować

z wieloma systemami operacyjnymi serwerów.

Większa rywalizacja panuje wśród systemów dla serwerów. NetWare

firmy Novell wciąż ma duży udział w rynku, a różne odmiany

Linuksa/Uniksa walczą o prymat z Windows NT/2000 w niektórych

zastosowaniach serwerów. Tak ogólnie przedstawia się problem

oprogramowania sieciowego.

Architektura sieciowych systemów operacyjnych cechuje się wielozadaniowością

i wielodostępnością. System operacyjny komputera biurkowego odbiera po kolei

żądania od programów użytkowych i tłumaczy je na czynności, które mają być

wykonane przez monitor, napęd dysków i inne urządzenia peryferyjne. Natomiast

sieciowe systemy operacyjne odbierają żądania usług od wielu programów

użytkowych jednocześnie i realizują je za pomocą zasobów sieciowych, efektywnie

świadcząc te same usługi dla różnych użytkowników.

Znacznie więcej informacji o strukturze oprogramowania sieciowego

można znaleźć w podrozdziale „Oprogramowanie klienta PC” w

rozdziale 8.

Niewidzialne i modułowe

Idealne oprogramowanie sieciowe powinno być niewidoczne dla użytkownika.

Powinno ono udostępniać dodatkowe zasoby bez konieczności interesowania się,

gdzie się one znajdują i jak są przyłączone.

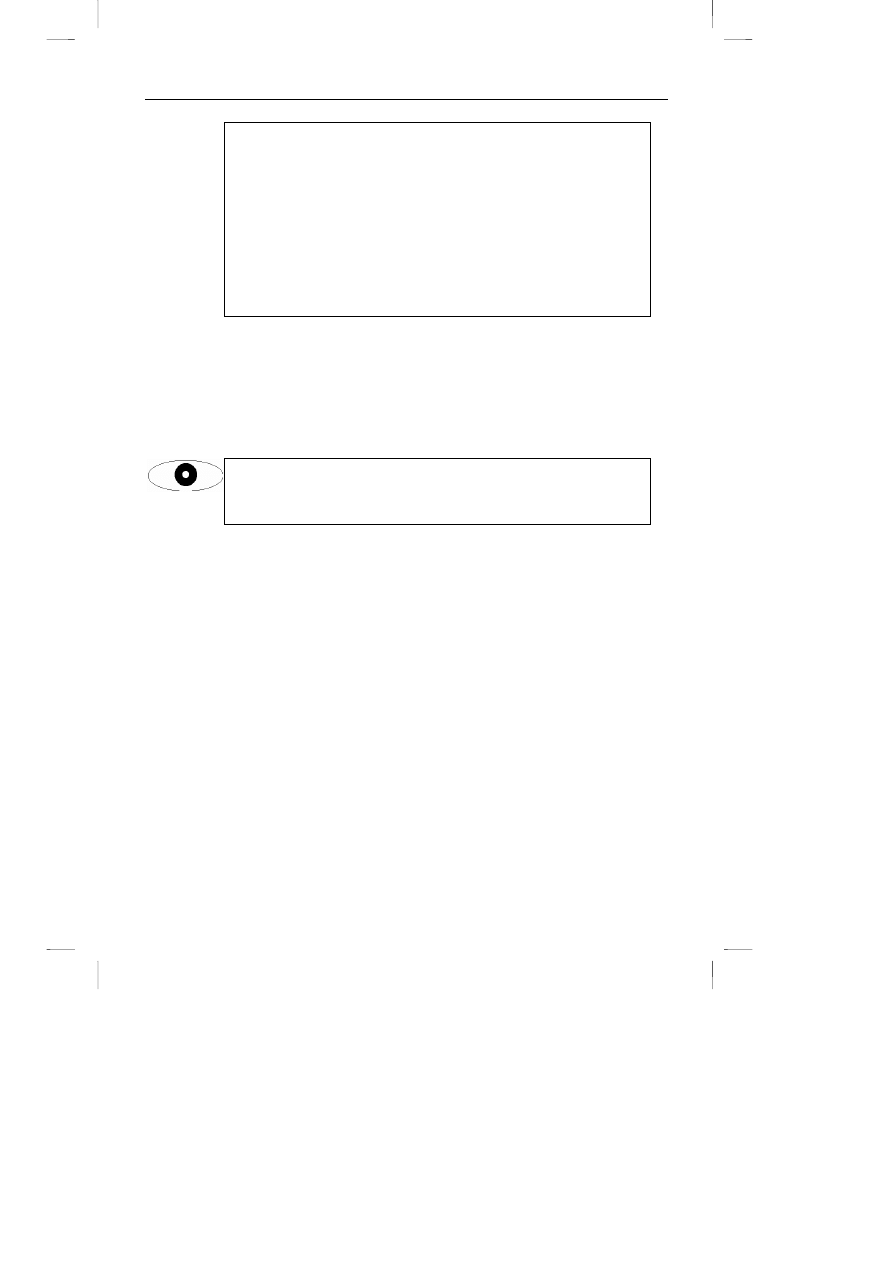

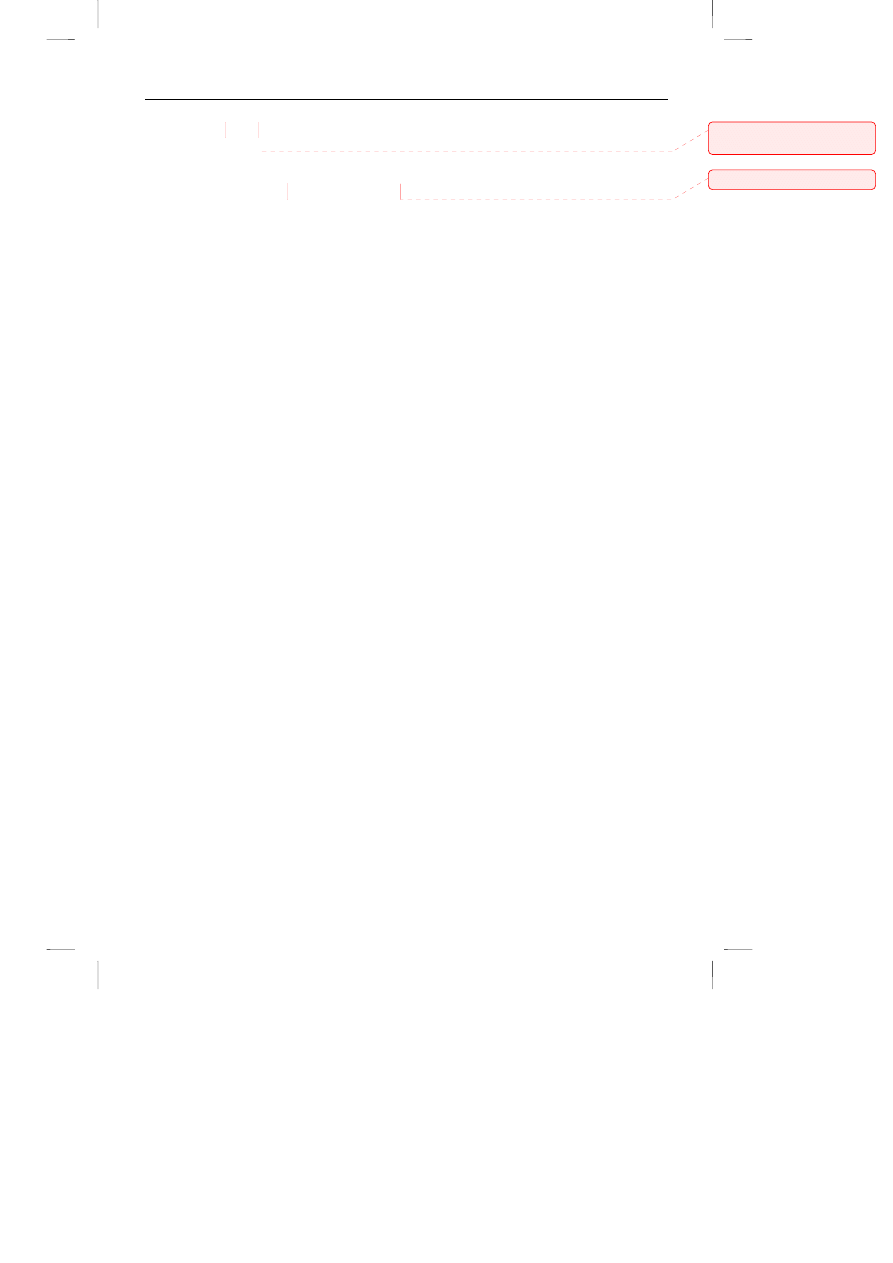

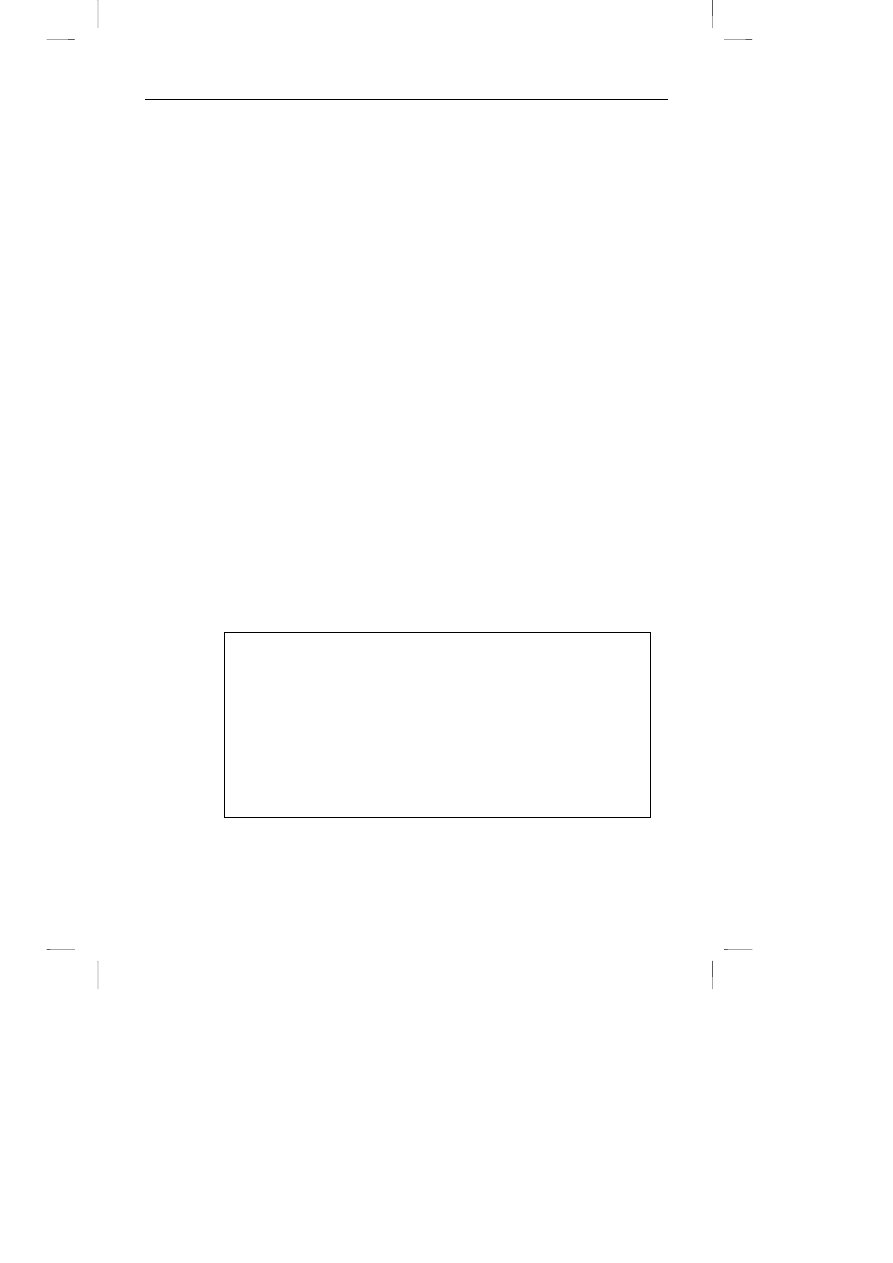

Od strony strukturalnej oprogramowanie sieciowe dzieli się na wiele modułów.

Większość z nich znajduje się na maszynie, która działa jako serwer danych,

drukarek lub zasobów komunikacyjnych. Jak jednak pokazano na rysunku 4.4,

kilka ważnych modułów programowych musi zostać zainstalowanych na każdej

stacji roboczej, a czasem na urządzeniach wstawionych pomiędzy stację roboczą a

sieć.

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

61

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

61

Rysunek 4.4.

Współdziałanie

oprogramowania

i sprzętu sieciowego

Rysunek 4.4 przedstawia sposób, w jaki oprogramowanie sieciowe oddziałuje na

sprzęt i oprogramowanie stacji roboczej (z lewej) i serwera (z prawej).

Dla stacji roboczej i serwera warstwa sprzętowa pokazana jest w dolnej części

rysunku; wszystko, co znajduje się powyżej to oprogramowanie.

Strzałki pokazują kierunek przepływu komunikatów; żądania usług i danych oraz

odpowiedzi na te żądania.

Stacja robocza pełni tu rolę wyłącznie klienta, bez żadnych możliwości

udostępnienia swoich zasobów innym stacjom sieciowym. Ma ona takie same

elementy sprzętowe (napędy dysków, monitor, klawiaturę, i tym podobne), BIOS

(Basic Input/Output System – oprogramowanie wiążące sprzęt z systemem

operacyjnym) oraz system operacyjny, co wszystkie komputery PC, bez względu na

to, czy są podłączone do sieci.

Przybliżając odległe zasoby

Oprogramowanie sieciowe jest ważne, ponieważ w niewidzialny sposób

sprawia, że współużytkowane w sieci napędy dysków, drukarki i łącza

komunikacyjne wyglądają, jak gdyby były podłączone do lokalnego

komputera. Na komputerze używa się tych samych edytorów tekstu,

62

Sieci komputerowe dla każdego

62

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

arkuszy kalkulacyjnych, przeglądarek internetowych i innego

oprogramowania, których używałoby się, gdyby komputer nie był

podłączony do sieci lokalnej, a aplikacje te „widzą” dyski udostępniane

w sieci LAN pod kolejnymi oznaczeniami literowymi, np. D:, czy E:.

Do działania sieci LAN potrzebnych jest kilka dodatkowych elementów

sprzętowych (karty i kable sieciowe) i programowych (readresatory,

oprogramowanie warstwy sieci i sterowniki).

Programy użytkowe działające na stacjach roboczych mogą mieć wbudowane

pewne atrybuty sieciowe, na przykład automatyczną blokadę rekordów lub plików.

Jednak te funkcje oprogramowania nie są konieczne, ponieważ nawet te aplikacje,

które nie były projektowane do pracy w sieci, mogą być w sieci używane.

Moduł

readresatora

(redirector) pełni rolę pośrednika pomiędzy programami

użytkowymi i systemem operacyjnym stacji roboczej, takim jak DOS, Windows lub

UNIX. Jego zadaniem jest przechwytywanie wysyłanych przez oprogramowanie

pewnych poleceń dla systemu operacyjnego, na przykład – dostępu do plików.

Każdy readresator dla komputera PC jest zaprogramowany tak, aby kierować

wywołaniem niektórych zadań poprzez sieć (na przykład żądaniem danych, które

znajdują się na dysku niepodłączonym do lokalnego komputera).

Co to jest serwer?

Słowo

serwer

ma kilka znaczeń odnoszących się do funkcji i do formy

fizycznej. Niektóre serwery działają wewnątrz komputerów PC,

a niektóre są autonomicznymi urządzeniami specjalnego przeznaczenia,

takimi jak serwery wydruków, serwery faksów i serwery komunikacyjne.

A zatem termin „serwer” może odnosić się do funkcji realizowanej

programowo, może to być specjalnie wyposażony komputer lub

zamknięte urządzenie o określonym przeznaczeniu, zawierające własny

procesor i oprogramowanie.

Dzięki readresatorowi aplikacje PC mogą łatwo skorzystać z zasobów sieciowych,

adresując odpowiedni napęd dysków.

Inny moduł oprogramowania –

sterownik karty sieciowej

– przesyła dane pomiędzy

readresatorem a kartą sieciową klienta PC. Sterownik ten jest napisany specjalnie

do obsługi karty sieciowej danego typu. Wielu producentów poprzez współpracę

z Microsoftem zapewniło sobie, że sterowniki do ich kart sieciowych są dostępne

w systemie operacyjnym Windows. Inni natomiast dołączają do karty sieciowej

dyskietkę lub dysk CD ze sterownikami. Najnowsze wersje sterowników można z

reguły znaleźć na stronach WWW producentów.

Karta sieciowa jest umieszczana w gnieździe rozszerzeń stacji roboczej. We

współczesnych sieciach okablowanie i protokół dostępu do nośnika są zwykle

niezależne od oprogramowania sieciowego. Karty sieciowe w swoich pamięciach

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

63

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

63

tylko-do-odczytu zawierają programy, które zarządzają tworzeniem i transmisją

pakietów danych w sieci.

Na końcu kabla podłączonego do interfejsu stacji roboczej znajduje się serwer z

dodatkowym, specjalizowanym oprogramowaniem dla sieci LAN i własną kartą

sieciową. Tak jak na każdym innym komputerze na serwerze działa system

operacyjny. Czasami jest to Windows 95 lub 98, ale częściej bywa nim bardziej

wydajny wielozadaniowy sieciowy system operacyjny w rodzaju Windows NT

Server, Windows 2000, niektóre wersje NetWare Novella lub Solaris Suna. W

niektórych sieciach możliwe jest uruchamianie programów użytkowych na serwerze i

korzystanie z nich w trybie terminala sieciowego. Poza tym na serwerze działają

sieciowe programy narzędziowe, umożliwiające buforowanie wydruków, kontrolę i

inne funkcje sieci LAN.

Współpracując ze sobą, moduły programowe realizują podstawowe czynności

oprogramowania sieciowego. Krotko mówiąc – oprogramowanie sieciowe

rozpoznaje użytkowników, wiąże z ich identyfikatorami przydzielone wcześniej

uprawnienia i przez odpowiedni serwer kieruje ich żądania do realizacji.

Kiedy serwer nie jest serwerem?

W systemach operacyjnych Windows koncepcje równorzędności (peer-to-

peer) i dedykowanego serwera tracą wyrazistość. Każdy PC z systemem

Windows może działać jako serwer dla dziesięciu równocześnie

zalogowanych użytkowników. Pakiety serwerów Windows NT

i Windows 2000 są w stanie obsłużyć jednocześnie setki klientów. Jednak

na tych „serwerach” mogą równocześnie działać aplikacje,

w rodzaju edytora tekstu, ponieważ działają one w środowisku Windows.

Zupełnie inaczej sprawa wygląda w systemie NetWare. Tu na serwerze nie

da się uruchomić zwykłego programu użytkowego.

Cechy systemów operacyjnych

Wybierając konkretny system operacyjny, trzeba wziąć pod uwagę następujące cechy:

υ Serwery dedykowane kontra rozwiązania współużytkowania

. Systemy

operacyjne Windows 95/98 umożliwiają każdemu komputerowi w sieci

dostęp do dysków, drukarek i innych zasobów.

Zwiększanie wydajności

Aby zapewnić optymalną wydajność komputerowi intensywnie

używanemu jako serwer plików i wydruków pod Windows 95/98, należy

użyć opcji system z panelu sterowania.

64

Sieci komputerowe dla każdego

64

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

Te same możliwości mają systemy Windows 2000 i Windows NT. Inne systemy

operacyjne, takie jak Novell NetWare i Banyan VINES (system już nieprodukowany,

a firma zmieniła nazwę i profil – przyp. tłum.) wymagają dedykowanego serwera.

Rozwiązania współużytkowania zasobów (nazywane również równorzędnym

współużytkowaniem zasobów) pociągają zwłaszcza w małych instalacjach, gdzie koszt

dedykowanego serwera jest znaczący. Współużytkowanie zasobów stacji roboczej

zawsze spowalnia działanie aplikacji lokalnych, podczas gdy w przypadku serwera

dedykowanego, wydajność sieci jest znacznie większa. Jednak wiele komputerów PC

z procesorem Pentium ma dość mocy, aby obsłużyć lokalne zadania przetwarzania

i zadania serwera.

υ Odporność na awarie

. Jeśli w sieci realizowane są operacje o znaczeniu

krytycznym dla firmy lub systemu bezpieczeństwa, system operacyjny

może zwiększyć możliwość ich pomyślnej realizacji. Tak zwane

odporne na

awarie

systemy operacyjne prowadzą lustrzany zapis operacji dyskowych lub

nawet utrzymują powieloną konfigurację całego serwera. W przypadku

awarii dysku lub serwera, działanie przejmuje kopia lustrzana. NetWare

i Windows NT udostępniają szereg opcji podnoszących odporność systemu

na awarie.

υ Aplikacje wykonywane na serwerze

. W typowych sieciach komputerów PC

programy użytkowe wykonywane są na stacjach roboczych, a na serwerach

działają tylko programy obsługujące system zabezpieczeń i

współużytkowanie zasobów. Taka organizacja przeważnie spełnia swoje

zadanie, jednak niektóre zadania intensywnie korzystające z dysku

efektywniej jest wykonywać na serwerze (dotyczy to na przykład

indeksowania bazy danych lub kompilowania kodu źródłowego programu).

Wszystkie współczesne sieciowe systemy operacyjne mogą uruchamiać

określone zadania aplikacyjne na serwerze, zwiększając efektywność (i

złożoność) operacji w przypadku systemów, które łatwo przeciążyć

intensywnym użyciem dysku.

υ Pamięć serwera

. Pamięć RAM w serwerze wykonuje ważne zadania,

takie jak buforowanie danych pomiędzy kartą sieciową a dyskiem oraz

wczytywanie bloków danych z dysku do pamięci podręcznej, tak aby były

one szybciej dostępne. 128 MB powinno wystarczyć dla typowego serwera,

chociaż 256 MB da lepsze osiągi.

υ Zarządzanie siecią

. Każda sieć do prawidłowego działania potrzebuje

osoby, która będzie oficjalnie działać jako administrator systemu.Trzeba

się zastanowić na wyborem programów narzędziowych, które umożliwią

administratorowi sporządzanie raportów dotyczących tego, kto korzysta z

sieci

i monitorowanie jej obciążenia. Narzędzia te są istotne z punktu widzenia

poprawy wydajności i kosztów kontroli.

υ Narzędzia diagnostyczne

. Niektóre sieciowe systemy operacyjne

posiadają programy narzędziowe, których można użyć do diagnozowania

problemów i konfigurowania optymalnego działania serwera. Programy te

Komentarz: to w dalszym ciągu

jest lista wypunktowana

Komentarz: j.w.

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

65

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

65

udostępniają informacje o błędnych pakietach i błędach w sieci, a także

mogą obejmować narzędzia do obsługi współpracy dysku z pamięcią

podręczną.

υ Bezpieczeństwo

. Podstawą systemu zabezpieczeń są zwykle hasła

użytkowników. W najlepszych systemach istnieją różne poziomy dostępu

i różne uprawnienia użytkowników (w tym do odczytu, zapisu,

modyfikacji, tworzenia i zmiany). Inne elementy zabezpieczeń to ochrona

hasłem zasobów, na przykład napędów dysków, podkatalogów lub nawet

poszczególnych plików, a także możliwość kontroli dostępu na podstawie

godziny i dnia tygodnia.

υ Poczta

elektroniczna

. Już tylko dobry system poczty elektronicznej może

uzasadnić inwestycje w budowę sieci LAN. Jednak proste do niedawna

systemy pocztowe, które koncentrowały się na przechowywaniu i

przesyłaniu wiadomości ewoluowały w

systemy rozpowszechniania

komunikatów

. Systemy takie udostępniają architekturę, która umożliwia

wielu rodzajom programów użytkowych identyfikować użytkowników w

sieci i przesyłać informację pomiędzy programami. Systemy

rozpowszechniania komunikatów, zapoczątkowane przez interfejs MAPI

(Messaging Application Program Interface) Microsoftu, mogą realizować

przydatne zadania, w rodzaju automatycznego zapisywania wiadomości

głosowej w pliku dźwiękowym i przesyłania go pocztą elektroniczną.

υ Buforowanie

drukowania

. Kiedy kilka stacji sieciowych korzysta z

drukarki podłączonej do centralnego serwera, zadania drukowania są

zapisywane

w specjalnym pliku zwanym

buforem wydruków

(spool). Następnie zadania

te są ustawiane w kolejkę do drukarki. Każdy użytkownik powinien mieć

możliwość sprawdzenia pozycji swojego zadania w kolejce i usunięcia

zadań wysłanych omyłkowo. Administrator sieci powinien mieć

możliwość zmiany priorytetu zadań w kolejce wydruków i przypisywania

priorytetów pewnym użytkownikom.

Pierwsze zabezpieczenie to zamknięcie drzwi

Chociaż oprogramowanie sieciowe zawiera narzędzia związane z

zabezpieczeniami, większość problemów z bezpieczeństwem bierze się ze

złych praktyk administracyjnych w firmie. W porównaniu z problemami

spowodowanymi niewłaściwą obsługą haseł, słabą kontrolą dostępu

fizycznego i słabą strukturalizacją kontroli dostępu, zagrożenia ze strony

hakerów są niewielkie.

66

Sieci komputerowe dla każdego

66

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

Skróty i terminy związane z siecią

Zanim będzie można mówić o pełnym zrozumieniu zagadnień związanych z

sieciami, trzeba nauczyć się języka sieci. Przynajmniej kiedy szef zapyta

następnym razem, co sądzimy o migracji firmy do SAA, będziemy wiedzieć, że nie

chodzi mu o przeniesienie siedziby firmy w rejon anomalii południowo-atlantyckiej

(South Atlantic Anomaly). Poniższy przewodnik powinien pomóc rozszyfrować

skróty

i terminy fachowe, którymi tak gładko posługują się ludzie z branży.

Model OSI opracowany przez ISO

Ponieważ dobrze jest mieć pewną strukturę, do której można przypisać skróty

i terminy, na początek zostanie wprowadzone pojęcie modelu OSI opracowanego

przez ISO. Międzynarodowa Organizacja Normalizacyjna (International Standards

Organization – ISO) z siedzibą w Genewie zajmuje się tworzeniem standardów,

między innymi na potrzeby międzynarodowej i narodowej transmisji danych.

Amerykańskim przedstawicielem ISO jest Instytut ANSI (American National

Standards Institute). Na początku lat siedemdziesiątych organizacja ISO

opracowała standardowy model systemów komunikacji danych i nazwała go

modelem

Współdziałania systemów otwartych

(Open Systems Interconnection –

OSI).

Model OSI składa się z siedmiu warstw, opisujących procesy zachodzące podczas

połączenia terminala z komputerem lub komputera z innym komputerem. Model

ten został opracowany z myślą o ułatwieniu budowy systemów, w których mogłyby

ze sobą współpracować urządzenia pochodzące od różnych producentów.

Inne modele systemów transmisji danych to SNA (Systems Network Architecture)

IBM oraz DNA (Digital Network Architecture) firmy Digital Equipment

Corporation, które powstały jeszcze przed modelem OSI.

Praktyczna rada dotycząca modelu OSI

Siedmiowarstwowy model OSI nie wyznacza początku ani końca sieci

komputerowych. Obecnie model ten jest raczej strukturą skostniałą.

Dzisiejsze produkty nagminnie łamią podziały pomiędzy poszczególnymi

warstwami. Jednak mówi się o przełącznikach warstwy drugiej i trzeciej,

zaporach firewall warstwy szóstej i siódmej oraz w inny sposób odnosi

się do tego modelu. Ciągle też używa się go do opisu sposobu działania

różnych produktów i przebiegu niektórych procesów. Zrozumienie tego

modelu jest wciąż niezbędne do swobodnego poruszania się w świecie

sieci komputerowych.

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

67

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

67

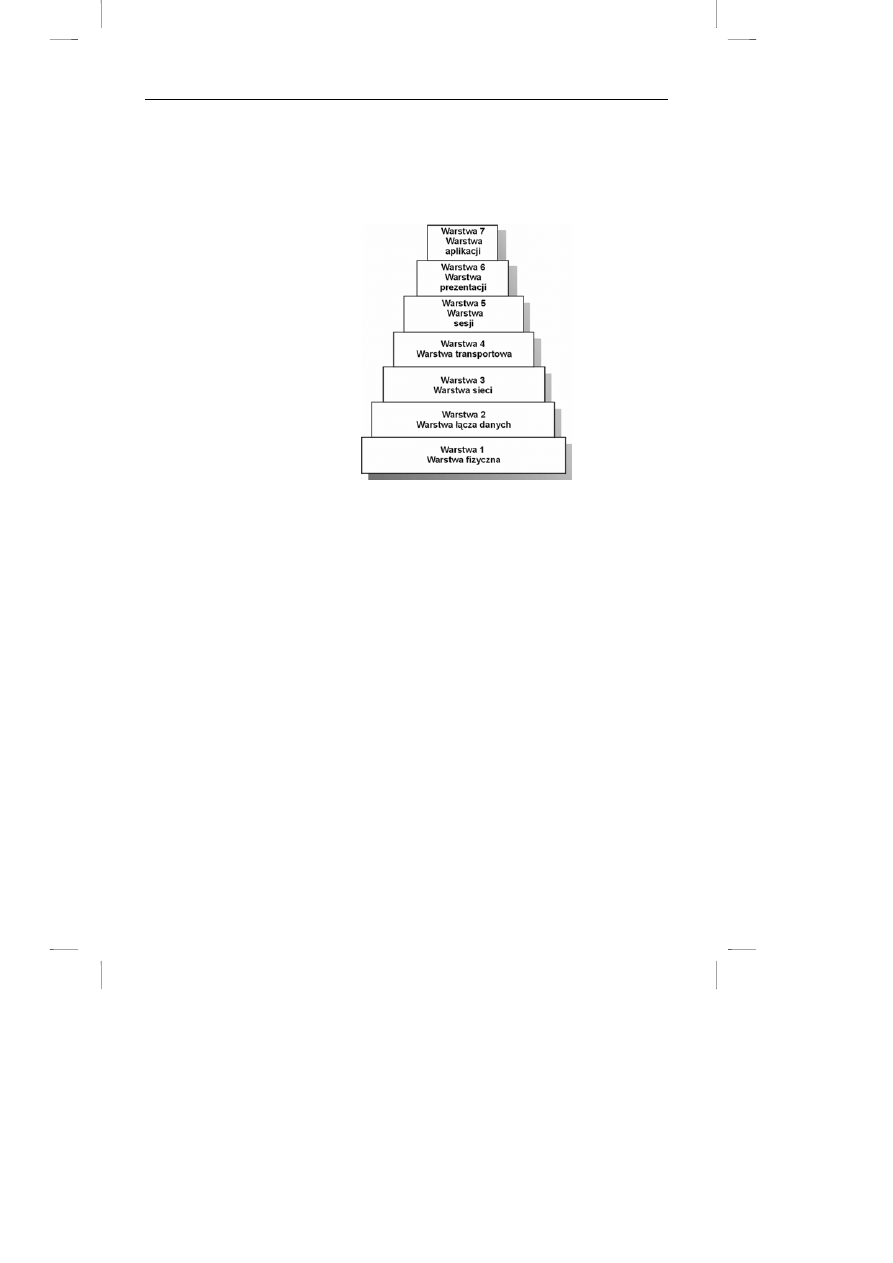

Przekładaniec OSI

O modelu OSI można myśleć, jak o wielowarstwowym torcie, takim jak

przedstawiony na rysunku 4.5. Podstawą wszystkich wyższych warstw jest

znajdująca się najniżej warstwa fizyczna, którą tworzą przewody i złącza.

Rysunek 4.5.

Warstwy modelu OSI

A oto warstwy modelu OSI:

7) Warstwa aplikacji. Na tym poziomie oprogramowanie jest zgodne z

obowiązującymi standardami stylu obsługi.

6) Warstwa prezentacji. W tej warstwie dane są formatowane do wyświetlania

oraz na potrzeby określonego sprzętu.

5) Warstwa sesji. Warstwa ta określa standardowe metody przesyłania danych

pomiędzy aplikacjami.

4) Warstwa transportowa. Oprogramowanie tej warstwy jest szczególnie ważne

w sieciach lokalnych. Odpowiada ono za niezawodny transfer pakietów

pomiędzy stacjami.

3) Warstwa sieci. Oprogramowanie działające w tej warstwie udostępnia interfejs

pomiędzy warstwą fizyczną i warstwą łącza danych a oprogramowaniem

wyższych warstw, które odpowiada za nawiązanie i utrzymanie połączenia.

2) Warstwa łącza danych. Ta warstwa odpowiada za skuteczny transport

informacji w warstwie fizycznej. Jej zadaniem jest synchronizacja bloków

danych, rozpoznawanie błędów i sterowanie przepływem danych.

1) Warstwa fizyczna. Najbardziej podstawowa warstwa zaangażowana w

transmisję strumienia danych poprzez fizyczne przewody. Sprzęt i

68

Sieci komputerowe dla każdego

68

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

oprogramowanie działające na tym poziomie obsługuje różne typy złączy,

sygnalizację i schematy współużytkowania nośnika transmisyjnego.

Warstwa fizyczna

Warstwa fizyczna zapewnia połączenia elektryczne i sygnalizację. Wyższe warstwy

komunikują się poprzez tę warstwę. Skrętka, włókna światłowodowe i kable

koncentryczne należą do warstwy fizycznej.

Prawdopodobnie najczęściej używanym standardem warstwy fizycznej jest RS-

232, standard instalacji elektrycznej i sygnalizacji, definiujący funkcje

poszczególnych styków złącza oraz poziom napięcia w przewodzie, któremu

odpowiada 1 lub 0. W Europie używany jest standard o symbolu V.24, który jest

bardzo zbliżony do RS-232.

Zagadnieniom związanym z warstwą fizyczną poświęcone są rozdziały 5, 6 i 7.

Ogólnie rzecz biorąc jest to dziedzina kabli, kart sieciowych i koncentratorów.

Warstwa MAC

Czasem można się spotkać z odwołaniami do

adresu

warstwy MAC

.

Każda karta sieciowa ma unikatowy adres. Adresy dla sieci Ethernet lub

Token-Ring są przypisywane na etapie produkcji karty. Niektóre

urządzenia, takie jak zaawansowane koncentratory i przełączniki,

używają tych adresów do sterowania ruchem w sieci.

Warstwa łącza danych

Po zestawieniu połączeń fizycznych i elektrycznych należy się zająć sterowaniem

strumieniem danych przepływającym pomiędzy systemami po obu stronach łącza.

Warstwa łącza danych modelu OSI pracuje podobnie jak nadzorca węzła

kolejowego, który zestawia wagony w pociąg. Na tym poziomie funkcjonalnym

znaki są łączone w komunikat i sprawdzane przed wysłaniem w drogę. Tu również

odbierane są sygnały – „przesyłka dotarła w całości”, wysyłane przez „nadzorcę”

jeśli zdarzy się katastrofa, dokonuje się rekonstrukcji komunikatu. („Kierowanie

pociągów” od stacji do stacji to zadanie warstwy sieciowej).

Warstwa łącza danych może używać wielu protokołów, w tym HDLC (High-Level

Data Link Control), komunikacji bisynchronicznej i ADCCP (Advanced Data

Communications Control Procedures). Nie trzeba znać szczegółów żadnego z tych

protokołów; wystarczy sobie wyobrazić, że kierują one „pociągi danych” na

właściwe tory i kontrolują, czy bezpiecznie dotarły do celu. W systemach

komunikacyjnych opartych na komputerach PC funkcje warstwy łącza danych

realizują zwykle specjalne układy scalone na kartach sieciowych (zamiast

odrębnego oprogramowania).

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

69

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

69

Niektóre programy w komunikacji PC-tów działają podobnie do protokołów

warstwy łącza danych. Jeśli podczas przesyłania plików do detekcji błędów i

retransmisji używany jest protokół FTP, Xmodem lub DART firmy Crosstalk,

protokoły warstwy łącza danych są realizowane przez programy użytkowe.

Warstwa sieci

W sieciach rozległych jest zwykle wiele różnych dróg, którymi można przesłać

łańcuch znaków (utworzony przez warstwę łącza danych) z jednego punktu

geograficznego do drugiego. Trzecia warstwa modelu OSI – warstwa sieci – w

oparciu

o stan sieci, priorytety usług i inne czynniki decyduje, którą fizyczną ścieżkę

powinny wybrać dane.

Oprogramowanie warstwy sieci znajduje się zwykle w przełącznikach, gdzieś w sieci.

Karta sieciowa w komputerze musi jedynie zestawić blok danych w taki sposób, aby

oprogramowanie sieciowe mogło go rozpoznać i odpowiednio skierować.

Dawno temu w warstwie sieciowej funkcjonowało wiele ważnych produktów

z firm, takich jak IBM czy Digital, jednak dziedzina ta opiera się przede wszystkim

na zgodności i wydajności, a nie na różnorodności. Dzisiaj walkę w warstwie

sieciowej wygrał protokół IP. W większości współczesnych sieci od szczegółów IP

zależy adresowanie, routing i obsługa pakietów danych. Najczęściej protokół IP

występuje w parze ze swoją warstwą transportową – TCP i wieloma innymi

protokołami, składającymi się na wielką rodzinę protokołów TCP/IP.

Protokoły IP i TCP mają kluczowe znaczenie dla dzisiejszych sieci. Ich

szczegółowy opis można znaleźć w rozdziale 8.

Warstwa transportowa

Warstwa transportowa to czwarta warstwa modelu OSI, która pełni wiele funkcji

zbieżnych do warstwy sieciowej, z tą jednak różnicą, że pełni je lokalnie. Zadania

warstwy transportowej realizowane są przez sterowniki oprogramowania

sieciowego. Ta warstwa pełni rolę dyspozytora węzła kolejowego, który przejmuje

kierowanie, gdy zdarzy się katastrofa. W przypadku awarii sieci oprogramowanie

warstwy transportowej wyszukuje alternatywne trasy i ponownie wysyła pakiety

danych, aż transmisja się powiedzie lub próbuje osiągnąć predefiniowany limit

czasu. Oprogramowanie to obsługuje również kontrolę jakości, sprawdzając, czy

odebrane dane są w prawidłowym formacie i w odpowiedniej kolejności.

Te możliwości formatowania i porządkowania stają się ważne, kiedy programy

warstwy transportowej implementują połączenia pomiędzy różnymi typami

komputerów. Podczas gdy warstwa łącza danych liczy elementy „pociągu danych”,

warstwa transportowa otwiera je i sprawdza, czy ich zawartość jest w porządku.

70

Sieci komputerowe dla każdego

70

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

Sieci komputerów różnych typów mogą używać kilku protokołów warstwy

transportowej. Najbardziej popularnym z nich jest Transmission Control Protocol

(TCP), opracowany przez Departament Obrony (Depertment of Defense – DoD)

Stanów Zjednoczonych, a obecnie sprzedawany przez wielu producentów jako

część pakietu protokołów TCP/IP. Trzy powszechnie używane protokoły, które

realizują funkcje warstwy transportowej w sieciach komputerów PC, to NetBIOS,

TCP i Internet Packet Exchange (IPX) firmy Novell. W każdej stacji sieciowej

znajduje się przynajmniej jeden moduł programowy warstwy transportowej, który

przekazuje do sieci wywołania pomiędzy programami użytkowymi.

Warstwa sesji

Warstwa piąta, czyli warstwa sesji, jest często bardzo istotna w sieciach

komputerów PC. Funkcje tej warstwy umożliwiają bowiem dwóm aplikacjom (lub

dwóm częściom tej samej aplikacji) porozumiewanie się ze sobą poprzez sieć, w

celu realizacji procedur bezpieczeństwa, rozpoznawania nazw, logowania, procedur

administracyjnych i innych.

Moduły programowe, takie jak NetBIOS lub nazwane potoki (named pipes), często

odchodzą od modelu ISO i realizują jednocześnie funkcje warstwy transportowej

i warstwy sesji, stąd trudno wymienić jakikolwiek popularny program, który

byłyby charakterystyczny wyłącznie dla tej warstwy.

Warstwa prezentacji

Warstwa prezentacji jest odpowiedzialna za to, co widać na ekranie. Ponadto może

ona obsługiwać szyfrowanie i niektóre specjalne formaty plików. Jej zadaniem jest

formatowanie ekranów i plików, aby wyglądały tak, jak tego chciał programista.

Warstwa prezentacji to dziedzina kodów sterujących, specjalnych znaków

graficznych i zestawów znaków. Doskonałym przykładem protokołu warstwy

prezentacji jest protokół HTTP (Hypertext Transfer Protocol), używany do

formatowania informacji, które składają się na strony WWW. Oprogramowanie

warstwy prezentacji steruje również drukarkami, ploterami i innymi urządzeniami

peryferyjnymi. Wiele funkcji warstwy prezentacji realizuje system Microsoft

Windows.

Warstwa aplikacji

Leżąca na samym wierzchu warstwa aplikacji obsługuje użytkownika. Znajduje się

ona tam, gdzie rezyduje sieciowy system operacyjny i programy użytkowe, a jej

zadaniem jest niemal wszystko; współużytkowanie plików, buforowanie zadań

wydruków, poczta elektroniczna, zarządzanie bazą danych i wiele innych

czynności. Standardy obowiązujące w tej górnej warstwie są nowe, na przykład

SAA (Systems Application Architecture) IBM i obsługa komunikatów X.400 dla

poczty elektronicznej. W pewien sposób ta warstwa jest najważniejsza, ponieważ

jest bezpośrednio kontrolowana przez użytkownika.

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

71

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

71

Niektóre funkcje, takie jak protokoły transmisji plików, działają z poziomu

warstwy aplikacji, ale wykonują zadania właściwe dla niższych warstw. To trochę

tak, jak gdyby dyrektor węzła kolejowego zajmował się niekiedy sprzątaniem

wagonów.

Oto wierzchołek modelu ISO OSI. Idee są całkiem proste, ale nad zdefiniowaniem

standardu dla małego fragmentu każdej warstwy pracują dziesiątki komitetów, a to,

czyja idea zwycięży, rozstrzyga się w poważnej politycznej walce. My jednak

idziemy dalej, mając pewien obraz modelu i próbując dopasować do niego poznaną

terminologię.

Protokoły

Bodaj najwięcej fachowej terminologii dotyczy protokołów. Podobnie jak sygnały

wymieniane w bejsbolu pomiędzy łapaczem i miotaczem,

protokoły

reprezentują

porozumienie pomiędzy dwoma częściami sieci dotyczące sposobu przesłania

danych. Chociaż ich nie widać i bardzo niewiele osób może powiedzieć, że je

rozumie, ich wpływ na wydajność systemu jest imponujący. Słabo

zaimplementowany protokół może spowolnić transfer danych, ale oprogramowanie

zgodne ze standardowym protokołem umożliwia komunikację pomiędzy dwoma

różnymi systemami. Na przykład protokół TCP/IP umożliwia transfer danych

pomiędzy komputerami

o różnych architekturach i systemach operacyjnych.

Kluczowe elementy protokołów to składnia, semantyka i synchronizacja.

Składnia

określa poziomy używanych sygnałów oraz formaty, w jakich przesyła się dane.

Semantyka

koncentruje się wokół struktury informacji wymaganej do koordynacji

poszczególnych komputerów i do obsługi danych.

Synchronizacja

obejmuje

dopasowanie prędkości oraz buforowanie (dzięki czemu komputer z połączeniem

Ethernet 10 Mb/s może wymieniać dane z komputerem w sieci Fast Ethernet 100

Mb/s), a także ustawianie danych we właściwej kolejności (gdyby się pomieszały

podczas transmisji).

Wszystkie te funkcje opisują protokoły. Ponieważ są one implementowane w

rzeczywistych produktach, często nie są zupełnie zgodne z modelem OSI z powodu

pewnych zaszłości historycznych albo dlatego, że twórcy produktu po prostu nie

mogli się powstrzymać, aby nie dodać czegoś od siebie.

Standardy IEEE 802.X

Instytut Inżynierów Elektryków i Elektroników (Institute of Electrical and

Electronics Engineers – IEEE) opracował zestaw standardów obejmujących

okablowanie, topologię fizyczną, topologię elektryczną i schematy dostępu dla

produktów sieciowych.

72

Sieci komputerowe dla każdego

72

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

Struktura komisjii IEEE jest numerowana zgodnie z zasadami systemu klasyfikacji

Deweya. Komisja ogólna pracująca nad tymi standardami ma numer 802. Różne

podkomisje – oznaczane numerami po kropce dziesiętnej – pracują nad różnymi

wersjami standardów.

Standardy te opisują protokoły używane w dwóch najniższych warstwach modelu

OSI (warstwie fizycznej i warstwie łącza danych). Nie wychodzą one ponad te

warstwy, dlatego powołanie się na numer standardu IEEE w odpowiedzi na pytanie

„jakiej sieci używasz?”, nie wyczerpuje tematu. Kompletna odpowiedź musi

również określać interfejs sieciowy, a w tym protokoły dostępu do nośnika, sam

nośnik oraz oprogramowanie sieciowe.

Zacznijmy od dwóch standardów komisji IEEE 802 odnoszących się do sieci

lokalnych dla komputerów PC: 802.3 i 802.5. Później zostanie przedstawiona praca

podkomisji 802.6.

Standardy IEEE oraz więcej szczegółów na temat operacji sieciowych

można znaleźć w podrozdziale „IEEE 10Base-T i 100Base-T” w

rozdziale 7.

IEEE 802.3 i 802.5

Standard IEEE 802.5 opisuje architekturę Token-Ring. Praca tej komisji jest z

uwagą śledzona i wspierana przez IBM. Standard ten opisuje protokół dostępu do

nośnika z przekazywaniem żetonu, używany w stacjach sieciowych połączonych

w specjalny sposób, łączący elektryczną topologię pierścienia z fizyczną topologią

gwiazdy.

System Token-Ring IBM miał duże znaczenie w segmencie korporacyjnych

systemów przetwarzania danych z uwagi na obsługę wielu interfejsów

pozwalających łączyć sieci Token-Ring z systemem mainframe. W opracowanej

przez IBM architekturze SAA (Systems Applications Architecture) komputery typu

mainframe – na równi z PC-tami – współużytkują dane w sieci.

Chociaż trudno spotkać obecnie – jeśli w ogóle można – nowe instalacje sieci

Token-Ring, systemy zgodne ze standardem 802.5 wciąż przesyłają wiele danych

w ważnych aplikacjach.

Standard IEEE 802.3 natomiast przejął wiele cech z wczesnych rozwiązań sieci

Ethernet. Wykorzystuje się w nim sygnalizację wielokrotnego dostępu do nośnika

z wykrywaniem nośnej (CSMA) w elektrycznej topologii magistrali. Standard ten

umożliwia stosowanie kilku rodzajów okablowania. Jedno z rozszerzeń

specyfikacji 802.3 wprowadza sygnalizację z prędkością 100 Mb/s i powszechnie

nazywa się standardem

Fast Ethernet

lub

100Base-T

. Częścią tej rodziny jest

Gigabit Ethernet

, oznaczany również

1000Base-F

.

Komentarz: dopisałem See Also

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

73

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

73

Karty sieci Ehernet dla komputera PC wytwarzają dziesiątki producentów. Niemal

równie szeroko dostępne są podobne karty zaprojektowane dla popularnych

minikomputerów. Nawet IBM opcjonalnie wyposaża w port Ethernetu swój

komputer minimainframe – 9370.

IEEE 802.6

Sieci metropolitalne

lub

sieci MAN

(Metropolitan Area Network) tworzą

podkategorię 802.6 zestawu standardów IEEE 802. Sieci metropolitalne mogą

przybierać różną formę, ale terminem tym najczęściej określa się sieć szkieletową z

kabli światłowodowych, która pokrywa swym zasięgiem obszar kilkuset

kilometrów kwadratowych. Lokalni operatorzy (to jest lokalne firmy

telekomunikacyjne) oferują szeroką ofertę możliwości podłączenia do sieci MAN,

podobnie jak wielu operatorów sieci telewizji kablowych. Wiele organizacji instaluje

własne systemy mikrofalowe dla obwodów sieci MAN, jednak większość dzierżawi

łącza od lokalnych operatorów. W Stanach Zjednoczonych taryfy usług sieci MAN

mogą być regulowane przez specjalnie do tego powołane komisje stanowe.

Operatorzy sieci MAN oferują zwykle usługi o jednostkowym paśmie 1,544 Mb/s

(w Europie 2 Mb/s – przyp. tłum.), a świadczone przez nich usługi szkieletowe

mogą zaoferować przepustowość rzędu 80 Mb/s. Standard 802.6 odwołuje się do

topologii

Distributed Queue Dual Bus

(podwójna magistrala z rozproszonymi

kolejkami). W topologii wykorzystuje się wielowłóknowe kable światłowodowe ze

specjalnym wyposażeniem umieszczanym w każdym punkcie dostępowym w celu

„wtłoczenia” danych w sieć.

Sieci rozległe (WAN) z reguły łączą miasta. Specjalistyczni operatorzy sieci

rozległych dzierżawią łącza organizacjom i firmom telekomunikacyjnym w celu

budowy sieci WAN. U operatorów tych można wykupić usługi o dowolnej

prędkości, jednak podstawową, powszechnie spotykaną jednostką jest 1,544 Mb/s.

Usługi sieci MAN

W większych miastach usługi sieci MAN można zwykle wykupić w wielu

firmach, takich jak lokalne firmy telekomunikacyjne, operatorzy sieci

telewizji kablowej oraz specjalistyczni operatorzy posiadający własne kable

w obszarze miejskim. W mniejszych miejscowościach wybór ten

ograniczony jest najczęściej do lokalnej firmy telekomunikacyjnej.

Różne łącza sieci WAN zostaną omówione w rozdziale 12.

Komentarz: j.w.

74

Sieci komputerowe dla każdego

74

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

Łączenie segmentów sieci LAN

Ze względu na straty mocy ograniczona jest odległość, jaką mogą przebyć sygnały.

W sieci Ethernet sygnał może zazwyczaj przebyć maksymalnie 300 m; w sieci

Token-Ring najwyżej 180 m. Do przekazywania sygnałów na dalsze odległości – na

przykład do innych sieci LAN lub do sieci rozległych – oraz do ich regeneracji w

sieciach stosuje się wtórniki, mosty, routery i bramy.

Wtórniki

(repeaters) funkcjonują adekwatnie do swojej nazwy; powtarzają sygnały

pomiędzy sekcjami kabla sieciowego. W nowych sieciach dość trudno będzie

spotkać te stosunkowo proste urządzenia. Wtórniki przekazują sygnały w obydwu

kierunkach, nie stosując żadnej dyskryminacji. Wiele urządzeń, w rodzaju mostów

i routerów, sprawdza dane przenoszone przez sygnał, aby stwierdzić, czy mają być

one rzeczywiście przesłane do następnego segmentu.

Mosty

(bridge) umożliwiają połączenie dwóch sieci lokalnych i pozwalają stacjom

z jednej sieci na korzystanie z zasobów udostępnianych w drugiej sieci. Mosty

używają protokołu sterowania dostępem do nośnika (Media Access Control –

MAC) w warstwie fizycznej sieci. Mogą one łączyć nośniki różnego typu, na

przykład światłowód z cienkim kablem koncentrycznym 802.3, o ile w obydwu

przypadkach używany jest ten sam protokół warstwy MAC (na przykład Ethernet).

Routery

działają w warstwie sieci modelu OSI. Router sprawdza adres każdej

wiadomości i decyduje, czy adres ten odnosi się do lokalizacji poza mostem. Jeśli

wiadomość nie musi być przesłana poprzez most i generować ruchu w leżącej za

nim sieci, router nie przesyła jej. Routery są w stanie dokonywać translacji danych

dla wielu różnych rodzajów okablowania i systemów sygnalizacji. Na przykład

mogą przesyłać wiadomości z sieci Ethernet do sieci z komutacją pakietów poprzez

modemy podłączone do szybkich, dzierżawionych linii telefonicznych.

Bramy

(gateway), które działając w warstwie sesji, umożliwiają komunikację

pomiędzy sieciami, w których używane są całkowicie różne protokoły. W sieciach

komputerów PC bramy stanowią punkt połączenia z hostami, na przykład

komputerami typu mainframe firmy IBM. Więcej informacji o mostach, routerach i

bramach znajdzie Czytelnik w rozdziale 10.

Routery bezprzewodowe

Tak zwane „punkty dostępowe” używane w bezprzewodowych sieciach

lokalnych są mostami. Łączą one odmienne nośniki sieci Ethernet i

adaptery bezprzewodowych sieci radiowych.

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

75

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

75

Protokoły wyższego poziomu

Przemierzając warstwy modelu OSI, przyjrzyjmy się technikom (i terminologii)

używanym przez różnych dostawców oprogramowania dla sieci LAN na potrzeby

protokołów warstwy transportowej i warstwy sesji.

Brak szczegółowego określenia protokołów warstwy transportowej, których chce

się używać, skazuje na to, co dostawca oferuje w standardowym „stosie

protokołów”. Protokoły te mogą – ale nie muszą – być dostępne dla różnych

systemów mainframe lub minikomputerów pracujących już w sieci. Z punktu

widzenia administratora wielkiej sieci korporacyjnej wybór odpowiednich

protokołów wyższego rzędu to ważne i złożone zadanie.

TCP/IP

Najwcześniejsze duże systemy sieciowe były budowane na potrzeby Departamentu

Obrony USA. Departament ten finansował prace nad interaktywnym sieciowym

oprogramowaniem komunikacyjnym dla wielu różnych systemów mainframe i

minikomputerów. Jądro tych prac stanowiły programy implementujące dwa

protokoły:

Transmission Control Protocol

(TCP) i

Internet Protocol

(IP). Dostępność

oprogramowania wykorzystującego protokoły TCP/IP oraz potęga ich

największego zastosowania, Internetu, sprawiają, że są one atrakcyjne dla

menedżerów, którzy muszą stawić czoła wyzwaniom związanym z integracją

odmiennych systemów komputerowych.

Rodzina protokołów TCP/IP jest szkieletem Internetu i korporacyjnych intranetów.

Stała się ona wspólnym mianownikiem systemów komputerów na całym świecie.

NetBIOS

Innym instytucjonalnym rozwiązaniem, którego obsługa znacznie się

rozpowszechniła, jest NetBIOS. NetBIOS zaczynał jako interfejs pomiędzy

systemem IBM PC Network Program (PCNP, zastąpionym później przez system

PC LAN) a kartami sieciowymi firmy Sytek. Projektując ten interfejs, zespół

IBM/Sytek uczynił go jednocześnie programowalnym wejściem do sieci, które

pozwoliło systemom sieciowym komunikować się na poziomie sprzętu sieciowego,

bez potrzeby angażowania oprogramowania sieciowego.

„Oddolne” parcie użytkowników wielkich sieci wymusiło połączenie NetBIOS-u

(działającego w warstwie sesji modelu OSI) i TCP/IP. W tej kombinacji programy

użytkowe odwołują się do NetBIOS-u. Producenci tacy jak Novell nie używają

protokołu NetBIOS w swoich kartach sieciowych, ale w swoje systemy operacyjne

wbudowują emulatory NetBIOS-u, które oferują te same usługi komunikacyjne

warstwy sesji co NetBIOS.

Moduły NetBIOS-u nawiązują ze sobą w sieci wirtualne sesje komunikacyjne.

Jednak NetBIOS używa prostej konwencji nazewniczej, która nie sprawdza się

76

Sieci komputerowe dla każdego

76

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

dobrze w komunikacji pomiędzy sieciami lub w przypadku różnych systemów

operacyjnych. Z pomocą przychodzi protokół IP z zestawu TCP/IP, który

opakowuje dane NetBIOS-u, tak że mogą one bez przeszkód podróżować przez

różne poziomy nazw i adresów sieci. Jednak z uwagi na rosnące znaczenie TCP/IP

oraz promowanie przez Microsoft implementacji protokołu IPX Novella, NetBIOS

odchodzi w przeszłość jako atrybut sieci wcześniejszych generacji.

SNA i APPC firmy IBM

Stary IBM chciał nas złapać w swoją Błękitną Pajęczynę, zwaną

Systems Network

Architecture

(SNA). SNA przedstawia punkt widzenia IBM na to, jak powinny

działać systemy komunikacyjne. Opisany wcześniej model OSI był próbą

stworzenia struktury otwartej w odpowiedzi na zamkniętą architekturę SNA.

APPC

(Advanced Program-to-Program Communications) to protokół w ramach

modelu SNA ustalający warunki, które umożliwiają programom komunikowanie

się ze sobą w sieci. Protokół APPC jest analogiem warstwy sesji w modelu OSI.

Według IBM protokół APPC ma stać się podstawą komunikacyjną wszystkich

przyszłych produktów i systemów korporacyjnych.

Dwa inne terminy ze słownika IBM –

APPC/PC

i

LU 6.2

– to nazwy produktów,

które są implementacją specyfikacji APPC. Programy te jednak są duże,

nieporęczne i nie zdobyły popularności.

DECnet

Nie ma już Digital Equipment Corporation. Compaq Computer przejął ją w całości,

ale w starszych instalacjach można jeszcze spotkać działające sieci Digitala. Firma ta

opracowała własny stos protokołów do łączenia produkowanych przez siebie

systemów, zarówno lokalnie, jak i w sieciach rozległych. System DECnet jest bardzo

zawiły i wszelkie działające w nim instalacje mają przed sobą krótką przyszłość.

Nie wszystkie protokoły to standardy!

Pomiędzy protokołami a standardami istnieje wielka różnica. Każdy

może stworzyć lub zaproponować protokół i wiele firm tak robi!

Niektóre z nich mają taką siłę przebicia, że ich protokoły stają się

de

facto

standardami. Jednak prawdziwe standardy są ustanawiane tylko

przez kilka uznanych organizacji. Chociaż obecnie problem własnych

firmowych protokołów nie jest tak dokuczliwy jak kiedyś, należy zawsze

z dużym dystansem podchodzić do produktów, które mają być „lepsze od

istniejących standardów”. Zakup takiego produktu, który niebawem może

okazać się niewypałem, to wkroczenie na bardzo grząski teren.

Rozdział 4.

♦ Praktyczny przewodnik po sieciach LAN

77

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

77

Apple

Firma Apple Computer ma własne protokoły, składające się na rodzinę AppleTalk.

Protokół AFP (AppleTalk Filling Protocol) na przykład, umożliwia

współużytkowanie plików w sieci. W systemach operacyjnych komputerów

Macintosh protokół AFP łączy się z systemem plików HFS (Hierarchical File

System).

Rozproszone systemy plików

SMB, RFS, NFS i XNS to skróty niektórych protokołów rozproszonych systemów

plików.

Rozproszone systemy plików

pozwalają komputerowi w sieci korzystać

z plików i urządzeń peryferyjnych innego komputera w tej sieci, tak jakby to były

zasoby dostępne lokalnie. Systemy operacyjne komputerów łączą się ze sobą, dzięki

czemu katalog udostępniany na hoście jest widziany jako dysk lub jako osobny

katalog na innym komputerze. W ten sposób programy użytkowe na komputerze

danego użytkownika mają dostęp do plików i zasobów hosta bez żadnych

dodatkowych programów.

Protokoły te działają w podobny sposób, jednak nie można ich stosować zamiennie.

Zazwyczaj liczący się dostawca opracowuje protokół na potrzeby rodziny swoich

produktów, a inni dostawcy wykupują licencję na ten protokół w celu zachowania

zgodności swoich produktów.

Skrót

SMB

pochodzi od nazwy

Server Message Block

. Jest to protokół opracowany

przez IBM i Microsoft na użytek programu PC LAN oraz sieci w systemie

Windows. Produkty firm, takich jak AT&T, Digital, HP, Intel, Ungerman-Bass i

innych obsługują ten protokół lub są z nim przynajmniej częściowo zgodne.

RFS

to

Remote File Service

opracowany przez AT&T. Ponieważ protokół RFS był

integralną częścią wielu wersji firmowej implementacji Uniksa AT&T, obsługiwały

go również produkty innych dostawców z branży uniksowej. Protokół RFS

wprowadził koncepcję strumieni efektywnych (powerful streams), która umożliwia

aplikacjom otwieranie strumieni z lub do urządzenia (w Uniksie wszystko jest

urządzeniem: port szeregowy, dysk, itp.) poprzez dowolnie zdefiniowany interfejs na

poziomie transportu (Transport-Level Interface – TLI). TLI może być domyślną

usługą transportową w Uniksie, może nią być również TCP lub inny protokół.

Z kolei

NFS

pochodzi od

Network File System

, architektury opracowanej przez Sun

Microsystems. PC-NFS Suna jest kompletnym, choć bez żadnych dodatków,

sieciowym systemem operacyjnym dla komputerów PC. Ten rezydujący w pamięci

moduł umożliwia dostęp do plików, które są przechowywane w minikomputerach

z systemem Unix.

Firmy z branży profesjonalnych stacji roboczych – w tym Harris Corporation, HP,

Texas Instruments i inne – obsługują architekturę NFS w swoich produktach.

78

Sieci komputerowe dla każdego

78

C:\Documents and Settings\Piotruś\Pulpit\sieci\Sieci komputerowe dla każdego\04.doc

Protokołom poświęcono znaczną część dyskusji na temat

oprogramowania sieciowego, która zaczyna się w rozdziale 8.

Wstęp do abecadła

Chociaż przedstawione powyżej podstawowe skróty i terminy to jedynie

wierzchołek góry lodowej, ale powinny one pomóc lepiej zrozumieć działanie

produktów

i usług, które trzeba skonfigurować w celu uruchomienia sieci.

Wyszukiwarka

Podobne podstrony:

05 rozdzial 04 nzig3du5fdy5tkt5 Nieznany (2)

Literaturoznawstwo (08 04 2013) Nieznany

Fizykoterapia Cwiczenia 04 id 1 Nieznany

05 rozdzial 04 JDAUI5ABM2CA4N25 Nieznany (2)

DGP 2014 08 04 rachunkowosc i a Nieznany

04 35OWM44PWEWLSS4WSAZBZ4TPC5EY Nieznany

Neurofizjologia Cwiczenia 04 id Nieznany

04 V2FSJD3AAN2FH5VU5N6RYTI4RUMI Nieznany

Antropomotoryka Cwiczenia 04 id Nieznany (2)

04 7GS7A2CZJXDX23OBLMHJQQADDBSV Nieznany

Literaturoznawstwo (22 04 2013) Nieznany

05 Rozdzial 04 4MPUBCZXWATI23KW Nieznany (2)

05 rozdzial 04 nzig3du5fdy5tkt5 Nieznany (2)

Literaturoznawstwo (08 04 2013) Nieznany

Onichimowska Anna Samotne wyspy i storczyk 04 Bliscy nieznajomi

2014 04 23 Nieznany ojciec odzyskał wreszcie syna

Onichimowska Anna Samotne wyspy i storczyk 04 Bliscy nieznajomi

więcej podobnych podstron