Common criteria

wspólne kryteria oceny zabezpieczeń w IT

(ISO 15408)

dr inż. Bolesław Szomański

Zakład Systemów Zapewniania Jakości

Instytut Organizacji Systemów Produkcyjnych

Wydział Inżynierii Produkcji

Politechnika Warszawska

bszomans@wip.pw.edu.pl

Spis treści

Podstawowe pojęcia

Historia tworzenia kryteriów

Norma ISO 15408 – Common Criteria

Przykład jak wygląda norma

Podsumowanie

Używane skróty i terminy 1/2

CC -

Common Criteria - Wspólne Kryteria

ECITS -

ISO/IEC 15408 Evaluation criteria for IT security

ITSEC -

Information Technology Security Evaluation Criteria

TCSEC - Trusted Conputer Systems Evaluation Criteria

PP -

Protection Profile

-

Profil Zabezpieczenia

ST -

Security Target - Zadanie Zabezpieczenia

IT -

Teleinforamtyka, technika informatyczna

Używane skróty i terminy 2/2

TOE -

Target of Evaluation

-

Przedmiot Oceny (system

informatyczny, podsystem zabezpieczeń,

urządzenie IT, aplikacja, oprogramowanie

układowe)

PBI -

Polityka bezpieczeństwa instytucji - Organisational

Security Policy

Assurance - pewność (ITSEC), uzasadnienie zaufania, podstawa

zaufania (CC)

Common Criteria ISO/IEC 15408

Bezpieczenstwo teleinformatyczne

WAT

06/05/2007

(c) B.Sz

Strona 1 z 6

Kryteria oceny zabezpieczeń

1/2

Co to są zabezpieczenia ?

administracyjne, techniczne i fizyczne środki oraz metody

zapewniające poufność, integralność, dostępność,

rozliczalność, autentyczność i niezawodność aktywów

informacyjnych

aktywa: dane, oprogramowanie, sprzęt, kadry i dokumenty

związane

Kryteria oceny zabezpieczeń

2/2

Po co są potrzebne oceny zabezpieczeń?

by nabrać zaufania, że produkt lub system TI

właściwie zabezpiecza aktywa

Po co są potrzebne kryteria oceny zabezpieczeń?

by umożliwić porównywanie wyników ocen

Historia powstawania

kryteriów oceny zabezpieczeń TI

1983 TCSEC

1987

Blue Book

UK E Levels

1989

CTCSEC

IT SK C dC

1990

ITSEC 1.0

1991

ITSEC 1.2

1992

Federal Criteria

1996

Common Criteria 1.0

1997

Common Criteria 2.0

1999

ISO/IEC 15408 Evaluation Criteria for IT Security

ISO/IEC 15408 Comon Criteria

Information technology – Sequrity techniques Evaluation

criteria for IT security (kryteria oceny zabezpieczeń TI)

Part 1 – wprowadzenie i podstawowy model

Part 2 – funkcjonalne wymagania bezpieczeństwa

Part 3 – wymagania zapewnienia bezpieczeństwa

Common Criteria ISO/IEC 15408

Bezpieczenstwo teleinformatyczne

WAT

06/05/2007

(c) B.Sz

Strona 2 z 6

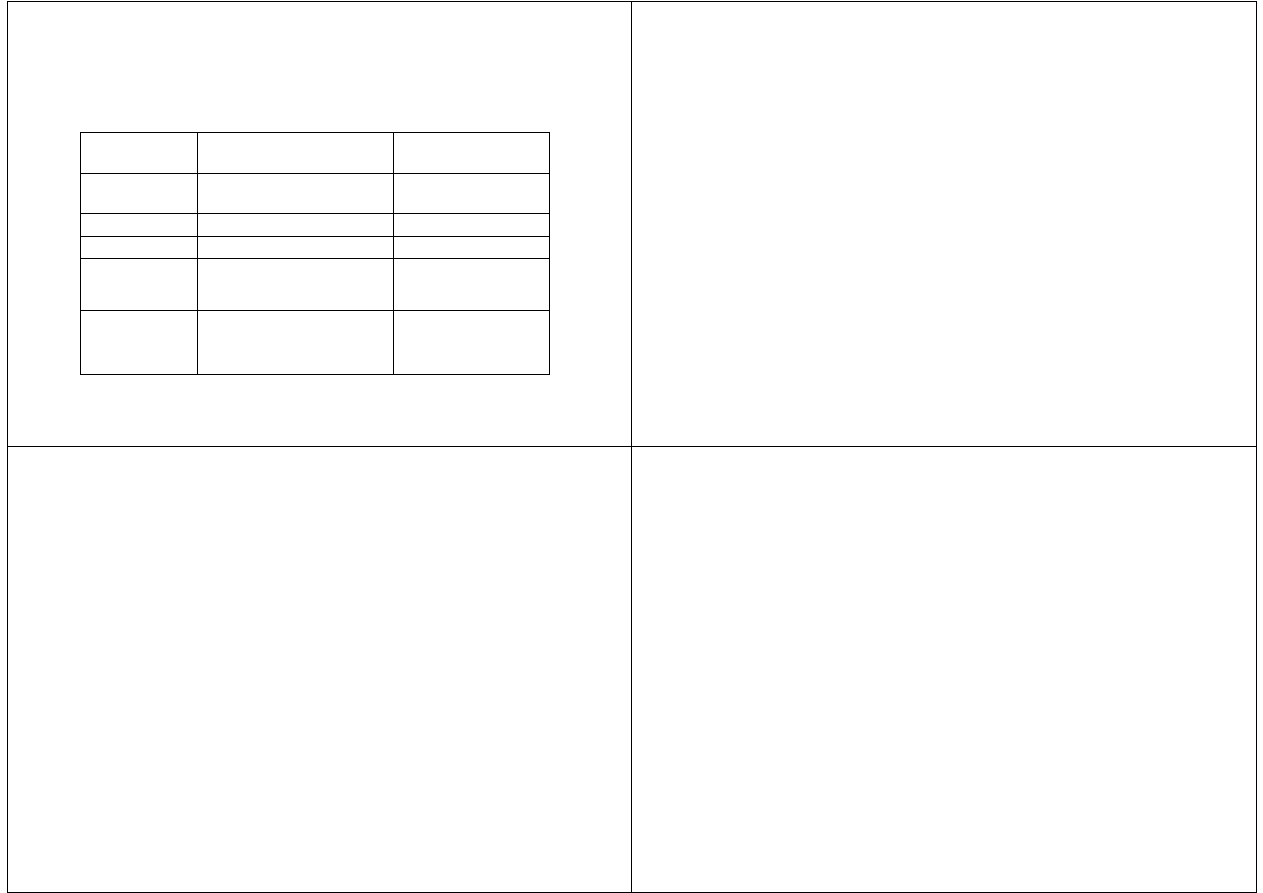

Metodologia oceny

Podstawowa

Średnia

wysoka

Siła funkcji zabezpieczających

ACM, ADO ....(10)

Na podstawie klas

Zapewnienie

bezpieczeństwa

EAL0 ... (10)

Poziomy oceny

130

Komponenty

66

Rodziny

Funkcjonalność

FAU, FCO ...(11)

Klasy

Podstawowe dokumenty

Wymagania bezpieczeństwa produktu

Zawiera wymagania bezpieczeństwa stawiane przed przedmiotem

ocenianym oraz opis środków funkcjonalnych i zapewnienia

bezpieczeństwa w celu spełnienia wymagań

Profil bezpieczeństwa

Dokument zawierający wymagania bezpieczeństwa niezależne od

implementacji dla pewnej kategorii przedmiotów ocenianych

Wymagania Bezpieczeństwa Produktu

Cele zabezpieczeń

Realizowane przez przedmiot oceny

Realizowane przez politykę bezpieczeństwa

Wymagania bezpieczeństwa

Funkcjonalne (zbiór komponentów)

Zapewnienia bezpieczeństwa (poziomy EAL)

Wymagania bezpieczeństwa dla otoczenia

Specyfikacja przedmiotu oceny

Opis funkcji zabezpieczających

Opis środków zapewnienia pewności (np. system wg ISO

9001)

Klasy funkcjonalności

FCO – transmisja

FCS - funkcje kryptograficzne

FDP - Ochrona danych użytkowników

FIA - identyfikacja i uwierzytelnienie

FAU – audyt bezpieczeństwa

FMT – zarządzanie bezpieczeństwem

FPR – prywatność

FPT – ochrona funkcji zabezpieczających

FRU – wykorzystanie zasobów

FTA – dostęp

FPT – wiarygodne kanały i ścieżki

Common Criteria ISO/IEC 15408

Bezpieczenstwo teleinformatyczne

WAT

06/05/2007

(c) B.Sz

Strona 3 z 6

Klasy zapewnienia bezpieczeństwa

ACM – zarządzanie konfiguracją

ADO – dostawy i operacje

ADV – rozwój

AGD – instrukcje i dokumentacja

ACL – wsparcie w cyklu życia

ASE – ocena bezpieczeństwa

ATE – testy

AVA – ocena podatności

AMA – utrzymanie zapewniania

Poziomy oceny zapewnienia bezpieczeństwa

EAL1 – testowane funkcjonalnie

EAL2 - testowane strukturalnie

EAL3 – metodycznie testowane i sprawdzane

EAL4 – metodycznie projektowane, testowane i przeglądane

EAL5 – semiformalne projektowane i testowane

EAL6 – semiformalne weryfikowane projektowanie i testowanie

EAL7 – formalnie weryfikowane i testowane

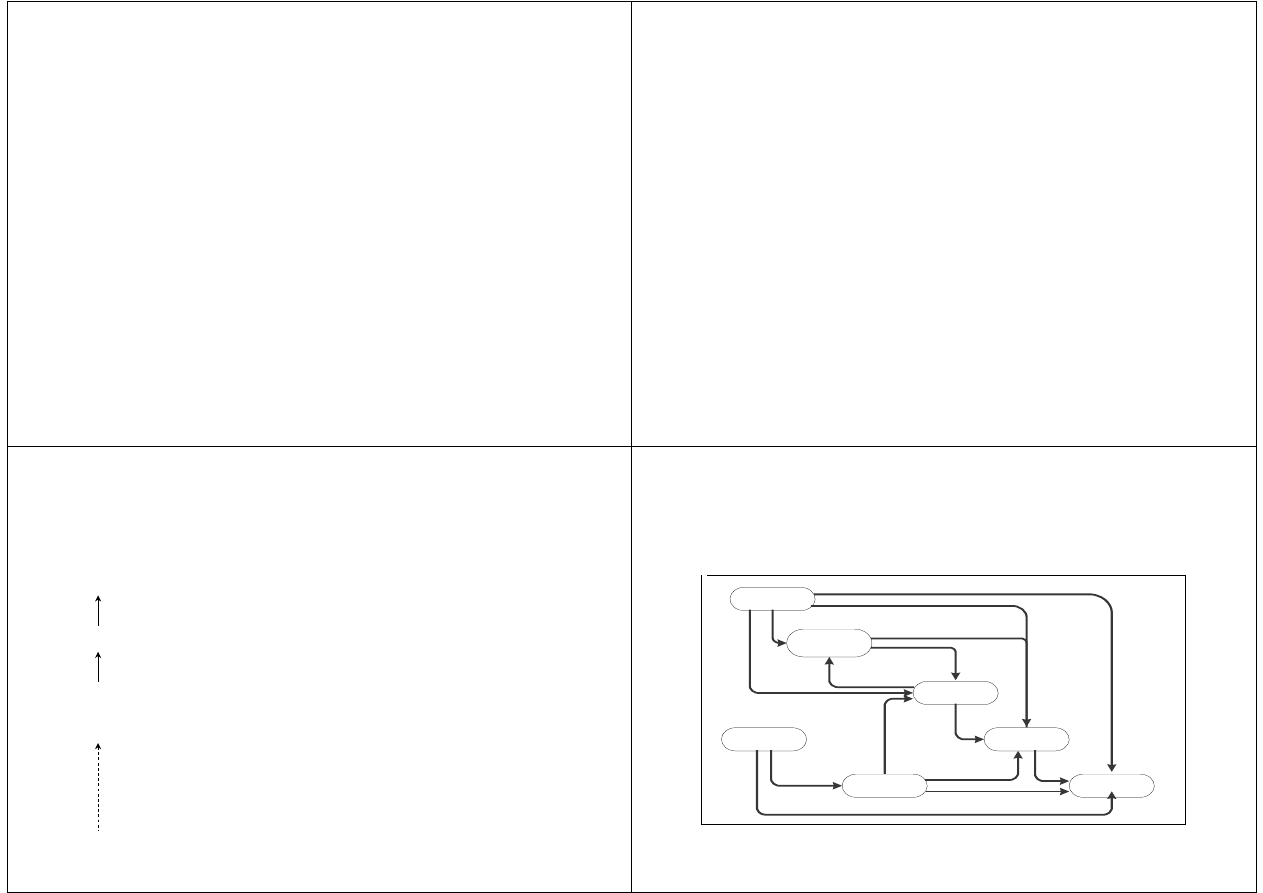

Ocena wg kryteriów CC

CELE

klasy

- FAU, FCO, FCS, FDP

FIA, FMT, FPR, FPT

FRU, FTA, FTP

WYMAGANIA

rodziny - ogółem 66

komponenty - ogółem 135

FUNKCJONALNOŚĆ

FUNKCJE

Zabezpieczające

poziomy oceny - EAL0, EAL1, EAL2, EAL3, (TSF)

EAL4, EAL5, EAL6, EAL7

UZASADNIONE

na podstawie klas ACM, ADO, ADV,

ZAUFANIE

AGD, ALC, ATE, AVA,

APE, ASE i AMA

+ siła funkcji zabezpieczających podstawowa,

średnia,

MECHANIZMY

wysoka

Pojęcia i relacje bezpieczeństwa

W ła ś c ic ie le

A k ty w a

Z a g ro że n ia

R y zy k o

Ź ró d ła

za g ro że ń

P o d a tn o ś c i

Z a b e zp ie c ze n ia

d la

d la

k tó re zw ię k s za ją

p o w o d u ją

p o w s ta w a n ie

w y k o rzy s tu ją

p ro w a d zą

d o p o w s ta n ia

m o g ą p o s ia d a ć

m o g ą re d u k o w a ć

m o g ą b y ć ś w ia d o m i

ży c zą s o b ie zm n ie js ze n ia

p rzy w ią z u ją w a g ę d o

m a ją za m ia r n ie le g a ln ie w y k o rz y s ta ć lu b / i m o g ą zn is zc z y ć

re d u k u ją

n a rzu c a ją

Common Criteria ISO/IEC 15408

Bezpieczenstwo teleinformatyczne

WAT

06/05/2007

(c) B.Sz

Strona 4 z 6

Jak wygląda norma

Najlepiej ją obejrzeć

w wersji angielskiej

www.commoncriteriaportal.org

Można ściągnąć

http://www.commoncriteriaportal.org/public/consumer/index

.php?menu=2

Ustanowienie CC w

Polsce

PN ISO/IEC 15408-1 Technika Informatyczna - Techniki

zabezpieczeń - Kryteria oceny zabezpieczeń IT - Cześć 1:

Wprowadzenie i model ogólny. - na etapie ustanowienia

PN ISO/IEC 15408-3 Technika Informatyczna - Techniki

zabezpieczeń - Kryteria oceny zabezpieczeń IT - Cześć 3:

Wymagania dotyczące uzasadnienia zaufania - na etapie

ankiety adresowej powszechnej

Pr ISO/IEC 15408-2 – przetłumaczona przez DBTII ABW, brak

sponsora dalszych prac ! (weryfikacja - dostosowanie do części

1 i 3)

Dalszy rozwój CC

CCIMB - organizacja odpowiadająca za interpretację

bieżących wersji CC i rozwijanie metodyki

Dokumenty wspomagające CC

ISO/IEC 15292:2001 Information technology - Security

techniques - Protection Profile registration procedures

ISO/IEC TR 15446:2004 Information technology --

Security techniques -- Guide for the production of Protection

Profiles and Security Targets

ISO/IEC 18045:2005 Information technology -- Security

techniques -- Methodology for IT security evaluation

Oceny na zgodność z CC

Aktualnie ocenionych na zgodność z CC jest Wiele

produktów np.:

systemy zaporowe wielu producentów

karta separująca i separujący hub

szyfratory IP, ATM

oprogramowanie do budowy PKI

DBMS

Systemy operacyjne

Wiele jest w trakcie badań

Common Criteria ISO/IEC 15408

Bezpieczenstwo teleinformatyczne

WAT

06/05/2007

(c) B.Sz

Strona 5 z 6

Bibliografia

Normy:

ISO/IEC 15408:1999 Common Criteria

ISO/IEC 15408:2005 Common Criteria

www.commoncriteriaportal.org

www.iso.org

Referaty

Cedrowski J. Common Criteria – nowe kryteria oceny zabezpieczeń

Enigma Warszawa 1999

Common Criteria ISO/IEC 15408

Bezpieczenstwo teleinformatyczne

WAT

06/05/2007

(c) B.Sz

Strona 6 z 6

Wyszukiwarka

Podobne podstrony:

common rail

50 Common Birds An Illistrated Guide to 50 of the Most Common North American Birds

2012 2 MAR Common Toxicologic Issues in Small Animals

common irregular verbs 1

Woolf The Common Reader Second Series

system prawa common law, I ROK, Prawoznawstwo

The Commonwealth

Uklad zasialania common rail

commonschoolalge00sherrich bw

Paine common sense Excerpt

Budgetary expenditure on the common agricultural policy

1000 Most Common Words in English Numbers Vocabulary for ESL EFL TEFL TOEFL TESL

investment criteria

Mills Utilitarianism Sacrifice the innocent for the common

Common?nominator (Tłumaczenie PL)

Common law według zagadnień egzaminacyjnych

Wysokiego ciśnienia paliwa Common Rail pompa wtryskowa, Pompy wtryskowe diesel

więcej podobnych podstron