avast! 6

Professional Antivirus

v. 6.0.1289

(2011)

www.avast.com

Pomocnik

1. Witamy

2. Porównanie produktów

3. Rejestracja

4. Subskrypcja

5. Pomoc techniczna

6. Interfejs użytkownika

7. Ustawienia programu

7.1. Ustawienia podstawowe

7.2. Aktualizacje

7.2.1. Przegląd

7.2.2. Ustawienia ogólne

7.2.3. Szczegóły

7.2.4. Ustawienia serwera proxy

7.3. Wyskakujące okna

7.4. Kwarantanna

7.5. Alerty wirusowe

7.6. Wykluczenia

7.7. Hasło

7.8. Praca w tle / uruchomiana gra pełnoekranowa

7.9. Pasek stanu

7.10. Język

7.11. Konserwacja

7.12. Dźwięki

7.13. Społeczność użytkowników

7.14. Rozwiązywanie problemów

8. Osłony w czasie rzeczywistym

8.1. Przegląd

8.2. Ustawienia

8.3. Osłona systemu plików

8.3.1. Ustawienia podstawowe

8.3.2. Ustawienia zaawansowane

8.3.2.1 Skanuj podczas wykonywania

8.3.2.2. Skanuj podczas otwierania

8.3.2.3. Skanuj podczas zapisywania

8.3.2.3. Skanuj podczas załączania

8.3.2.5. Wykluczenia

8.3.2.6. Zaawansowane

8.3.2.7. Działania

8.3.2.8. Programy pakujące

- 2 -

8.3.2.9. Czułość

8.3.2.10. Plik raportu

8.4. Osłona poczty

8.4.1. Ustawienia podstawowe

8.4.2. Ustawienia zaawansowane

8.4.2.1. Ustawienia ogólne

8.4.2.2. Zachowanie

8.4.2.3. Osłona poczty – heurystyka

8.4.2.4. Konta SSL

8.4.2.5. Działania

8.4.2.6. Programy pakujące

8.4.2.7. Czułość

8.4.2.8. Plik raportu

8.5. Osłona WWW

8.5.1. Ustawienia podstawowe

8.5.2. Ustawienia zaawansowane

8.5.2.1. Ustawienia ogólne

8.5.2.2. Skanowanie WWW

8.5.2.3. Wykluczenia

8.5.2.4. Działania

8.5.2.5. Programy pakujące

8.5.2.6. Czułość

8.5.2.7. Plik raportu

8.6. Osłona P2P

8.6.1. Ustawienia podstawowe

8.6.2. Ustawienia zaawansowane

8.6.2.1. Programy

8.6.2.2. Działania

8.6.2.3. Programy pakujące

8.6.2.4. Czułość

8.6.2.5. Plik raportu

8.7. Osłona komunikatorów

8.7.1. Ustawienia podstawowe

8.7.2. Ustawienia zaawansowane

8.7.2.1. Programy

8.7.2.2. Działania

8.7.2.3. Programy pakujące

8.7.2.4. Czułość

8.7.2.5. Plik raportu

8.8. Osłona sieciowa

8.9. Osłona przed skryptami

8.9. Monitorowanie zachowań

8.9.1. Ustawienia zaawansowane

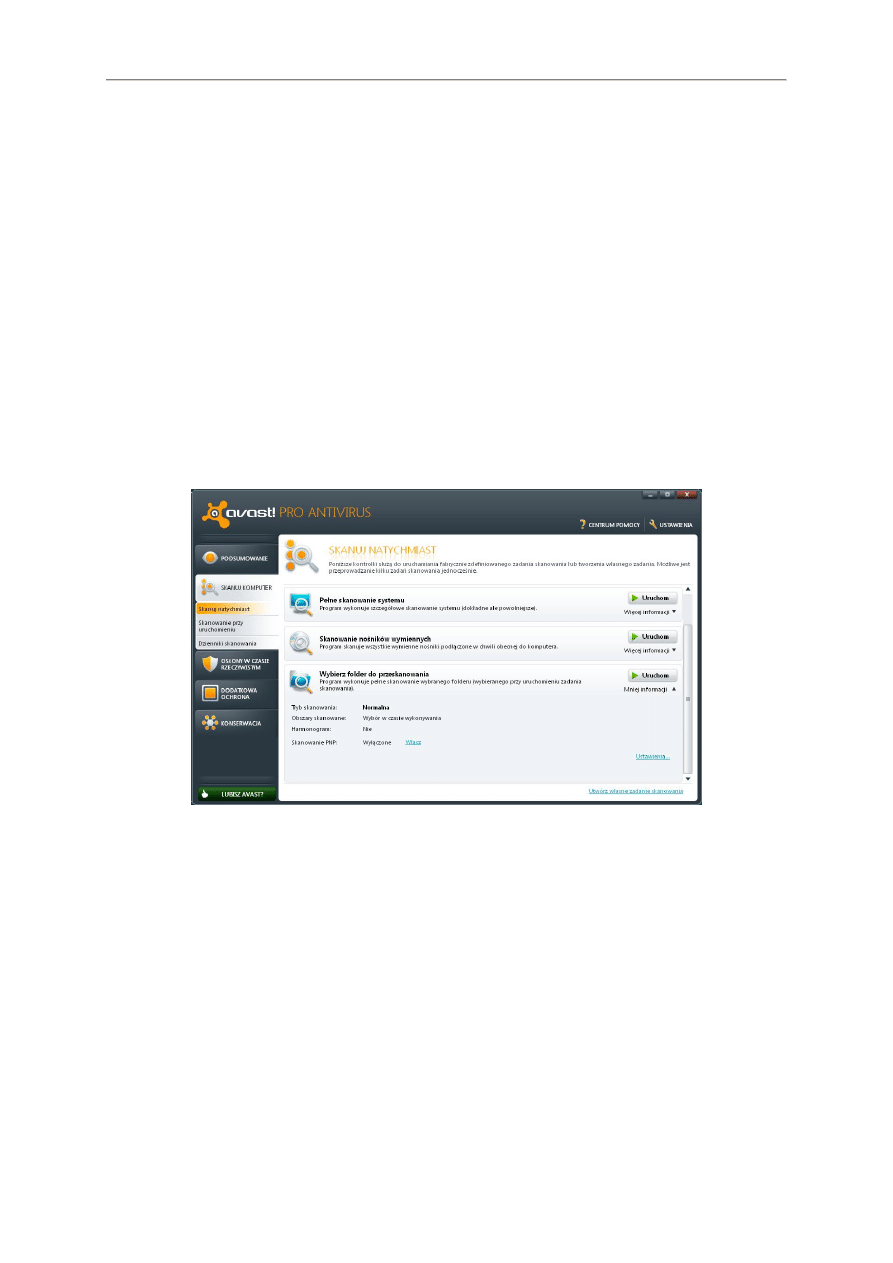

9. Skanowanie na obecność wirusów

9.1. Uruchamianie fabrycznie zdefiniowanego zadania

9.2. Skanowanie z Eksploratora Windows

9.3. Wygaszacz ekranu

9.4. Tworzenie własnego zadania skanowania

9.5. Skanowanie podczas uruchamiania systemu

9.6. Przetwarzanie wyników skanowania

9.7. Dziennik skanowania

9.8. Ustawienia skanowania

9.8.1. Czułość

9.8.2. Programy pakujące

9.8.3. Działania

9.8.4. Wydajność

9.8.5. Plik raportu

9.8.6. Wykluczenia

9.8.7. Harmonogram

- 3 -

10. Kwarantanna

10.1. Przegląd

10.2. Praca z plikami w kwarantannie

11. Dodatkowa ochrona

11.1. Ochrona przed spamem

11.1.1. Filtr antyspamowy Avast!

11.1.2. Ustawienia podstawowe

11.1.3. Ustawienia zaawansowane

11.1.3.1. Ustawienia ogólne

11.1.3.2. Biała lista

11.1.3.2. Czarna lista

11.2. Sandbox

11.2.1. Ustawienia podstawowe

11.2.2. Ustawienia zaawansowane

11.2.2.1. Parametry wirtualizacji

11.2.2.2. Procesy wirtualizowane

11.2.2.3. Wykluczenia

11.2.2.4. Dostęp do Internetu

11.2.2.5. Plik raportu

11.3. AutoSandbox

11.3.1. Przegląd

11.3.2. Ustawienia

11.4. SafeZone

11.5. WebRep

11.6. Blokowanie witryn

12. Zapora ogniowa

12.1. Przegląd

12.2. Ustawienia

12.3. Ustawienia zaawansowane

12.3.1. Zasady polityki

12.3.2. Profile sieciowe

12.3.3. Kontrola procesów

12.3.4. Przyjaciele

12.4. Połączenia sieciowe

12.5. Reguły dot. aplikacji

12.6. Narzędzia sieciowe

12.7. Dzienniki zapory ogniowej

13. Skaner z wiersza poleceń

13.1. Korzystanie z wiersza poleceń

13.2. Parametry używane w wierszu poleceń

- 4 -

1. Witamy

Witamy w programie antywirusowym avast! 6.0

Dziękujemy za zainstalowanie programu antywirusowego avast! antivirus 6.0 - jednego z najlepszych

programów antywirusowych w swej kategorii. Mamy nadzieję, że będą Państwo zadowoleni

z programu avast!, a korzystanie z niego przyniesie zadowolenie.

Program avast! to pakiet aplikacji, których zadaniem jest ochrona komputera przed możliwością

zarażenia wirusami oraz zagrożeniem ze strony innego złośliwego oprogramowania. Właściwie

korzystanie z programu połączone z wykorzystaniem innego oprogramowania, takiego jak narzędzia

do tworzenia kopii zapasowych, znacząco redukuje ryzyko wystawienia komputera na atak lub

zarażenia wirusem, a zatem ryzyko utraty ważnych lub osobistych danych.

Zbudowany na bazie nagradzanego silnika antywirusowego avast!, program antywirusowy avast! 6.0

posiada wszystkie cechy, jakich można oczekiwać od nowoczesnego programu antywirusowego.

Wyposażony został w technologię zwalczania oprogramowania szpiegującego certyfikowaną wedle

procedur West Coast Labs' Checkmark, jak też w moduł zwalczania rootkitów oraz silne funkcje samo-

obrony, ale teraz szybkość skanowania została zwiększona a jednocześnie zwiększono zdolności

wykrywania wirusów. Program zawiera kilka "Osłon" działających w czasie rzeczywistym, które

stale monitorują pocztę elektroniczną, połączenia internetowe i sprawdzają pliki znajdujące się

w komputerze za każdym razem, gdy są one otwierane lub zamykane.

Program antywirusowy avast! 6.0 wyposażono w moduł AutoSandbox, tak że podejrzane aplikacje

mogą być automatycznie uruchamiane w bezpiecznym środowisku, bez ryzyka że spowodują

uszkodzenia systemu. Zawiera również opcjonalną funkcję avast! WebRep, która dostarcza

użytkownikowi informacji o zawartości i bezpieczeństwie odwiedzanych stron internetowych w oparciu

o oceny dostarczane przez społeczność użytkowników programu avast!.

Program antywirusowy avast! Pro antivirus 6.0 oferuje szereg dodatkowych funkcji, m.in. moduł avast!

SafeZone, który umożliwia użytkownikowi zarządzanie wrażliwymi transakcjami wewnątrz

prywatnego, bezpiecznego środowiska, niewidocznego dla reszty systemu. Pakiet ochrony

internetowej avast! Internet Security 6.0 wyposażono w filtr antyspamowy oraz wbudowaną zaporę

ogniową.

Po zainstalowaniu program avast! działa w tle i chroni komputer przed wszystkimi znanymi formami

złośliwego oprogramowania. Użytkownik nie musi robić nic więcej. Wystarczy go zainstalować

i zapomnieć!

Pliki pomocy stworzono po to, by pomóc użytkownikowi zrozumieć, jak program działa jako całość

i opisać właściwości i funkcje komponentów programu. Zakładamy, że użytkownik zna podstawowe

terminy i posiada podstawowe umiejętności potrzebne do korzystania z systemu operacyjnego

Windows. Jeśli użytkownik nie zna takich terminów jak "folder", "plik" czy "okno", albo nie wie, co

znaczy "aktywuj okno" lub "kliknij przycisk", zalecamy, by zajrzał do odpowiedniego podręcznika

użytkownika zanim przejdzie do korzystania z programu.

2. Porównanie produktów

Program antywirusowy avast! antivirus 6.0 obejmuje trzy nowe produkty:

darmowy program antywirusowy avast! Free antivirus 6.0,

profesjonalny program antywirusowy avast! Pro antivirus 6.0

pakiet ochrony internetowej avast! Internet Security 6.0.

- 5 -

Kluczowe cechy tych trzech produktów porównano w poniższej tabeli.

avast! Free

antivirus 6.0

avast! Pro

antivirus 6.0

avast!

Internet Security 6.0

Silnik antywirusowy o wysokiej

wydajności

TAK

TAK

TAK

Ochrona przed rootkitami

TAK

TAK

TAK

Ochrona przed

oprogramowaniem szpiegowskim

TAK

TAK

TAK

avast! WebRep

TAK

TAK

TAK

avast! AutoSandbox

TAK

TAK

TAK

Strefa izolowana avast! Sandbox

NIE

TAK

TAK

avast! SafeZone

NIE

TAK

TAK

Skaner uruchamiany z wiersza

poleceń

NIE

TAK

TAK

Filtr antyspamowy

NIE

NIE

TAK

Wbudowana zapora ogniowa

NIE

NIE

TAK

Darmowy program antywirusowy avast! Free antivirus 6.0 udostępniany jest do pobrania

i użytkowania całkowicie za darmo. Program antywirusowy avast! Pro antivirus 6.0 oraz pakiet

ochrony internetowej avast! Internet Security 6.0 można pobrać i używać za darmo przez okres 30 dni,

ale po zakończeniu tego okresu próbnego konieczne jest dokonanie zakupu klucza licencyjnego

i wprowadzenie go do programu. Szczegółowe informacje o cenach można znaleźć na naszych

stronach internetowych

3. Rejestracja

Darmową wersję avast! Free antivirus można pobrać i korzystać z niej całkowicie za darmo. Należy

jednak zarejestrować swój program w ciągu 30 dni, jeśli użytkownik chce dalej jej używać po upływie

tego okresu. Rejestracja zapewnia możliwość otrzymywania aktualizacji definicji wirusów a zatem

skutecznej ochrony przed najnowszymi zagrożeniami.

Najłatwiej zarejestrować program otwierając zakładkę Konserwacja po lewej stronie ekranu i klikając

opcję Rejestracja. Tutaj użytkownik może sprawdzić bieżący status programu, np. "jeszcze nie

zarejestrowano". Aby zarejestrować, należy kliknąć opcję "Zarejestruj".

Otwarte zostanie nowe okno, gdzie użytkownik powinien wpisać podstawowe dane, a następnie

kliknąć "Rejestracja darmowej licencji", co kończy proces rejestracji.

Jeśli program avast! jest zainstalowany na komputerze niepodłączonym do Internetu, można dokonać

rejestracji na innym komputerze wypełniając formularz rejestracyjny w trybie online. Wystarczy kliknąć

"Formularz rejestracyjny" na ekranie rejestracji. Po wprowadzeniu danych rejestracyjnych na adres

poczty elektronicznej podany przez użytkownika wysłana zostanie wiadomość zawierająca klucz

licencyjny. Po otrzymaniu tej wiadomości należy postępować wedle instrukcji: skopiować klucz

licencyjny, otworzyć ekran rejestracji programu avast! a następnie kliknąć opcję "Wprowadź klucz

licencyjny". W nowym oknie należy wprowadzić klucz przesłany pocztą elektroniczną, dbając o to, by

został on dokładnie wprowadzony.

Teraz można dalej używać programu, który będzie pobierał aktualizacje przez następne 12 miesięcy,

co zapewni ochronę przed najnowszymi zagrożeniami.

Po 12 miesiącach konieczna będzie ponowna rejestracja, ale przed tym terminem na głównym ekranie

informacyjnym wyświetlony zostanie komunikat o tym, że wkrótce upłynie termin rejestracji.

Wystarczy, że użytkownik ponownie zarejestruje program a jego komputer będzie chroniony przez

następne 12 miesięcy.

- 6 -

4. Subskrypcja

Programy avast! Pro antivirus oraz avast! Internet Security można pobrać i korzystać z nich za darmo

przez 30-dniowy okres próbny. Jeśli użytkownik zdecyduje, że chciałby dalej korzystać z programu po

upływie okresu próbnego, powinien zakupić licencję, którą należy wprowadzić do programu.

Rejestracja zapewnia możliwość otrzymywania aktualizacji definicji wirusów, co zapewnia skuteczną

ochronę przed najnowszymi zagrożeniami.

Licencję na użytkowanie programów avast! Pro antivirus oraz avast! Internet Security w domu lub

małej sieci domowej/biurowej można zakupić na 1 rok, 2 lub 3 lata, dla 3, 5 lub 10 komputerów.

Można również zakupić pojedynczą licencję na program avast! Pro jeśli ochrony wymaga tylko jeden

komputer.

Zakupu licencji na programy avast! Pro antivirus oraz avast! Internet Security można dokonać za

pośrednictwem naszej strony internetowej:

www.avast.com

.

Po otrzymaniu pliku licencyjnego wystarczy, że użytkownik dwukrotnie kliknie plik, by go otworzyć

a licencja zostanie automatycznie wprowadzona do programu. Teraz można korzystać z programu

antywirusowego avast! przez okres ważności licencji i otrzymywać automatyczne aktualizacje tak

programu jak i definicji wirusów.

Alternatywnie, można zapisać plik licencyjny w komputerze, otworzyć interfejs programu avast!

i kliknąć zakładkę Konserwacja. Następnie kliknąć "Subskrypcja" oraz polecenie "Wprowadź plik

licencyjny". Otarte zostanie nowe okno, gdzie użytkownik może odszukać plik licencyjny zapisany

w komputerze. Po jego zlokalizowaniu należy go dwukrotnie kliknąć a plik zostanie automatycznie

wprowadzony do programu.

Jeśli użytkownik zakupił licencję wielostanowiskową w celu ochrony kilku komputerów, będzie musiał

przeprowadzić ten sam proces na każdym komputerze, gdzie zainstalowany został program avast!,

np. przesyłając wiadomość z dołączonym kluczem licencyjnym do każdego użytkownika lub zapisując

plik licencyjny na współdzielonym napędzie, pamięci USB, itd.

5. Pomoc techniczna

Jeśli użytkownik napotka problemy podczas pracy z programem antywirusowym avast!, rozwiązanie

może znaleźć w odpowiednim pliku pomocy lub też może pobrać pełny przewodnik użytkownika

z naszej strony WWW:

Przewodniki i podręczniki użytkownika programu avast!

Jeśli mimo to nie rozwiąże problemu, może poszukać odpowiedzi na swoje pytania w

Centrum

Pomocy Technicznej avast!

W sekcji bazy wiedzy umieszczono odpowiedzi na niektóre z najczęściej zadawanych pytań

(tzw. FAQ).

Można również skorzystać z Forum wsparcia technicznego programu avast!. Tutaj można

kontaktować się z innymi użytkownikami programu avast!, którzy mogli mieć podobne

problemy i już odkryli ich rozwiązania. Aby korzystać z forum trzeba się zarejestrować. Jest to

bardzo szybka i prosta procedura. Aby zarejestrować się i korzystać z forum, należy przejść

na

stronę rejestracji na forum avast!.

Na koniec, jeśli użytkownik wciąż nie był w stanie znaleźć rozwiązania problemu, może

Wysłać

zgłoszenie

do naszego zespołu pomocy technicznej. I w tym przypadku trzeba się zarejestrować.

W zgłoszeniu prosimy podać możliwie najwięcej informacji dot. problemu.

- 7 -

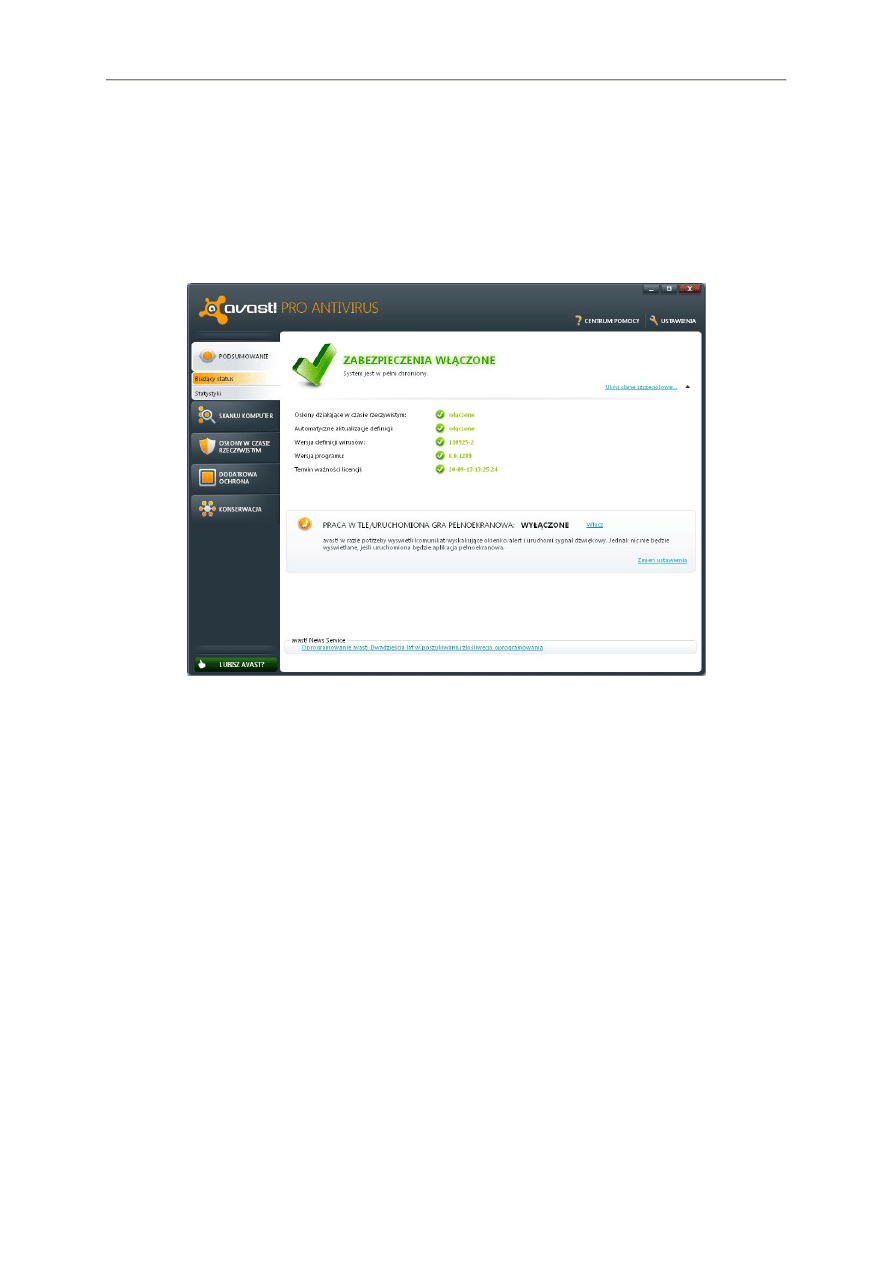

6. Interfejs użytkownika

Interfejs użytkownika pozwala sprawdzić bieżący poziom zabezpieczeń, dostosować ustawienia

programu oraz wykonać ręcznie zadania skanowania na obecność wirusów.

Jeśli użytkownik nie ma potrzeby wykonywania tych działań, może nigdy nie wchodzić w interfejs

użytkownika, ponieważ po zainstalowaniu programu osłony rezydentne działają w tle i stale chronią

komputer przed zagrożeniami w postaci wirusów i innego złośliwego oprogramowania.

Po wejściu w interfejs użytkownika wyświetlany jest kolorowy pasek stanu, informujący użytkownika

o bieżącym statusie zabezpieczeń. Komunikat "ZABEZPIECZENIA WŁĄCZONE" oznacza, że

wszystkie komponenty są zaktualizowane i działają jak powinny.

Komunikat "UWAGA" oznacza, że komputer nie jest w pełni chroniony, np. jeśli program lub definicje

wirusów nie zostały zaktualizowane lub jeśli wyłączono jedną lub kilka osłon.

Komunikat "BRAK ZABEZPIECZEŃ" oznacza, że komputer nie jest w danym momencie wcale

chroniony, najprawdopodobniej dlatego, że wszystkie osłony zostały wyłączone.

Jeśli wyświetlony zostanie komunikat "UWAGA" lub "BRAK ZABEZPIECZEŃ", użytkownik może

spróbować ponownie zabezpieczyć komputer klikając przycisk "URUCHOM OSŁONY".

Kliknięcie na strzałkę rozwijalną poniżej statusu zabezpieczeń wyświetla bardziej szczegółowe dane

na temat statusu zabezpieczeń:

Osłony działające w czasie rzeczywistym - Aby komputer był w pełni chroniony, osłony

powinny mieć status "włączone". Oznacza to, że wszystkie osłony działające w czasie

rzeczywistym są aktywne. Jeśli którakolwiek z tych osłon nie jest aktywna, dla osłon

działających w czasie rzeczywistym wyświetlany będzie status "wyłączone".

Zapora ogniowa (tylko w wersji avast! Internet Security) - Jak w przypadku osłon

działających w czasie rzeczywistym, może być "włączona" lub "wyłączona".

- 8 -

Automatyczne aktualizowanie definicji - Jeśli opcja ta jest "włączona", definicje wirusów

będą aktualizowane automatycznie za każdym razem, gdy dostępna będzie nowsza wersja.

W ten sposób użytkownik ma zawsze pewność, że korzysta z najnowszych definicji wirusów

i jest zabezpieczony przed najnowszymi zagrożeniami.

Wersja definicji wirusów - Pole to informuje użytkownika, czy definicje wirusów używane do

wykrywania potencjalnych zagrożeń są aktualne.

Wersja programu - Pole to informuje użytkownika, czy korzysta on z najnowszej wersji

programu.

Termin ważności licencji - Tutaj można zobaczyć datę, do której ważna jest bieżąca

licencja.

Pod paskiem stanu wyświetlany jest status opcji PRACA W TLE/URUCHOMIONA GRA

PEŁNOEKRANOWA. Zob. opcję "Praca w tle" na ekranie "Ustawienia programu". W domyślnych

ustawieniach opcja ta jest wyłączona, ale avast! będzie pracował automatycznie w trybie pracy w tle,

jeśli uruchomiona zostanie aplikacja pełnoekranowa.

Aby włączyć tryb pracy w tle na stałe należy kliknąć "Zmień ustawienia" i zaznaczyć pole wyboru

"Praca w tle/Uruchomiona gra pełnoekranowa".

BLOKADA SIECI – Funkcja ta dostępna jest tylko w wersji programu avast! Internet Security. Blokada

internetowa umożliwia tymczasowe wyłączenie wszelkiej komunikacji sieciowej. Może to być

użyteczne, jeśli użytkownik pracuje z poufnymi danymi i chce mieć pewność, że nikt inny nie będzie

miał do nich dostępu, lub jeśli użytkownik ma jakiekolwiek powody, by sądzić, że komputer może być

atakowany z zewnątrz. Włączenie blokady sieciowej sprawia, że komputer będzie całkowicie

niedostępny z pozostałych miejsc w sieci.

W lewej dolnej części okna dostępnych jest szereg zakładek nawigacyjnych, które umożliwiają dostęp

do innych części programu, zmianę ustawień programu, uruchamianie ręczne zadań skanowania lub

aktualizację programu i definicji wirusów:

PODSUMOWANIE - zawiera informacje o bieżącym statusie, możliwość dostępu do

najświeższych wiadomości avast! iNews, informacje statystyczne i informacje ze wspólnoty

użytkowników.

SKANUJ KOMPUTER - umożliwia ręczne uruchomienie zadania skanowania, zaplanowanie

w harmonogramie skanowania podczas uruchomienia komputera oraz podgląd wyników

skanowania.

OSŁONY DZIAŁAJĄCE W CZASIE RZECZYWISTYM - daje dostęp do ustawień wszystkich

osłon.

ZAPORA OGNIOWA (tylko w wersji avast! Internet Security) - daje dostęp do ustawień

zapory ogniowej.

DODATKOWA OCHRONA – zawiera moduły AutoSandbox, WebRep oraz funkcje

Blokowania witryn. W tym miejscu w programie avast! Pro Antivirus użytkownik znajdzie

również ekrany strefy bezpiecznej SafeZone oraz strefy izolowanej Sandbox. Jest to także

miejsce, gdzie użytkownik pakietu ochrony internetowej avast! Internet Security 6.0 uzyskuje

dostęp do ustawień Osłony antyspamowej.

KONSERWACJA - służy do aktualizacji programu lub definicji wirusów lub uzyskiwania

dostępu do Kwarantanny.

7. Ustawienia programu

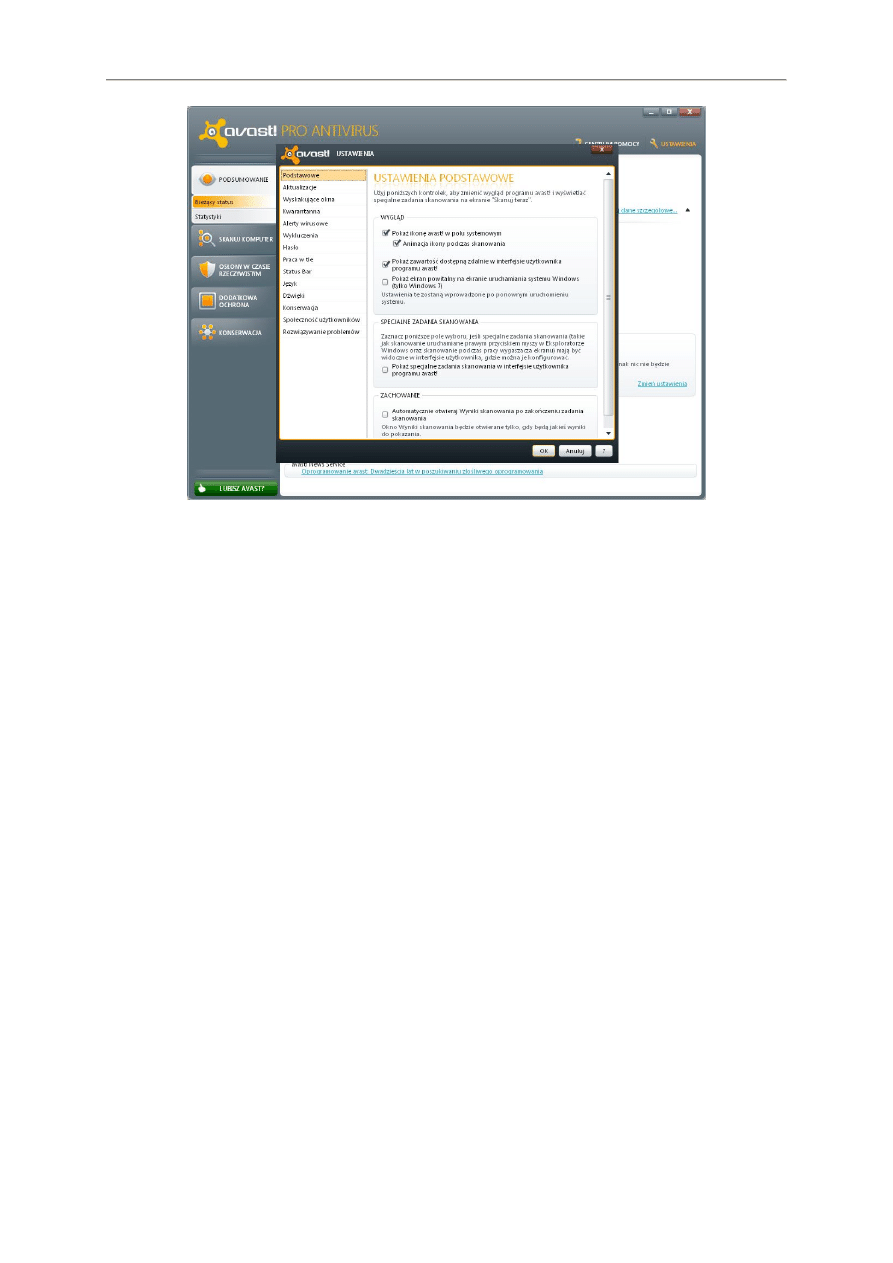

7.1. Ustawienia podstawowe

Strona ta zawiera opcje ustawień dotyczące wyglądu programu avast! oraz wyświetlania specjalnych

zadań skanowania w interfejsie użytkownika.

- 9 -

Wygląd

Pokaż ikonę avast! w polu systemowym - Pomarańczowa kulka z literą "a" - ikona

programu avast! - będzie wyświetlana w polu systemowym (obok zegara). Wskazuje ona

status programu. W normalnej sytuacji ikona wskazuje, że program avast! jest uruchomiony a

wszystkie osłony działające w czasie rzeczywistym są aktywne. Jeśli jednak ikona jest

wyszarzona lub przekreślona, jedna lub kilka osłon zostało wyłączonych.

Animacja ikony podczas skanowania - Przy każdym skanowaniu dowolnego elementu (np.

odbieranej/wysyłanej wiadomości pocztowej, otwieranego pliku lub pobieranej strony WWW),

ikona w kształcie kulki z literą "a" obraca się, co oznacza, że trwa skanowanie.

Użyj specjalnych efektów graficznych - Opcja zmienia jedynie wygląd niektórych części

interfejsu użytkownika.

Specjalne zadania skanowania

Oprócz skanowania komputera w czasie rzeczywistym i ręcznie uruchamianych zadań skanowania,

avast! umożliwia użytkownikowi uruchamianie zadań skanowania z Eksploratora Windows lub

automatyczne uruchamianie skanowania, gdy włącza się wygaszacz ekranu.

Jeśli zaznaczone zostanie pole wyboru "Pokaż specjalne zadania skanowania w interfejsie

avast!", zadania te zostaną dodane do listy fabrycznie zdefiniowanych zadań skanowania na stronie

Skanuj natychmiast. Dzięki temu użytkownik będzie miał dostęp do ustawień skanowania, gdzie

można zdefiniować szereg parametrów skanowania.

Zachowanie

Automatycznie otwórz "Wyniki skanowania", gdy skanowanie zostanie zakończone.

Zaznaczenie tego pola wyboru powoduje, że wszelkie wyniki są wyświetlane automatycznie po

zakończeniu skanowania bez potrzeby ręcznego otwierania okna "Wyniki skanowania".

- 10 -

7.2. Aktualizacje

7.2.1. Przegląd

Każdy program antywirusowy jest tylko tak dobry, jak jego baza definicji wirusów. Dlatego tak ważne

jest, by regularnie aktualizować program i definicje wirusów.

7.2.2. Ustawienia ogólne

Ustawienia aktualizacji

Można zdecydować, czy program i definicje wirusów będą aktualizowane automatycznie, ręcznie, czy

tylko na żądanie, po powiadomieniu o dostępności aktualizacji. Na tym ekranie można również

wskazać typ używanego połączenia internetowego, tj. określić, czy komputer łączy się z siecią przez

modem telefoniczny, czy też jest podłączony na stałe do Internetu. Dzięki temu zoptymalizowany

zostanie proces sprawdzania dostępności nowych aktualizacji programu, co zwiększa jego

niezawodność.

7.2.3. Szczegóły

Na tym ekranie można wskazać sposób dokonywania aktualizacji.

Opcje aktualizacji.

Nakazuj ponownie uruchomić komputer - Niektóre aktualizacje wymagają ponownego

uruchomienia komputera, aby zaczęły działać. Jeśli pole to zostanie zaznaczone, ponowne

uruchomienie systemu nie będzie wykonywane automatycznie. Program zapyta użytkownika,

czy chce ponownie uruchomić system natychmiast, czy później.

Pokazuj okno komunikatu po aktualizacji automatycznej - Jeśli pole to zostanie

zaznaczone, komunikat informacyjny zostanie wyświetlony przez chwilę nad zegarem

systemowym po dokonaniu automatycznej aktualizacji.

Pokazuj okno komunikatu w razie wystąpienia błędu - Jeśli wystąpi błąd w trakcie

automatycznej aktualizacji, program poinformuje o nim w komunikacie wyświetlanym nad

zegarem systemowym.

Cykliczność sprawdzania aktualizacji

Tutaj można ustawić częstotliwość automatycznych aktualizacji, tj. częstotliwość z jaką avast!

sprawdza, czy dostępne są aktualizacje.

7.2.4. Ustawienia serwera proxy

Ustawienia dostępne na tej stronie są istotne w sytuacji, gdy program avast! musi uzyskać dostęp do

Internetu, np. podczas dokonywania aktualizacji.

Jeśli komputer łączy się z Internetem bezpośrednio (tj. bez pośrednictwa serwera proxy), należy

wybrać "Połączenie bezpośrednie (bez proxy)".

Uwaga: połączenia wdzwaniane nie wykorzystują serwerów proxy.

Jeśli użytkownik nie jest pewien, czy korzysta z serwera proxy, albo z którego serwera proxy korzysta,

powinien wybrać opcję "Automatyczne wykrywanie" lub zapytać swojego dostawcę internetowego

lub administratora sieci.

Jeśli komputer łączy się z Internetem poprzez serwer proxy a użytkownik zna dane serwera, należy

wybrać "Wskaż serwer proxy" i wpisać jego dane:

- 11 -

Typ - HTTP lub SOCK4

Adres - Wpisać adres serwera proxy.

Port - Wpisać port wykorzystywany przez serwer proxy.

Typ uwierzytelnienia - Tutaj należy wskazać, czy serwer proxy wymaga uwierzytelnienia, a

jeśli tak, to także typ uwierzytelnienia.

Nazwa użytkownika i hasło - Należy wpisać, jeśli są wymagane do uwierzytelnienia.

Na koniec należy kliknąć "Testuj połączenie", aby sprawdzić czy połączenie internetowe

(w zdefiniowanej konfiguracji) działa poprawnie.

7.3. Wyskakujące okna

Na tym ekranie można określić czas, przez jaki różne komunikaty w formie wyskakujących

okienek będą wyświetlane na ekranie.

7.4. Kwarantanna

Tutaj można określić maksymalny dopuszczalny rozmiar katalogu kwarantanny, a zatem maksymalną

ilość miejsca zajmowanego przez ten katalog w komputerze. Można również określić maksymalny

rozmiar dowolnego pliku wysyłanego do kwarantanny.

7.5. Alerty wirusowe

Program avast! może wysyłać komunikaty ostrzegawcze do innych użytkowników za każdym razem,

gdy wykryje wirusa. Funkcja ta jest szczególnie użyteczna dla administratorów sieci, którzy będą

natychmiast powiadamiani o zarażeniu wirusem jednego z komputerów w ich sieci, tak że będą mogli

szybko zareagować.

Aby utworzyć alert, należy najpierw wybrać z listy dostępnych opcji sposób jego wysyłania:

E-mail (SMTP) - Alert będzie wysyłany jako wiadomość pocztowa za pomocą protokołu

SMTP, ale należy najpierw zdefiniować kilka innych parametrów - patrz poniżej.

E-mail (MAPI) - Alert będzie wysyłany jako wiadomość pocztowa za pomocą protokołu MAPI,

ale konieczne jest również podanie nazwy profilu MAPI i hasła - patrz poniżej.

Drukarki - Alert zostanie wysłany na wskazaną drukarkę

Komunikat sieciowy (WinPopup) - Alert będzie wysyłany jako komunikat sieciowy, ale

najpierw konieczne jest wprowadzenie adresu IP lub nazwy sieciowej użytkownika, do którego

komunikat ma zostać wysłany.

Konfiguracja SMTP

Tutaj należy wprowadzić parametry serwera SMTP:

Adres serwera - adres serwera poczty wychodzącej, np. smtp.serwer.com lub 192.168.1.25

Port - standardowy port to 25

Adres wysyłającego - adres osoby wysyłającej komunikat

Jeśli serwer SMTP wymaga uwierzytelnienia podczas logowania, użytkownik powinien również

zaznaczyć pole wyboru "Jeśli serwer SMTP wymaga autoryzacji" i wprowadzić nazwę użytkownika

i hasło.

Konfiguracja MAPI

Tutaj można wprowadzić nazwę profilu MAPI i hasło, które będą wykorzystywane, jeśli alerty mają być

wysyłane jako wiadomości pocztowe za pomocą protokołu MAPI.

- 12 -

7.6. Wykluczenia

Możliwe jest wykluczenie określonych miejsc lub nawet pojedynczych plików z procesu skanowania,

co oznacza, że nie będą sprawdzane na obecność wirusów podczas żadnego zadania skanowania.

Opcja ta może być użyteczna z następujących powodów:

Unikanie fałszywych alarmów - Jeśli program doniesie o zarażeniu pliku wirusem

a użytkownik jest pewien, że jest to fałszywy alarm, może wykluczyć dany plik z dalszych

skanów i uniknąć dalszych fałszywych alarmów. Prosimy jednak o powiadomienie firmy

Alwil Software o problemie, aby można go było usunąć w przyszłych wersjach.

Przyspieszenie przetwarzania - Jeśli na dysku znajduje się folder zawierający wyłącznie pliki

graficzne, można go wykluczyć ze skanowania, co skróci całkowity czas skanowania.

Należy pamiętać, że tutaj zdefiniowane wykluczenia stosują się do wszystkich zadań skanowania na

żądanie (uruchamianych ręcznie i zdefiniowanych w harmonogramie). Jeśli użytkownik chce

wykluczyć pliki jedynie z określonych zadań skanowania uruchamianych ręcznie i zdefiniowanych w

harmonogramie, powinien skorzystać z opcji na stronie Wykluczenia w ustawieniach skanowania.

Aby wykluczyć pliki jedynie ze skanowania przez dowolną osłonę działającą w czasie rzeczywistym,

należy użyć opcji ze strony Wykluczenia w ustawieniach zaawansowanych danej osłony.

Aby wykluczyć dane miejsce lub plik, należy najpierw kliknąć pole zawierające tekst <wpisz ścieżkę>

a następnie wpisać miejsce lub plik podlegający wykluczeniu, albo kliknąć przycisk "Przeglądaj",

zaznaczyć pole wyboru obok miejsca lub pliku podlegającego wykluczeniu, a następnie kliknąć "OK".

Jeśli użytkownik chce wykluczyć katalog wraz ze wszystkimi podkatalogami, konieczne jest dodanie

"\* " na końcu nazwy takiego katalogu, np. C:\Windows\*.

Aby usunąć dane miejsce lub plik z listy wykluczeń, należy raz kliknąć taki element, by go wybrać,

a następnie kliknąć przycisk "Usuń".

7.7. Hasło

Na tym ekranie można zdefiniować hasło, które użytkownik będzie musiał podać przy próbie

uruchomienia programu avast! albo uzyskania dostępu do niektórych części programu.

Aby ustawić hasło należy najpierw zaznaczyć pole wyboru "Zabezpiecz program avast! hasłem"

a następnie wpisać hasło w wyświetlonych polach.

W następnej kolejności można wyszczególnić obszary, które będą chronione hasłem:

Ogólny dostęp do programu – Hasło będzie wymagane do otwarcia interfejsu użytkownika.

Ustawienia programu – Do opcji ustawień można wejść klikając "Ustawienia" w prawym

górnym rogu interfejsu użytkownika.

Kontrola ochrony – Opcja ta dotyczy możliwości włączania lub wyłączania ochrony w czasie

rzeczywistym.

Ustawienia ochrony – Ustawienia dotyczące ochrony w czasie rzeczywistym.

Kontrola zadań skanowania – Kontrolki używane do uruchamiania, wstrzymywania lub

zatrzymywania zadań skanowania.

Ustawienia skanowania – Ustawienia określające szereg parametrów zadania skanowania.

Kontrola aktualizacji – Kontrolki programu używane do aktualizacji programu, silnika

skanowania oraz definicji wirusów.

Kontrola Kwarantanny – Kontrolki wykorzystywane do pracy z plikami umieszczonymi

w folderze Kwarantanny.

- 13 -

7.8. Praca w tle / uruchomiana gra pełnoekranowa

W różnych sytuacjach podczas pracy komputera na ekranie mogą być wyświetlane komunikaty, np.

po aktualizacji definicji wirusów, podczas skanowania przychodzącej poczty, itd. Może to spowodować

przerwanie działania aplikacji pełnoekranowych (np. gier), ponieważ przy pojawieniu się komunikatu

system Windows przełącza się z trybu pełnoekranowego w normalny.

Na tym ekranie można zdecydować, by komunikaty nie były w ogóle wyświetlane (Praca

automatyczna w tle), albo nie były wyświetlane podczas pracy aplikacji pełnoekranowych.

7.9. Pasek stanu

Jest to kolorowa część ekranu, która pokazuje bieżący poziom zabezpieczenia komputera. Jeśli

uruchomione są wszystkie osłony działające w czasie rzeczywistym i zainstalowane są najnowsze

wersje programu i definicji wirusów, ta część ekranu przyjmie formę zielonego paska i wyświetlany

będzie status "Zabezpieczenia włączone".

W ustawieniach paska stanu można określić, które komponenty wykorzystywane są do wskazywania

bieżącego poziomu ochrony. Jeśli jakiś komponent pozostanie nieoznaczony, nie będzie

monitorowany. Oznacza to, że późniejsze wyłączenie tego komponentu nie będzie miało wpływu na

wyświetlany poziom ochrony. Na poziom ochrony mają wpływ tylko elementy zaznaczone.

7.10. Język

Na tym ekranie wyświetlane są obecnie dostępne języki interfejsu. Aby zobaczyć wszystkie dostępne

języki, należy kliknąć strzałkę. Jeśli pojawi się żądany język, należy go wybrać klikając nazwę

a następnie kliknąć "OK". Po następnym uruchomieniu programu język interfejsu zostanie zmieniony.

Jeśli żądany język nie pojawi się na liście, należy kliknąć "Zainstaluj dodatkowe języki" a następnie

zaznaczyć pole wyboru obok żądanego języka. Następnie kliknąć "Dalej" aby zainstalować nowy

język. Po zakończeniu procesu należy kliknąć "Zakończ". Na koniec należy wybrać nowy język w taki

sposób, jak opisano powyżej.

7.11. Konserwacja

Na tym ekranie użytkownik może określić, przez jaki czas mają być przechowywane dzienniki

skanowania zanim zostaną usunięte oraz maksymalny rozmiar dzienników skanowania. Pozwala

to zoptymalizować wykorzystanie przestrzeni dyskowej przez ograniczenie rozmiaru dzienników

i usuwanie dzienników, które już nie są potrzebne.

Jeśli zaznaczona zostanie opcja "Włącz rejestrację błędów programowych", utworzony zostanie

plik specjalnego dziennika w razie wystąpienia błędów podczas pracy programu.

Jeśli błąd będzie się dalej pojawiał, plik dziennika można wysłać do działu wsparcia technicznego

programu avast!, co może pomóc w zidentyfikowaniu przyczyny błędu.

7.12. Dźwięki

Na tym ekranie można włączyć lub wyłączyć różne efekty dźwiękowe i komunikaty głosowe

generowane przez program avast! w wyniku zajścia określonych zdarzeń.

W domyślnych ustawieniach włączone są tylko efekty podstawowe. Jednak zaznaczenie pola wyboru

"Używaj podkładów głosowych (gdy dostępne)" umożliwia generowanie komunikatów głosowych,

np. gdy wykryty zostanie potencjalnie niebezpieczny plik, lub po aktualizacji definicji wirusów.

- 14 -

7.13. Społeczność użytkowników

Zaznaczając to pole wyboru można zgłosić swój akces do wspólnoty użytkowników programu avast!

i w razie potrzeby dzielić się informacjami o charakterze technicznym. Wymiana nie dotyczy informacji

o charakterze osobistym i ogranicza się do danych ściśle związanych z bezpieczeństwem, np. dotyczy

złośliwego oprogramowania, które wykrył program avast! podczas pracy na danym komputerze,

działań, które zablokował, itd. Informacje te będą wykorzystywane przez avast! do podnoszenia

zdolności detekcyjnych programu oraz do celów pomocy technicznej na rzecz całej wspólnoty

użytkowników programu avast!. Przynależność do wspólnoty użytkowników programu avast! daje

również dostęp do wszystkich informacji wspólnotowych oraz statystyk dot. ostatnich ataków

złośliwego oprogramowania.

7.14. Rozwiązywanie problemów

Zmiana ustawień na tej stronie może pomóc w rozwiązywaniu pewnych konkretnych problemów.

Ustawień tych nie należy jednak zmieniać bez poważnego powodu. W razie wątpliwości należy

najpierw skontaktować się z Alwil Software.

Włącz skanowanie w poszukiwaniu rootkitów w czasie uruchamiania systemu –

W normalnej sytuacji program avast! skanuje komputer w poszukiwaniu rootkitów przy

każdym ponownym uruchomieniu systemu. Należy usunąć zaznaczenie tego pola wyboru,

jeśli użytkownik nie chce, by to zadanie było wykonywane przy każdym uruchomieniu

systemu.

Włącz bezpośredni dostęp do dysku podczas skanowania w trakcie rozruchu - Podczas

skanowania w trakcie rozruchu program avast! wykorzystuje specjalną metodę dostępu do

surowych danych na dysku, w celu sprawdzenia go na obecność wirusów, które mogą się na

nim ukrywać.

Pomiń sprawdzanie podpisów cyfrowych zarażonych plików - Aby zapobiec fałszywym

alarmom, program avast! sprawdza podpisy cyfrowe plików. Jeśli plik zostanie

zidentyfikowany jako podejrzany, ale zawiera on ważny podpis cyfrowy wydany

przez wystawiony przez godnego zaufania wystawcę, prawdopodobnie jest to przypadek

fałszywego alarmu. W tym przypadku plik nie zostanie zgłoszony jako podejrzany. Jeśli

usunięte zostanie zaznaczenie tego pola wyboru, zgłaszane będą wszystkie podejrzane pliki,

w tym te z ważnymi podpisami cyfrowymi.

Włącz moduł samoobrony programu avast! - Niektóre wirusy atakują oprogramowanie

antywirusowe i próbują je wyłączyć usuwając lub modyfikując kluczowe pliki. Program avast!

posiada funkcje samoobrony, które zapobiegają takim atakom przez zablokowanie

niebezpiecznych operacji w systemie. Usunięcie zaznaczenia tego pola wyboru powoduje

wyłączenie modułu samoobrony, co umożliwia usunięcie takich plików.

Załaduj usługi programu avast! dopiero po załadowaniu pozostałych usług

systemowych - Usługa programu avast! w normalnej sytuacji ładowana jest dosyć wcześnie

w trakcie procesu rozruchowego. W niektórych sytuacjach może to powodować problemy

z ładowaniem innych usług systemowych, np. po uruchomieniu może się wydawać, że system

chwilowo "zawiesił się". Zaznaczenie tego pola wyboru opóźnia ładowanie usług programu

avast! aż do chwili, gdy inne usługi systemowe będą już uruchomione.

8. Osłony w czasie rzeczywistym

8.1. Przegląd

Osłony działające w czasie rzeczywistym stanowią najważniejszą część programu, ponieważ

nieprzerwanie chronią komputer przed zarażeniem. Monitorują wszystkie działania komputera,

sprawdzają wszystkie programy i pliki w czasie rzeczywistym, tj. w chwili uruchomienia programu

i przy każdym otwarciu lub zamknięciu pliku.

- 15 -

W normalnej sytuacji osłony działające w czasie rzeczywistym uruchamiane są automatycznie wraz

z uruchomieniem komputera. Obecność pomarańczowej ikony avast! w prawym dolnym rogu ekranu

komputera informuje, że osłony są uruchomione. Każdą z osłon można wyłączyć w dowolnym

momencie, ale nie zaleca się takiego działania, ponieważ może ono obniżyć poziom bezpieczeństwa.

Jeśli wyłączona zostanie którakolwiek z osłon, po każdym otwarciu interfejsu użytkownika wyświetlany

będzie komunikat ostrzegawczy informujący, że komputer nie jest w pełni chroniony (jeśli wyłączona

jest jedna lub kilka osłon) lub komunikat "Brak zabezpieczeń" (jeśli wszystkie osłony zostały

wyłączone).

Program antywirusowy avast! antivirus 6.0 wyposażono w następujące osłony działające w czasie

rzeczywistym:

Osłona systemu plików - Sprawdza każdy program w momencie uruchomienia oraz każdy

inny plik w momencie jego otwarcia lub zamknięcia. Jeśli wykryje coś podejrzanego, osłona

systemu plików zapobiegnie uruchomieniu programu lub otwarciu pliku, aby zapobiec

uszkodzeniu komputera i danych.

Osłona poczty - Sprawdza przychodzące i wychodzące wiadomości pocztowe i zapobiega

przyjmowaniu lub wysyłaniu wiadomości, które mogą być zarażone wirusem.

Osłona WWW - Chroni komputer przed wirusami przenoszonymi przez Internet (przeglądanie

stron, pobieranie plików, itd.). Wykryje i zablokuje znane lub potencjalne zagrożenia

pochodzące z sieci, np. zhakowane strony internetowe, zainfekowane (potencjalnie lub

rzeczywiście) złośliwymi skryptami. Jeśli wirus zostanie wykryty podczas pobierania pliku

z Internetu, pobieranie zostanie wstrzymane, by zapobiec zarażeniu, gdy plik dotrze do

komputera.

Osłona P2P - Sprawdza pliki pobierane za pomocą popularnych programów peer-to-peer

(P2P) do współdzielenia plików.

Osłona komunikatorów - Sprawdza pliki pobierane przez komunikatory lub programy do

"czatowania".

Osłona Sieciowa - Monitoruje wszelką aktywność sieciową i blokuje wszelkie zagrożenia

wykryte w sieci. Blokuje także dostęp do stron internetowych znanych jako niebezpieczne, a

to w oparciu o bazę danych zainfekowanych adresów URL wykorzystywaną przez avast!.

Osłona przed skryptami - Wykrywa złośliwe skrypty i zapobiega ich wykonywaniu. Osłona

przed skryptami wykrywa i blokuje nie tylko złośliwe skrypty pochodzące z sieci (zagrożenia

zewnętrzne), ale także skrypty pochodzące z innych źródeł, takich jak strony WWW zapisane

na dysku lub przechowywane w pamięci podręcznej przeglądarki, itd. (zagrożenia lokalne).

W przeciwieństwie do Osłony WWW, Osłona przed skryptami potrafi również wykryć

i zablokować złośliwe skrypty, które pochodzą z (szyfrowanych) połączeń HTTPS.

Monitorowanie zachowań - Moduł monitoruje wszystkie wykonywane w komputerze

działania, wykrywa i blokuje działania niecodzienne, które mogą wskazywać na obecność

złośliwego oprogramowania. Czyni tak stale monitorując punkty wejścia komputera za

pomocą specjalnych czujników, w celu wykrycia wszelkich podejrzanych zachowań.

8.2. Ustawienia

Ustawienia dowolnej osłony działającej w czasie rzeczywistym można zmienić w dowolnym

momencie. Należy otworzyć interfejs użytkownika, kliknąć zakładkę "Osłony w czasie rzeczywistym"

i wybrać odpowiednią osłonę. Wyświetlone zostaną "Ustawienia ogólne".

Na wykresie u dołu każdego ekranu użytkownik widzi czynności wykonywane ostatnio przez osłonę –

ilość danych przychodzących i wychodzących, które zostały przeskanowane przez osłonę.

Aby uzyskać bardziej szczegółowy podgląd, należy kliknąć "Pokaż historię działania".

- 16 -

Na ekranie Statystyki użytkownik ma podgląd danych o działaniu dowolnej osłony działającej

w czasie rzeczywistym w wybranym okresie. Aby zmienić skalę dowolnej części wykresu, należy

kliknąć pionową linię i przesunąć ją w prawo. Aby wrócić do poprzedniego podglądu, wystarczy

kliknąć "Pokaż wszystko", a poprzedni podgląd zostanie przywrócony.

Klikając "Ustawienia zaawansowane" użytkownik uzyskuje dostęp do bardziej szczegółowych

ustawień osłony.

Aby całkowicie wyłączyć konkretną osłonę, należy kliknąć "Zatrzymaj" i wybrać z menu rozwijalnego

okres, przez jaki osłona ma być wyłączona.

Aby ponownie uruchomić zatrzymaną osłonę, wystarczy kliknąć "Uruchom".

Aby zatrzymać wszystkie osłony jednocześnie, należy kliknąć prawym klawiszem myszy

pomarańczową ikonę programu avast! w polu systemowym, wybrać "kontrola osłon avast!" oraz

okres, przez który mają być wyłączone.

8.3. Osłona systemu plików

8.3.1. Ustawienia podstawowe

Ustawienia ogólne

Skanuj dokumenty podczas otwierania - Pole wyboru należy zaznaczyć, jeśli wszystkie

dokumenty mają być skanowane w chwili ich otwarcia.

Skanuj pliki podczas zapisywania - Jeśli pole jest zaznaczone, wszystkie pliki będą

skanowane w chwili ich tworzenia lub modyfikowania i zapisu na dysku.

8.3.2. Ustawienia zaawansowane

8.3.2.1 Skanuj podczas wykonywania

Tutaj można określić typy plików, które powinny być skanowane w chwili uruchomienia lub

"wykonania". Zaleca się zaznaczenie wszystkich tych pól wyboru.

Zaznaczenie pól wyboru "Skanuj programy podczas wykonywania" oraz "Skanuj skrypty podczas

wykonywania" sprawia, że wszystkie programy i skrypty będą skanowane w chwili ich uruchamiania

w celu uzyskania pewności, że są czyste i nie spowodują uszkodzenia komputera lub danych.

Jeśli pole wyboru "Skanuj biblioteki (DLL) podczas ładowania" jest zaznaczone, wszystkie biblioteki

DLL będą skanowane podczas ładowania. Może to spowodować wolniejsze uruchamianie niektórych

aplikacji, ale znacząco zwiększy bezpieczeństwo systemu.

8.3.2.2. Skanuj podczas otwierania

Jeśli pole wyboru "Skanuj dokumenty podczas otwierania" zostanie zaznaczone, dokumenty

Microsoft Office i inne pliki OLE będą skanowane w chwili ich otwarcia.

Aby ustalić, które dokumenty mają być kontrolowane, avast! sprawdzi ich bieżącą zawartość, a nie

tylko rozszerzenie pliku.

Można również wskazać pliki, które mają być skanowane na podstawie ich rozszerzenia.

Aby skanować pliki z określonym rozszerzeniem należy zaznaczyć odpowiednie pole wyboru i wpisać

rozszerzenie w polu tekstowym. Można też użyć symbolu wieloznacznego "?".

- 17 -

Dla przykładu, jeśli chcemy, by wszystkie pliki .htm i .html były skanowane w chwili otwarcia, można

wpisać oba rozszerzenia, albo użyć symbolu wieloznacznego "ht?". Należy jednak zauważyć, że

w takiej sytuacji skanowane będą wszystkie pliki, których rozszerzenie zaczyna się od "ht", np. pliki

z rozszerzeniem .htt.

Można również zdecydować, że wszystkie pliki powinny być skanowane, ale ta opcja może poważnie

spowolnić pracę całego systemu podczas wykonywania zadania skanowania.

8.3.2.3. Skanuj podczas zapisywania

Tutaj można określić typy plików, które będą skanowane w chwili ich zapisu. Można również wybrać

skanowanie wszystkich plików ("Skanuj wszystkie pliki") lub skanowanie tych z określonymi

rozszerzeniami:

Skanuj pliki z domyślnymi rozszerzeniami - Skanowane będą tylko pliki z rozszerzeniami

uznanymi za potencjalnie niebezpieczne (np. ".exe").

Skanuj pliki z wybranymi rozszerzeniami - Tutaj można wyszczególnić typy plików, które

powinny być skanowane ze względu na ich rozszerzenia. Można też użyć symbolu

wieloznacznego "?"; Dla przykładu, jeśli chcemy, by wszystkie pliki .htm i .html były

skanowane w chwili otwarcia, można wpisać oba rozszerzenia, albo użyć symbolu

wieloznacznego "ht?". Należy jednak zauważyć, że w takiej sytuacji skanowane będą

wszystkie pliki, których rozszerzenie zaczyna się od "ht", np. pliki z rozszerzeniem .htt.

8.3.2.4. Skanuj podczas załączania

Tutaj można określić, czy w chwili podłączania do komputera dyski wymienne mają być skanowane

w poszukiwaniu potencjalnych programów uruchamiających się automatycznie, które mogą próbować

uruchomić się automatycznie w chwili podłączenia dysku.

Można również zdecydować, że sektory rozruchowe dyskietek mają być skanowane w celu wykrycia

potencjalnych wirusów sektora rozruchowego.

8.3.2.5. Wykluczenia

Tutaj można określić lub zmodyfikować miejsca, które nie powinny być skanowane przez osłonę

systemu plików. Należy jednak zauważyć, że wykluczenia tutaj zdefiniowane stosują się tylko do

Osłony systemu plików, a nie do innych zadań skanowania.

Niektóre pliki są domyślnie wykluczane w chwili odczytu i zapisu.

Można również dodać inne typy plików podlegające wykluczeniu w chwili odczytu (R), zapisu (W) lub

wykonania (X) klikając "wpisz ścieżkę" i wpisując ścieżkę, która ma być wykluczona, lub klikając

przycisk "przeglądaj" i wybierając odpowiednią ścieżkę.

Aby wykluczyć pliki z zadań skanowania wykonywanych przez inne moduły programu avast!, w tym

z zadań uruchamianych ręcznie i wpisanych do harmonogramu, pliki lub obszary podlegające

wykluczeniu należy wskazać w ogólnych ustawieniach programu.

8.3.2.6. Zaawansowane

Na tej stronie dostępna jest potencjalna możliwość redukcji czasu skanowania przez wskazanie typów

plików, które nie powinny być skanowane.

Nie skanuj zweryfikowanych systemowych bibliotek DLL - Jeśli to pole wyboru zostanie

zaznaczone, pliki bibliotek systemowych nie będą skanowane.

- 18 -

Użyj przejściowego zapisywania w pamięci podręcznej - Jeśli wykorzystane zostanie przejściowe

zapisywanie w pamięci podręcznej, plik już przeskanowany i uznany za czysty nie będzie skanowany

ponownie, gdy zostanie wywołany. Reguła ta obowiązuje jednak jedynie do następnej aktualizacji

definicji wirusów, ponieważ plik taki może być zainfekowany czymś, czego wcześniej nie wykryto, ale

co może zostać wykryte na podstawie nowych definicji wirusów. Również informacja o tym, że plik jest

czysty będzie przechowywana jedynie w pamięci operacyjnej (tymczasowej) komputera. Oznacza to,

że w chwili ponownego uruchomienia systemu informacja ta zostanie usunięta. Dlatego plik taki

znowu będzie skanowany, gdy zostanie wywołany po ponownym uruchomieniu systemu. To pole

wyboru jest zaznaczone w konfiguracji domyślnej. Jeśli użytkownik chce, by pliki były skanowane przy

każdym wywołaniu, należy usunąć zaznaczenie tego pola.

Użyj stałego zapisywania w pamięci podręcznej - Jeśli wykorzystane zostanie stałe zapisywanie w

pamięci podręcznej a plik zostanie zweryfikowany i uznany za czysty, informacja ta zostanie zapisana

w pamięci trwałej. Oznacza to, że nie zostanie utracona po ponownym uruchomieniu systemu i nie

będą na nią miały wpływu aktualizacje definicji wirusów. Pliki zweryfikowane jako czyste to pliki, które

z całą pewnością nie zostały zarażone, np. niektóre pliki systemu operacyjnego, pliki podpisane przez

zaufanych producentów lub inne pliki wymienione na białej liście programu avast!. To pole wyboru jest

zaznaczone w konfiguracji domyślnej. Jeśli użytkownik chce, by wszystkie pliki były skanowane bez

względu na grupę zaufania, do której przynależą, należy usunąć zaznaczenie tego pola.

8.3.2.7. Działania

Na tym ekranie można wskazać działania które powinny zostać podjęte automatycznie po każdym

wykryciu wirusa, potencjalnie niepożądanego programu (PNP) lub podejrzanego pliku. Domyślne

działanie to przeniesienie do folderu "Kwarantanna". Jeśli użytkownik pozostawi je jako wybrane

działanie, wszelkie podejrzane pliki będą automatycznie przenoszone do kwarantanny.

Użytkownik może też wybrać inne działanie, które avast! spróbuje wykonać automatycznie,

mianowicie: Napraw, Usuń, Brak działań lub Zapytaj.

Jeśli wybrano "Zapytaj", program zapyta o potwierdzenie działania podejmowanego w chwili wykrycia

wirusa, potencjalnie niepożądanego programu lub podejrzanego pliku.

Można również wskazać alternatywne działanie z tej samej listy opcji, które powinny zostać

wykonane, jeśli preferowane działanie nie może być wykonane.

Opcje:

U dołu ekranu dostępne są dwa pola wyboru pod nagłówkiem "Opcje":

Pokaż okno powiadomienia, gdy działanie zostaje podjęte - Jeśli zostanie zaznaczone to

pole wyboru, użytkownik zobaczy na ekranie komunikat informujący, kiedy wskazane

działanie zostało podjęte.

W razie konieczności wykonaj działanie przy następnym uruchomieniu systemu - Jeśli

to pole wyboru zostało zaznaczone, ale avast! nie był w stanie wykonać wskazanego

działania, program spróbuje wykonać to działanie ponownie po następnym uruchomieniu

komputera. Może się tak zdarzyć np. wtedy, gdy plik jest używany i nie może być usunięty lub

przeniesiony.

Dostępne są również opcje dodatkowe, określające sposób postępowania z zainfekowanymi

archiwami:

W konfiguracji domyślnej, po wykryciu zainfekowanego pliku w archiwum avast! podejmuje próbę

usunięcia takiego pliku. Jeśli pliku nie da się usunąć, można skonfigurować program avast! tak, by

usuwał plik archiwum, w którym mieści się zarażony plik.

Można również wybrać opcję, która nakazuje usunięcie całego archiwum zawsze wtedy, gdy w jego

wnętrzu wykryty zostanie zarażony plik.

- 19 -

8.3.2.8. Programy pakujące

Na tej stronie można wskazać typy spakowanych archiwów, które będą sprawdzane podczas

skanowania. Niektóre typy plików są skanowane w konfiguracji domyślnej, ale zaznaczając

odpowiednie pole wyboru użytkownik może także wybrać inne typy, które powinny być skanowane.

Jednokrotne kliknięcie na dowolnym z domyślnych typów plików na liście wyświetla opis danego typu

plików u dołu strony.

Jeśli skanowane mają być wszystkie typy spakowanych archiwów, należy zaznaczyć "Wszystkie

programy pakujące", ale to może znacząco wydłużyć czas skanowania.

8.3.2.9. Czułość

Na tym ekranie można dostosować podstawową czułość, która określa jak dokładnie pliki będą

skanowane. Można również ustawić czułość analizy heurystycznej.

Oprócz standardowego procesu

skanowania plików na obecność znanego złośliwego

oprogramowania, program avast! przeprowadza także analizę heurystyczną w celu zidentyfikowania

potencjalnie złośliwego, ale jeszcze nie znanego oprogramowania.

W ramach analizy moduł poszukuje pewnych cech charakterystycznych, które mogą być znakiem

potencjalnego zarażenia: Czułość analizy heurystycznej można dostosować klikając na

pomarańczowe paski, aby zmienić jej poziom na Niski, Normalny lub Wysoki. Analizę heurystyczną

można również wyłączyć.

Zwiększenie czułości zwiększa prawdopodobieństwo wykrycia wirusa, ale zwiększa także

prawdopodobieństwo "fałszywych alarmów".

Jeśli okaże się, że avast! wyszukał dużą liczbę czystych plików i uznał je za podejrzane

(tzw. "fałszywe alarmy"), możliwe że czułość analizy została ustawiona zbyt wysoko. Obniżenie

czułości analizy heurystycznej powinno spowodować zmniejszenie liczby plików uznawanych za

podejrzane, ale obniży także szanse wykrycia rzeczywistych wirusów.

Jeśli zaznaczone zostanie pole wyboru "Użyj emulacji kodu" i avast! wykryje jakiś podejrzany kod

w pliku, program spróbuje uruchomić ten kod w wirtualnym środowisku, by określić jego zachowanie.

Jeśli wykryte zostanie potencjalnie szkodliwe zachowanie, plik zostanie potraktowany jako wirus.

Uruchomienie kodu w środowisku wirtualnym oznacza, że nawet jeśli kod jest szkodliwy, nie będzie

mógł spowodować żadnych szkód.

Podstawową czułość skanowania można regulować zaznaczając lub usuwając zaznaczenia

następujących pól wyboru:

Testuj całe pliki (może wolno działać w przypadku dużych plików) - Zaznaczenie tego

pola wyboru spowoduje skanowanie całych plików, a nie tylko tych części plików, na które

zwykle mają wpływ wirusy. Większość wirusów lokuje się albo na początku pliku, albo na jego

końcu. Zaznaczenie tego pola wyboru wywoła zatem bardziej dokładne skanowanie, ale

jednocześnie spowolni proces skanowania.

Ignoruj preselekcję rozpoznawania wirusów - Jeśli to pole wyboru zostanie zaznaczone,

wszystkie pliki będą badane na zgodność z wszystkimi bieżącymi definicjami wirusów. Jeśli

pole nie zostanie zaznaczone, pliki będą badane tylko na zgodność z definicjami tych

wirusów, które za cel obierają sobie konkretny typ plików. Dla przykładu, program nie będzie

szukał wirusów zwykle atakujących pliki z rozszerzeniem ".exe" w plikach z rozszerzeniem

".com".

- 20 -

Zaznaczenie pola wyboru "Skanuj w poszukiwaniu potencjalnie niepożądanych programów

(PNP)" umożliwia skanowanie w poszukiwaniu programów, które użytkownik mógł nieświadomie

pobrać z sieci. Zwykle są to programy wykorzystywane do rozpowszechniania reklamy lub zbierania

informacji o sposobie korzystania z Internetu przez użytkownika programu.

Zaznaczając pole wyboru "Śledź łącza w trakcie skanowania" można zadbać o to, by elementy

docelowe dowolnych łączy do systemu plików będą również skanowane na obecność szkodliwej

zawartości. Jeśli zaznaczone zostanie to pole, skanowana będzie również zawartość dowolnego

katalogu, do którego użytkownik zostaje przekierowany ze skanowanego katalogu.

8.3.2.10. Plik raportu

Na tej stronie można utworzyć raport z wynikami skanowania. Można określić, czy raport ma być

utworzony jako plik czysto tekstowy, czy też w formacie XML.

Jeśli po każdym skanowaniu ma być tworzony nowy raport, a wyniki poprzednich skanowań nie mają

być przechowywane, należy wybrać opcję "Nadpisz". Nowy raport zostanie utworzony po każdym

skanowaniu i zastąpi poprzedni raport.

Jeśli wyniki poprzednich skanowań mają być przechowywane, należy wybrać opcję "Dołącz", a wyniki

nowego skanowania zostaną dodane na końcu poprzedniego raportu.

Można też wskazać elementy, które mają zostać uwzględnione w raporcie:

Elementy zarażone - Pliki, które potencjalnie zawierają wirusa lub inne złośliwe

oprogramowanie.

Poważne błędy - pojawiają się, gdy program wykryje coś nieoczekiwanego w normalnej

sytuacji, co wymaga dalszego badania.

Pomniejsze błędy - to zdarzenia mniej poważne niż błędy i zwykle dotyczą plików, których

nie można było przeskanować, np. dlatego, że były otwarte i użytkowane przez inną aplikację.

Czyste pliki - To są przeskanowane pliki, w których nie znaleziono nic podejrzanego. Jeśli

skanowane są wszystkie dyski lokalne, zaznaczenie tego pola wyboru spowoduje utworzenie

bardzo długiego raportu. Zaleca się zaznaczenie tego pora wyboru tylko jeśli wykonane ma

zostać zadanie ograniczonego skanowani i tylko jeśli rzeczywiście wszystkie czyste pliki mają

zostać uwzględnione w raporcie oprócz wszelkich plików podejrzanych.

Pominięte pliki - Są to pliki, które nie zostały przeskanowane w wyniku ustawień skanowania,

na przykład jeśli w konfiguracji wskazano, że skanowane mają być tylko pliki z określonym

rozszerzeniem lub jeśli pewne pliki zostały specjalnie wykluczone z zakresu skanowania.

Raporty zwykle przechowywane są w następujących lokalizacjach:

Na komputerze z systemem Windows 2000/XP - C:\Documents and Settings\All Users\Application

Data\AVAST Software\Avast\report

Na komputerze z systemem Windows Vista lub Windows 7 - C:\ProgramData\AVAST

Software\Avast\report

Aby przeglądnąć raport natychmiast po wykonaniu ręcznie uruchamianego zadania skanowania

należy kliknąć polecenie "Pokaż plik raportu" - znajdujący się na ekranie "Skanuj natychmiast" – po

zakończeniu takiego zadania.

Aby przeglądać raport utworzony przez jedną z osłon działających w czasie rzeczywistym należy

przejść do głównego ekranu danej osłony a następnie kliknąć pasek "Ruch przechodzący przez

osłonę". Następnie należy kliknąć polecenie "Pokaż plik raportu" u dołu ekranu.

- 21 -

8.4. Osłona poczty

8.4.1. Ustawienia podstawowe

Tutaj można określić, jakiego typu wiadomości będą skanowane, tj. wiadomości odbierane (przychodzące),

wysyłane (wychodzące), albo oba typy wiadomości.

8.4.2. Ustawienia zaawansowane

8.4.2.1. Ustawienia ogólne

Tutaj można określić, jakiego typu wiadomości będą skanowane, tj. wiadomości odbierane

(przychodzące), wysyłane (wychodzące) oraz wiadomości z grup dyskusyjnych (NNTP).

8.4.2.2. Zachowanie

Tutaj można określić, jak wiadomości będą oznaczane, by było wiadomo, że są czyste, zarażone lub

po prostu podejrzane. Można również kontrolować, jakie inne działania będą wykonywane podczas

procesu skanowania.

Wstaw notkę do czystej wiadomości (przychodzącej)

Wstaw notkę do zarażonej wiadomości (przychodzącej)

Wstaw notkę do czystej wiadomości (wychodzącej)

Oznaczenie w polu tematu wiadomości zawierającej wirusa: ***WIRUS***

Oznaczenie w polu tematu wiadomości podejrzanej: ***PODEJRZANA***

Tylko MS Outlook

Pokaż ekran powitalny - Jeśli to pole wyboru zostanie zaznaczone, po każdym uruchomieniu

programu MS Outlook wyświetlany będzie przez chwilę ekran powitalny, aby potwierdzić, że

Osłona poczty jest uruchomiona.

Skanuj załącznik podczas załączania - Tutaj można wskazać, że załączniki powinny być

skanowane w chwili ich dołączania do wiadomości, a nie dopiero w momencie wysyłania

wiadomości.

Skanuj zarchiwizowane wiadomości podczas otwierania – w konfiguracji domyślnej

zarchiwizowane wiadomości nie są skanowane. Zaznaczające to pole wyboru użytkownik

może wymusić skanowanie wiadomości zarchiwizowanych. Można również zaznaczyć pole

"tylko wiadomości nieprzeczytane", aby ta reguła była stosowana jedynie do wiadomości

nieprzeczytanych

8.4.2.3. Osłona poczty – heurystyka

Oprócz standardowej analizy heurystycznej, Osłona poczty wykonuje dodatkowe testy heurystyczne

na obecność potencjalnie złośliwego, ale jeszcze nie rozpoznanego oprogramowania, np. robaków

internetowych masowo rozsyłających pocztę. W ramach analizy moduł poszukuje pewnych cech

charakterystycznych, które mogą być znakiem potencjalnego zarażenia:

Sprawdź sekwencję pustych znaków w nazwie załącznika. - Niektóre wirusy dodają kilka

spacji (lub innych niewyświetlanych "białych" znaków) na końcu rozszerzenia pliku, po których

następuje rzeczywiste rozszerzenie, które w normalnych warunkach zostałoby rozpoznane

jako potencjalnie niebezpieczne. Jednak z powodu długości nazwy pliku osoba odbierająca

wiadomość pocztową może nie zauważyć drugiego rozszerzenia i otworzyć taki załącznik w

przekonaniu, że jest bezpieczny. Analiza heurystyczna ujawnia ten trik wykrywając sekwencję

pustych znaków w nazwie załącznika. Domyślna liczba pustych znaków to 20. Jeśli liczba

takich znaków przekracza tę wartość, wyświetlone zostanie ostrzeżenie.

- 22 -

Kontrola załącznika - Jeśli to pole zostanie zaznaczone, przeprowadzona zostanie analiza

załącznika w oparciu o nazwę i rozszerzenie oraz, opcjonalnie, jego zawartość.

Jeśli wybrana została opcja "Tylko nazwa/rozszerzenie", ostrzeżenie zostanie

wyświetlone na przykład wtedy, gdy załącznik ma w nazwie rozszerzenie pliku

wykonywalnego ((EXE, COM, BAT, itd.). Jednak nie wszystkie takie pliki są niebezpieczne,

a opcja ta może prowadzić do wyższej liczby fałszywych alarmów, tj. przypadków uznania

czystych plików za potencjalnie podejrzane.

Jeśli wybrana została opcja "Typ zawartości oraz nazwa/rozszerzenie", program

sprawdzi dodatkowo, czy zawartość rzeczywiście odpowiada typowi pliku, tj. czy plik

z rozszerzeniem .jpg rzeczywiście zawiera grafikę i nie jest plikiem COM o zmienionej nazwie.

Lokalna ramka IFRAME/Zdalna ramka IFRAME - Niektóre wirusy potrafią wykorzystywać

błędy w niektórych programach pocztowych umożliwiające uruchomienie wirusa przez

podgląd wiadomości w okienku podglądu. Program avast! sprawdza, czy kod HTML

wiadomości pocztowej zawiera znacznik, który umożliwia takie uruchomienie. Jeśli znacznik

zostanie wykryty, wyświetlane jest ostrzeżenie.

8.4.2.4. Konta SSL

Na tym ekranie można określić szczegółowo sposób, w jaki programy pocztowe będą się

komunikowały z serwerem poczty, co obejmuje również wymóg szyfrowania oraz stosowany typ

szyfrowania.

Aby poczta była skanowana przez Osłonę poczty, konieczne jest wyłączenie szyfrowania w programie

pocztowym.

Jeśli szyfrowanie jest wymagane, informacje na tym ekranie zostaną wykorzystane do ustanowienia

bezpiecznego połączenia między Osłoną poczty i serwerem poczty. To umożliwi Osłonie poczty

skanowanie wszystkich przychodzących i wychodzących połączeń pocztowych. Połączeń

nieszyfrowanych nie trzeba podawać.

Poczta wychodząca

Nieszyfrowane wiadomości wychodzące skanowane są jako pierwsze przez Osłonę poczty. Jeśli na

tej stronie wskazany zostanie typ szyfrowania, ustanawiane będzie połączenie bezpieczne a do

serwera pocztowego zostaną wysłane zaszyfrowane wiadomości pocztowe (jeśli wybrana zostanie

opcja "Brak" szyfrowania, poczta będzie wysyłana bez szyfrowania). Jeśli użytkownik nie wybierze

żadnych opcji na tej stronie dla konkretnego konta pocztowego, Osłona poczty sprawdzi, czy dany

serwer pocztowy obsługuje szyfrowanie. Jeśli tak, utworzona zostanie automatycznie nowa regułą a

poczta będzie szyfrowana przed wysłaniem do serwera poczty.

Poczta przychodząca

Ponieważ między Osłoną poczty i serwerem poczty ustanawiane jest połączenie bezpieczne, poczta

przychodząca może nie być szyfrowana, gdy obiera ją Osłona poczty, i dlatego może być skanowana

przed dostarczeniem jej do programu pocztowego.

Jeśli szyfrowanie nie jest wyłączone w programie pocztowym, Osłona poczty nie będzie w stanie

przeskanować zawartości poczty, czy to przychodzącej, czy też wychodzącej. Oznacza to, że choć

połączenie będzie bezpieczne, poczta nie może być skanowana przez program avast! i dlatego nie

jest chroniona. W tym przypadku wyświetlony zostanie (domyślnie) komunikat ostrzegawczy,

informujący o odebraniu wiadomości pocztowej za pośrednictwem niechronionego połączenia SSL.

Jeśli użytkownik nie chce, by ostrzeżenie to było wyświetlane, należy usunąć zaznaczenie opcji

"Automatycznie wykrywaj i ostrzegaj o połączeniach nieszyfrowanych SSL" u dołu strony.

- 23 -

8.4.2.5. Działania

Na tym ekranie można wskazać działania które powinny zostać podjęte automatycznie po każdym

wykryciu wirusa, potencjalnie niepożądanego programu (PNP) lub podejrzanego pliku.

Domyślne działanie to przeniesienie do folderu "Kwarantanna". Jeśli użytkownik pozostawi je jako

wybrane działanie, wszelkie podejrzane pliki będą automatycznie przenoszone do kwarantanny.

Użytkownik może też wybrać inne działanie, które avast! spróbuje wykonać automatycznie,

mianowicie: Napraw, Usuń, Brak działań lub Zapytaj.

Jeśli wybrano "Zapytaj", program zapyta o potwierdzenie działania podejmowanego w chwili wykrycia

wirusa, potencjalnie niepożądanego programu lub podejrzanego pliku.

Można również wskazać alternatywne działanie z tej samej listy opcji, które powinny zostać

wykonane, jeśli preferowane działanie nie może być wykonane.

Opcje:

U dołu ekranu dostępne są dwa pola wyboru pod nagłówkiem "Opcje":

Pokaż okno powiadomienia, gdy działanie zostaje podjęte. Jeśli zostanie zaznaczone to

pole wyboru, użytkownik zobaczy na ekranie komunikat informujący, kiedy wskazane

działanie zostało podjęte.

W razie konieczności wykonaj działanie przy następnym uruchomieniu systemu. Jeśli to

pole wyboru zostało zaznaczone, ale avast! nie był w stanie wykonać wskazanego działania,

program spróbuje wykonać to działanie ponownie po następnym uruchomieniu komputera.

Może się tak zdarzyć np. wtedy, gdy plik jest używany i nie może być usunięty lub

przeniesiony.

Dostępne są również opcje dodatkowe, określające sposób postępowania z zainfekowanymi

archiwami:

W konfiguracji domyślnej, po wykryciu zainfekowanego pliku w archiwum avast! podejmuje próbę

usunięcia takiego pliku.

Jeśli pliku nie da się usunąć, można skonfigurować program avast! tak, by usuwał plik archiwum,

w którym mieści się zarażony plik.

Można również wybrać opcję, która nakazuje usunięcie całego archiwum zawsze wtedy, gdy w jego

wnętrzu wykryty zostanie zarażony plik.

8.4.2.6. Programy pakujące

Na tej stronie można wskazać typy spakowanych archiwów, które będą sprawdzane podczas

skanowania. Niektóre typy plików są skanowane w konfiguracji domyślnej, ale zaznaczając

odpowiednie pole wyboru użytkownik może także wybrać inne typy, które powinny być skanowane.

Jednokrotne kliknięcie na dowolnym z domyślnych typów plików na liście wyświetla opis danego typu

plików u dołu strony.

Jeśli skanowane mają być wszystkie typy spakowanych archiwów, należy zaznaczyć "Wszystkie

programy pakujące", ale to może znacząco wydłużyć czas skanowania.

- 24 -

8.4.2.7. Czułość

Na tym ekranie można dostosować podstawową czułość, która określa jak dokładnie pliki będą

skanowane. Można również ustawić czułość analizy heurystycznej.

Oprócz standardowego procesu

skanowania plików na obecność znanego złośliwego

oprogramowania, program avast! przeprowadza także analizę heurystyczną w celu zidentyfikowania

potencjalnie złośliwego, ale jeszcze nie znanego oprogramowania. W ramach analizy moduł

poszukuje pewnych cech charakterystycznych, które mogą być znakiem potencjalnego zarażenia:

Czułość analizy heurystycznej można dostosować klikając na pomarańczowe paski, aby zmienić jej

poziom na Niski, Normalny lub Wysoki. Analizę heurystyczną można również wyłączyć. Zwiększenie

czułości zwiększa prawdopodobieństwo wykrycia wirusa, ale zwiększa także prawdopodobieństwo

"fałszywych alarmów".

Jeśli okaże się, że avast! wyszukał dużą liczbę czystych plików i uznał je za podejrzane

(tzw. "fałszywe alarmy"), możliwe że czułość analizy została ustawiona zbyt wysoko. Obniżenie

czułości analizy heurystycznej powinno spowodować zmniejszenie liczby plików uznawanych za

podejrzane, ale obniży także szanse wykrycia rzeczywistych wirusów.

Jeśli zaznaczone zostanie pole wyboru "Użyj emulacji kodu" i avast! wykryje jakiś podejrzany kod

w pliku, program spróbuje uruchomić ten kod w wirtualnym środowisku, by określić jego zachowanie.

Jeśli wykryte zostanie potencjalnie szkodliwe zachowanie, plik zostanie potraktowany jako wirus.

Uruchomienie kodu w środowisku wirtualnym oznacza, że nawet jeśli kod jest szkodliwy, nie będzie

mógł spowodować żadnych szkód.

Podstawową czułość skanowania można regulować zaznaczając lub usuwając zaznaczenia

następujących pól wyboru:

Testuj całe pliki (może wolno działać w przypadku dużych plików) - Zaznaczenie tego

pola wyboru spowoduje skanowanie całych plików, a nie tylko tych części plików, na które

zwykle mają wpływ wirusy. Większość wirusów lokuje się albo na początku pliku, albo na jego

końcu. Zaznaczenie tego pola wyboru wywoła zatem bardziej dokładne skanowanie, ale

jednocześnie spowolni proces skanowania.

Ignoruj preselekcję rozpoznawania wirusów - Jeśli to pole wyboru zostanie zaznaczone,

wszystkie pliki będą badane na zgodność z wszystkimi bieżącymi definicjami wirusów. Jeśli

pole nie zostanie zaznaczone, pliki będą badane tylko na zgodność z definicjami tych

wirusów, które za cel obierają sobie konkretny typ plików. Dla przykładu, program nie będzie

szukał wirusów zwykle atakujących pliki z rozszerzeniem ".exe" w plikach z rozszerzeniem

".com".

Zaznaczenie pola wyboru "Skanuj w poszukiwaniu potencjalnie niepożądanych programów

(PNP)" umożliwia skanowanie w poszukiwaniu programów, które użytkownik mógł nieświadomie

pobrać z sieci. Zwykle są to programy wykorzystywane do rozpowszechniania reklamy lub zbierania

informacji o sposobie korzystania z Internetu przez użytkownika programu.

Zaznaczając pole wyboru "Śledź łącza w trakcie skanowania" można zadbać o to, by elementy

docelowe dowolnych łączy do systemu plików będą również skanowane na obecność szkodliwej

zawartości. Jeśli zaznaczone zostanie to pole, skanowana będzie również zawartość dowolnego

katalogu, do którego użytkownik zostaje przekierowany ze skanowanego katalogu.

8.4.2.8. Plik raportu

Na tej stronie można utworzyć raport z wynikami skanowania. Można określić, czy raport ma być

utworzony jako plik czysto tekstowy, czy też w formacie XML.

Jeśli po każdym skanowaniu ma być tworzony nowy raport, a wyniki poprzednich skanowań nie mają

być przechowywane, należy wybrać opcję "Nadpisz". Nowy raport zostanie utworzony po każdym

skanowaniu i zastąpi poprzedni raport.

- 25 -

Jeśli wyniki poprzednich skanowań mają być przechowywane, należy wybrać opcję "Dołącz", a wyniki

nowego skanowania zostaną dodane na końcu poprzedniego raportu.

Można też wskazać elementy, które mają zostać uwzględnione w raporcie:

Elementy zarażone - Pliki, które potencjalnie zawierają wirusa lub inne złośliwe

oprogramowanie.

Poważne błędy - pojawiają się, gdy program wykryje coś nieoczekiwanego w normalnej

sytuacji, co wymaga dalszego badania.

Pomniejsze błędy - to zdarzenia mniej poważne niż błędy i zwykle dotyczą plików, których

nie można było przeskanować, np. dlatego, że były otwarte i użytkowane przez inną aplikację.

Czyste pliki - To są przeskanowane pliki, w których nie znaleziono nic podejrzanego. Jeśli

skanowane są wszystkie dyski lokalne, zaznaczenie tego pola wyboru spowoduje utworzenie

bardzo długiego raportu. Zaleca się zaznaczenie tego pora wyboru tylko jeśli wykonane ma

zostać zadanie ograniczonego skanowani i tylko jeśli rzeczywiście wszystkie czyste pliki mają

zostać uwzględnione w raporcie oprócz wszelkich plików podejrzanych.

Pominięte pliki - Są to pliki, które nie zostały przeskanowane w wyniku ustawień skanowania,

na przykład jeśli w konfiguracji wskazano, że skanowane mają być tylko pliki z określonym

rozszerzeniem lub jeśli pewne pliki zostały specjalnie wykluczone z zakresu skanowania.

Raporty zwykle przechowywane są w następujących lokalizacjach:

Na komputerze z systemem Windows 2000/XP - C:\Documents and Settings\All Users\Application

Data\AVAST Software\Avast\report

Na komputerze z systemem Windows Vista lub Windows 7 - C:\ProgramData\AVAST

Software\Avast\report

Aby przeglądnąć raport natychmiast po wykonaniu ręcznie uruchamianego zadania skanowania

należy kliknąć polecenie "Pokaż plik raportu" - znajdujący się na ekranie "Skanuj natychmiast" – po

zakończeniu takiego zadania.

Aby przeglądać raport utworzony przez jedną z osłon działających w czasie rzeczywistym należy

przejść do głównego ekranu danej osłony a następnie kliknąć pasek "Ruch przechodzący przez

osłonę". Następnie należy kliknąć polecenie "Pokaż plik raportu" u dołu ekranu.

8.5. Osłona WWW

8.5.1. Ustawienia podstawowe

Skanuj ruch sieciowy (HTTP) - Pole wyboru włącza/wyłącza skanowanie stron WWW

(nie ma to wpływu na blokowanie URL). Opcja ta jest zawsze włączona w konfiguracji

domyślnej, ale można ją tutaj wyłączyć, jeśli użytkownik nie chce lub nie potrzebuje

monitorowania ruchu związanego z surfowaniem po sieci.

8.5.2. Ustawienia zaawansowane

8.5.2.1. Ustawienia ogólne

Włącz skanowanie WWW - To pole wyboru jest zaznaczone w konfiguracji domyślnej.

Usuwając zaznaczenie tego pola powoduje wyłączenie funkcji skanowania odwiedzanych

stron, ale nie wpływa na blokowanie adresów URL, które pozostaje aktywne.

- 26 -

Użyj inteligentnego skanowania strumieni - Również to pole jest zaznaczone w konfiguracji

domyślnej. Gdy jest zaznaczone, pliki pobierane są skanowane w czasie rzeczywistym, tj.

w trakcie samego procesu pobierania. Pakiety danych poddaje się skanowaniu w momencie

odebrania, a następne pakiety są pobierane tylko jeśli poprzednie zostały zweryfikowane jako

nie zawierające wirusów. Wyłączenie tej opcji (usunięcie zaznaczenia pola wyboru) sprawia,

że pliki są pobierane w całości do katalogu tymczasowego i dopiero wtedy skanowane.

8.5.2.2. Skanowanie WWW

Na tej stronie można określić, które pliki powinny być skanowane w trakcie pobierania z Internetu.

Można wybrać skanowanie wszystkich plików lub skanowanie tylko tych z określonymi

rozszerzeniami. Aby ta funkcja była aktywna, należy zaznaczyć pole wyboru "Włącz skanowanie

WWW" na stronie Ustawienia ogólne.

Można również wpisać typy plików MIME, które mają być skanowane. W obu przypadkach można

używać symboli wieloznacznych.

8.5.2.3. Wykluczenia

Na tej stronie można wskazać adresy URL oraz typy MIME, które nie powinny być skanowane przez

Osłonę WWW. Opcja może być użyteczna przy pobieraniu dużej liczby plików z jednego, zaufanego

źródła.

Wykluczone adresy URL - Użyj przycisku "Dodaj", by wprowadzić adresy URL które powinny być

pomijane. Jeśli użytkownik chce wykluczyć tylko pojedynczą stronę, powinien wpisać pełny adres, np.

w celu wykluczenia strony index.html w portalu

http://www.yahoo.com/

trzeba wpisać pełny adres:

http://www.yahoo.com/index.html

. Jeśli jednak wpiszemy

http://www.yahoo.com/*

, to nie będą

skanowane strony o adresach rozpoczynających się od tego ciągu znaków. Jeśli użytkownik chce

wykluczyć ze skanowania konkretny typ plików, np. pliki z rozszerzeniem ".txt", wystarczy wpisać *.txt.

Wykluczone typy MIME - Tutaj można wskazać dowolne typy/podtypy MIME, które nie powinny być

skanowane.

8.5.2.4. Działania

Na tym ekranie można wskazać działania które powinny zostać podjęte automatycznie po każdym

wykryciu wirusa, potencjalnie niepożądanego programu (PNP) lub podejrzanego pliku.

Domyślna opcja to "Przerwij połączenie". Oznacza ona, że połączenie zostanie automatycznie

zakończone w chwili wykrycia potencjalnych zagrożeń. Alternatywnie, jeśli użytkownik zmieni wybrane

działanie na "Zapytaj", w razie wykrycia potencjalnego zagrożenia wyświetlony zostanie komunikat

pytający, czy zakończyć połączenie.

Jeśli pole wyboru u dołu ekranu pozostanie zaznaczone, użytkownik zobaczy na ekranie komunikat

informujący, że wskazane działanie zostało podjęte.

8.5.2.5. Programy pakujące

Na tej stronie można wskazać typy spakowanych archiwów, które będą sprawdzane podczas

skanowania. Niektóre typy plików są skanowane w konfiguracji domyślnej, ale zaznaczając

odpowiednie pole wyboru użytkownik może także wybrać inne typy, które powinny być skanowane.

Jednokrotne kliknięcie na dowolnym z domyślnych typów plików na liście wyświetla opis danego typu

plików u dołu strony.

Jeśli skanowane mają być wszystkie typy spakowanych archiwów, należy zaznaczyć "Wszystkie

programy pakujące", ale to może znacząco wydłużyć czas skanowania.

- 27 -

8.5.2.6. Czułość

Na tym ekranie można dostosować podstawową czułość, która określa jak dokładnie pliki będą

skanowane. Można również ustawić czułość analizy heurystycznej.

Oprócz standardowego procesu

skanowania plików na obecność znanego złośliwego

oprogramowania, program avast! przeprowadza także analizę heurystyczną w celu zidentyfikowania

potencjalnie złośliwego, ale jeszcze nie znanego oprogramowania. W ramach analizy moduł

poszukuje pewnych cech charakterystycznych, które mogą być znakiem potencjalnego zarażenia:

Czułość analizy heurystycznej można dostosować klikając na pomarańczowe paski, aby zmienić jej

poziom na Niski, Normalny lub Wysoki. Analizę heurystyczną można również wyłączyć. Zwiększenie

czułości zwiększa prawdopodobieństwo wykrycia wirusa, ale zwiększa także prawdopodobieństwo

"fałszywych alarmów".

Jeśli okaże się, że avast! wyszukał dużą liczbę czystych plików i uznał je za podejrzane (tzw.

"fałszywe alarmy"), możliwe że czułość analizy została ustawiona zbyt wysoko. Obniżenie czułości

analizy heurystycznej powinno spowodować zmniejszenie liczby plików uznawanych za podejrzane,

ale obniży także szanse wykrycia rzeczywistych wirusów.

Jeśli zaznaczone zostanie pole wyboru "Użyj emulacji kodu" i avast! wykryje jakiś podejrzany kod

w pliku, program spróbuje uruchomić ten kod w wirtualnym środowisku, by określić jego zachowanie.

Jeśli wykryte zostanie potencjalnie szkodliwe zachowanie, plik zostanie potraktowany jako wirus.

Uruchomienie kodu w środowisku wirtualnym oznacza, że nawet jeśli kod jest szkodliwy, nie będzie

mógł spowodować żadnych szkód.

Podstawową czułość skanowania można regulować zaznaczając lub usuwając zaznaczenia

następujących pól wyboru:

Testuj całe pliki (może wolno działać w przypadku dużych plików) - Zaznaczenie tego