Bezpieczeństwo transakcji

internetowych

Opracowali

:

Aneta Jordan

Mateusz Gawlak

Rozwój technologii i coraz większa popularyzacja

Internetu sprawiły, że czynności, które niegdyś

wymagały fizycznej obecności, dziś można

wykonywać zupełnie zdalnie. Nie inaczej jest też

z rynkiem finansowym, który dzięki Internetowi

wkroczył na zupełnie nową ścieżkę rozwoju. Czy

przeniesienie transakcji pieniężnych do sieci jest

całkowicie bezpieczne?

Pierwsze sklepy internetowe

Internet w ramach handlu po raz pierwszy został wykorzystany w

USA

na początku lat 80’.

W pierwszych sklepach internetowych kontakt

między Klientem a Sprzedawcą odbywał się za pośrednictwem telefonu.

Wymianę ofert umożliwiało założone konto mailowe, którego adres

podawano w ogłoszeniach prasowych czy ulotkach.

Pierwsze typowe sklepy internetowe powstały w roku 1994.

W Polsce pierwszy sklep internetowy został uruchomiony na

początku 1996 roku

przez warszawską firmę Terent, lecz nie działał on

długo. Do dzisiejszego dnia działa jednak najdłużej prowadząca sprzedaż

przez Internet księgarnia Nepo.

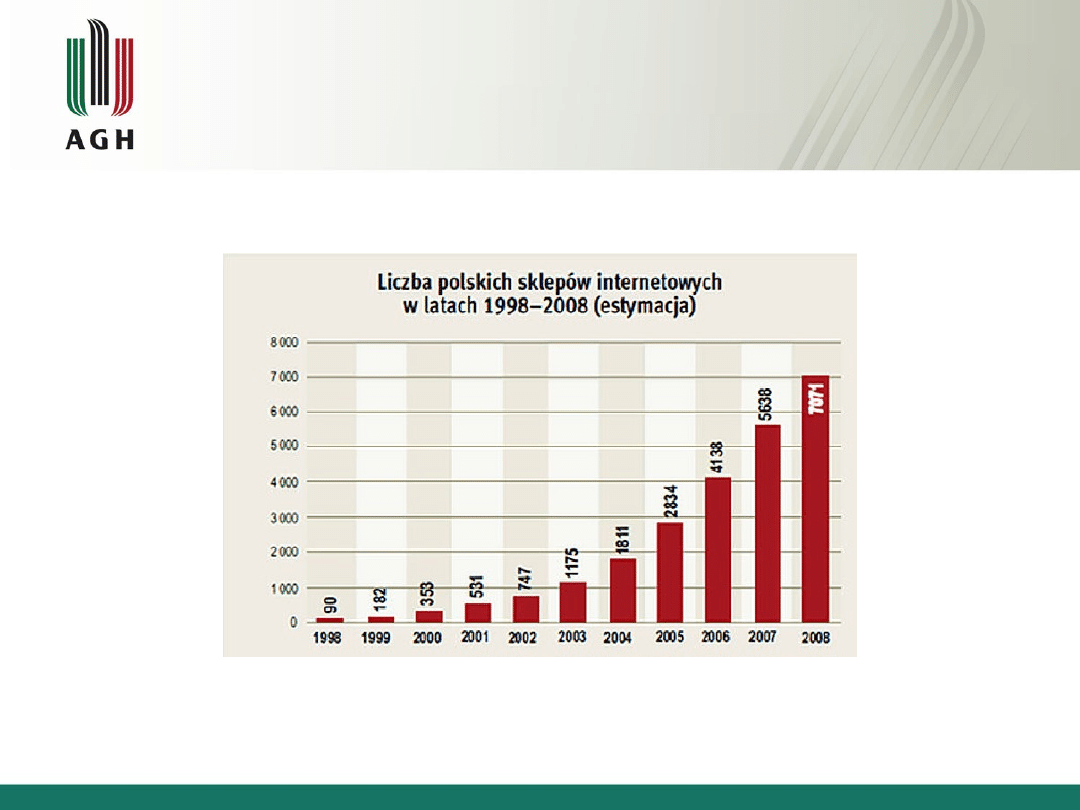

Rozwój sklepów internetowych w Polsce

XXI wiek już teraz jest niekwestionowaną erą Internetu. W sieci

e-sklepy oraz e-banki rosną jak przysłowiowe grzyby po deszczu.

Źródło: Badanie polskich sklepów Internetowych Internet StandardFBI, marzec 2009

Szacuje się, że obecnie w Polsce jest ok. 12 tysięcy sklepów

internetowych, a w 2013r. ich liczba ma wzrosnąć o 20%. Sklepów

internetowych kryzys nie dotknął.

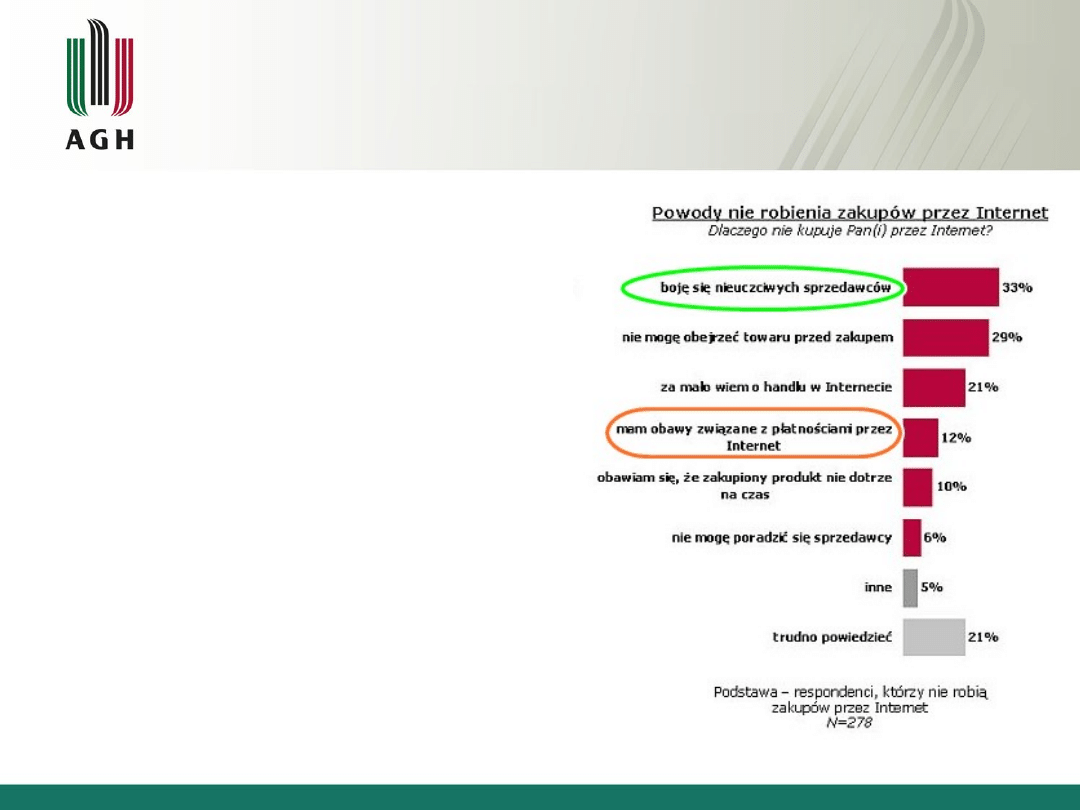

Powody nie robienia zakupów przez

Internet - sondaż

Mimo rosnącego potencjału sklepów

internetowych i coraz szerszej

rzeszy osób kupujących on-line,

nadal istnieje wiele osób, które

obawiają się zakupów w Internecie.

Boją się, że sklep jest jakimś

fikcyjnym tworem, niemającym nic

wspólnego ze sprzedażą, a jedynie

oszukiwaniem i naciąganiem ludzi.

Oczywiście, jest to poniekąd

uzasadnione.

Źródło: D-Link

Zabezpieczenia sieci

Wiele osób nie wierzy w bezpieczeństwo wirtualnych

przelewów, dokonywanych na ekranie komputera bez użycia

gotówki czy odręcznego podpisu. Internet jako sieć otwarta

zawsze będzie narażony na ataki za strony hakerów.

Na szczęście po drugiej stronie osoby zabezpieczające sieci

dysponują nie gorszymi możliwościami, które pozwalają spać

spokojnie bez konieczności zamartwiania się o nasze pieniądze.

Zabezpieczenia sieci – kod

Bezpieczeństwo polega przede wszystkim na stworzeniu systemu

kodowania, który uniemożliwiłby dostęp do poufnych danych osobom

nieuprawnionym. Podstawowym narzędziem ochrony jest konieczność

używania 128-bitowego kodu, znanego jedynie stronom komunikacji.

By jednak móc bezpiecznie z niego korzystać, kod musi pozostać w

tajemnicy i stąd tak ważne, by dobrze go chronić.

Zabezpieczenia sieci –

protokół SSL

Nazywany

tajnym sposobem transmisji danych

w Internecie mechanizm

polega na identyfikowaniu stron biorących udział w transakcji, a następnie na kodowaniu

przesyłanych informacji w taki sposób, by niemożliwy był ich odczyt przez osoby

niepowołane.

O tym, czy dana operacja odbywa się z wykorzystaniem protokołu SSL

informuje użytkowników znaczek kłódki, umieszczony na pasku stanu

przeglądarki.

W praktyce szyfrowanie i deszyfrowanie informacji odbywa się

po dokonaniu identyfikacji klienta, czyli zweryfikowaniu adresu mail i hasła, znanych tylko

jemu.

Zabezpieczenia sieci –

podpis elektroniczny

Na mocy ustawy z 18 września 2001 roku

narzędzie podpisu elektronicznego stało się

pełnoprawnym środkiem zapewniającym

bezpieczeństwo operacji finansowych,

dokonywanych za pośrednictwem Internetu.

Na podpis elektroniczny składają się

szyfrogram, zawierający skrót informacji

wraz z dołączonymi danymi.

Po przesłaniu wiadomości skrót jest

porównywany przez odbiorcę z wcześniej

ustalonym schematem. Jeśli zgodność jest stuprocentowa,

wówczas ma się pewność,

że w trakcie przesyłania nie wprowadzono

żadnych zmian.

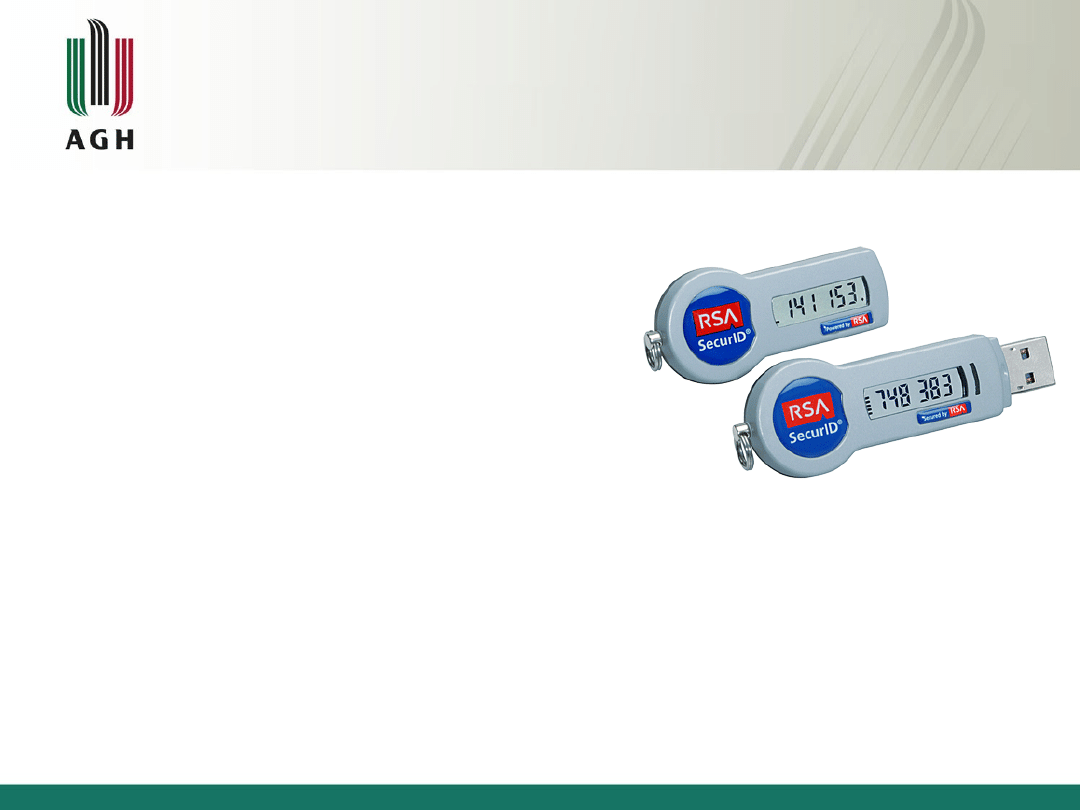

Zabezpieczenia sieci –

token

Metoda ta popularnie nazywana jest

potwierdzaniem tożsamości za pomocą

tego, co się ma.

Token jest niewielkim urządzeniem,

wyglądem przypominającym breloczek,

w pamięci którego zapisany jest algorytm

szyfrujący.

Dostęp do niego możliwy jest

jedynie po wprowadzeniu PIN-u lub np.

zeskanowaniu linii papilarnych palca.

Zabezpieczenia sieci –

firewall

Jest to narzędzie software’owe

(oprogramowanie),

które służy do sprawdzenia wszystkich danych

,

przychodzących do banku, których pochodzenie

wydaje się podejrzane.

Ponadto, w celu

zapewnienia dodatkowej ochrony danych klientów, ich

bazy są poddawane procesowi szyfrowania,

by nawet w przypadku przełamania „ściany”

haker miał utrudnione zadanie odczytania

interesujących go informacji.

Zabezpieczenia sieci –

SMS

Wysyłanie klientowi informacji

o wszelkich zmianach dokonywanych

na jego koncie pozwala na szybką

reakcję w razie ewentualnych nadużyć.

To rozwiązanie pozwala także śledzić

na bieżąco stan konta i operacje

dokonywane za pomocą środków z niego,

co daje właścicielowi możliwość ciągłej

kontroli i natychmiastowego reagowania

w razie potrzeby.

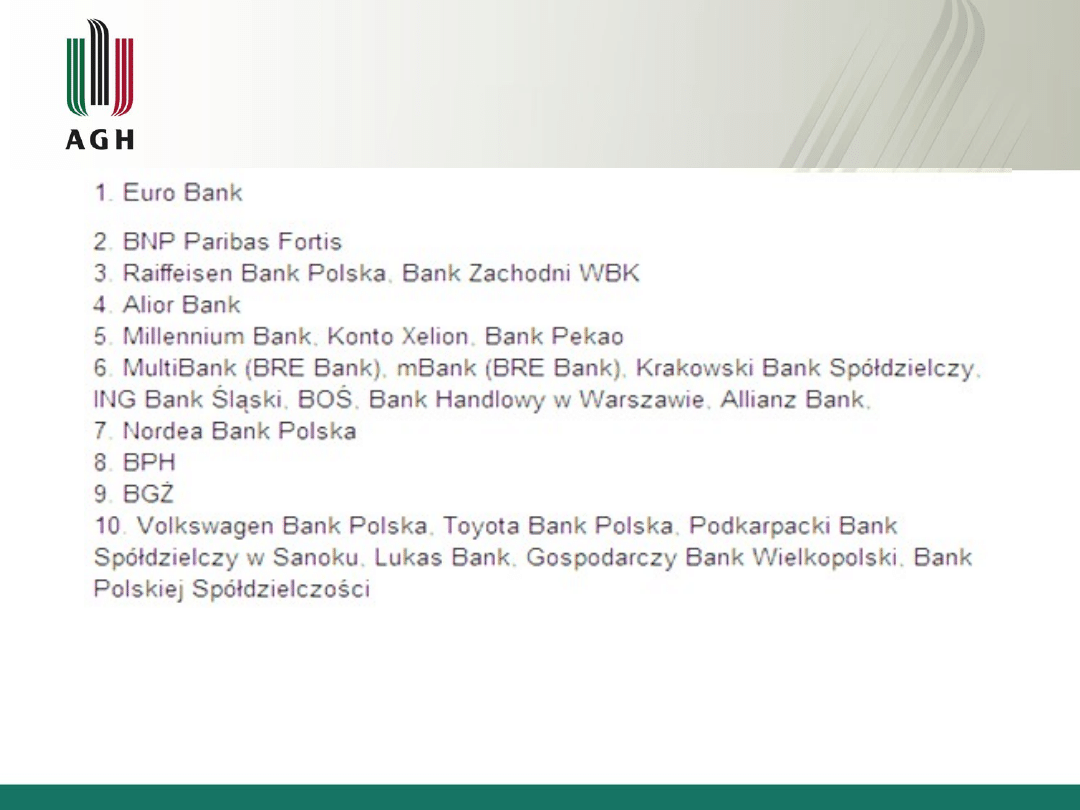

Ranking polskich banków –

pod względem zabezpieczeń bankowości internetowej

(wg Bankier.pl)

Badano przede wszystkim zabezpieczenie systemów

transakcyjnych przed najpopularniejszymi metodami ataków

m.in. phishingiem.

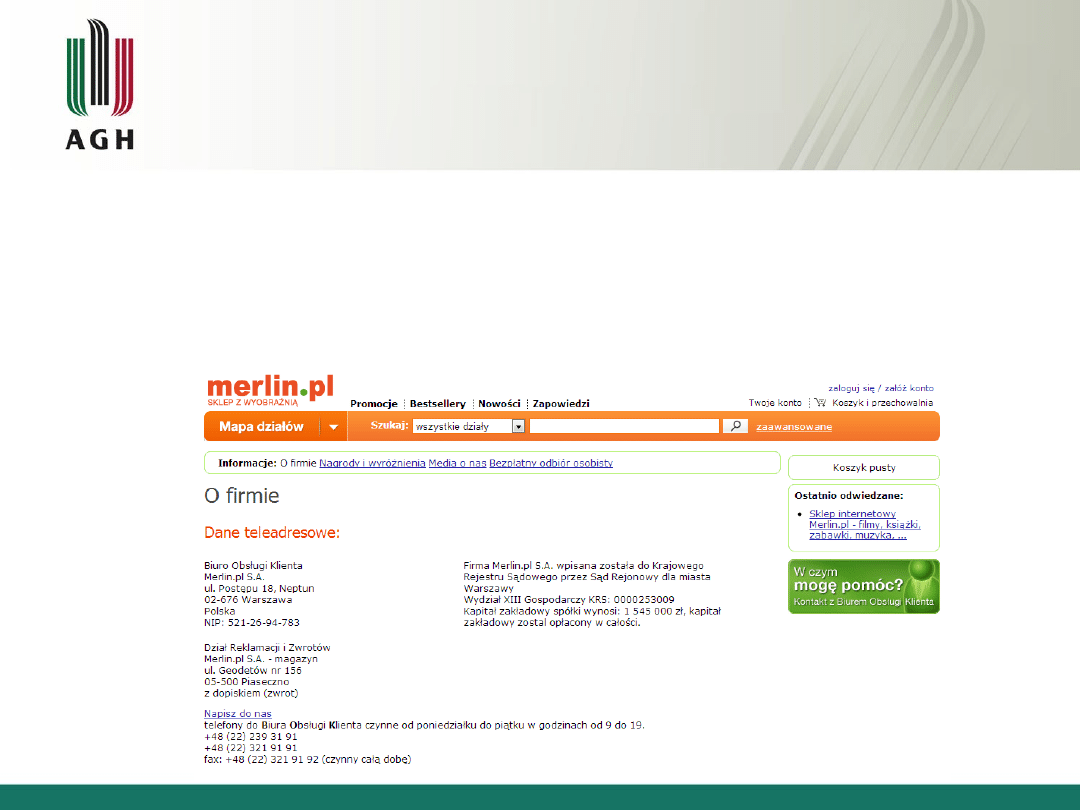

Wskazówki –

sprawdź od kogo kupujesz

W myśl przepisów prawa każdy sklep internetowy ma obowiązek

udostępnić pełne dane swojej firmy, tj.

nazwę firmy

,

adres siedziby

oraz

numer NIP

. Na stronie powinien znajdować się także

regulamin

.

Jeśli nie możesz znaleźć tych danych, czym prędzej opuść taki sklep

internetowy. Nie kupuj w miejscach, w których właściciel chce ukryć lub

zamaskować swoje dane.

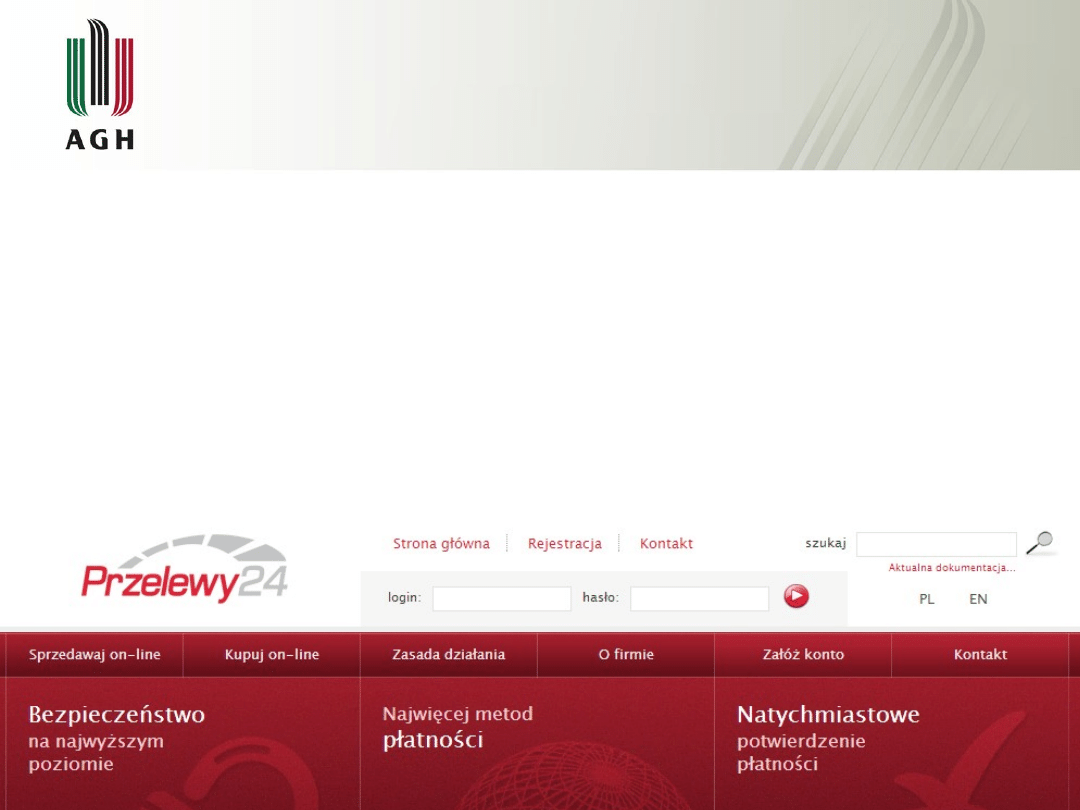

Wskazówki –

transakcje on-line wykonuj tylko na

stronach instytucji płatniczych

Transakcje on-line w Polsce są zorganizowane w taki sposób, że

sklep nie uczestniczy bezpośrednio w procesie weryfikowania

danych karty płatniczej.

Jest to bardzo ważna informacja z punktu

widzenia bezpieczeństwa – sklep bezpośrednio nigdy nie może cię pytać

o dane twojej karty płatniczej. Dokonując zakupów, w momencie

realizowania płatności zostaniesz przeniesiony na strony odpowiedniej

instytucji finansowej – to tutaj wykonana zostanie transakcja. W zakresie

kart płatniczych jest to jedna z następujących firm: Dotpay, Platnosci.pl,

Przelewy24, eCard, PayPal oraz MoneyBookers.

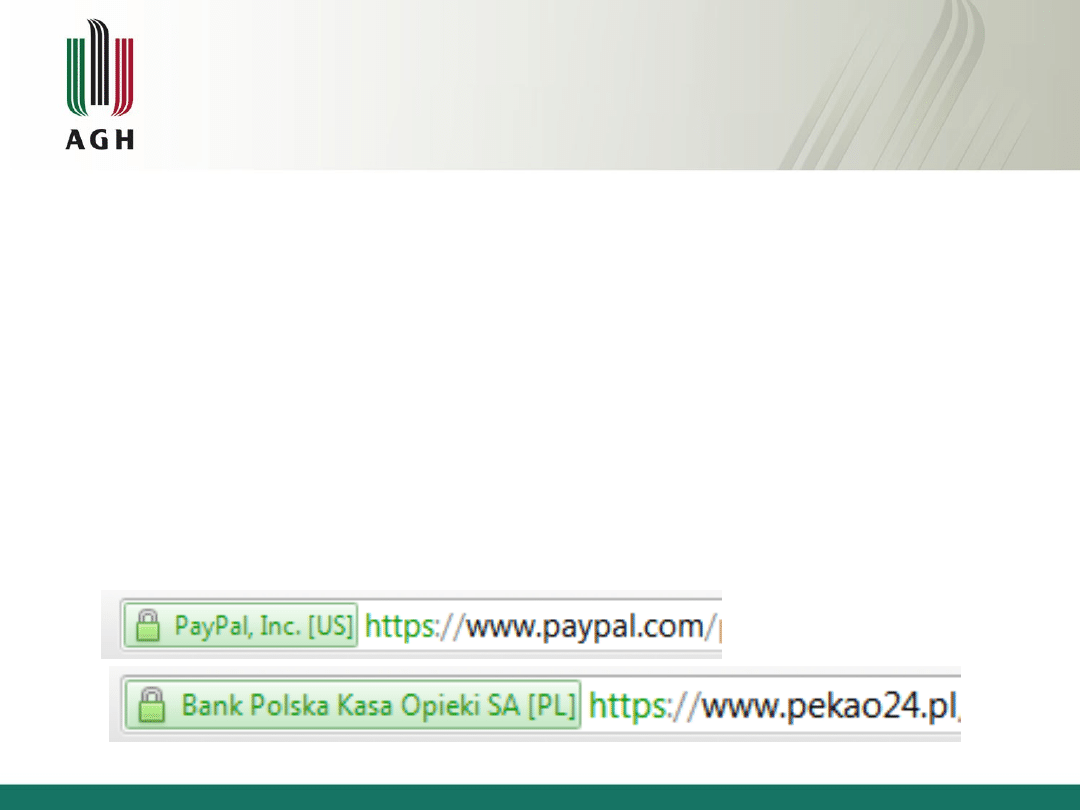

Wskazówki –

dane autoryzacyjne podawaj tylko w

połączeniach szyfrowanych

W każdej sytuacji, gdy podajesz dane swojej karty płatniczej lub

identyfikator i hasło zabezpieczające dostęp do rachunku bankowego,

zwróć uwagę czy przeglądarka sygnalizuje, że jesteś połączony

w

trybie szyfrowanego dostępu (HTTPS).

Protokół HTTP nie

jest szyfrowany i z tego względu jest bardziej wrażliwy na ataki

hakerów i oszustów. Poznasz to

po ikonce kłódki

, najczęściej w

okolicach paska adresu lub na samym dole – w pasku statusu. Jeśli

przy wejściu na taką stronę pojawią się jakiekolwiek ostrzeżenia o

ważności certyfikatu służącego do ustanowienia szyfrowanego

połączenia, opuść taką stronę.

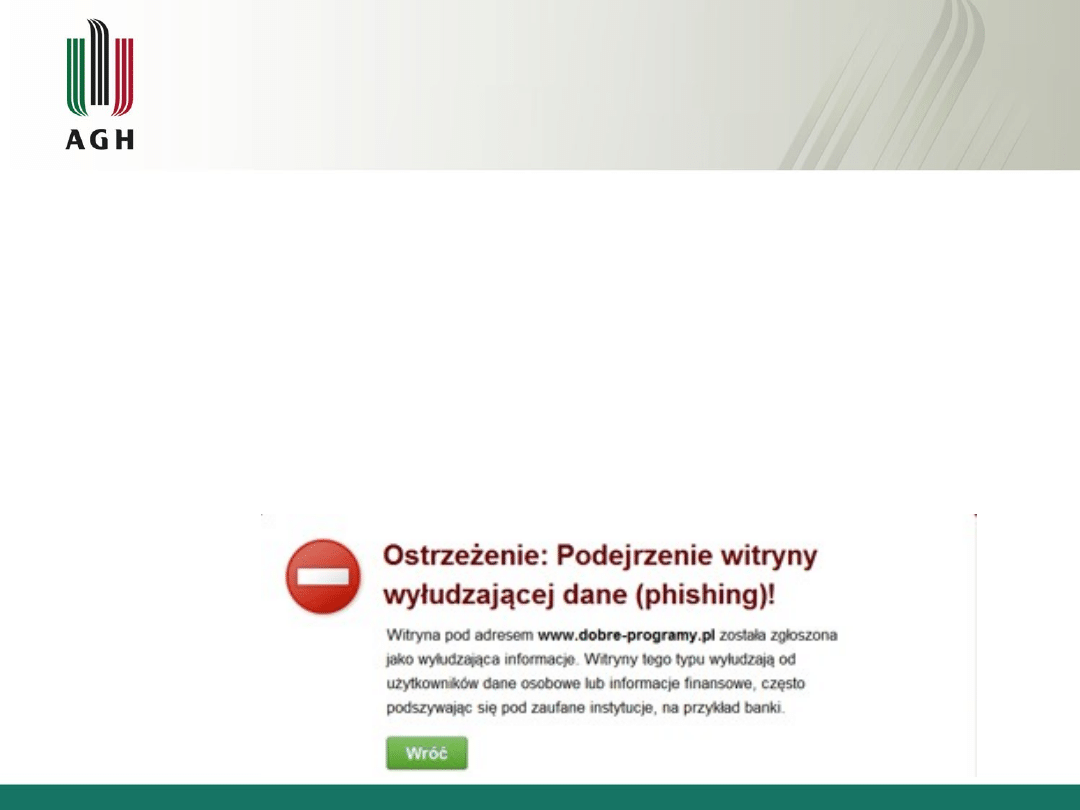

Wskazówki –

uważaj na „phishing”

Bardzo często włamania na konta bankowego dokonywane są przez

naiwność posiadaczy rachunków i kart płatniczych. Pamiętaj, że ani

pracownik twojego banku, ani sklepu internetowego

nie ma prawa

pytać

cię

o

hasło

do

systemu

bankowego

czy

kod

zabezpieczający twoją kartę płatniczą

(zwykle nie jesteś nawet

pytany o pełny numer takiej karty, a tylko o kilka wybranych cyfr).

Nie daj się zwieść temu, że

strona banku jest łudząco podobna do

oryginału

i korzysta z podobnego lub nawet identycznego adresu.

Odpowiedzialny bank nigdy prosząc o zmianę hasła nie wyśle ci linku

do swoich stron tylko poprosi o wejście na strony we własnym

zakresie.

Wskazówki –

dbaj o bezpieczeństwo swojego

komputera

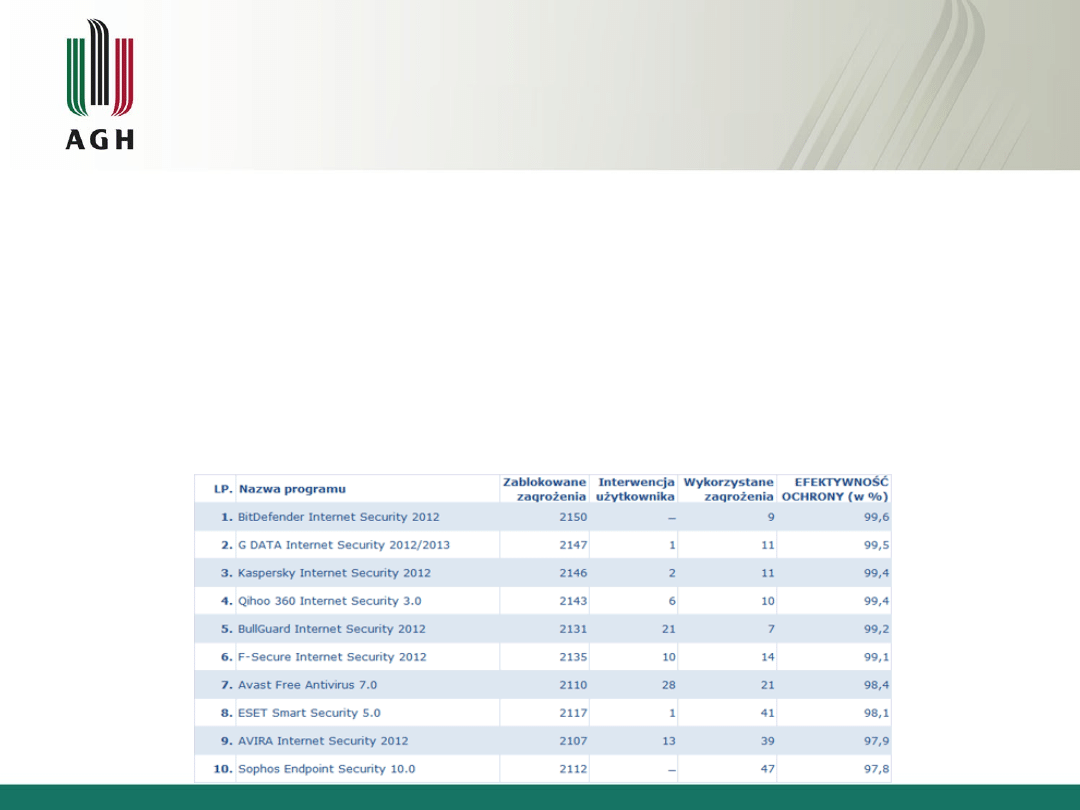

Korzystaj z dobrego programu antywirusowego, posiadającego

aktualne bazy wirusów oraz z systemu typu firewall. Pamiętaj,

że jeśli na twoim komputerze zostanie zainstalowany złośliwy

robak, trojan, a zwłaszcza tzw. „keylogger” to dane, które wpisujesz

z klawiatury lub przechowujesz na swoich twardych dyskach

mogą zostać przesłane do niepowołanej osoby, która zrobi z nich

dowolny użytek. Dlatego stosuj dodatkowe zabezpieczenia w

dostępie do swojego konta.

Wskazówki –

korzystaj z bezpiecznego komputera

Przelewy najlepiej realizować na własnym, domowym komputerze,

unikać do tego typu operacji komputerów w biurze czy kafejkach

internetowych. Wykorzystywać bezpieczne przeglądarki, takie jak

Firefox czy Opera. Ważne aby przeglądarki miały na bieżąco

pobierane aktualizacje. Nigdy nie ignoruj komunikatów, ostrzeżeń

czy błędów (np. o „częściowo szyfrowanym połączeniu”).

Sonda internetowa

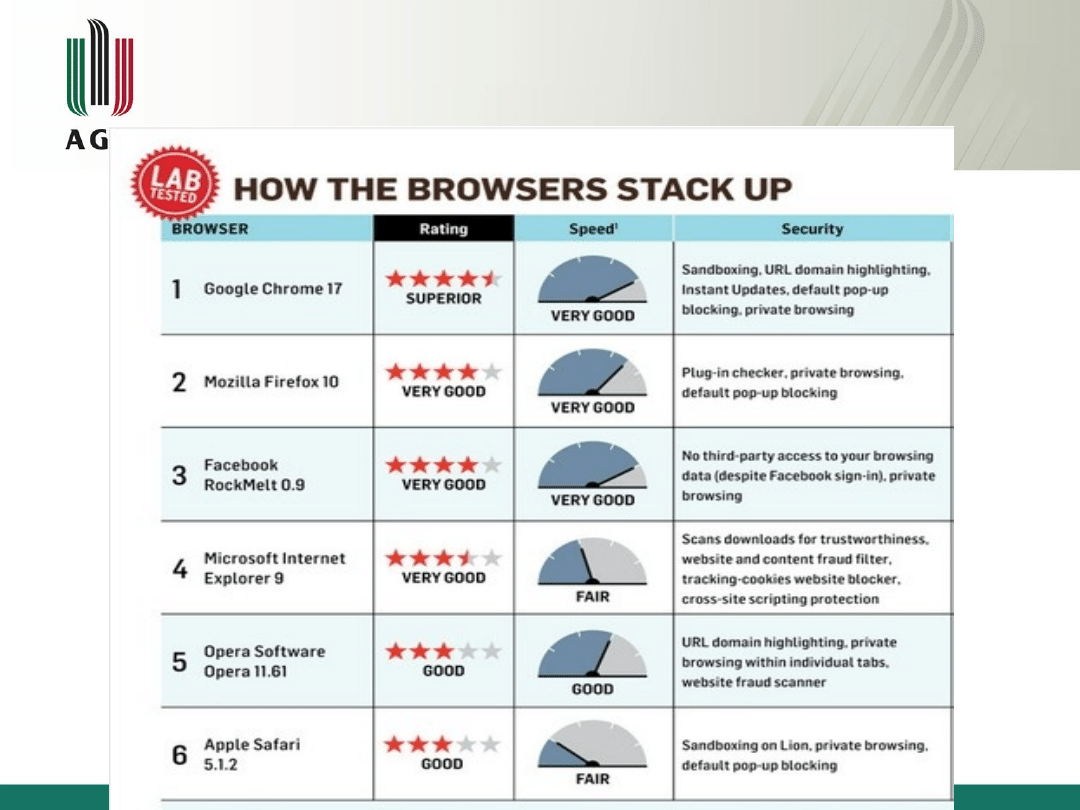

Ranking bezpiecznych przeglądarek

internetowych (wg PC WORLD)

Wskazówki –

log out

Po zakończeniu pracy w serwisie internetowym zawsze

wybieraj opcję

‘Wyloguj się’

. Jeśli tego nie zrobisz, wówczas

niepowołana osoba, która skorzysta z tego komputera może

mieć dostęp do Twojego rachunku. Aby zmniejszyć

ryzyko tego typu sytuacji serwis posiada funkcję

automatycznego wylogowania, tzw. Czas bezczynności. Jest to

czas po jakim nastąpi wylogowanie jeśli na stronie nie były

wykonywane żadne czynności.

Aktualności…

Transakcje w sieci są bezpieczne pod

warunkiem, że użytkownik przestrzega

opisanych zasad. Często wiążą się

z oszczędnościami nie tylko czasu ale

i pieniędzy. W przyszłości

prawdopodobnie za wszystko będzie

można zapłacić przez Internet i coraz więcej

osób będzie z tego korzystać. Udoskonalane

będą systemy zapieniające bezpieczeństwo ale

też będą zmieniać się zagrożenia.

Polska jednym z najbardziej

bezpiecznych krajów UE …

… pod względem nowoczesnych zabezpieczeń finansowych

systemów internetowych. Eksperci na bieżąco

udoskonalają systemy bezpieczeństwa. Nie zdarzył się jeszcze żaden

groźny i zorganizowany atak na bank, dzięki któremu wyprowadzono

duże ilości pieniędzy.

Wszelkie próby ataków są spowodowane błędem użytkownika,

który nie jest tego świadomy.

Banki świadczące usługi

bankowości elektronicznej promują na swoich stronach

internetowych zasady bezpiecznego korzystania z usług BI. Są

prowadzone także wstępne instrukcje posługiwania się kartą płatniczą,

czy bezpiecznego korzystania z systemu bankowości elektronicznej.

Przyszłość zabezpieczeń transakcji

internetowych …

Ze względu na dostęp coraz to nowocześniejszych

urządzeń wprowadzona może zostać metoda

biometrycznej weryfikacji wprowadzanych danych przez

użytkowników sieci internetowej.

Człowiek posiada bowiem cechy unikatowe. Na topie

będzie daktyloskopia i geometria dłoni, skan obrazu oka

bądź rozpoznawanie głosu zamiast haseł, PIN’ów, które

trzeba teraz zapamiętać.

Bibliografia

• http://www.sklepinternetowy.waw.pl/historia.html

[dostęp: 5.04.2013]

• http://www.egospodarka.pl/44670,Polskie-sklepy-online-

dobrze-sobie-radza,1,39,1.html

[dostęp: 6.04.2013]

• http://merlin.pl/info/about_firm/main.html;jsessionid=476C

503C8406FD40FADB36297AFA791C.LB5

[dostęp: 5.04.2013]

• http://www.przelewy24.pl/

[dostęp: 5.04.2013]

• http://niezalezna.pl/40098-spektakularny-atak-hakerow

[dostęp: 6.04.2013]

• http://www.pcworld.pl/news/380621/Ktorej.przegladarki.uzy

wac.Chrome.Firefox.html

[dostęp: 12.04.2013]

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

Wyszukiwarka

Podobne podstrony:

E commerce bezpieczeństwo transakcji internetowych

bezpieczenstwo transakcji dokonywanych przez internet

Bezpieczenstwo w transakcjach finansowych

Bezpieczeństwo transakcji finansowych wykład 01 04 15r

transakcje w internecie oopawrii77nibky2ivhtkqdpbi4hwqiwbbaywvi OOPAWRII77NIBKY2IVHTKQDPBI4HWQIWBBAY

Bezpieczeństwo w sieci Internet, Bezpieczeństwo w sieci Internet

BEZPIECZNE KORZYSTANIE Z INTERNETU

Bezpieczeństwo w sieci interne1, edukacja i nauka, Informatyka

bezpieczeństwo transakcji prezentacja

Bezpieczeństwo transakcji finansowych opracowanie

Bezpieczeństwo w sieci internet, Informatyka -all, INFORMATYKA-all

Bezpieczeństwo w sieci Internet

2006 01 Analiza bezpieczeństwa komunikatora internetowego z wykorzystaniem platformy Linux [Bezpiecz

dbaj o bezpieczenstwo dziecka w internecie

Bezpieczenstwo w transakcjach finansowych

Win XP bezpieczne korzystanie z internetu

Bezpieczne aplikacje internetowe

więcej podobnych podstron