Typy sieci: infrastructure, ad-

hoc, ssid, isp, klonowanie

adresow

Michał Nieciąg

Klasa IVTi

Systemy operacyjne i sieci komputerowe

Co to jest Topologia??

fizyczne lub logiczne rozmieszczenie elementów w

sieciach komputerowych, dotyczy to rozmieszczenia

węzłów (komputery, drukarki sieciowe, serwery i inne),

do których dołączona jest sieć.

w sieci bezprzewodowej możemy wyróżnić dwie

najczęściej stosowane topologie:

infrastructure;

Ad-hoc;

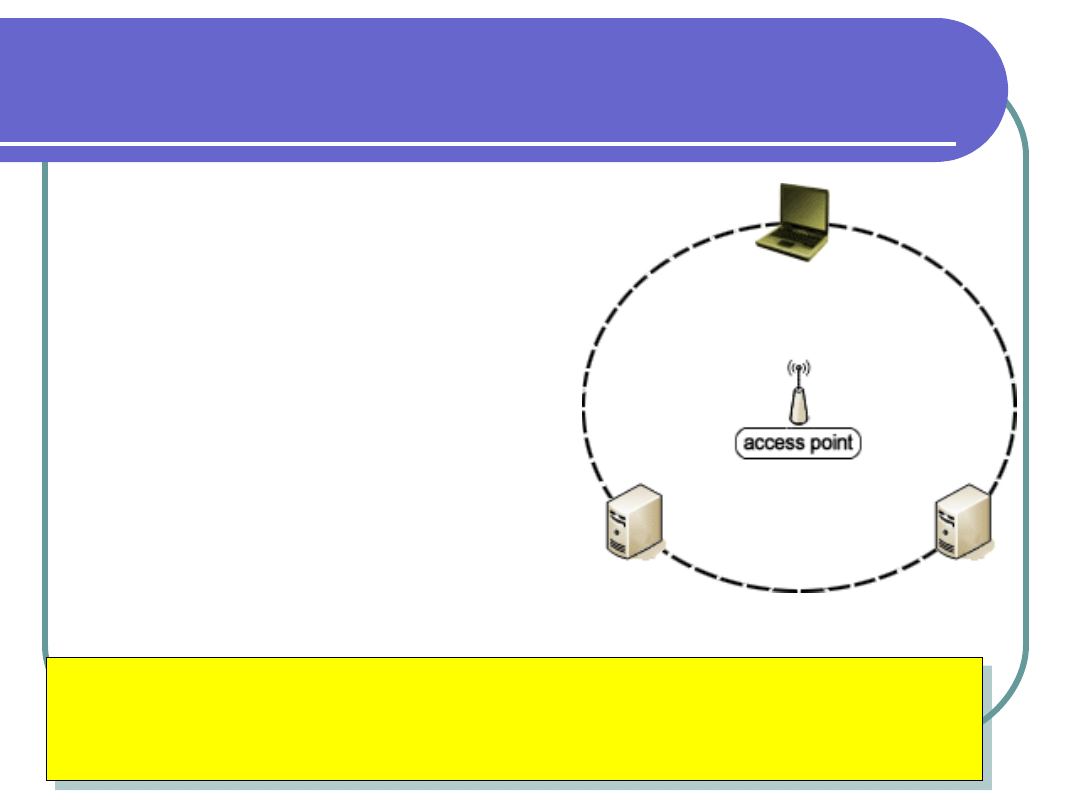

Topologia infrastructure

(sieć strukturalna)

budowa oparta na punkcie

dostępowy (Access Point).

komputery nie komunikują się

bezpośrednio między sobą,

lecz za pośrednictwem AP.

zastosowanie AP zwiększa

maksymalną odległość między

stacjami (komputerami),

umożliwia także dołączenie

bezprzewodowej sieci WLAN

do przewodowej LAN, a w

konsekwencji także i do

Internetu.

Zalety - można praktycznie do woli powiększać poprzez dołączanie

kolejnych punktów dostępowych;

Wady – wymaga kart bezprzewodowych sieciowych, jedną kartę

przewodową oraz AP;

Zalety - można praktycznie do woli powiększać poprzez dołączanie

kolejnych punktów dostępowych;

Wady – wymaga kart bezprzewodowych sieciowych, jedną kartę

przewodową oraz AP;

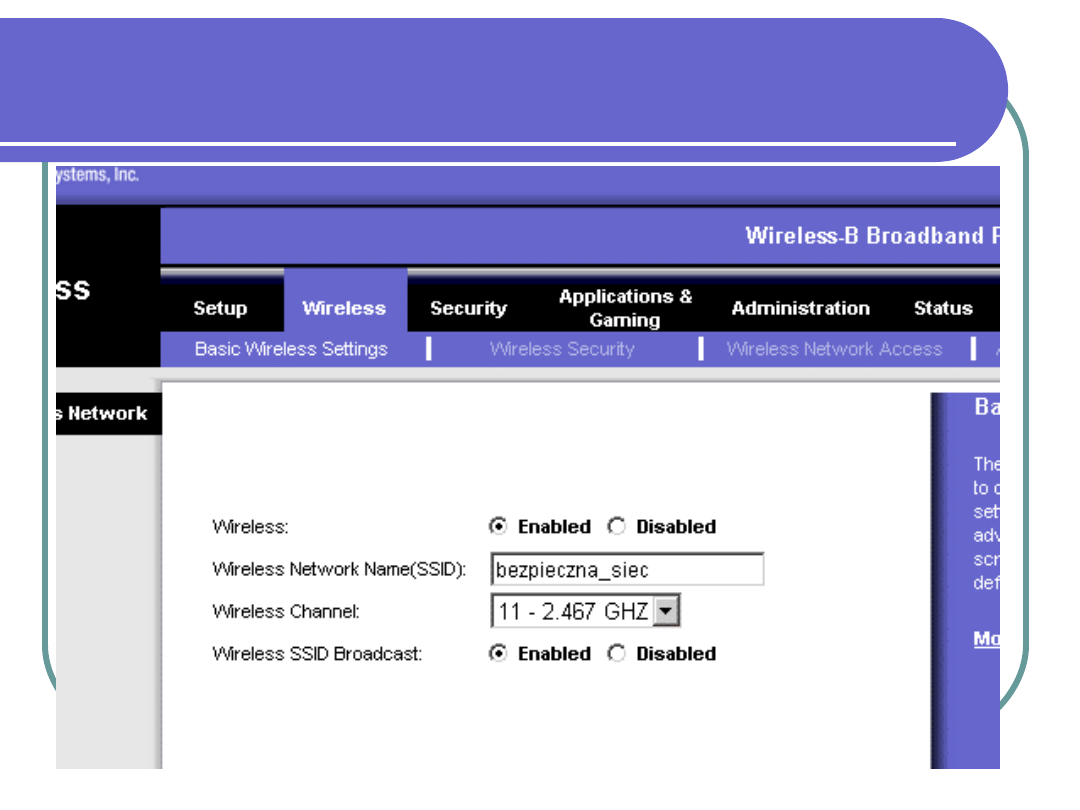

Konfiguracja sieci opartej na topologii

Infrastructure.

Konfiguracja punktu dostępowego.

Podłączamy AP za pomocą przewodu sieciowego z kartą

sieciową znajdującą się w naszym komputerze.

Przechodzimy do konfiguracji łączności bezprzewodowej

Wireless / Basic Wireless Settings, włączamy ją

(Enabled),

SSID wpisujemy nazwę nasze sieci;

wybieramy kanał, na którym zamierzamy pracować

(najlepiej gdy będzie on inny od otaczających nas

sieci);

rozgłaszanie („Wireless SSID Broadcast”) zostawiamy

włączone (Enabled).

Zapisujemy zmiany poprzez kliknięcie na „Save

Settings”.

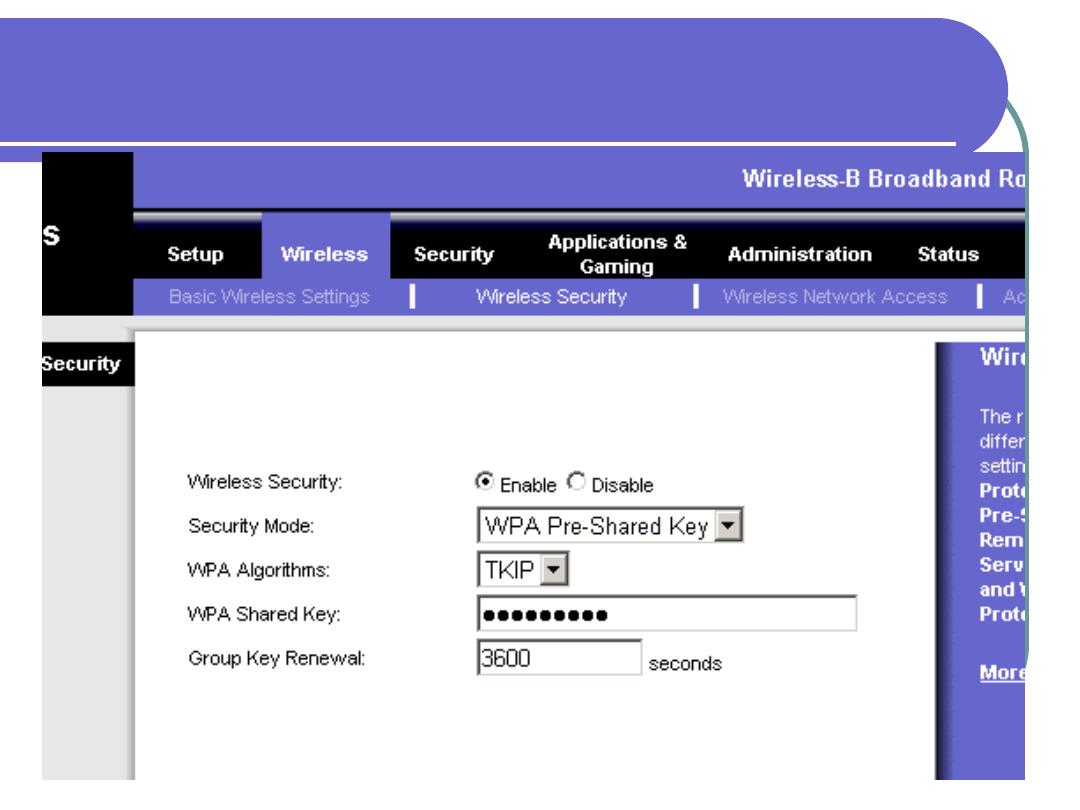

Konfiguracja sieci opartej na topologii

Infrastructure.

Konfiguracja sieci opartej na topologii

Infrastructure.

Konfiguracja punktu dostępowego.

Przystępujemy do zabezpieczenia naszej sieci „Wireless

> Wireless Security”,

włanczamy opcję „Wireless Security”,

jako tryb zabezpieczeń („Security Mode”)

wybieramy „WPA Pre-Shared Key”,

w okienko „WPA Shared Key” wpisujemy hasło, które

będzie nam potrzebne do podłączenia się z naszą

siecią.

Zapisujemy zmiany poprzez kliknięcie na „Save

Settings”.

Konfiguracja sieci opartej na topologii

Infrastructure.

Konfiguracja sieci opartej na topologii

Infrastructure.

Konfiguracja punktu dostępowego.

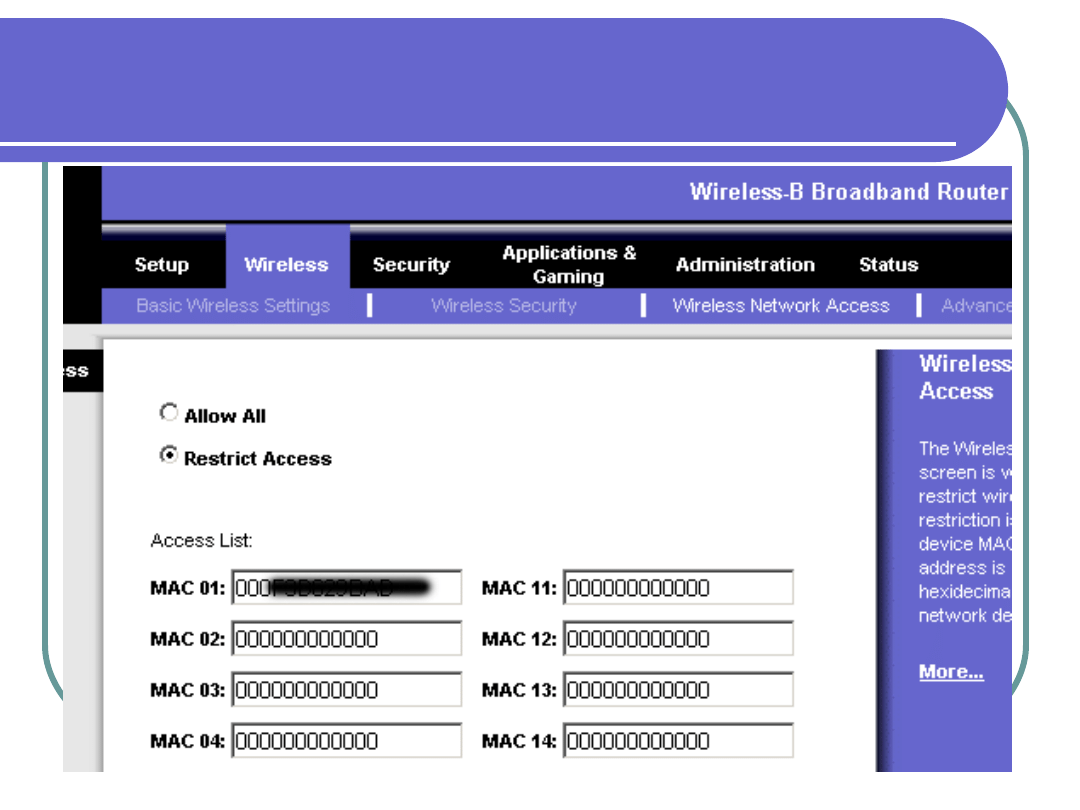

Przechodzimy do zakładki „Wireless Network Access”

aby włączyć kolejne zabezpieczenie. Jest to

zabezpieczenie dostępu polegające na kontroli adresów

fizycznych (MAC) kart sieciowych,

zaznaczamy opcję dostęp ograniczony („Restrict

Access”)

w poniższe okienka wpisujemy adresy MAC kart

sieciowych, które będą pracować w naszej sieci

Zapisujemy zmiany poprzez kliknięcie na „Save

Settings”.

Konfiguracja sieci opartej na topologii

Infrastructure.

Konfiguracja sieci opartej na topologii

Infrastructure.

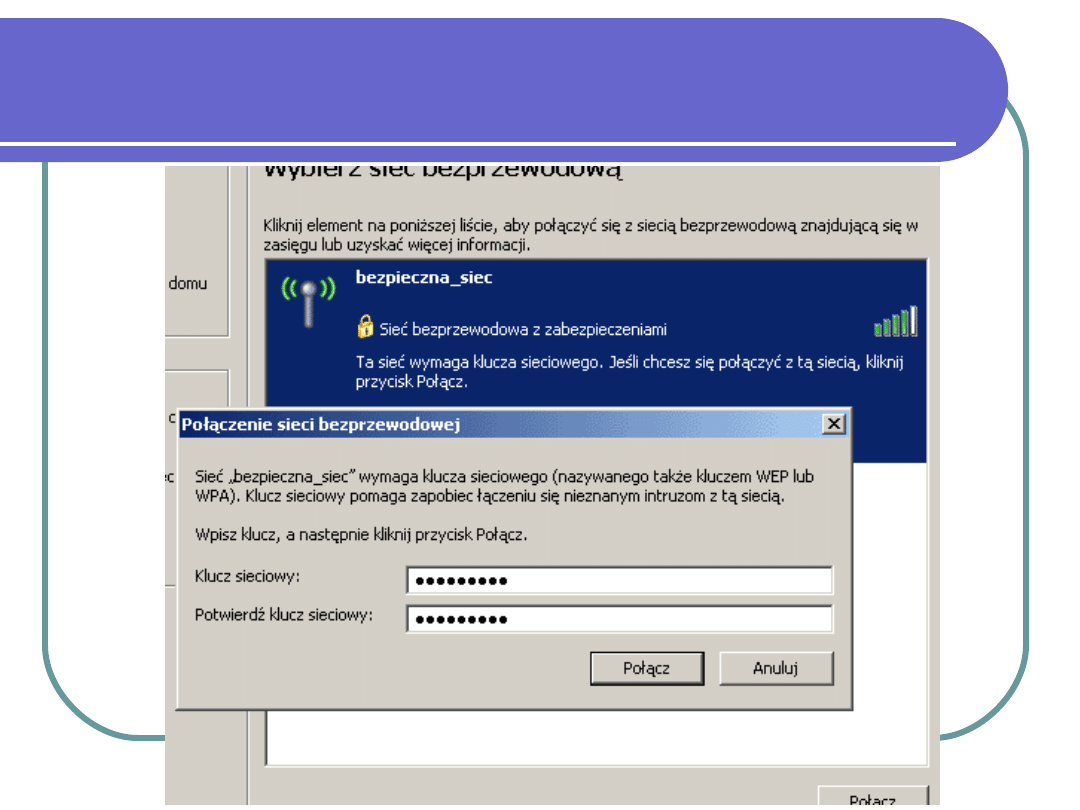

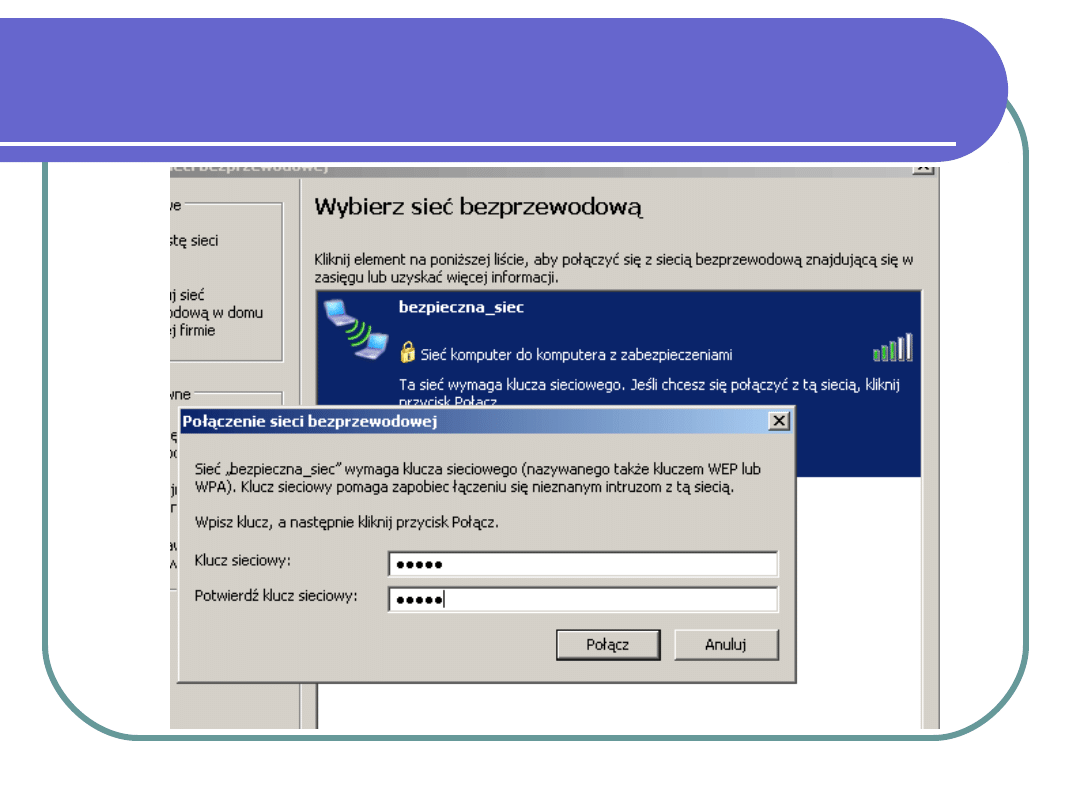

Konfiguracja kart sieciowych.

Po zamontowaniu w komputerze bezprzewodowej karty

sieciowej i zainstalowaniu sterowników, możemy łączyć

się z wcześniej stworzoną przez nas siecią.

wchodzimy w „Połączenia sieciowe” poprzez „Panel

sterowania”,

klikamy prawym na „Połączenie sieci

bezprzewodowej” powinny wyświetlać się nam

dostępne sieci bezprzewodowe, w tym także nasza,

łączymy się z nią i wprowadzamy klucz WPA, który

ustaliliśmy wcześniej

Konfiguracja sieci opartej na topologii

Infrastructure.

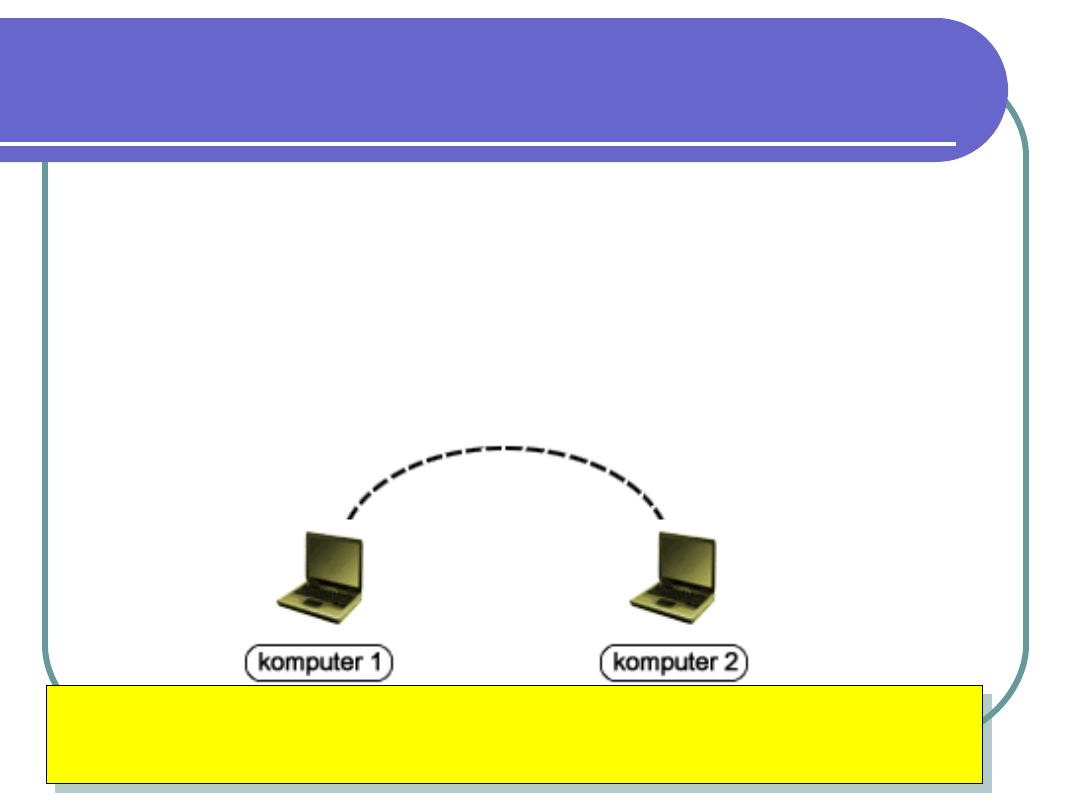

Topologia ad-hoc

(sieć bezpośrednia)

w sieci zbudowanej w oparciu o tą topologię komputery

komunikują się bezpośrednio między sobą (bez użycia

punktów dostępowych i tego typu urządzeń), przez co ich

zasięg jest mniejszy od sieci strukturalnych.

do komunikacji wykorzystywane są tylko bezprzewodowe

karty sieciowe zainstalowane w komputerach.

Topologię tą stosuje się głównie do krótkotrwałego

połączenia kilku (do 4) komputerów np. do przesłania

drogą radiową jakiś danych.

Zalety – tania, potrzeba min dwie karty sieciowe bezprzewodowe;

Wady - ograniczona liczba użytkowników (4) oraz to że nie można dołączyć

ich do sieci przewodowej LAN;

Zalety – tania, potrzeba min dwie karty sieciowe bezprzewodowe;

Wady - ograniczona liczba użytkowników (4) oraz to że nie można dołączyć

ich do sieci przewodowej LAN;

Konfiguracja sieci opartej na topologii

ad_hoc.

Konfiguracja punku dostępowego

Jeden z komputerów, będzie pełnił rolę punktu

dostępowego (z nim będą łączyć się pozostałe

komputery), zaczynamy od konfigurowania właśnie

niego.

„Panelu sterowania / Połączenia sieciowe /

właściwości / połączenia bezprzewodowego /

Ogólne” i wchodzimy we właściwości protokołu

TCP/IP. Wpisujemy adres IP, np.: 192.168.2.1 i

maskę: 255.255.255.0, zatwierdzamy,

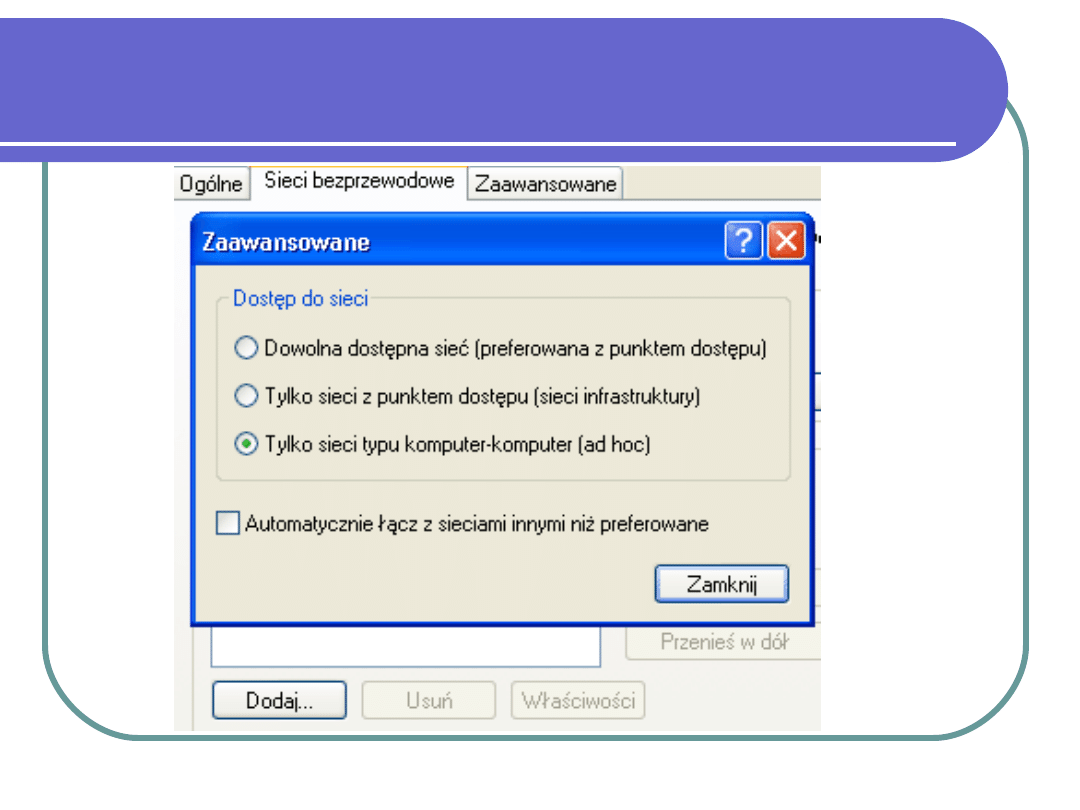

„Sieci bezprzewodowe / Zaawansowane” i w ramce

„Dostęp do sieci” zaznaczamy opcję „Tylko sieci

typu komputer-komputer (ad hoc)”, klikamy

„Zamknij”,

Konfiguracja sieci opartej na topologii

ad_hoc.

Konfiguracja sieci opartej na topologii

ad_hoc.

Konfiguracja punku dostępowego.

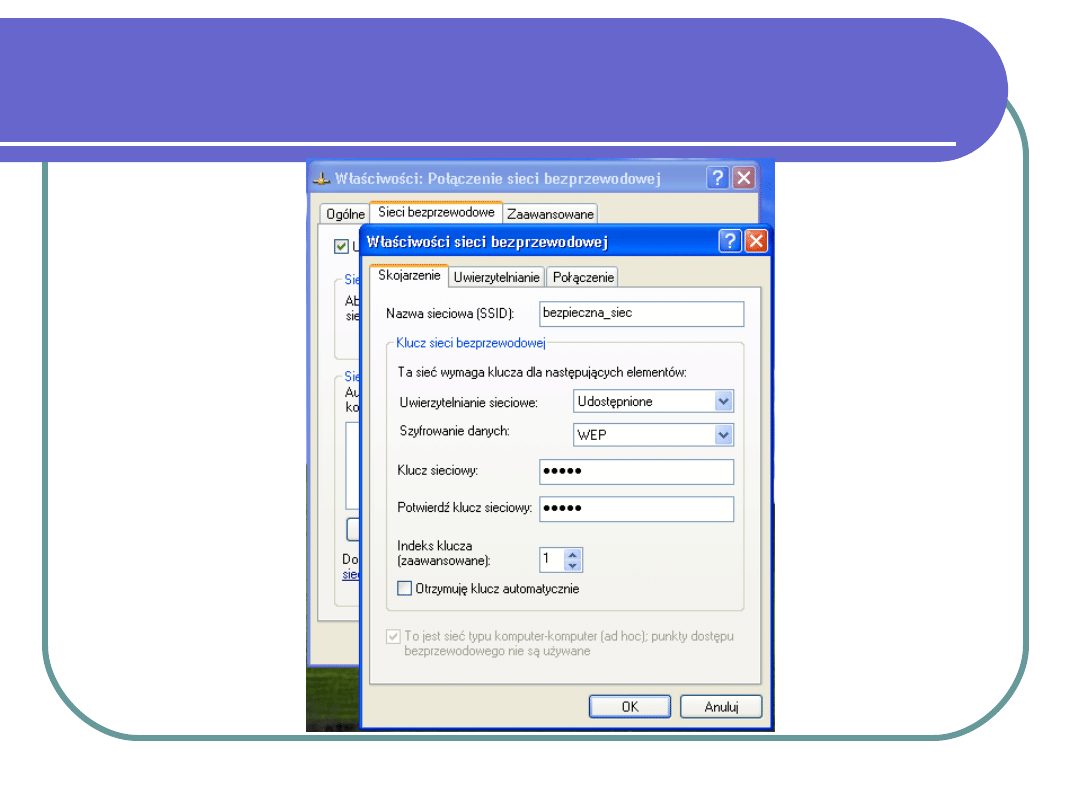

Naciskamy przycisk „Dodaj”,

następnie w polu „Nazwa sieciowa (SSID)”

wprowadzamy nazwę pod jaką nasza sieć będzie

widziana przez innych. Odznaczamy na dole opcję

„Otrzymuję klucz automatycznie”.

Jako

„Uwierzytelnianie

sieciowe”

wybieramy

„Udostępnione”, a jako „Szyfrowanie danych” -

„WEP”. Następnie wprowadzamy „Klucz sieciowy”

jakim będą musiały posłużyć się osoby, które chcą

dołączyć się do naszej sieci.

Konfiguracja sieci opartej na topologii

ad_hoc.

Konfiguracja sieci opartej na topologii

ad_hoc.

Konfiguracja klienta

„Panelu sterowania / Połączenia sieciowe / Właściwości

połączenia bezprzewodowego / Ogólne” i właściwości

protokołu TCP/IP, wprowadzamy adres IP z tego samego

przedziału co na poprzednim komputerze (czyli

192.168.2.*, (* 2-255) oraz maskę: 255.255.255.0.

„Sieci bezprzewodowe / Zaawansowane” i zaznaczamy

opcję, aby komputer pracował tylko w trybie ad-hoc,

klikamy „Zamknij”.

„Pokaż sieci bezprzewodowe”, Klikamy na sieć

utworzoną przez nas dwa razy, pojawi się okno, w które

należy wpisać hasło, które ustalaliśmy wcześniej,

wpisujemy je i klikamy „Połącz”.Jeden z komputerów,

będzie pełnił rolę punktu dostępowego (z nim będą

łączyć się pozostałe komputery), zaczynamy od

konfigurowania właśnie niego

Konfiguracja sieci opartej na topologii

ad_hoc.

SSID (ang. Service Set

IDentifier)

identyfikator sieci składający się maksymalnie z 32 znaków,

dodawany do nagłówków pakietów wysyłanych przez sieć

WLAN.

Pełni role hasła dostępowego przy próbie dostępu do AP.

Wszystkie urządzenia mające pracować w jednej sieci muszą

używać tego samego SSID.

Identyfikator sieci SSID przesyłany jest tekstem jawnym,

więc może być łatwo podsłuchany za pomocą snifferów, z

tego powodu SSID nie może być traktowany jako

zabezpieczenie sieci. Niektórzy uważają, że rozgłaszanie

SSID powinno zostać wyłączone by utrudnić korzystanie z

sieci nieuprawnionym użytkownikom. Nie poprawia to jednak

bezpieczeństwa sieci ponieważ SSID jest przesyłany przez

każdą uprawnioną stację w momencie podłączania do

punktu dostępowego i może zostać wówczas podsłuchany.

ISD - Internet Service Provider

(ang. dostawca usługi Internetu)

firma oferująca usługę dostępu do Internetu

(przeważnie odpłatnie).

W XX. wieku najpopularniejszą usługą

dostępu oferowaną przez ISP było tzw.

konto dial-up,

klient za pomocą modemu analogowego

nawiązywał

połączenie

telefoniczne

z

urządzeniem dostępowym dostawcy, które

posiadało stały dostęp do Internetu,

w takim systemie dane pomiędzy ISP oraz

klientem są przesyłane linią telefoniczną

jako sygnał analogowy, co narzuca istotne

ograniczenia

na

przepustowość

oraz

latencję łącza,

nieco lepsze parametry dostępu (wiekszą

przepustowość oraz mniejszą latencję)

oferuje cyfrowy dostęp ISDN.

Latencja łącza - czas między wysłaniem żądania a otrzymaniem

odpowiedzi;

Latencja łącza - czas między wysłaniem żądania a otrzymaniem

odpowiedzi;

Klonowanie adresów MAC

Clone MAC jest przydatny, gdy dostawca usług

internetowych wiąże połączenie z konkretnym

adresem MAC (lub blokuje je). Klonowanie

adresu MAC umożliwia ponowne jego

przypisanie bez konieczności rejestrowania go u

dostawcy usług .

Niektórzy dostawcy usług internetowych

wymagają rejestrowania adresu MAC.

Budujemy bezpieczna sieć

WLAN

http://sieci-wlan.pl/articles.php?

id=11

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

Wyszukiwarka

Podobne podstrony:

Typy Sieci, S

typy sieci kopmuterowych

Typy sieci

Typy sieci kablowych

Typy sieci elektroenergetycznych, Elektryka

Konspekt Typy sieci komputerowych, Praktyki

Krystalografia Typy sieci Bravais'a

17) Typy sieci krystalicznych

Typy sieci Ethernet

17) Typy sieci krystalicznych

Typy sieci komputerowych i modele transmisji

Typy i rodzaje sieci zasilających, Uprawnienia SEP Grupa II, Uprawnienia SEP Grupa II

2 Typy i topologie sieci

Typy?fektów sieci krystalicznej2

typy i topologie sieci LAN

Typy i topologie sieci LAN

więcej podobnych podstron