Systemy i Sieci

Systemy i Sieci

Telekomunikacyjne

Telekomunikacyjne

Wykład 10

Wykład 10

Graficzna ilustracja

Graficzna ilustracja

przepływności w liniach ADSL

przepływności w liniach ADSL

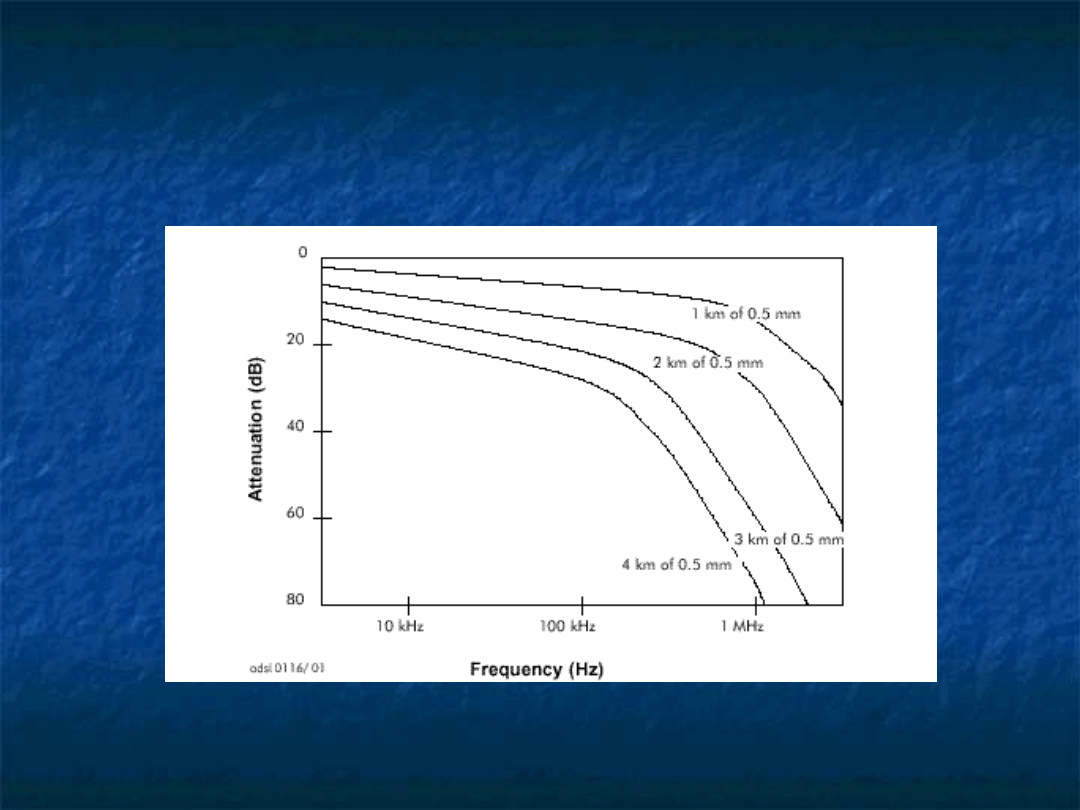

Właściwości linii transmisyjnej

Właściwości linii transmisyjnej

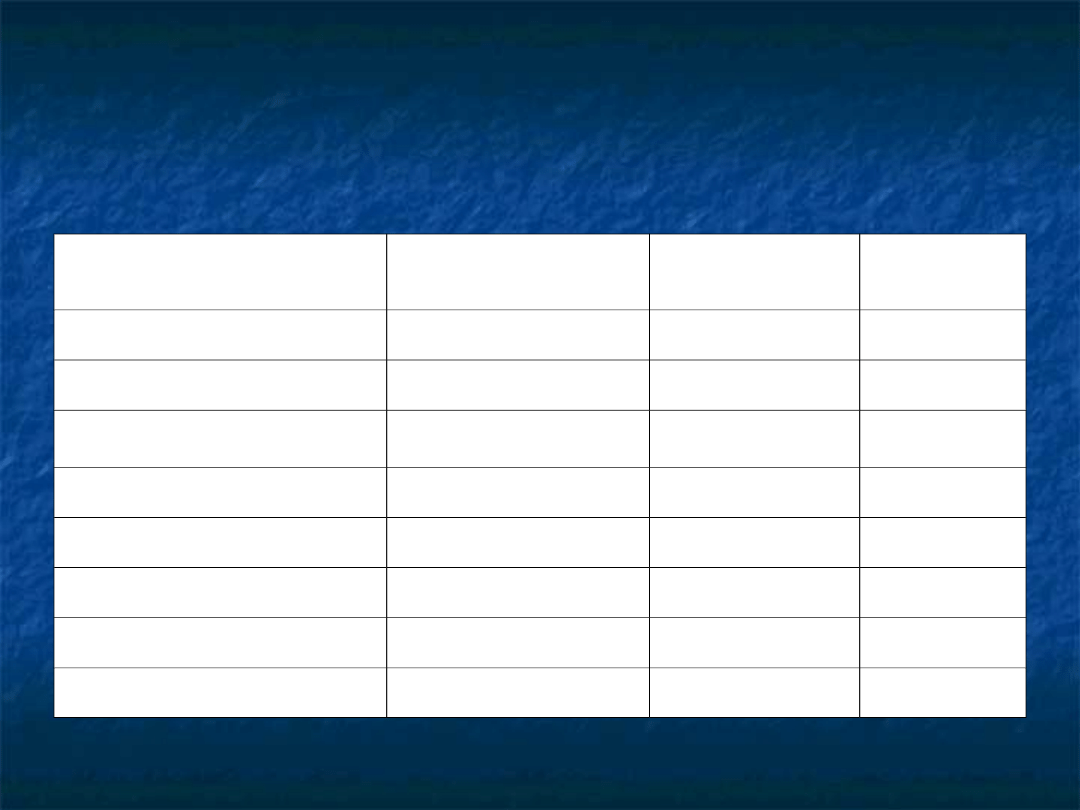

Standardy ADSL

Standardy ADSL

Nazwa standardu

Nazwa standardu

Nazwa systemu

Nazwa systemu

Downstrea

Downstrea

m rate

m rate

Upstrea

Upstrea

m rate

m rate

ITU G.992.1

ITU G.992.1

ADSL (G.DMT)

ADSL (G.DMT)

8 Mbit/s

8 Mbit/s

1.0 Mbit/s

1.0 Mbit/s

ITU G.992.2

ITU G.992.2

ADSL Lite (G.Lite)

ADSL Lite (G.Lite)

1.5 Mbit/s

1.5 Mbit/s

0.5 Mbit/s

0.5 Mbit/s

ITU G.992.3/4

ITU G.992.3/4

ADSL2

ADSL2

12 Mbit/s

12 Mbit/s

1.0 Mbit/s

1.0 Mbit/s

ITU G.992.3/4 Annex J

ITU G.992.3/4 Annex J

ADSL2

ADSL2

12 Mbit/s

12 Mbit/s

3.5 Mbit/s

3.5 Mbit/s

ITU G.992.3/4 Annex L

ITU G.992.3/4 Annex L

RE-ADSL2

RE-ADSL2

5 Mbit/s

5 Mbit/s

0.8 Mbit/s

0.8 Mbit/s

ITU G.992.5

ITU G.992.5

ADSL2+

ADSL2+

24 Mbit/s

24 Mbit/s

1.0 Mbit/s

1.0 Mbit/s

ITU G.992.5 Annex L

ITU G.992.5 Annex L

RE-ADSL2+

RE-ADSL2+

24 Mbit/s

24 Mbit/s

1.0 Mbit/s

1.0 Mbit/s

ITU G.992.5 Annex M

ITU G.992.5 Annex M

ADSL2+

ADSL2+

28 Mbit/s

28 Mbit/s

3.5 Mbit/s

3.5 Mbit/s

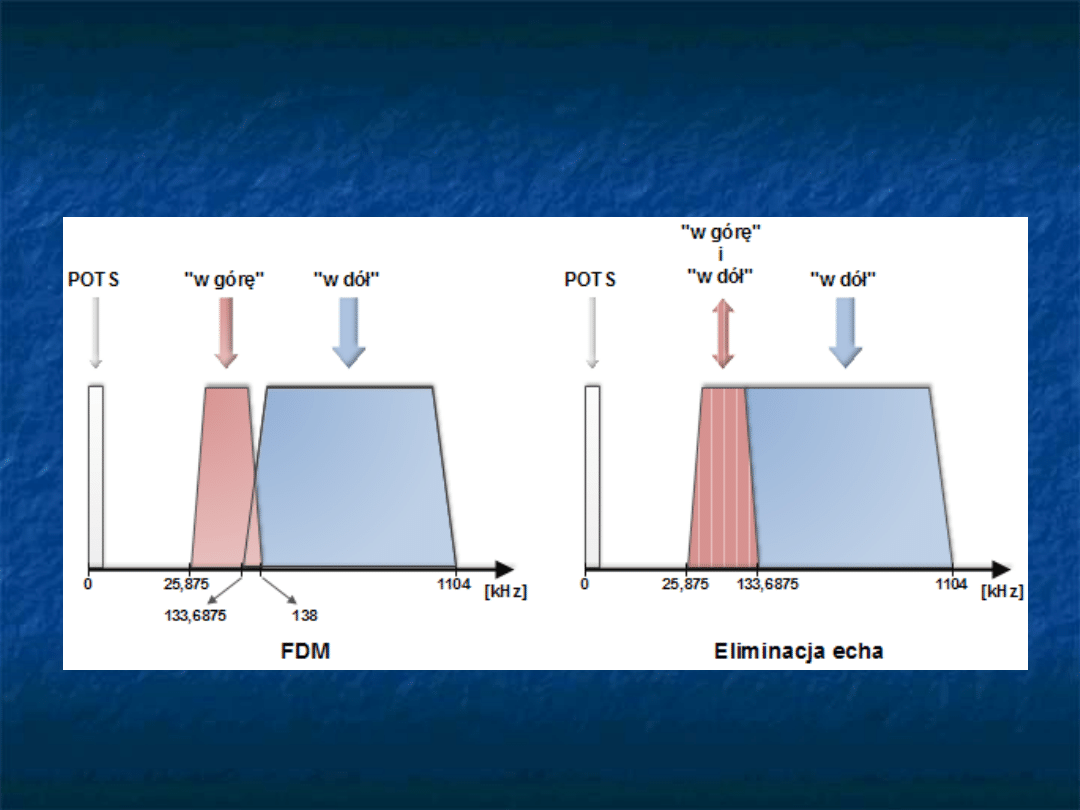

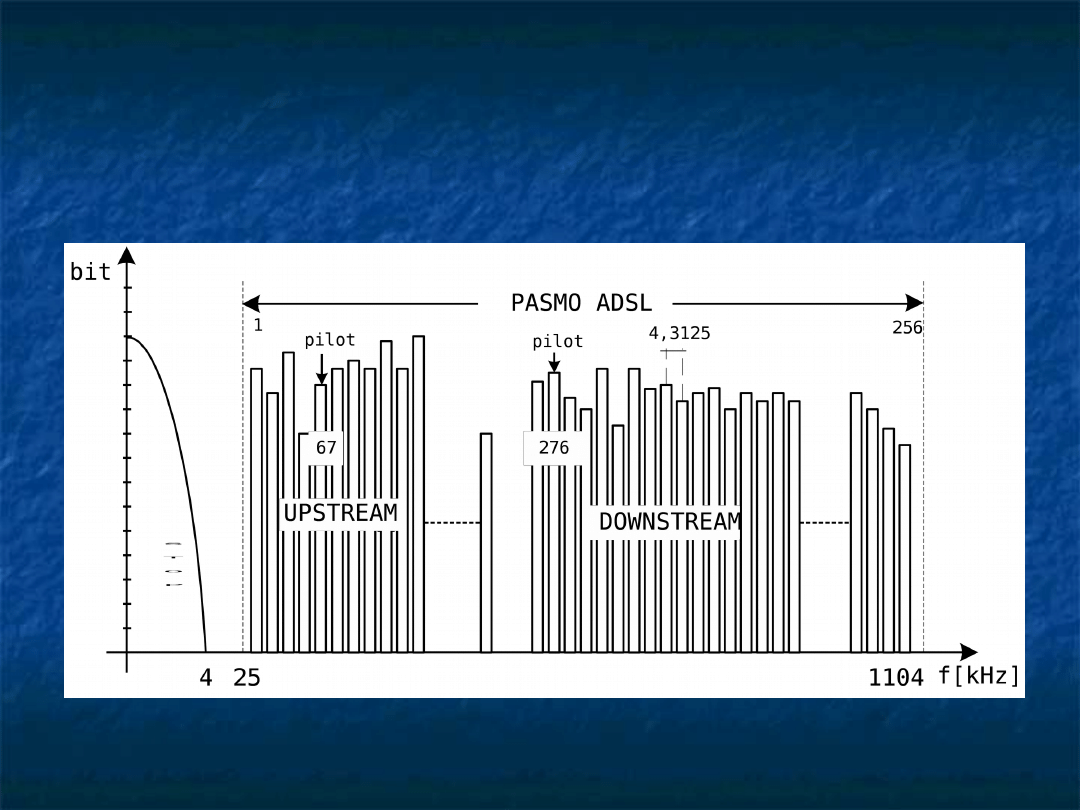

Podział pasma w systemach

Podział pasma w systemach

ADSL

ADSL

Szybkości transmisji sygnałów

Szybkości transmisji sygnałów

ADSL

ADSL

Szybkość

transmisji

Kategoria

systemu

W górę

W dół

Całkowita

w linii 32

(NF + NL)

FDM

800 kb/s

7200 kb/s

EC

800 kb/s

8000 kb/s

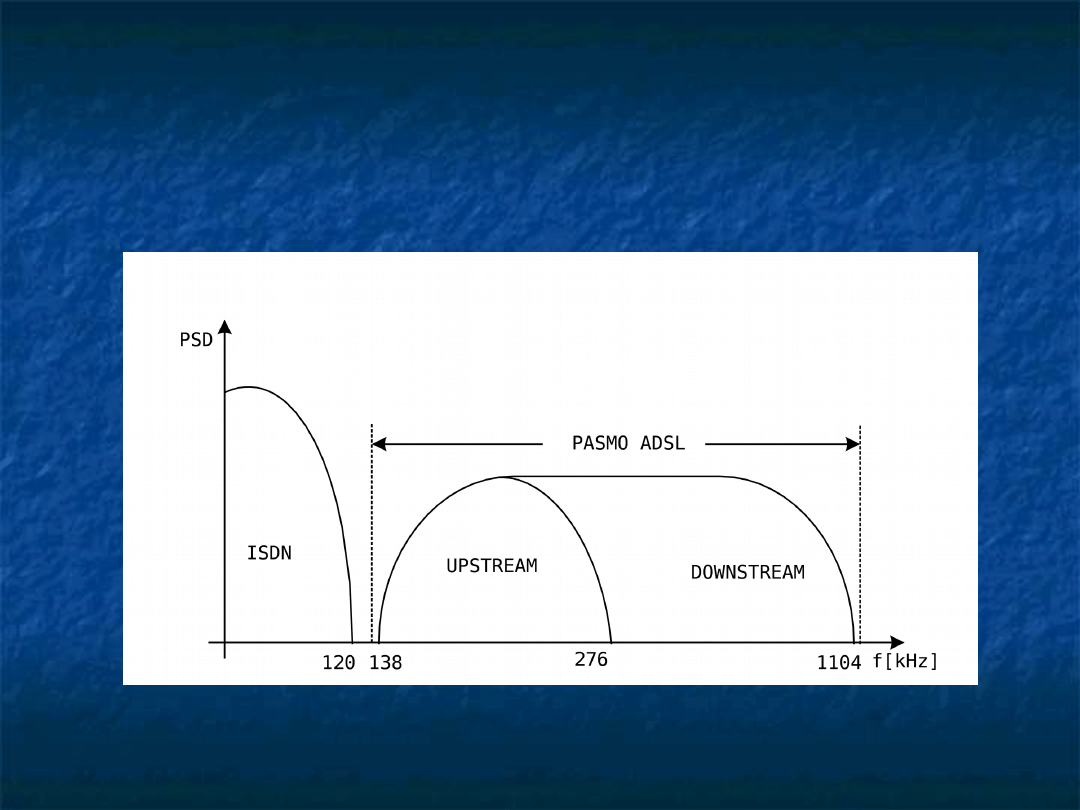

Pasma częstotliwości dla

Pasma częstotliwości dla

„ADSL over ISDN”

„ADSL over ISDN”

(ITU 992.1

(ITU 992.1

Aneks B)

Aneks B)

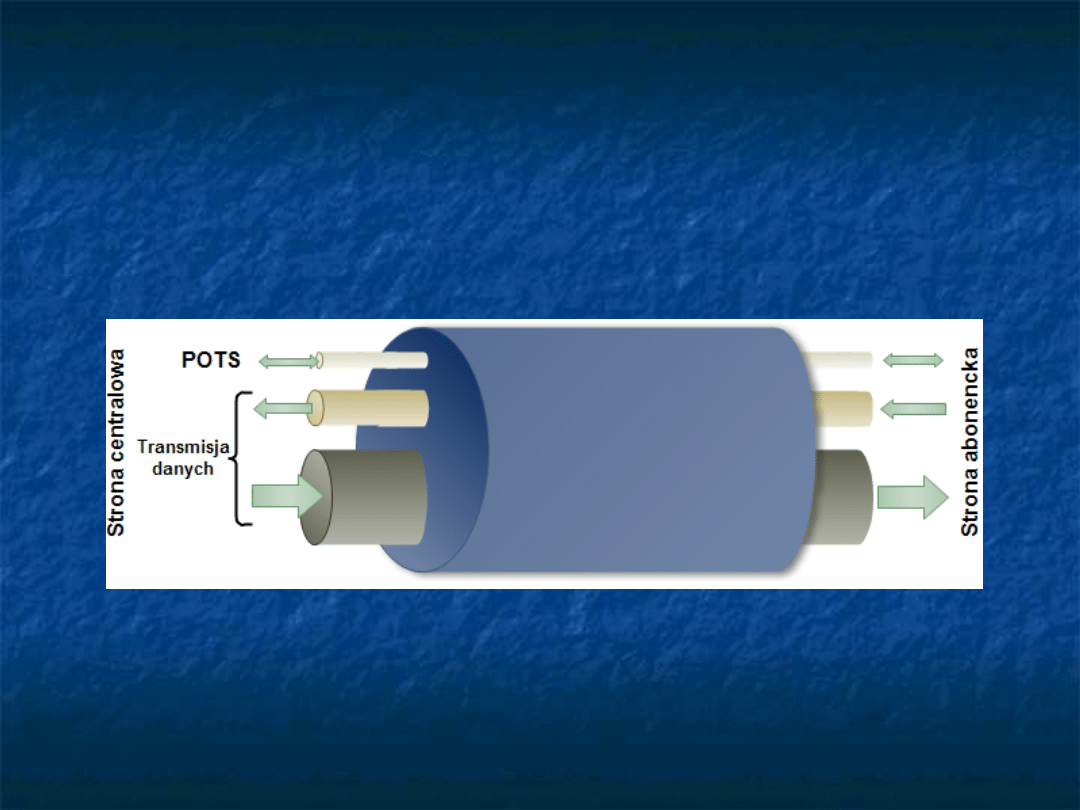

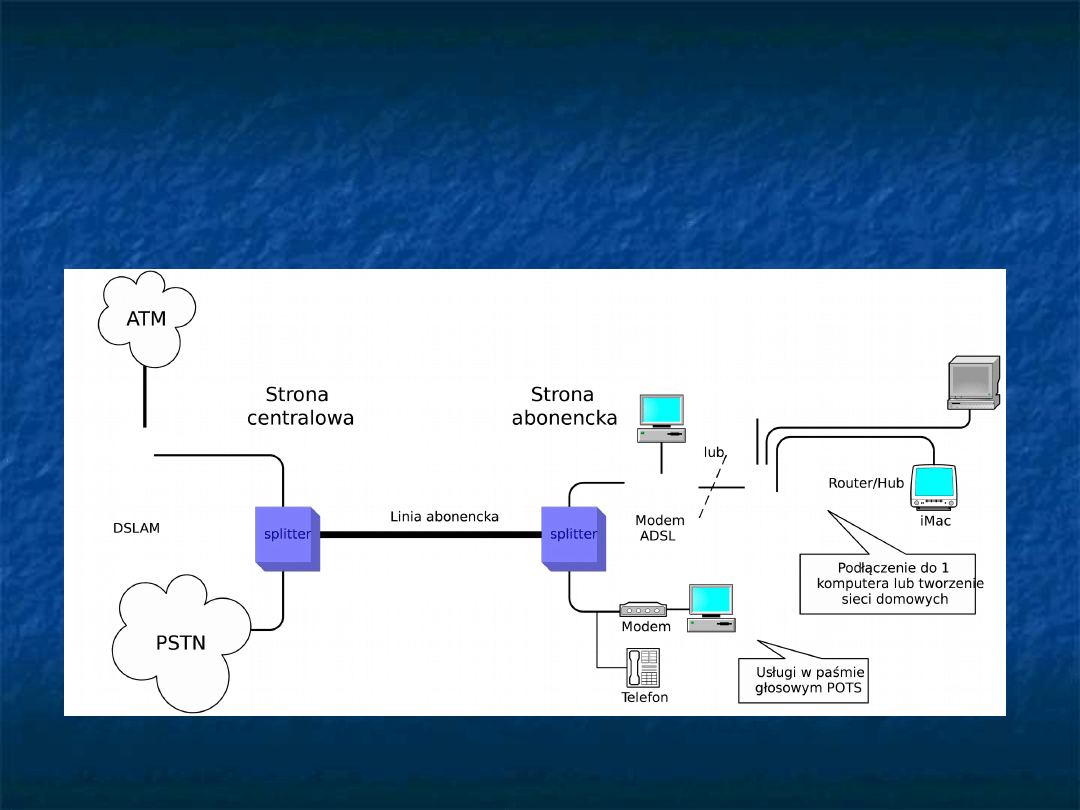

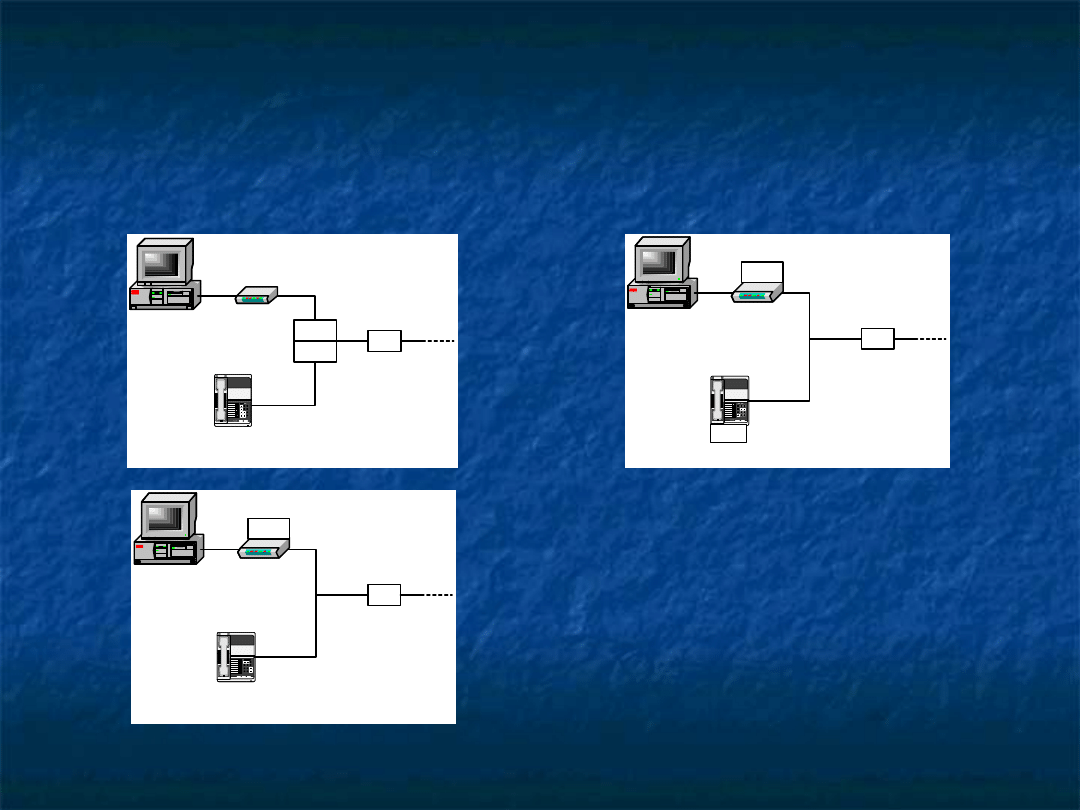

Konfiguracja łącza

Konfiguracja łącza

abonenckiego ADSL

abonenckiego ADSL

Konfiguracje po stronie

Konfiguracje po stronie

użytkownika

użytkownika

Computer

1 2 3

4 5 6

7 8 9

* 8 #

FGP

FDP

NT

Modem ADSL

Computer

1 2 3

4 5 6

7 8 9

* 8 #

NT

Modem ADSL

FDP

FGP

Computer

1 2 3

4 5 6

7 8 9

* 8 #

NT

Modem ADSL

FGP

ze splitterem,

ze splitterem,

ze splitterem

ze splitterem

rozproszonym,

rozproszonym,

b

b

ez splittera – G.Lite.

ez splittera – G.Lite.

(Splitterless ADSL)

(Splitterless ADSL)

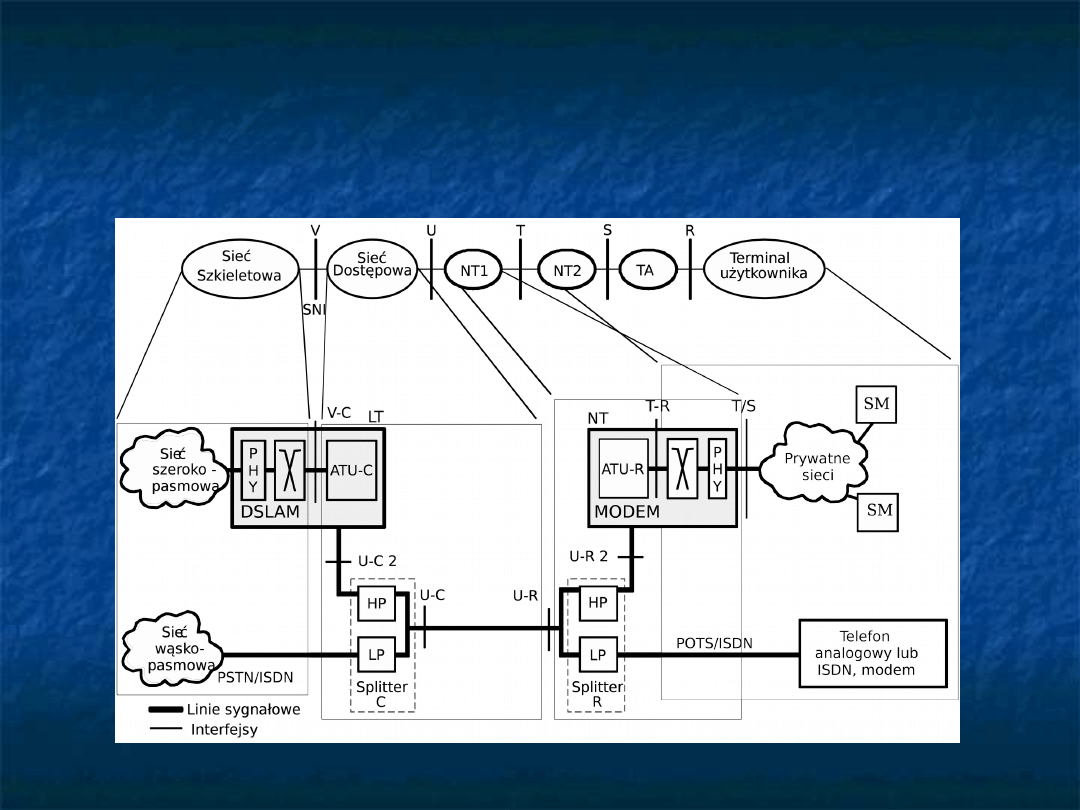

Punkty odniesienia w sieci

Punkty odniesienia w sieci

ADSL

ADSL

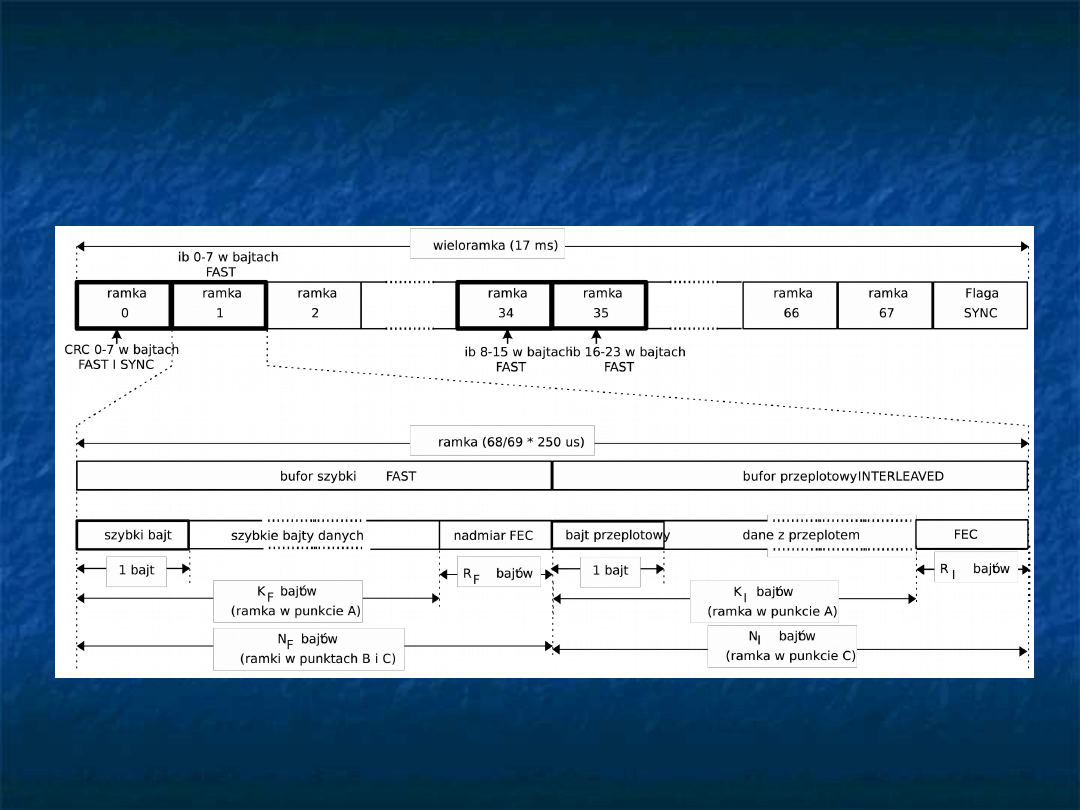

Struktura wieloramki

Struktura wieloramki

Struktura wieloramki

Struktura wieloramki

W skład każdej, wieloramki wchodzi 68 ramek ADSL

W skład każdej, wieloramki wchodzi 68 ramek ADSL

(0…67), które są kodowane i modulowane jako

(0…67), które są kodowane i modulowane jako

symbole DMT. Częstotliwość transmisji ramek wynosi

symbole DMT. Częstotliwość transmisji ramek wynosi

ok. 4 kHz.

ok. 4 kHz.

W celu uodpornienia systemu na błędy wynikające z

W celu uodpornienia systemu na błędy wynikające z

utraty synchronizmu, wieloramka posiada 69 ramkę, w

utraty synchronizmu, wieloramka posiada 69 ramkę, w

której przesyłany jest symbol synchronizacyjny (Nie

której przesyłany jest symbol synchronizacyjny (Nie

niosący danych użytkowych ani nagłówka). Jest on

niosący danych użytkowych ani nagłówka). Jest on

wprowadzany przez modulator w celu ustanowienia

wprowadzany przez modulator w celu ustanowienia

granic wieloramki. Użytkowa, przepustowość kanału

granic wieloramki. Użytkowa, przepustowość kanału

DMT wynosi 4 kbps (okres 250 us), lecz rzeczywista

DMT wynosi 4 kbps (okres 250 us), lecz rzeczywista

przepustowość wynosi 69/68x4000 bps, ze względu na

przepustowość wynosi 69/68x4000 bps, ze względu na

wprowadzenie symbolu synchronizacji.

wprowadzenie symbolu synchronizacji.

Struktura wieloramki

Struktura wieloramki

Dane transmitowane ścieżką (buforem) szybką i

Dane transmitowane ścieżką (buforem) szybką i

przeplotową umieszczane są w ramkach odpowiednio:

przeplotową umieszczane są w ramkach odpowiednio:

szybkich i z przeplotem.

szybkich i z przeplotem.

Każda ramka, zawarta w wieloramce, posiada bity

Każda ramka, zawarta w wieloramce, posiada bity

danych z bufora (ścieżki) szybkiego i przeplotowego.

danych z bufora (ścieżki) szybkiego i przeplotowego.

Rozmiar tych buforów zależy od przypisania

Rozmiar tych buforów zależy od przypisania

podkanałów, podczas inicjalizacji.

podkanałów, podczas inicjalizacji.

Wyodrębnione ramki: 0, 1, 34 i 35 przenoszą

Wyodrębnione ramki: 0, 1, 34 i 35 przenoszą

informacje korekcyjne CRC, sterujące IB,

informacje korekcyjne CRC, sterujące IB,

synchronizacyjne SC i utrzymaniowe EOC i AOC.

synchronizacyjne SC i utrzymaniowe EOC i AOC.

Informacje te zawarte są w bajcie szybkim bufora

Informacje te zawarte są w bajcie szybkim bufora

szybkiego lub w bajcie przeplotowym w buforze z

szybkiego lub w bajcie przeplotowym w buforze z

przeplotem.

przeplotem.

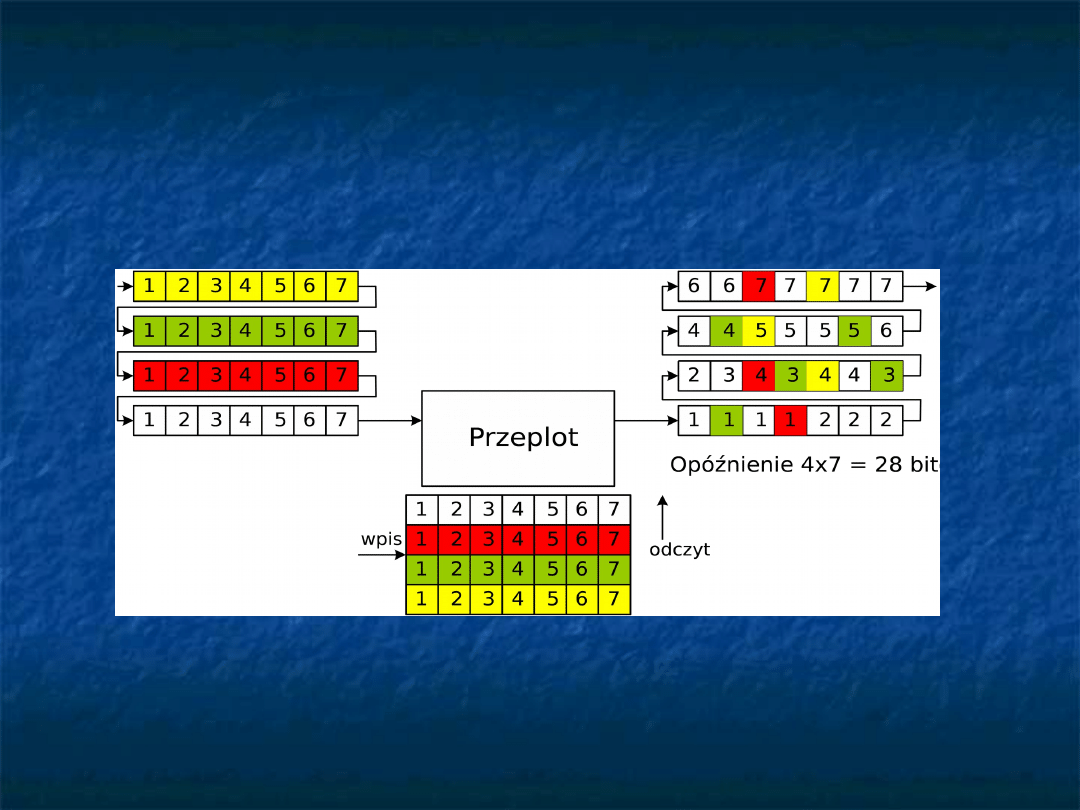

Przeplot

Przeplot

Przeplot jest rodzajem zabezpieczenia danych przed

Przeplot jest rodzajem zabezpieczenia danych przed

zakłóceniami. Dane z bufora przeplotowego

zakłóceniami. Dane z bufora przeplotowego

przeplatane są w celu zwiększenia

przeplatane są w celu zwiększenia

prawdopodobieństwa odzyskania uszkodzonej ramki.

prawdopodobieństwa odzyskania uszkodzonej ramki.

W przypadku wystąpienia błędu przesyłanego bloku

W przypadku wystąpienia błędu przesyłanego bloku

informacji, w danych po rozplocie błąd „rozchodzi”

informacji, w danych po rozplocie błąd „rozchodzi”

się po paczce splecionych ramek. Jest to sytuacja

się po paczce splecionych ramek. Jest to sytuacja

korzystniejsza niż w przypadku uszkodzenia takiego

korzystniejsza niż w przypadku uszkodzenia takiego

samego bloku bez przeplotu. Kod CRC ma swoje

samego bloku bez przeplotu. Kod CRC ma swoje

możliwości dotyczące ilości odzyskanych bitów z

możliwości dotyczące ilości odzyskanych bitów z

błędnej informacji i w przypadku „rozsiania” błędu na

błędnej informacji i w przypadku „rozsiania” błędu na

inne ramki istnieje większe prawdopodobieństwo, że

inne ramki istnieje większe prawdopodobieństwo, że

liczba bitów korekcji CRC będzie wystarczająca do

liczba bitów korekcji CRC będzie wystarczająca do

odzyskania błędnej ramki (grupy ramek).

odzyskania błędnej ramki (grupy ramek).

Ilustracja mechanizmu

Ilustracja mechanizmu

przeplotu

przeplotu

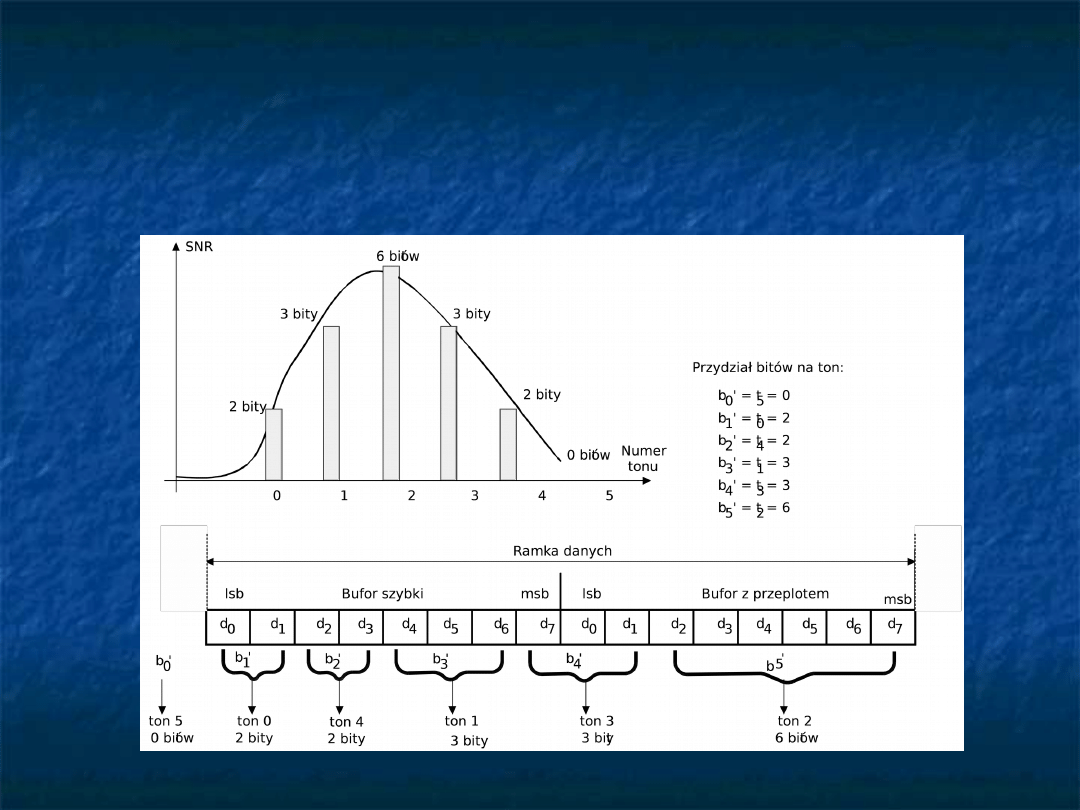

Przydział bitów na ton

Przydział bitów na ton

(nośną)

(nośną)

Podstawowym algorytmem ustalania ile bitów ma

Podstawowym algorytmem ustalania ile bitów ma

przenosić dana nośna, jest przydzielanie według

przenosić dana nośna, jest przydzielanie według

kryterium tłumienia na danej częstotliwości nośnej i

kryterium tłumienia na danej częstotliwości nośnej i

występującego stosunku sygnał/szum (NM). Podczas

występującego stosunku sygnał/szum (NM). Podczas

nawiązywania transmisji, a także w trakcie jej trwania

nawiązywania transmisji, a także w trakcie jej trwania

modemy obliczają tłumienie na każdej z nośnych.

modemy obliczają tłumienie na każdej z nośnych.

Liczba bitów przypadających na jedną nośną i

Liczba bitów przypadających na jedną nośną i

względne wzmocnienia dla każdej częstotliwości

względne wzmocnienia dla każdej częstotliwości

nośnej są obliczane w odbiorniku modemu ATU-R i

nośnej są obliczane w odbiorniku modemu ATU-R i

odsyłane do ATU-C. Liczby te są zapamiętywane w

odsyłane do ATU-C. Liczby te są zapamiętywane w

tabeli bitów i wzmocnień w porządku narastania

tabeli bitów i wzmocnień w porządku narastania

częstotliwości lub numeru nośnej.

częstotliwości lub numeru nośnej.

Przydział bitów na ton bez

Przydział bitów na ton bez

kodowania kratowego

kodowania kratowego

Koder konstelacji

Koder konstelacji

W punkcie C (modelu odniesienia) transmitowane

W punkcie C (modelu odniesienia) transmitowane

ramki przesyłane są do kodera konstelacji.

ramki przesyłane są do kodera konstelacji.

Strumień danych kierowany jest do kodera, gdzie

Strumień danych kierowany jest do kodera, gdzie

zostaje zakodowany w konstelacje tzn. dane

zostaje zakodowany w konstelacje tzn. dane

pobierane są przez koder i grupom bitów

pobierane są przez koder i grupom bitów

przyporządkowany jest punkt konstelacji.

przyporządkowany jest punkt konstelacji.

Skalowanie wzmocnienia uaktualniane jest w czasie

Skalowanie wzmocnienia uaktualniane jest w czasie

trwającej transmisji. Za pomocą przesyłanych

trwającej transmisji. Za pomocą przesyłanych

odpowiednich komunikatów, nadajniki

odpowiednich komunikatów, nadajniki

poszczególnych modemów skalują wzmocnienie

poszczególnych modemów skalują wzmocnienie

przesyłanego sygnału.

przesyłanego sygnału.

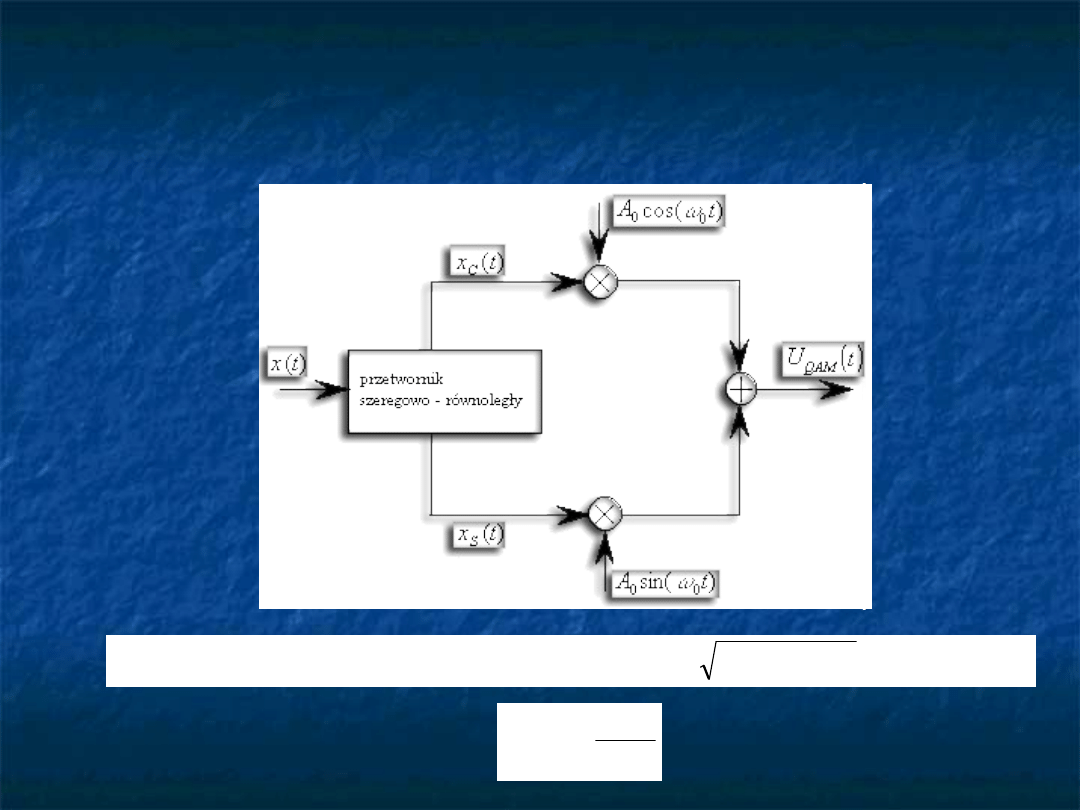

Formowanie sygnału QAM

Formowanie sygnału QAM

))

(

cos(

)

(

)

(

)

sin(

)

(

)

cos(

)

(

0

2

2

0

0

0

0

0

t

t

t

x

t

x

A

t

t

x

A

t

t

x

A

t

U

S

C

S

C

QAM

M

)

(

)

(

)

(

t

x

t

x

t

tg

C

S

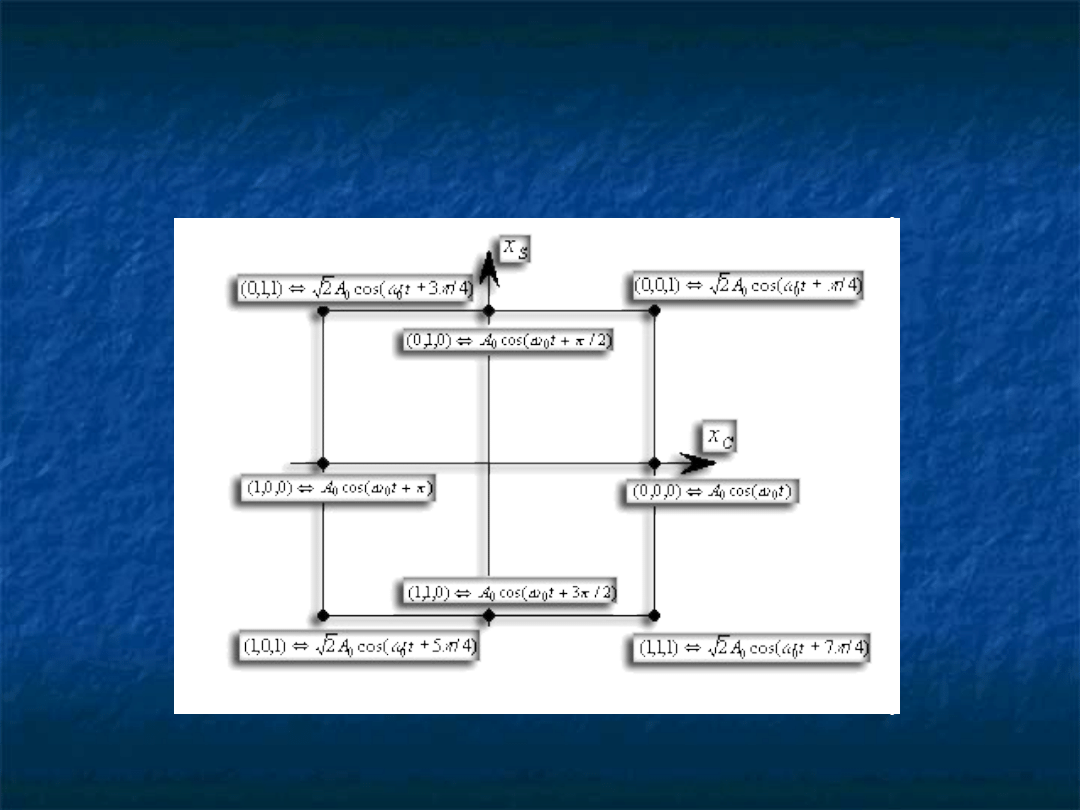

Konstelacja punktów

Konstelacja punktów

sygnału 8QAM

sygnału 8QAM

Modulacja DMT

Modulacja DMT

Z powodu wykorzystywania przez ADSL sieci

Z powodu wykorzystywania przez ADSL sieci

kablowych, których parametry mogą mieć wartości

kablowych, których parametry mogą mieć wartości

odbiegające od standardów, zmieniających się wraz ze

odbiegające od standardów, zmieniających się wraz ze

wzrostem długości i częstotliwości, wykorzystano

wzrostem długości i częstotliwości, wykorzystano

modulację, która ma na celu skorygowanie

modulację, która ma na celu skorygowanie

charakterystyki.

charakterystyki.

Każdy kabel ma inne parametry transmisyjne, a także

Każdy kabel ma inne parametry transmisyjne, a także

warunki atmosferyczne, wilgotność, zakłócenia itp.

warunki atmosferyczne, wilgotność, zakłócenia itp.

wpływają na parametry transmisyjne przewodów.

wpływają na parametry transmisyjne przewodów.

Dodatkowo, wraz ze wzrostem częstotliwości

Dodatkowo, wraz ze wzrostem częstotliwości

zwiększają się przesłuchy pomiędzy sąsiadującymi

zwiększają się przesłuchy pomiędzy sąsiadującymi

liniami oraz spada odporność na zakłócenia, co może

liniami oraz spada odporność na zakłócenia, co może

prowadzić do wystąpienia zwiększonej liczby błędów.

prowadzić do wystąpienia zwiększonej liczby błędów.

Modulacja DMT

Modulacja DMT

Kable transmisyjne mają bardzo niejednorodną

Kable transmisyjne mają bardzo niejednorodną

charakterystykę przenoszenia częstotliwości,

charakterystykę przenoszenia częstotliwości,

wykazuje się to lokalnymi tłumieniami na

wykazuje się to lokalnymi tłumieniami na

charakterystyce widmowej kanału transmisyjnego.

charakterystyce widmowej kanału transmisyjnego.

Aby temu zapobiec i zminimalizować straty

Aby temu zapobiec i zminimalizować straty

związane z tym zjawiskiem, podzielono pasmo

związane z tym zjawiskiem, podzielono pasmo

transmisyjne ADSL na kilkadziesiąt kanałów.

transmisyjne ADSL na kilkadziesiąt kanałów.

Pasmo ASDL podzielone zostało na 255

Pasmo ASDL podzielone zostało na 255

podnośnych. Odległości między podnośnymi

podnośnych. Odległości między podnośnymi

wynoszą 4,3125 kHz.

wynoszą 4,3125 kHz.

Każdy kanał można

Każdy kanał można

traktować jako osobny modem

traktować jako osobny modem

, transmitujący

, transmitujący

dane z prędkością zależną od tego ile bitów na

dane z prędkością zależną od tego ile bitów na

nośną zostało przydzielone w procesie inicjalizacji.

nośną zostało przydzielone w procesie inicjalizacji.

Kanał transmisyjny składający

Kanał transmisyjny składający

się

się

z pojedynczych nośnych

z pojedynczych nośnych

Sygnał Pilot

Sygnał Pilot

W sygnale transmisyjnym przedstawionym na

W sygnale transmisyjnym przedstawionym na

rysunku, widać 2 nośne nieużywane do

rysunku, widać 2 nośne nieużywane do

przenoszenia sygnału. Jest to tzw. sygnał pilota,

przenoszenia sygnału. Jest to tzw. sygnał pilota,

który zawiera zakodowany przebieg sinusoidalny

który zawiera zakodowany przebieg sinusoidalny

o częstotliwości służącej do synchronizacji zegara

o częstotliwości służącej do synchronizacji zegara

systemowego urządzeń.

systemowego urządzeń.

Sygnał pilota wysyłany przez modem ATU – C

Sygnał pilota wysyłany przez modem ATU – C

nadawany jest na nośnej o numerze 16 (f=69

nadawany jest na nośnej o numerze 16 (f=69

kHz), a przez modem ATU – R na nośnej 64

kHz), a przez modem ATU – R na nośnej 64

(f=276 kHz).

(f=276 kHz).

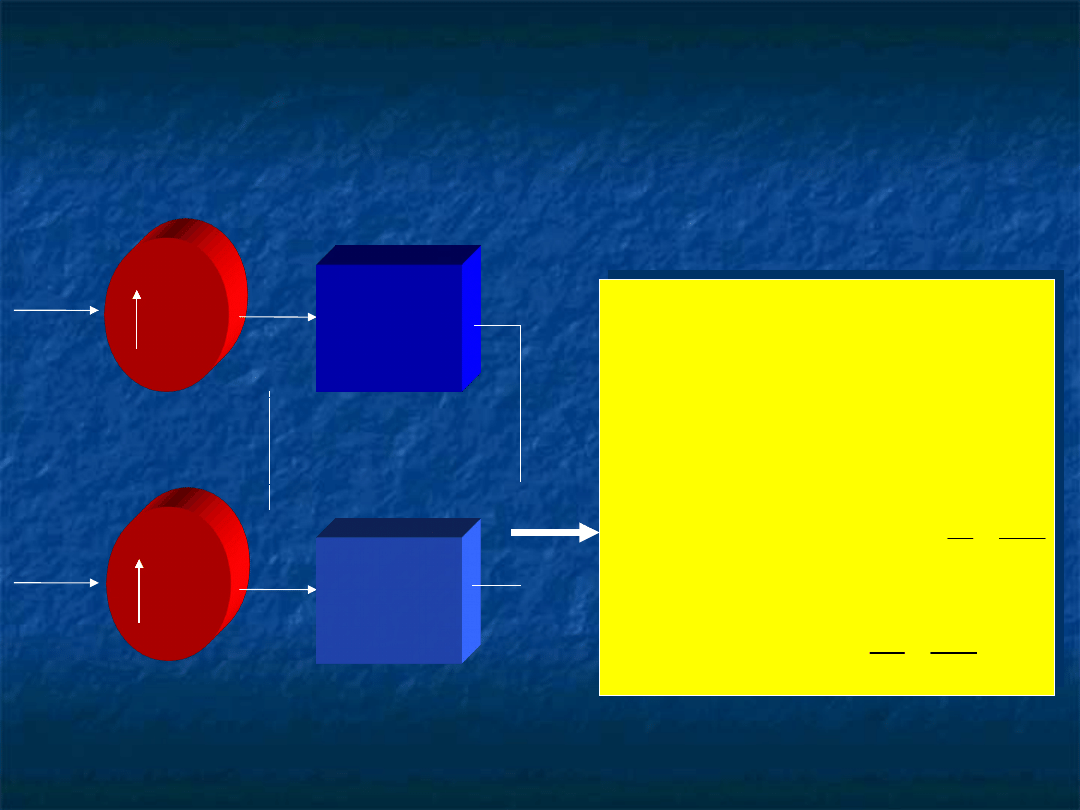

Idea działania modulatora

Idea działania modulatora

N

F

1

(z)

N

F

M

(z)

S

1

(z)

S

M

(z)

X(z)

i

M

m

m

iN

l

m

i

l

f

s

x

1

)

cos(

m

m

l

m

l

l

p

f

M

m

DMT

M

m

DWMT

m

m

2

2

:

2

1

:

M

M

odulacj

odulacj

a

a

DWMT

DWMT

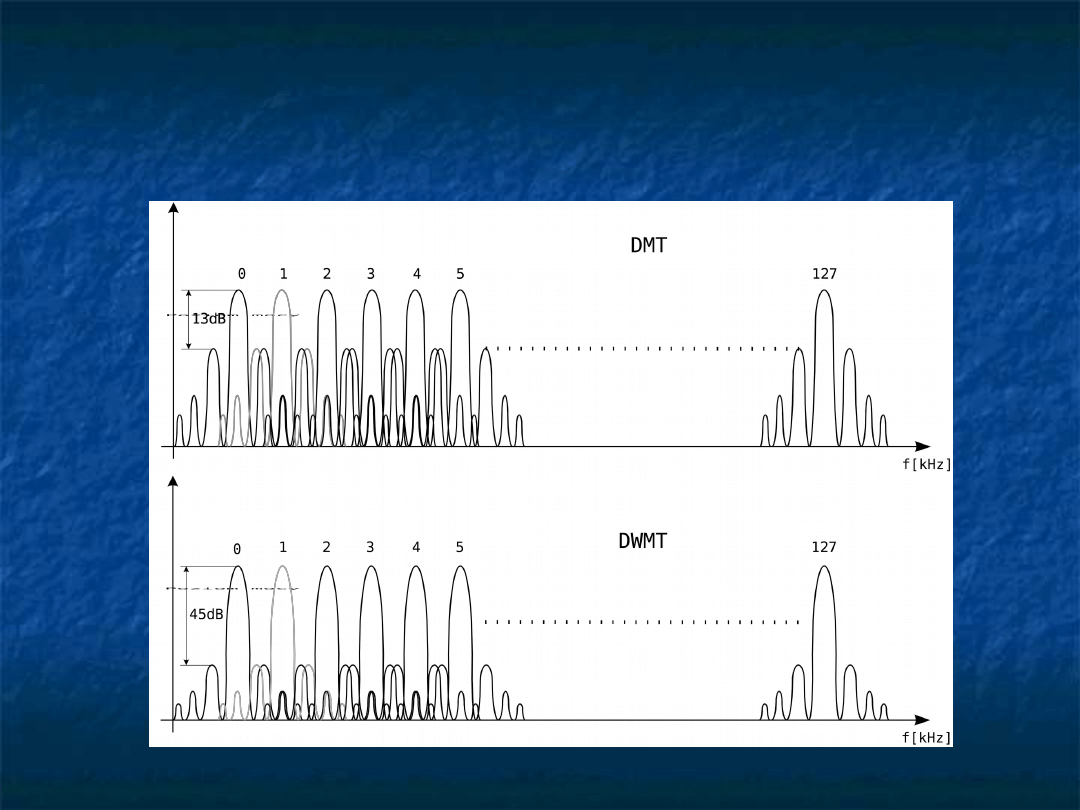

Podstawowym czynnikiem negatywnie

Podstawowym czynnikiem negatywnie

oddziaływującym na właściwości DMT jest fakt, że

oddziaływującym na właściwości DMT jest fakt, że

wydzielane podkanały nie są spektralnie izolowane,

wydzielane podkanały nie są spektralnie izolowane,

czyli że część kierowanej do nich energii rozprasza

czyli że część kierowanej do nich energii rozprasza

się poza pasmowo, generując zakłócenia

się poza pasmowo, generując zakłócenia

utrudniające przekaz w sąsiednich częstotliwościach.

utrudniające przekaz w sąsiednich częstotliwościach.

Jednym z najbardziej obiecujących rozwiązań jest

Jednym z najbardziej obiecujących rozwiązań jest

tzw. dyskretna wieloczęstotliwościowa modulacja

tzw. dyskretna wieloczęstotliwościowa modulacja

falkowa

falkowa

(DWMT ang. Discrete Wavelet Multitone)

(DWMT ang. Discrete Wavelet Multitone)

.

.

Realizowana dzięki zastąpieniu wykorzystywanej do

Realizowana dzięki zastąpieniu wykorzystywanej do

kształtowania sygnału DMT transformacji Fouriera

kształtowania sygnału DMT transformacji Fouriera

tzw. dyskretnym przekształceniem falkowym

tzw. dyskretnym przekształceniem falkowym

(DWT

(DWT

ang. Discrete Wavelet Transform)

ang. Discrete Wavelet Transform)

.

.

Porównanie charakterystyk

Porównanie charakterystyk

spektralnych sygnałów

spektralnych sygnałów

zmodulowanych DMT i DWMT

zmodulowanych DMT i DWMT

ADSL2

ADSL2

ADSL2

ADSL2

to rodzina standardów ADSL, która została

to rodzina standardów ADSL, która została

zaprojektowana by zwiększyć zasięg i przepływność linii ADSL,

zaprojektowana by zwiększyć zasięg i przepływność linii ADSL,

zwłaszcza przez osiągnięcie większej wydajności na długich

zwłaszcza przez osiągnięcie większej wydajności na długich

liniach. Zostało to uzyskane dzięki:

liniach. Zostało to uzyskane dzięki:

zwiększeniu wydajności modulacji,

zwiększeniu wydajności modulacji,

uzyskaniu większego zysku kodowania,

uzyskaniu większego zysku kodowania,

redukcji narzutu informacji w ramkowaniu,

redukcji narzutu informacji w ramkowaniu,

ulepszeniu maszyny stanów inicjalizacji i dostarczenia

ulepszeniu maszyny stanów inicjalizacji i dostarczenia

rozszerzonego algorytmu przetwarzania sygnału.

rozszerzonego algorytmu przetwarzania sygnału.

Standard

Standard

ADSL2

ADSL2

zatwierdzono przez ITU i został oznaczony

zatwierdzono przez ITU i został oznaczony

jako G992.3 (

jako G992.3 (

ADSL2

ADSL2

) i G992.4 (

) i G992.4 (

ADSL2 Lite

ADSL2 Lite

). Poza

). Poza

ulepszeniami w przepływności i wydajności danych,

ulepszeniami w przepływności i wydajności danych,

technologia ADSL2 posiada takie cechy jak możliwość

technologia ADSL2 posiada takie cechy jak możliwość

diagnozowania pracy połączenia, dynamiczne sterowanie

diagnozowania pracy połączenia, dynamiczne sterowanie

przepływnością połączenia czy też energooszczędny tryb

przepływnością połączenia czy też energooszczędny tryb

pracy – standby.

pracy – standby.

VoIP

VoIP

Historia VoIP

Historia VoIP

Technika VoIP powstała w 1995 roku, gdy firma VocalTec

Technika VoIP powstała w 1995 roku, gdy firma VocalTec

opracowała pierwsze oprogramowanie, które umożliwiało

opracowała pierwsze oprogramowanie, które umożliwiało

przesyłanie dźwięku przy pomocy sieci komputerowych.

przesyłanie dźwięku przy pomocy sieci komputerowych.

Pojawienie się bramy w 1996 roku dało możliwość

Pojawienie się bramy w 1996 roku dało możliwość

przeprowadzenia rozmowy w czasie rzeczywistym. Dzięki

przeprowadzenia rozmowy w czasie rzeczywistym. Dzięki

możliwości wykorzystania sieci IP do transportowania ruchu

możliwości wykorzystania sieci IP do transportowania ruchu

telefonicznego zyskała zainteresowanie bardzo wielu firm i

telefonicznego zyskała zainteresowanie bardzo wielu firm i

przedsiębiorstw zajmujących się telekomunikacją.

przedsiębiorstw zajmujących się telekomunikacją.

W początkowej fazie rozwoju VoIP prace skoncentrowały się

W początkowej fazie rozwoju VoIP prace skoncentrowały się

na stworzeniu takiego produktu, który obniży koszty

na stworzeniu takiego produktu, który obniży koszty

połączeń międzymiastowych i międzynarodowych w

połączeń międzymiastowych i międzynarodowych w

porównaniu z tradycyjną telefonią stacjonarną, gdzie koszt

porównaniu z tradycyjną telefonią stacjonarną, gdzie koszt

połączenia zależny jest od odległości miejsca z którym

połączenia zależny jest od odległości miejsca z którym

chcemy się połączyć.

chcemy się połączyć.

Charakterystyka VoIP

Charakterystyka VoIP

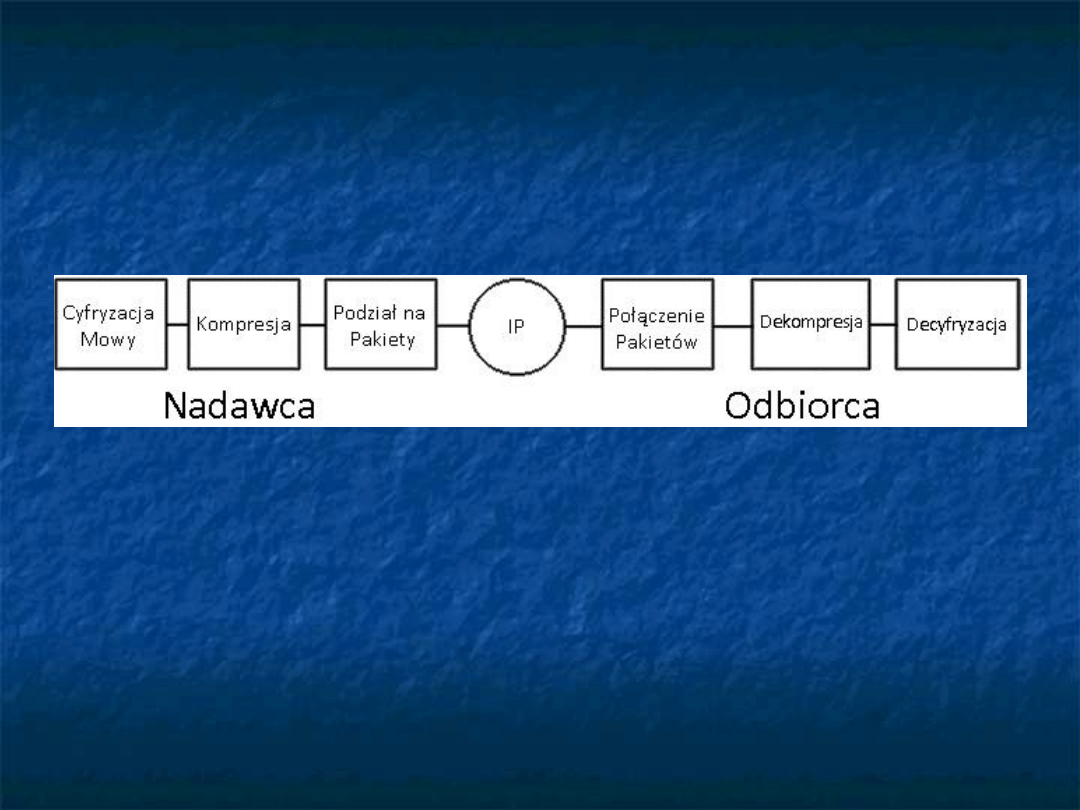

Zasada funkcjonowania usługi VoIP polega na odpowiednim

Zasada funkcjonowania usługi VoIP polega na odpowiednim

utworzeniu cyfrowego sygnału mowy, który jest odpowiednio

utworzeniu cyfrowego sygnału mowy, który jest odpowiednio

poddany kompresji, a następnie zostaje podzielony na pakiety.

poddany kompresji, a następnie zostaje podzielony na pakiety.

Strumień pakietów jest przesyłany przy użyciu sieci

Strumień pakietów jest przesyłany przy użyciu sieci

pakietowej łącznie z innymi danymi pochodzącymi od

pakietowej łącznie z innymi danymi pochodzącymi od

komputerów. Całkowity proces jest odczytywany w odwrotnym

komputerów. Całkowity proces jest odczytywany w odwrotnym

kierunku.

kierunku.

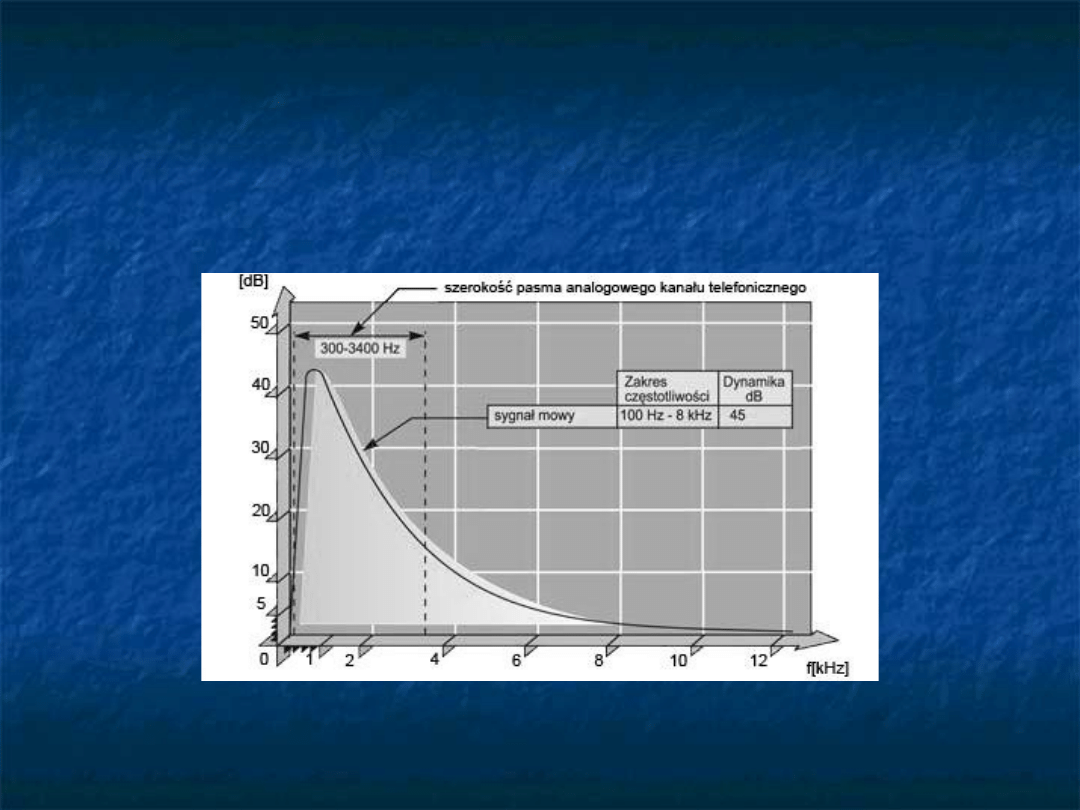

Mowa ludzka – charakterystyka

Mowa ludzka – charakterystyka

i cyfryzacja

i cyfryzacja

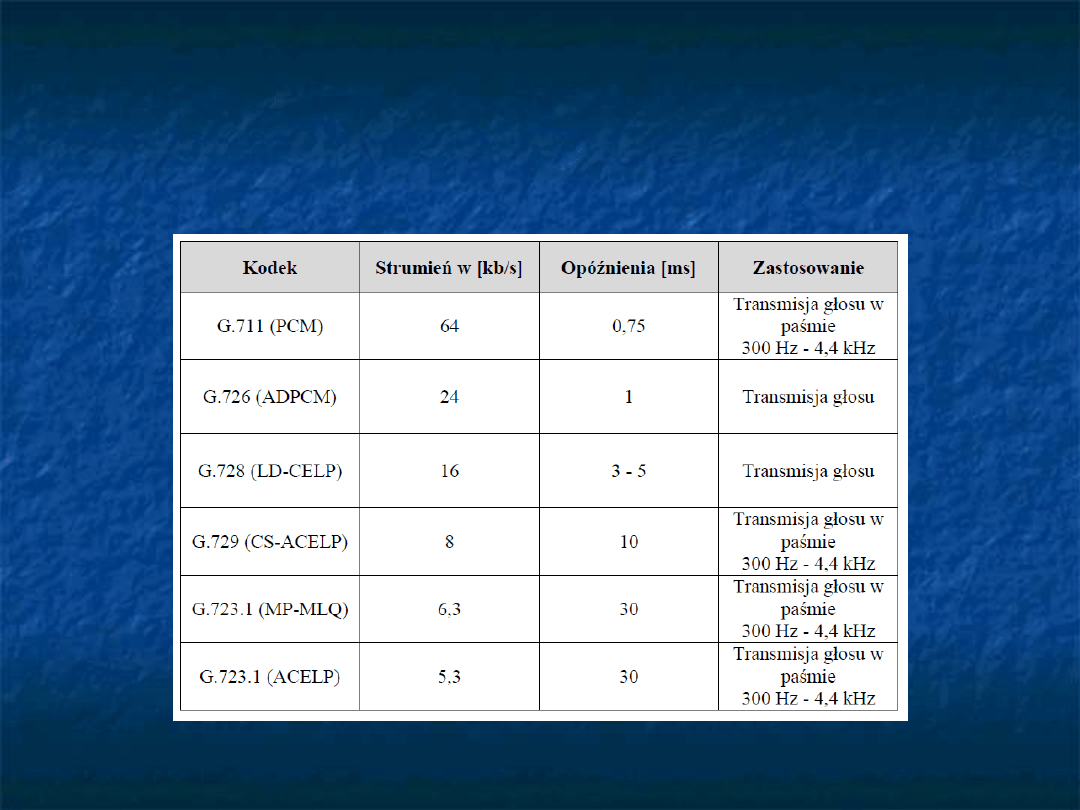

Kodowanie danych w sieciach

Kodowanie danych w sieciach

pakietowych

pakietowych

Zalety telefonii VoIP

Zalety telefonii VoIP

koszt połaczenia

koszt połaczenia

bezpłatne połączenia między użytkownikami dzięki komunikatorom

bezpłatne połączenia między użytkownikami dzięki komunikatorom

internetowym. Wiele usług nie było dostępnych w normalnym telefonie jak

internetowym. Wiele usług nie było dostępnych w normalnym telefonie jak

np.: możliwość videorozmowy,

np.: możliwość videorozmowy,

niskie koszty połączeń do sieci stacjonarnych i poza granice kraju,

niskie koszty połączeń do sieci stacjonarnych i poza granice kraju,

VoIP umożliwia prostą kontrolę wydatków.

VoIP umożliwia prostą kontrolę wydatków.

dostępność:

dostępność:

Praktycznie każde łącze internetowe pozwoli na swobodne prowadzenie

Praktycznie każde łącze internetowe pozwoli na swobodne prowadzenie

rozmowy bez opóźnień, a coraz więcej ludzi ma dostęp do szerokopasmowego

rozmowy bez opóźnień, a coraz więcej ludzi ma dostęp do szerokopasmowego

Internetu.

Internetu.

możliwości:

możliwości:

rozmowy głosowe między użytkownikami,

rozmowy głosowe między użytkownikami,

rozmowy wideo między użytkownikami,

rozmowy wideo między użytkownikami,

rozmowy między wieloma osobami jednocześnie, czyli tak zwane konferencje,

rozmowy między wieloma osobami jednocześnie, czyli tak zwane konferencje,

możliwość stworzenia sieci VoIP bez pośredników.

możliwość stworzenia sieci VoIP bez pośredników.

Zalety telefonii VoIP

Zalety telefonii VoIP

możliwość przesyłania faksów, rożnego rodzaju plików, a także możemy

możliwość przesyłania faksów, rożnego rodzaju plików, a także możemy

przesyłać wiadomości tekstowe podczas prowadzenia rozmowy.

przesyłać wiadomości tekstowe podczas prowadzenia rozmowy.

VoIP nie wymaga dużych przepustowości łącza do prowadzenia

VoIP nie wymaga dużych przepustowości łącza do prowadzenia

swobodnej rozmowy. Natomiast jeżeli chcemy jednocześnie prowadzić

swobodnej rozmowy. Natomiast jeżeli chcemy jednocześnie prowadzić

rozmowę głosową jak i rozmowę wideo to będziemy potrzebowali

rozmowę głosową jak i rozmowę wideo to będziemy potrzebowali

stabilnego i stałego łącza.

stabilnego i stałego łącza.

Możliwość zapisywania, przechowywania i odtwarzania rozmów bez

Możliwość zapisywania, przechowywania i odtwarzania rozmów bez

zbędnego sprzętu,

zbędnego sprzętu,

łatwość użytkowania:

łatwość użytkowania:

technika VoIP nie różni się niczym od zwykłego telefonu stacjonarnego,

technika VoIP nie różni się niczym od zwykłego telefonu stacjonarnego,

jest bardzo wiele programów, które oferują usługi na każdym stopniu

jest bardzo wiele programów, które oferują usługi na każdym stopniu

zaawansowania internetowego,

zaawansowania internetowego,

charakterystyka VoIP

charakterystyka VoIP

nie ma obowiązku wiązania się umową z operatorem VoIP. Najbardziej

nie ma obowiązku wiązania się umową z operatorem VoIP. Najbardziej

popularnym sposobem na tanie wykonywanie połączeń poza siecią VoIP

popularnym sposobem na tanie wykonywanie połączeń poza siecią VoIP

jest system pre-paid.

jest system pre-paid.

Wady telefonii VoIP

Wady telefonii VoIP

konieczne jest posiadanie stabilnego łącza internetowego,

konieczne jest posiadanie stabilnego łącza internetowego,

ponieważ w przeciwnym razie prowadzone rozmowy mogą być

ponieważ w przeciwnym razie prowadzone rozmowy mogą być

przerywane, lub zniekształcone,

przerywane, lub zniekształcone,

dodatkowe koszty w przypadku nie posiadania komputera, czyli

dodatkowe koszty w przypadku nie posiadania komputera, czyli

zakup telefonu IP lub bramki VoIP,

zakup telefonu IP lub bramki VoIP,

przerwa w dostawie prądu uniemożliwia prowadzenie rozmowy

przerwa w dostawie prądu uniemożliwia prowadzenie rozmowy

np.: w takim przypadku firma nie ma możliwości korzystania z

np.: w takim przypadku firma nie ma możliwości korzystania z

telefonu,

telefonu,

narażenie na działanie wirusów, które zakłócają pracę

narażenie na działanie wirusów, które zakłócają pracę

komputera i uniemożliwiają korzystanie z oprogramowania,

komputera i uniemożliwiają korzystanie z oprogramowania,

problemy z dzwonieniem na telefony alarmowe – bardzo wiele

problemy z dzwonieniem na telefony alarmowe – bardzo wiele

ludzi pracuje nad tym, żeby taka możliwość była dostępna w

ludzi pracuje nad tym, żeby taka możliwość była dostępna w

VoIP, jednak w dalszym ciągu jest z tym problem. Alternatywą

VoIP, jednak w dalszym ciągu jest z tym problem. Alternatywą

dla takiego rozwiązania jest aby numery alarmowe były

dla takiego rozwiązania jest aby numery alarmowe były

obsługiwane tradycyjnym łączem telefonicznym.

obsługiwane tradycyjnym łączem telefonicznym.

Protokół H.323

Protokół H.323

H.323 jest zestawem protokołów, który jest

H.323 jest zestawem protokołów, który jest

odpowiedzialny za komunikacje głosową, wideo

odpowiedzialny za komunikacje głosową, wideo

rozmowy, a także prowadzenie konferencji przez

rozmowy, a także prowadzenie konferencji przez

sieć pakietową.

sieć pakietową.

Po raz pierwszy został zdefiniowany prze ITU w

Po raz pierwszy został zdefiniowany prze ITU w

1996 roku i jest regularnie aktualizowany.

1996 roku i jest regularnie aktualizowany.

Najnowsza, a zarazem najbardziej aktualna jest

Najnowsza, a zarazem najbardziej aktualna jest

wersja siódma protokołu i pochodzi z 2009 roku

wersja siódma protokołu i pochodzi z 2009 roku

Elementy architektury

Elementy architektury

H.323

H.323

Protokół H.323 definiuje cztery podstawowe

Protokół H.323 definiuje cztery podstawowe

składniki

składniki

systemu przesyłające w czasie rzeczywistym dane

systemu przesyłające w czasie rzeczywistym dane

multimedialne:

multimedialne:

terminale (ang.

terminale (ang.

Terminals

Terminals

),

),

strażnicy (ang.

strażnicy (ang.

Gatekeppers

Gatekeppers

),

),

bramy (ang.

bramy (ang.

Gates

Gates

),

),

wielopunktowe jednostki sterujące MCU (ang.

wielopunktowe jednostki sterujące MCU (ang.

Multipoint Control Unit

Multipoint Control Unit

).

).

Terminale

Terminale

Zazwyczaj terminalami są:

Zazwyczaj terminalami są:

telefony IP,

telefony IP,

wideofony IP,

wideofony IP,

telefony Softphone.

telefony Softphone.

Terminale pozwalają przesyłać dane multimedialne

Terminale pozwalają przesyłać dane multimedialne

w czasie rzeczywistym. Podstawowym zadaniem

w czasie rzeczywistym. Podstawowym zadaniem

terminali jest przesyłanie głosu, który jest

terminali jest przesyłanie głosu, który jest

niezbędny do prowadzenia rozmów telefonicznych.

niezbędny do prowadzenia rozmów telefonicznych.

Opcjonalnie terminal może obsługiwać funkcje

Opcjonalnie terminal może obsługiwać funkcje

wideo, a także umożliwia przesyłanie danych

wideo, a także umożliwia przesyłanie danych

Strażnicy

Strażnicy

Elementem opcjonalny. Strażnik jest hostem w sieci, który

Elementem opcjonalny. Strażnik jest hostem w sieci, który

jest odpowiedzialny za monitorowanie połączeń oraz ma

jest odpowiedzialny za monitorowanie połączeń oraz ma

możliwość sygnalizacyjne dla zakończeń H.323 (terminali).

możliwość sygnalizacyjne dla zakończeń H.323 (terminali).

Zakres sieci, gdzie działa strażnik jest nazywany strefą (ang.

Zakres sieci, gdzie działa strażnik jest nazywany strefą (ang.

zone

zone

). W każdej strefie może występować tylko jeden

). W każdej strefie może występować tylko jeden

strażnik, na każdego strażnika może przypadać tylko jedna

strażnik, na każdego strażnika może przypadać tylko jedna

strefa. Jeżeli strażnik jest wykryty w sieci, to wszystkie

strefa. Jeżeli strażnik jest wykryty w sieci, to wszystkie

terminale mają obowiązek korzystać z niego.

terminale mają obowiązek korzystać z niego.

Strażnik musi zapewnić:

Strażnik musi zapewnić:

przydzielenie adresu,

przydzielenie adresu,

uwierzytelnienie rejestracji,

uwierzytelnienie rejestracji,

kontrolę dostępności pasma,

kontrolę dostępności pasma,

zarządzanie rejestracją i połączeniami w strefie,

zarządzanie rejestracją i połączeniami w strefie,

kontrola połączeń.

kontrola połączeń.

Bramy

Bramy

Zadaniem bramy jest połączenie sieci pakietowej z

Zadaniem bramy jest połączenie sieci pakietowej z

innymi rodzajami sieci. Przykładem może być

innymi rodzajami sieci. Przykładem może być

komunikacja między terminalami H.323 i telefonami

komunikacja między terminalami H.323 i telefonami

dołączonymi do standardowej sieci telefonicznej.

dołączonymi do standardowej sieci telefonicznej.

Brama musi dysponować odpowiednimi narzędziami

Brama musi dysponować odpowiednimi narzędziami

konwertującymi różne formaty, a także obsługiwać

konwertującymi różne formaty, a także obsługiwać

sieci oparte o różne technologie. Brama

sieci oparte o różne technologie. Brama

przeprowadza wiec złożone operacje. Zapewnia nam

przeprowadza wiec złożone operacje. Zapewnia nam

wykonywanie operacji w czasie rzeczywistym i

wykonywanie operacji w czasie rzeczywistym i

zachowuje jak najmniejsze opóźnienia

zachowuje jak najmniejsze opóźnienia

Wielopunktowa jednostka

Wielopunktowa jednostka

sterująca MCU

sterująca MCU

MCU jest urządzeniem pracującym z H.323, które

MCU jest urządzeniem pracującym z H.323, które

ma za zadanie realizowanie połączeń

ma za zadanie realizowanie połączeń

konferencyjnych.

konferencyjnych.

MCU składa się z dwóch części:

MCU składa się z dwóch części:

MC – kontroler wielopunktowy (ang.

MC – kontroler wielopunktowy (ang.

Multipoint Controller

Multipoint Controller

),

),

MP – element przetwarzania wielopunktowego (ang.

MP – element przetwarzania wielopunktowego (ang.

Multipoint Processors

Multipoint Processors

).

).

Zadaniem MC jest podłączenie danego klienta do

Zadaniem MC jest podłączenie danego klienta do

konferencji, a także zaprezentowanie go obecnym

konferencji, a także zaprezentowanie go obecnym

już uczestnikom.

już uczestnikom.

MC ma także za zadanie zapewnić jak najlepszą

MC ma także za zadanie zapewnić jak najlepszą

synchronizacje klientów, po to aby zapewnić

synchronizacje klientów, po to aby zapewnić

optymalne warunki komunikacji.

optymalne warunki komunikacji.

Protokół SIP

Protokół SIP

Protokół SIP (ang.

Protokół SIP (ang.

Session Initiation Protocol

Session Initiation Protocol

) został

) został

opracowany przez Internet Engineering Task Force i

opracowany przez Internet Engineering Task Force i

ma za zadanie kontrolowanie sesji multimedialnych.

ma za zadanie kontrolowanie sesji multimedialnych.

Protokół ten zbiera wiele pochwał od profesjonalistów

Protokół ten zbiera wiele pochwał od profesjonalistów

IT, natomiast innego zdania są pracownicy telefonii

IT, natomiast innego zdania są pracownicy telefonii

tradycyjnej, którzy podchodzą bardziej krytycznie do

tradycyjnej, którzy podchodzą bardziej krytycznie do

tego protokołu. Głównym powodem takiego rozwoju

tego protokołu. Głównym powodem takiego rozwoju

sytuacji jest fakt, że protokół SIP powstał poza

sytuacji jest fakt, że protokół SIP powstał poza

światem telefonii. Jednak po pewnym czasie bardzo

światem telefonii. Jednak po pewnym czasie bardzo

wiele ludzi pracujących w telekomunikacji zaczęło się

wiele ludzi pracujących w telekomunikacji zaczęło się

przekonywać i dostrzegać, że SIP w porównaniu z

przekonywać i dostrzegać, że SIP w porównaniu z

protokołem H.323 w zasadzie nie posiada wad.

protokołem H.323 w zasadzie nie posiada wad.

Zasady funkcjonowania

Zasady funkcjonowania

protokołu SIP

protokołu SIP

Architektura protokołu SIP opiera się na kilku bardzo

Architektura protokołu SIP opiera się na kilku bardzo

popularnych protokołach internetowych: SMTP oraz HTTP.

popularnych protokołach internetowych: SMTP oraz HTTP.

Dodatkowo wykorzystuje funkcje zdefiniowane w protokołach

Dodatkowo wykorzystuje funkcje zdefiniowane w protokołach

RTP i RTCP, które opisują format multimedialnych pakietów IP,

RTP i RTCP, które opisują format multimedialnych pakietów IP,

a także funkcje protokołu SDP (ang.

a także funkcje protokołu SDP (ang.

Session Description

Session Description

Protocol

Protocol

), które są odpowiedzialne za definiowanie sesji

), które są odpowiedzialne za definiowanie sesji

multimedialnych.

multimedialnych.

Może w każdej chwili modyfikować sesję lub w dowolnym

Może w każdej chwili modyfikować sesję lub w dowolnym

momencie ją zakończyć.

momencie ją zakończyć.

Protokół w większości przypadków potrafi wykonać te same

Protokół w większości przypadków potrafi wykonać te same

zadania co bardzo rozbudowany H.323.

zadania co bardzo rozbudowany H.323.

SIP ma za zadanie najpierw utworzyć sesję, a następnie

SIP ma za zadanie najpierw utworzyć sesję, a następnie

administrować ją dopóki komunikacja trwa.

administrować ją dopóki komunikacja trwa.

Zasady funkcjonowania

Zasady funkcjonowania

protokołu SIP

protokołu SIP

Protokół SIP w jasny sposób obsługuje mobilność

Protokół SIP w jasny sposób obsługuje mobilność

użytkowników, natomiast w sieciach PSTN było to bardzo

użytkowników, natomiast w sieciach PSTN było to bardzo

trudne do zrealizowania. Mobilność jest to możliwość

trudne do zrealizowania. Mobilność jest to możliwość

wykonania połączenia, odbieranie go, a także dostęp do

wykonania połączenia, odbieranie go, a także dostęp do

swojego profilu w dowolnym miejscu po uprzednim

swojego profilu w dowolnym miejscu po uprzednim

zalogowaniu. Proces logowania może odbywać się z

zalogowaniu. Proces logowania może odbywać się z

dowolnego terminala podłączonego do sieci Ethernet, która

dowolnego terminala podłączonego do sieci Ethernet, która

obsługuje protokół SIP.

obsługuje protokół SIP.

Działanie mobilności w SIP musi zapewnić usługę

Działanie mobilności w SIP musi zapewnić usługę

rozpoznawania użytkowników w sieci, którzy w szybkim

rozpoznawania użytkowników w sieci, którzy w szybkim

czasie zmieniają swoje miejsce położenia. Protokół ma za

czasie zmieniają swoje miejsce położenia. Protokół ma za

zadanie znalezienie w sieci nowo powstałego użytkownika,

zadanie znalezienie w sieci nowo powstałego użytkownika,

który się zalogował i ewentualnie nawiązać z nim

który się zalogował i ewentualnie nawiązać z nim

połączenie. Protokół ten wysyła komunikaty przy stosowania

połączenie. Protokół ten wysyła komunikaty przy stosowania

protokółów TCP i UDP, jak również łączy ze sobą sieci

protokółów TCP i UDP, jak również łączy ze sobą sieci

mobilne i stacjonarne

mobilne i stacjonarne

Elementy architektury SIP

Elementy architektury SIP

Protokół SIP definiuje dwa typy urządzeń, a

Protokół SIP definiuje dwa typy urządzeń, a

są to:

są to:

terminale – są nazywane terminalami

terminale – są nazywane terminalami

końcowymi, nazywane UA (ang.

końcowymi, nazywane UA (ang.

User Agents

User Agents

),

),

mogą być aplikacjami uruchamianymi na

mogą być aplikacjami uruchamianymi na

komputerze (softphone) lub urządzeniami

komputerze (softphone) lub urządzeniami

podobnymi z wyglądu do zwykłych telefonów,

podobnymi z wyglądu do zwykłych telefonów,

serwery – wykonują różnego rodzaju usługi,

serwery – wykonują różnego rodzaju usługi,

aby ułatwić nam poruszanie się w sieci.

aby ułatwić nam poruszanie się w sieci.

Terminale

Terminale

Terminale posiadają możliwość konfiguracji. Są one

Terminale posiadają możliwość konfiguracji. Są one

odpowiedzialne za komunikacje pomiędzy użytkownikiem, a

odpowiedzialne za komunikacje pomiędzy użytkownikiem, a

siecią. UA – terminal w sieci SIP zawiera poniższe komponenty:

siecią. UA – terminal w sieci SIP zawiera poniższe komponenty:

UAC

UAC

(ang.

(ang.

User Agent Client

User Agent Client

) – jest to klient w terminalu, który

) – jest to klient w terminalu, który

inicjuje żądania protokołu SIP, a także ma za zadanie

inicjuje żądania protokołu SIP, a także ma za zadanie

nawiązywanie połączeń,

nawiązywanie połączeń,

UAS

UAS

(ang.

(ang.

User Agent Server

User Agent Server

) – jest to serwer w terminalu,

) – jest to serwer w terminalu,

oczekuje on na komunikaty od innych urządzeń w sieci np.:

oczekuje on na komunikaty od innych urządzeń w sieci np.:

połączenie od innego użytkownika, a także odpowiada na te

połączenie od innego użytkownika, a także odpowiada na te

komunikaty.

komunikaty.

Terminal został podzielony na klienta i serwer, dzięki czemu

Terminal został podzielony na klienta i serwer, dzięki czemu

radzi sobie bardzo dobrze podczas komunikacji bez

radzi sobie bardzo dobrze podczas komunikacji bez

jakiegokolwiek dodatkowego sprzętu. Podczas, gdy klient

jakiegokolwiek dodatkowego sprzętu. Podczas, gdy klient

wyśle żądanie może ono przejść nawet przez kilka serwerów,

wyśle żądanie może ono przejść nawet przez kilka serwerów,

aż w końcu dotrze do odpowiedniego serwera. Następnie

aż w końcu dotrze do odpowiedniego serwera. Następnie

serwer wysyła odpowiedź, która dociera do klienta.

serwer wysyła odpowiedź, która dociera do klienta.

Serwery

Serwery

Mają za zadanie pomagać w komunikacji pomiędzy

Mają za zadanie pomagać w komunikacji pomiędzy

terminalami. Występują cztery rodzaje serwerów:

terminalami. Występują cztery rodzaje serwerów:

Serwer Proxy

Serwer Proxy

– jego zadaniem jest odbieranie

– jego zadaniem jest odbieranie

żądania połączenia od UA, a następnie przekazuje je

żądania połączenia od UA, a następnie przekazuje je

do innego serwera proxy, gdy stacja jest poza

do innego serwera proxy, gdy stacja jest poza

zasięgiem administracji. Żądanie może być

zasięgiem administracji. Żądanie może być

przesyłane przez wiele serwerów SIP zanim osiągnie

przesyłane przez wiele serwerów SIP zanim osiągnie

swoje przeznaczenie. Serwer proxy może być

swoje przeznaczenie. Serwer proxy może być

stosowany jako klient, a także jako serwer i może

stosowany jako klient, a także jako serwer i może

wydawać żądania i odpowiedzi. Jednym z

wydawać żądania i odpowiedzi. Jednym z

ważniejszych zadań serwera proxy jest umożliwienie

ważniejszych zadań serwera proxy jest umożliwienie

połączenia pomiędzy terminalami VoIP, a telefonią

połączenia pomiędzy terminalami VoIP, a telefonią

PSTN.

PSTN.

Serwery

Serwery

Serwer Redirect

Serwer Redirect

– w odróżnieniu od serwera proxy nie

– w odróżnieniu od serwera proxy nie

przekierowuje żądań do innych serwerów, lecz powiadamia

przekierowuje żądań do innych serwerów, lecz powiadamia

dzwoniącego o aktualnej lokalizacji miejsca przeznaczenia. Gdy

dzwoniącego o aktualnej lokalizacji miejsca przeznaczenia. Gdy

odbierze żądanie od klienta nie wysyła go dalej, lecz odpowiada

odbierze żądanie od klienta nie wysyła go dalej, lecz odpowiada

na nie, a następnie zwraca adres następnego serwera z którym

na nie, a następnie zwraca adres następnego serwera z którym

ma się skontaktować w celu odnalezienia tego właściwego.

ma się skontaktować w celu odnalezienia tego właściwego.

Serwer Redirect zapomina o przyjętym zgłoszeniu zaraz po jego

Serwer Redirect zapomina o przyjętym zgłoszeniu zaraz po jego

wykonaniu.

wykonaniu.

Registrar

Registrar

– jest to specjalna baza danych, która komunikuje

– jest to specjalna baza danych, która komunikuje

się z węzłami SIP w celu zebrania i przechowywania informacji

się z węzłami SIP w celu zebrania i przechowywania informacji

na temat użytkowników. Dane te są używane w trakcie

na temat użytkowników. Dane te są używane w trakcie

nawiązywania połączenia do odnajdywania w sieci węzłów

nawiązywania połączenia do odnajdywania w sieci węzłów

docelowych. Kiedy węzeł rejestruje się w rejestrze, przekazuje

docelowych. Kiedy węzeł rejestruje się w rejestrze, przekazuje

mu informacje o adresie IP i porcie węzła, które będą

mu informacje o adresie IP i porcie węzła, które będą

wykorzystywane przy dalszej komunikacji.

wykorzystywane przy dalszej komunikacji.

Serwery

Serwery

Serwer lokalizacji

Serwer lokalizacji

(ang.

(ang.

Location Server

Location Server

) – zadaniem tego

) – zadaniem tego

serwera jest tylko przechowywanie informacji. Znajdują się

serwera jest tylko przechowywanie informacji. Znajdują się

informacje dotyczące rejestracji użytkownika. Server

informacje dotyczące rejestracji użytkownika. Server

lokalizacji jest używany zazwyczaj tylko wtedy gdy

lokalizacji jest używany zazwyczaj tylko wtedy gdy

przechowujemy duże ilości danych.

przechowujemy duże ilości danych.

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

- Slide 48

- Slide 49

- Slide 50

Wyszukiwarka

Podobne podstrony:

Systemy i Sieci Tele W3

Systemy i Sieci Tele W7

Systemy i Sieci Tele W9

Systemy i sieci Tele W4

Systemy i Sieci Tele W5

Systemy i Sieci Tele W2

Systemy i Sieci Tele W1

Systemy i Sieci Tele W6

Systemy i Sieci Tele W3

Systemy i Sieci Tele W7

Montowanie i badanie sieci tele Nieznany

Sieci-komputerowe, Informatyka, Systemy i sieci komputerowe

Systemy i sieci telekomunikacyjne

Systemy i sieci SDH i PDH

Projekt, Szkoła, Systemy i Sieci, Projekt Sieci Elektryk

Tematyka projektów przedmiotu Systemy i sieci telekomunikacyjne

Systemy i Sieci Światłowodowe wykład nr 3, Systemy i Sieci Światłowodowe wykład nr 3

Katedra Systemow i Sieci Radiok Nieznany

więcej podobnych podstron