Zapory sieciowe

KSW

Informatyka i ekonometria

Damian Sobinek

Rok 2, grupa 3

Czym jest zapora

sieciowa?

Zapora sieciowa (

firewall – ściana ogniowa, często mylnie

tłumaczone jako ściana ognia) - jeden ze sposobów

zabezpieczania sieci i systemów

. Termin ten może

odnosić się zarówno do dedykowanego sprzętu komputerowego wraz

ze specjalnym oprogramowaniem, jak i do samego oprogramowania

blokującego niepowołany dostęp do

, na którego straży stoi.

Zapory sieciowe są zwykle stawiane na styku dwóch sieci

komputerowych, np.

i sieci lokalnej (LAN) (wtedy zapora

pracuje często dodatkowo jako router), oraz na ważnych serwerach. Na

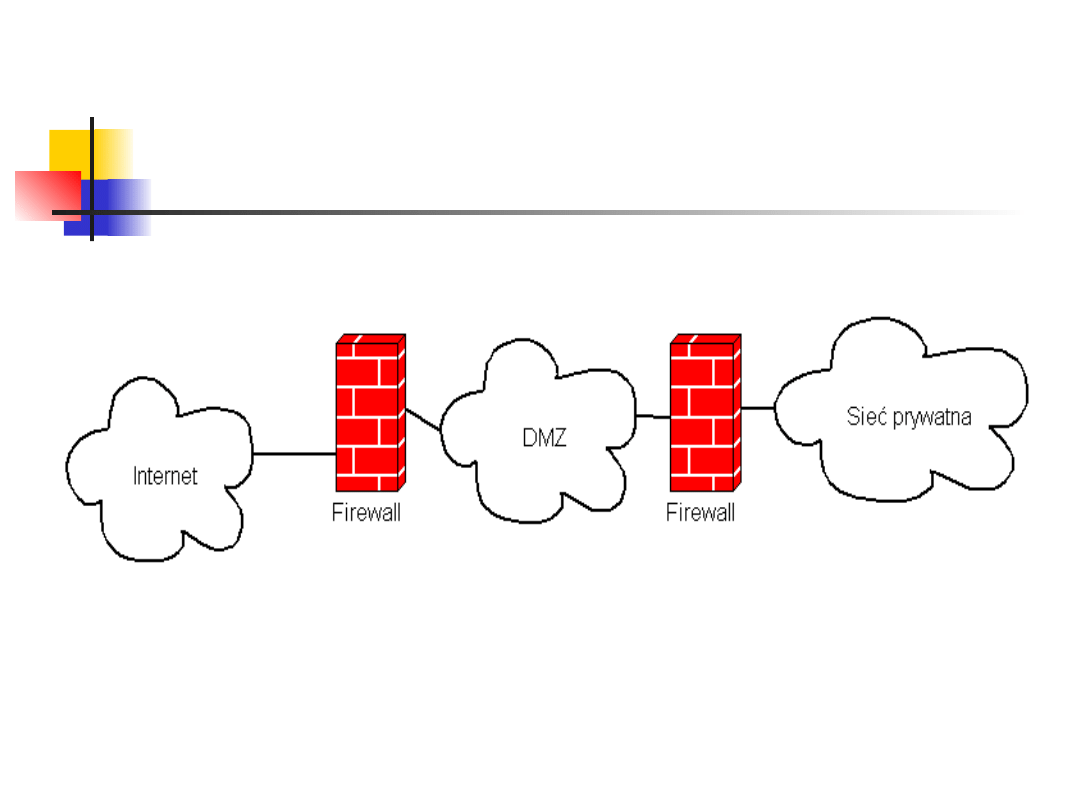

zaporze można zdefiniować specjalna strefę DMZ - podsieć, która

izoluje od wewnętrznej sieci lokalne serwery udostępniające usługi na

zewnątrz.

Typy zapór sieciowych

Zapora sieciowa filtrująca pakiety

(packet-filtering firewall),

Zapora sieciowa z inspekcją

stanów (stateful-inspection

firewall),

Zapora sieciowa pośrednicząca

(application proxy firewall)

Architektura zapory

sieciowej

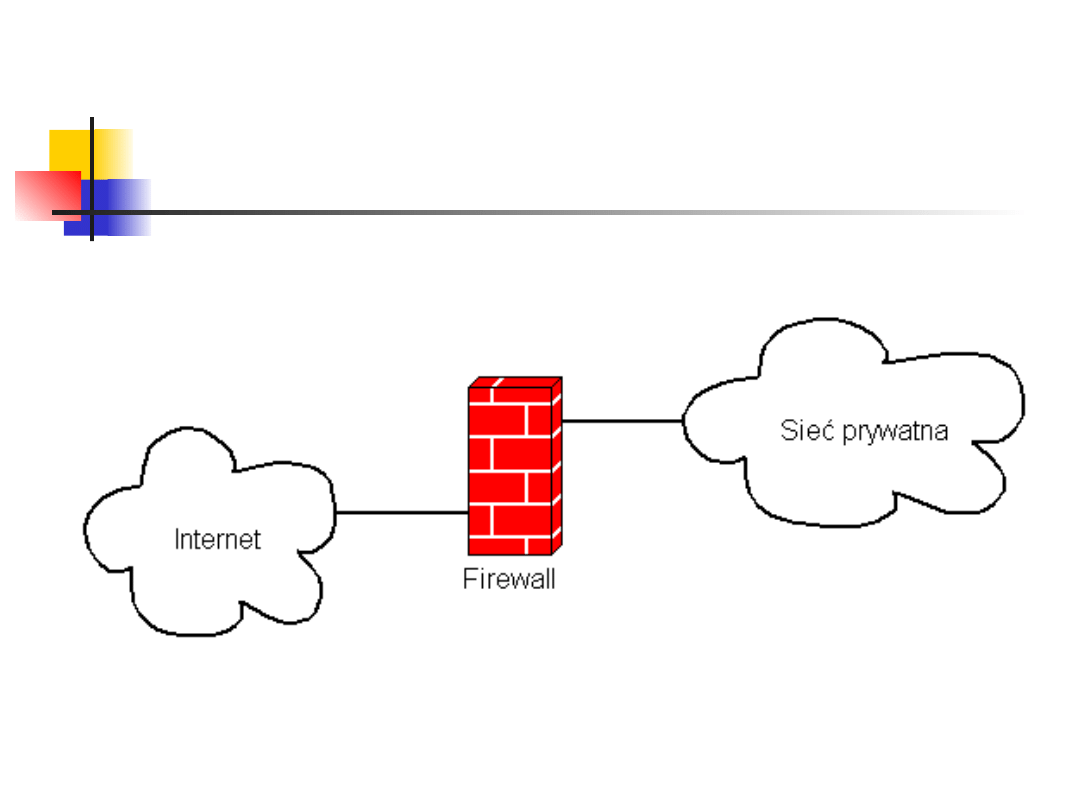

Zapora ogniowa z dwiema kartami,

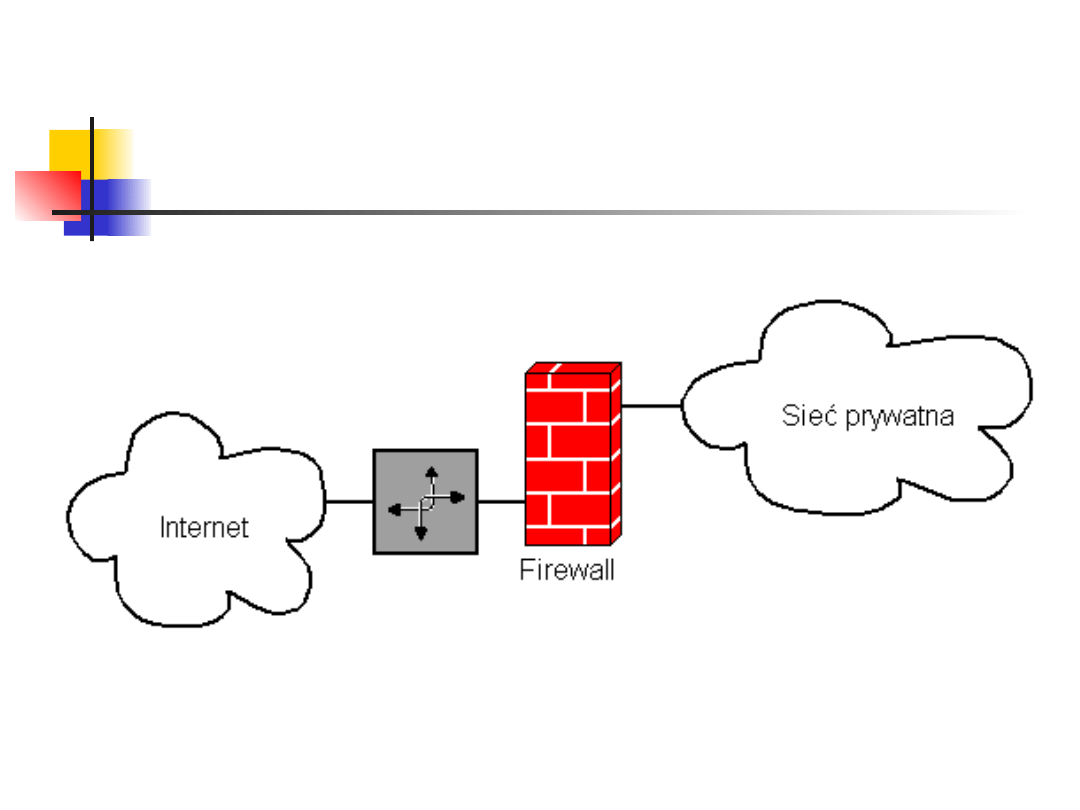

Zapora ogniowa z routerem

ekranującym,

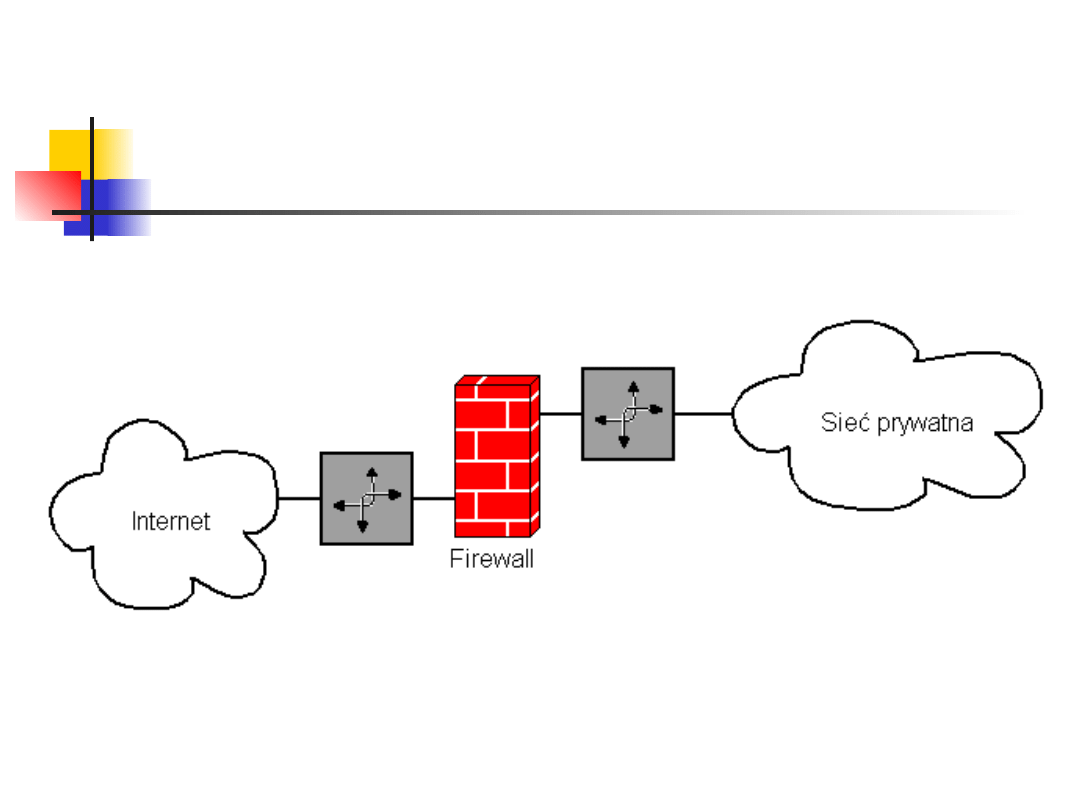

Zapora ogniowa z dwoma routerami

ekranującymi.

oraz ich kombinacje.

Trzy typy:

Firewall z dwiema kartami

Zapora z routerem

ekranującym

Dwa routery ekranujące

DMZ

Ataki jakim może zapobiec

firewall

Pingflood Atak typu pingflood polega na „bombardowaniu” komputera

pakietami ICMP o większej niż dozwolona wielkości (tzn. większej niż 65 536 B).

Do ich wysyłania wykorzystywany jest program ping.

Land Skutki ataku typu land mogą być takie same, jak opisanego wyżej

pingfloodu. Sam przebieg jest jednak inny. Agresor wysyła sfałszowany pakiet, w

którym adres IP komputera-adresata jest taki sam, jak numer IP nadawcy.

Smurf Attack Do sieci kierowanych jest wiele pakietów protokołu ICMP, których

adres zwrotny został zastąpiony adresem rozgłoszeniowym (tzw. broadcast; w

niektórej literaturze nazywany jest adresem rozsiewczym). W wyniku tego

wszystkie komputery znajdujące się w danej sieci zaczynają odpowiadać na

otrzymaną informację.

Skanowanie portów Ten typ ataku często zapowiada kolejne (na przykład

próbę zainfekowania komputera koniem trojańskim lub robakiem). Cracker (lub

napisany przez crackera skrypt) skanuje komputer w celu wykrycia wolnych

portów, przez które możliwe będzie „wszczepienie” złośliwego kodu, lub aby

zebrać nieco informacji na temat sposobu wykorzystania sieci (np. czy

atakowany korzysta z programów typu peer to peer lub z poczty elektronicznej).

Komercyjne firewalle

Norton Internet Security - Umożliwia pobieranie aktualizacji

zabezpieczeń przez 12 miesięcy i korzystanie z nowych funkcji

produktu przez cały rok. Następnie można wykupić kolejne roczne

subskrypcje. Zapewnia bezpieczne korzystanie z komputera dzięki

automatycznemu aktualizowaniu zabezpieczeń przed wirusami, końmi

trojańskimi i robakami.

Panda Internet Security - to zintegrowana, kompletna ochrona

komputera, dzięki której możesz bezpiecznie korzystać z Internetu.

Zapobiega kradzieżom informacji osobistych (dane logowania,

numerów kart kredytowych itp.) oraz chroni komputer przed innymi

zagrożeniami internetowymi, takimi jak wirusy, programy szpiegujące,

hakerzy i oszustwa online.

BitDefender Internet Security - pokrywa zapotrzebowanie każdej

rodziny korzystającej z Internetu. Dostarcza niezbędnej ochrony

przeciw wirusom, programom szpiegującym, spamowi, podszywaniu

się, intruzom i zakazanej zawartości stron.

Darmowe firewalle

ZoneAlarm - jest zaporą ogniową dostępną w dwóch wersjach. Pierwsza

jest darmowa dla użytkowników indywidualnych i instytucji non profit

(wykluczając urzędy państwowe i instytucje edukacyjne).

Sygate Personal Firewall - Firewall o sporym zakresie możliwej

konfiguracji poziomu bezpieczeństwa. Zapewnia pełne wsparcie ICS,

zabezpieczenie protokołu poziomu sterowników i bardzo rozbudowane

możliwości logowania.

Sunbelt Kerio Personal Firewall- Łatwy i przejrzysty w obsłudze firewall.

Oferuje ochronę przed atakami z sieci w tym tryb "stealth", technologię

ICSA (certyfikowana technologia ochrony), sprawdzanie integralności

uruchamianych aplikacji (sygnatury MD5). Filtrowanie www (blokowanie

pop-upów, reklam, cookies i skryptów) tylko w wersji płatnej. Instalator jest

połączeniem wersji płatnej i darmowej = po 30 dniach dodatkowe funkcje

ulegną deaktywacji i pozostanie okrojona ale ciągle funkcjonalna wersja

podstawowa.

Outpost Firewall Free- Outpost oferuje większość typowych dla tego typu

programów możliwości czyli ochronę przed atakami, trojanami / wirusami i

robakami przesyłanymi w poczcie a także tryb "stealth". Program ma

wbudowane standardowo kilka wtyczek poszerzających możliwości. Więcej

dostępnych tylko dla wersji płatnej Pro.

Document Outline

Wyszukiwarka

Podobne podstrony:

O'Reilly How To Build A FreeBSD STABLE Firewall With IPFILTER From The O'Reilly Anthology

Przenikanie firewalli w tunelach kryptograficznych

2009 01 Firewall w Linuksie [Poczatkujacy]

Firewalle i bezpieczenstwo w sieci Vademecum profesjonalisty firevp

Definiowanie reguł postępowania dla serwera FireWall określających sposób dostępu do wybranych serwe

Firewalle i bezpieczeństwo w sieci Vademecum profesjonalisty

firewall manual

Linux 2 4 Firewall designl fw a4

Cisco IOS Firewall Intrusion Detection System(1)

Firewalls r472

Firewalls, Firewall

FirewallPIX

PSI firewall

Firewalle i bezpieczenstwo w sieci Vademecum profesjonalisty firevp

Firewall i kryptografia

FirewallIOS

Cisco PIX Firewalle cispix

firewalle i bezpieczeństwo w sieci (helion, stresczenie) GXQCAUNAIKIGTTUEZOAK6IMEJFBA6ZPGGJGDAZY

firewall

więcej podobnych podstron