Analiza zagrożeń dla sieci

komputerowej

Informacja posiada trzy cechy

odnośnie jej bezpieczeństwa, są to:

◘ tajność

◘ integralność

◘ dostępność

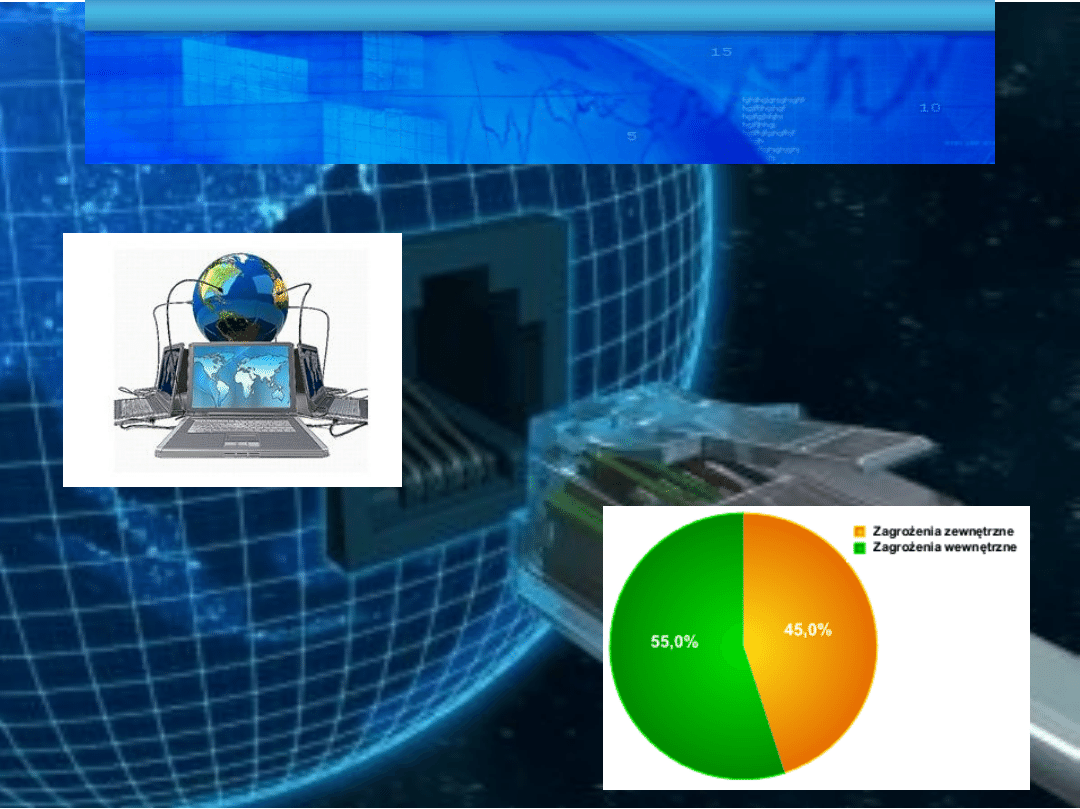

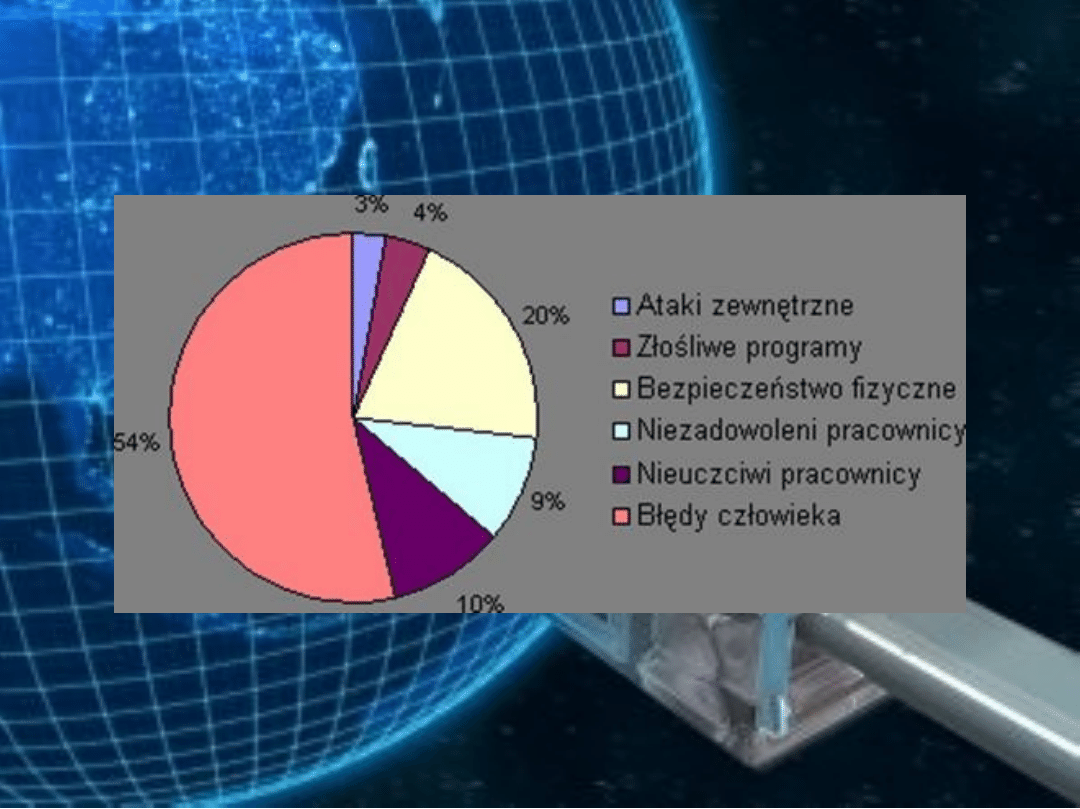

Generalnie zagrożenia

można podzielić na dwie

kategorie:

◘ wewnętrzne

◘ zewnętrzne

Zagrożenia stwarzają intruzi, których można podzielić na dwie

grupy ludzi:

intruzi mający małą

wiedzę z zakresu informatyki

i niewielkie umiejętności

hakerzy, intruzi

będący specjalistami w

dziedzinie informatyki i

którzy

kierują

się

najczęściej

chęcią

zysku

lub

silną

motywacją

do

przekroczenia

jakiejś

bariery bezpieczeństwa

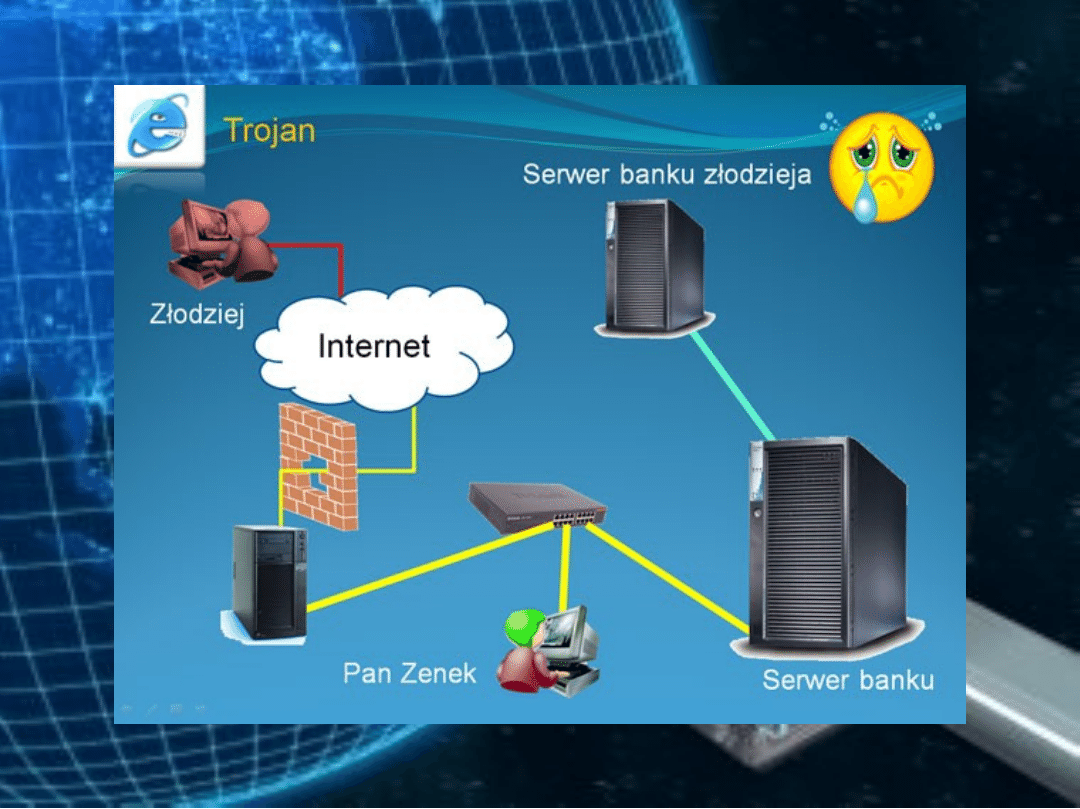

Ataki na system komputerowy ze względu na

miejsce, z którego są przeprowadzane można

podzielić na:

► lokalne – intruz ma fizyczny dostęp

do

atakowanego

komputera

(są

najgroźniejsze)

► z sieci:

► wewnętrzne – atak przeprowadzany z

sieci, do której bezpośrednio włączony jest

cel ataku

► zewnętrzne (zdalne) – atakujący znajduje się

w sieci zewnętrznej względem celu ataku

(najtrudniejsze do przeprowadzenia i najbardziej

widowiskowe)

Intruz atakuje nasz system komputerowy

przeprowadzając serię ataków. Ataki te można

podzielić na trzy grupy:

❶ Ataki rozpoznawcze

❷ Ataki dostępu

❸ Ataki blokowania usług (DoS – Denial of

Service)

Zalety:

↗ szybka komunikacja z ludźmi na całym świecie

↗ szybkie przesyłanie informacji

↗ edukacja

↗ szybkie wyszukiwanie informacji

↗ możliwość korzystania ze swojego konta bankowego,

przelewów pieniędzy, opłacania rachunków itp.

↗ zakupy przez internet, możliwość ściągania różnych

programów (z odpowiednimi licencjami np. freeware, public

domain)

↗ rozrywka

↗ anonimowość → zwierzanie się,prośba o pomoc np.

psychiczną bez ryzyka „zostania wyśmianym”

↗ rozwój zainteresowań m. in poprzez różnego rodzaju fora

Wady:

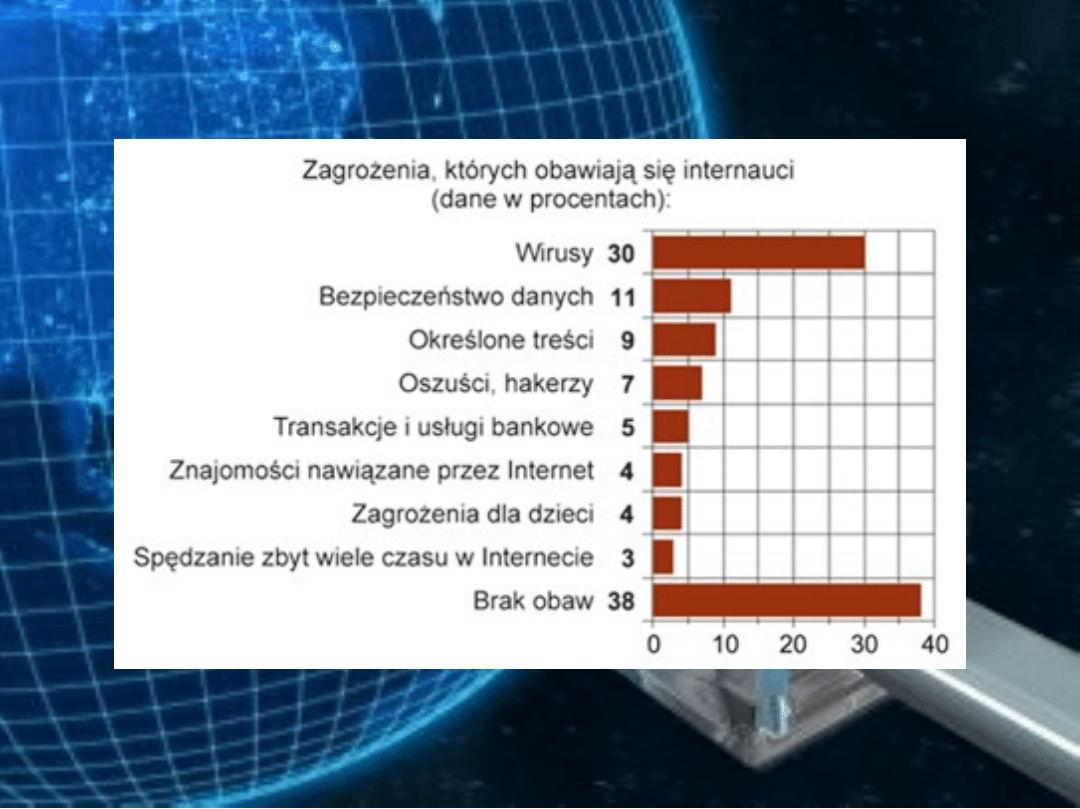

↘ wirusy

↘ hakerstwo

↘ spam

↘ anonimowość → możliwość pedofilstwa

↘ treści pornograficzne dostępne dla dzieci

↘ piractwo komputerowe

↘ naruszanie praw autorskich

↘ uzależnienie i utrata poczucia czasu

↘ konkurencja dla bibliotek → rozwój lenistwa

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

Wyszukiwarka

Podobne podstrony:

Analiza zagrożeń dla sieci komputerowej

Zagrożenia dla systemów komputerowych, edukacja i nauka, Informatyka

13 a arkusze analizy zagrozen dla procesu, Towaroznawstwo UR, SEMESTR VI, SBŻ

13 arkusze analizy zagrozen dla surowcow, Towaroznawstwo UR, SEMESTR VI, SBŻ

klink,Sieci telekomunikacyjne,zagrożenia i ataki w sieci komputerowej

Zagrożenia i ataki w sieci komputerowej

SK-cw2 4h MODEMY opis przebiegu zaj dla studenta, Sieci Komputerowe

Sieci komputerowe dla każdego, 000, Helion

2.3.1 Używanie warstw do analizy problemów związanych z przepływem informacji, 2.3 Modele działania

Sieci komputerowe dla każdego, glosariusz, Helion

SK-cw2 4h MODEMY opis przebiegu zaj dla studenta, Sieci Komputerowe

Lowe Doug Sieci komputerowe dla o

więcej podobnych podstron