„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

MINISTERSTWO EDUKACJI

NARODOWEJ

Krystyna Skarżyńska

Administrowanie sieciami komputerowymi

312[02].Z3.04

Poradnik dla nauczyciela

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy

Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

1

Recenzenci:

dr inż. Lechosław Kozłowski

mgr inż. Zbigniew Miszczak

Opracowanie redakcyjne:

mgr inż. Ryszard Zankowski

Konsultacja:

mgr Małgorzata Sienna

Poradnik stanowi obudowę dydaktyczną programu jednostki modułowej 312[02].Z3.04,

„Administrowanie sieciami informatycznymi”, zawartego w programie nauczania dla zawodu

technik teleinformatyk.

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy, Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

2

SPIS TREŚCI

1.

Wprowadzenie

3

2.

Wymagania wstępne

4

3.

Cele kształcenia

5

4.

Przykładowe scenariusze zadań

6

5.

Ćwiczenia

10

5.1.

Charakterystyka systemów plików w Windows NT

10

5.1.1. Ćwiczenia

10

5.2.

Bezpieczeństwo i prawa dostępu

12

5.2.1. Ćwiczenia

12

5.3.

Zasoby dyskowe

14

5.3.1. Ćwiczenia

14

5.4.

Drukowanie

15

5.4.3. Ćwiczenia

15

5.5.

Archiwizacja danych

17

5.5.1. Ćwiczenia

17

5.6.

System plików w systemach Linux-owych

18

5.6.1. Ćwiczenia

18

5.7.

Zabezpieczenia systemów linuxowych

19

5.7.1. Ćwiczenia

19

5.8.

Zarządzanie kontami użytkowników

20

5.8.1. Ćwiczenia

20

5.9.

Drukowanie

22

5.9.1. Ćwiczenia

22

5.10.

Archiwizacja danych i przywracanie systemu

23

5.10.1. Ćwiczenia

23

5.11.

Budowa systemu plików Novell

25

5.11.3. Ćwiczenia

25

5.12.

Obiekty w sieci Novell

26

5.12.3. Ćwiczenia

26

5.13.

Drukowanie

28

5.13.3. Ćwiczenia

28

5.14.

System zabezpieczeń sieci

29

5.14.3. Ćwiczenia

29

5.15.

Skrypty logowania

31

5.15.3. Ćwiczenia

31

6. Ewaluacja osiągnięć ucznia

33

7. Literatura

45

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

3

1. WPROWADZENIE

Poradnik będzie pomocny w przyswajaniu wiedzy o podstawowych sposobach

administrowania wybranymi systemami sieciowymi. W poradniku uczeń znajdzie:

–

wymagania wstępne – wykaz umiejętności, jakie powinieneś mieć już ukształtowane,

abyś bez problemów mógł korzystać z poradnika,

–

cele kształcenia – wykaz umiejętności, jakie ukształtujesz podczas pracy z poradnikiem,

–

materiał nauczania – wiadomości teoretyczne niezbędne do opanowania treści jednostki

modułowej,

–

zestaw pytań, abyś mógł sprawdzić, czy już opanowałeś określone treści,

–

ć

wiczenia, które pomogą Ci zweryfikować wiadomości teoretyczne oraz ukształtować

umiejętności praktyczne,

–

sprawdzian postępów,

–

sprawdzian osiągnięć, przykładowy zestaw zadań. Zaliczenie testu potwierdzi opanowanie

materiału całej jednostki modułowej,

–

literaturę uzupełniającą.

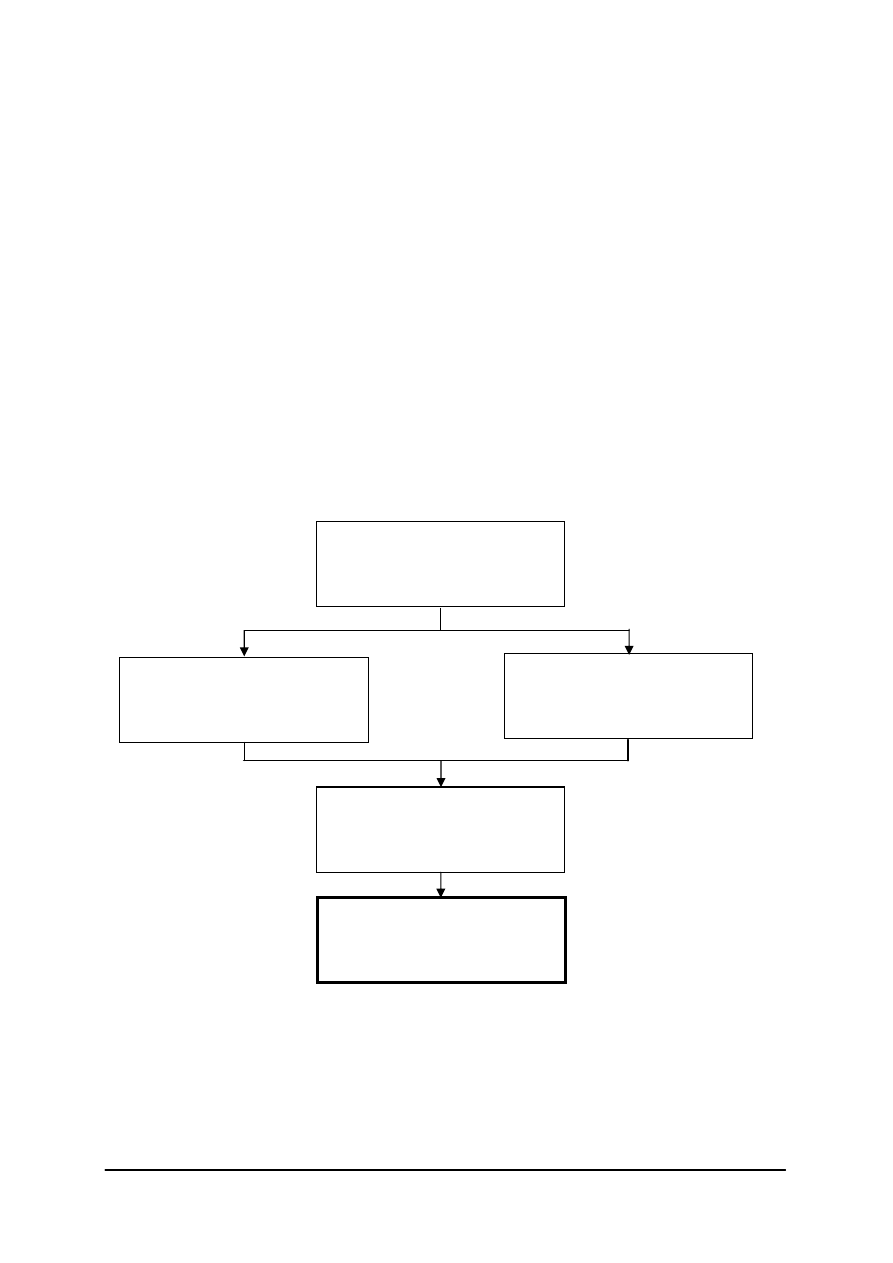

Schemat układu jednostek modułowych w module

312[02].Z3.01

Zarządzanie systemami

teletransmisyjnymi i

teleinformatycznymi

312[02].Z3.02

Eksploatowanie sieci

komputerowych LAN

312[02].Z3

Sieci teleinformatyczne

312[02].Z3.03

Eksploatowanie rozległych sieci

komputerowych WAN

312[02].Z3.04

Administrowanie sieciami

komputerowymi

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

4

2. WYMAGANIA WSTĘPNE

Przystępując do realizacji programu jednostki modułowej uczeń powinien umieć:

–

obsługiwać dowolny system komputerowy na poziomie użytkownika,

–

korzystać z różnych źródeł informacji ze szczególnym uwzględnieniem dokumentacji

systemu oraz zasobów Internetu,

–

poszukiwać informacji w różnych źródłach,

–

notować, selekcjonować, porządkować i przechowywać informacje,

–

oceniać własne możliwości sprostania wymaganiom stanowiska pracy i wybranego

zawodu,

–

posługiwać się podstawowymi pojęciami z zakresu dokumentacji technicznej, a także

bezpieczeństwa i higieny pracy.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

5

3. CELE KSZTAŁCENIA

W wyniku realizacji programu jednostki modułowej uczeń powinien umieć:

−

rozróżnić sieciowe systemy operacyjne,

−

zastosować zasady zarządzania kontami sieciowymi,

−

zastosować skrypty logowania dla użytkowników,

−

zaprojektować i skonfigurować profile i grupy użytkowników,

−

zastosować programy do zarządzania kontami użytkowników,

−

zastosować zasady zarządzania zasobami sprzętowymi,

−

zastosować zasady zarządzania przestrzenią dyskową,

−

zastosować zasady zarządzania plikami i katalogami,

−

zastosować programy do zarządzania uprawnieniami,

−

zastosować programy do zarządzania hierarchiczną strukturą zasobów sieciowych,

−

zarządzać drukarkami w sieci,

−

zainstalować i zaktualizować oprogramowanie,

−

zastosować narzędzia i techniki zarządzania siecią,

−

rozwiązać problemy wydajnościowe i sprzętowe występujące w sieciach,

−

zaplanować założenia i poziomy bezpieczeństwa,

−

skonfigurować bezpieczeństwo w sieciowych systemach operacyjnych,

−

zastosować procedury instalacji i techniki konserwacji sieciowych systemów

operacyjnych,

−

zaplanować system archiwizacji systemu,

−

utworzyć kopie zapasowe danych,

−

zastosować system zasilania UPS,

−

wykonać proaktywne operacje kontroli sieci,

−

zdiagnozować przyczyny nieprawidłowości w funkcjonowaniu sieci,

−

usunąć uszkodzenie w sieci,

−

zastosować przepisy bezpieczeństwa i higieny pracy oraz ochrony środowiska.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

6

4. PRZYKŁADOWE SCENARIUSZE ZAJĘĆ

Scenariusz zajęć 1

Osoba prowadząca

…………………………………………………………….

Modułowy program nauczania: Technik teleinformatyk 312[02]

Moduł:

Sieci teleinformatyczne 312[02].Z3

Jednostka modułowa:

Administrowanie sieciami komputerowymi 312[02].Z3.04

Temat: Uruchomienie na wirtualnym komputerze systemu SuSIe i nawiązanie połączenia

z Internetem.

Cel ogólny: Instalowanie i konfigurowanie systemów linuksowych.

Po zakończeniu zajęć edukacyjnych uczeń powinien umieć:

–

zainstalować system operacyjny typu Linux,

–

korzystać z wbudowanych narzędzi systemowych,

–

konfigurować sieć w środowisku Linux.

Metody nauczania–uczenia się:

–

ć

wiczenie w oparciu o tekst przewodni.

Formy organizacyjne pracy uczniów

–

praca indywidualna lub praca w grupach 2-osobowych.

Czas: 90 minut

Środki dydaktyczne

–

komputer z zainstalowanym systemie Windows XP,

–

dysk instalacyjny z systemem Susie,

–

pliki instalacyjne narzędzi VMWare Player i WMXWizard,

–

instrukcja do narzędzi VMWare Player i WMXWizard,

–

poradnik dla ucznia.

Przebieg zajęć

TEKST PRZEWODNI DO ĆWICZENIA: „Uruchomienie na wirtualnym komputerze

systemu SuSIe i nawiązanie połączenia z Internetem”.

Faza I Informacje

Postaraj się odpowiedzieć na pytania:

1.

W jaki sposób instaluje się nowe oprogramowanie?

2.

Co to jest maszyna wirtualna?

3.

Jak przygotowuje się środowisko dla wirtualnego systemu operacyjnego?

4.

W jaki sposób Linux komunikuje się z siecią Internet?

Faza II Planowanie

1.

Ustal kolejność czynności do wykonania.

2.

Zastanów się jakie efekty powinieneś osiągnąć stosując taki przebieg czynności.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

7

Faza III Ustalenia

1.

Przedstaw nauczycielowi swoją koncepcję planu działania.

3.

Skonsultujcie swoje koncepcje i sposoby rozwiązania problemu.

Faza IV Realizacja

1.

Zaloguj się do systemu Windows.

2.

Sprawdź poprawność połączenia internetowego.

3.

Zainstaluj środowisko dla maszyny wirtualnej.

4.

Zainstaluj system operacyjny Linux na maszynie wirtualnej.

5.

Skonfiguruj połączenie sieciowe dla Linuxa.

Faza V Sprawdzenie

1.

Sprawdź czy wszystkie narzędzia pod Linyxem są zainstalowane i działają poprawnie.

2.

Sprawdź połączenie internetowe pod Linuxem.

Faza VI Analiza przebiegu ćwiczenia

Odpowiedz na następujące pytania:

1.

W jaki sposób można uruchomić dwa działające systemy na jednym komputerze?

2.

W jaki sposób instaluje się maszyny wirtualne?

3.

W jaki sposób korzysta się z narzędzi systemowych Linuxa?

Zakończenie zajęć

1.

Pozamykaj działające aplikacje.

2.

Wyloguj się z systemu i wyłącz komputer.

Sposób uzyskania informacji zwrotnej od ucznia po zakończonych zajęciach:

–

ankieta ewaluacyjna.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

8

Scenariusz zajęć 2

Osoba prowadząca

……………………………………………………………….

Modułowy program nauczania: Technik teleinformatyk 312[02]

Moduł:

Sieci teleinformatyczne 312[02].Z3

Jednostka modułowa:

Administrowanie sieciami komputerowymi 312[02].Z3.04

Temat: Uruchamianie oprogramowania dla Windows z poziomu systemu Linux.

Cel ogólny: Instalowanie i konfigurowanie systemów linuksowych.

Po zakończeniu zajęć edukacyjnych uczeń powinien umieć:

–

stosować oprogramowanie narzędziowe dla Windows,

–

przeprowadzać zaawansowane operacje na dyskach lokalnych,

–

zainstalować system operacyjny Linux,

–

korzystać z wbudowanych narzędzi systemowych,

Metody nauczania–uczenia się:

–

metoda projektu.

Formy organizacyjne pracy uczniów

–

praca w grupach 2–3-osobowych.

Czas: 4 × 45 minut

Środki dydaktyczne:

–

komputer z zainstalowanym systemie Windows XP,

–

dysk instalacyjny z dowolnym systemem Linux,

–

dyskietka z oprogramowaniem do operacji dyskowych,

–

poradnik dla ucznia.

Przebieg zajęć

Faza I

1.

Wprowadzenie uczniów w istotę zagadnienia projektu.

2.

Przedstawienie efektów jakie mają być osiągnięte.

3.

Zapoznanie uczniów z dostępnymi źródłami niezbędnych informacji.

Faza II

1.

Uczniowie tworzą zespoły robocze.

2.

Zespoły opracowują koncepcję działania i sposoby osiągnięcia zamierzonych celów.

3.

Uczniowie zbierają informacje na temat poszczególnych elementów projektu.

4.

Następuje ustalenie terminów konsultacji i terminu zakończenia projektu.

5.

Nauczyciel zawiera z uczniami kontrakt co do warunków wykonania projektu.

Faza III

1.

Uczniowie realizują czynności zaplanowane w fazie II, zbierają informacje, konsultują

z nauczycielem swoje pomysły, stosują odpowiednie narzędzia i techniki informatyczne.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

9

Faza IV

Przebieg prezentacji projektów:

1.

zespoły uczniowskie prezentują projekty przygotowane w określonym przedziale

czasowym uwzględniając zagadnienia zawarte w załączniku 1,

2.

dyskusja i analiza stworzonych rozwiązań,

3.

ocena projektów w oparciu o wymagania wstępne.

Załącznik 1

Zespół uczniowski otrzymuje zadanie dotyczące uruchamiania z poziomu systemu Linux

aplikacji zainstalowanych w systemie Windows.

Aby wykonać zadanie należy opracować następujące zagadnienia:

–

na komputerze zainstalowany jest system Windows XP, który wykorzystuje cały fizyczny

obszar dysku na dysk C:

–

należy wydzielić na dysku potrzebny obszar i zainstalować na nim Linuxa,

–

uruchomić aplikację WORD, stworzyć i zapisać plik o nazwie test.doc.

Zakończenie zajęć

Sposób uzyskania informacji zwrotnej od ucznia po zakończonych zajęciach:

–

ankieta ewaluacyjna dotycząca sposobu prowadzenia zajęć, trudności podczas

realizowania zadania i zdobytych umiejętności..

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

10

5. ĆWICZENIA

5.1. Charakterystyka systemów plików w Windows NT

5.1.1. Ćwiczenia

Ćwiczenie 1

Załóż na dysku dwie partycje. Jedną z systemem plików FAT16, drugą FAT32. Sformatuj

obie partycje.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zasady alokacji plików na

dyskach dla ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

ustawić odpowiednią kolejność bootowania w BIOS-ie,

3)

zainstalować system operacyjny Windows XP zostawiając np. 30% wolnego miejsca na

dysku twardym komputera,

4)

uruchomić narzędzie Zarządzanie Dyskami w aplecie Zarządzanie Komputerem,

5)

wydzielić dwa dokładnie takie same dyski logiczne i sformatować je,

6)

nadać dyskom odpowiednie etykiety,

7)

wybrać kilka dowolnych plików i skopiować je do obu nowoutworzonych dysków,

8)

otworzyć okno z właściwościami obu dysków i przeanalizować dane o zawartości

dysków i sposobie alokacji plików.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer,

–

dysk instalacyjny systemu Windows XP.

Ćwiczenie 2

Załóż na dysku dwie partycje. Jedną z systemem plików FAT16, drugą FAT32. Sformatuj

obie partycje.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zakres dla ułatwienia

uczniom jego wykonania.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

11

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

ustawić odpowiednią kolejność bootowania w BIOS-ie wskazując jako pierwszy napęd

dyskietek,

3)

korzystając z dyskietki z programem fdisk założyć nową partycję o wielkości jak

w ćwiczeniu 1,

4)

zrestartować komputer i uruchomić go z dysku twardego,

5)

korzystając z narzędzia Zarządzanie Dyskami sformatować dysk i nadać mu etykietę,

6)

wybrać kilka dowolnych plików i skopiować je na dysk,

7)

otworzyć okno z właściwościami dysku i przeanalizować dane o zawartości dysku

i sposobie wykorzystania miejsca na dysku.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem Windows XP.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

12

5.2. Bezpieczeństwo i prawa dostępu

5.2.1. Ćwiczenia

Ćwiczenie 1

Utwórz użytkowników i przydziel im do odpowiednie grupy robocze.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zakres dla ułatwienia

uczniom jego wykonania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się z prawami administratora systemu,

3)

uruchomić aplet Zarządzanie Komputerem np. klikając prawym przyciskiem myszy na

ikonie Mój Komputer,

4)

następnie wybrać zakładkę Użytkownicy i Grupy Lokalne,

5)

z menu Akcja wybrać operację Nowa Grupa,

6)

wpisać nazwę grupy, ewentualnie dodać krótki opis oraz dodać członków do grupy

wybierając przycisk Dodaj,

7)

wybierając tryb zaawansowany mamy możliwość wyświetlenia listy użytkowników

poprzez wybór przycisku Znajdź Teraz,

8)

potwierdzić wybór odpowiedniego pola,

9)

otwórz zakładkę Uruchom z Menu Start i wpisz polecenie gpedit.msc,

10)

uruchomi się skrypt zarządzający zasadami grupy roboczej oraz jej użytkownikami,

11)

korzystając z zakładki Konfiguracja Użytkownika/Szablony Administracyjne zablokuj

możliwość dodawania nowych drukarek dla wybranego użytkownika.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

metoda tekstu przewodniego.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem Windows XP.

Ćwiczenie 2

Zmień prawa dostępu do dysków i plików komputera.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zakres dla ułatwienia

uczniom jego wykonania.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

13

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się z prawami administratora systemu,

3)

utworzyć nowy folder na dysku C i nadaj mu etykietę TESTOWY,

4)

wejdź we właściwości folderu i zmień prawa dostępu do pliku,

5)

udostępnij folder max. dwum użytkownikom,

6)

właścicielowi przydziel pełne prawa,

7)

pozostałym osobom ustaw tylko prawo do odczytu.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

metoda tekstu przewodniego.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem Windows XP.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

14

5.3. Zasoby dyskowe

5.3.1. Ćwiczenia

Ćwiczenie 1

Zmień prawa dostępu do zawartości dysku lokalnego.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zakres dla ułatwienia

uczniom jego wykonania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer i ustawić bootowanie z dyskietki,

2)

przy pomocy programy fdisk wydziel fragment wolnego miejsca na dysku,

3)

restartuj komputer i zaloguj się z prawami administratora systemu,

4)

korzystając z menadżera Zarządzania Dyskami sformatuj nowy dysk i nadaj mu dowolną

etykietę,

5)

wejdź we właściwości nowego dysku,

6)

w zakładce Zabezpieczenia odmów sobie jako Twórcy-Właścicielowi pełnej kontroli nad

dyskiem,

7)

po wprowadzeniu zmian przez system spróbuj wyświetlić zawartość dysku.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

metoda tekstu przewodniego.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Windows XP.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

15

5.4. Drukowanie

5.4.1. Ćwiczenia

Ćwiczenie 1

Zainstaluj sieciową drukarkę HP1510 PSC.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do systemu jako administrator,

3)

uruchomić odpowiedni aplet z Panelu Sterowania,

4)

wybrać sposób instalacji jako drukarka lokalna pracująca na niestandardowym porcie

TCP/IP. Takie rozwiązanie jest łatwiejsze – szczególnie na początku instalowania

urządzeń sieciowych.

5)

wybrać standardowy port LPT drukarki gdybyś miał trudności z instalacją drukarki tym

sposobem.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Windows XP,

–

drukarka z dostępem do sieci lokalnej o wiadomym numerze IP.

Ćwiczenie 2

Zainstaluj lokalnie i udostępnij w sieci lokalnej drukarkę zainstalowaną na swoim

komputerze.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do systemu jako administrator,

3)

uruchomić odpowiedni aplet z Panelu Sterowania, wybrać sposób instalacji jako drukarka

lokalna pracująca na standardowym porcie LPT lub USB,

4)

po zainstalowaniu zmień właściwości urządzenia tak aby udostępnić je tylko dla

użytkowników z prawami administratora systemu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

16

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Windows XP,

–

drukarka połączona z komputerem za pomocą kabla LPT lub USB.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

17

5.5. Archiwizacja danych

5.5.1. Ćwiczenia

Ćwiczenie 1

Utwórz kopię zapasową folderu Moje Dokumenty dowolnego użytkownika.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

wybrać w aplecie Narzędzia Systemowe zakładkę Kopia Zapasowa,

3)

wybrać odpowiedni folder do zarchiwizowania,

4)

wykonać kopię zapasową.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Windows XP.

Ćwiczenie 2

Przywróć zarchiwizowaną zawartość folderu Moje Dokumenty.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

wybrać w aplecie Narzędzia Systemowe zakładkę Kopia Zapasowa,

3)

wybrać opcję Przywróć pliki i ustawienia,

4)

wybrać odpowiedni folder do odtworzenia.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Windows XP.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

18

5.6. System plików w systemach Linux-owych

5.6.1. Ćwiczenia

Ćwiczenie 1

Utwórz katalog o nazwie Archiwum w swoim katalogu domowym.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

uruchomić program Midnight Commander,

3)

odszukać odpowiednią lokalizację,

4)

założyć katalog stosując odpowiednie polecenie systemowe.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Linux.

Ćwiczenie 2

Utwórz plik w katalogu/tmp o nazwie Dane w wpisz do niego litery alfabetu.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

uruchomić program Midnight Commander,

3)

odnaleźć wskazaną lokalizację,

4)

utworzyć plik odpowiednim poleceniem systemowym,

5)

otworzyć plik w trybie edycji i uzupełnić jego zawartość,

6)

zapisać zmiany w pliku.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Linux.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

19

5.7. Zabezpieczenia systemów linuxowych

5.7.1. Ćwiczenia

Ćwiczenie 1

Zabierz właścicielowi dowolnego pliku, który znajdziesz w jego katalogu/tmp wszelkie

prawa dostępu.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się z prawami administratora,

3)

uruchomić program Midnight Commander,

4)

odnaleźć wskazaną lokalizację,

5)

znaleźć odpowiedni plik,

6)

zastosować odpowiednie polecenie systemowe.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Linux.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

20

5.8. Zarządzanie kontami użytkowników

5.8.1. Ćwiczenia

Ćwiczenie 1

Utwórz użytkownika Roman należącego do grupy Goście.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do systemu jako administrator,

3)

uruchomić program Midnight Commander,

4)

utworzyć nowego użytkownika,

5)

zalogować się do systemu jako użytkownik Roman.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Linux.

Ćwiczenie 2

Utwórz użytkownika Manekin należącego do grupy Lalki, którego hasło ma się składać

z min. 8 znaków, będzie mógł logować się do systemu przez 30 dni i na 5 dni przed

wygaśnięciem hasła będzie o tym powiadamiany

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do systemu jako administrator,

3)

uruchomić program YaST w powłoce graficznej,

4)

wybrać zakładkę Zabezpieczenia i użytkownicy,

5)

utworzyć nowego użytkownika,

6)

skorzystać z zakładki Ustawienie hasła,

7)

zalogować się do systemu jako użytkownik Roman.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

21

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Linux.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

22

5.9. Drukowanie

5.9.1. Ćwiczenia

Ćwiczenie 1

Zainstaluj w systemie lokalnie drukarkę HP1500.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do systemu z prawami administratora,

3)

otworzyć K Menu,

4)

wybrać zakładkę Utilites/Printing,

5)

wybrać Add Printer i przeprowadzić proces instalacji.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Linux.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

23

5.10. Archiwizacja danych i przywracanie systemu

5.10.1. Ćwiczenia

Ćwiczenie 1

Przeprowadź archiwizację katalogu /home użytkownika Marek.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do systemu w odpowiedni sposób,

3)

uruchomić oprogramowanie YaST,

4)

wybrać narzędzie Kopia Zapasowa Systemu,

5)

uruchomić następną sesję w trybie konsoli,

6)

wywołać polecenie mc i stworzyć katalog do przechowywania plików archiwalnych,

7)

stworzyć kopię zapasową i umieścić ją w tymże katalogu.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Linux.

Ćwiczenie 2

Przeprowadź proces odzyskania dwóch plików z katalogu/home użytkownika Marek.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do systemu,

3)

uruchomić oprogramowanie YaST,

4)

wybrać narzędzie Odtwarzanie systemu,

5)

wybrać katalog z plikiem archiwum,

6)

odtworzyć zawartość dwóch wybranych plików archiwum.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

24

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Linux.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

25

5.11. Budowa systemu plików Novell

5.11.1. Ćwiczenia

Ćwiczenie 1

Opisz budowę systemu plików Novell NetWare i wskaż lokalizację najważniejszych

plików systemu.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do sytemu z prawami administratora,

3)

zapoznać się z budową systemu plików,

4)

wyszukaj informacje dotyczące budowy i lokalizacji systemu plików,

5)

zanotuj najważniejsze lokalizacje.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

komputer z zainstalowanym systemem operacyjnym Novell NetWare,

–

literatura zgodna z punktem 7 poradnika.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

26

5.12. Obiekty w sieci Novell

5.12.1. Ćwiczenia

Ćwiczenie 1

Określ kontekst administratora w systemie Novell NetWare.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do sytemu z prawami administratora,

3)

zapoznać się z budową systemu plików,

4)

wyszukać informacje odnośnie struktury NDS,

5)

wyszukać użytkownika o identyfikatorze Admin,

6)

określić jego kontekst.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

serwer z zainstalowanym systemem operacyjnym Novell NetWare,

–

stacja robocza z zainstalowanym systemem operacyjnym Novell NetWare,

–

literatura zgodna z punktem 7 poradnika.

Ćwiczenie 2

Załóż obiekt typu Użytkownik korzystając z oprogramowania NetWare Administrator.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do sytemu z prawami administratora,

3)

wyszukać informacje dotyczące obiektów w systemie Novell NetWare,

4)

uruchomić oprogramowanie NetWare Administrator,

5)

założyć obiekt User podając niezbędne ustawienia.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

27

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

serwer z zainstalowanym systemem operacyjnym Novell NetWare,

–

stacja robocza z zainstalowanym systemem operacyjnym Novell NetWare,

–

poradnik dla ucznia,

–

literatura zgodna z punktem 7 poradnika.

Ćwiczenie 3

Załóż obiekt typu Jednostka organizacyjna korzystając z oprogramowania NetWare

Administrator.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, wskazać zakres materiału dla

ułatwienia uczniom wykonania zadania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do sytemu z prawami administratora,

3)

wyszukać informacje dotyczące obiektów w systemie Novell NetWare,

4)

uruchomić oprogramowanie NetWare Administrator,

5)

założyć obiekt Organization union podając niezbędne ustawienia.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

serwer z zainstalowanym systemem operacyjnym Novell NetWare,

–

stacja robocza z zainstalowanym systemem operacyjnym Novell NetWare,

–

literatura zgodna z punktem 7 poradnika.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

28

5.13. Drukowanie

5.13.1. Ćwiczenia

Ćwiczenie 1

Dołącz do sieci Novell NetWare wskazaną drukarkę zdalną.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zakres dla ułatwienia

uczniom jego wykonania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do sytemu z prawami administratora,

3)

uruchomić oprogramowanie NEAT,

4)

przeprowadzić procedurę dodawania drukarki do sieci.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

serwer z zainstalowanym systemem operacyjnym Novell NetWare,

–

stacja robocza z zainstalowanym systemem operacyjnym Novell NetWare,

–

literatura zgodna z punktem 7 poradnika.

Ćwiczenie 2

Dołącz do sieci stacji roboczej wskazaną drukarkę sieciową.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zakres dla ułatwienia

uczniom jego wykonania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer ze stacją roboczą,

2)

zalogować się do sytemu z prawami administratora,

3)

uruchomić oprogramowanie NEAT,

4)

przeprowadzić procedurę dodawania drukarki do stacji roboczej.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

stacja robocza z zainstalowanym systemem operacyjnym Novell NetWare,

–

literatura zgodna z punktem 7 poradnika.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

29

5.14. System zabezpieczeń sieci

5.14.1. Ćwiczenia

Ćwiczenie 1

Zaproponuj politykę bezpieczeństwa w odniesieniu do serwera i jego pracy w systemie.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zakres dla ułatwienia

uczniom jego wykonania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

zdefiniować pojęcie polityki bezpieczeństwa,

2)

wyszukać informacje dotyczące bezpieczeństwa danych przechowywanych na serwerach,

3)

zidentyfikować mechanizmy zabezpieczania danych,

4)

przeanalizować te sposoby pod względem efektywności,

5)

zapisać spostrzeżenia.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

kartki papieru, długopis,

–

literatura zgodna z punktem 7 poradnika.

Ćwiczenie 2

Utwórz nowego użytkownika systemu i ustaw mu minimalną długość hasła na 12 znaków

oraz czas zmiany hasła na 21 dni.

Wskazówki do realizacji

–

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

–

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zakres dla ułatwienia

uczniom jego wykonania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do sytemu z prawami administratora,

3)

uruchomić oprogramowanie NetWare Administrator,

4)

założyć obiekt User podając niezbędne ustawienia,

5)

uaktywnić okno parametrów Details na obiekcie,

6)

zmodyfikować ustawienia,

7)

przeprowadzić kontrolę ustawień obiektu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

30

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

serwer z zainstalowanym systemem operacyjnym Novell NetWare,

–

stacja robocza z zainstalowanym systemem operacyjnym Novell NetWare,

–

literatura zgodna z punktem 7 poradnika.

Ćwiczenie 3

Dla wybranego katalogu użytkownika zmień prawa dostępu do katalogu na TYLKO DO

ODCZYTU.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zakres dla ułatwienia

uczniom jego wykonania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do sytemu z prawami administratora,

3)

uruchomić oprogramowanie NetWare Administrator,

4)

wyszukać katalog docelowy,

5)

zmienić uprawnienia.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

serwer z zainstalowanym systemem operacyjnym Novell NetWare,

–

stacja robocza z zainstalowanym systemem operacyjnym Novell NetWare,

–

literatura zgodna z punktem 7 poradnika.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

31

5.15. Skrypty logowania

5.15.1. Ćwiczenia

Ćwiczenie 1

Wprowadź i uruchom poniższy skrypt logowania.

MAP DISPLAY OFF

MAP F:=SYS:PUBLIC

MAP ROOT G:=SYS:USERS\%LOGIN_NAME

WRITE "Witamy %FULL_NAME\n"

WRITE "Dzisiaj jest %DAY. %MONTH_NAME. %YEAR\n"

WRITE "Naciśnij dowolny przycisk"

PAUSE

CLS

WRITE "Masz przypisane nastepujące mapowania: \n"

MAP DISPLAY ON

MAP

WRITE "Naciśnij dowolny przycisk"

PAUSE

CLS

DRIVE G:

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zakres dla ułatwienia

uczniom jego wykonania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do sytemu z prawami administratora,

3)

zapoznać się z zasadami tworzenia skryptów logowania,

4)

wprowadzić go w odpowiednie miejsce w strukturze plików użytkownika,

5)

sprawdzić poprawność działania skryptu.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

serwer z zainstalowanym systemem operacyjnym Novell NetWare,

–

stacja robocza z zainstalowanym systemem operacyjnym Novell NetWare,

–

literatura zgodna z punktem 7 poradnika.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

32

Ćwiczenie 2

Napisz skrypt logowania zadaniem którego będzie wyświetlenie aktualnej daty i czasu.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zakres dla ułatwienia

uczniom jego wykonania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do sytemu z prawami administratora,

3)

zapoznać się z zasadami tworzenia skryptów logowania,

4)

wprowadzić go w odpowiednie miejsce w strukturze plików użytkownika,

5)

sprawdzić poprawność działania skryptu.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

serwer z zainstalowanym systemem operacyjnym Novell NetWare,

–

stacja robocza z zainstalowanym systemem operacyjnym Novell NetWare,

–

literatura zgodna z punktem 7 poradnika.

Ćwiczenie 3

Napisz skrypt logowania zadaniem który wyświetli informacje o naszej stacji roboczej.

Wskazówki do realizacji

−

uczniowie mogą wykonywać ćwiczenie w grupach 2–3 osobowych,

−

ć

wiczenie należy poprzedzić podaniem przykładów, omówić zakres dla ułatwienia

uczniom jego wykonania.

Sposób wykonania ćwiczenia.

Uczeń powinien:

1)

uruchomić komputer,

2)

zalogować się do sytemu z prawami administratora,

3)

zapoznać się z zasadami tworzenia skryptów logowania,

4)

wprowadzić go w odpowiednie miejsce w strukturze plików użytkownika,

5)

sprawdzić poprawność działania skryptu.

Zalecane metody nauczania–uczenia się:

−

ć

wiczenie,

−

dyskusja.

Ś

rodki dydaktyczne:

–

serwer z zainstalowanym systemem operacyjnym Novell NetWare,

–

stacja robocza z zainstalowanym systemem operacyjnym Novell NetWare,

–

literatura zgodna z punktem 7 poradnika.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

33

6. EWALUACJA OSIĄGNIĘĆ UCZNIA

Przykłady narzędzi pomiaru dydaktycznego

Test do jednostki modułowej

„Administrowanie systemami komputerowymi”

Test składa się z 20 zadań wielokrotnego wyboru, z których:

−

zadania 1, 4, 5, 6, 8, 9, 12, 13, 14, 15, 16, 18, 20 są z poziomu podstawowego,

−

zadania 2, 3, 7, 10, 11, 17, 19 są z poziomu ponadpodstawowego.

Punktacja zadań: 0 lub 1 punkt

Za każdą prawidłową odpowiedź uczeń otrzymuje 1 punkt. Za złą odpowiedź lub jej brak

uczeń otrzymuje 0 punktów.

Proponuje się następujące normy wymagań – uczeń otrzyma następujące

oceny szkolne:

−

dopuszczający – za rozwiązanie co najmniej 10 zadań z poziomu podstawowego,

−

dostateczny – za rozwiązanie co najmniej 11 zadań z poziomu podstawowego,

−

dobry – za rozwiązanie 16 zadań, w tym co najmniej 3 z poziomu ponadpodstawowego,

−

bardzo dobry – za rozwiązanie 18 zadań, w tym co najmniej 4 z poziomu

ponadpodstawowego.

Klucz odpowiedzi: 1. b, 2. a, 3. c, 4. d, 5. b, 6. a, 7. b, 8. d, 9. c, 10. a, 11. b,

12. d, 13. c, 14. b,

15. a, 16. d, 17. b, 18. d, 19.a, 20.d.

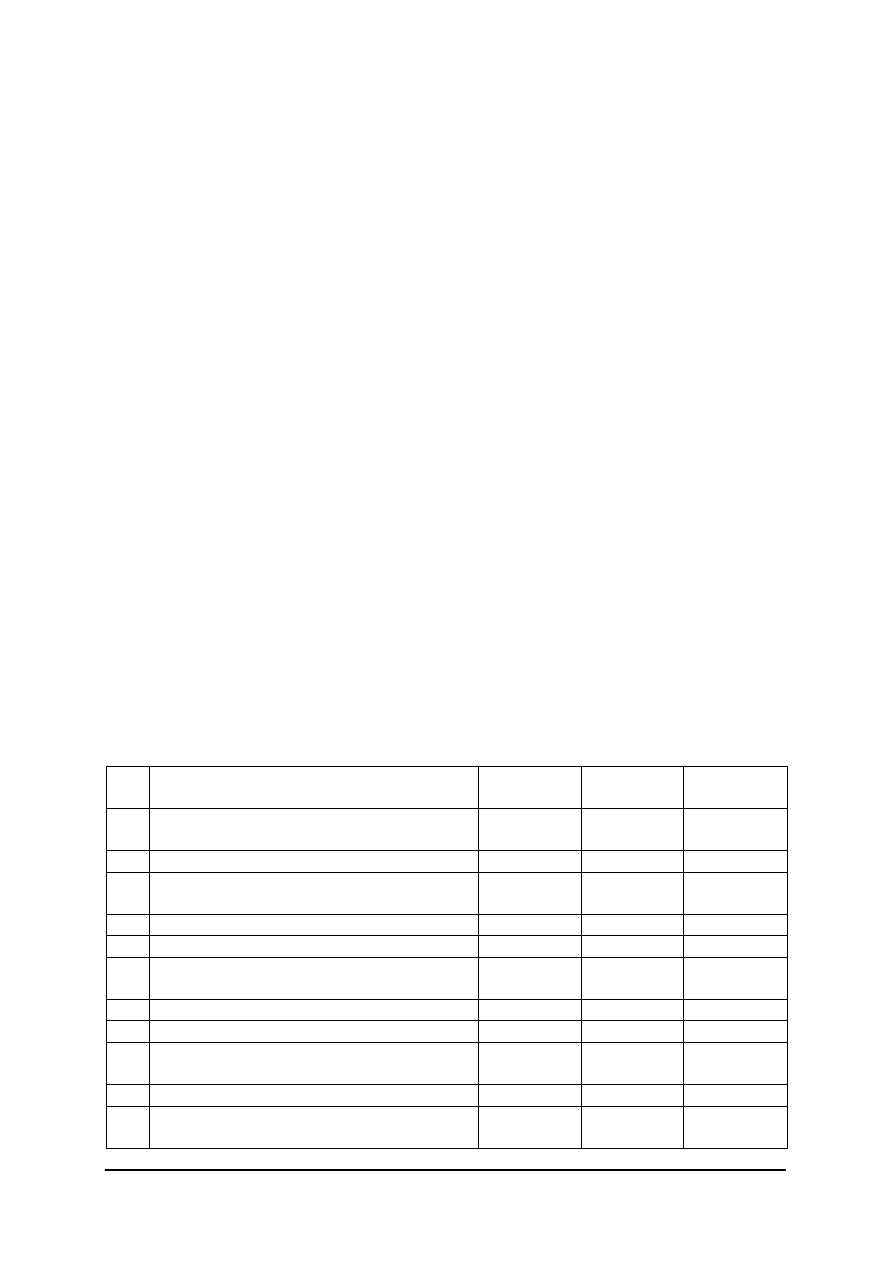

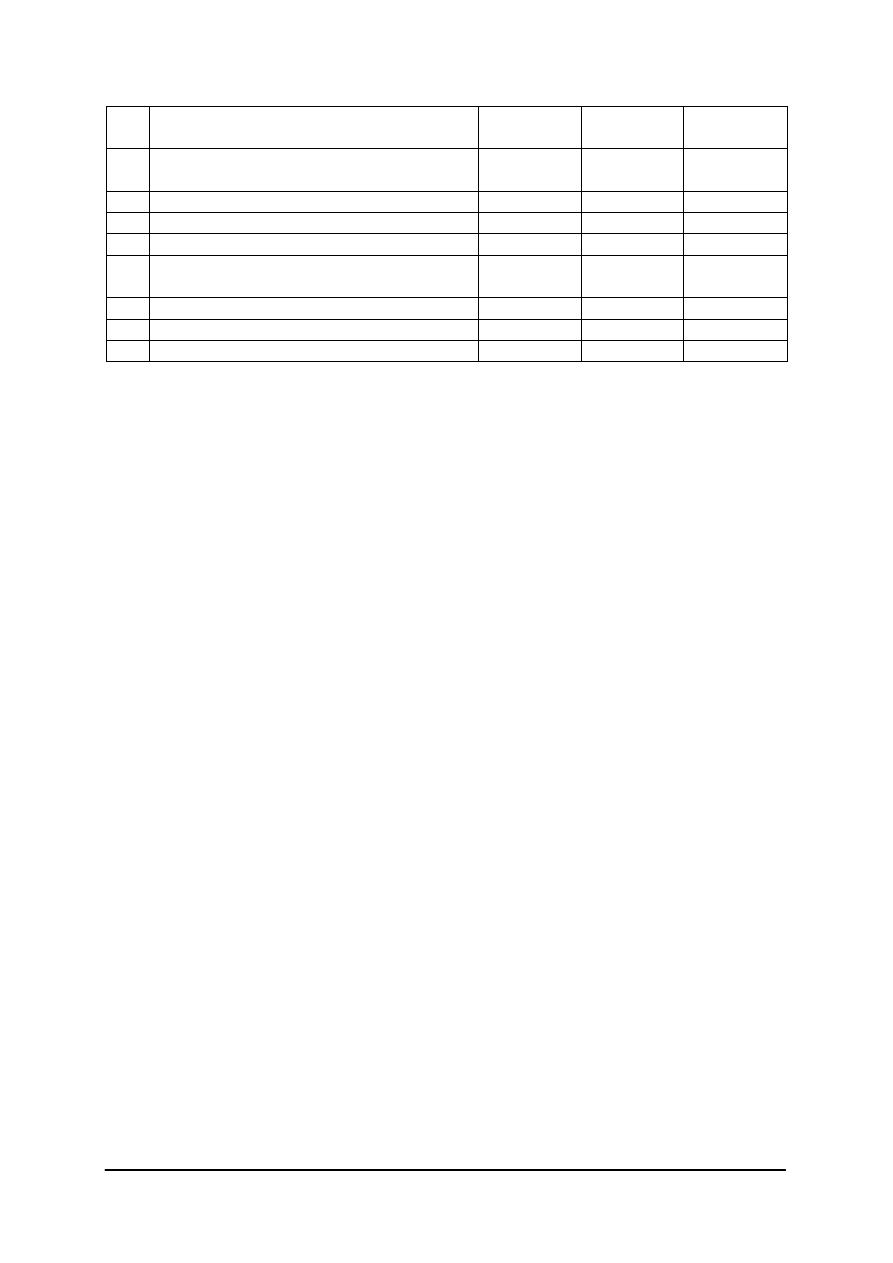

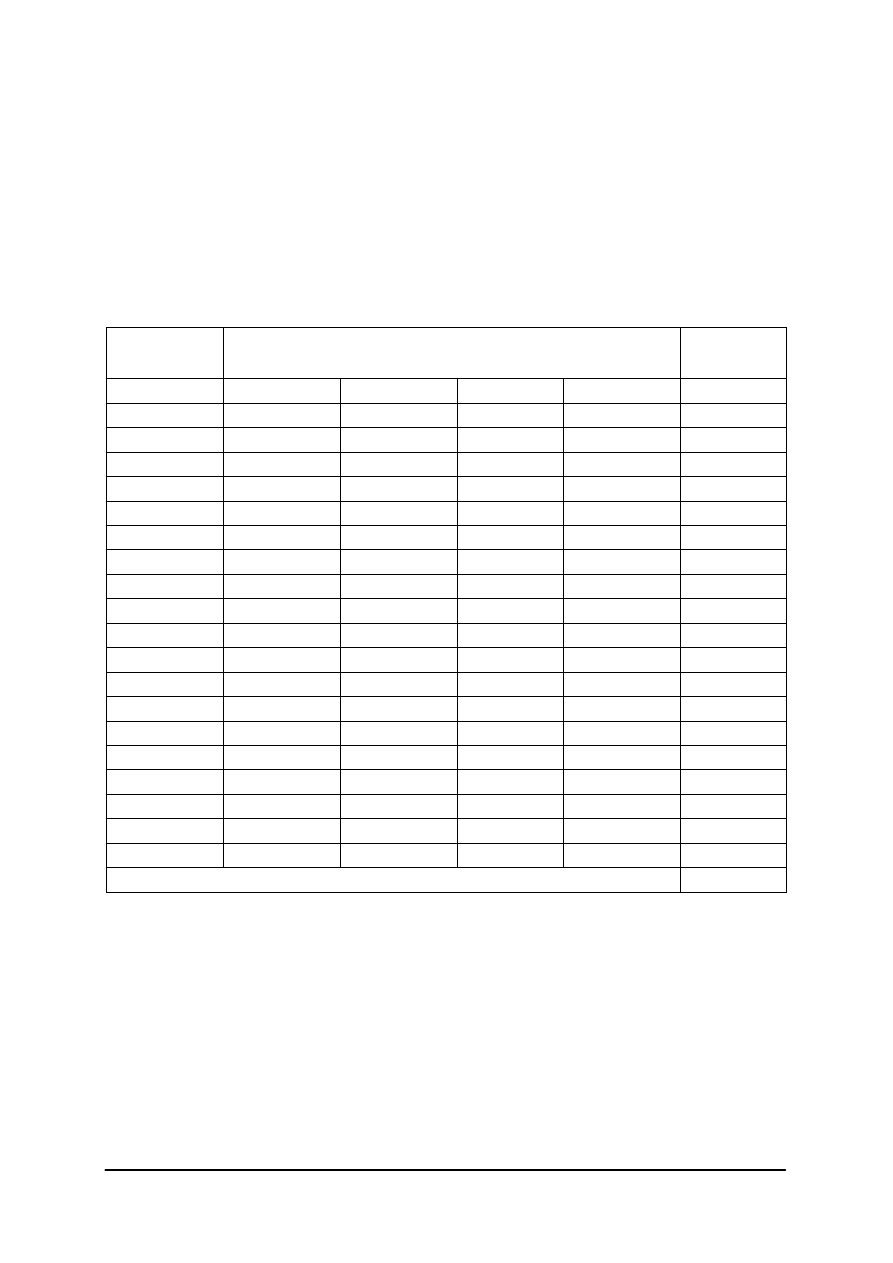

Plan testu

Nr

zad.

Cel operacyjny

(mierzone osiągnięcia ucznia)

Kategoria

celu

Poziom

Wymagań

Poprawna

odpowiedź

1

Zaprezentować rozwój systemów opartych

na technologii NT

C

P

b

2

Dokonać analizy systemu plików NTFS

C

PP

a

3

Dokonać analizy organizacji dysku

z systemem plików NTFS

D

PP

c

4

Przedstawić zasady zabezpieczeń C2

B

P

d

5

Zastosować system zabezpieczeń

C

P

b

6

Scharakteryzować zasady zabezpieczeń

użytkownika

B

P

a

7

Zastosować drukowanie sieciowe

C

PP

b

8

Scharakteryzować system Linux

B

P

d

9

Scharakteryzować zasady drukowania

w Linuxie

B

P

c

10 Zastosować polecenia systemowe

C

PP

a

11

Dokonać analizy strukturę katalogów

w Linuxie

D

PP

b

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

34

12

Scharakteryzować zasady drukowania

w Novelu.

B

P

d

13

Scharakteryzować zasady tworzenia

skryptów logowania.

B

P

c

14 Zdefiniować pojęcie kontekstu.

A

P

b

15 Określić cechy obiektów NDS.

B

P

a

16 Scharakteryzować zasady pracy bazy NDS.

B

P

d

17

Zaprezentować podstawowe konfiguracje

sieci.

C

PP

b

18 Zaprezentować urządzenia zabezpieczające.

B

P

d

19 Rozróżniać cechy macierzy dysków .

C

PP

a

20 Zastosować poziomy uprawnień do plików

C

P

d

Przebieg testowania

Instrukcja dla nauczyciela

1.

Ustal z uczniami termin przeprowadzenia sprawdzianu z wyprzedzeniem co najmniej

jednotygodniowym.

2.

Omów z uczniami cel stosowania pomiaru dydaktycznego.

3.

Zapoznaj uczniów z rodzajem zadań zawartych w zestawie oraz z zasadami punktowania.

4.

Przygotuj odpowiednią liczbę testów.

5.

Zapewnij samodzielność podczas rozwiązywania zadań.

6.

Przed rozpoczęciem testu przeczytaj uczniom instrukcję dla ucznia.

7.

Zapytaj, czy uczniowie wszystko zrozumieli. Wszelkie wątpliwości wyjaśnij.

8.

Nie przekraczaj czasu przeznaczonego na test.

9.

Kilka minut przed zakończeniem testu przypomnij uczniom o zbliżającym się czasie

zakończenia udzielania odpowiedzi.

Instrukcja dla ucznia

1.

Przeczytaj uważnie instrukcję.

2.

Podpisz imieniem i nazwiskiem kartę odpowiedzi.

3.

Zapoznaj się z zestawem zadań testowych.

4.

Test zawiera 20 zadań. Do każdego zadania dołączone są 4 możliwości odpowiedzi.

Tylko jedna jest prawidłowa.

5.

Udzielaj odpowiedzi na załączonej karcie odpowiedzi, stawiając w odpowiedniej rubryce

znak X. W przypadku pomyłki należy błędną odpowiedź zaznaczyć kółkiem, a następnie

ponownie zakreślić odpowiedź prawidłową.

6.

Zadania wymagają stosunkowo prostych obliczeń, które powinieneś wykonać przed

wskazaniem poprawnego wyniku.

7.

Pracuj samodzielnie, bo tylko wtedy będziesz miał satysfakcję z wykonanego zadania.

8.

Jeśli udzielenie odpowiedzi będzie Ci sprawiało trudność, wtedy odłóż jego rozwiązanie

na później i wróć do niego, gdy zostanie Ci wolny czas.

9.

Na rozwiązanie testu masz 60 min.

Materiały dla ucznia:

−−−−

instrukcja,

−−−−

zestaw zadań testowych,

−−−−

karta odpowiedzi.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

35

ZESTAW ZADAŃ TESTOWYCH

1.

Technologia NT to

a)

system dostępu do pamięci operacyjnej.

b)

system operacyjny z systemami zabezpieczeń.

c)

zaawansowany system plików.

d)

system operacyjny z rodziny Linux.

2.

System plików to

a)

sposób zapisu i lokalizacji katalogów.

b)

definiowanie katalogów użytkowników.

c)

sposób alokacji plików w katalogach.

d)

sposób zapisu nazw plików.

3.

Organizacja plików typu NTFS miała swój debiut w

a)

Windows 98.

b)

Windows XP.

c)

Windows NT.

d)

Unix.

4.

Skrót C2 oznacza

a)

sposób dostępu do pamięci podręcznej.

b)

dwie kości pamięci na płycie głównej.

c)

dwóch użytkowników z prawem administratora.

d)

klasę poziomu zabezpieczeń systemu.

5.

Użytkownik może mieć prawa dostępu do

a)

tylko swoich plików.

b)

wszystkie odpowiedzi są prawidłowe.

c)

dowolnych zasobów.

d)

plików innych użytkowników.

6.

TCSEC definiuje

a)

7 klas.

b)

5 klas.

c)

9 klas.

d)

10 klas.

7.

Drukarka nie udostępniona w sieci

a)

jest widoczna w podsieci lokalnej.

b)

nie jest w sieci dostępna.

c)

jest dostępna sporadycznie.

d)

jest niesprawna.

8.

Systemu Linux to system

a)

wielozadaniowy, wieloprocesorowy.

b)

wieloprocesorowy, wieloprocesowy.

c)

wielozadaniowy, wielodostępny, sieciowy.

d)

wieloprocesorowy, wielodostępny, sieciowy.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

36

9.

Drukowanie w systemie Linux możliwe jest dzięki pakietowi

a)

systemX.

b)

systemowi CUPS.

c)

systemowi OSB.

d)

jądra systemu.

10.

Do zmiany uprawnień do pliku służy polecenie

a)

chmod.

b)

usermod.

c)

chown.

d)

modusr.

11.

Pliki uruchamiane z poziomu linii poleceń konsoli znajdują się w katalogu

a)

/var.

b)

/bin.

c)

/lib.

d)

/etc.

12.

Usługi drukowania NDPS wymagają uruchomienia programu

a)

Printer.

b)

Dialer.

c)

Demon.

d)

broker.

13.

Polecenie „Drive G”

a)

mapuje dysk G.

b)

wykonuje polecenia zawarte na dysku G.

c)

zmienia dysk na podany.

d)

nie wnosi nic nowego.

14.

Kontekst opisuje

a)

ś

cieżkę dostępu do obiektu.

b)

położenie obiektu w drzewie NDS.

c)

katalog domowy użytkownika.

d)

układ katalogów w bazie NDS.

15.

Obiekt klasy ROOT występuje

a)

na szczycie drzewa katalogów NDS.

b)

na każdym komputerze w sieci.

c)

na każdym serwerze w NDS.

d)

nie występuje w strukturze NDS.

16.

Cechą charakterystyczną bazy NDS jest to, że

a)

znajduje się wielokrotnie na serwerze.

b)

znajduje się na każdym węźle sieci.

c)

przypisana jest do stacji roboczej.

d)

obsługuje całą sieć.

17.

Topologia gwiazdy w systemie sieci oznacza, że

a)

stacje są bezpośrednia dołączone do serwera.

b)

serwer i stacje robocze spięte są za pomocą switcha.

c)

serwery udostępniają sobie pliki.

d)

stacje robocze wymieniają pliki między sobą.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

37

18.

UPS stosowany jest w celu

a)

poprawy ruchu sieciowego.

b)

poprawy ochrony antywirusowej.

c)

przywrócenia danych po awarii jednego z dysku.

d)

podtrzymania napięcia zasilania serwera.

19.

Dyski 8 GB i 10 GB spięte w macierz RAID1 charakteryzuje

a)

pojemność 8GB i dostępność dla użytkowników.

b)

utrata danych w przypadku awarii jednego z dysków.

c)

pojemność całkowita rzędu ok.18 GB.

d)

zmniejszenie czasu dostępu do dysków.

20.

Nadanie uprawnień „File scan” oznacza w praktyce

a)

prawo do usunięcia zawartości pliku.

b)

prawo do zmiany zawartości pliku.

c)

możliwość skanowania katalogu.

d)

prawo do edycji zawartości katalogu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

38

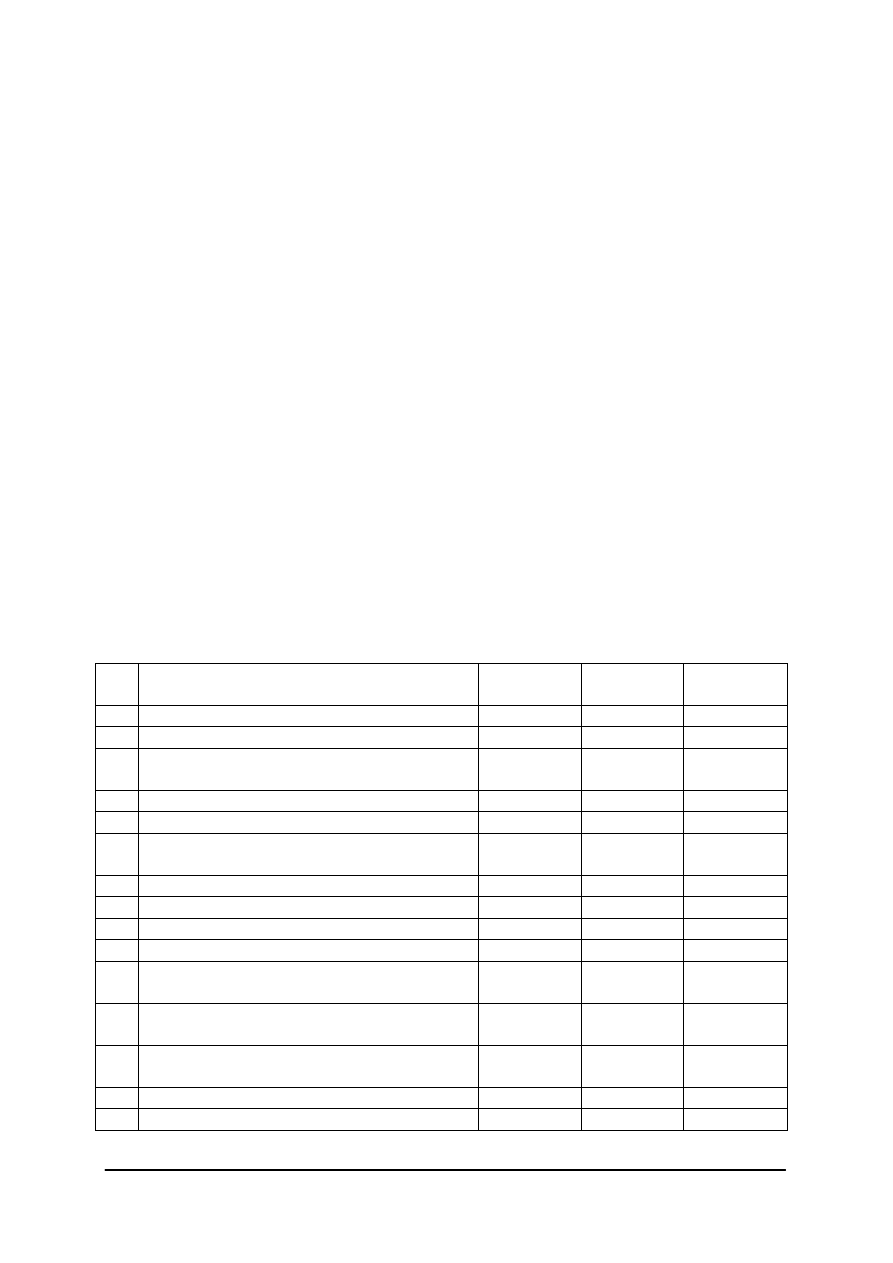

KARTA ODPOWIEDZI

Imię i nazwisko ..........................................................................................................................

Administrowanie sieciami komputerowymi

Zakreśl poprawną odpowiedź.

Nr

zadania

Odpowiedź

Punkty

1

a

b

c

d

2

a

b

c

d

3

a

b

c

d

4

a

b

c

d

5

a

b

c

d

6

a

b

c

d

7

a

b

c

d

8

a

b

c

d

9

a

b

c

d

10

a

b

c

d

11

a

b

c

d

12

a

b

c

d

13

a

b

c

d

14

a

b

c

d

15

a

b

c

d

16

a

b

c

d

17

a

b

c

d

18

a

b

c

d

19

a

b

c

d

20

a

b

c

d

Razem:

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

39

Test 2

Test do jednostki modułowej

„Administrowanie systemami komputerowymi”

Test składa się z 20 zadań wielokrotnego wyboru, z których:

−

zadania 1, 4, 5, 6, 8, 9, 12, 13, 14, 15, 16, 18, 20 są z poziomu podstawowego,

−

zadania 2, 3, 7, 10, 11, 17, 19 są z poziomu ponadpodstawowego.

Punktacja zadań: 0 lub 1 punkt

Za każdą prawidłową odpowiedź uczeń otrzymuje 1 punkt. Za złą odpowiedź lub jej brak

uczeń otrzymuje 0 punktów.

Proponuje się następujące normy wymagań – uczeń otrzyma następujące

oceny szkolne:

−

dopuszczający – za rozwiązanie co najmniej 10 zadań z poziomu podstawowego,

−

dostateczny – za rozwiązanie co najmniej 11 zadań z poziomu podstawowego,

−

dobry – za rozwiązanie 16 zadań, w tym co najmniej 3 z poziomu ponadpodstawowego,

−

bardzo dobry – za rozwiązanie 18 zadań, w tym co najmniej 4 z poziomu

ponadpodstawowego.

Klucz odpowiedzi: 1. b, 2. a, 3. c, 4. d, 5. b, 6. a, 7. b, 8. d, 9. c, 10. a, 11. b,

12. d, 13. c, 14. b,

15. a, 16. d, 17. b, 18. d, 19.a, 20.d.

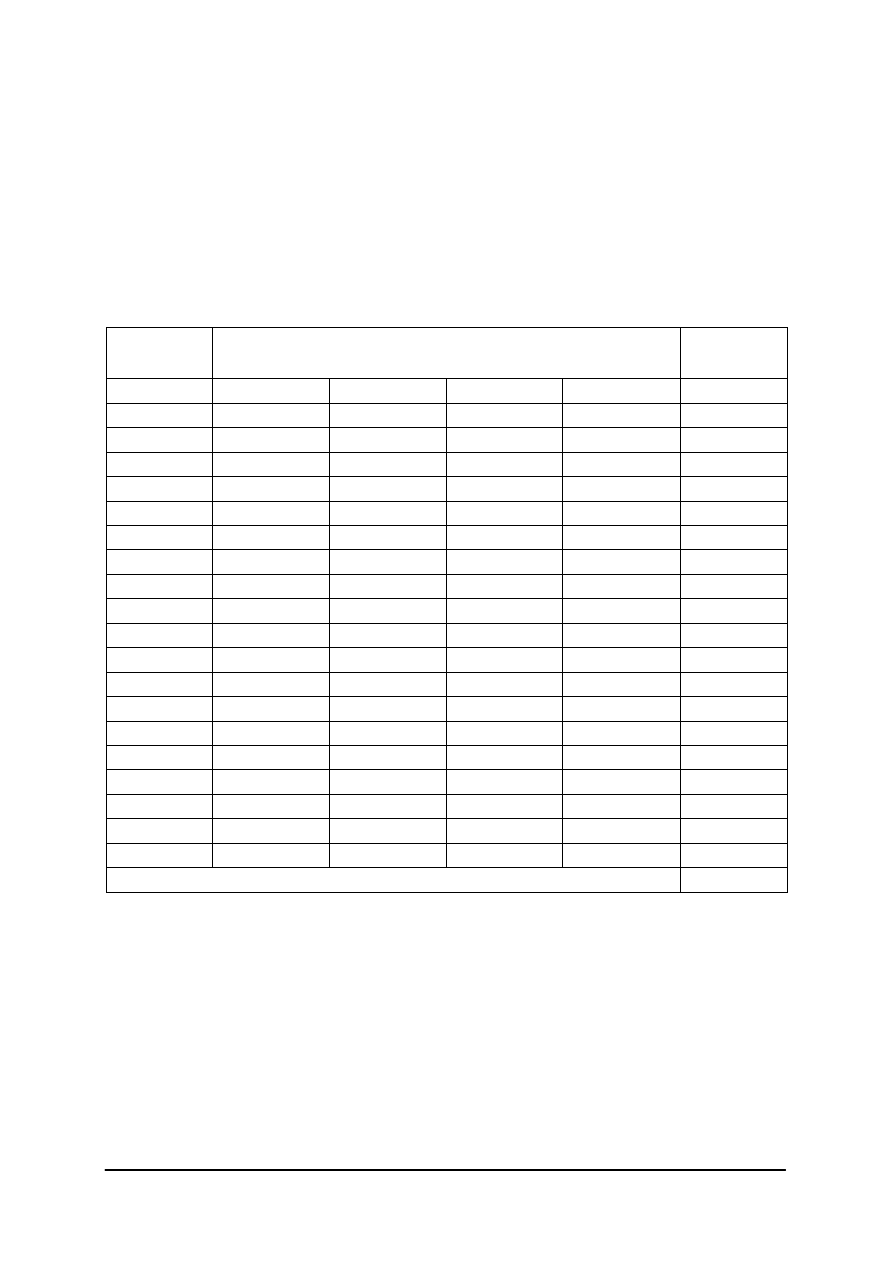

Plan testu

Nr

zad.

Cel operacyjny

(mierzone osiągnięcia ucznia)

Kategoria

celu

Poziom

Wymagań

Poprawna

odpowiedź

1

Zidentyfikować technologię NT

A

P

b

2

Zaprezentować system plików NTFS

C

PP

a

3

Zaprezentować organizację dysku

z systemem plików NTFS

D

PP

c

4

Zdefiniować zasady zabezpieczeń C2

A

P

d

5

Scharakteryzować system zabezpieczeń

C

P

b

6

Rozpoznać zasady zabezpieczeń

użytkownika

A

P

a

7

Zastosować drukowanie sieciowe

C

PP

b

8

Scharakteryzować system Linux

B

P

d

9

Określić zasady drukowania w Linuxie

B

P

c

10 Zastosować polecenia systemowe

C

PP

a

11

Dokonać analizy struktury katalogów

w Linuxie

D

PP

b

12

Scharakteryzować zasady drukowania

w Novelu

B

P

d

13

Scharakteryzować zasady tworzenia

skryptów logowania

B

P

c

14 Zdefiniować pojęcie kontekstu

A

P

b

15 Określić cechy obiektów NDS

B

P

a

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

40

16 Scharakteryzować zasady pracy bazy NDS

B

P

d

17

Dokonać analizy podstawowych konfiguracji

sieci

C

PP

b

18 Zastosować urządzenia zabezpieczające

C

P

d

19 Rozróżnić cechy macierzy dysków

C

PP

a

20 Zastosować poziomy uprawnień do plików

C

P

d

Przebieg testowania

Instrukcja dla ucznia

1.

Przeczytaj uważnie instrukcję.

2.

Podpisz imieniem i nazwiskiem kartę odpowiedzi.

3.

Zapoznaj się z zestawem zadań testowych.

4.

Test zawiera 20 zadań. Do każdego zadania dołączone są 4 możliwości odpowiedzi.

Tylko jedna jest prawidłowa.

5.

Udzielaj odpowiedzi na załączonej karcie odpowiedzi, stawiając w odpowiedniej rubryce

znak X. W przypadku pomyłki należy błędną odpowiedź zaznaczyć kółkiem, a następnie

ponownie zakreślić odpowiedź prawidłową.

6.

Zadania wymagają stosunkowo prostych obliczeń, które powinieneś wykonać przed

wskazaniem poprawnego wyniku.

7.

Pracuj samodzielnie, bo tylko wtedy będziesz miał satysfakcję z wykonanego zadania.

8.

Jeśli udzielenie odpowiedzi będzie Ci sprawiało trudność, wtedy odłóż jego rozwiązanie

na później i wróć do niego, gdy zostanie Ci wolny czas.

9.

Na rozwiązanie testu masz 60 min.

Materiały dla ucznia:

−−−−

instrukcja,

−−−−

zestaw zadań testowych,

−−−−

karta odpowiedzi.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

41

ZESTAW ZADAŃ TESTOWYCH

1.

Technologia NT oznacza

a)

pierwszy system plików w komputerach.

b)

system operacyjny z systemami zabezpieczeń.

c)

dwurdzeniowe procesory.

d)

nowe rozwiązania w budowie pamięci podręcznej.

2.

System plików określa

a)

sposób lokalizacji plików.

b)

sposób lokalizacji katalogów.

c)

sposób logowania użytkowników do systemu.

d)

hierarchię praw użytkowników systemu.

3.

NTFS oznacza

a)

implementację plików systemu Unux.

b)

sposób budowy katalogów.

c)

organizację plików w systemie Windows NT.

d)

sposób budowy plików.

4.

C2 oznacza

a)

dwa procesory w układzie.

b)

dwuwątkowość procesu.

c)

dwa poziomy zabezpieczeń.

d)

klasę zabezpieczeń systemu.

5.

Prawa dostępu do zasobów określa

a)

sam użytkownik.

b)

tylko administrator systemu.

c)

administrator kopii zapasowej.

d)

twórca systemu.

6.

System TCSEC definiuje

a)

klasy bezpieczeństwa.

b)

klasy dostępności.

c)

klasy przydziału pamięci.

d)

tryby pracy procesora.

7.

Drukarka sieciowa

a)

korzysta z numeru IP serwera.

b)

posiada swój numer IP.

c)

ma numer IP komputera do którego jest podłączona.

d)

nie posiada numeru IP.

8.

Systemu Linux to system

a)

wielozadaniowy, wieloprocesorowy.

b)

wieloprocesorowy, wieloprocesowy.

c)

wielozadaniowy, wielodostępny, sieciowy.

d)

wieloprocesorowy, wielodostępny, sieciowy

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

42

9.

Drukowanie w systemie Linux umożliwia pakiet

a)

systemy.

b)

system CUPS.

c)

system KED.

d)

powłoki systemu.

10.

Aby zmienić prawa użytkownika do pliku należy użyć polecenia

a)

chmod.

b)

addmod.

c)

usermod.

d)

mod.

11.

Plik uruchamiany poleceniem konsoli znajduje się w katalogu

a)

/bin.

b)

/var.

c)

/tmp.

d)

/etc.

12.

Aby móc drukować korzystając z NDPS trzeba uruchomić program

a)

printec.

b)

sprinter.

c)

dialer.

d)

broker.

13.

Polecenie MAP

a)

mapuje dysk stacji roboczej.

b)

mapuje dysk serwera.

c)

nic nie mapuje.

d)

mapuje inną stację roboczą.

14.

Kontekst jest

a)

ś

cieżką dostępu do obiektu.

b)

mapowaniem dysku systemowego.

c)

ś

cieżką dostępu do katalogu użytkownika.

d)

sposobem ułożenia katalogów w drzewie NDS.

15.

Obiekt ROOT

a)

znajduje się na szczycie „Drzewa NDS”.

b)

to struktura czysto abstrakcyjna.

c)

znajduje się na każdym serwerze znajdującym się w NDS.

d)

znajduje się na każdej stacji roboczej w NDS.

16.

Baza NDS

a)

ma swoje kopie na maszynach w sieci.

b)

jest przypisana do maszyny roboczej.

c)

obsługuje tylko obiekty klasy ROOT.

d)

obsługuje całą sieć.

17.

Połączenie komputerów w sieć o konfiguracji gwiazdy oznacza

a)

komputery mapują dyski sieciowe.

b)

serwer i stacje robocze spięte są za pomocą switcha.

c)

komputery połączone są równolegle.

d)

serwer i maszyny robocze tworzą linię ciągłą.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

43

18.

Stosowanie UPS-a

a)

jest niezbędne dla pracy serwera w nocy.

b)

wspomaga zasilanie stacji roboczych.

c)

wydatnio wpływa na bezpieczeństwo w przesyłaniu danych.

d)

uniezależnia serwer przed zanikami napięcia zasilającego.

19.

Macierz RAID1 składająca się z dyskiów8 GB i 10 GB charakteryzuje

a)

pojemność 8GB i dostępność dla użytkowników.

b)

dostępność rzędu ok. 10 GB.

c)

szybszy czas odczytu danych.

d)

możliwość mapowania dysku.

20.

Uprawnienia do pliku na poziomie „File scan” oznaczają

a)

możliwość skanowania antywirusowego danego katalogu.

b)

prawo do edycji zawartości pliku.

c)

prawo do kasowania pliku.

d)

prawo do edycji zawartości katalogu.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

44

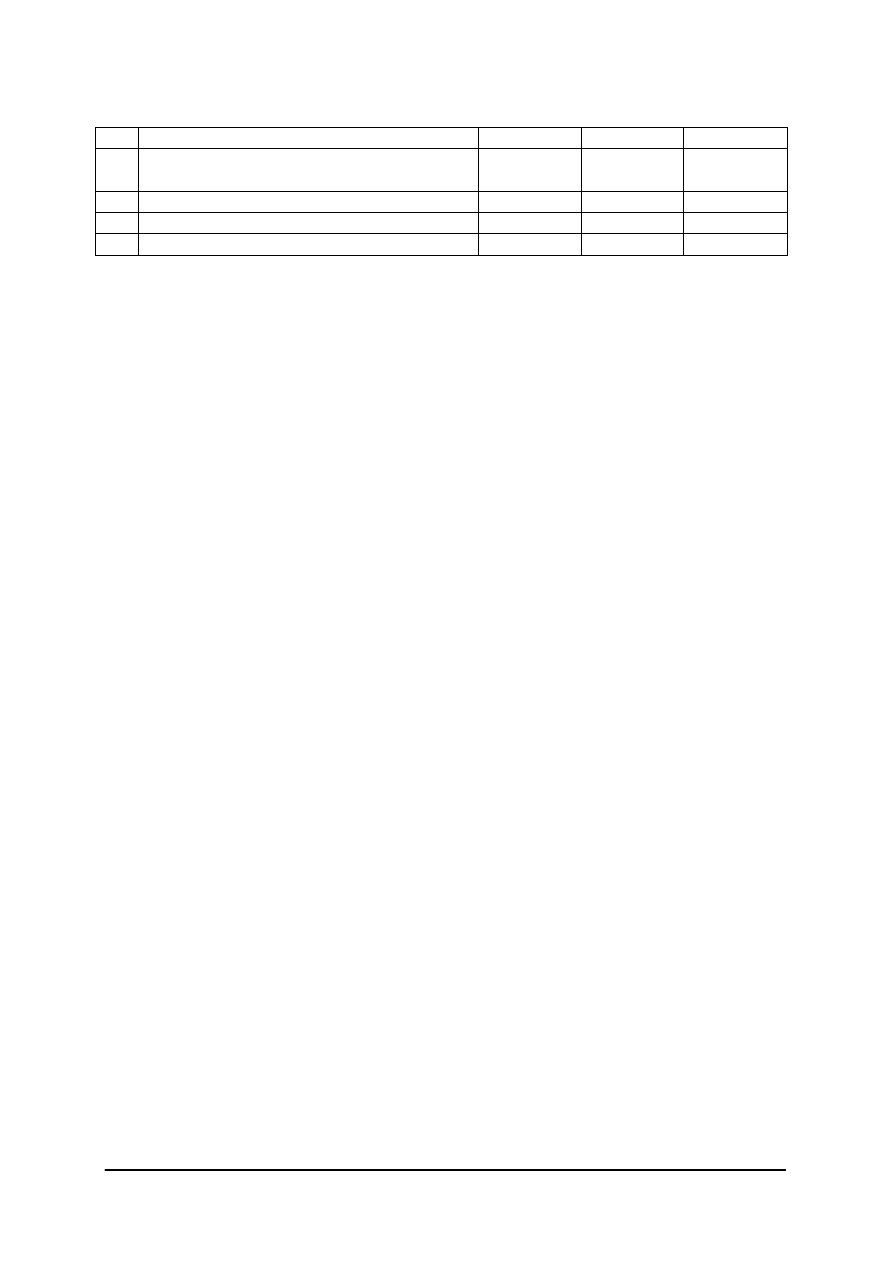

KARTA ODPOWIEDZI

Imię i nazwisko ..........................................................................................................................

Administrowanie sieciami komputerowymi

Zakreśl poprawną odpowiedź.

Nr

zadania

Odpowiedź

Punkty

1

a

b

c

d

2

a

b

c

d

3

a

b

c

d

4

a

b

c

d

5

a

b

c

d

6

a

b

c

d

7

a

b

c

d

8

a

b

c

d

9

a

b

c

d

10

a

b

c

d

11

a

b

c

d

12

a

b

c

d

13

a

b

c

d

14

a

b

c

d

15

a

b

c

d

16

a

b

c

d

17

a

b

c

d

18

a

b

c

d

19

a

b

c

d

20

a

b

c

d

Razem:

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

45

7. LITERATURA

1.

Administrowanie systemem operacyjnym Windows NT 312 [01].Z4.01

2.

Administrowanie systemem operacyjnym Unix 312 [01].Z4.02

3.

Administrowanie systemem operacyjnym Novell 312 [01].Z4.03

4.

Ruest N., Ruest D.: Windows Server 2003. Podręcznik administratora, tłum.: Jarczyk A.

Helion 03/2004

5.

Simpson A.: Windows XP PL Biblia, tłum. Gołębiewski M., Pilch P., Słodownik K.

Helion 02/2003

6.

Carling M., Dennis J., Degeler S., Linux Administracja, Robomatic 2000

7.

Frisch A., Unix – Administracja systemu, O'Reilly & Associates, Inc. 1997

8.

Hunt C., Serwery sieciowe Linuksa, Mikom, 2000

9.

Lucas M., FreBSD. Podstawy administracji systemem, HELION 2004

10.

Gaskin J.: NetWare 6. Poradnik administratora i użytkownika, Mikom 2003

11.

Lindberg K., Harris J.: Novell NetWare 6. Księga administratora, Helion 2002

12.

Albera J.: Novell NetWare 6. Ćwiczenia praktyczne. Użytkownik, Helion 2002

13.

Rysunki – zrzuty ekranowe w ramach prac własnych

Wyszukiwarka

Podobne podstrony:

Administrowanie sieciami komputerowymi sieci

Administrowanie sieciami komputerowymi, ADMINISTROWANIE SIECIAMI - opracowanie

Administrowanie sieciami komputerowymi pytania

ADMINISTRACJA SIECIĄ TCP

12 Zarzadzanie NT, 12 Zarzadzanie Siecią, Zarządzanie i administrowanie siecią

Administrowanie sieciami komputerowymi, Pytania na zaliczenie

Administracja siecia˛ komputerowa pogladowy

Protokoły w sieciach teleinformatycznych, Sieci komputerowe administracja

ADMINISTROWANIE I ZARZĄDZANIE SIECIĄ

Jażdżewska, Iwona Związek między podziałem administracyjnym a miejską siecią osadniczą Polski Zasto

w8 VLAN oraz IP w sieciach LAN

Zarządzanie w Administracji Publicznej Rzeszów właściwe

Umowy cywilnoprawne w administracji (1)

ADRESACJA W SIECIACJ IP

Elementy prawa prawo administracyjne

więcej podobnych podstron