Zarządzanie i administrowanie siecią.

Administrowanie siecią powinno być raczej działaniem zapobiegawczym niż „leczniczym". Obejmuje ono planowanie, konfigurowanie i zarządzanie wszystkimi elementami sieci, takimi jak zasoby lokalne i zdalne, konta użytkowników i urządzenia zapewniające przyłączalność. Celem działań administracyjnych jest zwiększenie wydajności dzięki udostępnieniu niezbędnych zasobów.

Administrowanie siecią rozpoczyna się w momencie, gdy ktoś zadecyduje, że sieć w ogóle jest potrzebna. Przede wszystkim należy określić swoje oczekiwania wobec sieci, innymi słowy — co sieć ma robić? Odpowiedź na to pytanie decyduje o projekcie sieci i całej ścieżce postępowania, jaką należy przejść od chwili obecnej do momentu, gdy wszyscy będą z sieci korzystać.

Najważniejszą częścią zadań administratora sieci jest dokumentowanie cyklu jej życia, poczynając od etapu planowania i kontynuując ten proces przez cały czas używania sieci. Niestety, jest to również najczęściej zaniedbywane działanie.

Celem dokumentowania jest zapewnienie ciągłości. Tworząc dokumentację, pomyśl o tym, co powinien wiedzieć nowy administrator, w razie gdyby Ciebie nagle zabrakło. Na taką okoliczność hasła administracyjne powinny zostać spisane, umieszczone w kopercie i zamknięte pod kluczem. O tym, gdzie są umieszczone, powinny wiedzieć najważniejsze osoby z personelu.

Zarządzanie użytkownikami i grupami

Głównym celem każdego sieciowego systemu operacyjnego jest dostarczenie wspólnego dostępu do plików, drukarek i innych zasobów przypisanych do sieci. Tak jak ważna, jest zdolność systemu do współużytkowania zasobów przypisanych do sieci, tak samo ważna, jest zdolność sprawowania kontroli nad tym, kto może mieć dostęp i na jakim poziomie. Zdolność kontrolowania, kto może wykonywać funkcje administracyjne, jest innym krytycznym punktem bezpieczeństwa sieci.

Windows NT Server stosuje koncepcję kont użytkowników sieci i wyznaczania im przywilejów. NT wykorzystuje program User Manager for Domains pracujący w trybie graficznym i pamięta informacje o użytkownikach i grupach w bazie danych Security Access Manager, która jest rozproszona na wszystkich kontrolerach domeny w danej domenie. Zarządzenie użytkownikami i grupami jest realizowane na poziomie całej sieci. Narzędzia do zarządzania użytkownikami i grupami są wygodne w obsłudze.

Charakterystyka użytkowników i grup

Windows NT Server używa następującej terminologii dla zarządzania użytkownikami i grupami:

Domena

Logiczna grupa komputerów, zawierająca serwery i stacje robocze. Domena jest tym dla komputerów, czym grupa dla użytkowników. Domeny są ustalane najczęściej ustalane geograficznie lub funkcjonalnie. Na przykład, firma z biurami w Chicago, Pittsburgu i Winston-Salem może założyć domeny dla każdej lokalizacji. Wszystkie serwery i stacje robocze, fizyczne zlokalizowane w biurze w Chicago, będą przypisane do domeny Chicago i tak dalej. Jeśli firma posiada działy księgowości, administracji i sprzedaży w każdym biurze może również wybrać utworzenie trzech domen nazwanych Księgowość, Administracja i Sprzedaż. W tym przypadku, serwery i stacje robocze należą do działów administracji, będą przypisane do domeny Księgowość, niezależnie od ich fizycznej lokalizacji.

Prawa

Prawa (rights) kontrolują, kto może wykonać specyficzne działania. Na przykład członkowie grup Administrators i Server Operators mają prawo resetowania zagara / kalendarza w serwerze. Członkowie innych grup nie mają takiego prawa i w związku z tym nie mogą zmienić czasu i daty w serwerze. Prawa mogą być przyznawane prawa i w związku z tym nie mogą zmienić daty i czasu w serwerze. Prawa mogą być przyznawane użytkownikom, jak też grupom.

Zezwolenia

Zezwoleń (permissions) kontrolują dostęp do wspólnych zasobów w sieci. Przyznanie użytkownikowi zezwolenia do specyficznego zasobu, umożliwia mu dostęp do tego zasobu na dozwolonym poziomie. Na przykład, możesz przyznać użytkownikowi smith zezwolenie read-only do wspólnego foldera C:\WINNT, umożliwiające mu czytanie, ale nie zmiany, plików zawartych w tym folderze. Zezwolenia mogą przyznane zarówno użytkownikom, jak też grupom.

Użytkownik

Konto użytkownika zawiera całą informację potrzebną poszczególnemu użytkownikowi. Konto użytkownika może być kontem globalnym, przypisywanym zwykłemu użytkownikowi w domenie lub może być kontem lokalnym, przypisywanym użytkownikom z domen o ograniczonym dostępie, Konto użytkownika zawiera następujące informacje:

Informacja identyfikacyjna. Nazwa użytkownika i hasło niezbędne do zalogowania się w komputerze lub w domenie. NT Sever nie pozwala na powtarzanie się nazw, ponadto każde konto w momencie powstawania uzyskuje unikalny Security Identyfication (SID). SID nie może być modyfikowany przez administratora. Pojęcie SID ma zastosowanie ma także zastosowanie przy instalowaniu samego serwera i jest powodem, dlaczego musisz ponownie instalować NT, aby zmienić samodzielny serwer w kontroler domeny

Informacja o grupie. Grupa do której należy ten użytkownik.

Account Operators

Użytkownicy przypisani do tej grupy lokalnej mogą tworzyć i zarządzać kontami użytkowników i grup w domenie, ale nie mogą przyznawać praw użytkownikom. Operatorzy Kont mogą jednak przypisać użytkowników do grup utworzonych przez Administrotora. Grupa lokalna Domain Admins ma automatycznie przypisane członkostwo w grupie Accunt Operators.

Administrators

Użytkownik przypisany do tej grupy lokalnej ma prawie całkowity dostęp do serwera i kontrolę nad nim. Może on mieć dostęp do każdego pliku lub katalogu na wolumenie FAT, lecz może mieć zakazany przez zezwolenia plikowe NTFS lub zezwolenia katalogowe bezpośredni dostęp do zasobów wolumenu NTFS. Członek tej grupy może przejąć własność zasobów i ten sposób ominąć ograniczenia NTFS. Grupa globalna Domain Admins i konto Administrator mają automatycznie przypisane członkostwo w grupie Administrators.

Backup operators

Członkostwo w tej grupie nadaje prawa potrzebne do wykonywania kopii archiwalnych zasobów serwera. Prawa te obejmują lokalne logowanie się na serwerze, zamykanie serwera i omijanie zezwoleń plikowych i katalogowych NTFS w rozmiarze koniecznym do wykonania archiwizacji. Prawo do przywracanie serwera musi ręcznie nadać Administrator. Żadne grupy i użytkownicy nie mają automatycznie przypisanego członkostwa w grupie Backuop Operators, z wyjątkiem użytkownika przypisanego do grupy lokalnej replikator, który jest także automatycznie przypisany jako członek grupy Backup Opera-tors.

Domain Admins

Członkowstwo w tej grupie globalnej domyślnie zawiera przywileje Administratora. Kontu użytkownika Administrator domyślnie przypisane jest członkostwo w tej grupie, nadając lokalnemu administrato-rowi przywileje administratora domeny. Grupie Domain Admins jest z kolei automatycznie przypisywane członkostwo z grupie lokalnej Administrators, przez co każdy członek grupy Domain Admins ma nadane przywileje lokalnego administratora. Możesz usunąć grupę globalną Domain Admins z grupy lokalnej Administrators, jeśli chcesz ograniczyć władzę lokalną członkom grupy Domain Admins.

Domain Guests

Członkowstwo w tej grupie globalnej nadaje ograniczone prawa związane z kontem gościa. Domyslnie użytkownik Guest jest członkiem grupy Domain Guests, a grupa Domain Guests jest z kolei członkiem grupy lokalnej Guests. Wbudowane konto użytkownika Guest ma automatycznie przypisane członkostwo w grupie Domain Guests.

Domain Users

Członkowstwo w tej grupie globalnej nadaje standardowy zestaw praw, dostatecznych dla "zwykłego" użytkownika w sieci. Grupa Domain Users jest członkiem grupy lokalnej Users. Domyślnie wszystkim nowo tworzonym użytkownikom jest przypisywane członkostwo w grupie Domain users.

Guests

Członkostwo w tej grupie lokalnej nadaje bardzo ograniczone przywileje i jest przeznaczone dla rzadkich lub jednorazowych użytkowników. Grupie globalnej Domain Guests jest automatycznie przypisywa-ne członkostwo w grupie Guests.

Print Operators

Członkostwo w tej grupie lokalnej nadaje prawa konieczne do tworzenia i zarządzania wspólnym wydrukiem w domenie, włączając w to lokalne logowanie się w serwerze i zamykanie systemu. Żadnym użytkownikom ani grupom nie jest przypisywane automatycznie członkostwo w tej grupie.

Server Replicator

Członkostwo w tej grupie lokalnej nadaje prawa konieczne do obsługi powielania katalogów. Żadnym użytkownikom ani grupom nie jest przypisywane automatycznie członkostwo w tej grupie. Członkostwo może być przypisane tylko specjalnym użytkownikom, tworzonym podczas realizacji usługi powielania katalogów.

Server Operators

Członkostwo w tej grupie nadaje prawa niższe od praw grupy Administators. Członkowie tej grupy mogą archiwizować i przywracać pliki oraz katalogi, zmieniać czas systemowy, wymuszać zdalne za-mknięcie, logować się lokalnie do konsoli serwera i zamykać serwer. Żadnym użytkownikom ani grupom nie jest przypisywane automatycznie członkostwo w tej grupie.

Users

Członkostwo w tej grupie nadaje standardowy zestaw praw, dostatecznych dla "zwykłego" użytkownika sieci. Lokalni użytkownicy (w przeciwieństwie do użytkowników globalnych) są przypisani do tej grupy. Grupie Domain users jest automatycznie przypisywane członkostwo w grupie Users.

Power Users

Informacja o ograniczeniach konta i profilu. Położenie informacji o profilu dla tego użytkownika i jego ograniczeniach np. blokada konta lub logowanie ograniczone do określonej pory dnia lub określonej stacji roboczej.

Grupa

Użytkownicy mogą być przypisani do jednej lub większej ilości grup. Podobnie jak konta użytkownika, grupy mogą mieć użyczone prawa i zezwolenia. Użytkownik, który należy do pewnej grupy, korzysta z praw i zezwoleń, wyraźnie użyczonych grupie, do której należy. Właściciele użycie grup pozwala na bardziej efektywnie zarządzanie prawami i zezwoleniami użytkowników. Zamiast użyczać wyraźnie praw i zezwoleń, a następnie przypisać wielu użytkowników do tej grupy. Gdy potrzeba zmienić prawa i zezwolenia dla szeregu podobnych użytkowników, członków jakiejś grupy, prościej jest zmodyfikować prawa i zezwolenia dla całej grupy, niż dla każdego użytkownika z osobna.

NT Server posiada dwa rodzaje grup:

Grupa globalna. Grupa globalna zawiera tylko konta użytkowników, z domeny w której grupa została utworzona. Grupa globalna może mieć przypisane prawa i zezwolenia w innej domenie jeśli taka domena ufa domenie, do której należy grupa globalna. Pozwala to użytkownikowi, przypisanemu do grupy globalnej, na dostęp do zasobów w innej domenie bez wymagania tego, by miał konto w tej domenie. Grupa globalna nie może zawierać innych grup.

Grupa lokalna. Grupa lokalna może zawierać zarówno użytkowników, jak też i grupy globalne. Grupa lokalna może mieć przypisane prawa i zezwolenia tylko w domenie, w której została utworzona. Prawa i zezwolenia użyczone grupie lokalnej są dziedziczone przez wszystkich użytkowników i grupy globalne, członków danej grupy lokalnej. Możesz przypisać grupy globalne z różnych domen do pojedynczej grupy lokalnej i zarządzać tą grupą lokalną jak pojedynczą jednostką. Upraszcza to sposób użyczania dostępu do zasobów w domenie użytkownikom spoza domeny.

UWAGA

Łatwo jest pomylić cele i funkcje grup lokalnych i globalnych. Terminologia Microsoftu wygląda trochę mętnie, ponieważ grupa lokalna może zawierać użytkowników z każdej (globalnej) domeny, podczas gdy grupa globalne może zawierać użytkowników tylko z lokalnej domeny. Wszystko się wyjaśnia, gdy rozważymy aspekt lokalna / globalna z punktu widzenia praw i zezwoleń. Członkom grupy lokalnej można przypisać prawa i zezwolenia zarówno w lokalnej domenie, jak też w innych, ufnych domenach (trusted domains), podczas gdy członkom grupy lokalnej można przypisać prawa i zezwolenia tylko w domenie lokalnej, w której ta grupa została utworzona. Wykorzystuj grupy globalne do zarządzania prawami i zezwoleniami zasadniczych użytkowników - z lokalnej domeny. Wykorzystuj grupy globalne do użyczenia praw i zezwoleń drugorzędnym użytkownikom ze zdalnych nieufnych domen (untrusted domanis).

Domyślni użytkownicy

Windows NT Server tworzy podczas instalacji dwa domyślne konta użytkowników. Możesz zmienić nazwy kont wbudowanych, ale nie możesz ich skasować:

Administrator

Podczas instalacji NT tworzy automatycznie to konto i domaga się przypisania mu hasła. Konto Administrator jest automatycznie przypisywane do grupy lokalnej Administrators i do grup globalnych Doma-in Admins i Domain Users.

Guest

Konto Guest dostarcza ograniczonego dostępu do zasobów serwera i jest przeznaczone dla rzadkich, jednorazowych lub przypadkowych użytkowników. Po zainstalowaniu systemu jest ono zablokowane i wymaga ręcznego odblokowania. Jest ono automatycznie przypisywane do grupy globalnej Domain Guests. Do zasad dobrej pracy należy, żeby nie używać konta Administrator do wykonywania rutynowych prac. Zamiast niego utworzyć konto robocze i przypisać je do grup Admionistrators, Domain Admins i Domain users. Powstanie konto równoważne kontu administratora, posiadające wszystkie prawa i zezwolenia konta Administrator.

Domyślne grupy

NT tworzy podczas instalacji 11 domyślnych grup. Można zmieniać prawa do nich przypisane, ale nie można zmieniać im nazwy, ani ich skasować. Są to:

Nowa instalacja Windows NT 4.0 tej grupy nie tworzy. Grupa ta wystąpi przy aktualizacji z Windows NT 3.5x lub wersji beta Windows NT 4.0. Zostanie ona zaimportowana i wystąpi jako grupa systemowa na liście grup. Członkostwo w grupie Power Users rozszerza nieznacznie uprawnienia standardowego konta użytkownika, pozwalając mu na tworzenie i zarządzanie innymi użytkownikami. Żadni użytkownicy, ani grupy nie są automatycznie przypisywane do grupy Power Users.

Konta użytkowników

Aby zarządzać kontami użytkowników i ułatwić zadania administracyjne, można wykorzystywać kilka elementów globalnych, takich jak nazwy użytkowników i grup. Nazwy i te powinny ułatwić Ci identyfikowanie miejsca i funkcji pracownika oraz celu każdej! grupy roboczej. Pracę zapewne ułatwi też ustanowienie reguł dotyczących haseł, takich! jak określenie, czy konta mają być blokowane po każdej nieudanej próbie rejestracji;! a jeśli tak, to jak długo maj ą pozostawać niedostępne

Jeśli podejrzewasz, że ktoś podjął próbę włamania się do sieci, można to sprawdzić, wymagając ręcznego reaktywowania kont, które zostały zablokowane po trzech nieudanych próbach rejestracji. Dzięki temu użytkownik musi zawiadomić Cię, że nie jest w stanie się zarejestrować. Jeśli nie jest on jedynym odpowiedzialnym za blokadę konta, wtedy wiesz, że osoba nieupoważniona próbuje uzyskać dostęp do sieci.

Jednym z najważniejszych aspektów bezpieczeństwa sieci są hasła. System jest bezpieczniejszy, jeśli są one unikatowe i trudne do odgadnięcia.

Planując sposób zarządzania hasłami, możesz rozważyć następujące rozwiązania:

Wymagaj okresowych zmian hasła.

Zachowuj historię hasła (poprzednie hasła).

Określ minimalną długość hasła.

Przypominaj użytkownikom, by jako haseł nie używali dat urodzin, imion współmałżonków, dzieci lub zwierząt, ani innych informacji osobistych, które łatwo odgadnąć.

Poucz także użytkowników, by nie stosowali haseł słownikowych.

Hasła powinny być łatwe do zapamiętania, tak aby użytkownicy nie musieli ich sobie zapisywać. Z drugiej strony, powinny być trudne do złamania. Jedna z najprostszych metod włamywania się do systemu polega na wykorzystywaniu listy wyrazów ze słownika i próbowaniu każdego z nich jako hasła.

Użytkownicy często oczekują, że administrator systemu pomoże im wybrać odpowiednie hasło. Jedną z łatwych metod jest wybranie dwóch słów, jak np. zły i pies, i przedzielenie ich znakiem niealfanu-merycznym, jak np. %. Hasło brzmi wtedy zły%pies. Nie można go złamać za pomocą programu bazującego na hasłach słownikowych, a jednocześnie wciąż łatwo takie hasło zapamiętać.

Długie hasła zwiększają bezpieczeństwo sieci, gdyż są trudne do złamania. Jest to prawdą zwłaszcza wtedy, gdy znaki alfabetyczne i numeryczne są przemieszane ze sobą.

Również zachowywanie historii hasła ogranicza nieuprawniony dostęp do sieci, gdyż dzięki niej użytkownicy nie mogą wykorzystywać zestawu dwóch czy trzech cyklicznie zmienianych haseł. Tak więc hasło raz zmienione nie będzie już mogło być wykorzystane w kolejnych cyklach. Innymi słowy, nawet jeśli sfrustrowany były pracownik zna hasło Elżbiety, to Elżbieta i tak nie wykorzysta ponownie tego hasła, gdy będzie musiała dokonać zmiany.

Bezpieczeństwo sieci zwiększy się jeszcze bardziej, jeśli będziesz wymagać, aby hasła były okresowo zmieniane. Jeśli osoba z zewnątrz pozna hasło użytkownika, wtedy będzie mogła z niego korzystać tylko do najbliższej zmiany hasła. Ogranicza to czas wystawienia sieci na ryzyko.

Definiowanie ograniczeń nałożonych na konto

Powinieneś wziąć pod uwagę kilka zagadnień związanych z bezpieczeństwem przy |określaniu ograniczeń. Na przykład, powinieneś określić:

Minimalną długość hasła. Im dłuższe hasło, tym trudnej jest je złamać.

Nie dopuszczaj stosowania pustego hasła. Oznacza to, że użytkownicy nie mogą pozostawić pola hasła bez wpisania tekstu.

Ustaw okres ważności hasła, tak by użytkownicy byli zmuszeni do jego zmiany w określonym okresie.

Gdy użytkownik zmienia hasło, nie pozwól, by stosował ponownie to samo hasło. Powinieneś również przechowywać historię zmian, tak by użytkownicy nie mogli stosować zamiennie dwóch haseł.

Blokuj konto użytkownika w przypadku kilku niepoprawnych prób logowania, s niech jedynie administrator może odblokować takie konto.

Wymuś odłączenie użytkownika po wyznaczonym czasie dostępu.

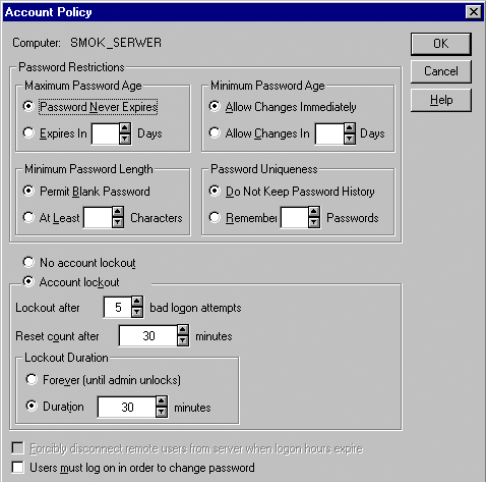

Możesz kontrolować wszystkie omówione parametry w oknie Account Policy Uruchom User Managera i wybierz z menu Policy pozycję Account. Okno ograniczeń ma dwie główne sekcje:

Password Restriction (ograniczenia na hasło).

Accont Lockout (blokowanie konta).

W sekcji poświęconej ograniczeniom zakładanym na hasło możemy wyróżnić:

>Maximum Password Agę (Maksymalny okres ważności hasła) - Możesz ustawić tu okres ważności hasła, lub pozwolić, by hasło nigdy nie wygasało.

>Minimum Password Length (Minimalna długość hasła) - Możesz odpuścić stosowanie pustych haseł lub określić ich minimalną długość.

>Minimum Password Agę (Minimalny okres ważności hasła) - Określa, jak długo musi być używane hasło przed możliwością jego zmiany. Ta wartość musi być mniejsza od maksymalnego okresu ważności. Nie pozwalaj na natychmiastową zmianę hasła, jeśli chcesz prowadzić historię zmian hasła.

>Password Uniąueness (Unikalność hasła) - Jeśli zachowujesz historię zmian hasła, użytkownicy nie mogą korzystać z poprzednich haseł, aż do określonej liczby zmian.

Sekcja dotycząca blokowaniu konta zawiera parametry:

>No Account Lockout (Brak blokowania konta) - Konto nie zostanie zablokowane niezależnie od ilości niepoprawnych prób logowania.

>Account Locked (Konto zablokowane) - Jeśli ta opcja została wybrana, można określić:

>Lockout After (Zablokuj po) - Określa liczbę niepoprawnych prób logowania. Po wyczerpaniu wszystkich możliwości konto jest blokowane.

>Reset Count After (Resetuj licznik po) - Powoduje wyzerowanie licznika niepoprawnych prób logowania po ustalonym czasie (jeśli w tym czasie nie było następnych niepoprawnych prób logowania).

>Lockout Duration (Czas blokady) - Określa czas po jakim zablokowane konto zostanie automatycznie odblokowane. Jeśli wybrałeś opcję „na zawsze" (ang. Forever), jedynie administrator może odblokować konto.

Poza omówionymi opcjami w oknie dostępne są dwa pola wyboru:

>Forcibly Disconnect Remote Users from Server When Logon Hours Expire (Wymuś odłączenie zdalnych użytkowników od serwera po wyznaczonym czasie logowania) - Jeśli wybierzesz tę opcję, użytkownicy zostaną odłączeni od serwera po wyznaczonym czasie. Jeśli nie zaznaczysz tej opcji, użytkownicy nie zostaną odłączeni, ale po wyznaczonym czasie nie będą mogli tworzyć nowych połączeń.

>Users Must Log On in Order to Change Password (Użytkownicy muszą się załogować by zmienić hasło) - Jeśli wybierzesz tę opcję, użytkownicy nie będą mogli zmienić hasła, które wcześniej wygasło; administrator musi dokonać tej zmiany (jeśli hasło wygasło, nie ma sposobu na jego zmianę, gdyż użytkownik musi się załogować, by je zmienić). Jeśli nie zaznaczysz tej opcji, użytkownicy mogą zmienić hasło, gdy wygaśnie.

Tworzenie kont

Do stworzenia nowego konta służy okno pokazane na rysunku 15.8. Uruchom User Manager i wybierz z menu

User/New User.

Wypełnij pola tekstowe w oknie i kliknij Add.

Username (nazwa użytkownika) - pole wymagane. Wpisz unikatową nazwę konta.

Fuli Name (Pełna nazwa) - pole opcjonalne. To pole służy do identyfikacji. Możesz stworzyć konto o nazwie BSG7. Gdy je tworzysz, prawdopodobnie wiesz, kto będzie z niego korzystał, ale po jakimś czasie możesz mieć z tym problemy. Jeśli określisz pełną nazwę, z pewnością będziesz wiedział do kogo ono należy.

Description (Opis) - pole opcjonalne. To pole także ułatwia identyfikację. Możesz tu wpisać dowolny tekst określający użytkownika lub konto.

Password (Hasło). Może mieć długość do 14 znaków i stanowi hasło dla tworzonego konta.

Confirm Password (Potwierdź hasło). Jeśli podałeś hasło, musisz je tu wpisać ponownie, by stwierdzić, czy zrobiłeś to poprawnie.

Dodatkowo poza polami tekstowymi w oknie tworzącym użytkownika występują pola wyboru:

User Must Change Password at Next Logon (Użytkownik musi zmienić hasło przy następnym logowaniu) - To pole wyboru jest zaznaczone domyślnie. Ta opcja jest doskonałym zabezpieczeniem gwarantującym, że jedynie użytkownik będzie znał swoje hasło. Przecież, Ty jako administrator wymyślasz hasło, więc je znasz. Jeśli ta opcja jest zaznaczona, użytkownik musi zmienić hasło przy pierwszej próbie logowania; wtedy tylko on będzie znał swoje hasło.

User Cannot Change Password (Użytkownik nie może zmieniać)- Jeśli więcej niż jedna osoba korzysta z konta, nie chcesz, by mieli możliwość zmiany hasła.

Password Never Expires (Hasło nigdy nie wygasa) - Czasami wygodnie miedj konta, dla których hasło nigdy nie wygasa - na przykład dla pewnych usług.

Account Disabled (Konto zablokowane) - Zaznaczenie tej opcji powo zablokowanie konta do momentu ponownego odznaczenia tego pola. Jest > wygodne, np. w celu stworzenia konta dla użytkownika, który dopiero roz-1 pocznie pracę. Możesz także zablokować konto dla użytkownika, który przes-1 tał pracować i zostanie zastąpiony przez kogoś, kto będzie wykorzystywał to j samo konto.

Zwróć uwagę na przyciski znajdujące się na dole okna tworzenia użytkownika :

Groups (Grupy) - Kliknij ten przycisk, by dowiedzieć się do jakich grup dany! użytkownik należy, lub by dodać, lub usunąć go z jakiejś grupy. Grupy do jakich należy użytkownik pokazane są w liście Members Of.| By dodać go do grupy, zaznacz ją w liście Not Member Of i kliknij przyciski Add. By usunąć użytkownika z grupy, zaznacz jaw liście Members Of i klik-i nij Remove.

Profile (Profil użytkownika) - Kliknij ten przycisk, by określić ścieżkę do ] pliku profilu użytkownika (ang. User Profile Path), nazwę skryptu logowania' (ang. Logon Script Name) oraz katalogu domowego (ang. Home Directory) (wszystkie te pola są opcjonalne). Profil użytkownika jest zbiorem ustawień dotyczących połączeń sieciowych oraz wyglądu pulpitu. Profile mogą być także wykorzystane do ograniczenia dostępu do zasobów. Na przykład, możesz pozwolić na modyfikację wyglądu pulpitu, ale możesz zabronić możliwość zmiany typu monitora, może to przecież spowodować problemy. Okno User Erwironment Profile pokazane na rysunku 15.10 zawiera następujące opcje:

User Profile Path (Ścieżka dostępu do profilu użytkownika) - Podaj tu sieciową ścieżkę dostępu do profilu. Ścieżka ma postać \\nazwa_ serwera\nazwa_folderu_profilu\nazwa_użytkownika.

Login Script Name (Nazwa profilu logowania) - Jeśli został określony skrypt logowania, jest on przetwarzany podczas każdego logowania. To może być plik wsadowy, plik . CMD lub wykonywalny.

Home Directory (Katalog domowy) - Jeśli został określony, jest domyślnym katalogiem operacji otwierania i zapisywania plików, dla linii poleceń i innych aplikacji, dla których nie określono katalogu roboczego.

Connect To (Podłącz do) - Możesz tu wpisać udostępniony katalog sieciowy, który będzie spemiał rolę katalogu domowego. Użytkownik podczas procesu logowania zostanie do niego automatycznie podłączony.

Hours (Czas pracy) - Kliknij ten przycisk, by określić czas pracy, w którym użytkownik może się logować. W oknie pokazanym na rysunku 15.11, za pomocą myszy wybierz czas i wybierz Allow, by zezwolić na logowanie, i Disallow, by zabronić.

Wyszukiwarka

Podobne podstrony:

01.12.2009, semestr 1, organizacja i zarządzanie w administarcji publicznej

Załączniki do zarządzenia Nr 43 Ministra Finansów z dn. 24.12.2003, Dokumenty- prawo i administracja

15.12.2009, semestr 1, organizacja i zarządzanie w administarcji publicznej

08.12.2009, semestr 1, organizacja i zarządzanie w administarcji publicznej

Zarządzanie w Administracji Publicznej Rzeszów właściwe

decyzje, ORGANIZACJA I ZARZĄDZANIE W ADMINISTRACJI PUBLICZNEJ

Zachowania organizacyjne, Administracja UKSW Ist, Organizacja i zarzadzanie w administracji publiczn

sciaga z OZ, OZ - Organizacja i Zarządzanie w administracji publicznej - Dynowska

Modele zarządzania administracją - moje, Prywatne, Technik administracji, I semestr 2013-wiosna, Pra

Motywowanie pracowników, ORGANIZACJA I ZARZĄDZANIE W ADMINISTRACJI PUBLICZNEJ

CAŁOŚĆ, studia, Administracja I stopnia, I rok Administracji, Organizacja i zarządzanie w administra

Menedżer, ORGANIZACJA I ZARZĄDZANIE W ADMINISTRACJI PUBLICZNEJ

W 9.10.2009 Organizacja i zarzadzanie w administracji publicznej, administracja

organizacja i zarzadzanie w Administracji Publicznej, ★ Studia, Administracja, Organizacja i zarządz

Całość materiału jest w załączniku (6, Administracja UKSW Ist, Organizacja i zarzadzanie w administr

TEORIA ORGANIZACJI I ZARZĄDZANIA W ADMINISTRACJI, Technik Administracji, Studia administracja

Organizacja i zarządzanie w administracji, Administracja publiczna

Organizacja i zarządzanie w administracji publicznej - wykład III, ★ Studia, Administracja, Organiza

więcej podobnych podstron