Wydawnictwo Helion

ul. Chopina 6

44-100 Gliwice

tel. (32)230-98-63

IDZ DO

IDZ DO

KATALOG KSI¥¯EK

KATALOG KSI¥¯EK

TWÓJ KOSZYK

TWÓJ KOSZYK

CENNIK I INFORMACJE

CENNIK I INFORMACJE

CZYTELNIA

CZYTELNIA

Sieci komputerowe.

Ksiêga eksperta. Wydanie II

poprawione i uzupe³nione

Wspó³czesne komputery dawno przesta³y byæ „samotnymi wyspami”; korzystanie

z nich (zarówno do celów prywatnych, jak i na potrzeby wielkiego biznesu)

nierozerwalnie wi¹¿e siê z dostêpem do ró¿nego rodzaju sieci, z internetem w roli

g³ównej. W czasach kiedy wykorzystywanie sieci komputerowych sta³o siê

powszechne, podstawy ich dzia³ania powinny byæ znane ka¿demu wspó³czesnemu

informatykowi. Ta ksi¹¿ka wykracza znacznie poza podstawy. Dostarcza kompletnego

opisu technologii zwi¹zanych z dzia³aniem sieci, omówienia sposobów korzystania

z sieci i praktycznych wskazówek dotycz¹cych rozwi¹zywania problemów

pojawiaj¹cych siê w ich funkcjonowaniu. Jeli wiêc mylisz o projektowaniu,

budowaniu, konfigurowaniu i (przede wszystkim) efektywnym u¿ytkowaniu sieci

komputerowych, to niniejsza ksi¹¿ka oka¿e siê nieocenion¹ pomoc¹, dziêki której

zaoszczêdzisz wiele czasu spêdzonego na poszukiwaniach niezbêdnych informacji.

Znajdziesz tu m.in. opis nastêpuj¹cych zagadnieñ:

• Najwa¿niejsze podstawy teoretyczne: model OSI, omówienie warstw sieci

• Tworzenie sieci lokalnych i sieci rozleg³ych

• Opis sieciowych systemów operacyjnych

• Dok³adne omówienie najnowoczeniejszych technologii bezprzewodowych

• Administrowanie sieci¹ i zagadnienia zwi¹zane z bezpieczeñstwem

• Ewoluowanie sieci komputerowych i dzia³ania zwi¹zane z ustanawianiem

standardów sieciowych

• Model odniesienia ISO i jego zastosowania

• Typy i topologie sieci

• Technologie i protoko³y sieciowe

• Mechanizmy i media ³¹cznoci w sieciach komputerowych

• Sieciowe systemy operacyjne i problemy zwi¹zane z zarz¹dzaniem

i administrowaniem nimi

• Mechanizmy zabezpieczeñ i ochrony integralnoci danych w sieciach

• Problemy wynikaj¹ce z b³êdnego funkcjonowania sieci, metody

ich rozwi¹zywania i zapobiegania im

Informacjom zawartym w ksi¹¿ce zaufa³o ju¿ tysi¹ce administratorów sieci

komputerowych. Jeli wiêc czujesz siê niedoinformowany w tej dziedzinie,

ca³¹ niezbêdn¹ wiedzê znajdziesz w tym kompletnym opracowaniu.

Ksi¹¿kê mo¿na z powodzeniem poleciæ studentom kierunków informatycznych

i pokrewnych, którym mo¿e pos³u¿yæ jako podrêcznik przygotowuj¹cy do egzaminów

z zakresu sieci komputerowych.

Autor: Mark Sportack

T³umaczenie: Zbigniew Ga³a

ISBN: 83-7361-503-2

Tytu³ orygina³u:

Networkig Essentials Unleashed

Format: B5, stron: 616

Spis treści

O Autorach ............................................................................................15

Wprowadzenie .......................................................................................17

Część I

Podstawy sieci ...................................................................19

Rozdział 1. ABC sieci ..............................................................................................21

Ewolucja sieci .......................................................................................................................... 21

Organizacje ustanawiające standardy....................................................................................... 24

ANSI .................................................................................................................................. 25

IEEE ................................................................................................................................... 25

ISO ..................................................................................................................................... 26

IEC..................................................................................................................................... 26

IAB..................................................................................................................................... 26

Model referencyjny OSI........................................................................................................... 27

Warstwa 1: warstwa fizyczna ............................................................................................ 28

Warstwa 2: warstwa łącza danych ..................................................................................... 29

Warstwa 3: warstwa sieci................................................................................................... 30

Warstwa 4: warstwa transportu.......................................................................................... 31

Warstwa 5: warstwa sesji................................................................................................... 31

Warstwa 6: warstwa prezentacji ........................................................................................ 31

Warstwa 7: warstwa aplikacji ............................................................................................ 32

Zastosowania modelu......................................................................................................... 32

Podstawy sieci .......................................................................................................................... 34

Sprzętowe elementy składowe ........................................................................................... 35

Programowe elementy składowe ....................................................................................... 37

Składanie elementów w sieć .............................................................................................. 39

Podsumowanie ......................................................................................................................... 43

Rozdział 2. Typy i topologie sieci LAN ......................................................................45

Urządzenia przyłączane do sieci LAN ..................................................................................... 45

Typy serwerów................................................................................................................... 46

Typy sieci ................................................................................................................................. 50

Sieci równorzędne (każdy-z-każdym) ............................................................................... 50

Sieci oparte na serwerach (klient-serwer).......................................................................... 53

Sieci mieszane.................................................................................................................... 55

Topologie sieci lokalnych ........................................................................................................ 56

Topologia magistrali .......................................................................................................... 57

Topologia pierścienia......................................................................................................... 58

Topologia gwiazdy............................................................................................................. 60

Topologia przełączana ....................................................................................................... 60

6

Sieci komputerowe. Księga eksperta

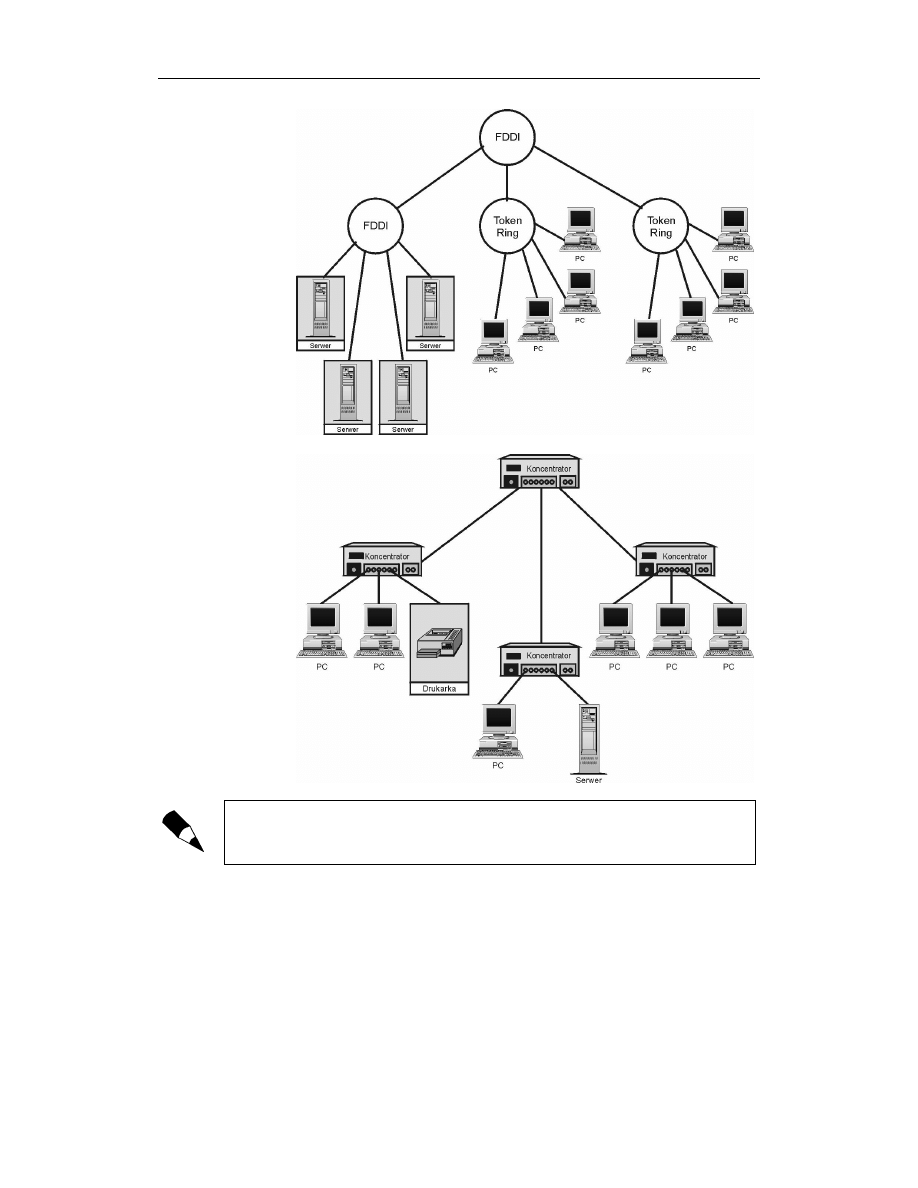

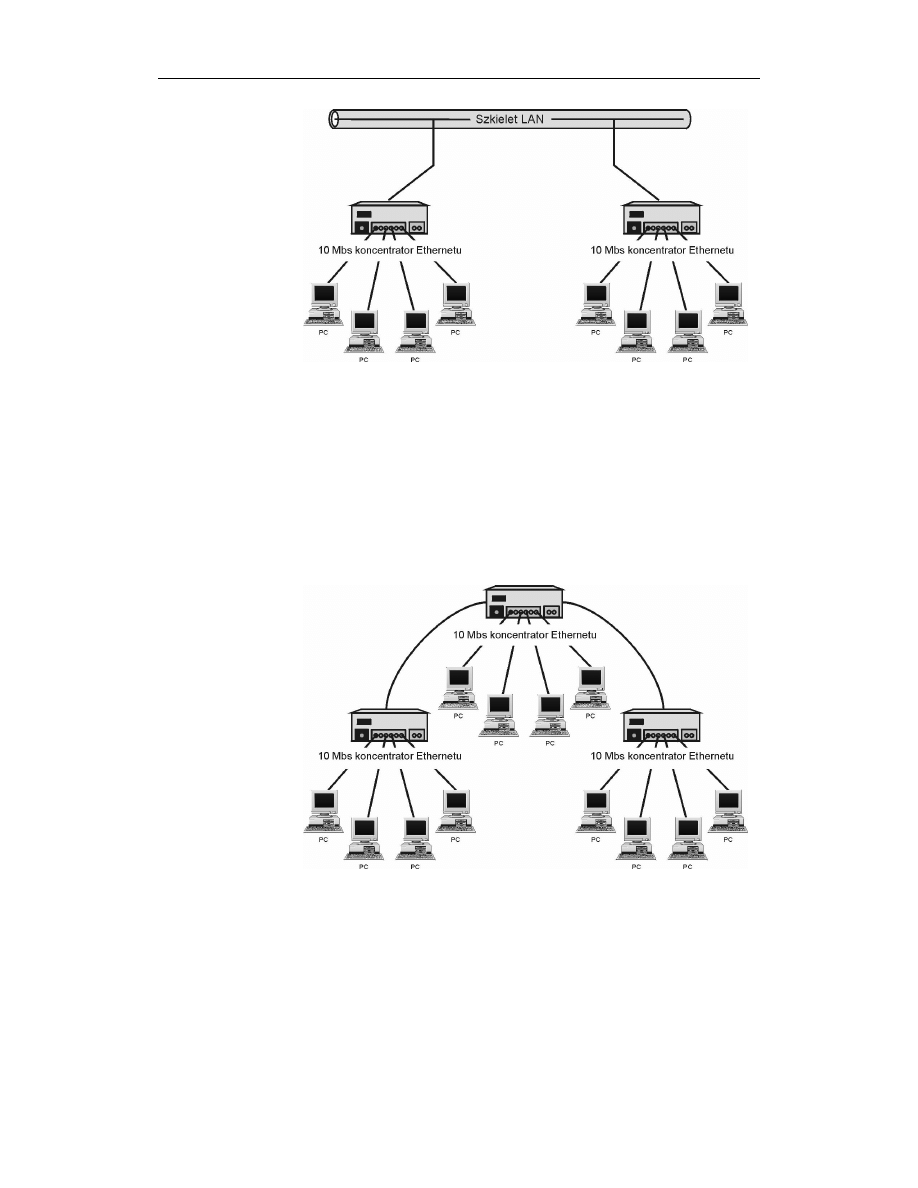

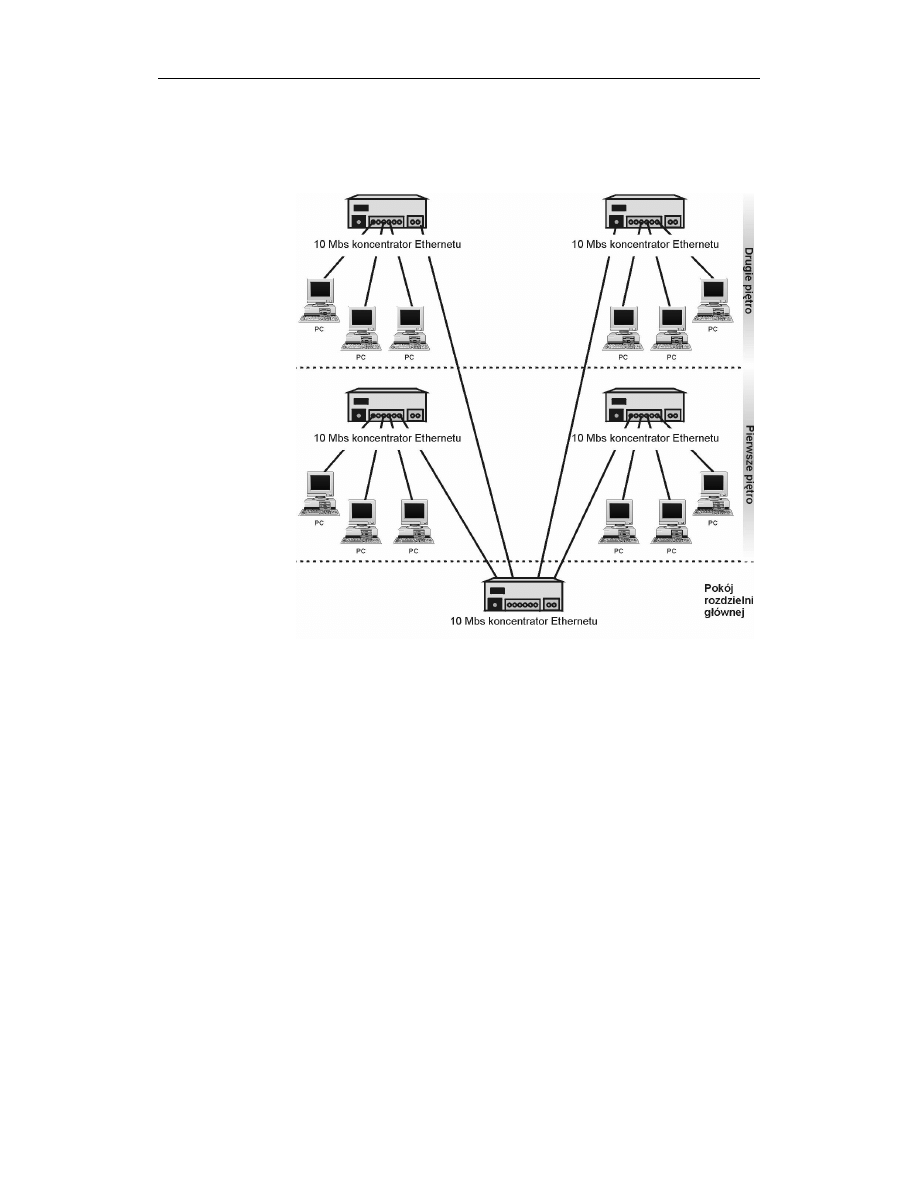

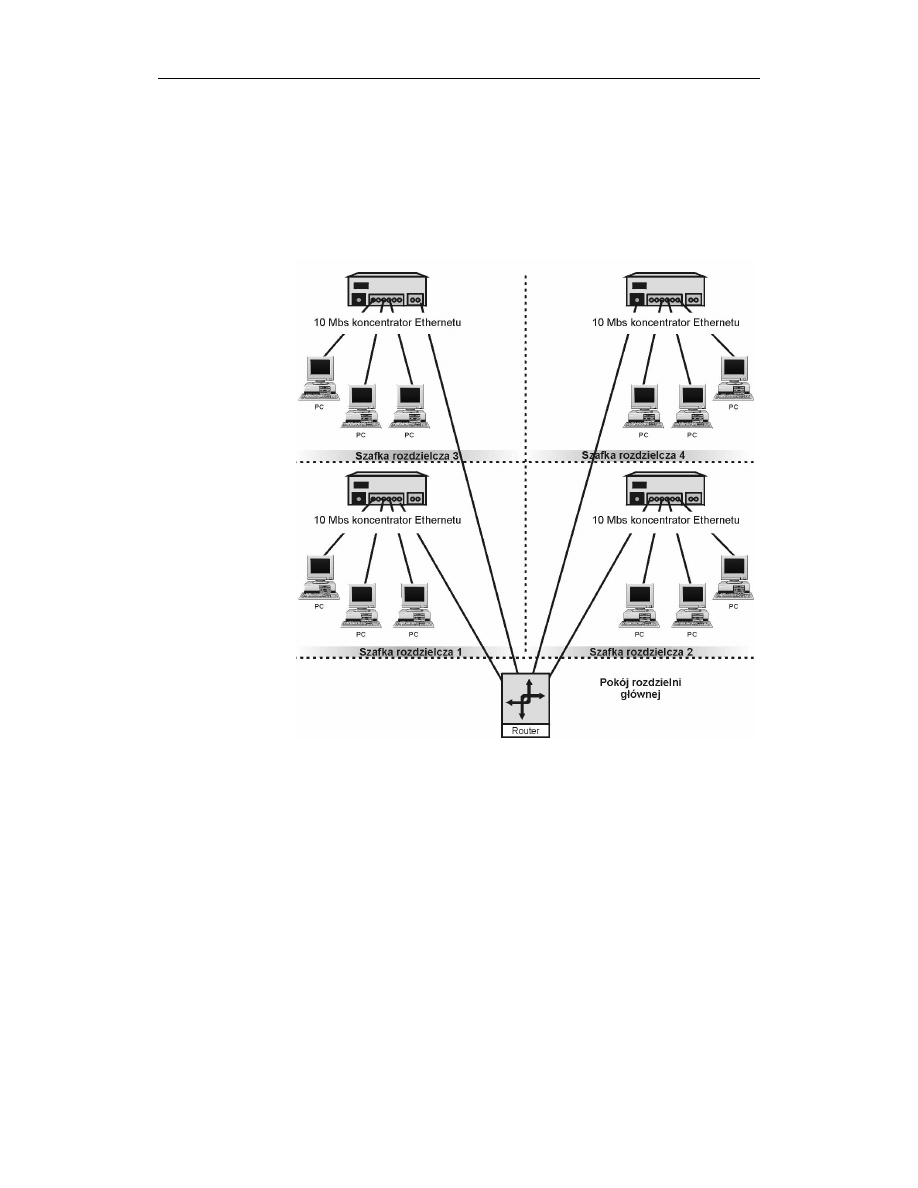

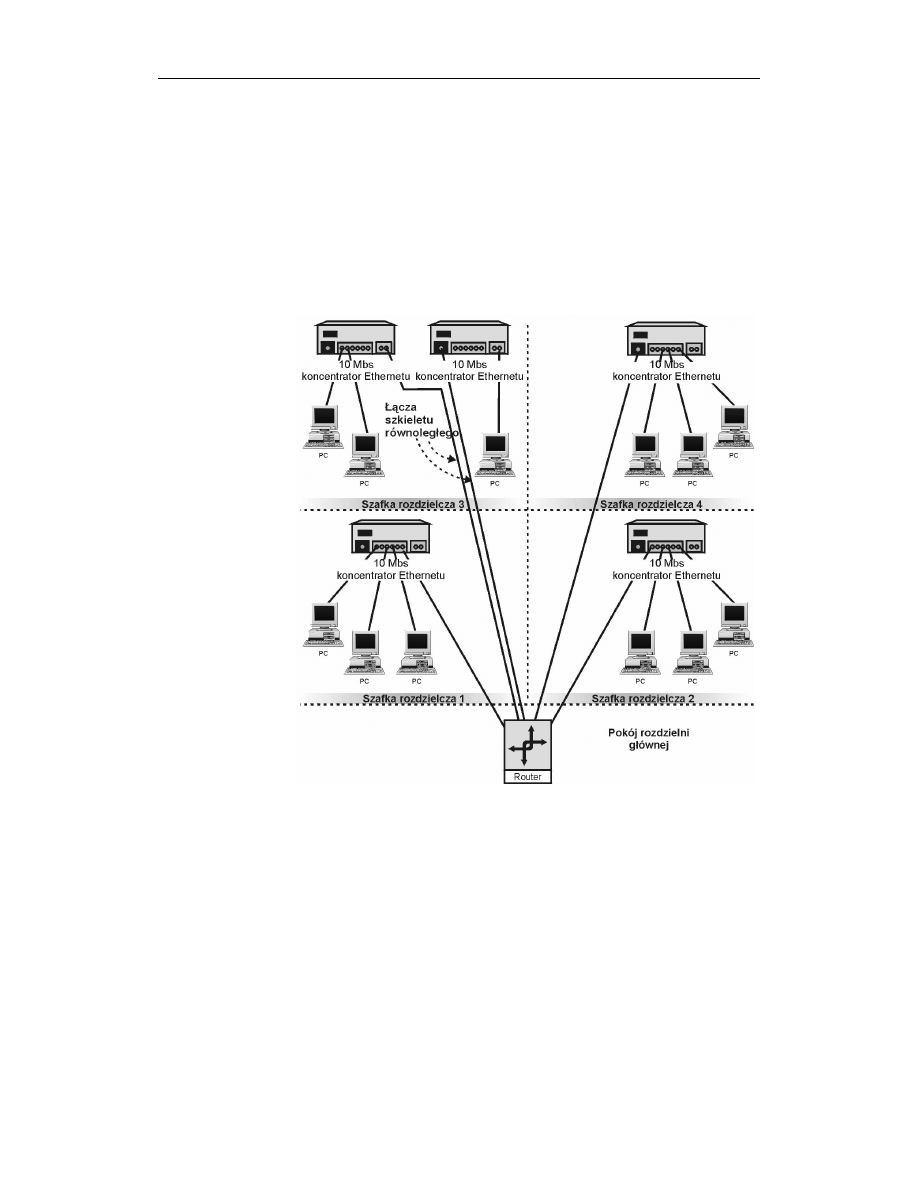

Topologie złożone .................................................................................................................... 62

Łańcuchy............................................................................................................................ 63

Hierarchie........................................................................................................................... 64

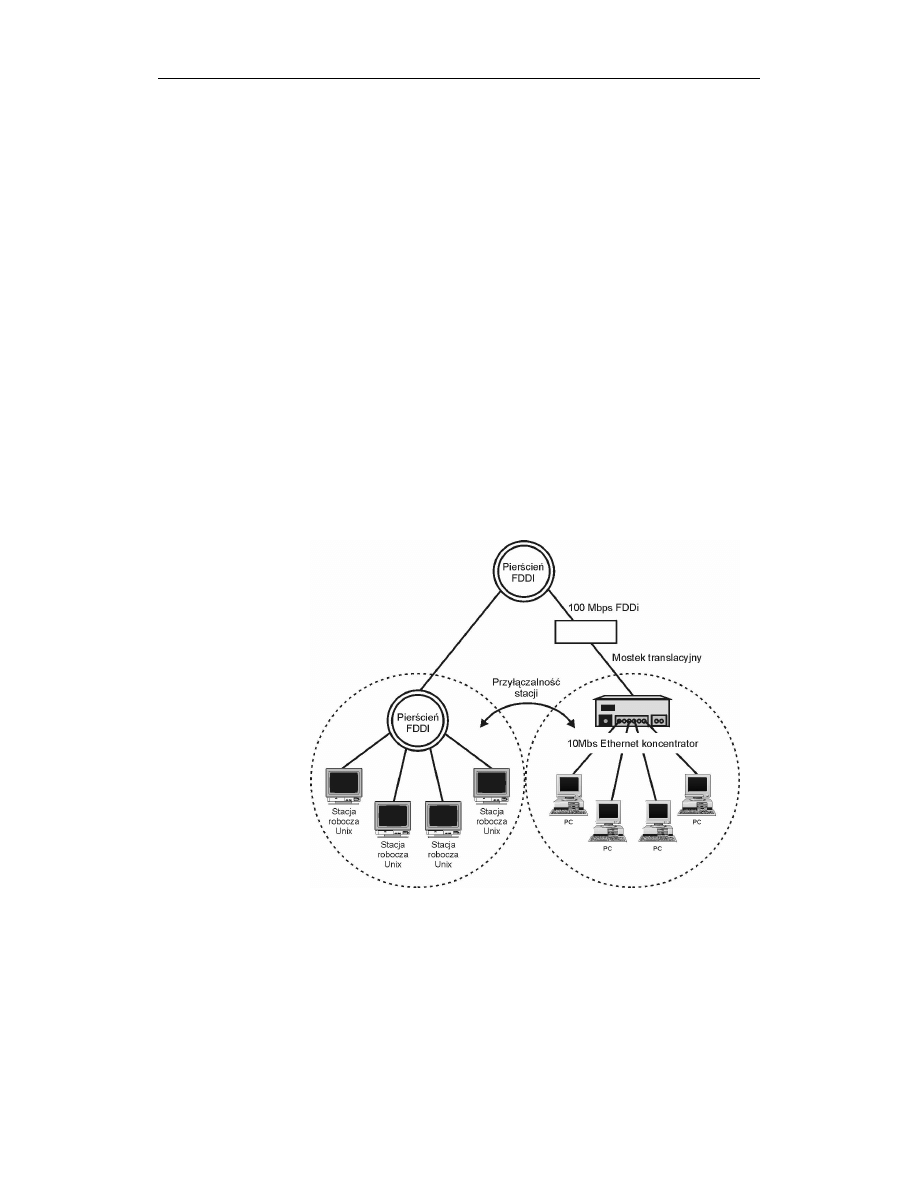

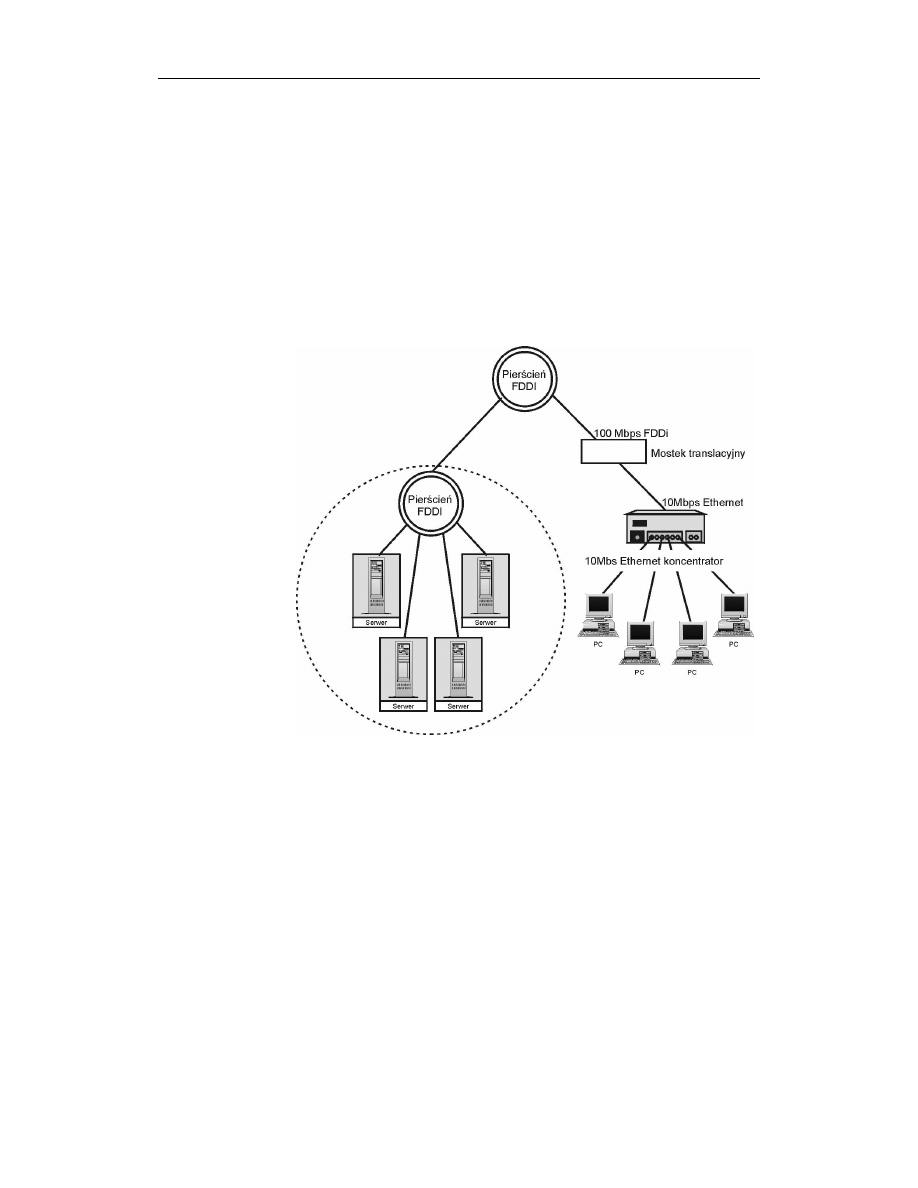

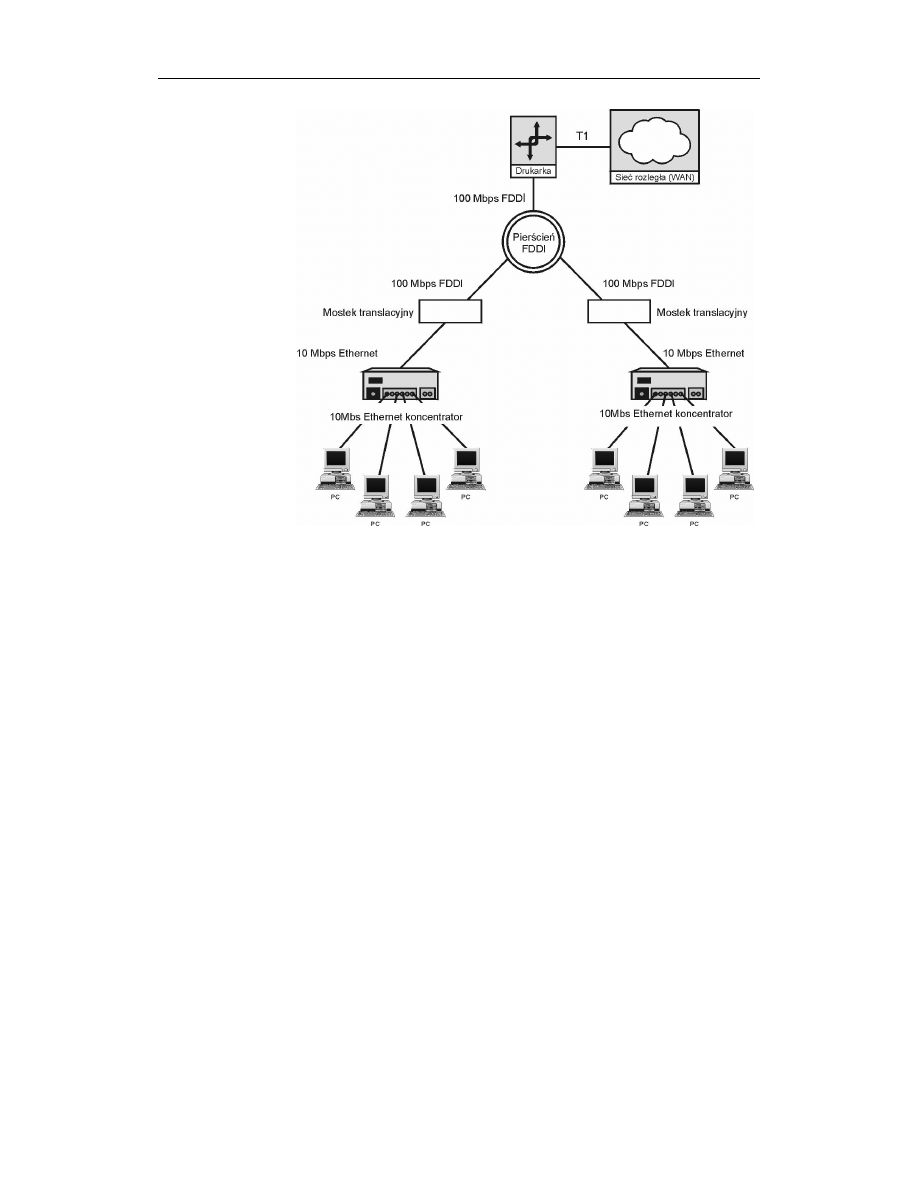

Obszary funkcjonalne sieci LAN ............................................................................................. 67

Przyłączanie stacji.............................................................................................................. 67

Przyłączanie serwera.......................................................................................................... 68

Przyłączanie do sieci WAN ............................................................................................... 68

Przyłączanie do szkieletu ................................................................................................... 69

Podsumowanie ......................................................................................................................... 74

Rozdział 3. Warstwa fizyczna ...................................................................................75

Warstwa 1: warstwa fizyczna................................................................................................... 75

Funkcje warstwy fizycznej ................................................................................................ 76

Znaczenie odległości ................................................................................................................ 81

Tłumienie ........................................................................................................................... 82

Nośniki transmisji fizycznej..................................................................................................... 85

Kabel koncentryczny ......................................................................................................... 85

Skrętka dwużyłowa ............................................................................................................ 87

Kabel światłowodowy........................................................................................................ 92

Podsumowanie ......................................................................................................................... 96

Rozdział 4. Niezupełnie-fizyczna warstwa fizyczna .....................................................97

Spektrum elektromagnetyczne ................................................................................................. 98

Charakterystyki spektrum .................................................................................................. 99

Spektrum a szerokość pasma ........................................................................................... 100

Co to oznacza? ................................................................................................................. 101

Bezprzewodowe sieci LAN.................................................................................................... 102

Bezprzewodowe łączenie stacji ....................................................................................... 103

Bezprzewodowe łączenie komputerów w sieci każdy-z-każdym.................................... 103

Bezprzewodowe łączenie koncentratorów....................................................................... 104

Bezprzewodowe mostkowanie......................................................................................... 104

Technologie transmisji..................................................................................................... 105

Częstotliwość radiowa szerokiego spektrum ................................................................... 106

Jednopasmowa częstotliwość radiowa............................................................................. 110

Podczerwień ..................................................................................................................... 111

Laser................................................................................................................................. 112

Standard IEEE 802.11 ............................................................................................................ 113

Dostęp do nośnika............................................................................................................ 114

Warstwy fizyczne............................................................................................................. 114

Podsumowanie ....................................................................................................................... 115

Rozdział 5. Warstwa łącza danych .........................................................................117

Warstwa 2 modelu OSI .......................................................................................................... 117

Ramki ..................................................................................................................................... 118

Składniki typowej ramki .................................................................................................. 118

Ewolucja struktur ramek firmowych...................................................................................... 120

Ramka sieci PARC Ethernet firmy Xerox ....................................................................... 120

Ramka sieci DIX Ethernet ............................................................................................... 121

Projekt IEEE 802.................................................................................................................... 123

Sterowanie łączem logicznym w standardzie IEEE 802.2............................................... 124

Protokół dostępu do podsieci (protokół SNAP) standardu IEEE 802.2 .......................... 126

Ramka sieci Ethernet standardu IEEE 802.3 ................................................................... 127

Sieci Token Ring standardu IEEE 802.5 ......................................................................... 131

Spis treści

7

Architektura FDDI ................................................................................................................. 132

Zasady sterowania dostępem do nośnika ............................................................................... 135

Dostęp do nośnika na zasadzie rywalizacji...................................................................... 135

Dostęp do nośnika na zasadzie priorytetu żądań ............................................................. 136

Dostęp do nośnika na zasadzie pierścienia ...................................................................... 137

Wybór technologii LAN......................................................................................................... 139

Sieć Ethernet 802.3 .......................................................................................................... 139

Sieć Token Ring 802.5..................................................................................................... 139

Sieć FDDI ........................................................................................................................ 139

Sieć VG-AnyLAN 802.12 ............................................................................................... 140

Podsumowanie ....................................................................................................................... 140

Rozdział 6. Mechanizmy dostępu do nośnika ..........................................................141

Dostęp do nośnika .................................................................................................................. 141

Dostęp do nośnika na zasadzie rywalizacji...................................................................... 141

Dostęp do nośnika na zasadzie pierścienia ...................................................................... 147

Dostęp do nośnika na zasadzie priorytetu żądań ............................................................. 149

Dostęp do nośnika w komutowanych sieciach LAN ....................................................... 151

Podsumowanie ....................................................................................................................... 154

Część II Tworzenie sieci lokalnych..................................................155

Rozdział 7. Ethernet ..............................................................................................157

Różne rodzaje sieci Ethernet .................................................................................................. 157

Obsługiwany sprzęt.......................................................................................................... 159

Funkcje warstwowe................................................................................................................ 162

Funkcje warstwy łącza danych ........................................................................................ 162

Funkcje warstwy fizycznej .............................................................................................. 164

Interfejsy międzynośnikowe warstwy fizycznej .................................................................... 165

10Base2............................................................................................................................ 166

10Base5............................................................................................................................ 166

10BaseT ........................................................................................................................... 167

10BaseFL ......................................................................................................................... 170

10BaseFOIRL .................................................................................................................. 170

Mieszanie typów nośników.............................................................................................. 171

Ramka Ethernetu IEEE 802.3 .......................................................................................... 172

Prognozowanie opóźnień ....................................................................................................... 176

Szacowanie opóźnień propagacji ..................................................................................... 176

Prognozowanie opóźnień Ethernetu ................................................................................ 177

Podsumowanie ....................................................................................................................... 177

Rozdział 8. Szybsze sieci Ethernet .........................................................................179

Fast Ethernet........................................................................................................................... 179

Nośniki Fast Ethernetu..................................................................................................... 180

100BaseTX ...................................................................................................................... 181

100BaseFX....................................................................................................................... 181

100BaseT4 ....................................................................................................................... 182

Schematy sygnalizacyjne ................................................................................................. 182

Maksymalna średnica sieci .............................................................................................. 184

Podsumowanie sieci Fast Ethernet................................................................................... 184

Gigabit Ethernet ..................................................................................................................... 184

Interfejsy fizyczne............................................................................................................ 185

Co jeszcze nowego? ......................................................................................................... 188

Zbyt dobre, aby mogło być prawdziwe?.......................................................................... 189

Podsumowanie ....................................................................................................................... 190

8

Sieci komputerowe. Księga eksperta

Rozdział 9. Token Ring..........................................................................................191

Przegląd .................................................................................................................................. 191

Standaryzacja sieci Token Ring....................................................................................... 192

Struktura ramki Token Ring................................................................................................... 193

Ramka Token ................................................................................................................... 193

Ramka danych.................................................................................................................. 195

Sekwencja wypełniania.................................................................................................... 197

Funkcjonowanie sieci Token Ring ......................................................................................... 198

Sprzęt ............................................................................................................................... 199

Topologia ......................................................................................................................... 201

Dynamiczna przynależność do pierścienia ...................................................................... 202

Monitor aktywny.............................................................................................................. 204

Co dalej z Token Ringiem? .................................................................................................... 206

Przełączanie a dedykowane sieci Token Ring ................................................................. 206

Zwiększanie szybkości transmisji.................................................................................... 206

Będzie działać? ................................................................................................................ 208

Podsumowanie ....................................................................................................................... 209

Zalety Token Ringu ......................................................................................................... 209

Ograniczenia Token Ringu .............................................................................................. 210

Rozdział 10. FDDI....................................................................................................211

FDDI....................................................................................................................................... 211

Składniki funkcjonalne .................................................................................................... 212

Tworzenie sieci FDDI ............................................................................................................ 215

Typy portów i metody przyłączania ................................................................................ 215

Prawidłowe połączenia portów ........................................................................................ 216

Topologie i implementacje .............................................................................................. 217

Rozmiar sieci ................................................................................................................... 222

Ramki FDDI ........................................................................................................................... 224

Ramka danych.................................................................................................................. 225

Ramka danych LLC......................................................................................................... 226

Ramka danych LLC SNAP .............................................................................................. 227

Ramka Token ................................................................................................................... 228

Ramki SMT...................................................................................................................... 229

Mechanika sieci FDDI ........................................................................................................... 229

Inicjalizacja stacji............................................................................................................. 229

Inicjalizacja pierścienia.................................................................................................... 231

Podsumowanie ....................................................................................................................... 231

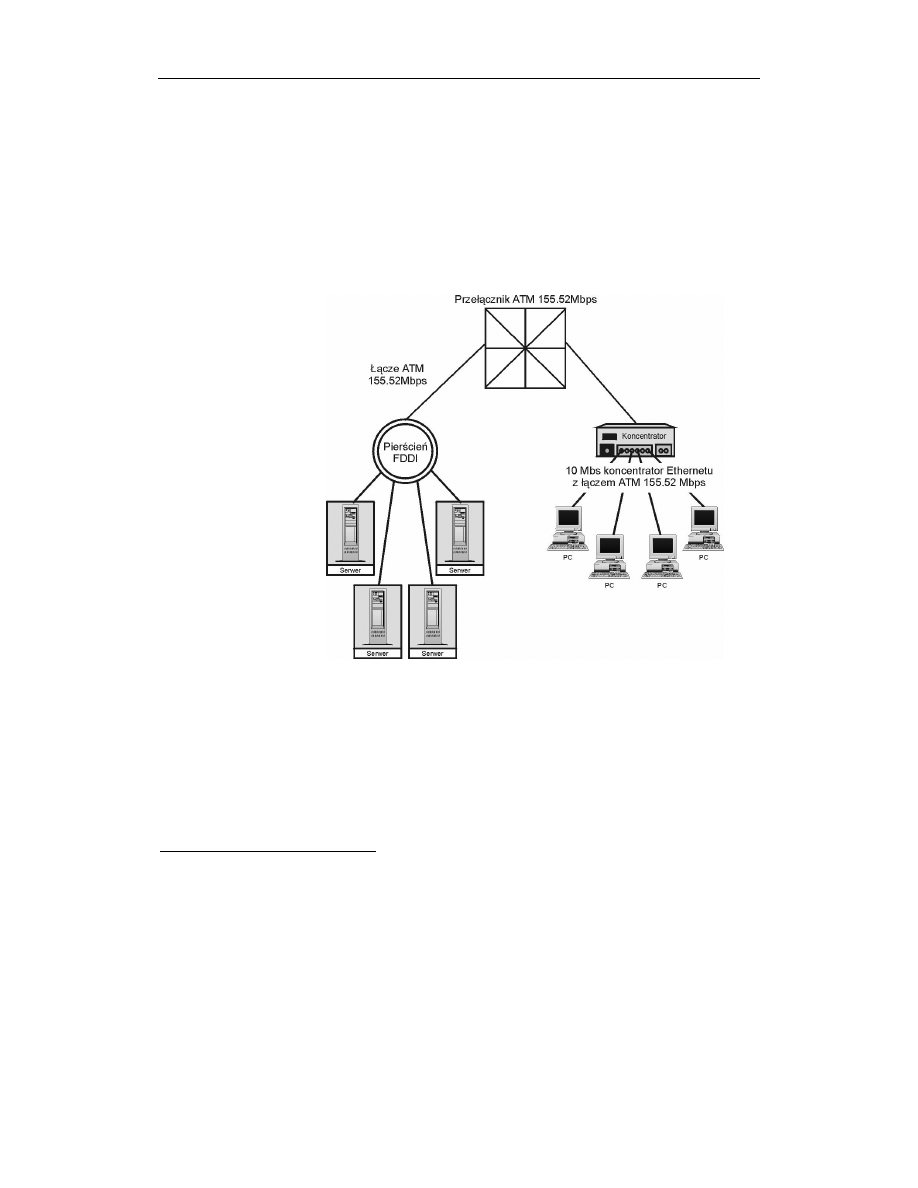

Rozdział 11. ATM ....................................................................................................233

Podstawy sieci ATM .............................................................................................................. 234

Połączenia wirtualne ........................................................................................................ 234

Typy połączeń .................................................................................................................. 235

Szybkości przesyłania danych ......................................................................................... 236

Topologia ......................................................................................................................... 237

Interfejsy ATM ................................................................................................................ 237

Model ATM............................................................................................................................ 238

Warstwa fizyczna............................................................................................................. 239

Warstwa adaptacji ATM .................................................................................................. 241

Warstwa ATM ................................................................................................................. 246

Komórka .......................................................................................................................... 247

Emulacja sieci LAN ............................................................................................................... 250

Podsumowanie ....................................................................................................................... 251

Spis treści

9

Rozdział 12. Protokoły sieciowe ..............................................................................253

Stosy protokołów.................................................................................................................... 253

Protokół Internetu, wersja 4 (Ipv4) ........................................................................................ 255

Analiza TCP/IP ................................................................................................................ 256

Protokół Internetu, wersja 6 (IPv6) ........................................................................................ 262

Struktury adresów unicast IPv6 ....................................................................................... 264

Struktury zastępczych adresów unicast IPv6 ................................................................... 265

Struktury adresów anycast IPv6....................................................................................... 266

Struktury adresów multicast IPv6 .................................................................................... 266

Wnioski dotyczące IPv6 .................................................................................................. 267

Wymiana IPX/SPX Novell..................................................................................................... 267

Analiza IPX/SPX ............................................................................................................. 267

Warstwy łącza danych i dostępu do nośnika ................................................................... 271

Adresowanie IPX ............................................................................................................. 271

Wnioski dotyczące IPX/SPX ........................................................................................... 272

Pakiet protokołów AppleTalk firmy Apple............................................................................ 272

Analiza AppleTalk ........................................................................................................... 273

NetBEUI................................................................................................................................. 278

Wnioski dotyczące NetBEUI ........................................................................................... 279

Podsumowanie ....................................................................................................................... 279

Część III Tworzenie sieci rozległych .................................................281

Rozdział 13. Sieci WAN ...........................................................................................283

Funkcjonowanie technologii WAN........................................................................................ 283

Korzystanie z urządzeń transmisji.......................................................................................... 284

Urządzenia komutowania obwodów................................................................................ 284

Urządzenia komutowania pakietów ................................................................................. 287

Urządzenia komutowania komórek ................................................................................. 289

Wybór sprzętu komunikacyjnego........................................................................................... 290

Sprzęt własny klienta (CPE) ............................................................................................ 291

Urządzenia pośredniczące (Premises Edge Vehicles) ..................................................... 293

Adresowanie międzysieciowe ................................................................................................ 293

Zapewnianie adresowania unikatowego .......................................................................... 293

Współdziałanie międzysieciowe z wykorzystaniem różnych protokołów ...................... 294

Korzystanie z protokołów trasowania .................................................................................... 296

Trasowanie na podstawie wektora odległości.................................................................. 296

Trasowanie na podstawie stanu łącza .............................................................................. 297

Trasowanie hybrydowe .................................................................................................... 297

Trasowanie statyczne ....................................................................................................... 298

Wybór protokołu .............................................................................................................. 298

Topologie WAN ..................................................................................................................... 299

Topologia każdy-z-każdym ............................................................................................. 299

Topologia pierścienia....................................................................................................... 300

Topologia gwiazdy........................................................................................................... 302

Topologia oczek pełnych ................................................................................................. 303

Topologia oczek częściowych ......................................................................................... 305

Topologia dwuwarstwowa ............................................................................................... 306

Topologia trójwarstwowa ................................................................................................ 307

Topologie hybrydowe ...................................................................................................... 307

Projektowanie własnych sieci WAN...................................................................................... 309

Kryteria oceny wydajności sieci WAN............................................................................ 309

Koszt sieci WAN ............................................................................................................. 313

Podsumowanie ....................................................................................................................... 314

10

Sieci komputerowe. Księga eksperta

Rozdział 14. Linie dzierżawione ................................................................................315

Przegląd linii dzierżawionych ................................................................................................ 315

Techniki multipleksowania .............................................................................................. 316

Cienie i blaski linii dzierżawionych................................................................................. 317

Topologia linii dzierżawionych ....................................................................................... 320

Standardy sygnałów cyfrowych ............................................................................................. 322

Hierarchia ANSI sygnału cyfrowego............................................................................... 323

Systemy nośników SONET ............................................................................................. 324

System T-Carrier .................................................................................................................... 326

Usługi T-Carrier............................................................................................................... 326

Kodowanie sygnału.......................................................................................................... 327

Formaty ramek ................................................................................................................. 329

Podsumowanie ....................................................................................................................... 330

Rozdział 15. Urządzenia transmisji w sieciach z komutacją obwodów ........................331

Sieci Switched 56 ................................................................................................................... 331

Najczęstsze zastosowania sieci Switched 56 ................................................................... 332

Technologie Switched 56................................................................................................. 332

Sieci Frame Relay .................................................................................................................. 333

Frame Relay a linie dzierżawione.................................................................................... 334

Rozszerzone Frame Relay................................................................................................ 336

Stałe a komutowane kanały wirtualne ............................................................................. 337

Format podstawowej ramki Frame Relay ........................................................................ 337

Projektowanie sieci Frame Relay..................................................................................... 339

UNI a NNI........................................................................................................................ 339

Przekraczanie szybkości przesyłania informacji.............................................................. 339

Sterowanie przepływem w sieci Frame Relay ................................................................. 341

Przesyłanie głosu za pomocą Frame Relay...................................................................... 341

Sieci prywatne, publiczne i hybrydowe (mieszane)......................................................... 342

Współdziałanie międzysieciowe przy zastosowaniu ATM ............................................. 344

ATM ....................................................................................................................................... 346

Historia ATM................................................................................................................... 348

ATM — sedno sprawy..................................................................................................... 349

Identyfikatory ścieżki wirtualnej (VPI), a identyfikatory kanału wirtualnego (VCI)...... 352

Połączenia ATM .............................................................................................................. 353

Jakość usług ..................................................................................................................... 353

Sygnalizowanie ................................................................................................................ 354

Zamawianie obwodów ATM ........................................................................................... 354

Współdziałanie przy użyciu emulacji LAN ..................................................................... 355

Migrowanie do sieci ATM............................................................................................... 355

Podsumowanie ....................................................................................................................... 356

Rozdział 16. Urządzenia transmisji w sieciach z komutacją pakietów ........................357

Sieci X.25 ............................................................................................................................... 357

Historia X.25.................................................................................................................... 358

Zalety i wady sieci X.25 .................................................................................................. 358

Najczęstsze zastosowania ................................................................................................ 359

Porównanie z modelem OSI ............................................................................................ 359

Różne typy sieci ............................................................................................................... 363

Specyfikacje X.25 (RFC 1356)........................................................................................ 364

Migrowanie z sieci X.25 .................................................................................................. 365

Podsumowanie ....................................................................................................................... 366

Spis treści

11

Rozdział 17. Modemy i technologie Dial-Up ..............................................................367

Sposób działania modemu...................................................................................................... 367

Bity i body........................................................................................................................ 369

Typy modulacji modemów .............................................................................................. 371

Asynchronicznie i synchronicznie ................................................................................... 373

Standardowe interfejsy modemów ......................................................................................... 374

Standardy ITU-T (CCITT) modemów ................................................................................... 377

Modemy a Microsoft Networking.......................................................................................... 379

Podsumowanie ....................................................................................................................... 381

Rozdział 18. Usługi dostępu zdalnego (RAS) ............................................................383

Historia korzystania z sieci o dostępie zdalnym .................................................................... 383

Lata siedemdziesiąte ........................................................................................................ 384

Lata osiemdziesiąte .......................................................................................................... 385

Szaleństwo lat dziewięćdziesiątych ................................................................................. 385

Ustanawianie połączeń zdalnych ........................................................................................... 386

Ewolucja standardów protokołów.................................................................................... 387

Zestaw poleceń AT .......................................................................................................... 387

Protokoły połączeń zdalnych ........................................................................................... 388

Ustanawianie sesji............................................................................................................ 388

Protokoły dostępu sieci TCP/IP ....................................................................................... 389

Usługi transportu zdalnego..................................................................................................... 392

W jaki sposób obecnie łączą się użytkownicy usług dostępu zdalnego .......................... 392

Możliwości dostępu zdalnego Windows NT ......................................................................... 399

Korzystanie z usług dostępu zdalnego jako bramy/routera sieci LAN............................ 400

Korzystanie z usług dostępu zdalnego w celu umożliwienia dostępu do Internetu

przy użyciu modemów .................................................................................................. 402

Możliwości dostępu zdalnego Novell NetWare Connect ...................................................... 404

Możliwości dostępu zdalnego systemów Banyan .................................................................. 405

Bezpieczeństwo dostępu zdalnego ......................................................................................... 405

Hasła ................................................................................................................................ 407

Dialery.............................................................................................................................. 407

Systemy „callback” połączeń zwrotnych......................................................................... 407

Podsumowanie ....................................................................................................................... 408

Rozdział 19. Sieci Intranet oraz Ekstranet................................................................409

Sieci Intranet .......................................................................................................................... 409

Co takiego piszczy w sieci WWW?................................................................................. 410

A co śwista w sieci Intranet? ........................................................................................... 411

Sieci Ekstranet........................................................................................................................ 413

Problemy z protokołami otwartymi ................................................................................. 414

Problemy z protokołami bezpołączeniowymi.................................................................. 415

Problemy z protokołami otwartymi oraz bezpieczeństwem sieci ekstranetowych.......... 417

Zasady ochrony sieci Ekstranet ....................................................................................... 419

Czy aby nie tracę czasu? .................................................................................................. 420

Wirtualne sieci prywatne........................................................................................................ 421

Wirtualne sieci prywatne dostarczane przez firmy telekomunikacyjne........................... 422

Tunelowanie..................................................................................................................... 423

Podsumowanie ....................................................................................................................... 424

12

Sieci komputerowe. Księga eksperta

Część IV Korzystanie z sieci ............................................................425

Rozdział 20. Sieciowe systemy operacyjne...............................................................427

Historia sieciowych systemów operacyjnych ........................................................................ 427

Firma Novell dominuje rynek .......................................................................................... 428

Wchodzą nowi gracze… .................................................................................................. 428

Uwaga — Microsoft przejmuje pałeczkę......................................................................... 429

Sytuacja obecna ............................................................................................................... 430

Tradycyjne usługi sieciowych systemów operacyjnych .................................................. 430

Systemy sieciowe Banyan ...................................................................................................... 432

Usługi i aplikacje systemu VINES .................................................................................. 433

Standardy obsługiwane przez VINES.............................................................................. 435

Mocne i słabe strony VINES ........................................................................................... 435

Novell NetWare...................................................................................................................... 436

Właściwości NetWare...................................................................................................... 436

Standardy obsługiwane przez NetWare ........................................................................... 437

Mocne i słabe strony NetWare......................................................................................... 441

Microsoft Windows NT ......................................................................................................... 442

Właściwości Windows NT .............................................................................................. 443

Standardy obsługiwane przez Windows NT.................................................................... 445

Bezpieczeństwo Windows NT ......................................................................................... 446

Mocne i słabe strony Windows NT ................................................................................. 446

Podsumowanie ....................................................................................................................... 447

Rozdział 21. Administrowanie siecią ........................................................................449

Administrowanie siecią — cóż to oznacza?........................................................................... 449

Zarządzanie kontami sieciowymi........................................................................................... 450

Konta użytkowników ....................................................................................................... 450

Konta grup ....................................................................................................................... 454

Logowanie wielokrotne ................................................................................................... 456

Zarządzanie zasobami ............................................................................................................ 456

Zasoby sprzętowe............................................................................................................. 456

Wydzielone obszary dysku .............................................................................................. 458

Pliki i katalogi .................................................................................................................. 458

Instalowanie/aktualizowanie oprogramowania................................................................ 458

Drukowanie w sieci.......................................................................................................... 459

Narzędzia zarządzania............................................................................................................ 460

Narzędzia zarządzania Microsoftu................................................................................... 461

„Zero administracji”......................................................................................................... 464

Konsola Zarządzania Microsoftu ..................................................................................... 464

Podsumowanie ....................................................................................................................... 464

Rozdział 22. Zarządzanie siecią ...............................................................................465

Wydajność sieci...................................................................................................................... 465

Warstwa fizyczna............................................................................................................. 465

Natężenie ruchu ............................................................................................................... 467

Problemy rozróżniania adresów....................................................................................... 470

Współdziałanie międzysieciowe ...................................................................................... 470

Narzędzia i techniki................................................................................................................ 470

Ping .................................................................................................................................. 470

Traceroute ........................................................................................................................ 472

Monitor wydajności Windows NT................................................................................... 473

Analizatory sieci .............................................................................................................. 474

Rozwiązywanie problemów sprzętowych........................................................................ 475

Podsumowanie ....................................................................................................................... 477

Spis treści

13

Rozdział 23. Bezpieczeństwo danych .......................................................................479

Planowanie w celu zwiększenia bezpieczeństwa sieci oraz danych ...................................... 479

Poziomy bezpieczeństwa ................................................................................................. 480

Założenia bezpieczeństwa................................................................................................ 481

Grupy robocze, domeny i zaufanie .................................................................................. 484

Modele czterech domen ................................................................................................... 485

Konfigurowanie bezpieczeństwa w Windows 95 ............................................................ 487

Udostępnianie chronione hasłem ..................................................................................... 488

Konfigurowanie bezpieczeństwa w Windows NT........................................................... 490

Zgodność z klasyfikacją C2 ............................................................................................. 494

Inspekcja .......................................................................................................................... 495

Bezdyskowe stacje robocze ............................................................................................. 496

Szyfrowanie ..................................................................................................................... 496

Ochrona antywirusowa .................................................................................................... 497

Podsumowanie ....................................................................................................................... 498

Rozdział 24. Integralność danych.............................................................................499

Ochrona systemu operacyjnego ............................................................................................. 500

Procedury instalacji.......................................................................................................... 501

Techniki konserwacji ....................................................................................................... 503

Ochrona sprzętu...................................................................................................................... 511

Systemy „UPS” zasilania nieprzerywalnego ................................................................... 512

Czynniki środowiskowe................................................................................................... 516

Bezpieczeństwo fizyczne ................................................................................................. 516

Nadmiarowość sprzętu..................................................................................................... 517

Ochrona danych...................................................................................................................... 517

Tworzenie kopii zapasowych danych .............................................................................. 517

Zapasowe przestrzenie składowania na dysku................................................................. 523

Wdrażanie planu zapewnienia integralności danych ............................................................. 525

Krótki list na temat integralności danych............................................................................... 526

Podsumowanie ....................................................................................................................... 527

Rozdział 25. Zapobieganie problemom .....................................................................529

Proaktywne operacje kontroli sieci ........................................................................................ 529

Zastosowania proaktywnych operacji kontroli sieci........................................................ 532

Testowanie, baselining oraz monitorowanie sieci ........................................................... 535

Doskonalenie istniejących operacji proaktywnej kontroli sieci....................................... 536

Proaktywne operacje obsługi katastrof sieci .......................................................................... 537

Zastosowanie proaktywnych operacji obsługi katastrof sieci.......................................... 538

Testowanie czynności i strategii usuwania skutków katastrof ........................................ 541

Doskonalenie istniejących operacji obsługi katastrof sieci.............................................. 541

Podsumowanie ....................................................................................................................... 542

Rozdział 26. Rozwiązywanie problemów ...................................................................543

Logiczne wyodrębnianie błędu .............................................................................................. 543

Określanie priorytetu ....................................................................................................... 544

Kompletowanie stosownej informacji ............................................................................. 544

Określanie prawdopodobnych przyczyn problemu ......................................................... 546

Sprawdzanie rozwiązań ................................................................................................... 547

Badanie i ocena wyników ................................................................................................ 548

Wyniki oraz przebieg przenoszenia ................................................................................. 548

Częste problemy sieciowe ...................................................................................................... 549

Nośnik fizyczny ............................................................................................................... 549

Karta sieciowa.................................................................................................................. 550

Parametry konfiguracji karty sieciowej ........................................................................... 551

14

Sieci komputerowe. Księga eksperta

Niezgodność protokołów sieciowych .............................................................................. 552

Przeciążenie sieci ............................................................................................................. 553

Sztormy transmisji ........................................................................................................... 553

Problemy zasilania ........................................................................................................... 554

Problemy serwera............................................................................................................. 554

Narzędzia gromadzenia informacji ........................................................................................ 555

Cyfrowe mierniki napięcia............................................................................................... 555

Reflektometry czasowe .................................................................................................... 556

Oscyloskopy..................................................................................................................... 556

Zaawansowane urządzenia kontroli kabli ........................................................................ 556

Analizatory protokołów ................................................................................................... 557

Monitory sieci .................................................................................................................. 557

Monitory wydajności ....................................................................................................... 558

Przydatne zasoby.................................................................................................................... 558

Serwis techniczny producenta.......................................................................................... 558

Internetowe grupy dyskusyjne oraz listy adresowe ......................................................... 559

Miejsca pobierania danych z sieci ................................................................................... 559

Magazyny i czasopisma techniczne ................................................................................. 559

Listy zgodnych z Windows NT urządzeń i programów .................................................. 559

Sieć informacji technicznej Microsoft ............................................................................. 560

Sieciowa baza wiedzy Microsoftu ................................................................................... 560

Zestaw Resource Kit serwera Windows NT .................................................................... 560

Podsumowanie ....................................................................................................................... 560

Dodatki ............................................................................................563

Słowniczek ..........................................................................................565

Skorowidz............................................................................................589

Rozdział 2.

Typy i topologie sieci LAN

Mark A. Sportack

Sieci lokalne (sieci LAN) rozpowszechniły się do dziś w bardzo wielu — zwłaszcza

komercjalnych — środowiskach. Mimo że większość z nas miała już większą lub mniej-

szą styczność z sieciami, to niewiele osób wie, czym one są i w jaki sposób działają.

Łatwo wskazać koncentratory czy przełączniki i powiedzieć, że to one są siecią. Ale one są

jedynie częściami pewnego typu sieci.

Jak zostało to wyjaśnione w rozdziale 1. pt. „ABC sieci”, sieci lokalne najłatwiej zrozumieć

po rozłożeniu ich na czynniki pierwsze. Często składniki sieci dzielone są na warstwy

w sposób określony przez model referencyjny OSI, który szczegółowo przedstawiony został

w rozdziale 1. Każda warstwa tego modelu obsługuje inny zbiór funkcji.

Niezbędnym warunkiem wstępnym podziału sieci lokalnej na warstwy jest poznanie

dwóch jej atrybutów: metodologii dostępu do sieci oraz topologii sieci. Metodologia do-

stępu do zasobów sieci LAN opisuje sposób udostępniania zasobów przyłączanych do

sieci. Ten aspekt sieci często decyduje o jej typie. Dwoma najczęściej spotykanymi typami

są: „każdy-z-każdym” oraz „klient-serwer”.

Natomiast topologia sieci LAN odnosi się do sposobu organizacji koncentratorów i oka-

blowania. Topologiami podstawowymi sieci są: topologia magistrali, gwiazdy, pierścienia

oraz przełączana (czyli komutowana). Wspomniane atrybuty tworzą zarys ułatwiający

rozróżnianie warstw funkcjonalnych sieci LAN. Rozdział niniejszy bada wszystkie

możliwe kombinacje typów i topologii sieci LAN. Przedstawione są również ich ograni-

czenia, korzyści z nich płynące oraz potencjalne zastosowania.

Urządzenia przyłączane do sieci LAN

Przed zanurzeniem się w morzu typów i topologii sieci LAN, warto zapoznać się z niektó-

rymi podstawowymi zasobami dostępnymi w sieci LAN. Trzema najbardziej powszechnymi

urządzeniami podstawowymi są klienci, serwery oraz drukarki. Urządzeniem podsta-

wowym jest takie urządzenie, które może uzyskać bezpośredni dostęp do innych urządzeń

lub umożliwić innym urządzeniom dostęp do siebie.

Serwer to dowolny komputer przyłączony do sieci LAN, który zawiera zasoby udostępniane

innym urządzeniom przyłączonym do tej sieci. Klient to natomiast dowolny komputer,

46

Część I

Podstawy sieci

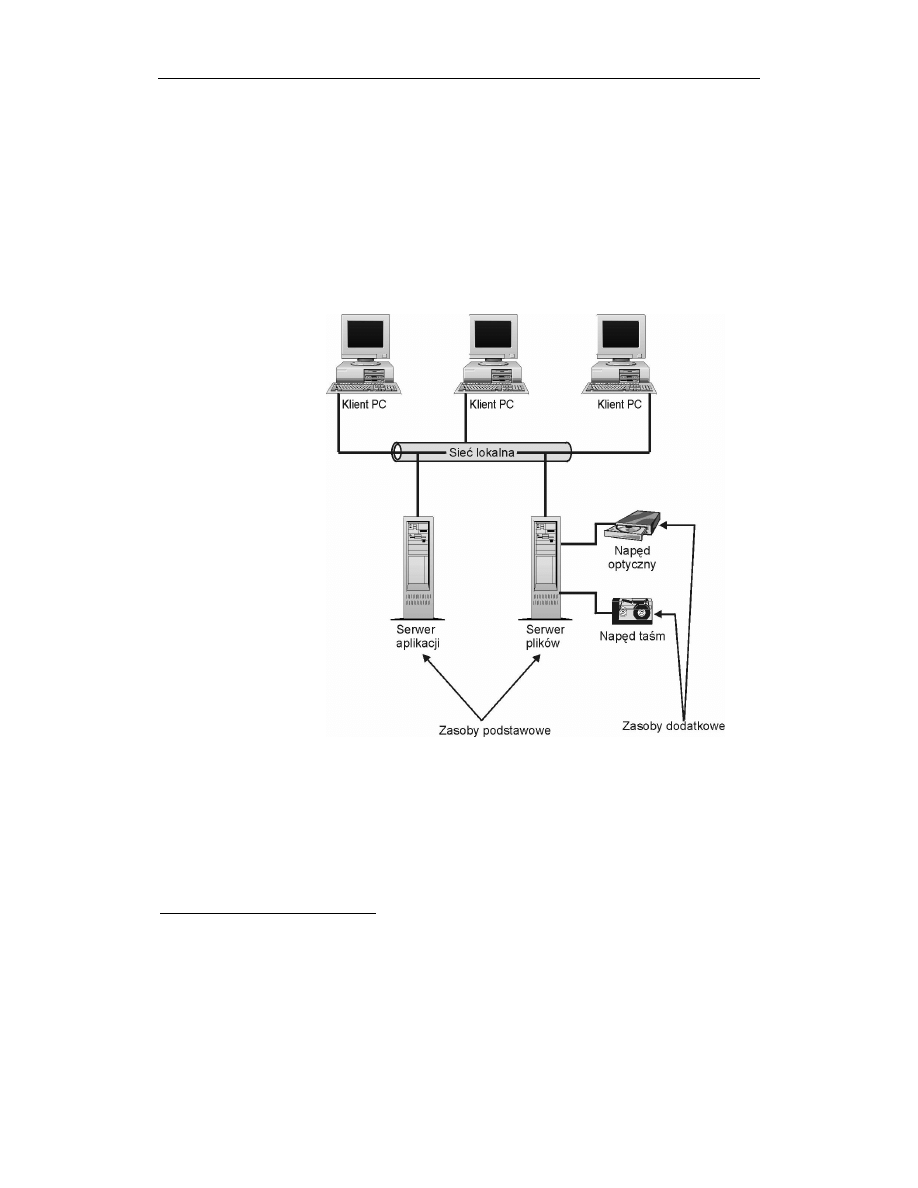

który za pomocą sieci uzyskuje dostęp do zasobów umieszczonych na serwerze. Dru-

karki są oczywiście urządzeniami wyjścia tworzącymi wydruki zawartości plików. Do

wielu innych urządzeń, takich jak napędy CD-ROM oraz napędy taśm, również można

uzyskać dostęp za pomocą sieci, ale mimo to są one urządzeniami dodatkowymi. Wynika

to z faktu, że bezpośrednio przyłączone są one do urządzeń podstawowych. Urządzenie

dodatkowe (na przykład CD-ROM) znajduje się więc w stosunku podporządkowania wobec

urządzenia podstawowego (na przykład serwera). Drukarki mogą być podporządkowa-

nymi urządzeniom podstawowym urządzeniami dodatkowymi lub — w razie bezpo-

średniego podłączenia ich do sieci — urządzeniami podstawowymi.

1

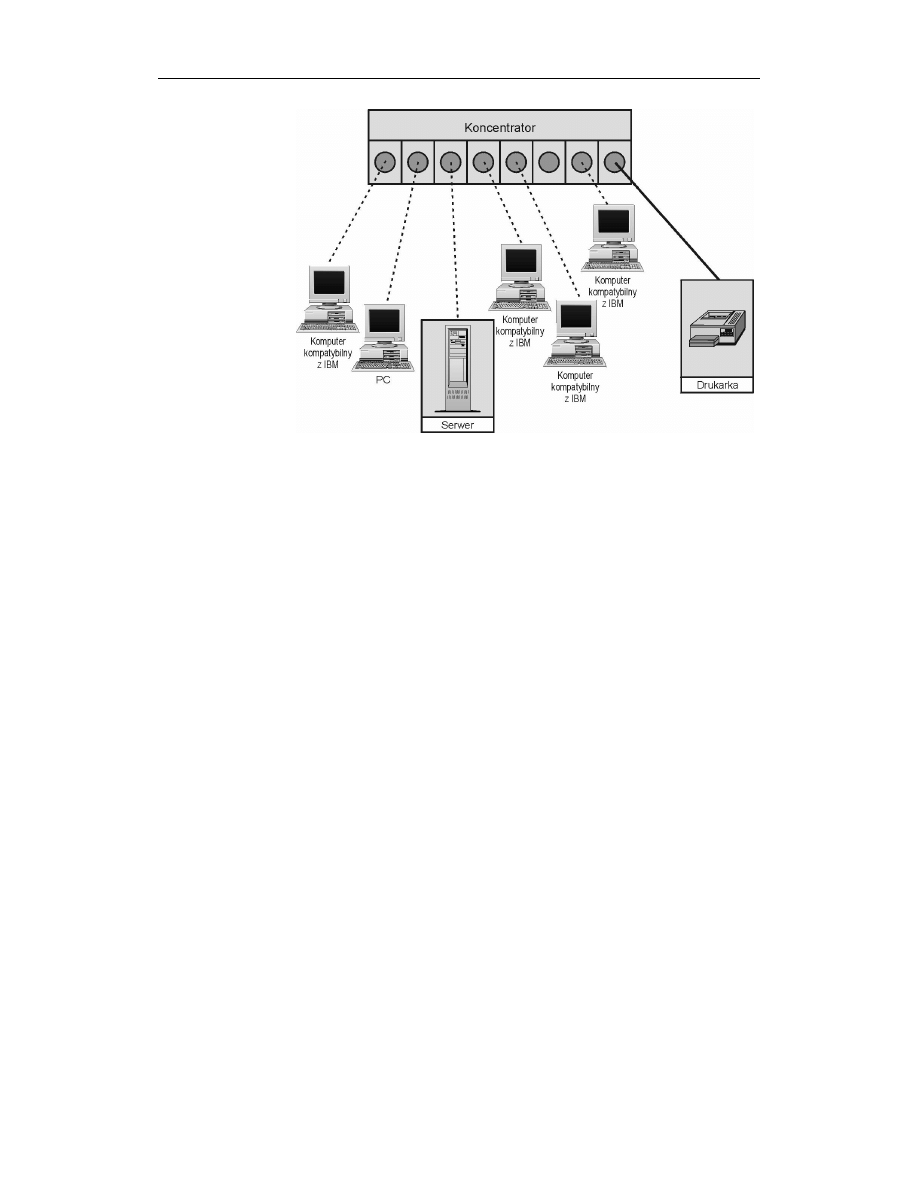

Rysunek 2.1 przed-

stawia zasoby podstawowe, które można znaleźć w sieci lokalnej, a także zależności między

zasobami podstawowymi i dodatkowymi.

Rysunek 2.1.

Podstawowe

i dodatkowe zasoby

sieci LAN

Typy serwerów

„Serwer” to słowo ogólnie określające komputer wielodostępny (z którego jednocześnie

korzystać może wielu użytkowników). Warto zauważyć, że serwery nie są identyczne,

lecz stanowią grupę różnorodnych komputerów. Zwykle wyspecjalizowane są w wyko-

nywaniu określonych funkcji, na które wskazuje przymiotnik dołączany do ich nazwy.

Wyróżnić więc można serwery plików, serwery wydruków, serwery aplikacji i inne.

1

Tu należy podkreślić różnicę między drukarką sieciową i zwykłą drukarką. Pierwsza jest urządzeniem

podstawowym, natomiast druga — urządzeniem dodatkowym — przyp. red.

Rozdział 2.

Typy i topologie sieci LAN

47

Serwery plików

Jednym z podstawowych i dobrze znanych rodzajów serwerów jest serwer plików. Serwer

plików jest scentralizowanym mechanizmem składowania plików, z których korzystać

mogą grupy użytkowników. Składowanie plików w jednym miejscu zamiast zapisywania

ich w wielu różnych urządzeniach klienckich daje wiele korzyści, takich jak:

Centralna lokalizacja

— wszyscy użytkownicy korzystają z jednego, ustalonego

magazynu współdzielonych plików. To z kolei daje korzyści dwojakiego rodzaju.

Użytkownicy nie muszą przeszukiwać wielu miejsc, w których potencjalnie

zapisany mógł zostać potrzebny im plik; pliki są bowiem składowane w jednym

miejscu. Zwalnia to również użytkowników z obowiązku logowania się osobno

do każdego z tych wielu miejsc i, tym samym, z konieczności pamiętania wielu

różnych haseł dostępu. Dzięki temu dostęp do wszystkich potrzebnych plików

umożliwia jedno wyłącznie logowanie (jedna rejestracja).

Zabezpieczenie źródła zasilania

— składowanie plików w centralnym serwerze

umożliwia również wprowadzanie wielu technik pozwalających na ochronę danych

przed zakłóceniami w dostawach prądu elektrycznego. Zmiany częstotliwości

lub nawet całkowita przerwa w zasilaniu mogą uszkodzić zarówno dane, jak i sprzęt.

Filtracja prądu oraz bateryjne zasilanie dodatkowe, możliwe dzięki zastosowaniu

urządzeń „UPS” nieprzerywalnego podtrzymywania napięcia (ang. Uninterruptible

Power Supply), jest dużo efektywniejsze ekonomicznie w przypadku stosowania

ich względem jednego serwera. Podobny sposób ochrony w sieci równorzędnej

spowodowałby nadmierne (w stopniu nie do zaakceptowania) podniesienie

kosztów ze względu na większą liczbę komputerów wymagających ochrony.

Zorganizowane archiwizowanie danych — składowanie udostępnianych plików

w jednym, wspólnym miejscu znacznie ułatwia tworzenie ich kopii zapasowych;

wystarcza bowiem do tego celu jedno tylko urządzenie i jedna procedura działania.

Zdecentralizowane przechowywanie danych (na przykład w każdym komputerze

osobno) oznacza, że kopie zapasowe danych znajdujących się w każdym komputerze

musiałyby być tworzone indywidualnie. Kopie zapasowe są podstawowym sposobem

ochrony przed utratą lub uszkodzeniem plików. Urządzeniami służącymi do

tworzenia kopii zapasowych są napędy taśm, napędy dysków optycznych, a nawet

napędy dysków twardych. Do zapisywania kopii zapasowych używać można

również wielu napędów dysków, która to technika znana jest jako porcjowanie.

Porcjowanie polega na wielokrotnych, jednoczesnych zapisach dokonywanych

na różnych dyskach twardych. Mimo że technika ta używana jest głównie w celu

uzyskania szybszego odczytu danych, to może ona być również stosowana

do tworzenia nowych kopii zapasowych podczas każdej operacji zapisu.

Szybkość

— standardowy serwer stanowi dużo bardziej niż typowy komputer-klient

niezawodną i w pełni konfigurowalną platformę. Przekłada się to bezpośrednio

na znaczną, w stosunku do sieci równorzędnej, poprawę wydajności

odczytywania plików.

Nie wszystkie pliki nadają się do przechowywania w serwerze plików. Pliki prywatne,

zastrzeżone i nie nadające się do użycia przez osoby korzystające z sieci najlepiej zostawić

na lokalnym dysku twardym. Przechowywanie ich w serwerze plików daje wszystkie

uprzednio opisane korzyści, ale może też być powodem niepotrzebnych zagrożeń.

48

Część I

Podstawy sieci

Zastosowanie serwera plików nie zawsze powoduje zwiększenie szybkości obsługi

plików. Dostęp do danych zapisanych lokalnie (czyli w tym samym komputerze, który

je odczytuje) uzyskać można dużo szybciej niż do plików zapisanych w komputerze

zdalnym i pobieranych za pośrednictwem sieci lokalnej. Wspomniane zwiększenie

szybkości zależy od szybkości, z jaką pliki mogą być uzyskiwane z innych urządzeń

przyłączonych do sieci równorzędnej, a nie od szybkości, z jaką pliki mogą być pobie-

rane z lokalnego dysku twardego.

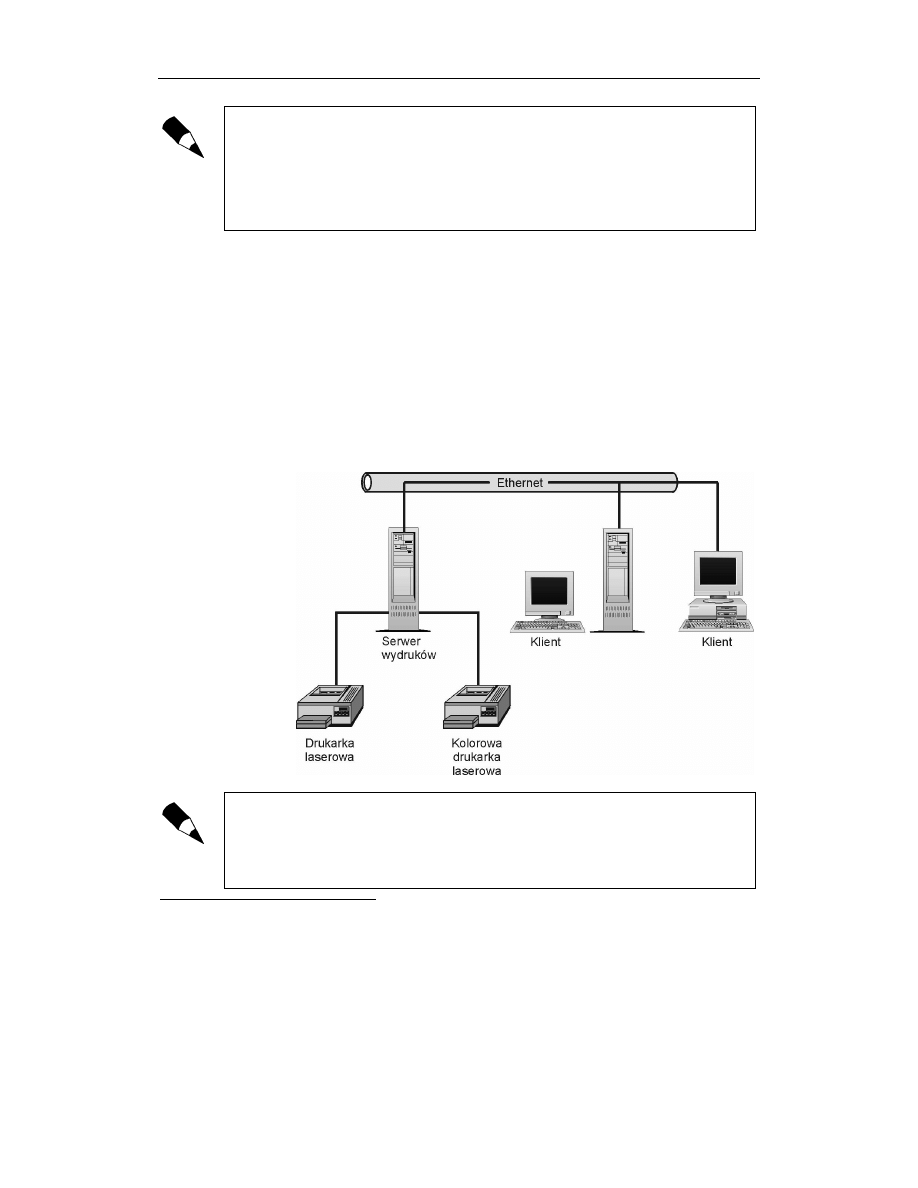

Serwery wydruków

Serwery mogą być również używane do współdzielenia drukarek przez użytkowników

sieci lokalnej. Mimo że ceny drukarek, zwłaszcza laserowych, od czasu wprowadzenia

ich na rynek uległy znacznemu obniżeniu, to w mało której organizacji potrzebna jest

drukarka na każdym biurku. Lepiej więc korzystać, za pośrednictwem serwera wydru-

ków, z kilku lub nawet jednej tylko drukarki, udostępniając je (ją) w ten sposób każdemu

użytkownikowi sieci.

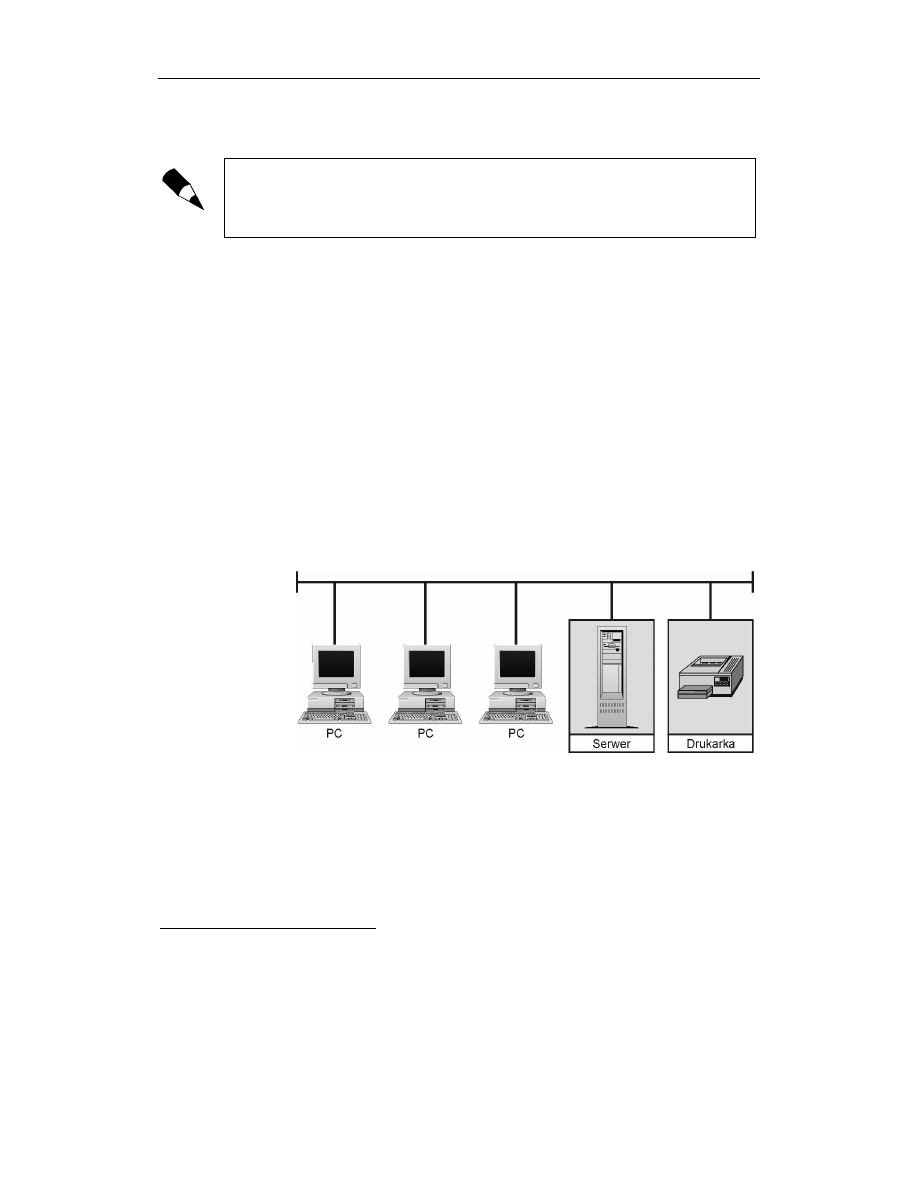

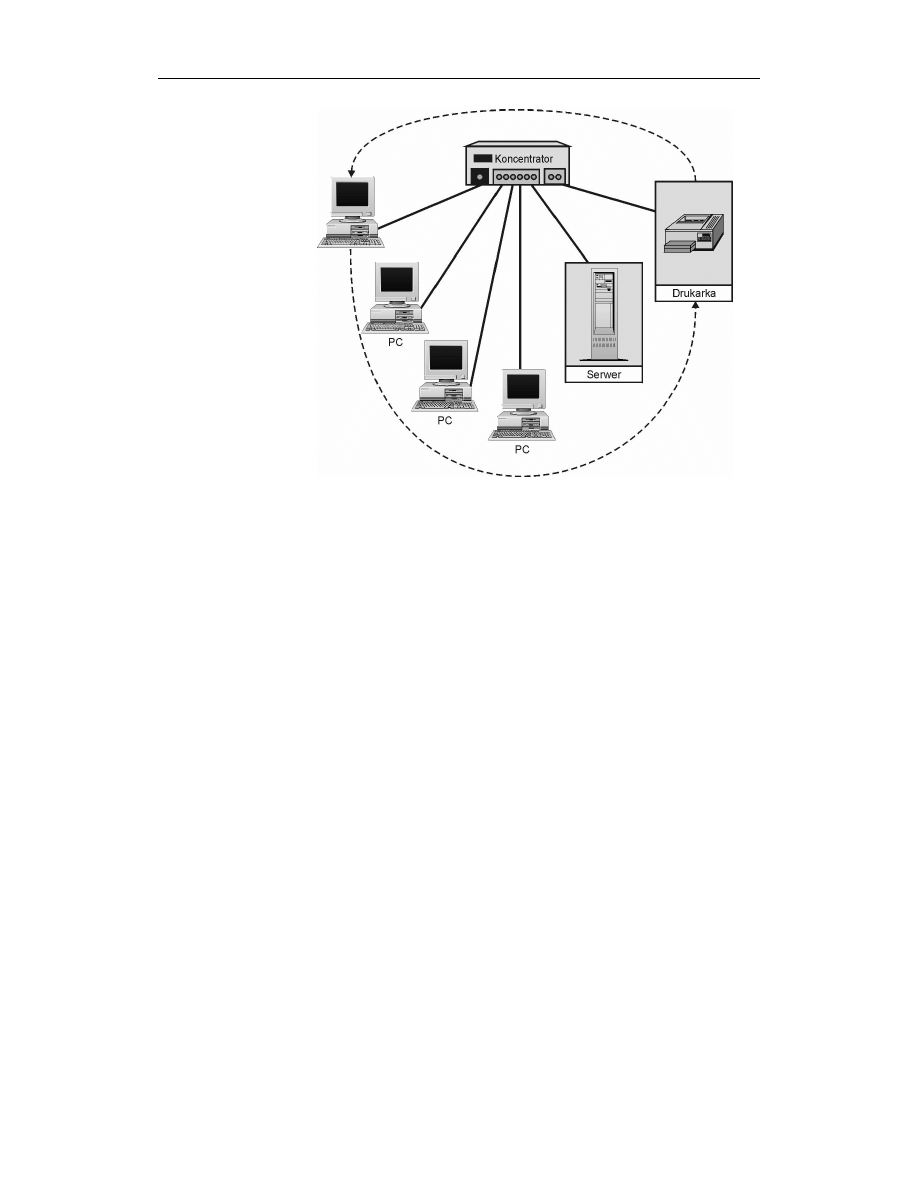

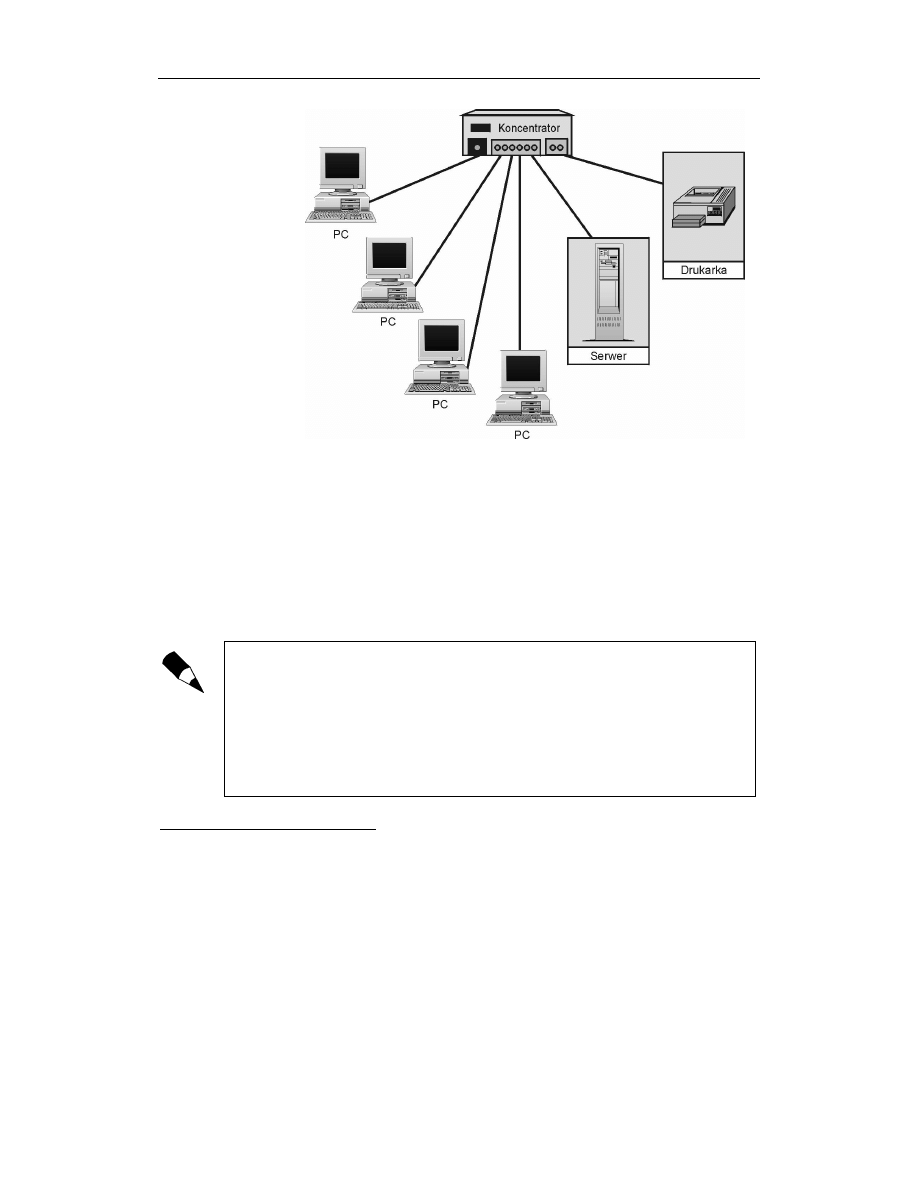

Jedyną funkcją serwerów wydruków jest przyjmowanie żądań wydruków ze wszystkich

urządzeń sieci, ustawianie ich w kolejki i „spoolowanie” (czyli wysyłanie) ich do odpo-

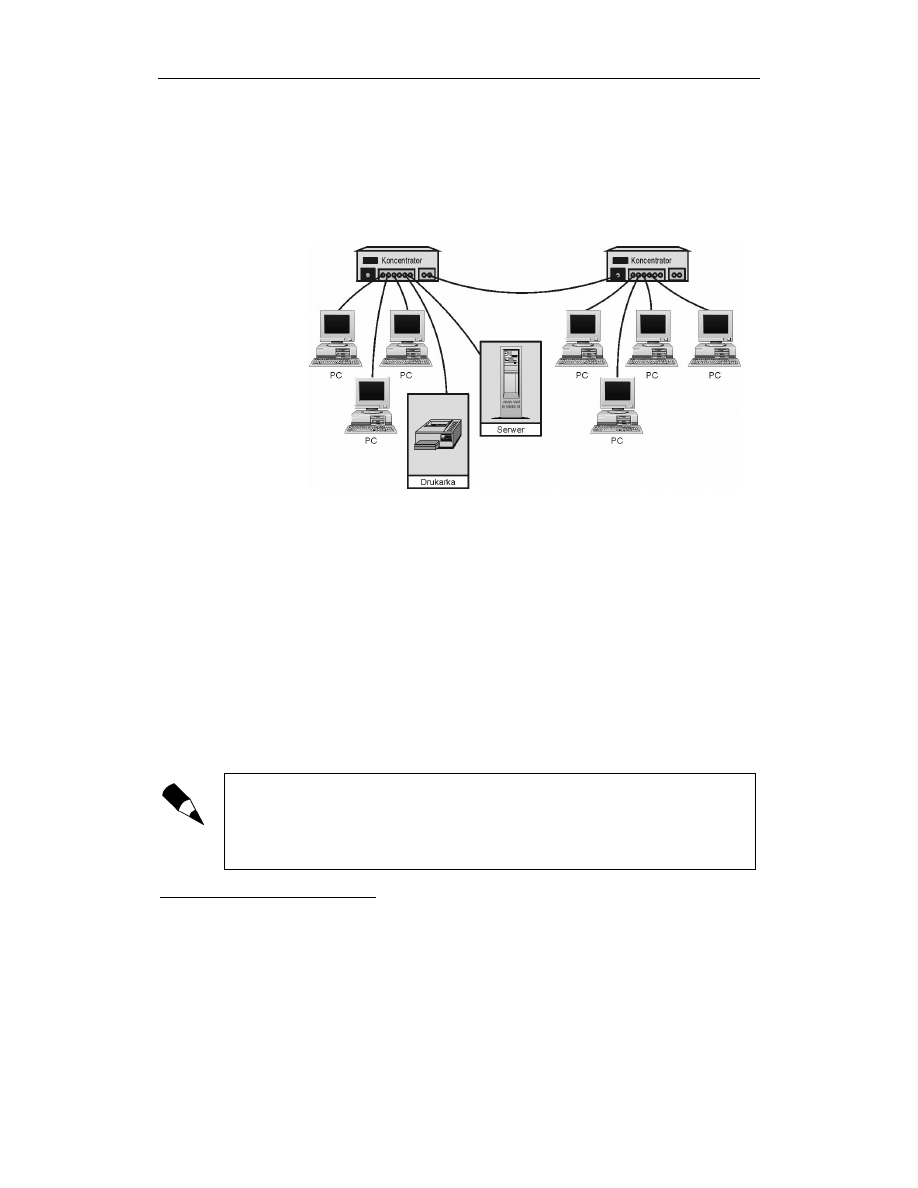

wiedniej drukarki. Proces ten jest przedstawiony na rysunku 2.2.

Rysunek 2.2.

Prosty serwer

wydruków

Słowo „spool” jest akronimem wyrażenia „Simultaneous Peripheral Operations On- Line”,

oznaczającego po polsku „współbieżne bezpośrednie operacje peryferyjne”. Operacje

te polegają na tymczasowym buforowaniu (magazynowaniu) na nośniku magnetycz-

nym programów i danych w postaci strumieni wyjściowych w celu późniejszego ich

wyprowadzenia lub wykonania.

2

2

Spooling jest to organizowana przez system operacyjny jednoczesna praca procesów i urządzeń zewnętrznych.

Polega on na symulowaniu w czasie rzeczywistym obsługi operacji wykonywanych przez urządzenia

peryferyjne (np. drukarki) za pomocą plików dyskowych — przyp. red.

Rozdział 2.

Typy i topologie sieci LAN

49

Każda drukarka przyłączona do serwera wydruków ma swoja własną listę kolejności,

czyli kolejkę, która informuje o porządku, w jakim wszystkie żądania są tymczasowo

zapisywane i czekają na wydrukowanie. Żądania zwykle przetwarzane są w kolejności,

w jakiej zostały otrzymane. Systemy operacyjne klientów, takie jak Windows 95 oraz Win-

dows NT dla stacji roboczej (NT Workstation) firmy Microsoft umożliwiają udostępnia-

nie (współdzielenie) drukarek.

Drukarkę można do sieci LAN przyłączyć również bezpośrednio, czyli bez pośrednictwa

serwera wydruków. Umożliwiają to karty sieciowe, za pomocą których drukarki mogą

być konfigurowane tak, aby były jednocześnie serwerami kolejek wydruków. W takiej

sytuacji serwer wydruków nie jest potrzebny, a wystarczy jedynie przyłączyć odpowied-

nio skonfigurowane drukarki bezpośrednio do sieci LAN — będzie to wystarczające, o ile

nie zamierzamy zbytnio obciążać ich czynnościami drukowania.

3

Serwery aplikacji

Równie często serwery służą jako centralne składy oprogramowania użytkowego. Ser-

wery aplikacji, mimo że na pierwszy rzut oka podobne do serwerów plików, różnią się

jednak od nich znacznie. Serwer aplikacji jest miejscem, w którym znajdują się wyko-

nywalne programy użytkowe. Aby móc uruchomić określony program, klient musi na-

wiązać w sieci połączenie z takim serwerem. Aplikacja jest następnie uruchamiana, ale nie

na komputerze-kliencie, lecz na rzeczonym serwerze. Serwery umożliwiające klientom

pobieranie kopii programów do uruchomienia na komputerach lokalnych to serwery pli-

ków. Pliki w ten sposób wysyłane są co prawda plikami aplikacji, ale serwery spełniają

w takim przypadku funkcje serwerów plików.

Serwery aplikacji umożliwiają organizacji zmniejszenie kosztów zakupu oprogramowa-

nia użytkowego. Koszty nabycia i konserwacji jednej, wielodostępnej kopii programu są

zwykle dużo niższe od kosztów nabycia i konserwacji kopii instalowanych na pojedyn-

czych komputerach.

Instalowanie zakupionego pakietu oprogramowania użytkowego przeznaczonego dla po-

jedynczej stacji w serwerze plików może być niezgodne z warunkami umowy jego za-

kupu. W podobny bowiem sposób, w jaki użytkownicy mogą przekazywać sobie nośnik

z oryginalną wersją oprogramowania, również serwer udostępnia pojedynczą kopię

programu wszystkim użytkownikom sieci, do której jest przyłączony. Uznawane jest to

za piractwo komputerowe. Warto zatem upewnić się, że każdy pakiet oprogramowania

instalowany na serwerze zakupiony został na podstawie umowy umożliwiającej ko-

rzystanie z niego wielu użytkownikom.

Mimo że w zasadzie oprogramowanie użytkowe warto składować na innych serwerach niż

pliki danych (na przykład aplikacje na serwerze aplikacji, a pliki na serwerze plików),

od zasady tej odnotować należy jeden, istotny wyjątek.

Niektóre aplikacje tworzą i obsługują duże relacyjne bazy danych. Aplikacje te i ich bazy

danych powinny znajdować się obok siebie w serwerze aplikacji.

3

Jak już wspomniano przy klasyfikowaniu urządzeń sieciowych, obecnie dostępne są zaawansowane drukarki

sieciowe z wbudowanymi printserwerami, które można bezpośrednio dołączyć do sieci — przyp. red.

50

Część I

Podstawy sieci

Przyczyna tego jest dość prosta: zasady pobierania danych z bazy danych różnią się znacz-

nie od sposobu korzystania z plików Worda czy Excela. Aplikacja relacyjnej bazy da-

nych udostępnia żądane dane, zatrzymując wszystkie pozostałe w bazie danych. Aplikacje

automatyzujące pracę w biurze takie jak Word czy Excel, wszystkie informacje zapisują

w odrębnych plikach, które zwykle nie są wzajemnie zależne, a na pewno nie w złożony

sposób. Inaczej w przypadku aplikacji relacyjnych baz danych, które są bezpośrednio odpo-

wiedzialne za integralność zarówno samych baz danych, jak i ich indeksów. A zarządza-

nie bazami danych w sieci zwiększa ryzyko uszkodzenia ich indeksów i całej aplikacji.

4

Typy sieci

Typ sieci opisuje sposób, w jaki przyłączone do sieci zasoby są udostępniane. Zasobami

mogą być klienci, serwery lub inne urządzenia, pliki itd., które do klienta lub serwera są

przyłączone. Zasoby te udostępniane są na jeden z dwóch sposobów: równorzędny i ser-

werowy.

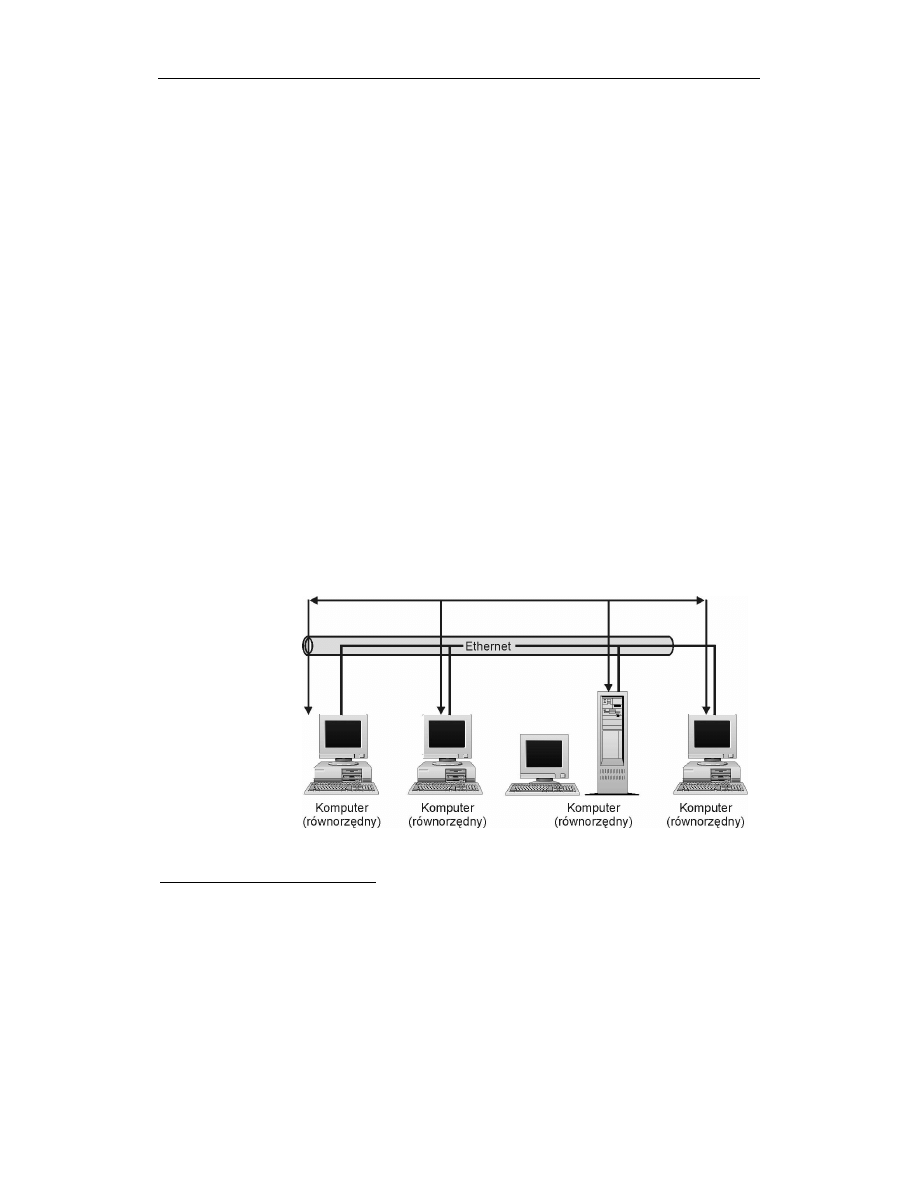

Sieci równorzędne (każdy-z-każdym)

Sieć typu każdy-z-każdym obsługuje nieustrukturalizowany dostęp do zasobów sieci. Każde

urządzenie w tego typu sieci może być jednocześnie zarówno klientem, jak i serwerem.

Wszystkie urządzenia takiej sieci są zdolne do bezpośredniego pobierania danych, programów

i innych zasobów. Innymi słowy, każdy komputer pracujący w takiej sieci jest równo-

rzędny w stosunku do każdego innego — w sieciach tego typu nie ma hierarchii.

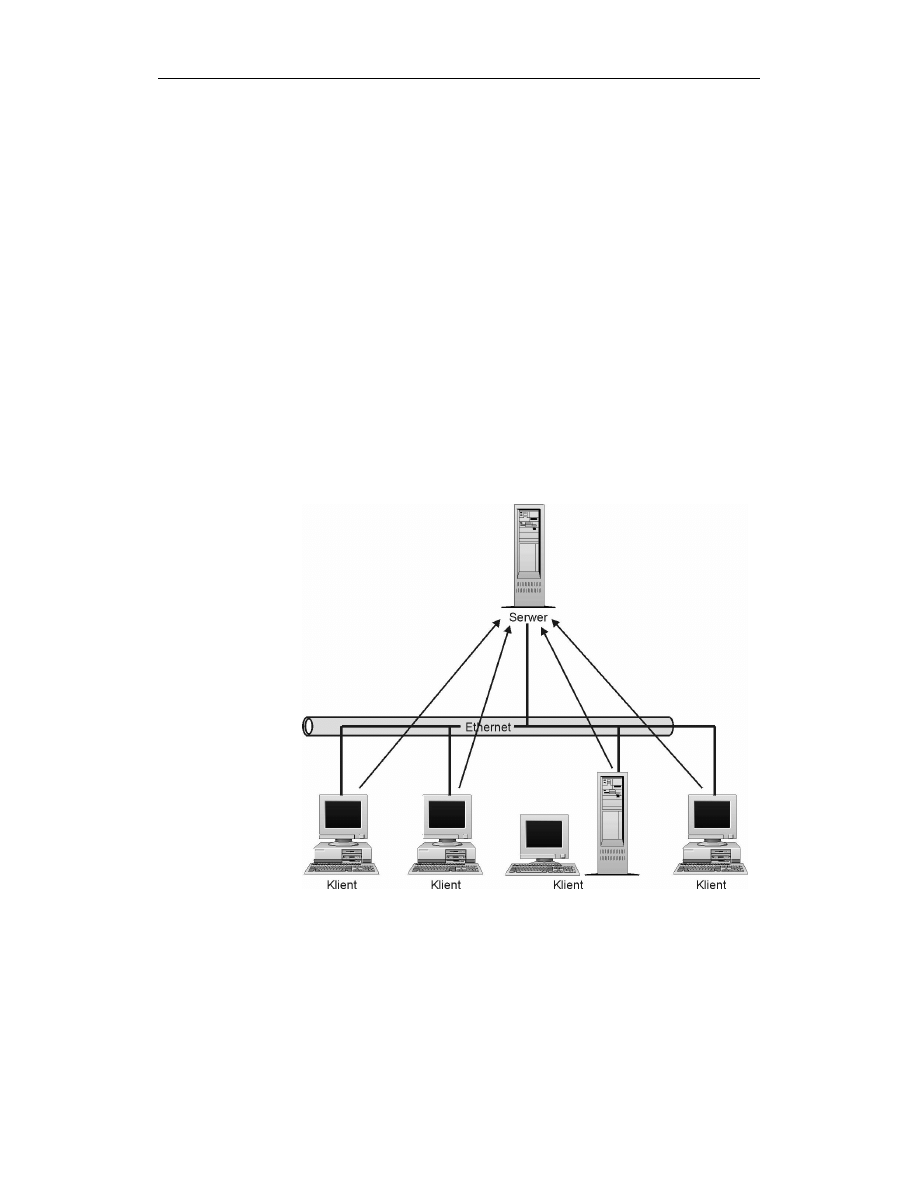

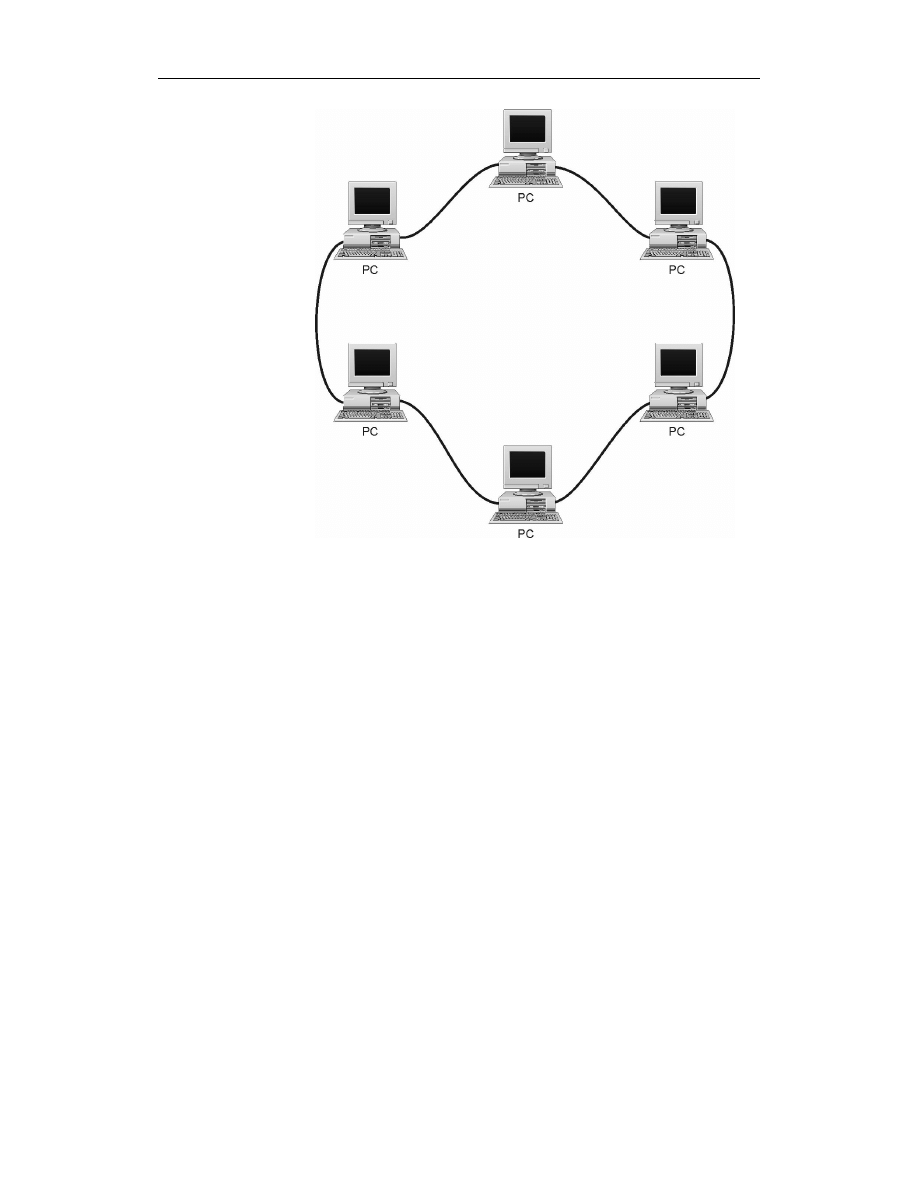

Rysunek 2.3 przedstawia sieć typu każdy-z-każdym.

Rysunek 2.3.

Sieć typu

każdy-z-każdym

4

Warto podkreślić, że w zasadzie wielodostępne pliki (np. tekstowe) powinny być przechowywane na serwerach

plików, natomiast pliki danych wykorzystywanych przez serwery aplikacji powinny być przechowywane na

serwerach aplikacji. Użycie sformułowania „w zasadzie” oznacza, że w dobie sieciowych macierzy dyskowych

nie musi tak być! — przyp. red.

Rozdział 2.

Typy i topologie sieci LAN

51

Korzyści

Korzystanie z sieci równorzędnej daje cztery główne korzyści.

Sieci typu każdy-z-każdym są w miarę łatwe do wdrożenia i w obsłudze.