Budowa sieci komputerowych

na prze³¹cznikach

i routerach Cisco

Autor: Adam Józefiok

ISBN: 83-246-0680-7

Format: 158x235, stron: 304

Dowiedz siê jak zaprojektowaæ sprawnie dzia³aj¹c¹ sieæ komputerow¹

•

Jak dobraæ odpowiedni rodzaj sieci komputerowej?

•

Jak po³¹czyæ urz¹dzenia pracuj¹ce w sieci?

•

Jak uruchomiæ i pod³¹czyæ router?

Sieci komputerowe zapewniaj¹ to, co we wspó³czesnym spo³eczeñstwie najwa¿niejsze

– szybki dostêp do informacji i komunikacjê miêdzy ludŸmi. Wykorzystywane s¹ niemal

wszêdzie: w telekomunikacji, medycynie, motoryzacji, szkolnictwie, nauce i rozrywce.

Zadomowi³y siê na dobre w ma³ych przedsiêbiorstwach i globalnych organizacjach,

umo¿liwiaj¹c wymianê dokumentów miêdzy pracownikami i kontrahentami,

a tak¿e dostêp do zasobów wewnêtrznych firmy dla wspó³pracowników mobilnych.

Wspó³czesne firmy nie mog¹ wiêc funkcjonowaæ bez sieci, dlatego te¿ nale¿y zapewniæ

sprawne jej funkcjonowanie, odpowiednio j¹ przygotowaæ i zabezpieczyæ – nawet jeœli

jest to tylko sieæ domowa.

Ksi¹¿ka „Budowa sieci komputerowych na prze³¹cznikach i routerach Cisco”

to niezbêdny podrêcznik dla wszystkich, którzy dopiero rozpoczynaj¹ swoj¹ przygodê

z sieciami komputerowymi oraz urz¹dzeniami Cisco. Dziêki temu przewodnikowi

poznasz mechanizmy dzia³ania sieci, funkcjonowanie poszczególnych urz¹dzeñ

sieciowych, sposoby dzia³ania prze³¹czników oraz routerów, a tak¿e metody

konfiguracji. Nauczysz siê tak¿e jak zabezpieczyæ komputery przed zewnêtrznymi

atakami oraz przygotowaæ system operacyjny do pracy w sieci.

•

Podstawy sieci komputerowych

•

Przegl¹darki internetowe

•

Media sieciowe

•

Projektowanie sieci i okablowania

•

Model sieci komputerowych

•

Sieæ Ethernet

•

Prze³¹czniki Cisco

•

Sieci VLAN

•

Protokó³ VTP i STP

•

Routery Cisco

•

Protoko³y routingu

•

Listy ACL i bezpieczeñstwo w sieci

Twórz sieci komputerowe na w³asny u¿ytek i na potrzeby biznesu

Spis tre!ci

Wst p .............................................................................................. 9

Cz !" I

Sieci komputerowe ....................................................... 11

Rozdzia$ 1. Podstawy sieci komputerowych ...................................................... 13

Wst%p .............................................................................................................................. 13

Nieco historii .................................................................................................................. 13

Dokumenty RFC ...................................................................................................... 14

Co to jest sie+ komputerowa i do czego s"u!y ................................................................ 15

Symbole u!ywane w ksi$!ce .......................................................................................... 16

Rodzaje sieci komputerowych ........................................................................................ 16

Sieci LAN ................................................................................................................ 17

Sieci WAN ............................................................................................................... 17

Sieci MAN ............................................................................................................... 17

Sieci PAN ................................................................................................................. 19

Sieci VPN oraz SAN ................................................................................................ 19

Sieci SAN ................................................................................................................. 20

Poj%cie sieci heterogenicznych i homogenicznych ................................................... 20

Topologie sieciowe .................................................................................................. 21

Internet ........................................................................................................................... 24

Przegl$darki internetowe .......................................................................................... 25

Rozdzia$ 2. Media sieciowe .............................................................................. 29

Wst%p .............................................................................................................................. 29

Media miedziane ............................................................................................................ 29

Kabel koncentryczny ................................................................................................ 30

Skr%tka nieekranowana ............................................................................................. 30

Skr%tka ekranowana ................................................................................................. 31

Media optyczne ........................................................................................................ 36

Komunikacja bezprzewodowa .................................................................................. 37

Rozdzia$ 3. Dzia$anie sieci komputerowej .......................................................... 41

Wst%p .............................................................................................................................. 41

Urz$dzenia pracuj$ce w sieci .......................................................................................... 41

Urz$dzenia aktywne ................................................................................................. 42

Urz$dzenia pasywne ................................................................................................. 50

6

Spis tre!ci

Projektowanie sieci oraz okablowania ............................................................................ 51

Projekt sieci .............................................................................................................. 51

Okablowanie ............................................................................................................ 52

Szafy ........................................................................................................................ 53

Serwerownia ............................................................................................................. 53

System zasilania ....................................................................................................... 54

Przesy"anie informacji w postaci zer i jedynek ............................................................... 55

System binarny (dwójkowy) ..................................................................................... 55

System szesnastkowy ............................................................................................... 58

>wiczenia praktyczne ............................................................................................... 60

Szybko#ci przesy"ania danych .................................................................................. 61

Pasmo ....................................................................................................................... 61

Transfer danych ........................................................................................................ 63

Przepustowo#+ .......................................................................................................... 63

Modele sieci komputerowych ......................................................................................... 64

Formaty przesy"anych danych .................................................................................. 64

Model ISO-OSI ........................................................................................................ 65

MODEL TCP/IP ....................................................................................................... 67

Enkapsulacja i deenkapsulacja ................................................................................. 76

Adresacja w sieci ............................................................................................................ 77

Klasy adresów IP ...................................................................................................... 78

Konfiguracja adresów IP .......................................................................................... 81

Dzielenie na podsieci ............................................................................................... 88

Problemy podczas konfiguracji sieci ........................................................................ 92

Rozdzia$ 4. Sie" Ethernet ................................................................................. 95

Wprowadzenie ................................................................................................................ 95

Ethernet .......................................................................................................................... 95

Ramka ethernetowa .................................................................................................. 96

Mechanizm CSMA/CD ............................................................................................ 97

Rodzaje Ethernetu .................................................................................................... 99

Jak po"$czy+ ze sob$ dwa komputery? ......................................................................... 100

Problemy po wykonaniu po"$czenia ....................................................................... 101

Przegl$danie zawarto#ci dysków ............................................................................ 102

Cz !" II Prze$Bczniki Cisco ...................................................... 103

Rozdzia$ 5. Informacje wst pne ...................................................................... 105

Wprowadzenie .............................................................................................................. 105

Prze"$cznik ............................................................................................................. 106

Prze"$czanie w sieciach .......................................................................................... 107

Uruchamianie prze"$cznika .......................................................................................... 110

Sposoby pod"$czenia do prze"$cznika .......................................................................... 111

Po"$czenie konsolowe ............................................................................................ 111

Metody konfiguracji ..................................................................................................... 115

Linia polece' .......................................................................................................... 116

Przegl$darka internetowa ....................................................................................... 116

System menu .......................................................................................................... 117

System operacyjny prze"$cznika ................................................................................... 119

Tryby pracy ............................................................................................................ 120

Wpisywanie polece' .............................................................................................. 120

System pomocy ...................................................................................................... 122

Pierwsza konfiguracja ................................................................................................... 124

Spis tre!ci

7

Konfiguracja z linii komend ......................................................................................... 126

Polecenie show ....................................................................................................... 127

Polecenia trybu uprzywilejowanego ....................................................................... 133

Poznawanie s$siadów w sieci ................................................................................. 154

Tworzenie dziennika zdarze' ................................................................................. 156

Rozdzia$ 6. Sieci VLAN ................................................................................... 165

Wprowadzenie .............................................................................................................. 165

Sie+ VLAN ................................................................................................................... 165

Konfiguracja sieci VLAN ...................................................................................... 166

Rozdzia$ 7. Protokó$ VTP i po$Bczenia bezpo!rednie ........................................ 171

Po"$czenia bezpo#rednie ............................................................................................... 171

ISL .......................................................................................................................... 172

IEEE 802.1q ........................................................................................................... 172

Protokó" VTP ......................................................................................................... 173

Rozdzia$ 8. Protokó$ STP ................................................................................ 177

Informacje wst%pne ...................................................................................................... 177

Problemy z nadmiarowo#ci$ ................................................................................... 178

Dzia"anie protoko"u Spanning Tree .............................................................................. 179

Stany portów .......................................................................................................... 180

Protokó" RSTP .............................................................................................................. 181

Cz !" III Routery Cisco ............................................................ 183

Rozdzia$ 9. Informacje wst pne na temat routerów ......................................... 185

Wprowadzenie .............................................................................................................. 185

Do czego s"u!y router? ................................................................................................. 185

Budowa routera Cisco .................................................................................................. 186

Procesor .................................................................................................................. 186

Pami%+ .................................................................................................................... 187

System operacyjny IOS .......................................................................................... 187

Interfejsy routera .................................................................................................... 188

Uruchamianie routera i pierwsze pod"$czenie .............................................................. 190

Sekwencja uruchomieniowa ................................................................................... 190

Pod"$czanie do routera ........................................................................................... 190

Tryb konfiguracyjny ............................................................................................... 192

System operacyjny routera ........................................................................................... 195

Tryby pracy ............................................................................................................ 195

Pomoc systemu IOS ............................................................................................... 196

Konfiguracja — podstawowe polecenia ....................................................................... 197

Polecenia show ....................................................................................................... 197

Polecenia trybu uprzywilejowanego ....................................................................... 201

Uruchamianie serwera DHCP na routerze .............................................................. 208

Uruchamianie NAT ................................................................................................ 209

Poznawanie s$siadów w sieci ................................................................................. 214

Rozdzia$ 10. Routing i protoko$y routingu ......................................................... 217

Wprowadzenie .............................................................................................................. 217

Routing ......................................................................................................................... 217

Tablice routingu ..................................................................................................... 218

Protoko"y routingu — informacje wst%pne ............................................................. 219

Zewn%trzne i wewn%trzne protoko"y routingu .............................................................. 223

8

Spis tre!ci

Algorytmy wyst%puj$ce w protoko"ach routingu .......................................................... 223

Algorytm wektora odleg"o#ci ................................................................................. 223

Algorytm "$cze-stan ............................................................................................... 224

Rodzaje routingu .......................................................................................................... 225

Routing klasowy ..................................................................................................... 225

Routing bezklasowy ............................................................................................... 225

Protoko"y routingu ........................................................................................................ 226

Protokó" RIPv1 (klasowy) ...................................................................................... 226

Protokó" RIPv2 (bezklasowy) ................................................................................. 231

Protokó" EIGRP (bezklasowy) ............................................................................... 232

Protokó" OSPF (bezklasowy) ................................................................................. 236

Najwa!niejsze technologie WAN ................................................................................. 241

Co to jest linia dzier!awiona .................................................................................. 241

Technologie WAN ................................................................................................. 242

Rozdzia$ 11. Listy ACL i bezpieczeOstwo w sieci ............................................... 247

Wprowadzenie .............................................................................................................. 247

Listy ACL ..................................................................................................................... 247

Konfiguracja prostej listy ACL .............................................................................. 248

Maski wzorca ......................................................................................................... 249

Bezpiecze'stwo pracy w sieci ...................................................................................... 251

Polityka bezpiecze'stwa firmy ............................................................................... 252

Niebezpiecze'stwa w sieci ..................................................................................... 253

Obrona przed atakami ............................................................................................ 259

Zabezpieczenia systemu informatycznego ............................................................. 261

Przygotowanie systemu operacyjnego do pracy w sieci ......................................... 264

Rozdzia$ 12. S$ownik poj " wraz z wyja!nieniami .............................................. 267

Literatura ..................................................................................... 285

Skorowidz .................................................................................... 287

Rozdzia) 8.

Protokó4 STP

Informacje wst#pne

Nowoczesne sieci komputerowe musz$ charakteryzowa+ si% przede wszystkim: szyb-

ko#ci$ dzia"ania, skalowalno#ci$, a co najwa!niejsze — dost%pno#ci$. Wyobra& sobie

sie+ komputerow$, której dost%pno#+ w ci$gu miesi$ca równa jest 10%. Oznacza"oby

to, !e w ci$gu miesi$ca tylko przez 3 dni sie+ dzia"a"aby poprawnie. Nie trzeba nawet

t"umaczy+, co by si% sta"o, gdyby taka sie+ zosta"a uruchomiona w banku. Oczywi#cie

przyk"ad jest bardzo skrajny, niemniej dzi%ki niemu zrozumiesz, jak wa!ne jest to, by

sie+ dost%pna by"a o ka!dym czasie w ci$gu ca"ego roku.

Obecnie wszystkie du!e firmy, dla których ci$g"e dzia"anie sieci w przedsi%biorstwie

jest kluczowe, d$!$ do tego, aby osi$gn$+ dost%pno#+ sieci równ$ 100%. Stosuj$ wi%c

ró!nego rodzaju #rodki, aby cel ten móg" sta+ si% realny. Szybkie serwery, markowe

urz$dzenia sieciowe, dodatkowe linie energetyczne i wykwalifikowani specjali#ci to tylko

niektóre z metod, jakie umo!liwiaj$ osi$gni%cie tego celu. Jedn$ z metod zapewnienia

wysokiej dost%pno#ci w sieci jest równie! wprowadzenie nadmiarowo#ci.

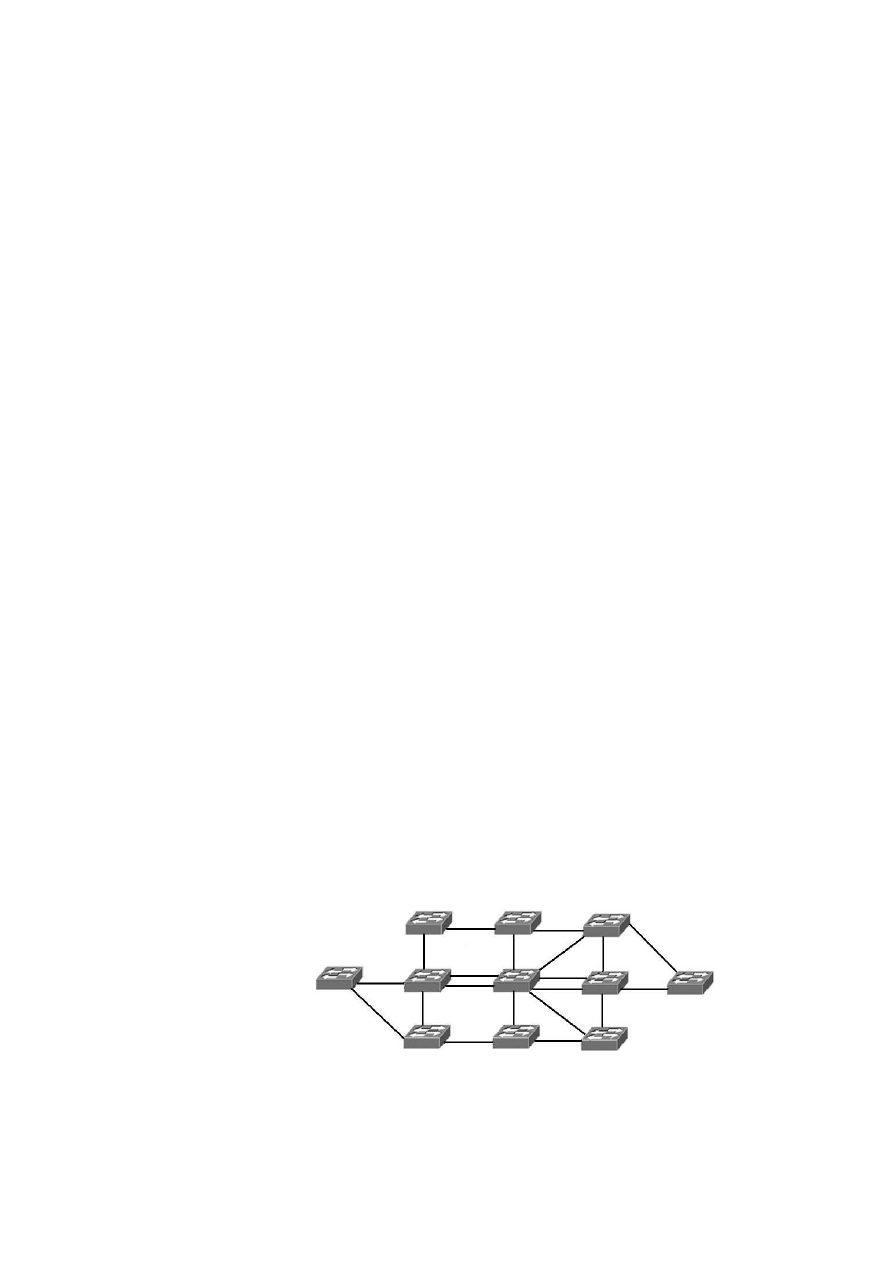

Nadmiarowo#+ to nic innego jak zapewnienie kilku równoczesnych dróg do tego sa-

mego punktu docelowego (rysunek 8.1). Nadmiarowo#+ mo!e by+ zwi$zana nie tylko

z "$czami, ale równie! z urz$dzeniami pracuj$cymi w sieci. Mo!na np. duplikowa+

g"ówne prze"$czniki lub routery, !eby podczas awarii jednego z nich sie+ mog"a dalej

realizowa+ swoje priorytetowe zadania.

Rysunek 8.1.

PrzykFad

nadmiarowoLci

wyst(puj>cej w sieci

178

Cz !" II Prze$Bczniki Cisco

Na powy!szym rysunku znajduje si% typowy przyk"ad zastosowania w sieci nadmiaro-

wo#ci. Do niektórych prze"$czników mo!na dosta+ si% nawet czterema ró!nymi drogami.

Pomimo ogromu zalet, jakie niesie ze sob$ zastosowanie nadmiarowo#ci w sieciach

opartych na prze"$cznikach warstwy drugiej, istnieje równie! wiele problemów, z któ-

rymi administrator musi sobie poradzi+, aby zastosowana nadmiarowo#+ nie wyrz$dzi"a

wi%cej szkody ni! po!ytku.

Problemy z nadmiarowo!ciB

Podczas stosowania nadmiarowo#ci w sieciach opartych na prze"$cznikach warstwy dru-

giej pojawiaj$ si% pewne problemy dotycz$ce transmisji ramek. Problemy s$ na tyle

powa!ne, !e w pewnych sytuacjach mog$ unieruchomi+ sie+ i uniemo!liwi+ komuni-

kacj% stacjom roboczym. W skrajnych przypadkach konieczne jest wy"$czenie urz$dze*

sieciowych i ponowna ich konfiguracja (poprawna). Jak ju! wiesz, takie dzia"anie znacz-

nie obni!a dost%pno#+ sieci. Dlatego opracowany zosta" protokó" STP (ang. Spanning

Tree Protocol), który cz%#ciowo rozwi$zuje niektóre problemy podczas transmisji ramek.

Zastosowanie prze"$czników warstwy drugiej w sieciach opartych na nadmiarowo#ci

sprzyja pojawieniu si% zjawiska zwanego burz* rozg oszeniow* (ang. broadcast storm).

Burza rozg"oszeniowa zwi$zana jest z transmisj$ ramek rozg"oszeniowych, które wy-

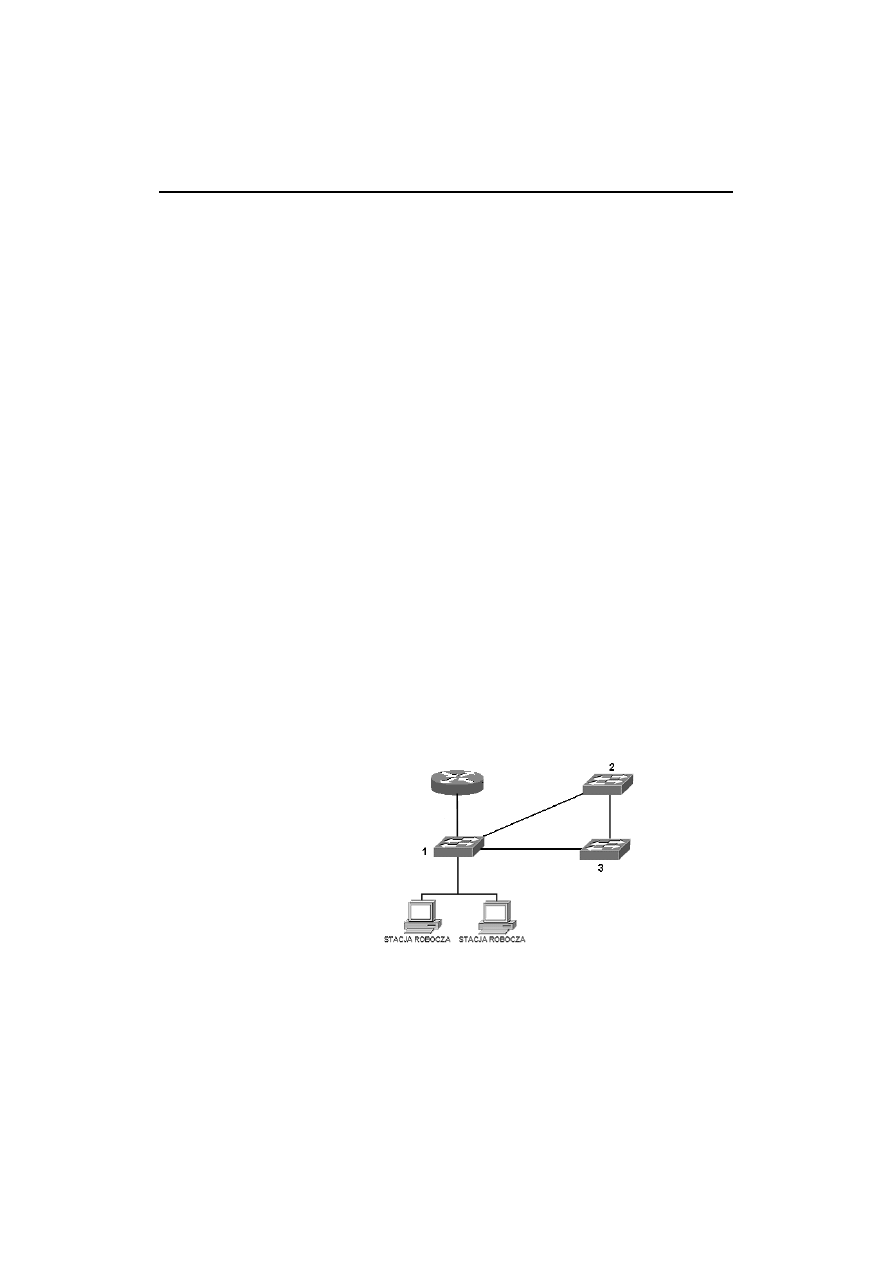

sy"ane s$ zawsze na wszystkie interfejsy prze"$cznika. Kieruj$c si% poni!szym rysunkiem

(rysunek 8.2), wyobra& sobie, !e ze stacji roboczej na router (który w tym przypadku

jest domy#ln$ bram$) zosta"o wys"ane rozg"oszenie. Rozg"oszenie zostaje przechwycone

przez prze"$cznik 1, który rozpoczyna transmisj% na wszystkie swoje interfejsy. Prze-

"$czniki 2 i 3 równie! otrzymuj$ ramk%. Prze"$cznik 2 po odebraniu ramki skieruje j$

do prze"$cznika 3, a ten znowu skieruje j$ do prze"$cznika 1. Proces b%dzie si% powtarza"

w niesko*czono#+, mimo i! ju! na samym pocz$tku komunikacji wszystkie prze"$czniki

otrzyma"y wymagane kopie ramek.

Rysunek 8.2.

Burza rozgFoszeniowa

Kolejny problem powstaje wtedy, kiedy pracuj$ce w sieci prze"$czniki otrzymuj$ wiele

tych samych kopii ramek. Takie zjawisko mo!e by+ konsekwencj$ opisanej wcze#niej

burzy rozg"oszeniowej. Je#li chodzi o otrzymywanie kopii tych samych ramek, pro-

blem nie tkwi w samym procesie otrzymywania, lecz w interpretacji nadchodz$cych

kopii. Dzieje si% tak, poniewa! niektóre dzia"aj$ce w sieciach protoko"y b"%dnie inter-

Rozdzia$ 8. Protokó$ STP

179

pretuj$ nadchodz$ce kopie i traktuj$ je jako b"%dy transmisji. W%druj$ce kopie tych

samych ramek wprowadzaj$ równie! zamieszanie na interfejsach prze"$cznika, gdy! ta

sama ramka na wielu interfejsach prze"$cznika mo!e spowodowa+ b"%dne wpisy w ta-

blicy MAC lub konieczno#+ szybkiego aktualizowania tablic. W takiej sytuacji wiele

zasobów prze"$cznika zajmuje si% obs"ug$ tablic MAC, co znacznie spowalnia jego nor-

malne dzia"anie.

Dzia4anie protoko4u Spanning Tree

Protokó" STP zosta" stworzony po to, aby zapobiega+ mi%dzy innymi problemom opi-

sanym wy!ej. Generalnie protokó" STP umo!liwia tak$ konfiguracj% prze"$czników,

aby w sieci nie powstawa"y p%tle. Protokó" STP tworzy wirtualne drzewo bez p%tli,

zwieraj$ce wszystkie prze"$czniki oraz wszystkie nadmiarowe #cie!ki. Na szczycie drzewa

znajduje si% prze"$cznik g"ówny, którego zadanie opiera si% na zarz$dzaniu ca"$ sieci$

oraz protoko"em STP.

Protokó" zosta" ostatecznie poprawiony i sporz$dzony przez IEEE (pocz$tkowo utwo-

rzony zosta" przez firm% DEC). Ostatecznie algorytm STP zosta" zawarty w specyfi-

kacji IEEE802.1d.

W swoim dzia"aniu protokó" STP wykorzystuje koszt #cie!ki oparty na szybko#ci "$cza.

Tak wi%c dla szybko#ci 10Mb/s koszt wynosi 100, dla 100 Mb/s wynosi 19, dla 1 Gb/s

wynosi 4 i dla 10 Gb/s wynosi 2. Im mniejszy koszt, tym lepsza #cie!ka.

W pierwszej fazie dzia"ania i dokonywania zbie!no#ci STP wybiera swój prze"$cznik

g"ówny. W prze"$czniku g"ównym wszystkie jego porty s$ portami desygnowanymi znaj-

duj$cymi si% w stanie przekazywania.

Prze"$cznikiem g"ównym zostaje ten prze"$cznik, który posiada tzw. najni!szy identy-

fikator BID (ang. bridge ID). Identyfikator ten zawiera priorytet oraz adres MAC prze-

"$cznika. Identyfikator zostaje przypisany przez administratora. W specyfikacji IEEE

802.1d priorytet mo!e zosta+ przypisany domy#lnie i osi$gn$+ wartoLE 32 768. Je#li dwa

prze"$czniki posiadaj$ te same warto#ci liczbowe w priorytecie, to prze"$cznikiem g"ów-

nym zostaje ten, który posiada najni!sz$ warto#+ w adresie MAC; np. je#li prze"$cz-

nik A posiada adres 0a00.2321.1321, a prze"$cznik B posiada adres 0a00.1111.1111,

to prze"$cznik B zostanie prze"$cznikiem g"ównym (oczywi#cie tylko wtedy, kiedy oba

b%d$ posiada"y te same priorytety).

W drugiej fazie STP wybiera port g"ówny na prze"$czniku, który nie jest g"ównym prze-

"$cznikiem (wszystkie prze"$czniki oprócz g"ównego prze"$cznika s$ prze"$cznikami

nieg"ównymi). Port g"ówny zostaje wybrany na podstawie najni!szego kosztu dla #cie!ki

prowadz$cej od prze"$cznika g"ównego do portu g"ównego prze"$cznika nieg"ównego.

W ostatniej fazie zostaj$ wybrane porty desygnowane. Wybór nast%puje tylko na tych

prze"$cznikach, które s$ po"$czone z prze"$cznikiem g"ównym #cie!k$ o najni!szym

koszcie. Porty desygnowane równie! znajduj$ si% w trybie przekazywania.

180

Cz !" II Prze$Bczniki Cisco

Pozosta"e porty prze"$czników, które nie zosta"y wybrane, s$ uznawane za porty nie-

desygnowane i przechodz$ w stan blokowania, aby zapewni+ w sieci brak p%tli. Port

w stanie blokowania nie przekazuje ruchu.

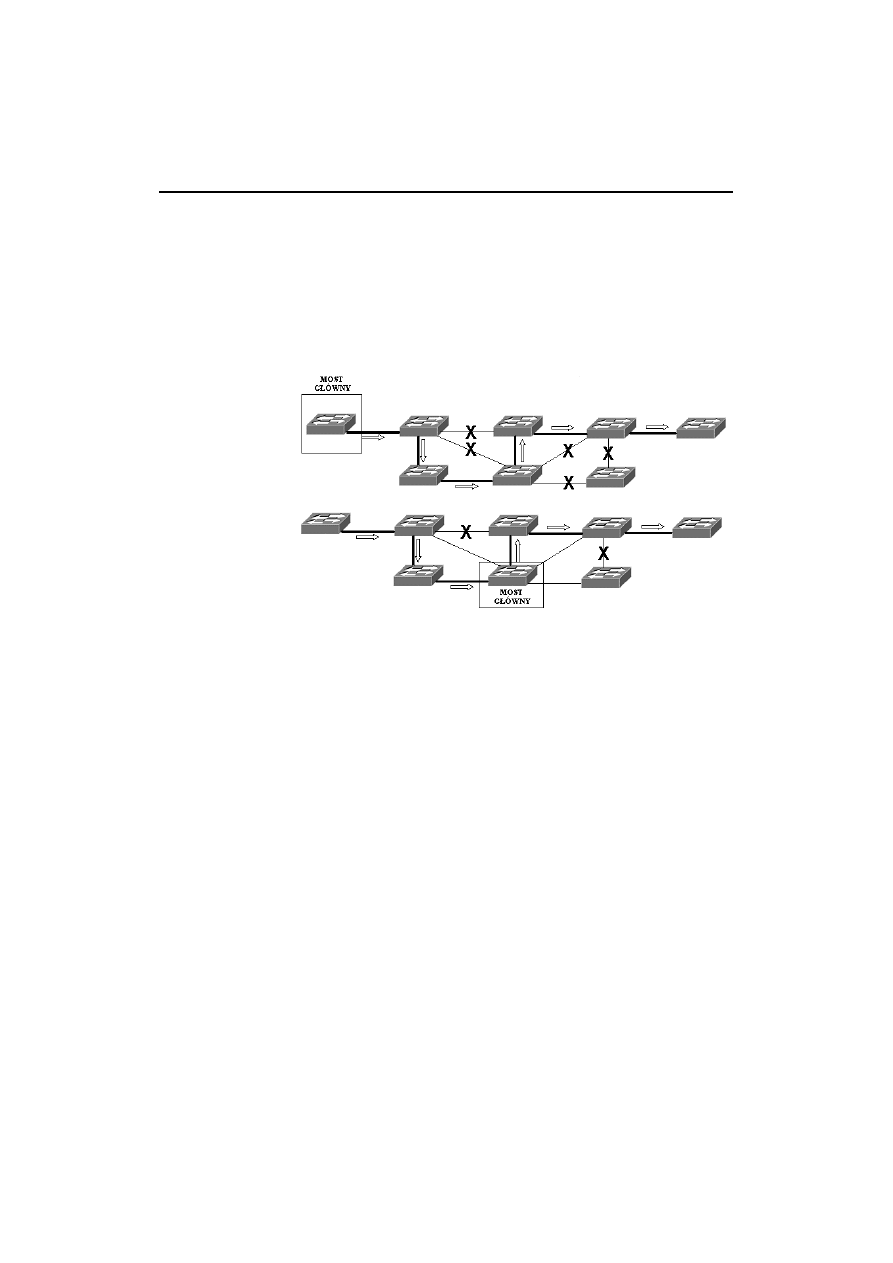

W ten sposób w sieci rozpoczyna si% proces „porz$dkowania” maj$cy na celu wy"$-

czenie tych #cie!ek, które aktualnie nie s$ potrzebne, a których dzia"anie spowodo-

wa"oby p%tle w sieci (rysunek 8.3). Na poni!szym rysunku wida+, !e zosta"a tylko jedna

#cie!ka, która "$czy prze"$czniki znajduj$ce si% na brzegach.

Rysunek 8.3.

DziaFanie

protokoFu STP

Nale!y jeszcze wspomnie+, !e aby prze"$czniki mog"y ustawia+ pomi%dzy sob$ wszyst-

kie opisane wcze#niej parametry, musz$ jako# wymienia+ ze sob$ informacje. Robi$

to domy#lnie co 2 sekundy za pomoc$ specjalnych ramek grupowych zwanych BPDU

(ang. bridge protocol data unit).

Stany portów

Podczas ustalania w"a#ciwych #cie!ek port prze"$cznika mo!e przyj$+ cztery stany, do

których zaliczamy:

Blokowanie (ang. locking) — w tym stanie port prze"$cznika mo!e odbiera+ ramki

BPDU, natomiast nie wysy"a !adnych BPDU, jak równie! nie wysy"a !adnych danych

u!ytkownika.

Nas"uchiwanie (ang. listening) — umo!liwia wysy"anie i odbieranie ramek BPDU

w celu próby ustalenia aktywnej topologii. W tym czasie zostaje wybrany prze"$cznik

g"ówny, porty desygnowane oraz porty g"ówne.

Uczenie si% (ang. learning) — w tym stanie port jest w stanie wysy"a+ i odbiera+ BPDU.

Przekazywanie (ang. forwarding) — port prze"$cznika w tym stanie przekazuje otrzy-

mywane ramki.

Rozdzia$ 8. Protokó$ STP

181

Zmiana stanu portów z nas"uchiwania na stan uczenia si% oraz ze stanu uczenia si%

na stan przekazywania jest nazywana opó&nieniem przekazywania i wynosi domy#lnie

15 sekund. Je#li podsumowa+ wszystkie czasy potrzebne do osi$gni%cia stanu zbie!-

no#ci, to prze"$cznik potrzebuje oko"o 50 sekund.

Wszystkie obliczenia protoko"u STP s$ ponawiane zawsze wtedy, kiedy w jakikolwiek

sposób zmieni si% topologia sieci.

Protokó4 RSTP

Mimo i! protokó" STP do#+ znacznie chroni sie+ przed powstawaniem p%tli, posiada

równie! kilka ogranicze*. Przede wszystkim je#li wykorzystuje si% protokó" STP, to

trzeba si% liczy+ z ograniczeniem rozpi%to#ci sieci do 7 prze"$czników (warstwy drugiej).

Drugim ograniczeniem jest bardzo wolna zbie!no#+ osi$gana nawet w 50 sekund, trze-

cim ograniczeniem jest brak zaimplementowanych mechanizmów bezpiecze*stwa.

Te ograniczenia spowodowa"y, !e organizacja IEEE opracowa"a ulepszony protokó"

RSTP (ang. Rapid Spanning Tree Protocol) eliminuj$cy wady poprzednika. Protokó"

ten zosta" zawarty w specyfikacji 802.1w.

W RSTP ka!dy port mo!e przyj$+ trzy stany:

odrzucania (ang. discarding) — w tym stanie port mo!e nas"uchiwa+,

ale nie mo!e odbiera+ ani wysy"a+ !adnych ramek;

uczenia si% (ang. learning) — w tym stanie port mo!e uczy+ si% adresów

MAC, lecz nie mo!e wysy"a+ !adnych ramek;

przekazywania (ang. forwarding) — ten tryb uprawnia zarówno do odbierania

ramek, jak i ich przesy"ania.

Podczas dzia"ania protokó" RSTP przydziela portom odpowiednie role, w których dany

port mo!e pracowa+. Port mo!e by+:

g"ówny (ang. root port) — port znajduje si% w stanie przekazywania, mo!e wi%c

odbiera+ i wysy"a+ ramki;

desygnowany (ang. designet port) — port w stanie przekazywania wysy"aj$cy

najlepsze BPDU do segmentu sieci;

alternatywny (ang. alternate port) — port tworz$cy alternatywn$ #cie!k%

do prze"$cznika g"ównego;

zapasowy (ang. backup port) — port tworzy #cie!k% zapasow$ (mniej po!$dan$),

znajduje si% w stanie odrzucania;

zablokowany (ang. blocked port) — port nie ma !adnego zastosowania i nie

odgrywa !adnej roli w dzia"aniu drzewa rozpinaj$cego.

182

Cz !" II Prze$Bczniki Cisco

W protokole RSTP wprowadzono równie! wysy"anie BPDU co ustalony interwa" czasu,

zwany hello time. Ramki hello s$ wysy"ane zawsze, nawet wtedy, kiedy nie otrzymuj$

!adnych danych z s$siednich prze"$czników. W przypadku nieotrzymania 3 ramek hello

od innych prze"$czników po"$czenie uznawane jest za utracone.

W dzia"aniu obydwu protoko"ów brakowa"o jeszcze jednej funkcjonalno#ci. By"a ni$

mo!liwo#+ uruchamiania wielu instancji STP w sieciach VLAN. Dlatego organizacja

IEEE wraz z firm$ Cisco opracowa"a standard zwany IEEE 802.1s, czyli Multiple

Spanning Tree Protocol (MST).

Rozszerzenie to umo!liwia uruchamianie niezale!nej topologii drzewa rozpinaj$cego

w ka!dej sieci VLAN.

Wyszukiwarka

Podobne podstrony:

informatyka budowa sieci komputerowych na przelacznikach i routerach cisco adam jozefiok ebook

PROJEKTOWANIE I BUDOWA SIECI KOMPUTEROWYCH wyk 7

budowa sieci komputerowych

Pytania do Testu z przedmiotu Systemy operacyjne i Sieci komputerowe na koniec III Semestru

Ochrona sieci komputerowych na bazie stacjonarnych oraz zdarzeniowych kanałów IP

Projektowanie i Budowa Sieci Komputerowych wyk 3 [eBook PL]

Budowa i działanie sieci komputerowych

Budowa komputera na 6

1.19POL, Sieci Komputerowe Cisco

router, Szkoła, Systemy Operacyjnie i sieci komputerowe, sieci

więcej podobnych podstron