4

www.hakin9.org

hakin9 Nr 01/2008

hakin9

5

www.hakin9.org

hakin9 Nr 2/2006

W skrócie

6

Mateusz Stępień

Przedstawiamy najciekawsze wiadomości ze świata

bezpieczeństwa systemów informatycznych i nie tylko.

Zawartość CD

10

Prezentujemy zawartość i sposób działania najnowszej

wersji naszej sztandarowej dystrybucji hakin9.live.

Narzędzia

Recenzja Internet Security Suite

14

Recenzja Teleguard

15

Początki

Domeny – zagrożenia i ich skutki

16

Damian Daszkiewicz

Damian w swoim artykule opisuje jak przenieść domenę

do innego rejestratora oraz co to jest WHOIS.

Atak

Blind Attack

20

Konrad Malewski

Technika blind scanning pozwala na poznanie niektó-

rych parametrów połączenia zestawionego pomiędzy

dwoma maszynami w sposób, która nie kieruje podej-

rzeń w stronę źródła ataku.

Niebezpieczne nazwy plików

30

Michał 'Gynvael Coldwind' Składnikiewicz

Z artykułu dowiesz się, jakie są najczęstsze zaniedba-

nia w implementacji obsługi nazw plików otrzymanych

z zewnątrz.

Obliczenia pasożytnicze

36

Michał Styś

Michał w swoim artykule przedstawia sposoby wyko-

rzystania protokołów sieciowych do wykonywania

obliczeń na komputerach podłączonych do Sieci.

C#.NET. Podsłuchiwanie klawiatury

42

Sławomir Orłowski, Maciej Pakulski

Z tego artykułu dowiemy się jak działąją haki w sys-

temie Windows oraz jak możemy dodawać wpisy do

rejestru systemowego.

Witam!

Drodzy Czytelnicy, mam zaszczyt powitać Was w Nowym

2008 Roku! Mam nadzieję, że będzie on obfitował w moc

sukcesów i pomyślnych zdarzeń. Niech wirusy i robaki

omijają Wasze komputery, a producenci oprogramowania

dostarczają coraz to nowych i jeszcze szkuteczniejszych

rozwiązań zapewniających bezpieczeństwo.

Liczę także na to, że tak jak w poprzednim roku, rów-

nież i w tym spędzicie parę chwil na lekturze hakin9'u.

Zachęcam do tego tym bardziej, że przygotowaliśmy dla

Was wiele niespodzianek. Profesjonalne artykuły, cieka-

we wywiady, najlepsze programy antywirusowe, konkursy

z nagrodami oraz wiele innych.

Jedną z nowości, jest pomysł organizowania comie-

sięcznych spotkań z Naszymi Czytelnikami. Chcieliby-

śmy spotkać się z Wami, porozmawiać, usłyszeć opinie

na temat hakin9u – co moglibyśmy zmienić, jakie rzeczy

poprawić, co Wam się podoba w naszym magazynie?

Oczywiście, zachęcamy również do dzielenia się swoimi

przemyśleniami na temat pisma już teraz. Czekamy na

wiadomości. Chcemy, żeby hakin9 był jeszcze bardziej

profesjonalny, żebyście sięgali po niego z większą cieka-

wością, a przede wszystkim, żeby ta ciekawość została w

100% zaspokojona.

W tym numerze, przygotowaliśmy dla Was kilka nowych

artykułów w których znajdziecie wiele praktycznych infor-

macji o tym, jak skutecznie zapewnić bezpieczeństwo nie

tylko danym znajdującym się na dyskach Waszych kom-

puterów, ale także samym maszynom. Nie zapomnieli-

śmy też o stałych punktach programu. W magazynie, tra-

dycyjnie: wiadomości, recenzje książek – w tym miesią-

cu E-biznes bez ryzyka. Zarządzanie bezpieczeństwem w

Sieci autorstwa Jonathana Reuvida oraz PHP Bezpieczne

Programowanie, którą napisał Chris Shiflett, a także opis

nowych narzędzi oraz płyta CD, na której oprócz progra-

mów znajdziecie kolejną część filmu instruktażowego na

temat ataku SQL Injection z użyciem Union Select.

Drodzy Czytelnicy, nie pozostaje mi nic innego, jak

zaprosić Was do lektury.

Barbara Czułada

4

www.hakin9.org

hakin9 Nr 01/2008

hakin9

5

www.hakin9.org

hakin9 Nr 2/2006

Obrona

Fizyczne

bezpieczeństwo serwerów

50

Rafał Podsiadły

Nie wiesz jak fizycznie zabezpieczyć swój serwer,

jakich narzędzi użyć?

Heurystyka

w programach antywirusowych

58

Jakub Dębski

Artykuł Jakuba Dębskiego pokazuje czym jest heury-

styka w programach antywirusowych, jakie są rodza-

je wykorzystywanych heurystyk oraz przed jakimi pro-

blemami stają ich twórcy.

Bezpieczna Firma

Bezpieczeństwo teleinfomatyczne

danych niejawnych

66

Andrzej Guzik

Andrzej pokaże nam sposoby ochrony informacji nie-

jawnych przetwarzanych w systemach komputero-

wych i sieciach teleinformatycznych.

Księgozbiór

72

Recenzujemy książki E-biznes bez ryzyka. Zarządza-

nie bezpieczeństwem w Sieci, PHP Bezpieczne Pro-

gramowanie oraz Podstawy ochrony komputerów.

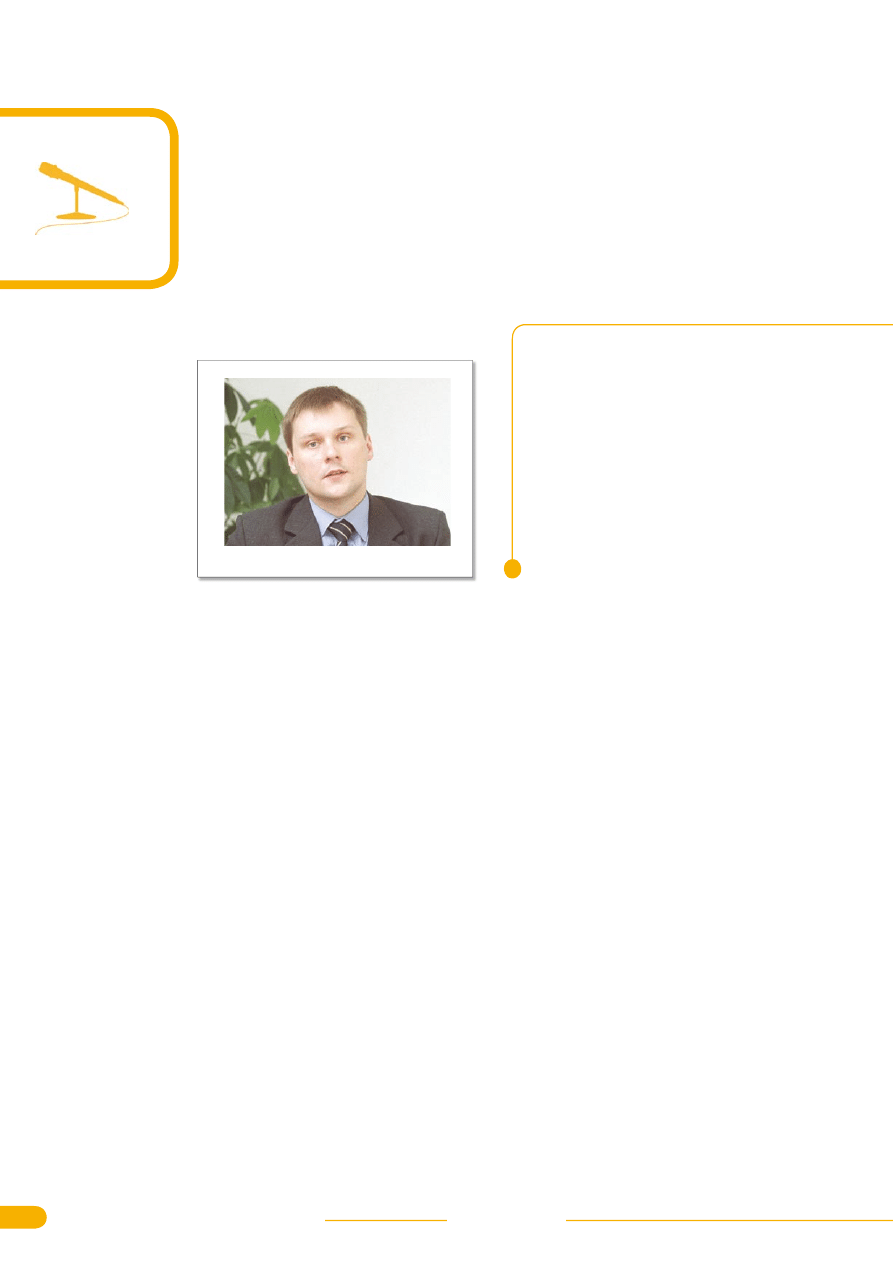

Wywiad

Wywiad z

Marcinem Piołunem-Noyszewskim

74

Katarzyna Juszczyńska

Rozmowa z prezesem firmy M2 NET, która jest nie-

zależnym producentem oprogramowania tworzącym

zaawansowane rozwiązania związane z bezpieczeń-

stwem i działalnością biznesową.

Felieton

Czy hakerzy są źli?

78

Rafał Bednarski

Zapowiedzi

82

Zapowiedzi artykułów, które znajdą się w następnym

wydaniu naszego pisma.

jest wydawany przez Software–Wydawnictwo Sp. z o.o.

Dyrektor wydawniczy: Sylwia Pogroszewska

Redaktor naczelny: Katarzyna Juszczyńska

katarzyna.juszczynska@software.com.pl

Redaktor prowadzący: Robert Gontarski

robert.gontarski@software.com.pl

Asystentka: Barbara Czułada

barbara.czułada@software.com.pl

Wyróżnieni betatesterzy: Ewa Rutkowska, Marcin Kosedowski

Opracowanie CD: Rafał Kwaśny

Kierownik produkcji: Marta Kurpiewska marta@software.com.pl

Skład i łamanie: Robert Zadrożny robert.zadrozny@software.com.pl

Okładka: Agnieszka Marchocka

Dział reklamy: adv@software.com.pl

Prenumerata: Marzena Dmowska pren@software.com.pl

Adres korespondencyjny: Software–Wydawnictwo Sp. z o.o.,

ul. Bokserska 1, 02-682 Warszawa, Polska

Tel. +48 22 427 36 77, Fax +48 22 427 36 69

www.hakin9.org

Osoby zainteresowane współpracą prosimy o kontakt:

cooperation@software.com.pl

Druk: 101 Studio, Firma Tęgi

Redakcja dokłada wszelkich starań, by publikowane w piśmie i na

towarzyszących mu nośnikach informacje i programy były poprawne,

jednakże nie bierze odpowiedzialności za efekty wykorzystania ich;

nie gwarantuje także poprawnego działania programów shareware,

freeware i public domain.

Uszkodzone podczas wysyłki płyty wymienia redakcja.

Wszystkie znaki firmowe zawarte w piśmie są własnością odpowiednich

firm i zostały użyte wyłącznie w celach informacyjnych.

Do tworzenia wykresów i diagramów wykorzystano

program

firmy

Płytę CD dołączoną do magazynu przetestowano programem AntiVirenKit

firmy G DATA Software Sp. z o.o.

Redakcja używa systemu automatycznego składu

UWAGA!

Sprzedaż aktualnych lub archiwalnych numerów pisma w cenie innej

niż wydrukowana na okładce – bez zgody wydawcy – jest działaniem

na jego szkodę i skutkuje odpowiedzialnością sądową.

hakin9 ukazuje się w następujących krajach: Hiszpanii, Argentynie,

Portugalii, Francji, Belgii, Luksemburgu, Kanadzie, Maroko, Niem-

czech, Austrii, Szwajcarii, Polsce, Czechach, Słowacji.

Prowadzimy również sprzedaż kioskową w innych krajach europej-

skich.

Magazyn hakin9 wydawany jest w 7 wersjach językowych:

PL

ES

CZ EN

IT FR DE

Nakład wersji polskiej 6 000 egz.

UWAGA!

Techniki prezentowane w artykułach mogą być używane jedynie

we własnych sieciach lokalnych.

Redakcja nie ponosi odpowiedzialności za niewłaściwe użycie

prezentowanych technik ani spowodowaną tym utratę danych.

W skrócie

hakin9 Nr 01/2008

www.hakin9.org

6

Mateusz Stępień

www.hakin9.org

7

hakin9 Nr 01/2008

McAfee przejmuje SafeBoot

Firma McAfee, światowy lider w dzie-

dzinie produktów antywirusowych,

zapór i programowych zabezpieczeń

internetowych, ogłosiła decyzję

o przejęciu holenderskiego producen-

ta systemów kontroli dostępu

i szyfrowania danych – firmy SafeBo-

ot. Oprogramowanie firmy McAfee

używane jest aktualnie na ponad

100 milionach komputerów, przeję-

cie SafeBoot pozwoli zaoferować ich

użytkownikom funkcjonalność szy-

frowania danych – dzięki aplikacji

Data Protection Suite, która pozwa-

la na szyfrowanie plików, katalogów

i całych partycji na wszelkiego typu

urządzeniach przenośnych, notebo-

okach i palmtopach. Kwota transakcji

wyniosła około 350 milionów dolarów,

jednak zakup SafeBoot nie jest jedy-

nym nabytkiem planowanym przez

McAfee w najbliższym czasie.

OpenBSD łata dziurę

w serwerze DHCP

Firma Core Security odkryła poważ-

ny błąd w zabezpieczeniach serwe-

ra DHCP wykorzystywanego

w wolno dostępnym systemie ope-

racyjnym OpenBSD 4.0, 4.1 oraz

4.2. Błąd jest o tyle poważny, że

atakujący, który ma dostęp do sieci

lokalnej, może przy użyciu odpo-

wiednio spreparowanego żąda-

nia DHCP unieruchomić dowol-

ną usługę. Specjaliści z Core Secu-

rity wykryli w funkcji cons_options

(

src/usr.sbin/dhcpd/options.c

)

błąd przepełnienia bufora. Warto też

przypomnieć, że ostatnio odkryto

podobny błąd także w oprogramo-

waniu serwera DHCP używanego

przez aplikacje do wirtualizacji firmy

Vmware.

NEC izoluje szkodliwy kod

F

irma NEC – międzynarodo-

we konsorcjum z sektora infor-

matycznego z siedzibą w Minato

w Japonii – opracowała nową tech-

nologię, która pozwala na wykry-

cie, odizolowanie i zatrzymanie

działania wirusa na poziomie rdze-

nia procesora. Technologia jest

o tyle ciekawa, że stworzona zosta-

ła dla procesorów wielordzenio-

wych, dzięki czemu nie przeszka-

dza w sprawnym działaniu całego

systemu. Głównym założeniem

nowej technologii jest uruchamia-

nie każdego programu w oddziel-

nym procesie na osobnych rdze-

niach wielordzeniowego CPU.

Ten innowacyjny pomysł inżynie-

rów firmy NEC skutecznie zapo-

biega rozprzestrzenieniu się szko-

dliwego kodu po całym systemie i

przedostanie się do sieci, a rdzeń,

w którym uruchamia się wirus,

zostaje chwilowo wyłączony. NEC

nie wymyślił jeszcze nazwy dla

swojej technologii. Technologię

można wykorzystać w telefonach

komórkowych, samochodach i naj-

prawdopodobniej w komputerach.

NEC Corporation to japońska

firma produkująca sprzęt kompu-

terowy, telekomunikacyjny, urzą-

dzenia elektroniczne i oprogra-

mowanie, między innymi notebo-

oki Versa oraz Lavie. NEC został

założony przez Kunihiko Iwadare

wraz z grupą współpracowników

w 1899 r. Jeden z założycieli

pochodził z USA.

Odkryto lukę w oprogramowaniu

wirtualizacyjnym Xen

J

oris van Rantwijk wykrył błąd

w środowisku wirtualizacji Xen,

umożliwiający użytkownikowi z upra-

wnieniami root’a w domenie gościa

wykonać dowolne polecenia w do-

menie 0, czyli w samym kontrolerze,

nadzorującym pracę środowiska wir-

tualizacji.

Bezpośrednim źródłem błędu

jest

skrypt

tools/pygrub/src/

GrubConf.py, który odczytuje dane

z pliku konfiguracyjnego GRUB’a

(boot/grub/grub.conf) i próbuje

ustawić odpowiednie parametry

używając funkcji exec bez popraw-

nego sprawdzania przekazywa-

nych parametrów.

Podczas kolejnego restartu odpo-

wiednio przygotowany plik konfigura-

cyjny może zostać wykorzystany do

przekazania poprzez skrypt działają-

cy w domenie 0 poleceń do shell’a

i ich wykonania.

Joris van Rantwijk w swoim

wpisie w Bugzilli na Xensource.com

zaprezentował przykładową linię

wywołania:

default "+str(0*os.system(

" insert evil command here "))+"

Błąd został znaleziony w wersji

3.0.3, starsze wersje również mogą

być podatne na ten rodzaj ataku.

Na chwilę obecną nie udostępniono

poprawki.

Xen to monitor maszyn wirtu-

alnych na licencji open source,

opracowany na Uniwersytecie Cam-

bridge i rozwijany przez firmę

XenSource.

Ma ono za zadanie obserwo-

wanie maszyn wirtualnych uru-

chomionych w jego środowisku

i dbanie o to, aby nie zakłócały one

wzajemnie swojej pracy i aby ich

równoczesne działanie nie obni-

żało w znaczący sposób wydajno-

ści systemu.

W skrócie

hakin9 Nr 01/2008

www.hakin9.org

6

Mateusz Stępień

www.hakin9.org

7

hakin9 Nr 01/2008

Oprogramowanie

Open Source

nie jest bezpieczne

Firma Fortify Software, zajmują-

ca się bezpieczeństwem i oferu-

jąca produkty chroniące bardzo

duże firmy przed największym

niebezpieczeństwem – czyli apli-

kacjami, które pracują wewnątrz

tych przedsiębiorstw – przygo-

towała ciekawy raport, z któ-

rego wynika, że hakerzy coraz

częściej używają aplikacji Open

Source do przeprowadzania

ataków. Przedstawiciel Forti-

fy Software, Brian Chess, twier-

dzi: Ten nowy rodzaj zagro-

żeń świadczy o tym, że hake-

rzy bardzo uważnie przygląda-

ją się procesowi powstawania

oprogramowania. Włamywacze

nadal wykorzystują luki w aplika-

cjach już dostępnych na rynku.

Coraz częściej jednak sami wpły-

wają na kształt nowego oprogra-

mowania, umieszczając w nim

luki, zanim jeszcze zostanie ono

ukończone.

51 poprawek Oracle'a

Oracle przedstawił zestaw

51 poprawek bezpieczeństwa.

Zamykają one między innymi

pięć poważnych luk, które można

wykorzystać do przeprowadze-

nia zdalnych ataków. Luki zna-

leziono w następujących pro-

duktach Oracle'a: Oracle Data-

base (27 poprawek), Oracle

Application Server (11 popra-

wek), Oracle E-Business Suite

(8 poprawek), Enterprise Mana-

ger Database Control (2 popraw-

ki), a także Peoplesoft Enterprise

(3 poprawki).

Bramka zabezpieczająca UTM

F

irma PLANET Technology,

globalny lider technologii sie-

ciowych opartych na protokole

IP, zaprezentowała nową bramkę

zabezpieczającą UTM o nazwie

CS-2000, w której zaadaptowano

algorytm analizy heurystycznej do

filtrowania poczty elektronicznej

pod kątem spamu i wirusów.

Samouczący się system potra-

fi podnosić swą efektywność

w identyfikacji spamu, a wbudowa-

ny twardy dysk o pojemności 80GB

zapewnia wystarczającą ilość miej-

sca dla maili poddanych kwaran-

tannie.

Mechanizm antywirusowy posia-

da dwa silniki skanujące: Clam oraz

Sophos, dzięki czemu jest w stanie

skutecznie zdiagnozować wirusy,

robaki i inne zagrożenia w poczcie

elektronicznej i przesyłanych z Inter-

netu plikach. Urządzenie przesyła

raporty dzienne, tygodniowe, mie-

sięczne i roczne poprzez e-mail, co

pozwala administratorowi na łatwe

monitorowanie statusu sieci.

CS-2000 – dzięki wbudowane-

mu firewall’owi i zabezpieczeniom

IDP – chroni również przed wła-

maniami hakerów i innymi atakami

płynącymi ze strony Internetu lub

intranetu.

Wbudowane dwa porty WAN

umożliwiają bramce balansowanie

obciążenia dla ruchu wchodzące-

go i wychodzącego oraz zapewnia-

ją ciągły dostęp do sieci WAN nawet

w wypadku awarii jednego z łącz.

Poprawki bezpieczeństwa

dla Asteriska 1.4

D

eweloperzy darmowego opro-

gramowania Asterisk, służą-

cego do obsługi systemów telefonii,

wydali nową wersję oznaczoną

numerkiem 1.4.13, w której usunię-

to dwa poważne błędy związane

z funkcjonowaniem poczty głosowej.

W kodzie podsystemu Voice-Mail

Asteriska, który korzysta z protoko-

łu IMAP, znaleziono poważną uster-

kę polegającą na niebezpiecznym

użyciu funkcji sprintf(). Usterka jest

bardzo poważna i pozwala na zawie-

szenie systemu lub wprowadzenie

do niego dowolnego kodu. Żeby błąd

wystąpił, napastnik musi spreparo-

wać nagłówki Content-Type i Con-

tent-Description w taki sposób, aby

ich długość przekroczyła w sumie

1024 bajty. Zagrożone występo-

waniem błędów są jedynie wyda-

nia Asterisk Open Source o nume-

rze wersji mniejszym niż 1.4.13. Lukę

w Voice-Mail odkrył dostawca usług

z zakresu bezpieczeństwa, firma

Diginum. Asterisk został stworzony

przez Marc'a Spencer'a pod szyl-

dem firmy Digium. Z małymi wyjąt-

kami jest udostępniony na zasa-

dach Free software license. Obecnie

Asterisk może działać pod kontrolą

Windows, BSD i OS X, jednak jego

natywnym środowiskiem jest Linux,

i dla niego też zapewnione jest naj-

większe wsparcie. Asterisk jest

także macierzystym środowiskiem

protokołu wykrywania usług VoIP.

W skrócie

hakin9 Nr 01/2008

www.hakin9.org

8

Mateusz Stępień

www.hakin9.org

9

hakin9 Nr 01/2008

Ubuntu Gutsy Gibbon

Ukazała się nowa wersja dystry-

bucji Ubuntu 7.10 o nazwie kodo-

wej Gutsy Gibbon. W nowym

Ubuntu znajdziemy między innymi

środowisko GNOME w wersji

2.20, domyślnie włączone efekty

graficzne Compiz Fusion i zainsta-

lowaną wtyczkę Gnash do odtwa-

rzania animacji Flash. Ubuntu

Gutsy Gibbon zawiera jądro

2.6.22 i podsystem grafiki Xorg

7.3 z obsługą RandR 1.2 oraz

z xserver 1.4. Pojawiły się także

sterowniki do niektórych tzw. win-

modemów. Twórcy Ubuntu popra-

wi również system raportowa-

nia przy instalacji i aktualiza-

cjach pakietów, a także zgłaszania

padów jądra, które będą wyłapy-

wane podczas restartu.

Panda 2008 już w sprzedaży

W sprzedaży pojawiły się najnow-

sze rozwiązania przeznaczone do

ochrony komputerów firmy Panda

Security na rok 2008. Firma przy-

gotowała trzy zestawy produktów:

Panda Internet Security 2008,

program Panda Antivirus + Fire-

wall 2008 i samodzielną aplika-

cję antywirusową Panda Antivi-

rus 2008. Wszystkie produkty na

rok 2008 zawierają nowy model

ochrony megadetection, który

znacznie zwiększa wykrywalność

wirusów i innych zagrożeń.

Internet Explorer 7 dla każdego

G

igant z Redmond, firma Micro-

soft, udostępniła przeglądar-

kę Internet Explorer 7 wszystkim

chętnym, nie tylko właścicielom

oryginalnych kopii Windows. Dzi-

siejsza poprawka Installation and

Availability umożliwia pobranie

Internet Explorera 7 bez przecho-

dzenia WGA (Windows Genuine

Advantage). Przeglądarka będzie

dostępna dla wszystkich użytkow-

ników Windows XP – czytamy na

firmowym blogu.

Przypomnijmy, że Windows Ge-

nuine Advantage (WGA) jest czę-

ścią inicjatywy Microsoft Genuine

Software Initiative, której zada-

niem jest udostępnianie aplika-

cji wyłącznie tym użytkownikom,

którzy posiadają oryginalne wersje

systemu operacyjnego Windows.

Firma z Redmond ujawnia, że zre-

zygnowała z WGA z powodów bez-

pieczeństwa: Bardzo zależy nam na

tym, by skutecznie chronić wszyst-

kich użytkowników, czyli cały 'eko-

system Windows' – dlatego też

postanowiliśmy rozszerzyć możli-

wość korzystania z IE7 na wszyst-

kie systemy Windows. Oznacza

to, że do zainstalowania najnow-

szej wersji naszej przeglądarki nie

będzie już niezbędne przeprowa-

dzenie weryfikacji legalności syste-

mu – tłumaczy Steve Reynolds.

Tristan Nitot z Mozilli twier-

dzi, że udostępnienie przeglądar-

ki wszystkim użytkownikom Win-

dows jest spowodowane obawą

o utratę rynku. Myślę, że IE7 rozpo-

wszechnia się zbyt wolno, częścio-

wo ze względu na WGA – stwier-

dził Nitot.

Linspire 6.0 z licencjami Microsoftu

U

kazała się najnowsza wersja

komercyjnego systemu ope-

racyjnego Linspire 6.0, bazujące-

go na Ubuntu Feisty Fawn. Linspi-

re 6 jest pierwszą wersją, która jest

objęta ochroną patentową wynika-

jącą z umowy z Microsoftem. Zało-

żeniem twórców było stworzenie

w pełni funkcjonalnego systemu

operacyjnego, który nie posiada

tak widocznych braków w oprogra-

mowaniu i funkcjach, jak w przy-

padku najpopularniejszych dar-

mowych dystrybucji Open Source.

Nowy Linspire oferuje domyślnie

zainstalowane kodeki do odtwa-

rzania filmów QuickTime, Windows

Media, Flash, Real oraz wspar-

cie dla formatu Microsoft Office

Open XML. Linspire 6 oferuje

dostęp do portalu CNR, z którego

można łatwo zainstalować ponad

20 tysięcy darmowych i płatnych

aplikacji, a oprócz tego znajdzie-

my w nim zestaw autorskich apli-

kacji – między innymi Lphoto

i Lsongs.Larry Kettler, dyrek-

tor generalny korporacji Linspire,

powiedział o najnowszym produk-

cie: Nadal kontynuujemy tradycję

Linspire, oferując jeszcze lepsze

możliwości nowym użytkowni-

kom systemu Linux. Linspire 6.0

pomniejsza przepaść między opro-

gramowaniem open source a ko-

mercyjnymi aplikacjami, łącząc

najlepsze cechy obu stron w jeden,

łatwy w użytkowaniu i produktywny

system operacyjny.

W skrócie

hakin9 Nr 01/2008

www.hakin9.org

8

Mateusz Stępień

www.hakin9.org

9

hakin9 Nr 01/2008

Botnety lubią Linuksa?

Największy serwis aukcji interne-

towych na świecie, portal eBay,

planuje w niedługiej przyszło-

ści przekształcić swojego Pay-

Pal'a - system, który umożli-

wia wysyłanie i otrzymywanie

bezpiecznych płatności każde-

mu, kto jest posiadaczem konta

e-mail - w bezpieczny interneto-

wy bank. Dave Cullinane, który

jest główną osobą odpowiedzial-

ną za bezpieczeństwo IT w eBay,

podczas konferencji, która odbyła

się w Santa Clara, podzielił się

swoimi ciekawymi spostrzeże-

niami z czasów, gdy pracował

w Washington Mutual – jednym

z największych amerykańskich

banków. Cullinane mówił między

innymi o tym, że jego bank był

bardzo często atakowany przez

cyberprzestępców, a raz zdarzy-

ło się, iż przez cały miesiąc był

celem największego wówczas

ataku w USA. To była niezwykle

zaawansowana technika ataku,

a większość użytkowników nawet

nie zdawała sobie sprawy z faktu,

że ich komputer jest częścią bot-

neta. Odcinaliśmy poszczególne

maszyny, które zawierały phishin-

gowe oprogramowanie,

a ich użytkownicy nie mieli poję-

cia, że cyberprzestępcy wykorzy-

stują ich komputery. Wiele z nich

to były serwery należące do firm

i uczelni. Dave Cullinane stwier-

dził też, że: Zdecydowana więk-

szość szkodliwych witryn znaj-

dowała się na komputerach pra-

cujących pod kontrolą Linuksa,

co nas bardzo zdziwiło. Spodzie-

waliśmy się znacznej przewagi

maszyn, na ktorych zainstalowa-

ny był Windows, ale tym razem

było inaczej.

Wyeliminowano błąd w WinAmpie

W

ydano nową wersję popular-

nego odtwarzacza multime-

dialnego Winamp 5.5, która zawie-

ra poprawkę eliminującą błąd prze-

kroczenia zakresu liczby całkowi-

tej w module służącym do przetwa-

rzania danych zapisanych z uży-

ciem bezstratnego formatu audio

o nazwie FLAC. Problem jest na

tyle poważny, że po uruchomie-

niu odpowiednio spreparowanego

pliku Free Lossless Audio Codec

następuje przepełnienie bufora,

dzięki któremu włamywacz może

wykorzystać komputer użytkow-

nika do wykonania dowolnego

kodu. Wykryty błąd dotyczył wersji

Winampa 5.35 Full. Specjaliści

zalecają aktualizację do Winampa

5.5 albo ręczne usunięcie bibliote-

ki libFLAC.

eTokeny Aladdina zabezpieczają

telefony Virgin Mobile we Francji

A

laddin Knowledge Systems roz-

począł współpracę z siecią tele-

fonii komórkowej Virgin Mobile we

Francji. W wyniku zawartej umowy

ponad 3 tysiące dystrybutorów

w całym kraju zostało wyposażo-

nych w rozwiązania eToken. Virgin

Mobile udostępnia część swojego

systemu informatycznego stronom

trzecim. Odbywa się to za pośred-

nictwem Internetu i ma rozproszo-

ny charakter. W takich sytuacjach

palącą potrzebą jest właściwa

ochrona systemu i odpowiednie

zarządzanie dostępem do niego.

eTokeny poprzez zastosowanie

dwupoziomowego modelu uwie-

rzytelnienia wprowadzają wydaj-

ny i szczelny system zabezpieczeń.

Dodatkowo system TMS wspoma-

ga firmę w zarządzaniu infrastruk-

turą eTokenów. – powiedział Shlomi

Yanai, wiceprezes firmy Aladdin.

Dzięki wyposażeniu dystrybuto-

rów w dwustopniowy klucz uwie-

rzytelnienia eTokenu NG-OTP, sieć

Virgin Mobile osiągnęła wysoki

poziom bezpieczeństwa aktywacji

telefonów w całej Francji – poprzez

zabezpieczenie przed nieautory-

zowanymi użytkownikami, którzy

mogliby zdobyć dostęp do danych

firmy. eToken NG-OTP to jeden

z najbardziej innowacyjnych rodza-

jów tokenów. NG-OTP jest bardzo

elastycznym i uniwersalnym urzą-

dzeniem wspierającym wiele rozwią-

zań do autoryzacji dostępu i współ-

pracuje z różnymi rodzajami sieci

oraz aplikacji. Aladdin Knowledge

Systems to izraelska firma infor-

matyczna, która powstała w 1985 r.

ptOd 1993 r. Aladdin specjalizuje

się w tworzeniu rozwiązań wspo-

magających zarządzanie dostępem

do oprogramowania (Digital Rights

Management, DRM) oraz zabezpie-

czanie go przed piractwem i niekon-

trolowanym wykorzystywaniem.

hakin9.live

hakin9 Nr 01/2008

www.hakin9.org

10

N

a dołączonej do pisma płycie znajduje się haki-

n9.live (h9l) w wersji 4.0.2 on BackTrack2.0, za-

wierająca przydatne narzędzia, dokumentację,

tutoriale i materiały dodatkowe do artykułów. Aby zacząć

pracę z hakin9.live, wystarczy uruchomić komputer z CD.

Po uruchomieniu systemu możemy zalogować się jako

użytkownik hakin9 bez podawania hasła.

Pełne wersje programów:

• DTweak,

• Novosoft Office Backup 2.2,

• Dr.Web for Windows File Servers (wersja 6-mie-

sięczna),

• System Safety Monitor (wersja 6-miesięczna),

• ArcaVir 2007 (wersja 3-miesięczna),

• Stellar Phoenix Windows Recovery.

Filmy instruktażowe:

• Drugi odcinek – Atak SQL Injection z użyciem Union

Select.

Kolejny odcinek z serii filmów instruktażowych przed-

stawiających najpopularniejsze metody ataków na

strony internetowe.

DTweak

Narzędzie poprawiające wydajność i wygląd systemów

z rodziny Windows. Działa w wersjach XP, 2003, Vista.

Dzięki wbudowanym funkcjom można w łatwy sposób

oczyścić dysk i rejestr ze zbędnych danych, zdefragmen-

tować zarówno dysk, jak i rejestr oraz zmienić wiele ukry-

tych w systemie opcji. Program został zaprojektowany

przede wszystkim dla Visty.

Przy rejestracji użyj zakładki Register for FREE Now,

wprowadź swoje imię i nazwisko oraz adres e-mail. Po

rejestracji wersja 10-dniowa stanie się wersją bez ograni-

czeń czasowych.

Novosoft Office Backup 2.2

Jedno z najlepszych narzędzi do tworzenia kopii zapa-

sowych. W łatwy sposób sporządzimy backup zdjęć,

dokumentów i wielu innych wartościowych dla nas pli-

ków. Oferuje dwa tryby tworzenia kopii: standardowy

i ekspercki. Istnieje możliwość filtrowania plików, kom-

presji, szyfrowania danych. Poza tym Office Backup

posiada rozbudowany system wtyczek pozwalających

na tworzenie kopii e-maili z różnych klientów poczto-

wych, danych przeglądarek WWW, komunikatorów,

menadżerów haseł itd. Potrafi także zsynchronizować

Zawartość CD

się z zewnętrznym serwerem FTP. Ważną funkcją jest

również planowanie automatycznego tworzenia kopii

zapasowych (dzienne, tygodniowe, miesięczne). Pro-

gram dokuje się w zasobniku systemowym, informu-

jąc przy pomocy swojej ikonki o statusie aktualnie wy-

konywanego zadania. Kopie zapasowe można bezpo-

średnio umieszczać na wielu różnych nośnikach, jak

np. HDD, płyty CD/DVD/HD/Blue-Ray, USB, LAN,

FTP itd. Poza tym mamy do dyspozycji obsługę skryp-

tów. Program został zaprojektowany dla systemów

z rodziny Windows w wersjach od 2000 do Vista.

Dr.Web for file servers

Windows NT/2000/2003

Produkt z rodziny Dr.Web przeznaczony do ochrony ser-

werów plików Windows NT/2000/2003.

Kluczowe funkcje:

• kontrola wszystkich operacji plikowych w czasie rze-

czywistym,

• dostępność trybów skanowania: w czasie rzeczywi-

stym, na żądanie, wg. terminarza,

• unikalna technologia zarządzania zasobami serwera

(odraczanie testowania plików otwieranych tylko do

odczytu),

• automatyczna aktualizacja,

• logowanie zdarzeń.

Unikalna technologia zarządzania zasobami, umożliwia-

jąca odroczenie testu plików otwartych tylko do odczy-

tu, pozwala na zapamiętywanie żądań dostępu do plików

przechowywanych na serwerze i testowanie ich w mo-

mencie zwolnienia zasobów systemowych. Dzięki temu

wydajność antywirusa Dr.Web jest ograniczona tylko wy-

dajnością chronionego serwera.

Dr.Web Anti-Virus poprawnie sprawdza różne ty-

py archiwów - skompresowane, wielowolumenowe

i samorozpakowujące się (SFX). Dodatkowo Dr.Web

sprawdza również pliki spakowane różnymi rodzaja-

mi pakerów.

Pliki czy aplikacje mogą zostać przetestowane

w poszukiwaniu wirusów i innego szkodliwego opro-

gramowania w locie (on-the-fly), na żądanie admi-

nistratora serwera lub poprzez zadanie terminarza

Dr.Web. Administrator może także ustawić automa-

tyczne reakcje antywirusa dla różnego rodzaju wykry-

tych zagrożeń.

Sama administracja nie jest skomplikowana, dzia-

łanie antywirusa jest praktycznie niezauważalne.

hakin9.live

hakin9 Nr 01/2008

www.hakin9.org

12

Wszystkie operacje wykonane przez antywirusa na pli-

kach znajdują odbicie w statystykach. Statystyki ska-

nowania dynamicznie pokazują czas operacji procesu,

ilość sprawdzonych plików, wykryte zagrożenia i inne

przydatne informacje.

Po instalacji pakietu Dr.Web Windows 2000/2003 Se-

rver zostaje automatycznie stworzone zadanie systemo-

we aktualizacji antywirusowych baz danych i innych pli-

ków pakietu.

System Safety Monitor

Narzędzie pozwala na śledzenie w czasie rzeczywi-

stym poczynań systemu operacyjnego Windows oraz

chroni przed niebezpiecznymi akcjami. Dzięki niemu

można kontrolować, które aplikacje zostaną urucho-

mione, a które nie, uniemożliwić dzieciom dostęp do

pewnych plików, zablokować instalację sterowników,

bibliotek, zabić lub zawiesić wybrany proces. Szcze-

gólnie chroniony jest rejestr, pliki INI, sterowniki, usługi

systemu oraz pliki przeglądarki Internet Explorer.

ArcaVir 2007

Program chroniący komputer przed złośliwym oprogra-

mowaniem (wirusy, trojany, dialery, rootkity itd.) oraz in-

nymi zagrożeniami wynikającymi z podłączenia kompu-

tera do Internetu.

W skład pakietu wchodzą następujące komponenty:

• skaner poczty – bada pocztę elektroniczną pod ką-

tem wirusów, robaków itp., współpracuje z każdym

programem pocztowym,

• skaner antywirusowy – dzięki niemu możemy wygod-

nie przeskanować odpowiednie, wybrane przez nas

zasoby komputera,

• monitor antywirusowy – na bieżąco kontroluje używane

przez nas pliki, jest czuły, szybki i – co zasługuje na po-

chwałę – nie obciąża zbytnio systemu operacyjnego,

• skaner HTTP – blokuje obiekty wykorzystujące proto-

kół HTTP do rozprzestrzeniania się,

• firewall – pozwala na kontrolę przepływu danych

przez nasz komputer z sieci i do sieci,

• silnik antywirusowy – wyposażony jest w pokaź-

nych rozmiarów bazę danych zawierającą informację

o wielu typach szkodliwego oprogramowania.

Warto zauważyć, że ArcaVir dobrze radzi sobie także

z phishingiem oraz programami spyware. Baza wirusów

aktualizowana jest na bieżąco. Oczywiście nie należy

mylić firewalla ze skanerem HTTP. Silnik ArcaVir opiera

się na systemie wtyczek, co oznacza, że w razie niebez-

pieczeństwa pojawienia się nowego zagrożenia, pakiet

zostanie automatycznie zaktualizowany, a nowa wtycz-

ka dodana do silnika. Pakiet bardzo dobrze współpracu-

je z Windows Vista.

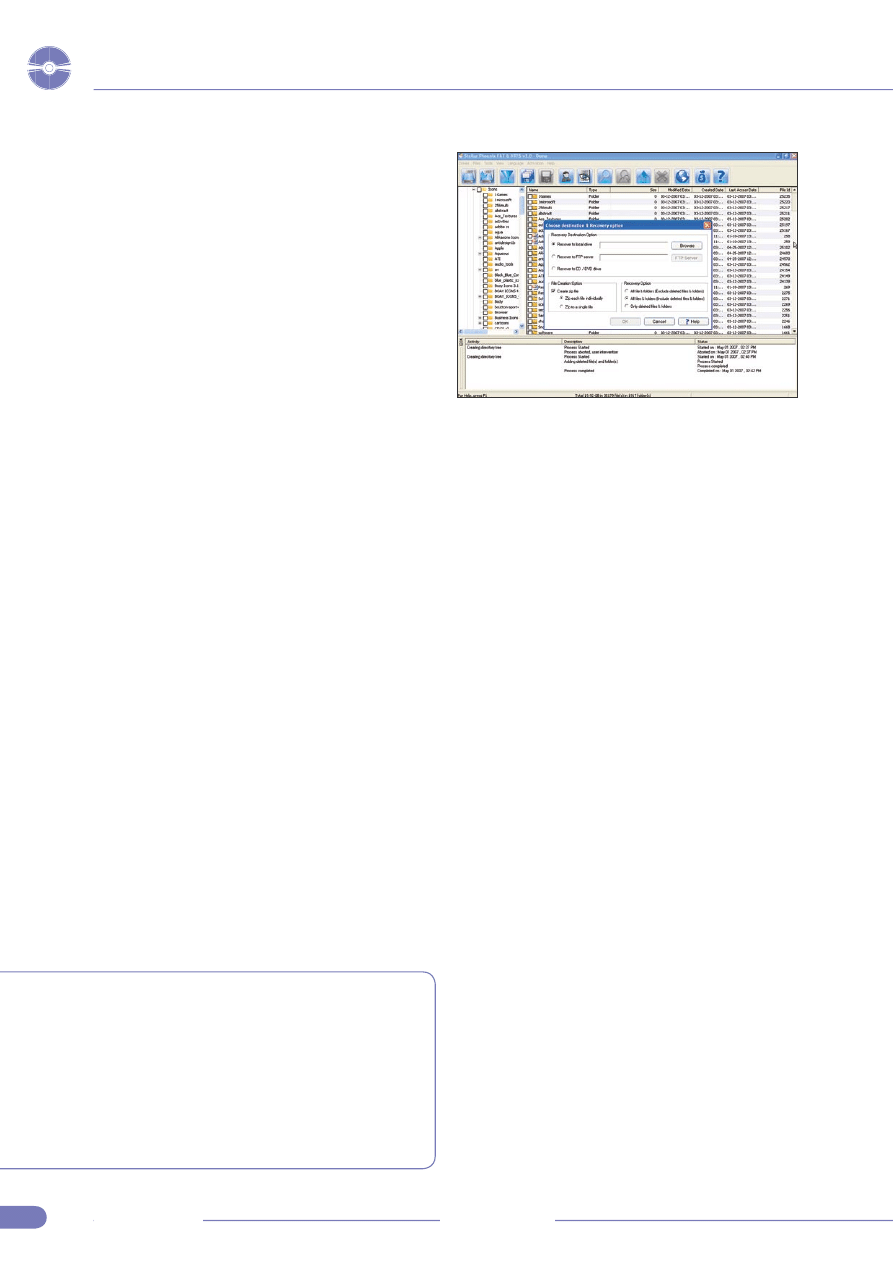

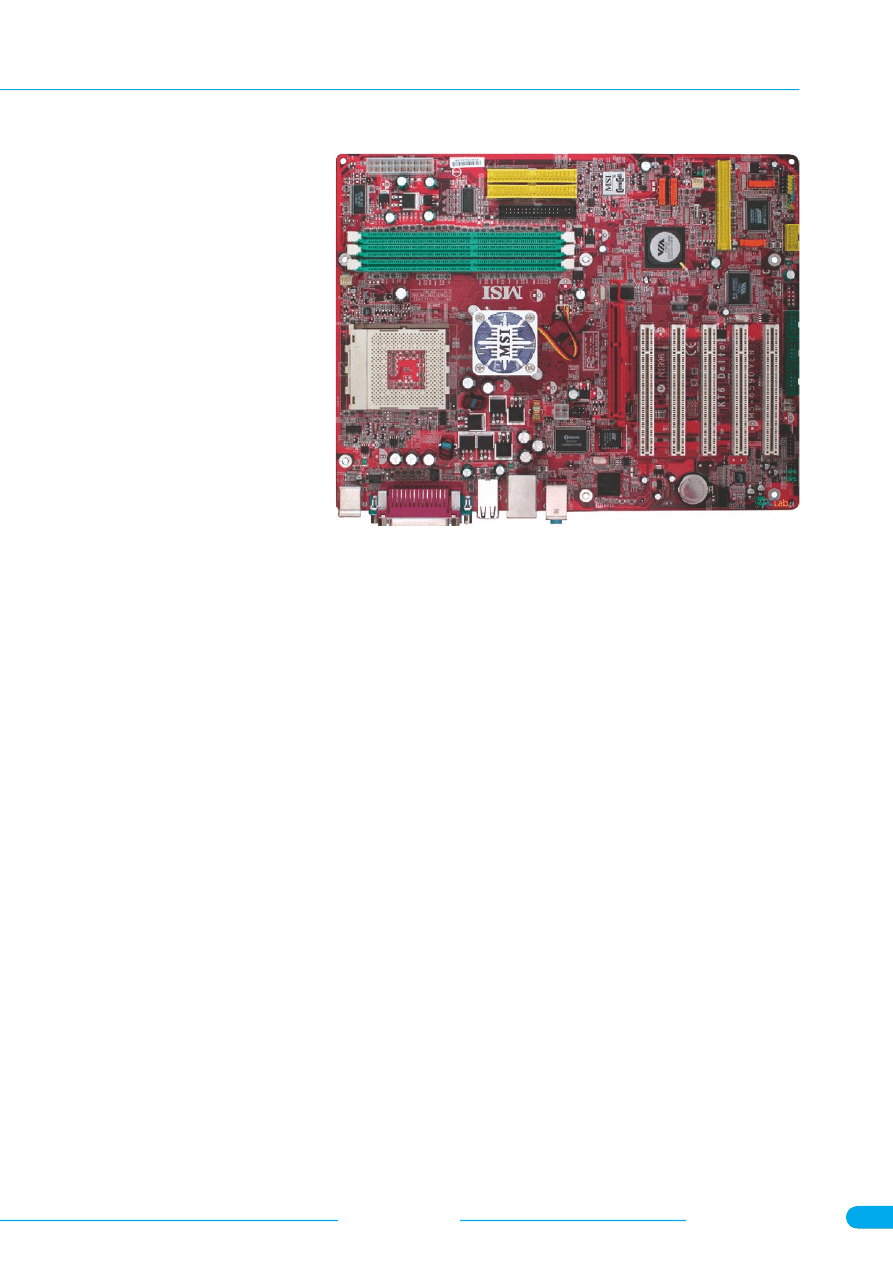

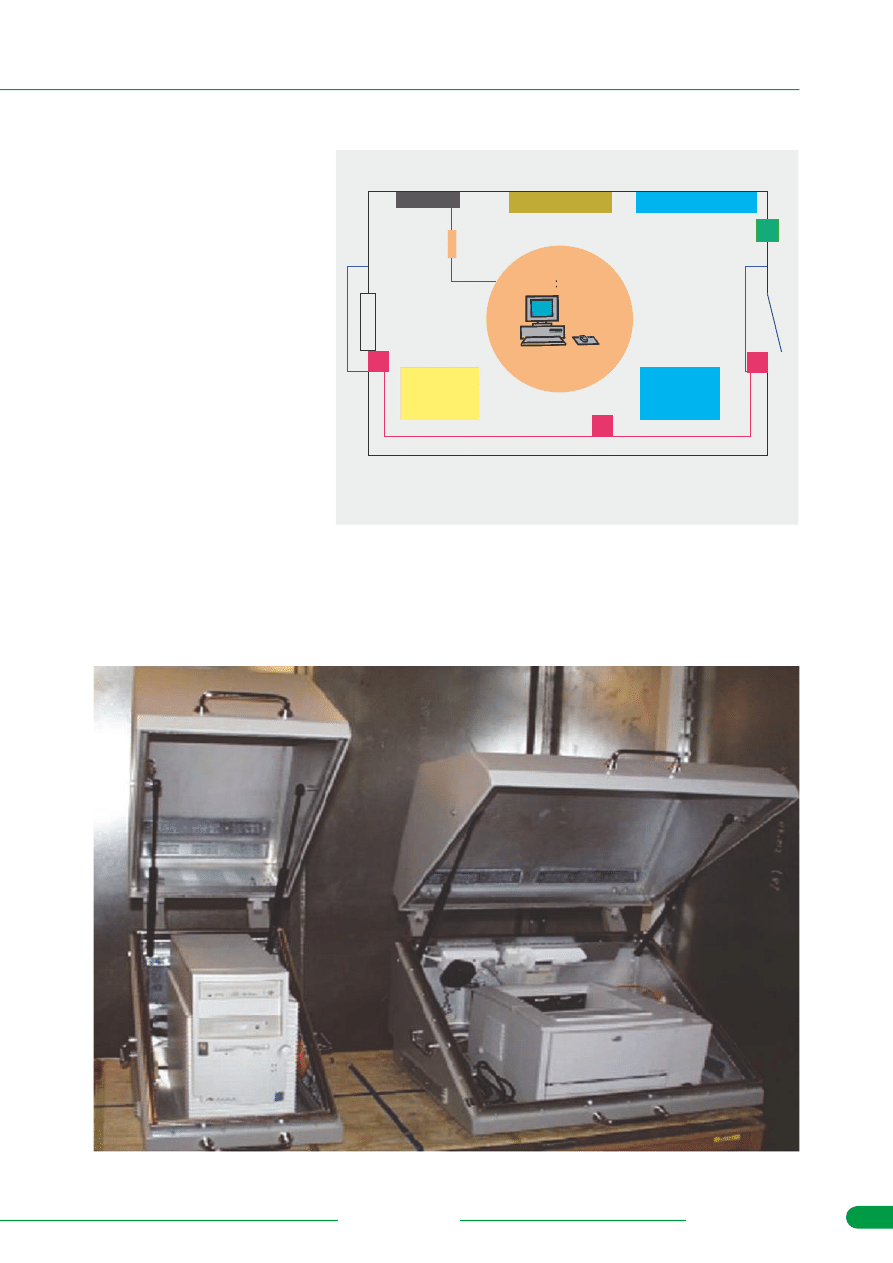

Stellar Phoenix Windows Recovery

Program służy do odzyskiwania danych z dysków twar-

dych Windows 9x/ME/NT/2000/XP/2003/Vista. Sys-

temy plików, które obsługuje, to: FAT 16/32, NTFS,

NTFS5. Dane możemy odzyskiwać także z dysków

sformatowanych, z zaginionych lub uszkodzonych par-

tycji oraz dysków logicznych. Udaje się odzyskać za-

równo utracone foldery, jak i pliki. Program radzi sobie

bardzo dobrze także z plikami, które zostały już usu-

nięte, a miejsce po nich nadpisane. Narzędzie spraw-

dzi wszystkie media, które zdefiniujemy, w poszukiwa-

niu utraconych danych, po czym wyświetli je w drze-

wie według typu pliku. Rozpoznaje ponad 300 różnych

typów plików, w tym dokumenty procesora tekstu, ar-

kusza kalkulacyjnego, pliki graficzne, multimedia, ko-

dy źródłowe itp. Media, z których możemy odzyskać

dane to:

• dyski twarde,

• dyskietki,

• napędy ZIP,

• dyski/pamięci USB.

Program wymaga co najmniej 32 MB pamięci RAM. Opis

procesu instalacji i aktywacji znajduje się w pliku teksto-

wym na płycie CD.

Drogi Czytelniku, masz trzy miesiące (do marca 2008),

aby zarejestrować program. Następnie otrzymasz pełną

wersję programu bez ograniczeń czasowych. l

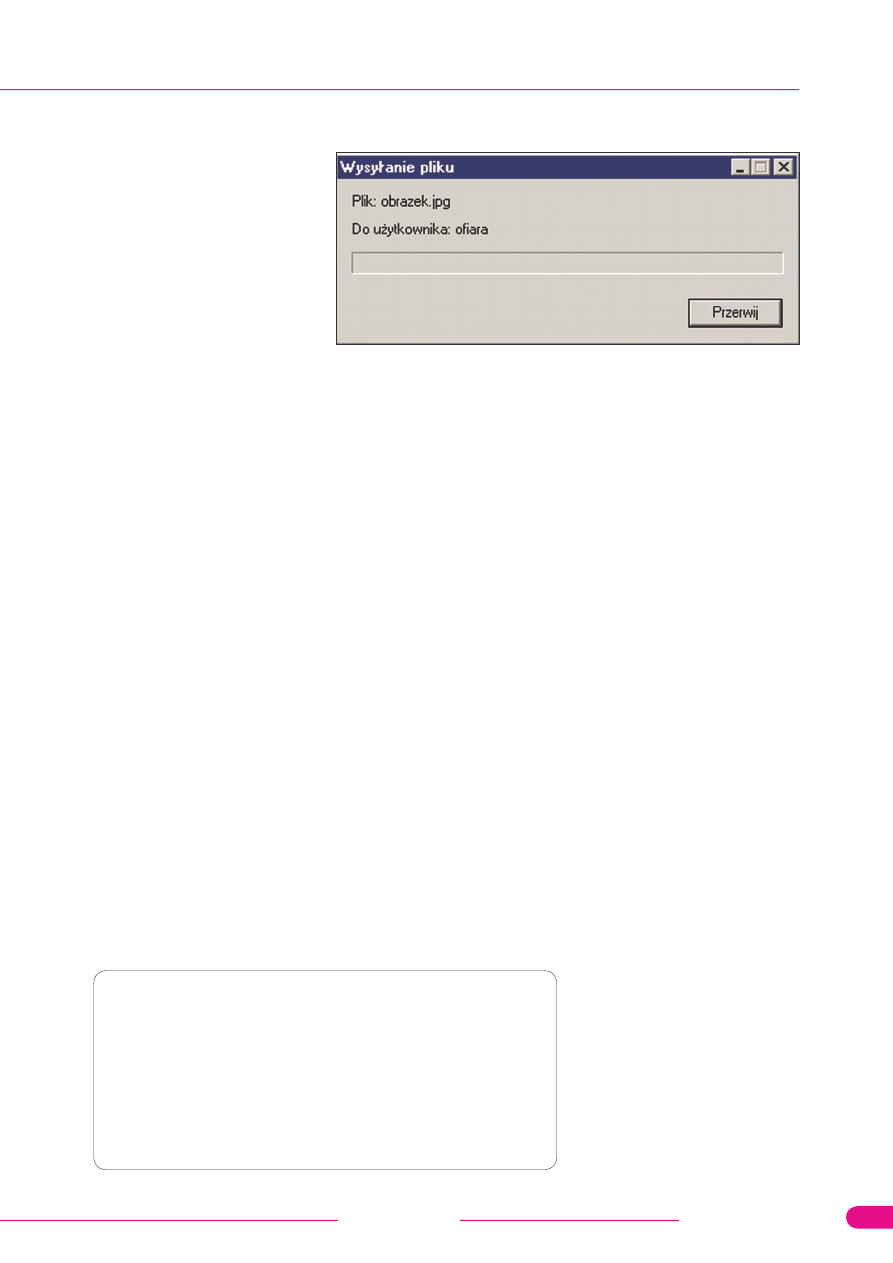

Rysunek 1.

Recovery Options

Licencja dla oprogramowania Dr.Web

• Licencję dla oprogramowania Dr.Web Anti-Virus, dołą-

czonego do numeru 11/2007 hakin9, można uzyskać po

rejestracji na stronie dystrybutora: www.doctorweb.com.pl/

hakin9, używając kodu promocyjnego: AVL-32.

• Licencję dla oprogramowania Dr.Web For File Servers

można uzyskać po rejestracji na stronie dystrybutora:

www.doctorweb.com.pl/hakin9, używając kodu promo-

cyjnego: AVF-32.

Jeśli nie możesz odczytać zawartości płyty CD, a nie jest ona uszkodzona mechanicznie,

sprawdź ją na co najmniej dwóch napędach CD.

W razie problemów z płytą, proszę napisać pod adres: cd@software.com.pl

14

Narzędzia

hakin9 Nr 01/2008

www.hakin9.org

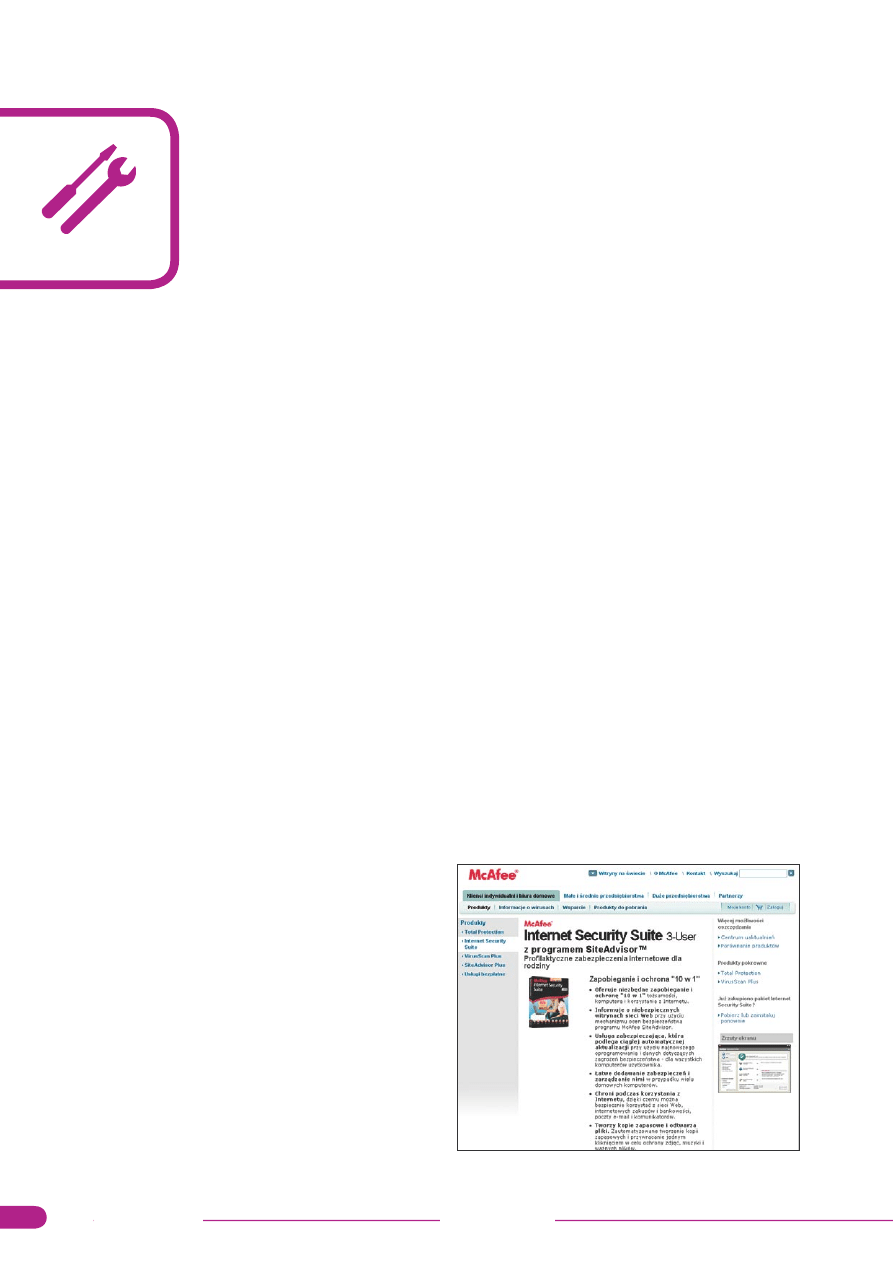

Z przodu pudełka producent umieścił spis podstawowych

składników zestawu, w którego skład wchodzą: skaner

antywirusowy VirusScan, skaner antyspyware'owy, fire-

wall Personal Firewall Plus, program optymalizujący

działanie systemu, program do wykonywania kopii zapa-

sowych DataBackup, filtr antyspamowy SpamKiller oraz

program kontroli rodzicielskiej. Dodatkowo producent

dostarcza plugin do przeglądarki – McAfee SiteAdvisor,

który podpowiada, czy aktualnie odwiedzana strona jest

bezpieczna dla naszego komputera.

Zatem kupując program powinniśmy otrzymać wszyst-

ko, co potrzebne do ochrony domowego komputera.

Na pudełku zostały podane także minimalne wymagania

systemowe.

W pudełku otrzymujemy krótką instrukcję McAfee

Quick Start Guide w językach: angielskim, niemieckim,

francuskim, holenderskim, hiszpańskim, brazylijskim,

włoskim, fińskim, szwedzkim, norweskim, czeskim, pol-

skim i tureckim, a także płytę CD z oprogramowaniem

i pełną wersją instrukcji w języku zgodnym z językiem

zakupionego programu.

Do instalacji potrzebujemy: systemu Microsoft Win-

dows 2000, XP lub Vista, procesora taktowanego szyb-

kością minimum 500MHz, 256MB pamięci RAM oraz

około 150MB miejsca na dysku twardym.

Program jest wyposażony w wygodny instalator,

który prowadzi użytkownika krok po kroku poprzez

proces instalacji. Przed instalacją jest wykonywane ska-

nowanie plików systemowych oraz aktualnie urucho-

mionych programów. Niestety, podczas instalacji skład-

ników systemu możemy dowiedzieć się tylko, czy dany

składnik jest już zainstalowany lub czy dopiero oczeku-

je na instalację.

Po zakończeniu procesu instalacji programu

znajdziemy jego ikonkę w zasobniku systemowym.

Po wykonaniu podwójnego kliknięcia program System-

Center rozpoczyna inicjalizację, a w wypadku pierwsze-

go uruchomienia wyświetlane jest także okno z prośbą

o rejestrację oprogramowania.

Do rejestracji wymagane jest podanie jedynie imie-

nia, nazwiska, adresu e-mail oraz wymyślonego przez

nas hasła. Po instalacji program aktualizuje komponen-

ty oraz prosi nas o restart komputera. Po kliknięciu na

ikonę M w zasobniku systemowym otwiera się panel ste-

rowania całym systemem. W głównej części programu

widzimy informacje o stanie ochrony, natomiast z lewej

strony dostępne jest menu opcji. Do wyboru są dwa

interfejsy menu – podstawowy (prostszy) oraz zaawan-

sowany.

W menu podstawowym otrzymujemy dostęp

do aktualizacji sygnatur baz wirusów, skanowania

całego komputera, opcji optymalizujących komputer

oraz możliwości zablokowania całego ruchu sieciowe-

go. Menu zaawansowane pozwala natomiast na dokład-

ną konfigurację systemu.

Możemy dowiedzieć się, jakie zdarzenia miały miej-

sce w naszym komputerze (akcje antywirusa i zapory),

mamy dostęp do kwarantanny oraz możliwość odzyska-

nia plików, które zostały niesłusznie oznaczone jako

zainfekowane. Możemy sprawdzić także, które progra-

my generują najwięcej ruchu sieciowego.

Działająca w tle ochrona zapewniana przez pro-

gram nie spowalnia w zauważalnym stopniu kompute-

ra z procesorem Duron 1350+ oraz 1GB pamięci DDR

RAM.

W przypadku posiadania sieci routowanej przez kom-

puter z firewallem McAfee należy wyłączyć zaporę w celu

udostępniania Internetu innym komputerom.

Damian Klimek

Producent: McAfee

System: Windows 2000, Windows XP, Windows Vista

Typ: Internet Security Suite

Strona producenta: http://www.mcafee.com/pl/

Ocena: 5/5

Internet Security Suite

Rysunek 1.

Internet Security Suite

15

hakin9 Nr 01/2008

www.hakin9.org

Narzędzia

Przy zakupie programu w zestawie dostajemy nastę-

pujące aplikacje: Teledisk (niestety, w wersji angiel-

skiej), Teleguard zawierający programy: Telesafe (służy

do zabezpieczania haseł) i Telelogin – pozwalający

dodatkowo zabezpieczyć konto w Windowsie przy użyciu

sprzętowego tokena. Do dyspozycji mamy też Teletoken

Manager – program służący do konfiguracji tokena oraz

wtyczkę Telezip i dodatek Teleshell, umożliwiający inte-

grację z systemem Windows. Najbardziej atrakcyjnym

elementem całego pakietu jest token sprzętowy, który

możemy sobie sami skonfigurować. Instalacja systemu

przebiega bezproblemowo – przynajmniej przy wyko-

rzystaniu systemu Windows XP. Instalator przeprowa-

dza użytkownika krok po kroku przez cały proces, a inte-

rakcja odbywa się w języku polskim. Pomoc w pakiecie

także jest zadowalająca, jednakże dobre wrażenie cało-

ści trochę psuje nieprzetłumaczona pomoc dla progra-

mu Teledisk. Pakiet bez problemu integruje się z syste-

mem Windows XP, pozwala nam łatwo zaszyfrować pliki

przy korzystaniu z menu kontekstowego, daje również

możliwość wzmocnienia ochrony poprzez użycie tokena

sprzętowego. A teraz przyjrzyjmy się poszczególnym

aplikacjom dostępnym w pakiecie.

Konfiguracja tokena za pomocą programu Teleto-

ken Manager odbywa się w sposób całkowicie bezbole-

sny. Kreator prowadzi nas niemalże za rączkę, pewnym

minusem jest tylko fakt, że kod PUK trzeba zapisać ręcz-

nie – brakuje opcji zapisu do pliku konfiguracji. Z drugiej

strony, ze względów bezpieczeństwa to pozytywne zacho-

wanie, ponieważ nikt nam nie wykradnie kodu razem

z plikiem. Gorzej będzie, jak zapisany numer schowamy

w jakiejś książce, którą odłożymy na półkę.

Istnieje możliwość naprawy tokena, jeżeli coś się

w nim zepsuje. Program Telezip pozwala na wzmocnie-

nie ochrony plików archiwizowanych, aczkolwiek dosta-

jemy go w takim formacie, że możemy mieć problem

z otwarciem archiwum na komputerze bez Telezipa.

Telelogin jest interesującą aplikacją, która pozwoli choć

trochę wzmocnić ochronę Twoich danych w profilu, daje

on możliwość stworzenia hasła rezerwowego w przypad-

ku zgubienia tokena, natomiast nie chroni nas przed użyt-

kownikiem, który zaloguje się do systemu na inne konto

z uprawnieniami administratora – ma wtedy możliwość

podejrzenia naszych plików. Niedopracowany jest pro-

gram Teledisk – kreatory są w języku polskim, a menu

w języku angielskim. Nie wiem dlaczego, może tylko mnie

trafiła się taka niewykończona wersja? Aplikacja pozwala

nam tworzyć ukryte wolumeny w oparciu o różne algoryt-

my szyfrowania, pozwalając uchronić cenne dane przed

atakami z zewnątrz.

Ogólnie pakiet wykorzystuje do szyfrowania głównie

algorytm AES, nazywany również Rijndael. Podsumowu-

jąc – mamy do czynienia z dobrym zestawem programów

zabezpieczających, który wymaga jednakże ostateczne-

go dopracowania i zwiększenia automatyzmu działania.

Jarosław Peterko

Teleguard

Producent: TeleVox

System: Windows 2000/2003/XP

Typ: Teleguard

Strona producenta: www.televox.pl

Ocena: 4/5

Rysunek 2.

Konfiguracja Teleloginu

Rysunek 3

.Sprzętowy Token

www.hakin9.org

hakin9 Nr 01/2008

16

Początki

P

odczas rejestracji domeny należy podać

swoje dane osobowe (imię i nazwisko, ad-

res, telefon, e-mail). Te dane są dostępne

w publicznej bazie WHOIS. Dzięki nim można się

skontaktować z właścicielem domeny, nawet je-

śli na stronie internetowej nie podano żadnych da-

nych kontaktowych. W bazie WHOIS, oprócz da-

nych adresowych właściciela domeny, są też inne

informacje: nazwa i adres firmy, w której domena

była rejestrowana, data rejestracji domeny i data

jej ważności (domenę rejestruje się na rok czasu,

jednak można od razu zapłacić za kilka lat z góry).

Gdy ważność domeny dobiega końca, należy wy-

kupić kolejny rok abonamentu, albo po upłynięciu

terminu ważności domena zostanie usunięta.

Jeśli stwierdzisz, że konkretny rejestrator

domeny Tobie nie odpowiada np. biuro obsługi

klienta jest do niczego, albo ceny są zbyt wyso-

kie, możesz taką domenę przenieść do innego

rejestratora. Zazwyczaj takie przeniesienie jest

darmowe, ale trzeba zapłacić za koszt rocznego

utrzymania domeny, której ważność zostanie au-

tomatycznie przedłużona. Aby przenieść dome-

nę, należy ją odbezpieczyć w panelu administra-

cyjnym. Domyślnie domeny są zabezpieczone,

dzięki czemu nikt nie przetransferuje cudzej do-

meny. Aby przenieść niektóre domeny (np. *.biz,

*.info), oprócz ich odbezpieczenia należy znać

kod auth-info (jest to coś w rodzaju hasła, któ-

re zna obecny rejestrator domeny – kod ma za

zadanie utrudnić przeniesienie domeny osobie,

która nie jest jej właścicielem).

Jak sprawdzić dane

właściciela domeny

Jeśli chcesz sprawdzić dane właściciela domeny,

powinieneś skorzystać z serwisu www.whois.net.

Domeny – zagrożenia

i ich skutki

Damian Daszkiewicz

stopień trudności

Posiadanie własnej domeny internetowej to nie tylko prestiż.

To również szereg różnego rodzaju zagrożeń np. otrzymywanie

zwiększonej ilości SPAMu, czy możliwość kradzieży domeny.

Z artykułu dowiesz się

• co to jest WHOIS i w jaki sposób skontakto-

wać się z właścicielem domeny, jeśli na stronie

WWW nie ma informacji kontaktowych,

• jak przenieść domenę od obecnego do innego

rejestratora,

• jak niektóre firmy podkradają klientów przy

przedłużaniu ważności domeny.

Co powinieneś wiedzieć

• czym jest domena,

• znać podstawowe informacje związane z reje-

stracją domeny internetowej.

Zagrożenia związane z posiadaniem domeny

hakin9 Nr 01/2008

www.hakin9.org

17

W przypadku, gdy chcesz sprawdzić

dane właściciela jakiejś polskiej dome-

ny innej niż z końcówką .pl (np. com.pl,

net.pl), odpowiednim serwisem jest

http://www.dns.pl/cgi-bin/whois.pl.

Gdyby te strony nie działały, moż-

na sprawdzić dane właściciela do-

meny w niektórych serwisach, które

umożliwiają rejestrację domeny. Po-

jawi się wtedy informacja, że podana

domena jest zajęta, a w części serwi-

sów pojawi się dodatkowo możliwość

sprawdzenia, kto jest jej właścicielem.

Jeśli masz zainstalowany sys-

tem operacyjny Linux, to problem jest

jeszcze mniejszy – wystarczy w termi-

nalu wpisać polecenie

whois nazwa _

domeny

, np.

whois daszkiewicz.net

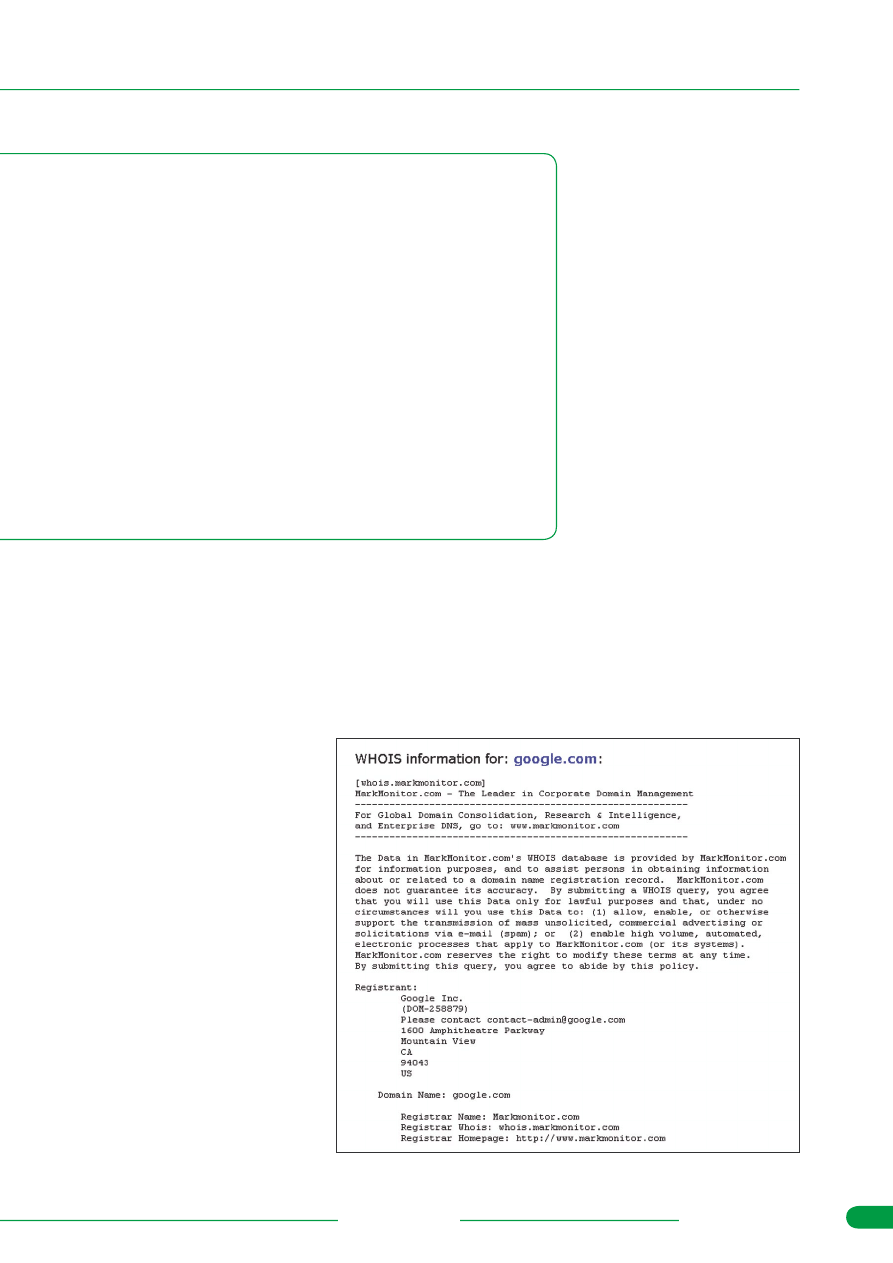

Rysunek 1. przedstawia fragment

danych z bazy WHOIS dla domeny

google.com. Jak widzisz, są tam po-

dane dane adresowe firmy Google.

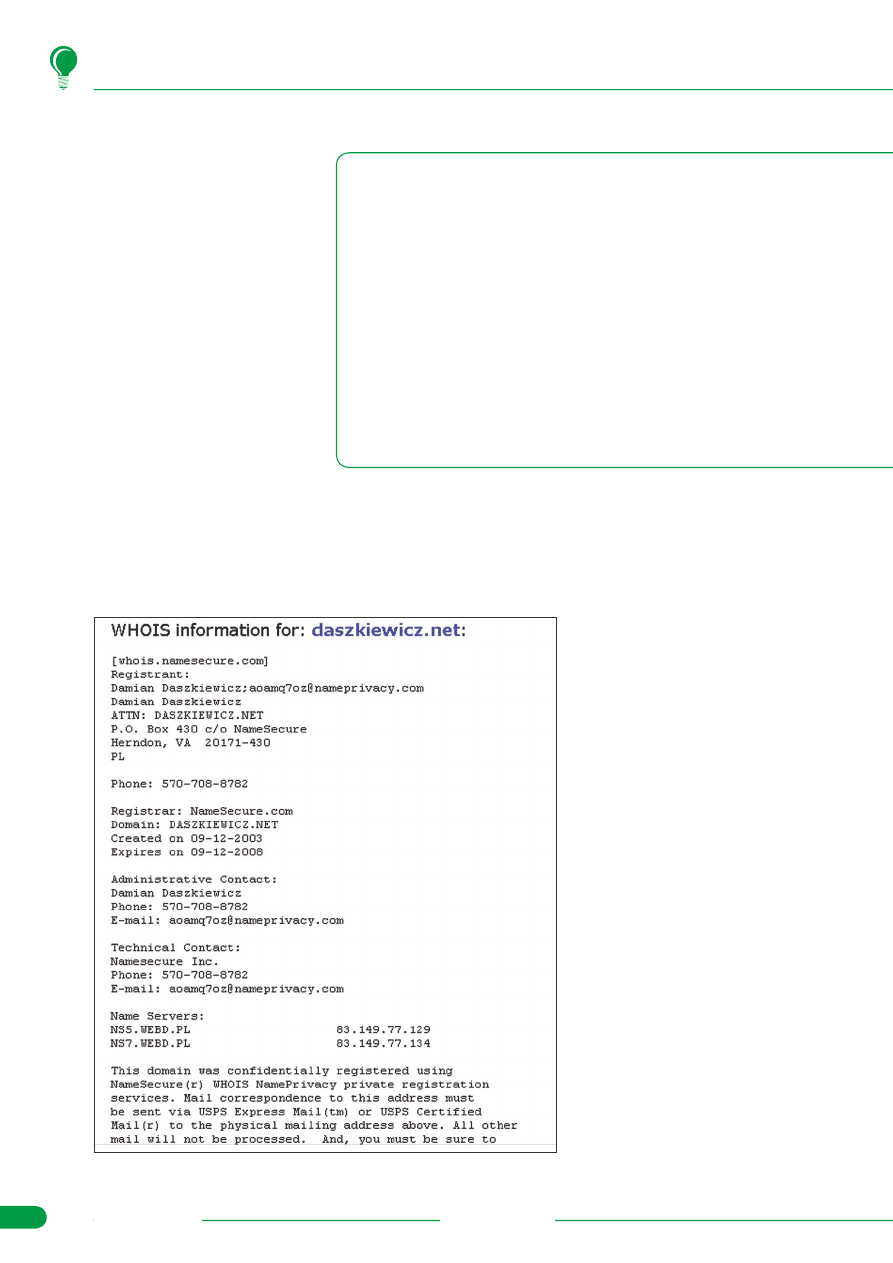

Natomiast Rysunek 2. przedstawia

fragment danych z bazy WHOIS dla

domeny daszkiewicz.net. Ponieważ

wykupiłem opcję ID Protect, nie widać

moich danych osobowych (poza imie-

niem, nazwiskiem i tymczasowym ad-

resem e-mail).

Bezpieczeństwo

Jeśli posiadasz popularną domenę,

może się zdarzyć, że ktoś będzie chciał

ją ukraść. Chyba nie muszę tutaj pisać

o tak elementarnych zasadach bezpie-

czeństwa, jak nie podawanie nikomu

loginu i hasła do panelu administracyj-

nego, czy kodu

auth-info

.

Niebezpieczna

funkcja catch-all

Podczas parkowania domeny na

serwerze można uaktywnić funkcję

catch-all

. Oznacza to, że cokolwiek

się wpisze przed @nazwa_domeny

to wiadomość e-mail dojdzie do Cie-

bie na domyślny adres e-mail. Z po-

zoru jest to bardzo wygodna funk-

cja – nie trzeba tworzyć kilku kont

e-mailowych (np. kontakt@nazwa_

domeny, admin@nazwa_domeny).

Niestety, spamerzy monitorują in-

ternet w poszukiwaniu nowo zareje-

strowanych domen i próbują wysyłać

SPAM na adresy: sales@nazwa_

domeny,

contact@nazwa_domeny,

webmaster@nazwa_domeny info@

nazwa_domeny itp. Dlatego proponu-

ję wyłączyć funkcję

catch-all

i założyć

kilka zwykłych adresów e-mail.

Z drugiej strony funkcja

catch-all

jest bardzo przydatna: jeśli ktoś pi-

sząc do Ciebie e-mail popełni lite-

rówkę przed znakiem małpy to wtedy

taki e-mail i tak do Ciebie dojdzie.

Zwiększona

ilość SPAMu

Posiadając domenę musisz się liczyć

z otrzymywaniem zwiększonej ilości

SPAMu. Spamerzy monitorują inter-

net w poszukiwaniu nowych domen

i pobierają z bazy WHOIS adresy do

webmasterów. Dlatego podczas reje-

stracji domeny proponuję nie poda-

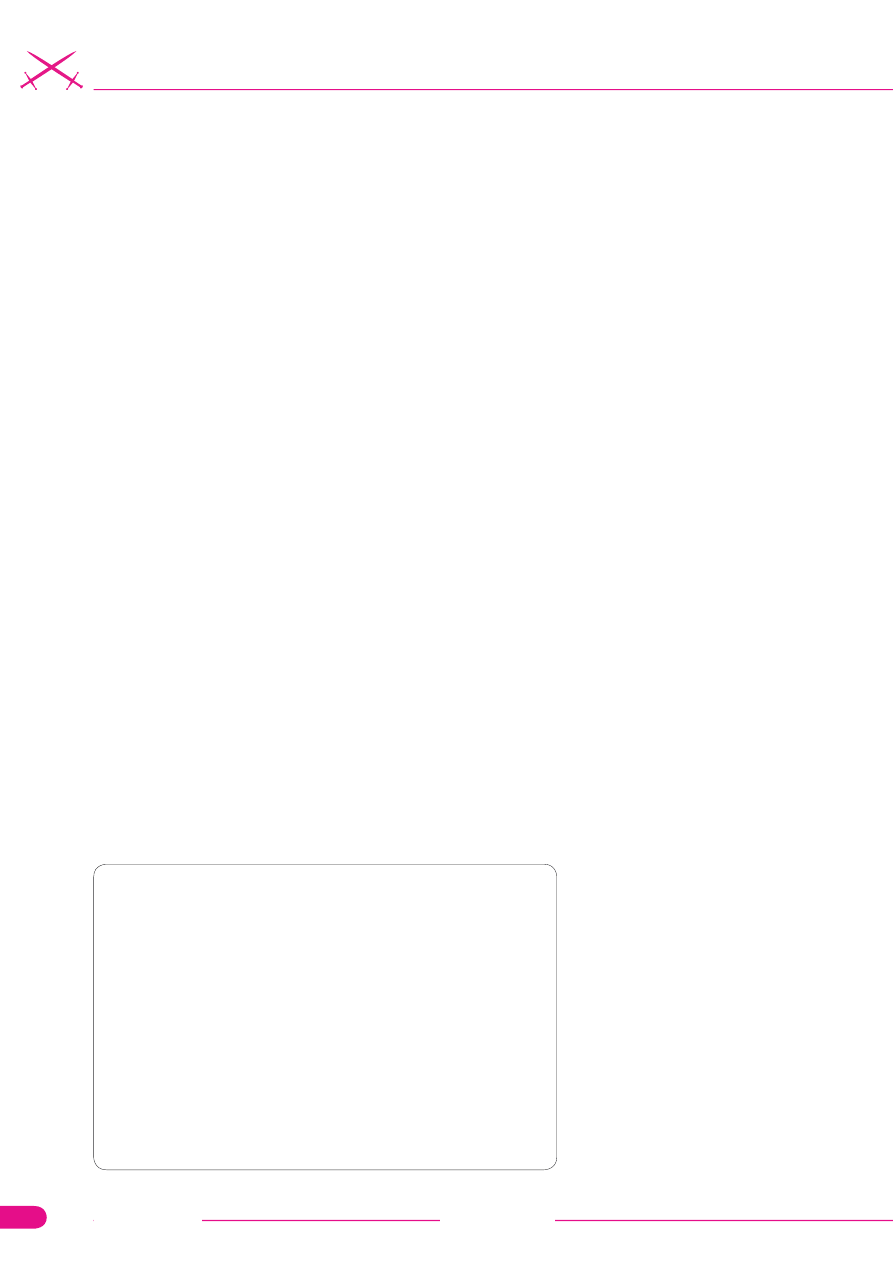

Otrzymany e-mail

Należy odnowić domenę XXX

Twoja domena XXX ulegnie przedawnieniu za 90 dni.

Możesz automatycznie odnowić domenę z NAZWA FIRMY.

Kliknij odnośnik w emailu, aby przedłużyć ważność domeny na następny rok. Powi-

nieneś odnowić rejestrację najszybciej jak to możliwe aby pozostała zarejestrowa-

na na Twoje dane. Kliknij tutaj, aby przedłużyć ważność domeny http://www.NAZWA

FIRMY.com/for.php?d=XXX.

Jak tylko otrzymamy Twoją płatność prześlemy wiadomość, potwierdzającą, że waż-

ność Twojej domeny została przedłużona. Usługi i informacje związane z NAZWA FIR-

MY. NAZWA FIRMY zarządza adresami, rejestracją, przedsięwzięciami i władzami za-

rządzającymi własnoscią domen internetowych. Informujemy przedsiebiorstwa, które

domeny są zarejestrowane i przypominamy im jeśli, domena może ulec przedawnieniu

lub jeśli nadchodzi czas, aby odnowić rejestrację domeny. Jeśli chcesz, aby NAZWA

FIRMY przedłużył rejestrację, kliknij w odnośnik zawarty w tym emailu. Jeśli nie chcesz

używać nazwy domeny po jej wygaśnięciu, możesz skasować tę wiadomość. Żadna in-

formacja nie zmieni się w bazie WHOIS po przedłużeniu ważności domeny przez NA-

ZWA FIRMY. Ważność domeny przedłuży się o jeden rok, będziesz mógł kontynuować

współpracę z dotychczasowym dostawcą. Możesz także poprosić swojego ISP o prze-

dłużenie ważności domeny. W wypadku jakichkolwiek pytań prosimy o kontakt z na-

szym centrum obsługi klienta pod adresem email support@NAZWA FIRMY.com

Rysunek 1.

Dane z bazy WHOIS dla domeny google.com

hakin9 Nr 01/2008

www.hakin9.org

Początki

18

wać głównego adresu e-mail. Zawsze

można założyć darmowe konto pocz-

towe w jakimś portalu i sprawdzać na-

nim pocztę dość sporadycznie. Gdy

sie okaże, że na to konto przychodzi

zbyt wiele SPAMu to wtedy należy za-

rejestrować nowe konto pocztowe i do-

konać zmian w bazie WHOIS.

Uwaga: musisz od czasu do cza-

su odbierać pocztę z tamtego konta,

gdyż czasami na taki adres e-ma-

il może przyjść jakaś ważna wiado-

mość np. przypomnienie o koniecz-

ności odnowienia domeny.

Regularnie spawdzaj,

kiedy domena wygaśnie

Domenę rejestruje się na okres mini-

mum 1 roku. Gdy okres ważności do-

meny zbliża się ku końcowi, należy za-

płacić za odnowienie domeny, czy-

li przedłużenie jej ważności o kolej-

ny rok. Każdy poważny rejestrator wy-

syła np. 30 dni przed końcem ważno-

ści domeny informację o konieczności

odnowienia domeny. Jednak zdarza-

ją się przypadki niepoważnych reje-

stratorów, którzy takich przypomnień

nie wysyłają. Poza tym email z przy-

pomnieniem może nie dojść. Dlatego

dla własnego bezpieczeństwa zanotuj

kiedy domena traci ważność. Można

w tym celu wykorzystać program przy-

pominający o zbliżających się roczni-

cach – większość komórek posiada

tego typu aplikacje. Ponieważ przelew

może iść kilka dni, nie zostawiaj przy-

krego obowiązku płacenia na ostatni

dzień. Polecam płacić najpóźniej ty-

dzień przed dniem zero.

Jeśli minie okres ważności domeny,

istnieje możliwość odzyskania domeny.

Zazwyczaj okres od wygaśnięcia waż-

ności domeny do jej fizycznego skaso-

wania wynosi około 40 dni. Tutaj jednak

radzę uważać, gdyż niektóre firmy po-

bierają wyższe opłaty, gdy się spóźnisz

z odnowieniem domeny. Przykładowo,

pewna firma, w której odnowienie do-

meny globalnej kosztuje 8 dolarów po-

biera opłatę w wysokości około 100 do-

larów za odnowienie domeny, której

okres ważności dobiegł końca.

Praktyka pewnej firmy

Niedawno otrzymałem e-mail z infor-

macją, że jedna z moich domen wy-

gaśnie za mniej niż 90 dni. W e-ma-

ilu był link z prośbą o przedłużenie

ważności domeny, a na końcu wia-

domości znajdowała się interesują-

ca stopka z informacją, że firma, od

której dostałem e-mail, zajmuje się

rejestracją domen oraz pilnowaniem

i przedłużaniem ich terminów ważno-

ści. Oczywiście nie miałem nic wspól-

nego z tą firmą, ponieważ korzystam

z oferty innego usługodawcy. Aby by-

ło ciekawiej, koszt odnowienia glo-

Terminologia

• WHOIS – Informacje o domenach internetowych można uzyskać przy pomocy

WHOIS, czyli powszechnie dostępnej bazy danych o abonentach domen interne-

towych. WHOIS udostępnia następujące dane: nazwa abonenta domeny i adres

(w przypadku domen rejestrowanych w NASK – nie dotyczy to osób fizycznych, na

podstawie Dz. U. z dnia 29 sierpnia 1997 r.), nazwy serwerów, na które jest delego-

wana domena oraz dane obsługującego rejestratora.

• Transfer domeny – możliwość przeniesienia domeny pomiędzy rejestratorami.

• auth-info (auth-code) – niektóre domeny (np. *.biz, *.info) posiadają specjalny kod

auth-info, który zna tylko Twój rejestrator. Bez znajomości tego kodu nie można

przenieść domeny do innego rejestratora (jest to zabezpieczenie przed osobami,

które chciałyby ukraść komuś domenę, przenosząc ją do swojego rejestratora).

• ID Protect – opcja (zazwyczaj dodatkowo płatna) pozwalająca na ukrycie danych

adresowych właściciela domeny w bazie WHOIS.

•

catch-all

– jeśli funkcja catch-all jest aktywna to poczta adresowana wedle sza-

blonu dowolna_nazwa@domena jest kierowana na domyślną skrzynkę e-mail.

Rysunek 2.

Dane z bazy WHOIS dla domeny daszkiewicz.net

Zagrożenia związane z posiadaniem domeny

balnej domeny wynosić miał prawie

50 euro, natomiast u mojego rejestra-

tora ta usługa kosztuje zaledwie 8 do-

larów.

Ta nieuczciwa firma liczy na to, że e-

mail przeczyta niezbyt rozgarnięta oso-

ba, która nie pamięta, u kogo rejestro-

wała domenę i zapłaci za usługę prze-

dłużenia jej ważności słono przy tym

przepłacając. Ramka Otrzymany e-ma-

il przedstawia widomość, jaką otrzyma-

łem od takiej nieuczciwej firmy. Po prze-

czytaniu wiadomości e-mail widać, że

nie pojawiła się ani razu informacja, iż jej

nadawca jest moim obecnym rejestra-

torem domeny. Wiadomość została tak

sprytnie zredagowana, że można łatwo

dojść do takiego wniosku.

Jak się przed tym bronić?

Działalność tej firmy jest bardzo nie-

etyczna. Poza tym chyba nikt nie lubi

płacić więcej za produkty, które moż-

na kupić taniej. Mogę tutaj z czystym

sumieniem powiedzieć, że ta wątpliwej

reputacji firma wykrada klientów innym,

uczciwym usługodawcom. Warto pa-

miętać, w jakiej firmie była rejestrowa-

na konkretna domena. Dzięki temu, po

otrzymaniu takiej wiadomości będziesz

wiedział, że jej nadawcą nie jest firma,

z którą współpracujesz. Jeśli rejestru-

jesz domeny u różnych rejestratorów,

na zasadzie dzisiaj pójdę tam, gdzie jest

najciekawsza promocja, koniecznie za-

pisuj w notatniku informacje dotyczą-

ce rejestracji każdej z domen. Ewen-

tualnie, w celu sprawdzenia tych da-

nych można skorzystać z bazy WHO-

IS. Ponieważ firma wysyła e-maile do

właścicieli domen, których termin waż-

ności upłynie za mniej niż 90 dni, waż-

ność domeny można przedłużyć np. na

100 dni przed jej przedawnieniem się –

i w ten sposób uniknąć spamerskich

wiadomości. Można również wykupić

usługę ukrywania prywatności – ID

Protect (zwykle jest to dodatkowo płat-

na opcja, która kosztuje około 10 do-

larów za rok). Wtedy w bazie WHO-

IS nie będą podane Twoje dane adre-

sowe, natomiast będzie tam umiesz-

czony tymczasowy adres e-mail

(np.

aoamq7oz@nameprivacy.com)

który przekieruje pocztę na Twój praw-

dziwy adres e-mail. Wtedy w programie

pocztowym w polu do będzie podany

ten tymczasowy adres e-mail, więc bę-

dziesz wiedział, że nadawca wiadomo-

ści uzyskał go z bazy WHOIS. W przy-

padku domen z końcówką .pl, .com.pl

itp. sprawa jest prostsza, gdyż przy re-

jestracji domeny na osobę fizyczną nie

ma potrzeby umieszczania w bazie

WHOIS Twoich danych adresowych.

Podsumowanie

Jeśli otrzymasz jakąkolwiek wiado-

mość e-mail dotyczącą przedłużenia

domeny, sprawdź czy jest to e-mail

od firmy, w której masz zarejestrowa-

ną domenę. Możliwe, że w przyszło-

ści inne firmy będą próbowały w tak

sprytny sposób wykradać klientów,

dlatego zapisuj w notatniku z usług

jakich firm korzystasz. Jeśli nie jesteś

przekonany, czy dany e-mail pocho-

dzi od firmy w której masz wykupio-

ną domenę, znajdź fakturę za dome-

nę – powinien na niej być numer tele-

fonu do rejestratora domeny.

Warto również rozważyć opcję

wyłączenia funkcji

catch-all

, aby nie

otrzymywać zbyt wiele SPAMu. Je-

śli nie stać Cię na wykupienie opcji ID

Protect to w bazie WHOIS podaj swój

tymczasowy adres e-mail, który po-

rzucisz, gdy zaczniesz otrzymywać

zbyt wiele SPAMu. Nie zapomnij rów-

nież zapisać w terminarzu informacji,

kiedy ważność danej domeny dobie-

ga końca. l

O autorze

Damian Daszkiewicz jest samoukiem od wielu lat interesującym się informatyką

i e-biznesem. Obecnie studiuje na Politechnice Rzeszowskiej na kierunku Informaty-

ka. W roku 2003 wydawnictwo Helion opublikowało jego książkę Vademecum hake-

ra. Edycja plików binarnych.

Kontakt z autorem: damian@daszkiewicz.net

R

E

K

L

A

M

A

www.hakin9.org

hakin9 Nr 01/2008

20

Atak

O

zaletach i celowości skanowania ni-

kogo chyba nie trzeba przekonywać.

Obecnie stosowanych technik ska-

nowania jest naprawdę mnóstwo. Większość

z nich jest zaimplementowana w programach

NMAP i AMAP. Skanery mogą używać technik

kamuflażu, które pozwalają na uniknięcie wy-

krycia. Niektórych z technik wykorzystanych

w wymienionych skanerach można użyć do

analizy połączeń ustanowionych pomiędzy

dwoma komputerami, a nawet doprowadzić do

ich rozłączenia.

Cel skanowania

Celem oczywiście jest poznanie usług dzia-

łających na skanowanym komputerze. Więk-

szość technik skanowania opiera się na wysy-

łaniu pakietów testujących i analizie odpowie-

dzi. Takie podejście ma jednak wadę – na ogół

ujawnia źródło skanowania – co niekoniecznie

jest korzystne dla naszego bezpieczeństwa,

a dodatkowo nic nie mówi o interesujących nas

połączeniach atakowanej maszyny. Sprawa

ma się nieco inaczej, jeżeli mamy możliwość

podsłuchiwania ruchu związanego ze ska-

nowanym komputerem. Możemy wtedy sfał-

szować adres źródłowy wysyłanych pakietów

i analizować odpowiedzi. Jeżeli nadarzy się ta-

ka niezwykle rzadka okazja, jak podsłuchiwa-

nie ruchu maszyny nienależącej do naszej sie-

ci, to należy wiedzieć, że istnieją lepsze techni-

ki skanowania, które dodatkowo nie ujawniają

naszej ciekawości. Taką techniką jest pasyw-

ny skan/fingerprinting. Używając tej metody

nie wysyłamy żadnych danych do skanowane-

go komputera, a jedynie analizujemy ruch prze-

Blind Attack

Konrad Malewski

stopień trudności

Skanowanie komputerów i odnajdywanie działających na

nich usług od zawsze było pasjonującym zajęciem, a techniki

odkrywania tajemnic zdalnej maszyny ewoluowały od bardzo

prostych tj. skanowania pakietami SYN, do bardzo finezyjnych

– jaką jest choćby technika blind scanning.

Z artykułu dowiesz się

• na czym polegają ataki blind scanning, blind

ARP scanning, blind RST,

• dlaczego losowość jest kluczowa dla bezpie-

czeństwa systemowego,

• o zasadzie działania niektórych mechanizmów

TCP/IP,

• jak wykorzystać Perla do pisania aplikacji sie-

ciowych.

Co powinieneś wiedzieć

• posługiwać się systemem opartym o jądro Li-

nuksa na poziomie użytkownika,

• znać podstawy Perla,

• znać podstawy TCP/IP.

Blind Attack

hakin9 Nr 01/2008

www.hakin9.org

21

pływający od i do ofiary, co w więk-

szości przypadków zajmuje więcej

czasu niż przy aktywnym skanowa-

niu. Korzystając z tej techniki po-

znanie wszystkich otwartych portów

może być procesem długotrwałym,

który zależy wyłącznie od aktyw-

ności maszyny w sieci. Dla przykła-

du – jeśli nikt nie skorzysta z usłu-

gi SSH, nigdy nie wykryjemy obec-

ności tejże usługi.

Mając do dyspozycji wymienione

dwa sposoby, skanowanie aktywne

i pasywne, należałoby wybrać po-

między prędkością a jakością. Ak-

tywne skany dostarczają szybko do-

kładnych wyników w przeciwieństwie

do pasywnego skanowania, na któ-

rego wyniki należy czekać niekiedy

tygodniami. Pasywne skanowanie

jest bezpieczniejsze. Natomiast ak-

tywne najczęściej ujawnia adres źró-

dłowy skanera.

Klasyczne

skanowanie na ślepo

Skanowanie na ślepo (ang. blind

scanning) jest inaczej zwane ska-

nowaniem jałowym (ang. idle scan-

ning). Technika ta została zaim-

plementowana w programie nmap

i polega na wykorzystaniu trzecie-

go komputera do przeprowadzenia

skanowania. Komputer, który zosta-

nie użyty jako przykrywka powinien

pozostawać w stanie bezczynności

albo przynajmniej natężenie ruchu

wychodzącego nie powinno fluktu-

ować.

Zanim przejdziemy do szczegó-

łów, należy przeanalizować zacho-

wanie stosów IP oraz TCP w nie-

których przypadkach. Przypuści-

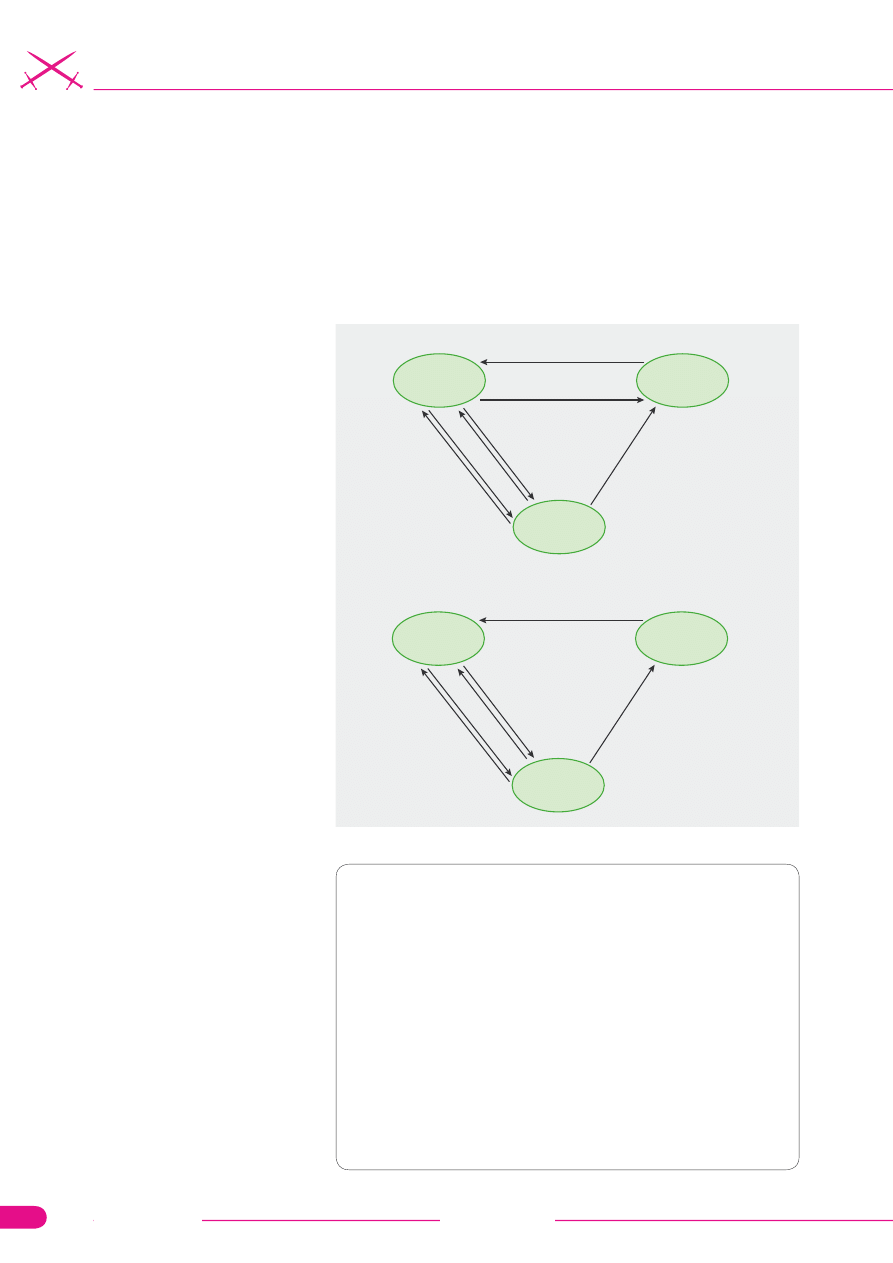

my, że posiadamy skonfigurowa-

ną sieć komputerów składającą się

z trzech jednostek znajdujących się

w tej samej sieci. Komputery te ma-

ją adresy 172.16.83.1, 172.16.83.128

oraz 172.16.83.129. Na pierwszym

i ostatnim zainstalowany jest system

Linux, a komputer z końcówką 128

działa pod kontrolą systemu Win-

dows Vista.

Naszym celem będzie prze-

rwanie połączenia pomiędzy kom-

puterem 172.16.83.129(A) a kom-

puterem 172.16.83.128(B) dyspo-

nując komputerem 172.16.83.1(C).

Nasze możliwości ograniczają się

do fałszowania adresu źródłowe-

go wychodzących pakietów. Prze-

stawiamy kartę sieciową kompu-

tera C w tryb promisc, aby nie od-

bierać wyłącznie pakietów z adre-

sem 172.16.83.1. Pomiędzy kompu-

terami A i B nawiązane jest połącze-

nie SSH (serwer działa na kompute-

rze A).

Obiektem naszego zaintereso-

wania będzie flaga ID protokołu IP.

Najpierw należy zaobserwować, jak

systemy operacyjne ustalają wartość

pola ID protokołu IP.

Znaczenie badanych pól znaj-

dziemy w ramce. Żeby dowiedzieć

się, jak poszczególne systemy usta-

lają wartość pola ID, należy przepro-

wadzić prosty eksperyment polega-

jący na wywołaniu na komputerze

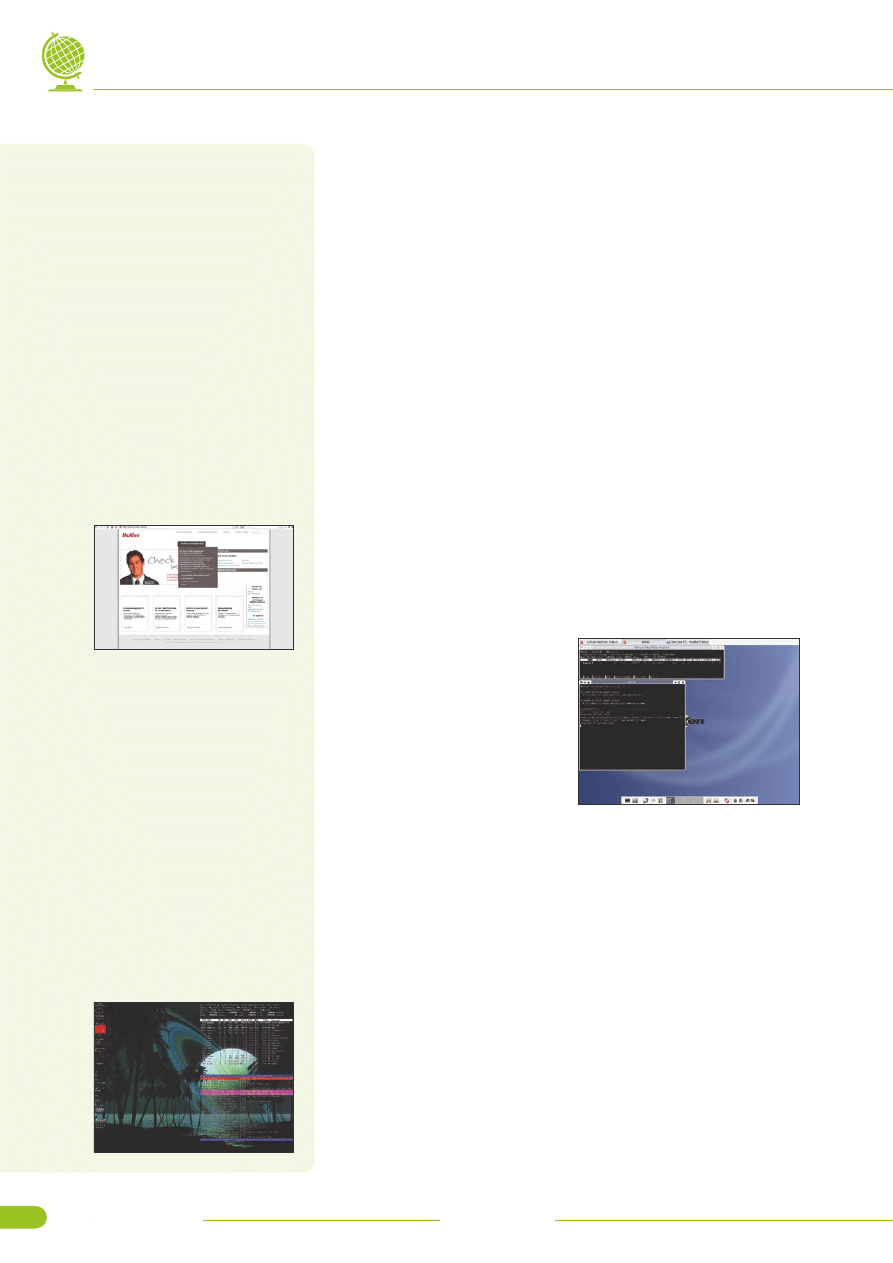

C polecenia przedstawionego na Li-

stingu 2.

Przyjrzyjmy się polu ID, które jest

inkrementowane o jeden. Natomiast

w systemach linuksowych jest tak, jak

pokazuje Listing 3.

Pole ID jest ustawione na zero.

Możemy spróbować użyć protoko-

W Sieci

• http://www.sys-security.com/archive/papers/Network_Scanning_Techniques.pdf

– opis technik skanowania,

• http://insecure.org/nmap/man/man-port-scanning-techniques.html – techniki ska-

nowania wykorzystane w programie NMAP,

• http://freeworld.thc.org/thc-amap – strona domowa skanera AMAP,

• http://ettercap.sourceforge.net – narzędzie do ataków MITM,

• http://lcamtuf.coredump.cx/p0f.shtml – najlepsze narzędzie do pasywnego skano-

wania,

• http://www.faqs.org/rfcs/rfc793.html – dokumentacja opisująca TCP,

• http://www.osvdb.org/reference/SlippingInTheWindow_v1.0.doc – analiza ataków

RST,

• http://www.phrack.org/issues.html?issue=64 – opis wykorzystania IP ID do rozłą-

czania hostów,

• http://insecure.org/nmap/idlescan.html – opis skanowania ślepego w NMAP,

• http://packetstormsecurity.org/mag/keen/kv13.txt – artykuł o BARP scanning,

• http://www.vanheusden.com/Linux/sp – bezpieczeństwo dla paranoików,

• http://www.microsoft.com/technet/community/columns/cableguy/cg1105.mspx

– zmiany w nowym stosie TCP/IP Windows.

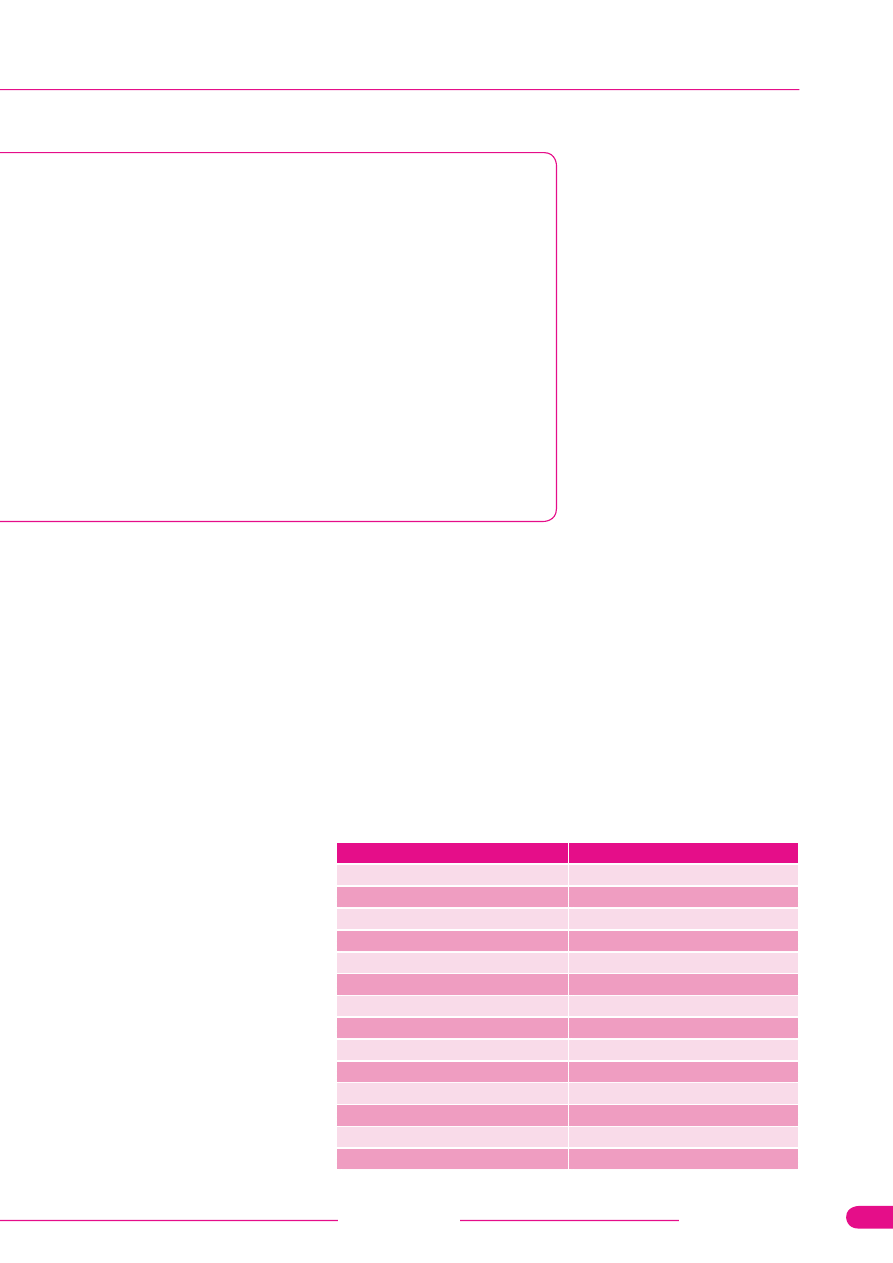

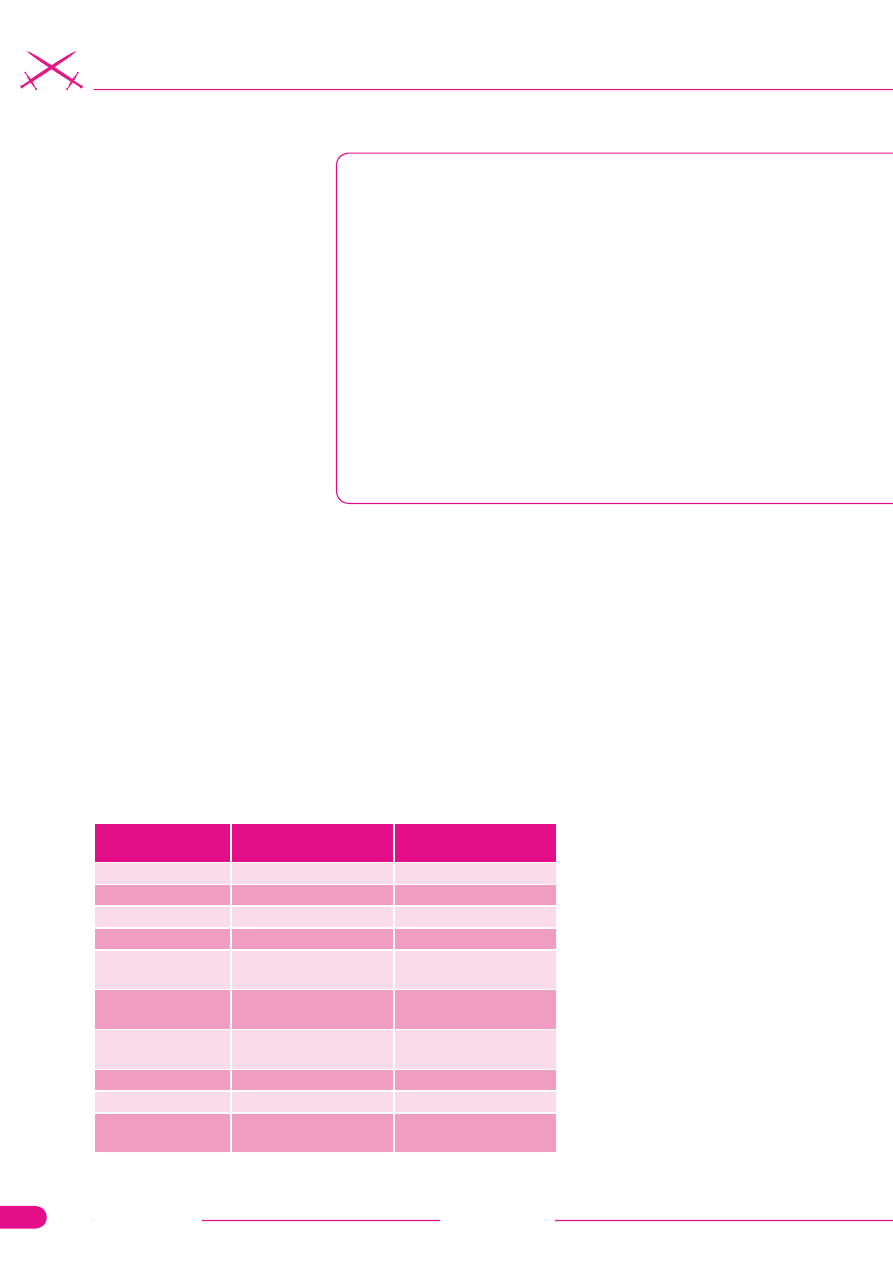

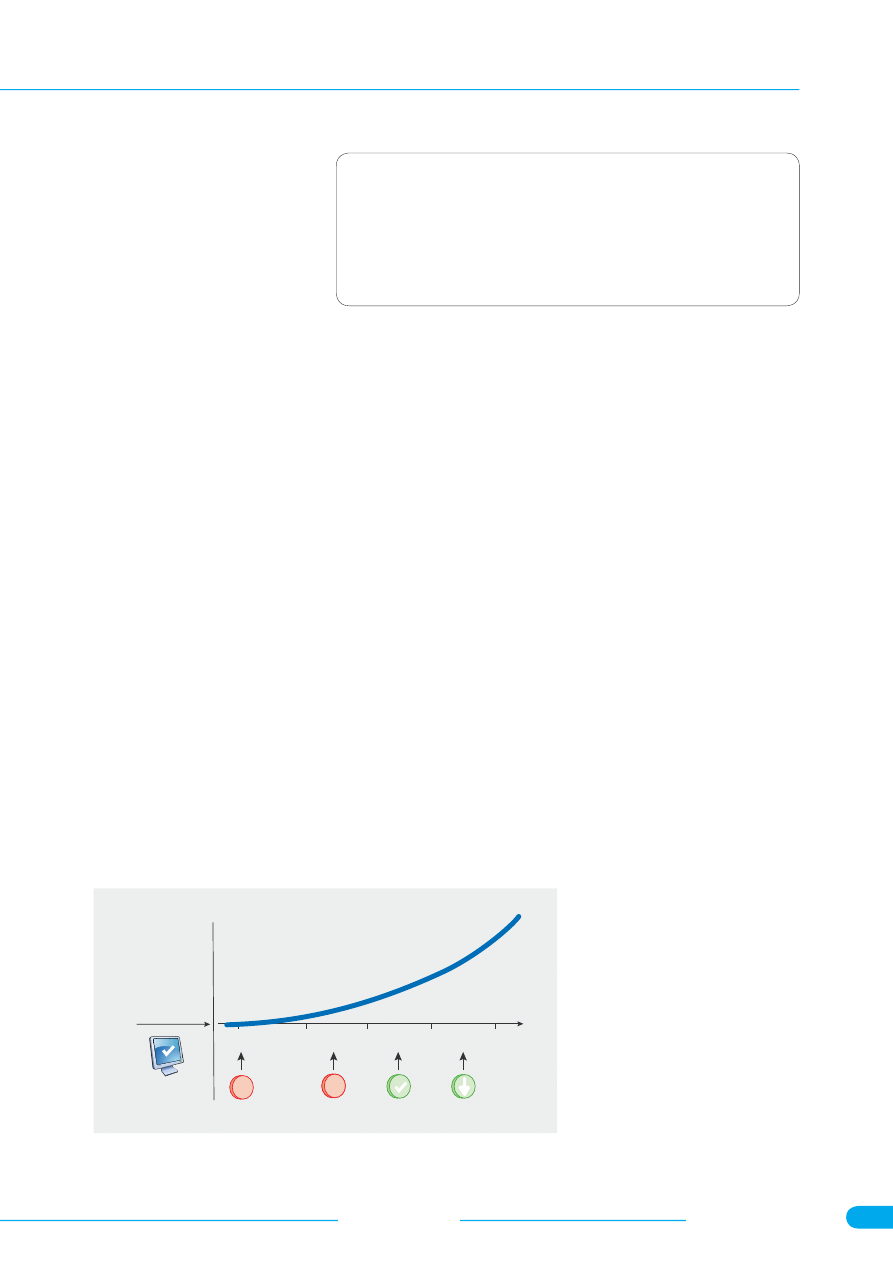

Tabela 1.

Początkowy rozmiar okna

System operacyjny

Początkowy rozmiar okna

Windows Vista

8192

Windows 2000 5.00.2195 SP4

64512

Windows XP Home Edition SP1

64240

Windows XP Professional SP2

65535

HP-UX11

32768

Nokia IPSO 3.6-FCS6

16384

Cisco 12.2(8)

16384

Cisco 12.1(5)

16384

Cisco 12.0(7)

16384

Cisco 12.0(8)

16384

Windows 2000 5.00.2195 SP1

16384

Windows 2000 5.00.2195 SP3

16384

Linux 2.4.18

5840

Linux 2.6.22

5840

hakin9 Nr 01/2008

www.hakin9.org

Atak

22

łu ICMP. W tym celu dodajemy prze-

łącznik -1 do polecenia

hping2

. Powin-

niśmy zauważyć, że pola ID zarówno

systemu Windows, jak i Linux są inkre-

mentowane o jeden. Nie są to, tak jak

się mogliśmy spodziewać, liczby zu-

pełnie losowe. Należy przeprowadzić

dodatkowy eksperyment. Z kompute-

ra A wysyłamy pakiety ICMP ECHO

REQUEST do komputera B i vice ver-

sa, a potem przeprowadzamy ponow-

nie eksperyment wysyłając pakiety

z komputera C (patrz Listing 4).

Szybki rzut oka na funkcję

ip _

select _ ident

jądra systemu Linux

pozwoli nam odkryć tajemnicę te-

go zachowania. IP ID w Linuksie jest

wybierane w sposób losowy i ma in-

ne wartości dla komunikacji z po-

szczególnymi hostami i w obrębie

poszczególnych połączeń. W mo-

mencie wybrania IP ID dla danego

połączenia, ID kolejnych pakietów

jest zwiększane o jeden.

Systemy z rodziny Windows prze-

chowują globalny licznik pakietów,

który jest używany jako wartość po-

la ID w nagłówku IP. Dzięki temu me-

chanizmowi, można stwierdzić, czy

dany host wysłał pakiet, czy nie. Je-

śli pomiędzy kolejnymi odpowiedzia-

mi pole ID zwiększy się wyłącznie

o jeden, oznacza to, że nasz pakiet nie

spowodował wysłania odpowiedzi.

Metoda skanowania za pomo-

cą tej techniki praktycznie narzu-

ca się sama. Skoro jesteśmy w sta-

nie zbadać, czy dany host wysłał pa-

kiet, czy nie, można to wykorzystać

do badania reakcji komputera B na

informacje, które wyśle mu kompu-

ter A. Można więc zastosować kla-

syczny SYN-SCAN fałszując adres

źródłowy. Zastanawiając się, jakie

informacje może odesłać A, docho-

dzimy do wniosku, że zachodzą dwa

przypadki:

• jeżeli skanowany port jest otwar-

ty, komputer odeśle pakiet z usta-

wionymi flagami SYN i ACK. Pa-

kiet tak sformatowany spowodu-

je odesłanie przez B odpowiedzi

z ustawioną flagą RST, ponieważ

B nie zażądał nawiązania połą-

czenia,

• jeżeli skanowany port jest za-

mknięty, komputer odeśle pa-

kiet z ustawioną flagą RST lub

w ogóle nic nie odeśle, jeżeli

komputer jest odpowiednio skon-

figurowany.

W przypadku A jesteśmy w stanie

wykryć odesłanie odpowiedzi, na-

tomiast w przypadku B jesteśmy

w stanie wykryć jej brak. Skanowa-

nie będzie więc polegało na wysła-

niu pakietu testującego do B, pakietu

ze sfałszowanym adresem źródło-

wym do A oraz ponownie pakie-

tu testującego. Warto tutaj słowem

komentarza opatrzyć dwie rzeczy:

ograniczenia czasowe oraz imple-

mentację tej techniki w programie

NMAP. Biorąc pod uwagę ograni-

czenia czasowe, należy zaważyć,

że czas pomiędzy dwoma kolejny-

mi próbami nie może być krótszy

niż RTT pomiędzy A oraz B powięk-

szonym o czas odpowiedzi B (tak

dla pewności). Jeżeli nasze próby

będą zbyt częste, dojdzie do prze-

kłamań w wynikach, ponieważ od-

powiedź od A nie zdąży spowodo-

wać odesłania odpowiedzi przez B.

Możliwa jest również optymaliza-

Terminologia

• Tryb promisc karty sieciowej – cytując za Wikipedią: Tryb pracy interfejsu sie-

ciowego (np. ethernetowej karty sieciowej), polegający na odbieraniu całego

ruchu docierającego do karty sieciowej, nie tylko skierowanego na adres MAC

karty sieciowej.

• Host zombie – komputer w podsieci skanera wykorzystywany jako przykrywka w

skanowaniu.

• RFC – z ang. Request for Comment. Cytując z polskiej Wikipedii: Zbiór technicz-

nych oraz organizacyjnych dokumentów mających formę memorandum, związa-

nych z Internetem oraz sieciami komputerowymi. Każdy z nich ma przypisany uni-

kalny numer identyfikacyjny, zwykle używany przy wszelkich odniesieniach. Pu-

blikacją RFC zajmuje się Internet Engineering Task Force. Dokumenty nie mają

mocy oficjalnej, jednak niektóre z nich zostały później przekształcone w oficjalne

standardy sieciowe, np. opis większości popularnych protokołów sieciowych zo-

stał pierwotnie opisany właśnie w RFC.

• Fingerprinting – technika skanowania pozwalająca na odkrycie wersji systemu

operacyjnego, polegająca na badaniu szczególnych cech pakietów przychodzą-

cych od skanowanego komputera.

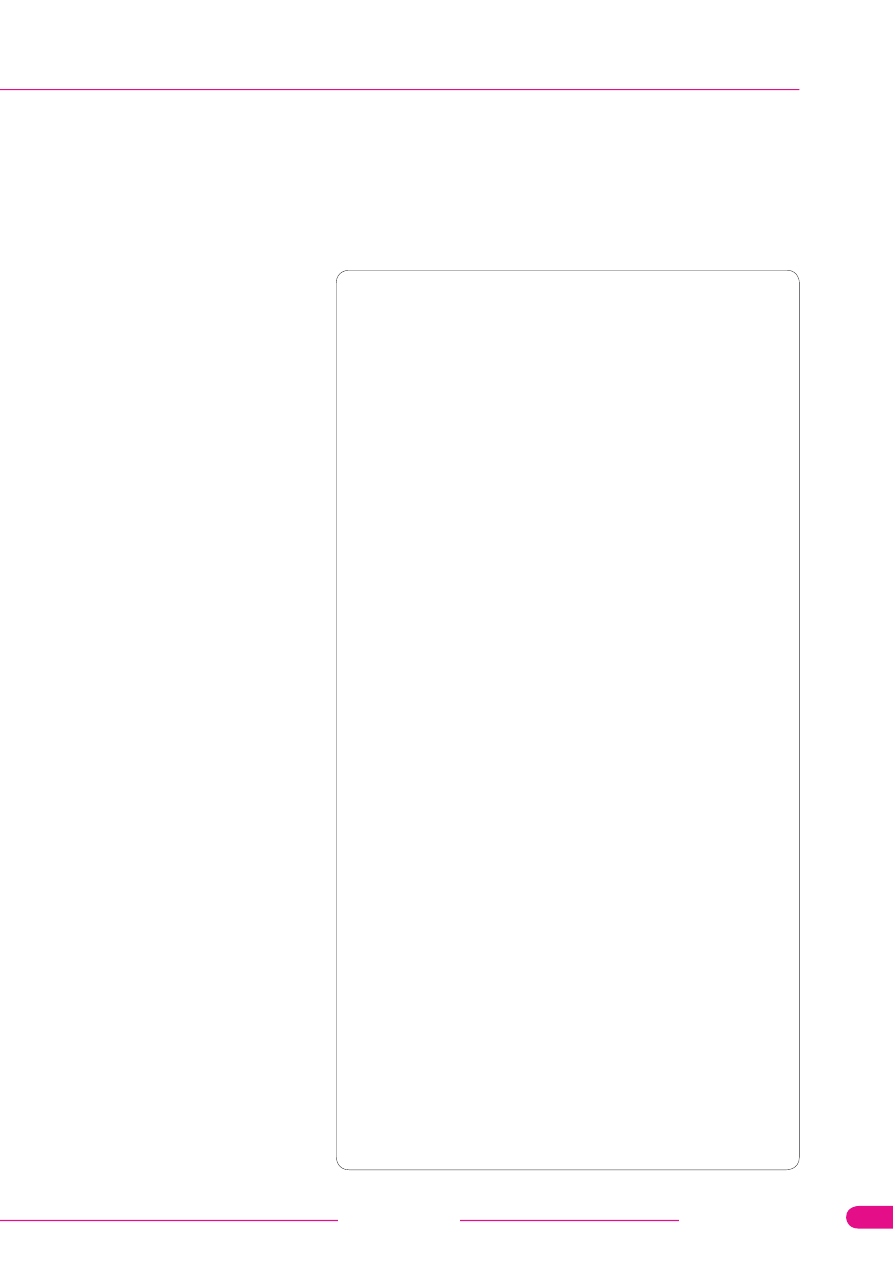

Tabela 2.

Porty źródłowe używane przez poszczególne systemy operacyjne

System operacyjny Zaobserwowany port

źródłowy

Użycie kolejnego portu

Cisco 12.2(8)

11000

Zwiększ o 1

Cisco 12.1(5)

48642

Zwiększ o 512

Cisco 12.0(7)

23106

Zwiększ o 512

Cisco 12.0(8)

11778

Zwiększ o 512

Windows 2000

5.00.2195 SP4

1038/1060

Zwiększ o 1

Windows 2000

5.00.2195 SP3

1060

Zwiększ o 1

Windows XP Home

Edition SP1

1050

Zwiększ o 1

Windows Vista

49158

Zwiększ o 1

Linux 2.4.18

32770

Zwiększ o 1

Linux 2.6.22

32768-61000, 1024-

4999

Zwiększ o 1*

* dla danego adresu docelowego

Blind Attack

hakin9 Nr 01/2008

www.hakin9.org

23

cja tej techniki i minimalizacja licz-

by prób kierowanych z C do hosta

zombie (czyli B). Program NMAP

wysyła nie jeden, lecz N pakietów

z adresem źródłowym równym B

i docelowym A. Jeżeli żaden z por-

tów nie jest otwarty, to kolejne testy

IP ID powinny różnić się o N.

Technika ta zaimplementowana

jest w programie NMAP. Aby wyko-

nać skanowanie tego typu, należy

na komputerze C wydać polecenie

przedstawione na Listingu 5.

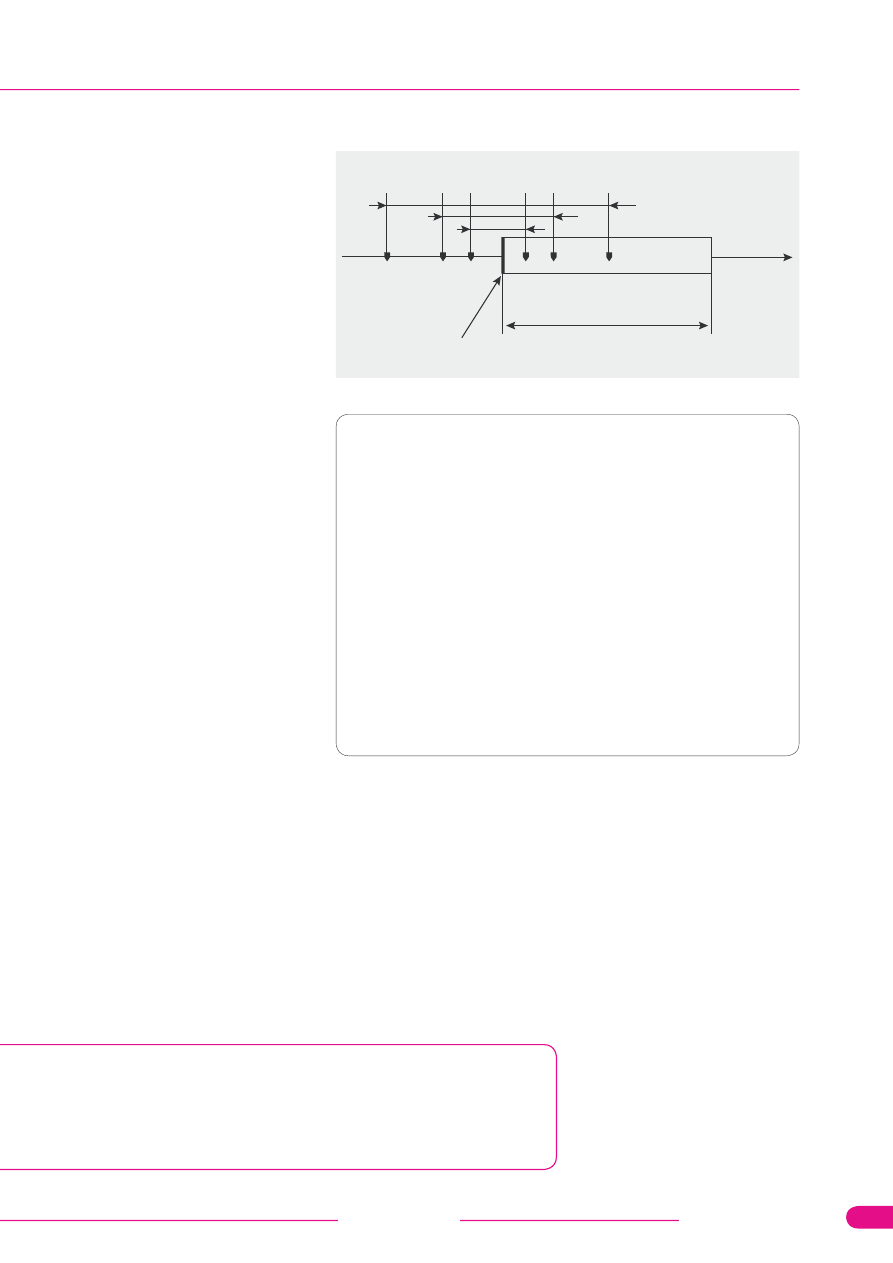

Skanowanie portów

wykorzystujące ARP

Skoro już mowa o skanowaniu

ukrytym, nie sposób pominąć ska-

nowania wykorzystującego pakiety

żądania ARP. Technika ta również

polega na zaobserwowaniu, które

pakiety wzbudzają odpowiedź po

dotarciu do ofiary, a które nie. Jed-

nym z takich przypadków są pakie-

ty z ustawioną flagą FIN. Wysłanie

pakietu z ustawioną flagą FIN na

otwarty port nie powinno spowo-

dować wygenerowania odpowiedzi.

Jeżeli port jest zamknięty, kompu-

ter odpowiada pakietem z ustawio-

nymi flagami RST, ACK.

W przypadku systemów z Red-

mond dzieje się inaczej, ponieważ

nie ma znaczenia, czy port jest

otwarty czy zamknięty – Windows

zawsze odpowie na taki pakiet pa-

kietem z ustawioną flagą RST,

ACK. Można w celu skanowania

wykorzystać również klasyczny

SYN-SCAN, jeżeli na docelowym

komputerze firewall odrzuca pakie-

ty SYN skierowane do zamknię-

tych portów. Technika skanowania

wymaga, aby skanowany kompu-

ter znajdował się w innej sieci niż

podsieć skanera. Skanowanie jest

ślepe, ponieważ wysyłając pakiety

zmieniamy adres źródłowy pakie-

tu na adres komputera nieistnieją-

cego lub aktualnie niepracującego

w naszej podsieci. Jeżeli skanowa-

na maszyna odpowie, router łączą-

cy naszą sieć będzie próbował za-

mienić fałszywy adres IP z naszej

podsieci na adres fizyczny przy po-

mocy protokołu ARP. Nie powinno

to nastręczać szczególnych proble-

mów, gdyż zapytania ARP wysyła-

ne są do wszystkich komputerów

w podsieci. Nasłuchując odpowie-

dzi ARP, skanujący komputer jest

w stanie określić, czy testowany

port jest otwarty, czy też nie.

Atak RST na

ustanowione połączenie

A co, jeśli chcemy dla zestawione-

go połączenia przeprowadzić atak

RST (np. podobny do tego, który zo-

stał przedstawiony w hakin9 2/2007

Listing 1.

Fragmentacja pakietu o wielkości 5000B

IP

(

id

2067

,

offset

0

,

length

1500

)

172.16

.

83.1

>

172.16

.

83.129

:

ICMP

echo

request

,

id

49943

,

seq

1

,

length

1480

IP

(

id

2067

,

offset

1480

,

length

1500

)

172.16

.

83.1

>

172.16

.

83.129

:

icmp

IP

(

id

2067

,

offset

2960

,

length

1500

)

172.16

.

83.1

>

172.16

.

83.129

:

icmp

IP

(

id

2067

,

offset

4440

,

length

588

)

172.16

.

83.1

>

172.16

.

83.129

:

icmp

Listing 2.

Badanie sekwencji IP ID systemu Windows Vista

#hping2 172.16.83.128 -r -c 5

HPING

172.16

.

83.128

(

eth0

172.16

.

83.128

):

NO

FLAGS

are

set

,

40

headers

+

0

data

bytes

len

=

40

ip

=

172.16

.

83.128

ttl

=

128

DF

id

=

348

sport

=

0

flags

=

RA

seq

=

0

win

=

0

rtt

=

0.2

ms

len

=

40

ip

=

172.16

.

83.128

ttl

=

128

DF

id

=+

1

sport

=

0

flags

=

RA

seq

=

1

win

=

0

rtt

=

0.2

ms

len

=

40

ip

=

172.16

.

83.128

ttl

=

128

DF

id

=+

1

sport

=

0

flags

=

RA

seq

=

2

win

=

0

rtt

=

0.2

ms

len

=

40

ip

=

172.16

.

83.128

ttl

=

128

DF

id

=+

1

sport

=

0

flags

=

RA

seq

=

3

win

=

0

rtt

=

0.3

ms

len

=

40

ip

=

172.16

.

83.128

ttl

=

128

DF

id

=+

1

sport

=

0

flags

=

RA

seq

=

4

win

=

0

rtt

=

0.2

ms

Listing 3.

Badanie sekwencji IP ID systemu Linux

#hping2 172.16.83.129 -r -c 5

HPING

172.16

.

83.129

(

eth0

172.16

.

83.129

):

NO

FLAGS

are

set

,

40

headers

+

0

data

bytes

len

=

40

ip

=

172.16

.

83.129

ttl

=

64

DF

id

=

0

sport

=

0

flags

=

RA

seq

=

0

win

=

0

rtt

=

0.5

ms

len

=

40

ip

=

172.16

.

83.129

ttl

=

64

DF

id

=+

0

sport

=

0

flags

=

RA

seq

=

1

win

=

0

rtt

=

0.1

ms

len

=

40

ip