PRZEDMIOT do wyboru nr 27b: Bezpieczeństwo systemów

informacyjnych

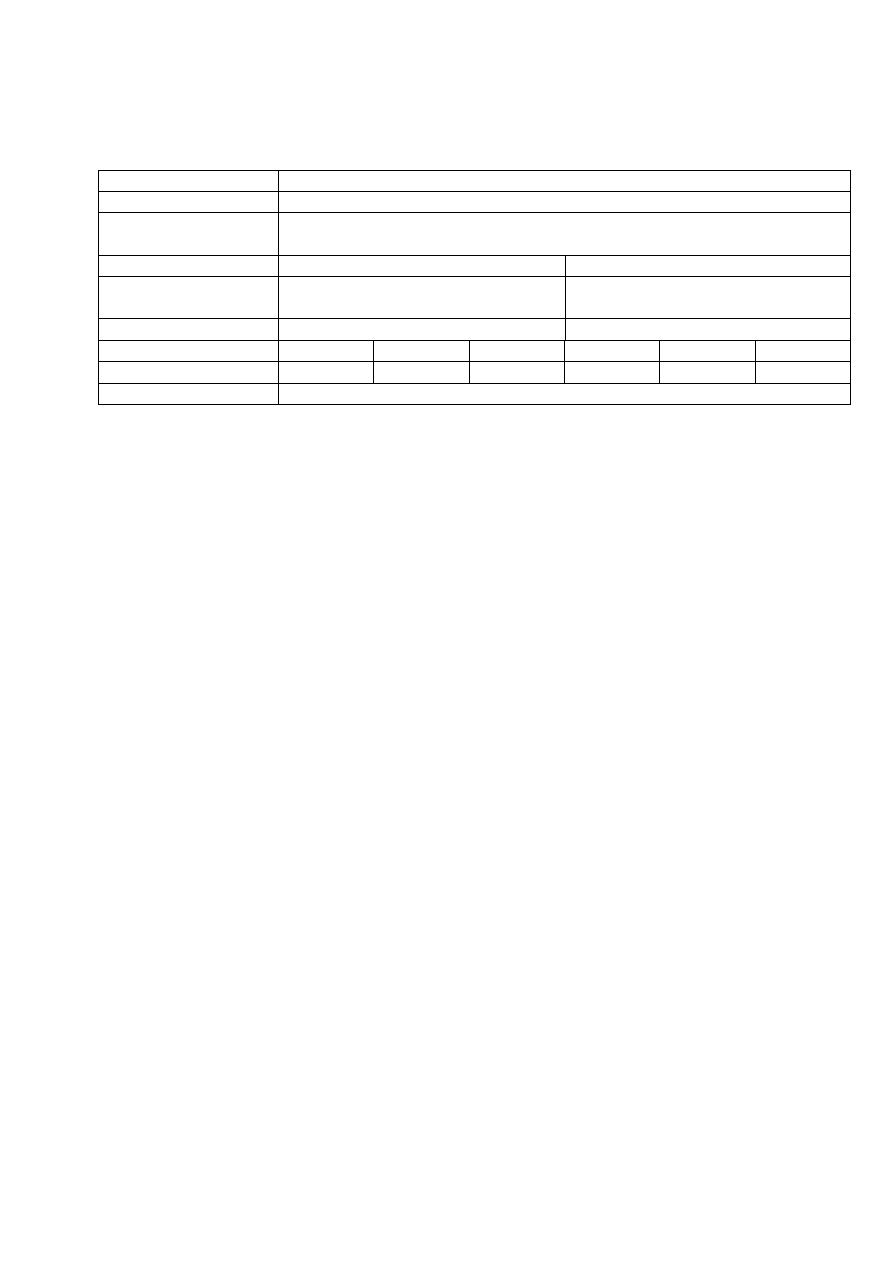

Rodzaj przedmiotu

kształcenie zawodowe

Poziom studiów

studia pierwszego stopnia

Kierunek

dyplomowania

bezpieczeństwo wewnętrzne

System studiów

stacjonarny

niestacjonarny

Całkowita liczba

godzin

45

18

Semestr zajęć

Szósty

szósty

Forma zajęć*)

W

Ć

L, K, S

W

Ć

L, K, S

Liczba godzin

22

23

18

Punkty ECTS

4

*) W – wykład, Ć – ćwiczenia, L – lektorat, K – konsultacje, S - seminarium

I.

Założenia i cele:

Celem kształcenia jest zapoznanie studentów z podstawowymi pojęciami z zakresu

bezpieczeństwa i ochrony informacji. Celem zajęć jest przedstawienie istoty informacji,

uregulowań prawnych oraz zapoznanie z czynnikami zagrażającymi informacji i systemom

informacyjnym, a także metodami i technikami zabezpieczeń w tym zakresie.

II.

Treści kształcenia:

Podstawy zarządzania bezpieczeństwem informacji - zarys problematyki. Polityka

bezpieczeństwa informacyjnego. Zasady zarządzania bezpieczeństwem informacji oraz

bezpieczeństwem systemów informatycznych. Zarządzanie ryzykiem w bezpieczeństwie

informacji. Systemy zarządzania bezpieczeństwem informacji (SZBI). Wywiad gospodarczy

jako narzędzie zarządzania. Zabezpieczenie przed szpiegostwem gospodarczym.

Audytowanie systemów zarządzania bezpieczeństwem informacji. Zasady prowadzenia

działań audytowych. Koncepcja bezpieczeństwa informacyjnego. Świadomość pracowników

jako element kształtowania polityki bezpieczeństwa firmy. Ochrona systemów

informatycznych. Nielegalne oprogramowanie.

III.

Efekty kształcenia – umiejętności i kompetencje:

Student powinien posiadać umiejętność rozpoznawania zagrożenia informacji i

systemom informacyjnym. Powinien potrafić dokonać identyfikacji podatności na zagrożenia

oraz znać zasady budowy zabezpieczeń. Student powinien znać podstawy zarządzania

bezpieczeństwem danych oraz polityki ochrony informacji w przedsiębiorstwie. Powinien się

orientować przewidywać ryzyko wynikające z korzystanie z narzędzi informatycznych. Znać

krajowe i unijne uregulowania prawne. Powinien opanować podstawy kryptografii i podpisu

elektronicznego. Powinien także umieć zabezpieczać ślady i dowody przestępstw

komputerowych.

IV.

Treści programowe, które student powinien opanować przed przystąpieniem

do studiowania przedmiotu:

Treści przedmiotów: Prawo administracyjne, Prawo karne oraz Organizacja i

zarządzanie.

V.

Warunki i sposób zaliczenia:

Zaliczenie na ocenę – test jednokrotnego wyboru z zakresu przerobionego materiału.

VI.

Literatura obowiązkowa:

1.

Borowiecki i in., System informacji strategicznej. Wywiad gospodarczy, Wyd. Difin,

Warszawa 2001

2.

Gałach A., Zarządzanie bezpieczeństwem systemu informatycznego — uniwersalna

lista kontrolna

3.

Kifner T., Polityka bezpieczeństwa i ochrony informacji, Helion, Gliwice 1999.

4.

PN-EN ISO 19011:2003 — Wytyczne dotyczące audytowania systemów zarządzania

jakością i/lub zarządzania środowiskowego.

5.

PN-I-13335-1:1999 — Wytyczne do zarządzania bezpieczeństwem systemów

informatycznych – pojęcia i modele bezpieczeństwa systemów informatycznych.

6.

PN-ISO/IEC 17799:2007 - Praktyczne zasady zarządzania bezpieczeństwem

informacji.

7.

PN-ISO/IEC 27001:2007 — Systemy zarządzania bezpieczeństwem informacji.

Wymagania.

8.

Słomczyńska, Europejska polityka bezpieczeństwa i obrony, Wydawnictwo

Uniwersytetu Marii Curie Skłodowskiej, Lublin 2007.

VII.

Literatura zalecana:

1.

Białas A., Bezpieczeństwo informacji i usług w nowoczesnej instytucji i firmie,

Wydawnictwo WNT, Warszawa 2006.

2.

Drogoń W., Mąka D., Skawina M., Jak chronić tajemnice? Ochrona informacji

w instytucjach państwowych i przedsiębiorstwach publicznych, Bellona, Warszawa

2004.

3.

Drozdowski D., Hakerzy – techno anarchiści cyberprzestrzeni, Warszawa 2004.

4.

Kalander L., Jak się bronić przed intruzami, Warszawa 1998.

5.

Łagowski T., Systemy informacyjne zarządzania organizacjami gospodarczymi

w procesie globalizacji ze wspomaganiem informatycznym, Wydawnictwo PJWSTK,

Warszawa 2006.

6.

Pieńkowska M., Zarządzanie zasobami informatycznymi, Wyd. Difin, Warszawa

2001.

7.

Pipkin D., Bezpieczeństwo informacji. Ochrona globalnego przedsiębiorstwa,

Wydawnictwa Naukowo-Techniczne, Warszawa 2002.

8.

Silberschetz J.T., Petersen G.G., Podstawy systemów informacyjnych, Wydawnictwo

Naukowo- Techniczne, Warszawa 2005.

Wyszukiwarka

Podobne podstrony:

Typowe zagrożenia, WAT, semestr VII, Bezpieczeństwo systemów informatycznych

Zadanie, WAT, semestr VII, Bezpieczeństwo systemów informatycznych

moje wypociny, WAT, semestr VII, Bezpieczeństwo systemów informatycznych

Podatności systemu - lista, WAT, semestr VII, Bezpieczeństwo systemów informatycznych

Zadanie(1), WAT, semestr VII, Bezpieczeństwo systemów informatycznych

Identyfikator miernika=1a, Semestr 2, BESIN - Bezpieczeństwo systemów informatycznych

Bezpieczenstwo systemow informacyjnych Praktyczny przewodnik zgodny z normami polskimi i miedzynarod

Bezpieczenstwo Systemow Informatycznych(war bil)

Przegląd najnowszych zaleceń best practice pod kątem bezpieczeństwa systemów informatycznych ze szcz

Bezpieczeństwo systemów i sieci informacyjnych instytucji

865 Więziennictwo w systemie bezpieczeństwa państwa

Bezpieczenstwo rozproszonych systemow informatycznych

Wykorzystanie modelu procesow w projektowaniu systemow informatycznych

OK W2 System informacyjny i informatyczny

SYSTEMY INFORMATYCZNE ORGANIZACJI WIRTUALNEJ1

Metodyka punktow wezlowych w realizacji systemu informatycznego

więcej podobnych podstron