Sieci komputerowe

1. Sieć komputerowa - grupa komputerów lub innych urządzeń połączonych ze sobą w celu

wymiany danych lub współdzielenia różnych zasobów.

2. Podział sieci ze względu na rozległość:

- sieć lokalna (LAN)

- sieć miejska (MAN)

- sieć WAN wykraczająca zasięgiem poza sieć miejską

3. Struktura sieci

- peer to peer

- klient - serwer

W sieci peer to peer nie ma identyfikacji użytkownika. W sieci z serwerem serwer zarządza kontami

użytkowników i kontroluje ich dostęp do określonych zasobów sieciowych.

4. Podział sieci ze względu na architekturę (topologia)

a) topologia magistrali (szynowa)

złącza

–

BNC

–

łącznik T (trójnik)

max transfer 10Mb/s

wady

–

słaba skalowalność

–

trudna lokalizacja usterek

–

awaria głównego kabla unieruchamia całą sieć

zalety

–

małe użycie kabla

–

niska cena instalacji

–

awaria pojedynczego komputera nie unieruchamia sieci

–

łatwość instalacji

b) topologia gwiazdy

UTP – skrętka

RJ-45 wtyczka

max transfer do 100 Mb/s

wady

–

duża liczba połączeń (duża ilość kabla)

–

gdy awarii ulegnie centralny punkt to nie działa cała sieć

zalety

–

duża przepustowość

–

gdy nie działa jeden komputer sieć nie przestaje działać

–

łatwa lokalizacja usterek ze względu na centralne sterowanie

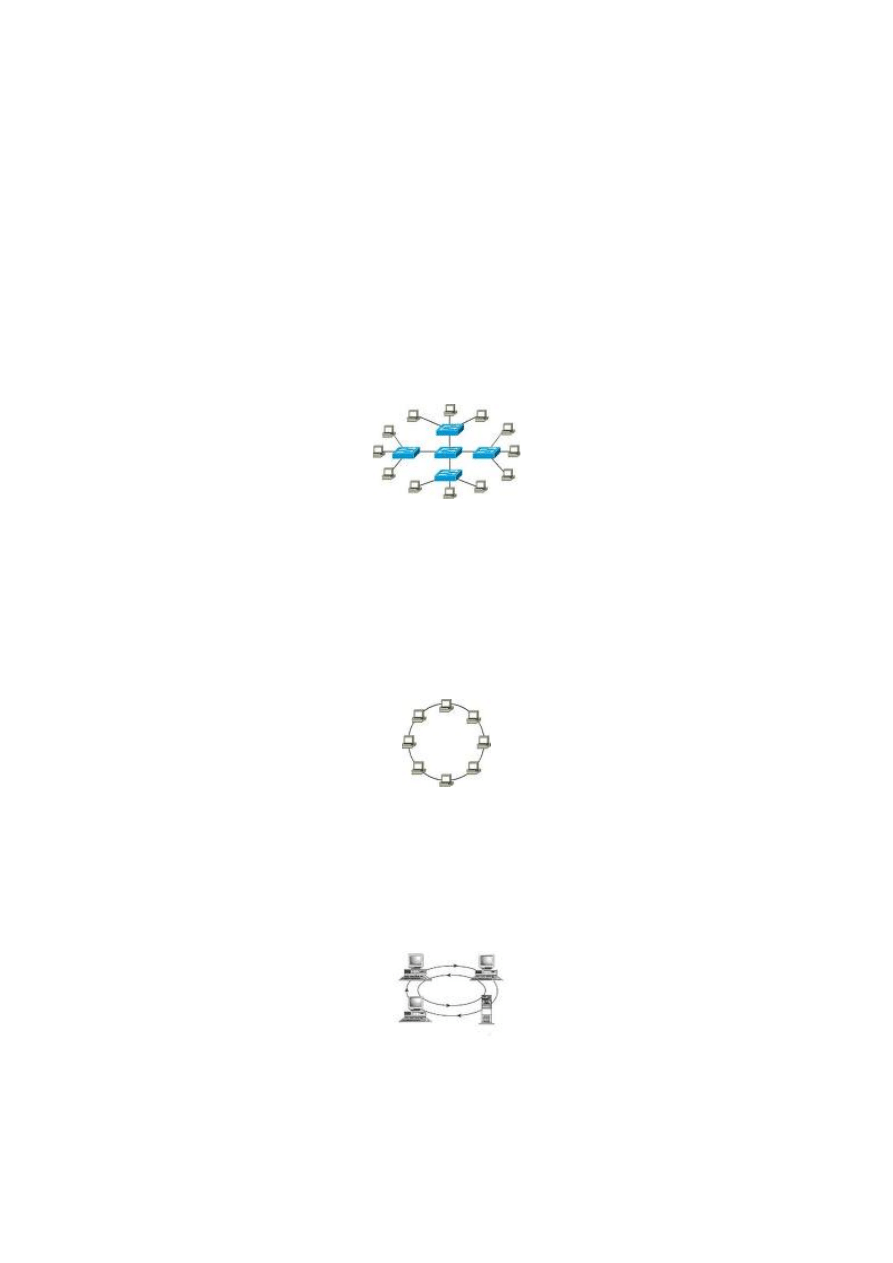

c) topologia rozgałęzionej gwiazdy

zalety

–

pozwala na stosowanie krótszych przewodów

–

ogranicza liczbę urządzeń, które muszą być połączone z centralnym węzłem,

wady

–

duży koszt urządzeń

d) topologia pierścienia

zalety

–

małe zużycie przewodów,

–

możliwe wysokie osiągi, ponieważ każdy przewód łączy dwa konkretne komputery.

e) topologia podwójnego pierścienia

5. Typy komunikacji

DUPLEX – transmisja dwukierunkowa

FULLDUPLEX – możliwe odbieranie i nadawanie w tym samym czasie

HALFDUPLEX – możliwe nadawanie i odbieranie naprzemienne

Identyfikacja komputera w sieci

Adres MAC / Adres NIC – adres karty sieciowej w systemie szesnastkowej

Adres IP – 4 liczby w systemie 10 oddzielone kropką

Maska podsieci - 4 liczby w systemie 10 oddzielone kropką, służy do wyciągnięcia z adresu IP

komputera adresu IP sieci, w której pracuje komputer.

IP 192.168.0.27

MP 255.255.255.0

Adresy IP dzielą się na publiczne (routowane) i prywatne (nieroutowane)

Klasy sieci

klasa A - 0 7 bitów sieci 24 bity hostów

maska 255. 0. 0. 0.

maska 11111111 00000000 00000000 00000000

klasa B - 1 0 14 bitów sieci 16 bitów hostów

maska 255. 255. 0. 0.

maska 11111111 11111111 00000000 00000000

klasa - C - 1 1 0 21 bitów sieci 8 bitów hostów

maska 255. 255. 255. 0.

maska 11111111 11111111 11111111 00000000

Z powyższego schematu wynika, że w odpowiedniej klasie adresów IP możliwe jest oznaczenie

określonej ilości sieci i pracujących w nich komputerów.

Domyślna maska dla sieci A wygląda następująco: 255.0.0.0. Najwyższe bity (jedynki), określają

które bity należą do części sieciowej adresu IP. Domyślna maska jednak nie tworzy podsieci.

Dlatego sieć klasy A z domyślną maską jest tylko pojedynczą siecią. Trzy oktety, które nie są

opisane i maskowane tworzą część komputera w adresie. W tych trzech oktetach znajdują sie24

bity. Każdy bit może przyjąć dwa stany. Dlatego 2^24 jest liczbą hostów jakie mogą być przypisane

do takiej sieci. Jednak dwa adresy są zarezerwowane w każdej sieci najwyższy oraz najniższy. Z

tego powodu w sieci klasy A można zaadresować 2^24-2=16,777,214 komputerów.

Kiedy zostaje przydzielony adres klasy B, wtedy pierwsze dwa oktety zostają opisane np.

172.198.x.x. Domyślna maska podsieci klasy B wygląda następująco 255.255.0.0. Jedna sieć, dwa

oktety wolne, 16 bitów na adresowanie hostów w sieci. 2^16-2=65,534 możliwych adresów hostów

w tej klasie.

Kiedy zostaje przydzielony adres klasy C, pierwsze trzy oktety zostają opisane np: 193.52.16.0.

Domyślna maska podsieci klasy C wygląda następująco 255.255.255.0. Tylko jeden oktet

zawierający 8 bitów pozostaje na adresowanie hostów w sieci. 2^8-2=254 możliwych adresów

komputerów w sieci klasy C.

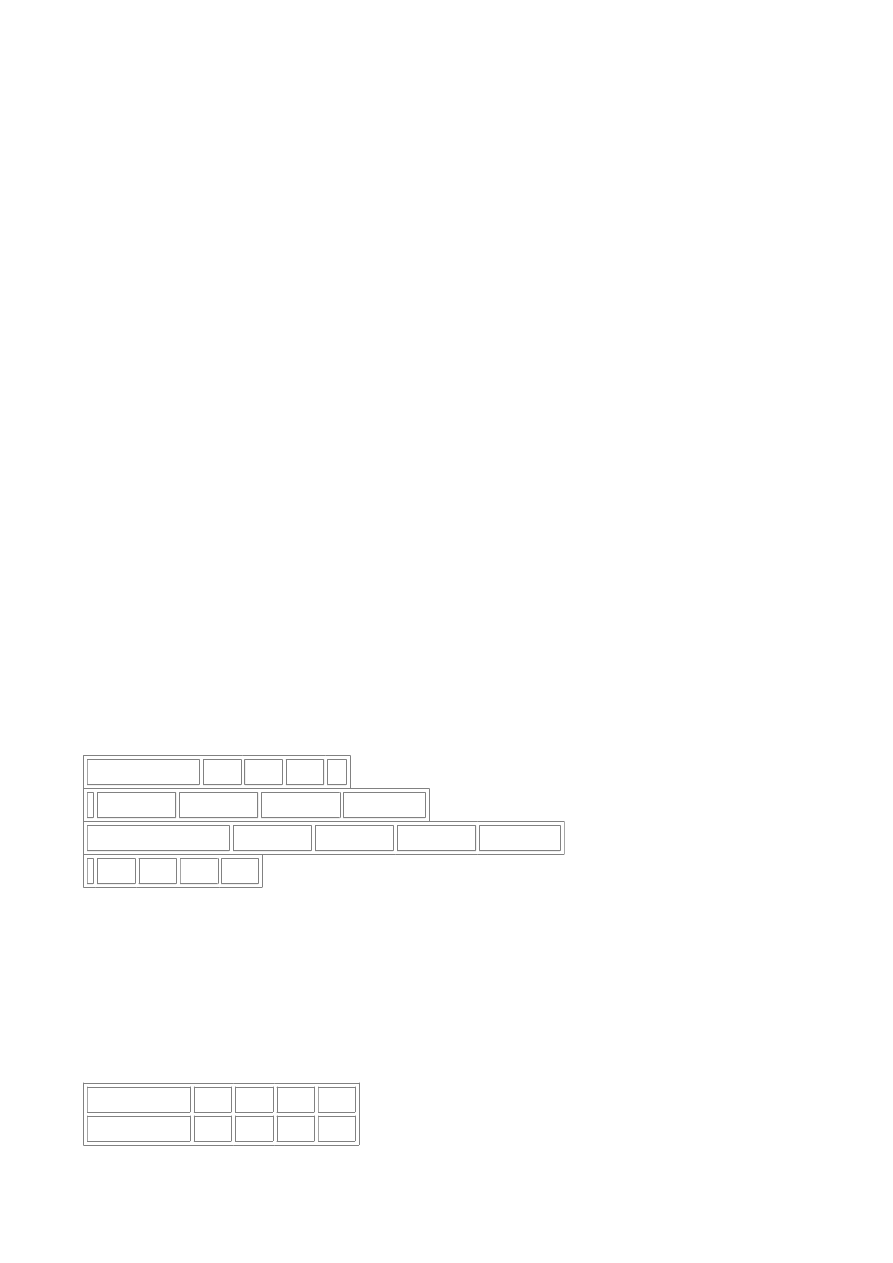

Klasa

adresów

Liczba możliwych

sieci

Liczba możliwych do zaadresowania komputerów w każdej

z sieci

A

2^7 = 128

2^24 = 16777214

B

2^14 = 16384

2^16 = 65534

C

2^21 = 2097152

2^8 = 254

Wszystkie adresy sieci przyznawane są przez jedną organizację w celu zapewnienia

jednoznaczności. Jest to INTERNIC Internet Network Information Center. Organizacja ta

przyznaje adresy sieci, natomiast adresy komputerów w sieci każdy administrator może przyznać

samodzielnie.

Przyczyny tworzenia podsieci i "maskowania" IP

Jak wcześniej zostało napisane domyślna maska podsieci w klasie A to 255.0.0.0. Tylko jeden oktet

identyfikuje sieć. Pozostałe trzy oktety, każdy po 8 bitów identyfikują pojedyncze komputery w tej

sieci. Jak wiemy może być ich 16,777,214.

Rzadko się zdarza żeby jakaś organizacja potrzebowała aż 16,777,214 komputerów w jednej sieci.

Prawdę powiedziawszy sieć zawierająca tak wielką liczbę urządzeń komunikujących się między

sobą w jednej przestrzeni adresowej nie mogła by działać. Z tego powodu dzieli się wielkie sieci (i

nie tylko) na mniejsze, w obrębie których znajdują się jednostki najczęściej komunikujące się ze

sobą. Problem ten nie dotyczy w równie wielkim stopniu sieci klasy C, ale i tam z powodzeniem

jest stosowany.

Jak to zostało wyżej przedstawione dla adresu klasy C np. 192.168.1.x

domyślną maską podsieci jest 255.255.255.0

Trzy pierwsze oktety adresu i maski określają część sieciową

192.168.1.x 11000000. 10101000. 00000001. x

maska klasy C 11111111. 11111111. 11111111. 00000000

Jak działa maskowanie.

Tłumaczenie kodu binarnego na dziesiętny.

Znamy już to zagadnienie ale przypomnijmy sobie: Zarówno adres IP bitów podzielonych na 4

oktety, po 8 bitów każdy. oto jak pojedynczy oktet jest tłumaczony z binarnego na dziesiętny.

Rozpatrzmy oktet składający się z samych jedynek: jak i maska podsieci zbudowana jest

3211111111.

128 64 32 16 8 4 2 1

---

--

--

--

-

-

-

-

1

1

1

1

1 1 1 1

128+ 64+ 32+ 16+ 8+ 4+ 2+ 1+ = 255

oto jeszcze inny przykład: 10111001.

128 64 32 16 8 4 2 1

---

--

--

--

-

-

-

-

1

0

1

1

1 0 0 1

128+ 0+ 32+ 16+ 8+ 0+ 0+ 1+ = 185

Proste zakładanie podsieci.

Njasprostszy sposób na założenie podsieci to wpisanie samych jedynek w pierwszym nie opisanym

oktecie adresu IP, określającym hosta. Należy pamiętać, że 1 w masce podsieci oznacza, że

odpowiadający jej bit z adresu IP należy do części pola sieci. Jeśli np. mamy adres IP klasy B :

172.160.0.0 z maską podsieci 255.255.0.0 no to mamy do czynienie z jedną siecią pozwalającą na

zaadresowanie 65.534 urządzenia. Jeśli zastosujemy natomiast taką maskę, że w trzecim oktecie

wszystkie bity to 1, czyli 11111111,

128 64 32 16 8 4 2 1

---

--

--

--

-

-

-

-

1

1

1

1

1 1 1 1

128+ 64+ 32+ 16+ 8+ 4+ 2+ 1+ = 255

otrzymamy maskę podsieci 255.255.255.0

tym samym otrzymamy:

Numer sieci klasy B

176.

60.

0.

0

maska

255.

255.

255.

0

11111111 11111111 11111111 00000000

teraz w trzecim oktecie wszystkie bity są częścią pola sieci zachodzącą na część pola hosta.

Pozostał jeden oktet - 8 bitów do manipulowania i zakładania podsieci. 2^8 =256 możliwych

podsieci w otrzymanej w ten sposób sieci klasy B.

Zaawansowane maskowanie podsieci

Załóżmy, że mamy sieć klasy C. Chcemy ją podzielić na mniejsze podsieci. Mogą to być np.

pojedyncze bloki należące do lokalnej sieci. Prześledźmy jakie konsekwencje niesie ze sobą

rozciągnięcie maski podsieci klasy C o 2 bity. Rozciąganie zawsze wykonujemy w prawo, bit po

bicie.

maska klasy C 255. 255. 255. 0

11111111. 11111111. 11111111. 00000000

maska rozszerzona 11111111. 11111111. 11111111. 11000000

255. 255. 255. 192

Ile dzięki takiej masce można utworzyć podsieci?

Tyle, o ile bitów rozciągnęliśmy maskę , do potęgi 2. Czyli w naszym przypadku 2^2 = 4.

Ile komputerów może pracować w każdej z podsieci?

2 do potęgi (ile pozostało bitów we właściwym oktecie). Odejmiemy jeszcze 2 adresy na pętlę

zwrotną i adres rozgłoszeniowy. Otrzymujemy w naszym przypadku 2^6 - 2 = 62.

Zapiszmy uzyskane dane w następujący sposób:

Nr sieci

192 168

1.

0

maska podsieci

255. 255. 255. 192

Opiszmy teraz kolejne podsieci:

1.

Nr podsieci 192 168

1.

0

IP najmniejszy

255. 255. 255.

00

000001

IP największy

255. 255. 255.

00

111110

zakres adresów IP komputerów 192.168.1.1 - 62

2.

Nr podsieci 192 168

1.

64

IP najmniejszy

255. 255. 255.

01

000001

IP największy

255. 255. 255.

01

111110

zakres adresów IP komputerów 192.168.1.65 - 126

3.

Nr podsieci 192 168

1.

128

IP najmniejszy

255. 255. 255.

10

000001

IP największy

255. 255. 255.

10

111110

zakres adresów IP komputerów 192.168.1.129 - 190

4.

Nr podsieci 192 168

1.

192

IP najmniejszy

255. 255. 255.

11

000001

IP największy

255. 255. 255.

11

111110

zakres adresów IP komputerów 192.168.1.192 - 254

Zastosowanie rozciągniętej maski pozbawiło nas kilku adresów, które można było przypisać

komputerom.

- 4 adresy na oznaczenie nr podsieci:

•

192.168.1.0

•

192.168.1.64

•

192.168.1.128

•

192.168.1.192

- po dwa adresy (najniższy i najwyższy) w każdej podsieci:

•

192.168.1.1

•

192.168.1.62

•

192.168.1.65

•

192.168.1.127

•

192.168.1.129

•

192.168.1.191

•

192.168.1.193

•

192.168.1.254

Ćwiczenia

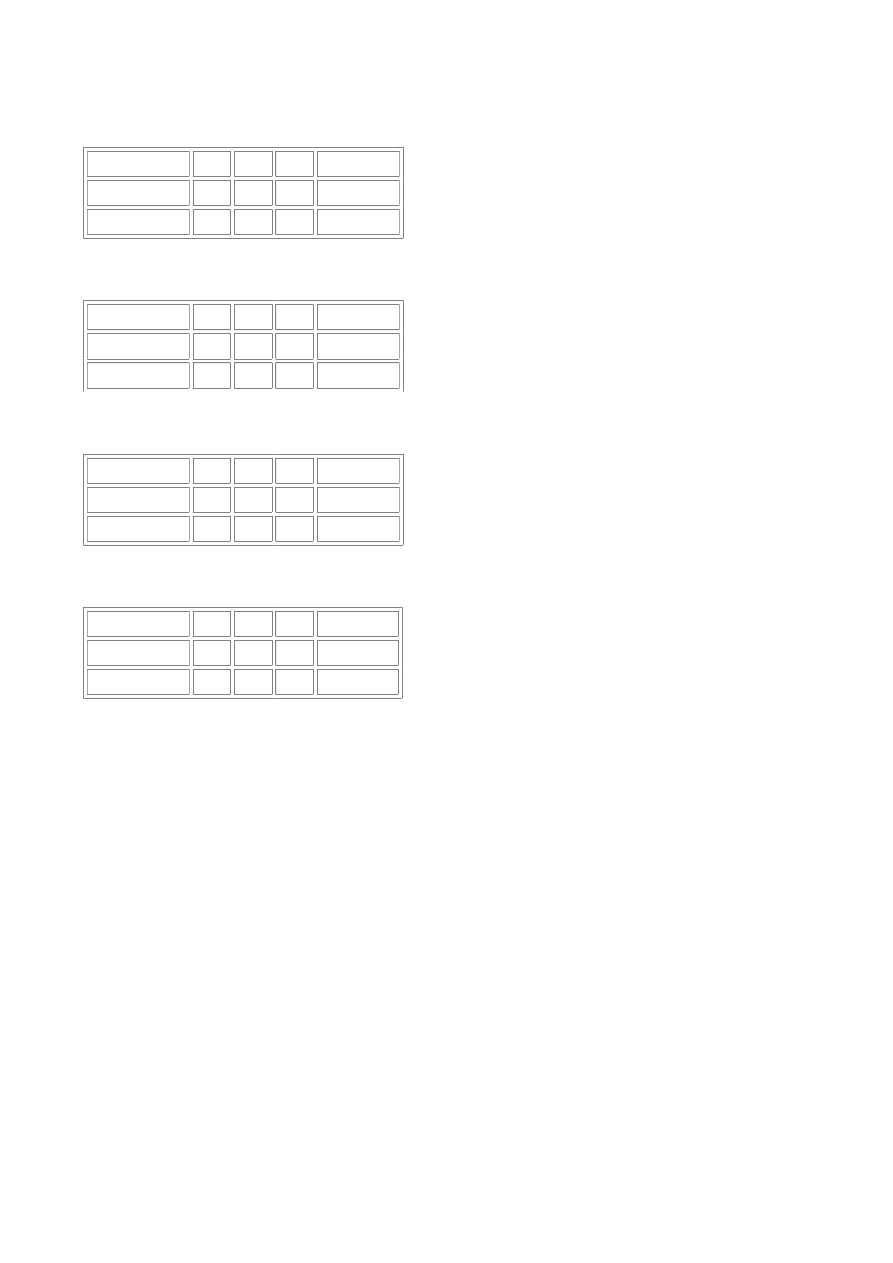

1. Do jakiej podsieci należy komputer o podanym IP i masce podsieci?

Nr IP komputera

192

168

1.

100

maska podsieci

255.

255.

255.

192

IP

.

.

.

0

1

100100

maska

1

1

000000

Porównujemy właściwe oktety. Przepisujemy tylko te bity gdzie jest 1. Czyli

wykonujemy iloczyn logiczny.

0

1

000000

ten komputer należy do podsieci o numerze 192.168.1.64

2. Ile podsieci można wydzielić maską 255.255.224.0 w sieci o numerze 172.160.0.0?

224 = 11100000

Maskę rozciągnięto o 3 bity w trzecim oktecie.

Daje to 2^3 = 8 podsieci.

3. Ile komputerów może pracować w tak utworzonych podsieciach?

maska podsieci

255.

255.

224.

0

binarnie

11111111 11111111 11100000 00000000

pozostało

5 bitów

8 bitów

W trzecim i czwarty oktecie pozostało odpowiednio 5 i 8 bitów na adresowanie komputerów.

Daje to 13 bitów. Więc 2 ^13 = 8192 - 2 = 8190 możliwe adresy w każdej podsieci.

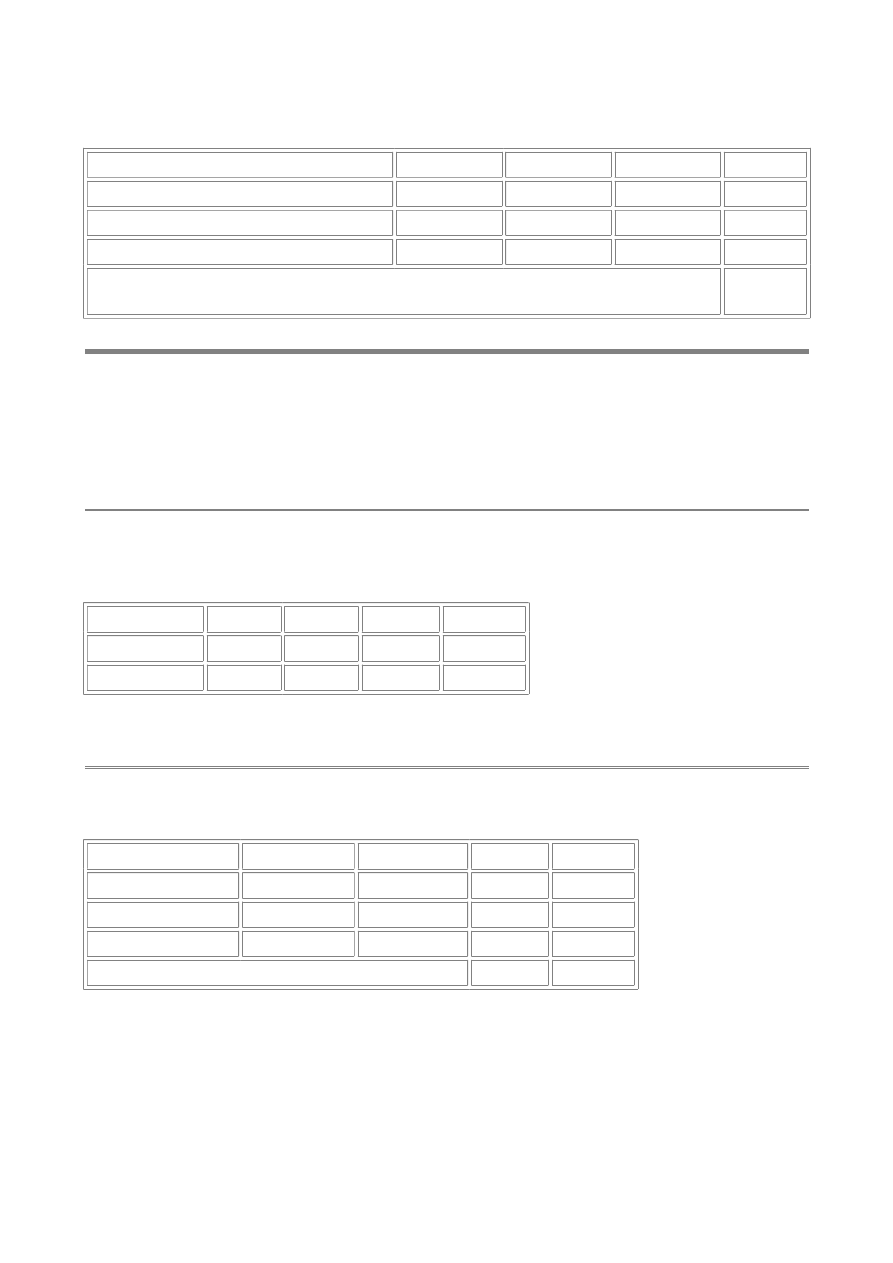

4. Do której podsieci należy komputer o nr IP 172.60.50.2 jeśli zastosowano maskę 255.255.240.0?

Nr IP

172.

60.

50.

2

maska

255.

255.

240

0

IP binarnie

10101100

00111100

00

11

0010 00000010

maska binarnie

11111111

11111111

11

11

0000 00000000

porównujemy odpowiednie oktety i przepisujemy 1 00

11

0000

00110000 = 32 + 16 = 48

Jest to komputer w podsieci o numerze 172.60.48.0

Document Outline

Wyszukiwarka

Podobne podstrony:

ethernet, komputery, sieci komputerowe, Podstawy sieci komputerowych, ethernet

,sieci komputerowe,Podstawy działania sieci Ethernet

,sieci komputerowe,Podstawy działania sieci

,sieci komputerowe,Podstawy rou Nieznany

Novell NetWare, komputery, sieci komputerowe, Podstawy sieci komputerowych

Model OSI-ISO, komputery, sieci komputerowe, Podstawy sieci komputerowych, OSI-ISO

Standard RS, komputery, sieci komputerowe, Podstawy sieci komputerowych, standard

Folie, komputery, sieci komputerowe, Podstawy sieci komputerowych, nosniki

RS+MODEM, komputery, sieci komputerowe, Podstawy sieci komputerowych, standard

Tranasmisja referat, komputery, sieci komputerowe, Podstawy sieci komputerowych, transmisja

Sieci komputerowe podstawy 2

PODSTAWY SIECI KOMPUTEROWYCH (2)

Podstawy sieci komputerowych cz 2, Dokumenty(1)

Wycinki z?NA1 Podstawy działania sieci komputerowych

003 podstawy sieci komputerowych

02 Podstawy działania sieci komputerowych, Wprowadzenie, Wprowadzenie

więcej podobnych podstron