Tytuł oryginału: The Basics of Hacking and Penetration Testing:

Ethical Hacking and Penetration Testing

Tłumaczenie: Robert Górczyński

ISBN: 978-83-246-6653-9

Syngress is an imprint of Elsevier. 225 Wyman Street, Waltham, MA 02451, USA

© 2011 Elsevier Inc. All rights reserved.

No part of this publication may be reproduced or transmitted in any form or by any means, electronic or

mechanical, including photocopying, recording, or any information storage and retrieval system, without

permission in writing from the publisher.

This book and the individual contributions contained in it are protected under copyright by the Publisher

(other than as may be noted herein).

This edition of The Basics of Hacking and Penetration Testing: Ethical Hacking and Penetration Testing

9781597496551 by Patrick Engebretson is published by arrangement with ELSEVIER INC., a Delaware

corporation having its principal place of business at 360 Park Avenue South, New York, NY 10010, USA.

Polish edition copyright © 2013 by Helion S.A. All rights reserved.

Wszelkie prawa zastrzeżone. Nieautoryzowane rozpowszechnianie całości lub fragmentu niniejszej

publikacji w jakiejkolwiek postaci jest zabronione. Wykonywanie kopii metodą kserograficzną,

fotograficzną, a także kopiowanie książki na nośniku filmowym, magnetycznym lub innym powoduje

naruszenie praw autorskich niniejszej publikacji.

Wszystkie znaki występujące w tekście są zastrzeżonymi znakami firmowymi bądź towarowymi ich

właścicieli.

Autor oraz Wydawnictwo HELION dołożyli wszelkich starań, by zawarte w tej książce informacje były

kompletne i rzetelne. Nie biorą jednak żadnej odpowiedzialności ani za ich wykorzystanie, ani za związane

z tym ewentualne naruszenie praw patentowych lub autorskich. Autor oraz Wydawnictwo HELION nie

ponoszą również żadnej odpowiedzialności za ewentualne szkody wynikłe z wykorzystania informacji

zawartych w książce.

Wydawnictwo HELION

ul. Kościuszki 1c, 44-100 GLIWICE

tel. 32 231 22 19, 32 230 98 63

e-mail: helion@helion.pl

WWW: http://helion.pl (księgarnia internetowa, katalog książek)

Drogi Czytelniku!

Jeżeli chcesz ocenić tę książkę, zajrzyj pod adres

http://helion.pl/user/opinie/hactes

Możesz tam wpisać swoje uwagi, spostrzeżenia, recenzję.

Printed in Poland.

Dedykacja

Podzikowania ........................................................................................................................................7

O autorze .................................................................................................................................................9

O redaktorze merytorycznym ................................................................................................................11

Wstp ....................................................................................................................................................13

Rozdzia 1. Co to jest test penetracyjny? ..............................................................................................17

Rozdzia 2. Rekonesans .........................................................................................................................33

Rozdzia 3. Skanowanie ........................................................................................................................63

Rozdzia 4. Wykorzystanie luk w zabezpieczeniach .............................................................................87

Rozdzia 5. Wykorzystywanie luk w zabezpieczeniach za pomoc przegldarki internetowej ........133

Rozdzia 6. Utrzymanie dostpu poprzez tylne drzwi i rootkity ..........................................................155

Rozdzia 7. Podsumowanie wiadomoci dotyczcych testu penetracyjnego ....................................175

Skorowidz ............................................................................................................................................189

Spis treci

Rozdzia 3. Skanowanie

Informacje zawarte w rozdziale:

Narzdzie ping i przeczesywanie sieci za jego pomoc

Skanowanie portów

Skanowanie systemu pod ktem jego podatnoci na atak

WPROWADZENIE

Po zakoczeniu pierwszego kroku testu penetracyjnego powiniene doskonale zna wy-

brany cel ataku oraz mie zebrane dokadne informacje na jego temat. Wspomniane in-

formacje to bdzie przede wszystkim zbiór adresów IP. Przypomnij sobie, e jednym

z ostatnich zada w fazie rekonesansu jest przygotowanie listy adresów IP, które nale-

do celu i na których zaatakowanie masz zezwolenie. Ta lista ma znaczenie kluczowe

podczas przechodzenia z kroku pierwszego do drugiego. W kroku pierwszym zebrane

informacje zostay zamienione na adresy IP moliwe do zaatakowania. Z kolei w kroku

drugim adresy IP bd mapowane na otwarte porty i usugi.

ROZDZIA 3.

Skanowanie

64

Hacking i testy penetracyjne. Podstawy

Musisz koniecznie zrozumie, e zadaniem wikszoci sieci jest zezwolenie na przynajm-

niej czciow komunikacj i dwukierunkowy przepyw danych. Sieci dziaajce w ca-

kowitej izolacji, pozbawione poczenia z internetem oraz usug takich jak poczta elektro-

niczna i WWW s obecnie rzadkoci. Kada usuga, poczenie lub potencjalne poczenie

z inn sieci dostarczaj kolejnych moliwoci przeprowadzenia ataku. Skanowanie to

proces wyszukiwania funkcjonujcych systemów i oferowanych przez nie usug.

Krok drugi, jakim jest skanowanie, mona podzieli na trzy oddzielne fazy:

2.1.

Okrelenie, czy system dziaa.

2.2.

Skanowanie portów systemu.

2.3.

Skanowanie systemu pod ktem jego podatnoci na atak.

W dalszej czci rozdziau zostan przedstawione narzdzia pozwalajce na poczenie

trzech wymienionych powyej faz w pojedynczy proces. Aby jednak uatwi opanowa-

nie nowego materiau, najlepiej, jeli te fazy bd omówione oddzielnie.

Krok 2.1 to proces prowadzcy do okrelenia, czy wybrany cel jest systemem wczo-

nym i posiadajcym moliwo komunikacji oraz interakcji z Twoim komputerem. Ten

krok charakteryzuje si najmniejsz niezawodnoci, dlatego te niezalenie od jego wy-

niku zawsze naley wykona kolejne kroki, czyli 2.2 i 2.3. Pamitaj, e przeprowadzenie

kroku 2.1 jest bardzo wane i powiniene dokadnie zanotowa informacje o kompute-

rach, które udzieliy odpowiedzi na zapytanie i okazay si dostpne.

Krok 2.2 to proces identyfikacji portów i usug dziaajcych w okrelonym komputerze.

Ujmujc to najprociej, port umoliwia oprogramowaniu i sieci przeprowadzenie komu-

nikacji z innym urzdzeniem sprztowym, np. komputerem. Port to rodzaj poczenia

pozwalajcego komputerowi na wymian danych z innymi komputerami, oprogramo-

waniem lub urzdzeniami. Przed poczeniem komputerów w sieci dane byy wymie-

niane pomidzy poszczególnymi komputerami za pomoc fizycznych noników, np.

dyskietek. Odkd komputery zostay poczone w sieci, konieczne stao si opracowa-

nie sposobu pozwalajcego im na prowadzenie efektywnej komunikacji. Odpowiedzi

na wspomnian potrzeb stay si porty. Uycie wielu portów pozwala na jednoczesne

prowadzenie wielu rodzajów komunikacji bez koniecznoci oczekiwania.

Aby jeszcze bardziej obrazowo przedstawi koncepcj portów i ich uycie w kompute-

rach, pomocne moe by przeanalizowanie nastpujcej analogii: potraktuj komputer

jak dom. Istnieje wiele rónych sposobów, w jakie mona dosta si do domu. Kady

ze sposobów wejcia do domu (komputera) przypomina port w komputerze. Podobnie

jak w przypadku portów w komputerze, drzwi w domu pozwalaj zarówno na wejcie

do rodka, jak i wyjcie na zewntrz.

Wyobra sobie dom z pewn liczb drzwi. Wikszo osób bdzie korzysta z drzwi

frontowych (gównych), ale waciciele mog uywa take bocznych, garaowych itd.

Czasami mieszkacy wchodz do domu tylnymi drzwiami lub przez drzwi balkonowe.

Niekonwencjonalnie zachowujca si osoba moe po prostu wspi si do okna i spró-

Skanowanie

65

bowa przez nie wej lub nawet wlizgn si przez otwór w drzwiach przeznaczony

dla psa lub kota.

Niezalenie od sposobu, w jaki osoba próbuje wej do domu, kady z wymienionych

przykadów to doskonaa analogia do komputera i portów. Przypomnij sobie, e porty

to rodzaje drzwi wejciowych do komputera. Niektóre z portów s powszechnie sto-

sowane i przyjmuj ogromn ilo ruchu sieciowego (podobnie jak w przypadku drzwi

frontowych w domu), inne pozostaj mniej znane i rzadziej uywane (podobnie jak

otwór w drzwiach przeznaczony dla zwierzaka).

Wiele najczciej spotykanych usug sieciowych dziaa, korzystajc ze standardowych

numerów portów, co moe dostarczy atakujcemu wskazówek dotyczcych przezna-

czenia atakowanego systemu. W tabeli 3.1 wymieniono list najczciej uywanych por-

tów oraz udostpniane przez nie usugi.

TABELA 3.1.

Najczciej uywane numery portów i odpowiadajce im usugi

Numer portu

Usuga

20

Transfer danych FTP

21

Kontrola FTP

22

SSH

23

Telnet

25

SMTP (e-mail)

53

DNS

80

HTTP

443

HTTPS

Oczywicie istnieje znacznie wicej portów i usug, ni wymieniono w powyszej tabe-

li. Jednak przedstawiona lista ma Ci jedynie dostarczy podstawowych informacji na

temat najczciej obecnie uywanych portów w komputerach firmowych. Kiedy rozpocz-

niesz skanowanie portów wybranych celów, bardzo czsto bdziesz spotyka usugi wy-

mienione w tabeli 3.1.

Szczególn uwag powiniene zwróci na odkrycie wszelkich otwartych portów w ska-

nowanym systemie. Twórz szczegóowe notatki i zapisuj dane wyjciowe generowane

przez wszystkie narzdzia uywane w kroku 2.2. Pamitaj, otwarty port to potencjalne

drzwi pozwalajce na dostanie si do atakowanego systemu.

Ostatnim krokiem w fazie skanowania jest krok 2.3, czyli skanowanie systemu pod k-

tem jego podatnoci na atak. Jest to proces polegajcy na wyszukiwaniu i identyfikowa-

niu wszelkich znanych sabych punktów w usugach oraz oprogramowaniu dziaajcym

w atakowanym komputerze. Odkrycie znanych luk w atakowanym systemie mona

porówna do znalezienia skrzyni zota. Obecnie wystarczy wykry znan luk w zabez-

pieczeniach, by mona byo z powodzeniem zaatakowa wiele komputerów dziaajcych

66

Hacking i testy penetracyjne. Podstawy

w internecie, majc jedynie niewielkie umiejtnoci w tym zakresie lub nie majc prak-

tycznie adnych.

Warto w tym miejscu wspomnie o rónym poziomie niebezpieczestwa wynikajcego

z istnienia poszczególnych luk w zabezpieczeniach. Pewne luki mog dostarcza ataku-

jcemu niewielkich moliwoci, podczas gdy inne — wrcz przeciwnie, mog pozwoli

na zdobycie penej kontroli nad komputerem. Wspomniane róne poziomy niebezpie-

czestwa wynikajcego z istnienia luk w zabezpieczeniach zostan dokadniej omówio-

ne w dalszej czci rozdziau.

W przeszoci miaem wielu klientów proszcych mnie o podjcie próby uzyskania do-

stpu do pewnych wanych serwerów w sieci lokalnej. Oczywicie we wspomnianych

przypadkach ostateczny cel ataku nie jest bezporednio dostpny w internecie. Nieza-

lenie od tego, czy próbujesz uzyska dostp do supertajnego komputera znajdujcego

si w sieci wewntrznej, czy po prostu dosta si do sieci, pierwszym podejmowanym

krokiem jest najczciej skanowanie urzdze brzegowych. Powód jest prosty: rozpo-

czynamy od urzdze brzegowych, poniewa wanie ich dotyczy wikszo informa-

cji zebranych w fazie rekonesansu. Ponadto, przy obecnie stosowanych technologiach

i architekturach, nie zawsze istnieje moliwo bezporedniego dostania si do sieci. Dla-

tego te czsto stosowana metoda polega na przejciu przez seri komputerów, aby wresz-

cie dotrze do wybranego celu. W pierwszej kolejnoci trzeba zdoby urzdzenie brze-

gowe, a nastpnie dopiero mona ruszy w kierunku urzdze wewntrznych.

Urzdzenia brzegowe to komputery, serwery, routery, zapory sieciowe i inne wyposa-

enie znajdujce si na zewntrznych krawdziach chronionej sieci. Wspomniane urz-

dzenia dziaaj na zasadzie porednika pomidzy chronionymi zasobami wewntrzny-

mi oraz sieciami zewntrznymi, takimi jak internet.

Jak ju wczeniej wspomniano, pierwszym krokiem jest najczciej skanowanie urz-

dze zewntrznych w poszukiwaniu ich sabych punktów lub luk w zabezpieczeniach,

które mona wykorzysta, aby dosta si do wewntrz. Po uzyskaniu dostpu do we-

wntrz (to bdzie tematem rozdziau 4.) proces skanowania mona powtórzy z pozio-

mu nowo zdobytego urzdzenia i wyszuka kolejne cele ataku. Tego rodzaju cykliczny

proces pozwala na utworzenie bardzo szczegóowej mapy sieci wewntrznej i wykrycie

infrastruktury o znaczeniu krytycznym ukrytej za zapor sieciow.

NARZDZIE PING I PRZECZESYWANIE SIECI ZA JEGO POMOC

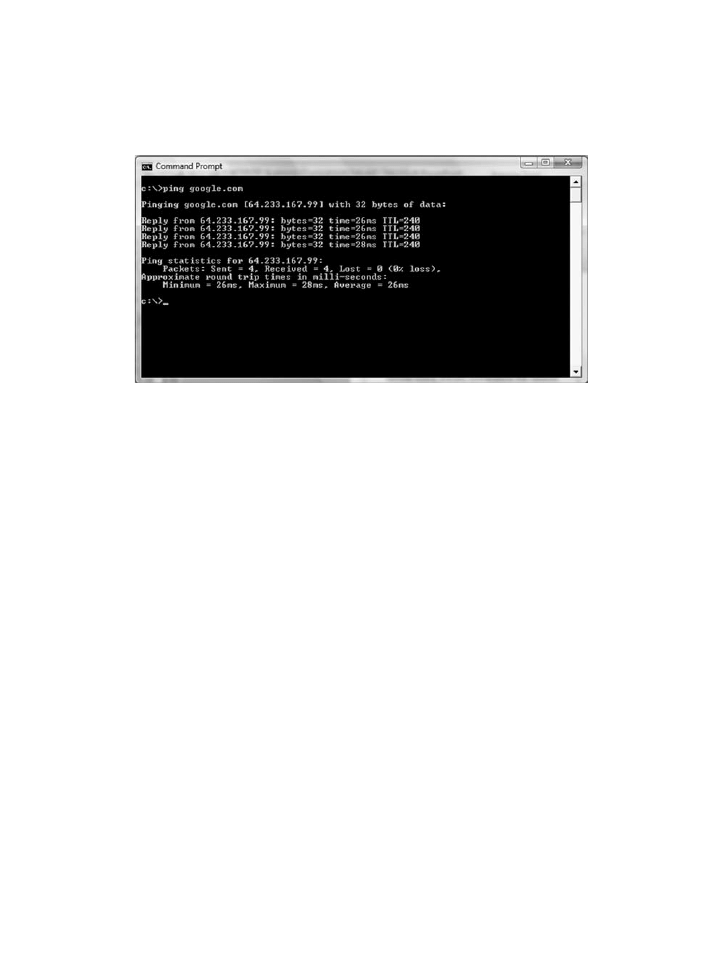

Ping to specjalny typ pakietu sieciowego nazywany pakietem ICMP. Jego dziaanie po-

lega na wysyaniu okrelonych typów ruchu sieciowego (pakietów ICMP Echo Request)

do wskazanego interfejsu w komputerze bd urzdzeniu sieciowym. Jeeli urzdze-

nie (i doczona karta sieciowa) otrzymujce pakiet ping jest wczone i moe udziela

odpowiedzi na te pakiety, nadawca otrzyma pakiet Echo Reply. Poza informacj, e ad-

resat pakietu jest wczony i akceptuje ruch sieciowy, mona dziki pakietom ping uzy-

ska inne cenne informacje, midzy innymi czas trwania podróy pakietu do systemu

Skanowanie

67

adresata i z powrotem. Dziki ping mona pozna take poziom strat w trakcie komu-

nikacji, co pozwala na okrelenie stopnia niezawodnoci poczenia. Na rysunku 3.1 po-

kazano przykad wykonania polecenia

ping

.

RYSUNEK 3.1.

Przykad dziaania polecenia ping

Wiersz pierwszy na rysunku 3.1 pokazuje wydanie polecenia

ping

. Zwró uwag, e ry-

sunek pochodzi z systemu Windows. Wszystkie nowoczesne wersje systemów Linux

i Windows maj wbudowane polecenie

ping

. Podstawowa rónica pomidzy wersjami

znajdujcymi si w systemach Linux i Windows polega na tym, e domylnie polecenie

ping

w Windows wysya cztery pakiety Echo Request i automatycznie koczy dziaa-

nie, podczas gdy w systemie Linux polecenie bdzie nieustannie wysyao wspomniane

pakiety a do chwili, gdy zakoczysz dziaanie narzdzia ping. W systemie Linux prze-

rwanie dziaania narzdzia ping nastpuje po naciniciu klawiszy Ctrl+C.

Skoncentrujmy uwag na wierszu trzecim, rozpoczynajcym si od sów

Reply from

.

Wspomniany wiersz informuje nas o dostarczeniu pakietu ICMP Echo Request na adres

IP 64.233.167.99 oraz o otrzymaniu odpowiedzi z podanego adresu. Fragment

bytes=32

wskazuje na wielko wysanego pakietu. Z kolei

time=26ms

informuje o czasie trwania

podróy pakietu w obie strony. Fragment

TTL=240

przedstawia warto TTL (ang. Time

To Live) uywan do okrelenia maksymalnej liczby „przeskoków” pakietu, zanim zosta-

nie on uznany za niewany.

Skoro znasz ju podstawowy sposób dziaania polecenia

ping

, przekonajmy si, jak mo-

e ono zosta wykorzystane przez hakera. Poniewa pakiet ping moe by bardzo uy-

teczny w okrelaniu dostpnoci sprawdzanego systemu, wykorzystamy polecenie

ping

w celu wykrywania komputerów. Niestety wysyanie pakietów ping do wszystkich po-

tencjalnych komputerów nawet w maej sieci bdzie wysoce nieefektywne. Na szcz-

cie dla nas istnieje kilka narzdzi pozwalajcych na przeczesywanie sieci za pomoc

pakietów ping (ang. ping sweep). Przeczesanie sieci za pomoc pakietów ping polega na

wysaniu serii tych pakietów do pewnego zakresu adresów IP zamiast rcznego poda-

wania adresu IP poszczególnych komputerów.

68

Hacking i testy penetracyjne. Podstawy

Najprostszym sposobem przeczesania sieci za pomoc pakietów ping jest uycie narz-

dzia o nazwie FPing. Wymienione narzdzie jest wbudowane w dystrybucj BackTrack

i dziaa z poziomu powoki. Narzdzie FPing mona pobra take dla systemu Windows.

Najatwiejszym sposobem uycia narzdzia FPing jest przejcie do aplikacji Terminal

i wydanie polecenia

fping –a –g 172.16.45.1 172.16.45.254>hosts.txt

. Opcja

-a

powo-

duje uwzgldnienie w danych wyjciowych jedynie dostpnych komputerów. W ten

sposób otrzymane dane wyjciowe bd znacznie czytelniejsze i atwiejsze do odczytu.

Opcja

-g

pozwala na podanie przeczesywanego zakresu adresów IP — musisz poda

zarówno pocztkowy, jak i kocowy adres IP zakresu. W omawianym przykadzie ska-

nowane s wszystkie adresy IP od 172.16.45.1 do 172.16.45.254. Z kolei znak

>

oznacza

potokowanie danych wyjciowych do pliku o nazwie hosts.txt. Oprócz uytych w przed-

stawionym przykadzie istnieje jeszcze wiele innych opcji pozwalajcych na zmian spo-

sobu dziaania narzdzia FPing. Moesz si z nimi zapozna w dokumentacji narzdzia

wywietlanej po wydaniu w powoce polecenia:

man fping

Po wykonaniu omówionego powyej polecenia moesz wywietli zawarto nowo

utworzonego pliku hosts.txt zawierajcego list komputerów, które udzieliy odpowie-

dzi na wysany im pakiet ping. Zebrane w ten sposób adresy powiniene doda do listy

potencjalnych celów. Musisz pamita o jednej bardzo wanej rzeczy: nie wszystkie

komputery udzielaj odpowiedzi na pakiety ping. Niektóre komputery mog by scho-

wane za zapor sieciow, inne z kolei mog mie zablokowan moliwo udzielania

odpowiedzi na pakiety ping.

SKANOWANIE PORTÓW

Posiadajc list celów ataku, moesz kontynuowa ich analiz poprzez przeskanowanie

portów we wszystkich urzdzeniach o odkrytych adresach IP. Przypomnij sobie, e ce-

lem skanowania portów jest wykrycie wszystkich otwartych portów i ustalenie usug

udostpnianych przez dany system. Wspomniana usuga to okrelona praca lub zada-

nie wykonywane przez komputer, np. obsuga poczty elektronicznej, serwera FTP, ser-

wera wydruku, dostarczanie stron internetowych itd. Skanowanie portów mona po-

równa do pukania w kolejne drzwi i okna domu, aby przekona si, kto z mieszkaców

zareaguje. Przykadowo po odkryciu otwartego portu 80 mona podj prób nawiza-

nia z nim poczenia, a w efekcie otrzyma do szczegóowe informacje na temat ser-

wera WWW nasuchujcego na tym porcie.

W kadym komputerze istnieje w sumie 65 536 portów (o numerach od 0 do 65 535). Port

moe by typu TCP lub UDP, w zalenoci od wykorzystujcej go usugi oraz natury

prowadzonej przez niego komunikacji. Operacja skanowania ma nam dostarczy in-

formacji, które z portów s otwarte lub pozostaj w uyciu. W ten sposób otrzymujemy

lepszy ogólny obraz celu ataku, co z kolei pomaga w wyborze jak najskuteczniejszego

sposobu przeprowadzenia ataku.

Skanowanie

69

Jeeli miaby wybra tylko jedno narzdzie do przeprowadzenia operacji skanowania

portów, bez wtpienia powinno by to narzdzie Nmap. Zostao ono utworzone przez

Gordona „Fyodora” Lyona; jest dostpne bezpatnie na witrynie http://www.insecure.org/,

a take wbudowane w wiele obecnych dystrybucji systemu Linux, w tym równie Back-

Track. Wprawdzie istnieje moliwo uruchomienia narzdzia Nmap wraz z graficznym

interfejsem uytkownika (ang. Graphical User Interface), ale w rozdziale skoncentrujemy

si na jego wykorzystaniu z poziomu powoki.

Osoby, które dopiero rozpoczynaj prac na polu zapewniania bezpieczestwa i hac-

kingu, bardzo czsto zadaj pytania o powód nauki narzdzia dziaajcego z poziomu

powoki, skoro mona wykorzysta wersj danego narzdzia wyposaon w graficzny

interfejs uytkownika. Jednoczenie te same osoby czsto narzekaj na trudno w uy-

waniu powoki. Odpowied jest bardzo prosta. Po pierwsze, korzystajc z wersji na-

rzdzia dziaajcej w powoce, bdziesz móg pozna opcje pozwalajce na zmian jego

zachowania. W ten sposób zyskujesz znacznie wiksz elastyczno i dokadniejsz kon-

trol oraz lepiej zrozumiesz uywane narzdzie. Po drugie (i prawdopodobnie znacznie

waniejsze), hakerzy rzadko dziaaj w sposób, jaki jest pokazywany w filmach. Wresz-

cie, narzdzia powoki mona wykorzystywa w skryptach. Moliwo zastosowania

skryptów i automatyzacji zyskuje kluczowe znaczenie, gdy chcesz podnie poziom swo-

ich umiejtnoci.

Pamitasz film zatytuowany Kod dostpu, w którym Hugh Jackman tworzy wirusa?

Taczy, popija wino i jednoczenie tworzy wirusa, korzystajc z narzdzi wyposao-

nych w graficzny interfejs uytkownika. To naprawd wyglda nierealistycznie. Wik-

szo pocztkujcych hakerów jest przekonana, e narzdzia ich pracy bd wyposao-

ne w graficzny interfejs uytkownika, a po przejciu kontroli nad komputerem zobacz

jego ekran i bd mogli porusza si po nim kursorem myszy. Wprawdzie taka ewen-

tualno istnieje, ale naprawd bardzo rzadko. W wikszoci przypadków celem jest

uzyskanie dostpu do powoki z uprawnieniami administratora lub wejcie do systemu

dziki tylnym drzwiom. Powoka to narzdzie pozwalajce na kontrolowanie kompu-

tera z poziomu wiersza polece. Wyglda i dziaa jak okno aplikacji Terminal, w której

czsto pracujesz, z wyjtkiem tego, e wydajesz polecenia na swoim komputerze, ale

wykonywane s one na zdalnym. Poznanie narzdzi w ich wersjach dziaajcych z po-

ziomu powoki ma wic znaczenie krytyczne, poniewa po zdobyciu kontroli nad za-

atakowanym komputerem bdziesz musia umieci w nim wasne narzdzia i korzysta

z nich za pomoc powoki, a nie graficznego interfejsu uytkownika.

Przyjmijmy zaoenie, e nadal odmawiasz nauki uywania powoki. Ponadto zaómy,

e dziki uyciu kilku narzdzi bye w stanie uzyska dostp do zaatakowanego kom-

putera. Po uzyskaniu dostpu do zaatakowanego komputera zobaczysz powok, a nie

graficzny interfejs uytkownika. Jeeli nie wiesz, w jaki sposób kopiowa pliki, dodawa

uytkowników, modyfikowa dokumenty i wprowadza inne zmiany z poziomu po-

woki, Twoja praca w celu uzyskania dostpu pójdzie na marne. Bdziesz zablokowany,

podobnie jak Mojesz, który móg zobaczy Ziemi Obiecan, ale nie móg na ni wej.

70

Hacking i testy penetracyjne. Podstawy

Podczas przeprowadzania skanowania portów wykorzystywane narzdzie dosownie

tworzy pakiet, a nastpnie wysya go do kadego portu w skanowanym komputerze.

Celem jest ustalenie rodzaju odpowiedzi otrzymywanej z kadego sprawdzanego portu.

Róne rodzaje operacji skanowania portów dostarczaj odmiennych wyników. Bardzo

wane jest pene zrozumienie stosowanego rodzaju skanowania, jak równie oczekiwa-

nych danych wyjciowych tej operacji.

Procedura nawizania poczenia

Kiedy dwa urzdzenia w danej sieci chc si ze sob komunikowa poprzez TCP, w pierw-

szej kolejnoci musz przeprowadzi procedur nawizania poczenia (ang. Three-Way

Handshake). Ten proces jest bardzo podobny do rozmowy telefonicznej, przynajmniej

przed nastaniem czasu, gdy kady ma w telefonie wczon identyfikacj dzwonice-

go. Kiedy chcesz z kim porozmawia przez telefon, bierzesz aparat do rki i wykrcasz

numer. Osoba, u której dzwoni telefon, podnosi suchawk, nie wiedzc, kto do niej tele-

fonuje, i mówi „Halo”. Wtedy osoba dzwonica przedstawia si, np. „Halo, mówi Janek”.

Jeeli obie osoby si znaj, dzwonicy moe w odpowiedzi usysze np. „A, witaj, Jan-

ku”. Na tym etapie obie osoby maj wystarczajc ilo informacji, aby w zwyky sposób

prowadzi konwersacj.

Komputery dziaaj w bardzo podobny sposób. Kiedy dwa komputery chc si ze sob

komunikowa, musz przej przez proces podobny do przedstawionego powyej.

Pierwszy komputer czy si z drugim poprzez wysanie pakietu SYN do portu o okre-

lonym numerze. Jeeli drugi komputer nasuchuje na tym porcie, udziela odpowiedzi,

wysyajc pakiet SYN/ACK. Gdy pierwszy komputer otrzyma ten pakiet, odpowiada

pakietem ACK. Na tym etapie oba komputery mog ju prowadzi zwyk komunikacj.

W omówionym wczeniej przykadzie rozmowy telefonicznej osoba dzwonica dziaa

jak wysyajcy pakiet SYN. Osoba odbierajca telefon i mówica „Halo” dziaa jak pa-

kiet SYN/ACK wysyany dzwonicemu, natomiast dzwonicy przedstawia si poprzez

pakiet ACK.

Uycie narzdzia Nmap do przeprowadzenia skanowania TCP

Pierwsze analizowane przez nas skanowanie nosi nazw skanowania TCP. Ta operacja

jest bardzo czsto uznawana za najbardziej podstawowe i stabilne skanowanie wszyst-

kich portów, poniewa narzdzie Nmap próbuje przeprowadzi peny proces nawiza-

nia poczenia ze wszystkimi portami podanymi w wywoaniu narzdzia Nmap. Skoro

skanowanie w rzeczywistoci przeprowadza peny proces nawizywania poczenia,

a nastpnie elegancko zamyka dane poczenie, istnieje niewielkie niebezpieczestwo

zalania daniami atakowanego systemu i doprowadzenia go do awarii.

Jeeli w wywoaniu narzdzia nie podasz zakresu portów, przeskanowany zostanie ty-

sic najczciej uywanych portów. O ile nie masz czasu do stracenia, zawsze zaleca si

przeprowadzenie skanowania wszystkich portów. Powód jest prosty: administratorzy

Skanowanie

71

czsto próbuj chroni usug poprzez jej uruchomienie na niestandardowym porcie.

Przeskanowanie wszystkich portów nastpuje po uyciu opcji

-p

w wywoaniu narz-

dzia Nmap. Z kolei opcja

-PN

informuje narzdzie Nmap, e zalecane jest przeprowadze-

nie skanowania wszystkich urzdze. Uycie wymienionej opcji moe doprowadzi do

wyczenia wykrywania komputerów i zmuszenia narzdzia do przeskanowania ka-

dego systemu, tak jakby by wczony. To niezwykle uyteczna moliwo podczas wy-

krywania systemów i portów, które wczeniej mogy zosta przeoczone.

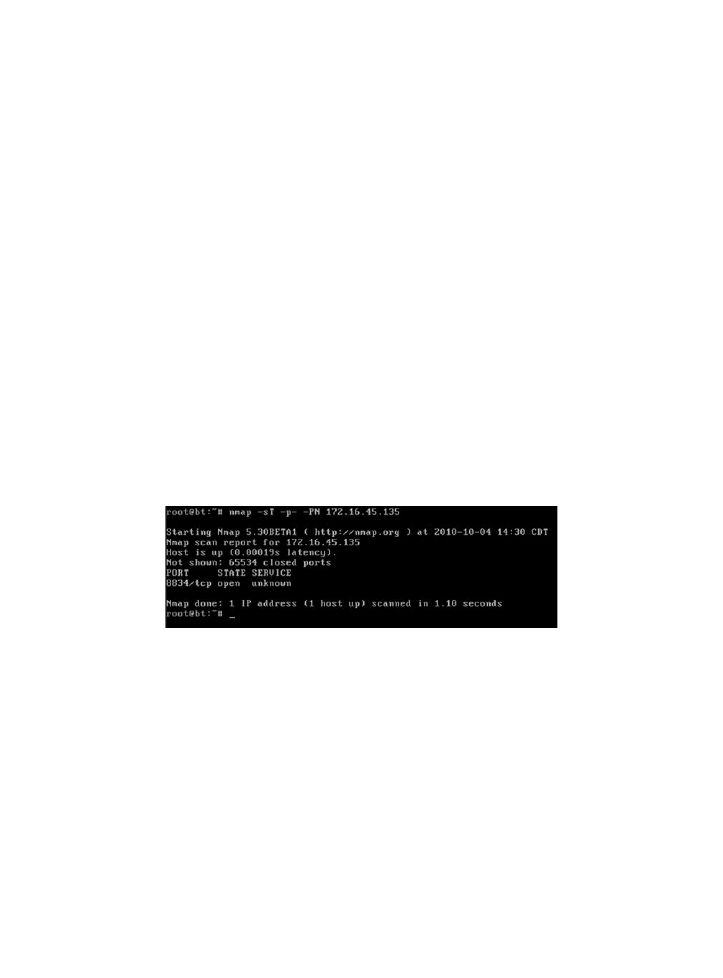

Aby przeprowadzi skanowanie TCP, z poziomu powoki wydaj polecenie:

nmap –sT -p- -PN 172.16.45.135

Warto powici chwil na przeanalizowanie powyszego polecenia. Pierwsze sowo

nmap

powoduje uruchomienie narzdzia Nmap, opcja

-sT

nakazuje przeprowadzenie

skanowania TCP. T opcj jednak rozbijemy na czynniki pierwsze:

-s

pozwala na wska-

zanie rodzaju wykonywanego skanowania, natomiast

-T

oznacza skanowanie typu TCP.

Opcja

-p

zostaa uyta w celu przeprowadzenia skanowania wszystkich portów, a nie

domylnego tysica. Opcji

-PN

uyto w celu pominicia fazy wykrywania komputerów

i przeprowadzenie skanowania wszystkich adresów, tak jakby systemy byy wczone

i odpowiaday na dania ping. Wreszcie, w poleceniu podajemy adres IP skanowanego

komputera. Oczywicie adres, którego uyjesz, powinien by inny ni podany w przy-

kadzie! Na rysunku 3.2 pokazano proces przeprowadzenia skanowania TCP przez na-

rzdzie Nmap i wygenerowane w jego wyniku dane wyjciowe.

RYSUNEK 3.2.

Skanowanie TCP i otrzymane w jego wyniku dane wyjciowe

Czasami proces skanowania trzeba przeprowadzi wzgldem caej podsieci lub pewne-

go zakresu adresów IP. W takim przypadku narzdziu Nmap naley zleci przeprowa-

dzenie skanowania cigego zakresu adresów IP poprzez doczenie ostatniego oktetu

kocowego adresu IP, np.:

nmap –sT -p- -PN 172.16.45.1-254

Wydanie powyszego polecenia spowoduje przeskanowanie przez narzdzie Nmap

wszystkich komputerów o adresach IP od 172.16.45.1 do 172.16.45.254. Podobnie jak

w przypadku przeczesywania sieci za pomoc pakietów ping, take powysze rozwi-

zanie to potna technika, dziki której moesz znacznie poprawi swoj wydajno

podczas skanowania.

72

Hacking i testy penetracyjne. Podstawy

Jeeli musisz przeprowadzi skanowanie serii komputerów o niekolejnych adresach IP,

moesz utworzy plik tekstowy i umieci w nim list adresów IP do przeskanowania,

po jednym adresie w kadym wierszu. Nastpnie w wywoaniu narzdzia Nmap uyj

opcji

-iL cieka_dostpu_do_pliku

. W ten sposób wszystkie wymienione w pliku kom-

putery zostan przeskanowane po wydaniu pojedynczego polecenia. Kiedy istnieje

moliwo, zawsze staraj si tworzy pojedynczy plik tekstowy zawierajcy adresy IP

wszystkich komputerów, które s Twoimi celami. Wikszo omawianych w ksice

narzdzi posiada opcj lub mechanizm pozwalajcy na wczytanie tych danych z pliku

tekstowego, co oszczdza Twój czas poprzez uniknicie koniecznoci nieustannego

wprowadzania tych samych danych. Co waniejsze, im mniej razy wprowadzasz adres

IP, tym mniejsze niebezpieczestwo popenienia pomyki i przeskanowania niewaci-

wego komputera.

Uycie narzdzia Nmap do przeprowadzenia skanowania SYN

Skanowanie SYN to bezsprzecznie najpopularniejszy rodzaj skanowania portów prze-

prowadzany przez narzdzie Nmap. Istnieje wiele powodów jego popularnoci, a jeden

z nich to fakt, e ten rodzaj skanowania jest domylnie przeprowadzany przez narz-

dzie Nmap. Jeeli uruchomisz narzdzie Nmap bez wskazania rodzaju skanowania (za

pomoc opcji

-s

), to Nmap domylnie przeprowadzi skanowanie SYN.

Pomijajc aspekt ustawienia skanowania SYN jako domylnego, jego popularno wy-

nika take z szybkoci dziaania — jest znacznie szybsze ni skanowanie TCP, a przy

tym pozostaje stosunkowo bezpieczne i minimalizuje niebezpieczestwo doprowadze-

nia do awarii skanowanego komputera lub uznania skanowania za atak typu DOS. Wik-

sza szybko skanowania SYN wie si z tym, e zamiast penego procesu nawizania

poczenia przeprowadza tylko jego dwa pierwsze kroki.

W skanowaniu SYN komputer przeprowadzajcy operacj skanowania wysya pakiet

SYN, na który skanowany komputer odpowiada pakietem SYN/ACK (oczywicie przy za-

oeniu, e port jest uywany i niefiltrowany), podobnie jak ma to miejsce w skanowaniu

TCP. Jednak na tym etapie zamiast odpowiedzie tradycyjnym pakietem ACK, komputer

skanujcy wysya pakiet RST (zerowania). Wspomniany pakiet nakazuje skanowanemu

komputerowi zignorowanie poprzednich pakietów i zamknicie poczenia pomidzy

dwoma komputerami. Jak wida, wiksza szybko skanowania SYN w porównaniu ze

skanowaniem TCP wynika z mniejszej liczby przesyanych pakietów pomidzy kom-

puterami. Wprawdzie kilka pakietów mniej nie kojarzy si ze zbyt du oszczdnoci,

ale ta liczba moe szybko si zwikszy podczas skanowania wielu komputerów.

Jeeli zechcemy porówna proces nawizywania poczenia z rozmow telefoniczn,

skanowanie SYN mona przedstawi nastpujco: dzwonicy wykrca numer do osoby,

czeka, a ona odbierze telefon i powie „Halo”, a wtedy odkada suchawk bez sowa.

Inn zalet skanowania SYN jest to, e w pewnych sytuacjach oferuje okrelony poziom

anonimowoci. Z tego powodu ten rodzaj skanowania jest czsto okrelany mianem

Skanowanie

73

skanowania stealth. Poniewa proces nawizania poczenia nigdy nie zostaje w peni

przeprowadzony, oficjalnie poczenie nigdy nie zostaje nawizane w 100%. Pewne

aplikacje i systemy zapisu informacji w plikach dzienników zdarze wymagaj pene-

go nawizania poczenia, aby informacje na ten temat zostay zarejestrowane. Ponie-

wa w plikach dzienników zdarze bd rejestrowane tylko w peni nawizane po-

czenia, a skanowanie SYN nigdy oficjalnie nie nawie ani jednego poczenia, przez

wiele aplikacji pozostanie ono niezauwaone. Pamitaj o wyjtkach od przedstawionej

reguy. Wszystkie nowoczesne zapory sieciowe i uywane obecnie systemy wykrywa-

nia wama s w stanie wykry i zgosi skanowanie SYN!

Poniewa skanowanie SYN to domylny rodzaj skanowania przeprowadzany przez na-

rzdzie Nmap, nie ma koniecznoci jego wskazywania za pomoc opcji

-s

. Jednak w tej

ksice koncentrujemy si na podstawach, wic warto wyrobi sobie nawyk wyranego

wskazywania wybranego rodzaju skanowania.

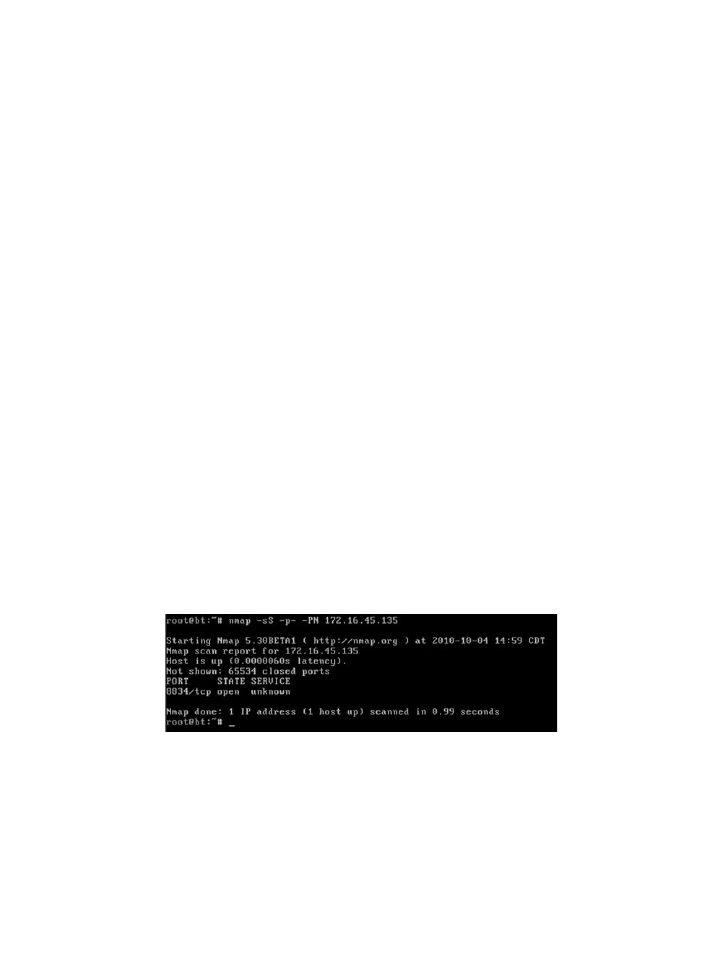

Aby przeprowadzi skanowanie typu SYN, z poziomu powoki wydaj przedstawione

poniej polecenie:

nmap –sS -p- -PN 172.16.45.135

Samo polecenie jest dokadnie takie samo jak uyte w poprzednim przykadzie, ale z jed-

nym wyjtkiem: zamiast opcji

-sT

zostaa uyta opcja

-sS

. W ten sposób narzdzie Nmap

otrzymao polecenie przeprowadzenia skanowania SYN, a nie TCP. Rodzaj skanowania

bardzo atwo zapamita: litera

T

wskazuje TCP, natomiast litera

S

wskazuje SYN. Po-

zostae opcje uyte w powyszym poleceniu zostay dokadnie omówione w poprzed-

nim przykadzie. Jeli zapomniae ich znaczenia, powró do punktu „Uycie narzdzia

Nmap do przeprowadzenia skanowania TCP”, w której znajdziesz ich objanienie. Na

rysunku 3.3 pokazano dane wyjciowe wygenerowane przez operacj skanowania SYN

wskazanego komputera.

RYSUNEK 3.3.

Skanowanie SYN i otrzymane w jego wyniku dane wyjciowe

Powi chwil na porównanie cakowitego czasu przeprowadzenia poszczególnych

operacji skanowania TCP i SYN. Wspomniane czasy zostay pokazane na rysunkach 3.2

i 3.3. Nawet w tak prostym przypadku skanowania pojedynczego komputera wyranie

wida, e skanowanie SYN zostao przeprowadzone w krótszym czasie.

74

Hacking i testy penetracyjne. Podstawy

Uycie narzdzia Nmap do przeprowadzenia skanowania UDP

Podczas skanowania portów jeden z bdów najczciej popenianych przez nowicjuszy

zajmujcych si testami penetracyjnymi to zlekcewaenie UDP. Aspirujcy do miana

hakerów bardzo czsto uruchamiaj narzdzie Nmap, przeprowadzaj pojedyncze ska-

nowanie (najczciej typu SYN) i przechodz do operacji skanowania pod ktem po-

datnoci systemu na atak. Nigdy nie powiniene lekceway wagi skanowania portów

UDP! Rezygnacj z przeprowadzenia skanowania UDP mona porówna do opuszcze-

nia czytania wskazówek lub przypisów w ksice. Wprawdzie prawdopodobnie dobrze

zrozumiesz temat, ale moe Ci umkn wiele szczegóów.

Trzeba koniecznie zrozumie, e oba rodzaje skanowania — typu TCP i SYN — opiera-

j si na komunikacji TCP. Wspomniany TCP to akronim Transmission Control Protocol,

natomiast UDP to akronim User Datagram Protocol. Komputery mog si midzy sob

komunikowa za pomoc TCP lub UDP, a pomidzy wymienionymi protokoami wy-

stpuje wiele kluczowych rónic.

Protokó TCP jest uznawany za „protokó zorientowany pod ktem poczenia”, ponie-

wa wymaga, aby komunikacja pomidzy nadawc i odbiorc pozostaa zsynchronizo-

wana. Ten proces gwarantuje, e pakiety przekazywane pomidzy komputerami pozo-

stan nietknite i bd dostarczane w kolejnoci ich wysyania. Z drugiej strony protokó

UDP jest uznawany za „bezpoczeniowy”, poniewa nadawca po prostu wysya pa-

kiety do odbiorcy bez stosowania jakiegokolwiek mechanizmu gwarantujcego ich do-

starczenie. Kady z wymienionych protokoów ma swoje wady i zalety w kategoriach

szybkoci dziaania, niezawodnoci i sprawdzania pod ktem wystpowania bdów.

Aby w peni opanowa sztuk skanowania portów, powiniene w peni zrozumie wy-

mienione protokoy. Ich poznanie wymaga czasu.

Przypomnij sobie, jak porównalimy proces nawizywania poczenia do rozmowy te-

lefonicznej. Wspomniany proces nawizania poczenia to kluczowy komponent komu-

nikacji TCP pozwalajcy na zachowanie synchronizacji pomidzy nadawc i odbiorc.

Poniewa protokó UDP jest bezpoczeniowy, ten rodzaj komunikacji mona porów-

na do wrzucenia listu do skrzynki pocztowej. W wikszoci przypadków nadawca po

prostu umieszcza na kopercie adres odbiorcy, nakleja znaczek, a nastpnie wrzuca list

do skrzynki pocztowej. Pracownik poczty zbiera listy, poczta wysya do odpowiednich

miejscowoci, a na kocu listonosz dostarcza je adresatom. W tym przykadzie nadawca

nie otrzymuje potwierdzenia dostarczenia listu adresatowi. Odkd pracownik poczty

wyjmie list ze skrzynki pocztowej, nie ma adnej gwarancji dostarczenia listu do adresata.

Skoro poznae podstawowe rónice pomidzy protokoami TCP i UDP, musisz teraz

zapamita, e nie kada usuga korzysta z protokou TCP. Niektóre z waniejszych

usug wykorzystujcych protokó UDP to midzy innymi DHCP, DNS (do poszczegól-

nych zapyta), SNMP i TFTP. Jedn z najwaniejszych cech osoby przeprowadzajcej

testy penetracyjne powinna by dokadno. Przeoczenie lub niedostrzeenie usugi na

Skanowanie

75

skutek braku przeprowadzenia skanowania UDP testowanego komputera moe si oka-

za dla Ciebie bardzo kopotliwe.

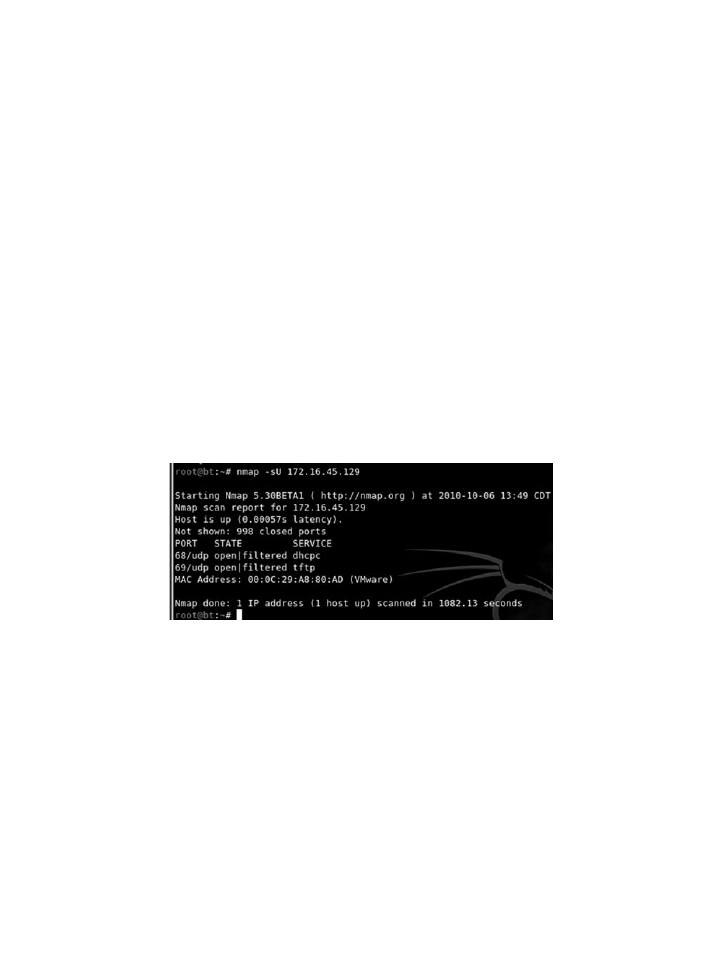

Zarówno skanowanie TCP, jak i SYN opiera si na protokole TCP. Jeeli chcesz wykry

usugi wykorzystujce protokó UDP, musisz przeprowadzi skanowanie UDP za po-

moc narzdzia Nmap. Na szczcie narzdzie znacznie uatwia to zadanie. Aby prze-

prowadzi skanowanie UDP wybranego celu ataku, z poziomu powoki wydaj nastpu-

jce polecenie:

nmap –sU 172.16.45.129

Zwró uwag na rónice pomidzy powyszym poleceniem i poleceniami przedstawio-

nymi w poprzednich przykadach. W pierwszej kolejnoci nakazujemy narzdziu Nmap

przeprowadzenie skanowania UDP, na co wskazuje opcja

-sU

. Bystry Czytelnik od razu

zauway brak opcji

-p

i

-PN

w poleceniu. Powód ich braku jest bardzo prosty: skanowa-

nie UDP jest bardzo wolne. Przeprowadzenie nawet podstawowego skanowania UDP

domylnego tysica portów moe zaj 20 – 30 minut. Moesz równie zauway zmia-

n adresu IP. W omawianym przykadzie skanowany jest komputer dziaajcy pod kon-

trol systemu Linux wraz z uruchomion usug TFTP. Dziki temu bdziesz móg zo-

baczy wyniki skanowania. Na rysunku 3.4 pokazano uruchomienie skanowania UDP

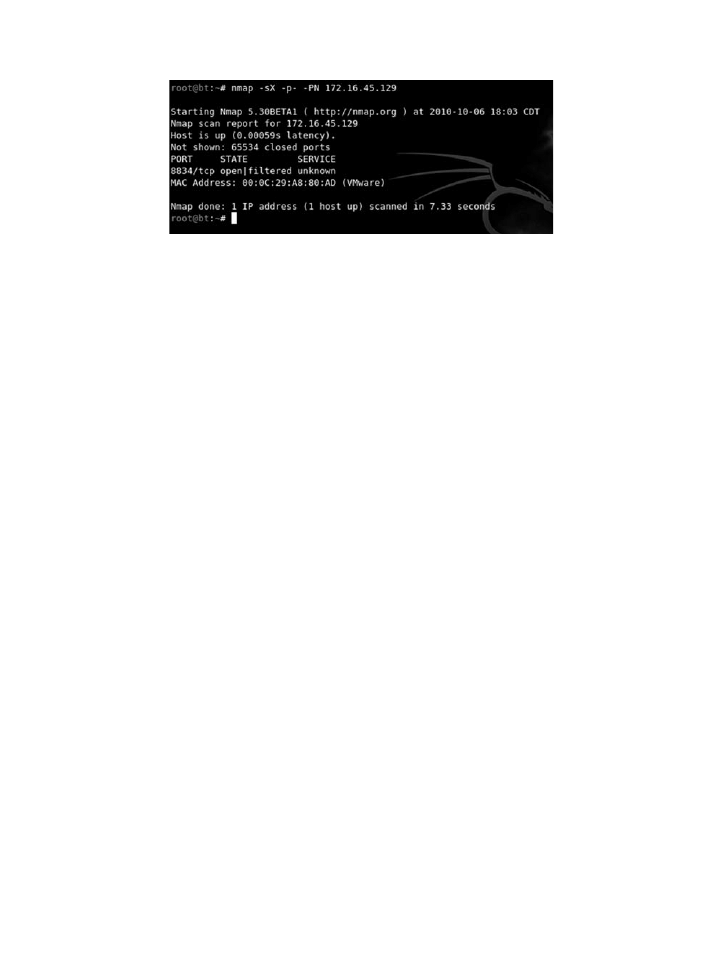

i dane wyjciowe wygenerowane w jego wyniku.

RYSUNEK 3.4.

Skanowanie UDP i otrzymane w jego wyniku dane wyjciowe

Musisz koniecznie zapamita, e komunikacja UDP nie wymaga otrzymania odpowie-

dzi od adresata pakietu. Skoro komputer docelowy nie udziela odpowiedzi informuj-

cej o otrzymaniu pakietu, jak narzdzie Nmap moe odróni port otwarty od portu

chronionego przez zapor sieciow? Innymi sowy, jeeli usuga jest dostpna i przyj-

muje pakiety UDP, normalne jej zachowanie polega po prostu na akceptacji pakietu,

ale bez wysyania nadawcy odpowiedzi w stylu „Otrzymaem pakiet”. Podobnie jest

w przypadku zapór sieciowych: czsto ich strategia polega na akceptacji pakietu i nie-

wysyaniu adnej odpowiedzi do jego nadawcy. W omawianym przykadzie nawet jeli

jeden pakiet przejdzie, a drugi zostanie zablokowany przez zapor sieciow, to z po-

wodu braku udzielenia nadawcy odpowiedzi nie ma moliwoci okrelenia, czy pakiet

zosta zaakceptowany przez usug, czy odrzucony przez zapor sieciow.

76

Hacking i testy penetracyjne. Podstawy

Z tego powodu narzdzie Nmap ma bardzo utrudnione zadanie podczas ustalania, czy

dany port jest otwarty, czy filtrowany. Dlatego te w przypadku braku odpowiedzi na

operacj skanowania UDP narzdzie Nmap wywietla dla danego portu wiadomo

o treci „open | filtered”. Trzeba w tym miejscu koniecznie wspomnie, e w rzadkich

przypadkach usuga UDP bdzie wysyaa odpowied do nadawcy pakietu. Wówczas

narzdzie Nmap jest wystarczajco inteligentne, aby okreli dziaajc usug i opisa

dany port jako otwarty („open”).

Jak ju wczeniej wspomniano, osoby dopiero rozpoczynajce prac polegajc na prze-

prowadzaniu testów penetracyjnych bardzo czsto nie doceniaj wagi skanowania UDP.

Prawdopodobnie wynika to z faktu, e wikszo zwykych operacji skanowania UDP

nie dostarcza zbyt wielu informacji, a niemal kady port zostaje okrelony jako „open |

filtered”. Po przejrzeniu przykadowych danych wyjciowych uzyskanych w wyniku

przeskanowania kilku komputerów bardzo atwo mona poczu si rozczarowanym

wynikami skanowania UDP. Jednak nie wszystko stracone! Twórcy narzdzia Nmap

dostarczyli nam sposobu na otrzymanie znacznie bardziej uytecznych wyników ska-

nowania UDP.

Aby otrzyma znacznie dokadniejsze wyniki ze skanowania UDP komputera, w pole-

ceniu inicjujcym skanowanie umie opcj

-sV

. Opcja ta jest przeznaczona do przepro-

wadzania skanowania wersji, ale w omawianym przypadku pomaga równie w zaw-

eniu wyników skanowania UDP.

Po wczeniu skanowania wersji narzdzie Nmap wysya dodatkowe próbki do kadego

portu okrelonego w wynikach skanowania UDP jako „open | filtered”. Te dodatkowe

próbki podejmuj prób identyfikacji usug poprzez wysanie specjalnie przygotowanych

pakietów. Dziki wspomnianym specjalnie przygotowanym pakietom znacznie czciej

mona osign sukces w prowokowaniu adresata do udzielenia odpowiedzi. Bardzo

czsto prowadzi to do zmiany wyniku oznaczenia portu z „open | filtered” na „open”.

Jak ju wczeniej wspomniano, najprostszy sposób dodania skanowania wersji do ska-

nowania UDP polega na uyciu opcji

-sV

. Zwró uwag, e poniewa wczeniej uyta

zostaa opcja

-sU

, wskazujca rodzaj skanowania, to du liter

V

mona doda do ist-

niejcej opcji

-sU

. W ten sposób powstaje ponisze polecenie:

nmap –sUV 172.16.45.135

Uycie narzdzia Nmap do przeprowadzenia skanowania Xmas

W wiecie komputerów RFC jest dokumentem zawierajcym specyfikacj techniczn

opisujc dan technologi bd standard. Dokument RFC moe zawiera ogromn

ilo szczegóowych informacji dotyczcych wewntrznego sposobu dziaania okrelo-

nego systemu. Poniewa dokument ten zawiera szczegóy techniczne dotyczce tego,

jak system powinien dziaa, atakujcy i hakerzy czsto przegldaj dokumentacj w po-

szukiwaniu potencjalnych saboci lub dziur. Skanowanie typu Xmas i Null pozwala na

wykorzystanie tego rodzaju dziur.

Skanowanie

77

Nazwa skanowania Xmas bierze si z faktu wczenia flag FIN, PSH i URG pakietu.

W wyniku tego pakiet ma wczonych tak duo flag, e czsto jest okrelany mianem

„wieccego jak choinka

2

”. Poniewa wczeniej omówilimy ju komunikacj TCP i pro-

ces nawizywania poczenia, powinno by dla Ciebie jasne, e pakiet Xmas jest bardzo

nietypowy z powodu braku wczonej flagi SYN lub ACK. Wspomniana nietypowo

pakietu ma swój cel. Jeeli implementacja TCP w skanowanym systemie dziaa zgodnie

z zaoeniami przedstawionymi w odpowiednim dokumencie RFC, jeden z nietypowych

pakietów mona wysa w celu okrelenia stanu portu.

Zgodnie z informacjami przedstawionymi w dokumencie RFC dotyczcym protokou

TCP: jeli zamknity port otrzyma pakiet nieposiadajcy wczonych flag SYN, ACK lub

RST (czyli np. pakiet utworzony przez skanowanie Xmas), to port powinien udzieli od-

powiedzi w postaci pakietu wraz z wczon flag RST. Co wicej, wedug tego samego

dokumentu RFC jeli port jest wczony i otrzyma pakiet bez ustawionej flagi SYN, ACK

lub RST, pakiet powinien by zignorowany. Powi chwil na ponowne przeczytanie

dwóch poprzednich zda, poniewa maj one znaczenie krytyczne do zrozumienia od-

powiedzi, któr bdziemy otrzymywa w wyniku przeprowadzenia skanowania Xmas.

Jeli przyjmiemy zaoenie o penej zgodnoci atakowanego systemu operacyjnego ze

specyfikacj przedstawion w dokumencie RFC TCP, narzdzie Nmap ma moliwo

okrelenia stanu portu bez przeprowadzania penego poczenia z atakowanym kom-

puterem, a nawet bez inicjowania takiego poczenia. Uyte zostao wyraenie „jeli

przyjmiemy zaoenie”, poniewa nie kady dostpny obecnie na rynku system opera-

cyjny jest w peni zgodny z RFC. Ogólnie rzecz biorc, skanowanie Xmas i Null spraw-

dza si w odniesieniu do komputerów dziaajcych pod kontrol systemu UNIX i Linux,

ale nie Windows. Dlatego te wymienione rodzaje skanowania s nieefektywne, jeli

atakowany komputer posiada system operacyjny firmy Microsoft.

Aby przeprowadzi skanowanie Xmas, wystarczy po prostu w przedstawionym poprzed-

nio poleceniu zastpi opcj

-sU

opcj

-sX

. Wykonanie penego skanowania nastpuje

wic po wydaniu z poziomu powoki poniszego polecenia:

nmap –sX -p- -PN 172.16.45.129

Na rysunku 3.5 pokazano uruchomienie skanowania Xmas wzgldem komputera dzia-

ajcego pod kontrol systemu Linux.

Uycie narzdzia Nmap do przeprowadzenia skanowania Null

Skanowanie Null, podobnie jak Xmas, wykorzystuje pakiety niezgodne ze zdefiniowa-

nymi zaoeniami komunikacji TCP. Pod wieloma wzgldami skanowanie Null jest ca-

kowitym przeciwiestwem skanowania Xmas, poniewa wykorzystuje pakiety, które

s pozbawione jakichkolwiek flag (czyli s zupenie puste).

2

Sowo Xmas oznacza w jzyku angielskim wita Boego Narodzenia — przyp. tum.

78

Hacking i testy penetracyjne. Podstawy

RYSUNEK 3.5.

Skanowanie Xmas i otrzymane w jego wyniku dane wyjciowe

Zaatakowany system odpowiada na skanowanie Null w dokadnie taki sam sposób jak

w przypadku skanowania Xmas. Otwarty port w skanowanym systemie nie bdzie udzie-

la adnej odpowiedzi narzdziu Nmap, podczas gdy zamknity port odpowie pakietem

RST. Warto w tym miejscu przypomnie, e tego rodzaju skanowanie jest niezawodne

jedynie w przypadku systemu operacyjnego, który pozostaje w peni zgodny ze specy-

fikacj RFC TCP.

Jedn z najwikszych zalet stosowania skanowania Xmas i Null jest w pewnych sytu-

acjach moliwo ominicia prostych filtrów i list kontroli dostpu (ang. Access Control

List — ACL). Niektóre z prymitywnych filtrów dziaaj poprzez blokowanie przycho-

dzcych pakietów SYN. Osoba stosujca tego rodzaju filtry sdzi, e odrzucanie pakie-

tów SYN przez system uniemoliwi przeprowadzenie procesu nawizania poczenia.

Jeeli nie dojdzie do procesu nawizania poczenia, nie wystpi strumie komunikacji

TCP pomidzy systemami, a dokadniej: adna komunikacja TCP nie bdzie moga zo-

sta zainicjowana poza tak chronionym komputerem.

Trzeba koniecznie zrozumie, e celem skanowania Xmas i Null nie jest utworzenie ja-

kiegokolwiek kanau komunikacji, lecz jedynie okrelenie, czy dany port jest otwarty,

czy zamknity.

Majc na uwadze dwa powysze akapity, rozwamy nastpujcy przykad. Przyjmuje-

my zaoenie, e administrator sieci w osobie Bena Owneda zainstalowa prost zapor

sieciow, która ma uniemoliwi inicjowanie z zewntrz jakichkolwiek pocze z jego

systemem. Wspomniana zapora sieciowa dziaa po prostu poprzez odrzucanie caego

nadchodzcego ruchu sieciowego, na pocztku którego znajduje si pakiet SYN. Ben za-

trudni swojego przyjaciela (etycznego hakera) do przeskanowania jego systemu. Etycz-

ny haker przeprowadza skanowanie TCP, które nie przynosi adnych wyników. Ponie-

wa jest dowiadczonym hakerem, przeprowadza kolejne operacje skanowania, tym

razem UDP, Xmas i Null. Na twarzy etycznego hakera pojawia si umiech, gdy dostrze-

ga, e skanowanie Xmas i Null ujawnio w systemie Bena otwarte porty.

Powyszy scenariusz mona zrealizowa za pomoc narzdzia Nmap, poniewa pozwa-

la ono na utworzenie pakietów bez wczonej flagi SYN. Skoro filtr odrzuca jedynie pa-

kiety przychodzce, które zawieraj flag SYN, to pakiety wygenerowane przez ska-

Skanowanie

79

nowanie Xmas i Null s przepuszczane. Aby przeprowadzi skanowanie Null, naley

z poziomu powoki wyda nastpujce polecenie:

nmap –sN -p- -PN 172.16.45.129

Podsumowanie skanowania portów

Po omówieniu podstaw skanowania portów warto jeszcze wspomnie o kilku opcjach,

które moesz uzna za uyteczne po zdobyciu wikszego dowiadczenia w zakresie prze-

prowadzania testów penetracyjnych.

Jak ju wczeniej wspomniano, opcja

-sV

powoduje przeprowadzenie skanowania wer-

sji. W trakcie tego skanowania narzdzie Nmap wysya próbki do otwartych portów

i próbuje ustali pewne informacje o usudze nasuchujcej na danym porcie. O ile to

moliwe, narzdzie Nmap dostarczy szczegóowych informacji o usudze, jak na przy-

kad numer wersji. Tego rodzaju informacje powiniene zachowa w swoich notatkach.

Uywanie opcji

-sV

jest zalecane w kadej sytuacji, gdy tylko jest moliwe, zwaszcza

w przypadku nietypowych lub nieoczekiwanych portów — przecie przebiegy admi-

nistrator móg przenie obsug serwera WWW na port 34567, aby spróbowa j w ten

sposób dodatkowo ochroni.

Narzdzie Nmap zawiera opcj

-T

, pozwalajc na zmian szybkoci skanowania por-

tu. Warto liczbowa wymienionej opcji mieci si w zakresie od

0

do

5

, gdzie

0

oznacza

najwolniejsze skanowanie, natomiast

5

— najszybsze. Zastosowanie wspomnianej opcji

bdzie uyteczne w sytuacji, w której bdziesz próbowa unikn wykrycia operacji ska-

nowania poprzez jej spowolnienie. Inny przykad: masz do przeskanowania ogromn

liczb adresów IP, a jednoczenie ilo czasu jest ograniczona, rezygnujesz wic z pene-

go skanowania na rzecz szybszego. Musisz pamita, e w przypadku najszybszej ope-

racji skanowania narzdzie Nmap moe dostarcza mniej dokadnych wyników.

Wreszcie, opcja

-O

moe by uyteczna podczas ustalania systemu operacyjnego uywa-

nego w skanowanym komputerze. Przydaje si, gdy chcesz sprawdzi, czy atakujesz

komputer dziaajcy pod kontrol systemu operacyjnego Windows, Linux, a moe jesz-

cze innego. Poznanie rodzaju systemu operacyjnego w atakowanym komputerze zaosz-

czdzi Ci czasu, poniewa pozwala skoncentrowa si na atakowaniu znanych sabych

punktów tego systemu. Nie ma adnego sensu próba wykorzystania sabych punktów

systemu Linux, jeli atakowany komputer dziaa pod kontrol Windows.

Po zakoczeniu skanowania portów w atakowanym komputerze powiniene posiada

list otwartych portów i dziaajcych na nich usug. Te informacje trzeba zachowa, a na-

stpnie dokadnie przeanalizowa. Podczas analizy danych wyjciowych dostarczonych

przez narzdzie Nmap powi chwil na prób zalogowania si do usug zdalnego do-

stpu, które moge wykry podczas skanowania. W kolejnym rozdziale bd przedsta-

wione narzdzia pozwalajce na przeprowadzenie ataku typu brute force w celu zalogo-

wania si. Na obecnym etapie moesz spróbowa si zalogowa z uyciem domylnych

nazw uytkowników i hase. Ponadto spróbuj si zalogowa, uywajc informacji, nazw

80

Hacking i testy penetracyjne. Podstawy

uytkowników i adresów e-mail zebranych w fazie rekonesansu. Istnieje moliwo

ukoczenia testu penetracyjnego po prostu poprzez odkrycie otwartego zdalnego po-

czenia i zalogowanie si do systemu za pomoc domylnej nazwy uytkownika i ha-

sa. Telnet i SSH to doskonae przykady usug zdalnego dostpu, do których zawsze

powiniene spróbowa si zalogowa. Poniej przedstawiono polecenia pozwalajce na

zalogowanie si do wymienionych usug:

telnet docelowy_adres_ip

ssh root@docelowy_adres_ip

W powyszych poleceniach

docelowy_adres_ip

oznacza adres atakowanego komputera.

W wikszoci przypadków te próby oka si nieudane, ale niekiedy zakocz si po-

wodzeniem.

SKANOWANIE SYSTEMU

POD KTEM JEGO PODATNOCI NA ATAK

Majc list adresów IP, otwartych portów i usug dziaajcych w atakowanym kompu-

terze, mona przystpi do jego przeskanowania w poszukiwaniu luk w zabezpiecze-

niach. Luka to saby punkt w oprogramowaniu lub konfiguracji systemu, umoliwiajcy

przeprowadzenie ataku. Luki mog wystpowa w wielu rónych postaciach i odmia-

nach, ale najczciej s powizane z niezainstalowaniem odpowiednich poprawek. Pro-

ducenci oprogramowania czsto wydaj poprawki, w których usuwane s znane pro-

blemy bd luki w zabezpieczeniach. Oprogramowanie i system bez zainstalowanych

poprawek bardzo czsto staj si celem ataku penetracyjnego, poniewa niektóre luki

pozwalaj na zdalne wykonywanie kodu. Wspomniane zdalne wykonywanie kodu to

niewtpliwie wity Graal hakera.

Trzeba koniecznie zrozumie, e operacja skanowania pod ktem podatnoci systemu

na atak — i otrzymane dziki niej wyniki — prowadzi bezporednio do trzeciego kro-

ku testu penetracyjnego, którym jest uzyskanie dostpu do atakowanego systemu. Aby

przeskanowa system pod ktem wykorzystania jego luk w zabezpieczeniach, musisz

uy odpowiedniego skanera. Do dyspozycji masz wiele dobrych skanerów, ale w ni-

niejszej ksice skoncentrujemy si na narzdziu Nessus.

Nessus to doskonae narzdzie dostpne bezpatnie dla uytkowników domowych. Na

witrynie producenta moesz je pobra i otrzyma bezpatnie klucz rejestracyjny. Jeeli

chcesz uywa Nessusa w firmie, bdziesz musia pobra wersj Professional (a nie Home)

i za ni zapaci. Obecnie opata wynosi 1500 dolarów rocznie. W ksice bdziemy ko-

rzystali z narzdzia w wersji dla uytkowników domowych (bezpatnej).

Narzdzie Nessus dziaa zarówno w systemie Linux, jak i Windows, a jego instalacja jest

bardzo atwa. Nessus dziaa na zasadzie klient-serwer. Po zakoczeniu konfiguracji ser-

wer dziaa niewidocznie w tle, natomiast Ty komunikujesz si z nim za pomoc prze-

gldarki internetowej. Aby zainstalowa narzdzie Nessus w systemie, wykonaj przed-

stawione poniej kroki.

Skanowanie

81

1.

Pobierz plik instalacyjny z witryny http://www.tenable.com/products/nessus.

2.

Na podanej witrynie zarejestruj si (podajc adres e-mail) w celu otrzymania bez-

patnego klucza. Producent wygeneruje dla Ciebie unikalny klucz, który wykorzy-

stasz do odblokowania narzdzia Nessus.

3.

Zainstaluj aplikacj.

4.

Utwórz uytkownika Nessus, aby uzyska dostp do systemu.

5.

Uaktualnij wtyczki.

Jednym z kluczowych komponentów narzdzia Nessus s wtyczki. Wspomniana wtycz-

ka to niewielki blok kodu wysyany do atakowanego komputera w celu sprawdzenia, czy

wystpuje w nim znana luka w zabezpieczeniach. Narzdzie Nessus ma dosownie ty-

sice wtyczek. Trzeba je pobra z internetu po pierwszym uruchomieniu narzdzia. Do-

mylna instalacja Nessusa spowoduje, e bdzie on automatycznie uaktualnia wtyczki.

Po zainstalowaniu serwera Nessus moesz uzyska do niego dostp, uruchamiajc prze-

gldark internetow i podajc adres https://127.0.0.1:8834 — o ile próbujesz uzyska do-

stp do Nessusa na tym samym komputerze, na którym zosta zainstalowany jego ser-

wer. Nie zapomnij o podaniu protokou

https

, poniewa Nessus uywa bezpiecznego

poczenia podczas komunikacji z serwerem. Na ekranie zobaczysz ekran logowania —

musisz tutaj poda nazw uytkownika i haso utworzone podczas instalacji narzdzia.

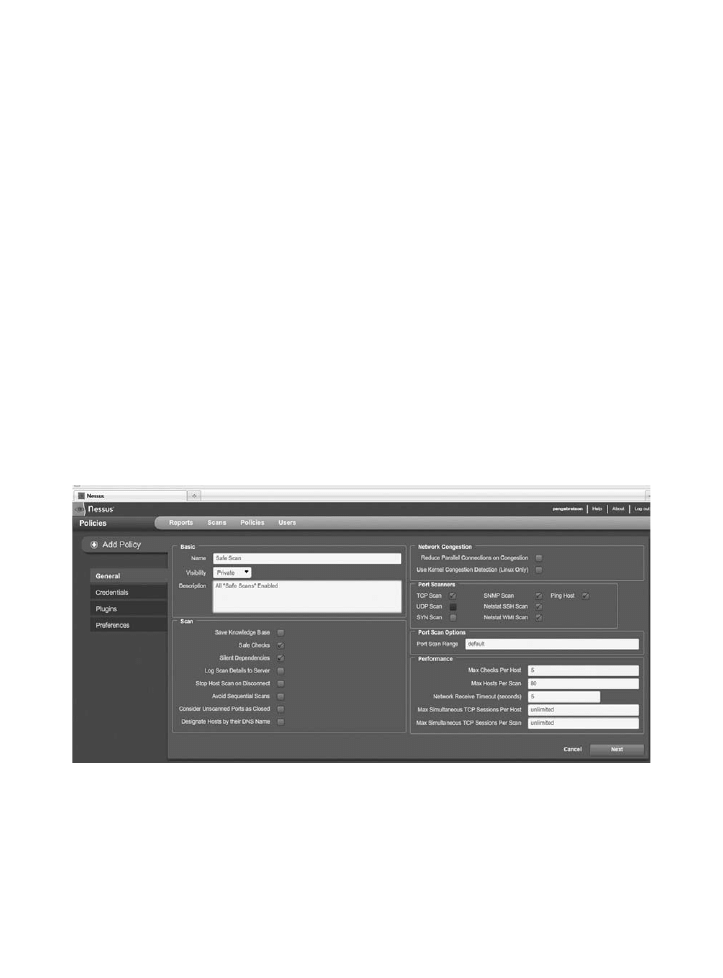

Po zalogowaniu si zobaczysz ekran podobny do pokazanego na rysunku 3.6.

RYSUNEK 3.6.

Sesja z narzdziem Nessus

Zanim bdziesz móg uywa Nessusa, musisz zdefiniowa polityk skanowania sto-

sowan przez to narzdzie. W tym celu kliknij cze Policies widoczne w górnym menu

wywietlonej strony internetowej. Konfiguracja polityki wymaga okrelenia jej nazwy.

Jeeli zamierzasz przygotowa kilka rodzajów polityki, powiniene take utworzy ich

82

Hacking i testy penetracyjne. Podstawy

opisy. Powi chwil na analiz rysunku 3.6 i zwró uwag na zaznaczenie pola wybo-

ru Safe Checks.

W trakcie pierwszej konfiguracji narzdzia Nessus powszechnie stosowane rozwizanie

polega na utworzeniu dwóch rodzajów polityki, po jednej z zaznaczon i niezaznaczo-

n opcj Safe Checks. Powód jest bardzo prosty: niektóre wtyczki i operacje sprawdzania

s uznawane za niebezpieczne, poniewa polegaj na rzeczywistej próbie wykorzysta-

nia luki w zabezpieczeniach sprawdzanego systemu. Musisz mie wiadomo, e usu-

nicie zaznaczenia pola wyboru Safe Checks moe potencjalnie doprowadzi do zaburze

dziaania sieci i systemu, a nawet do jego cakowitego wyczenia. Poprzez zdefiniowa-

nie dwóch rodzajów polityki z wczon i wyczon opcj Safe Checks moesz unikn

wprowadzenia niezamierzonych zaburze w dziaaniu sieci.

Istnieje wiele opcji, dziki którym operacj skanowania moesz dostosowa do wasnych

potrzeb. Na potrzeby przykadów omawianych w ksice bdziemy stosowali konfigu-

racj domyln. Powi chwil na przejrzenie rónych opcji. Klikajc przycisk Next wy-

wietlany w prawym dolnym rogu, przejdziesz przez wszystkie opcje dodatkowe, które

mona ustawi dla skanowania.

Po skonfigurowaniu skanowania zapisz opcje, klikajc przycisk Submit, który zostanie

wywietlony po przejrzeniu wszystkich dostpnych opcji konfiguracyjnych. Polityk

skanowania musisz skonfigurowa tylko jednokrotnie. Po zapisaniu opcji bdziesz móg

korzysta z tak przygotowanej polityki do przeprowadzania operacji skanowania syste-

mu pod ktem podatnoci na atak.

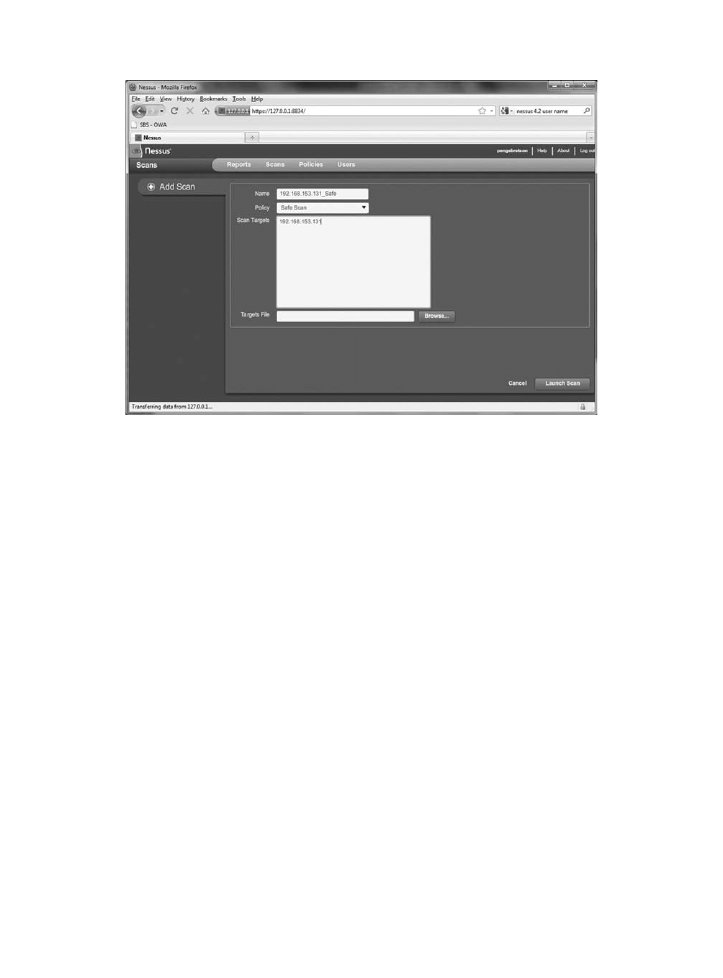

Kiedy polityka zostaa zdefiniowana i zapisana, moesz rozpocz skanowanie wybra-

nego celu. Aby rozpocz operacj, kliknij cze Scans znajdujce si w górnym menu.

Moesz podawa pojedyncze adresy w celu przeskanowania poszczególnych systemów

lub list adresów IP okrelajcych wiele systemów do przeskanowania. Zawarto strony

Scans zostaa pokazana na rysunku 3.7.

Podaj nazw dla skanowania, wybierz polityk i adres IP celu. Jeeli chcesz przeskano-

wa pojedynczy system, podaj jego adres IP w polu Scan Targets. Jeli natomiast adresy IP

celów zapisae w pliku tekstowym, moesz go wczyta po klikniciu przycisku Browse….

Gdy wszystko bdzie przygotowane, kliknicie przycisku Launch Scan znajdujcego si

w prawym dolnym rogu rozpoczyna operacj skanowania. W trakcie skanowania narz-

dzie Nessus wywietla informacje o jego przebiegu.

Kiedy narzdzie Nessus zakoczy skanowanie, jego wyniki moesz przejrze po klikni-

ciu przycisku Reports znajdujcego si w menu gównym. Wywietlony raport zawiera

szczegóow list wszystkich luk w zabezpieczeniach znalezionych przez Nessusa. Szcze-

gólnie powiniene si zainteresowa znaleziskami oznaczonymi jako High. Powi nie-

co czasu na dokadn analiz raportu i sporzdzenie szczegóowych notatek o przeska-

nowanym systemie. Przygotowane tutaj informacje wykorzystasz w kolejnym kroku

testu penetracyjnego, czyli podczas próby uzyskania dostpu do systemu.

Skanowanie

83

RYSUNEK 3.7.

Przygotowanie do rozpoczcia skanowania za pomoc narzdzia Nessus

Po zakoczeniu skanowania portów w celu znalezienia luk w zabezpieczeniach wzgl-

dem wszystkich wyznaczonych celów masz zebran wystarczajc ilo informacji, aby

przystpi do ataku na system.

JAK WICZY SKANOWANIE PORTÓW?

Najatwiejszym sposobem wiczenia operacji skanowania portów jest przygotowanie

dwóch komputerów lub uycie maszyn wirtualnych. Powiniene wypróbowa wszyst-

kie opcje i typy skanowania omówione w rozdziale. Zwró szczególn uwag na dane

wyjciowe wygenerowane przez kad operacj skanowania. Operacje skanowania

przeprowad wzgldem komputerów dziaajcych pod kontrol zarówno systemu Win-

dows, jak i Linux.

Na skanowanych komputerach powiniene wczy pewne usugi lub zainstalowa opro-

gramowanie dodatkowe, aby mie pewno, e system bdcy przedmiotem skanowania

bdzie mia otwarte porty. Dobrym rozwizaniem jest instalacja i uruchomienie FTP, ser-

wera WWW, telnetu lub SSH.

W przypadku osoby, która po raz pierwszy spotyka si ze skanowaniem portów, jed-

nym z najlepszych sposobów doskonalenia umiejtnoci jest wybór podsieci i ukrycie

adresu IP w sieci. Po ukryciu celu w podsieci zadaniem uczcego si jest jego zlokalizo-

wanie. Po odszukaniu celu kolejnym zadaniem jest przeprowadzenie penego skanowa-

nia systemu.

84

Hacking i testy penetracyjne. Podstawy

Aby pomóc w zastosowaniu przedstawionego powyej rozwizania, utworzyem pro-

sty skrypt odpowiedzialny za ukrycie systemu w danej podsieci. Kod jest przeznaczo-

ny do uruchomienia w systemie Linux. Oczywicie moesz go dowolnie zmodyfikowa

i zmieni adres IP, aby dziaa w Twojej sieci. Skrypt generuje dowoln liczb z zakresu

od 1 do 254, która nastpnie bdzie uyta jako ostatnia liczba w adresie IP komputera.

Po wygenerowaniu losowo wybranego adresu IP zostaje on przypisany komputerowi.

Dziki uruchomieniu przedstawionego skryptu bdziesz móg przewiczy prac z na-

rzdziami i technikami omówionymi w rozdziale. Kod skryptu wprowad w dowolnym

edytorze tekstów, a nastpnie zapisz plik pod nazw ip_gen.sh.

#!/bin/bash

echo "Konfiguracja komputera ofiary, to moe chwil potrwa..."

ifcong eth0 down

ifcong eth0 172.16.45.$((( $RANDOM %254) ! 1)) up

# Usunicie znaku # z pocztku poniszych wierszy powoduje uruchomienie usug w komputerze

ofiary.

# Pamitaj, w zalenoci od uywanej dystrybucji moe wystpi potrzeba zmiany cieek

dostpu.

#/etc/init.d/ssh start

# Uwaga, moe wystpi konieczno wygenerowania klucza SSH za pomoc sshd-generate.

#/etc/init.d/apache2 start

#/etc/init.d/atftpd start

echo "Komputer ofiary zosta skonfigurowany."

echo "Adres IP komputera naley do sieci 172.16.45.0/24."

echo "Moesz ju zamkn to okno i rozpocz atak... Powodzenia!"

Nastpnie otwórz okno aplikacji Terminal i przejd do katalogu, w którym zapisae

plik skryptu. Przed uruchomieniem skryptu trzeba nada plikowi uprawnienia do jego

uruchamiania. W tym celu wystarczy wyda nastpujce polecenie:

chmod 755 ip_gen.sh

Aby uruchomi skrypt, w oknie aplikacji Terminal wydaj polecenie:

./ip_gen.sh

Skrypt powinien wywietli komunikat informujcy o zakoczeniu konfiguracji kom-

putera ofiary. Dziki uyciu skryptu takiego jak przedstawiony powyej masz moli-

wo doskonalenia umiejtnoci w zakresie wyszukiwania systemu i jego skanowania.

CO DALEJ?

Po opanowaniu podstaw uywania Nmap i Nessus powiniene zagbi si w bardziej

zaawansowane opcje dostpne w obu narzdziach. W tym rozdziale przedstawiono

zaledwie uamek oferowanych przez nie moliwoci. Witryna http://insecure.org/ to do-

skonay zasób wiedzy dotyczcej narzdzia Nmap. Naprawd powiniene powici

nieco czasu na poznanie opcji wbudowanych w narzdzie Nmap. Nessus posiada take

mnóstwo funkcji dodatkowych, które nie zostay omówione w rozdziale.

Skanowanie

85

Kiedy ju bdziesz swobodnie korzysta z zaawansowanych funkcji narzdzi Nmap

i Nessus, powiniene skierowa swoj uwag ku innym dostpnym skanerom. Obecnie

dostpne s dziesitki dobrych skanerów. Wybierz kilka, zainstaluj je i poznaj ich funk-

cje. Na rynku znajdziesz take kilka produktów komercyjnych, które powiniene zna.

Nie s one opracowane wycznie jako skanery wyszukujce luki w zabezpieczeniach,

ale oferuj znacznie wicej moliwoci. Narzdzia Core Impact i Saint doskonale spraw-

dzaj si w ocenie luk w zabezpieczeniach, cho wymagaj wyoenia prawdziwych pie-

nidzy na ich zakup.

PODSUMOWANIE

W rozdziale skoncentrowalimy si na drugim kroku testu penetracyjnego, czyli przede

wszystkim na skanowaniu. Na pocztku przedstawione zostao ogólne omówienie dzia-

ania polecenia

ping

, a dopiero potem waciwe zagadnienie skanowania. Sam temat

skanowania zosta podzielony na dwie odrbne czci: skanowanie portów oraz ska-

nowanie w poszukiwaniu luk w zabezpieczeniach. Narzdzie Nmap przeznaczone do

skanowania portów pozwala na przeprowadzenie rónych typów skanowania, które

zostay omówione w rozdziale. Ponadto zademonstrowano rzeczywiste przykady i dane

wyjciowe rónych operacji skanowania, a take sposób interpretacji danych wyjcio-

wych generowanych przez narzdzie Nmap. Koncepcj skanowania w poszukiwaniu

luk w zabezpieczeniach przedstawiono poprzez uycie narzdzia Nessus. W rozdziale

znalazy si praktyczne przykady wykorzystania wymienionego narzdzia.

A

Access Control List, Patrz ACL

ACK, pakiet, 70

ACL, 78

Advanced Package Tool, Patrz APT

algorytm

Lan Manager, 111

NTLM, 112

SHA, 114

allintitle, dyrektywa, 42

APT, 21

apt-get, 21

apt-get update, 21

Aptitude, 21

atak

cross-site scripting, 148, 149, 150

reflected cross-site scripting, 150

SQL injection, 143, 144, 146, 147

stored cross-site scripting, 150

typu POC, 17

XSS, 148, 149, 150

AXFR, 54

B

Back Orifice, 173

BackTrack Linux, 21, 22

haso, 23

konsola, 24

nazwa uytkownika, 23

pobranie adresu IP, 25

Terminal, 24

uruchomienie, 22

wczenie karty sieciowej, 24

wczenie obsugi sieci, 24

wyczanie, 25

Base64, 143

brute force, 89

przeprowadzenie, 91, 92

Burp Proxy, 152

C

cache, dyrektywa, 43

CANVAS, 93

chntpw, polecenie, 116

code injection, atak, 143, 144

CORE Impact, 93

cross-site scripting, atak, 148, 149, 150

reflected, 150

stored, 150

Cryptcat, 162

D

Dawes, Rogan, 137

Defcon, 184

dig, polecenie, 56

DNS, serwer, 53, 54

dsniff, 120, 130

dyrektywy Google, 41, 44

allintitle, 42

cache, 43

filetype, 43

intitle, 42

inurl, 42

site, 41, 42

E

eth0, interfejs, 24

Ettercap, 130

etyczny hacking, Patrz test penetracyjny

Skorowidz

190

Skorowidz

F

Fast-Track, 123, 124, 125

fdisk, polecenie, 110

Fedora Security Spin, 32

filetype, dyrektywa, 43

First Order XSS, 150

FPing, 68

F-Secure Blacklight, 171

G

bufor wyszukiwarki, 43

dyrektywy, 41, 42, 43, 44

graficzny interfejs uytkownika, 23

Graphical User Interface, Patrz graficzny

interfejs uytkownika

grupy dyskusyjne, 44

GUI, Patrz graficzny interfejs uytkownika

H

Hacker Defender, 165, 166, 167, 168, 169

hacking, Patrz test penetracyjny

Harvester, 45, 46, 47, 48

haso

hash, 107

amanie, 89, 90, 106, 107, 108, 112, 114

SAM, plik, 108

zerowanie, 115, 116, 117

host, polecenie, 49, 52, 53

HTTrack, 37, 38, 39

Hydra, 90

I

instalacja oprogramowania, 21

interfejs

eth0, 24

lo, 24

intitle, dyrektywa, 42

inurl, dyrektywa, 42

J

jzyk interpretowany, 143

jzyk kompilowany, 143

John the Ripper, 107, 108, 111, 112, 113, 114,

115

JtR, Patrz John the Ripper

K

karta sieciowa

tryb mieszany, 118

tryb zwyky, 118

KATANA, 32

koncentrator, 118, 119

kopiowanie plików, 158

L

Lan Manager, algorytm, 111

LM, Patrz Lan Manager, algorytm

lo, interfejs, 24

Lodge, David, 134

Long, Johnny, 40, 62

Loopback, 24

luki w zabezpieczeniach, 96

Lyon, Gordon, 69

M

macof, 120

Maltego, 62

Martorella, Christian, 45

Matriux, 32

Medusa, 89, 90, 91, 92

MetaGooFil, 57, 58

Metasploit, 93, 94, 95, 96, 97, 98, 99, 100, 101,

103, 104

exploit, polecenie, 101, 102

Meterpreter, 104, 105, 106

Msfconsole, 95

przeprowadzenie ataku, 102

search, polecenie, 99, 102

set, polecenie, 102

show options, polecenie, 102

show payloads, polecenie, 102

use, polecenie, 102

Metasploitable, maszyna, 128

Meterpreter, powoka, 104, 105, 106

metodologia ZEH, 29, 30

Msfconsole, 95

Skorowidz

191

N

Ncat, 173

Neikter, Carl Fredrik, 163

Nessus, 80, 81, 82, 83

instalacja, 80

konfiguracja, 82

Netbus, 163, 164

Netcat, 156, 157, 158, 159, 160, 162

Netcraft, 51

Nikto, 134, 135

Nmap, 69

-O, opcja, 79

skanowanie Null, 77, 78, 79

skanowanie SYN, 72, 73

skanowanie TCP, 70, 71, 72

skanowanie UDP, 74, 75, 76

skanowanie Xmas, 76, 77

-sV, opcja, 79

-T, opcja, 79

NS Lookup, 54, 55

NTLM, algorytm, 112

O

OSSTMM, 186

OWASP, projekt, 151, 152

P

Paros Proxy, 152

pen testing, Patrz test penetracyjny

ping sweep, 67

ping, polecenie, 66, 67

plik sownika, 90

pliki, kopiowanie, 158

POC, 17

poczty, serwer, 57

podatno na atak, 17

porty, 64, 68

numery, 65

skanowanie, 68, 69, 70, 79, 83

typy, 68

poweroff, polecenie, 25

procedura nawizania poczenia, 70

Proof of Concept, Patrz POC

proxy, 141

przecznik sieciowy, 119, 120

PT, Patrz test penetracyjny

R

RainbowCrack, 130

raport, 175, 176, 177

dostarczenie, 181

nieprzetworzone dane wyjciowe, 180

streszczenie dla kierownictwa, 177

szczegóowy, 177, 178, 179

reboot, polecenie, 25

reflected cross-site scripting, atak, 150

rekonesans, 34, 35, 36, 37, 48

adresy e-mail, 45

aktywny, 37

wiczenie, 61

grupy dyskusyjne, 44

pasywny, 37, 40

serwisy spoecznociowe, 45

witryna internetowa, 37

RFC, dokument, 76

robot indeksujcy, 138

Rootkit Revealer, 171

rootkity, 164, 165

usunicie, 171

wykrywanie, 170, 171

ruch sieciowy, przechwytywanie, 118, 121

S

SAM, plik, 108

Samdump2, 110

Search Engine Assessment Tool, Patrz SEAT

SEAT, 61

serwer

DNS, 53, 54

poczty, 57

WWW, 134

SHA, algorytm, 114

shadow, plik, 114

site, dyrektywa, 41, 42

skanowanie, 64, 65, 66

fazy, 64

Null, 76, 77, 78, 79

pod ktem podatnoci na atak, 80

portów, 68, 69, 70, 79, 83

192

Skorowidz

skanowanie

stealth, 73

SYN, 72, 73

TCP, 70, 71

UDP, 74, 75, 76

Xmas, 76, 77, 78

sowniki hase, 90, 112

socjotechnika, 59, 60

SQL, 144

FROM, 145

komentarze, 146

OR, 146

SELECT, 144

WHERE, 145

zapytania, 144, 145

SQL injection, atak, 143, 144, 146, 147

stored cross-site scripting, atak, 150

Sub7, 173

Sullo, Chris, 134

SYN, pakiet, 70

SYN/ACK, pakiet, 70

T

TCP, 74

test penetracyjny, 17, 18

fazy, 27

raport, 175, 176, 177

Three-Way Handshake, 70

Transmission Control Protocol, Patrz TCP

TrueCrypt, 181

TTL, 67

U

UDP, 74

urzdzenia brzegowe, 66

User Datagram Protocol, Patrz UDP

V

Vice, 171

VNC, 100

W

WebGoat, projekt, 151, 152

WebScarab, 137, 138, 139, 140, 141, 142

Websecurify, 136, 137

white hat hacking, Patrz test penetracyjny

Whois, 48, 49, 50

Wilhelm, Thomas, 128

Wireshark, 121, 122, 123

witryna internetowa, kopiowanie, 37, 39

WWW, serwer

Nikto, 134

WebScarab, 137, 138, 139, 140, 141, 142

Websecurify, 136

X

X Window System, 23

XSS, atak, 148, 149, 150

Z

zdalne usugi, uzyskanie dostpu, 89

ZEH, metodologia, 29, 30

Zero Entry Hacking, Patrz ZEH, metodologia

zerowanie hasa, 115, 116, 117

Wyszukiwarka

Podobne podstrony:

Hacking i testy penetracyjne Podstawy

Hacking i testy penetracyjne Podstawy hactes

Bezpieczny system w praktyce Wyzsza szkola hackingu i testy penetracyjne Georgia Weidman

Ściągi na testy z socjologii, Podstawy Socjologii - K. Doktór

Cwiczenie 04 Testy penetracyjne rekonesans

BSI-wsti-02c-testy penetracyjne, enumeracja

Farmakologia testy i zagadanienia Podstawy?rmakologii ogólnej

hakin9 6 2004 testy penetracyjne demo

hacking sztuka+penetracji reklam%f3wka+ksi%b9%bfki PY5Q567BORKJTPXQMPE75HYCNH47C3KJWDLAPTI

Cwiczenie 05 Testy penetracyjne techniki skanowania

Czy przeczytałeś Pinokia -test, testy szkoła, podstawówka

Przeliczanie jednostek - kl. VI (tablica)-1, testy szkoła, podstawówka

SPRAWDZIAN KL. IV, testy szkoła, podstawówka

przyroda kl IV Plan i mapa, testy szkoła, podstawówka

Testy na podstawy pielegniarstwa, podstawy pielęgniarstwa

2009 05 Testy penetracyjne

Hacking Sztuka penetracji

Jednostki długości (2) - kl. IV, testy szkoła, podstawówka

więcej podobnych podstron