„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

MINISTERSTWO EDUKACJI

NARODOWEJ

Jarosław Pozierak

Korzystanie z programów wspomagających działania

ratownicze 315[02].Z3.02

Poradnik dla ucznia

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy

Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

1

Recenzenci:

mgr inż. Tomasz Wiśniewski

dr inż. Jarosław Chodorowski

Opracowanie redakcyjne:

mgr inż. Jarosław Pozierak

Konsultacja:

dr Justyna Bluszcz

Poradnik stanowi obudowę dydaktyczną programu jednostki modułowej 315[02].Z3.02

„Korzystanie z programów wspomagających działania ratownicze”, zawartego w modułowym

programie nauczania dla zawodu technik pożarnictwa 315[02]

Wydawca

Instytut Technologii Eksploatacji – Państwowy Instytut Badawczy, Radom 2007

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

2

SPIS TREŚCI

1. Wprowadzenie

3

2. Wymagania wstępne

4

3. Cele kształcenia

5

4. Materiał nauczania

6

4.1. Zasoby sieciowe

6

4.1.1. Materiał nauczania.

6

4.1.2. Pytania sprawdzające

10

4.1.3. Ćwiczenia

10

4.1.4. Sprawdzian postępów

11

4.2. Praca w sieciach komputerowych oraz poziom uprawnień w systemie

operacyjnym komputera

12

4.2.1. Materiał nauczania.

12

4.2.2. Pytania sprawdzające

14

4.2.3. Ćwiczenia

14

4.2.4. Sprawdzian postępów

15

4.3. Korzystanie z sieci Internetowej

16

4.3.1. Materiał nauczania

16

4.3.2. Pytania sprawdzające

18

4.3.3. Ćwiczenia

18

4.3.4. Sprawdzian postępów

19

4.4. Korzystanie z poczty elektronicznej i komunikatorów internetowych

20

4.4.1. Materiał nauczania

20

4.4.2. Pytania sprawdzające

21

4.4.3. Ćwiczenia

21

4.4.4. Sprawdzian postępów

22

4.5. Pakiety biurowe – podstawowe informacje

23

4.5.1. Materiał nauczania

23

4.5.2. Pytania sprawdzające

24

4.5.3. Ćwiczenia

24

4.5.4. Sprawdzian postępów

26

4.6. Grafika komputerowa, programy graficzne

27

4.6.1. Materiał nauczania

27

4.6.2. Pytania sprawdzające

28

4.6.3. Ćwiczenia

28

4.6.4. Sprawdzian postępów

29

4.7. Programy stosowane w jednostkach ochrony przeciwpożarowej

30

4.7.1. Materiał nauczania

30

4.7.2. Pytania sprawdzające

32

4.7.3. Ćwiczenia

32

4.7.4. Sprawdzian postępów

34

5. Sprawdzian osiągnięć

35

6. Literatura

39

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

3

1. WPROWADZENIE

Poradnik będzie Ci pomocny w przyswajaniu wiedzy z zakresu korzystania ze

specjalistycznego oprogramowania na potrzeby ratownictwa. Wiedzę tą będziesz

wykorzystywał w szkole przy realizacji wszystkich modułów związanych z zawodem technik

pożarnictwa

W poradniku zamieszczono:

−

wymagania wstępne, wykaz umiejętności, jakie powinieneś mieć, aby bez problemów

korzystać z poradnika,

−

cele kształcenia, wykaz umiejętności, jakie ukształtujesz podczas pracy z poradnikiem,

−

materiał nauczania, „wiadomości teoretyczne niezbędne do opanowania treści jednostki

modułowej,

−

zestaw pytań przydatny do sprawdzenia, czy opanowałeś wiedzę z tej jednostki

modułowej,

−

ćwiczenia, które pomogą Ci zweryfikować wiadomości teoretyczne oraz ukształtować

umiejętności praktyczne,

−

sprawdzian osiągnięć, przykładowy zestaw pytań. Pozytywny wynik sprawdzianu

potwierdzi, że dobrze opanowałeś wiedzę i umiejętności z zakresu tej jednostki

modułowej,

−

literaturę.

Bezpieczeństwo i higiena pracy

W czasie ćwiczeń należy bezwzględnie zwrócić uwagę na przestrzeganie regulaminów,

przepisów bhp i higieny pracy oraz instrukcji stanowiskowych wynikających z rodzaju

wykonywanych prac. Z przepisami należy się zapoznać od początku trwania nauki

i bezwzględnie je stosować.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

4

2. WYMAGANIA WSTĘPNE

Przystępując do realizacji programu jednostki modułowej powinieneś umieć:

−

stosować terminologię z zakresu sprzętu informatycznego i oprogramowania,

−

posługiwać się podstawowymi pojęciami informatycznymi,

−

podłączyć komputer do sieci zasilającej i urządzeń peryferyjnych,

−

obsługiwać komputer i zainstalowany na nim system operacyjny,

−

obsługiwać urządzenia peryferyjne,

−

korzystać z różnych źródeł informacji,

−

uczestniczyć w dyskusjach,

−

prezentować efekty swojej pracy,

−

pracować indywidualnie i współpracować w grupie,

−

wyciągać i uzasadniać wnioski z wykonanych ćwiczeń.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

5

3. CELE KSZTAŁCENIA

W wyniku realizacji programu jednostki modułowej powinieneś umieć:

−

wyjaśnić pojęcia: sieć komputerowa, serwer, grupa robocza,

−

zorganizować stanowisko pracy zgodnie z wymaganiami ergonomii,

−

wyjaśnić zasady pracy w różnych typach sieci,

−

skorzystać z sieci internetowej,

−

skorzystać z poczty elektronicznej i innych sposobów komunikowania się w sieci,

−

posłużyć się systemem operacyjnym komputera,

−

obsłużyć wybrane pakiety biurowe (arkusz kalkulacyjny, bazę danych),

−

opracować prezentacje multimedialne,

−

określić zastosowanie programów graficznych (Corel, Photoshop),

−

zastosować komputerowe systemy wspomagania i koordynowania działań ratowniczych,

−

uruchomić i zakończyć pracę w każdym z programów stosowanych w jednostkach

ochrony przeciwpożarowej.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

6

4. MATERIAŁ NAUCZANIA

4.1. Zasoby sieciowe

4.1.1. Materiał nauczania

Z siecią komputerową mamy do czynienia wówczas, gdy istnieje wiele urządzeń

komputerowych (takich jak komputer, drukarka, skaner itp.) połączonych ze sobą w celu

wzajemnej wymiany danych. Sposób połączenia poszczególnych urządzeń może być

realizowany na dwa sposoby:

1) Przewodowo (połączenia kablowe lub światłowodowe),

2) Bezprzewodowo (połączenie odbywa się drogą radiową lub przez podczerwień).

Niezależnie od medium transmisyjnego sieć komputerowa może być tworzona według

różnych schematów połączeń. Wyróżniamy topologię fizyczną i logiczną. W topologii

fizycznej wyróżniamy następujące połączenia:

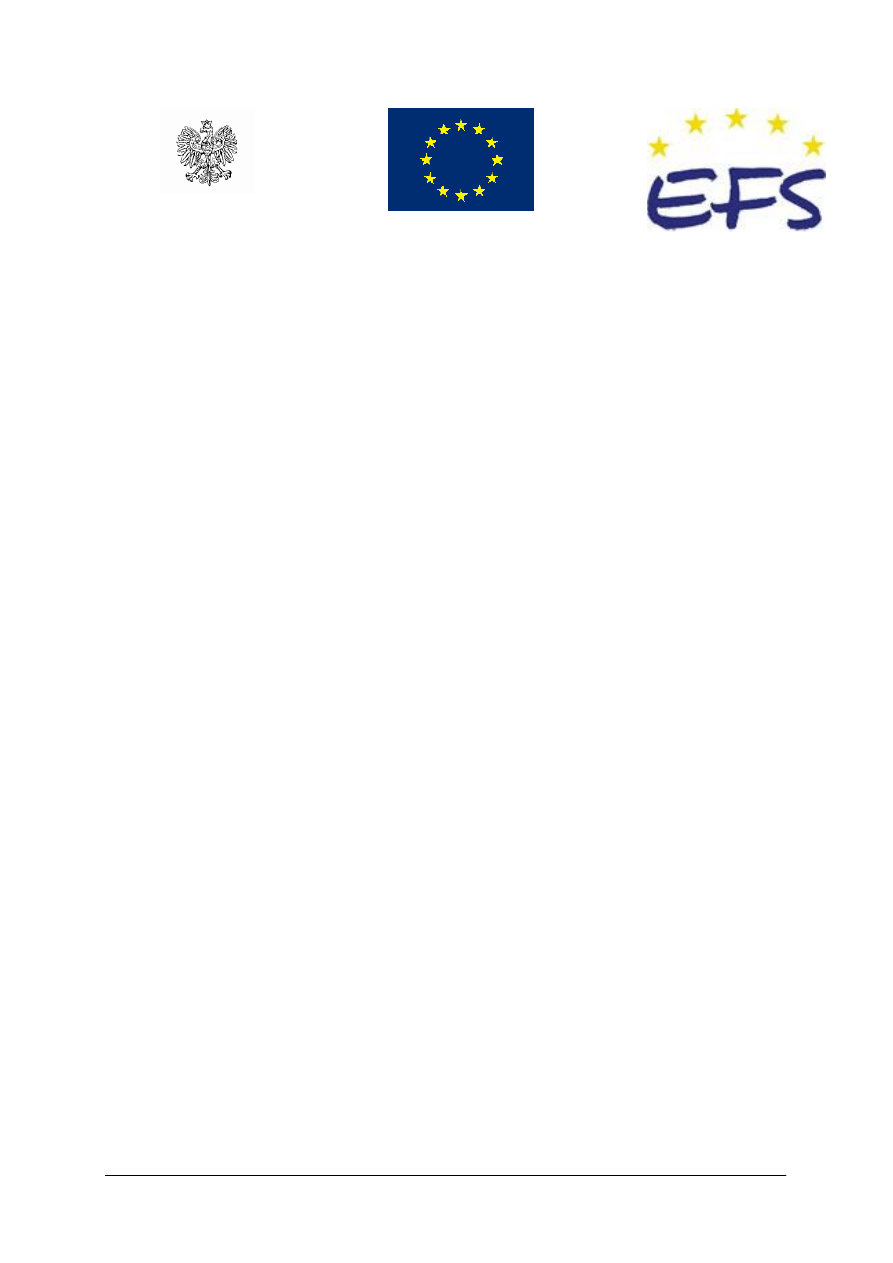

1) topologia pierścienia – w której połączone urządzenia tworzą pierścień, poniżej

przedstawiono rysunek,

Rys. 1. Topologia pierścienia

2) topologia pierścienia podwójnego – na każdym odcinku poszczególne sąsiadujące ze

sobą elementy połączone są pierścieniem,

Rys. 2. Topologia pierścienia podwójnego

3) topologia magistrali – w której urządzenia przyłączone są do jednej magistrali,

Rys. 3. Topologia magistrali

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

7

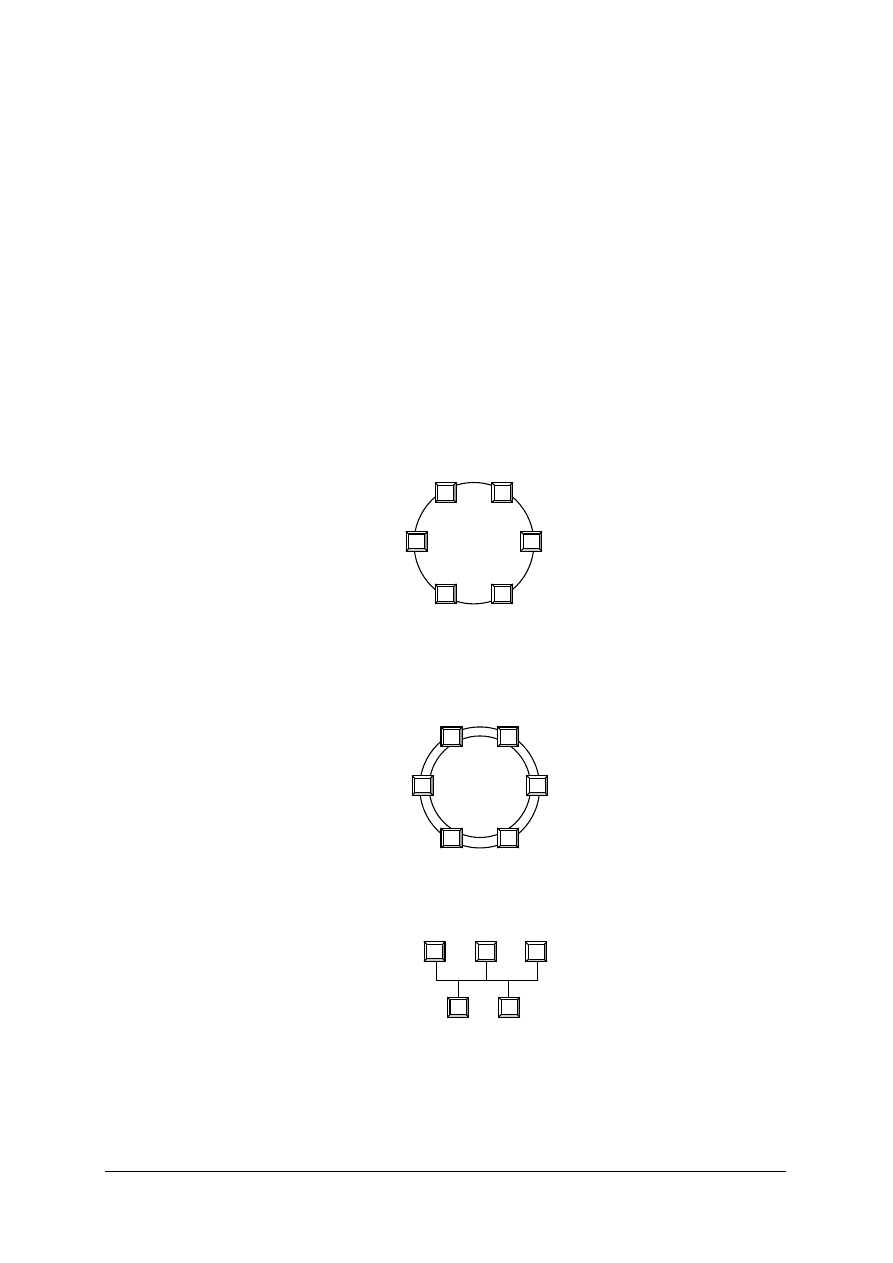

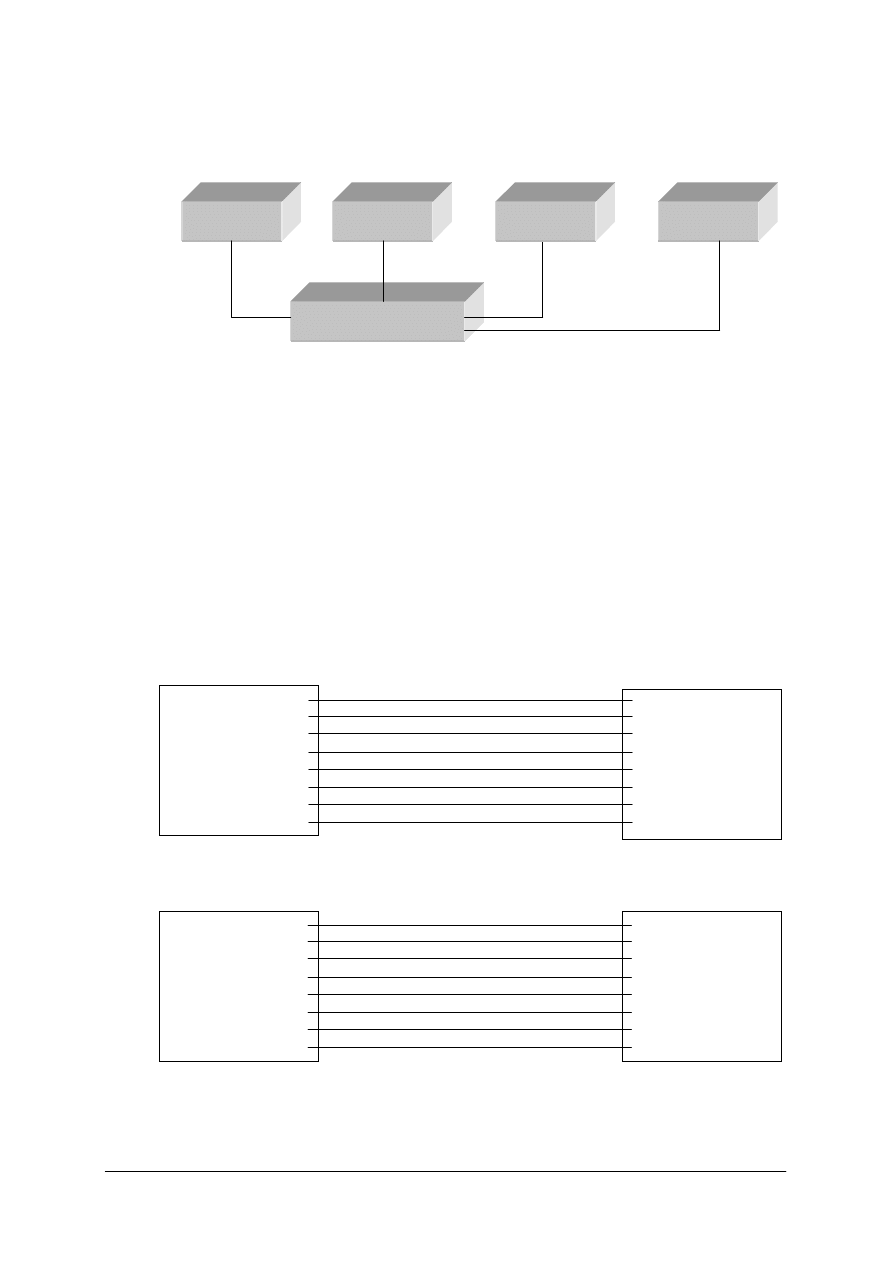

4) topologia gwiazdy – w której urządzenia połączone są w jednym punkcie centralnym.

Poszczególne elementy są scalane przez koncentrator sieciowy,

Rys. 4. Topologia gwiazdy

5) topologia rozszerzonej gwiazdy – w której możemy mieć kilka połączonych ze sobą

koncentratorów sieciowych, a każdy będący połączeniem w gwiazdę,

Rys. 5. Topologia rozszerzonej gwiazdy

6) topologia hierarchiczna – powstaję z połączenia topologii gwiazdy i magistrali, zwana

również topologia drzewa,

Rys. 6. Topologia hierarchiczna

7) topologia siatki – w której wykonane są połączenia nadmiarowe, w szczególnym

przypadku wszystkie urządzenia połączone są jako każdy z każdym zapewniając większą

bezawaryjność połączeń,

Rys. 7. Topologia siatki

W topologii logicznej wyróżniamy:

1) topologia rozgłaszania – w sieci tej obowiązuje zasada pierwszeństwa, to znaczy, kto

pierwszy wyśle dane, ten zostanie pierwszy obsłużony, przykład sieć Ethernet,

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

8

2) topologia przekazywania tokenu – obowiązuje zasada, że ten kto posiada token, może

korzystać z medium transmisyjnego, przykład Token Ring, FDDI (oparty o technologię

światłowodową).

Sieć może być wyposażona w serwer, czyli komputer z zainstalowanym

oprogramowaniem, które pełni rolę usługodawcy na rzecz innych urządzeń pracujących

w sieci. W szczególności mogą to być usługi związane z udostępnianiem zasobów

sieciowych, czy też pełniące rolę pośrednika w wymianie informacji pomiędzy

poszczególnymi jednostkami sieci komputerowej. Z uwagi na fakt, że serwer może

obsługiwać znaczną ilość urządzeń, producenci sprzętu komputerowego produkują

dedykowane komputery z przeznaczeniem do pracy jako serwer. Komputery takie posiadają

znacznie wydajniejsze procesory, dyski twarde, karty sieciowe, a także są wyposażone

w odpowiednie systemy operacyjne dedykowane do pracy w środowisku sieciowym.

W najprostszym przypadku system taki można zainstalować na zwykłym komputerze

i również może on być serwerem, jednak przy większym obciążeniu mogą pojawić się

problemy z wydajnością i tym samym „przestojami” danych wędrujących pomiędzy

urządzeniami.

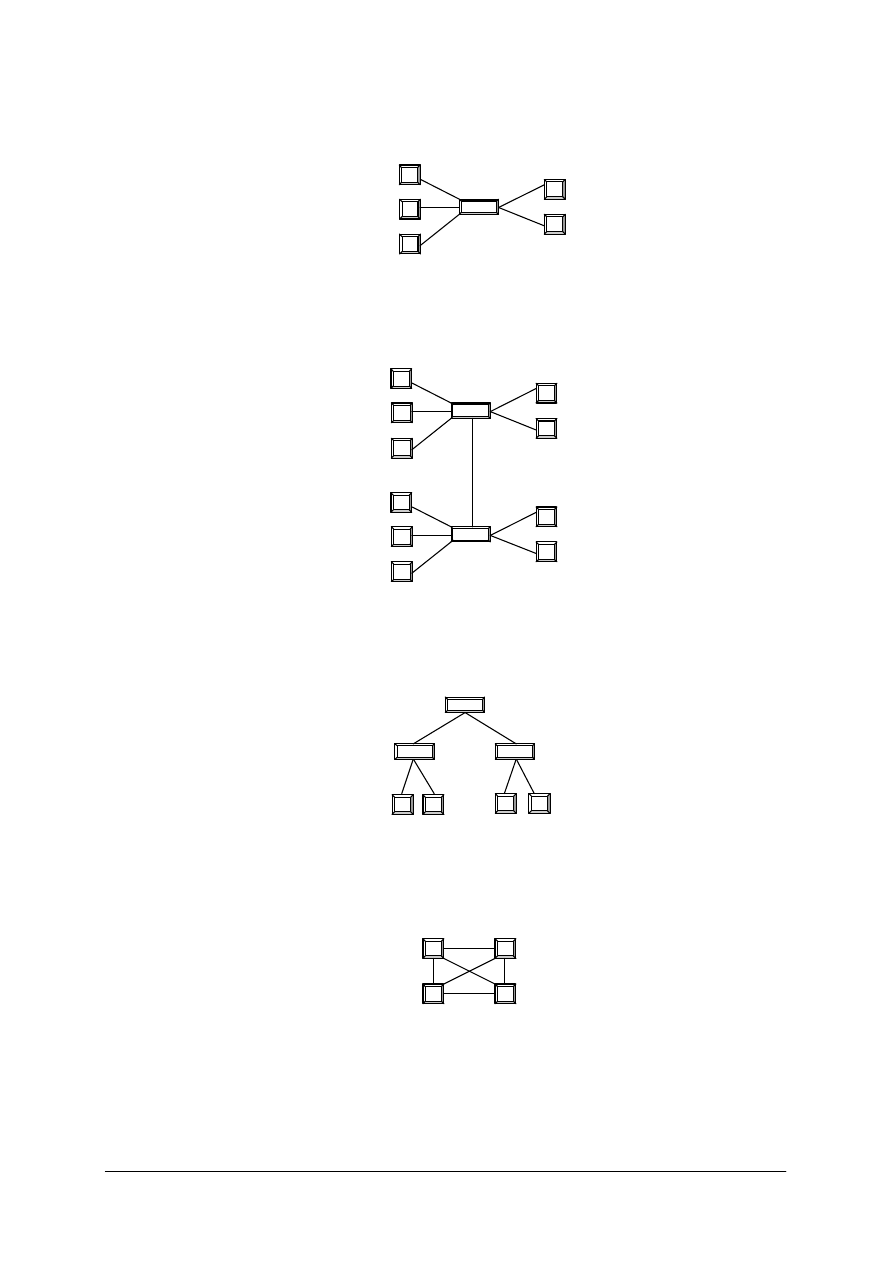

W zależności od tego, czy w sieci istnieje serwer, czy też nie, rozróżniamy dwa rodzaje

sieci komputerowych:

1) Sieć równorzędna (z ang. peer to peer) – w której nie występuje serwer – sprzęt

komputerowy jest połączony równorzędnie tzn. nie występuje w sieci komputer pełniący

rolę nadrzędną w stosunku do reszty. Nie jest określona maksymalna liczba komputerów

w sieci równorzędnej, jednak należy zwrócić uwagę, że w miarę wzrastającej liczby

urządzeń znacznie spada wydajność sieci, a co za tym idzie mogą pojawić się problemy

z wymianą danych. Sieci równorzędne są popularne w warunkach domowych, gdzie

mamy kilka urządzeń np. komputer, laptop, drukarka. Poniżej przedstawiono rysunek

poglądowy.

Rys. 8. Sieć równorzędna

2) Sieć typu klient-serwer – w której występuje serwer – pełniący role nadrzędną,

sprawujący kontrolę nad zasobami sieciowymi i zapewniający odpowiedni przepływ

i wymianę danych pomiędzy urządzeniami wchodzącymi w skład sieci komputerowej.

Sieci klient-serwer są stosowane praktycznie w każdym miejscu, gdzie występuje wiele

urządzeń współpracujących i wymagana jest bezawaryjna wymiana danych pomiędzy

nimi. Główną cechą tej sieci jest fakt, że komputery (klienci) nie używają nawzajem

swoich zasobów, a jedynie zasobów serwera. Serwer może pełnić tutaj wiele ról np.

prowadzić uwierzytelnianie użytkowników, przydzielać zasoby, obsługiwać pocztę

elektroniczną itp. Poniżej przedstawiono rysunek poglądowy.

Komputer1

Komputer2

Komputer3

Koncentrator sieciowy

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

9

Rys. 9. Sieć typu klient serwer

Każdy komputer lub urządzenie pracujące w sieci komputerowej posiada swój

indywidualny, unikatowy adres IP składający się z czterech trzycyfrowych liczb w postaci

dziesiętnej oddzielonych kropką, przykład 192.168.2.1 (nie wszystkie 3 cyfry musza być

wykorzystane). Adres IP może być przydzielany statycznie (ręcznie) lub dynamicznie

(automatycznie przez serwer DHCP). Ustawienie tego parametru jest niezbędne do poprawnej

wymiany danych pomiędzy urządzeniami. Parametr jest ustawiany z poziomu ustawień

protokołu TCP/IP karty sieciowej. Protokół TCP/IP jest protokołem komunikacyjnym

zapewniającym połączenie i odpowiedni przepływ danych pomiędzy urządzeniami. W sieci

typu Ethernet możemy łączyć dowolne komputery poprzez koncentrator sieciowy, wówczas

kabel 8 żyłowy (skrętka) łączymy w schemat A-A (1 do jeden). Może zaistnieć sytuacja,

gdzie będzie potrzeba połączenia dwóch komputerów bez koncentratora sieciowego, wówczas

należy wykonać kabel krosujący według schematu A-B. Poniżej przedstawione zostały

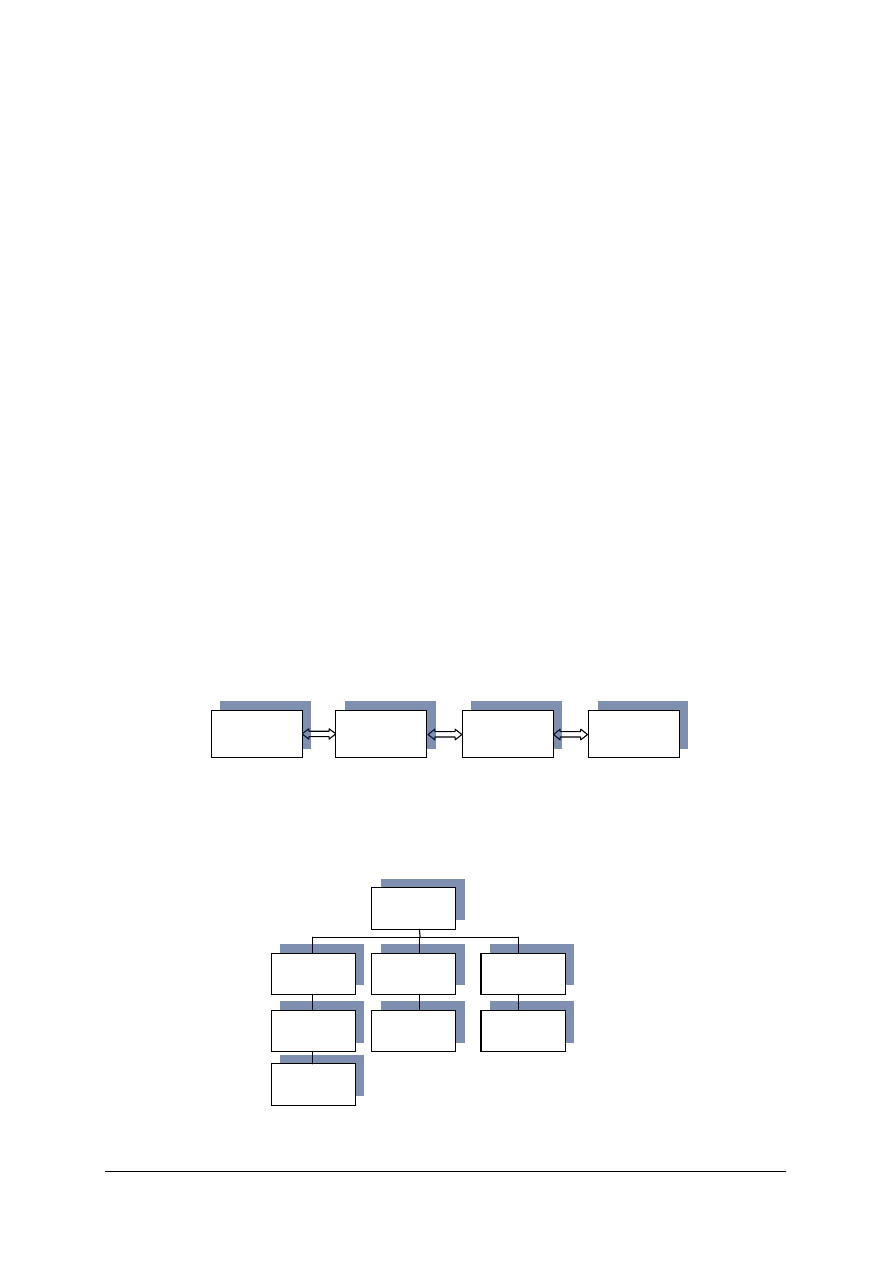

schematy połączeń:

1) Schemat połączenia A-A

Rys. 10a. Połączenie Ethernet typu A-A

2) Schemat połączenia krzyżowego A-B (z ang. cross)

Rys. 10b. Połączenie Ethernet typu A-B

Komputer1

Komputer2

Serwer

Koncentrator sieciowy

Komputer3

biało-pomarańczowy

pomarańczowy

biało-zielony

niebieski

biało-niebieski

zielony

biało-brązowy

brązowy

biało-pomarańczowy

pomarańczowy

biało-zielony

niebieski

biało-niebieski

zielony

biało-brązowy

brązowy

biało-pomarańczowy

pomarańczowy

biało-zielony

niebieski

biało-niebieski

zielony

biało-brązowy

brązowy

biało-zielony

zielony

biało-pomarańczowy

niebieski

biało-niebieski

pomarańczowy

biało-brązowy

brązowy

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

10

W zależności od wiedzy i zaawansowania sieć komputerową możemy organizować i nią

zarządzać w następujący sposób:

1) Stosując grupy robocze – w skład których wchodzą komputery spełniające określone role

w sieci. Przykładem może być grupa robocza pod nazwą „finanse”, w której komputery

będą przetwarzały dane finansowe, oraz grupę roboczą „kadry”, w której będą

przetwarzane dane kadrowe. Ten sposób pozwala na systematyzację i ograniczenie

ingerencji poszczególnych grup roboczych we własne zasoby. W grupie roboczej każdy

komputer jest samodzielną jednostką, a sposób uwierzytelnienia sprowadza się do

znajomości loginu użytkownika i hasła na lokalnym komputerze.

2) Stosując domenę – wówczas niezbędny jest kontroler domeny (pełni ją serwer), w której

znajduje się baza zabezpieczeń poszczególnych użytkowników. Osoba logująca się do

domeny wpisuje użytkownika i hasło oraz wybiera domenę. Dane są porównywane

z bazą danych w kontrolerze domeny i jeśli wynik porównania jest prawidłowy następuje

proces logowania i uruchomienia konta użytkownika na jego komputerze. Domena daje

możliwość tworzenia i zarządzania użytkownikami przez administratora. Dzięki niej

administrator ma pełny wgląd do historii logowania użytkowników końcowych, może

także w dowolnej chwili zablokować lub zlikwidować konto użytkownika końcowego.

W związku z powyższym grupa robocza jest w zasadzie stosowana w sieciach

równorzędnych, natomiast domena ma zastosowanie w przypadku sieci klient-serwer z uwagi

na wymóg obecności kontrolera domeny.

4.1.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Co to jest sieć komputerowa?

2. W jaki sposób możemy realizować połączenia w sieciach komputerowych?

3. Co to jest topologia i jakie znasz rodzaje topologii?

4. Co to jest serwer i jakie zadanie spełnia?

5. Jaka jest różnica pomiędzy siecią równorzędną, a siecią typu klient-serwer?

6. Co to jest adres IP?

7. Co to jest TCP/IP?

8. Jakie są różnice pomiędzy grupą roboczą, a domeną?

4.1.3. Ćwiczenia

Ćwiczenie 1

Połącz przy użyciu kabla typu Ethernet komputery w sieć równorzędną i skonfiguruj je

tak, aby możliwa była wymiany danych pomiędzy nimi.

Sposób wykonania ćwiczenia:

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) przygotować zestawy komputerowe i kable połączeniowe,

3) połączyć odpowiednio komputery kablem typu Ethernet,

4) włączyć i ustawić parametry komputerów,

5) sprawdzić poprawność połączenia.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

11

Wyposażenie stanowiska pracy:

−

literatura,

−

przynajmniej dwa zestawy komputerowe,

−

koncentrator sieciowy,

−

kable połączeniowe typu Ethernet (A-A, A-B),

−

zeszyt,

−

materiały piśmiennicze,

−

arkusze papieru formatu A4.

Ćwiczenie 2

Skonfiguruj komputery tak, aby pracowały w sieci w ramach jednej grupy roboczej

o nazwie „strażak”.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) przygotować zestawy komputerowe do pracy,

3) skonfigurować niezbędne parametry,

4) przypisać grupę roboczą do komputerów,

5) sprawdzić w otoczeniu sieciowym obecność komputerów przydzielonych do grupy

roboczej.

Wyposażenie stanowiska pracy:

−

literatura,

−

kable połączeniowe typu Ethernet,

−

koncentrator sieciowy,

−

przynajmniej dwa zestawy komputerowe,

−

arkusze papieru formatu A4,

−

materiały piśmiennicze.

4.1.4.

Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) połączyć komputery w sieć?

2) utworzyć grupę roboczą?

3) skonfigurować komputery do wymiany danych?

4) wykonać połączenie sieciowe dwóch komputerów?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

12

4.2. Praca w sieciach komputerowych oraz poziom uprawnień

w systemie operacyjnym komputera

4.2.1. Materiał nauczania

W zależności od obszaru w którym się poruszamy, sieci możemy podzielić według

następujących typów:

1) Sieć lokalna – LAN (z ang. Local Area Network) – działająca w obrębie korporacji,

instytucji, firmy lub domu, itp., często nazywana siecią wewnętrzną,

2) Sieć rozległa – WAN (z ang. World Area Network) – sieć ogólnoświatowa. Przykładem

sieci WAN jest wszechobecny internet. W ramach sieci WAN może działać również sieć

miejska – MAN (z ang. Metropolitan Area Network) – działająca w obrębie aglomeracji

miejskich.

Na styku poszczególnych sieci znajdują się specjalistyczne urządzenia zabezpieczające

przed nieograniczonym dostępem zarówno jeśli chodzi o ruch przychodzący jak

i wychodzący. Urządznia te zapewniają również odpowiednią translację pakietów tak, aby

uniemożliwić bepośredni dostęp z zewnątrz.

Dzięki sieciom komputerowym pojawiły się nieograniczone możliwości korzystania

z zasobów innych użytkowników i urządzeń znajdujących się w obrębie zarówno naszej jak

i innych sieci (wewnętrznych i zewnętrznych). Mówiąc o zasobach mamy na myśli pliki,

foldery, dyski , drukarki, skanery, itp. Dobrodziejstwa te, oprócz korzyści mają również

strony negatywne, wynikające z konieczności odpowiedniego zabezpieczenia danych przed

niepowołanym dostępem zarówno z sieci zewnętrznej jak i wewnętrznej. Dlatego

udostępniając zasoby należy zastanowić się komu pozwolamy na korzystanie z naszych

danych. Jeśli odbiorcą naszych informacji mogą być wszyscy użytkownicy, tworzymy katalog

publiczny i ustawiamy uprawnienia dla wszytkich użytkowników sieci bez dodatkowych

obostrzeń. W przeciwnym razie, należy udostępniony katalog odpowiednio zabezpieczyć np.

poprzez nałożenie hasła znanego tylko nam i odbiorcy (tudzież odbiorców). W zalezności od

posiadanego systemu operacyjnego proces udostępniania wygląda inaczej.

System operacyjny jest integralną częścią komputera, jest oprogramowaniem

pozwalającym na instalację różnego rodzaju oprogramowania i sprzętu oraz zarządzającym

nimi. Wśród najbardziej popularnych systemów operacyjnych możemy wyróżnić:

1) Microsoft® Windows® i różne jego odmiany (Windows 95,98,2000,XP,Vista i kolejne),

2) Unix® i jego pochodne w tym np. Linux® i rózne jego dystrybucje (Linux Red Hat®,

Mandriva®, Suse® i inne),

3) Mac OS (Mac OS 8,9,X10.1,X10.5 i inne)

Oprócz powyższych występuje wiele innych systemów operacyjnych. W dalszej części

opracowania zostaną przedstawione mechanizmy pozwalające na wymianę danych w sieci

komputerowej na przykładzie systemu operacyjnego MS Windows®.

W systemie Windows® rozróżnić można następujące standardowo wbudowane grupy

uzytkowników:

1) Administratorzy – w tej grupie użytkownicy posiadają pełne prawa do operacji

wykonywanych na zwykłych plikach jak i plikach systemowych. Posiadają również

wgląd w konta innych użytkowników. Jednym z rozwiązań do ograniczenia dostępu tej

grupie jest szyfrowanie danych. Wówczas tylko osoba posiadająca program i hasło do

deszyfracji może mieć wgląd do plików.

2) Użytkownicy z ograniczony dostępem – w tej grupie uprawnienia są ograniczone do

działań w ramach własnego konta, niemożliwa jest ingerencja w podstawowe pliki

systemu operacyjnego tj. biblioteki systemu, rejestr, oraz pliki konfiguracyjne systemu

operacyjnego.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

13

Administrator może tworzyć grupy i konta innym użytkownikom. Oprócz wyżej

wymienionych grup mogą być tworzone grupy o dowolnych uprawnieniach, jeśli wymagają

tego używane programy lub inne specyficzne warunki.

Udostępniając zasoby w systemie MS Windows® mamy do dyspozycji następujące

poziomy dostepu:

1) Pełny dostęp – użytkownik może dokonywać odczytu, modyfikacji i zapisu,

2) Tylko do odczytu – wówczas niemozliwa jest modyfikacja i zapis,

3) Zalezny od hasła – dostęp do danych jest możliwy dopiero po wprowadzeniu hasła.

Osoba udostepniająca zasoby może odpowiednio konfigurować uprawnienia poprzez

zezwolenie na dostęp pojedynczemu użytkownikowi lub grupie użytkowników w zależności

od potrzeb. Poziom dostępu do zasobów może być ustawiany na wiele sposobów, możemy

np. indywidualnie rozgraniczać zabezpieczenia przydzielając jednemu użytkownikowi

uprawnienia tylko do odczytu, drugiemu pełne, trzeciemu zależne od hasła. Poniżej

przedstawione zostaną kolejne kroki przykładowego procesu udostępniania katalogu

w systemie MS Windows Vista®.

Krok 1 – tworzymy katalog, w który znajdą się pliki do udostępnienia,

Krok 2 – prawym przyciskiem myszy klikamy na katalogu i wybieramy pozycję „udostępnij”

Krok 3 – w zalezności od konfiguracji centrum udostępniania w sieci mamy do wyboru

następujące opcje: możemy udostępnic zasoby tylko osobom, które mają stworzone konto na

naszym komputerze lokalnym lub w innym przypadku możemy udostepnić folder wszytkim

łączocym się z naszym komputerem.

Krok4 – wybieramy opcję udostępniania użytkownikom z ponizszej listy,

Krok5 – Naciskamy przycisk „udostępnij” i otrzymujemy informację, że katalog został

udostepniony.

Włączenie udostępniania zasobu objawia się w MS Windows® Vista® w postaci małego

kwadracika z dwoma osobami w lewym dolnym rogu ikony. Poprzednie wersje systemu

objawiały się pojawieniem dłoni w dolnej części ikony. Pozostaje wejść do Panelu

sterowania, narzędzi administracyjnych, zarządzania komputerem i w pozycji udostępnione

foldery sprawdzić czy pojawił się nasz katalog. Aby być pewnym, że nasz katalog jest

udostępniony musimy przejść do drugiego komputera i sprawdzić czy faktycznie nasz katalog

jest widoczny. W tym celu otwieramy „sieć” i w obszarze roboczym otwartego okna

odnajdujemy nazwę komputera udostępniającego folder. Otwieramy naciskając dwukrotnie

prawy przyciskiem myszy, nastepnie wprowadzamy login użytkownika i hasło. Po akceptacji

otwiera nam się okno z udostępnionym folderem. Pozostaje sprawdzić poziom uprawnień.

Powyższy proces może zostać zrealizowany tylko wtedy, gdy ustawienia zapory systemu

na to pozwalają. Zapora może być zarówno standardowa dostarczana z systemem

operacyjnym, jak i zainstalowana jako dodatkowa aplikacja. Zapora (z ang. Firewall) filtruje

wszystkie pakiety, które wchodzą do naszego systemu i w zależności od ustawień, zezwala

lub nie na ich wpuszczenie do środka. Jest możliwe takie ustawienie zapory, że nasz

komputer nie będzie widoczny w sieci komputerowej mimo, że jest podłączony do niej. W

terminologii udostępniania zasobów istnieje również pojęcie mapowania dysku. W wyniku

zmapowania dysku możemy na stałe podłączyć udostępniony folder i używać go jak dysku

lokalnego, z zaznaczeniem, że musi być włączony komputer użytkownika udsotępniającego i

zasób musi być dostępny z poziomu sieci komputerowej. Mapowanie (lub inaczej

podłączanie) odbywa się w podobny sposób jak wyszukiwanie udostępnionych zasobów, z tą

różnicą że zamiast wchodzić do folderu udostepnionego, naciskamy prawym przyciskiem na

tym folderze i wybieramy opcję mapuj. W momencie mapowania system zapyta nas czy w

przyszłości komputer po ponownym uruchomieniu ma pamiętać hasło i podłaczać się do

dysku. Pozostaje nam jeszcze wybrać kolejną literę przypisaną jako kolejny dysk.

Zmapowany dysk jest widoczny w programie „Mój komputer” jako kolejny dysk i może być

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

14

używany do pracy na plikach na takich samych zasadach jak dyski lokalne, przy założeniu że

osoba udostępniająca zasób pozwoliła na pełny dostęp.

4.2.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Jakie znasz typy sieci?

2. Co to są zasoby sieciowe?

3. W jakim celu udostępniane są zasoby sieciowe?

4. Jakie znasz poziomy dostępu?

5. W jaki sposób można ograniczyć dostęp do zasobów sieciowych?

6. Co to jest system operacyjny?

7. Co to jest zapora (Firewall) i do czego służy?

8. Co to jest mapowanie dysku?

4.2.3. Ćwiczenia

Ćwiczenie 1

Udostępnij swoje zasoby w sieci komputerowej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) udostępnić zasoby zgodnie z dyspozycją prowadzącego,

3) sprawdzić na innym komputerze poprawność udostępnienia.

Wyposażenie stanowiska pracy:

−

literatura,

−

zestawy komputerowe,

−

sieć komputerowa,

−

arkusze papieru,

−

materiały piśmiennicze.

Ćwiczenie 2

Zmapuj udostępniony zasób w sieci komputerowej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) znaleźć w sieci komputerowej udostępniony zasób,

3) zmapować zasób przypisując literę,

4) sprawdzić podłączony zasób sieciowy.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

15

Wyposażenie stanowiska pracy:

−

literatura,

−

zestawy komputerowe,

−

sieć komputerowa,

−

arkusze papieru,

−

materiały piśmiennicze.

4.2.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) udostępnić własne zasoby do użytku sieciowego?

2) zmapować dysk?

3) zmienić uprawnienia użytkownika systemu?

4) zmienić poziom dostępu do zasobów udostępnionych?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

16

4.3. Korzystanie z sieci Internetowej

4.3.1. Materiał nauczania

Internet jest ogólnoświatową siecią komputerową typu WAN, stanowiąca jednorodną sieć

adresową połączoną w logiczną całość. Wymianę danych zapewnia protokół IP. Obecnie

z uwagi na postęp technologiczny, każdy może korzystać z zasobów Internetu. Warunkiem

niezbędnym jest podłączenie komputera do tej sieci poprzez odpowiednie urządzenia

sieciowe, np. modem, router. Dzięki sieci internetowej mamy między innymi dostęp do

następujących usług:

−

Przeglądanie stron i serwisów WWW (z ang. World Wide Web) – jest sieciowym

systemem informacyjnym opartym o ogólnodostępne standardy IETF i W3C,

−

FTP (z ang. File Transfer Protocol) – protokół umożliwiający transfer plików,

−

Korzystanie z poczty elektronicznej,

−

Korzystanie z komunikatorów internetowych (np. Gadu-gadu),

−

IRC (z ang. Internet Relay Chat) – usługa umożliwiająca prowadzenie interaktywnej

rozmowy w internecie

−

Telefonia VoIP (z ang. Voice Over IP),

−

Telewizja internetowa,

−

Bankowość elektroniczna.

Internet jest w zasadzie bazą udostępniającą informację, do której dostęp następuje

poprzez przeglądarki internetowe (np. Internet Explorer, Mozilla, Opera itp.). Informacje

wyświetlane są w postaci stron internetowych umieszczanych na serwerach internetowych.

Zawartość strony internetowej jest hipertekstem, w którym umieszczone są hiperłącza

pozwalające na poruszanie się pomiędzy innymi stronami internetowymi. Strony internetowe

mogą mieć następujące struktury:

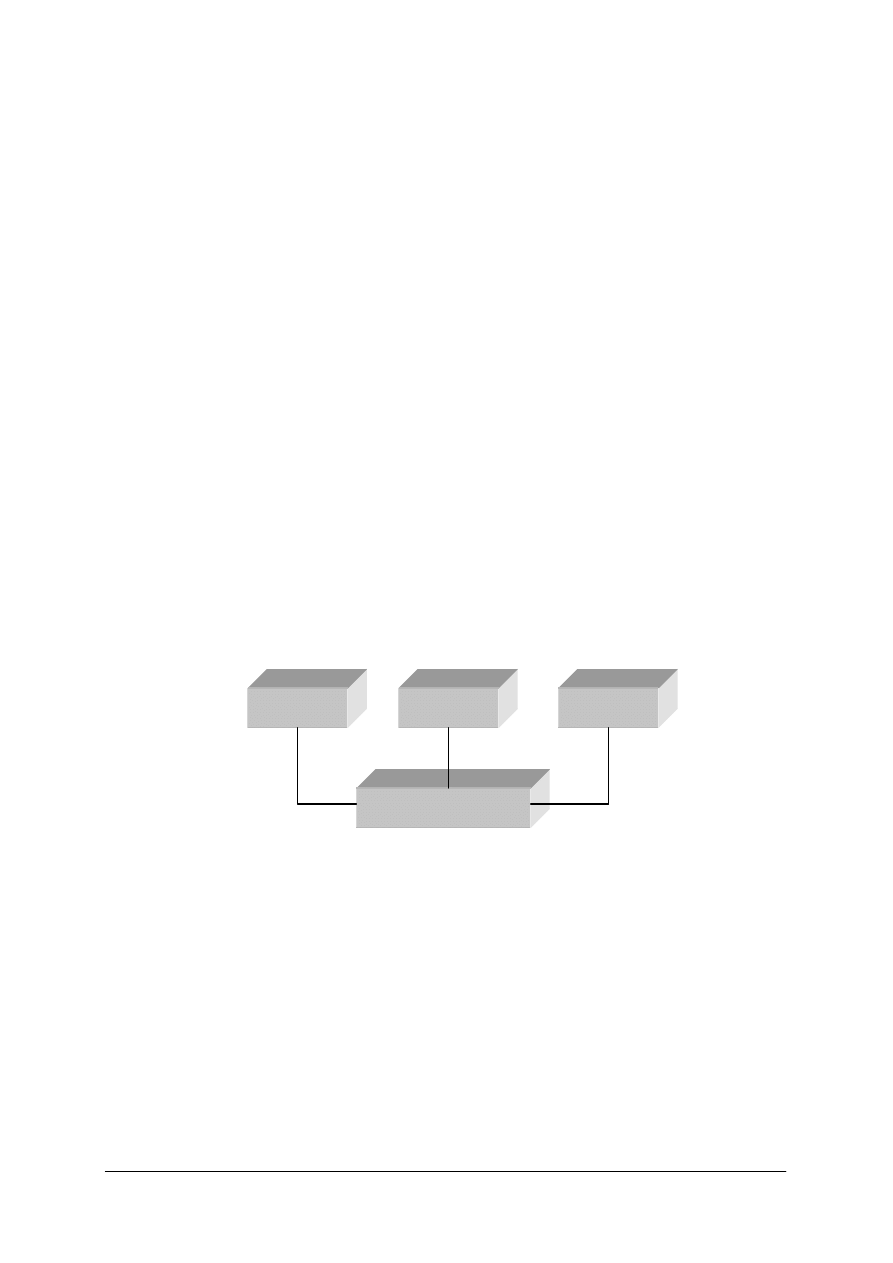

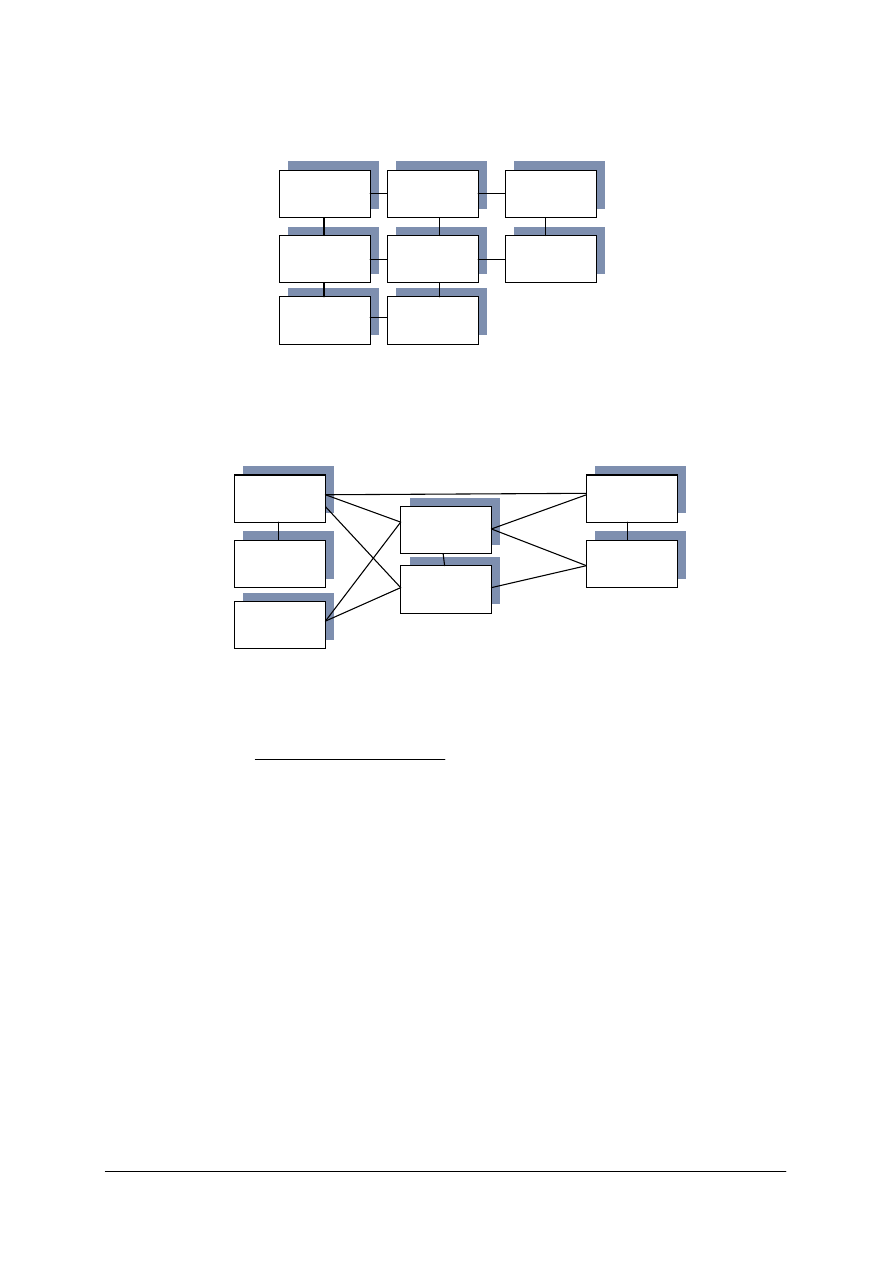

1) Sekwencyjna – w tej strukturze strony ułożone są jako uporządkowana seria, w której

przechodzimy ze strony domowej do kolejnych stron po kolei.

Rys. 11. Struktura sekwencyjna

2) Hierarchiczna – strony ułożone są według hierarchii, zazwyczaj od najważniejszej do

najmniej ważnej. W zależności od skomplikowania i potrzeb może być tworzone kilka

bloków tematycznych ułożonych według określonej hierarchii.

Rys. 12. Struktura hierarchiczna

Strona

domowa

Strona 2

Strona 3

Strona 4

Strona

domowa

Podstrona

Podstrona

Podstrona

Podstrona

Podstrona

Podstrona

Podstrona

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

17

3) Formacyjna – strony ułożone są seriami np. tematycznie. Na każdej z podstronie

powinien znaleźć się odnośnik do strony domowej.

Rys. 13. Struktura formacyjna

4) Wirtualna – strony ułożone są w sposób różnorodny, generalnie odnośniki odwołują się

według dowolnego klucza. Każda strona może mieć kilka lub więcej odnośników do

dowolnej strony.

Rys. 14. Struktura wirtualna

Przeglądarka posiada pole adresu, w którym użytkownik wpisuje odpowiedni adres URL

(z ang. Uniform Resource Locator – uniwersalny sposób lokalizacji zasobów). Adres ten ma

postać następującą: http://www.nazwa.typ.pl, gdzie http oznacza protokół, dzięki któremu

możemy przesyłać dokumenty hipertekstowe lub inaczej po prostu otwierać strony

internetowe, „nazwa” oznacza adres serwera internetowego, „typ” (nie zawsze występuje

w adresie) oznacza rodzaj serwera, na którym znajduje się strona (np. gov – serwer instytucji

rządowej, com – serwer komercyjny, edu – serwer edukacyjny), „pl” oznacza lokalizację

portalu (skrót kojarzony z danym państwem, gdzie znajduje się serwer lub po prostu język

w jakim jest witryna). Wpisując adres witryny w przeglądarce internetowej w pierwszej

kolejności zobaczymy stronę główną lub zwaną również domową (z ang. Home page),

kolejne strony otwierane za pomocą hiperłączy to strony tematyczne i strony z treścią. Strony

mogą być pisane w różnych językach tj. HTML, Java, PHP itd., przy czym w ramach jednej

strony może być użyty więcej niż jeden z języków. Oprócz wyżej wymienionych języków

strony mogą być tworzone z użyciem innych narzędzi i technologii, np. Flash, do otwarcia,

których niezbędne jest zainstalowanie odpowiednich dodatków, np. Flashplayer®. Tworzone

strony mogą również być wsparte przez różnorodne bazy danych, np. mysql. Obsługując

przeglądarkę internetową niezbędna jest umiejętność wyszukiwania informacji.

Niejednokrotnie dotarcie do właściwej strony zajmuje nam wiele czasu. W sieci

internetowej znajduje się miliony stron, które często powiązane są tematycznie. Stąd

konieczne stało się stworzenie wyszukiwarek, czyli portali wyszukujących informacje, np.

Google®, Yahoo®, AltaVista®. Posługując się tzw. wyszukiwarkami musimy jednak

wiedzieć, w jaki sposób wpisywać treść w pole wyszukiwania. Odpowiednie zapytanie

Podstrona

Podstrona

Strona

domowa

Podstrona

Podstrona

Podstrona

Podstrona

Podstrona

Podstrona

Strona

domowa

Podstrona

Podstrona

Podstrona

Podstrona

Podstrona

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

18

pozwoli na precyzyjniejsze trafienie we właściwy portal. Należy w związku z tym dokładnie

określić słowa kluczowe i frazy, jednoznacznie identyfikujące obiekt naszych poszukiwań.

Wpisując informację do wyszukania możemy używać operatorów logicznych lub

modyfikatorów. Przykładowe operatory i modyfikatory zostały przedstawione poniżej:

−

„” – cudzysłowy – umieszczenie pomiędzy nimi wyrazów tworzących frazę powoduje, że

zostaną wyszukane tylko strony zawierające wpisane po kolei wyrazy np. „Szkoła

Aspirantów”,

−

AND – połączenie przykładowo dwóch wyrazów operatorem AND powoduje

wyszukanie wszystkich stron zawierających zarówno jeden jak i drugi wyraz np.

instytucja AND rządowa,

−

OR – połączenie dwóch wyrazów operatorem OR powoduje wyszukanie wszystkich

stron zawierających przynajmniej jeden z wyrazów,

−

gwiazdka – zastępuje ciąg znaków, znak musi być umieszczony w środku lub z prawej

strony wyrazu, przy czym wymagana jest obecność przynajmniej 3 znaków z lewej

strony,

−

+ – plus – znak postawiony przed wyrazem powoduje, że na stronie musi się znaleźć ten

wyraz np. zamek +Wawel,

−

– minus – znak postawiony przed wyrazem oznacza, że nie może się znaleźć na stronie

wyszukiwanej np. samochód –fiat.

Odpowiednie użycie operatorów i modyfikatorów pozwoli łatwiej i szybciej dotrzeć do

przedmiotu naszego zainteresowania.

4.3.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Jakie znasz usługi dostępne w sieci internetowe?

2. Jakie znasz struktury strony internetowej?

3. Jak wygląda składnia adresu internetowego?

4. Co to jest wyszukiwarka internetowa?

5. Jaki jest wynik wyszukiwania przy użyciu operatora AND?

6. Jaki jest wynik wyszukiwania przy użyciu cudzysłowów?

4.3.3. Ćwiczenia

Ćwiczenie 1

Wyszukaj informacji w sieci internetowej z użyciem operatorów i modyfikatorów

informacji na temat samochodu GBA 2/16 Renault

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) uruchomić przeglądarkę internetową,

3) wpisać adres i otworzyć wyszukiwarkę internetową,

4) wyszukać informacje na temat samochodu GBA 2/16 Renault z zastosowaniem

operatorów i modyfikatorów.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

19

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z dostępem do internetu,

−

arkusz papieru,

−

materiały piśmiennicze.

Ćwiczenie 2

Wyszukaj informacji w sieci internetowej z użyciem operatorów i modyfikatorów

informacji na temat naboru do Szkoły Głównej Służby Pożarniczej.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) uruchomić przeglądarkę internetową,

3) wpisać adres i otworzyć wyszukiwarkę internetową,

4) wyszukać informacje na temat naboru do Szkoły Głównej Służby Pożarniczej

z zastosowaniem operatorów i modyfikatorów.

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z dostępem do internetu,

−

arkusz papieru,

−

materiały piśmiennicze.

4.3.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) uruchomić przeglądarkę internetową?

2) znaleźć informację przy użyciu operatorów i modyfikatorów?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

20

4.4. Korzystanie z poczty elektronicznej i komunikatorów

internetowych

4.4.1. Materiał nauczania

W XXI wieku poczta elektroniczna stała się codziennością. Mówiąc o poczcie

elektronicznej mamy na myśli usługę internetową polegającą na przekazywaniu wiadomości

drogą elektroniczną. Wiadomość może przyjmować różną postać, począwszy od zwykłego

tekstu po wiadomości wzbogacone o grafikę oraz załączniki. Załącznikiem może być

dowolny przez nas wskazany plik lub pliki. Aby móc uzywać poczty elektronicznej niezbędne

jest posiadanie skrzynki elektronicznej. Skrzynka elektroniczna jest umieszczona na serwerze

wyposażonym w specjalne oprogramowanie, dzięki któremu możliwy jest przesył po medium

teletransmisyjnym. Administrator takiego serwera decyduje o istotnych dla nas parametrach

skrzynki pocztowej. Wśród istotnych parametrów możemy wymienić następujące:

1) Pojemność skrzynki – w przypadku wiadomości z załącznikami musimy zadbać o to, aby

załączniki nie przekroczyły pojemności skrzynki, dostaniemy informację, że skrzynka nie

może przyjąć wiadomości,

2) Wielkość wiadomości – w przypadku przekroczenia dopuszczalnej wielkości wiadomość

nie zostanie wysłana i dostaniemy informację że wiadomość jest za duża,

3) Ograniczenia dotyczące wiadomości – administrator może wykluczyć możliwość

przesyłania pewnych plików wykonywalnych jako załączników, dostaniemy informację,

że załączniki zostały usunięte.

Z poczty elektronicznej możemy korzystać nadwa sposoby tj. poprzez dostęp ze strony

internetowej lub korzystając z klientów poczty lektronicznej (np. Poczta systemu Windows,

Outlook Express®, Thunderbird®, The Bat® i inne). Korzystając ze strony musimy wpisać

adres internetowy, gdzie znajduje się nasza skrzynka, następnie nazwę użytkownika i hasło,

po czym zostaniemy przekierowani do skrzynki pocztowej. W przypadku obsługi przy

pomocy klienta poczty musmy najpierw skonfigurować parametry skrzynki. Niezbędna jest

znajomość adresu serwera POP3 i SMTP. POP3 (z ang. Post Office Protocol version 3) jest

protokołem odpowiedzialnym za odbiór poczty z serwera do naszego komputera. SMTP

(z ang. Simple Mail Transfer Protocol) jest protokołem odpowiedzialnym za wysyłanie

poczty. Oprócz wyżej wymienionych parametrów, może zaistnieć konieczność ustawienia

innych zmiennych wymaganych przez administratorów serwerów pocztowych np.

uwierzytelnianie podczas logowania. Informację o dodatkowych czynnościach, jakie musimy

wykonać otrzymujemy podczas zakładania skrzynki pocztowej, przeważnie są tam zawarte

również informacje na temat konfiguracji poszczególnych aplikacji do obsługi poczty

elektronicznej. Na rynku jest wiele portali, które udostępniają swoje skrzynki pocztowe

zarówno komercyjnie jak i odpłatnie (np. interia, onet, wp, yahoo i inne). Postać adresu

elektronicznego (e-mail) jest następująca: nazwa@nazwaserwera.pl , gdzie nazwa jest

identyfikacją użytkownika, następnie występuje znak @ (z ang. at), pozostała część tak jak

w przypadku adresów stron internetowych. Podczas obsługi skrzynki mamy do dyspozycji

następujące standardowe foldery:

1) Odebrane – poczta odebrana,

2) Wysłane – poczta wysłana,

3) Niewysłane – poczta niewysłana,

4) Wysłane – poczta wysłana,

5) Skrzynka nadawcza – poczta oczekująca do wysłania,

6) Kosz – poczta usunięta.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

21

Oprócz powyższych możemy mieć dodyspozycji inne foldery, np. spam tworzone przez

programy dodatkowo zainstalowane, np. program antywirusowy. Klient poczty elektronicznej

może obsługiwać więcej niż jedną skrzynkę pocztową. Zaleca się stosowanie programów

antywirusowych, które mają wbudowane mechanizmy sprawdzania poczty i w przypadku

wykrycia zagrożenia skutecznie blokują mozliwość wykonania złośliwych kodów. Innym

przydatnym mechanizmem jest ochrona przed spamem. Spam jest to tzw. poczta niechciana,

czyli np. reklamy, oferty różnego rodzaju rozsyłane do użytkowników internetu. Należy

podkreślić, że w przypadku poczty płatnej, wiele mechanizmów ochrony jest dostarczane

standardowo w ramach obsługi naszego konta. Wówczas oprogramowanie na serwerze filtruje

wiadomości pod kątem wirusów i spamu.

Innym sposobem komunikacji za pośrednictwem sieci internetowej są komunikatory. Jest

to oprogramowanie pozwalające na przekazywanie m.in. tekstu, dźwięku, obrazu w czasie

rzeczywistym. Użytkownicy internetu mają do dyspozycji wiele komunikatorów

udostepnianych za darmo (np. Gadu-gadu®, Skype®, Easycall® i inne). Wymagana jest

rejestracja na stronie producenta, gdzie ustalamy nazwę użytkownika i hasło. Komunikator

jest aplikacją, po otworzeniu której następuje uwierzytelnienie, a następnie zostajemy

zalogowani do odpowiedniej sieci. Producenci komunikatorów utrzymują serwery, na których

znajduje się baza użytkowników. Osoby mogą być wyszukiwane nawet wówczas, gdy nie są

obecne w sieci tzn. są w trybie offline. Dzięki komunikatorom możemy porozumiewać się

z dowolną osobą na świecie, posiadającą komunikator i będącą zalogowaną do tego samego

serwisu. Porozumiewać możemy się zarówno tekstem pisanym z klawiatury, jak i rozmową

głosową, ale i tworząc wideokonferencje, w których może uczestniczyć więcej niż 2 osoby

jednocześnie.

Jedynym

ograniczeniem

podczas

zestawiania

rozmów

głosowych

i wideokonferencji jest przepustowość naszego łącza internetowego. Wiadomym faktem jest,

że przesył dźwięku i obrazu wymaga niewspółmiernie więcej bitów niż przesył zwykłego

tekstu. Przy pomocy komunikatorów istnieje również możliwość przesyłania wszelkiego

rodzaju plików.

4.4.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Co to jest poczta elektroniczna?

2. Co to jest POP3?

3. Co to jest SMTP?

4. W jaki sposób zapisujemy adres e-mail?

5. Co to jest spam?

6. Co to jest komunikator?

4.4.3. Ćwiczenia

Ćwiczenie 1

Załóż konto pocztowe i skonfiguruj klienta pocztowego do pracy.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) uruchomić przeglądarkę internetową,

3) wpisać adres i otworzyć stronę internetową udostępniającą konta pocztowe wskazaną

przez prowadzącego,

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

22

4) utworzyć konto pocztowe,

5) zapisać podstawowe informacje dotyczące ustawień,

6) otworzyć klienta pocztowego,

7) skonfigurować klienta pocztowego do poprawnej pracy,

8) wysłać wiadomość pod wskazany przez prowadzącego adres e-mail.

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z dostępem do internetu,

−

arkusz papieru,

−

materiały piśmiennicze.

Ćwiczenie 2

Zredaguj i wyślij wiadomość email pod wskazany przez prowadzącego adres.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) otworzyć klienta pocztowego,

3) zredagować i wysłać wiadomość pod wskazany przez prowadzącego adres e-mail.

Wyposażenie stanowiska pracy:

−

literatura.

4.4.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) założyć konto pocztowe?

2) skonfigurować klienta pocztowego?

3) utworzyć i wysłać wiadomość pod wskazany adres?

4) odebrać wiadomość?

5) zapisać załączniki wiadomości?

6) skonfigurować komunikator?

7) utworzyć wideokonferencję w komunikatorze?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

23

4.5. Pakiety biurowe – podstawowe informacje

4.5.1. Materiał nauczania

Jednym z niezbędników komputera jest pakiet biurowy. Pakiet z założenia jest

oprogramowaniem wspomagający pracę biurową. W skład takiego pakietu może wchodzić

wiele aplikacji w zależności od rodzaju i wersji oprogramowania. Na rynku są dostępne

zarówno pakiety płatne (np. Microsoft Office®) jak i bezpłatne (np. OpenOffice®).

Podstawową różnicą pomiędzy tymi pakietami jest ich funkcjonalność. W skład pakietu

biurowego na przykładzie MS Office 2007 może wchodzić między innymi:

1) MS Word – procesor tekstu – służący do tworzenia pism, książek, artykułów itp.

2) MS Excel – arkusz kalkulacyjny – służący do różnego rodzaju obliczeń,

3) MS PowerPoint – program do tworzenia prezentacji multimedialnych,

4) MS Access – baza danych,

5) MS Outlook – program do obsługi poczty oraz kalendarz,

6) MS OneNote – program do sporządzania notatek,

7) MS Publisher – program do tworzenia publikacji,

8) MS Visio – program do tworzenia schematów,

9) MS Office SharePoint Designer – program do tworzenia stron internetowych.

W dalszej części niniejszego opracowania uwaga zostanie skupiona na procesorze tekstu,

arkuszu kalkulacyjnym i tworzeniu prezentacji multimedialnych.

Procesor tekstu służy do zaawansowanej edycji i formatowania tekstu w celu nadania

odpowiedniej szaty typograficznej. Dzięki zaawansowanej obróbce, nasz tekst końcowy może

być wzbogacony o grafikę, wykresy, tabele i inne elementy. Elementy te mogą być wstawiane

jako odnośniki do innych programów, w których są przetwarzane. Głównym zadaniem

procesora jest jednak edycja i obróbka tekstu tj.:

−

Dobór kroju, rozmiaru i koloru czcionki,

−

Pogrubianie, pochylanie i podkreślanie tekstu,

−

Wyrównanie, ustawianie wcięć,

−

Wypunktowanie i numerowanie wierszy.

Ponadto możemy tworzyć style i szablony, dzięki którym będziemy mogli wprowadzać

tekst w sposób zamierzony przez twórcę szablonu. Praca ze stylami wymaga jednak od autora

tekstu znajomości zasad pisowni i użycia znaków specjalnych, takich jak np. spacja

rozdzielająca i spacja nierozdzielająca. Oprócz pracy nad samym tekstem procesor pozwala

na tworzenie automatycznego spisu treści, a także tworzenie korespondencji seryjnej, co

znacznie ułatwia pracę i skraca czas wykonania określonego zadania np. adresowania kopert.

W MS Word 2007® dokument jest zapisywany jako plik z rozszerzeniem docx, przy

czym jest możliwość zapisu jako dokument starszego formatu doc widzianego przez

poprzednie wersje MS Word. Powyższe informacje dotyczące procesora tekstu zostały

przedstawione w wielkim skrócie. Na rynku dostępne są obszerne publikacje dotyczące

możliwości i zasad pracy różnego rodzaju procesorów tekstu, w tym także dotyczące MS

Word 2007.

Arkusz kalkulacyjny służy do przetwarzania danych liczbowych przedstawionych

w komórkach tabeli dwuwymiarowej. Dane mogą być przetwarzane na różne sposoby

poprzez zastosowanie odpowiednich działań matematycznych lub bardziej zaawansowanych

formuł. Dane umieszczane są w komórkach, których współrzędne możemy odczytywać na osi

poziomej i pionowej arkusza, przy czym oś pozioma opisana jest literami alfabetu, natomiast

oś pionowa liczbami. Arkusz MS Excel 2007 posiada milion wierszy oraz 16 tysięcy kolumn,

co daje w sumie 16 miliardów komórek. Komórka może zawierać zarówno dane liczbowe jak

i tekstowe. Należy jednak odpowiednio sformatować komórkę, aby dane w niej zawarte były

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

24

widoczne we właściwej postaci (można ustawić kolor czcionki, tło komórki itd.).

Na komórkach można wykonywać dowolne działania matematyczne. Komórki mogą być

łączone w bloki i przetwarzane blokowo. Do prawidłowej pracy z arkuszem niezbędna jest

znajomość składni i zapisu działań, jakie ma wykonywać nasz arkusz. Komórki mogą być

sortowane zgodnie z życzeniem autora na wiele sposobów. Na podstawie danych zapisanych

w komórkach można tworzyć zaawansowane wykresy zarówno 2 jak i 3 wymiarowe.

Wykresy można tworzyć samodzielnie, a także przy użyciu dostępnych szablonów.

Pomiędzy arkuszami mogą być tworzone połączenia, dzięki czemu możemy korzystać

z danych zawartych w innych arkuszach czy też skoroszytach.

Skoroszyt jest plikiem z rozszerzeniem xlsx (MS Excel 2007), w którym przechowywane

są dane. Arkusz jest elementem skoroszytu. Skoroszyt może zawierać jeden lub więcej

arkuszy. Po arkuszu możemy poruszać się zarówno „myszką” jak i klawiaturą przy pomocy

„strzałek”. Zarówno wiersze jak i kolumny mogą mieć różną wysokość i szerokość, zależną

od potrzeb. Wiersze i kolumny mogą być ukrywane, jeżeli zachodzi taka potrzeba. Pełna

funkcjonalność, która nie jest przedmiotem niniejszego opracowania jest dostępna w

literaturze dotyczącej arkuszy kalkulacyjnych, w tym także MS Excel 2007.

Program do tworzenia prezentacji multimedialnych pozwala wzbogacić nasz przekaz

(wykład) o elementy tekstu, grafiki, animacji i filmu. Dzięki aplikacjom tego typu można

tworzyć barwne wystąpienia, przez co odbiorca znacznie łatwiej będzie przyswajał informacje

zawarte w prezentacji. Podstawowym elementem prezentacji jest slajd. Slajdy tworzone są

kolejno jeden po drugim, przy czym można tworzyć łącza do dowolnego slajdu w ramach

zarówno jednej prezentacji jak i do innych prezentacji. Odnośniki mogą również łączyć się

z różnymi aplikacjami np. możemy w prezentacji pokazać przy pomocy odnośnika arkusz

kalkulacyjny, w którym będzie wykres. Slajd może być tworzony od początku przez autora,

ale można również skorzystać z gotowych szablonów. W ramach slajdu możliwe jest użycie

różnorodnych narzędzi do tworzenia animacji związanych zarówno z tekstem jak

i z obiektami, które mogą się tam znaleźć. Można również programować sposób przejścia

pomiędzy slajdami. Naszej prezentacji może towarzyszyć dźwięk. Przy tworzeniu należy

zwrócić szczególna uwagę na sposób przedstawienia informacji. Podstawowym celem

prezentacji multimedialnej nie jest pokazanie możliwości programu, ale przekazanie

właściwej treści wykładu. Prezentacja ma jedynie nas wspierać i pozwolić na właściwe

zrozumienie przekazywanych informacji.

4.5.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Co to jest pakiet biurowy?

2. Jakie znasz elementy wchodzące w skład pakietu biurowego?

3. Co to jest procesor tekstu?

4. Co to jest arkusz kalkulacyjny?

5. Co to jest skoroszyt?

4.5.3. Ćwiczenia

Ćwiczenie 1

Napisać przy pomocy procesora tekstu raport z użyciem stylów.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

25

2) otworzyć procesor tekstu,

3) utworzyć style,

4) napisać tekst zgodnie z wytycznymi prowadzącego

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z procesorem tekstu,

−

arkusz papieru,

−

materiały piśmiennicze.

Ćwiczenie 2

Zredagować artykuł przy pomocy procesora tekstu z użyciem tabel, grafiki.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) otworzyć procesor tekstu,

3) utworzyć style

4) zredagować artykuł zgodnie z wytycznymi prowadzącego wprowadzając tabele i grafikę

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z procesorem tekstu,

−

arkusz papieru,

−

materiały piśmiennicze.

Ćwiczenie 3

Uzupełnić komórki o dane liczbowe i przetworzyć je zgodnie z dyspozycja

prowadzącego.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) otworzyć arkusz kalkulacyjny,

3) uzupełnić komórki o dane liczbowe,

4) przetworzyć dane zgodnie z dyspozycją prowadzącego.

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z arkuszem kalkulacyjnym,

−

arkusz papieru,

−

materiały piśmiennicze.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

26

Ćwiczenie 4

Wykonać prezentację multimedialną zgodnie z dyspozycją prowadzącego.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) otworzyć oprogramowanie do tworzenia prezentacji multimedialnej,

3) wykonać slajdy z uwzględnieniem tekstu, grafiki i animacji.

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z arkuszem kalkulacyjnym,

−

arkusz papieru,

−

materiały piśmiennicze.

4.5.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) poprawnie użyć style i szablony?

2) osadzić w tekście grafikę i tabele?

3) przetworzyć dane liczbowe w arkuszu?

4) wykonać prezentację multimedialną?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

27

4.6. Grafika komputerowa, programy graficzne

4.6.1. Materiał nauczania

Programy graficzne służą do obróbki grafiki komputerowej. Grafika komputerowa jest

jednym z działów informatyki zajmujących się wykorzystaniem komputera do przetwarzania

i wizualizacji danych. W zależności od potrzeb i rodzaju grafiki niezbędne są odpowiednie

oprogramowanie oraz narzędzia do przetwarzania plików graficznych. Grafikę komputerową

możemy podzielić w następujący sposób:

1) Grafika wektorowa – której podstawą są proste, krzywe i figury geometryczne opisane

przy pomocy odpowiednich parametrów (współrzędnych, długości, promienia itp.).

Główna zaletą tej grafiki są nieograniczone możliwości skalowania bez utraty jakości.

Przykładowe formaty plików grafiki wektorowej:

−

SVG – format uniwersalny wektorowej grafiki dwuwymiarowej,

−

CDR – tworzony przez aplikację CorelDRAW®,

−

PSD – tworzony przez aplikację Adobe Photoshop®.

2) Grafika rastrowa – obraz jest tworzony przez dwuwymiarową tablicę pikseli.

W zależności od ilości bitów przypadających na jeden piksel obraz będzie posiadał

większą lub mniejsza ilość kolorów.

Przykładowe formaty plików grafiki rastrowej:

−

JPEG – standardowa kompresja statycznych obrazów rastrowych,

−

BMP – bitmapa, obsługuje tylko tryb RGB, bezstratna kompresja, duże rozmiary,

−

TIFF – używany w zastosowaniach DTP (z ang. Desktop Publishing – ogół

czynności prowadzący do utworzenia gotowego projektu graficznego), bezstratna

kompresja,

−

GIF – obraz posiadający bezstratną kompresję, ale o ograniczonej palecie kolorów

do 256,

−

PNG – następca GIF, posiada tryb 24-bit RGB.

Oprócz wyżej wymienionych podziałów można spotkać się również z pojęciem grafiki

fraktalowej, która jest rzadko spotykana.

W zależności od ilości wymiarów grafikę komputerową możemy podzielić na:

1) Grafika dwuwymiarowa 2D – mamy do czynienia z obrazem płaskim np. zdjęcie,

2) Grafika trójwymiarowa 3D – przedstawienie dodatkowo trzeciego wymiaru pozwala

urealnić obraz. Obrazy trójwymiarowe są tworzone przez komputer i oprogramowanie

z obrazów dwuwymiarowych.

Podstawowymi cechami charakteryzującymi obrazy graficzne i świadczącymi o ich

jakości jest rozdzielczość mierzona w pikselach oraz liczba kolorów odzwierciedlona poprzez

ilość bitów przypadających na jeden piksel. W grafice komputerowej stosuje się standardowe

rozdzielczości:

1) QXGA – Quad XGA – 2048x1536 pikseli,

2) WUXGA – Widescreen Ultra XGA – 1920x1200 pikseli,

3) HDTV – 1920x1080 pikseli,

4) UXGA – Ultra XGA – 1600x1200 pikseli,

5) SXGA – Super XGA – 1280x1024 pikseli,

6) XGA – Extended Graphics Array – 1024x768 pikseli,

7) SVGA – Super VGA – 800x600 pikseli,

8) VGA – Video Graphics Array – 640x480 pikseli.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

28

W programach graficznych możemy pracować w różnych trybach kolorów. Przykładowe

tryby kolorów wymieniono poniżej:

1) Czarno-biały, w którym głębia barwy wynosi 1 bit z dostępnym jednym kanałem, dzięki

czemu możemy uzyskać 2 kolory,

2) Skala szarości, w którym głębia barwy wynosi 8 bitów z dostępnym 1 kanałem, dzięki

czemu możemy uzyskać 256 kolorów (odcieni szarości),

3) RGB (czerwony, zielony, niebieski), w którym głębia barw wynosi 24 bity z dostępnymi

3 kanałami, dzięki czemu możemy uzyskać 16 777 216 kolorów,

4) CMYK (turkusowy, karmazyn, żółty, czarny), w którym głębia barw wynosi 32 bity

z dostępnymi 4 kanałami, dzięki czemu możemy uzyskać 16 777 216 kolorów,

Rozmiar pliku graficznego liczymy w sposób następujący:

rozdzielczość x głębia kolorów = wielkość pliku

Przykład obliczenia rozmiaru przykładowej grafiki o rozdzielczości 1024x768 i 32 bitowej

głębi wygląda następująco:

1024 x 768 x 32=25 165 824 bity, to jest 25MBajt

Oprócz wyżej wymienionej wartości programy graficzne dopisują swoje parametry przez co

plik zwiększa swój rozmiar.

4.6.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Co to jest grafika komputerowa?

2. Jak dzielimy grafikę komputerową?

3. Jakie są podstawowe różnice pomiędzy grafiką wektorową, a rastrową?

4. Jaka jest rozdzielczość dla trybu XGA?

5. Ile kolorów możemy otrzymać stosując tryb RGB?

4.6.3. Ćwiczenia

Ćwiczenie 1

Wykonać rysunek wektorowy przy użyciu oprogramowania CorelDRAW®.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) otworzyć program CorelDRAW®®,

3) utworzyć rysunek zgodnie z wytycznymi prowadzącego.

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z oprogramowaniem CorelDRAW®,

−

arkusz papieru,

−

materiały piśmiennicze.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

29

Ćwiczenie 2

Wykonać obróbkę rysunku rastrowego przy użyciu oprogramowania Adobe Photoshop®.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) otworzyć program Adobe Photoshop®,

3) dokonać obróbki rysunku zgodnie z wytycznymi prowadzącego.

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z oprogramowaniem Adobe Photoshop®,

−

arkusz papieru,

−

materiały piśmiennicze.

4.6.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) wykonać rysunek techniką wektorową?

2) dokonać obróbki grafiki rastrowej?

3) obliczyć rozmiar pliku graficznego?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

30

4.7. Programy

stosowane

w

jednostkach

ochrony

przeciwpożarowej

4.7.1. Materiał nauczania

Jednostki ochrony przeciwpożarowej zaopatrzone są w różnego rodzaju oprogramowanie

specjalistyczne. Oprogramowanie to ma na celu przyczynić się do szybszego dostępu do

informacji, a także w razie potrzeby wspierania osób, które pełnią różnorodne zadania

z zakresu ochrony przeciwpożarowej. Najlepszym przykładem są systemy dyspozytorskie

stosowane w Państwowej Straży Pożarnej. Zadaniem tych systemów jest wspieranie

dyspozytora podczas prowadzenia działań ratowniczo-gaśniczych. Oprogramowanie

dyspozytorskie powinno posiadać wiele modułów, które pozwolą na odpowiednie

dysponowanie siłami i środkami będącymi w dyspozycji PSP. Wśród modułów powinny

znaleźć się następujące elementy:

1) Obsługa GIS – (GIS jest geograficznym systemem informacyjnym) obsługa mapy

cyfrowej – ze szczególnym uwzględnieniem mapy rejonu działania danego JRG.

Powinna to być mapa trójwymiarowa, na której mogą być uwzględnione tereny

zalewowe. Powinna być wyposażona w wszelkie dostępne warstwy, w tym: warstwa sieci

wodociągowej, gazowej i energetycznej. Mapa powinna być na bieżąco aktualizowana,

2) Obsługa GPS – (GPS jest systemem pozycjonowania satelitarnego) pozwalająca na

zobrazowanie pozycji poszczególnych jednostek na mapie cyfrowej,

3) Obsługa terminali statusów – dzięki którym dyspozytor nie będzie musiał dodatkowo

zajmować się wpisywaniem czasów operacyjnych do systemu. Przy pomocy terminali

statusów dowódca naciska przycisk właściwego statusu, informacja jest przekazywana

drogą radiową do sytemu,

4) Informacje na temat substancji niebezpiecznych – jedną z pierwszych informacji, jakie

możemy otrzymać to numer substancji lub numer zagrożenia. Dostęp do bazy po

wpisaniu numeru pozwoli na błyskawiczna reakcję służb ratowniczych przy

zastosowaniu właściwych procedur, które uprzednio zostaną umieszczone w bazie

danych,

5) Stacja meteo – szczególnie przydatna przy wycieku substancji niebezpiecznych. Na

podstawie odpowiednich parametrów tj. wilgotność, prędkość i kierunek wiatru,

temperatura będziemy mogli zastosować algorytmy matematyczne prognozujące

kierunek i prędkość rozprzestrzeniania się substancji,

6) Prognozowanie rozprzestrzeniania się substancji niebezpiecznych – na podstawie danych

ze stacji meteo, bazy substancji niebezpiecznych, ukształtowania terenu i obecności

budynków oraz przy użyciu odpowiednich algorytmów pozwoli na zaplanowanie

odpowiednich działań służb ratowniczych (wyznaczenie strefy i odpowiednie ustawienie

sił i środków) i ewakuację zagrożonych osób z miejsca zdarzenia i jednocześnie

skuteczną likwidację zagrożenia przy maksymalnym zminimalizowaniu ryzyka

związanego ze zdrowiem i życiem ratowników biorących udział w działaniach

ratowniczych,

7) Baza danych o obiektach znajdujących się w rejonie działania danej JRG – w skład bazy

powinny

wchodzić:

zdjęcia

obiektu

z

uwzględnieniem

dróg

dojazdowych

i ewakuacyjnych, informacje na temat ilości osób mogących znaleźć się w obiekcie

z uwzględnieniem pory dnia, informacje na temat substancji, które mogą znajdować się

na terenie obiektu, informacje na temat zaopatrzenia wodnego, lokalizacji przyłącza

energetycznego i gazowego, telefony do osób posiadających wiedzę szczegółową

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

31

o obiekcie i substancjach, które mogą się tam znajdować lub które mogą być tam

wytwarzane,

8) Procedury postępowania – opracowane przez doświadczonych dowódców schematy

działania, co do ilości sił i środków oraz sposobu zażegnania zagrożenia, jakie może mieć

miejsce.

System w oparciu o powyższe punkty na podstawie bieżących informacji ze zdarzenia ma

proponować właściwe rozwiązania, które dyspozytor będzie akceptował lub nie.

W przypadku poważnych zdarzeń, np. wycieku substancji niebezpiecznych system ma

wspomagać proces decyzyjny dowódcy, który będzie w stanie właściwie określić sytuację

i w następstwie podjąć decyzję prowadzącą do optymalnych rozwiązań. Powyższe

rozwiązania musza uwzględniać fakt, że czas gra na naszą niekorzyść. Liczy się każda

sekunda, która może uratować życie lub zdrowie poszkodowanym. Niezbędna jest tutaj

odpowiednia wymiana informacji pomiędzy systemem, a osobą odpowiedzialną za jej

przekazanie, np. dowódcą. Kompletnie wyposażony system może „przeistoczyć” się w system

wspomagania dowodzenia i być wykorzystany na wyższym szczeblu np. w WSKR

(Wojewódzkim Stanowisku Koordynacji Ratownictwa). W skład systemów dyspozytorskich

powinny wchodzić również takie elementy jak:

1) Raportowanie i zestawienia – na podstawie prowadzonych działań można tworzyć

różnorodne statystyki i zestawienia z uwzględnieniem ram czasowych

2) Wydruk karty dojazdowej – po wprowadzeniu podstawowych informacji o zdarzeniu,

takich jak adres i rodzaj zdarzenia, system tworzy wydruk karty dojazdowej do zdarzenia.

Wydruk zabiera ze sobą dowódca.

3) Obsługa bram – jednocześnie z wydrukiem karty dojazdowej, system otwiera bramy

wyjazdowe.

4) System alarmowo-informacyjny – natychmiast po wprowadzeniu podstawowych

informacji, następuje zadysponowanie zastępów do zdarzenia. Na wyświetlaczach

informacyjnych pojawia się adres i rodzaj zdarzenia oraz która sekcja ma udać się na

miejsce zdarzenia. Informacja świetlna wzbogacona jest o sygnał dźwiękowy

Po zdarzeniu dyspozytor wraz z dowódcą są zobowiązani do stworzenia dokumentacji ze

zdarzenia, przy czym do dyspozytora należy sporządzenie karty zdarzenia i karty

manipulacyjnej, natomiast do dowódcy sporządzenie szczegółowego meldunku ze zdarzenia,

a także przedłożenie stosownych dokumentów np. o przekazaniu miejsca zdarzenia.

Dokumentacja ta jest przedkładana do dowódcy jednostki, a także z programów

dyspozytorskich wędruje do jednostek nadrzędnych tj. JRG-PSK/MSK-WSKR-KCKR.

Na potrzeby ratownictwa tworzone są również programy o mniejszej funkcjonalności.

Przykładem są wszelkiego rodzaju bazy danych, z których korzysta się w zależności od

potrzeb. Baza substancji niebezpiecznych uwzględnia m.in. takie elementy jak:

−

Numer substancji,

−

Numer ONZ,

−

Nazwa substancji,

−

Chemiczne oznaczenie substancji,

−

Zagrożenia,

−

Parametry fizyko-chemiczne,

−

Procedury postępowania w przypadku wycieku, pożaru,

−

Informacje toksykologiczne.

Sposób wyszukiwania w bazie odbywa się poprzez wpisanie w polu wyszukiwania

numeru substancji, numeru ONZ lub nazwy substancji.

Baza numerów operacyjnych zawiera wszystkie pojazdy, będące w użytkowaniu

Państwowej Straży Pożarnej wraz z ich numerami operacyjnymi. Podczas zdarzeń

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

32

wymagających użycia wielu jednostek spoza rejonu baza pozwala na orientację w sytuacji

tzn. kto, skąd i gdzie się znajduje.

Podstawową bazą jest mapa rejonu wraz z obiektami, które się w nim znajdują. Po przez

wybór odpowiedniego obiektu mamy dostęp do jego lokalizacji, dróg dojazdowych

i podstawowe informacje dotyczące rodzaju i przeznaczenia obiektu, dróg ewakuacyjnych,

ilości osób znajdujących się w obiekcie.

Baza teleadresowa pozwala na dostęp w dowolnym momencie do danych teleadresowych

dowolnego podmiotu potrzebnego do sprawnego prowadzenia akcji ratowniczej. Baza

zawiera między innymi dane teleadresowe Pogotowia Ratunkowego, Policji, Pogotowia

Energetycznego, Pogotowia Gazowego, Straży Miejskiej, specjalistów z danej dziedziny

i wiele innych. Specyfika występującego zdarzenia narzuca konieczność informowania

i dysponowania innych podmiotów do działań.

Baza osobowa zawiera informację o pracownikach i podstawowe dane na ich temat np.

adres zamieszkania.

Baza sprzętu zawiera informację o pojazdach i sprzęcie znajdujących się na wyposażeniu

jednostki.

Oczywiście wszystkie powyższe bazy danych mogą funkcjonować w ramach jednego

sytemu wspomagania dowodzenia, co znacznie zwiększa efektywność pracy. Jak wiadomo

nauka jednego programu może być znacznie prostsza niż nauka kilku programów.

4.7.2. Pytania sprawdzające

Odpowiadając na pytania, sprawdzisz, czy jesteś przygotowany do wykonania ćwiczeń.

1. Jakie znasz oprogramowanie stosowane w jednostkach ochrony p.poż.?

2. Jakie funkcje spełnia mapa cyfrowa?

3. Do czego służy GPS?

4. Jakie funkcje spełnia system wspomagania dowodzenia?

4.7.3. Ćwiczenia

Ćwiczenie 1

Uzupełnij dane o jednostce w katalogu sił i środków.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) otworzyć oprogramowanie, np. SWD,

3) otworzyć katalog sił i środków,

4) uzupełnić dane zgodnie z dyspozycją prowadzącego.

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z oprogramowaniem, np. SWD,

−

arkusz papieru,

−

materiały piśmiennicze.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

33

Ćwiczenie 2

Otwórz i obsadź nową zmianę oraz wozy bojowe w katalogu sił i środków.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) otworzyć oprogramowanie, np. SWD,

3) otworzyć nową zmianę,

4) otworzyć katalog sił i środków,

5) obsadzić zmianę zgodnie z dyspozycją prowadzącego,

6) obsadzić wozy bojowe zgodnie z dyspozycją prowadzącego,

7) sprawdzić poprawność obsady przy użyciu raportu sprawdzenia obsad osobowych,

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z oprogramowaniem, np. SWD,

−

arkusz papieru,

−

materiały piśmiennicze.

Ćwiczenie 3

Wykonaj obsługę zdarzenia i pełna dokumentację ze zdarzenia.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) otworzyć oprogramowanie, np. SWD,

3) otworzyć rejestr wyjazdów,

4) otworzyć nowe zdarzenie,

5) wypełnić kartę zdarzenia zgodnie z dyspozycja prowadzącego,

6) zadysponować pojazdy,

7) uzupełnić czasy operacyjne,

8) uzupełnić kartę manipulacyjną,

9) uzupełnić meldunek, np. w SWD-Ewid.

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z oprogramowaniem, np. SWD,

−

arkusz papieru,

−

materiały piśmiennicze.

Ćwiczenie 4

Wykonaj zestawienie ze zdarzeń z uwzględnieniem ram czasowych.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

34

2) otworzyć oprogramowanie, np. SWD - Zestawienia ST,

3) wykonać odpowiednie zestawienie zgodnie z dyspozycją prowadzącego.

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z oprogramowaniem, np. SWD,

−

arkusz papieru,

−

materiały piśmiennicze.

Ćwiczenie 5

Wyszukaj w bazie substancji niebezpiecznych substancję wskazaną przez prowadzącego.

Sposób wykonania ćwiczenia

Aby wykonać ćwiczenie, powinieneś:

1) przeczytać materiał nauczania z poradnika dla ucznia oraz poszerzyć wiadomości

z literatury uzupełniającej,

2) otworzyć bazę o substancjach niebezpiecznych, np. CIOP,

3) wyszukać substancję wskazaną przez prowadzącego.

Wyposażenie stanowiska pracy:

−

literatura,

−

zestaw komputerowy z oprogramowaniem, np. CIOP

−

arkusz papieru,

−

materiały piśmiennicze.

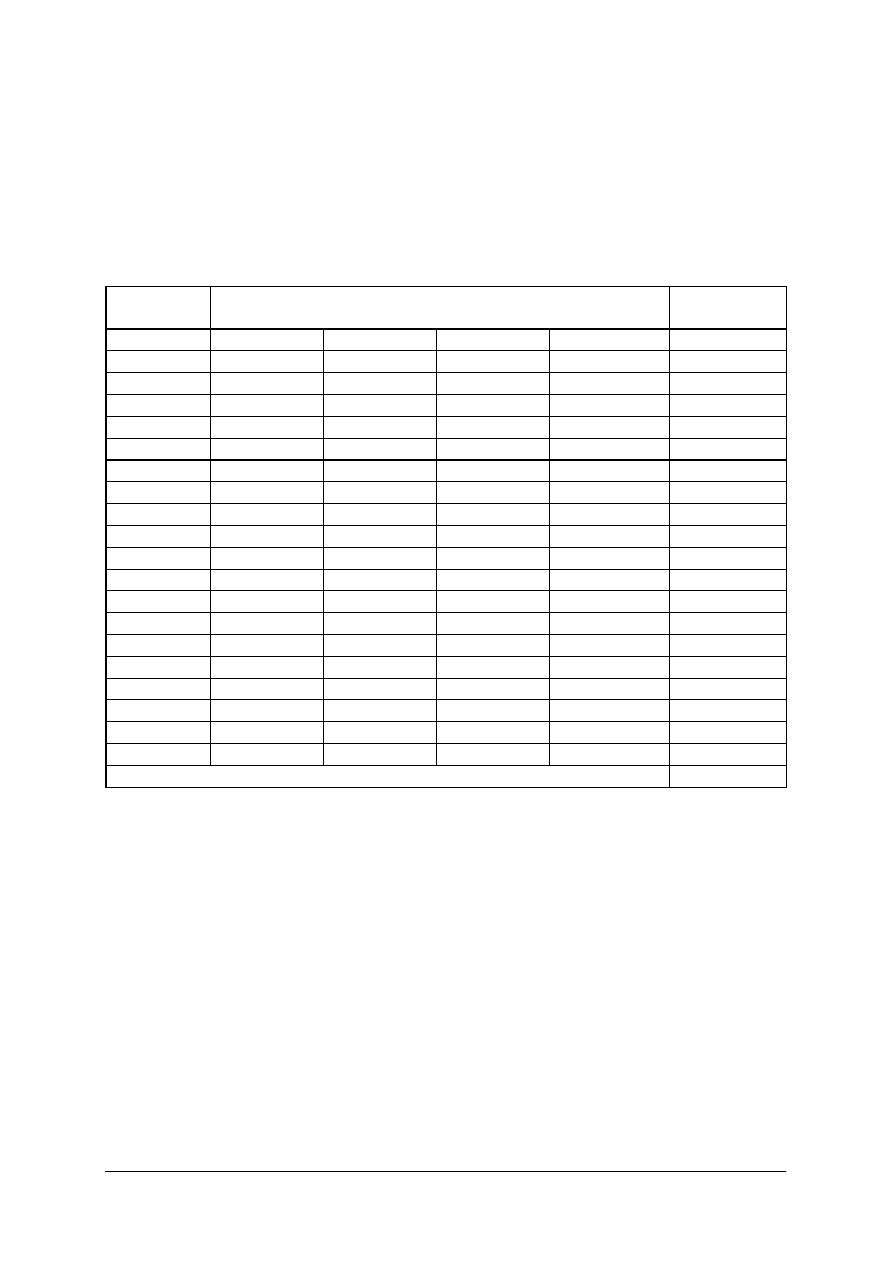

4.7.4. Sprawdzian postępów

Czy potrafisz:

Tak

Nie

1) uruchomić i zalogować się do SWD?

2) uzupełnić bazę sił i środków w SWD?

3) obsadzić zmianę i wozy bojowe w SWD?

4) obsłużyć zdarzenie i wykonać pełną dokumentację w SWD?

5) wykonać zestawienie w zestawieniach ST?

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

35

5. SPRAWDZIAN OSIĄGNIĘĆ

INSTRUKCJA DLA UCZNIA

1. Przeczytaj uważnie instrukcję.

2. Podpisz imieniem i nazwiskiem kartę odpowiedzi.

3. Zapoznaj się z zestawem zadań testowych.

4. Udzielaj odpowiedzi na załączonej karcie odpowiedzi.

5. Test zawiera 20 zadań dotyczących „Korzystania ze specjalistycznego oprogramowania

na potrzeby ratownictwa”. Wszystkie zadania są wielokrotnego wyboru i tylko jedna

odpowiedź jest prawidłowa.

6. Udzielaj odpowiedzi tylko na załączonej Karcie odpowiedzi: w zadaniach wielokrotnego

wyboru zaznacz prawidłową odpowiedź X (w przypadku pomyłki należy błędną

odpowiedź zaznaczyć kółkiem, a następnie ponownie zakreślić odpowiedź prawidłową).

7. Pracuj samodzielnie, bo tylko wtedy będziesz miał satysfakcję z wykonanego zadania.

8. Kiedy udzielenie odpowiedzi będzie Ci sprawiało trudność, wtedy odłóż jego

rozwiązanie na później i wróć do niego, gdy zostanie Ci wolny czas.

9. Na rozwiązanie testu masz 40 min.

Powodzenia

ZESTAW ZADAŃ TESTOWYCH

1. W sieciach komputerowych możemy wyróżnić następujące topologie

a) pierścienia, magistrali, kwadratu.

b) magistrali, pierścienia podwójnego, prostokąta.

c) siatki, gwiazdy, gwiazdy rozszerzonej.

d) gwiazdy, hierarchiczną, sześcianu.

2. W przypadku, gdy w sieci komputerowej mamy serwer, mamy do czynienia z siecią

a) równorzędną (peer-to-peer).

b) typu serwer-serwer.

c) typu zamkniętego.

d) typu klient-serwer.

3. Adres IP składa się z

a) jednej trzycyfrowej liczny.

b) czterech trzycyfrowych liczb.

c) siedmiu trzycyfrowych liczb.

d) ośmiu trzycyfrowych liczb.

4. Strony internetowe ułożone w sposób różnorodny, bez określonego klucza charakteryzuje

struktura

a) hierarchiczna.

b) sekwencyjna.

c) wirtualna.

d) formacyjna.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

36

5. Korzystając z wyszukiwarki internetowej wpisując w pole wyszukiwania wyraz

poprzedzony znakiem „-” (minus) powoduje, że

a) wyraz nie powinien znaleźć się na stronie wyszukanej.

b) wyraz nie może znaleźć się na stronie wyszukanej.

c) wyraz może warunkowo znaleźć się na stronie wyszukanej.

d) wyraz może znaleźć się na stronie wyszukanej.

6. SMTP jest protokołem odpowiedzialnym za

a) wysyłanie poczty.

b) komunikację pomiędzy dwoma komputerami.

c) odbiór poczty z serwera do naszego komputera.

d) autoryzację użytkownika.

7. Tak zwana poczta niechciana określana jest terminem

a) net.

b) spam.

c) open relay.

d) mail.

8. Procesor tekstu służy do

a) zaawansowanej edycji i formatowania tekstu w celu nadania odpowiedniej szaty

typograficznej.

b) obróbki danych liczbowych.

c) tworzenia prezentacji multimedialnej..

d) wykonywania zaawansowanych rysunków.

9. „docx” jest rozszerzeniem plików tworzonych przez

a) MS Excel 2007.

b) MS Access 2007.

c) MS Word 2007.

d) MS Publisher 2007.

10. Arkusz kalkulacyjny służy do

a) wykonywania slajdów.

b) przetwarzania tekstu.

c) tworzenia publikacji.

d) przetwarzania danych liczbowych.

11. Liczba kolumn w MS Excel 2007 wynosi

a) 11 000.

b) 13 000.

c) 15 000.

d) 16 000.

12. Dwuwymiarowa tablica pikseli jest charakterystyczna dla

a) grafiki fraktalowej.

b) grafiki wektorowej.

c) grafiki rastrowej.

d) grafiki komputerowej.

„Projekt współfinansowany ze środków Europejskiego Funduszu Społecznego”

37

13. Uniwersalny format grafiki wektorowej to

a) GIF.

b) JPEG.

c) TIFF.

d) SVG.

14. Rozdzielczość UXGA wynosi

a) 1600x1200 pikseli.

b) 1024x768 pikseli.

c) 800x600 pikseli.

d) 640x480 pikseli.

15. Rozdzielczość VGA wynosi

a) 2048x1536 pikseli.

b) 1920x1080 pikseli.

c) 1024x768 pikseli.

d) 640x480 pikseli.

16. W trybie RGB głębia barw wynosi

a) 1 bit.

b) 8 bitów.

c) 24 bity.

d) 32 bity.