Franciszek Wołowski

Janusz Zawiła-Niedêwiecki

Bezpieczeństwo

systemów

informacyjnych

Praktyczny przewodnik

zgodny z normami polskimi

i międzynarodowymi

Poradnik jest skierowany w pierwszej kolejności do administratorów

bezpieczeństwa systemów informacyjnych, ale nie tylko.

Także do szeroko rozumianej kadry kierowniczej organizacji różnych

branż, charakteru i wielkości oraz do specjalistów różnych profesji,

którzy mogą się przyczyniać do zapewniania bezpieczeństwa

w organizacjach. Rzecz bowiem w tym, że stan bezpieczeństwa

budują wszyscy, a zburzyć go może nawet tylko jedna osoba.

© edu-Libri s.c. 2012

Redakcja merytoryczna i korekta: edu-Libri

Projekt okładki i stron tytułowych: GRAFOS

Wydawnictwo edu-Libri

ul. Zalesie 15, 30-384 Kraków

e-mail: edu-libri@edu-libri.pl

Skład i łamanie: GRAFOS

Druk i oprawa: Sowa Sp. z o.o.

Warszawa

ISBN 978-83-63804-00-8

ISBN e-book 978-83-63804-01-5 (PDF)

ISBN e-book 978-83-63804-02-2 (epub)

Spis treści

Wstęp .......................................................................................................................... 13

1. Wprowadzenie ....................................................................................................... 15

1.1. Co to jest bezpieczeństwo informacji? ............................................................ 17

1.2. Dlaczego zapewnianie bezpieczeństwa informacji jest potrzebne? ................. 18

1.3. Cele, strategie i polityki w zakresie bezpieczeństwa informacji .......................... 19

1.4. Czynniki decydujące o bezpieczeństwie systemów informacyjnych .................. 21

1.5. Jak określać wymagania bezpieczeństwa? ...................................................... 22

1.6. Zarządzanie bezpieczeństwem informacji ....................................................... 24

1.7. Standardy związane z zarządzaniem bezpieczeństwem systemów

informacyjnych ............................................................................................... 30

1.8. Zarządzanie ryzykiem a zarządzanie bezpieczeństwem informacji ................. 38

1.9. Punkt wyjścia zapewniania bezpieczeństwa informacji ................................... 41

1.10. Krytyczne czynniki sukcesu ............................................................................. 42

2. Zarządzanie ryzykiem systemów informacyjnych ............................................... 43

2.1. Nazewnictwo związane z zarządzaniem ryzykiem ......................................... 45

2.1.1. Pojęcia podstawowe .............................................................................. 45

2.1.2. Nazewnictwo modelu zarządzania ryzykiem ........................................ 46

2.2. Struktura ryzyka ............................................................................................ 47

2.2.1. Ryzyko polityczne ................................................................................ 47

2.2.2. Ryzyko organizacyjne ............................................................................ 48

2.2.3. Ryzyko operacyjne ............................................................................... 49

2.3. Czynniki ryzyka systemów informacyjnych ..................................................... 55

2.3.1. Ludzie ................................................................................................... 55

2.3.2. Procesy i systemy .................................................................................. 56

2.3.2.1. Systemy teleinformatyczne ...................................................... 57

2.3.2.2. Dokumentacja wewnętrzna i zewnętrzna ................................ 58

2.3.2.3. Lokalizacja ............................................................................... 58

2.3.3. Zdarzenia zewnętrzne ........................................................................... 59

2.3.3.1. Zdarzenia przewidywalne i nieprzewidywalne ........................ 59

2.3.3.2. Zlecanie czynności na zewnątrz (outsourcing) ........................ 60

2.4. Procesy zarządzania ryzykiem systemów informacyjnych ............................... 61

2.5. Ustalenie oczekiwań wobec zarządzania ryzykiem ......................................... 64

2.5.1. Podstawowe kryteria oceny ryzyka systemów informacyjnych .............. 65

6

Spis treści

2.5.2. Zakres i granice procesu zarządzania ryzykiem systemów

informacyjnych ..................................................................................... 66

2.5.3. Organizacja zarządzania ryzykiem systemów informacyjnych .............. 67

2.6. Zarządzanie zasobami i aktywami systemów informacyjnych ......................... 67

2.6.1. Zapewnianie zasobów i aktywów oraz odpowiedzialność za nie .......... 69

2.6.1.1. Inwentaryzacja zasobów i aktywów ......................................... 71

2.6.1.2. Własność zasobów ................................................................... 73

2.6.1.3. Akceptowalne użycie zasobów ................................................. 73

2.6.2. Klasyfi kacja informacji .......................................................................... 74

2.6.2.1. Zalecenia do klasyfi kacji .......................................................... 74

2.6.2.2. Oznaczanie informacji i postępowanie z informacjami ............ 75

2.6.3. Wartość biznesowa aktywów, zwłaszcza informacji .............................. 76

2.7. Szacowanie ryzyka systemów informacyjnych ................................................ 79

2.7.1. Analiza ryzyka systemów informacyjnych ............................................. 80

2.7.1.1. Identyfi kacja ryzyka ................................................................. 80

2.7.1.2. Oszacowanie (wycena) ryzyka ................................................. 91

2.7.2. Ocena ryzyka systemów informacyjnych ............................................... 97

2.8. Postępowanie z ryzykiem systemów informacyjnych ...................................... 98

2.8.1. Unikanie ryzyka .................................................................................... 103

2.8.2. Przeniesienie ryzyka.............................................................................. 104

2.8.3. Utrzymanie/akceptowanie ryzyka ......................................................... 105

2.8.4. Redukcja ryzyka .................................................................................... 105

2.8.5. Środki sterowania bezpieczeństwem ..................................................... 106

2.8.6. Środki łagodzenia ryzyka (przeciwdziałanie) ........................................ 108

2.8.7. Strategia łagodzenia ryzyka .................................................................. 115

2.9. Akceptacja ryzyka przez kierownictwo ........................................................... 116

2.10. Informowanie o ryzyku ................................................................................... 117

2.11. Monitorowanie i przegląd ryzyka .................................................................... 118

2.12. Kluczowe role w procesie zarządzania ryzykiem ............................................. 120

3. Zarządzanie ryzykiem w projektach systemów informacyjnych ......................... 124

3.1. Wprowadzenie ................................................................................................ 124

3.2. Kryteria sukcesu projektu ................................................................................ 125

3.3. Procesy zarządzania ryzykiem projektowym ................................................... 126

3.4. Planowanie zarządzania ryzykiem projektowym............................................. 128

3.5. Identyfi kacja zagrożeń .................................................................................... 130

3.6. Analiza ryzyka ................................................................................................ 131

3.7. Szacowanie prawdopodobieństwa i skutku ryzyka ......................................... 131

3.8. Planowanie reakcji na ryzyko .......................................................................... 134

3.9. Sterowanie ryzykiem....................................................................................... 135

3.10. Monitorowanie ryzyka .................................................................................... 136

4. Zarządzanie reakcją na incydenty związane z naruszaniem bezpieczeństwa

informacji ................................................................................................................... 137

4.1. Podstawowe zagadnienia i korzyści związane z zarządzaniem incydentami ... 138

4.2. Przykłady incydentów związanych z naruszaniem bezpieczeństwa informacji . 140

4.3. Procedury w zarządzaniu incydentami ........................................................... 142

4.3.1. Planowanie i przygotowanie ................................................................. 142

4.3.2. „Stosowanie” − wdrożenie i eksploatacja ............................................. 153

4.3.3. Przegląd ................................................................................................ 170

4.3.4. Doskonalenie ........................................................................................ 172

7

Spis treści

5. System Zarządzania Bezpieczeństwem Informacji (SZBI) .................................. 174

5.1. Ustanowienie SZBI

.......................................................................................... 176

5.1.1. Zakres i granice SZBI ............................................................................ 176

5.1.2. Polityka bezpieczeństwa i jej akceptacja przez kierownictwo ............... 177

5.1.3. Polityka bezpieczeństwa informacji ....................................................... 178

5.1.4. Dokument polityki bezpieczeństwa informacji ...................................... 179

5.1.5. Przegląd polityki bezpieczeństwa informacji ......................................... 180

5.1.6. Strategia zarządzania ryzykiem ............................................................ 181

5.2. Wdrożenie i eksploatacja SZBI ........................................................................ 182

5.3. Monitorowanie i przegląd SZBI ...................................................................... 182

5.4. Utrzymanie i doskonalenie SZBI ..................................................................... 182

5.5. Organizacja zapewniania bezpieczeństwa informacji ...................................... 183

5.5.1. Organizacja wewnętrzna ....................................................................... 183

5.5.1.1. Zaangażowanie kierownictwa w zapewnianie bezpieczeństwa

informacji ................................................................................ 184

5.5.1.2. Koordynacja zarządzania zapewnianiem bezpieczeństwa

informacji ................................................................................ 184

5.5.1.3. Przypisanie odpowiedzialności w zakresie zapewniania

bezpieczeństwa informacji ...................................................... 185

5.5.1.4. Proces autoryzacji środków przetwarzania informacji ............. 186

5.5.1.5. Umowy o zachowaniu poufności ............................................. 186

5.5.1.6. Kontakty z organami władzy .................................................... 187

5.5.1.7. Kontakty z grupami zaangażowanymi w zapewnianie

bezpieczeństwa ....................................................................... 187

5.5.1.8. Niezależne przeglądy bezpieczeństwa informacji .................... 188

5.5.2. Strony zewnętrzne ................................................................................ 188

5.5.2.1. Ryzyko związane ze stronami zewnętrznymi ........................... 189

5.5.2.2. Bezpieczeństwo w kontaktach z klientami ............................... 190

5.5.2.3. Bezpieczeństwo w umowach ze stroną trzecią ......................... 191

5.6. Bezpieczeństwo zasobów ludzkich .................................................................. 194

5.6.1. Przed zatrudnieniem ............................................................................. 195

5.6.1.1. Role i zakresy odpowiedzialności ............................................. 196

5.6.1.2. Postępowanie sprawdzające ..................................................... 196

5.6.1.3. Zasady zatrudnienia ................................................................ 197

5.6.2. Podczas zatrudnienia ............................................................................ 198

5.6.2.1. Odpowiedzialność kierownictwa ............................................. 199

5.6.2.2. Uświadamianie, kształcenie i szkolenia z zakresu

bezpieczeństwa informacji ...................................................... 200

5.6.2.3. Postępowanie dyscyplinarne .................................................... 200

5.6.3. Zakończenie lub zmiana zatrudnienia ................................................... 201

5.6.3.1. Odpowiedzialność związana z zakończeniem zatrudnienia ..... 201

5.6.3.2. Zwrot zasobów ........................................................................ 202

5.6.3.3. Odebranie praw dostępu.......................................................... 202

5.7. Bezpieczeństwo fi zyczne i środowiskowe ........................................................ 203

5.7.1. Obszary bezpieczne ............................................................................... 205

5.7.1.1. Fizyczna granica obszaru bezpiecznego ................................... 206

5.7.1.2. Środki ochrony fi zycznego wejścia........................................... 207

5.7.1.3. Zabezpieczanie biur, pomieszczeń i urządzeń .......................... 207

5.7.1.4. Ochrona przed zagrożeniami zewnętrznymi i środowiskowymi .. 208

5.7.1.5. Praca w obszarach bezpiecznych ............................................. 208

5.7.1.6. Obszary publicznie dostępne dla dostaw i załadunku .............. 209

Spis treści

8

5.7.2. Bezpieczeństwo wyposażenia ................................................................ 209

5.7.2.1. Rozmieszczenie i ochrona wyposażenia ................................... 210

5.7.2.2. Systemy wspomagające przetwarzanie informacji ................... 210

5.7.2.3. Bezpieczeństwo okablowania .................................................. 211

5.7.2.4. Bezpieczna konserwacja sprzętu .............................................. 212

5.7.2.5. Bezpieczeństwo wyposażenia znajdującego się poza siedzibą

organizacji ............................................................................... 212

5.7.2.6. Bezpieczne usuwanie lub ponowne wykorzystanie

wyposażenia ............................................................................ 213

5.7.2.7. Wynoszenie mienia .................................................................. 213

5.8. Zarządzanie eksploatacją i komunikacją SZBI ................................................. 214

5.8.1. Procedury eksploatacyjne i odpowiedzialność....................................... 214

5.8.1.1. Dokumentowanie procedur eksploatacyjnych .......................... 214

5.8.1.2. Zarządzanie zmianami ............................................................. 215

5.8.1.3. Rozdzielanie obowiązków ........................................................ 216

5.8.1.4. Oddzielanie środowisk rozwojowych, testowych

i eksploatacyjnych ................................................................... 216

5.8.2. Zarządzanie usługami dostarczanymi przez strony trzecie .................... 217

5.8.2.1. Bezpieczne dostarczanie usług ................................................. 218

5.8.2.2. Monitorowanie i przegląd usług strony trzeciej ....................... 218

5.8.2.3. Bezpieczne zarządzanie zmianami usług strony trzeciej .......... 219

5.8.3. Planowanie i odbiór systemów .............................................................. 219

5.8.3.1. Zarządzanie pojemnością systemów ........................................ 220

5.8.3.2. Akceptacja systemu .................................................................. 220

5.8.4. Ochrona przed kodem złośliwym i nadzór nad kodem mobilnym ......... 221

5.8.4.1. Środki ochrony przed kodem złośliwym .................................. 222

5.8.4.2. Środki nadzoru nad kodem mobilnym ..................................... 224

5.8.5. Kopie zapasowe .................................................................................... 224

5.8.6. Zarządzanie bezpieczeństwem sieci ...................................................... 226

5.8.6.1. Systemy ochrony sieci .............................................................. 227

5.8.6.2. Bezpieczeństwo usług sieciowych ............................................ 227

5.8.7. Obsługa nośników danych i dokumentacji ............................................ 228

5.8.7.1. Zarządzanie nośnikami wymiennymi ....................................... 229

5.8.7.2. Usuwanie nośników ................................................................. 229

5.8.7.3. Procedury postępowania z informacjami ................................. 230

5.8.7.4. Bezpieczeństwo dokumentacji systemowej .............................. 230

5.8.8. Wymiana informacji .............................................................................. 231

5.8.8.1. Polityka i procedury wymiany informacji ................................. 231

5.8.8.2. Umowy o wymianie informacji ................................................ 233

5.8.8.3. Transportowanie fi zycznych nośników informacji .................... 234

5.8.8.4. Wiadomości elektroniczne ....................................................... 234

5.8.8.5. Systemy informacyjne organizacji ............................................ 235

5.8.9. Usługi handlu elektronicznego .............................................................. 236

5.8.9.1. Handel elektroniczny ............................................................... 236

5.8.9.2. Transakcje on-line .................................................................... 238

5.8.9.3. Informacje dostępne publicznie ............................................... 238

5.9. Kontrola dostępu ............................................................................................. 239

5.9.1. Wymagania biznesowe i polityka kontroli dostępu ............................... 241

5.9.2. Zarządzanie dostępem użytkowników .................................................. 243

5.9.2.1. Rejestracja użytkowników ....................................................... 244

9

Spis treści

5.9.2.2. Zarządzanie przywilejami ........................................................ 245

5.9.2.3. Zarządzanie hasłami użytkowników ........................................ 246

5.9.2.4. Przeglądy praw dostępu użytkowników ................................... 246

5.9.3. Odpowiedzialność użytkowników ......................................................... 247

5.9.3.1. Używanie haseł ........................................................................ 247

5.9.3.2. Pozostawianie sprzętu użytkownika bez opieki........................ 251

5.9.3.3. Polityka czystego biurka i czystego ekranu .............................. 251

5.9.4. Kontrola dostępu do sieci ...................................................................... 252

5.9.4.1. Zasady korzystania z usług sieciowych .................................... 252

5.9.4.2. Uwierzytelnianie użytkowników przy połączeniach

zewnętrznych .......................................................................... 253

5.9.4.3. Identyfi kacja urządzeń w sieciach ............................................ 254

5.9.4.4. Ochrona zdalnych portów diagnostycznych i konfi guracyjnych 254

5.9.4.5. Rozdzielanie sieci .................................................................... 255

5.9.4.6. Kontrola połączeń sieciowych .................................................. 256

5.9.4.7. Kontrola rutingu w sieciach ..................................................... 256

5.9.5. Kontrola dostępu do systemów operacyjnych ........................................ 256

5.9.5.1. Procedury bezpiecznego logowania się .................................... 257

5.9.5.2. Identyfi kacja i uwierzytelnianie użytkowników ....................... 258

5.9.5.3. System zarządzania hasłami .................................................... 259

5.9.5.4. Użycie systemowych programów narzędziowych .................... 259

5.9.5.5. Zamykanie sesji po określonym czasie ..................................... 260

5.9.5.6. Ograniczanie czasu trwania połączenia ................................... 260

5.9.6. Kontrola dostępu do informacji i aplikacji ............................................. 261

5.9.6.1. Ograniczanie dostępu do informacji ........................................ 261

5.9.6.2. Izolowanie systemów wrażliwych ............................................ 261

5.9.7. Przetwarzanie mobilne i praca na odległość ......................................... 262

5.9.7.1. Przetwarzanie i komunikacja mobilna ..................................... 262

5.9.7.2. Praca zdalna ............................................................................ 263

5.10. Pozyskiwanie, rozwój i utrzymanie systemów informacyjnych........................ 265

5.10.1. Wymagania bezpieczeństwa systemów informacyjnych ...................... 265

5.10.2. Poprawne przetwarzanie w aplikacjach .............................................. 266

5.10.2.1. Potwierdzanie poprawności danych wejściowych ................ 266

5.10.2.2. Kontrola przetwarzania wewnętrznego ................................ 267

5.10.2.3. Integralność wiadomości ...................................................... 268

5.10.2.4. Potwierdzanie poprawności danych wyjściowych ................ 268

5.10.3. Zabezpieczenia kryptograficzne .......................................................... 268

5.10.3.1. Zasady korzystania z zabezpieczeń kryptograficznych ......... 269

5.10.3.2. Zarządzanie kluczami .......................................................... 270

5.10.4. Bezpieczeństwo plików systemowych ................................................. 271

5.10.4.1. Zabezpieczanie eksploatowanego oprogramowania ............. 271

5.10.4.2. Ochrona systemowych danych testowych ............................ 273

5.10.4.3. Kontrola dostępu do kodów źródłowych programów ........... 273

5.10.5. Bezpieczeństwo w procesach rozwojowych i obsługi informatycznej .. 274

5.10.5.1. Procedury kontroli zmian ..................................................... 274

5.10.5.2. Techniczny przegląd aplikacji po zmianach w systemie

operacyjnym ......................................................................... 275

Spis treści

10

5.10.5.3. Ograniczenia dotyczące zmian w pakietach

oprogramowania .................................................................. 276

5.10.5.4. Wyciek informacji ................................................................ 276

5.10.5.5. Prace rozwojowe nad oprogramowaniem powierzone fi rmie

zewnętrznej .......................................................................... 277

5.11. Wymagania dotyczące dokumentacji .............................................................. 277

5.11.1. Nadzór nad dokumentami .................................................................. 278

5.11.2. Nadzór nad zapisami .......................................................................... 279

6. Zarządzanie zapewnianiem ciągłości działania ................................................... 280

6.1. Osadzenie zapewniania ciągłości działania

w kulturze organizacji .................................................................................... 280

6.2. Zrozumienie istoty działania organizacji ......................................................... 292

6.2.1. Wprowadzenie procesu systematycznego zarządzania zapewnianiem

ciągłości działania ................................................................................. 292

6.2.2. Generalna analiza wpływu zakłóceń na działalność .............................. 297

6.2.3. Identyfi kacja, analiza i ocena ryzyka ogólnego ..................................... 299

6.2.4. Bezpieczeństwo informacji i ciągłość działania systemów

informatycznych a zapewnianie ciągłości działania organizacji ............ 302

6.3. Określanie strategii zarządzania zapewnianiem ciągłości działania ................ 303

6.4. Opracowywanie i wdrażanie rozwiązań zapewniania ciągłości działania ....... 305

6.4.1. Analiza ryzyka operacyjnego i mapa zakłóceń ...................................... 305

6.4.2. Opracowywanie regulaminów, procedur, instrukcji ............................... 307

6.4.3. Projektowanie scenariuszy awaryjnych ................................................. 309

6.4.4. Wdrażanie przyjętego postępowania z zakłóceniami ............................ 310

6.5. Testowanie, utrzymywanie i audyt rozwiązań zapewniania ciągłości działania . 312

6.5.1. Testowanie ............................................................................................ 312

6.5.2. Utrzymywanie ....................................................................................... 312

6.5.3. Audyt .................................................................................................... 314

7. Odpowiedzialność kierownictwa organizacji ....................................................... 315

7.1. Zaangażowanie kierownictwa ......................................................................... 315

7.2. Szkolenie, uświadamianie i kompetencje pracowników .................................. 317

8. Monitorowanie bezpieczeństwa ............................................................................ 319

8.1. Monitorowanie i przeglądy SZBI ..................................................................... 320

8.1.1. Niezależne przeglądy bezpieczeństwa informacji .................................. 321

8.1.2. Dzienniki zdarzeń ................................................................................. 322

8.1.3. Monitorowanie wykorzystywania systemu ............................................ 322

8.1.4. Ochrona informacji zawartych w dziennikach zdarzeń ......................... 323

8.1.5. Dzienniki zdarzeń administratora i operatora ....................................... 324

8.1.6. Rejestrowanie błędów ........................................................................... 324

8.1.7. Synchronizacja zegarów........................................................................ 325

8.1.8. Monitorowanie i przegląd usług strony trzeciej .................................... 325

8.1.9. Zgodność przeglądów z politykami bezpieczeństwa i standardami

oraz zgodność techniczna ..................................................................... 326

8.2. Przeglądy realizowane przez kierownictwo .................................................... 327

8.2.1. Dane wejściowe do przeglądu ............................................................... 327

8.2.2. Wyniki przeglądu .................................................................................. 327

9. Audyty SZBI ............................................................................................................ 329

9.1. Audyty systemów informacyjnych ................................................................... 330

Spis treści

11

9.1.1. Bezpieczne prowadzenie audytu ........................................................... 330

9.1.2. Ochrona narzędzi audytu ...................................................................... 330

9.2. Audyty wewnętrzne SZBI ................................................................................ 331

9.3. Procesy audytowe ........................................................................................... 332

9.3.1. Etap przygotowawczy audytu ............................................................... 332

9.3.1.1. Spotkanie wstępne ................................................................... 332

9.3.1.2. Seminarium dla gremiów kierowniczych organizacji ............... 333

9.3.2. Etap wykonawczy audytu ..................................................................... 333

9.3.2.1. Ścieżka formalna audytu ......................................................... 333

9.3.2.2. Ścieżka techniczna audytu ....................................................... 334

9.3.3. Etap sprawozdawczy audytu ................................................................. 335

9.3.3.1. Opracowanie dokumentu końcowego ...................................... 335

9.3.3.2. Przekazanie zleceniodawcy zbioru dokumentów audytowych . 335

10. Doskonalenie SZBI ............................................................................................... 336

10.1. Ciągłe doskonalenie ...................................................................................... 336

10.2. Działania korygujące..................................................................................... 336

10.3. Działania zapobiegawcze .............................................................................. 336

11. Zgodność z przepisami prawa ............................................................................. 338

11.1. Ustalenie odpowiednich przepisów prawa .................................................... 338

11.2. Prawo do własności intelektualnej ................................................................ 338

11.3. Ochrona zapisów w organizacji .................................................................... 339

11.4. Ochrona danych osobowych i prywatność informacji dotyczących osób

fizycznych ..................................................................................................... 341

11.5. Zapobieganie nadużywaniu środków przetwarzania informacji ................... 341

11.6. Regulacje dotyczące zabezpieczeń kryptograficznych ................................... 342

11.7. Sprawdzanie zgodności technicznej .............................................................. 343

12. Terminologia ........................................................................................................ 344

12.1. Pojęcia i defi nicje .......................................................................................... 345

12.2. Akronimy ..................................................................................................... 373

Bibliografi a ................................................................................................................. 388

4. Zarządzanie reakcją na incydenty związane z naruszaniem...

142

Najczęstszą przyczyną wystąpienia tego rodzaju incydentów jest słaby lub źle

skonfi gurowany system operacyjny, niekontrolowane wprowadzanie zmian, awarie

sprzętu i oprogramowania umożliwiające dostęp do informacji osobom, które nie

mają do nich praw.

Inne przypadki to:

pozyskanie plików haseł,

przepełnienie bufora w celu uzyskania dodatkowych przywilejów,

wykorzystanie słabości protokołów w celu przejęcia lub oszukania połą-

czeń sieciowych,

powiększenie przywilejów ponad te, udzielone przez administratora,

przełamanie ochrony fi zycznej w celu nieuprawnionego dostępu do informacji,

spadek wydajności spowodowany większą liczbą użytkowników, niż prze-

widziano,

awaria sprzętu (naruszenie dostępności),

zablokowanie systemu spowodowane brakiem umiejętności użytkowników,

błąd (awaria) oprogramowania,

atak (malwa re naruszenie integralności i dostępności),

włamanie i usunięcie danych (naruszenie integralności i dostępności),

ujawnienie informacji, wykorzystanie w celach prywatnych (naruszenie

poufności).

4.3. Procedury w zarządzaniu incydentami

Zarządzanie reakcją na incydent wchodzi w zakres zarządzania bezpieczeństwem

a więc i w tym przypadku proces ten można przedstawić przy pomocy modelu

PDCA – zwanym również cyklem Deminga (rys. 1.4). Tabela 4.1 przedstawia

procedury w układzie modelu PDCA z uwzględnieniem specyfi ki zarządzania

incydentami .

4.3.1. Planowanie i przygotowanie

Od dokładności przeprowadzenia tego etapu zależy jakość realizowanych w przy-

szłości prac związanych z zarządzaniem incydentami. Po jego zakończeniu organi-

zacja powinna być w pełni przygotowana do właściwego zarządzania incydentami.

Na tym etapie podejmowane są następujące czynności:

prace przygotowawcze,

opracowanie polityki zarządzania incydentami naruszania bezpieczeństwa

informacji,

ustalenie postępowania z incydentami naruszania bezpieczeństwa informacji,

4.3. Procedury w zarządzaniu incydentami

143

aktualizacja polityki bezpieczeństwa informacji i procedur analizy ryzyka,

powołanie Zespołu Reagowania na Incydenty (naruszania) Bezpieczeństwa

Informacji − ZRIBI,

powiązanie zarządzania incydentami z innymi obszarami zarządzania

organizacją,

powiązanie z zewnętrznymi organizacjami,

organizacja wsparcia technicznego i organizacyjnego,

opracowanie programu uświadamiania i szkolenia.

Tabela 4.1. Procedury w układzie modelu PDCA stosowane w procesach zarządzania incydentami

Planuj − Planowanie i przygotowanie

(ustanowienie SZBI − plan)

Ustanowienie polityki bezpieczeństwa, jej celów, zakresu sto-

sowania, procesów i procedur odpowiadających zarządzaniu

ryzykiem oraz zwiększających bezpieczeństwo informacji, tak

aby uzyskać wyniki zgodne z ogólnymi zasadami i celami

organizacji.

Wykonaj − Stosowanie

(wdrożenie i eksploatacja SZBI − do)

Wdrożenie i eksploatacja polityki bezpieczeństwa, zabezpie-

czeń, procesów i procedur.

Wdrażanie procedur i innych zabezpieczeń zdolnych do za-

pewnienia natychmiastowego wykrycia i reakcji na incydenty

związane z naruszeniem bezpieczeństwa.

Sprawdzaj − Przegląd

(monitorowanie i przegląd SZBI − check)

Ocena lub nawet pomiar wykonania procesów w odniesieniu

do polityki bezpieczeństwa, celów i praktycznych doświad-

czeń oraz przekazywanie kierownictwu wyników przeglądu.

Realizowanie procedur monitorowania i przeglądu oraz innych

zabezpieczeń w celu natychmiastowego identyfikowania naru-

szeń bezpieczeństwa i incydentów, zakończonych niepowo-

dzeniem lub sukcesem.

Działaj − Doskonalenie

(utrzymanie i doskonalenie SZBI − act)

Podejmowanie działań korygujących i prewencyjnych na pod-

stawie wyników przeglądu realizowanego przez kierownictwo,

tak aby osiągnąć stałe doskonalenie SZBI.

Źródło: opracowanie własne na podstawie: [ISO/IEC TR 18044:2004].

Prace przygotowawcze. Skuteczne i efektywne wprowadzenie w życie sche-

matu zarządzania incydentami jest uwarunkowane podjęciem i zakończeniem

z sukcesem kilku działań przygotowawczych, do których należy zaliczyć:

sformułowanie polityki zarządzania incydentami oraz uzyskanie dla niej

akceptacji najwyższego kierownictwa;

opracowanie szczegółowego schematu zarządzania incydentami, który po-

winien uwzględniać:

−

skalę ważności incydentów, umożliwiającą ich formalny podział,

4. Zarządzanie reakcją na incydenty związane z naruszaniem...

144

−

wzorce formularzy do zgłaszania i raportowania zdarzeń i incydentów,

opis powiązanych z nimi procedur i działań z odniesieniami do procedur

wykorzystywanych przez systemy i plan zapewniania ciągłości działa-

nia; jeśli to możliwe, to wszystkie formularze powinny być w formie

elektronicznej z linkami do bazy zdarzeń/incydentów;

operacyjne procedury dla ZRIBI ze zdefi niowaną odpowiedzialnością oraz

przydzieleniem ról do konkretnym osobom w celu wykonywania takich

czynności, jak np.:

−

zamykanie systemu, co w poszczególnych przypadkach powinno być po-

przedzone uzgodnieniem tego z właścicielem biznesowym oraz z osobą

odpowiedzialną za systemy teleinformatyczne,

−

pozostawienie działającego systemu,

−

uruchomienie procedur odtwarzania z kopii zapasowych, procedur

planu zapewniania ciągłości działania oraz podjęcie działań wynikają-

cych z polityk bezpieczeństwa poszczególnych systemów,

−

zapewnianie bezpiecznego przechowywania śladów i dowodów (także

w wersji elektronicznej), szczególnie w przypadku gdy niezbędne jest

przeprowadzenie działań śledczych lub wewnętrznego postępowania

wyjaśniającego,

−

wymiana informacji o incydentach z innymi osobami wewnątrz organi-

zacji lub z osobami (organizacjami) trzecimi;

testowanie użycia ustalonej procedury zarządzania incydentami oraz pro-

cesów i procedur ZRIBI;

aktualizacja polityki bezpieczeństwa informacji, polityki analizy i zarzą-

dzania ryzykiem oraz polityk dedykowanych do poszczególnych systemów;

zorganizowanie ZRIBI wraz z odpowiednim programem szkoleniowym dla

jego członków;

zapewnienie środków (szczególnie technicznych) wspierających zarządza-

nie incydentami, a co za tym idzie pracę ZRIBI;

zaplanowanie, rozwój oraz realizację programu uświadamiającego i szko-

leniowego dla wszystkich pracowników.

Opracowanie polityki zarządzania incydentami naruszania bezpieczeń-

stwa informacji. Celem polityki jest wskazanie podstawowych zasad zarządzania

incydentami naruszania bezpieczeństwa informacji w organizacji, które będą pod-

stawą do opracowania i wdrożenia procesu zarządzania incydentami. Polityka po-

winna być zatwierdzona przez najwyższe kierownictwo organizacji, a fakt ten

powinien być udokumentowany.

Polityka jest przeznaczona dla wszystkich osób posiadających uprawniony

dostęp do zasobów informacyjnych organizacji. Powinna być dostępna dla każ-

dego pracownika, współpracownika lub zleceniobiorcy organizacji oraz powinna

być uwzględniona w programie uświadamiającym i szkoleniowym.

4.3. Procedury w zarządzaniu incydentami

145

Polityka powinna:

określać podstawy formalnoprawne;

podkreślać znaczenie zarządzania incydentami dla organizacji;

komunikować akceptację najwyższego kierownictwa dla polityki oraz sys-

temu zarządzania incydentami;

zawierać przegląd kwestii związanych z wykrywaniem, zgłaszaniem i gro-

madzeniem informacji o zdarzeniach oraz zdefi niowaniem, w jaki sposób

mogą one być wykorzystane do określenia incydentów; przegląd ten po-

winien zawierać podsumowanie możliwych typów zdarzeń, sposobów

wyjaśniania, zakresu raportowania (co, w jaki sposób, gdzie i do kogo

przekazywać) oraz sposobu reagowania na nowe, nieznane dotąd, typy

zdarzeń;

określać modelowy przegląd oceny incydentu, ustalenie kto jest odpowie-

dzialny za jego zaistnienie, wskazanie co ma być zrobione, powiadomienie

zainteresowanych stron i przełożonych;

wskazywać, jak przeprowadzać podsumowanie działań, podjętych po po-

twierdzeniu faktu, że zdarzenie jest incydentem, co obejmuje:

−

ocenę pierwszej reakcji,

−

analizę śladów i dowodów,

−

komunikację ze wszystkimi zainteresowanymi stronami,

−

ocenę, czy przebieg incydentu jest kontrolowany,

−

wskazanie właściwej dalszej reakcji,

−

podjęcie działań kryzysowych,

−

określenie warunków informowania przełożonych,

−

wskazanie, kto jest odpowiedzialny za poszczególne działania;

wskazywać potrzebę zadbania o to, aby:

−

wszystkie działania zostały właściwie zapisane w celu ich późniejszej

analizy,

−

prowadzone było ciągłe monitorowanie w celu zapewnienia bezpieczeń-

stwa zgromadzonych i przechowywanych śladów i dowodów (także

w wersji elektronicznej), szczególnie w przypadku gdy będzie to wy-

magane do prowadzenia śledztwa lub wewnętrznego postępowania

wyjaśniającego;

określać działania podjęte po zamknięciu incydentu, włącznie z wnioskami

wyciągniętymi z przebiegu i wyjaśniania incydentu oraz udoskonalaniem

procesu zarządzania incydentami;

wskazywać miejsce przechowywania dokumentacji zarządzania incyden-

tami (włącznie z procedurami);

określać, jak dokonywać przeglądów programu uświadamiającego i szko-

leniowego w zakresie zarządzania incydentami;

4. Zarządzanie reakcją na incydenty związane z naruszaniem...

146

podawać podstawowe informacje o ZRIBI obejmujące:

−

strukturę organizacyjną ZRIBI wraz z identyfi kacją kluczowego personelu

oraz określeniem, kto jest odpowiedzialny za:

powiadamianie o incydentach najwyższego kierownictwa organizacji,

gromadzenie informacji i podejmowanie działań,

kontakty (kiedy to konieczne) z organizacjami lub organizacjami ze-

wnętrznymi;

−

precyzyjne określenie, czym zajmuje się ZRIBI i z jakiego upoważnienia

działa; minimum to zdefi niowanie misji, zakresu zadań, sponsora i upraw-

nień ZRIBI:

jasne i jednoznaczne określenie misji i celu funkcjonowania ZRIBI,

które powinno skupić się na najważniejszych jego działaniach (m.in.

wspieranie, ocenianie, reagowanie i zarządzanie reakcją na incydent,

aż do ostatecznego wyjaśnienia jego przyczyn);

defi nicję zakresu działania ZRIBI, który zwykle obejmuje wszystkie

systemy przetwarzania informacji; w szczególnych przypadkach orga-

nizacja może ograniczać ten zakres, ale powinno to być jasno określone

(co jest objęte zakresem, a co zostało wyłączone) i odpowiednio udo-

kumentowane;

wskazanie osoby z najwyższego kierownictwa, która odpowiada za

fi nansowanie prac ZRIBI i autoryzuje jego działania.

Wiedza na ten temat pozwala pracownikom organizacji zrozumieć podstawy

działania i umocowanie ZRIBI, co z kolei umożliwia zbudowanie zaufania do ZRIBI.

Przed opublikowaniem tych informacji należy dokonać ich weryfi kacji z prawnego

punktu widzenia. Należy wziąć pod uwagę fakt, że w niektórych przypadkach

ujawnienie uprawnień danego członka ZRIBI może go narazić na naciski wynika-

jące z podległości służbowej.

Postępowanie z incydentami naruszania bezpieczeństwa informacji.

Ustalenie modelu właściwego postępowania z incydentami może polegać na opra-

cowaniu szczegółowej dokumentacji opisującej procesy i procedury takiego postę-

powania oraz sposoby komunikowania o incydentach. Dokumenty te są używane

w przypadku wykrycia zdarzenia i służą za poradnik w zakresie:

reagowania na zdarzenia,

ustalenia, czy zdarzenie jest incydentem,

zarządzania incydentami aż do ostatecznego ich wyjaśnienia,

wdrażania zidentyfi kowanych udoskonaleń.

Dokumentacja zarządzania incydentami jest przeznaczona dla wszystkich

pracowników organizacji, w szczególności:

osób odpowiedzialnych za wykrywanie i zgłaszanie zdarzeń, ocenę i re-

agowanie na zdarzenia i incydenty,

osób zaangażowanych w działania podjęte po fazie wyjaśniania incydentu,

w doskonalenie procesu zarządzania incydentami i samego systemu, perso-

4.3. Procedury w zarządzaniu incydentami

147

nelu wspierającego działania operacyjne, ZRIBI, kierownictwa organizacji,

działu prawnego, rzecznika biura prasowego itp.,

fi rm trzecich, organizacji gospodarczych i urzędów.

Dokumentacja zarządzania incydentami powinna zawierać wymienione po-

niżej elementy.

Przegląd polityki zarządzania incydentami.

Przegląd całego systemu zarządzania incydentami.

Szczegółowe procesy i procedury oraz informacje o narzędziach i klasyfi -

kacji incydentów są związane z:

−

wykrywaniem i opiniowaniem występowania zdarzeń,

−

zbieraniem informacji o zdarzeniach,

−

przeprowadzaniem oceny zdarzeń, wykorzystywaniem klasyfi kacji zdarzeń

i incydentów oraz ustalaniem, czy zdarzenie można uznać za incydent,

−

fazą „przeglądania” (w przypadku gdy incydenty są potwierdzone),

−

komunikowaniem wystąpienia incydentu lub przekazaniem informacji

o incydencie wewnątrz organizacji oraz organizacjom trzecim,

−

podejmowaniem natychmiastowej reakcji zgodnie z analizą i potwierdzoną

oceną stopnia ważności incydentu, która może obejmować aktywację

procedur odtworzenia i kontakty między osobami zaangażowanymi

w reakcję,

−

przeprowadzaniem analizy śladów i dowodów, a jeśli to konieczne, do-

konaniem zmiany kategorii lub stopnia ważności incydentu,

−

podejmowaniem decyzji, czy przebieg incydentu ma być kontrolowany,

−

rozpoczęciem innych wymaganych działań (np. ułatwiających odtwo-

rzenie systemu po awarii lub zniszczeniu),

−

podejmowaniem działań kryzysowych, jeśli przebieg incydentu nie jest

kontrolowany (np. powiadomienie straży pożarnej, uruchomienie planu

ciągłości działania),

−

powiadamianiem przełożonych w celu podjęcia dalszej oceny lub decyzji,

−

zapewnianiem, że wszystkie działania są właściwie zapisane w celu ich

późniejszej analizy,

−

aktualizacją bazy zdarzeń/incydentów.

Szczegóły klasyfi kacji (skali ważności) zdarzeń i incydentów oraz związa-

nych z nimi wskazówek.

Wytyczne do podejmowania decyzji, czy wymagane jest zawiadomienie

przełożonych w poszczególnych fazach procesu, oraz powiązane z wytycz-

nymi procedury. Każda osoba oceniająca zdarzenie lub incydent powinna

wiedzieć, bazując na poradach zawartych w dokumentacji postępowania

z incydentami, kiedy w normalnych przypadkach informować przełożonych

i których. Należy rozważyć to, że może mieć miejsce nieprzewidywalny lub

mało ważny incydent, który w przypadku podjęcia niewłaściwej reakcji lub

4. Zarządzanie reakcją na incydenty związane z naruszaniem...

148

jej braku może doprowadzić do sytuacji kryzysowej. Poradnik powinien

defi niować zdarzenia i typy incydentów, typy zgłoszeń do wyższego kie-

rownictwa i określać, kto może zgłaszać.

Procedury zapewniające, że wszystkie działania są właściwie zapisane,

we właściwej formie, a analiza zapisów jest przeprowadzana przez odpo-

wiedni personel.

Procedury i mechanizmy zapewniające właściwe zarządzanie zmianami

w zakresie śledzenia zdarzeń i incydentów oraz aktualizacji raportowania

o incydentach oraz samego systemu zarządzania incydentami.

Procedury analizy śladów i dowodów.

Procedury korzystania z systemów wykrywania włamań IDS, zapewniające,

że spełnione są wymagania prawne i regulacyjne.

Schemat struktury organizacyjnej.

Warunki powoływania i zakres odpowiedzialności ZRIBI (jako całości oraz

poszczególnych jego członków).

Ważne dane kontaktowe (numery telefonów, adresy e-mail).

Dokumentacja postępowania z incydentami powinna określać zarówno na-

tychmiastową, jak i długoterminową reakcję na incydenty. Wszystkie incydenty

wymagają bowiem jak najszybszej oceny potencjalnych negatywnych skutków

w krótkiej i długiej perspektywie czasu. Dodatkowo, w przypadku wystąpienia

zupełnie nieprzewidzianych wcześniej incydentów, podjęcie reakcji może ozna-

czać konieczność zastosowania rozwiązań tymczasowych (ad hoc). Nawet w takich

sytuacjach opis sposobu postępowania z incydentami powinien podawać ogólne

wytyczne co do kroków, jakie trzeba wykonać.

Po wystąpieniu incydentu należy podjąć takie czynności, dzięki którym w spo-

sób systematyczny i dokładny można będzie ustalić przyczyny jego zaistnienia

oraz które pozwolą przygotować właściwą dokumentację. Ułatwi ona i usprawni

działania w tym zakresie w przyszłości. Do najważniejszych czynności należą:

przeprowadzenie (jeśli to wymagane) dodatkowej analizy śladów i dowodów,

identyfi kacja i udokumentowanie wniosków wynikających z incydentu,

przeglądanie i identyfi kacja usprawnień rozwiązań bezpieczeństwa infor-

macji,

ocena efektywności procesów i procedur w trakcie odtwarzania stanu

wyjściowego, oraz wskazywanie możliwości doskonalenia rozwiązań za-

rządzania incydentami,

aktualizacja bazy zdarzeń/incydentów.

Stosownie do wniosków wynikających z incydentów, należy dążyć do wpro-

wadzenia udoskonaleń, mając w szczególności na względzie:

rezultaty analizy i ich odniesienia do dotychczasowego systemu zarządzania

ryzykiem,

zasady zarządzania incydentami (np. procesy, procedury, formularze,

struktura organizacyjna),

4.3. Procedury w zarządzaniu incydentami

149

ogólny poziom bezpieczeństwa wynikający z wdrożenia nowych lub ulep-

szonych zabezpieczeń.

W organizacji potrzebne są udokumentowane i sprawdzone procedury, które

powinny między innymi:

określać osoby odpowiedzialne,

dotyczyć śladów i dowodów związanych z incydentem oraz działań kry-

zysowych,

być zgodne z polityką oraz dokumentacją zarządzania incydentami.

ZRIBI powinien zagwarantować publiczny dostęp do porad oraz rezultatów

z analizy incydentów, w czytelnej i zrozumiałej dla wszystkich pracowników po-

staci. Niektóre z tych procedur mogą być opatrzone klauzulą „poufne”. Zwłaszcza

powinno to dotyczyć informacji szczegółowych o zastosowanych zabezpiecze-

niach, sposobach śledzenia zdarzeń i sposobach reakcji na zaistniałe incydenty.

Ma to na względzie ochronę przed możliwością manipulacji wewnątrz organizacji,

jak również wrogimi działaniami z zewnątrz.

Treść procedur zależy od kilku czynników:

typu incydentu,

typu produktu,

natury poszczególnych zdarzeń i incydentów,

typu zasobów,

środowiska przetwarzania.

Procedura powinna określać podejmowane kroki i osobę (lub osoby), która

ma je podejmować. W procedurze powinny być wykorzystane doświadczenia

wewnętrzne i zewnętrzne. Procedury są opracowywane przede wszystkim dla

znanych typów zdarzeń i incydentów, ale również dla nieznanych. Dla nieznanych

typów zdarzeń i incydentów określa się:

tryb ich zgłaszania,

czas niezbędny na uzyskanie aprobaty najwyższego kierownictwa, na tyle

krótki, aby uniknąć jakiegokolwiek opóźnienia w podjęciu reakcji,

delegowanie uprawnień do podejmowania decyzji w sytuacjach nadzwy-

czajnych lub kryzysowych.

Należy zaplanować regularne kontrole oraz testowanie procesu i procedur,

tak aby było możliwe ujawnienie i wskazanie potencjalnych wad oraz problemów,

mogących wystąpić w trakcie zarządzania zdarzeniami lub incydentami. Jakakol-

wiek zmiana, która wynika z przeglądu dokonanego po wyjaśnieniu zdarzenia lub

incydentu, powinna być drobiazgowo i dokładnie sprawdzona oraz testowana

przed wprowadzeniem w życie.

Polityka bezpieczeństwa informacji i polityka zarządzania ryzykiem.

Włączenie kwestii zarządzania reakcją na incydent do polityki bezpieczeństwa

informacji, polityki zarządzania ryzykiem oraz polityk poszczególnych systemów:

zapewnia skuteczne zarządzanie reakcją na incydent, w tym właściwe

zgłaszanie incydentów;

4. Zarządzanie reakcją na incydenty związane z naruszaniem...

150

podkreśla rolę kierownictwa organizacji we właściwym przygotowaniu

reagowania na incydenty;

zapewnia spójność polityk i procedur;

umożliwia spójne zaplanowanie systematycznego i racjonalnego trybu

reagowania na incydenty, co ogranicza ich niekorzystne skutki.

Wszystkie wymienione polityki powinny być aktualne i wyraźnie odnosić się

do polityki zarządzania reakcją na incydent. Dodatkowo wymagają one określenia

mechanizmów przeglądania w celu zagwarantowania, że wszelkie informacje pocho-

dzące z wykrywania, zgłaszania, monitorowania lub rozwiązywania incydentów,

są wykorzystywane do aktualizowania zasad zarządzania i polityk bezpieczeństwa

poszczególnych systemów.

Utworzenie Zespołu Reagowania na Incydenty (naruszania) Bezpieczeń-

stwa Informacji (ZRIBI). Powołanie ZRIBI oznacza wskazanie personelu upraw-

nionego do oceniania, reagowania i wyciągania wniosków z incydentów, a także

do koordynacji postępowania będącego reakcją na incydent oraz zapewniania ko-

munikacji między zainteresowanymi stronami. Dobrze zorganizowana działalność

ZRIBI może w dużym stopniu przyczynić się do zmniejszenia strat materialnych i fi -

nansowych, jak również utrzymywania właściwego wizerunku i reputacji organizacji.

ZRIBI to grupa odpowiednio wyszkolonych i zaufanych osób (członków orga-

nizacji), która jest w stanie zapewnić właściwą reakcję na incydent naruszenia

bezpieczeństwa informacji, wspomagana czasem przez zewnętrznych ekspertów,

np. reprezentujących uznane zespoły reagowania, CERT itp. Przy powoływaniu

tego zespołu należy pamiętać że:

właściwa wielkość, struktura i skład ZRIBI powinny odpowiadać rozmiarowi

i strukturze organizacji;

jakkolwiek ZRIBI może stanowić wydzielony zespół lub jednostkę organi-

zacyjną, to jego członkowie mogą mieć także i inne obowiązki;

w wielu przypadkach ZRIBI jest zespołem zadaniowym, zbierającym się na

wezwanie, kierowanym przez osobę z najwyższego kierownictwa, która

w razie potrzeby będzie wspierana przez specjalistów od obszarów wiedzy

powiązanych z typem incydentu;

w zależności od wielkości organizacji jedna osoba może spełniać więcej niż

jedną rolę w ZRIBI.

Członkami ZRIBI mogą, a nawet powinny być osoby pracujące w różnych

jednostkach organizacyjnych. Muszą one być łatwo osiągalne, dlatego też ich dane

kontaktowe (oraz osób ich zastępujących) powinny być łatwo dostępne w organizacji.

np. zawarte w dokumentacji reagowania na incydent, procedurach i formularzach.

Osoba kierująca pracami ZRIBI (zwykle jest to kierownik ZRIBI) powinna:

mieć upoważnienie (pełnomocnictwo) do podejmowania natychmiastowych

decyzji, dotyczących postępowania z incydentami;

mieć specjalną, oddzielną od codziennej (tzw. biznesowej), drogę kontaktu

z najwyższym kierownictwem;

4.3. Procedury w zarządzaniu incydentami

151

upewnić się, że wszyscy członkowie ZRIBI są wystarczająco kompetentni,

a ich wiedza i umiejętności są stale aktualizowane i rozwijane;

uczynić odpowiedzialną za wyjaśnianie każdego incydentu najbardziej

właściwą (ze względu na wiedzę, umiejętności i doświadczenie) osobę

w ZRIBI.

Powiązania zarządzania incydentami z innymi obszarami zarządzania.

Kierownik i członkowie ZRIBI muszą mieć odpowiednie pełnomocnictwo, aby móc

reagować na incydenty. Jednak działania, które mogą przynieść niepożądane efekty

dla całej organizacji (fi nansowe lub związane z wizerunkiem), powinny być uzgadnia-

ne z najwyższym kierownictwem. Z tego powodu istotne jest wskazanie w dokumen-

tacji reagowania na incydent przełożonego, którego kierownik ZRIBI informuje

o poważnych incydentach.

Ważną sprawą jest również współpraca z mediami.

Procedury określające

i precyzujące odpowiedzialność za współpracę z mediami powinny być zaakcepto-

wane przez najwyższe kierownictwo i udokumentowane. Powinny one precyzować:

kto w organizacji odpowiada na pytania mediów,

w jaki sposób osoba lub jednostka organizacyjna odpowiedzialna w orga-

nizacji za współpracę z mediami współpracuje ze ZRIBI.

Powiązanie z organizacjami zewnętrznymi. Efektywne i skuteczne wy-

jaśnianie oraz naprawianie sytuacji powstałych w wyniku incydentu wymaga

nawiązywania odpowiednich kontaktów i współpracy między ZRIBI a:

współpracownikami z organizacji zewnętrznych i zleceniobiorcami,

zespołami ZRIBI innych organizacji lub organizacjami zajmującymi się

tematyką incydentów (np. CERT, FIRST),

organizacjami związanymi z przestrzeganiem prawa (np. policja),

służbami ratowniczymi (np. straż pożarna, pogotowie ratunkowe),

organami administracji państwowej i samorządowej,

mediami (prasa, radio, telewizja),

partnerami biznesowymi,

klientami,

społeczeństwem.

Przygotowanie wsparcia technicznego i organizacyjnego. Duży wpływ na

szybkie i efektywne reagowanie na incydenty ma stosowanie środków technicz-

nych i organizacyjnych, do których można zaliczyć:

dostęp do aktualnego rejestru aktywów organizacji oraz do informacji na

temat ich wpływu na funkcje biznesowe;

dostęp do dokumentacji opisującej strategię oraz planów zapewniania

ciągłości działania;

udokumentowane i opublikowane procesy komunikowania się;

wykorzystanie bazy zdarzeń/incydentów oraz środków technicznych w celu

szybkiego wypełniania i aktualizacji bazy, analizowania zawartych tam in-

formacji i podjęcia postępowania reakcji na incydent;

4. Zarządzanie reakcją na incydenty związane z naruszaniem...

152

zapewnienie ciągłości działania bazy zdarzeń/incydentów.

Środki techniczne wykorzystywane w celu szybkiego wypełniania bazy zdarzeń/

incydentów, analizowania zawartych w niej informacji oraz ułatwienia reagowa-

nia na incydenty powinny zapewniać:

szybkie pozyskiwanie informacji niezbędnych do zgłaszania zdarzeń i incy-

dentów;

powiadamianie wybranych wcześniej pracowników lub organizacji ze-

wnętrznej za pomocą określonych środków (np. poczta elektroniczna, faks,

telefon) wymagających zarządzania rzetelną bazą kontaktów oraz ułatwia-

jących komunikację i transmisję informacji do poszczególnych osób w bez-

pieczny sposób;

podejmowanie środków ostrożności proporcjonalnych do oszacowanego

ryzyka, tak aby zagwarantować, że komunikacja elektroniczna nie będzie

mogła być podsłuchana, nawet podczas ataku na system;

zapewnienie gromadzenia informacji o systemach oraz przetwarzanych

przez nie danych;

udzielanie odpowiedzi na pytania o odpowiedniość zastosowanych me-

chanizmów kryptografi cznej kontroli integralności oraz o to, czy i jakie

części systemu oraz jakie dane zostały zmienione;

zachowywanie, archiwizację i zabezpieczanie zebranych informacji (np. przez

dodanie podpisów cyfrowych do dzienników zdarzeń (tzw. logów) oraz

śladów i dowodów przed ich składowaniem na nośnikach jednokrotnego

zapisu − CD/DVD− ROM);

możliwość sporządzenia wydruku newralgicznych danych, włączając te,

które pokazują rozwój incydentu oraz kroki procesu reakcji na incydent;

odtworzenie i przywrócenie (w powiązaniu z planem zapewniania ciągłości

działania) systemu do normalnego stanu pracy przy wykorzystaniu:

−

procedur tworzenia kopii zapasowych,

−

pewnych kopii zapasowych,

−

testowania kopii zapasowych,

−

kontroli złośliwego kodu,

−

stosowania oryginalnych nośników z systemami i aplikacjami,

−

samoinicjujących nośników,

−

pewnych i zaktualizowanych poprawek (tzw. łat) systemów i aplikacji.

Wszystkie środki techniczne powinny być starannie dobrane, prawidłowo

wdrożone i regularnie testowane (włącznie z testami kopii zapasowych).

Należy zauważyć, że opisane środki techniczne nie obejmują tych, które są

wykorzystywane bezpośrednio do wykrywania incydentów oraz automatycznego

powiadamiania.

Opracowanie programu uświadamiania i programu szkoleń. Zarządzanie

reakcją na incydent jest procesem, który wymaga nie tylko środków technicznych,

ale przede wszystkim ludzi. Powinno być ono wspierane przez osoby odpowiednio

4.3. Procedury w zarządzaniu incydentami

153

przeszkolone w zakresie ochrony informacji. Świadomość zadań oraz uczestnictwo

w szkoleniach wszystkich pracowników organizacji są bardzo ważne dla odniesie-

nia sukcesu w zarządzaniu incydentami. Z tego powodu zarządzanie reagowaniem

na incydenty obejmuje promocję wiedzy o polityce bezpieczeństwa jako części

korporacyjnego programu uświadamiającego i szkoleniowego. Program uświadamia-

jący i związane z nim materiały muszą być dostępne dla wszystkich pracowników,

włączając w to osoby nowo zatrudnione, współpracowników i zleceniobiorców.

Powinien istnieć specjalny program szkoleniowy dla członków ZRIBI, grup wspar-

cia technicznego oraz dla administratorów systemów i osób związanych z ochroną

informacji. Należy pamiętać, że każda z grup zaangażowanych bezpośrednio w za-

rządzanie reagowaniem na incydenty może wymagać szkoleń na różnym poziomie,

w zależności od typu, częstotliwości oraz znaczenia ich powiązania z zarządza-

niem reakcją na incydent. Szkolenia powinny obejmować:

podstawowe zasady zarządzania reakcją na incydent, włącznie z jego za-

kresem oraz przepływem informacji na temat zdarzeń i incydentów,

sposób opisywania zdarzeń i incydentów,

zabezpieczenia poufności źródeł informacji,

schemat poziomu świadczonych usług,

przypadki, gdy osoby lub komórki organizacyjne będące źródłami informacji

o zdarzeniach i incydentach powinny być powiadamiane o rezultatach,

wyjaśnienie ograniczeń nakładanych przez umowy o zachowaniu poufności,

kompetencje poszczególnych osób i jednostek organizacyjnych w zakresie

zarządzania reakcją na incydenty oraz zasady raportowania o nich,

informacje o tym, kto i w jaki sposób otrzymuje raporty na temat incydentów.

W niektórych przypadkach może być wymagane, aby w wyraźny sposób za-

znaczyć informacje na temat zarządzania incydentami w innych programach

szkoleniowych (np. dla kadry zarządzającej lub dotyczących ogólnej tematyki bez-

pieczeństwa organizacji). Takie podejście może wydatnie przyczynić się do podnie-

sienia efektywności i skuteczności programu szkoleniowego dla poszczególnych

grup pracowników.

Przed operacyjnym wykorzystaniem dokumentacji zarządzania reakcją na

incydent wszystkie zaangażowane w to osoby muszą poznać procedury wykrywa-

nia oraz opisywania zdarzeń i incydentów, a wybrane osoby powinny posiąść do-

głębną wiedzę na temat wszystkich związanych z tym procesów. Następstwem

powinny być regularne szkolenia, które dodatkowo powinny być wsparte przez

szkolenia specjalistyczne oraz ćwiczenia symulujące sytuacje potrzeby wsparcia

dla członków ZRIBI, administratorów i pracowników związanych z bezpieczeń-

stwem informacji.

4.3.2. „Stosowanie” − wdrożenie i eksploatacja

Zgodnie z rysunkiem 1.4 i tabelą 4.1 „stosowanie” to faza, która obejmuje wdro-

żenie systemu zarządzania incydentami i jego eksploatację. W niniejszym podroz-

4. Zarządzanie reakcją na incydenty związane z naruszaniem...

154

dziale zawarto przegląd kluczowych procesów realizowanych w ramach systemu

zapewniania bezpieczeństwa informacji, omówiono procesy wykrywania, doku-

mentowania i zgłaszania zdarzeń naruszania bezpieczeństwa informacji, oceny

zdarzenia/incydentu i podejmowania decyzji w przypadku wystąpienia incydentu

naruszenia bezpieczeństwa informacji, jak również reagowania na zdarzenia na-

ruszające ochronę informacji, w tym analizę kryminalistyczną.

Do kluczowych działań procesu zapewniania bezpieczeństwa informacji za-

licza się:

wykrywanie i zgłaszanie faktów wystąpienia zdarzeń naruszenia bezpie-

czeństwa informacji;

gromadzenie danych o tych zdarzeniach;

ocenę zdarzenia naruszenia bezpieczeństwa przez ZRIBI, w celu potwierdze-

nia, że zdarzenie naruszenia bezpieczeństwa informacji jest incydentem;

a jeśli jest, to następstwem tego powinno być natychmiastowe rozpoczęcie

analizy śladów i dowodów oraz podjęcie działań informowania o zdarzeniu;

reagowanie na incydenty naruszenia bezpieczeństwa informacji, tj. doko-

nanie przez ZRIBI przeglądu danych o incydencie w celu określenia, czy

przebieg incydentu jest kontrolowany, a jeśli tak, to uruchomienie odpo-

wiednich działań oraz zapewnienie, że wszystkie informacje są przygoto-

wane do przeprowadzenia przeglądu stanu po incydencie; jeśli zaś uznaje

się, że incydent nie jest kontrolowany, to uruchomienie działań związa-

nych z zaistniałym kryzysem oraz zaangażowanie do nich odpowiednich

pracowników (np. osób odpowiedzialnych za plan ciągłości działania);

informowanie o incydencie naruszenia bezpieczeństwa informacji, przekaza-

nie wyższemu szczeblowi decyzyjnemu informacji o zdarzeniu naruszenia

bezpieczeństwa informacji do dalszej oceny lub podjęcia decyzji, zagwaran-

towanie, że wszystkie zainteresowane strony, a w szczególności członkowie

ZRIBI, właściwie zarejestrowali swoje działania związane ze stwierdze-

niem naruszenia bezpieczeństwa informacji w celu ich późniejszej analizy;

zapewnienie, że ślady i dowody (szczególnie w formie elektronicznej) są

bezpiecznie gromadzone i przechowywane, a zachowanie bezpieczeństwa

jest ciągle monitorowane, co ma szczególne znaczenie w przypadku pro-

wadzenia dochodzenia lub wewnętrznego postępowania wyjaśniającego;

zapewnienie, że kontrola zmian jest prowadzona i obejmuje śledzenie in-

cydentów, aktualizację opisów incydentów, a baza zdarzeń/incydentów

jest aktualna;

komunikację wewnątrz i na zewnątrz organizacji.

Wszystkie zgromadzone informacje, które odnoszą się do zdarzeń i incydentów,

powinny być przechowywane w bazie danych zarządzanej przez ZRIBI. Informacje

zgłaszane w trakcie wszystkich faz procesu powinny być możliwie jak najbardziej

kompletne i aktualne, aby umożliwić właściwą ocenę sytuacji oraz podejmowanie

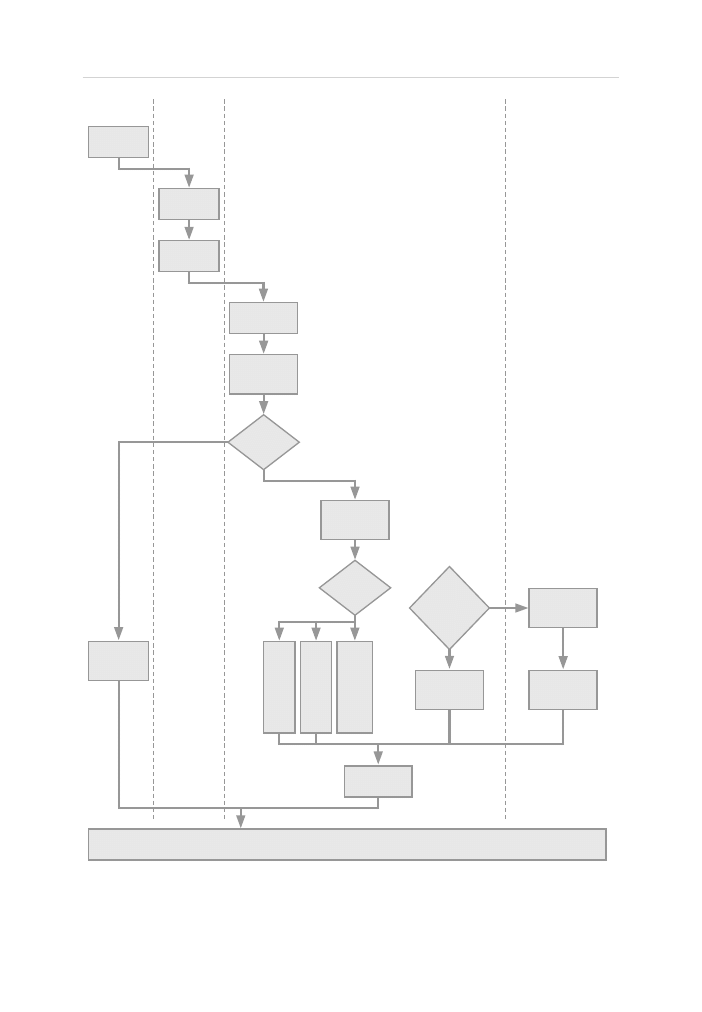

decyzji i działań (rys. 4.1).

4.3. Procedury w zarządzaniu incydentami

155

Zdarzenie

Wykrycie

Zgïoszenie

Gromadzenie

Pierwsza

ocena

Istotny

Druga

ocena

Faïszywy

alarm

Incydent

pod kontrolÈ

Istotny

Badanie dowodów

Komunikacja

Natychmiastowa

reakcja

Póěniejsza

reakcja

Dziaïanie

kryzysowe

PrzeglÈd

Doskonalenie

Uĝytkownik/

ěródïo

Grupa wsparcia

technicznego

24×7

Zespóï Reagowania na

Incydenty (naruszania)

Bezpieczeñstwa Informacji

Grupy kryzysowe,

organizacje

zewnÚtrzne

Sytuacja

kryzysowa

Rysunek 4.1. Przepływ informacji w procesie zarządzania incydentami

Źródło: opracowanie własne na podstawie: [ISO/IEC TR 18044:2004].

4. Zarządzanie reakcją na incydenty związane z naruszaniem...

156

Cele kolejnych faz procesu, po wykryciu, opisaniu i zgłoszeniu zdarzenia są

następujące:

wyznaczenie osób do oceniania sytuacji, podejmowania decyzji i zarządza-

nia incydentami;

dostarczenie każdej zaangażowanej w ten proces osobie opisu zadań doty-

czących przeglądania i dokonywania poprawek w przekazanym raporcie,

szacowania strat i powiadamiania właściwego personelu;

wykorzystanie wytycznych opisujących sposób przygotowywania szcze-

gółowej dokumentacji dotyczącej zdarzeń, a jeśli zdarzenie zostanie za-

kwalifi kowane jako incydent, to także dokumentacji dotyczącej podjęcia

kolejnych działań i aktualizacji bazy zdarzeń/incydentów.

Wymienione wskazówki mogą dotyczyć:

wykrywania, opisywania i zgłaszania incydentów;

oceniania i podejmowania decyzji co do tego, czy zdarzenie może być skla-

syfi kowane jako incydent;

reagowania na incydenty, czyli:

−

natychmiastowych reakcji;

−

dokonywania przeglądu w celu określenia, czy przebieg incydentu jest

kontrolowany;

−

późniejszych reakcji polegających na:

działaniach kryzysowych,

analizie śladów i dowodów,

powiadamianiu zainteresowanych,

wytycznych co do dalszej eksploatacji,

rejestrowania działań.

Wykrywanie i zgłaszanie występowania zdarzeń naruszania bezpieczeń-

stwa informacji. Zdarzenia mogą być wykrywane przez osoby, które zauważą coś

niepokojącego, lub przez urządzenia albo środki techniczne (np. detektory wy-

krywania pożaru/dymu, systemy antywłamaniowe, zapory ogniowe, systemy IDS,

narzędzia antywirusowe), które przesyłają sygnały alarmowe.

Niezależnie od źródła wykrycia zdarzenia naruszenia bezpieczeństwa infor-

macji każda osoba powiadomiona o tym fakcie lub taka, która sama zauważyła coś

niezwykłego, jest odpowiedzialna za zainicjowanie dalszego postępowania i za

poinformowanie innych. Istotne jest, aby cały personel był świadomy możliwości

zaistnienia naruszenia bezpieczeństwa informacji oraz miał dostęp do wytycznych

opisujących zgłaszanie różnych typów zdarzeń.

Osoba zgłaszająca zdarzenie powinna wypełnić odpowiedni formularz, podając

jak najwięcej dostępnych informacji. Istotne są nie tylko dokładność i kompletność

informacji, niekiedy przede wszystkim czas.

Kiedy zawodzą domyślne drogi zgłaszania incydentów (np. poczta elektro-

niczna, strony WWW), a szczególnie w sytuacji kiedy system jest zaatakowany,

4.3. Procedury w zarządzaniu incydentami

157

a formularze zgłoszenia mogą być przeglądane i czytane przez osoby nieupraw-

nione, należy wykorzystać zapasowe środki powiadamiania.

W wielu przypadkach, zanim zdarzenie zostanie zgłoszone w celu podjęcia

działań przez grupę wsparcia technicznego, może ono być rozwiązane przez użyt-

kowników, jeśli są odpowiednio przygotowani do takiej sytuacji.

Należy zagwarantować, aby zdarzenia związane z naruszaniem bezpieczeń-

stwa informacji oraz wady systemów informacyjnych były zgłaszane w sposób

umożliwiający szybkie podjęcie działań korygujących. Powinny zostać wdrożone

formalne procedury zgłaszania zdarzeń naruszenia bezpieczeństwa. Wszyscy

pracownicy, a także wykonawcy i użytkownicy systemów informacyjnych reprezen-

tujący stronę trzecią powinni być uświadomieni w zakresie procedur zgłaszania

różnych typów zdarzeń oraz słabości, które mogą mieć wpływ na bezpieczeństwo

aktywów organizacji. Zaleca się ponadto, aby byli zobowiązani do niezwłocznego

zgłaszania w wyznaczonym, zawsze dostępnym punkcie kontaktowym wszystkich

zdarzeń związanych z bezpieczeństwem informacji oraz podatnościami zasobów

na naruszenia tego bezpieczeństwa.

Procedury zgłaszania powinny określać:

proces zwrotnego informowania zgłaszających zdarzenia naruszenia bezpie-

czeństwa o wynikach postępowania ze zdarzeniem, a co najmniej zgłoszeniem;

formularze zgłaszania zdarzeń naruszania bezpieczeństwa informacji, po-

magające zgłaszającym utrwalić wszystkie niezbędne fakty;

poprawne zachowanie w przypadku takich zdarzeń obejmujące:

−

obowiązek natychmiastowego zanotowania wszystkich ważnych szczegó-

łów (np. typu niezgodności lub naruszenia, błędu działania, wiadomości

z ekranu, dziwnego zachowania);

−

zakaz podejmowania jakichkolwiek własnych działań i natychmiastowe

zgłoszenie incydentu do punktu kontaktowego;

elementy procesu dyscyplinarnego postępowania z pracownikami, wyko-

nawcami i użytkownikami reprezentującymi stronę trzecią, którzy naru-

szają bezpieczeństwo.

W środowiskach, gdzie występuje poważne ryzyko wrogiej ingerencji, można

wprowadzić specjalny rodzaj sygnału alarmowego „działanie pod przymusem”

(jest to metoda tajnego informowania, że podejmowane działania są wykonywane

„pod przymusem” np. terrorysty). Zaleca się, aby procedury obsługi zgłoszenia

alarmu pod przymusem odzwierciedlały wskazywaną sytuację wysokiego ryzyka.

Przy zachowaniu należytej staranności w odniesieniu do poufności, analizy

incydentów związanych z naruszeniem bezpieczeństwa informacji mogą być wy-

korzystane do podnoszenia świadomości użytkowników jako przykład tego, co

może się zdarzyć, jak reagować na takie incydenty oraz jak ich unikać w przyszłości.

Aby móc poprawnie postępować ze zdarzeniami związanymi z bezpieczeństwem

informacji oraz incydentami naruszania tego bezpieczeństwa, niezbędnym może

okazać się gromadzenie materiału dowodowego tak szybko, jak to możliwe.

4. Zarządzanie reakcją na incydenty związane z naruszaniem...

158

Awarie lub inne nienormalne zachowania systemu informacyjnego mogą

wskazywać na atak lub rzeczywiste naruszenie bezpieczeństwa i należy je zawsze

zgłaszać jako zdarzenia związane z bezpieczeństwem informacji.

Wszyscy pracownicy, wykonawcy i użytkownicy reprezentujący stronę trzecią,

korzystający z systemów informacyjnych i usług powinni być zobowiązani do

zgłaszania zaobserwowanych lub podejrzewanych niedoskonałości rozwiązań

zapewniania bezpieczeństwa do kierownictwa albo bezpośrednio do swojego do-

stawcy usług, tak szybko, jak to możliwe, aby uniknąć incydentów związanych

z naruszeniem bezpieczeństwa informacji. Mechanizm zgłaszania powinien być

prosty, dostępny i osiągalny.

Nie należy, pod żadnym pozorem, próbować sprawdzać na własną rękę

istnienia podejrzewanej słabości. Może to być zinterpretowane jako potencjalne

niewłaściwe korzystanie z systemu i może spowodować szkody w systemie infor-

macyjnym lub usłudze oraz pociągnąć za sobą konsekwencje prawne wobec osoby

wykonującej takie próby.

Gromadzenie danych o naruszeniach bezpieczeństwa informacji. Jeśli

działania podejmowane po wystąpieniu incydentu związanego z bezpieczeństwem

informacji obejmują kroki prawne (natury cywilnoprawnej lub karnej), to zaleca

się zgromadzenie, zachowanie i przedstawienie materiału dowodowego zgodnie

z zasadami obowiązującymi w systemie prawnym. Zaleca się, przy zbieraniu i przed-

stawianiu materiału dowodowego, opracowanie i stosowanie procedur wewnętrz-

nych na potrzeby postępowania dyscyplinarnego prowadzonego w organizacji.

W ogólnym przypadku zasady związane z materiałem dowodowym dotyczą:

dopuszczalności materiału dowodowego, tj. czy materiał dowodowy może

być wykorzystany w sądzie;

wagi materiału dowodowego, tj. jego jakości i kompletności.

Dopuszczalność materiału dowodowego jest osiągana, gdy systemy informa-

cyjne organizacji są zgodne z opublikowanymi normami lub ogólnie przyjętymi

zasadami tworzenia takiego materiału dowodowego.

Z kolei waga materiału dowodowego jest odpowiednia, gdy zapewniona jest

jakość i kompletność zabezpieczeń używanych do ochrony materiału dowodowego

(tzw. proces zabezpieczania materiału dowodowego). Mówi się w takim przypadku

o utrzymaniu mocnego śladu dowodowego. Na ogół można to uzyskać pod nastę-

pującymi warunkami:

dla dokumentów papierowych: oryginał jest bezpiecznie przechowywany

wraz z informacją, kto znalazł dokument, gdzie, kiedy i kto był świadkiem

tego zdarzenia, a każde śledztwo może wykazać, że oryginał nie został

naruszony;

dla dokumentów na nośnikach komputerowych zaleca się:

−

utworzenie obrazu lub kopii (zależnie od stosownych wymagań) wszel-

kich nośników wymiennych,

−

zapisanie informacji znajdujących się na dyskach twardych lub w pamięci

komputera, aby zapewnić ich dostępność,

Franciszek Wołowski – absolwent Politechniki Śląskiej (1968) oraz Studium Podyplo

-

mowego Ekonometrii i Programowania Matematycznego Wyższej Szkoły Ekonomicznej

w Katowicach.

Zajmuje się zarządzaniem bezpieczeństwem systemów informacyjnych, ryzykiem oraz

zastosowaniami biometrii i kryptografii klucza publicznego (podpisu elektronicznego).

Wykładowca na studiach podyplomowych w Politechnice Warszawskiej, Politechnice Lubel -

skiej oraz w Instytucie Orgmasz, jak również na szkoleniach organizowanych przez insty -

tucje administracji publicznej. Prelegent na wielu konferencjach zawodowych poświęconych

ryzyku i bezpieczeństwu oraz autor szeregu publikacji w specjalistycznych wydawnictwach,

w tym współautor książki Podpis elektroniczny w administracji i zarządzaniu (2005).

Janusz Zawiła-Niedźwiecki – od kilkunastu lat pracownik naukowy Wydziału Zarządzania

Politechniki Warszawskiej, wykładowca Collegium Civitas, członek Polskiej Komisji Akre -

dytacyjnej. Redaktor naukowy książek Informatyka gospodarcza (4 tomy, 2010) i Zarzą -

dzanie ryzykiem operacyjnym (2008). Autor książki Ciągłość działania organizacji (2008)

oraz kilkudziesięciu artykułów i referatów konferencyjnych naukowych i zawodowych z za -

kresu zarządzania ryzykiem, bezpieczeństwem i ciągłością działania.

Równocześnie menedżer praktyk, w przeszłości m.in. w NBP, Pol-Mot, Giełdzie Papierów

Wartościowych, Fund Services, Grupie PZU, Komisji Nadzoru Finansowego, Urzędzie Ko -

munikacji Elektronicznej. Obecnie doradca biznesowy w firmie Casus Unicus.

W roku 1998 jako dyrektor IT Giełdy laureat nagrody „Lider Informatyki” przyznawanej przez