66

BEZPIECZNA FIRMA

HAKIN9 4/2008

P

rzepisy prawa nie określają, jak

należy chronić aktywa informacyjne,

pozostawiając w tym zakresie pełną

swobodę przedsiębiorcom co do metod i

sposobów ich ochrony.

Ochrona informacji biznesowych

Jak chronić tajemnice przedsiębiorstwa?

Informacja odgrywa w naszych czasach coraz

większa rolę i w funkcjonowaniu przedsiębiorstw

staje się ważniejsza niż dostęp do kapitału. Alvin

Tofler.

Współczesny biznes boryka się z

najróżniejszymi i wciąż mnożącymi się

zagrożeniami. Przetwarzanie coraz większej

ilości informacji w sposób elektroniczny, w

systemach informatycznych, powoduje, że

biznes tradycyjny staje się e-biznesem. Ryzyko

związane z pracą w sieciach komputerowych,

a w szczególności prowadzenie działalności

gospodarczej za pośrednictwem Internetu

sprawia, że zagadnienie ochrony informacji

biznesowych nabiera nowego wymiaru.

Powstaje pytanie, jak przedsiębiorcy mają

chronić swoje tajemnice i informacje biznesowe

posiadające wartość gospodarczą.

Tajemnica przedsiębiorstwa

Z pomocą przychodzi nam instytucja

tajemnicy przedsiębiorstwa. Stanowi ona,

zgodnie z art. 551 kodeksu cywilnego, jeden z

najistotniejszych składników przedsiębiorstwa.

ANDRZEJ GUZIK

Z ARTYKUŁU

DOWIESZ SIĘ

jak zapewnić ochronę

informacjom biznesowym,

jakie zastosować najlepsze

praktyki

i standardy ochrony.

CO POWINIENEŚ

WIEDZIEĆ

znać podstawowe zasady

ochrony informacji.

Art. 11 ust. 4 ustawy o zwalczaniu nieuczciwej

konkurencji definiuje pojęcie tajemnicy

przedsiębiorstwa. Pod pojęciem tajemnicy

przedsiębiorstwa należy rozumieć nieujawnione

do wiadomości publicznej informacje:

techniczne, technologiczne, organizacyjne

przedsiębiorstwa lub inne informacje

posiadające wartość gospodarczą, co do

których przedsiębiorca podjął niezbędne

działania w celu zachowania ich poufności.

Należy nadmienić, że wszystkie powyższe

warunki muszą być spełnione łącznie.

Wówczas dopiero możemy mówić o tajemnicy

przedsiębiorstwa czy tajemnicy przedsiębiorcy.

Z definicji tajemnicy przedsiębiorstwa wynika,

że przedsiębiorca w celu zachowania tajemnicy

musi podjąć tzw. niezbędne działania. W

literaturze przedmiotu za niezbędne działania

uznaje się w szczególności: określenie

typów i rodzajów informacji wewnętrznych

przedsiębiorstwa stanowiących tajemnicę,

zasady i procedury postępowania z

tajemnicą, określenie obowiązku szkolenia,

określenie obowiązku złożenia oświadczenia

o znajomości zasad i przepisów tyczących się

tajemnicy przedsiębiorstwa oraz zobowiązanie

do ich przestrzegania.

W celu ochrony informacji biznesowych

stanowiących tajemnicę przedsiębiorstwa

dokumenty zawierające informację i nośniki

informacji oznacza się stosowną klauzulą,

a ich obieg powinien być nadzorowany

Stopień trudności

Ochrona

informacji

biznesowych

Spośród wszystkich tajemnic prawnie chronionych najbardziej

powszechny charakter w życiu gospodarczym ma tajemnica

przedsiębiorstwa, gdyż dotyczy wszystkich przedsiębiorców.

Instytucja tajemnicy przedsiębiorstwa służy ochronie zasobów

niematerialnych firmy.

67

OCHRONA INFORMACJI BIZNESOWYCH

HAKIN9

4/2008

(kontrolowany) zgodnie z zasadą

rozliczalności. Polskie przedsiębiorstwa

stosują następujące oznaczenia

(klauzule): tajemnica firmy, tajemnica

spółki, tajemnica przedsiębiorcy, poufne

firmy lub oznaczenia angielskie (w

firmach z kapitałem zagranicznym):

commercial in confidence, company

confidence, company secret itp.

Dobrą praktyką w celu ustanowienia

instytucji tajemnicy przedsiębiorstwa

jest przyjęcie i zakomunikowanie

pracownikom woli oraz interesu

najwyższego kierownictwa firmy co do

potrzeby ochrony własnych informacji

biznesowych. Wśród uregulowań

wewnętrznych normalizujących

ochronę tych informacji w

przedsiębiorstwie należy wymienić:

politykę bezpieczeństwa informacji

biznesowych, regulamin ochrony

tajemnicy przedsiębiorstwa, wykaz

informacji stanowiących tajemnicę

przedsiębiorstwa i szczegółowe

procedury bezpieczeństwa obejmujące

swym zasięgiem: bezpieczeństwo

osobowe, bezpieczeństwo fizyczne

i środowiskowe, bezpieczeństwo

dokumentów, nośników informacji i ich

obieg, bezpieczeństwo teleinformatyczne

oraz w szczególnych przypadkach

bezpieczeństwo przemysłowe.

Polityka bezpieczeństwa informacji

biznesowych – jako akt najwyższego

poziomu – powinna wyrażać wolę

najwyższego kierownictwa co do

potrzeby i konieczności ochrony

tych informacji, obowiązki właścicieli

informacji, wymagania techniczne

i organizacyjne oraz zakres

odpowiedzialności za ochronę tych

informacji. Stanowi ona dokument

programowy. Natomiast regulamin

ochrony tajemnicy przedsiębiorstwa,

wykaz informacji stanowiących

tajemnicę przedsiębiorstwa i procedury

bezpieczeństwa stanowią dokumenty

wykonawcze, które przynoszą nam

odpowiedź, w jaki sposób należy chronić

własne informacje biznesowe.

Wykaz informacji stanowiących

tajemnicę przedsiębiorstwa może

mieć charakter zamknięty lub

otwarty (ramowy) i powinien zawierać

rodzaje informacji podlegających

ochronie. Wykaz ten może obejmować

takie informacje, jak: informacje

organizacyjne, informacje kadrowo-

finansowe, informacje handlowe,

informacje techniczne i technologiczne

z ich podziałem na informacje

strategiczne, taktyczne i operacyjne.

Zasady ochrony tajemnicy

przedsiębiorstwa określone w

regulaminie powinny bazować na

najlepszych praktykach wynikających

z normy ISO 17799 i przepisów

wykonawczych do ustaw: ustawy o

ochronie danych osobowych i ustawy o

ochronie informacji niejawnych. Poziom

ochrony powinien być adekwatny do

wartości informacji: podstawowy – dla

informacji operacyjnych (bieżących),

mających krótkotrwałe znaczenie,

podwyższony – dla informacji

taktycznych (ważność tych informacji

określa się na okres od kilku miesięcy

do roku czasu) oraz wysoki – dla

informacji strategicznych (ważność tych

informacji określa się na okres powyżej roku).

Oczywiście podział ten jest umowny. Dobrą

praktyką jest, aby każda jednostka/komórka

organizacyjna przedsiębiorstwa określiła, jakie

informacje podlegają ochronie w jej ramach,

jaką wartość przedstawiają te informacje, z

jakim ryzykiem się wiążą i wreszcie – jakie

ewentualne straty dla firmy może przynieść

utrata ich poufności z tytułu nieuprawnionego

ujawnienia. O nadaniu dokumentowi

klauzuli 'tajemnica przedsiębiorstwa'

decyduje osoba podpisująca dokument.

To właściciel informacji najlepiej zna jej

wartość. Podstawą klasyfikacji informacji

jest wykaz informacji stanowiących

tajemnicę przedsiębiorstwa. Należy mieć

świadomość, że informacje stanowiące

tajemnicę przedsiębiorstwa chronimy nie

tylko w firmie, ale również poza firmą, w

trakcie spotkań czy delegacji, a także w

domu podczas rozmów.

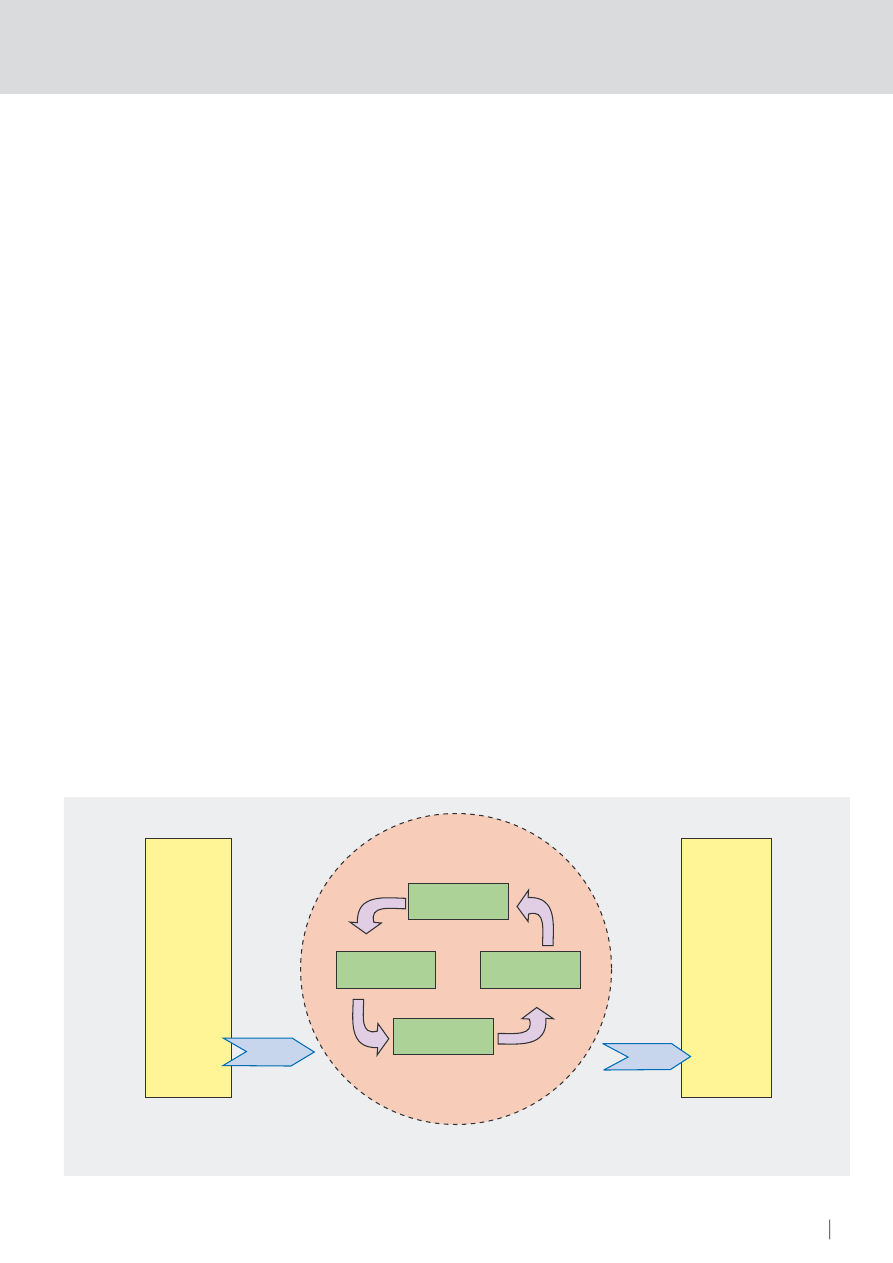

Rysunek 1.

Zależności pomiędzy elementami bezpieczeństwa

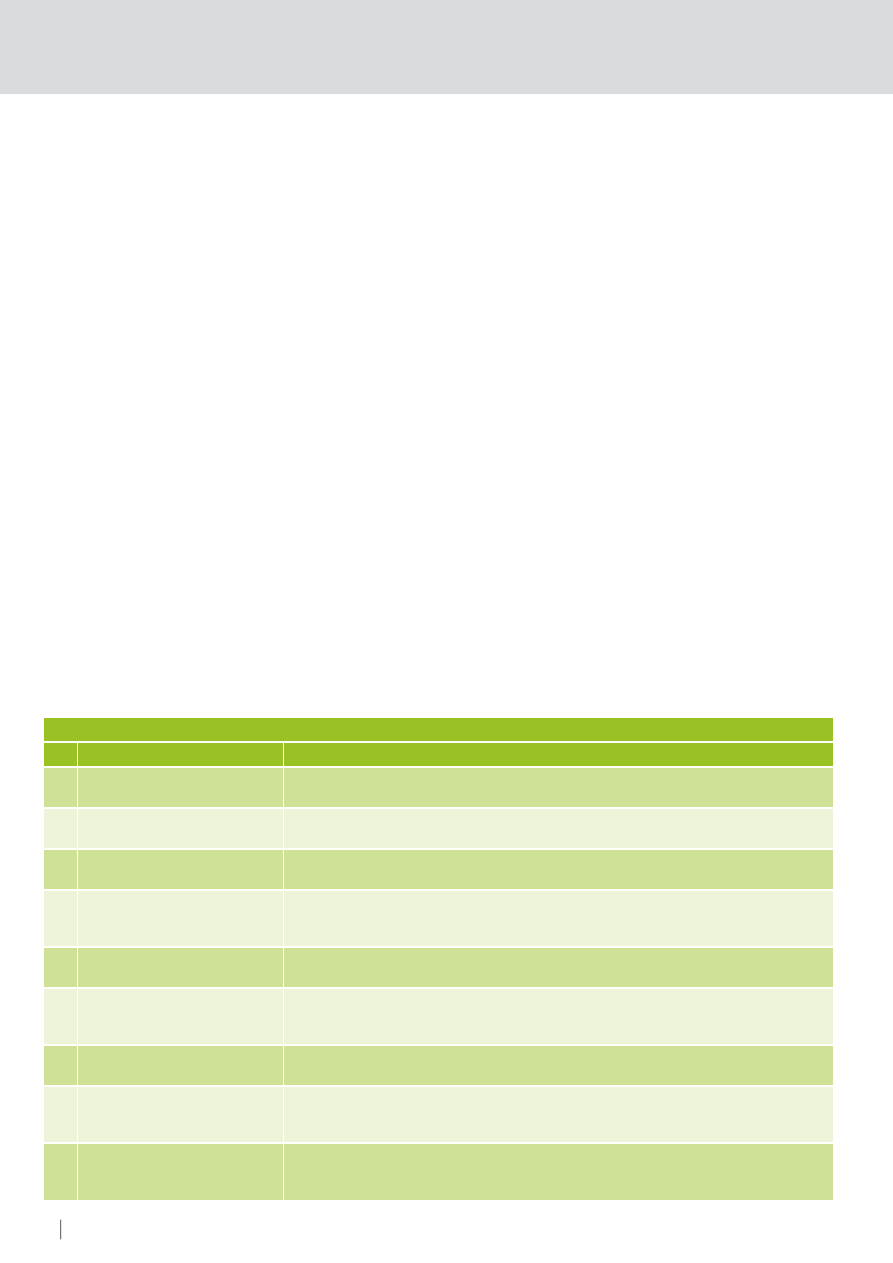

Tabela 1.

Zawartość polityki bezpieczeństwa informacji biznesowych

Lp. Zawartość polityki bezpieczeństwa informacji biznesowych

1

Cel

2

Zakres

3

Zobowiązanie kierownictwa organizacji

4

Obowiązki kadry kierowniczej

5

Wymagania organizacyjne i techniczne przetwarzania informacji biznesowych

6

Odpowiedzialność za ochronę informacji biznesowych

7

Zakres rozpowszechnienia polityki

������

�

�

�

�

�

�

��

��

��

��

��

��

��

�

��

��

��

��

��

��������

����������

����������������������

�������������������

���������������

������������

����������

BEZPIECZNA FIRMA

68

HAKIN9 4/2008

OCHRONA INFORMACJI BIZNESOWYCH

69

HAKIN9

4/2008

Ograniczenia w dostępie

do tajemnic przedsiębiorstwa

Przepisy ustawy – prawo zamówień

publicznych dopuszczają pewne

ograniczenia związane z zasadą

jawności postępowania. (Co do zasady,

postępowanie o udzielenie zamówienia

publicznego jest jawne.) Przykładem

takiego ograniczenia jest zapis art. 8 ust.

3 ww. ustawy stanowiący, że zamawiający

nie może ujawniać informacji

zastrzeżonych przez wykonawcę jako

tajemnicę przedsiębiorstwa. Aby tak się

stało, wykonawca musi wyraźnie zastrzec,

że nie mogą one być udostępniane

zarówno innym przedsiębiorcom

biorącym udział w przetargu, jak i

każdej zainteresowanej osobie. Jest

to zapis, który warto wykorzystywać w

postępowaniu o zamówienie publiczne.

Również ustawa o dostępie do informacji

publicznej zawiera ograniczenia w

dostępie do tych informacji. Zgodnie z

treścią art. 5, prawo dostępu do informacji

publicznej podlega ograniczeniu w

zakresie i na zasadach określonych

w przepisach o ochronie informacji

niejawnych oraz o ochronie innych

tajemnic ustawowo chronionych (ust. 1), a

także ze względu na prywatność osoby

fizycznej lub tajemnicę przedsiębiorcy

(ust. 2). Warto korzystać z tej zasady.

System ochrony

tajemnicy przedsiębiorstwa

W celu ochrony informacji biznesowych

należy zbudować system ochrony

tajemnicy przedsiębiorstwa. W pierwszej

kolejności należy dokonać analizy

ryzyka, następnie dokonać klasyfikacji

informacji i dobrać zabezpieczenia.

Skuteczny system ochrony powinien być

kompleksowy i obejmować wszystkie

obszary działania przedsiębiorstwa. Na

system bezpieczeństwa firmy powinny

składać się przedsięwzięcia dotyczące

następujących segmentów (zagadnień):

po pierwsze – bezpieczeństwo

osobowe, po drugie – bezpieczeństwo

fizyczne i środowiskowe, po – trzecie

bezpieczeństwo dokumentów, nośników

informacji oraz ich obieg, po czwarte

– bezpieczeństwo teleinformatyczne

i (w szczególnych wypadkach)

bezpieczeństwo przemysłowe.

Bezpieczeństwo osobowe

Człowiek jest najsłabszym elementem

systemu ochrony informacji. Jak wynika

ze statystyk, około 80 % incydentów

związanych z przetwarzaniem informacji

spowodowanych jest przez czynnik

ludzki. Powiedzenie kadry decydują

o wszystkim jest jak najbardziej

prawdziwe.

Przetwarzanie informacji

biznesowych stanowiących tajemnicę

przedsiębiorstwa wymaga, aby

personel spełniał dodatkowe

wymagania. W przypadku przetwarzania

informacji niejawnych pracownik

powinien posiadać poświadczenie

bezpieczeństwa uprawniające do

dostępu do dokumentów i materiałów

o określonej klauzuli tajności (ściśle

tajne, tajne, poufne, zastrzeżone).

Poświadczenie bezpieczeństwa daje

rękojmię zachowania tajemnicy przez

zainteresowanego. W przypadku

przetwarzania danych osobowych

administrator danych wydaje osobie

przetwarzającej dane osobowe

upoważnienie do przetwarzania danych

osobowych. Z kolei dostęp do tajemnicy

przedsiębiorstwa (przedsiębiorcy)

wymaga od pracownika podpisania

zobowiązania do zachowania tajemnicy.

Warto w tym miejscu również

przytoczyć zapisy § 3 Rozporządzenia

Ministra Pracy i Polityki Socjalnej z dnia

28 maja 1996 r. w sprawie zakresu

prowadzenia przez pracodawców

dokumentacji w sprawach związanych

ze stosunkiem pracy oraz sposobu

Tabela 3.

Przykłady tajemnicy przedsiębiorstwa

Lp. Przykłady tajemnicy przedsiębiorstwa

1

wynalazki dające się do opatentowania

2

plany kampanii marketingowych

3

plany restrukturyzacji

4

wzory użytkowe lub zdobnicze

5

plany techniczne

6

sposoby zbierania informacji

7

listy klientów

8

metody kontroli jakości towarów i usług

9

sposoby marketingu

10 sposoby organizacji pracy

11 wyniki badań prowadzonych w przedsiębiorstwie

12 dane o wielkości produkcji i sprzedaży

13 źródła zaopatrzenia

14 miejsca zbytu

15 know-how (informacje produkcyjne, handlowe, projekty racjonalizatorskie)

Tabela 2.

Zawartość regulaminu ochrony tajemnicy przedsiębiorstwa

Lp.

Zawartość regulaminu ochrony tajemnicy przedsiębiorstwa

1

Postanowienia ogólne

2

Zasady klasyfikacji informacji

3

Zasady ochrony tajemnicy przedsiębiorstwa

4

Zasady udostępniania tajemnicy przedsiębiorstwa

5

Zakaz konkurencji

6

Szkolenie pracowników z zakresu ochrony tajemnicy przedsiębiorstwa

7

Odpowiedzialność za ochronę tajemnicy przedsiębiorstwa

8

Postanowienia końcowe

BEZPIECZNA FIRMA

68

HAKIN9 4/2008

OCHRONA INFORMACJI BIZNESOWYCH

69

HAKIN9

4/2008

prowadzenia akt osobowych. Ww.

paragraf stanowi, że: Pracodawca

przed dopuszczeniem pracownika

do pracy uzyskuje jego pisemne

potwierdzenie zapoznania się z treścią

regulaminu pracy oraz z przepisami i

zasadami dotyczącymi bezpieczeństwa

i higieny pracy, a także z zakresem

informacji objętych tajemnicą określoną

w obowiązujących ustawach dla

umówionego z pracownikiem rodzaju

pracy. Warto na co dzień korzystać z

tego zapisu.

Również w obrocie gospodarczym,

przed rozpoczęciem negocjacji

handlowych, coraz częściej obserwujemy

wśród przedsiębiorców praktykę

podpisywania umów o poufności.

Ryzyko wycieku informacji

gospodarczych z organizacji zmusza

przedsiębiorców do zajęcia się

problemem bezpieczeństwa personelu.

Najczęściej z firmy wyciekają informacje

biznesowe, dane personalne klientów

oraz własność intelektualna: pomysły

nowych rozwiązań czy kody źródłowe

oprogramowania. O bezpieczeństwie

kadrowym musimy myśleć już na

etapie rekrutacji personelu, następnie

monitorować je w czasie trwania

stosunku pracy, aż do momentu

rozwiązania z pracownikiem umowy o

pracę. Dotyczy to zwłaszcza kluczowego

personelu. Z menedżerami najwyższego

szczebla należy podpisać umowy o

zakazie konkurencji. Ważne jest, aby na

co dzień przestrzegać zasady 'wiedzy

koniecznej' (ang. need to know), a nie

zasady 'przyjemnie byłoby wiedzieć'

(ang. nice to know). W oparciu o role

w organizacji pracownicy powinni

posiadać określone prawa i mieć

zdefiniowany zakres dostępu do

zasobów informacyjnych, zwłaszcza w

systemach informatycznych. Uprawnienia

te powinny być okresowo przeglądane

i weryfikowane. Zgodnie z normą ISO

17799 bezpieczeństwo osobowe ma

na celu ograniczenie ryzyka błędu

ludzkiego, kradzieży, oszustwa lub

niewłaściwego użytkowania zasobów.

W aktach osobowych pracownika

powinny znaleźć się stosowne zapisy

dotyczące zachowania poufności lub

nieujawniania informacji pozyskanych

w czasie stosunku pracy, jak i po jego

zakończeniu (np. umowa o zakazie

Tabela 4.

Stopnie dojrzałości organizacji do zarządzania bezpieczeństwem informacji

Stopnie dojrzałości organizacji do zarządzania bezpieczeństwem informacji

Stopień

Nazwa

Charakterystyka

0

Brak świadomościt

brak zdefiniowania wymagań bezpieczeństwa

bezpieczeństwo traktowane jest jako problem poszczególnych użytkowników

I

Początkowy

świadomość potrzeby

kierownictwo uważa to za problem IT (typu: prawa dostępu, ochrona antywirusowa)

II

Intuicyjny

próby tworzenia zabezpieczeń

brak jednolitego podejścia

efekty zależne od zaangażowania osób zainteresowanych

III

Zdefiniowany

zdefiniowane zasady (w tym Polityka bezpieczeństwa) w całej organizacji

procedury bezpieczeństwa są utrzymywane i komunikowane

brak kontroli stosowania

IV

Zarządzany

jednolite podejście dla wszystkich komórek i wszystkich rozwiązań

obowiązuje perspektywa biznesu

funkcjonuje mechanizm kontroli stosowania

V

Optymalizowany

świadome zarządzanie ryzykiem

zgodność strategii bezpieczeństwa ze strategią biznesową

zapewnienie bezpieczeństwa traktowane jako proces (wiedza, doskonalenie)

Tabela 5.

Atrybuty informacji podlegających ochronie

Atrybuty

informacji

Bezpieczeństwo informacji

ISO

17799

Informacje

niejawne

Dane

osobowe

Tajemnica

przedsiębiorstwa

Tajemnica

przedsiębiorstwa

Poufność

Tak

Tak

Tak

Tak

Tak

Integralność

Tak

Tak

Tak

–

–

Dostępność

Tak

Tak

–

–

–

Rozliczalność

Tak

–

Tak

–

–

Autentyczność

Tak

–

–

–

–

Niezaprzeczalność Tak

–

–

–

–

Niezawodność

Tak

–

–

–

–

BEZPIECZNA FIRMA

70

HAKIN9 4/2008

OCHRONA INFORMACJI BIZNESOWYCH

71

HAKIN9

4/2008

konkurencji) i zapisy dotyczące

odpowiedzialności pracownika za

ochronę (bezpieczeństwo) informacji.

Kevin Mitnick w swojej książce

Sztuka podstępu pisze łamałem ludzi

nie hasła. Dlatego też należy cyklicznie

szkolić własny personel, uświadamiać

zagrożenia i wskazywać na potrzebę

ochrony informacji biznesowych.

Tematem szkoleń powinny być procedury

bezpieczeństwa wynikające z przyjętej

w organizacji polityki bezpieczeństwa

informacji, zwłaszcza zasady dostępu

do informacji i obiegu dokumentów,

procedury udostępniania i powierzania

przetwarzania informacji posiadających

wartość gospodarczą.

Kluczowe znaczenie dla

bezpieczeństwa ekonomicznego

organizacji ma odporność własnego

personelu na działania i metody

socjotechniczne stosowane przez

osoby zatrudnione w wywiadzie

konkurencyjnym i gospodarczym.

Kształtowanie świadomości pracowników

to najlepsza, najbardziej skuteczna,

najtańsza i wciąż niedoceniana

metoda ochrony informacji, na którą

stać wszystkich przedsiębiorców

– bez względu na wielkość instytucji.

Poddaję to pod rozwagę kierujących

organizacjami.

Bezpieczeństwo

fizyczne i środowiskowe

Ochrona fizyczna jest najstarszą

metodą ochrony zasobów materialnych

i informacyjnych. Stanowi pierwszą

linię obrony. Jeżeli w przedsiębiorstwie

nie wdrożono podstawowych środków

ochrony fizycznej, to nie można mówić

o jakimkolwiek bezpieczeństwie.

Zastosowane środki ochrony fizycznej

kształtują wizerunek firmy wśród klientów

i zapewniają poczucie bezpieczeństwa jej

pracownikom.

Norma ISO 17799 dotycząca

zarządzania bezpieczeństwem informacji

stanowi, że celem bezpieczeństwa

fizycznego i środowiskowego jest

zapobieganie nieuprawnionemu

dostępowi, uszkodzeniom i ingerencji w

pomieszczenia instytucji i jej informację.

Natomiast urządzenia do przetwarzania

krytycznych lub wrażliwych informacji

powinny być ulokowane w obszarach

bezpiecznych, chronionych wyznaczonym

obwodem zabezpieczającym z

odpowiednimi barierami i kontrolą

wstępu.

Polityka w zakresie ochrony fizycznej

instytucji powinna wynikać z jej strategii

biznesowej. Dobór zabezpieczeń należy

wykonywać w oparciu o przeprowadzaną

okresowo analizę ryzyka. Zastosowane

zabezpieczenia powinny być

współmierne do zidentyfikowanych

zagrożeń. Z uwagi na koszty należy

rozważyć wdrożenie następujących

środków ochrony:

• działania organizacyjne

(opracowanie regulaminów,

procedur),

• ochrona czynna (np. wynajęcie firmy

ochroniarskiej),

• ochrona bierna (wdrożenie systemu

zabezpieczeń architektoniczno-

budowlanych, mechanicznych i

elektronicznych: systemu włamania

i napadu, systemu kontroli dostępu,

systemu sygnalizacji pożarowej,

systemu telewizji dozorowej, systemu

nagłośnienia ewakuacyjnego

budynku, systemu zasilania

awaryjnego, zintegrowanego systemu

bezpieczeństwa i w niezbędnym

Tabela 6.

Podstawowe zasady ochrony informacji

Podstawowe zasady ochrony informacji

Lp. Zasada

Treść zasady

1

Zasada przywilejów koniecznych

Każdy użytkownik systemu informatycznego posiada prawa ograniczone wyłącznie do tych,

które są konieczne do wykonywania powierzonych mu zadań

2

Zasada wiedzy koniecznej

Pracownicy posiadają wiedzę o systemie informatycznym, ograniczoną wyłącznie do

zagadnień, które są konieczne do realizacji powierzonych zadań

3

Zasada usług koniecznych

Zakres dostępnych usług systemu jest ograniczony tylko do tych, które są konieczne do

prawidłowego funkcjonowania organizacji

4

Zasada asekuracji zabezpieczeń Ochrona systemu informatycznego nie może opierać się wyłącznie o jeden mechanizm

zabezpieczenia, nawet gdy zastosowana technologia jest uznawana za wysoce

zaawansowaną i niezawodną

5

Zasada pracy zbiorowej

Wszyscy użytkownicy systemu informatycznego są świadomi konieczności ochrony

wykorzystywanych zasobów

6

Zasada indywidualnej

odpowiedzialności

Za utrzymanie właściwego poziomu bezpieczeństwa poszczególnych elementów systemu

informatycznego odpowiadają konkretne osoby, które mają świadomość tego za co są

odpowiedzialne i jakie konsekwencje poniosą jeżeli zaniedbają swoje obowiązki

7

Zasada obecności koniecznej

Prawo przebywania w określonych pomieszczeniach mają wyłącznie osoby, które są do tego

upoważnione lub posiadają tymczasową zgodę wydaną przez odpowiedni organ nadzorczy

8

Zasada stałej gotowości

System ochrony jest przygotowany do odparcia wszystkich realnych zagrożeń. Pod żadnym

pozorem nie może zdarzyć się sytuacja tymczasowego wyłączenia zabezpieczeń, która

pozostawi określone elementy systemu informatycznego bez ochrony

9

Zasada najsłabszego 'ogniwa

łańcucha'

Poziom bezpieczeństwa systemu informatycznego wyznacza najsłabszy (najmniej

zabezpieczony ) element tego systemu. Z reguły, włamanie do systemu odbywa się poprzez

wyszukiwanie luk w systemie ochrony

BEZPIECZNA FIRMA

70

HAKIN9 4/2008

OCHRONA INFORMACJI BIZNESOWYCH

71

HAKIN9

4/2008

zakresie

• asekuracja (zawarcie umowy

ubezpieczeniowej).

Warto zauważyć, że nie wszystkie zasoby

informacyjne warto zabezpieczać lub

chronić – należy określić poziom ryzyka

akceptowalnego. Ważne jest, aby przyjęte

rozwiązania organizacyjne, środki

zabezpieczeń i ochrony oraz asekuracja

wzajemnie się uzupełniały.

Kształtowanie właściwej polityki

bezpieczeństwa fizycznego zasobów

(ochrona osób, mienia i informacji)

wymaga kompleksowego podejścia,

a nie działania na zasadzie intuicji.

Możemy wówczas mówić o prawdziwym

bezpieczeństwie, a nie o pozorach

bezpieczeństwa, tym bardziej, że

bezpieczeństwo fizyczne sporo kosztuje.

Poddaję to pod rozwagę zarządzającym

organizacjami.

Bezpieczeństwo

teleinformatyczne

Pierwszym standardem obejmującym

kompleksowo zarządzanie

bezpieczeństwem informacji jest norma

ISO 17799 (PN-ISO/IEC 17799: 2007).

Zawiera ona wytyczne zarządzania

bezpieczeństwem informacji. Dotyczy

następujących obszarów: bezpieczeństwa

fizycznego i środowiskowego,

bezpieczeństwa osobowego,

bezpieczeństwa IT, zarządzenia ciągłością

działania i zapewnienia zgodności z

przepisami prawa.

Zgodnie z normą informacja jest

aktywem, który – podobnie jak inne ważne

aktywa biznesowe – ma dla instytucji

wartość i dlatego należy ją odpowiednio

chronić. Z kolei bezpieczeństwo informacji

oznacza ochronę informacji przed różnymi

zagrożeniami w taki sposób, aby zapewnić

ciągłość działania – realizację celów

statutowych instytucji, zminimalizować

straty i zmaksymalizować zwrot nakładów

na inwestycje i działania o charakterze

biznesowym. Norma ISO 17799 odnosi się

do 7 aspektów informacji podlegających

ochronie: poufności, integralności,

dostępności, rozliczalności, autentyczności,

niezaprzeczalności i niezawodności.

W przypadku informacji biznesowych

stanowiących tajemnicę przedsiębiorstwa

największe znaczenie dla bezpieczeństwa

informacji ma ochrona poufności,

tzn. zapewnienie, żeby informacja

nie była udostępniana lub ujawniana

nieautoryzowanym osobom, podmiotom

lub procesom. Jak wynika z praktyki,

najczęściej z firm informacje wyciekają

za pośrednictwem poczty elektronicznej,

komunikatorów internetowych i sieci

bezprzewodowych. Cenne informacje

pracownicy wynoszą na płytach CD/DVD,

nagrane na pamięciach USB lub w postaci

dokumentów papierowych (kserokopie).

Zdarzają się przypadki podkupywania

pracowników, kradzieży sprzętu,

prowadzenia podsłuchów, czy szpiegostwa

gospodarczego i przemysłowego.

Oprócz normy ISO 17779 istnieją inne

standardy dotyczące bezpieczeństwa.

Przykładem może być standard

Wytyczne w sprawie bezpieczeństwa

systemów informacyjnych, wydany przez

Organizację Rozwoju i Współpracy

Gospodarczej (OECD), która zrzesza

najbardziej uprzemysłowione kraje

świata, w tym Polskę. Wytyczne te mogą

stanowić uzupełnienie norm dotyczących

bezpieczeństwa informacji.

Podstawą zarządzania

bezpieczeństwem informacji jest analiza

i zarządzanie ryzykiem. W oparciu o

wyniki procesu analizy ryzyka następuje

dobór zabezpieczeń. Zastosowane

zabezpieczenia powinny być efektywne

kosztowo i uwzględniać wymagania

wynikające z przepisów prawa,

wymagania biznesowe i wymagania z

analizy ryzyka zasobów posiadających

wartość dla działania instytucji. Ryzyko,

jakie powstaje po wprowadzeniu

zabezpieczeń, nazywamy ryzykiem

szczątkowym.

Przyjęta strategia analizy ryzyka

powinna uwzględniać warunki

charakterystyczne dla przedsiębiorstwa i

koncentrować się na działaniach związanych

z bezpieczeństwem, tam gdzie są one

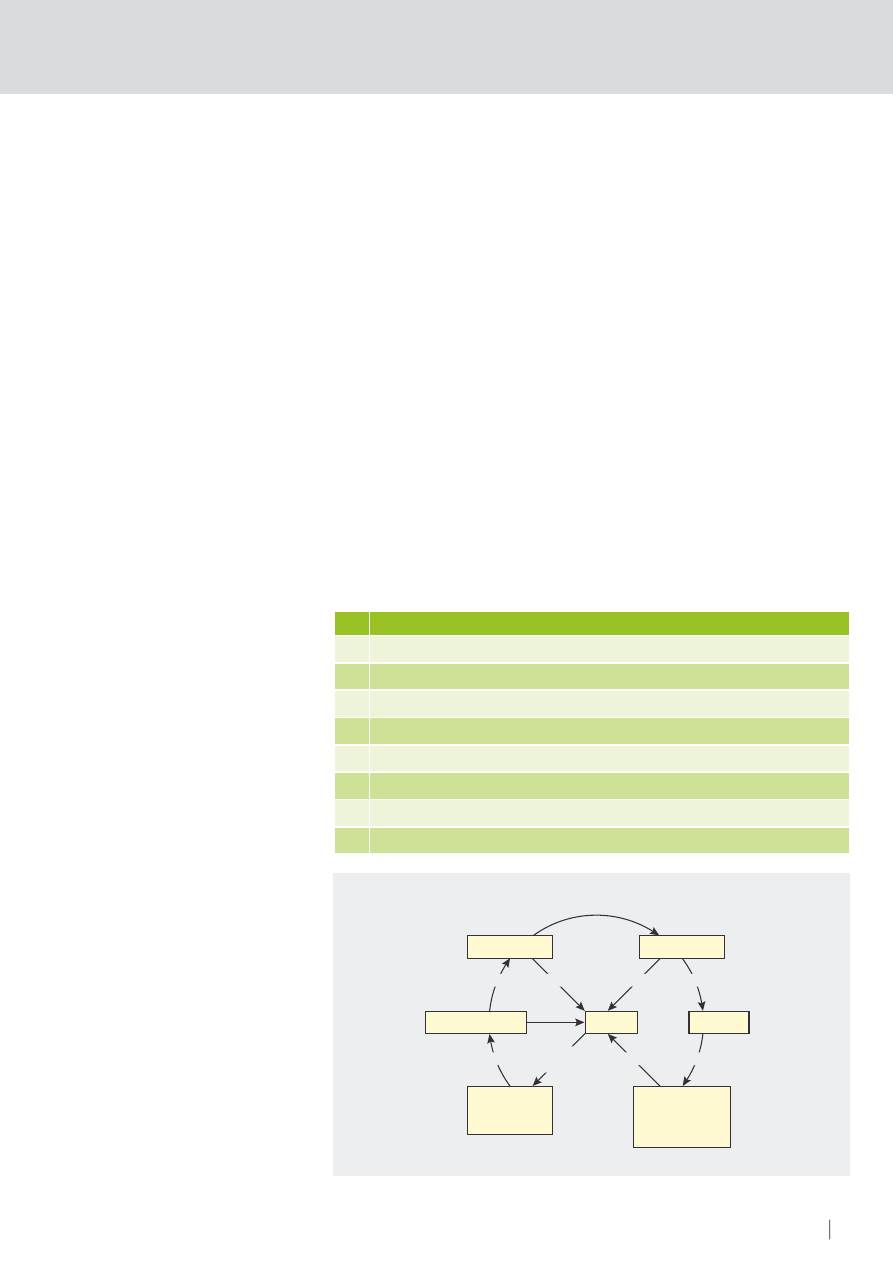

Rysunek 2.

Związki w zarządzaniu ryzykiem

���������

����������

�������

������

������

��������������

�

�

�

�������

��������

�

�����������������

�

����������

���������

��������

����������

���������

������������

����������

����������

�������������

�������������

�����������������

��������������

���������������������

Tabela 7.

Dobre praktyki w przetwarzaniu dokumentów

Lp.

Dobre praktyki w przetwarzaniu dokumentów

1

obieg dokumentów kontrolowany (przekazywanie za pokwitowaniem odbioru)

2

dostęp do dokumentów elektronicznych zgodny z przyznanymi uprawnieniami

3

udostępnianie dokumentów tylko osobom uprawnionym

4

określona osobista odpowiedzialność za przetwarzanie dokumentów

5

dokumenty źródłowe odpowiednio chronione

6

dostęp do pomieszczeń kontrolowany

7

zapewnione warunki środowiskowe w pomieszczeniach

8

kopie awaryjne wykonywane i odpowiednio przechowywane

BEZPIECZNA FIRMA

72

HAKIN9 4/2008

OCHRONA INFORMACJI BIZNESOWYCH

73

HAKIN9

4/2008

naprawdę potrzebne.

Raport techniczny ISO/IEC TR 13335-

3 przedstawia 4 warianty podejścia do

analizy ryzyka: podejście podstawowego

poziomu bezpieczeństwa, podejście

nieformalne, szczegółową analizę ryzyka

i podejście mieszane. Podstawowa

różnica pomiędzy nimi dotyczy stopnia

szczegółowości analizy ryzyka.

Podejście podstawowego poziomu

bezpieczeństwa polega na wprowadzeniu

standardowych zabezpieczeń niezależnie

od ryzyka wynikającego z analizy

zasobów, zagrożeń i podatności. Podejście

nieformalne polega na wykorzystaniu wiedzy

i doświadczenia ekspertów, koncentruje

się na zasobach narażonych na wysokie

ryzyko. Z kolei szczegółowa analiza ryzyka

wymaga identyfikacji i wyceny aktywów,

oszacowania zagrożeń oraz oszacowania

podatności. Podejście czwarte, podejście

mieszane obejmuje dwa etapy. W

pierwszym etapie przeprowadza się ogólną

analizę ryzyka dla wszystkich zasobów z

uwzględnieniem ich wartości biznesowej

i ryzyka, na które są one narażone. Dla

wszystkich zidentyfikowanych zasobów, które

są ważne dla przedsiębiorstwa i narażone

na wysokie ryzyko, przeprowadza się później

szczegółową analizę ryzyka. W drugim

etapie dla pozostałych zasobów należy

zastosować podejście podstawowego

poziomu bezpieczeństwa.

Przyjęcie podejścia mieszanego

zalecane jest dla większości przedsiębiorstw.

Jest ono najbardziej efektywne

– szczegółowa analiza ryzyka dla zasobów

posiadających wartość lub narażonych

na wysokie ryzyko, a dla pozostałych

zasobów zastosowanie podstawowego

poziomu bezpieczeństwa, czyli wdrożenie

standardowych zabezpieczeń. Aby

skutecznie zarządzać bezpieczeństwem

informacji w przedsiębiorstwie,

należy wdrożyć system zarządzania

bezpieczeństwem informacji (SZBI).

Powinien on stanowić część składową

systemu zarządzania przedsiębiorstwem

i być oparty na podejściu wynikającym

z ryzyka biznesowego. Norma zaleca

podejście systemowe oparte na ciągłym

doskonaleniu zgodnie z cyklem PDCA

(Plan-Do-Check-Act) Deminga obejmującym:

ustanowienie SZBI, wdrożenie i eksploatację

SZBI, monitorowanie i przeglądy SZBI oraz

utrzymanie i doskonalenie SZBI.

Do certyfikacji systemów zarządzania

bezpieczeństwem informacji przeznaczona

jest norma BS 7799-2 (PN-ISO/IEC 27001:

2007). Norma 27001 umożliwia budowę w

przedsiębiorstwie zintegrowanego systemu

zarządzania jakością w oparciu o normę

ISO 9001 i normę ISO 17799. Wdrożenie

zintegrowanego systemu zarządzania

w przedsiębiorstwie pozwala osiągnąć

wymierne korzyści: objąć systemem

wszystkie obszary działania firmy, zwrócić

uwagę na ochronę informacji biznesowych

i ich wartość, zwiększyć zainteresowanie

w firmie technologiami ICT, spowodować

prowadzenie analizy i zarządzania

ryzykiem, zapewnić opracowanie planów

ciągłości działania, uzyskać przewagę nad

konkurencją i poprawić wizerunek firmy.

Bezpieczeństwo

dokumentów i nośników

Podstawowym warunkiem ładu

dokumentacyjnego w przedsiębiorstwie

jest ustalenie systemu obiegu

dokumentów i nośników oraz systemu

przechowywania i archiwowania

dokumentacji. Instrukcje wewnętrzne

ustalające ład dokumentacyjny (instrukcja

kancelaryjna, instrukcja archiwalna)

tworzy się na podstawie obowiązujących

przepisów prawa, wymagań otoczenia

instytucjonalnego oraz potrzeb

biznesowych. Ład dokumentacyjny

określają przede wszystkim: ustawa

o narodowym zasobie archiwalnym

i archiwach oraz rozporządzenia

wykonawcze do ustawy, przepisy

podatkowe, przepisy o rachunkowości,

przepisy o ubezpieczeniach społecznych

i zdrowotnych, o rentach i emeryturach,

przepisy prawa pracy oraz inne. Przepisy

prawa archiwalnego dotyczą całej

Podstawowe akty prawne związane z ochroną

informacji biznesowych:

• Ustawa – Kodeks cywilny – 1964 rok,

• Ustawa – Kodeks pracy – 1974 rok,

• Ustawa o narodowym zasobie archiwalnym i archiwach – 1983 rok,

• Ustawa o zwalczaniu nieuczciwej konkurencji – 1993 rok,

• Ustawa o prawie autorskim i prawach pokrewnych – 1994 rok,

• Ustawa o rachunkowości – 1994 rok,

• Ustawa o ochronie danych osobowych – 1997 rok,

• Ustawa o ochronie osób i mienia – 1997 rok,

• Ustawa – Kodeks karny – 1997 rok,

• Ustawa o ochronie informacji niejawnych – 1999 rok,

• Ustawa – Prawo własności przemysłowej – 2000 rok,

• Ustawa – Kodeks spółek handlowych – 2000 rok,

• Ustawa o dostępie do informacji publicznej – 2001 rok,

• Ustawa o udostępnianiu informacji gospodarczych – 2003 rok,

• Ustawa o przeciwdziałaniu nieuczciwym praktykom rynkowym – 2007 rok.

Terminologia

Podstawowe pojęcia związane z ochroną informacji biznesowych:

• tajemnica przedsiębiorstwa – nieujawnione do wiadomości publicznej informacje techniczne,

technologiczne, organizacyjne przedsiębiorstwa lub inne informacje posiadające wartość

gospodarczą, co do których przedsiębiorca podjął niezbędne działania w celu zachowania ich

w poufności,

• dane osobowe – wszelkie informacje dotyczące zidentyfikowanej lub możliwej do

zidentyfikowania osoby fizycznej,

• informacje niejawne – informacje, które wymagają ochrony przed nieuprawnionym

ujawnieniem, stanowiące tajemnicę państwową lub służbową,

• czyn nieuczciwej konkurencji – działanie sprzeczne z prawem lub dobrymi obyczajami,

jeżeli zagraża to lub narusza interes innego przedsiębiorcy lub klienta. Czynem nieuczciwej

konkurencji jest w szczególności naruszenie tajemnicy przedsiębiorcy,

• poufność – właściwość zapewniająca, że informacja nie jest udostępniana lub ujawniana

nieautoryzowanym osobom, podmiotom lub procesom.

BEZPIECZNA FIRMA

72

HAKIN9 4/2008

OCHRONA INFORMACJI BIZNESOWYCH

73

HAKIN9

4/2008

dokumentacji przedsiębiorstwa, bez

rozróżniania jej na dokumentację jawną

i dokumentację niejawną. Oznacza

to, że zasady wydzielania, oceny i

brakowania dokumentacji niejawnej są

takie same, jak dla dokumentacji jawnej.

Różnica polega jedynie na zasadach

ochrony przed nieuprawnionym jej

ujawnieniem. Zgodnie z ustawą o

narodowym zasobie archiwalnym i

archiwach, dokumentację dzieli się na

dokumentację archiwalną i dokumentację

niearchiwalną. Dokumentację archiwalną

przechowuje się wieczyście i oznacza

się symbolem A według kategorii

archiwalnej dokumentacji. Zgodnie

z przepisami ustawy dokumentację

archiwalną stanowią wszelkiego rodzaju

akta i dokumenty, korespondencja,

dokumentacja finansowa, techniczna

i statystyczna, mapy i plany, fotografie,

filmy i mikrofilmy, nagrania dźwiękowe i

wideofonowe oraz inna dokumentacja,

bez względu na sposób jej wytworzenia,

mająca znaczenie jako źródło

informacji o wartości historycznej

Państwa Polskiego, jego organów

i innych państwowych jednostek

organizacyjnych oraz o jego stosunkach

z innymi państwami, o rozwoju życia

społecznego i gospodarczego, o

działalności organizacji o charakterze

politycznym, społecznym i gospodarczym,

zawodowym i wyznaniowym, o

organizacji i rozwoju nauki, kultury i

sztuki, a także o działalności samorządu

terytorialnego i innych samorządowych

jednostek organizacyjnych – powstała w

przeszłości i współcześnie. Dokumentacja

niearchiwalna ma jedynie czasową,

praktyczną wartość dla przedsiębiorstwa

i podlega brakowaniu po upływie

obowiązujących okresów przechowywania.

Dokumentację tę oznacza się symbolem

B według kategorii archiwalnej

dokumentacji, uzupełnionym cyfrą arabską

lub literą i cyfrą arabską. Cyfra określa

okres przechowywania dokumentacji, który

liczy się w pełnych latach kalendarzowych,

od 1 stycznia roku następnego, w którym

została zakończona teczka akt spraw.

Podział rodzajowy dokumentacji dotyczący

poszczególnych spraw określa rzeczowy

wykaz akt, który każda firma powinna

opracować.

Nadzór nad prawidłowym

kwalifikowaniem akt na kategorie

w państwowych i samorządowych

jednostkach organizacyjnych sprawują

archiwa państwowe, w pozostałych

jednostkach odpowiedzialność

spoczywa na ich kierownikach.

Czas przechowywania akt jest

zróżnicowany, np. akta osobowe i

płacowe oraz dokumentację składek

ubezpieczeniowych do celów

emerytalnych i rentowych przechowuje

się przez 50 lat (kategoria B50), dowody

księgowe przez 5 lat (kategoria B5)

– zgodnie z ustawą o rachunkowości,

kopie deklaracji rozliczeniowych,

imiennych raportów miesięcznych i

dokumentów korygujących składanych

do ZUS przez 10 lat (kategoria B10)

– zgodnie z ustawą o systemie

ubezpieczeń społecznych. Czas

przechowywania dokumentacji

niearchiwalnej nieokreślony w

przepisach prawnych ustala się na

podstawie własnej oceny przydatności

praktycznej, biorąc pod uwagę potrzeby

teraźniejsze i przyszłe przedsiębiorstwa.

Aby zapewnić bezpieczeństwo

dokumentów, oprócz zgodności z

przepisami prawa należy zapewnić

prawidłową rejestrację dokumentów

wpływających do firmy – również tych,

które wpłynęły drogą elektroniczną

(wcześniej należy je wydrukować)

i nadzorować ich obieg. Najlepiej,

aby obieg dokumentów odbywał

się za pokwitowaniem odbioru. Dla

dokumentów zawierających tajemnicę

przedsiębiorstwa należy opracować

procedury związane z powielaniem i

kopiowaniem dokumentów, procedury

przechowywania i archiwizacji oraz

procedury wynoszenia dokumentów poza

teren firmy, a wreszcie zapewnić ochronę

fizyczną pomieszczeń z dokumentacją.

Rysunek 3.

Model PDCA stosowany w procesach SZBI

���������������

�������������

���������������

�������������

���������������

������������������

���������������

���������������

����������������

������

������

������������

���������

�������

�������

�����������������

�������

������

���������������

�������������

�����������������

�����������������

������������������

�����������������

����������������

���������������

�����������������

BEZPIECZNA FIRMA

74

HAKIN9 4/2008

Bezpieczeństwo

przemysłowe

Na koniec warto wspomnieć jeszcze

o bezpieczeństwie przemysłowym.

Problem bezpieczeństwa

przemysłowego dotyczy tylko tych

przedsiębiorców, którzy ubiegają się o

realizację umów lub zadań związanych

z dostępem do informacji niejawnych

stanowiących tajemnicę państwową

(informacje niejawne oznaczone

klauzulą tajne lub ściśle tajne).

Wykonawca umowy lub zadania musi

posiadać świadectwo bezpieczeństwa

przemysłowego.

Służby ochrony państwa wydają ww.

świadectwo po przeprowadzeniu

procedury postępowania

bezpieczeństwa przemysłowego.

W zależności od stopnia zdolności

do ochrony informacji niejawnych,

przedsiębiorcy mogą uzyskać

świadectwo bezpieczeństwa

przemysłowego I, II lub III stopnia. Ale to

temat na odrębny artykuł.

Odpowiedzialność

za naruszenie tajemnicy

Naruszenie tajemnicy przedsiębiorstwa

stanowi czyn nieuczciwej konkurencji.

Zgodnie z zapisami art. 11 ust. 1 ustawy

o zwalczaniu nieuczciwej konkurencji,

czynem nieuczciwej konkurencji jest

przekazanie, ujawnienie lub wykorzystanie

cudzych informacji stanowiących

tajemnicę przedsiębiorstwa albo ich

nabycie od osoby nieuprawnionej,

jeżeli zagraża to lub naraża interes

przedsiębiorcy.

Odpowiedzialność cywilna

W razie dokonania czynu nieuczciwej

konkurencji, przedsiębiorca, którego

interes zastał zagrożony lub naruszony,

może żądać m. in.: zaniechania

niedozwolonych działań lub usunięcia

ich skutków, złożenia oświadczenia

o odpowiedniej formie i treści,

naprawienia wyrządzonej szkody,

wydania bezpodstawnie uzyskanych

korzyści i zasądzenia odpowiedniej

sumy pieniężnej na określony cel

społeczny – jeżeli czyn nieuczciwej

konkurencji był zawiniony. Roszczenia z

tytułu nieuczciwej konkurencji ulegają

przedawnieniu z upływem trzech lat.

Odpowiedzialność karna

Odpowiedzialność karną za naruszenie

tajemnicy przedsiębiorstwa określa art.

23 ustawy o zwalczaniu nieuczciwej

konkurencji. Osoba, która wbrew

ciążącemu na niej obowiązkowi

ujawnia lub wykorzystuje we własnej

działalności informacje stanowiące

tajemnicę przedsiębiorstwa w przypadku,

gdy wyrządza to poważną szkodę

przedsiębiorcy, podlega grzywnie, karze

ograniczenia wolności albo pozbawienia

wolności do lat 2. Tej samej karze podlega

ten, kto uzyskawszy bezprawnie informację

stanowiącą tajemnicę przedsiębiorstwa,

ujawnia ją lub wykorzystuje we własnej

działalności gospodarczej.

Również w kodeksie karnym w rozdziale

XXXIII – Przestępstwa przeciwko ochronie

informacji, znajdziemy zapisy dotyczące

odpowiedzialności za ujawnienie lub

wykorzystanie informacji. Art. 266 § 1

stanowi: Kto, wbrew przepisom ustawy

lub przyjętemu na siebie zobowiązaniu,

ujawnia lub wykorzystuje informację, z którą

zapoznał się w związku z pełniona funkcją,

wykonywaną pracą, działalnością publiczną,

społeczną, gospodarczą lub naukową,

podlega grzywnie, karze ograniczenia

wolności albo pozbawienia wolności do lat

2. Ściganie ww. przestępstw następuje na

wniosek pokrzywdzonego.

Odpowiedzialność

dyscyplinarna

Zgodnie z art. 100 § 2 ust. 4 i 5 kodeksu

pracy, pracownik jest obowiązany w

szczególności zachować w tajemnicy

informacje, których ujawnienie mogłoby

narazić pracodawcę na szkodę oraz

przestrzegać tajemnicy określonej w

odrębnych przepisach. Należy zdać sobie

sprawę z tego, że nieprzestrzeganie

przez pracownika ww. zobowiązań

stanowi ciężkie naruszenie obowiązków

pracowniczych niezależnie od tego, czy

dotyczy to tajemnicy przedsiębiorstwa,

czy innych informacji. Zgodnie z art. 52 §

1 pracodawca może w takim przypadku

rozwiązać umowę o pracę z winy

pracownika. Warto o tym pamiętać.

Podsumowanie

Przepisy prawa nie określają metod i

sposobów ochrony informacji biznesowych

stanowiących tajemnicę przedsiębiorstwa,

tak jak ma to miejsce w przypadku

danych osobowych czy informacji

niejawnych, dla których to informacji

ustawodawca szczegółowo – w przepisach

wykonawczych – określił ich zasady

ochrony. W przypadku instytucji tajemnicy

przedsiębiorstwa ustawodawca pozostawił

przedsiębiorcom i przedsiębiorstwom

wolną rękę co do sposobu zabezpieczenia

tych informacji.

W praktyce firmy najczęściej

adaptują rozwiązania wynikające z

rozporządzeń wykonawczych do ww.

ustaw oraz stosują polskie normy

dotyczące bezpieczeństwa informacji,

które stanowią źródło tzw. dobrych praktyk,

a w szczególności PN-ISO/IEC 17799:

2007 Technika informatyczna – Techniki

bezpieczeństwa – Praktyczne zasady

zarządzania bezpieczeństwem informacji

i PN-ISO/IEC 27001: 2007 Technika

informatyczna – Techniki bezpieczeństwa

– Systemy zarządzania bezpieczeństwem

informacji – Wymagania, w których

to znajdziemy cenne zalecenia

dotyczące bezpieczeństwa osobowego,

bezpieczeństwa fizycznego i

środowiskowego, bezpieczeństwa

dokumentów, nośników informacji i

bezpieczeństwa teleinformatycznego.

Krótko mówiąc, do ochrony informacji

biznesowych potrzebny jest system

zarządzania bezpieczeństwem informacji,

opracowanie planu bezpieczeństwa,

wdrożenie go w życie i ciągłe

doskonalenie. Na nic zdają się działania

doraźne, które usuwają jedynie skutki

niepożądanych działań lub zachowań, a

nie dotykają przyczyn zjawisk związanych z

wyciekaniem informacji z przedsiębiorstw.

Bezpieczeństwo informacji to proces, a

nie jednorazowy akt. W 80 procentach

to proces zarządczy, a w 20 procentach

– technologia, która wspiera zarządzanie.

Poddaję to pod rozwagę zarządzającym.

Reasumując, aby zapewnić

bezpieczeństwo informacji biznesowych,

potrzeba trochę wiedzy, trochę procedur,

trochę dobrej woli i trochę pieniędzy.

Andrzej Guzik

Audytor systemów zarządzania jakością i zarządzania

bezpieczeństwem informacji, specjalista w zakresie

ochrony informacji prawnie chronionych, redaktor portalu

www.ochronainformacji.pl.

Kontakt z autorem: a.guzik@ochronainformacji.pl

Wyszukiwarka

Podobne podstrony:

Podstawowe informacje o ochronie prawnej znaków towarowych, Filozofia UKSW 2007-2010, Rok I (2007-20

Podstawowe informacje o ochronie prawnej topografii układów scalonych, Filozofia UKSW 2007-2010, Rok

2008.04.24 Standard RS 232C - Interfejsy komputerowe, informatyka

Podstawowe informacje o ochronie prawnej oznaczeń geograficznych, Filozofia UKSW 2007-2010, Rok I (2

2008.04.17 Transmisja szeregowa synchroniczna i asynchronicz, informatyka

04 LOG M Informatyzacja log

ochrona informacji niejawnych (pojecia)

2008 04 testy odpowiedzi

04 Wykorzystanie informacyjnych technik biurowych

Ochrona informacji przesyłanej, Studia, Informatyka, Informatyka, Informatyka

Prawne uwarunkowania ochrony informacji niejawnych, nauka administracji

OCHRONA INFORMACJI NIEJAWNYCH, Bezpieczeństwo wew

Bezpieczeństwo narodowe a wartości?zpieczeństwa narodowego w aspekcie?zpieczeństwa i ochrony informa

04 Krótka informacja o świadczeniach

Systemy informatyczne w biznesie, Praca przejściowa

O ochronie informacji niejawnych

więcej podobnych podstron