P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

1 z 26

2007-11-07 01:35

Drukowana wersja tematu

Kliknij tu, aby zobaczyć temat w orginalnym formacie

P2P & Wyszukiwarki & Windows & Hardware _ Wirusy i Spyware - Bezpieczeństwo w sieci _ Nie mogę

usunąć wirusów i spyware!

Napisany przez: picasso 19/08/2003, 20:34

DEZYNFEKCJA ONLINE:

http://www.bitdefender.com/scan8/ie.html

http://housecall.trendmicro.com/

http://prerelease.trendmicro-europe.com/hc66/launch/

http://www.eset.com/onlinescan/

http://www3.ca.com/securityadvisor/virusinfo/scan.aspx http://safety.live.com/site/en-US/center/howsafe.htm?s_cid=mscom_msrt

http://www.searchengines.pl/index.php?showtopic=6694

INSTRUKCJE:

.

Model prawidłowego usuwania

____

.

Wyłączenie Przywracania systemu (Windows Me/XP)

____

.

Start do Trybu Awaryjnego

____

.

Włączenie pokazywania ukrytych plików i rozszerzeń

____

.

http://www.searchengines.pl/phpbb203/index.php?showforum=170

.

Narzędzia do usuwania plików

____

.

Pocket Killbox

- obsługa narzędzia

____

.

OTmoveIt

- obsługa narzędzia

____

.

Avenger

- obsługa narzędzia

____

.

http://#10

____

.

http://#11

.

Kasowanie kluczy rejestru do których nie ma uprawnień

.

http://www.searchengines.pl/Tworzenie-LiveCD-Windowsa-t84581.html

.

Napisany przez: picasso 20/08/2003, 10:13

MODEL PRAWIDŁOWEGO USUWANIA SZKODNIKÓW

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

2 z 26

2007-11-07 01:35

1. Wyłączenie Przywracania systemu

2. Start w trybie awaryjnym

3. Usunięcie wirusa/robaka/szpiega/trojana

WYŁĄCZENIE PRZYWRACANIA SYSTEMU:

Ten punkt programu dotyczy tylko i wyłącznie Windows Me i XP które posiadają funkcję Przywracania systemu. Windowsy 9x,

2000 i 2003 omijają tę instrukcję. Funkcja ta odpowiada za tworzenie kopii systemu w postaci tzw. punktów przywracania. Są

one zgromadzone w specjalnych ukrytych folderach:

Windows XP:

System Volume Information

Windows Me:

_RESTORE

Jeżeli komputer jest zainfekowany to prawdopodobnie kopia zapasowa wirusa może być utworzona przez System Restore. I

wirus z tej kopii się odtworzy. Antywirusowe skanery online raportują obecność wirusa ale nie mogą go stamtąd usunąć,

antywirusy zainstalowane na komputerze ignorują jego obecność! Dzieje się tak dlatego, że domyślnie Windows chroni System

Restore przed modyfikacją programów z zewnątrz. Antywirusy są skonfigurowane tak by folder tej funkcji omijać! Skasowanie

zawartości tego folderu odbywa się więc za pomocą wyłączenia tej funkcji.

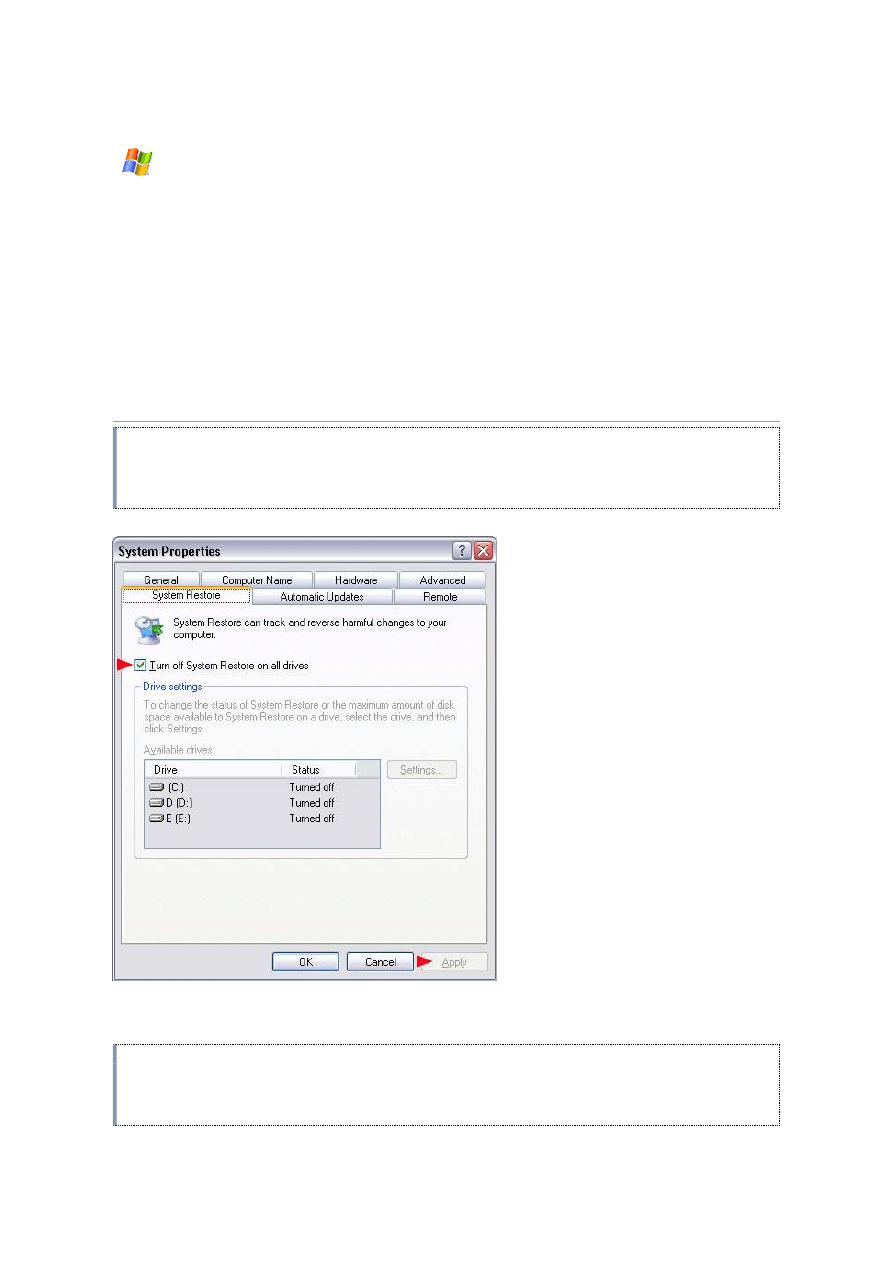

Windows XP:

CYTAT

Control Panel (Panel sterowania) >>> System >>> System Restore (Przywracanie systemu)

Tam zaznacz opcję Turn off System Restore lub

Turn off System Restore on all drives (Wyłącz przywracanie na

wszystkich dyskach)

. Zatwierdzasz wszystkie zmiany.

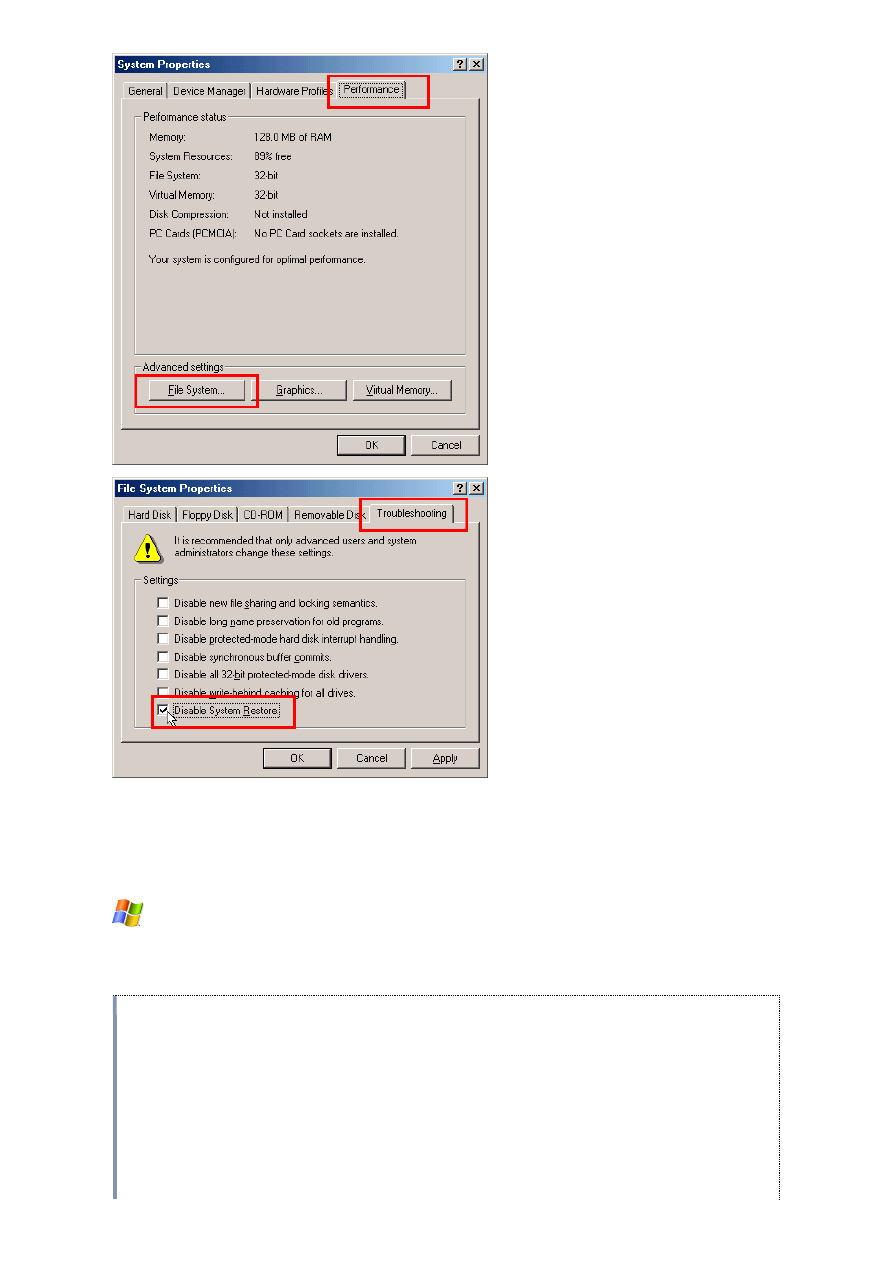

Windows Me:

CYTAT

Control panel (Panel Sterowania) >>> System >>> Performance (Wydajność)

Klikasz na File system (System plików) i w nowym okienku, które wyskoczy przechodzisz do zakładki Troubleshooting

(Rozwiązywanie problemów). Tam zaznaczasz opcję

Disable System Restore (Wyłącz przywracanie systemu)

.

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

3 z 26

2007-11-07 01:35

Czy po usunięciu wirusa włączyć z powrotem Przywracanie systemu?

Włączyć możesz choć jak przeczytasz http://www.searchengines.pl/phpbb203/index.php?showtopic=5989&st=0&#entry54502

być może zmienisz zdanie. Ta funkcja lepiej działa niż na Me ale uważam, że czasem jest niepotrzebna ...............

START W TRYBIE AWARYJNYM (Safe Mode):

Jest to krok konieczny by wyeliminować maksymalnie procesy szkodników ładujące się normalną drogą razem z Windows. Ponadto

w normalnym trybie ładowania pliki wirusa mogą być niekasowalne gdyż właśnie związane szkodliwymi procesami! W trybie

awaryjnym jest paskudna rozdzielczość i ikony "na cały ekran". Nie przestraszcie się! To tak ma być!

CYTAT

Jak zastartować do trybu awaryjnego?

Są dwie metody:

1. Przez klawisz

F8

(lub

F5

):

W momencie kiedy komputer się resetuje i ma jeszcze czarny ekran klikamy nieustannie i bardzo szybko w klawisz

F8

. Na

starszych kompach ta metoda może się nie sprawdzić gdyż klawisz F8 może być wyłączony lub może być przypisany inny. Np.

jeśli komuś po kliknięciu w F8 wyskoczy wybór urządzenia bootującego to znaczy, że u niego klawiszem dzięki, któremu

przechodzi się w tryb awaryjny prawdopodobnie jest

F5

. Problem z metodą F8 polega na strzelaniu w ten klawisz WE

WŁAŚCIWYM MOMENCIE: na czarnym ekranie ale nie za wcześnie (inaczej wystąpi błąd klawiatury) i nie za późno (inaczej

załaduje się Windows w trybie Normalnym).

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

4 z 26

2007-11-07 01:35

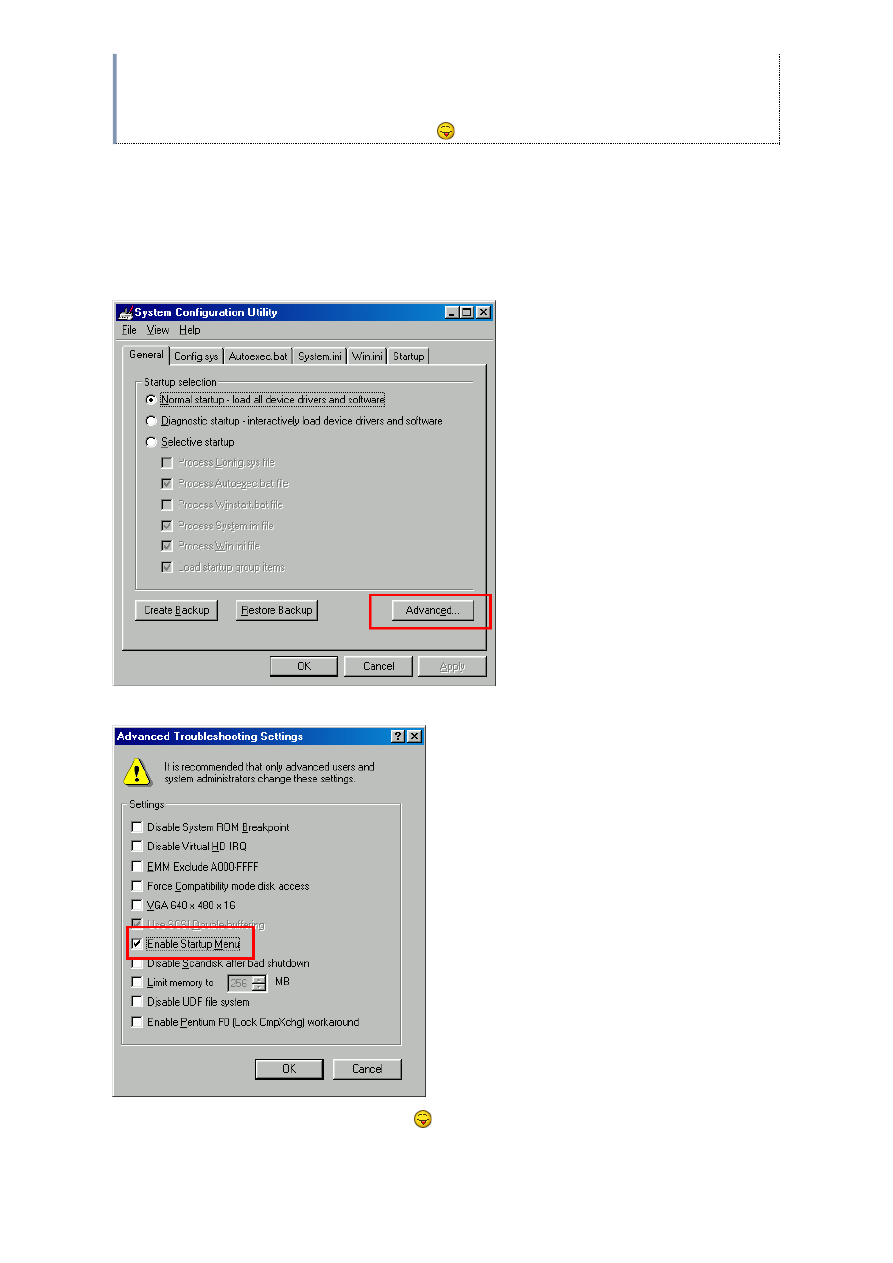

2. Przez narzędzie systemowe

MSCONFIG

.

Patrz niżej na różnice w jego użyciu pomiędzy Windowsami. Ta metoda może się nie powieść jeśli na kompie jest śmieć gdyż

wiele śmieci w pierwszej kolejności blokuje msconfig właśnie!

Wniosek: nie działa F8 to msconfig, nie działa msconfig to F8.

Windows

98/Me

:

1. Metoda przez klawisz

F8

.

2. Lub użycie narzędzia MSCONFIG:

Start >>> Uruchom >>> msconfig >>> w zakładce Ogólne kliknij w

Zaawansowane (Advanced)

:

W nowym oknie zaznacz

Włącz menu Autostart (Enable Startup Menu)

:

OK i OK i na prośbę o reset komputera zgadzasz się na to.

Po skończeniu działań należy przywrócić ustawienia oryginalne w

msconfig czyli odznaczyć opcję "Włącz menu Autostart".

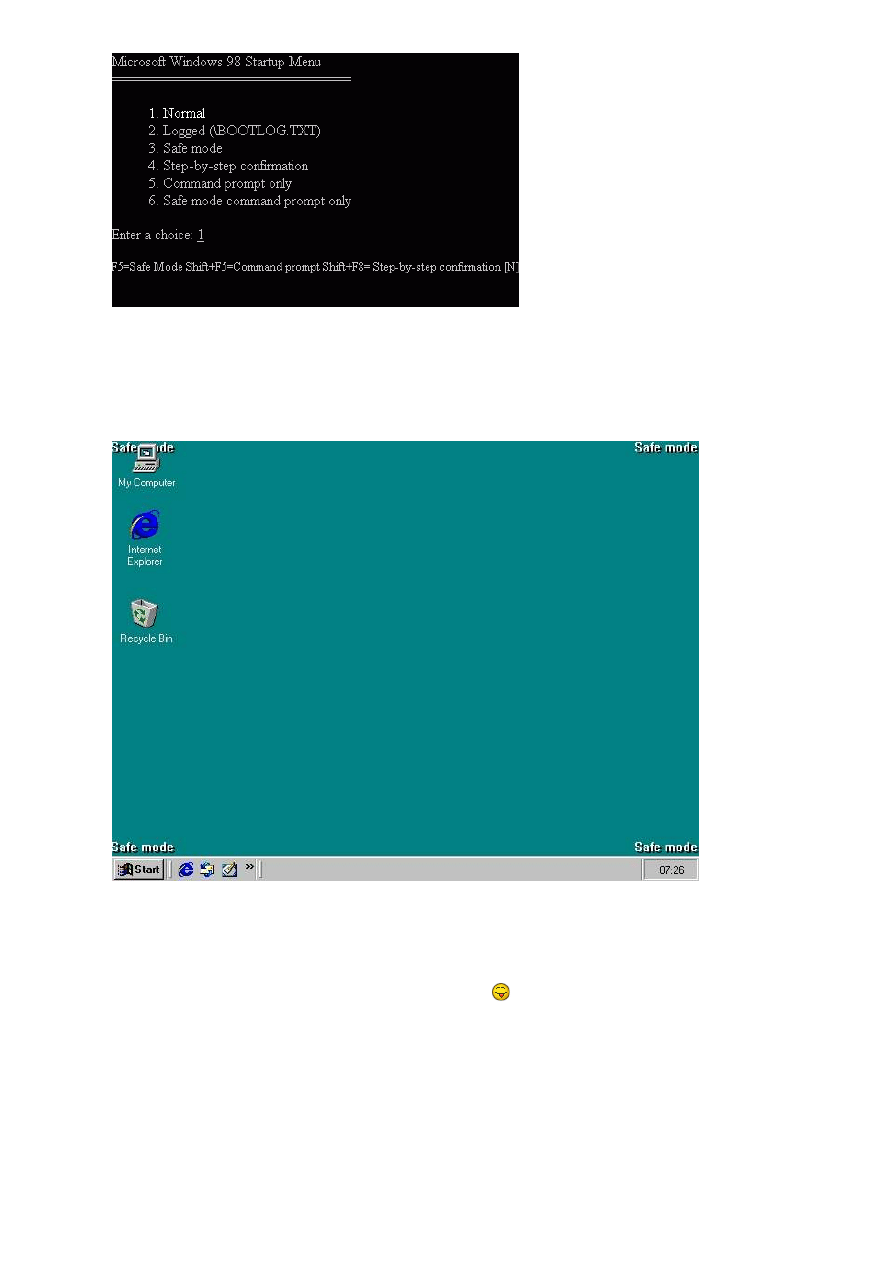

Ekran przechodzenia w tryb awaryjny wygląda następująco:

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

5 z 26

2007-11-07 01:35

1. Normal (Normalny)

2. Logged (Rejestrowany)

3. Safe mode (Tryb awaryjny)

<<<< ten wybieracie

4. Sep-by-Step confirmation (Potwierdzanie krok po kroku)

5. Command prompt only (Tylko wiersze poleceń)

6. Safe mode command Prompt only (Tylko wiersz poleceń trybu awaryjnego)

A wasz Windows już w trybie awaryjnym na podobieństwo tego:

Windows

2000

:

1. Domyślnie jedyna metoda to

F8

bo 2000 nie posiada MSCONFIG.

2. Narzędzie MSCONFIG może się pojawić na kompie z 2000 gdyż niektórzy dostarczyciele kompów mogą to dodatkowo umieścić

(w zależności od widzimisie wersja z 98 lub XP). Możecie też doinstalować

Picasso zarzuca swoim linkiem:

http://www.searchengines.pl/phpbb203/pliki/picasso/downloads/msconfig-w2k.exe. Narzędzie rozpakowujecie i umieszczacie w

C:\WINNT\system32.

Jak przejść do trybu awaryjnego dzięki msconfig, jak wyglądają ekrany przechodzenia w tryb awaryjny i look Windowsa w

awaryjnym patrz niżej na opis Windows XP gdyż jest to identyczne.

Windows

XP

:

1. Metoda przez klawisz

F8

.

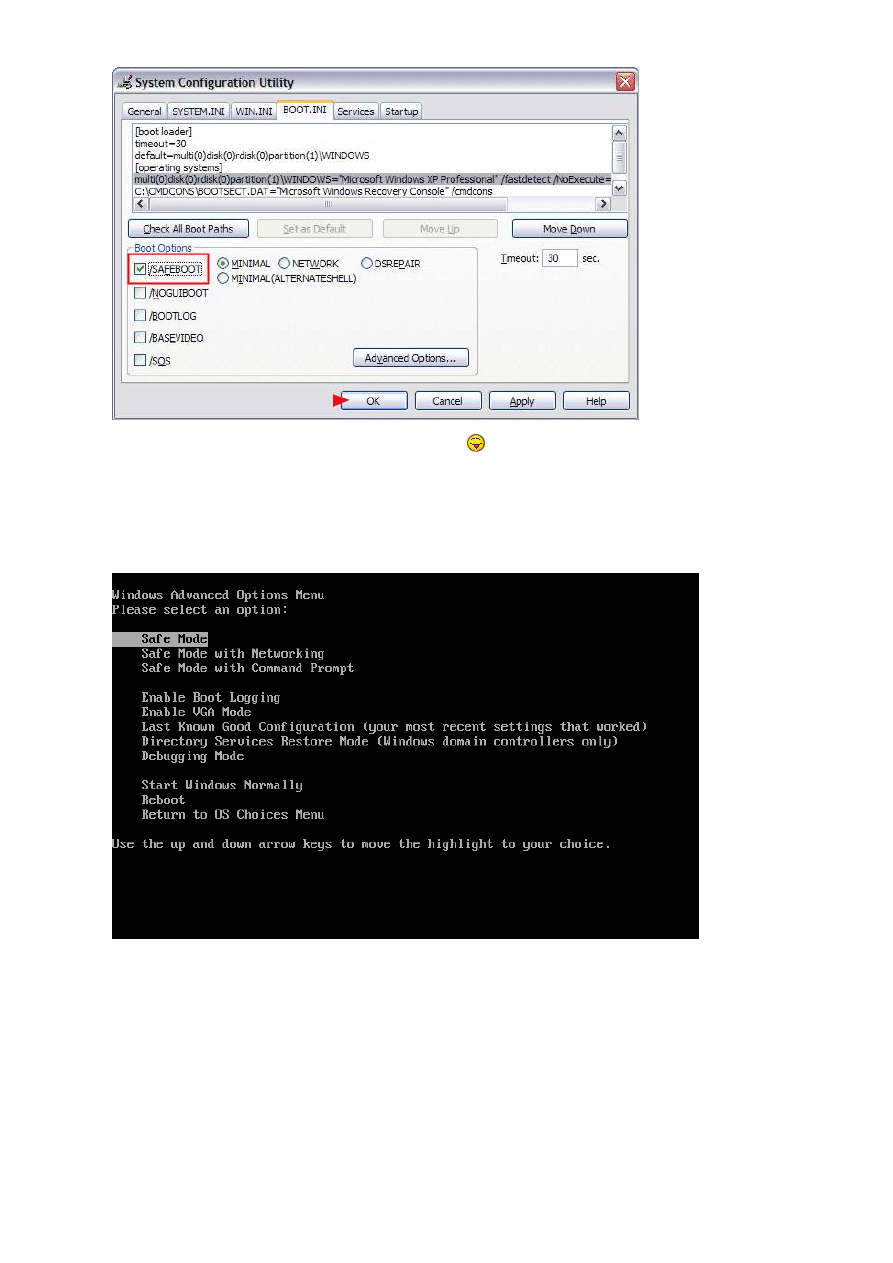

2. Lub użycie narzędzia MSCONFIG:

Start >>> Uruchom >>> msconfig >>> w zakładce BOOT.INI zaznacz

/SAFEBOOT

:

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

6 z 26

2007-11-07 01:35

OK i na prośbę o reset kompa potwierdź. Jesteś w trybie awaryjnym.

Mam tu uwagę co do podparametrów /SAFEBOOT, które

można dobrać inaczej:

/minimal = zaznaczone domyślnie i tak zostawiacie, jest to tryb awaryjny BEZ INTERNETU

/network = jest to tryb awaryjny Z INTERNETEM

/alternateshell = jest to tryb awaryjny z linią komend

Ekran przechodzenia w tryb awaryjny wygląda następująco (dokładnie jak dla Windows 2000):

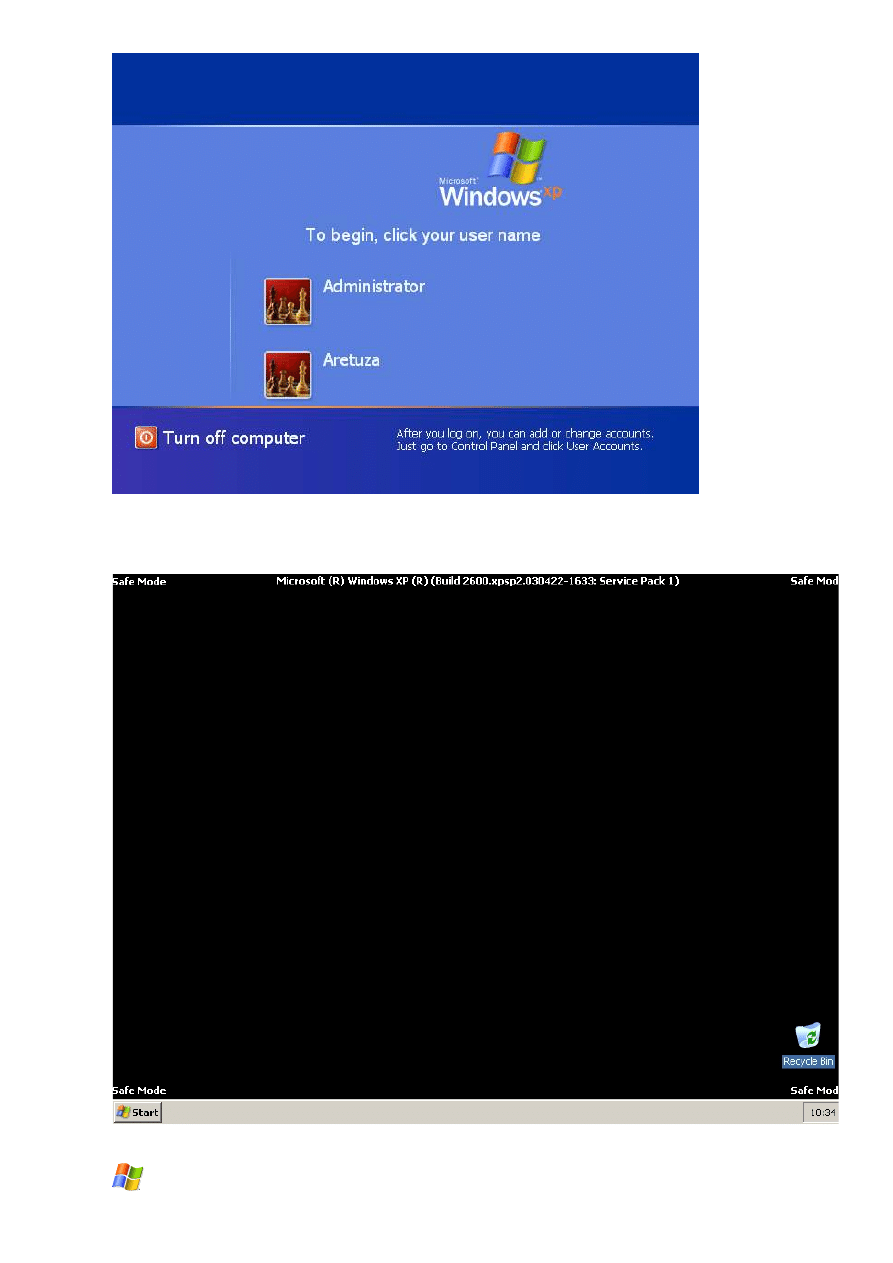

Pojawi się wybór kont:

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

7 z 26

2007-11-07 01:35

I tu kluczowa uwaga: zawsze ukażą się przynajmniej dwa konta TWOJE imienne i ADMINISTRATOR. Wybierasz

TWOJE.

Windows już w trybie awaryjnym:

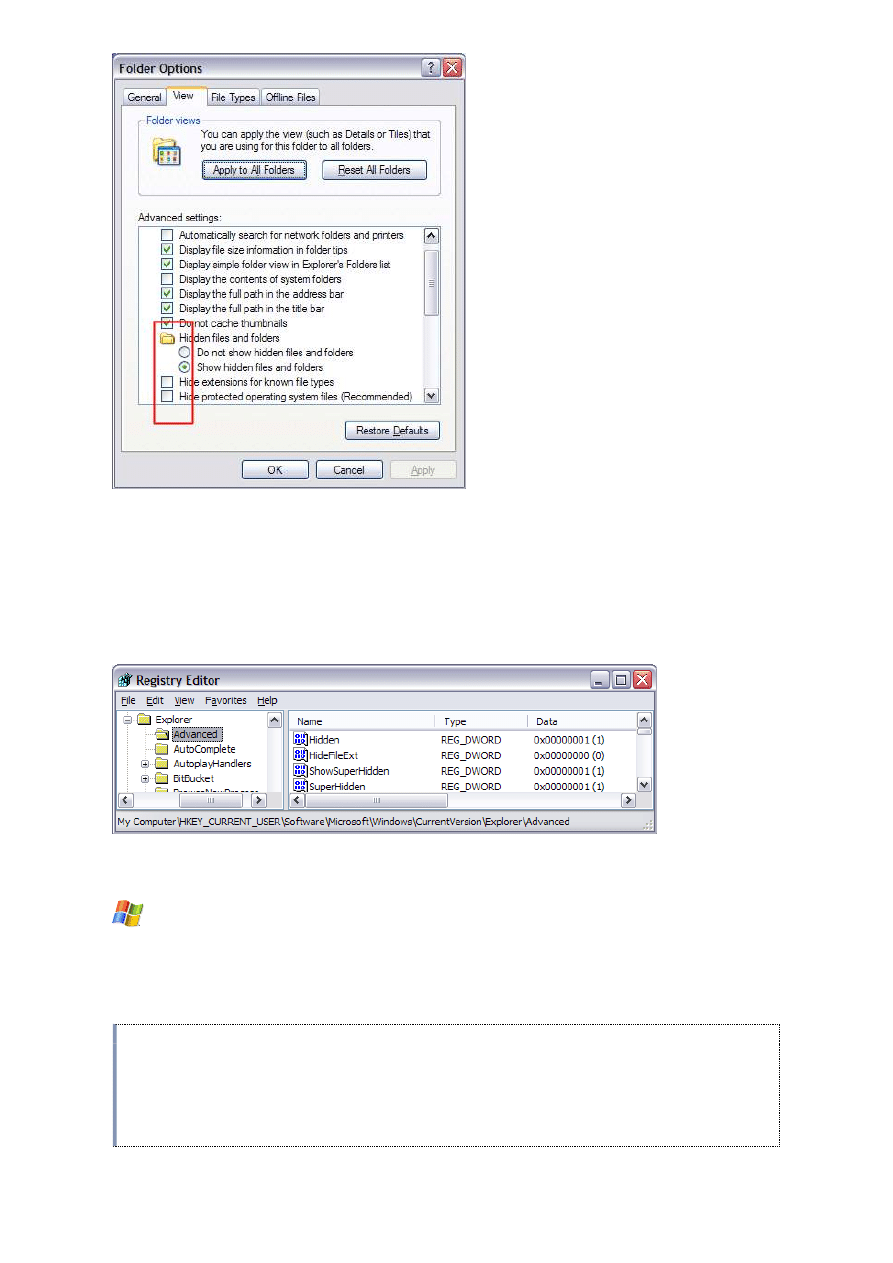

WŁĄCZENIE POKAZYWANIA UKRYTYCH PLIKÓW i ROZSZERZEŃ

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

8 z 26

2007-11-07 01:35

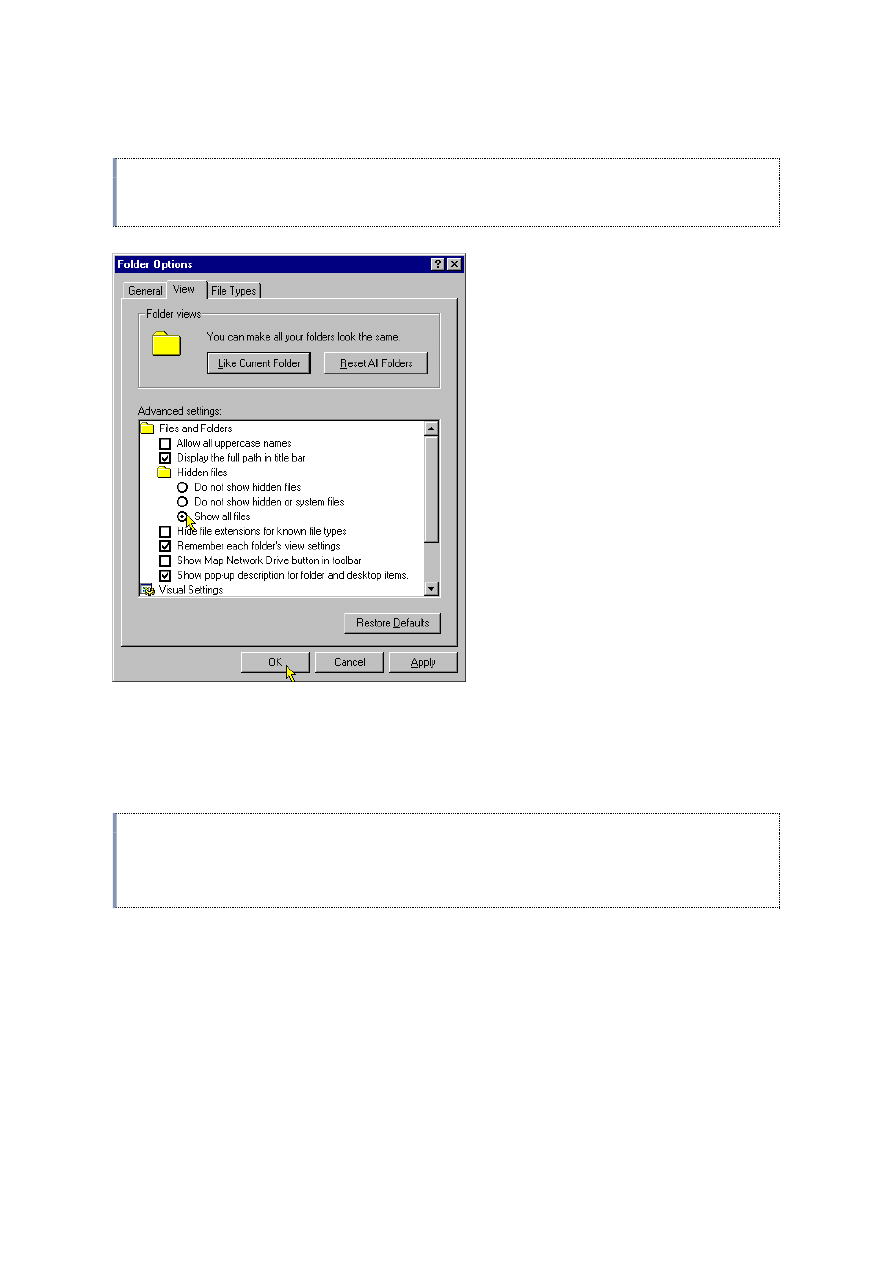

Windows

98

My computer (Mój komputer) >>> View (Widok) >>> Folder options (Opcje folderów) >>> View (Widok)

Ustawiasz dwie opcje:

CYTAT

Show all files / Pokaż wszystkie pliki = zaptaszkować

Hide extensions for known file types / Ukrywaj rozszerzenia znanych plików = odptaszkować

Windows

2000

/

XP

/

2003

My Computer (Mój komputer) >>> Tools (Narzędzia) >>> Folder Options (Opcje folderów) >>> View (Widok)

Ustawiasz 3 opcje:

CYTAT

Show hidden files and folders / Pokaż ukryte pliki i foldery = zaptaszkować

Hide protected system files / Ukryj chronione pliki systemu operacyjnego = odptaszkować

Hide extensions for known file types / Ukrywaj rozszerzenia znanych plików = odptaszkować

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

9 z 26

2007-11-07 01:35

UWAGA:

Jeśli jest prawidłowo odznaczona opcja Ukryj chronione pliki systemu operacyjnego a pomimo tego nie widać folderu

system32

to znaczy iż w rejestrze jest nadal wprowadzone ukrywanie więc:

Start >>> Uruchom >>> regedit i przejdź do klucza:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

Kliknij podwójnie wartość ShowSupperHidden i SuperHidden i zmień 0 na

1

. Czyli ma to wyglądać dokładnie tak:

Po edycji zresetować komputer.

USUWANIE SZKODNIKA:

Wykorzystujemy stosowne narzędzie by w sposób automatyczny zabić gnoja. Są jednak przypadki kiedy antywirus nie da rady

gdyż jest zablokowany przez wirusa lub wirus ma silnego protectora. Zanim więc wyślemy komendę format c: musimy spróbować

usunąć ręcznie. Manual przewiduje:

Edycja rejestru

CYTAT

Przede wszystkim usunięcie wejścia autostartu. Niekiedy dostanie się do rejestru jest niemożliwe bo blokuje go wirus! Przecież

jest to regedit.

exe

- śniadanko wirków! W takim przypadku spróbuj przemianować regedit.exe na regedit.com i puścić kopię

com:

Start >>> Uruchom >>>

COMMAND /C COPY %WINDIR%\REGEDIT.EXE %WINDIR%\REGEDIT.COM

Potem znowu Start >>> Uruchom >>> regedit.com i powinieneś być w rejestrze.......

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

10 z 26

2007-11-07 01:35

.

Napisany przez: picasso 20/08/2003, 10:18

TRUDNOŚCI W USUWANIU PLIKÓW

Jeśli jakieś pliki nie chcą się usunąć należy przeczytać http://www.searchengines.pl/phpbb203/index.php?showtopic=10662

topik i wykorzystać stamtąd metody typu kasowanie w trakcie bootowania lub w czystym DOSie lub z Konsoli Odzyskiwania.

USUWANIE PLIKÓW Z "Temp" i "Temporary Internet Files"

Często tradycyjne opróżnianie tych folderów zawodzi i szkodniki nadal tam siedzą. Wyjściem z sytuacji jest kompletne

skasowanie wymienianych tu folderów z linii komend. Po resecie komputera foldery te zostaną odtworzone przez Windows jako

puste i czyste. Operację kasacji przeprowadzamy w trybie awaryjnym (patrz wcześniejszy opis jak przejść do trybu

awaryjnego).

Windows

98

/

Me

:

Startujesz do trybu awaryjnego z obsługą linii komend. Możesz też wybrać zwyczajny tryb awaryjny a linię komend uruchomić

poleceniem:

Start >>> Uruchom >>> command

Wpisz następujące komendy, każdą potwierdzając za pomocą ENTER:

DELTREE C:\WINDOWS\TEMP

DELTREE C:\WINDOWS\TEMPOR~1

Windows

2000

/

XP

/

2003

:

Startujesz do trybu awaryjnego z obsługą linii komend. Możesz też wybrać zwyczajny tryb awaryjny a linię komend uruchomić

poleceniem:

Start >>> Uruchom >>> cmd

Wpisz następujące komendy, każdą potwierdzając za pomocą ENTER:

RD /S /Q "C:\Documents and settings\Nazwa twojego konta\Ustawienia lokalne\Temp"

RD /S /Q "C:\Documents and settings\Nazwa twojego konta\Ustawienia lokalne\Temporary internet files"

- Zauważ gdzie są spacje między parametrami: RD

-spacja-

/S

-spacja-

/Q.

- Jeśli ktoś ma Windows angielski zamiast "Ustawienia lokalne" podstawia "Local Settings"

- Ścieżka zawiera spacje dlatego musi być zamknięta w cudzysłowiu. Można jednak zastosować w zamian ścieżkę skróconą w

konwencji 8+3 która nie wymaga cudzysłowia i jest wygodniejsza do wpisywania. Model ogólny:

RD /S /Q C:\DOCUME~1\NAZWAT~1\USTAWI~1\TEMP

RD /S /Q C:\DOCUME~1\NAZWAT~1\USTAWI~1\TEMPOR~1

NIEWIDOCZNE PLIKI W "Downloaded Program Files"

Antywirusy mogą znajdować szkodliwe pliki w folderze C:\WINDOWS\Downloaded Program Files jednakże po przejściu do

tego folderu nie widać tych plików. By pliki stały się widoczne należy podjąć specjalną akcję wyrejestrowania systemowego

pliku

occache.dll

:

1. Wyrejestrować plik: Start >>> Uruchom >>> regsvr32 /u occache.dll

2. Zrestartować komputer do trybu awaryjnego. Ponownie zresetować do normalnego.

3. Przejść do C:\WINDOWS\Downloaded Program Files i skasować już widoczny szkodliwy plik.

4. Zarejestrować ponownie plik: Start >>> Uruchom >>> regsvr32 occache.dll

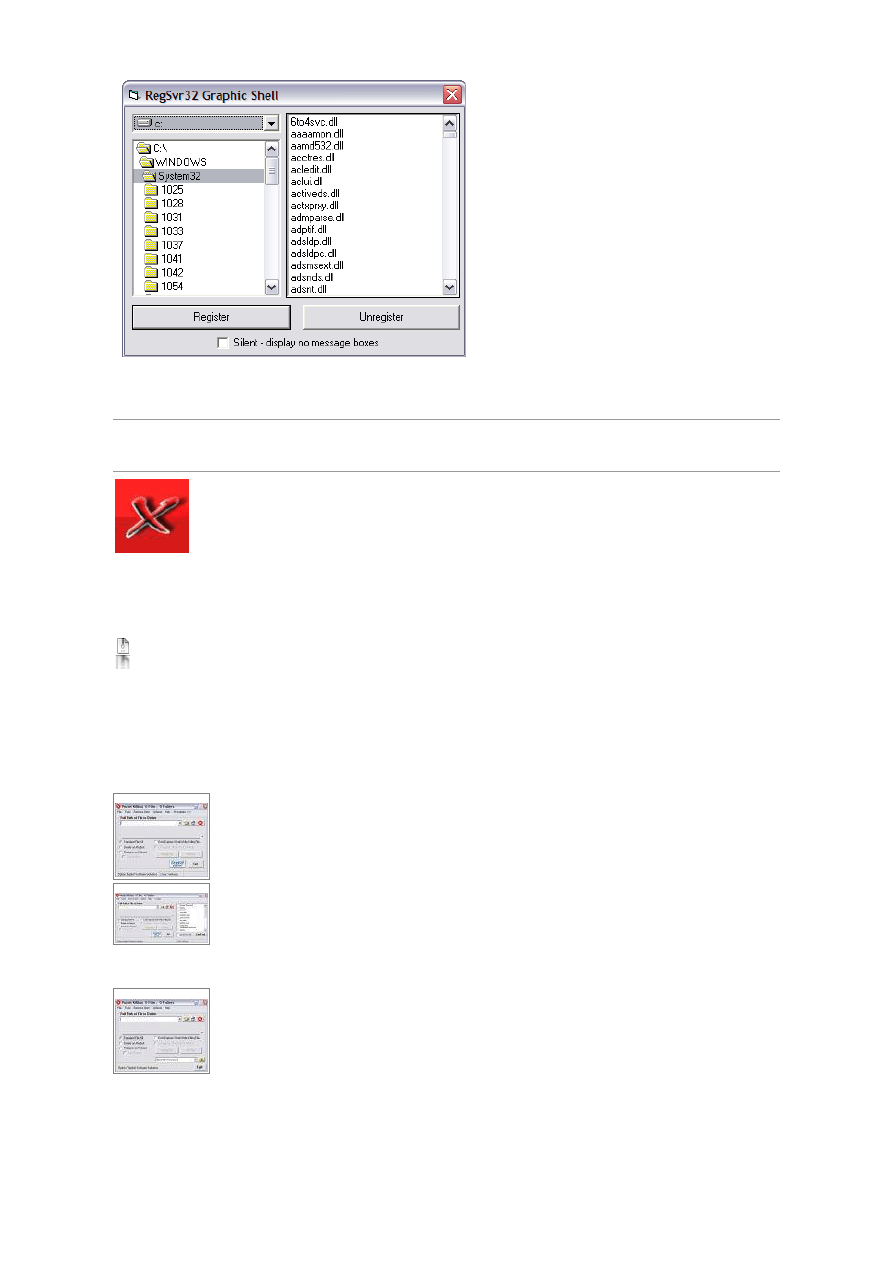

KASOWANIE PLIKÓW DLL

Przed skasowaniem plików o rozszerzeniu dll należy je w pierwszej kolejności wyrejestrować z systemu komendą:

Start >>> Uruchom >>>

regsvr32 /u nazwa.dll

Jeśli komuś wydaje się to za trudne może ściągnąć mały graficzny program dla tej komendy

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

11 z 26

2007-11-07 01:35

http://www.softpedia.com/public/cat/13/7/13-7-70.shtml:

.

Napisany przez: picasso 18/01/2006, 17:01

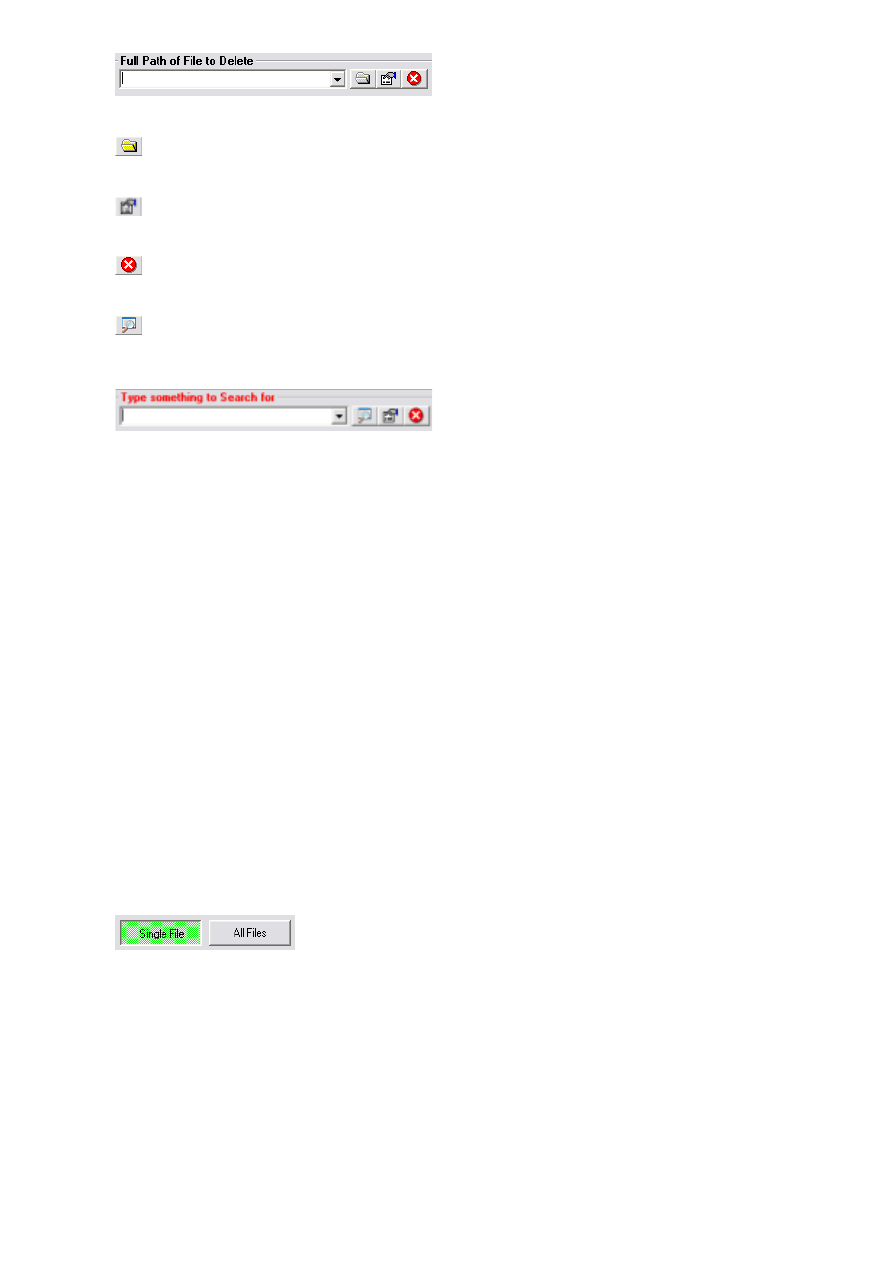

Pocket Killbox

Platforma: Windows 9x/Me/NT/2000/XP/2003

Licencja: freeware

Pobierz: http://www.downloads.subratam.org/KillBox.zip

Pobierz: http://www.killbox.net/downloads/beta/KillBox.exe (Beta)

Linkuję program w dwóch wersjach: tradycyjnej oraz nowej beta ze strony http://www.killbox.net/. Beta ma inaczej rozwiązaną

opcję killowania procesów oraz dodatkowe opcje w menu File. Różnice nie są zbyt wielkie = tam gdzie wersja standard zachowuje

się inaczej jest wyszczególnione w opisie).

Wersja beta:

Wersja standard:

OPIS OPCJI PROGRAMU:

Combobox

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

12 z 26

2007-11-07 01:35

W pustym polu Full Path of File to Delete wskazujemy ścieżki dostępu do pliku lub plików. Kolejne buttoniki to:

* Przeglądaj:

Buttonik otwiera okno nawigacyjne umożliwiające wskazanie pliku z dysku. Ostatnio otworzony folder jest zapamiętywany.

* Właściwości:

Pokazuje Właściwości pliku (uruchamia po prostu opcję Windows dostępną z prawokliku na plik).

* Usuń:

Buttonik służy zatwierdzeniu akcji kasowania / podmiany pliku / plików widniejących w Combobox w linii Path.

* Szukaj:

Służy do wyszukiwania plików. Buttonik jest tylko wtedy widoczny gdy jest zaktywowana opcja Tools > File Find (opis funkcji w

dalszej części). Wtedy okno Combobox transformuje się w:

Opcje usuwania

* Standard File Kill:

Tradycyjne usuwanie dla pojedynczego pliku. Jeśli plik jest typem *.exe program przed jego kasacją będzie próbował zabić

aktywny proces. Wg autora operacja ta to mniej więcej po 6 sekund na plik więc można zaobserwować opóżnienie reakcji po

kliknięciu w czerwonego iksa zatwierdzającego kasację.

* Delete on Reboot:

Usuwanie pliku lub większej ich ilości podczas resetowania systemu. Podstawowa opcja, którą posługujemy się na forum.

* Replace on Reboot:

Podmiana pliku lub większej ich ilości podczas resetowania systemu za pomocą pliku przez nas wskazanego. Zamiast wskazywać

własny plik można zaznaczyć w zamian opcję:

**** Use dummy - Killbox zamieni wskazany plik / pliki automatycznie generowanym fakiem. Pliki faków są zlokalizowane w

folderach tymczasowych (np. C:\Documents and settings\Konto użytkownika\Ustawienia lokalne\Temp) w postaci plików o

schemacie nazwy kbdummy.* (gdzie gwiazdka oznacza kolejne numery).

* End Explorer Shell While Killing File:

Zabijanie powłoki graficznej explorer.exe podczas usuwania pliku (do połączenia z opcją Standard File Kill). Przydatne do

usuwania plików, które są wszczepione w shell. Użycie tej opcji spowoduje zanik Pulpitu i Paska zadań. Po ukończeniu kasowania

Pulpit powinien się sam zregenerować ale jeśli to się nie stanie explorer.exe można ręcznie zastartować przez opcję Tools > Start

Explorer Shell.

* Unregister .dll Before Deleting:

Wyrejestrowanie z systemu usuwanej biblioteki *.dll, *.ocx itd. (do połączenia z opcją Standard File Kill i End Explorer Shell While

Killing File). Odpowiednik polecenia Windows regsvr32 /u.

* Single File and ALL Files buttons:

Przyciski odpowiednio dla pojedynczego pliku lub większej ich ilości. Opcja do zastosowania (i wtedy aktywna) jeśli są wybrane

opcje: Delete on Reboot lub Replace on Reboot. Aktualnie aktywny wybór jest zaznaczony na zielono:

System Process

Ta opcja występuje tylko w

standardowej

wersji KillBoxa. Beta ma to inaczej rozwiązane (jako kolejna górna zakładka rozwijana

na bok). Z rozwijalnego menu można wybrać proces i przez buttonik żółtego wykrzyknika zatwierdzić jego zabicie. Sam plik

procesu nie jest usuwany z dysku.

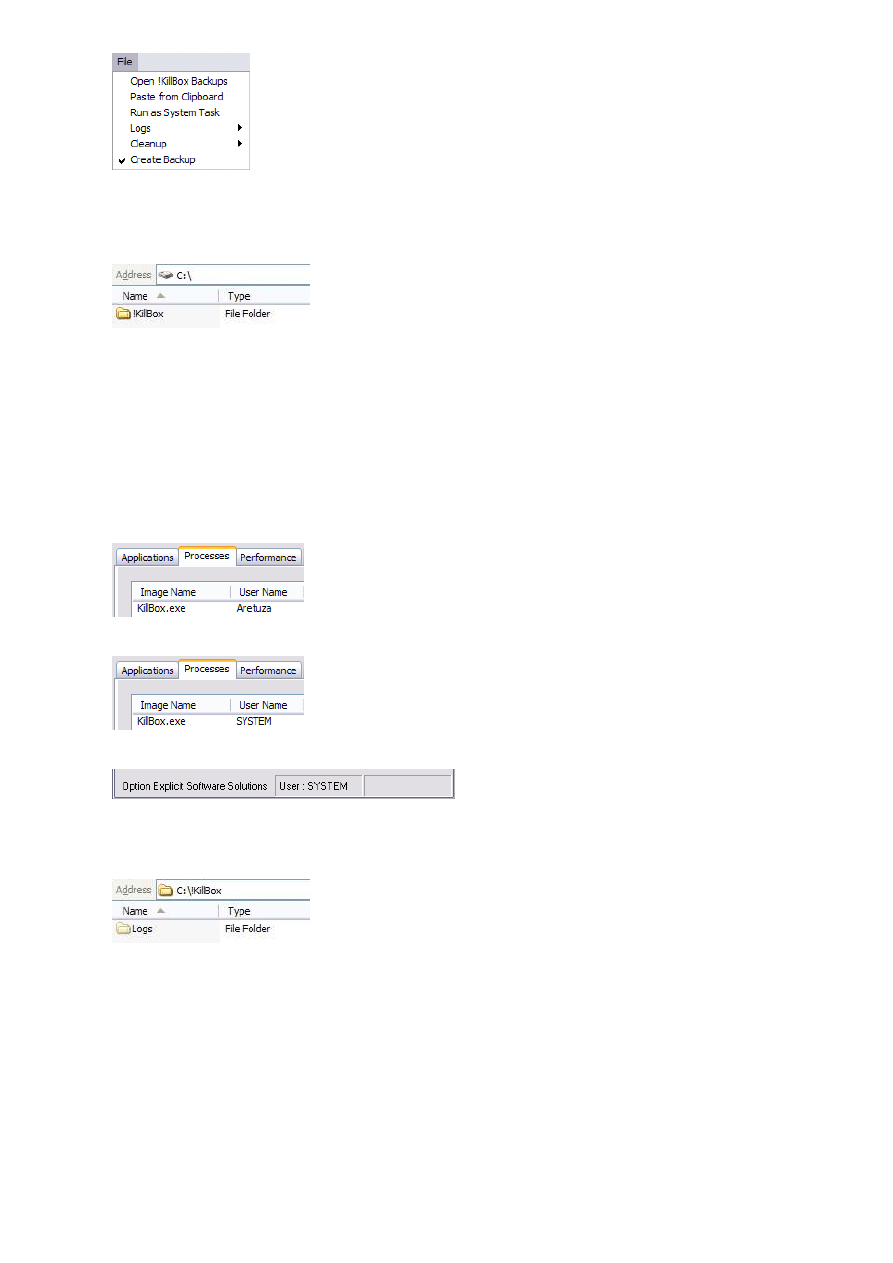

Menu File:

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

13 z 26

2007-11-07 01:35

File > Open !KillBox Backups:

Opcja ta służy automatycznemu otwieraniu folderu kopii usuniętych plików przez KillBoxa. Folder ten zawsze jest tworzony w

roocie partycji systemowej pod nazwą !KillBox. Czyli C:\!KillBox, D:\!KillBox etc. w zależności na którym dysku jest zamontowany

system.

File > Paste from Clipboard:

Opcja służy wklejeniu ze schowka systemowego tekstowej listy ścieżek dostępu do plików, które mają zostać hurtowo usunięte.

Podczas wklejania KillBox sprawdza poprawność wprowadzanych ścieżek i obecność plików na dysku a po pomyślnym

zweryfikowaniu ładuje listę plików do Combobox. Jeśli KillBox nie potrafił znaleźć pliku na dysku, jego ścieżka dostępu nie jest

dodawana do ComboBox! Opcja Paste from Clipboard może być uzupełniona dodatkowymi opcjami zlokalizowanymi w menu

Options: Remove Duplicates + Remove Directories + Auto Parse + 8.3 names. Opis tych opcji poniżej.

File > Run as System Task:

Opcja dostępna tylko w wersji

beta

. Umożliwia uruchomienie Killboxa jako zadanie systemowe to znaczy następuje zmiana

uprawnień konta z którego startuje Killbox (do podglądnięcia w Menedżerze zadań). Opcja ta powoduje reset Killboxa w ciągu 5

sekund i jego ponowne uruchomienie w nowej postaci. W naturalnych okolicznościach Killbox uruchamia się jako zadanie

użytkownika:

Po użyciu tej opcji Killbox dostanie najwyższe uprawnienia SYSTEM umożliwiające mocniejsze kasacje:

Tryb uruchomienia Killboxa będzie zaznaczony na spodzie jego okna:

File > Logs:

Menu dotyczące zarządzania logami Killboxa zlokalizowanymi w ukrytym folderze C:\!KillBox\Logs w postaci plików kb*.log.

Do wyboru mamy:

File > Logs > Actions History Log:

Opcja służy otwieraniu loga z sesji używania KillBox (od jego otworzenia do zamknięcia, ponownego otwarcia i ponownego

zamknięcia .....). Wszystko jest datowane w celu rozpoznania które akcje kiedy miały miejsce i czy użytkownik prawidłowo

wykonał zadania. Rozmiar logów jest limitowany do 100kb. Jeśli rozmiar zostanie przekroczony użytkownik dostanie

zawiadomienie o tworzeniu nowego świeżego loga. Stare logi zostaną automatycznie przemianowane na nazwy zawierające datę i

czas wykonania loga: kb.miesiąc-dzień-czas.log. Nowy log zaś będzie miał w swojej zawartości wskazówkę pod jaką nazwą

został zapisany ostatni z poprzednich logów.

File > Logs > Current items Log:

Opcja sprawdzająca. Umożliwia otworzenie Notatnika i podgląd wszystkich ścieżek aktualnie wklejonych w Combobox.

File > Logs > * Start New Log:

Opcja usuwa poprzedni log zastępując go całkowicie świeżym.

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

14 z 26

2007-11-07 01:35

File > Cleanup > Delete all Backups:

Opcja porządkowa automatycznie usuwająca kopie zapasowe usuwanych plików oraz stare logi programu. Po użyciu tej opcji

pozostanie tylko pusty folder !KillBox wraz z najświeższym logiem.

File > Cleanup > Delete all Dummy Files:

Kolejna opcja porządkowa dla opcji Replace on Reboot + Use Dummy automatycznie usuwająca fałszywe pliki, którymi KillBox

zastępował inne pliki. Pliki faków są zlokalizowane w folderach tymczasowych (np. C:\Documents and settings\Konto

użytkownika\Ustawienia lokalne\Temp) w postaci plików o schemacie nazwy kbdummy.* (gdzie gwiazdka oznacza kolejne

numery).

File > Cleanup > Create Backup:

Opcja dostępna tylko w wersji

beta

. Dzięki niej można zadecydować czy mają być tworzone kopie usuwanych plików czy nie.

Brakowało tego w standardowej wersji Killbox.....

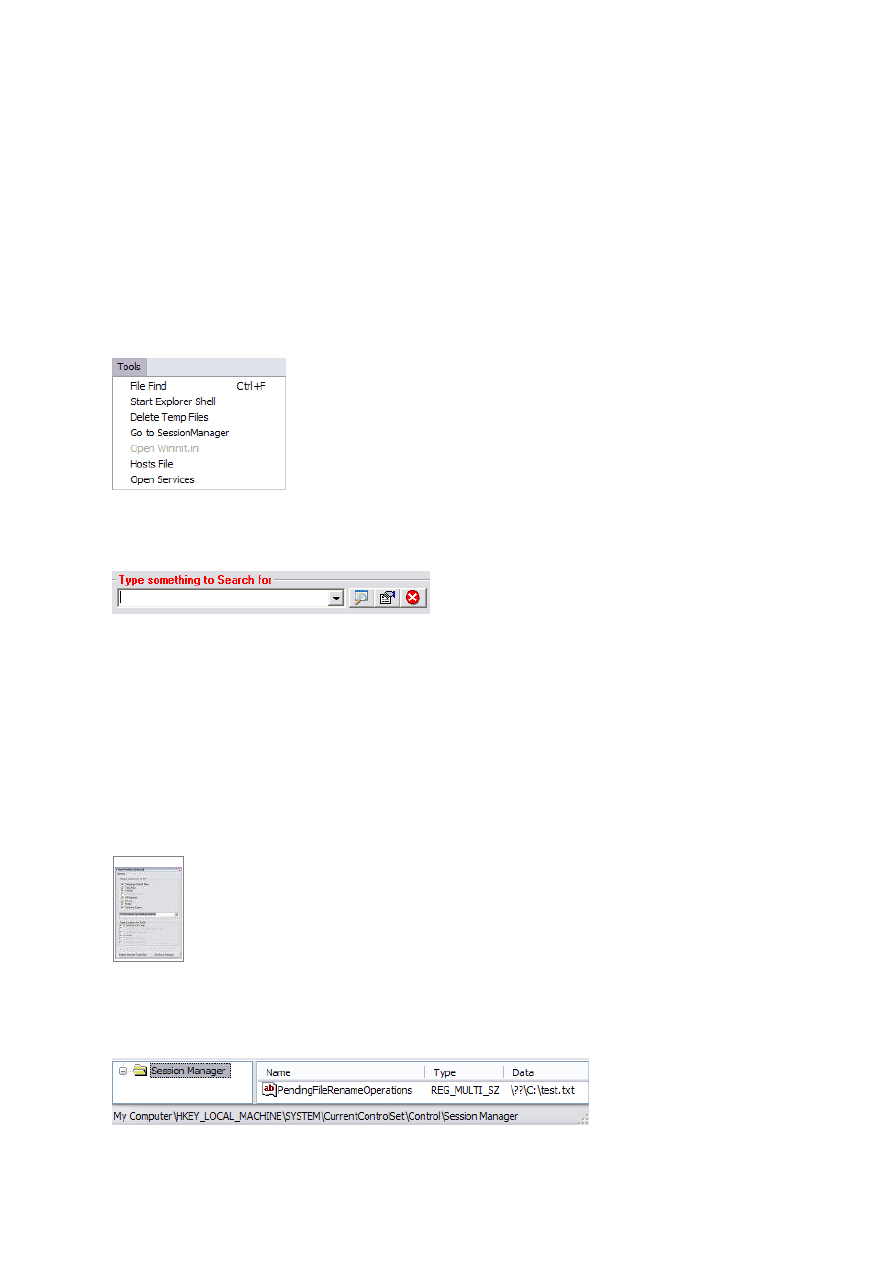

Menu Tools:

Tools > File Find:

Jak wspomniane na samym początku, użycie tej opcji spowoduje transformację okna Combobox do postaci "Type something to

Search for":

Można wpisać fragment lub pełną nazwę wyszukiwanego pliku. Po każdym wyszukiwaniu opcja szukania jest resetowana to znaczy

wygląd okna Combobox wraca do pierwotnej postaci a znalezione z szukania obiekty są automatycznie "wklejone" w polu Path

czekając na akcję. Jeśli wyszukiwanie prowadzono wielokrotnie KillBox dodaje wyniki do Combobox z zachowaniem ich nazw i bez

usuwania poprzednich wyników = jeśli wyniki wyszukiwania zwróciły kilka plików spełniających to samo kryterium szukania,

wszystkie będą obecne w Combobox. By wyczyścić wyniki wyszukiwania należy posłużyć się opcją Remove Item >>> Clear all

items.

Tools > Start Explorer Shell:

Wspomniane we wstępnym opisie opcji Combobox. Jest to opcja służąca przywracaniu Pulpitu jeśli po użyciu opcji End Explorer

Shell While Killing File powłoka explorer.exe nie zastartowała ponownie.

Tools > Delete Temp Files:

Opcja porządkowa dysku. Jej buruchomienie uaktywnia menu w którym można wybrać czyszczenie lokalizacji tymczasowych

takich jak cache IE, Javy Sun etc. Opcje są zszarzone wtedy jeśli nie są dostępne.

Tools > Go to SessionManager:

Opcja systemów typu NT (Windows 2000/XP/2003).

Opcja powoduje otworzenie edytora rejestru w kluczu:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager

Wartość PendingFileRenameOperations to właśnie ta, która trzyma listę usuwanych / podmienianych plików podczas

resetowania komputera za pomocą opcji: Delete on Reboot + Replace on Reboot. Można oczywiście ręcznie usunąć te

zaplanowane zadania ale nie ma potrzeby prowadzenia tego bezpośrednio w edytorze rejestru. Killbox posiada znacznie prostszą w

obsłudze opcję Remove Item > Remove PendingFileRenameOperations umożliwiającą dokładnie to samo ale w automatycznym

zakresie.

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

15 z 26

2007-11-07 01:35

Tools > Open Wininit.ini:

Opcja systemów typu 9x.

Opcja powoduje automatyczne otworzenie zawartości pliku C:\WINDOWS\wininit.ini w celu

podglądnięcia (lub usunięcia) listy usuwanych / podmienianych plików podczas resetowania komputera za pomocą opcji: Delete on

Reboot + Replace on Reboot. Nie ma potrzeby korzystania z tej opcji w celu kasowania planowanych zadań. Killbox umożliwi to w

super prosty sposób automatyczną opcją Remove Item > Delete Wininit.ini.

Tools > Hosts File:

Otwiera plik HOSTS w Notatniku do ręcznej edycji a jeśli plik HOSTS nie istnieje generuje nowy domyślny plik HOSTS. Dokładny

opis pliku HOSTS od dawna na forum: http://www.searchengines.pl/phpbb203/index.php*showtopic=11529.

Tools > Open Services:

Opcja systemów typu NT (Windows 2000/XP/2003)

. Uruchamia przystawkę services.msc służącą zarządzaniu usługami.

Dokładny opis jest w dziale Windows: http://www.searchengines.pl/phpbb203/index.php*showtopic=7723.

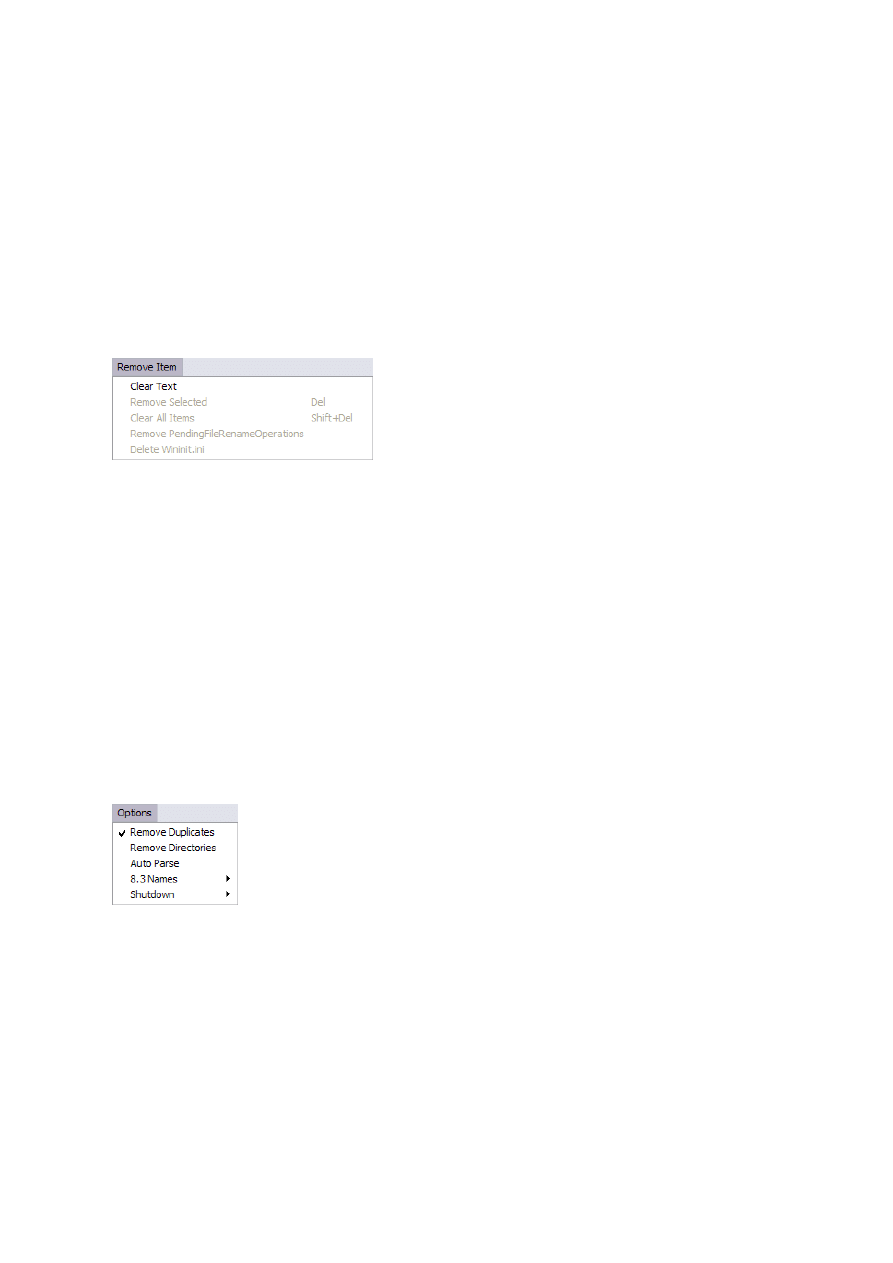

Menu Remove Item:

Remove Item > Clear Text:

Opcja czyszczenia pola Full Path of File to Delete. Jest to kosmetyka i nie usuwa plików dodanych wcześniej do Combobox a

zaplanowanych do usuwania.

Remove Item > Remove Selected:

Opcja kasowania wybranej pozycji z rozwijalnej listy pola Full Path of File to Delete. W zamian można posłużyć się klawiszem DEL.

Remove Item > Clear All Items:

Opcja resetowania / usuwania wszystkich pozycji pola Full Path of File to Delete pozostawiając puste Combobox. To inna opcja niż

Clear Text! W zamian można posłużyć się skrótem klawiaturowym SHIFT + DEL.

Remove Item > Remove PendingFileRenameOperations:

Opcja systemów typu NT (Windows 2000/XP/2003).

Wspomniane wcześniej. Opcja automatycznie usuwająca z rejestru

wartość PendingFileRenameOperations trzymającą listę plików gotowych do skasowania / zamiany podczas resetowania

komputera.

Remove Item > Delete Wininit.ini:

Opcja systemów typu 9x.

Wspomniane wcześniej. Opcja automatycznie usuwająca z dysku plik C:\WINDOWS\wininit.ini

trzymający listę plików gotowych do skasowania / zamiany podczas resetowania komputera.

Menu Options:

Options > Remove Duplicates:

Opcja umożliwiająca automatyczne usuwanie zduplikowanych ścieżek dostępu wklejonych omyłkowo w okno Combobox. Typowo

duplikaty mogą mieć miejsce jeśli ścieżki dostępu do plików wklejano w dwóch różnych formatach tzn. jako nazwy długie (np.

C:\Documents and settings) oraz jako nazwy krótkie (np. C:\DOCUME~1). Załóżmy że mamy tę samą ścieżkę wklejoną raz jako

C:\Program files\Folder i raz jako C:\PROGRA~1\FOLDER = Killbox traktuje je domyślnie jako dwie różne mimo iż są dokładnie

takie same. Format wklejonych ścieżek jest zależny od tego która opcja jest zaznaczona w menu Options > 8.3 names (opis opcji

w dalszej części).

Options > Remove Directories:

Opcja umożliwiająca automatyczne usunięcie z kasacyjnej listy Combobox wszystkich folderów z pozostawieniem jedynie plików,

które mają zostać skasowane.

Options > Auto Parse:

Pomocnicza opcja dla schowka systemowego i opcji File > Paste from Clipboard. Umożliwia czytanie zawartości schowka w celu

wyekstraktowania prawidłowej ścieżki dostępu z tekstu, który ma błędy składni. Przykładowo załóżmy że w schowku mamy

wklejony omyłkowo szajs "blaC:\WINDOWS\system32\trojan.exewwww345656bbb" (ale plik istnieje na dysku). Jeśli opcja Auto

Parse jest zaznaczona Killbox prawidłowo wyciągnie z tego chaotycznego tekstu ścieżkę "C:\WINDOWS\system32\trojan.exe" i

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

16 z 26

2007-11-07 01:35

zostanie ona dodana jako prawidłowa do okna Combobox czekając na kasację. Jeśli opcja Auto Parse nie jest zaznaczona całość

jest kompletnie ignorowana i plik zostaje ominięty na liście kasacyjnej. Przykład zastosowania: w Combobox można wkleić cały

log skanera online z listą plików, których nie udało się skasować a opcja Auto Parse wyciągnie tylko ścieżki dostępu (!) ignorując

całą resztę tekstu. No to jest super przydatne.

Options > 8.3 Names:

Opcja, która służy konwertowaniu formatu ścieżek dostępu do plików z nazw długich (np. C:\Program files) do nazw krótkich

schematu DOS 8+3 (np. C:\PROGRA~1) i vice versa. Domyślnie jest ustawiona opcja Original format oznaczająca iż ścieżki

zostaną zinterpretowane bez zmian, tak jak je wpisano / wklejono. Zostawcie to domyślne ustawienie.

Options > Shutdown:

Opcja systemów typu NT (Windows 2000/XP/2003).

Options > Shutdown > Forced Shutdown:

Wymuszenie zamknięcia systemu niezależnie od tego czy użytkownik jest zalogowany czy nie.

Options > Shutdown > Forced Reboot:

Wymuszenie resetu komputera niezależnie od tego czy użytkownik jest zalogowany czy nie.

PRZYKŁADOWE SCENARIUSZE USUWANIA:

Hurtowe usuwanie plików podczas resetu komputera

....under construction....

Usuwanie plików na podstawie loga skanera online

....under construction....

.

Napisany przez: picasso 2/09/2006, 4:22

OTMoveIt

Platforma: Windows 9x/Me/NT/2000/XP/2003

Licencja: freeware

Pobierz: http://download.bleepingcomputer.com/oldtimer/OTMoveIt.exe

Ułatwienie do programu PocketKillBox, którego obsługa może wydawać się momentami niejasna, umożliwiające hurtowe wklejenie

listy ofensywnych / szkodliwych plików i ich przeniesienie w inne miejsce na dysku (skąd w łatwy sposób można już kasować). To

działa jak "kwarantanna". Proces przenoszenia folderów i plików odbywa się w tej samej technologii co Killbox tzn. przez wartość

PendingFileRenameOperations klucza:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager

Dodatkowa opcja CleanUp spowoduje wyczyszczenie dysku z narzędzi, którymi posługiwano się przy dezynfekcji (ComboFix,

Avenger, SmitfraudFix, Haxfix, Fixwareout, VundoFix, Killbox, Gmer). No cóż... z Gmerem dali popalić. To nasze ważne narzędzie i

nie tylko usuwające ale będące też monitorem / zaporą! Niestety opcja CleanUp nie ma możliwości wykluczenia danego

narzędzia z usuwania ..... Chcąc ocalić Gmera przymknąć na to oko....

INSTRUKCJA OBSŁUGI:

Jest to banał nad banały. Uruchamiamy program - pojawi się główny interfejs:

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

17 z 26

2007-11-07 01:35

Trzy wielkie kolorowe przyciski to kolejno:

Uruchomienie przenoszenia

Uruchomienie sprzątania po narzędziach

Zamknięcie programu

Jedyna opcja do ustawienia to:

Unregister Dll's and Ocx's - Wyrejestrowanie z systemu usuwanej biblioteki *.dll, *.ocx itd. Odpowiednik polecenia Windows

regsvr32 /u.

1. W lewym oknie wklejamy listę plików na kasację:

Klik w MoveIt!. Jeśli folder lub plik nie może być natychmiastowo przeniesiony (bo wiąże go proces) w prawym oknie pojawi się

zawiadomienie "cleanup failed" i padnie pytanie o zatwierdzenie resetu komputera w celu dokończenia procesu:

2. Efekt przenoszenia pokaże się w prawym oknie:

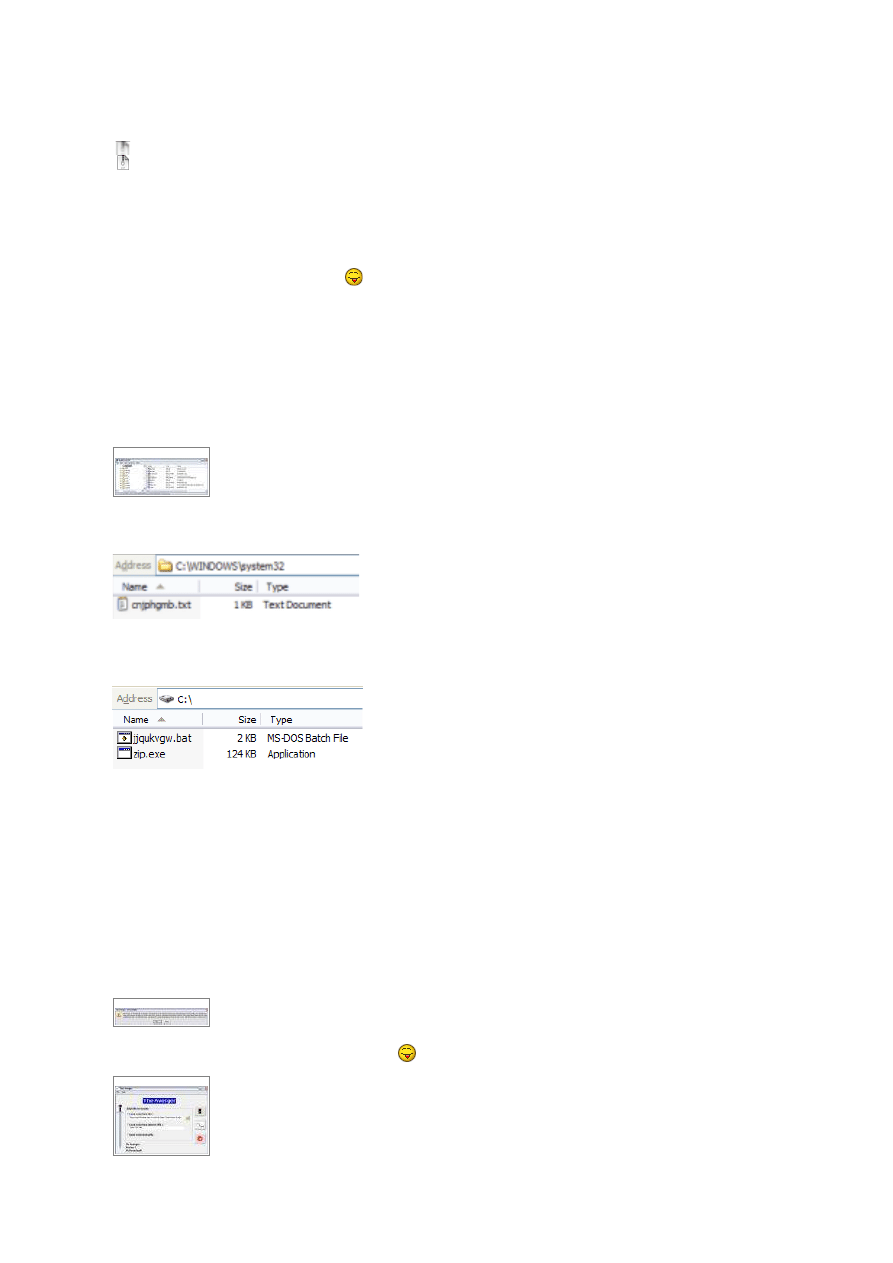

3. Wszystkie przeniesione pliki są zlokalizowane w folderze C:\_OTMoveIt\MovedFiles. Kwarantanna ta jest zbudowana w

postaci drzewa łatwo wskazującego z którego folderu jakie pliki przenoszono:

Plik log zawiera podsumowanie operacji. Do pokazania na forum.

.

Napisany przez: picasso 2/09/2006, 4:51

...... under construction ......

Napisany przez: picasso 3/05/2007, 4:07

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

18 z 26

2007-11-07 01:35

The Avenger:

Platforma: tylko Windows 2000 i XP 32-bit

Licencja: freeware do zastosowań niekomercyjnych

Pobierz: http://swandog46.geekstogo.com/avenger.zip

Pobierz: http://swandog46.geekstogo.com/avenger.exe

The Avenger umożliwia szeroką pulę operacji zarówno na obiektach dyskowych jak i w rejestrze: kasowanie / podmiana plików,

folderów, wartości oraz kluczy w rejestrze. Akcje te są wykonywane podczas resetowania komputera. Avenger jest programem

skryptowym i do prowadzenia akcji wymaga wskazania pliku skryptu. Są to zwykłe pliki "TXT" z zestawem specyficznych komend

= opis budowy skryptów ułatwiający ich własnoręczne tworzenie jest na samym końcu tematu by nie rozpraszać początkujących.

Wy będziecie je mieć podane gotowe na tacy

Jest to pewnego typu alternatywa na mechanizm komend "gmer -del ..." w

Gmerze ale jest realizowane inną metodą. O ile Avanger znacznie lepiej sprawuje się przy kasacji rejestru to Gmer wygrywa na

kasowaniu plików.

MECHANIZM PROGRAMU:

Avenger pracuje jako sterownik na poziomie kernela wykorzystując losowe nazewnictwo co ma niebagatelne znaczenie ochronne

przed szkodnikami, które nastawione na "konkretną nazwę" mogłyby program wyłączyć. Po wprowadzeniu przez użytkownika

tekstowego skryptu a tuż przed finałowym zatwierdzeniem resetu komputera zostaje zapisana w rejestrze nowa usługa o

"bełkotliwej" nazwie:

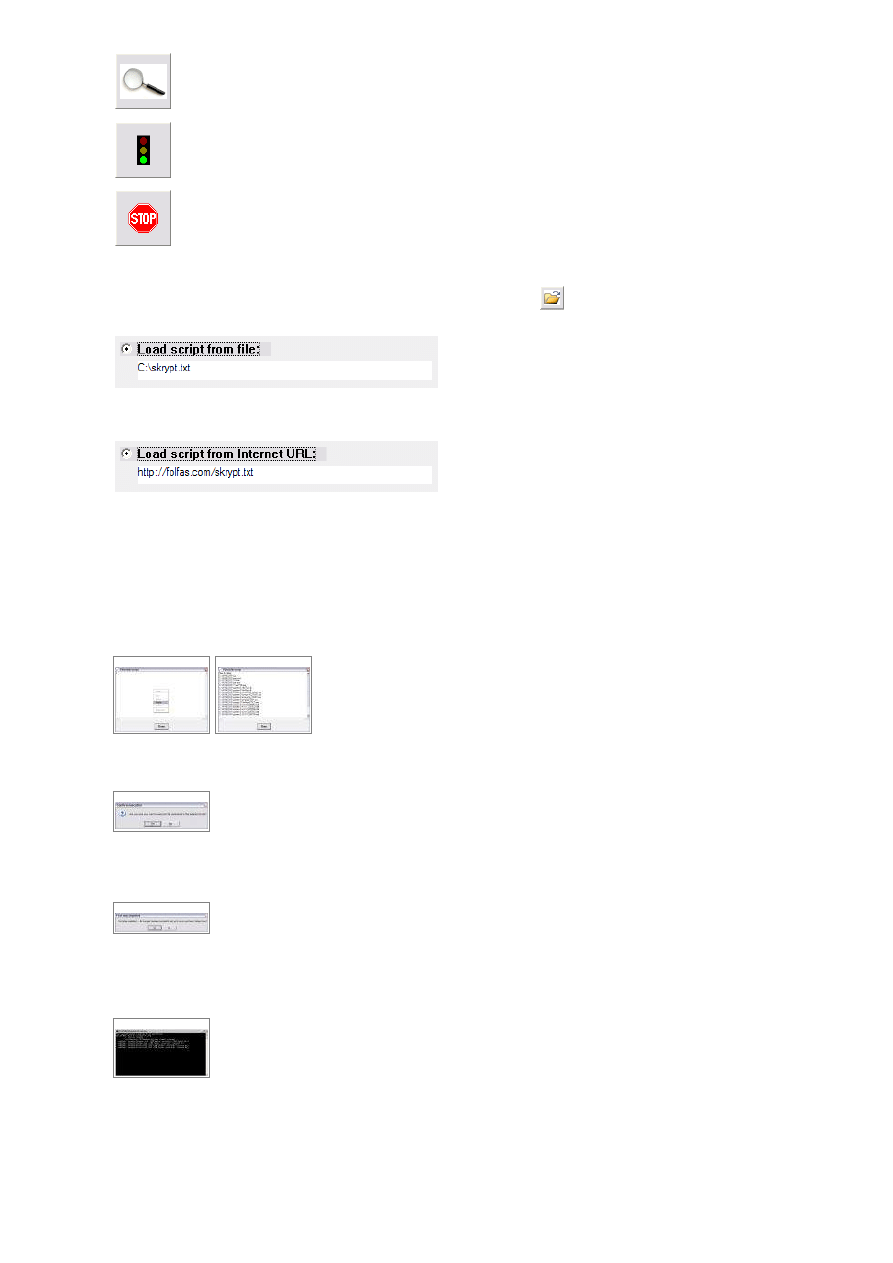

W folderze systemowym C:\Windows lub C:\WINDOWS\system32 jest tworzony plik *.txt o losowej nazwie, zawiarający cały

skrypt do wykonania.

W roocie dysku C:\ są automatycznie tworzone dwa pliki: zip.exe (konsolowa wersja archiwizera służąca pakowaniu backupów

usuwanych obiektów) oraz plik *.bat o losowej nazwie będący "finalnym dotknięciem" Avengera (przeprowadza operacje z

kopiami i samoczynnie się usuwa).

Plik *.bat zostaje dopisany do klucza:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

Poglądowa zawartość pliku BAT (tylko w celach informacyjnych, nie grzebiecie w tym):

http://www.searchengines.pl/phpbb203/pliki/picasso/virus/logi/sample.txt. Po resecie komputera wykona się skrypt i zastartuje

plik bat.

PODSTAWOWA OBSŁUGA PROGRAMU / OPIS OPCJI:

Uruchamiacie program (wymaga uprawnień administratora!). Od razu dostaniecie komunikat ostrzeżeniowy o braku 100%

bezpieczeństwa stosowania:

Nie zostaje wam nic innego jak zgodzić się na wszystko

. Po zatwierdzeniu komunikatu załaduje się główne okno programu:

Trzy wielkie kolorowe przyciski to kolejno:

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

19 z 26

2007-11-07 01:35

Edycja skryptu

Uruchomienie skryptu

Zatrzymanie programu

Opcje ładowania skryptu są trzy:

Load script from file - Wskazanie pliku skryptu (*.TXT) z dysku poprzez buttonik

lub z menu Files >>> Open script file?.

By sprawdzić poprawność skryptu (lub go modyfikować) klikamy w dużą ikonę lupy.

Load script from internet URL - Wskazanie pliku skryptu (*.TXT) na serwerze. Wpisujemy URL (adres musi mieć prefiks

http://). By sprawdzić poprawność skryptu (lub go modyfikować) klikamy w dużą ikonę lupy.

Input script manually - Ręczne wpisanie lub przeklejenie komend podanych na forum. Należy kliknąć dużą ikonę lupy by

otworzyć okno edycyjne w celu napisania / wklejenia skryptu.

1. Rzeczą podstawową jest wskazanie skryptu wykonującego zadania dezynfekcyjne. Skąd wziąźć skrypt? Każdy na forum go

dostanie na podstawie przedstawionych logów. Opis budowy skryptów w dalszej części = dla tych którzy chcieliby samodzielnie

zmalować. Zaznaczacie opcję "Input script manually", klikacie w ikonę lupy, w oknie edycyjnym z prawokliku wklejacie skrypt z

forum i klik w Done:

2. Po wskazaniu skryptu (obojętną z wybranych metod) klikacie w buttonik zielonego światełka by uruchomić skrypt. Dostaniecie

pytanie "czy na pewno chcecie tego dokonać":

.... co zatwierdzacie. To właśnie w tym momencie Avenger tworzy swoją losową usługę i plik *.bat.

3. Otrzymacie kolejne okno potwierdzające ustawienie Avengera na resetowanie komputera z pytaniem o zatwierdzenie resetu.:

.... co potwierdzacie a komputer się zresetuje.

4. W trakcie procesu resetowania zostaną wykonane wszelkie zadania kasacyjne zaprojektowane do wykonania w Avengerze. Na

chwilę mignie czarne dosowe okno będące znakiem wykonywania się pliku *.bat:

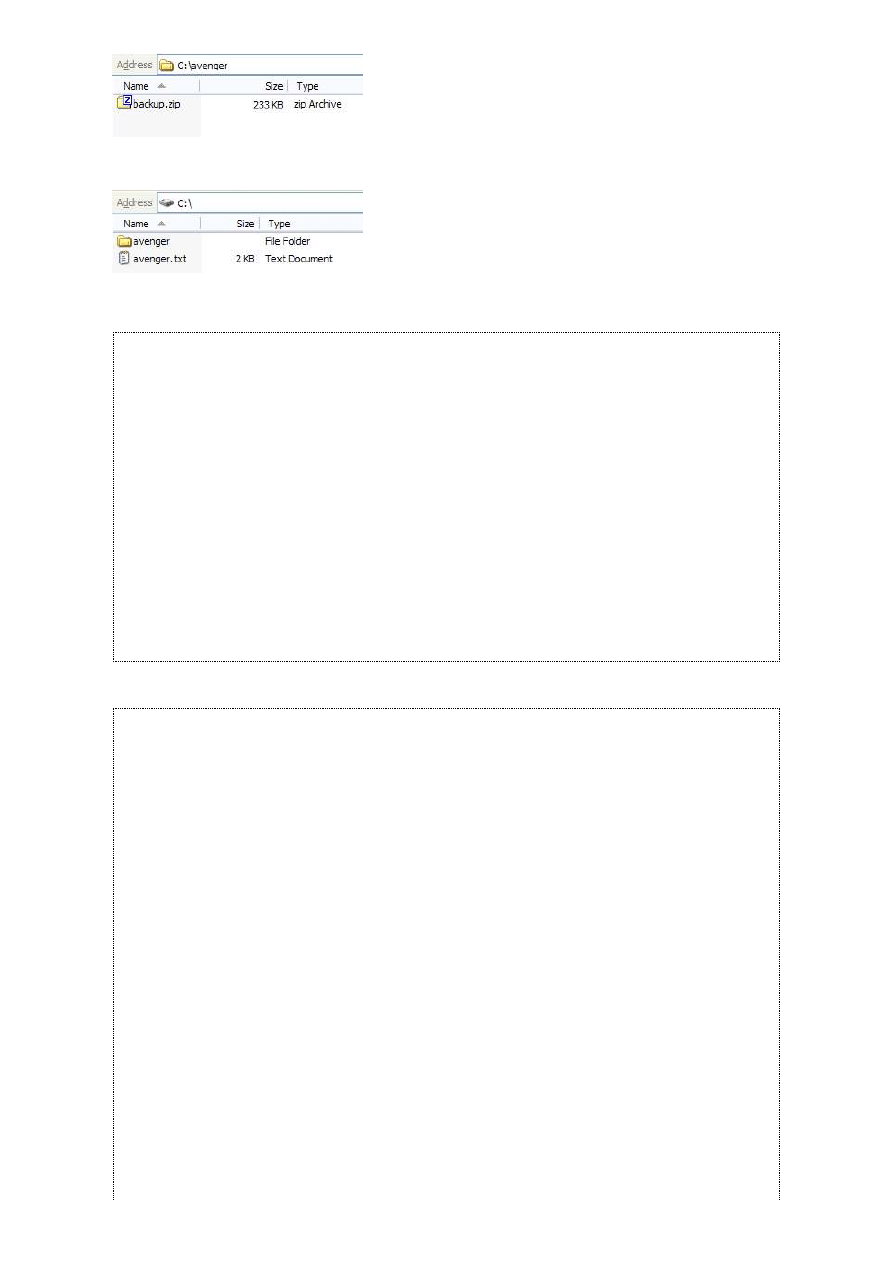

Kasowane obiekty zostaną automatycznie zbackupowane przez plik zip.exe do pliku C:\Avenger\backup.zip (tych kopii należy

się po dezynfekcji pozbyć).

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

20 z 26

2007-11-07 01:35

Zostanie też wygenerowany i auto-wyświetlony log przebiegu całości operacji. Zlokalizowany na dysku w postaci pliku

C:\Avenger.txt.

Log ten należy pokazać na forum, jeśli poprosimy o to. Przykłady logów:

KOD

Logfile of The Avenger version 1, by Swandog46

Running from registry key:

\Registry\Machine\System\CurrentControlSet\Services\npovangm

*******************

Script file located at: \??\C:\WINDOWS\system32\cnjphgmb.txt

Script file opened successfully.

Script file read successfully

Backups directory opened successfully at C:\Avenger

*******************

Beginning to process script file:

Folder C:\Test deleted successfully.

Completed script processing.

*******************

Finished! Terminate.

KOD

Logfile of The Avenger version 1, by Swandog46

Running from registry key:

\Registry\Machine\System\CurrentControlSet\Services\hlxqdqva

*******************

Script file located at: \??\C:\Documents and Settings\dbehhkym.txt

Script file opened successfully.

Script file read successfully

Backups directory opened successfully at C:\Avenger

*******************

Beginning to process script file:

File C:\Documents and Settings\Dean\Local Settings\Temp\aegvojqy.dll not found!

Deletion of file C:\Documents and Settings\Dean\Local Settings\Temp\aegvojqy.dll failed!

Could not process line:

C:\Documents and Settings\Dean\Local Settings\Temp\aegvojqy.dll

Status: 0xc0000034

File C:\WINDOWS\system32\ddaya.dll deleted successfully.

File C:\WINDOWS\system32\nqtwa.bak1 deleted successfully.

File C:\WINDOWS\system32\rttss.ini2 deleted successfully.

File C:\WINDOWS\system32\rttss.bak2 deleted successfully.

File C:\WINDOWS\system32\rttss.bak1 deleted successfully.

File C:\WINDOWS\system32\ilnmp.bak2 deleted successfully.

File C:\WINDOWS\system32\ilnmp.ini2 deleted successfully.

File C:\WINDOWS\system32\ilnmp.bak1 deleted successfully.

Completed script processing.

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

21 z 26

2007-11-07 01:35

*******************

Finished! Terminate.

BUDOWA SKRYPTÓW:

W związku z faktem skryptowej funkcjonalności niezbędnym jest poznanie składni skryptów / (Script syntax). Skrypt Avengera

składa się z prostego nieformatowanego tekstu o budowie "jedna komenda na jedną linię". Komend jest 11:

Comment:

Files to delete:

Files to replace with dummy:

Files to move:

Folders to delete:

Registry keys to delete:

Registry keys to replace with dummy:

Registry values to delete:

Registry values to replace with dummy:

Programs to launch on reboot:

Drivers to unload:

Tak. Komendy mają właśnie takie dziwne "zdaniowe" nazwy z dwukropkiem..... Są budowane piętrowo tzn. każda komenda

zajmuje tylko jedną linię - to samo dotyczy list plików / obiektu rejestru wprowadzonych na kasację.

1. Comment: Najzwyklejszy komentarz służący jedynie informacji. Nie ma znaczenia, nic się nie wykonuje.

2. Files to delete: Komenda kasuje z dysku wybrane pliki tworząc równocześnie ich kopię zapasową.

3. Files to replace with dummy: Komenda podstawia wskazany plik pustym o tej samej nazwie (kopia oryginału jest tworzona).

4. Files to move: Umożliwia przeniesienie wskazanych plików źródłowych do innej lokalizacji docelowej. To oznacza również

kopiowanie "pliku do istniejącego pliku"= kopia istniejących plików docelowych jest automatycznie generowana. Jak w wielu

podobnych rozwiązaniach skryptowo-konsolowych, komenda ta działa tylko w obrębie tego samego dysku / woluminu. To oznacza

iż przenoszenie pliku z dysku C:\ na dysk D:\ i vice versa jest niewykonalne. W praktyce ta komenda będzie miała rzecz jasna

zawężenie tylko do partycji systemowej.

5. Folders to delete: Komenda kasuje z dysku wybrane foldery tworząc równocześnie ich kopię zapasową.

6. Registry keys to delete: Umożliwia skasowanie z rejestru wybranych kluczy włącznie z utworzeniem kopii zapasowanych

usuwanych obiektów. Są rozpoznawane tylko dwie gałęzi rejestru:

HKEY_LOCAL_MACHINE

i

HKEY_USERS

, włącznie z ich

skrótami

HKLM

i

HKU

.

7. Registry keys to replace with dummy: Komenda zastępuje rekursywnie wszystkie wartości wybranego klucza przez wartości

"dummy" (nazwijmy to falsyfikatem ogłupiającym

) ? czyli null dla String Values / Wartość ciągu i 0 dla wartości

numerycznych. Mówiąc po ludzku jest to pustoszenie wartości bez ich kasowania.

8. Registry values to delete: Komenda podobna w działaniu do komendy numer 6, z tym że kasowanie i backup dotyczą

wartości a nie kluczy.

9. Registry values to replace with dummy: Identyczna w działaniu jak komenda z punktu numer 7 z tym że zamianie jest

poddawana tylko konkretna wskazana wartość.

10. Programs to launch on reboot: Ustawia jednorazowe ("run once") uruchamianie wybranego programu przy następnym

resetowaniu komputera. Komenda ta umożliwi płynne poszerzenie działalności Avengera i przejście do wykonania dalszej części

dezynfekcji. Przykładowo można wskazać na wykonanie jakiś plik BAT, HijackThis, szczepionki, narzędzia czyszczenia dysku itp.

itd.

11. Drivers to unload: Eksperymentalna komenda umożliwiająca odładowanie systemowych sterowników poziomu kernel i boot.

Proces ten wymaga aż dwóch resetów komputera. Resety te zostaną automatycznie ustawione do wykonania w przypadku

wklejenia w komendach nazw usług sterowników (chodzi o nazwy systemowe zapisane w rejestrze). Proces ten nie powoduje

kasowania plików skorelowanych ze sterownikiem i należy to połączyć z wykorzystaniem komendy "Files to delete:". Ze względu

na testowość rozwiązania i jego wady, do kasowania sterownikowych rootkitów lepszym rozwiązaniem jest Gmer.

Puste linie oraz tzw. "białe znaki" /"whitespace" (czyli spacje, znaki nowej linii etc.) są domyślnie przez Avenger ignorowane stąd

nie ma zupełnie konieczności posługiwania się cudzysłowiem przy obiektach zawierających spacje (tak ma to rozwiązane Gmer).

Aczkolwiek jeśli z jakiś względów chcecie wymusić odwrotne zachowanie można wpisać cudzysłów co przestempluje domyślne

zachowanie. Wszystkie komendy ignorują wielkość liternictwa (tak jak to ma Windows jako taki). Nie ma absolutnego znaczenia

czy wpiszemy C:\WINDOWS czy C:\Windows, HKLM czy hklm. W ścieżkach dostępu można stosować zmienne środowiskowe czyli:

Zamiast C:\ = %systemdrive%

Zamiast C:\WINDOWS = %windir% lub %systemroot%

Zamiast C:\Documents and settings\Konto\Ustawienia lokalne\Temp = %temp%

Zamiast C:\Documents and Settings\Konto\Dane aplikacji = %appdata%

Zmienne środowiskowe można podglądnąć w Start >>> Uruchom >>> cmd i komendę set.

Przykładowy skrypt w całości wygląda więc tak:

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

22 z 26

2007-11-07 01:35

Comment:

Przerwa na papierosa... Komentarz może być nawet kilkuliniowy. Avenger ignoruje tekst aż do momentu napotkania pierwszej

z charakterystycznych komend własnych.

Files to delete:

C:\WINDOWS\system32\wvursrq.dll

%windir%\system32\xxyyyab.dll

Files to replace with dummy:

%SystemRoot%\system32\ms0b920b.dll

Comment:

Można wklejać ścieżki w schemacie nazw długich i krótkich 8+3, również korzystać z "procentowych" zmiennych

środowiskowych.

Files to move:

C:\Windows\system32\dllcache\iexplore.exe | C:\Program files\Internet explorer\iexplore.exe

"C:\Windows\system32\dllcache\iexplore.exe" | "C:\Program files\Internet explorer\iexplore.exe"

C:\ndis.sys | %WinDir%\system32\drivers\ndis.sys

Comment:

Zwróćcie uwagę na znak krechy | Znak ten służy oddzieleniu ścieżki dostępu pliku źródłowego od pliku docelowego. Pierwsza

ścieżka jest źródłowa (ten plik podstawi docelowy), druga ścieżka jest docelowa (ten plik zostanie podstawiony tym

pierwszym). Cudzysłów niekonieczny.

Folders to delete:

%windir%\webwork

C:\Program Files\IntCodec

C:\DOCUME~1\a\DANEAP~1\LOUDME~1

Comment:

Można wklejać ścieżki w schemacie nazw długich i krótkich 8+3, również korzystać z "procentowych" zmiennych

środowiskowych.

Registry keys to delete:

HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\Browser Helper

Objects\{02478D38-C3F9-4EFB-9B51-7695ECA05670}

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Windows\Notify\rpcc

Registry keys to replace with dummy:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Internet Explorer\Toolbar

Comment:

Ponownie podkreślam: w grę wchodzą tylko klucze HKEY_LOCAL_MACHINE + HKEY_USERS oraz korespondujące skróty HKLM

+ HKU. Klucz zawierający spacje nie musi być zamknięty cudzysłowiem (ale można zamknąć).

Registry values to delete:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run | SvcManager

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run | usrinit

"HKEY_LOCAL_MACHINE\software\microsoft\windows\currentversion\explorer\shellexecutehooks" |

"{AEB6717E-7E19-11d0-97EE-00C04FD91972}"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Shell Extensions\Approved |

{EC358C5A-CCDE-4F4B-B676-871CA20D6AD8}

Registry values to replace with dummy:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon | System

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows | AppInit_DLLs

Comment:

Ponownie zwróćcie uwagę na znak krechy | Znak ten służy oddzieleniu nazwy klucza od nazwy wartości. Dotyczy obu

powyższych komend.

Programs to launch on reboot:

C:\fix.bat

C:\WINDOWS\gmer_commands.cmd

C:\Documents and Settings\Aretuza\Desktop\HiJackThis_v2.exe

C:\Program files\CureIt\cureit.exe

Drivers to unload:

avpi32

rnuk_h

winmgmt6019-5504

Comment:

Nazwa tu wprowadzana jest nazwą systemową (w rejestrze) a nie wyświetlaną (w services.msc). Widać ją będzie w rejestrze w

kluczu HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services. Również takie nazewnictwo pokazuje log z Gmer >>>

Usługi.

ZAAWANSOWANE URUCHOMIENIE (z linii komend):

Wątek ten umieszczam na samiutkim spodzie bo jest to trudne zadanie dla zupełnie zielonych. The Avenger w pełnej jego

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

23 z 26

2007-11-07 01:35

funkcjonalności można uruchomić przez linię komend a co więcej jego skóra może być kompletnie ukryta a komunikaty

wymagające zatwierdzania przez użytkownika ominięte. Rozwiązanie wygodne przy łączeniu działania Avengera z potężniejszymi

skryptami i innymi akcjami dezynfekcyjnymi. Składnia polecenia (kolejność parametrów istotna):

avenger.exe /nogui [/q] [/qq [/r]] [/s LokalizacjaSkryptu]

/nogui ? Ukrycie powłoki graficznej narzędzia. Jeśli nie wybrano tego parametru wszelkie inne są ignorowane (czytaj = Avenger

będzie się zachowywał gtradycyjnie)

/q ? Tryb cichy. Dialogi informacyjne i ostrzeżenia zostaną pominięte ale błędy zostaną pokazane.

/qq ? Tryb "nienadzorowany". Wszystkie komunikaty włącznie z niekrytycznymi błędami zostaną ominięte. Z wyjątkiem super

krytycznego błędu wymagającego zamknięcia programu.

/r ? Automatyczny reset bez zatwierdzania ze strony użytkownika. Ustawienie ignorowane jeśli nie wybrano trybu

nienadzorowanego.

/s LokalizacjaSkryptu ? Dokładne wypunktowanie pliku skryptu - można wskazać ścieżkę dyskową pliku lub adres URL. Jeśli

parametr ten jest wybrany musi być wpisany jako ostatni. Jeśli parametru tego nie skonfigurowano w ogóle Avenger będzie szukał

pliku script.txt w bieżącym katalogu.

.

Napisany przez: picasso 25/05/2007, 10:05

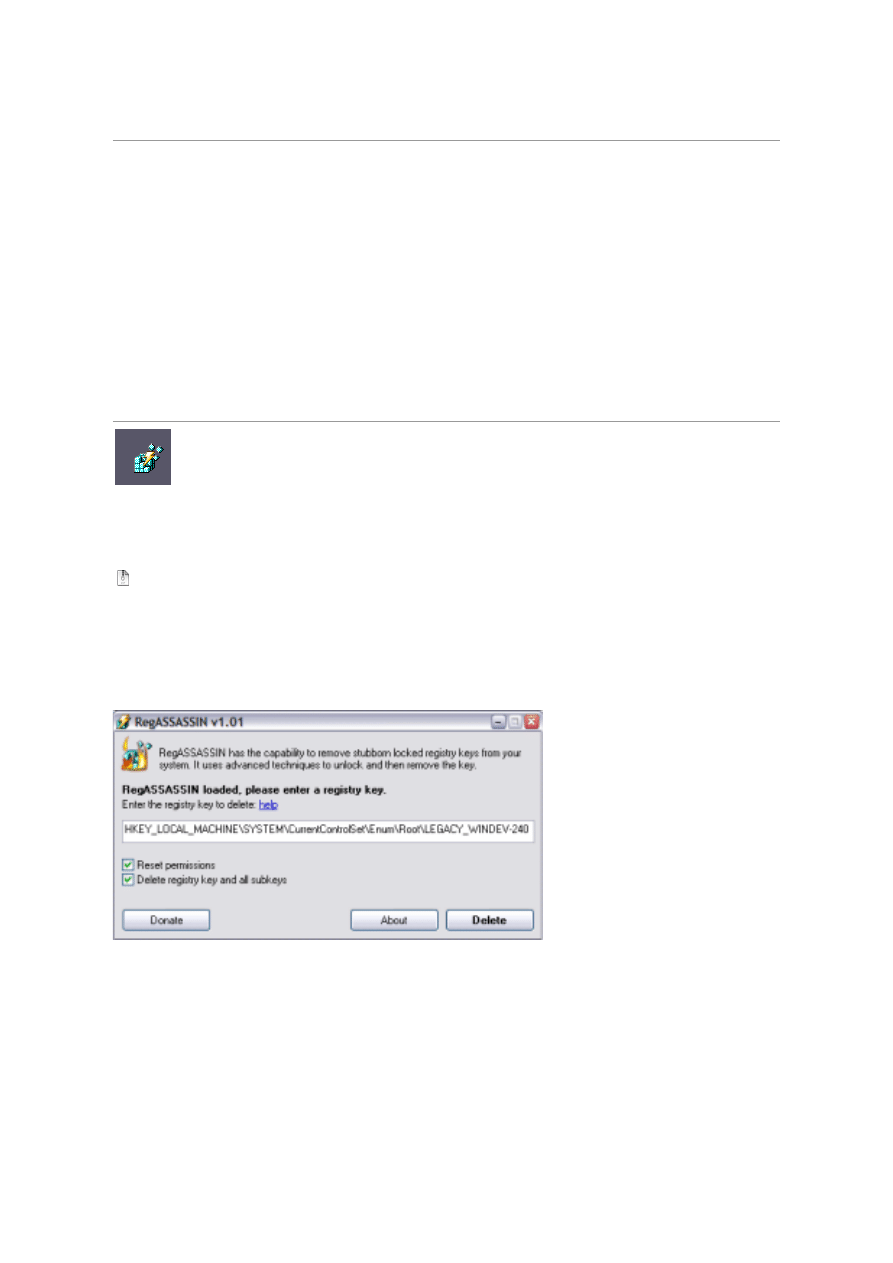

RegASSASSIN:

Platforma: Windows NT/2000/XP/Vista

Licencja: freeware

Strona domowa: http://www.malwarebytes.org/regassassin.php

Do kompletu mała aplikacja portable (nie wymagająca instalacji a ważąca tylko 68KB) umożliwiająca kasowanie z rejestru kluczy,

które przy usuwaniu zwracają Odmowę dostępu / Błąd przy usuwaniu klucza co jest wynikiem braku uprawnień. Typowymi

przykładami są klucze LEGACY. Program ma opcję resetowania uprawnień i rekursywnego kasowania całego klucza wraz z jego

zawartością. Wystarczy program uruchomić, wkleić w pasek adresów ofensywny klucz, pozostawiając ptaszki na Reset permissions

i Delete registry key and all subkeys, i kliknąć w button Delete:

Uwaga: jeśli jest aktywny rootkit RegASSASSIN może nie widzieć kluczy, które chcemy poddać kasacji. Program jest ogromnym

ułatwieniem, zwłaszcza dla bardzo zielonych użytkowników, gdyż w normalnych okolicznościach z takimi kluczami postępuje się wg

tych sposobów:

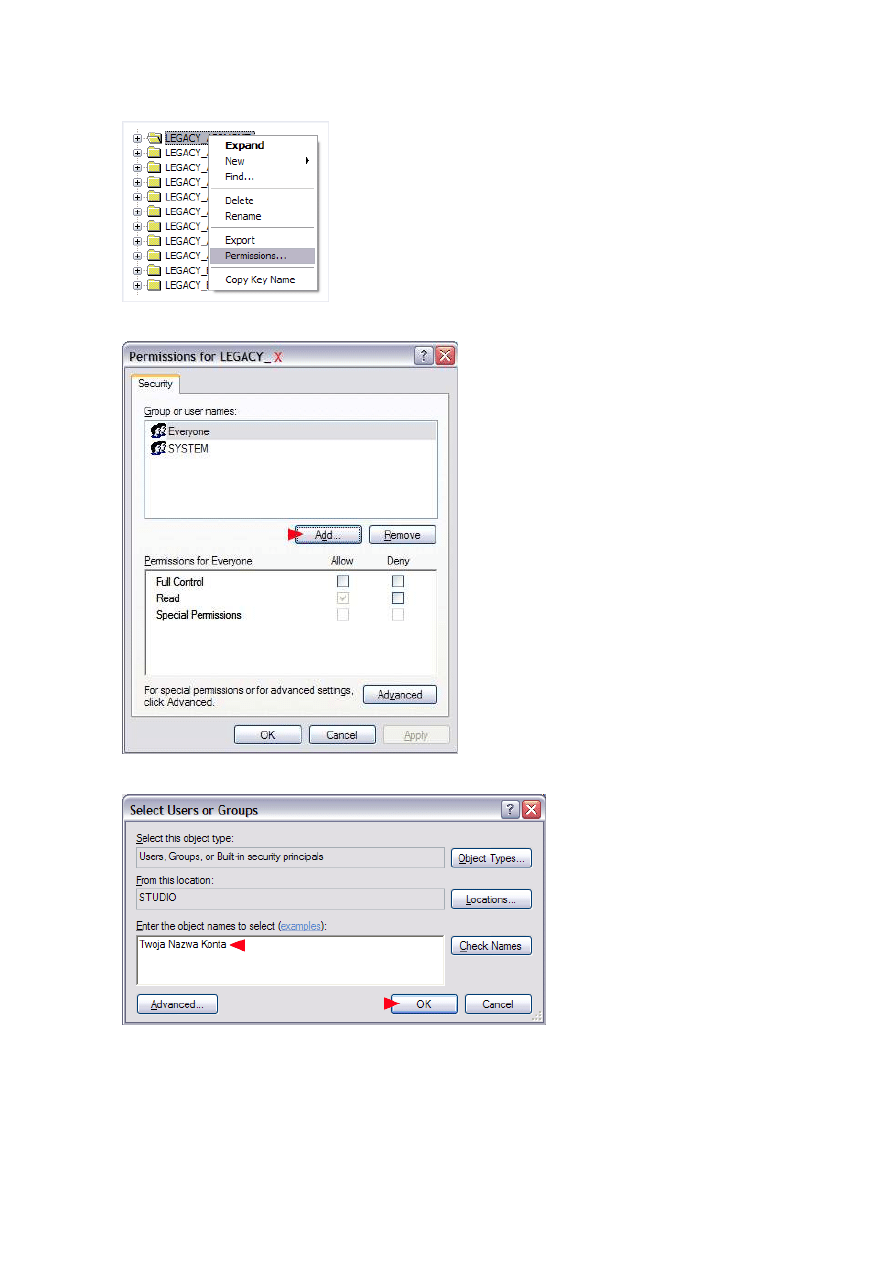

RĘCZNE METODY KASACJI:

1. Metoda przez zmianę uprawnień kasowanych kluczy:

Wisi w temacie rootkitów:

http://www.searchengines.pl/phpbb203/index.php?showtopic=6745

Należy prawa sobie przyznać wg tych wytycznych:

Start >>> Uruchom >>> regedit

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

24 z 26

2007-11-07 01:35

UWAGA:

Użytkownicy Windows 2000 zamiast regedit muszą użyć regedt32 by mieć dostęp do manipulacji na uprawnieniach.

A opcje uprawnień nie są w prawokliku lecz w menu narżędziowym.

Z prawokliku na dany klucz LEGACY wybierz Permissions / Uprawnienia:

Kliknij Add / Dodaj:

Wpisz dokładną nazwę swojego konta i potwierdź:

Podświetl swoje konto na liście a na dole zaznacz Full Control / Pełna kontrola i potwierdź:

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

25 z 26

2007-11-07 01:35

Teraz z prawokliku ten klucz możesz kasować.

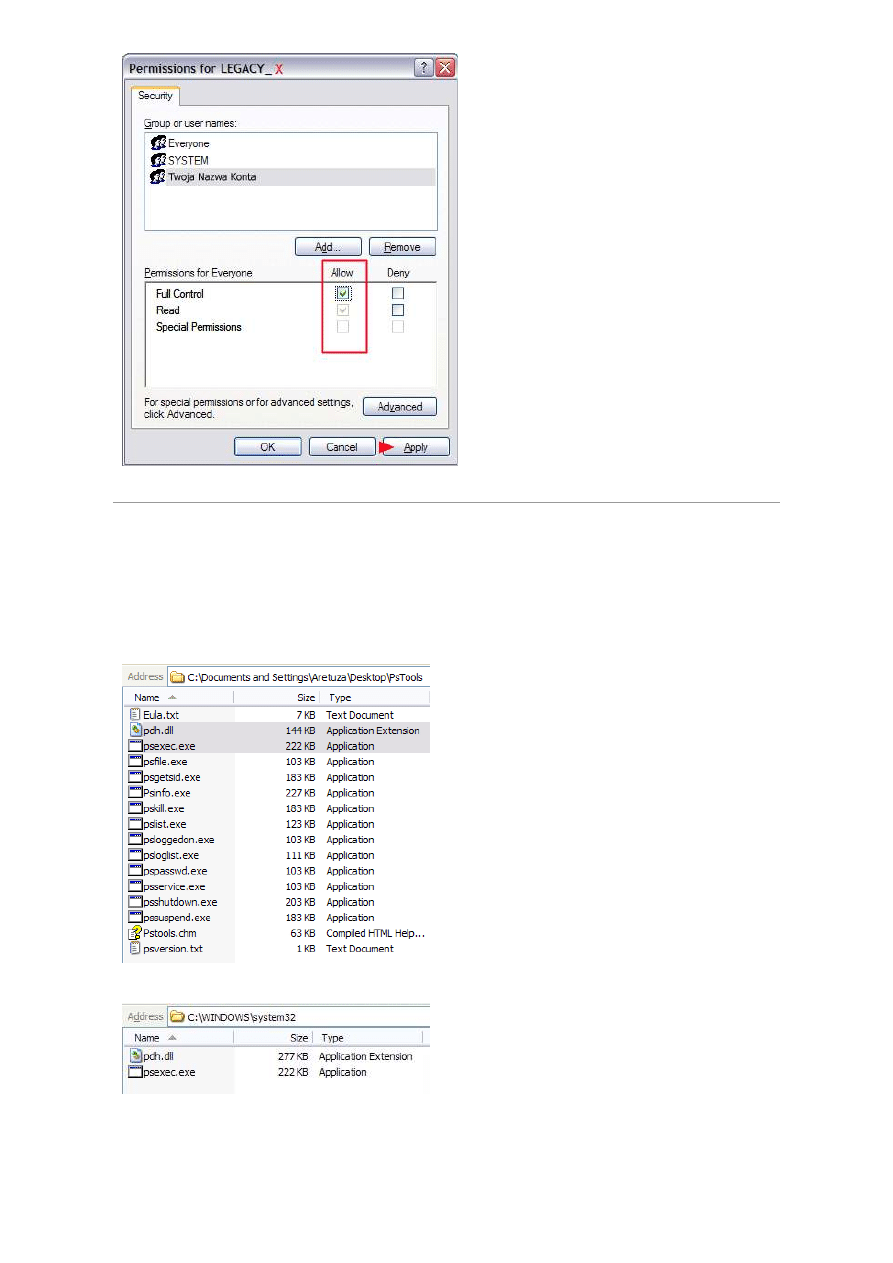

2. Metoda przez zastartowanie regedit z najwyższymi uprawnieniami konta SYSTEM:

1. Pobierz pakunek PsTools zawierający m.in. narzędzie PsExec:

http://www.microsoft.com/technet/sysinternals/utilities/PsExec.mspx

2. Rozpakuj ściągnięty zip i skopiuj pliki psexec.exe i pdh.dll:

... do folderu system32:

UWAGA:

Biblioteka pdh.dll może już być obecna w systemie i w takim przypadku można ominąć kopiowanie tego pliku.

3. Uruchom edytor rejestru:

Start >>> Uruchom >>> cmd i wpisz komendę psexec -s -i -d regedit.exe

P2P & Wyszukiwarki & Windows & Hardware [Powered by Invision...

http://www.searchengines.pl/index.php?act=Print&client=printer&f=...

26 z 26

2007-11-07 01:35

UWAGA:

Jeśli ta komenda zwróci błąd "nie znaleziono" wpiszcie ze ścieżkami: C:\WINDOWS\system32\psexec -s -i -d

C:\WINDOWS\regedit.exe

To uruchomi edytor rejestru w taki sposób że klucze, które chcemy usunąć są od razu gotowe do kasacji i nie trzeba

przyznawać im praw. Znakiem, że edytor rejestru regedit jest uruchomiony z tak wysokimi uprawnieniami jest widoczność tych

kluczy: http://www.searchengines.pl/phpbb203/index.php?s=&showtopic=84519&view=findpost&p=385228. W normalnie

uruchomionym regedit są one całkowicie niewidoczne.

Na stronie autora RegASSASSIN parę innych ciekawych aplikacji:

http://www.malwarebytes.org/rogueremover.php (usuwacz infekcji Smitfraud i innych szkodliwych "antyspyware", zlinkowany u

nas w tym temacie: http://www.searchengines.pl/phpbb203/index.php?showtopic=31936)

http://www.malwarebytes.org/fileassassin.php (taki rodzaj jak Pocket Killbox).

.

Powered by Invision Power Board (http://www.invisionboard.com)

© Invision Power Services (http://www.invisionpower.com)

Wyszukiwarka

Podobne podstrony:

NAPRAWA KART, KHBG [Powered by Invision Power Board]

Korzystanie z łączników wyszukiwania windows7, DOC

comptia linux powered by lpi (lx0 104) aug 39 14 version

webdt 366 instrukcja instalacji windows xp embedded by masterpascaler

Manage Windows Azure AD by using Windows Powershell

comptia linux powered by lpi (lx0 103) aug 39 14 version

Simulation, construction and testing of a two cylinder solar Stirling engine powered by a flat plate

Windows XP by Zbycho, Windows XP Zbycho

11 6 3 Lab Troubleshooting Hardware Problems in Windows 7

Open Window by SAKI2

Wyszukiwanie plików w serwisach typu RapidShare, windows XP i vista help

Open Window by SAKI

Windows Vista - przyspieszanie wyszukiwania z menu Start, KOMPUTER - SERWIS - EDUKACJA, 02 Windows V

instalacja Windows 7 x86 32 bit by dickw

triki w windows98 by?n

44 The Doors Cars Hiss By My Window

Jak skutecznie wyszukiwac sterowniki pod Windows XP

Tutorial wgrywania Romu pod Windows XP by Ryrzy

więcej podobnych podstron