Sieci VPN – SSL czy IPSec?

Powody zastosowania sieci VPN:

•

Geograficzne rozproszenie oraz duża mobilność pracowników i

klientów przedsiębiorstw i instytucji,

•

Konieczność przesyłania przez Internet danych o charakterze

poufnym.

Dostępne rozwiązania:

•

Wirtualna sieć prywatna

IPSec VPN

– umożliwia implementację

pełnej gamy protokołów i usług sieciowych,

•

Wirtualna sieć prywatna

SSL VPN

- zwana również siecią VPN „bez

klienta” (ang. „clientless” VPN).

Wybór konkretnego typu sieci VPN zależny jest od specyficznych

wymagań. Często stosuje się oba rozwiązania z uwagi na uzupełnianie się

właściwości dostępu

SSL

oraz

IPSec

. Bezpieczeństwo połączenia

generalnie zapewniają mechanizmy:

•

Kontroli dostępu,

•

Firewalling,

•

Sieci prywatne VPN.

Sieć IPSec VPN:

•

Składa się zwykle, z co najmniej jednej

bramy VPN

, służącej do

terminowania szyfrowanych połączeń IP, zestawionych między siecią

Internet a siecią lokalną,

•

Odpowiednie

oprogramowania klienta

musi być zainstalowane na

każdym komputerze będącym zdalnym punktem dostępowym (klient

IPSec VPN może być konfigurowany manualnie lub automatycznie).

•

Konfiguracja klienta definiuje:

o

Typ pakietów, które będą szyfrowane,

o

Parametry bramy używanej do zestawienia tunelu VPN.

•

W przypadku sieci VPN typu „site-to-site” możliwa jest współpraca

rozwiązań od różnych dostawców sprzętu.

•

VPN IPSec można stosować także w architekturze „klient - serwer”,

co jednak utrudnia kooperację rozwiązań od różnych dostawców z

uwagi na liczne rozszerzenia standardu IPSec, wspierające m.in.

translację adresów IP - NAT.

•

IPSec to stabilny i dobrze rozpowszechniony standard, zapewniający

bardzo silne szyfrowanie oraz ochronę integralności danych.

•

Funkcjonuje w warstwie sieciowej (III w. ISO/OSI), zatem działa

niezależnie od wykorzystującej go aplikacji.

•

IPSec hermetyzuje oryginalny pakiet IP za pomocą własnego pakietu

(enkapsulacja), ukrywając w ten sposób wszelkie informacje

protokołu aplikacji.

•

Tunel IPSec umożliwia obsługę dowolnej ilości różnych połączeń

(

HTTP, FTP, SMTP/POP, VoIP

etc.) przechodzących przez bramę

VPN.

Sieć SSL VPN:

•

SSL to bezpieczny protokół transportowy, wykorzystywany szeroko

do zapewnienia poufności i bezpieczeństwa transakcji (bankowość,

e-commerce etc.)

•

Powszechnie stosowany w połączeniu z protokołem

HTTP

– jako

HTTPS

. Może być jednak także implementowany razem z

FTP,

SMTP, POP

i innymi znanymi protokołami usług sieciowych,

używając do transportu protokołu TCP.

•

Sieci SSL VPN nazywane są (nieprecyzyjnie) sieciami „bez klienta”

(ang. ‘clientless’), gdyż do pracy z protokołem HTTPS używa się

zwykłych przeglądarek internetowych, które powszechnie obsługują

protokół SSL bez konieczności instalacji dodatkowych plugin-ów czy

oprogramowania klienckiego (inaczej niż w IPSec).

•

W

sieciach

SSL

VPN

można

także

stosować

rozwiązania

umożliwiające

zdalnemu

komputerowi

tunelowanie

ruchu

pochodzącego za pomocą tzw. wtyczki (ang. „plug-in”) do

przeglądarki

internetowej

(zamiast

dedykowanego

oprogramowania). Po uwierzytelnieniu użytkownika na portalu WWW

- bramie sieci SSL VPN – i pobraniu wtyczki (formantu ActiveX’a lub

agenta Java’y), ruch między klientem a serwerem jest tunelowany

przez protokół SSL. Rozwiązania te różnią się zakresem

obsługiwanych aplikacji (wada).

•

We wstępnej fazie połączenia (przed nawiązaniem połączenia

właściwego) negocjowane i weryfikowane są:

o

Uwierzytelnienie

serwera

przez

klienta

i

odwrotnie

(opcjonalnie) za pomocą certyfikatów cyfrowych,

o

Bezpieczne wygenerowanie kluczy sesji do szyfrowania oraz

weryfikacji integralności danych.

•

Protokół SSL może używać różnych algorytmów:

o

Generowania kluczy publicznych (RSA, DSA),

o

Generowania symetrycznych kluczy, służących do szyfrowania

połączenia właściwego (DES, 3DES, RC4),

o

Algorytmów kontroli integralności danych (MD5, SHA-1).

•

Wdrożenie bezpiecznego dostępu SSL może zostać zrealizowane z

zastosowaniem:

o

Serwerów bezpośrednio wykorzystujących oprogramowanie

SSL (samodzielnie terminują tunele IPSec do zdalnych

użytkowników).

o

Bram VPN, terminujących tunele IPSec zdalnych użytkowników

i przekazując informacje dalej do serwerów w sieci lokalnej w

postaci niezaszyfrowanej.

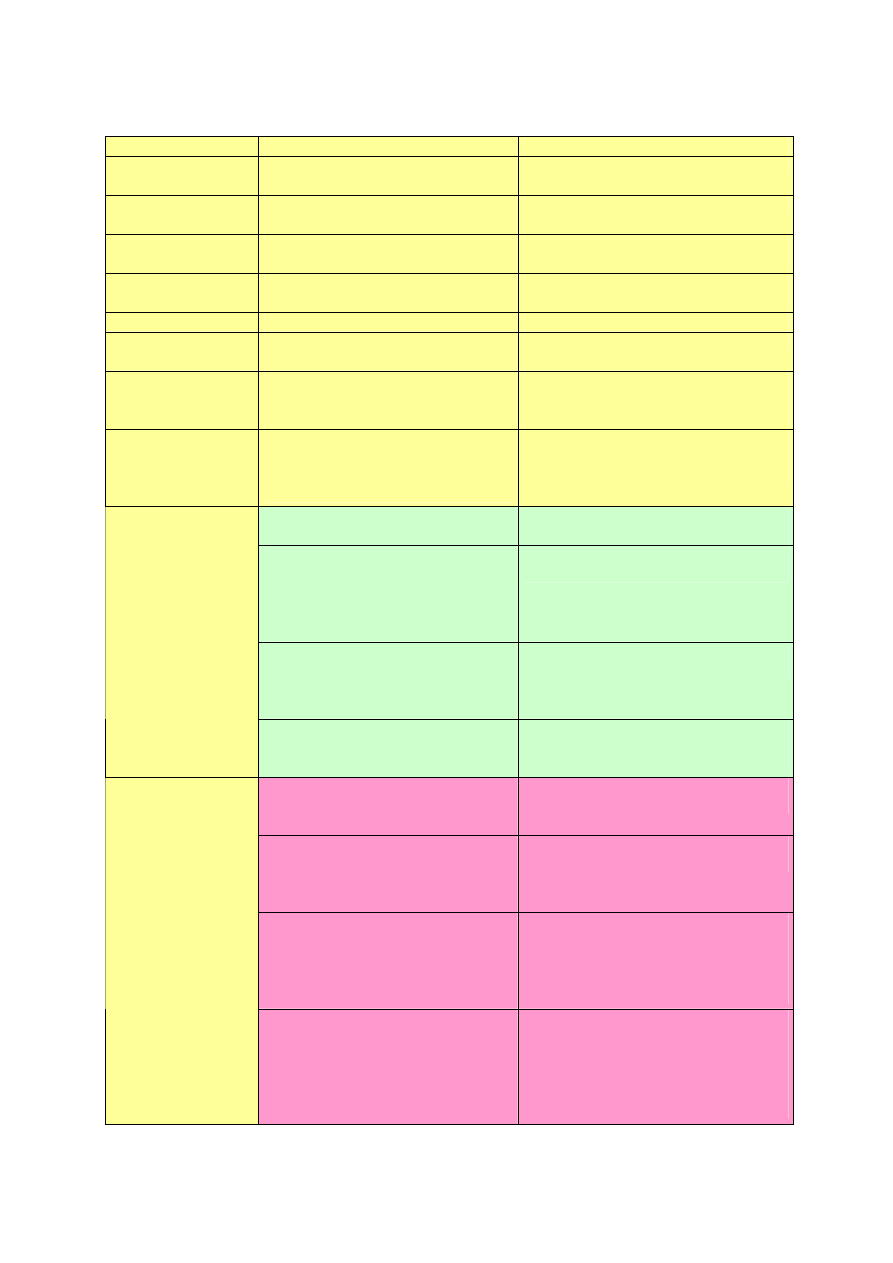

Porównanie IPSec VPN oraz SSL VPN:

Właściwość VPN

IPSec

SSL

Dostępność

aplikacji

Wszystkie aplikacje IP

Głównie WWW (HTTPS)

Wymagane

oprogramowanie

Klient IPSec

Przeglądarka internetowa

Udostępnianie

informacji

Tylko komputery z odpowiednim

oprogramowaniem i konfiguracją

Dostęp z dowolnego komputera

(mało bezpieczne)

Poziom

bezpieczeństwa

Dość wysokie (zależnie od

oprogramowania i konfiguracji)

Średnie (wymaga dedykowanego

oprogramowania u klienta)

Skalowalność

Wysoka

Wysoka

Metody

uwierzytelniania

Wiele - także infrastruktura

klucza publicznego (PKI)

Wiele - także PKI

Dodatkowe

aspekty

Może podnosić bezpieczeństwo

stacji po zastosowaniu

osobistego firewall'a.

Ograniczona kontrola dostępu do

informacji, dobre przy dostępie do

mniej poufnych informacji

Rekomendacja

Bezpieczny dostęp dla

pracowników zdalnych i

odległych segmentów logicznie

wspólnej sieci

Bezpieczny dostęp zewnętrznych

klientów za pomocą przeglądarki

WWW

Obsługa wszystkich usług i

protokołów opartych o IP

Zintegrowany ze wszystkimi

przeglądarkami

To samo rozwiązanie dla

połączeń:

client-to-site,

site-to-site,

client-to-client.

Popularne klienty i serwery

pocztowe obsługują SSL

Klient IPSec umożliwia użycie

innych funkcji bezpieczeństwa

(osobisty firewall, kontrola

konfiguracji)

Przezroczysty dla proxy, NAT i

zapór przepuszczających SSL

Zalety

Bramy VPN standardowo

integrowane z profesjonalnymi

zaporami sieciowymi

Rozszerzenia przeglądarki

umożliwiają aplikacjom klient-

serwer łączność z użyciem SSL

Konieczna instalacja aplikacji

klienckiej, dedykowanej dla

danego OS

Obsługuje jedynie podstawowe

usługi TCP (HTTP, SMTP/POP3)

Firewall'e i inne urządzenia

między klientami i bramą VPN

mogą uniemożliwiać zestawianie

połączeń

Wymaga od bramy użycia większej

ilości zasobów obliczeniowych

Możliwe trudności we

współpracy: klient-brama od

różnych dostawców

Klient (przeglądarka, poczta) nie

posiada dedykowanego

oprogramowania (zapora, kontrola

integralności), co może ograniczać

bezpieczeństwo

Wady

Sesje SSL nie terminowane na

poziomie firewall'a wymagają

tworzenia "dziur" w zaporach,

przez które przechodzi tunel, co

uniemożliwia kontrolę danych w

połączeniach HTTPS

Rozszerzenia przeglądarek mogą

obsługiwać ograniczoną liczbę

aplikacji (kompatybilność) lub

wymagać uprawnień

administratora

Brak możliwości implementacji

sieci "site-to-site VPN"

(standardowo używany IPSec)

Wyszukiwarka

Podobne podstrony:

Cisco Press Configuring the PIX Firewall and VPN Clients Using PPTP, MPPE and IPSec

Lab4 JSEC IPSec VPN

winxp openbsd ipsec tunnel mode vpn with x509v3 certificates

Lab4 JSEC IPSec VPN

Cisco Press Configuring IPSec Between PIX and Cisco VPN Client Using Smartcard Certificates

3 Bezrobocie SSL

NS2 lab 4 4 7 en Configure Cisco IOS IPSec using Pre Shared Keys

competence vs performance

Cwiczenie 12 Konfigurowanie i testowanie VPN (PPTP)

05 IPSec

Kartezjusz vs Pascal dr Springer, Szkoła - studia UAM, resocjalizacja semestr 1 (rok 1), Filozofia d

Flaminio Costa VS ENEL, stosunki międzynarodowe, sm iii rok

competence vs performance 2

Konfiguracja serwera Apache, SSL w systemie GNU Linux

IPsec

PodejÂcie procesowe vs funkcjonalne

więcej podobnych podstron