1

Zapory ogniowe

William Cheswick, Bell Labs

(oddzia∏ Lucent Technologies),

i Steven M. Bellovin, AT&T Research

S

ieci komputerowe zawsze b´dà po-

datne na ataki. Obawa, ˝e jakiÊ z∏o-

Êliwiec znajdzie sposób, by zniszczyç

systemy komputerowe, nie zniknie dopóty,

dopóki firmy b´dà korzystaç z Internetu

do przesy∏ania danych, wymiany poczty

elektronicznej, kopiowania oprogramowa-

nia itd. Istniejà jednak metody znacznego

uodpornienia sieci na w∏amania. Pierwszà

linià obrony jest tzw. zapora ogniowa (fi-

rewall), czyli program komputerowy ni-

czym stra˝nik kontrolujàcy ruch mi´dzy

Internetem a wewn´trznà siecià firmy, tzw.

intranetem.

Najcz´Êciej stosuje si´ dwa rodzaje zapór

ogniowych. Pierwszy to tzw. filtr pakietów

1

dzia∏ajàcy zazwyczaj w komputerze steru-

jàcym przekazywaniem pakietów pomi´-

dzy ró˝nymi fragmentami sieci (router).

Tego typu zapora ogniowa sprawdza ad-

res nadawcy i odbiorcy ka˝dego pakietu

i dzi´ki temu mo˝e zabroniç dost´pu do

wewn´trznej sieci pakietom nadchodzà-

cym z komputerów o wskazanych adre-

sach lub te˝ zapobiec wys∏aniu pewnych

pakietów. Drugi rodzaj programów to

zapory ogniowe dzia∏ajàce na poziomie

aplikacji

2

, które monitorujà nie tylko ad-

resy, lecz tak˝e zawartoÊç pakietów. Sà

one powolniejsze, ale za to pozwalajà na

zastosowanie bardziej wyrafinowanych

zabezpieczeƒ.

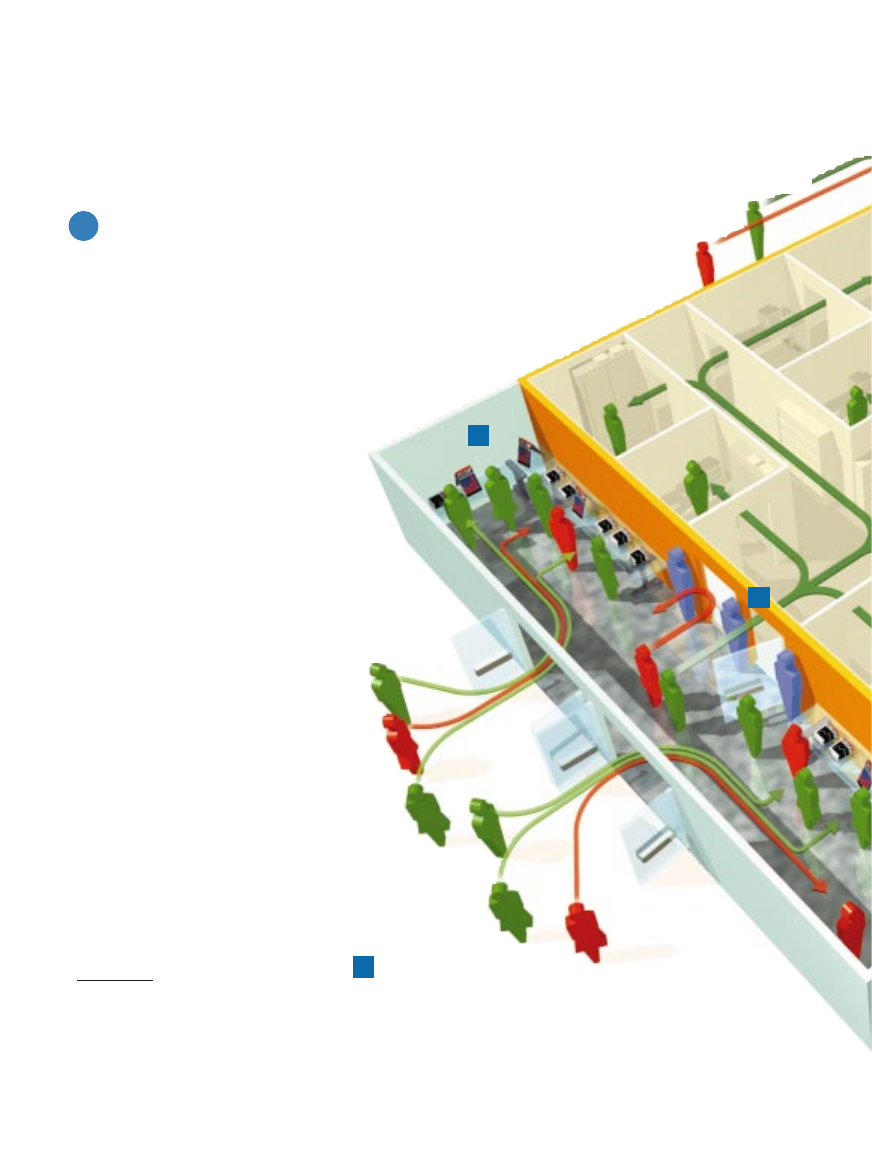

Widoczny na ilustracji labirynt pokoi biu-

rowych symbolizuje sieç komputerowà

chronionà przez zapor´ ogniowà. Zielone

sylwetki reprezentujà legalne pakiety da-

nych, czerwone natomiast – pakiety, które

sà potencjalnie groêne i nie powinny zo-

staç wpuszczone do sieci.

42 Â

WIAT

N

AUKI

Grudzieƒ 1998

Jak chroni si´ komputery

Trzy rodzaje zabezpieczeƒ mogà stanowiç solidnà obron´

przed internetowymi w∏amywaczami

Na zewnàtrz zapory ogniowej (pomaraƒczowa przegroda) firma mo˝e zbu-

dowaç powszechnie dost´pnà sieç, zwanà zwykle strefà zdemilitaryzowanà

(demilitarized zone – DMZ). Pozwala ona klientom na wysy∏anie listów do

pracowników firmy lub przeglàdanie firmowego serwera WWW. DMZ mo˝na

porównaç do ogólnie dost´pnego holu biurowca. Jest to miejsce, gdzie klien-

ci uzyskujà informacje o produktach firmy, poniewa˝ jednak ka˝dy mo˝e si´

tam dostaç, tajnych danych nie powinno si´ w nim umieszczaç.

A

A

E

Przypisy t∏umacza:

1

Dane w sieci komputerowej przesy∏ane sà w postaci

pakietów – ciàgu bitów ustalonej d∏ugoÊci opatrzonego

adresem nadawcy i odbiorcy oraz blokiem danych za-

wierajàcych fragment przesy∏anego programu lub listu.

2

Warstwa aplikacji (zastosowaƒ) to jedna z warstw

w modelu po∏àczeƒ systemów otwartych (open system

interconnection – OSI) zdefiniowanym przez Mi´dzy-

narodowà Organizacj´ Normalizacyjnà (ISO).

Na poziomie aplikacji zapora ogniowa dzia∏a podobnie jak dzia∏ obs∏ugi pocztowej firmy.

Program taki sprawdza na przyk∏ad, czy nades∏ana poczta elektroniczna nie zawiera wiru-

sów, podobnie jak pracownik mo˝e zastosowaç aparat rentgenowski do przeÊwietlenia du-

˝ej paczki. Potencjalnie groêne programy, które zawiera∏yby ukryte instrukcje, jak ukraÊç

lub zniszczyç dane, sà kierowane do tzw. serwera proxy przekazujàcego je programom pro-

xy, których dzia∏anie jest bezpieczne dla sieci. Program proxy jest podobny do pracownika

(niebieska sylwetka) dzia∏u obs∏ugi pocztowej, odbierajàcego wiadomoÊci od klientów i do-

starczajàcego je pracownikom firmy.

Zapory ogniowe nie uchronià sieci przed ka˝dym

atakiem. Szpiedzy przemys∏owi mogà ominàç za-

bezpieczenia, pod∏àczajàc si´ do niej za pomocà

modemów lub po prostu kradnàc dyskietki czy taÊmy

magnetyczne zawierajàce istotne dane. Te tylne

drzwi równie˝ muszà byç szczelnie zamkni´te, aby

sieç firmy by∏a rzeczywiÊcie chroniona.

W du˝ej firmie mo˝e zajÊç potrzeba zainstalowania wi´k-

szej liczby zapór ogniowych. Wraz z rozwojem sieci ta-

kie dodatkowe „bramki” przydadzà si´ do ochrony sys-

temów komputerowych szczególnie wa˝nych dzia∏ów,

na przyk∏ad kadr czy ksi´gowoÊci. Te zabezpieczenia

spe∏niajà funkcje takie jak pancerne drzwi skarbca i unie-

mo˝liwiajà atak na istotne fragmenty systemu zarówno

klientom, jak i pracownikom firmy.

Filtry pakietów to stra˝nicy pilnujàcy wejÊcia do kwatery g∏ównej (niebieskie sylwet-

ki). Zezwalajà one na dost´p do sieci tylko pakietom wysy∏anym przez komputery

o konkretnych adresach internetowych – na przyk∏ad tym, które nale˝à do zaufanych

klientów i dostawców. Zale˝y to od zasad bezpieczeƒstwa obowiàzujàcych w danej

firmie. Niewykluczone jednak, ˝e w∏amywacz ominie zabezpieczenie, wstawiajàc

do „swoich” pakietów adres godnego zaufania nadawcy. Dlatego niektóre zapory

ogniowe sprawdzajà dodatkowo, czy nadsy∏ane programy lub dane majà odpo-

wiedni cyfrowy certyfikat, analogiczny do identyfikatora osobistego i Êwiadczàcy,

˝e zbiór pochodzi na pewno ze wskazanego êród∏a.

B

C

D

B

C

D

E

Â

WIAT

N

AUKI

Grudzieƒ 1998 43

Wszystkie ilustracje SLIM FILMS

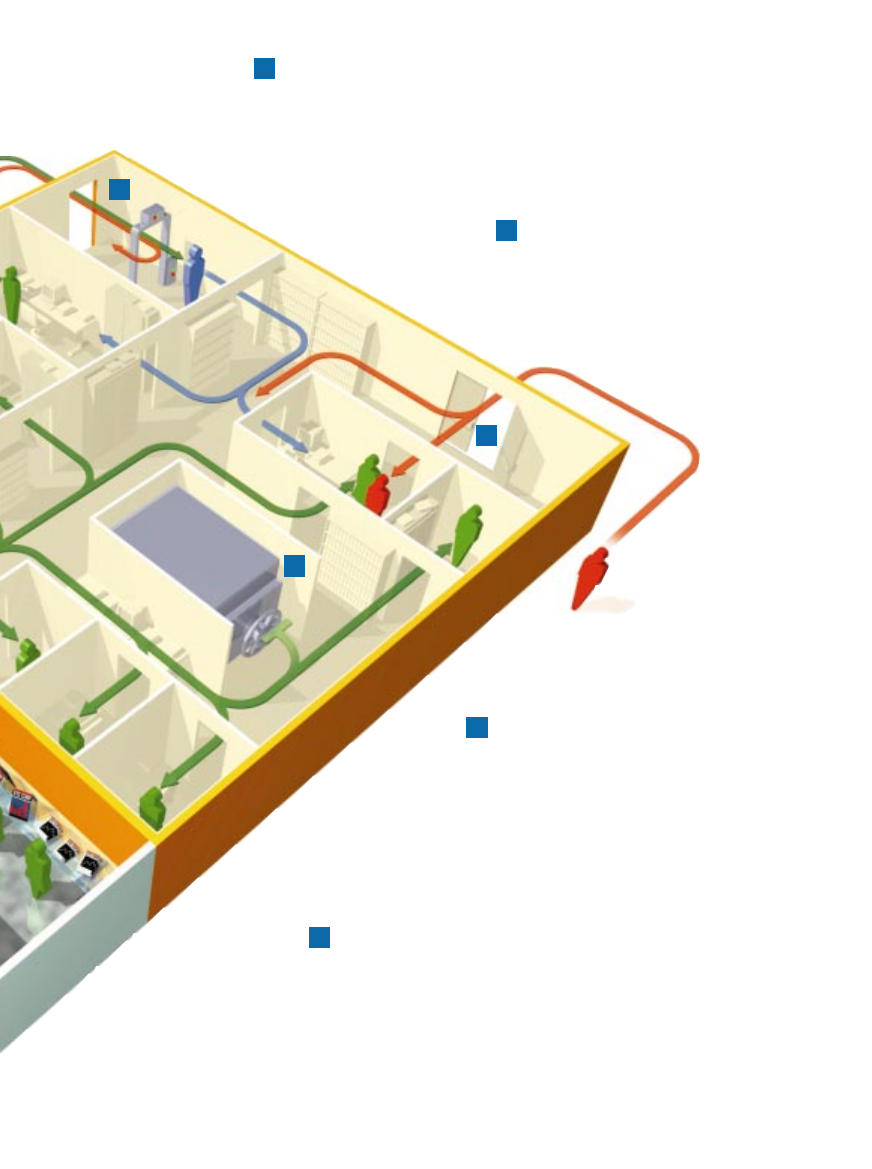

C

yfrowe certyfikaty odgrywajà istotnà rol´ w krypto-

grafii opartej na kluczach publicznych, metodzie po-

wszechnie stosowanej do bezpiecznego przesy∏ania

danych w Internecie. Aby wysy∏aç i odbieraç wiadomoÊci,

u˝ytkownik komputera musi dysponowaç dwoma klucza-

mi, prywatnym i publicznym. Ka˝dy z nich jest d∏ugim cià-

giem znaków, zawierajàcym zwykle od 500 do 1000 bitów.

U˝ytkownik przechowuje prywatny klucz w bezpiecznym

miejscu – na przyk∏ad zakodowany na dysku swojego kom-

putera. Klucz publiczny udost´pnia natomiast osobom, z któ-

rymi chce wymieniaç informacje.

Za∏ó˝my, ˝e Ala zamierza wys∏aç wiadomoÊç do Bolka. Chcàc

upewniç Bolka, ˝e informacja pochodzi od niej, u˝ywa swoje-

go prywatnego klucza do stworzenia cyfrowego podpisu pod

przekazem. Bolek natomiast za pomocà klucza publicznego Ali

sprawdza, czy to naprawd´ ona z∏o˝y∏a ten podpis. Jak jednak

Bolek zyska gwarancj´, ˝e publiczny klucz Ali rzeczywiÊcie do

niej nale˝y? Przecie˝ jakiÊ oszust móg∏ wys∏aç do Bolka swój

klucz publiczny, twierdzàc, ˝e to klucz Ali. Aby zapobiec ta-

kim przypadkom, Ala musi uzyskaç cyfrowy certyfikat wyda-

wany przez cieszàcy si´ powszechnym zaufaniem urzàd ds.

certyfikacji, na przyk∏ad VeriSign, GTE CyberTrust, lub te˝ przez

firm´, w której pracuje. Mo˝na sobie wyobraziç, ˝e cyfrowy cer-

tyfikat jest odpowiednikiem prawa jazdy, które pozwala na po-

ruszanie si´ w cyberprzestrzeni. Potwierdza on, ˝e dany klucz

publiczny nale˝y do konkretnej osoby lub instytucji.

44 Â

WIAT

N

AUKI

Grudzieƒ 1998

2

Cyfrowe certyfikaty

Warwick Ford, VeriSign

2

Publiczny klucz urz´du certyfikacji (d)

jest udost´pniany ka˝demu, kto tego za-

˝àda, równie˝ Bolkowi. Klucz ten jest

zwykle u˝ywany przez przeglàdark´

WWW i inne programy s∏u˝àce do bez-

piecznego przekazywania danych.

1

U˝ywajàc kryptograficznego oprogramowania, Ala tworzy swój klucz prywatny

(a) i publiczny (b). Nast´pnie wysy∏a klucz publiczny do urz´du ds. certyfikacji i pro-

si o wydanie cyfrowego certyfikatu. Urzàd musi najpierw potwierdziç to˝samoÊç

Ali. JeÊli tego wymaga rodzaj certyfikatu, weryfikacja obejmuje dane personalne

dostarczone przez osob´ zainteresowanà. Gdy sprawdzian wypadnie pomyÊlnie,

urzàd wydaje cyfrowy certyfikat (c) potwierdzajàcy, ˝e dany klucz publiczny na-

le˝y do Ali. Do certyfikatu do∏àcza swój cyfrowy podpis, który mo˝e byç spraw-

dzony przez ka˝dego, kto zna klucz publiczny urz´du.

3

Ala sk∏ada cyfrowy podpis pod wiado-

moÊcià dla Bolka. W tym celu wywo∏uje

pewnà formu∏´ matematycznà, zwanà

funkcjà skrótu (lub czasem funkcjà

haszujàcà) i tworzy specjalny skrót tej

wiadomoÊci. Skrót jest nast´pnie szy-

frowany za pomocà prywatnego klucza

Ali w celu stworzenia cyfrowego podpi-

su (e). WiadomoÊç wraz z podpisem tra-

fia do Bolka. Ala wysy∏a mu tak˝e swój

cyfrowy certyfikat zawierajàcy jej klucz

publiczny.

4

Bolek stosuje publiczny klucz urz´du ds.

certyfikacji do sprawdzenia autentyczno-

Êci podpisu na certyfikacie. Teraz Bolek

mo˝e byç pewny, ˝e certyfikat jest praw-

dziwy, a zatem publiczny klucz rzeczywi-

Êcie nale˝y do Ali. Nast´pnie za pomocà

tego klucza publicznego Bolek odszyfro-

wuje cyfrowy podpis Ali, co prowadzi do

odtworzenia skrótu wiadomoÊci. Na ko-

niec Bolek wywo∏uje dla otrzymanej wia-

domoÊci funkcj´ skrótu. JeÊli uzyskana

sygnatura jest identyczna ze skrótem od-

tworzonym z cyfrowego podpisu Ali, Bo-

lek zyskuje pewnoÊç, ˝e wiadomoÊç po-

chodzi od Ali i ˝e nie zosta∏a zmieniona

przez innego u˝ytkownika sieci.

URZÑD

CERTYFIKACJI

ALA

b

a

c

d

f

e

BOLEK

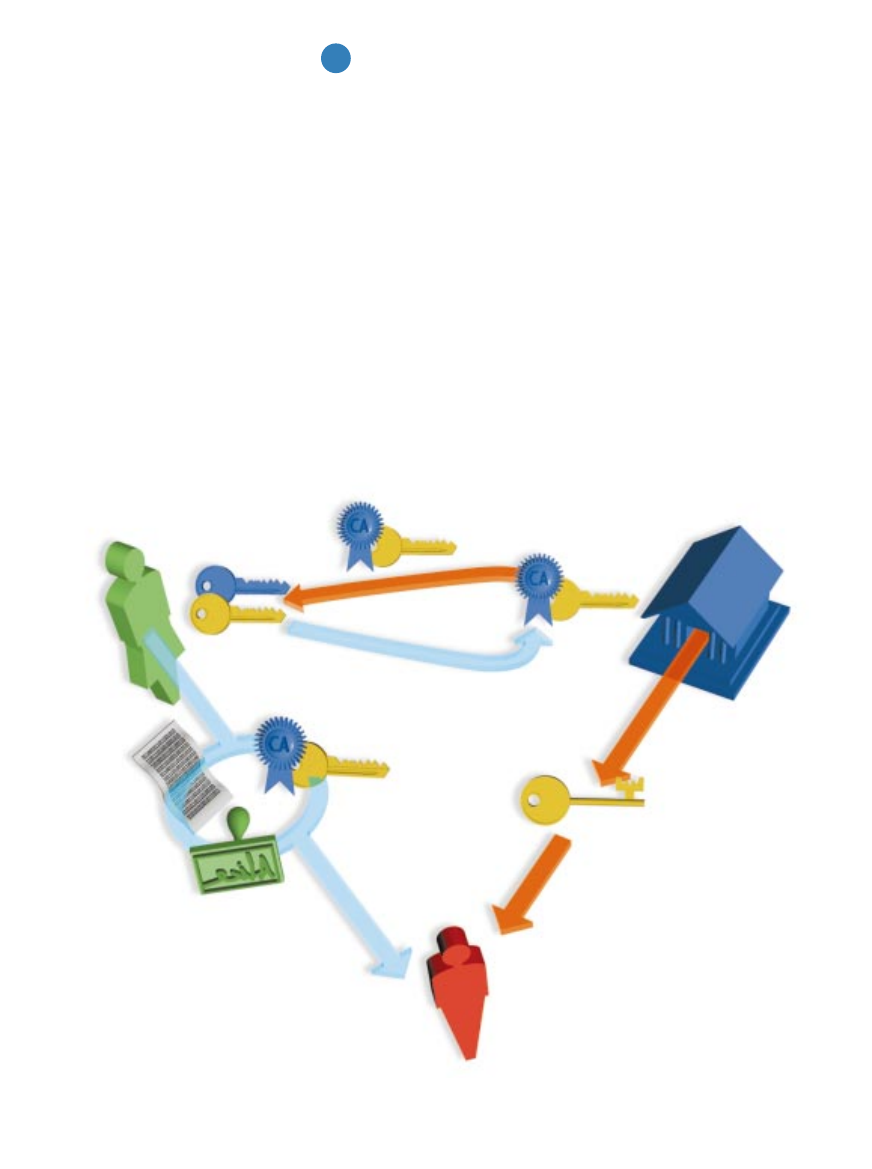

J

´zyk programowania Java m.in. s∏u˝y programistom do

tworzenia ma∏ych aplikacji zwanych apletami, które mo˝-

na „Êciàgaç” za poÊrednictwem Internetu lub innej sieci

komputerowej. Istnieje niebezpieczeƒstwo, ˝e pozbawiona

skrupu∏ów osoba stworzy aplet, który móg∏by zak∏óciç pra-

c´ naszego komputera, kasujàc zbiory na dysku, kradnàc da-

ne lub przemycajàc wirusa. Jednak Java zosta∏a zaprojektowa-

na tak, by wykluczyç podobne sytuacje.

Zasadniczym elementem zapewniajàcym w tym przypad-

ku bezpieczeƒstwo jest warstwa oprogramowania zwana

maszynà wirtualnà (Java Virtual Machine), konieczna do

wykonania ka˝dej napisanej w Javie aplikacji. Kiedy u˝yt-

kownik komputera Êciàga z sieci aplet, maszyna wirtualna po-

czàtkowo nie dopuszcza tej aplikacji do twardego dysku, po-

∏àczeƒ sieciowych i innych istotnych dla systemu zasobów.

Mo˝na sobie wyobraziç, ˝e na tym etapie aplet siedzi w dzie-

ci´cej piaskownicy, miejscu, w którym nikomu nie mo˝e za-

szkodziç. Wydostanie si´ z niej dopiero wtedy, gdy maszy-

na wirtualna si´ upewni, ˝e pochodzi on z godnego zaufania

êród∏a.

Â

WIAT

N

AUKI

Grudzieƒ 1998 45

3

Piaskownica Javy

James Gosling, Sun Microsystems

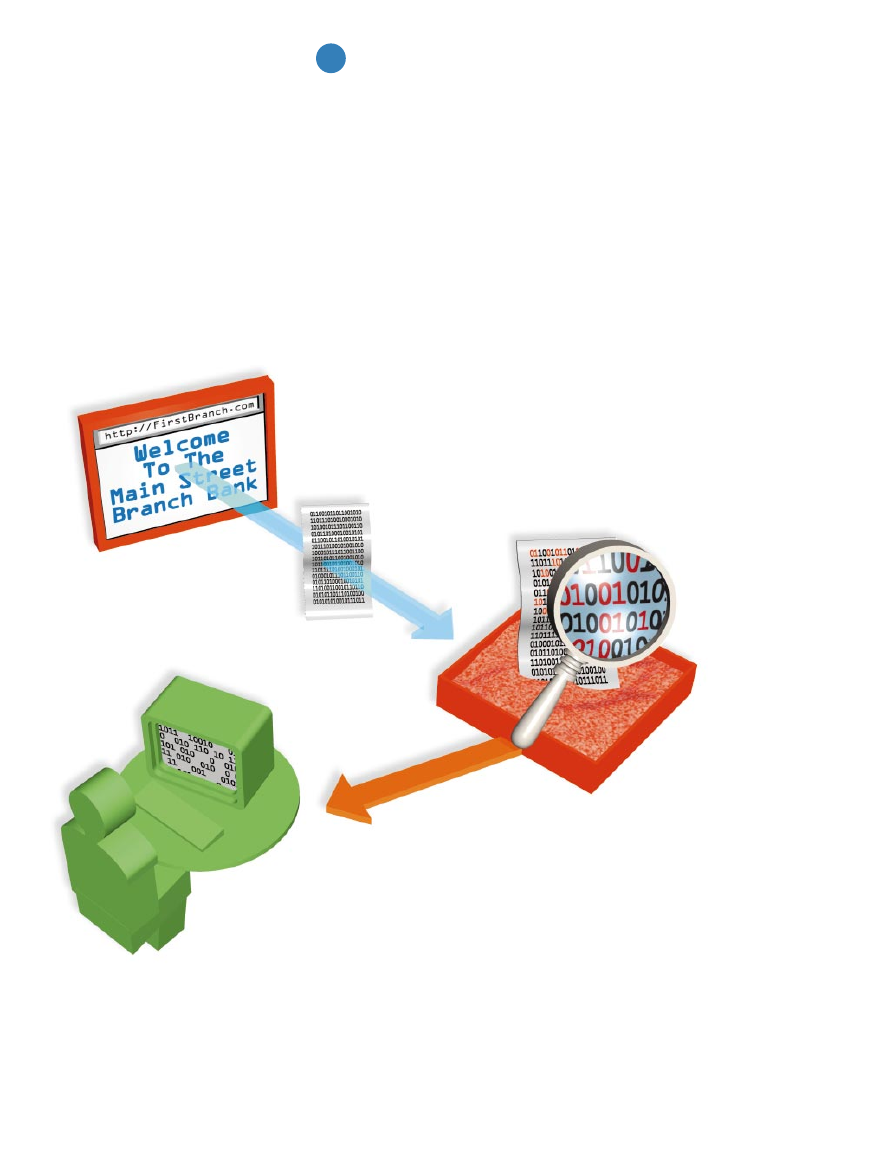

1

U˝ytkownik komputera o imieniu Sam odwiedza serwer WWW banku, gdzie znajdu-

je aplet, który pomo˝e mu obliczyç raty sp∏aty kredytu. Kiedy Sam Êciàga ten aplet

z bankowego serwera, maszyna wirtualna, wbudowana do jego przeglàdarki WWW,

pozwala na umieszczenie programu w pami´ci operacyjnej komputera, ale zamyka

mu dost´p do twardego dysku. Aplet zostaje umieszczony w piaskownicy.

2

W pierwszej kolejnoÊci analizator kodu sprawdza, czy

aplet zosta∏ napisany zgodnie z regu∏ami j´zyka. JeÊli

nie, Sam nie b´dzie móg∏ go w ogóle uruchomiç. Nast´p-

nie maszyna wirtualna odszukuje cyfrowy podpis do∏à-

czony do apletu. Podpis identyfikuje twórc´ aplikacji,

a tak˝e ujawnia ewentualnà zmian´ kodu przez osob´

postronnà. JeÊli aplet nie zawiera wiarygodnego podpi-

su, musi pozostaç w piaskownicy. Sam mo˝e si´ nim

pos∏u˝yç do wykonania obliczeƒ, ale nie do odczytywa-

nia i zapisywania danych na dysku.

3

JeÊli weryfikacja podpisu zakoƒczy∏a si´ wynikiem po-

zytywnym, maszyna wirtualna okreÊla, do których zaso-

bów komputera przyznaç apletowi dost´p. Sam mo˝e

wprowadziç ograniczenia stosownie do swoich potrzeb.

Na przyk∏ad przyznaje programowi prawo do czytania do-

wolnego pliku na twardym dysku lub te˝ broni dost´pu do

tej cz´Êci dysku, która zawiera poufne dane.

T∏umaczy∏

Zbigniew Jaworski

Wyszukiwarka

Podobne podstrony:

Jak chronić się przed wirusami komputerowymi, edukacja i nauka, Informatyka

Org.bud.- cz.3, Jak chronic się przed budowlaną fuszerką, Beton na budowie

Jak chronić się przed upałem

Jak chronić się przed zimnem

Jak chronić się przed działaniem elektryczności statycznej

Jak dostać się do dysku innego komputera w sieci wykorzystując dziury w systemie, edukacja i nauka,

Jak należy chronić się przed piorunem, Opiekun medyczny

%5bebooks pl%5djak+dosta%e6+si%ea+do+dysku+innego+komputera+w+sieci+wykorzystuj%b9c+dziury+w+systemi

Jak dostać się do dysku innego komputera w sieci

Jak posługiwać się wiertłami

Jak porozumiewać się z innymi, STUDIA, Uniwersytet Łódzki, konspekty resocjalizacja

Jak stać się obcym i jak przestać nim być, Dokumenty(1)

Mnemotechniki 5 JAK UCZYĆ SIĘ SZYBKO I SKUTECZNIE, Mnemotechniki

jak dostac sie na inny dysk w sieci

Jak pozbyć się zakwasów

więcej podobnych podstron