1. - znakowanie czasem (ważne*)

2. - notariat cyfrowy - na czym polega bezpieczeństwo (ważne*) 3. - Co to jest protokół łączenia i do czego służy (tak, rzeczywiście łączenia)

4. - Podaj etapy(fazy?) audytu i czynności audytowe 5. - porównanie zabezpieczeń serwera www i obliczeniowego.

6. - podwójny podpis cyfrowy - budowa, gdzie się go używa 7. - Co to jest dowód wiedzy zerowej i do czego służy 8. - Jakie cechy musi mieć protokoł podpisu cyfrowego?

9. - SSL

10. - poziomy oceny bezpieczeńśtwa (jest pięć poziomów - Szpringi powiedział, że typowe pytanie na koło to napisać co na każdym poziomie się dzieje )

11. - Protokol blokowania dwufazowego (B2F) 12. - Algorytm UNDO/REDO

13. - Handel elektroniczny - protokoły SET i (cośtam) 14. - Zarządzanie bezpieczeństwem informacji 15. - Dobry protokół uwierzytelniania

16. - Co to jest Kerberos? Podaj cechy.

17. - Jakie cechy muszą spełniać bezpieczne płatności internetowe?

18. - Atak D-DOS - aktorzy i fazy

1 ) - znakowanie czasem (ważne*)

Usługa znakowania czasowego – w kryptologii jest to usługa zapewnieniająca, że określony dokument elektroniczny istniał w pewnym określonym momencie czasu oraz pozwalająca na śledzenie zmian dokonywanych na tym dokumencie.

W myśl Ustawy o podpisie elektronicznym , jest to usługa polegająca na dołączaniu do danych w postaci elektronicznej, logicznie powiązanych z danymi opatrzonymi podpisem lub poświadczeniem elektronicznym, oznaczenia czasu w chwili wykonania tej usługi oraz poświadczenia elektronicznego tak powstałych danych przez podmiot świadczący tę usługę.

Rozwiązanie naiwne

W rozwiązaniu naiwnym, osoba chcąca oznakować czasowo dokument cyfrowy przesyła jego kopię do serwisu świadczącego usługę znakowania czasowego (tak zwany Time-Stamping Service - TSS), który rejestruje dokładną datę przybycia tego dokumentu. Od tego momentu, jeżeli jakakolwiek osoba będzie chciała potwierdzić integralność dokumentu, będzie można porównać go z oznakowaną kopią przechowywaną na serwerze serwisu świadczącego usługę znakowania czasowego. Podejście

to jest skuteczne, jednak ma kilka poważnych wad:

• możliwe, że naruszona zostanie prywatność klienta: dokument może zostać przechwycony podczas transmisji do serwisu TSS, a w przypadku gdy jest zaszyfrowany, musi pozostać u usługodawcy;

• należy zapewnić odpowiednią przestrzeń dyskową do przechowywania dokumentów oraz odpowiednią przepustowość kanałów transmisyjnych do ich przesyłania;

• dokument może zostać uszkodzony podczas transmisji do usługodawcy lub podczas przechowywania u usługodawcy, co jednocześnie uniemożliwia potwierdzenie;

• usługodawca świadczący usługę znakowania czasem może celowo błędnie oznakować dokument.

Rozwiązanie ulepszone

W tym rozwiązaniu do serwisu świadczącego usługę znakowania przesyłany jest nie cały dokument, lecz jego skrót. Do takiego skrótu dołączana jest następnie informacja o dacie jego otrzymania, całość jest podpisywana cyfrowo przez serwis i odsyłana do klienta. To rozwiązanie usuwa większość problemów występujących w rozwiązaniu naiwnym: dokument klienta nie jest nikomu ujawniany, żadne informacje nie muszą być przechowywane przez serwis a wszelkie uszkodzenia dokumentu powstałe podczas transmisji lub znakowania można zweryfikować od razu po otrzymaniu oznakowanego skrótu. Problem nieuczciwego TSS nadal jednak istnieje.

Podpisy cyfrowe często zawierają znaczniki czasu. Data i czas podpisu są dołączane do wiadomości i podpisywane razem z resztą wiadomości.

Cechy dobrego protokołu znakowania czasowego:

·

Dane muszą być opatrzone znacznikiem czasu, bez jakiegokolwiek odniesienia do nośnika fizycznego, na którym one się znajdują.

·

Musi być niemożliwe dokonanie zmiany chociaż jednego bitu dokumentu bez uwidocznienia tego faktu.

·

Niemożliwe musi być oznakowanie czasem dokumentu przy odmiennej od aktualnych dacie lub czasie.

2 ) - notariat cyfrowy - na czym polega bezpieczeństwo (ważne*) Polega na uniemożliwieniu zmowy między klientami notariatu, jak również wykluczeniu możliwości wejścia w zmowę samego notariatu.

Bezpieczenstwo notariatu cyfrowego jest zapewnione poprzez stosowanie protokolu łączącego (oraz tego ze notariuszowi mozna zaufac, bo ma certyfikat klucza publicznego). a wlasnie protokol łączący jest stosowany po to, zeby zapobiec oszustwom, dlatego ze on wiąże ze sobą wszystkie

wiadomości i zapobiega zmowie notariusza z grupą userów w celu oszustwa, dlatego ze tam kazda kolejna wiadomosc o ile dobrze pamietam podpisywana jest nie sama, ale z poprzednia, wiec jest taki łańcuszek

1. protokół łączący - eliminacja wejścia w zmowę 2. porządny klucz podpisujący

3. odpowiednie zabezpieczenia serwera

4. ochrona klucza (rozdzielenie klucza albo przechowywania) 3 ) - Co to jest protokół łączenia i do czego służy W usłudze znakowania czasowego jest to rozwiązanie, które uniemożliwia serwisowi świadczącemu usługę znakowania czasowego manipulację znakowaniem (likwiduje problem nieuczciwego TTS {tak zwany Time-Stamping Service}). Polega na powiązaniu znacznika czasu klienta ze znacznikami czasu poprzednich klientów – dzięki temu wiadomo, że wiadomość została oznakowana po czasie oznakowania innych wiadomości, a ponieważ serwis nie wie w jakiej kolejności przybywać będą kolejne dokumenty do oznakowania, jego podrobienie jest praktycznie niemożliwe.

4 ) Podaj fazy audytu i czynności audytowe Audyt – Systematyczna analiza działania organizacji prowadzona przez niezależnych ekspertów w celu ujawnienia problemów i nieprawidłowości funkcjonowania organizacji oraz przedstawienie propozycji poprawy.

fazy audytu

1. Planowanie i zapoznanie się z obszarem audytu

• poznawanie struktury organizacyjnej

• poznawanie sposobu zarządzania

• plan działań audytowych

2. Ocena projektowanych mechanizmów kontrolnych

• wykonywane przez ekipę wewnątrz firmy

• ocena własnych mechanizmów

3. Ocena zgodności projektu ze stanem rzeczywistym

• sprawdzanie czy te mechanizmy, które zostały wewnętrznie ocenione/rozpoznane, istnienie naprawdę

4. Raport i działania poaudytowe

Istotnym aspektem jest częstotliwość przeprowadzania audytów. W dużej mierze zależy ona od potrzeb organizacji, jej charakteru oraz zagrożeń dla bezpieczeństwa. Cykl kontrolny powinien zostać ustalony i zawarty w polityce bezpieczeństwa.

Czynnością mającą największy wpływ na przydatność audytu jest

określenie kluczowych wskaźników bezpieczeństwa czynności audytu

1. wywiady przeprowadzane z osobami odpowiedzialnymi za obiekt/

proces, osobami mającymi wiedzę na temat otoczenia obiektu lub będącymi dostawcami/odbiorcami dla procesu; 2. obserwacja obiektu, jego otoczenia, osób w nim pracujących, zachodzących tam procesów;

3. analiza zgodności procesów z procedurami (z reguły non-security).

5) porównanie zabezpieczeń serwera www i obliczeniowego.

WWW

• Dobór i przygotowanie platformy systemowej.

◦ BIOS na hasło,

◦ wyłączmy niepotrzebne usługi sieciowe,

◦ usunąć konta użytkownikow,

◦ instalujemy tylko naprawdę niezbędne pakiety,

◦ bezpieczne hasło super-usera

◦ Przygotowanie bezpiecznego środowiska chroot

• Podstawowa konfiguracja serwera WWW

◦ np. dla APACHE globalne założenia konfiguracyjne, które pozostają niezmienne niezależnie od funkcjonalności prezentowanych witryn

• Szczegółowa konfiguracja serwera WWW

◦ dostęp do panelu administracyjnego z danej domeny, przez ssl,

◦ pozostała część witryny przez http

• Konfiguracja lokalnej zapory ogniowej (zabezpieczenie sieci lokalnej).

• Kontrola spójności systemu

• Nieautoryzowane modyfikacje kluczowych plików systemu

◦ sprawdzanie sum kontrolnych

▪ zabezpieczenia na poziomie aplikacji WWW

▪ zabezpieczenia realizowane przez serwer WWW

▪ zabezpieczenia realizowane przez system

▪ bezpieczeństwo fizyczne serwera

działania w zakresie zabezpieczania systemów operacyjnych i środowisk obliczeniowych

• środki organizacyjne

◦ administratorzy - znają system, znają bezpieczeństwo, zalecane wydzielenie osobnego pionu bezpieczeństwa, zalecane certyfikaty

◦ pracownicy - świadomi znaczenia serwera, poinstruowani, przeszkoleni, broszury, zapoznanie się potwierdzone podpisem

◦ użytkownicy - zwięźle poinformowani

◦ sprzęt - niewrażliwy na większość awarii pojedynczego elementu, dopuszczalny restart prowadzący do wyeliminowania uszkodzenia, uznany dostawca, redundancja, zabezpieczenia fizyczne

◦ serwerownia - wydzielona, dostęp tylko upoważnionych, spełnione wymagania producentow sprzętu

◦ identyfikacja i uwierzytelnianie - chroniony hybrydowo

◦ UPS - powinny utrzymać przez czas kilkakrotnie dłuższy niż typowe zaniki, agregaty prądotworcze

◦ kopie bezpieczeństwa - całościowe co najmniej raz na tydzień, przyrostowe codziennie, osobno przechowywane

• bezpieczeństwo lokalne

◦ hartowanie - SO zarprojektowany z myślą o bezpieczeństwie, zarządzanie poprawkami

◦ RBAC - w przypadku zespołu administratorow

◦ Auditing - śledzenie działań użytkownikow

◦ Oprogramowanie antywirusowe

◦ Znaki wodne

◦ HIDS - monitorowanie systemu w celu wykrywania włamań, program badający spojność systemu plikow

◦ Seperacja usług - na rożne serwery, procesy

◦ Serwery pośredniczące - serwery interfejsu w DMZ, krytyczne w sieci wewnętrznej

◦ Honeypot - przechwytuje połączenia z nieznanych serwerow/

do nieznanych portow

• bezpieczeństwo sieciowe

◦ zapora ogniowa - z zewnątrz i wewnątrz, niezależna od serwera, dostęp odcinany w przypadku awarii

◦ NIDS i NNIDS – wykrywa ataki na poziomie warstwy sieciowej i transportowej

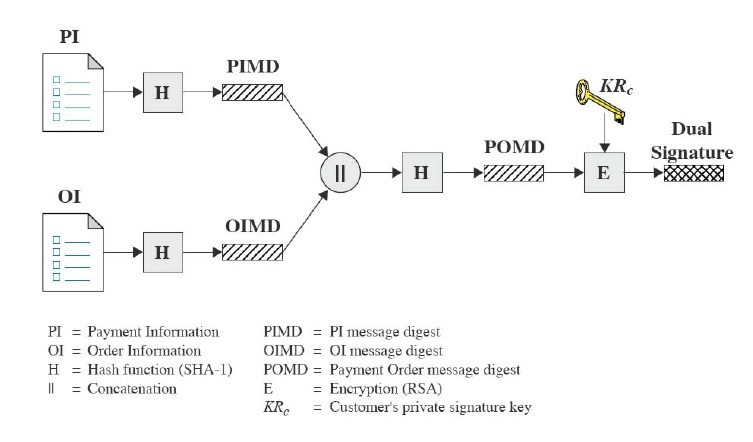

6) podwójny podpis cyfrowy - budowa, gdzie się go używa

• Podwojny podpis to ważne rozwiązanie teoretyczne w standardzie SET.

• Zaleta: ukrywa dane nabywcy przed sprzedawcą i ukrywa specyfikację zakupow przed bankiem kupującego (anonimowość zakupu).

• Podstawą są certyfikaty klucza jawnego, wystawiane przez firmy rozliczające obrot z użyciem kart kredytowych.

• W rezultacie bank zna polecenie zapłaty ale nie zna treści oferty, a kupiec otrzymuje zamowienie na towar, ale nie zna szczegołow konta bankowego nabywcy.

7) Co to jest dowód wiedzy zerowej i do czego służy

• Dowód z wiedzą zerową to procedura kryptograficzna, w której udowadniamy, że posiadamy pewną informację, nie ujawniając tej informacji.

• Jeśli dowodzący posiada daną informację, może zawsze przekonać o tym weryfikującego

• Jeśli dowodzący nie posiada danej informacji, może oszukać weryfikującego, że ją posiada, z prawdopodobieństwem dowolnie bliskim zera (chociaż nie równym 0)

◦ Zupełność – jeśli twierdzenie jest prawdziwe, uczciwy weryfikator (czyli taki, który postępuje dokładnie według protokołu) zostanie przekonany o tym fakcie przez uczciwa osobę udowadniająca

◦ Słuszność – jeśli twierdzenie jest fałszywe, nieuczciwa (oszukująca) osoba udowadniająca nie przekona weryfikatora o jego prawdziwości, poza przypadkiem, gdy

„dopisze jej szczęście” (jednak z minimalnym prawdopodobieństwem).

◦ Wiedza zerowa – jeśli twierdzenie jest prawdziwe, nieuczciwy weryfikator nie dowie się na jego temat nic więcej poza tym faktem. W dodatku każdy nieuczciwy weryfikator MO/e zasymilować protokół, który będzie wyglądał jak interakcja miedzy udowadniającym a weryfikatorem.

8) Jakie cechy musi mieć protokoł podpisu cyfrowego?

• Podpis jest niepodrabialny. Podpis jest świadectwem tego, że podpisujący świadomie opatrzył nim dokument.

• Podpis jest autentyczny – wiąże osobę z podpisem. Podpis przekonuje odbiorcę dokumentu, że podpisujący rozważnie go podpisał.

• Podpis jest ponownie nieużywalny – podpisać coś można tylko raz w ten sposob. Podpis jest częścią dokumentu i niesumienna osoba nie może przenieść podpisu na inny dokument

• Podpisany dokument jest niezmienialny – nie można dokonać jakichkolwiek zmian bez wykrycia tego faktu (Integralność!!)

• Nie można zaprzeczyć faktowi złożenia podpisu. Nie można niewypieralny wyprzeć się podpisu. Podpisujący nie może później oświadczać, że dokumentu nie podpisał.

9 ) SSL

Secure Socket Layer - protokół umożliwiający bezpieczną wymianę informacji i danych pomiędzy komunikującymi się serwerem i klientem, wykorzystując do tego niezabezpieczone łącze. Mechanizmy zaimplementowane w SSLu szyfrują przesyłane dane, a także zabezpieczają je przed zmianiami. Uwierzytelniają także komputery biorące udział w transmisji.

• Protokół SSL umożliwia przeprowadzanie trzech różnych wariantów uwierzytelniania:

◦ obustronne uwierzytelnienie zarówno serwera jak i klienta,

◦ uwierzytelnienie jedynie serwera – klient pozostaje anonimowy,

◦ komunikacja całkowicie anonimowa – ani serwer ani klient nie są uwierzytelnieni.

• SSL jest zbudowany z 4 podprotokołów:

• SSL Handshake – definiuje metody negocjowania parametrów bezpiecznej sesji, czyli algorytmów szyfrowania danych, algorytmów uwierzytelniania i integralności informacji

• SSL Change Cipher – protokół zmiany specyfikacji szyfru SSL

• SSL Alert Protocol – protokół alarmowy SSL

• SSL Record – definiuje format przesyłanych pakietów danych Istnieją trzy alternatywne metody wymiany kluczy realizowane przez protokół SSL. Mogą one być oparte o algorytm RSA, DiffieHellmana lub algorytm FORTEZZA. Konstrukcja protokołu SSL umożliwia korzystanie z odrębnych algorytmów do szyfrowania, uwierzytelniania i zapewniania integralności danych, a każdy z tych algorytmów wykorzystują dodatkowo odmienne klucze (secrets). W rzeczywistości kluczami są skróty losowych liczb generowanych przez każdą ze stron. Możliwe jest także realizowanie połączeń nieszyfrowanych, a jedynie podlegających uwierzytelnianiu.

Dobór stosowanych algorytmów i długości kluczy jest konfigurowany i jest on uzgadniany przez obie biorące udział w komunikacji strony podczas Handshake protocol.

Kolejną cechą i zaletą protokołu SSL jest uodpornienie go na ataki typu

„przechwycenie połączenia” (man-in-the-middle-attack). Atak ten polega na tym, że napastnik przechwytuje całą transmisję pomiędzy stronami i sprawia, iż są one nadal przekonane, że komunikują się między sobą. SSL

jest zabezpieczony tego typu niebezpieczeństwami poprzez zastosowanie certyfikatów cyfrowych kluczy pozwalających na weryfikację stron.

10) Poziomy oceny bezpieczeństwa

Poziom 1: Polityka

formalna udokumentowana polityka w postaci istniejących reguł

dostępnych dla wszystkich pracownikow, wszyscy ją akceptują wszystko jest pokryte, rozpisane kary za nieprzestrzeganie Poziom 2: Procedury

istnieją formalne dokumenty dotyczące poszczegolnych elementow omawianych w polityce, kto gdzie jak co robi w procedurach, definiują one odpowiedzialności, oczekiwania, postępowanie, sposób wdrożenia Poziom 3: Implementacja:

procedury znane, wszyscy zgodnie z nimi postępują, admin, tech i org elementy polityki wdrożone wg procedur

Poziom 4: Test

okresowa ocena efektywności wszystkich implementacji, szybkie działania w przypadku wykrycia nieszczelności systemu bezpieczeństwa, nowych zagrożeń,

Poziom 5: Integracja

bezpieczeństwo IT jest „drugą naturą” organizacji, polityki, procedury i implementacje są ciągle przeglądane i ulepszane, ciągle poszukuje się nowych możliwych zagrożeń, a polityka adaptuje się do nowego ciągle zmieniającego się środowiska

11 ) Protokół dwufazowego blokowania

Zarządzaniem transakcjami zajmuje się moduł planisty, związany z menadżerem danych - zarządzającym danymi w lokalnej bazie danych (przy czym nie występuje planista centralny).

Mogą wystąpić zakleszczenia, ponieważ transakcje odwołują się do różnych danych w różnych bazach. Potrzebny jest więc centralny nadzorca do wykrywania i likwidacji zakleszczeń.

Planista wykonuje następujące działania:

• przekazuje do menadżera danych (MD) operację do wykonania

• umieszcza operację „o” w kolejce, jeśli jest on w konflikcie z inną operacją (należy zaczekać na zakończenietransakcji - tą sytuację wykrywa się dzięki analizie dynamicznego grafu szeregowania)

• odrzuca operację „o” (a zatem całą transakcję), jeśli to jest konieczne np z punktu widzenia rozwiązywania zakleszczeń Protokół B2F ma 2 fazy:

• faza zakładania blokad - zasada wszystko albo nic (zapewnia wzajemne wykluczanie)

• faza zdejmowania blokad

Powyższe działania są realizowane przy użyciu protokołu B2F wg.

następujących reguł:

1. Jeśli operacja oi[x] może być wykonana, to planista B2F zakłada blokadę (SHARED lub EXCLUSIVE) na daną x w transakcji T_i i przekazuje nast. do menadżera danych w celu wykonania. Jeśli nie może wykonać tej operacji to wstawia ją do kolejki.

2. Blokadę można zdjąć najwcześniej wówczas, gdy menadżer zadań powiadomi planistę o zakończeniu.

3. Jeśli nastąpiło zdjęcie jakiejkolwiek blokady założonej dla transakcji T, to dla transakcji T nie można już założyć nowej blokady (reguła B2F) 12 ) Algorytm UNDO/REDO

Polega na odtwarzaniu baz danych

UNDO - dotyczy przerwanych transakcji - przywrócenie poprzednich (zatwierdzonych) wartości danym, które były zmienione przez transakcje przerwane przed zatwierdzeniem (gdy blok danych został przepisany z PCH (Pamięć chwilowa) do BD (baza danych), a transakcja nie została zatwierdzona)

REDO - dotyczy transakcji zatwierdzonych - ponowne wykonanie operacji aktualizacji danych wykonanych przez transakcje wcześniej zatwierdzone (zmiany wykonane przez zatwierdzoną transakcję nie zostały zrzucone z PCH do BD i nastąpiła awaria)

Inne warianty:

• NO-UNDO/REDO - gdy zmiany są wprowadzone do BD dopiero po zatwierdzeniu transakcji

• UNDO/NO_REDO - gdy buforami PCH zarządza menedżer odtwarzania

• NO-UNDO/NO-REDO - koncepcja „przysłaniania stron” -

utrzymywanie kopii strony w pamięci stałej, a po zakończeniu transakcji jest podejmowana decyzja co do aktualności zmian.

dzięki zastosowaniu mechanizmów podpisu cyfrowego gwarantuje on integralność przesyłanych i przetwarzanych komunikatów. Równocześnie istnieje możliwość sterowania poziomem poufności informacji krążącej w systemie, gdyż można ustalać krąg osób upoważnionych do poznania danyh o kliencie, jego karcie lub nawet o szczegółach dotyczących transakcji.

Zastosowanie podwójnych kluczy zapewnia „jedność” (integralność) dwóch rozdzielnych w czasie i miejscu operacji: zamówienia i płatności.

Na dodatek uczestnicy e-transakcji, mimo ograniczonego dostępu do części informacji, mają zagwarantowaną integralność transakcji.

Kolejną zaletą protokołu SET jest możliwość weryfikacji autentyczności wszystkich uczestników transakcji. Rozbudowany system kluczy publicznych (podpis, sploty podpisów - podwójny podpis) oraz wielość jednorazowo losowanych kluczy symetrycznych czynią system e-płatności oparty o protokół SET praktycznie nie do złamania, mimo że transmisje odbywają się poprzez publiczne łącza internetowe.

Istotnym mankamentem jest konieczność użycia oryginalnych narzędzi kryptograficznych zawartych w protokole SET, co jest kosztowne, wymaga odpowiednio dobrego sprzętu, a no dodatek nie zawsze jest możliwe (nie wszystkie wersje protokołu SET są dostępne na rynku.

14) Zarządzanie bezpieczeństwem informacji

• dokonanie analiz i klasyfikacji obiektow (informacji) podlegających ochronie w kontekście celow działania instytucji i przepisow obowiązującego prawa (m.in. ustawy o ochronie danych osobowych),

• zaplanowaniu polityk bezpieczeństwa dla wydzielonych grup informacji

• wdrożeniu polityk bezpieczeństwa (implementacja mechanizmow bezpieczeństwa, wprowadzenie i czuwanie nad przestrzeganiem regulaminow postępowania z informacją i w sytuacjach awaryjnych, przeszkolenie personelu)

• zorganizowaniu struktur zarządzania bezpieczeństwem w celu permanentnej kontroli skuteczności ochrony informacji oraz reagowania w przypadku naruszenia ochrony

15) Dobry protokół uwierzytelniania

• każda sesja („rozmowa”) ma swoj własny, specjalnie dla niej wygenerowany klucz sesyjny

• klucze sesyjne powinny maksymalnie rzadko się powtarzać między rożnymi sesjami

• klucz sesyjny powinien mieć w sobie czynnik losowy

• sesja powinna być umiejscowiona w czasie, ale ow czas powinien być mierzony wg zegara tylko jednej ze stron!

16) Co to jest Kerberos, podaj cechy

system uwiarygodnienia i autoryzacji.

• W systemie Kerberos używa się jednego komputera wyposażonego w niezwykle sprawne zabezpieczenia, który może być umieszczony w pokoju chronionym przez 24 godziny na dobę. Na komputerze tym znajdują się informacje o hasłach i prawach dostępu każdego użytkownika w systemie. Wszystkie komputery i użytkownicy sieci działają na podstawie danych dostarczanych przez ten serwer. W

systemie Kerberos ten zabezpieczony serwer, zwany bezpiecznym serwerem, jest jedynym serwerem w sieci, który może dostarczać programom sieciowym informacje związane z dostępem

• łatwo jest w nim utrzymać jeden całkowicie bezpieczny serwer, co jest sytuacją odwrotną do zabezpieczania wszystkich serwerów w sieci.

• Uwiarygodnianie transakcji jest przeprowadzane przy użyciu tradycyjnych metod kryptograficznych, czyli z użyciem wspólnego klucza tajnego.

• wydaje uwiarygodnienie na podstawie identyfikatora logowania użytkownika i wspólnego klucza tajnego. Z takim rozwiązaniem wiąże się niebezpieczeństwo oszukania serwera przez hakera.

• bezwzględnie chronić ten klucz

• System Kerberos nie oferuje możliwości obrony przed atakami ze strony usług

• System Kerberos nie chroni przed atakami polegającymi na odgadywaniu hasła

17) Jakie cechy muszą spełniać bezpieczne płatności internetowe?

1. niezależność - gotówka może być przesyłana przez sieci komputerowe 2. bezpieczeństwo - pieniądze cyfrowe nie mogą być kopiowane ani ponownie używane

3. prywatność - chroniona anonimowość użytkowników 4. płatności on-line/off-line - Kiedy użytkownik płaci za dostawę za pomocą pieniędzy cyfrowych, protokół wykonuje się w trybie offline pomiędzy użytkownikiem i kupcem. Oznacza to, że sklep nie musi być połączony z komputerem centralnym aby zrealizować płatność użytkownika. W każdym przypadku system powinien uniemożliwiać wydanie większej ilości pieniędzy niż posiadana przez nabywcę.

5. przesyłalność - pieniądze cyfrowe mogą być przesyłane do innych użytkowników

6. podzielność - suma pieniędzy cyfrowych o danej kwocie może być podzielona na mniejsze części gotówki o mniejszych kwotach

7. skalowalność - systemu mogą być poszerzane o nowych użytkowników bez utraty wydajności

8. akceptowalność - pieniądze wyemitowane przez banki są wzajemnie uznawane

18) Atak D-DOS - aktorzy i fazy

Na czym polegają ataki typu DoS?

(wiki)

DoS, czyli Denial of Service - atak na system komputerowy lub usługę sieciową w celu uniemożliwienia działania poprzez zajęcie wszystkich wolnych zasobów.

Atak polega zwykle na przeciążeniu aplikacji serwującej określone dane czy obsługującej danych klientów (np. wyczerpanie limitu wolnych gniazd dla serwerów FTP czy WWW), zapełnienie całego systemu plików tak, by dogrywanie kolejnych informacji nie było możliwe (w szczególności serwery FTP), czy po prostu wykorzystanie błędu powodującego załamanie się pracy aplikacji.

W sieciach komputerowych atak DoS oznacza zwykle zalewanie sieci (ang.

flooding) nadmiarową ilością danych mających na celu wysycenie dostępnego pasma, którym dysponuje atakowany host. Niemożliwe staje się wtedy osiągnięcie go, mimo że usługi pracujące na nim są gotowe do przyjmowania połączeń.

(wykład)

Ataki poprzez uniemożliwienie działania typu DoS polegają na tym, że jeden z użytkowników w takim stopniu zajmuje dostępne zasoby systemowe, że uniemożliwia to lub w znacznym stopniu spowalnia pracę systemu.

Typy ataków DoS:

• Ataki destrukcyjne wewnątrz systemu (np. formatowanie dysków)

• Ataki przez przeciążenie z wewnątrz

• Ataki destrukcyjne spoza systemu

• Sieciowe ataki przez przeciążenie (atakowana maszyna jest zasypywana żądaniami sieciowymi skierowanymi do dowolnego demona w takim stopniu, że uniemożliwia mu działanie) Atak typu DoS (Denial of Service) polega na zasypaniu ofiary (najczęściej serwerasieciowego1) taką ilością bezsensownych i zafałszowanych zapytań by ten przestał normalnie funkcjonować.

Atak taki wiąże się z wysyłaniem na adres ofiary pakietów typu SYNC2 –

służących do nawiązania połączenia. Komputer z którego przeprowadzany jest atak typu DOS jest w stanie wysyłać w każdej sekundzie do kilku tysięcy pakietów SYNC. Dla porównania w trakcie normalnej pracy komputer klienta oglądającego strony internetowe, bądź rozmawiającego na chatach – wysyła średnio jeden pakiet SYNC na kilka sekund.

Atak typu DOS paraliżuję pracę serwera na który jest kierowany. Oprócz tego powoduje sparaliżowanie pracy sieci z której jest prowadzony. Dzieje się tak dlatego, że pakiety SYNC mają duży priorytet i powodują zupełne zapchanie łącza którym dana sieć dołączona jest do internetu.

Inne, dodatkowe rodzaje:

• Queensland DoS – zapełnienie kanału radiowego ciągłym strumieniem nieznaczących komunikatów, dla legalnych stacji brakuje pasma

• DEAUTH DoS – W sieci 802.11 każda strona może otwarcie zażądać odłączenia w dowolnej chwili, podczas odłączenie bierze sie pod uwage tylko adres MAC. Atak, maszyna mobilna wysyła sfałszowane pakiety DEAUTH z fałszywini atakami, czyli ofiary są odłączene od sieci.

• Deassociation DoS – Wysłanie fałszywego pakietu z żądaniem odłączenia od współpracującej sieci przewodowej (to samo co DEAUTH Dos tylko że nie odłączamy od sieci bezprzewodowej tylko od przewodowej)

• DDoS (ang. Distributed Denial of Service) - atak na system komputerowy lub usługę sieciową w celu uniemożliwienia działania poprzez zajęcie wszystkich wolnych zasobów, przeprowadzany równocześnie z wielu komputerów (np. zombie). Atak DDoS jest odmianą ataku DoS polegającego na jednoczesnym atakowaniu ofiary z wielu miejsc. Służą do tego najczęściej komputery, nad którymi przejęto kontrolę przy użyciu specjalnego oprogramowania (różnego rodzaju tzw. boty i trojany). Na dany sygnał komputery zaczynają jednocześnie atakować system ofiary, zasypując go fałszywymi próbami skorzystania z usług jakie oferuje. Dla każdego takiego wywołania atakowany komputer musi przydzielić pewne zasoby (pamięć, czas procesora, pasmo sieciowe), co przy bardzo dużej ilości żądań prowadzi do wyczerpania dostępnych zasobów, a w efekcie do przerwy w działaniu lub nawet zawieszenia systemu.

Wyszukiwarka

Podobne podstrony:

BSK, najwazniejsze

BSK Lab 3

najważniejsze kodeksy, odk, III rok, kościół wschodni

Najważniejsze czasowniki podzielone na grupy wg. koniugacji, język łaciński(2)

Najważniejsze odmiany chryzantem z grupy SANTINI, materiały ogrodnicze

NAJWAŻNIEJSZE HERBY W TRYLOGII SIENKIEWICZA, Heraldyka

najważniejsze grupy leków przeciwbakteryjnych, GUMed, Medycyna, Mikrobiologia, Mikrobiologia, Mikrob

Archeologia i jej problemy najważniejsze kwestie

pytania do?bskiego

Kamizelka B Prusa najważniejsze informacje

najważniejsze pytania (1)

bsk

najwazniejsze wynalazki techniczne 20 wieku

Biżuteria kultury wielbarskiej najważniejsze informacje

więcej podobnych podstron