SIST

1.Struktura blokowa systemu telekomunikacyjnego

ŹRÓDŁO INF(syg. informacyjny) ->KODER ŹRÓDLA(słowa kodowe źródła)->UKŁAD SPLATANIA-> KODER KANAŁU(słowa kodowe kanału)-> MODUlATOR(przebieg)->WZM.-> KAŃAŁ(syg odbierany)-> OBW.WEJŚC.->DEMODULATOR(estymata słowa kodowego kanału)-> DEKODER KANAŁU(estymata słowa kodowego źródła)->REZPLOT-> DEKODER ŹRÓDŁA(estymata syg informacyjnego)-UŻYTKOWNlK

Koder kanałowy- przygotowuje sygnał do przesłąnia w kanał transmisyjny, wprowadza redundancję informacyjną Koder źródłowy - ma na celu uzyskanie zagęszczonej reprezentacji sygnału informacyjnego- otrzymana w ten sposób sekwencja symboli nosi nazwę słowa w kodzie źródłowym, Modulator -przyporządkowuje bitom sygnały w przestrzeni elektromagnet.

2. Analogowe i cyfrowe źródło informacji

Sygnał analogowy jest pochodną w dowolnym punkcie i jest ciągły w czasie. Sygnał cyfrowy jest to sygnał o skończonym, zbiorze wartości jest zbiorem zer i jedynek czyli jest zdrtermninowany. W cyfrowych systemach przesyłania informacji poszczególnym informacjom Xl są przyporządkowane ciągi k-wartościowych sygnałów elementarnych nazywane ciągami kodowymi -ciągi kodowe mogą być jednakowej lub różnej długości . Przy przesyłaniu sygnału analogowego dochodzą zakłócenia multiplikatywne i addytywne. Przy przesyłaniu sygnału cyfrowego dochodzą strumienie błędów oraz do kanału cyfrowego dodatkowe elementy jak dekoder kanałowy.

3. Różnice między bezpamięciowym źródłem inf i źródłem z pamięcią

Dyskretne źródło bezpamięciowe- symbol emitowany w dowolnej chwili czasu jest niezależny od symboli wysyłanych uprzednio, wytwarza informacje elementarne statystycznie niezależne (dziecko rysujące bazgroły).

W źródle z pamięcią informacje elementarne wychodzące w danej chwili są zależne od poprzednich (programista piszący na komputerze)

4. Ilość informacji

Zródło informacji X wytwarza informacje elementarne XL (L=1,2,...L) z prawdopod. P(X=Xl)=P(Xl).więc ilość informacji przyp. na inf. element. opisuje wzór I(x) = log2(I/P(Xl) - prawdopodobieństwo wysłania przez źródło symbolu s^ Warunki:

1. I(Xl) = O dla p(Xl) = l brak informacji, zdarzenie pewne

2. I(Xl) > O dla 0< P(Xl) <l zaistnienie zdarzenia S = sk niesie ze sobą pewną informację lub nie ale nigdy nie prowadzi do utraty informacji

3. I(Xl) > I(Xk) dla P(Xl)<P(Xk)i im mniej prawdopodobne zdarzenie tym więcej informacji zyskujemy przez jego zaistnienie

Jeden bit jest ilością informacji jaką uzyskujemy gdy zajdzie jedno z dwu możliwych i jednakowo prawdopodobnych zdarzeń

5. Pojecie entropii dyskretnego źródła bez pamięci

Entropia jest to średnia ilość informacji przypadająca na jedną informację elementarną . Maksymalna wartość entropii jest równa log22 wówczas gdy wszystkie informacje elementarne są wytwarzane z jednakowym prawdopodobieństwem.

6. Scharakteryzować zasady kodowania kompresyjnego Huffmana:

Podstawowa zasada tworzenia kodów HUFFMANA polega na przypozadkowaniu każdemu symbolowi alfabetu ciągu bitów o długości równej w przybliżeniu ilości informacji niesionej przez dany symbol. W rezultacie powstaje kod źródłowy, w którym średnia długość słowa kodowego jest bliska wartości granicznej, równej entropii dyskretnego źródła bez pamięci, a mianowicie H(cp). Zasada działania algorytmu używanego przy syntezie kodu Huffmana polega na zastępowaniu danego zbioru statystyki źródłowej -dyskretnego źrodła bez pamięci , przez prostszy zbiór. Ten proces redukcji dokonywany jest krok po kroku, aż dojdziemy do końcowego zbioru jedynie dwóch statystyk źródła (symboli), dla których (O,1) jest kodem optymalnym. Startując od tego trywialnego kodu, postępujemy w kierunku przeciwnym, konstruując w ten sposób kod Huffmana dla danego źródła.

Algorytm kodujący Huffmana składa się z następujących kodów:

1 symbole źródła zostają spisane w porządku malejącego prawdopodobieństwa. Dwu symbolom o najmniejszych prawdopodobieństwach zostają przypisane symbole O i 1. Ten etap kroku nosi nazwę etapu rozdzielania.

2.Te dwa symbole źródła zostają uznane za nowy symbol złożony źródła o prawdopodobieństwie równym sumie prawdopodobieństw tych pierwotnych symboli. (Lista symboli źródła, a wiec i statystyka tego źródła, zostaje w ten sposób zredukowana o jeden element). Prawdopodobieństwo nowego symbolu zostaje umieszczone na liście zgodnie ze swoja wartością.

3.Omawiany proces jest powtarzany dotąd, aż uzyska się końcowa listę statysty zrodla(symboli), zawierających tylko dwa elementy, którym przyporządkowuje się symbol O oraz l .

Kod dla każdego (początkowego) symbolu źródła jest znajdowany poprzez przejście algorytmu w przeciwnym kierunku, poszukując ciągu zer i jedynek przypozadkowanego temu symbolowi, a także symbolom po nim następującym.

7. Wyjaśnić pojecie punktu sygnałowego i konstelacji sygnałów:

Konstelacja sygnałów - Spośród różnorodnych konfiguracji sygnałów w-wartosciowych, jakie można otrzymać określając rożne zbiory par, najbardziej interesują nas konfiguracje odpowiadające sygnałom .AM-PM, stosuje sieje gdyż są one odporne na zakłócenia, modulacja mieszana AM-PM umożliwia przesył informacji z prędkością 9600 bit/s.

8.Modulacja amplitudy - przebiegi czasowe i charakterystyka widmowa:

Mod AM polega na zapakowaniu inf na fale elektrom. za pomocą amplitudy,

Napięcie przebiegu modulującego Um = Umcosωmt

Napięcie przebiegu nośnego un=UncosωNt

Napięcie przbiegu modulowanego u = UN(1+mcosωmt) cosωmt

9. Emisje jednowstegowe - A3E, H3E, R3E, J3E: (sygnał analogowy)

A3E - dwuwsteg. telefonia H3E-jednowst. z pelna nośną ,telefonia R3E - jednowst. ze zred.nosn telefonia, J3K-1 wstegastłumiona nośna sygnał analog, telefonia

10. Mod. FM - dewiacja, indeks modulacji, charakterystyka widmowa:

∆f- dewiacja częstotliwości, będąca maxymalnym odchyleniem częstotliwości chwilowej sygnału FM od częstotliwości nośnej fc. Podstawowa cecha sygnału FM jest proporcjonalność dewiacji częstotliwości ∆f do amplitudy sygnału modulującego i jej zależność od częstotliwości tego sygnału. ∆f=kfAm

Z tą modulacją mamy do czynienia gdy (t)=o + kfx(t); x(t)-sygnał modulujący czyli jest to sygn. Wytwarzany prze źródło informacji

Kąt fazowy:

a — paramert ten nazywany jest indeksem spadku, wskazuje on ile jest nadmiaru pasma w porównaniu do rozwiązania idealnego a=l-fi/W.

Funkcja Bessel'a pierwszego rodzaju rzedu n argumentu β wiec ostatecznie

B=2fm(β+1)=2(Δf+fm)-przepusci 95%energii widma

B=2fm(1+β+ β)-przepusci wiecej energii widmaniz 95%

11. Scharakteryzuj modulacje FSK

Jest to modulacja cyfrowa.

Sygnał modulujacy

Sygnałma postać

Częstotliwość nośna £ sygnału przyjmuje dwie wartości ft i f2 odpowiednio dla bitu o wartości l i 0. Częstotliwości dobiera się w ten sposób, aby fi=n/Tb zapewniając w ten sposób onogonalność sygnału liczba całkowita).

Odbiornik sygnału FSK (Rys. 8.29/2) składa się z: • Filtru górnego dopasowanego do sygnału

Dolnego dopasowanego do sygnału

• Dwóch detektorów obwiedni na każdy filtr

• Układów próbkujących w chwili t=Tb sygnał z detwktora

• Układu porównującego

W przypadku nadawania danego bitu może występować sygnał tylko o jednej częstotliwości. Po detekcji jest on wprowadzany na układ porównujący. W tym samym czasie na układ porównujący jest wprowadzany sygnał z drugiego toru. W danej chwili na jedno wejście wprowadzany jest sygnał+szum a na drugie tylko szum. Układ porównujący porównuje te dwa sygnały i w zależności od tego, na którym wejściu sygnał jest większy, podejmuje decyzję, czy sygnał odebrany jest l czy 0.

FSK- koheretny system binarny. Symbole 0 1 odróżnia się od siebie nadając jedną z dwóch fal sinusoidalnych rozniacych się czestotliwoscia, o pewnej ustalonej wartosci( kluczowanie z przwsówem czestotliwosci). Stala dewiacja oznacza ze sygnaly te sa odporne na nieliniowosci amplitudy wystepujace zwykle przy transmisji przez kanaly mikrofalowe i satelitarne.

12. Scharakteryzować modulację 4 PSK - cztero wartościowe kluczowanie z przesuwem fazy.

• Efektywnie wykorzystuje szerokość kanału

• Małe prawdopodobieństwo błędu.

• Informacja zawarta jest w fazie

• Rozkład punktów sygnałowych na okręgu - stała amplituda, stała obwiednia. Faza fali nośnej może przybierać jedną z czterech wartości n/4,3n/4,5n/4, ln/4.(wzorek)

i=l,2,3,4; E - energia nadawanego sygnału, T-czas trwania jednego symbolu

fc=n/T

Każda wartość i odpowiada kolejnym dwubitom w kodzie Graya W efekcie uzyskuje się konstelację jak na

Proces modulacji polega na wykonaniu modulacji FSK osobno dla bitów parzystych (uzyskanie składowej

synfazowej) i dla nieparzystych (uzyskanie składowej kwadraturowej) a następnie na zsumowaniu tych

składowych. Układ nadajnika na Rys.8.20a. Binarny ciąg danych jest przekształcany na wartości mocy -VE, \'E.

Następnie demultiplekser rozdziela falę binarną na bity parzyste i nieparzyste, które są mnożone z sygnałami

kwadraturowych fal nośnych w efekcie uzyskując składową synfazową i kwadraturwą. Składowe są dodawane

Wyrozniamy niekoheretna wersje systemu PSK-OPSK . natomiast koheretny binarny system PSK charakteryzuje się jednowymiarowa przestrzenia sygnalowa o konstelacji sygnalowej np. fo=1800 Hz . Sasiednie punkty sygnalowe roznia się od siebie o jeden bit i przy blednej trznsmisji tracimy tylko jeden bit.

13. Scharakteryzować modualacje 16 QAM — szesnastowartościowa kwadraturowa modulacja amplitudy.

• Składowe synfazowa i kwadraturowa są niezależna - zmienna obwiednia

• Polega na modyfikacji amplitudy i przesunięcia fazowego fali nośnej

• Punkty sygnałowe układają się w kwadrat a nie w okrąg (niestałość amplitudy, niestałość obiwedni) Ogólnie sygnał 16-QAM ma postać (wzorek)

Gdzie i=l-16. Wartości współczynników a i b są dyskretne. Dwie fale nośne są względem siebie w kwadraturze. Konstelacja dla 16-QAM na rys. 8. 34/1. Punkty sygnałowe odpowiadają 4-bitowym kodom Grey'a. Dekompozycja 16-QAM na Rys.8.35. Współrzędne każdego punktu wynoszą af>/E0>bp/E0. Parzysty dwubit źródłowy modyfikuje nośną synfazowa a nieparzysty nośną kwadraturowa (Mnożenie nośnych przez cztery możliwe współczynniki dla każdej nośnej). W efekcie otrzymuje się dwie składowe (synfazowa i kwadraturowa), które po zsumowaniu tworzą sygnał 16-QAM. Zmieniając amplitudy dwóch składowych, zyskuje się ostatecznie sygnał zmodulowany amplitudowo i fazowo.Fo=1700 Hz UT=9600 bit/s UT=Um log2k , k=16 wartosciowosci sygnalu zmodulowanego, Um - szybkosc transmisji W modemie 9600 bit/s sygnaly o tej samej fazie i roznej amplitudzie roznia się tylko bitem na jednym miejscu(obowiazuje kod Grey'a). To samo obowiazuje przy przesunieciu fazowym 45 st. Modem 9600 bit/s jest pomyslany tak ,ze gdy kanal transmisyjny jest zly to odrzucamy sygnaly o wyzszych ampl przy danej fazie przechodzimy wtedy na wartrosciowo 8.

14. Zakłócenia addytywne — szum gausowski.

Zasadniczenie znaczenie dla wrażliwość na szum ma wpływ szerokość pasma i kształt charakterystyki amplitudowo-częstotliwościowej.

Y(t)=S(t)+Z(t) sygnal bitow wejsciowych , sygnal uzyteczny, zaklocenia addytywne ( dodawanie niepotrzebnych energi). Do opisu zaklocen addytywnych stosowany jest model Gaussowski.

Z tymi zakloceniami mamy często do czynienia w obszarach zabudowanych.

wartosc chwilowa amplitudy

-skladowe losowe

15. Zniekształcenia multiplikatywne - zanik sygnału.

• Wahania poziomu

• Fluktuacja fazy

• Dryft częstotliwości

• Występują na drodze między modulatorem a demodulatorem

• Zjawisko to może mieć charakter powolny, raptowny, lub pośredni

• W AM trudno usunąć zmiany poziomu - zanik transmisji

• W FM na pogorszenie jakości ma wpływ dryft częstotliwości

• Fluktuacje fazowe wpływają ujemne na systemy koherentne

zanik sygnalu jest zjawiskiem przestrzennym ,które przejawia się w dziedzinie czasu podczas .. ........odbiorniki. Mamy tutaj do czynienia ze zjawiskiem Dopplera

S(t)=S(t)- H(t)

Zaklocenia multiplikatywne- funkcja Hamminga

Ciag nadany-> Modulator->S'(t)-Sygnal nadany -> H(t)- zaklocenia multiplikatywne->S(t)- Syganl uzyteczny ->Z(t)-zaklocenia addytywne-> I(t)-sygnal odebrany-> demodulator

16. Probabilistyczne modele zaników (nauczyc sie bo za duzo jebania z tym wszystkim)

17. Charakterystyki statyczne kanału cyfrowego.

a) Prawdopodobieństwo błędu elementarnego Po określa stosunek sygnału do szumu przy którym ono występuje

P(0|1) = P(1|0) = Pb = Pe (prawodpodobieństwo błędu elementarnego

P(1|1) = P(0|0) = 1 - Pb

ρ = const

Pb = ½ e-aρ a=1/2 - NCFSK - niekoherentne kluczowanie czśstotliwości

a=1- DPSK - różnicowe kluczowanie fazy

S[dB] - stosunek sygnału do szumu

Pb = ½ercf(pierwiastek z a*ρ), a=1/2 CFSK - koherentne kluczowanie częstotliwości, a=1 CPSK - koherentne kluczowanie fazy

Gdzie:

Koherencja oznacza współbiezność, odbiornik musi znać wzorce sygnałów nadawanych.Warunkiem jest znajomość sygnałów nadawanych w stosunku do fazy.

b) wagowe widmo błędów P(n,N)

ρ = const > P(n,N) =

ρ ≠ const > P(n,N) =

c) prawdopodobieństwo błędnego bloku PB

P(0,N) = P(1,N)+...+P(N-1,N) + P(N,N) = 1

↓ ↓

Blok bloki błędne

Bezbłędny

PB = 1 - P(0,N) ; prawodpodob.błędu ciągu błędnego >PB =

Prawopodobieństwo ciągu bezbłędnego >P(n,N) =

d) rozkład odstępów między błędami P( Pb(1-Pb) P( = 1)=Pb(1-Pb)

18. Prawdopodobieństwo wystąpienia błędu elementarnego.

p - stosunek sygnału do szumu Eb - energia bitu N0 - gęstość szumu

Pb = ½ e-aρ a=1/2 - NCFSK - niekoherentne kluczowanie czśstotliwości

a=1- DPSK - różnicowe kluczowanie fazy

Pb = ½ercf(pierwiastek z a*ρ), a=1/2 CFSK - koherentne kluczowanie częstotliwości, a=1 CPSK - koherentne kluczowanie fazy

ρ = (A2)/(2*N)

Przy pojawieniu się informacji z fluktuacjami krzywa zmienia się

19. Wagowe widmo błędów.

Przesyłamy ciąg >(01101100011), N=11

Możemy go przesłać z różną liczbą błędów lub bez błędów

Wagowe widmo błędu - to rodzina prawdopodobieństwa

P(0,N) - ciąg bez błędu |

P(1,N) - 1 błąd | rodzina takich prawdopodobieństw

... | nazywa się wagowym widmem błędów

P(M,N) | dla kanału bez zaników, niefluktułującym

Ogólnie, dla kanału z błędami niezależnymi > P(n,N) =

(001101100011)

001000000000 prawd.wystąpienia ciągu I >

prawd.wyst. 1 >

prawd.wyst. 10 zer >

liczba możliwych kombinacji>

1 - bez flutuacji

2,3 - z fluktuacjami

20. Prawdopodobieństwo błędnego bloku

(01101100011) -> N=11 - pakiet

pakiet jest błędny gdy zawiera co najmniej jedną jedynkę

P(0,N) + { P(1,N) + P(2,N) + ... + P(n,N) } = 1

↓ ↓

prawd. Suma prawd.

Ciągu bezbł. Ciągów błędnych

Pb =

21. rozkład odstępów między błędami

100 1 1000 100 1000 100 1 1 100

dzielimy ten ciąg tak aby bloki zaczynały się od „1”. Jeżeli między jedynkami nie ma zer tzn. że między błędami nie ma odstępu

zapis w kanale bez fluktuacji > P( Pb(1-Pb)

liczba zer

P( prawd.wyst.błędu z przerwą równą

Pb - prawd.wyst „1”

1-Pb - prawd.wyst.”0”

22.Kodowanie detekcyjne i korekcyjne

Kodowanie detekcyjne służy jedynie wykrywanie błędów bez korekcji w transmisji, przykładem tego kodowania jest kod z kontrolą parzystości. Jest stosowane w systemach ze sprzężeniem zwrotnym. Kody detekcyjne nie zapewniają naprawy błędów. Do kodów detekcyjnych zaliczamy metodę kodowania kodem ASCI oraz metodę, w której w ciągu kodowym liczba jedynek ma być parzysta. Metoda druga nie jest diskonała nie wykrywa parzystej liczby błędów.

Kodowanie korekcyjne zapewnia wykrywanie błędów oraz ich korekcję. Korekcje w ciągu onformacyjnym zapewnia przez dodawanie danych nadmiarowych do ciągu informacyjnego. Jest to tzw. kodowanie z korekcją w przód. Aby zapewnić integralność danych stosuje się wykrywanie błęów za pomocą korekcji błędów w przód

Źródło -> KODER -> MODU-* kanał -> detektor -> dekoder -> użytko

Dyskretne KANAŁOWY LATOR sygnałowy demodulator kanałowy wnik

Źródło dyskretne generuje symbole binarne. Strumień bitów wprowadza się na wejście kodera kanałowego, który dodaje bity nadmiarowe według określonego algorytmu. W odbiorniku dekoder kanałowy wykorzystuje bity nadmiarowe do oceny odbieranych wiadomości. Łącznie działanie kodera i dekodera ma na celu zmniejszenie oddziaływania szumu. Wprowadzanie nadmiaru do zakodowanej wiadomości oznacza potrzebę zwiększsenia szerokości pasma. Stosowanie kodowania z korekcją błędów oznacza także większą złożoność aparatury. Jest wiele kodów umożliwiających korekcje błędów, dzielą się one na kody blokowe i splotowe. Cechą odróżniającą przy klasyfikacji jest obecność lub brak pamięci w urządzeniu kodującym.

23. Kod z kontrolą parzystości / Właściwości kodu z bitem parzystości

Jest to najprostszy binarny blokowy kod liniowy. Ciąg kodowy tego kodu powstaje w wyniku dołączenia do ciągu informacyjnego jednej pozycji kontrolnej, sprawdzającej parzystość jedynek w ciągu. Po stronie odbiorczej sprawdzana jest parzystość sumy jedynek. Jeżli w czasie transmisji wystąpi pojedynczy błąd to zostanie on wykryty w tym sensie że będzie wiadomo iż wystąpił ale nie ma możliwości jego automatycznej korekcji. Metoda ta pozwala na wykrycie tylko nieparzystej liczby błędów. Przykład sygnału odebranego

100101 l > suma modulo ma =0 wtedy nie ma błędów, liczba jedynek w ciągu kodowym ma być parzysta Nie jest to metoda doskonała pozwala na wykrycie nieparzystej liczby błędów i nie wykrycie parzystej liczby.

24. Kod Hamminga

Jest to kod kanałowy tzn. kodujemy jakiś sygnał bezpośrednio przed wysłaniem w kanał,detekcyjno-korekcyjny- bo wykrywa błąd w transmisji i umożliwia korekcję jednego błędu. Jest to kod blokowy-strumień danych jest dzielony na bloki i dopisuje się di niego dodatkowe bity nadmiarowe. Każdy blok jest podzielony na pozycje danych i na pozycje kontrolne, ale nie w sposób przypadkowy. Pozycje bitów kontrolnych są przemieszane z bitami informacyjnymi

Zasada kodowania: skonstruować kod Hamminga dla Nx ilości bitów informacyjnych = 12, Nk =9 Xk- to ilość bitów kontrolnych, N- ilość wszystkich bitów N=Ni.+Nx. Dla wszystkich kodów binarnych blokowych spełniona jest zależność: 2Nł;> Nk + NTX + l . Na podstawie tej zależności określamy ilość bitów kontrolnych 2Nk: Nk -i- 12 + l Zakładamy że Nk=5 czyli 25>5+12+l -> 32>18 czyli N= 5+12=17

26. Idea kodu BCH.

Kod ten jest kodem blokowym tzn. informacje trzeba podzielić na bloki, do których dodaje się pewną ilość bitów nadmiarowych zaliczany jest do kodów cyklicznych o różnorodnych parametrach i ma mimo to duże możliwości. Kody BCH są zdefiniowane z użyciem 2-ch liczb: - m, m>=3 oraz - t; t<(2m - 1)/2 przy zastosowaniu następujących prametrów

Długość bloku n=2n-1

Liczba bitów informacyjnych k>=n-mt

Minimalna odległość dmin>=2t+l

Kod ten stosuje w celu zabezpieczenia wiadomości przed błędami podczas transmisji. Kod BCH jest kodem korekcyjnym który umożliwia detekcję i korekcję błędów rozmieszczonych losowo. Dla długości bloków rzędu kilkuset bitów kod ten jest jednym z najlepszych. Kod BCH zdolny jest do korekcji tylko pięciu błędów.

Wielomian informacyjny: a(x)=bi;_1*xk~1+...+b1x+bo

Wielomian a(x) należy przeskalować by otrzmać wielomian a'(x). Wielomian a'(x) dzielimy przez wielimian generujący kod g(x) w wyniku tego otrzymujemy wielomian reszty r(x). Wielomian reszty zawiera w postaci binarnej bity korekcyjne. Dodając a'(x)+r(x) i dzieląc przez wielomian g(x) nie otrzymamy reszty. W ostatnim kroku na początku ciągu informacyjnego wraz z bitami korekcyjnymi zostaje dodana sekwencja synchronizacji 20 bitów.

27. Kodowanie splotowe.

Koder splotowy przyjmuje bity wiadomości seryjnie w sposób ciągły. Działanie kodera można porównać do

działania maszyny o skończonej liczbie stanów, która składa się z sumatorów, multiplekserów i rejestrów przesuwnych.

Stopa kodu r=L/n(L+M)

L- ilość bitów

n(L+M) - długość ciągu wyjściowego

zazwyczaj L »M więc r=l/n wy

Każdą ścieżka łączące wyjście kodera z wejściem można scharakteryzować za pomocą wielomianu generującego g(D)=go+g1D+g2D2+...+gnDn, D - zmienna opóźnienia jednostkowego. Koder splotowy jest opisany przez zbór generujący (g'(D), g2(D),..., gn(D}}.

Właściwości kodera splotowego można przedstawić graficznie za pomocą trzech diagramów: drzewko kodu, drzewko kratowe, diagram stanu.

Jeżeli w bloku mamy parzysta liczbę jedynek to do pozycji bitów kontrolnych wstawiamy zero, jeżeli jest nieparzysta to wstawiamy jeden.

25. Idea kodowania ilorazowego

Kod nazywamy ilorazowym jeżeli spełnione są dwa warunki:

a) wszystkie ciągi kodowe mają jednakową długość N > D+l gdzie D to stopień wielomianu

b) wszystkie wielomiany s(x) sąpodzielne przez wielomiany g(x) czyli s(x)=f(x)*g(x) gdzie f jest stopniem N-D-l a g(x) to wielomian generujący

g(x)=e0+g,x+g2x2+...+gn.1xD~l+xD odpowiada mu ciąg binarny {a}= {gogi, §2, -gn} o długości D+l

Niech G oznacz macierz { s^ * } macierz generująca Macierz ta ma Nx wierszy i N kolumn

". f

jeśli ciągi kodowe mają długość N. Dowolny ciąg kodowy {sl} może być zapisany w postaci {Sj}={xL}*G gdzie L= l,2,...2Nx

Wyznaczanie macierzy generującej G na podstawie wielomianu generującego g(x). Ponieważ x(m) (x)= xm"' oraz g(x) = go + gix + g2x2 + ...+ g^1* zatem s(m)(x) = g(x)*x(m)(x) czyli s(m)(x)=g(x)xm-' MACIERZ

29.ARQ- automatyczne żądanie powtórzeń.

ARQ stosuje się do obrony sygnału przed zakłóceniami w kanałach złożonych.

System ARQ stosuje strategie startu i stopu:

1. Blok danych jest zakodowany w postaci słowa kodu i transmitowany do kanału.

2. Nadajnik stopuje i czeka aż otrzyma potwierdzenie o prawidłowym odbiorze słowa kodu.

Aby uzyskać bezbłędną transmisję danych stosuje się cykliczną kontrole nadmiaru. System ARQ stosuje kanał sprzężenia zwrotnego dla przesyłania żądanej retransmisji danych.

28. Systemy ze sprzężeniem zwrotny informacyjnym i decyzyjnym — właściwości i różnice.

Decyzyjne sprzężenie zwrotne -jest to technika wykorzystywania przechowywanego estymatora poprzedniego symbolu. Z decyzyjnym sprzężeniem zwrotnym stosuje się korektory. Decyzyjny układ sprzężenia zwrotnego czyni korektor układem nieliniowym.

Źródło informacji wysyła litery. W dekoderze każda litera zapisywana jest na 7 pozycjach. Informacja trafia do odbiornika, gdzie jest dekodowana i sprawdza się tam stosunek zer i jedynek (gdy L=7 to 4do3). Jeżeli stosunek nie będzie zachowany to informacja idzie do nadajnika-żądamy powtórzenia błędnego pakietu.

CS1 - prześlij poprzedni pakiet (literę)

CS2 - prześlij następny pakiet (literę)

W kanale mogą wystąpić błędy polegające na zamianie CS1 na CS2 lub odwrotnie. Ten pierwszy to błąd wymazania, a drugi to błąd generacji

Błędy : a) kanał podstawowy:

b. Elementarny

b. Decyzyjny

b) kanał sprzężenia zwrotnego

b.informacji

b.generacji

b.wymuszenia

Technika RADIOWA

Przepływ mocy ![]()

Propagacja Przyziemna

![]()

Powieszchniowa:

Kryterium ![]()

]

Natężęnie ![]()

[V/m]

Tłumienność

Horyzont ![]()

[km]

Ogólna:

Kryterium ![]()

]

Natężęnie ![]()

[V/m]

Tłumienność

Horyzont ![]()

[km]

Przestrzenna:

Kryterium ![]()

]

Natężęnie ![]()

[V/m]

Tłumienność

Horyzont ![]()

[km]

Pozorne wzniesienie anteny:

Polaryzacja pionowa:

![]()

pozioma:

![]()

Propagacja Przestrzenna:

![]()

[m]

Natężęnie ![]()

[V/m]

Przepływ mocy ![]()

Tłumienność ![]()

Rozkłady:

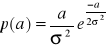

Rayleigha:

a - chwilowa wartość obwiedni

σ^2 - wariancja obwidni

Rozkład jednoparametrowy o stałej względnej głębokości zaników.

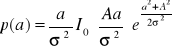

Rozkład Rice`a:

Opisuje sumę sygnału rozproszonego rayleighowskiego z sygnałem zdeterminowanym o ampl. A. Model odwzorowuje fluktuacje szybkie w terenie urozmaiconym przy obecności składowej dochodzącej bezpośrednio bez fluktuacji.(wielogrogowość)

σ^2 - średnia moc składowej rozproszonej

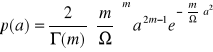

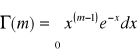

Rozkład Nakagamiego:

Ω=E(A^2) - podwojona moc średnia

m= Ω^2 / Var(a^2)=>1/2

Opisuje szeroką klasę mechanizmów propagacyjnych. Odwrotność parametru m ma sens unormowanej głębokości zaników obwiedni sygnało. m=1>>>rozkład Rayleigha m>∞ brak fluktuacji.

3-30kHz V L f. sonar

30-300kHz L f nawigacja

300-3000kHz M f AM,straż wybrzeża,

3-30MHz H f telegraf telefon, samoloty ze statkami

30-300MHz VH f FM, telewizja, policja taxi

0,3-3 gHz uh f telewizja, kom. satel. ,radiosonda

3-30 GHz super h f mikrofale, radary, komórki

Zasięg zakłóceniowy - odległość od nadajnika do miejsca, w którym odbierany sygnał zakłócający ma docelowy poziom natężenia pola co najmniej p [dB] niższy od poziomu czułościowego odbiornika, dla współczynnika ochronnego p=8dB, a związany jest z odległością od odbiornika stacji innej, która pracuje na tej samej częstotliwości co stacja użyteczna.

Zasięg użytkowy - odległość, przy której można skutecznie prowadzić łączność, czyli musi być takie natężenie, wytwarzające napięcie czułościowe.

Rodzaje propagacji fal:

- fala w wolnej przestrzeni

- fala przyziemna

- fala troposferyczna(załamanie w troposferze)

- fala jonosferyczna

Rodzaje Propagacji Przyziemnej:

- powierzchniowa hm2>>hn*ho

- typu ogólnego hm2≈hn*ho

- przestrzenna hm2<<hn*ho

Zysk energetyczny - iloczyn zysku kierunkowego (w kierunku drugiej anteny w łączu) i sprawność anteny wraz z układami sprzęgającymi i torem zasilającym. PnGn - zastępcza moc promieniowana izotropowo.

Tłumienność międzyantenowa - dotyczy przestrzeni między hipotetycznymi antenami izotropowymi i wyraża straty z powodu rozpraszania energii fal radiowych przestrzeni oraz pochłaniania przez ośrodki propagacji (troposferę sygnałów ziemię).

Typy sygnałów zakłócających (addytywnych):

- szum normalny (gaussowski)

- przebiegi wąskopasmowe, bardzowąskopasmowe, harmoniczne.

- przebiegi pasmowe.

Dyfrakcja - uginanie się fali. Występuje, kiedy na drodze sygnału znajdują się przeszkody terenowe, np. budynki, które uniemożliwiają bezpośrednią transmisję sygnału do anteny odbiorczej z anteny nadawczej. W miarę wzrostu wysokości przesłony pole silnie maleje, tym silniej im fala jest krótsza.

Wielodrogowość - występuje kiedy do kanału radiowego dochodzi fala bezpośrednia i fale odbite. Interferencja tych fal jest najdotkliwiej odczuwalnym z efektów występujących w kanale radiowym. Fala bezpośrednia może mieć amplitudę większą lub mniejszą od fal odbitych. Prawdopodobne są przypadki, w których interferujące fale mają zbliżone amplitudy i dowolnie przesunięte fazy.

Opóźnienie propagacyjne - т=d/c, nadawane sygnały radiowe docierają do miejsca odbioru z określoną, ograniczoną szybkością. Może zmieniać swoją wartość w czasie w wyniku poruszania się stacji ruchomej. Trzeba ją stale kontrolować w celu utrzymania stanu synchronizacji. Opóźnienie to musi być brane pod uwagę szczególnie przy łączności satelitarnej, w każdym cyfrowym systemie radiokomunikacji.

Efekt Dopplera - występuje w systemach radiokomunikacji ruchomej, w których stacja nadawcza i odbiorcza lub jedna z nich może się poruszać. Efekt ten powoduje zmianę częstotliwości sygnału nadawanego w miejscu odbioru, zależną od prędkości poruszania się wspomnianych stacji. Częstotliwość zmienia się o wartość fd, zwaną częstotliwością Dopplera, która może być dodatnia jak i ujemna, co zależy od kąta.

Rozproszenie i tłumienie - jest wynikiem oddziaływania na transmitowany sygnał warstwy atmosfery - troposfery i dotyczy głównie fal UKF. Objawia się ona w wyniku refrakcji (pozytywnie), rozproszenia i tłumienia. Tłumienie zawsze powoduje obniżenie mocy sygnału, natomiast rozproszenie może być korzystne jak i niekorzystne. Wszystkie te zjawiska zależą od warunków atmosferycznych, wysokości i częstotliwości. Są szczególnie istotne dla fal centymetrowych i krótszych.

Refrakcja - energia wypromieniowana przez antenę nadawczą w wyniku ruchu mas powietrza, które mają wpływ na wartość współczynnika załamania, jest rozpraszana w obszarze wzajemnego przenikania się wiązek anteny nadawczej i odbiorczej, a cząstka tej energii rozproszona jest w kierunku anteny odbiorczej. Dzięki temu można odbierać bardzo słabe sygnały. Wyróżniamy refrakcję: ujemną, brak, dodatnią. Dodatnia dzielimy na: słabą, normalną, silną, krytyczną i superrefrakcję.

Minimalna odległość koordynacyjna - suma wielkości zasięgu użytkowego i zakłócającego.

Porównać dipol i izotrop:

Go[dBi]=Go{dBd]+2,15

ERP- effective radiatet power

EIRP- effective izotropic radiatet power

Zasięg anteny izotrowowej jest większy niż anteny dipolowej, ponieważ moc jest kierunkowo promieniowana

Wyszukiwarka

Podobne podstrony:

Raz na jezdnię wlazła gapa, SCENARIUSZE PRZEDSTAWIEŃ, SZTUK - DUŻY WYBÓR, scenariusze przedstawień -

Duży pierścień

73 Duży zbiornik retencyjny

lulajże jezuniu na duży chór SATB

Duży?kolt to nie zaproszenie do gwałtu

egzamin z chemii duży wymiar

Duży mały

Przepływ cieczy przez duży otwór

Sist pytania

ADIT - Pan Wąsik 2012, SCENARIUSZE PRZEDSTAWIEŃ, SZTUK - DUŻY WYBÓR, scenariusze dla dzieci

ADIT Wszystkie smoki o tym wiedzą, SCENARIUSZE PRZEDSTAWIEŃ, SZTUK - DUŻY WYBÓR, scenariusze dla dzi

Obiegi mały i duzy

Ustalony przepływ cieczy przez duży otwór

Mały domek - wiersz do kształtowania pojęć mały - duży i porównywania wielkości, matematyka

SCIAGA MASZYNOZNASTWO Duzy, studia polsl MTA I, maszynoznastwo, ŚCIĄGI

więcej podobnych podstron