Wstęp

Szybki rozwój informatyki w ostatnich latach spowodował, że techniki komputerowe wkroczyły do naszych biur, przedsiębiorstw i szkół. Względy ekonomiczne oraz funkcjonalne przemawiają jednak za tym aby urządzenia peryferyjne takie jak : szybkie drukarki laserowe, plotery, skanery oraz systemy komputerowe łączyć ze sobą w tak zwane sieci komputerowe lokalne lub rozległe i wspólnie wykorzystywać zasoby informacyjne zgromadzone w bazach danych, wspólnie korzystać z urządzeń zewnętrznych.

Łącząc ze sobą różne lub takie same systemy komputerowe możemy wyodrębnić dwa elementy : sprzętowy i softwarowy, które składają się na takie sprzężenie. Zarówno sprzęt jak i oprogramowanie w różnych sieciach są bardzo odmienne od siebie, zatem najpopularniejsze rozwiązania zostaną krótko opisane. Przedstawione tu metody dzielą się na takie, które przyjęły się na rynku i stały się standardami de facto oraz te, które są zalecane przez Międzynarodowy Komitet Normalizacyjny ISO. Aby scharakteryzować najpopularniejsze połączenia sieciowe, wprowadzone zostaną podstawowe pojęcia dotyczące technik transmisji danych, mediów transmisyjnych oraz metod dostępu do sieci.

Z punktu widzenia użytkownika najważniejszą cechą sieci są oferowane przez nią usługi, które umożliwiają efektywne wykorzystanie zasobów sprzętowych, zdalny dostęp do informacji, pracę w trybie terminala wirtualnego itp.

Usługi te zostaną opisane na przykładzie sieci : INTERNET.

I. Idea sieci komputerowej - podstawy działania sieci LAN

Siecią komputerową nazwiemy zbiór wzajemnie ze sobą połączonych komputerów autonomicznych, które potrafią wymieniać między sobą informacje. Przykładem najprostszej sieci są dwa komputery połączone kablem telefonicznym poprzez wyjścia szeregowe RS-232, komunikujące się między sobą za pomocą odpowiedniego programu np. typu KERMIT lub dobrze znanego polecenia LINK znajdującego się w repertuarze funkcji programu Norton Commander.

Łączenie komputerów w sieć jest proste, jeśli odległości między nimi są małe. Stosuje się wówczas specjalnie do tego celu przeznaczone łącza sztywne, po których przesyłane są sygnały cyfrowe, zrozumiałe dla komputerów.

Sprawa staje się bardziej skomplikowana, gdy odległości między komputerami wynoszą setki kilometrów, a liczba połączonych komputerów, które chcą jednocześnie ze sobą wymieniać informacje, rośnie nawet do kilkuset tysięcy.

Biorąc za podstawę cechy sieciowych połączeń (ilość komputerów połączonych, odległości między nimi, rodzaj transmisji itp.) możemy dokonać następującej klasyfikacji sieci :

LAN ( Local Area Network ) - to sieć zawierająca od kilku do kilkudziesięciu komputerów i urządzeń z nimi stowarzyszonych, zgrupowanych na niewielkim obszarze.

MAN ( Metropolitan Area Network ) - miejska sieć komputerowa łącząca małe lokalne sieci w obrębie miasta lub uczelni.

WAN ( Wide Area Network ) - to rozległa sieć komputerowa obejmująca swoim zasięgiem kraje a nawet całe kontynenty. Łączy ona ze sobą szereg sieci lokalnych i metropolitalnych.

Sieci komputerowe, a przede wszystkim sieci LAN rozwinęły się dzięki stosunkowo niskim cenom i ogromnym możliwościom komputerów PC. Prekursorami sieci LAN były systemy wielodostępne pracujące z tak zwanym podziałem czasu. Rozwiązania takie bazowały przede wszystkim na dużych jednostkach centralnych do których dołączone były terminale. Całe przetwarzanie realizowane było na komputerze głównym. Gdy rozwinęły się mikrokomputery, których moc dorównywała mocy dużego komputera, systemy wielodostępne znów zaczęły rozwijać się bazując na systemie wielodostępnym UNIX (Linux). Obecnie alternatywnym rozwiązaniem dla systemów wielodostępnych są sieci LAN, w których każdy komputer może samodzielnie wykonywać pewne funkcje, a całą pracą sieci zawiaduje komputer - serwer. Rozproszenie przetwarzania odciąża komputer główny i w wielu przypadkach jest korzystne dla pracy całej sieci. Coraz częściej różne rozwiązania sieciowe oferują usługi jakościowo dorównujące usługom w systemie wielodostępnym. Możemy tu wymienić :

- dzielenie programów i informacji (danych), które oznacza dostęp do programów i

danych dla wszystkich użytkowników sieci;

- dzielenie zasobów sieciowych ( urządzeń peryferyjnych ), czyli wspólne korzystanie

z drukarek, ploterów, skanerów przez użytkowników sieci;

- pocztę elektroniczną;

- organizację pracy grupowej czyli realizację wspólnych projektów na odległość;

Mówiąc o łączeniu komputerów w sieci musimy jednocześnie zwrócić uwagę na kilka pojawiających się przy tej okazji problemów, a mianowicie :

a. bezpieczeństwo danych w sieci oraz tajność tych danych;

b. poprawność działania stacji roboczych w sieci w związku z rozproszonym

sterowaniem;

c. wpływ standaryzacji sprzętu i oprogramowania na pracę w sieci;

Omówienie zagadnień sieciowych rozpoczniemy od scharakteryzowania podstawowych elementów sieci. Elementami tymi są :

- stacje robocze - komputery;

- złącza, linie przesyłowe ( kabel koncentryczny, skrętka, światłowód, itp.)

- karty sieciowe, wzmacniacze sygnałów;

- urządzenia współpracujące z komputerami czyli zasoby sieciowe takie jak

dyski, drukarki, skanery itp.

- oprogramowanie sieciowe;

O rodzajach składowych sieci będą decydowały różne czynniki takie jak : technika transmisji danych, topologia sieci oraz metody dostępu do sieci. Opiszemy je w następnych trzech podrozdziałach.

II. Techniki transmisji danych

Transmisja danych w sieciach komputerowych różni się od technik stosowanych w sieci telefonicznej. W systemach telefonicznych przesyłany sygnał jest analogowy (dźwięk, obraz) natomiast w sieciach komputerowych mamy do czynienia z przesyłaniem sygnałów cyfrowych. Na wykresie poniżej łatwo zauważyć różnice między tymi rodzajami sygnałów.

|

|

|

|

|

|

Transmisja analogowa Transmisja cyfrowa

Transmisja cyfrowa ma przewagę nad analogową przede wszystkim w przesyłaniu danych między komputerami, gdyż regeneracja oraz kontrola poprawności przekazywanych sygnałów jest dużo łatwiejsza niż w przypadku transmisji analogowej. Jest to bardzo istotne gdyż komputer nie może kontrolować sensu przychodzących sygnałów i eliminować błędnych informacji, zakłóceń i szumów. Poprawność nadchodzących informacji w sieciach komputerowych ma bezwzględny priorytet. Zatem często zachodzi potrzeba wzmacniania jej. Do wzmacniania sygnałów cyfrowych używa się regeneratorów (repeater). Transmisję cyfrową stosuje się wszędzie gdzie to jest możliwe np. w sieciach LAN, natomiast w sieciach MAN i WAN powszechnie stosuje się transmisję analogową. Do zamiany danych cyfrowych wychodzących z komputera, na analogowe oraz przychodzące na cyfrowe, stosuje się urządzenie zwane modemem (modulator-demodulator).

Sygnały w sieciach przesyłane są poprzez zmianę napięcia prądu. Przesyłanie ciągu bitów polega zatem na odpowiedniej zmianie napięcia prądu. Aby taki sygnał był poprawnie odbierany musi być zachowane stałe tempo zmian napięcia. Ta cecha sieci nazwana została szybkością modulacji czyli ilością zmian stanu w przewodzie na 1 sekundę i mierzona jest w bodach.

Aby przesyłane sygnały z urządzenia nadawczego mogły być prawidłowo rozpoznane przez odbiornik, musi być znany czas zmiany napięcia odpowiadający 1 bitowi oraz początek informacji. Realizuje się to poprzez uzgadnianie pracy nadajnika i odbiornika. Wyróżniamy dwa tryby transmisji, które pozwalają na uzgodnienie pracy urządzeń transmisyjnych. Jest to tryb synchroniczny i asynchroniczny. Transmisja asynchroniczna jest tańsza w zastosowaniach choć mniej efektywna. Polega ona na przesyłaniu informacji bajtami czyli ciągami ośmiobitowymi z wyróżnionym bitem startu i stopu. Przykładem transmisji asynchronicznej w PC - tach są porty RS - 232 czyli ( COM1, COM2, ... ). Transmisja synchroniczna jest efektywniejsza od asynchronicznej, gdyż pozwala przesyłać dłuższe paczki informacji.

Mówiąc o parametrach transmisji, należy rozróżniać dwa sposoby przenoszenia sygnałów. Jeden z nich to transmisja w paśmie podstawowym, w której przenoszone są sygnały cyfrowe. Przenoszone sygnały nie ulegają modulacji a cała szerokość pasma przenoszenia ośrodka, który łączy stacje sieci zajęta jest tylko dla tej transmisji. Transmisja w paśmie podstawowym stosowana jest w sieciach LAN. W transmisji szerokopasmowej przenoszone są sygnały analogowe. Przesyłany sygnał nakłada się na podstawowy sygnał nośny ( sygnał podstawowy ulega wówczas modulacji ). Transmisji szerokopasmowej używamy do łączenia sieci MAN i WAN. Ten rodzaj transmisji wymaga łączy o dużym paśmie przenoszenia, np. 80 Ohm kabel koncentryczny.

Dla uzupełnienia tych informacji, należy dodać, że wszystkie przesyłane sygnały są kodowane, zarówno cyfrowe jak i analogowe. Sygnały cyfrowe kodowane są za pomocą kodu Manchester. Polega to na zmianie napięcia w przewodzie w środku przesyłanego bitu. Natomiast kodowanie sygnałów analogowych polega na zmianie charakterystyki fali nośnej. Może to być zmiana amplitudy, częstotliwości lub fazy fali nośnej.

Komunikacja między komputerem, a przewodem często realizowana jest poprzez tzw. Kartę sieciową. Karta sieciowa służy do ustalenia parametrów transmisji oraz przekształcania informacji bitowej na impulsy elektryczne i odwrotnie. Każda karta na ogól ma swój unikalny adres. Niektórym kartom sieciowym takim jak : Token Ring, Ethernet przydzielane są adresy przez specjalną międzynarodową komisję IEEE. Inne rodzaje sieci oraz karty je obsługujące maja adresy sieciowe przydzielane podczas instalacji.

Oprócz karty sieciowej w przesyłaniu informacji biorą bezpośredni udział media transmisyjne. Najczęściej występujące połączenia w sieciach lokalnych to kabel koncentryczny, skrętka ekranowa i światłowód. Media te charakteryzują się różnymi parametrami transmisji, np. :

|

skrętka |

kabel koncentryczny |

światłowód |

maksymalna odl. bez regener. |

10 m |

100 m |

ok. 5 km |

możliwość zakłóceń |

średnia |

niska |

nie ma |

cena |

niska |

umiarkowana |

wysoka |

W praktyce często stosuje się łączenie różnych mediów ze sobą. Sieć szkieletową buduje się w oparciu o kabel koncentryczny lub światłowód, połączenia między poszczególnymi serwerami w sieci LAN realizuje się za pomocą kabli koncentrycznych, a połączenia między terminalami a koncentratorami terminali mogą być wykonane ze skrętki ekranowej.

Zarówno media transmisyjne, ich właściwości jak i sposób komunikacji między poszczególnymi stacjami w sieci zadecydowały o topologii sieci. W sieciach lokalnych wyróżnia się trzy rodzaje topologii : gwiazdę , pierścień oraz magistralę.

Topologia gwiazdy jest najprostszą formą stosowaną do łączenia komputerów w sieci z małą ilością stacji. W takiej konfiguracji wyróżniony jest jeden komputer centralny, który pełni rolę zarządcy sieci. Centralne sterowanie siecią ułatwia zarządzanie siecią i jej zasobami, pozwala w łatwy sposób dołączyć nową stację. Jednak długość kabla stosowanego do łączenia stacji jest stosunkowo dużo większa niż w innych rozwiązaniach. Zwiększa to koszty ponoszone na instalację takiej sieci. Topologię gwiazdy stosuje się często w dużych rozległych sieciach komputerowych, np. ARPANET, ponieważ awaria jednej stacji nie powoduje przerw w pracy stacji innych. Czyli, jest to konfiguracja bezpieczna.

|

|

|

|

PC |

|

|

|

|

|

|

|

|

|

|

|

HUB |

|

|

|

PC |

|

|

|

|

|

|

|

PC |

|

|

|

PC |

|

|

Topologia gwiazdy

Topologia pierścienia jest konfiguracją, w której kabel łączący poszczególne stacje tworzy pętlę. Wszystkie stacje włączone do sieci zajmują się przekazywaniem sygnałów i ich regeneracją. Sygnał przesyłany jest tylko w jednym kierunku. Przesyłane w tego typu sieci dane, pakowane są w pakiety oraz zaopatrywane w adres odbiorcy i wysyłane do wszystkich stacji. Odbierane są przez stację posiadającą właściwy adres. Wszystkie stacje w sieci o topologii pierścienia są równouprawnione, co podnosi jej niezawodność. Inną ważna zaletą takiej sieci jest duża długość kabla w pierścieniu, co pozwala budować sieci na dużym obszarze. Najbardziej znaną siecią o takiej topologii jest TOKEN RING rozwijany i sprzedawany przez firmę IBM.

|

|

|

PC |

|

PC |

|

|

|

|

|

|

|

|

|

PC |

|

|

|

PC |

|

|

|

|

|

|

|

|

|

|

|

PC |

|

PC |

|

Topologia pierścienia

Topologia magistrali łączy poszczególne stacje w sieci przy pomocy jednego liniowego odcinka przewodu - magistrali. Nie ma tu wyróżnionego komputera zajmującego się tylko sterowaniem przepływu informacji. Stacje dołączone są do wspólnego za pomocą specjalnego złącza. Przesyłane dane grupowane są w pakiety i zaopatrywane w adres odbiorcy, a następnie wysyłane do wszystkich użytkowników w sieci. Każdy pakiet trafia pod właściwy adres po sprawdzeniu przez stacje adresu pakietu i adresu własnego. Jednak żadne dwie stacje nie mogą nadawać jednocześnie, co przy dużych konfiguracjach powoduje pewne spowolnienie pracy sieci. Dużą zaletą sieci o takiej topologii jest brak wrażliwości na uszkodzenia, łatwość dołączenia nowej stacji. Typowym przykładem takiej sieci jest ETHERNET.

|

PC |

|

PC |

|

PC |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

PC |

|

PC |

|

|

Topologia magistrali

III. Metody dostępu do sieci

Komputery połączone w sieć lokalną nie tylko odbierają informacje ale również muszą je nadawać. Odbieranie sygnałów przez stację może być zorganizowane dość prosto. A mianowicie. Każda stacja sprawdza czy przesyłany pakiet jest adresowany do niej, jeśli tak, to odczytuje go bit po bicie. Trudniejsza sytuacja występuje wówczas, gdy kilka stacji jednocześnie chce informacje wysłać. Zatem opracowane zostały takie metody dostępu do sieci, które pozwoliłyby każdej stacji bezkolizyjnie wysłać informacje. Ogólnie wśród metod możemy wyróżnić takie z kontrolą dostępu i bez kontroli.

Kontrola dostępu do sieci może być :

- losowa ( Collision Detect ), polegająca na sprawdzeniu czy w danej chwili nikt w sieci

nie nadaje;

- rozproszona ( Collision Avoid ), polegająca na przekazywaniu uprawnienia do

nadawania. W danej chwili może nadawać tylko jedna stacja;

- scentralizowana, polegająca na kontroli działania sieci przez jedną wyróżnioną stację

i przyznawaniu uprawnień do nadawania;

Wszystkie powszechne znane i stosowane metody dostępu do sieci wykorzystują wymienione wyżej techniki kontroli.

Najbardziej znane techniki kontroli to :

- CSMA zapewniająca równouprawnienie wszystkim użytkownikom. Wszystkie stacje nasłuchują czy w sieci nie znajduje się sygnał i wszystkie stacje mają równe prawo nadawania. Przed konfliktem transmisji zapobiega się stosując metodę z wykrywaniem kolizji, czyli CSMA/CD lub unikaniem kolizji to jest CSMA/AD. Metodę CSMA/CD i CSMA/AD stosuje się w sieciach o topologii magistrali lub drzewa.

- przesyłanie znacznika stosuje się przede wszystkim w sieciach o topologii pierścienia lub magistrali. Charakterystyczną cechą tej metody jest obecność stale krążącej w sieci ramki zwanej znacznikiem ( token ). Uprawnienia do nadawania ma tylko ta stacja, która otrzymała token. Nie jest to metoda tak efektywna jak CSMA, gdyż stacje czekają na nadejście znacznika. Technika ta jest jednak wykorzystywana w sieci IBM Token Ring. W sieci o topologii magistrali, technika przesyłania znacznika działa podobnie jak w pierścieniu. Różnica wynika tylko z uporządkowania stacji. Uporządkowanie to można zdefiniować tak, aby powstał logiczny pierścień.

- przepytywanie jest najprostszą metodą dostępu. Polega ona na ciągłym sprawdzaniu przez stację centralną, czy któraś ze stacji nie potrzebuje przesłać informacji. Gdy stacja, taką wiadomość chce przesłać, przekazuje ja do stacji centralnej, a stacja centralna przesyła tę informację do adresata. Jest to bardzo wolna metoda dostępu jednak ze względu na łatwość implementacji często jest stosowana w małych sieciach lokalnych.

- wtrącanie rejestru jest metodą stosowaną w sieciach o topologii pierścienia. Każda stacja posiada rejestr przesuwny o długości maksymalnej ramki przesyłanej w sieci. Istnieje też bufor nadawczy służący do umieszczania tych ramek, które mają być wysyłane. Dane z sieci pobrane zostają do rejestru przesuwnego bit po bicie aż do chwili zdekodowania adresu. Jeżeli adres jest adresem tej samej stacji to usuwane są bity z rejestru przesuwnego i dalsza informacja odczytywana jest bezpośrednio z sieci. Jeżeli natomiast wiadomość nie jest przeznaczona dla niej to ramka jest retransmitowana dalej. Każda stacja w tej metodzie jest regeneratorem. Metoda ta jest dość efektywna choć nie uzyskała standaryzacji.

- pierścień szczelinowy ( slotted ring ) jest bardzo podobna do metody przesyłania znacznika. W sieci stale krąży ramka której zawartość zmienia się. Stacja odbierająca pustą ramkę ma prawo wysłać wiadomość. Gdy ramka trafi do odbiorcy, ten odczytuje komunikat i może dopisać do ramki potwierdzenie odbioru wiadomości. Gdy ramka wróci do nadawcy, jest opróżniana i retransmitowana. Tak przesyłana ramka spełnia rolę pustej szczeliny. Ze względu na duże ograniczenie w długości ramki oraz konieczność dzielenia informacji na małe porcje, metoda nie uzyskała większego powodzenia.

IV. Model odniesienia ISO/OSI

Rozwijające się na początku lat 70 - tych metody łączenia komputerów wprowadzane przez różnych producentów sprzętu i oprogramowania nie miały ze sobą nic wspólnego. Firmy produkujące sprzęt konkurowały ze sobą a rozwiązania przez nie stosowane były chronione patentami. Stopień komplikacji łączenia różnych sieci komputerowych stał się tak duży, że zaistniała potrzeba opracowania pewnego standardu, który pozwoliłby na łączenie ze sobą różnych systemów komputerowych bez względu na to, na jakich platformach sprzętowych będą działały. W 1978r. Międzynarodowa Organizacja Standaryzacyjna ISO podjęła się opracowania modelu systemów otwartych OSI ( Open Sysytem Interconnection ), które dawałyby nadzieję na prosty sposób łączenia ze sobą systemów od różnych producentów sprzętu i oprogramowania.

Podstawowe pojęcia modelu odniesienia

Organizacja standaryzacyjna ISO podjęła się opracowania jednego modelowego zbioru pojęć, zasad i rozwiązań, które umożliwiłyby wzajemną komunikację zgodnych z zaleceniami produktów. Model odniesienia ISO 7498 - to baza pojęciowa dla systemów otwartych. W 1984 roku

Sysytem otwarty to taki, który jest zbudowany zgodnie z tą normą i jest zdolny do wymiany informacji z innymi systemami otwartymi.

System otwarty został podzielony hierarchicznie na 7 - podsystemów (warstw ).

Elementami aktywnymi w każdej warstwie są obiekty. Obiekty z tej samej warstwy nazywamy partnerami. Każda warstwa może świadczyć usługi komunikacyjne, tzn. ściśle określone działania na rzecz obiektów warstwy wyższej. Zasady współdziałania N obiektów z N - tej warstwy przy realizacji określonych funkcji łącznie z formatami wymienionych informacji określa N-protokół. Podstawową ideę warstwowej architektury logicznej ujętej w modelu odniesienia ISO można scharakteryzować następująco :

N-partnerów realizując zgodnie z N-protokołem przy użyciu (N-1)-usług pewne funkcje, jest w stanie zaoferować (N + 1)-partnerom z warstwy wyższej czyli (N+1)-szej,

N - usługi bogatsze od ( N - 1 ) - usług.

W szczególności najwyższa warstwa udostępnia procesom użytkowym komplet usług komunikacyjnych niezbędnych do rozproszonego przetwarzania zadań użytkowych.

W warstwie N jest przy tym znany repertuar usług warstwy ( N -1)-szej, ale nie jest znany sposób ich realizacji. Oznacza to że protokoły w tej warstwie mogą być zmieniane.

Warstwowa architektura logiczna

Procesy System A System B System C

użytkowe Proces A Proces B Proces C

Warstwa najwyższa |

|

VII warstwa |

|

w. aplikacji |

|

|

. |

|

VI warstwa |

|

w. prezentacji |

|

|

|

|

V warstwa |

|

w. sesji |

|

|

. |

|

IV warstwa |

|

w. transportowa |

|

|

N + 1 - warstwa |

|

III warstwa |

|

w. sieciowa |

|

|

N - warstwa |

|

II warstwa |

|

w. liniowa |

|

|

N - 1 - warstwa |

|

I warstwa |

|

w. fizyczna |

|

|

Bity bity

-------------------------------------------------------

nośnik sygnału

Warstwy w modelu odniesienia ISO/OSI i ich funkcje

Ostatecznie w modelu odniesienia określono 7 warstw :

Warstwa fizyczna ( physical layer ) - określa fizyczny sposób przesyłania informacji i umożliwia przesyłanie pojedynczych bitów między dwoma lub wieloma stacjami sprzężonymi bezpośrednio łączem. Jednostką usług oraz jednostką protokołu jest bit. W tej warstwie określane są parametry urządzeń przenoszących sygnał transmitujący dane (np.poziomy napięć, ilość styków na złączach itp.)

Warstwa liniowa ( link layer ) - zapewnia prawidłową transmisję między stacjami końcowymi albo węzłami sprzężonymi łączem fizycznym. Jest to najniższa warstwa, która realizuje transmisję ramek czyli sekwencji bitów o określonej strukturze i jawnie określonym początku i końcu. Protokoły tej warstwy dobierane są do rodzaju łączy. Najczęściej stosowane protokoły to HDLC i Bisynhronous oraz Ethernet, Token Ring i Arcnet.

Warstwa sieciowa ( network layer ) - zadaniem tej warstwy jest wybór odpowiedniej drogi transmisji ( routing ) danych oraz odpowiedniego zaadresowania danych. Droga może prowadzić przez bardzo zróżnicowane łącza o różnych charakterystykach. Warstwa ta izoluje protokoły warstw wyższych od szczegółów związanych z łączami.

Warstwa transportowa ( transport layer ) - warstwa ta zapewnia bezbłędną transmisję danych z wymaganymi charakterystykami takimi jak przepustowość, stopa błędów, opóźnienie transmisyjne oraz gwarantuje że dane wysłane, dotrą do odbiorcy w takiej samej postaci w jakiej zostały nadane.

Warstwa sesji ( session layer ) - rozszerza usługi warstwy transportowej o środki umożliwiające synchronizację dialogu i zarządzanie wymianą danych. Zapewnia połączenie logiczne i czasami grupuje wiadomości.

Warstwa prezentacji ( prezentation layer ) - zapewnia przekształcenie używanej w poszczególnych stacjach postaci informacji na postać jednorodną. Przekształcenie dotyczy wyłącznie syntaktyki informacji. W warstwie tej zachodzi wymiana między kodami ASCII a EBCDIC, emulacja terminali, szyfrowanie i kompresja danych, itp.

Warstwa zastosowań ( application layer ) - jest warstwą najwyższą, oferującą całość usług komunikacyjnych procesom użytkowym. Na tym poziomie następuje zarządzanie bazami danych, poczta elektroniczna, komendy systemu operacyjnego, itp.

Podstawowe zadania tej warstwy to :

- transmisja plików oraz działania na plikach zdalnych;

- dostęp i działanie na bazach zdalnych;

- praca procesu użytkowego jako terminala zdalnego komputera;

- zarządzanie transmisją oraz wykonywanie zadań obliczeniowych;

( 7 ) warstwa zastosowań |

|

|

|

|

( 6 ) warstwa prezentacji |

|

|

|

|

( 5 ) warstwa sesji |

|

|

strumień

|

|

( 4 ) warstwa transportowa |

|

|

komunikaty z korekcją. błędów |

|

( 3 ) warstwa sieciowa |

|

|

komunikat |

|

( 2 ) warstwa łącza |

|

|

ramka |

|

fizyczna |

|

|

bit |

|

|

|

|

|

|

|

|

|

kabel |

|

Rys 2. Schemat idei warstw sieciowych

Przepływem informacji między warstwami w modelu OSI rządzą 3 reguły :

- każda warstwa dostarcza pewien zestaw funkcji warstwie wyższej;

- każda warstwa wykorzystuje tylko mechanizmy dostarczone przez warstwę niższą;

- każda warstwa ma określony ściśle sposób komunikacji, czyli „ protokół warstwy ”;

Przykłady sieci LAN

Realizacja modelu ISO/OSI a realizowane standardy

W praktyce często spotykamy się z powszechnie przyjętymi i znanymi standardami sieci, które nie są zgodne w pełni z modelem ISO/OSI. Jednak fakt ich ogromnej popularności gwarantuje stabilność takiego rozwiązania. Przykładem takiego standardu jest np. TCP/IP, NetWare Novell, NetBIOS.

2.1. TCP/IP

Największym uznaniem i popularnością cieszy się rodzina protokołów znanych pod nazwą TCP/IP utworzonych dla sieci ARPANET. Protokoły te, powstawały na bazie doświadczeń i kolejnych przeobrażeń, zatem charakteryzują się prostotą realizacji. Zostały one włączone jako standard do systemu UNIX 4.3 BSD i stały się podstawowym narzędziem do tworzenia sieci lokalnych pracujących pod kontrolą systemu UNIX i łączenia tych sieci w sieci rozległe.

IP - ( Internet Protocol ) wraz z ICMP ( Internet Control Message Protocol ) są usługami warstwy sieciowej. IP jest protokołem, który dopuszcza różne warianty wybierania tras ( routing na podstawie tablic, zadanej trasy lub częściowe określenie trasy ). Dopuszcza on również fragmentację ramek. Każda ramka pierwotna ma 16 - bitowy identyfikator i długość nie przekraczającą 65535 oktetów. Kompletowanie ramki z poszczególnych fragmentów odbywa się w stacji docelowej.

ICMP - ( Internet Control Message Protocol ) jest protokołem pomocniczym umożliwiającym zmianę trasy, informowanie o trudnościach w przesyłaniu ramki, itp.

TCP - ( Transmission Control Protocol ) oraz UDP - ( User Datagram Protocol ) realizują usługi warstwy transportowej. TCP realizuje wymianę informacji między punktami udostępniania usług transportowych. Wszystkie protokoły TCP/IP mają datagramową naturę. Długość datagramu jest zmienna ale ograniczona z góry. Istnieje również możliwość fragmentacji datagramów, a zatem łatwość dostosowania się do zmiennej długości pakietów w różnego typu sieciach.

Rodzina protokołów XNS ( NetWare Novell )

Również bardzo popularną siecią jest NetWare firmy Novell jako sieć lokalna LAN dla komputerów IBM PC pracujących pod kontrolą systemu DOS. Protokołem komunikacyjnym jest tu IPX/SPX, który jest implementacją protokołów XNS.

IPX ( IDP ) jest protokołem warstwy 3 sieciowej. Protokół ten charakteryzuje się trójstopniowym adresowaniem : 4 bajty - sieć jednostkowa, 6 bajtów - stacje w sieci ( host ), 2 bajty - punkt udostępniania usług ( socket ). Ramki w tym protokole mają ograniczoną długość ( 576 okt ), ale nie dopuszcza się ich fragmentacji. Aktualizacja tablic wyboru tras realizowana jest poprzez dodatkowy protokół tzw. RIP ( Routing Information Protocol ). Inne pomocnicze protokoły informują o wystąpieniu błędów i ich przyczynie, testują sprawność odbiorcy informacji.

SPX ( SPP ) obsługuje warstwę transportową i jest protokołem połączeniowym. Informacje przekazywane są w postaci ciągu bajtów rozdzielonych znacznikami ( podział na wiadomości ) lub ciągu ramek. Wersja 3.11 protokołów sieci NetWare Novell posiada mechanizmy pozwalające na współpracę z sieciami opartymi na protokole TCP/IP.

NetBIOS

Innym znanym standardem jest NetBIOS - sieciowy system operacyjny, który jednak nie jest tak popularny jak dwa poprzednie rozwiązania. NetBIOS jest łączem między systemem operacyjnym a siecią LAN, przy czym swą niezależność od systemu operacyjnego uzyskuje poprzez przekazywanie wskaźnika do NCB - ( Network Control Block ), którego format jest ściśle określony. NCB jest używany do przekazywania informacji między systemem operacyjnym a siecią w obydwie strony za pośrednictwem NetBIOS-u.

DECNET

Jeszcze innym standardem jest sieć DECNET, łącząca komputery VAX, działające pod systemem VMS. W warstwach najniższych 1, 2 bazuje ona na ETHERNECIE, w warstwach wyższych na protokole LAT. Posiada siedmio-warstwową strukturę protokołów podobnie jak ISO.

SNA

SNA była jedną z najstarszych sieci opartych na dużych komputerach centralnych. Był to pierwszy model sieci, który realizował zalecenia ISO i podział funkcji sieciowych na siedem warstw. Rozdzielone zostały przede wszystkim funkcje warstw 1-3 od funkcji warstw wyższych. Przykładem sieci opartej w dużej mierze na komputerach IBM z systemem VM/SP, oraz komputerach VAX z systemem VMS, jest heterogeniczna sieć EARN/Bitnet ( sieć heterogeniczna znaczy niejednorodna, łącząca komputery o różnych architekturach ).

Pierwsze 4 wymienione tu sieci bazują na podobnych lub takich samych standardach w dwóch pierwszych warstwach : fizycznej i liniowej.

Są to :

- Ethernet określony jako IEEE 802.3

- Token Bus IEEE 802.4

- Token Ring IEEE 802.5

- FDDI IEEE 802.7

- CDDI IEEE 802.8

Standardy te określają rodzaj i parametry łącza po którym przesyłane będą dane.

Zestawienie protokołów w 4 pierwszych warstwach wygląda następująco :

Architektura warstw |

I B M |

I S O |

X N S |

D o D ( TCP/IP ) |

Protokoły warstwy transportowej |

N E T |

ISO 8073

ISO 8602 |

Seqenced Pack. Protocol Packed Protocol |

Transmission Control Protocol User Datagram Protocol |

Protokoły warstwy sieciowej |

B I |

ISO 9542 |

Routing Inform. Protocol, Error Protocol Echo Protocol |

Internet Protocol and Message Control Protocol |

Protokoły warstwy sieciowej |

O S |

ISO 8473 |

Internet Datagram Protocol |

Internet Protocol |

Warstwa liniowa |

IEEE 8802.4 |

IEEE 8802.5 |

ISO/OSI |

|||

IEEE 8802.3 ( CSMA/CD ) |

Token Bus |

Token Ring |

HDLC |

|||

802.2 Ethernet 10Base5

THICK |

Ethernet 10Base2

THIN |

Ethernet 10Broad36

Broadband |

STARLAN 10Base5

THICK |

CATV 10Base5

10Broad36 |

10BaseT

10Broad36 |

10Base5 10BaseT 10BaseF |

Warstwa fizyczna |

||||||

Architektura niektórych sieci w warstwach 1-4

Przedstawiony powyżej schemat pokazuje kolejne warstwy od 1 do 4 z uwzględnieniem podwarstw oraz media transmisyjne, metody dostępu i protokoły stosowane w poszczególnych warstwach. Tabela dotycząca warstwy fizycznej i łącza danych, przedstawia stosowane rozwiązania w najniższych warstwach. Stanowią one wzbogaconą wersję modelu OSI tj. protokołu HDLC o inne standardy opisane przez komitet IEEE.

Wyjaśnienia :

10Base5 to Ethernet na kablu koncentrycznym grubym, tzw. Thick Ethernet

10Base2 to Ethernet na kablu koncentrycznym cienkim, tzw. Thin Ethernet

10BaseT to Ethernet na skrętce nieekranowanej UTP

10BaseF to Ethernet na włóknie światłowodowym

10Broad36 to kabel koncentryczny z transmisją szerokopasmową

( wszystkie poprzednie dotyczyły transmisji w paśmie podstawowym )

Sposoby włączania komputerów do sieci lokalnych i łączenie ze sobą różnych sieci

Omawiając sieci lokalne należy wspomnieć o metodach włączania komputerów do sieci lokalnych LAN. Można to zrobić na kilka sposobów w zależności od rodzaju sieci pod warunkiem, że są to komputery o takiej samej architekturze. Są to następujące sposoby :

- przy użyciu specjalizowanej karty sieciowej, np. Ethernet, Arcnet, itp.

- przy użyciu standardowych portów transmisji szeregowej RS-232C lub RS-449 i V24

- przy użyciu portu transmisji równoległej Centronics

Oprócz wymienionych wyżej 3 sposobów, często stosuje się też tzw. koncentratory terminali wyposażone w adaptery sieci LAN oraz adaptery typowych łączy szeregowych lub równoległych. Wówczas komputer macierzysty na ogół musi być wyposażony w dodatkowe drivery takich adapterów lub koncentratorów, itp.

Jeżeli komputery są o różnych architekturach i pracują pod różnymi systemami operacyjnymi możemy również łączyć je ze sobą. Jednak w tym celu musimy użyć tzw. sprzęgu międzysieciowego. Jest to urządzenie wyposażone w odpowiednią kartę sieciową oraz oprogramowanie realizujące konwersję protokołów w odpowiedniej warstwie.

Znane są trzy rodzaje sprzęgów międzysieciowych :

Bridge - mostek - łączy sieci jednakowe w warstwie 2 liniowej. Pozwala na przesyłanie ramek pomiędzy sieciami i jednocześnie pełni rolę filtru. Ponieważ 2 warstwa dzieli się na 2 podwarstwy LLC i MAC a Bridge operuje tylko w podwarstwie fizycznej MAC, zatem jest przezroczysty dla wszystkich protokołów sieciowych obejmujących podwarstwę LLC i warstwy wyższe.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

( 3 ) |

|

|

bridge |

|

|

( 3 ) |

|

|

|

|

|

|

( 2 ) |

|

|

|

|

|

|

( 1 ) |

Router - bramka - łączy sieci na wyższym poziomie niż Bridge, czyli w warstwie sieciowej. Sieci mogą być różnie realizowane w warstwach niższych, ale tak samo w warstwach wyższych. Router oprócz funkcji łączącej sieci i separującej pakiety, spełnia zadanie wyboru trasy. Na ogół wymaga on najpierw skonfigurowania a potem ciągłej obsługi.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

( 3 ) |

|

|

router |

|

|

( 3 ) |

( 2 ) |

|

|

|

|

|

( 2 ) |

( 1 ) |

|

|

|

|

|

( 1 ) |

Gateway - śluza - jest inteligentnym urządzeniem umożliwiającym łączenie sieci o różnych architekturach logicznych we wszystkich warstwach. Gateway zapewnia więc konwersję protokołów np. TCP/IP X.25 lub w drugą stronę. Gateway może być kartą zainstalowaną w PC lub w przypadku wieloprotokołowości może być samodzielnym modułem komputerowym.

|

|

|

gateway |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

( 3 ) |

|

|

|

|

|

( 3 ) |

( 2 ) |

|

|

|

|

|

( 2 ) |

|

|

|

|

|

|

( 1 ) |

Usługi sieciowe w wyższych warstwach modelu ISO/OSI

Funkcje przypisane przez ISO/OSI wyższym warstwom komunikacyjnym tj. warstwie sesji i prezentacji, są bardzo często włączane w konkretnych rozwiązaniach systemu otwartego do oprogramowania realizującego usługi sieciowe. Trudno jest je wyodrębnić jako samodzielne funkcje, zatem w wielu przypadkach użytkownik nie może z nich bezpośrednio skorzystać. Usługi warstwy sesji definiuje norma ISO 8326 i 8327. Wyróżniono spośród nich usługi obowiązkowe, które muszą wystąpić w każdej implementacji oraz muszą być dostępne w ramach nawiązanego połączenia. W rezultacie użytkownicy mogą nawiązać dialog lub zainicjować większy fragment sesji zwany działaniem ( activity ). Każde działanie może być zawieszone i wznowione. Koordynacja działań partnerów w trakcie trwania sesji musi odbywać się w trybie połączeniowym.

Warstwa prezentacji zawiera dokładne odpowiedniki wszystkich elementarnych operacji występujących w warstwie sesji, ponieważ zmienia ona jedynie postać przekazywanej informacji. Najpopularniejszym rozwiązaniem jest składnia wzorowana na zaleceniach CCITT X.409. Składnia ta nie będzie tutaj omawiana. Nowsze rozwiązania przewidują bogatszy asortyment znaków w warstwie prezentacji. Opisują to protokoły X.400 i X.500, które dopuszczają przesyłanie obrazów graficznych i bogatych zestawów znaków narodowych.

Dla użytkownika komputera, który jest dołączony do sieci najistotniejsze są usługi sieciowe, umożliwiające mu wysyłanie poczty elektronicznej oraz przesyłanie i pobieranie danych z odległych komputerów.

Spośród usług sieciowych oferowanych przez różne implementacje sieci, możemy wyodrębnić kilka podstawowych.

Są to :

- dostęp do zdalnej informacji

- zdalny dostęp do dysków

- dostęp do systemu plików

- przesyłanie plików

- zdalny dostęp do baz danych

- praca w trybie zdalnego terminala wirtualnego

- poczta elektroniczna

- zdalny dostęp do zasobów sieciowych, np. drukarek, ploterów

W zależności od rodzaju sieci, usługi te różnie mogą być realizowane. Tutaj omówione zostaną usługi w sieci INTERNET, czyli usługi rodziny protokołów TCP/IP i ich realizacja w systemie Unix oraz Windows.

TCP/IP

Z rodziną protokołów TCP/IP związana jest cała grupa usług począwszy od poczty elektronicznej ( mail ) umożliwiającej przesyłanie krótkich plików tekstowych, nawiązania łączności interakcyjnie ( talk, write ), aż do możliwości przesyłania dużych plików tekstowych i binarnych ( ftp ) i pracy w trybie terminala wirtualnego ( telnet ) oraz inne ( finger, ping ). Adresy w sieci Internet są 32 - dwu bitowe i mają ustaloną strukturę postaci :

a.b

część a określa adres podsieci natomiast, część b określa numer komputera w tej podsieci.

Długości części adresowych a i b są zmienne i w zależności od wielkości podsieci lokalnych i ilości komputerów w takich sieciach, mogą być dłuższe lub krótsze.

Poniższa tabelka przedstawia sposób podziału adresu na część a i b.

bity ilość Klasa adres adres ilość ilość |

początk. adresów podsieci podsieci komputera sieci komp. |

0 1-126 A a b.c.d 126 16777214

10 128-191 B a.b c.d 16384 65534

110 192-223 C a.b.c d 2097152 254

111 224-254 adresy grupowe (multicasting)

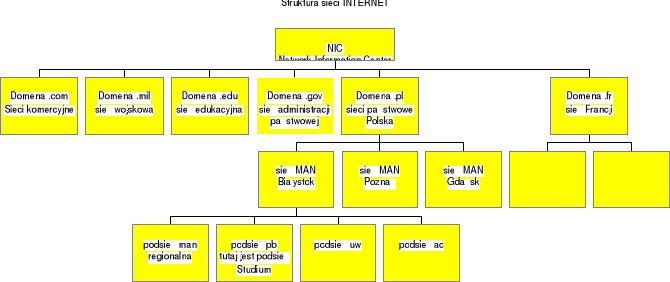

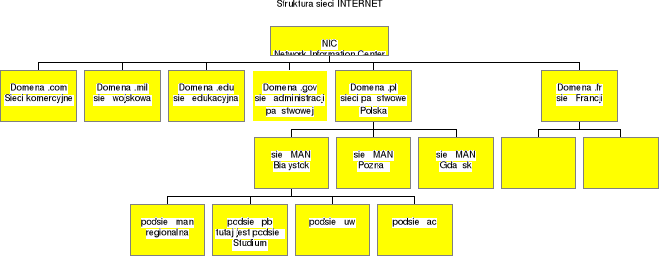

Adresy w sieci INTERNET przyznawane są przez organizację międzynarodową NIC, a dokładnie jej przedstawicielstwa dla poszczególnych kontynentów.

Aby adresy nie powtarzały się w sieci (spowoduje to kolizję w sieci i wyłączy komputery o tych samych adresach) przydzielane są pule adresów dla administratorów regionalnych podsieci. Administratorzy mogą wówczas przydzielać adresy w swoich podsieciach.

Adresy dzielą się na trzy klasy w zależności od wielkości podsieci w danym regionie.

Adresy klasy A przyznawane są bardzo dużym podsieciom. Część pierwsza czyli adres sieci jest krótki i może być zapisany na 8 bitach, przy czym pierwszy bit 0 określa klasę adresów A. Drugi człon adresu wyznacza adres komputera w tej podsieci i zapisany może być na 24 bitach.

Adresy klasy B przyznawane są średnim sieciom. Część pierwsza adresu zajmuje 14 bitów na adres podsieci i dwa bity podsieci klasy B. Część druga zajmuje 16 bitów i określa adres komputera w tej podsieci.

Adresy klasy C przyznawane są małym podsieciom lokalnym, których jednak może być bardzo dużo. Część pierwsza adresu zajmuje 21 bitów na adres podsieci i trzy bity podsieci klasy C. Część druga zajmuje 8 bitów i określa adres komputera w podsieci.

Adres komputera o nazwie siwzib w Studium Informatyki PB jest następujący :

siwzib.pb.bialystok.pl a numeryczny 212.33.65.25

212.33.65 - jest adresem podsieci a 25 jest numerem komputera siwzib w tej podsieci

Użytkownicy korzystający z kont na tym komputerze będą posiadali adresy pocztowe postaci :

konto@siwzib.pb.bialystok.pl

FTP

FTP jest protokołem umożliwiającym przesyłanie plików między dwoma komputerami pracującymi w sieci lokalnej lub sieci rozległej. Interfejsem użytkownika do protokołu FTP jest komenda wbudowana systemu UNIX - ftp, która nawiązuje połączenie z serverem FTP na obcym komputerze oraz przechodzi w tryb interpretacji komend FTP-klienta. Aby jednak nawiązać połączenie z obcym komputerem, użytkownik musi podać swoje konto i hasło. Na ogół jest to konto o nazwie ftp lub anonymous a hasłem, własny adres sieciowy.

Przykładowe nawiązanie połączenia w systemie UNIX:

ftp ftp.symantec.com

odpowiedź wygląda następująco :

connected to ftp.symantec.com

Name : ftp lub anonymous

Password : własny adres pocztowy

Gdy zobaczymy zachętę : ftp> to znaczy, że systemy nawiązały połączenie, a użytkownik może przystąpić do przesyłania plików oraz wykonywania innych komend udostępnionych w ramach FTP.

Przesyłanie plików realizowane jest za pomocą komend :

get nazwa_pliku - powoduje transmisję pliku ze zdalnego katalog do katalogu lokalnego;

put nazwa_pliku - powoduje transmisję pliku z lokalnego katalogu do katalogu zdalnego;

mget nazwy_plików - działa tak samo jak get z tym, że transmisja dotyczy wielu plików;

mput nazwy_plików - działa tak samo jak put ale transmisja dotyczy wielu plików;

send lokalny_plik - przesyła lokalny plik do zdalnego katalogu;

append lokalny_plik - dodaje lokalny plik do plików na obecnej maszynie;

Pliki te mogą być transmitowane w trybie ASCII lub binarnie. Standardowo przyjmowany jest tryb ASCII. Jest to poprawny tryb dla plików tekstowych w których 8-y bit nie ma znaczenia. W przypadku plików binarnych musimy zmienić tryb transmisji na binarny. Realizujemy to komendą : type ascii/binary. O rodzaju trybu transmisji oraz innych parametrach dowiadujemy się wydając polecenie status.

Aby komputer sygnalizował nas o zrealizowanej transmisji możemy włączyć sygnał dźwiękowy komendą bell lub wyłączyć.

Oprócz wymienionych komend udostępnione zostały użytkownikowi inne pomocnicze komendy takie jak :

ls -l lub dir, które wyświetlają bieżącą zawartość zdalnego katalogu;

cd katalog- zmień katalog zdalny;

lcd katalog - zmień katalog lokalny

pwd - podaj pełną ścieżkę bieżącego katalogu;

mkdir nazwa_kat - utwórz katalog na obcej maszynie;

rmdir nazwa_kat - usuń katalog na obcej maszynie;

mdelete nazwy_plików - usuń pliki na obcej maszynie;

rename from stara_nazwa to nowa_nazwa - powoduje zmianę nazwy pliku;

Po zakończeniu transmisji możemy zakończyć pracę z ftp i powrócić do systemu operacyjnego komendami : bye i quit lub wrócić do interpretatora komend FTP komendami close i disconnect.

W systemie Windows95 usługa ta realizowana jest podobnie w oknie poleceń DOS.

Możemy jednak zainstalować graficznego klienta ftp ( np. cuteftp, wsftp ), który umożliwi nam pracę w trybie graficznym. Kopiowanie plików może być wówczas realizowane metodą przeciągania.

TELNET

Telnet jest głównym protokołem internetu pozwalającym na tworzenie połączeń między maszynami.

Jest on bogatszy niż FTP, gdyż umożliwia użytkownikowi :

- pracę w trybie terminala wirtualnego na odległej maszynie;

- zdalne uruchamianie zadań na komputerach o dużej mocy obliczeniowej;

- dostęp do zdalnych katalogów;

- przeszukiwanie baz danych w trybie on-line;

Aby nawiązać połączenie piszemy :

telnet adres_host_komputera [port]

Po zgłoszeniu się obcego komputera musimy podać konto użytkownika i hasło. W przypadku usługi telnet jest to najczęściej konto o nazwie guest ( gość ) i takie samo hasło. Czasami konto jest bez hasła lub hasło jest nazwą bazy danych dostępnej na zdalnym komputerze.

Podobnie jak FTP protokół TELNET obsługiwany jest przez interakcyjny program telnet. Komenda open nazwa_host_komp - nawiązuje połączenie między komputerami.

Komendy close i quit kończą sesję Telnetu.

Dodatkowymi komendami telnetu są :

z - uśpij telnet

status - pokazuje tryb pracy protokołu

Pozostałe komendy dotyczą możliwości wysłania lub ustawienia sekwencji znaków specjalnych. Telnet jest najczęściej używany do łączenia się w trybie wirtualnego terminala z odległym hostem i przeszukiwanie publicznie dostępnych baz bibliotecznych oraz katalogów,

uruchamiania własnych programów , gromadzenia własnych zasobów itd.

Oto przykłady niektórych adresów :

telnet siwzib.pb.bialystok.pl

telnet studium.pb.bialystok.pl

Poczta elektroniczna, czyli e-mail

Poczta elektroniczna jest bardzo starą i popularną usługą systemu operacyjnego UNIX,

działającą w sieciach rozległych i lokalnych. Służy ona przede wszystkim do przesyłania plików

tekstowych między użytkownikami.

Usługa ta standardowo ma dwie postaci :

mail - służy do odczytywania poczty;

mail użytk@host - służy do wysyłania listów;

ad. 1. mail używa się do odbierania przesyłek przychodzących;

System odpowie no mail lub wyświetli zawartość pierwszego listu. Następne przesyłki odczytamy naciskając ENTER. Podczas odczytywania poczty elektronicznej dostępne są następujące polecenia, które wydajemy pisząc je po znaku ? :

# podaj numer bieżącego komunikatu

n lub + pokaż następną przesyłkę

- pokaż poprzednią przesyłkę

d lub d n usuwa przesyłkę bieżącą lub n-tą

dg usuwa przesyłkę bieżącą i kończy pracę z mail

u [ n ] zaniechaj usuwania przesyłki n-tej

a odczytaj przesyłki dostarczone podczas sesji

h wyświetl okno z nagłówkami przesyłek

h n wyświetl okno z nagłówkami do n-tej przesyłki

h a wyświetl nagłówki wszystkich przesyłek

h d wyświetl nagłówki wszystkich przesyłek

m [ adresat ] nadanie bieżącej przesyłki do wskazanego adresata

s [ plik ] zapisz przesyłkę w pliku ( domyślnie mbox ) i usuń ze skrzynki pocztowej

w [ plik ] zapisz przesyłkę do pliku ale bez nagłówka i usuń

r odpowiedz nadawcy bieżącego listu i usuń przesyłkę ze skrzynki

r [ users ] odpowiedz nadawcy bieżącego listu i innym ( users ) i usuń przesyłkę ze

skrzynki

p drukuj list na drukarce lub zapisz go jeśli jest plikiem binarnym

u [ n ] anuluj polecenie usunięcia przesyłki n-tej

q lub ctrl-d zakończenie przeglądania przesyłek i wyjście z mail

x wyjście z mail bez zmiany zawartości skrzynki pocztowej

? pokaż wszystkie komendy

ad. 2. Jeśli chcemy nadać przesyłkę do adresata, musimy znać jego adres, czyli nazwę konta ( userid ) oraz nazwę ( host ) komputera na którym ma założone konto ( userid ).

mail [ -tw ] [ -m Typ listu ] userid@host_komp

Powyższa komenda wprowadza nas w tryb edycji edytora umożliwiającego napisanie listu. Najczęściej jest to edytor vi lub edytor liniowy ed. Z edycji przesyłki oraz z mail wychodzimy klawiszami :

ctrl-d co powoduje wysłanie listu do adresata

DEL co powoduje rezygnację z wysyłania listu

Parametry t, w, m są opcjonalne i oznaczają :

t dodana zostanie linia To : do nagłówka listu

m dodana zostanie linia Message - Type : do linii nagłówka listu

w powoduje wysłanie listu bez oczekiwania na odpowiedź obcego systemu

potwierdzającego przesłanie przesyłki

Bardziej uniwersalną komendą obsługującą pocztę elektroniczną jest mailx. Komenda ta działa interakcyjnie umożliwiając jednocześnie przesyłanie przesyłek oraz administrowanie przesyłkami nadesłanymi.

TALK

Komenda talk jest sieciowym odpowiednikiem rozmowy telefonicznej i służy do nawiązania połączenia między dwoma aktywnymi użytkownikami w sieci INTERNET.

Wywołujemy ją poleceniem :

talk userid@adres_host_komp

Użytkownik wskazany adresem podanym w komendzie talk, dostaje na swoim ekranie informację wraz z adresem inicjatora rozmowy wzywającą go do podjęcia rozmowy. Łączność zostaje nawiązana gdy na wezwanie odpowie komendą talk z adresem nadawcy :

talk adres_nadawcy

Wówczas ekran zostanie podzielony na dwie części, z których jedna będzie przeznaczona na treść rozmowy współrozmówcy, a druga na treść naszej rozmowy.

Komendą talk możemy nawiązywać połączenie tylko z użytkownikami, którzy w danej chwili aktywnie pracują w sieci. Aktywnych użytkowników dowolnego węzła sieci możemy w każdej chwili wyświetlić na ekranie, pytając o nich komendą :

finger @adres_host_komp

Lista użytkowników zawiera informacje o nazwie konta, nazwisku użytkownika oraz o adresie host_komputera na którym użytkownicy ci pracują.

Dodatkowe usługi instalowane na serwerach, ułatwiające przeszukiwanie zasobów sieciowych

USŁUGA ARCHIE

Usługa ARCHIE oraz bazy danych z nią związane, pozwalają użytkownikowi sieci INTERNET na odszukanie adresu sieciowego, pod którym znajduje się interesujące go oprogramowanie.

Aby skorzystać z ARCHIE musimy połączyć się z jednym z serverów bazy danych ARCHIE za pomocą usługi TELNET i zalogować się jako użytkownik ARCHIE :

np. telnet archie.funet.fi

lub telnet 128.214.6.100

Powyższy adres jest adresem jednego z największych i najbliższych nam serverów bazy ARCHIE znajdującej się w Finlandii.

Inne adresy serverów to :

archie.doc.ic.ac.uk UK/EUROPE LONDON, Imperial College

archie.au AUSTRALIA DEAKIN UNIVERSITY

archie.sura net SURANET, Maryland USA

archie.mcgill.ca UNIVERSITY MONTREAL, CANADA

archie.foretune.co.jp TOKYO, JAPAN

Pomoc w korzystaniu z baz danych ARCHIE możemy otrzymać w postaci HELP-u, który rezyduje na serwerze w Montrealu. Tam też znajduje się dokładny opis bazy danych i usługi ARCHIE.

Aby rozpocząć poszukiwanie informacji w bazie ARCHIE należy ustalić sposób poszukiwania. Realizuje to komenda „ set ”.

Argumentami tej komendy są między innymi :

search - mówiący o sposobie poszukiwania

Dostępne sposoby poszukiwania to :

sub czyli poszukiwanie przez fragment łańcucha znaków

subcase takie samo jak sub ale z rozróżnieniem małych i dużych liter

exact poszukiwanie przez pełne nazwy

sortby - mówiący o sposobie sortowania odpowiedzi

none

hostname

time

size

filename

mailto - mówiący o tym, że odpowiedź ma być przesłana pocztą elektroniczną na

podany adres.

Poszukiwania konkretnego hasła dokonujemy komendą : prog

np. archie> set search sub

archie> set sortby hostname

archie> set mailto tomek@siwzib.pb.bialystok.pl

archie> prog linux

Ponadto w bazie danych ARCHIE znajduje się słownik ( skorowidz ) nazw w którym możemy poszukać haseł o które później zapytamy.

Np. archie> whatis linux

Zamiast uzyskiwania pełnych adresów poszukiwanego oprogramowania możemy dostać tylko wykaz nazw komputerów na których ono się znajduje. Realizujemy to komendą list ( zamiast prog ). Kiedy mamy już nazwę servera, możemy zapytać o dokładne miejsce poszukiwanego oprogramowania na tym komputerze. Wykonujemy wówczas komendę site, która podaje wykaz katalogów z oprogramowaniem.

Usługa WWW

Cdn..

Wyszukiwarka

Podobne podstrony:

Urządzenia sieciowe cz.2, Technikum Informatyczne, Materiały, Komputer i urządzenia, Sieci komputero

pomoc z podstaw technik informatycznych, ECDL kurs komputerowy, ECDL KURS

2008-probny-praktyka-teleinformatyk-wlasny, Technik Informatyk, materialy egzamin teoretyczny

Polecenia linuxa i unixa, Technik Informatyk - materiały, SO I SK

ECDL Podstawy technik informatycznych

2008-probny-praktyka-teleinformatyk-wlasny-klucz, Technik Informatyk, materialy egzamin teoretyczny

M Smyczek i M Kaim Od zera do ECeDeeLa cz 1 Podstawy technik informatycznych

Kod błędu bluescreen, Technik Informatyk - materiały, SO I SK

SYSTEMY PLIKOW, Technik Informatyk - materiały, SO I SK

ECDL 1 Podstawy technik informatycznych

Podstawy technik informatycznych

Pomoc z podstaw technik informatycznych

2008-probny-praktyka-teleinformatyk-wlasny, Technik Informatyk, materialy egzamin teoretyczny

Polecenia linuxa i unixa, Technik Informatyk - materiały, SO I SK

ECDL Podstawy technik informatycznych

Test 1 1 Podstawy technik informatycznych opracowała Anna Śmigielska

TECHNOLOGIA INFORMACYJNA podstawy technik informatycznych

więcej podobnych podstron