Technikum Elektroniczne im. M. Kasprzaka |

Instrukcja Badań Laboratoryjnych |

Instrukcja 5 2000 |

Pracownia podstaw techniki komputerowej |

Zabezpieczenia w systemie NOVELL NetWare 5 |

Do użytku wewnętrznego |

Instrukcję opracował |

Szcześniak Krzysztof z kl. VB pod kierunkiem mgr inż. Konrada Idzikowskiego |

Warszawa 2000 |

Cel ćwiczenia

Celem ćwiczenia jest nabycie umiejętności obsługi systemu zabezpieczeń w systemie NetWare, czyli zabezpieczania zasobów sieci przed zniszczeniem, włamaniami i niepożądanymi zmianami.

Opis systemu zabezpieczeń

System zabezpieczeń to inaczej zestaw mechanizmów pozwalających na skuteczną ochronę zasobów sieci przed manipulacjami z zewnątrz. W sieci NetWare mamy do czynienia z następującymi zabezpieczeniami funkcjonującymi w zasadzie niezależnie od siebie:

Login restrictions - zabezpieczenia na poziomie rejestracji użytkownika do sieci,

NDS security - zabezpieczenia na poziomie struktury hierarchicznej NDS,

File system security - zabezpieczenia stosowane do ochrony danych (zbiorów i katalogów w woluminach).

Wszystkie trzy poziomy zabezpieczeń są na ogół stosowane równocześnie i niezależnie od siebie. Ponieważ mechanizmy używane przez nie są dosyć skomplikowane, każdy z poziomów zostanie omówiony oddzielnie.

Zabezpieczenie na poziomie rejestracji do systemu

System dopuszcza do korzystania ze swoich zasobów tylko wtedy, gdy użytkownik przedstawi się podając swoją nazwę (nazwa - istniejący w jakimś kontenerze użytkownik).

Do zarejestrowania się w sieci używane jest polecenie LOGIN, którego używać można z parametrem czyli nazwą użytkownika,

np.: LOGIN uczen1

Podanie nazwy z poleceniem LOGIN wiąże się ze sprawdzeniem przez system wielu czynników decydujących o udostępnieniu użytkownikowi zasobów sieci.

Następuje sprawdzenie osobistego hasła użytkownika, bez podania którego dostęp jest niemożliwy.

Np.: PASSWORD: ******

Mogą być sprawdzane także obciążenia użytkownika takie jak: stan konta, czas dostępu przydzielony użytkownikowi czy nie przekroczył ilości możliwych błędów w podawaniu hasła.

Następnie sprawdzany jest status użytkownika (client, supervisor, admin, itd.) co pozwoli na udostępnienie mu odpowiednich narzędzi systemowych. Status użytkownika ustalany jest podczas tworzenia go przez administratora sieci.

Każdy użytkownik ma możliwość zmiany osobistego hasła na inne. Do dokonania tej zmiany służy polecenie SETPASS. Po wpisaniu tego polecenia użytkownik zostaje poproszony o podanie starego hasła, a następnie o nowe hasło i jego potwierdzenie.

Zabezpieczenie na poziomie struktury bazy obiektowej

Zabezpieczenia na poziomie bazy NDS regulują zasady dostępu jednego obiektu do drugiego obiektu i jego własności. W strukturze NDS funkcjonują zatem dwie kategorie uprawnień:

Uprawnienia do obiektów (object rights);

Uprawnienia do własności obiektów (property rights).

Prawa do obiektów - określają co powiernik może wykonać z obiektem (tworzyć usuwać lub zmieniać jego nazwę)

Prawa do własności - określają czy powiernik może badać, korzystać lub zmieniać wartość różnych własności obiektu

Używane są także podstawowe pojęcia:

Dysponent (trustee) - to obiekt, który posiada uprawnienia do katalogu, pliku, innego obiektu lub jego własności;

Obiekt dysponowany (trusted object) - to plik, katalog, obiekt lub jego własność, do której jakiś dysponent posiada uprawnienia;

Prawa (rights) - to lista czynności, które dysponent może wykonać z obiektem dysponowanym.

Dysponentem jakiegokolwiek obiektu dysponowanego może być każdy obiekt w strukturze NDS, np.: użytkownik, grupa użytkowników, kolejka, drukarka, kontener, itp.

Obiektem dysponowanym może być plik lub katalog w jakimś woluminie. Może też nim być obiekt jako taki i własności obiektu.

Prawa jakie otrzymuje dysponent do obiektu dysponowanego są różne, dotyczą rożnych czynności i dzielą się na różne kategorie.

Prawa do obiektów (object rights)

S - Supervisor - wszystkie przywileje dostępu (również do własności)

B - Browse - prawo do oglądania obiektu w drzewie NDS.

C - Create - umożliwia tworzenie nowego obiektu w drzewie NDS

D - Delete - umożliwia usuwanie obiektu z drzewa NDS

R - Rename - umożliwia zmianę nazwy obiektu

Prawa do własności obiektów (property rights)

S - Supervisor - wszystkie przywileje dostępu (również do własności)

C - Compare - przy poszukiwaniach prawo do porównywania dowolnej wartości z własnością własności

R - Read - umożliwia czytanie wszystkich wartości własności

W - Write - umożliwia dodawanie, zmienianie lub usuwanie dowolnych wartości własności

A - Add or Delete - umożliwia powiernikowi dodawanie lub usuwanie siebie jako wartości własności. Nie może on zmieniać innych wartości własności

Nadawanie praw dysponenckich w NDS

Nadawanie praw dysponenckich w NDS możliwe jest przy pomocy programów usługowych administratora, do których zaliczają się uruchamiany na stacji roboczej NetWare Administrator (w środowisku Windows) - opcja

Filtrowanie praw dysponenckich

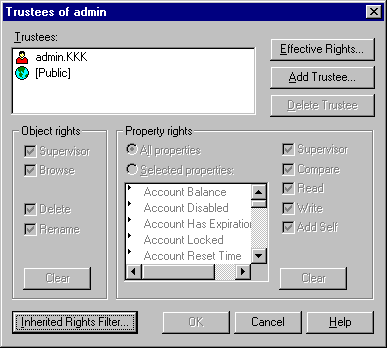

Opcja Trstees of Rights

Ponieważ prawa dysponenckie spływają w głąb struktury (dysponent posiadający prawo do kontenera posiada także prawa do podkontenerów tego obiektu, można zablokować ten proces. Blokada ta polega na założeniu na obiekt lub na jego własności specjalnego filtru IRF (Inherited Rights Filter). Założenie filtru umożliwia spływanie w dół struktury tylko praw przepuszczanych przez filtr.

Zabezpieczenia na poziomie dostępu do plików

Zabezpieczenia na poziomie systemu plikowego obejmują nadawanie praw dysponenckich do plików i katalogów oraz atrybutów na pliki i katalogi. Pliki i katalogi umieszczone są w woluminach, a woluminy na dyskach serwerów. Struktura katalogów jest podobna do struktury drzewa DOSu.

Przydzielanie praw dysponenckich do plików i katalogów oraz nadawanie plikom i katalogom atrybutów ma na celu ochronę danych przed usunięciem, modyfikacją, odczytem itd.

Prawa użytkowników i grup do katalogów

Read - prawo umożliwiające odczyt zawartości katalogu, do którego je posiada

Write - pozwala na otwieranie i zapisywanie informacji w zbiorze, do którego nadane jest prawo

File Scan - pozwala na zobaczenie nazwy pliku w katalogu, w którym istnieje. Jeżeli użytkownik nie posiada tego prawa, system powie mu, że katalog jest pusty.

Create - prawo to pozwala na tworzenie katalogów i plików w katalogu

Erese - pozwala na kasowanie plików, katalogów i podkatalogów

Modify - posiadanie tego prawa pozwala na zmianę nazwy lub atrybutów pliku czy katalogu w tym również zmiany ich nazwy

Acces Control - posiadanie prawa Acces Control do pliku lub katalogu pozwala na nadawanie lub odbieranie sobie lub innym obiektom wszystkich oprócz Supervisor praw dysponenckich,

Supervisory - prawo to jest udostępnieniem dysponentowi wszystkich wyżej wymienionych praw, nie ma możliwości odfiltrowania tego prawa przez IRF, nie ma możliwości odebrania tego prawa z innego miejsca w strukturze niż z tego, w którym zostało nadane, może być ono nadane lub zabrane tylko przez użytkownika posiadającego prawo Supervisory do tego katalogu lub pliku.

Prawa użytkowników i grup do plików

Read - prawo umożliwiające odczyt pliku

Write - pozwala na otwieranie i zapisywanie informacji w pliku

File Scan - pozwala na zobaczenie nazwy pliku w katalogu, w którym istnieje. Jeżeli użytkownik nie posiada tego prawa, system powie mu, że katalog jest pusty.

Create - prawo to pozwala na tworzenie plików i umożliwia odzyskanie pliku po jego usunięciu

Erese - pozwala na kasowanie plików

Modify - posiadanie tego prawa pozwala na zmianę nazwy lub atrybutów pliku, w tym również zmiany jego nazwy

Acces Control - posiadanie prawa Acces Control do pliku pozwala na nadawanie lub odbieranie sobie lub innym obiektom wszystkich oprócz Supervisor praw dysponenckich,

Supervisory - prawo to jest udostępnieniem dysponentowi wszystkich wyżej wymienionych praw, nie ma możliwości odfiltrowania tego prawa przez IRF, nie ma możliwości odebrania tego prawa z innego miejsca w strukturze niż z tego, w którym zostało nadane, może być ono nadane lub zabrane tylko przez użytkownika posiadającego prawo Supervisory do tego katalogu lub pliku.

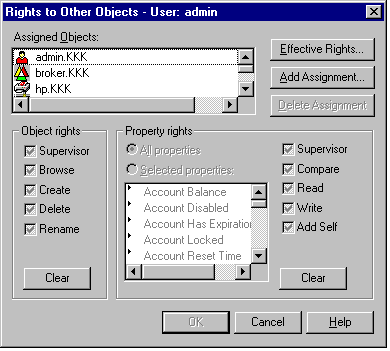

Oto przykładowe okna gdzie możemy dokonywać zmian praw

Nadawanie praw dysponenckich do plików i katalogów

Istnieją różne techniczne sposoby nadawania praw dysponenckich w stosunku do plików i katalogów. Podstawowe narzędzia to programy administratora, uruchamiane na stacji roboczej w systemie DOS o nazwach FLAG oraz RIGHTS, inny program to NetWare Administrator uruchamiany na stacji roboczej w środowisku Windows.

Atrybuty plików

All - All - ustala wszystkie dostępne atrybuty

A - Archive Needed - atrybut ustawiany przez system automatycznie po każdym zapisie do tego zbioru, ułatwia on proces archiwizacji zbiorów,

Ci - Copy Inhibit - zabrania wykonywania kopii zbioru,

Di - Delete Inhibit - zabrania kasowania plików, którym nadano ten atrybut lub plików znajdujących się w katalogu, któremu nadano ten atrybut,

Dc - Don't Compress - zabrania systemowi wykonywania kompresji zbioru lub zbiorów w katalogu, któremu nadano ten atrybut,

Dm - Don't Migrate - zabrania systemowi migrowania zbiorów czyli przenoszenia ich na wolniejsze, ale pojemniejsze urządzenia pamięciowe (taśmy),

H - Hidden - atrybut o podobnych właściwościach do atrybutu DOS-u, oznacza że nazwa katalogu lub zbioru nie będzie widoczna dla użytkowników korzystających z klasycznych narzędzi do przeglądania (DIR) i nie będzie mógł być usunięty narzędziami DEL czy ERESE,

I - Indexed - atrybut nakładany przez system oznaczający, że zbiór ma poindeksowaną tablicę alokacji (FAT),

Ic - Immediate Compress - nakazuje natychmiastową kompresję,

N - Normal - oznacza, że atrybuty nie zostały ustawione i zbiór nie jest zabezpieczony przez system,

P - Purge - atrybut powodujący całkowite usunięcie zbioru z systemu po jego skasowaniu,

Ri - Rename Inhibit - atrybut oznaczający zakaz zmiany nazwy pliku czy katalogu,

Ro - Read Only - atrybut umożliwiający tylko odczyt zbioru (tak jak w DOSie),

Rw - Read Write - atrybut umożliwiający zarówno odczyt zbioru jak i zapis (tak jak w DOSie),

X - Execute Only - atrybut nadawany tylko zbiorom wykonywalnym (*.EXE, *.COM), sprawia on, że zbiór może być tylko wykonany, a nie kopiowany, zmieniany czy kasowany,

S - Shareable - nałożony na zbiór oznacza, że może on być otwierany przez wielu użytkowników jednocześnie,

Sy - System - służy do oznaczania plików i katalogów systemowych,

T - Transactional - zbiór oznaczony tym atrybutem chroniony jest przez system śledzenia transakcji TTT (Transaction Tracking System).

Atrybuty katalogów

All - All - ustala wszystkie dostępne atrybuty

Dc - Don't Compress - zabrania systemowi wykonywania kompresji katalogu, któremu nadano ten atrybut,

Dm - Don't Migrate - zabrania systemowi migrowania zbiorów czyli przenoszenia ich na wolniejsze, ale pojemniejsze urządzenia pamięciowe (taśmy),

Di - Delete Inhibit - zabrania kasowania katalogów, którym nadano ten atrybut

H - Hidden - atrybut o podobnych właściwościach do atrybutu DOS-u, oznacza że nazwa katalogu nie będzie widoczna dla użytkowników korzystających z klasycznych narzędzi do przeglądania (DIR) i nie będzie mógł być usunięty narzędziami DEL czy ERESE,

Ic - Immediate Compress - nakazuje natychmiastową kompresję,

N - Normal - oznacza, że atrybuty nie zostały ustawione i zbiór nie jest zabezpieczony przez system,

P - Purge - atrybut powodujący całkowite usunięcie zbioru z systemu po jego skasowaniu,

Ri - Rename Inhibit - atrybut oznaczający zakaz zmiany nazwy katalogu,

Sy - System - służy do oznaczania katalogów systemowych,

Nadawanie atrybutów katalogom i plikom

Nadawanie atrybutów katalogom i plikom może być wykonane wieloma narzędziami, z których najważniejsze to polecenie FLAG oraz programy FILER, RIGHTS (DOS) i NetWare Administrator (Windows) uruchamiane na stacji roboczej.

AUDITCON.

Jest to program pozwalający śledzić pracę administratora. Administrator sieci był zawsze audytorem sieci jednak pozostawiało to szczelinę. Teraz sieć może być nadzorowana z zewnątrz przez osobę posiadającą pełny dostęp do wydarzeń sieci, ale nie mającą możliwości zmieniania sieci w żaden sposób. Wydarzenia sieci, które mogą być nadzorowane to wydarzenia:

plików lub katalogów - tworzenie usuwanie plików i katalogów, hasła audytora, wolumenów itp.

Serwera - awaria serwera, zmienianie praw, montowanie, rozmontowywanie itp.

NDS - tworzenie obiektu, przesuwanie, zmiana nazwy, zmiana zabezpieczeń, logowanie się obiektu USER

1

6

Novell NetWare 5 - instrukcja 5

Wyszukiwarka

Podobne podstrony:

Zabezpieczenia w systemie NOVELL NetWare 5, Technikum Elektroniczne im

Administracja systemu NOVELL NetWare 5 cz2, Novell Szkola

System Novell Netware

Login script w systemie NOVELL

login script w systemie novell X4237ZW637ZIL5BCXREXIDKH44DAOKLD2SZPFVQ

Login script w systemie NOVELL

Cwiczenie 03 Skanery stanu zabezpieczen systemu

Spawanie - zagr.zabezp. [ 8 ], BEZPIECZEŃSTWO I HIGIENA PRACY, INSTRUKCJA BEZPIECZEŃSTWA POŻAROWE

Techniki Zabezpieczania Systemu I Danych Przed Awarią

Przewodnik zabezpieczen systemu Windows 7 SP1 SCP

[20]Zabezpieczenie systemu operacyjnego 2 2

System alarmowy LEGENDFORD Instrukcja montażowadf

[19]Zabezpieczenie systemu operacyjnego 1 2

NOVELL NETWARE, System sieciowy Novell NetWare 3.11

Novell Netware i Windows 2000 Server, Systemy Operacyjne i Sieci Komputerowe

Novell Netware 5 x Ćwiczenia praktyczne

więcej podobnych podstron