Podstawy Informatyki

Informatyka i nauki komputerowe

Czym zajmuje się informatyka?

Stara definicja encyklopedyczna głosi:

„Informatyka zajmuje się całokształtem przechowywania, przesyłania, przetwarzania i interpretowania informacji. Wyróżnia się w niej dwa działy, dotyczące sprzętu i oprogramowania”.

Nowsza definicja, opracowana w 1989 roku przez ACM, mówi:

„Informatyka to systematyczne badanie procesów algorytmicznych, które charakteryzują i przetwarzają informację, teoria, analiza, projektowanie, badanie efektywności, implementacja i zastosowania procesów algorytmicznych. Podstawowe pytanie informatyki to: co można (efektywnie) zalgorytmizować”.

ALGORYTM - sposób rozwiązania zadania w skończonej liczbie kroków wraz z kolejnością ich wykonania.

PROGRAM - algorytm zapisany w danym języku programowania.

INFORMATYKA - termin używany w Europie od 1968 roku.

Najważniejsze organizacje profesjonalne:

- ACM, Association for Computing Machinery. Największa i najstarsza (1947) organizacja skupiająca informatyków.

- IEEE Computer Society - IEEE jest największym stowarzyszeniem zawodowym na świecie.

Czym zajmuje się informatyka?

Algorytmika - fundament informatyki, wiedza o sposobach rozwiązywania zagadnień, czyli konstruowaniu algorytmów.

Zadania algorytmiczne - czyli zadania, dla których znamy sposób rozwiązania.

Algorytmy efektywne - czyli takie, które dają rozwiązanie przed końcem świata.

Złożoność obliczeniowa algorytmów - ocena, ile trzeba będzie wykonać obliczeń.

Testowanie i dowodzenie poprawności algorytmów.

Algorytmy heurystyczne: metody bez gwarancji na znalezienie rozwiązania (sztuczna inteligencja).

Teoria języków programowania: specyfikacja, procesory, automaty skończone (automaty Turinga).

Organizacja i architektury systemów komputerowych, systemów operacyjnych i sieci komputerowych, teoria baz danych.

Zastosowania komputerów.

Literatura:

David Harel, Rzecz o istocie informatyki (Wyd. Naukowo-Techniczne, Warszawa 1992)

Bardzo dobry wstęp do „prawdziwej” informatyki.

Steven Roman, Access. Baza danych (Wyd. Helion, Gliwice 2001).

Steve Sagan „Po prostu Office 2003 PL”(Helion, Gliwice 2004).

Witold Sikorski, Mirosława Kopertowska, Funkcje w Excelu (Wyd. Mikom, Warszawa 2002)

Podręczniki Microsoft Press:

MS Windows 2003 Professional, MS Word 2003, MS Excel 2003; MS Access 2003; MS Power Point 2003.

Nauki komputerowe Jak to działa?

Chronologia:

1673 - Gottfried Leibniz, czterodziałaniowa maszyna mechaniczna, podarowana przez Piotra Wielkiego cesarzowi Chin; system binarny;

1889 - Hollerith, patent na maszynę tabulującą;

1936 - Alan Turing, teoretyczny model komputera;

1943 - zerowa generacja, MARK 1; przekaźniki; bez pamięci RAM;

1945 - J. Von Neumann, uniwersalna konstrukcja; program i dane w pamięci RAM;

1946 - pierwsza generacja, ENIAC, 18000 lamp elektronowych, 5000 operacji dod./s, 300-500 oper. mnoż./s, 30 ton, 7x13 m, 180 kW;

1957 - druga generacja, tranzystory;

1964 - trzecia generacja, obwody scalone, IBM 360; BASIC;

1971 - czwarta generacja, procesor VLSI, INTEL 4004;

1981 - komputer osobisty, IBM PC;

Reprezentacja informacji w komputerze

:

Informacja - pojęcie abstrakcyjne

Informacja: maksymalna szybkość samochodu wynosi 160 km/h. Ta sama informacja: 100 mil/h, 44.4 m/sek., zapisana alfabetem arabskim, pismem Brailla itd.

Dane: konkretna reprezentacja informacji:

Wybór reprezentacji informacji jest bardzo ważny dla wygody przetwarzania danych (spróbujcie np. podzielić dwie liczby zapisane rzymskimi cyframi).

Typy danych:

Dane typu logicznego: „tak” lub „nie”.

Dane alfanumeryczne (alfabet + liczby).

Dane numeryczne.

Dane graficzne.

Dane alfanumeryczne o ustalonej strukturze (rekordy).

Dane muzyczne.

Bity i bajty

„Bit” = binary unit, czyli jednostka dwójkowa (binarna), tak/nie (1 lub 0).

Ciąg bitów wystarczy by przekazać dowolną wiadomość: np. za pomocą tam-tamów czy telegrafu.

Alfabet polski ma 35 liter, uwzględniając małe i duże litery + znaki specjalne mamy prawie 100 znaków.

Bramki tranzystorów przyjmują tylko dwa stany: przewodzą lub nie, są binarne.

Wysoki (obecność czynnika) i niski (brak czynnika) stan fizyczny układu.

KODOWANIE:

Rozszerzony standard ASCII: 8 bitów.

256 znaków ASCII (1-31: znaki specjalne, 48-57: cyfry, 65-90: duże litery alfabetu, 97-122: małe litery alfabetu, kody pozostałe: inne znaki).

Różne rozszerzenia: DOS: Code Page, czyli strona kodowa 852, zwana Latin 2. Windows 3.0/95: CP-1250, Central-European encoding. Oficjalny standard: ISO-8859-2.

Od 1992 roku standard Unicode, 2 bajty/znak.

Unicode jest używany w systemach operacyjnych Windows NT, Novell Netware, Windows 98 - XP i nowszych pakietach biurowych od MS Office'97.

Tablica znaków:

Technologia informacyjna:

Technologia informacyjna

to połączenie zastosowań informatyki z technikami telekomunikacji. Umożliwia gromadzenie, przetwarzanie i udostępnianie informacji.

Telekomunikacja

to dziedzina nauki i techniki, która zajmuje się przekazywaniem danych na odległość za pomocą fal elektromagnetycznych.

John von Neumann

John (János) von Neumann (ur. 28 grudnia 1903 w Budapeszcie - zm. 8 lutego 1957 w Waszyngtonie) - amerykański matematyk i informatyk. Wniósł znaczący wkład do wielu dziedzin matematyki, m.in. logiki matematycznej, teorii mnogości, teorii liczb. Stworzył solidne podstawy matematyczne mechaniki kwantowej. Był twórcą nowych dyscyplin naukowych - teorii gier i teorii automatów. W latach pięćdziesiątych był jednym z pionierów informatyki.

STEROWANIE SYSTEMEM KOMPUTEROWYM:

SPRZĘT *

* BIOS/SETUP *

* PROGRAMY OBSŁUGI *

* SYSTEM OPERACYJNY *

* PROGRAM KOMPUTEROWY

SYSTEM INFORMACYJNY A SYSTEM INFORMATYCZNY:

System Informacyjny - wyodrębniony czasowo i przestrzen-nie, uporządkowany układ elementów, charakteryzujących się pewnymi wzajemnymi relacjami oraz właściwościami.

Elementy systemu informacyjnego:

nadawcy i odbiorcy informacji (podmioty informacyjne uczestniczące w przekazie i wymianie informacji),

zbiory informacji (zestawy wiadomości o charakterze ekonomicznym),

kanały informacyjne (sformalizowane i niesformalizowane drogi przepływów informacyjnych) ,

metody i techniki przetwarzania informacji (procedury obróbki zbiorów informacji).

BUDOWA KOMPUTERA:

procesor - sterowanie pracą systemu komputerowego i przetwarzanie danych,

pamięć wewnętrzna - przechowywanie i wykonywanie programów, tymczasowe przechowywanie danych,

pamięć zewnętrzna - trwałe przechowywanie programów i danych,

urządzenia peryferyjne (karta grafiki, karta sieciowa, drukarka, skaner, klawiatura itp.) - wymiana danych z otoczeniem,

magistrale i porty - komunikowanie się elementów systemu komputerowego,

płyta główna - fizyczne połączenie podzespołów komputera.

PROCESOR:

Procesor (jednostka centralna) jest odpowiedzialny za wykonywanie poszczególnych instrukcji programu. Najwięksi producenci mikroprocesorów: Intel, AMD, Cyrix.

Mikroprocesor zawiera:

Jednostkę arytmetyczno-logiczną (ALU) - wykonuje obliczenia i operacje logiczne na bitach oraz zapamiętuje wyniki pośrednie w rejestrach,

Jednostkę sterującą - dekoduje, synchronizuje i wykonuje instrukcje programu,

Pamięci o dostępie bezpośrednim (rejestry) - służącą do przechowywania danych i rozkazów aktualnie wykonywanych.

Zasada działania procesora:

Pobierz instrukcję.

Pobierz dane z pamięci.

Wykonaj instrukcję.

Zapisz wynik w pamięci.

Architektury mikroprocesorów:

CISC (Complex Instruction Set Computer) - 200 - 300 instrukcji np. Intel Pentium

RISC (Reduced Instruction Set Computer) - do 128 instrukcji np. AMD Athlon

PRAWO MOORE'A

PORTY I MAGISTRALE:

Port szeregowy (COM1, COM2 itd.) - 24 KB/s.

Port równoległy (LPT1, LPT2, PRN) - do 1000 KB/s.

Port USB (Universal Serial Bus) (do 127 urządzeń) - do 12 Mb/s.

Port USB 2.0 - do 480 Mb/s.

Technologia IrDA - światło w paśmie podczerwonym.

IEEE 1394 (FireWire) - do 800 Mb/s (i.LINK - Sony).

Bluetooth (ang. "sinozęby") technologia komunikacji bezprzewodowej.

Magistrala PCI (Peripheral Component Interconnect) - (32-bitowa) -133 MHz i 132 MB/s, obsługa max do 10 urządzeń.

Magistrala Dual PCI (64-bitowa) - do 528 MB/s.

Magistrala AGP (Accelerated Graphics Port) - do AGP x 8 - do 2133 MB/s.

Złącze IDE/EIDE (Integrated Device Electronics) - kontroler HDD i napędów CD; dwa kanały po dwa urządzenia.

Złącze SCSI (Small Computer Systems Interface) - kontroler, transfer do 80 MB/s.

Złącze SATA (Serial Advanced Technology Attachment) -kontroler, transfer 150 MB/s; SATA 2 - 300 MB/s

ZAPIS DANYCH NA DYSKACH TWARDYCH I NOŚNIKACH WYMIENNYCH:

HDD

LS-120 (Super Drive)

Zip Drive (100 MB lub 250 MB)

IOmega

PenDrive (łącze USB lub USB 2.0)

płyta CD

płyta DVD

Napęd CD-ROM:

Compact Disc Read Only Memory

Dysk CD-ROM - wymienny krążek wykonany z tworzywa sztucznego o średnicy 12 cm i grubości 1.2 mm umożliwiający zapisanie ok. 700 MB danych lub 80 min. muzyki jakości CD.

Informacja zapisana jest na spiralnej ścieżce za pomocą tzw. "pitów" i "landów". Pity to zgłębienia na powierzchni dysku powodujące słabsze w stosunku do powierzchni płaskiej (tzw. landów) odbicie promienia lasera.

Pierwsze napędy CD-ROM (1985 r.) odczytywały dane z prędkością 150 KB/s (x1 np. odtwarzacze CD).

Obecnie standardem są napędy 52x umożliwiające teoretycznie odczytanie 7,8 MB danych w ciągu sekundy. Pojemność płyty CD-DVD wynosi: od 4,7 GB (133 min. filmu) do 17 GB (8 godzin projekcji filmu).

KLAWIATURA:

Znaki:

& - ampersand

@ - at

\ - backslash, ukośnik

/ - slash

# - hash

~ - tylda

` - apostrof

” - cudzysłów

Klawisze specjalne:

F1 - najczęściej pomoc

Ctrl - klawisz specjalny

Alt - klawisz specjalny

Shift - klawisz specjalny

Esc - escape

Tab - tabulacja

Caps Lock - duże litery

Num Lock - klawiatura numeryczna

Enter - zatwierdza polecenie

RODZAJE KOMPUTERÓW:

Komputery sterujące (embedded computers)- mikroprocesory wbudowane w urządzenia, np. telefony, telewizory, pralki itp.

Komputery domowe np. Commodore, Atari, Amiga.

Komputery osobiste (od 1981 roku wraz z modelem IBM-PC).

Komputery przenośne (Portable computers) - pierwsze komputery przenośne, ciężkie! Laptop - słabej jakości ekrany, dość ciężkie, Panel Computer - komputer panelowy.

Notebooki wielkość notesu formatu A4, waga 1-5 kg, producenci: Compaq, HP, IBM, Toshiba, Jujitsu.

PDA - Personal Digital Assistant (Handheld PC). Komputery kieszonkowe palmtopy, notesy menedżerskie, translatory.

Stacje robocze (ang. workstations) moc obliczeniowa, wbudowa- ne możliwości komunikacji, stosowane np. w pracowniach projektowych.

Minikomputery obsługa wielu terminali, transakcje i dostęp do baz danych, stosowane jako serwery np. IBM AS/400, w firmach średniej wielkości.

Mainframes komputery centralne (np. IBM RS/6000, Cray T3D),

duże systemy, wiele urządzeń zewnętrznych, stosowane w większych firmach, wieloprocesorowe.

Superkomputery - bardzo duża moc obliczeniowa (28-16000 MB RAM), IBM "Blue Pacific", ponad 8000 procesorów, 2,6 TB RAM, 75 TB dyski, waga 50 ton, stosowane np. do prognozowania pogody.

GENERACJE KOMPUTERÓW:

Pierwsza generacja: komputery lampowo-przekaźnikowe, 1945 -1959 r.

Druga generacja: komputery tranzystorowe, 1959 - 1964 r.

Trzecia generacja: układy scalone, 1965 - 1970 r., seria IBM 360, Odra, Mera.

Czwarta generacja: układy scalone VLSI, od 1971 r.,

1981 - era komputerów osobistych: pierwszy IBM PC.

Piąta generacja: sztuczna inteligencja, sieci neuronowe.

Szósta generacja: nowe architektury, obliczenia przy pomocy DNA, komputery optyczne, kwantowe.

SOFTWARE

:

Oprogramowanie - ogół środków programowych dostępnych w ramach systemu komputerowego, który umożliwia bądź ułatwia przygotowanie i eksploatacje systemów informatycznych.

Program - zbiór rozkazów zapisanych w języku zrozumiałym dla maszyny, stanowiący listę instrukcji, które ma wykonać mikroprocesor.

Zestaw instrukcji procesora (Processor's Instruction Set) - grupa poleceń rozpoznawanych przez dany procesor.

Asembler (Assembly Language) - zestaw symboli/słów służący do sterowania mikroprocesorem.

Język Maszynowy (Machine Language) - stanowi zestaw prostych instrukcji charakterystycznych dla danego procesora

(Pentium, PowerPC), reprezentowanych w kodzie dwójkowym.

STRUKTURA OPROGRAMOWANIA:

Grupy oprogramowania (ze względu na cel wykorzystania):

oprogramowanie systemowe,

oprogramowanie narzędziowe,

oprogramowanie użytkowe (aplikacyjne).

Oprogramowanie systemowe:

Oprogramowanie systemowe grupa programów, które bezpośrednio nie wspomagają użytkownika w realizowaniu jego zadań, ale umożliwiają, ułatwiają bądź organizują pracę systemu komputerowego.

System operacyjny - oprogramowanie, które jest niezbędne do uruchomienia i działania systemu komputerowego; jest to zespół programów i procedur zarządzających pracą komputera; system steruje podstawowymi zasobami komputera i udostępnia je aplikacjom użytkowym.

Oprogramowanie układów wielodostępnych i sieci - podstawowym zadaniem jest zapewnienie i synchronizacja równoległej pracy wielu użytkowników.

Oprogramowanie narzędziowe:

Oprogramowanie narzędziowe - służy do przygotowania, obsługi programów, diagnostyki, konfiguracji i napraw systemu.

Środowiska programistyczne - do tworzenia nowego oprogramowania; składają się z języka programowania (zbiór symboli i reguł służących do definiowania algorytmów) oraz kompilatora (translatora) tłumaczącego kod programisty na kod maszynowy np. Visual Studio.

Systemy diagnostyki sprzętu komputerowego - niezbędne wyposażenie w trakcie eksploatacji; zależą od konstrukcyjnej i technologicznej złożoności systemu komputerowego np. Symantec Norton Utilities.

Programy pomocnicze i pakiety usługowe - tworzone w celu wspomagania użytkowników w złożonych operacjach np. manipulacje danymi i zbiorami itp.

OPROGRAMOWANIE UŻYTKOWE:

Oprogramowanie użytkowe - zbiór programów, których celem jest realizowanie określonych zadań i wspomaganie użytkownika w różnych pracach; m.in. edytory tekstu, arkusze kalkulacyjne, systemy zarządzania bazą danych, pakiety graficzne etc.

dedykowane - wykonane na potrzeby konkretnego użytkownika,

ogólnego przeznaczenia np. pakiet biurowy

MS Office Std, StarOffice.

PROGRAMY KOMPUTEROWE:

EDYTORY TEKSTU

ARKUSZE KALKULACYJNE

SYSTEMY BAZ DANYCH

PROGRAMY GRAFICZNE

PROGRAMY KOMUNIKACYJNE

CAD (COMPUTER AIDED DESIGN)

CAE (COMPUTER AIDED ENGINEERING)

CAM (COMPUTER AIDED MANUFACTURING)

DTP (DESKTOP PUBLISHING)

MULTIMEDIALNE

EDUKACYJNE

JĘZYKI PROGRAMOWANIA

GRY KOMPUTEROWE

Wersje produktu (aplikacji):

Update

uaktualnienie aplikacji np. programu antywirusowego.

Upgrade

zastąpienie starej wersji oprogramowania nową np. z Windows 95 na 98.

Patch (Service Pack)

poprawka usuwająca błędy w programie.

SYSTEMY OPERACYJNE:

System operacyjny to oprogramowanie, które jest niezbędne do uruchomienia i działania systemu komputerowego. Jest to zespół programów zarządzających zasobami komputera, bez których praca z komputerem nie byłaby możliwa.

Cechy systemu operacyjnego:

elastyczność i uniwersalność - umożliwia dostosowanie systemu do różnych warunków i sposobów działania,

wielozadaniowość - możliwość wykonywania więcej niż jednego programu (zadania) równocześnie,

wielodostęp - możliwość jednoczesnej pracy wielu użytkowników,

ochrona danych - stabilność pracy i autoryzacja dostępu do danych,

interfejs użytkownika - tekstowy lub graficzny.

Systemy Operacyjne - podstawowe pojęcia:

Wielodostęp - współdzielenie przez wielu użytkowników określonych zasobów.

Wielozadaniowość - organizacja systemu operacyjnego pozwalająca na wykonywanie wielu zadań „równocześnie” z zastosowaniem podziału czasu.

Wieloprocesorowość - wykorzystanie w komputerze centralnym, większej liczby procesorów w celu zwiększenia mocy obliczeniowej i niezawodności systemu.

Wielomaszynowość - wykorzystanie większej liczby komputerów w celu zwiększenia niezawodności działania systemu.

Interfejs - część programu odpowiedzialna za komunikację z użytkownikiem. Interfejs może być graficzny (GUI) bądź tekstowy (system komend wprowadzanych z klawiatury).

Funkcje systemu operacyjnego

:

Zarządzanie sprzęte; Zarządzanie oprogramowaniem ; Zarządzanie pamięcią ; Zarządzanie danymi

ZADANIA SYSTEMU OPERACYJNEGO:

Podstawowe zadania systemu operacyjnego:

nadzorowanie pracy sprzętu komputerowego,

tworzenie środowiska do wykonywania programów działających na rzecz użytkownika,

zapewnianie obsługi dialogu pomiędzy użytkownikiem a komputerem,

sygnalizowanie i obsługa błędów,

zarządzanie procesami, pamięcią oraz systemem plików,

nadzorowanie wymiany informacji pomiędzy poszczególnymi elementami systemu komputerowego (m.in. komunikacja w sieci),

ochrona informacji.

ARCHITEKTURA SYSTEMU OPERACYJNEGO:

PODZIAŁ SYSTEMÓW OPERACYJNYCH

:

Pod względem architektury:

Monolityczne - o najprostszej strukturze, jednozadaniowe.

System może jednocześnie wykonywać tylko jedno zadanie np. MS DOS,

Warstwowe - o hierarchicznej strukturze poleceń systemowych, system może wykonywać w tym samym czasie kilka zadań, np. MS Windows'9x, Linux,

Klient-serwer - o bardzo rozbudowanej strukturze.

Serwer jest to systemem komputerowy, który umożliwia dostęp do pewnych usług innym komputerom lub programom zwanymi klientami, np. MS Windows XP, Unix.

Pod względem dostępu do systemu:

Systemy jednostanowiskowe - MS DOS, Windows'9x, Windows Millennium.

Systemy wielostanowiskowe (wielodostępne) - Unix, Windows NT/2002, Windows XP.

Pod względem sposobu komunikacji z użytkownikiem:

Systemy tekstowe - komunikujące się za pomocą wydawanych z linii poleceń komend np. MS DOS.

Systemy graficzne - komunikujące się za pomocą graficznych okienek i symboli (ikon), np. Windows'9x /NT/2000/XP, OS Warp.

ORGANIZACJA SYSTEMU KOMPUTEROWEGO:

Proces (ang. process) - program umieszczony w pamięci operacyjnej wraz z danymi, na których operuje np. edytor tekstu razem z edytowanym dokumentem.

Wątek (ang. thread) - oddzielna, niezależnie wykonywana część programu np. odtwarzana muzyka w czasie gry komputerowej.

Podział czasu (ang. timesharing) polega na równomiernym lub nierównomiernym rozłożeniu wykorzystania czasu procesora między zainteresowane procesy. Każdy proces otrzymuje okresowo małą porcję czasu, zwaną kwantem i jeśli nie zakończy działania w ramach przydzielonego kwantu, to zostaje wywłaszczony z procesora.

KOLEJKOWANIE FIFO - First In First Out.

KOLEJKOWANIE LIFO - Last In First Out.

Organizacja folderów i ścieżek dostępu:

Plik (file) - jednostka zapisu i przechowywania danych w pamięci komputera, jest ciągiem bitów danych, opatrzony nazwą (ang. file name) i atrybutami. Nazwa z reguły składa się z głównej części nazwy i rozszerzenia (oddzielonego kropką): NAZWA.ROZ np.: podanie.doc

Katalog (folder) - element logicznego podziału dysku twardego lub dyskietki, ułatwiający dostęp do danych oraz programów w systemie komputerowym. Katalogi mogą się w sobie zawierać, tworząc drzewo katalogów.

W nazwach plików i/lub folderów nie można używać następujących znaków:

/ : \ ? * ” < > |

Typy plików w systemie Windows

:

Foldery

pliki wykonywalne (executables) * .COM, * .EXE

dowiązania symboliczne - skróty (*.LNK)

pliki systemowe (*.DLL, * .DRV)

pliki z danymi:

tekstowe (*.TXT, * .DOC, * .RTF)

graficzne (*.BMP, * .GIF, * .JPG)

dźwiękowe (*.WAV, * .MDI, * .MP3, * .RA)

wideo (*.AVI, * .WMV, *.MPG)

internetowe (*.HTM, * .HTML, * .JS)

arkusze kalkulacyjne (*.XLS)

prezentacje (*.PPT, * .PPS)

bazy danych (*.MDB, * .DBF)

archiwa (*.ZIP, * .RAR, * .CAB)

Jak system Windows rozpoznaje pliki?

Multimedia - techniki komputerowe umożliwiające łączenie rozmaitych sposobów przekazywania informacji - dźwięku, obrazu, animacji, wideo, tekstu, słowa mówionego i innych - w jeden przekaz (wielo-medialny).

Multimedialny system to taki, w którym do procesów przetwarzania informacji wykorzystuje się przynajmniej jedno medium ciągłe (zależne od czasu) i jedno dyskretne (niezależne od czasu).

Charakterystyczne elementy:

Grafika

Dźwięk

Obraz wideo

Animacja

Tekst oraz hipertekst

Obszary zastosowań multimediów:

komunikacja interpersonalna oraz praca grupowa,

telepraca i szkolenia (edukacja) na odległość,

systemy prezentacyjne,

zarządzanie informacją,

biometryczne metody uwierzytelniania,

multimedialne systemy wspomagania decyzji,

rozrywka i Internet,

e-biznes

Korzyści wynikające z pracy w sieci:

Scentralizowanie administracji i obsługi

Udostępnianie informacji

Udostępnianie sprzętu i oprogramowania

Sieci komputerowe:

Sieć komputerowa - co najmniej dwa komputery połączone fizycznie, mogące się ze sobą komunikować w celu efektywnej wymiany informacji lub korzystania ze wspólnych zasobów.

KOMPUTERY

serwery - komputery udostępniające usługi innym komputerom (programom) zwanym klientami (np. serwer wydruku, plików, aplikacji),

stacje robocze - komputery o możliwościach większych niż mikrokomputery osobiste, wymagającej wysokich parametrów sprzętu komputerowego, np. do obróbki wideo,

terminale - urządzenia składające się z klawiatury, monitora i karty sieciowej; zazwyczaj bez procesora i dysku twardego.

Sieci komputerowe:

MEDIA TRANSMISJI

okablowanie sieciowe - łączy fizycznie komputery w sieci komputerowej (kable miedziane, światłowody, bez przewodów),

inne urządzenia - służące do połączenia dwóch lub większej liczby komputerów (sieci) w jedną całość np. hub, repeater, router.

OPROGRAMOWANIE SIECIOWE (Net Operating System)

- zespół programów działających na komputerach połączonych w sieć, umożliwiający komunikacje pomiędzy systemami komputerowymi.

Podział sieci komputerowych ze względu na zasięg działania:

lokalne (LAN - Local Area Network) - obejmują obszar jednego budynku, organizacji, przedsiębiorstwa itp.

miejskie (MAN - Metropolitan Area Network) - budowane w dużych aglomeracjach miejskich; mają za zadanie łączenie różnych sieci LAN,

rozległe (WAN - Wide Area Network) - umożliwiają połączenie między komputerami zlokalizowanymi w dużej odległości od siebie.

Podział sieci ze względu na medium transmisyjne:

sieci przewodowe (kabel koncentryczny, skrętka, światłowód),

sieci bezprzewodowe (radiowe, satelitarne, mikrofalowe, podczerwone),

sieci mieszane.

Typy sieci:

Sieć równorzędne (peer-to-peer)

Sieć typu klient-serwer

Zagadnienia bezpieczeństwa:

Safety - bezpieczeństwo użytkownika i danych przed niezgodnym ze specyfikacją (błędnym) działaniem systemu komputerowego.

Security - zabezpieczenie systemu komputerowego przed destrukcyjnymi lub niepożądanymi działaniami użytkowników.

Archiwizacja informacji:

Archiwizacja informacji (backup) - umożliwia dostęp do danych np. po awarii systemu lub w sytuacji gdy należy powrócić do informacji, z których od dawna nie korzystano (np. bazy danych księgowości).

Sprzęt do archiwizacji danych:

dyskietki (1.44 MB),

nośniki magnetooptyczne (powyżej 100 MB),

streamery - kasety z taśmą magnetyczną (od 100 MB i więcej),

dyski optyczne - CD-R, CD-RW, DVD (od 650 MB).

Praca w sieci komputerowej

:

KONTO (ang. account) - zestaw praw dostępu użytkownika sieci komputerowej, przechowujący informacje o użytkowniku i jego uprawnieniach do korzystania z zasobów komputerowych. Konto jest określone za pomocą własnego identyfikatora użytkownika oraz hasła dostępu.

Logowanie:

Login - identyfikator (nazwa) użytkownika,

Password - hasło przypisane do danego identyfikatora,

Logout - koniec pracy (wylogowanie) - zakończenie sesji.

Sesja:

Sesja - czas od podłączenia się do zasobów systemu (zalogowania) do momentu zakończenia pracy (wylogowania).

Autentykacja: Autentykacja - proces, w którym komunikujący się w systemie użytkownicy (lub oprogramowanie) potwierdzają swoją tożsamość.

Autoryzacja:

Autoryzacja - proces udzielania dostępu danemu użytkownikowi (posługującemu się identyfikatorem) do tych zasobów, które są dla niego przeznaczone. System operacyjny przechowuje bazę danych, w której znajdują się informacje o użytkownikach, zasobach i prawach dostępu do nich.

Standardowe prawa użytkownika

.

Prawa przypisane do wbudowanych grup

.

Przedstawienie zagadnień związanych z uprawnieniami

.

Uprawnienia do obiektów

Uprawnienia nadawane są do obiektów

Obiekt jest to niezależny element, taki jak plik, folder, udostępniony folder lub drukarka.

Uprawnienia do plików w systemie NTFS.

Uprawnienia do folderów w systemie NTFS.

Uprawnienia do udostępnionych folderów.

Uprawnienia do drukarek:

Trzy poziomy uprawnień do drukarek

Druk

Zarządzanie dokumentami

Zarządzanie drukarkami

Urządzenia komunikacyjne w sieci komputerowej:

Karta sieciowa - umożliwia podłączenie komputera do sieci komputerowej,

Hub - służy do łączenia, rozgałęziania lub koncen-tracji strumieni przepływu danych w sieci LAN,

Router - przesyła pakiety między sieciami o zgodnych protokołach i steruje ruchem w sieci,

Gateway (brama) - zapewnia porozumiewanie się sieci różnych typów (z różnymi protokołami),

Repeater (wzmacniak) - wzmacnia sygnał przekazywany między gałęziami sieci lokalnej.

Karty sieciowe:

Odbierają dane i konwertują je do postaci sygnału elektrycznego

Odbierają sygnał elektryczny i konwertują go do postaci danych

Określają, czy dane są adresowane do określonego komputera

Sterują przepływem danych przez kabel sieciowy

Okablowanie sieciowe

:

Skrętka

Kabel koncentryczny

Światłowód

Urządzenia do komunikacji bezprzewodowej:

Transmisja na podczerwień

Wąskopasmowa transmisja radiowa

Topologia magistrali

Topologia gwiazdy

Topologia pierścienia

Topologia mieszana

Protokoły komunikacyjne:

Protokół (ang. protocol) - zbiór sygnałów używanych przez grupę komputerów podczas wymiany danych w sieci komputerowej.

Wybrane protokoły komunikacyjne

TCP/IP (Transmission Control Protocol/Internet Protocol) - zestaw protokołów stosowanych w sieci Internet,

HTTP (HyperText Transfer Protocol) protokół internetowy, używany do transferu stron WWW,

SMTP (Simple Mail Transfer Protocol) - podstawowy protokół transferu poczty elektronicznej (podczas wysyłania wiadomości),

POP3 (Post Office Protocol 3) jest to protokół komunikacji z serwerem poczty elektronicznej (podczas odbierania wiadomości),

FTP (File Transfer Protocol) - protokół transmisji plików,

PPP (Point to Point Protocol) - protokół transmisji używany do połączenia z Internetem przy użyciu modemu i sieci telefonicznej.

Typy protokołów:

Protokoły otwarte.

Protokoły charakterystyczne dla producenta

Protokoły rutowalne i nierutowalne

Protokół TCP/IP (Transmission Control Protocol/Internet Protocol)

Protokół IPX/SPX (Internetwork Packet Exchange/Sequenced Packet Exchange)

Protokół AppleTalk

Protokół NetBEUI (NetBIOS Enhanced User Interface)

Typy transmisji danych:

Unicast

Multicast

Broadcast

Protokół IrDA (Infrared Data Association)

Protokoły dial-up

Warstwy TCP/IP

Warstwa aplikacji

Warstwa transportowa

Warstwa internetowa

Warstwa interfejsu sieciowego

PROTOKOŁY STOSU TCP/IP:

HTTP (Hypertext Transfer Protocol) - pliki sieci Web,

FTP (File Transfer Protocol) - przesyłanie plików,

TCP (Transmission Control Protocol) - transmisja danych z potwierdzeniem odbioru,

UDP (User Datagram Protocol) - szybki transfer bez potwierdzenia odbioru,

IP (Internet Protocol) - adresowanie i dostarczanie danych do adresata,

ARP (Address Resolution Protocol) - znalezienie adresu MAC (Media Access Control) karty sieciowej,

ICMP (Internet Control Message Protocol) - diagnostyka błędów niedostarczenia wiadomości,

IGMP (Internet Group Management Protocol) - zarządzanie grupami multicastowymi (multiemisyjnymi) w TCP/IP,

Ethernet, ATM (Asynchronous Transfer Mode) - sposób transmisji danych przez sieć.

Dynamiczne mapowanie IP:

DNS jest systemem nazewniczym dla komputerów i usług sieciowych

System nazewniczy DNS ma budowę hierarchiczną

DNS mapuje nazwy domenowe do adresów IP

Rekordy mapowań są przechowywane na serwerze DNS

Adresowanie IP z podziałem na klasy:

Składniki adresu IP:

Identyfikator sieci

Identyfikator hosta

192.168.0.1

Klasa A. Adresy klasy A przypisywane są sieciom z bardzo dużą liczbą hostów. W tej klasie może istnieć do 126 sieci i do 16777214 hostów

Klasa B. Adresy klasy B przypisywane są sieciom o średnim i dużym rozmiarze. W tej klasie może istnieć do 16,384 sieci i do 65534 hostów

Klasa C. Adresy klasy C przypisywane są sieciom lokalnym (LAN). W tej klasie może istnieć maksymalnie 2,097,152 sieci i do 254 hostów

Klasy D oraz E. Klasy D oraz E nie są przydzielane hostom. Adresy klasy D są wykorzystywane podczas transmisji typu multicast, zaś adresy klasy E są zarezerwowane na rzecz przyszłych zastosowań.

Określenie klasy adresu IP

:

Klasa_adresu_Adres_IP__Identyfikator_sieci_Zakres_wartości_w_

A w.x.y.z w.0.0.0 1-126*

B w.x.y.z w.x.0.0 128-191

C w.x.y.z w.x.y.0 192-223

D w.x.y.z niedostępne 224-239

E w.x.y.z niedostępne 240-255

*Identyfikator sieci 127.0.0.0 jest zarezerwowany na potrzeby testów połączeń.

Rozróżnianie hostów lokalnych i zdalnych

Host lokalny znajduje się w tym samym segmencie sieci

Host zdalny znajduje się w innym segmencie sieci - do komunikacji z nim niezbędny jest router

Struktura masek podsieci:

Maska podsieci, składa się z czterech liczb. Liczby te mogą przyjmować dowolne wartości od 0 do 255.

W przypadku zastosowania podziału na klasy adresów IP, każda z tych liczb może przyjmować tylko dopuszczalną wartość maksymalną 255 lub minimalną 0.

Dopuszczalne maski podsieci to maski domyślne.

Domyślne maski podsieci:

Klasa Adres IP Maska podsieci Identyfikator Identyfikator

Adresu IP sieci hosta

A w.x.y.z 255.0.0.0 w.0.0.0 x.y.z

B w.x.y.z 255.255.0.0 w.x.0.0 y.z

C w.x.y.z 255.255.255.0 w.x.y.0 z

Zasady adresowania

:

Pierwszą liczbą identyfikatora sieci nie może być liczba 127

Identyfikator hosta nie może składać się tylko z liczb 255

Identyfikator hosta nie może składać się tylko z zer

Identyfikator hosta nie może powtórzyć się w podsieci

Przypisywanie adresów TCP/IP

:

Automatyczne adresowanie IP:

Protokół DHCP

APIPA (Automatic Private IP Addressing)

od 169.254.0.1 do 169.254.255.254

Ograniczenia adresowania IP z podziałem na klasy

Poblemy skalowalności Internetu

Wyczerpanie liczby adresów klasy B

Zapełnienie tabel rutingu sieci Internet

Całkowite wyczerpanie liczby adresów IP

Maski podsieci w zapisie binarnym

Bity maski podsieci

Zapis CIDR

Obliczanie identyfikatora sieci

Rozróżnianie hostów lokalnych i zdalnych

Wyjaśnienie pojęć związanych z Internetem

Sieć Internet

Usługi internetowe

Sieci intranet

Domenowa przestrzeń nazewnicza

Wady dostępu do sieci internetowej

treści pojawiające się w sieci,

zagrożenie bezpieczeństwa sieci lokalnej i poszczególnych hostów,

nadmiar czasu poświęcanego na działania w sieci internetowej,

uzależnienie od ciągłego modernizowania sprzętu i oprogramowania,

schematyzm wyrażania myśli,

zagrożenie awariami sprzętu i oprogramowania.

Struktura Internetu

Brak kontroli i zarządu sieci internetowej.

Wykorzystanie architektury klient - serwer.

Sieci szkieletowe - fizyczne medium umożliwiające komunikację w sieci internetowej.

Komunikację w Internecie umożliwia stos protokołów TCP/IP (TCP oraz IP - protokoły niższego poziomu, HTTP, FTP oraz SMTP - protokoły wyższego poziomu.

Stos TCP/IP musi być zainstalowany i skonfigurowany na wszystkich komputerach w sieci internetowej.

Adresy publiczne i prywatne

Warunkiem uzyskania dostępu do sieci internetowej jest posiadanie przez komputer adresu IP.

Przydzielaniem adresów IP zajmuje się organizacja IANA (Internet Assigned Numbers Authority).

Adresy publiczne IANA przydziela za pośrednictwem dostawców usług internetowych ISP (Internet Service Provider).

Adresy prywatne to grupy adresów zarezerwowane przez IANA dla sieci prywatnych.

Adres prywatny nie umożliwia bezpośredniej komunikacji w sieci internetowej.

Usługi internetowe

Poczta elektroniczna (e-mail)

Usługa WWW (World Wide Web)

Rozmowy

Internetowe grupy dyskusyjne

FTP (File Transfer Protocol)

Telnet

Intranet

Intranet - wewnętrzna sieć organizacji wykorzystująca technologie internetowe dla poprawienia wewnętrznej komunikacji, publikacji dokumentów i pracy aplikacji.

Intranet może być siecią prywatną (brak połączenia z Internetem) lub publiczną (z połączeniem internetowym).

Intranet udostępniany w części lub całości poprzez Internet nosi nazwę Extranetu.

Zabezpieczenia sieci extranetowej są na wyraźnie niższym poziomie niż zabezpieczenia lokalnej sieci intranetowej.

Nazwy domenowe

Nazwa domenowa (example.microsoft.com)

Domena głównego poziomu (com)

Domena drugiego poziomu (microsoft.com)

Poddomena (example.microsoft.com)

Domenowa przestrzeń nazewnicza

Adresem identyfikującym komputer w sieci internetowej jest adres IP (np.: 131.107.15.240).

Nazwy domenowe to przyjazne dla użytkownika nazwy będące „tłumaczeniem” ich nazw numerycznych.

System klasyfikacji DNS (Domain Name System) odwzorowuje nazwę domenową na adres IP.

System DNS jednoznacznie określa komputer na podstawie hierarchii: domena głównego poziomu, domena drugiego poziomu i poddomeny.

Domeny głównego poziomu określane są przez kod ogólny (przynależność do typu organizacji) lub kod kraju.

Przeglądarki grup dyskusyjnych

Przeglądarki sieci Web

Protokoły internetowe

Adres URL (Uniform Resource Locator)

NNTP (Network News Transfer Protocol) to protokół wykorzystywany zarówno w internetowych grupach dyskusyjnych, w dyskusyjnych grupach intranetowych, jak i w biuletynach.

Typy serwerów grup dyskusyjnych:

Usługa Usenet (BBS - Biuletin Board System, chat rooms, grupy dyskusyjne)

Publiczne serwery grup dyskusyjnych (np.: msnews),

Prywatne serwery grup dyskusyjnych.

Przeglądarka internetowa umożliwia klientom korzystać z usług serwerów sieci Web i FTP.

Wyszukiwanie informacji w sieci internetowej:

Wyszukiwarki (wraz z zaawanoswanymi funkcjami wyszukiwania),

Portale (umożliwiają zaawansowane wyszukiwanie i udostępniają usługi e-mail, forum dyskusyjnego, zakupów on line itp.),

Internet Explorer.

HTTP określa sposób komunikowania się klienta z serwerem WWW

HTTP posługuje się zwykłym tekstem (plain text)

HTTP jest protokołem realizującym połączenia, które nie są szyfrowane

HTTPS (HTTP Secure) umożliwia bezpieczne połączenie z serwerem WWW

HTTPS wykorzystuje technologię szyfrowania SSL (Secure Sockets Layer)

FTP pozwala przesyłać pliki pomiędzy klientem FTP, a serwerem FTP

SMTP pozwala wysyłać wiadomości e-mail poprzez sieć internetową

POP3 pozwala odbierać wiadomości e-mail z serwera usługi pocztowej

NNTP pozwala rozsyłać, ogłaszać oraz odbierać wiadomości w internetowych i intranetowych grupach dyskusyjnych

HTML to standardowy język opisu strony internetowej oparty o stosowanie znaczników (tagów).

HTML decyduje o tym, jak strona sieci Web jest wyświetlana w przeglądarce.

DHTML jest rozszerzeniem języka HTML o obsługę animacji.

DHTML umożliwia (podobnie jak XML) tworzenie interaktywnych stron sieci Web.

URL (http://example.microsoft.com/tutorial/default.html)

Zastosowany protokół (http://)

Adres DNS (example.microsoft.com)

Ścieżka na serwerze (/tutorial/default.html)

Zapora jest zalecanym elementem komunikacji sieci lokalnej LAN z Internetem.

Zapora jest sprzętowo - programowym zabezpieczeniem przed dostępem osób nieuprawnionych do zasobów sieci lokalnej.

Zapora filtruje wszystkie pliki - wychodzące z sieci lokalnej i do niej wchodzące. Pliki nie spełniające określonych kryteriów są blokowane.

Typy oprogramowania

Freeware - darmowe oprogramowanie, własność autora,

Shareware - płatne programy na próbę (np. 30 dni lub ograniczenia),

Trialware - w pełni sprawny program np. przez 14 dni,

Demo - nie działają wszystkie funkcje,

Adware/Bannerware - pokazujące reklamy w trakcie pracy,

Bookware - dołączane do książek,

Firmware - oprogramowanie sterujące pracą urządzenia np. telefonu,

Komercyjne - np. programy biurowe.

Licencje (ang. license) na oprogramowanie:

Powszechna Licencja Publiczna GNU - darmowe programy !!!

Jednostanowiskowe - (Single Machine) na jednym komputerze

Network Licence - licencja sieciowa

OEM - licencja dołączana do nowego sprzętu

Microsoft Open License (MOLP) - hurtowa sprzedaż licencji

Run-time licence - opłata za używanie fragmentu programu

Free run-time licence - jw. bez dodatkowych opłat

Licencje otwarte - np. możliwość wykorzystania obrazków ClipArt.

Piractwo komputerowe to nieautoryzowane

kopiowanie, reprodukowanie, używanie

lub produkowanie oprogramowania.Rodzaje piractwa komputerowego:

1. Kopiowanie przez użytkownika: proste, bez licencji, kopiowanie przez osoby prywatne lub firmy. W przypadku licencjobiorców zbiorowych, ten rodzaj piractwa może oznaczać zaniżanie podawanej liczby komputerów, na których oprogramowanie jest zainstalowane.

2. Instalowanie na większej liczbie dysków twardych:

rodzaj piractwa praktykowany przez nieuczciwych producentów systemów komputerowych, sprzedających komputery z nielegalnie wstępnie zainstalowanym oprogramowaniem.3. Fałszerstwo: piractwo komputerowe na wielką skalę, w którym oprogramowanie wraz z opakowaniem jest nielegalnie powielane, często przez zorganizowane grupy przestępcze, a następnie rozprowadzane jako rzekomo legalny produkt.

4. Pobieranie z sieci: ta forma piractwa występuje wtedy, gdy oprogramowanie chronione prawem autorskim jest pobierane przez użytkownika połączonego z Internetem, bez wyraźnej zgody właściciela praw autorskich.

5. Nadużycie licencji: Oprogramowanie rozprowadzane ze specjalnymi, zniżkowymi licencjami, wśród klientów nabywa-jących wielkie ich liczby, producentów komputerów, instytucji akademickich jest następnie ponownie rozprowadzane wśród innych osób, które nie posiadają lub nie są uprawnione do posiadania takich licencji.

Zgodnie z art. 292 § 1 kk program komputerowy może być również przedmiotem paserstwa nieumyślnego. Paserstwo nieumyślne zachodzi w każdym z powyżej określonych przypadków (tj. nabycia, pomocy w zbyciu lub ukryciu oraz przyjęcia programu komputerowego) jeśli przestępca jedynie powinien lub może przypuszczać, że program został np. ukradziony (przykładowo osoba postronna nabywa na giełdzie komputerowej program oferowany po okazyjnie niskiej cenie).

W przypadku paserstwa sąd może orzec przepadek (tj. przejęcie na własność Skarbu Państwa) programu komputerowego (tj. jego nośnika) choćby

nie stanowił własności przestępcy.Linia Antypiracka: (022) 434-34-34,

BSA współpracuje z organami Prokuratury

i Policji monitorując prowadzone w Polsce

postępowania karne związane z naruszeniami

praw autorskich przysługujących producentom

oprogramowania komputerowego.Główne cele BSA:

promocja legalnego oprogramowania,

ukazywanie korzyści płynących ze stosowania legalnych produktów,

identyfikacja zagrożeń, jakie rodzi korzystanie z nielegalnego oprogramowania.

W ramach organizacji BSA zrzeszone są m.in. takie firmy jak:

Adobe, Apple, Autodesk, Corel, Macromedia, Microsoft, Symantec, IPS

Rezultat piractwa komputerowego:

utrata miejsc pracy,

utrata wynagrodzeń,

utrata wpływów z podatków,

znaczne spowolnienie innowacji i rozwoju produktów na całym świecie,

problemy zabezpieczeń produktów.

Grupy programów destrukcyjnych:

Konie trojańskie (trojan horses) - programy, które ukrywają swoje prawdziwe przeznaczenie

Bomby logiczne - powodują destrukcję jeżeli zostanie spełniony określony warunek np. data, godzina, hasło

Robaki (Worms) - zazwyczaj nie zawierają funkcji destrukcyj-nych, nie niszczą danych ale utrudniają pracę (Blaster, 2003).

Wirusy - zawierają funkcje destrukcyjne, niszczą dane oraz sprzęt, utrudniają pracę w zainfekowanym systemie.

Sposoby infekcji komputera:

korzystanie z zainfekowanych nośników danych np. dyskietek, płyt CD,

uruchamianie zarażonych programów lub aplikacji niewiadomego przeznaczenia i/lub pochodzenia,

otwieranie dokumentów pakietu MS Office z makroprocedurami (Word, Excel, Access, Power Point),

otwieranie poczty e-mail lub odwiedzanie stron internetowych zawierających kontrolki ActiveX

Objawy infekcji komputera:

dłuższy niż zwykle czas ładowania systemu,

zwolnienie pracy systemu,

nieuzasadnione zmniejszenie ilości wolnej pamięci operacyjnej

„znikające” programy,

częste zawieszanie systemu lub nieoczekiwany restart komputera,

zmiany długości lub daty powstania programów,

ciągła praca twardego dysku mimo zamknięcia wszystkich aplikacji,

nienormalne zachowanie ekranu bądź dziwne dźwięki wydawane przez głośniki.

Najpopularniejsi producenci oprogramowania antywirusowego:

Marek Sell (mks_vir) - www.mks.com.pl

Symantec (Norton AntiVirus) - www.symantec.com

McAfee (McAfee VirusScan) - www.mcafee.com

Kaspersky Lab (Kaspersky AntiVirus) - www.kaspersky.com

Trend Micro (PC-cillin) - www.trendmicro.com

Lavasoft (Ad-Aware SE) - www.lavasoft.com

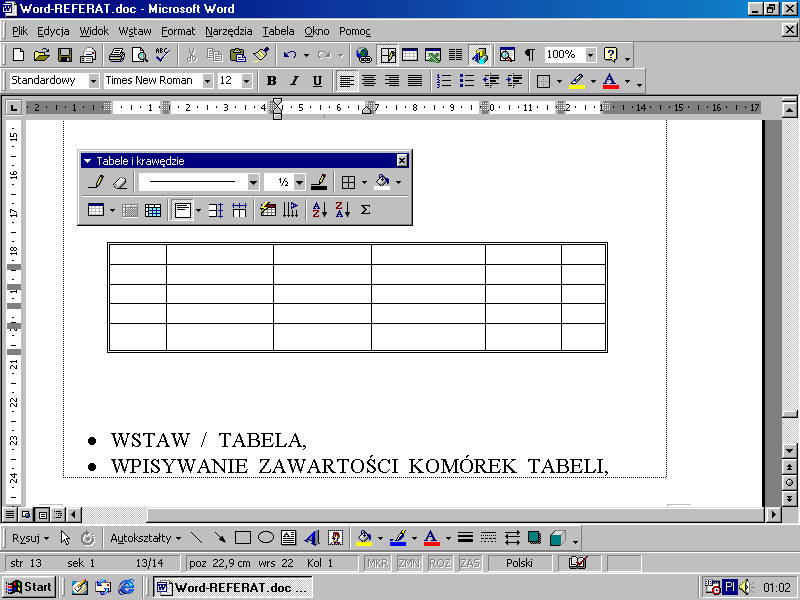

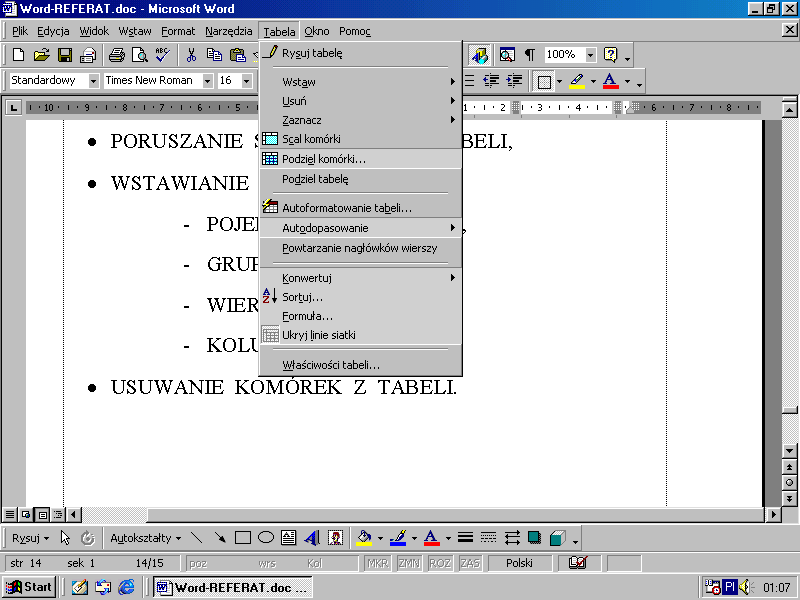

WSTAWIANIE TABEL:

TABELA Ⴎ WSTAW Ⴎ TABELA...,

WPISYWANIE ZAWARTOŚCI KOMÓREK TABELI,

ZAZNACZANIE KOMÓREK,

ZMIANA WYMIARÓW KOMÓREK,

PORUSZANIE SIĘ WEWNĄTRZ TABELI,

WSTAWIANIE DO TABELI

USUWANIE KOMÓREK Z TABELI.

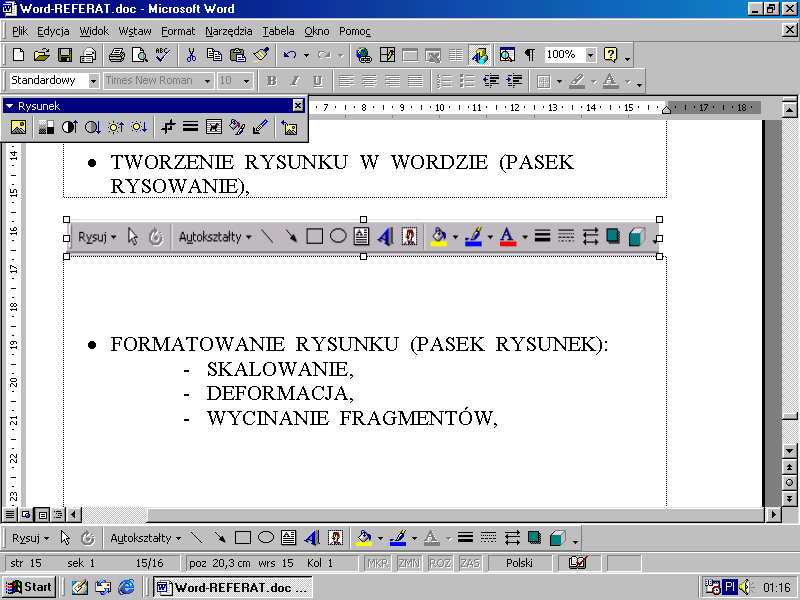

TWORZENIE RYSUNKU W WORDZIE (PASEK RYSOWANIE),

FORMATOWANIE RYSUNKU (PASEK RYSUNEK):

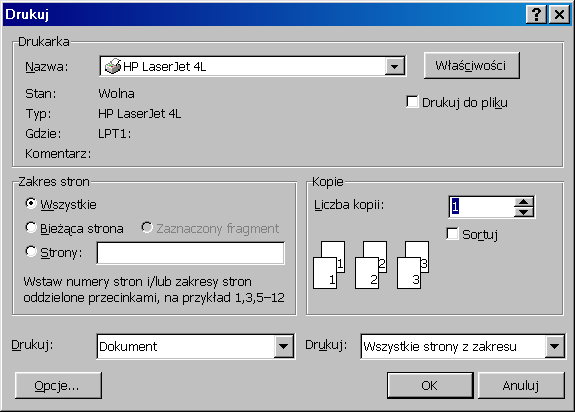

PLIK Ⴎ DRUKUJ

PARAMETRY I KONFIGURACJA DRUKARKI,

ZAKRES DRUKU,

LICZBA KOPII,

POWIĘKSZENIE I SKALOWANIE DO ROZMIARU PAPIERU,

DRUKOWANIE OBUSTRONNE,

BŁĘDY DRUKOWANIA.

wartości tekstowe (tytuły, etykiety, komentarze itp.),

wartości liczbowe (liczby, daty, godziny),

formuły (obliczają wartości na podstawie istniejących danych).

LICZBA kolumn - 256 (ostatnia kolumna ma adres IV65536)

LICZBA wierszy - 65536,

LICZBA wszystkich komórek 16777216,

zawartości komórki - 32 767 znaków (1024 wyświetlane),

najwcześniejsza data 1 stycznia 1900,

najpóźniejsza data 31 grudnia 9999.

względne (A1)

bezwzględne ($A$1)

mieszane (A$1 lub $A1)

kopiowanie zawartości pojedynczej komórki

(o ile zawartość ta nie jest elementem listy niestandardowej),kopiowanie związku pomiędzy zawartościami dwóch komórek,

wklejanie elementów z listy niestandardowej,

kopiowanie formuły.

Jeśli którykolwiek z argumentów tablicowych lub odwołaniowych zawiera tekst lub puste komórki, wartości te są pomijane.

Jeśli określony zakres nie zawiera wartości logicznych, funkcja LUB zwraca wartość błędu #ARG!.

Formuły tablicowej funkcji LUB można użyć do sprawdzenia, czy dana wartość występuje w tabeli. Aby wprowadzić formułę tablicową, naciśnij klawisze CTRL+SHIFT+ENTER.

Jeśli którykolwiek z argumentów tabel lub odwołań zawiera tekst lub puste komórki, wartości te są pomijane.

Zwraca wartość błędu #ARG!, jeśli wprowadzony zakres nie zawiera wartości logicznych.

Aby konstruować bardziej skomplikowane testy, można zagnieżdżać do siedmiu funkcji JEŻELI, używając je jako argumenty wartość_jeżeli_prawda i wartość_jeżeli_fałsz.

Kiedy argumenty wartość_jeżeli_prawda i wartość_jeżeli_fałsz zostaną oszacowane, funkcja JEŻELI zwraca wartość zwróconą przez te instrukcje.

Program Microsoft Excel oferuje dodatkowe funkcje, których można używać do analizowania danych na podstawie określonych warunków. Na przykład, aby zliczyć liczbę wystąpień ciągu tekstowego lub liczby znajdującej się wewnątrz zakresu komórek, należy użyć funkcji arkusza LICZ.JEŻELI. Aby obliczyć sumę na podstawie ciągu tekstowego lub liczby znajdującej się wewnątrz zakresu, należy użyć funkcji arkusza SUMA.JEŻELI.

Liczba_znaków musi być większa lub równa zeru.

Jeśli liczba_znaków jest większa niż długość tekstu, wynikiem funkcji LEWY jest cały tekst.

Pominięcie argumentu liczba_znaków oznacza, że jego wartość zostanie przyjęta jako równa 1.

Jeśli argument ile_razy ma wartość 0, funkcja POWT zwraca "" (pusty tekst).

Jeśli argument ile_razy nie jest liczbą całkowitą, jest do takiej liczby obcinany.

Wynik funkcji POWT nie może być dłuższy niż 32 767 znaków. W przeciwnym wypadku funkcja zwróci wartość błędu #ARG!.

Tekst może być podawany w dowolnym formacie używanym do określania stałej liczbowej, daty lub czasu, rozpoznawanym przez program Microsoft Excel. Jeśli tekst nie jest podany w jednym z takich formatów, funkcja WARTOŚĆ zwraca wartość błędu #ARG!.

Program Microsoft Excel przekształca automatycznie tekst na liczby, jeśli jest to tylko konieczne. Funkcja ta zapewnia zgodność z innymi programami arkuszy kalkulacyjnych.

Jeżeli rok jest między 0 (zero) a 1899 (włącznie), program Excel dodaje tę wartość do 1900, aby obliczyć rok. Na przykład funkcja DATA(108;1;2) zwraca datę 2 stycznia 2008 (1900+108).

Jeżeli rok jest między 1900 a 9999 (włącznie), program Excel używa tej wartości jako roku. Na przykład funkcja DATA(2008;1;2) zwraca datę 2 stycznia 2008.

Jeżeli rok jest mniejszy niż 0 albo jest większy lub równy 10000, program Excel zwraca wartość błędu #LICZBA!.

Argumentem powinny być liczby, nazwy, tablice lub odwołania zawierające liczby. Program Microsoft Excel przegląda wszystkie liczby w każdym argumencie odwołaniowym lub tablicowym.

Jeśli argument tablicowy lub odwołaniowy zawiera tekst, wartości logiczne lub puste komórki, to wartości takie są ignorowane. Komórki o wartości zero są jednak włączane do obliczeń.

Jeśli liczba danych w zbiorze jest parzysta, to funkcja MEDIANA oblicza średnią dwóch liczb środkowych.

Płatności zwracane przez funkcję PMT obejmują kapitał i oprocentowanie, lecz nie obejmują podatków ani innych opłat związanych z pożyczką.

Należy się upewnić, czy dobrze została zrozumiana treść dotycząca argumentów stopa i liczba_rat. Jeśli dokonuje się spłat miesięcznych pożyczki czteroletniej, oprocentowanej na 12% rocznie, należy użyć wartości 12%/12 dla argumentu stopa i 4*12 dla argumentu liczba_rat. Jeśli dokonuje się rocznych spłat tej samej pożyczki, to stopa wynosi 12%, a liczba_rat 4.

Poniższe funkcje odnoszą się do rachunku rentowego:

Renta jest to szereg stałych płatności gotówkowych wykonywanych w ciągłym okresie czasu. Na przykład rentą jest kredyt konsumpcyjny na zakup samochodu lub kredyt hipoteczny. Więcej informacji znajduje się w opisie każdej funkcji dotyczącej pożyczki.W funkcjach rentowych, wydatki (koszty) mają wartości ujemne, a przychody — dodatnie. Na przykład 1000 zł jako depozyt w banku będzie reprezentowane przez argument -1000 dla depozytariusza (1000 dla banku).

Program Microsoft Excel oblicza jeden argument finansowy w funkcji innych. Jeśli stopa jest różna od zera to:

Uwaga: Roczna stopa procentowa jest podzielona przez 12, ponieważ dotyczy płatności naliczanych miesięcznie.

Komórki znajdujące się w zakresie suma_zakres są sumowane tylko wtedy, jeśli odpowiadające im w tym zakresie komórki spełniają kryteria.

Jeśli argument suma_zakres zostanie pominięty, to sumowane są komórki znajdujące się w zakresie.

Jeśli dzielnik jest równy 0, funkcja MOD zwraca wartość błędu #DZIEL/0!.

Jeśli argument liczba_cyfr jest większy od zera, to liczba jest zaokrąglana do wybranej liczby miejsc dziesiętnych (po przecinku).

Jeśli argument liczba_cyfr wynosi zero, to liczba jest zaokrąglana do najbliższej liczby całkowitej.

Jeśli argument liczba_cyfr jest mniejszy od zera, to liczba jest zaokrąglana do wartości całkowitych z lewej strony przecinka dziesiętnego (do dziesiątek, setek, tysięcy i tak dalej).

Kod ogólny |

Opis |

Com |

Organizacje komercyjne |

edu |

Instytucje oświatowe, edukacyjne |

gov |

Agencje rządowe |

int |

Stowarzyszenia międzynarodowe |

mil |

Organizacje wojskowe (militarne) |

net |

Główne centrale kontroli pracy sieci |

org |

Inne organizacje (rządowe i społeczne) |

Kod kraju |

Kraj |

ar |

Argentyna |

au |

Australia |

be |

Belgia |

de |

Niemcy |

fr |

Francja |

pl |

Polska |

us |

Stany Zjednoczone Ameryki |

Wykorzystanie technologii klienckich

Grupy dyskusyjne

Przeglądarki sieci Web

Protokół HTTP (Hypertext Transfer Protocol)

Protokół FTP i SMTP

Języki HTML i DHTML

Adres URL (Uniform Resource Locator)

Zapora (Firewall)

Prawa własności a piractwo komputerowe

Ustawa o prawie autorskim z dnia 4 lutego 1994 r.

Art. 1.1. Przedmiotem prawa autorskiego jest każdy przejaw działal-ności twórczej o indywidualnym charakterze, ustalony w jakiejkolwiek postaci, niezależnie od wartości, przeznaczenia i sposobu wyrażenia.

Prawem autorskim chroniona jest wyłącznie forma (zewnętrzna postać utworu), nigdy zaś idee i zasady stanowiące sedno utworu.

Licencja - umowa o korzystanie z utworu (programu komputerowego).

Problematyka piractwa komputerowego

Prawnokarna ochrona praw autorskich

Kodeks karny (Ustawa z dnia 6 czerwca 1997 roku, Dz.U. nr 88, poz. 553)

Zgodnie z art. 278 § 2 kk za kradzież programu komputerowego odpowiada ten, kto bez zgody osoby uprawnionej, działając w celu osiągnięcia korzyści majątkowej, uzyskuje program komputerowy. Kradzież programu komputero-wego ma miejsce wtedy, gdy przestępca w jakikolwiek sposób (np. kopiowanie, zabranie dyskietki lub innego nośnika) zdobywa program komputerowy nie mając na to przyzwolenia osoby uprawnionej według prawa autorskiego (np. twórcy programu). Warunkiem ponoszenia odpowie-dzialności karnej jest jednak to, aby przestępca działał w celu osiągnięcia korzyści majątkowej. Działanie w celu osiągnięcia korzyści majątkowej zachodzi, gdy przestępca zmierza do osiągnięcia jakiegokolwiek zysku lub innego rodzaju pożytku dla siebie lub innej osoby (np. skopiowanie programu komputerowego celem jego sprzedaży na giełdzie komputerowej). Przestępstwo kradzieży programu komputerowego jest zagrożone karą pozbawienia wolności od 3 miesięcy do 5 lat. W przypadku mniejszej wagi (np. gdy program komputerowy posiada małą wartość) może to być kara pozbawienia wolności do roku, ograniczenia wolności lub grzywny.

Kodeks karny (Ustawa z dnia 6 czerwca 1997 roku, Dz.U. nr 88, poz. 553)

Zgodnie z art. 291 § 1 kk program komputerowy może być przedmiotem paserstwa umyślnego. Paserstwo umyślne polega na tym, iż osoba postronna nabywa program komputerowy wiedząc, iż program ten został np. skradziony lub bezprawnie skopiowany. Paserstwo umyślne może polegać także na tym, iż osoba postronna, wiedząc, iż program został np. skradziony, pomaga w jego zbyciu (np. właściciel sklepu wiedząc, iż oferowany mu program komputerowy został skradziony, zgadza się sprzedać program w swoim sklepie) lub pomaga w ukryciu tego programu, albo przyjmuje program (np. na przechowanie).

Kodeks karny (Ustawa z dnia 6 czerwca 1997 roku, Dz.U. nr 88, poz. 553)

Business Software Alliance (BSA)

Wirusy komputerowe

Wirus (ang. Virus) - program komputerowy, który posiada zdolność samoczynnego powielania się i przenoszenia

z jednego komputera na drugi bez wiedzy i poza kontrolą użytkownika.

Ochrona komputera:

1. Instalacja oprogramowania antywirusowego (2 niezależne programy),

2. Stałe uaktualnianie bazy danych z sygnaturami wirusów,

3. Korzystanie z oprogramowania pochodzącego tylko z pewnych źródeł,

4. Sprawdzanie wszystkich dyskietek, aplikacji oraz dokumentów pakietu MS Office pochodzących spoza własnego systemu,

5. Zabezpieczenie dyskietek przed zapisem, w przypadku korzystania z nich poza własnym systemem,

6. Nie otwieranie załączników dołączonych do poczty elektronicznej bez uprzedniego sprawdzenia programem antywirusowym,

7. Okresowe skanowanie wszystkich zbiorów na dysku (lub dyskach).

Szyfrowanie informacji

Metody uwierzytelniania stosowane w ochronie danych:

Identyfikator to niepowtarzalna nazwa lub numer nadany obiektowi.

Uwierzytelnianie to sprawdzenie, czy osoba lub obiekt jest tym, za kogo się podaje. Uwierzytelnienie zwykle jest dokonywane jednorazowo, ale np. w bazach o dużym stopniu bezpieczeństwa może być wymagana okresowa lub stała weryfikacja.

Identyfikator podaje niepotwierdzoną tożsamość.

Hasło to określony ciąg znaków wprowadzanych przez użytkownika i sprawdzanych przez komputer. Hasła mogą być wykorzystywane niezależnie od użytkownika dla ochrony baz danych, zbiorów, rekordów, zawartości pól w rekordach itp.

Podanie hasła:

metoda prostych haseł,

wybrane znaki (numery znaków mogą być wyliczane na podstawie transformacji zegara wewnętrznego lub generatora),

hasła jednorazowe.

Metoda pytań i odpowiedzi.

Uwierzytelnienie tożsamości komputera.

Procedura przywitania.

Procedury użytkownika.

Fizyczne metody uwierzytelniania.

Ogólne ostrzeżenia dotyczące haseł i ich używania:

Hasła nie powinny nigdy być przechowywane w jawnej postaci.

Hasła nie powinny być drukowane na drukarkach.

Hasła powinny być często zmieniane.

Użytkownikowi nie wolno podawać nowego hasła po zakończeniu sesji.

Hasło na kartach sterujących zadania wsadowego - wymaga zastosowania programów kolejkowych szyfrujących.

Szyfry symetryczne i asymetryczne:

System symetryczny (jednokluczowy, prywatny):

wspólny tajny klucz, szyfrujący i deszyfrujący; klucz deszyfrujący wyznacza się z klucza szyfrującego; problemem jest utajnienie klucza, który jednak nie zapewnia niezaprzeczalności.

System asymetryczny (dwukluczowy, publiczny):

klucz szyfrujący jest inny niż deszyfrujący, klucz deszyfrujący nie jest wyznaczony na podstawie klucza szyfrującego, każdy kto ma dostęp do klucza publicznego może zaszyfrować wiadomość, natomiast odszyfrować może tylko osoba, która posiada odpowiedni klucz deszyfrujący. Oddzielne są przekształcenia dla zachowania poufności, a oddzielne dla zachowania autentyczności.

Szyfry blokowe i strumieniowe:

Jeśli m oznacza wiadomość tekstową to szyfr blokowy dzieli tekst m na n bloków (paczek znaków), które są po kolei szyfrowane przy użyciu tego samego klucza K.

W szyfrach strumieniowych tekst m jest dzielony na n bloków:

m1, m2, ...mn, a następnie każdy i - ty element jest szyfrowany kluczem Ki należącym do strumienia kluczy.

Szyfr strumieniowy jest szyfrem okresowym, jeżeli strumień kluczy powtarza się po d znakach, w przeciwnym wypadku jest szyfrem nieokresowym.

Szyfry strumieniowe dzielimy na:

synchronizujące,

samosynchronizujące.

Szyfrowanie - metody tradycyjne:

Tradycyjnych metod ukrywania informacji:

szyfrowanie podstawieniowe:

monoalfabetyczne:

zamiana znaku na liczbę - każdy znak jest mnożony przez pewną liczbę, po czym dodawana jest inna liczba: C=(aP+s) mod K

a - czynnik dziesiątkowania

s - czynnik przesunięcia

P - znak do szyfrowania

C - znak po zaszyfrowaniu

K - liczba znaków alfabetu

mod - funkcja modulo (reszta z dzielenia całkowitego)

polialfabetyczne - sekwencyjne i cykliczne.

W podstawieniu u-alfabetycznym znak m1 tekstu otwartego jest zmieniany przez znak alfabetu B1, znak m2 przez znak z alfabetu B2, znak mu przez znak z alfabetu Bu, znak mu+1 znowu przez znak alfabetu B1 itd.

Podstawienie polialfabetyczne ukrywa częstość występowania znaków źródłowego języka L, ponieważ poszczególne elementy alfabetu A mogą być przekształcone w kilka różnych znaków alfabetu B tekstu zaszyfrowanego.

sześcioliterowy klucz „POUFNE”.

tekst otwarty: TRZEBA WIĘCEJ ŚNIEGU.

alfabet to 27-znakowy pierścień, w którym znaki są ustawione w kolejność 0=spacja, 1=A, 2=B, .......,26=Z.

otrzymamy sześcioalfabetyczne podstawienie: pierwszy alfabet - przesunięcie każdego ze znaków o 16 (P), czyli

A staje się R, B staje się S, itd. Drugi alfabet - przesunięcie każdego znaku o 15 (O) miejsc, trzeci o 21 (U) miejsc itd.

metoda szyfrowania: dodawanie modulo 27.

Tabela 1. Przyporządkowanie liter alfabetu do cyfr.

Tradycyjnych metod ukrywania informacji:

szyfrowanie przestawieniowe - zmienia się położenie znaków tekstu otwartego. Na przykład znaki tekstu otwartego:

TRZEBA WIĘCEJ ŚNIEGU DO JAZDY NA NARTACH

przestawiono zgodnie z kluczem: "permutuj czteroznakowe grupy w porządku 1-2-3-4 do porządku 3-1-4-2”. Tekst zaszyfrowany:

ZTER| BWA|CIEĘ|ŚJN |GIUE|O D|ZJDA|NYA |A RN|CTHA

złożone - tekst otwarty podlega przekształceniu przez jeden szyfr potem następny i jeszcze inny.

Podpis elektroniczny jest to sposób podpisania dokumentu w postaci elektronicznej.

Podpisem elektronicznym jest na przykład obraz podpisu własnoręcznego, otrzymany za pomocą skanera, podpis sporządzony elektronicznym piórem, kod PIN karty elektronicznej czy też imię i nazwisko umieszczone w zakończeniu wiadomości wysyłanej pocztą elektroniczną (ogólniej w każdej postaci, w której dokument powstał lub został przetworzony na strumień logicznie powiązanych bitów informacji przechowywanych i przesyłanych jako impulsy elektryczne, pola magnetyczne, strumień fotonów itp.).

Podpis cyfrowy to zazwyczaj duża liczba binarna, która w sposób niepowtarzalny i jednoznaczny wiąże zawartość podpisanego dokumentu elektronicznego z informacjami pochodzącymi od osoby podpisującej.

Zazwyczaj weryfikacja takiego podpisu (czyli ustalenie autora oraz stwierdzenie, iż dokument nie został zmieniony po podpisaniu) jest możliwa bez udziału osoby podpisującej.

Dokument elektroniczny przedstawiony jest w postaci bardzo dużej liczby (ciągu zer i jedynek). W taki sposób można przedstawić każdy dokument w postaci elektronicznej; może to być dokument tekstowy, utwór muzyczny, wizerunek, film, dane telemetryczne, obraz telewizyjny itp. Liczbie tej zostaje za pomocą powszechnie znanego algorytmu - nazywanego funkcją skrótu - przyporządkowana inna, na ogół znacznie krótsza (zwykle 40 - 50 cyfrowa) liczba - etykieta oryginalnego dokumentu.

Podpis cyfrowy nie jest stałym wzorcem, lecz choć spełnia te same funkcje, co podpis własnoręczny, czyli identyfikuje składającego i zapewnia integralność dokumentu, jest operacją elektroniczną, która dla każdego z osobna uwierzytelnianego dokumentu przybiera inną postać, ze względu na jej nierozerwalne powiązanie z treścią podpisywanego dokumentu, co umożliwia wykrycie każdej zmiany (nawet dostawienia spacji) w treści dokumentu, dokonanej po jego podpisaniu.

Podpis cyfrowy jest plikiem, który może być przechowywany w pamięci komputera, na dyskietce lub na karcie chipowej. Plik zawiera zarówno dane osobowe właściciela podpisu, jak i informacje dodatkowe. Nowością jest możliwość posiadania podpisu przez osoby prawne. Ponadto dołączony jest doń elektroniczny certyfikat w postaci zaświadczenia wystawcy o przynależności klucza publicznego do określonej osoby.

Podpis cyfrowy oparty jest na kryptografii asymetrycznej, czyli na tzw. infrastrukturze klucza publicznego, gdzie dany dokument jest szyfrowany przez podpisującego kluczem publicznym, który nie jest tajny, zaś odbiorca dokumentu odkodowuje go swoim kluczem prywatnym.

Im większa liczba pierwsza, tym dłuższy klucz i tym trudniej go złamać.

Nazwa systemu klasycznego RSA pochodzi od nazwisk jego autorów Rivest'a, Shamir'a i Adlemana.

Organizują oni nieustający konkurs na złamanie ogłaszanego przez nich klucza. Zyskiem RSA jest badanie, jakiej długości klucze są w obecnym stanie techniki już niezbyt bezpieczne.

Obecnie 512 bitów nie jest już uznawane za wystarczające: klucz taki można złamać w ciągu kilku miesięcy kosztem mniej niż miliona dolarów.

Dokument elektroniczny - wady:

można zmienić treść dokumentu, a wprowadzone zmiany będą niezauważalne wśród oryginalnego tekstu,

można utworzyć wiele kopii identycznych z oryginałem (brak rozróżnienia oryginał - kopia),

utworzone kopie można w szybkim czasie (kilka sekund) rozesłać do najbardziej odległych adresatów,

można przechwycić dokument podczas transmisji (podsłuch) bez wiedzy korespondentów,

można przejąć dokument podczas transmisji i wysłać adresatowi inny,

można się wyprzeć nadania czy odbioru dokumentu,

można się podszyć za jednego z korespondentów, uczestnicząc w korespondencji niezauważalnie jako trzecia osoba.

Wartość obrotu w handlu międzynarodowym wynosi obecnie ok. 30 bilionów dolarów, zaś koszty transakcyjne, czyli obsługa dokumentowa obrotu, stanowią ok. 7% tej kwoty, tj. ok. 2,1 biliona dolarów.

Elektronizacja obrotu jest więc szansą na dokonanie przez kontrahentów znacznych oszczędności.

Celem uchwalonej przez Sejm w dniu 18 września 2001 roku ustawy o podpisie elektronicznym jest stworzenie mechanizmu i odpowiedniej infrastruktury organizacyjnej, które umożliwiają bezpieczne i niezawodne posługiwanie się w Polsce nowoczesnymi elektronicznymi środkami łączności i przetwarzanie informacji na potrzeby czynności prawnych oraz w działalności gospodarczej.

Algorytm z kluczem prywatnym:

Cechą charakterystyczną algorytmów z kluczem publicznym zwanych najczęściej algorytmami asymetrycznymi jest, przyporządkowanie każdemu użytkownikowi pary wzajemnie powiązanych kluczy. Pierwszy klucz, prywatny, jest tajny i tylko właściciel powinien mieć do niego dostęp. Drugi klucz, publiczny, jest znany powszechnie i dostępny.

Klucz publiczny służy do szyfrowania przesyłanych dokumentów, klucz prywatny, natomiast do ich deszyfrowania. Odszyfrowanie wiadomości wymaga tajnego klucza prywatnego. Klucz ten posiada tylko adresat wysłanej wiadomości.

Przesyłanie wiadomości

Ewa pobiera z bazy danych klucz publiczny Jana;

Ewa szyfruje swoją wiadomość za pomocą publicznego klucza Jana i przesyła ją Janowi;

Jan deszyfruje wiadomość Ewy przy pomocy swojego klucza prywatnego.

„Niemożliwe” jest odgadnięcie klucza prywatnego na podstawie znajomości klucza publicznego.

ZALETY

odpada konieczność ustalania i przesyłania wspólnego klucza - wysyłaną wiadomość szyfrujemy kluczem publicznym odbiorcy jawnym i ogólnie dostępnym,

łatwiejsza jest ochrona klucza prywatnego, gdyż nie musimy go nikomu przesyłać,

pomimo przydzielenia każdemu korespondentowi dwóch kluczy, ogólna liczba kluczy jest mniejsza niż w systemie symetrycznym.

WADY

mała szybkość realizacji szyfrowania i deszyfrowa-nia (w porównaniu z algorytmami symetrycznymi są wolniejsze o ok. 100 razy),

jest wymagana odpowiednia infrastruktura klucza publicznego,

podatność na ataki z wybranym tekstem jawnym.

Jednokierunkowa funkcja skrótu:

Efektywne wykorzystanie algorytmu z kluczem publicznym wymaga wyeliminowania małej szybkość szyfrowania i deszyfrowania.

Pomocna jest tutaj jednokierunkowa funkcja skrótu. Tworzy ona z dokumentu wejściowego, jawnego lub zaszyfrowanego, specyficzny „skrót”, reprezentatywny dla całego dokumentu. Ten skrót ma stałą długość.

Właściwości jednokierunkowej funkcji skrótu:

na podstawie dokumentów o różnej długości tworzy się skróty o jednakowych długościach,

dla różnych tekstów dokumentów skróty są różne,

jest „niemożliwe” znalezienie dwóch różnych tekstów dających ten sam skrót (mówimy, iż funkcja skrótu jest bezkonfliktowa),

nie jest możliwe odtworzenie tekstu dokumentu dysponując jego skrótem.

ETAPY PRZESYŁANIA DOKUMENTU

:

Tworzenie podpisu cyfrowego rozpoczyna się od utworzenia tzw. skrótu z dokumentu. Skrót tworzy się za pomocą odpowiedniej funkcji skrótu (np. SH-1).

Każda najdrobniejsza zmiana treści dokumentu (nawet zmiana interpunkcji) powoduje zmianę w jej skrócie.

Dysponując skrótem dokumentu i własnym, tajnym kluczem prywatnym, tworzy się (za pomocą odpowiedniego algorytmu asymetrycznego np. RSA) podpis cyfrowy dokumentu. Tak utworzony podpis cyfrowy wraz z jawną treścią dokumentu wysyła się do adresata.

Jeżeli dokument jest poufny, należy zaszyfrować go za pomocą klucza publicznego adresata (powszechnie dostępnego). Adresat odszyfruje dokument za pomocą swego tajnego klucza prywatnego.

Adresat, po otrzymaniu podpisanego dokumentu, oddziela podpis cyfrowy od treści dokumentu za pomocą tego samego algorytmu, co nadawca i z treści dokumentu tworzy skrót.

Następnie przy pomocy klucza publicznego nadawcy i odpowiedniego algorytmu wydziela z podpisu cyfrowego nadawcy skrót treści dokumentu.

W przypadku gdy skrót utworzony przez odbiorcę jest taki sam jak skrót wydzielony z podpisu cyfrowego przy użyciu klucza publicznego nadawcy, to dokument nie został zmieniony w trakcie przesyłania i został podpisany przy pomocy klucza prywatnego nadawcy.

Podpisy cyfrowe

:

Podpisy cyfrowe umożliwiają weryfikację tożsamości autorów i nadawców listów.

W odróżnieniu od tradycyjnych, podpisów cyfrowych nie można podrobić.

Podpis weryfikuje integralność przesyłanego tekstu.

Ślepe podpisy

:

Ewa pragnie by notariusz poświadczył, że jest ona w posiadaniu pewnego dokumentu, jednak nie chce zdradzić notariuszowi treści tego dokumentu. By sobie z tym poradzić Ewa umieszcza dokument w kopercie wraz z kalką. Notariusz potwierdza, na kopercie, że list został mu przedstawniony. W odpowiednim momencie Ewa może otworzyć kopertę i pokazać podpis utworzony przez kalkę na liście.

Kanał podprogowy

:

Każdy podpis cyfrowy powinien zawierać losowe komponenty, co gwarantuje, że każdy podpis jest inny i można wielokrotnie podpisywać ten sam dokument (choćby dla bezpieczeństwa).

Te losowe komponenty mogą być użyte do przesyłania wiadomości w taki sposób, że żaden niezorientowany obserwator nie jest w stanie tego stwierdzić (kanał podprogowy).

Możliwość realizacji kanału podprogowego jest związana z tym, że kryptogramy powinny być nierozróżnialne od ciągów losowych. Jedyna trudność tkwi w tym jak odzyskać te ciągi losowe z podpisów cyfrowych.

Kanał podprogowy jest przykładem techniki, w której świat kryptografii wymyka się regulacjom ustawowym dotyczącym stosowania kryptografii.

Wszelkie ograniczenia prawne nie mogą zakazywać stosowania podpisów cyfrowych ze względu na konsekwencje ekonomiczne.

Zarazem podpisy cyfrowe wystarczają do przesyłania informacji w niewykrywalny sposób!

Podpis niezaprzeczalny

:

Wymagania w stosunku do podpisu cyfrowego mogą zostać nieco zmodyfikowane. Żądamy mianowicie, aby:

weryfikacja podpisu była możliwa jedynie przy współudziale autora podpisu,

w przypadku sfałszowanego podpisu domniemany autor miał możliwość udowodnienia fałszerstwa.

Podpis cyfrowy spełniający te warunki nazywamy podpisem niezaprzeczalnym.

CERTYFIKATY

:

Opisane sposoby weryfikacji podpisu cyfrowego nie pozwala stwierdzić, czy para kluczy, prywatny - publiczny, jest rzeczywiście podporządkowana tej określonej osobie, która w przekonaniu odbiorcy, jest nadawcą dokumentu.

Osiąga się to za pomocą tzw. „zaufanej strony trzeciej” (amerykańska TTP - Trusted Third Party), czyli Urzędu Certyfikacji (Ca - Certification Authority)

Urząd certyfikujący, wydając certyfikat, potwierdza tożsamość użytkownika, a także fakt, iż będący w jego posiadaniu klucz publiczny rzeczywiście należy do niego.

Urząd certyfikujący może również zajmować się wydawaniem (generowaniem) par kluczy dla zgłaszającego się do niego użytkownika.

Certyfikat jest rodzajem wiadomości, która zawiera co najmniej:

nazwę lub identyfikator urzędu wydającego certyfikaty,

identyfikator użytkownika,

jego klucz publiczny,

okres ważności certyfikatu,

informacje o ewent. ograniczeniach,

numer seryjny certyfikatu.

Każdy użytkownik systemu, chcący otrzymać certyfikat swojego klucza publicznego, powinien przedstawić Urzędowi Certyfikacji parę kluczy do sprawdzenia oraz podać mu swoje dane osobowe. Urząd ten sprawdza, czy para kluczy została prawidłowo wygenerowana przez użytkownika oraz na podstawie przedstawionych dokumentów ustala tożsamość użytkownika.

Następnie przy pomocy swojego klucza tworzy podpis cyfrowy związany z kluczem publicznym użytkownika i jego danymi osobowymi. Zaznaczyć należy, iż Kwalifikowany Urząd Certyfikacji również posiada certyfikat swojego klucza publicznego, wystawiony przez nadrzędny Urząd Certyfikacji.

Odwołanie certyfikatu:

Powody odwołania certyfikatu:

1. Kompromitacja klucza prywatnego.

2. Zmiana nazwy przez użytkownika końcowego.

3. Odejście z pracy pracownika firmy, która wystawiła mu certyfikat.

Zdefiniowana w standardzie X.509 metoda odwoływania certyfikatów wykorzystuje wspomniane już Listy Unieważnionych Certyfikatów (Certificate Revocation Lists - CRLs), okresowo publikowane przez CA w tym samym repozytorium, w którym są przechowywane certyfikaty

Internet - uzupełnienie

1991 r. - podłączenie Polski do Internetu

1993 r. - pierwsza graficzna przeglądarka stron Internetowych Mosaic

1995 r. - rząd USA ogłasza całkowitą „prywatyzację” Internetu

Pakiety biurowe:

Pakiet biurowy - uniwersalny zestaw, zintegrowanych ze sobą aplikacji wspomagających pracę biurową, w skład którego wchodzą:

edytor tekstu, arkusz kalkulacyjny, program do tworzenia prezentacji, aplikacja zarządzającej bazami danych, program komunikacyjny.

Główne aplikacje pakietu Microsoft OfficeXP:

MS Word - procesor tekstu, program służący do wszechstronnego przetwarzania dokumentów tekstowych

MS Excel - arkusz kalkulacyjny wykorzystywany do zarządzania, analizowania oraz przedstawiania danych w formie graficznej,

MS Power Point - oprogramowanie służące do opracowywania multimedialnych prezentacji,

MS Access - program do zarządzania bazami danych.

Konkurencyjne produkty:

OpenOfficePl - rozprowadzany za darmo,

SUN StarOffice - rozprowadzany za darmo,

Lotus SmartSuite,

Corel WordPerfect Office,

ApplixWare Office Suite,

MS Works.

Procesor tekstu - MS Word:

Edytor tekstu (text editor, word processor) - program służący do wszechstronnego przetwarzania dokumentów tekstowych, działający w trybie graficznym typu WYSIWYG (ang. What You See Is What You Get). Standardowo zapisuje pliki z rozszerzeniem *.DOC (RTF, TXT, HTML).

Dostęp do MENU (różne sposoby):

NACIŚNIĘCIE LEWEGO KLAWISZA MYSZY W TRAKCIE WSKAZYWANIA POLECENIA „PLIK” Z PASKA MENU,

F10 (WEJŚCIE DO MENU) + KLAWISZE KIERUNKOWE + ENTER (WYBÓR OPCJI Z PASKA MENU),

<LEWY ALT> + PODKREŚLONA LITERA POZYCJI MENU.

MENU szybkiego dostępu:

WSKAZANIE OBIEKTU + PRAWY PRZYCISK MYSZY

<SHIFT> + F10.

PASKI Z NARZĘDZIAMI:

STANDARDOWY,

FORMATOWANIA.

DOSTĘP DO INNYCH PASKÓW:

WIDOK PASKI NARZĘDZI lub

MENU SZYBKIEGO DOSTĘPU PRZY WSKAZANIU

DOWOLNEGO PASKA.

INFORMACJE Z PASKA STANU:

NUMER STRONY Z KURSOREM,

NUMER SEKCJI,

NUMER STRONY / CAŁKOWITA LICZBA STRON DOKUMENTU,

ODLEGŁOŚĆ KURSORA OD GÓRNEJ KRAWĘDZI STRONY,

NUMER WIERSZA NA STRONIE,

NUMER ZNAKU W WIERSZU.

POLECENIE POMOC Z MENU,

<F1> (ASYSTENT PAKIETU OFFICE),

POMOC KONTEKSTOWA ? lub <SHIFT> + F1.

KASOWANIE:

BACKSPACE - KASUJE ZNAK NA LEWO OD KURSORA,

<CTRL> + BACKSPACE - KASUJE WYRAZ NA LEWO OD KURSORA,

DELETE - KASUJE ZNAK Z PRAWEJ STRONY KURSORA,

<CTRL> + DELETE - KASUJE WYRAZ Z PRAWEJ STRONY KURSORA.

PRZEMIESZCZANIE KURSORA:

lub - KURSOR W PRAWO LUB W LEWO,

<CTRL> + lub <CTRL> + - SŁOWO W PRAWO LUB W LEWO,

lub - WIERSZ W GÓRĘ lub W DÓŁ,

<CTRL> + lub <CTRL> + - KURSOR PRZEMIESZCZANY AKAPIT W GÓRĘ LUB W DÓŁ

FORMATOWANIE:

<CTRL> + <SHIFT> + SPACJA - TWARDA SPACJA (SŁOWA POŁĄCZONE TĄ SPACJĄ EDYTOR WORD TRAKTUJE JAKO CAŁOŚĆ),

ENTER - ZAKOŃCZENIE AKAPITU,

<SHIFT> + ENTER - PRZEJŚCIE DO NOWEJ LINII BEZ ZAKOŃCZENIA AKAPITU,

<CTRL> + ENTER - TWARDE ZAKOŃCZENIE STRONY,

<CTRL> + - (pauza) - OPCJONALNY PODZIAŁ SŁOWA,

<CTRL> + <SHIFT> + - (pauza) - TWARDA PAUZA Z ZAKAZEM DZIELENIA WYRAZÓW.

TRYB PRACY:

<INS> lub <INSERT> - PRZEŁĄCZNIK POMIĘDZY TRYBEM WSTAWIANIA, A ZASTĘPOWANIA,

<PRAWY ALT> + LITERA ŁACIŃSKA - POLSKIE ZNAKI DIAKRYTYCZNE (<PRAWY ALT> + X DAJE Ź, A <PRAWY ALT> + Z DAJE Ż).

PASEK FORMATOWANIA:

STYL

CZCIONKA

ROZMIAR CZCIONKI

STYL CZCIONKI (pogrubienie, pochylenie, podkreślenie)

WYRÓWNANIE AKAPITU

NUMEROWANIE

WYPUNKTOWANIE

ZMNIEJSZ WCIĘCIE

ZWIĘKSZ WCIĘCIE

ZEWNĘTRZNA KRAWĘDŹ

WYRÓŻNIENIE

KOLOR CZCIONKI

PLIK:

NOWY,

OTWÓRZ,

ZAMKNIJ.

ZAPISZ,

ZAPISZ JAKO,

ZAPISZ JAKO STRONĘ SIECI WEB.

Edytor tekstów Word - zaznaczanie fragmentów tekstu

MYSZ:

PRZECIĄGANIE KURSORA Z WCIŚNIĘTYM LEWYM KLAWISZEM MYSZY,

<ALT> + PRZECIĄGANIE Z WCIŚNIĘTYM LEWYM KLAWISZEM MYSZY - ZAZNACZANIE PROSTOKĄTNEGO OBSZARU.

KLAWIATURA:

<SHIFT> + KLAWISZE KIERUNKOWE (SHIFT JEST STALE WCIŚNIĘTY),

<CTRL> + <SHIFT> + <F8> + KLAWISZE KIERUNKOWE - ZAZNACZANIE PROSTOKĄTNYCH OBSZARÓW,

<ESC> LIKWIDACJA ZAZNACZENIA.

Edytor tekstów Word - operacje blokowe:

Z WYKORZYSTANIEM SCHOWKA:

ZAZNACZYĆ FRAGMENT (BLOK),

POLECENIE EDYCJA WYTNIJ (Z PASKA MENU),

EDYCJA WKLEJ (MOŻE BYĆ REALIZOWANE WIELOKROTNIE).

lub

EDYCJA KOPIUJ,

EDYCJA WKLEJ (OD POZYCJI KURSORA).

NACIŚNIĘCIE KLAWISZA <ENTER> WPROWADZA ZAWARTOŚĆ SCHOWKA I CZYŚCI JEGO ZAWARTOŚĆ!

BEZ WYKORZYSTYWANIA SCHOWKA:

TECHNIKA PRZENIEŚ I UPUŚĆ (WYCINANIE),

<CTRL> + TECHNIKA PRZENIEŚ I UPUŚĆ (KOPIOWANIE).

Edytor tekstów Word - CZCIONKI

WŁAŚCIWOŚCI:

RODZAJ,

STYL,

ROZMIAR

KOLOR CZCIONKI,

STYL PODKREŚLANIA

EFEKTY,

ODSTĘPY MIĘDZY ZNAKAMI,

EFEKTY TEKSTOWE.

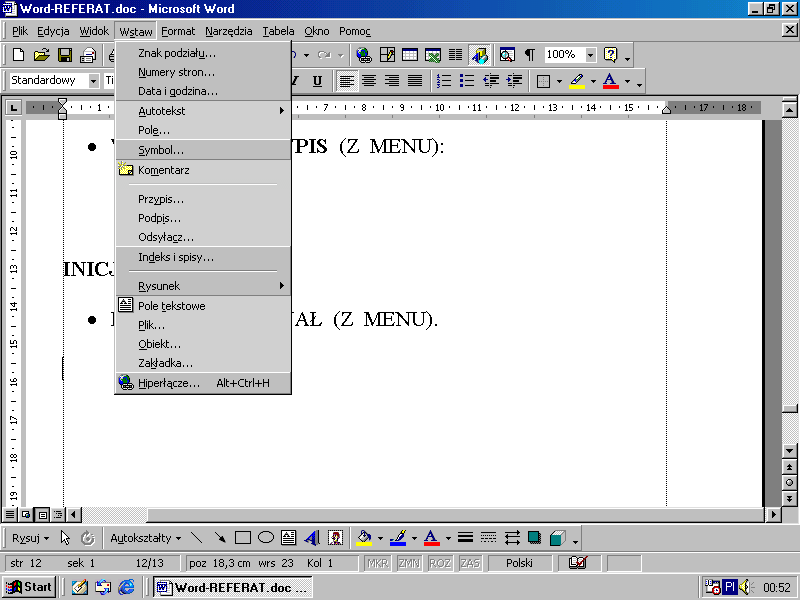

Edytor tekstów Word - WSTAWIANIE OBIEKTÓW:

NUMERU STRONY:

WIDOK NAGŁÓWEK I STOPKA (Z MENU),

WSTAW NUMER STRON (Z MENU).

PRZYPISU:

WSTAW PRZYPIS (Z MENU):

DOLNY, KOŃCOWY.

INICJAŁU:

FORMAT INICJAŁ (Z MENU).

Edytor tekstów Word - TABELE

TABELA RYSUJ TABELĘ:

TABELE - RYSOWANIE I WSTAWIANIE

POJEDYNCZEJ KOMÓRKI,

GRUPY KOMÓREK,

WIERSZA,

KOLUMNY,

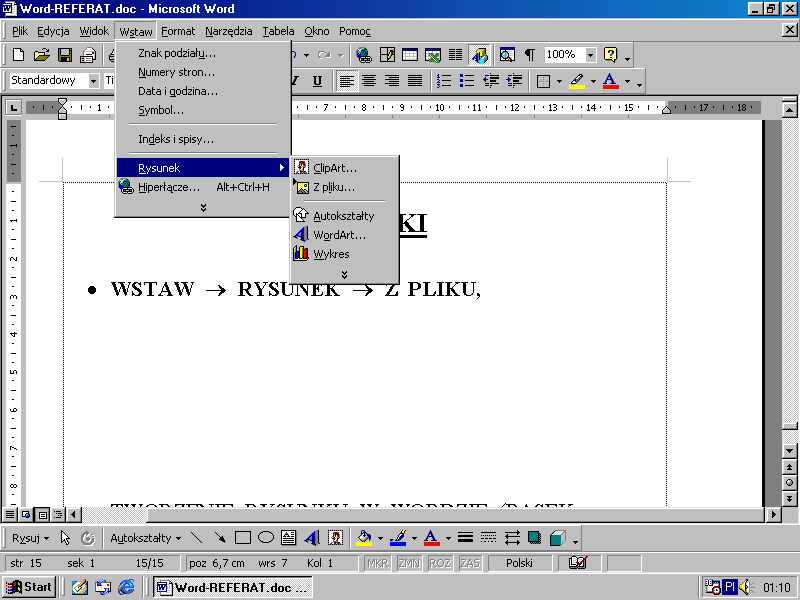

OBRAZY:

WSTAW → RYSUNEK → Z PLIKU

![]()

STEROWANIE OBRAZEM,

SKALOWANIE,

DEFORMACJA,

WYCINANIE FRAGMENTÓW,

FORMATOWANIE RYSUNKU,

OBLEWANIE RYSUNKU TEKSTEM.

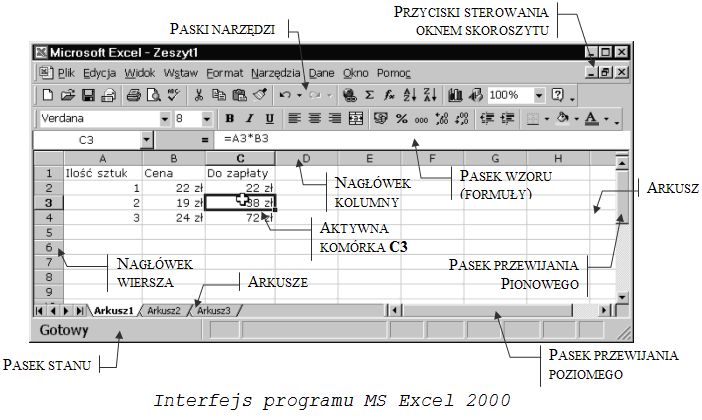

Arkusz kalkulacyjny - MS Excel

Arkusz kalkulacyjny - program wykorzystywany np. do wspomagania decyzji, prowadzenia różnego rodzaju statystyk oraz jako narzędzie analityczne. Standardowo zapisuje pliki (skoroszyty) o rozszerzeniu *.XLS

Rodzaje danych:

Odwołania (adresowanie) w Excelu

Odwołanie identyfikuje komórkę lub zakres komórek w arkuszu, informując program Microsoft Excel, gdzie szukać wartości lub danych, które mają być użyte w formule (wzorze).

Aby odwołać się do |

Wpisz |

Komórki w kolumnie B i w wierszu 4 |

B4 |

Zakresu komórek w kolumnie B i w wierszach od 3 do 14 |

B3:B14 |

Zakresu komórek w wierszu 14 i w kolumnach od B do D |

B14:D14 |

Wszystkich komórek w wierszu 3 |

3:3 |

Wszystkich komórek w wierszach od 3 do 14 |

3:14 |

Wszystkich komórek w kolumnie A |

A:A |

Wszystkich komórek w kolumnach od B do D |

B:D |

Zakresu komórek w kolumnach od B do D i w wierszach od 3 do 14 |

B3:D14 |

Komórki A1 z arkusza o nazwie Pracownicy |

Pracownicy!A1 |

Rodzaje odwołań

Operatory określają typ obliczenia, które ma być wykonane na elementach formuły:

Operator arytmetyczny |

Znaczenie |

Przykład |

+ |

Dodawanie |

3+3 |

- (znak minus) |

Odejmowanie |

3-1 |

* (gwiazdka) |

Mnożenie |

3*3 |

/ (kreska ukośna w prawo) |

Dzielenie |

3/3 |

% (znak procent) |

Procent |

20% |

^ (daszek) |

Potęgowanie |

3^2 (tyle, co 3*3) |

Operator porównania |

Znaczenie |

Przykład |

= (znak równości) |

Równy |

A1=B1 |

> (znak większy niż) |

Większy niż |

A1>B1 |

< (znak mniejszy niż) |

Mniejszy niż |

A1<B1 |

>= (znak większy niż lub równy) |

Większy niż lub równy |

A1>=B1 |

<= (znak mniejszy niż lub równy) |

Mniejszy niż lub równy |

A1<=B1 |

<> (znak nie równy) |

Nie równy |

A1<>B1 |

Operator tekstowy |

Znaczenie |

Przykład |