1tom063

4. INFORMATYKA 128

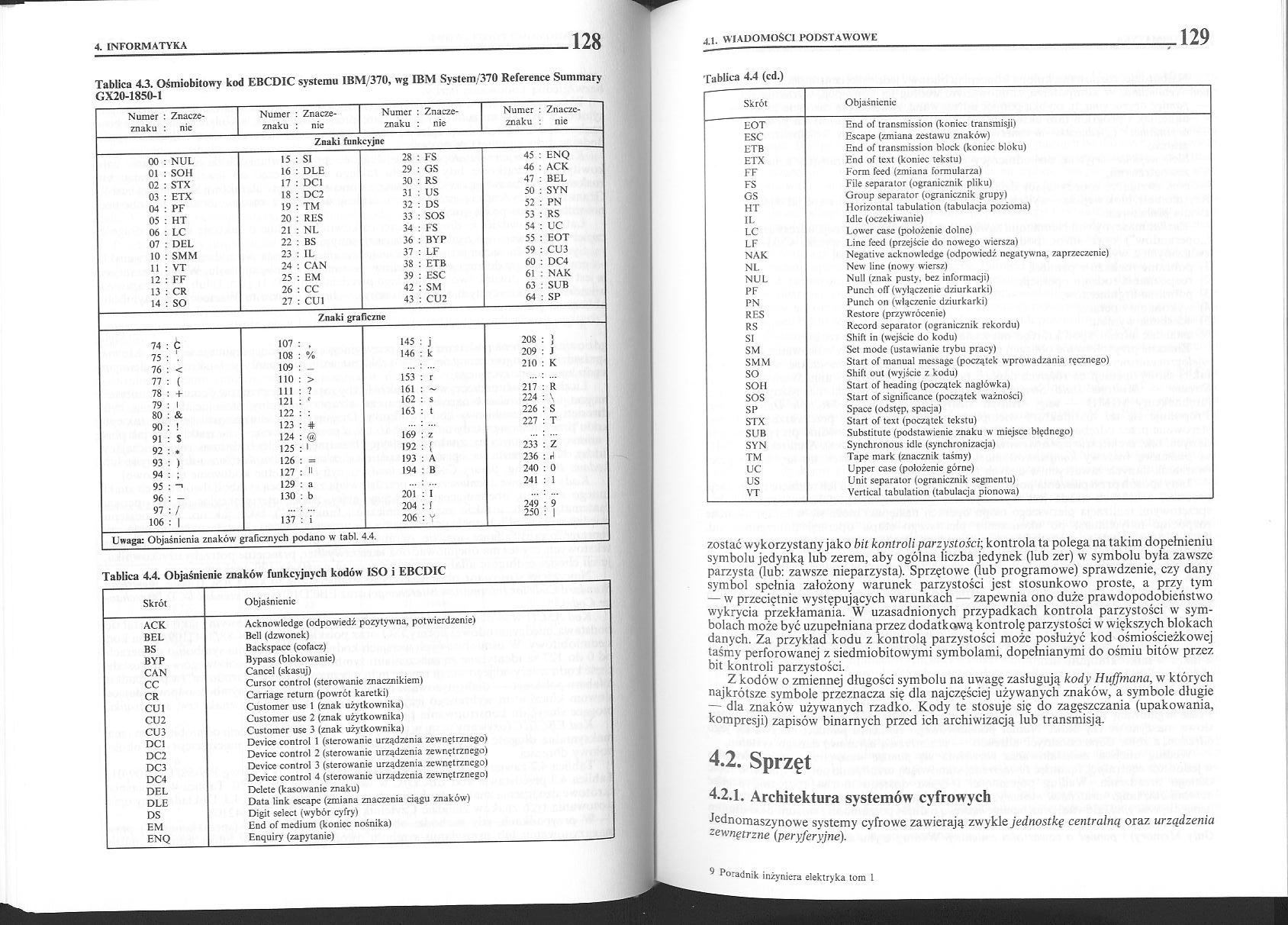

Tablica 4.3. Ośmiobitowy kod EBCDIC systemu IBM/370, wg IBM System/370 Reference Summary 0X20-1850-1

|

Numer : Znaczę- |

Numer |

Znaczę- |

Numer |

Znaczę- |

Numer |

Znaczę- |

|

znaku : nie |

znaku |

nie |

znaku |

nie |

znaku |

nie |

|

Znaki funkcyjne | ||||||

|

00 : NUL |

15 |

SI |

28 |

ES |

45 |

ENQ |

|

01 : SOH |

16 |

DLE |

29 |

GS |

46 |

ACK |

|

02 : STX |

17 |

DCI |

30 |

RS |

47 |

BEL |

|

03 : ETX |

18 |

DC2 |

31 |

us |

50 |

SYN |

|

04 : PF |

19 |

TM |

32 |

DS |

52 |

PN |

|

05 : HT |

20 |

RES |

33 |

SOS |

53 |

RS |

|

06 : LC |

21 |

NL |

34 |

FS |

54 |

uc |

|

07 : DEL |

22 |

BS |

36 |

BYP |

55 |

FOT |

|

10 : SMM |

23 |

IL |

37 |

LF |

59 |

CU3 |

|

11 : VT |

24 |

CAN |

38 |

ETB |

60 |

DC4 |

|

12 : FF |

25 |

EM |

39 |

ESC |

61 |

NAK |

|

13 : CR |

26 |

cc |

42 |

SM |

63 |

SUB |

|

14 : SO |

27 |

CU1 |

43 |

CU2 |

64 |

SP |

|

Znaki graficzne | ||||||

|

74 : C |

107 |

145 |

j |

208 |

\ ) | |

|

75 : '. |

108 |

% |

146 |

k |

209 |

J |

|

76 : < |

109 |

_ |

210 |

K | ||

|

77 : ( |

110 |

> |

153 |

r | ||

|

78 : + |

111 |

? |

161 |

217 |

R | |

|

79 : 1 |

121 |

f |

162 |

s |

224 |

\ |

|

80 : & |

122 |

163 |

t |

226 |

s | |

|

90 : ! |

123 |

# |

227 |

T | ||

|

91 : $ |

124 |

@ |

169 |

7. | ||

|

92 : * |

125 |

1 |

192 |

{ |

233 |

Z |

|

93 : ) |

126 |

= |

193 |

A |

236 |

ri |

|

94 : ; |

127 |

II |

194 |

B |

240 |

0 |

|

95 : -> |

129 |

a |

241 |

1 | ||

|

96 : - |

130 |

b |

201 |

I | ||

|

97 : / |

204 |

i |

249 |

9 | ||

|

106 : | |

137 |

i |

206 |

250 |

i | |

|

Uwaga: Objaśnienia znaków graficznych podano w tabl. 4.4. | ||||||

Tablica 4.4. Objaśnienie znaków funkcyjnych kodów ISO i EBCDIC

|

Skrót |

Objaśnienie |

|

ACK |

Acknowledge (odpowiedź pozytywna, potwierdzenie) |

|

BEL |

Bell (dzwonek) |

|

BS |

Backspace (cofacz) |

|

BYP |

Bypass (blokowanie) |

|

CAN |

Cancel (skasuj) |

|

cc |

Cursor control (sterowanie znacznikiem) |

|

CR |

Carriagc return (powrót karetki) |

|

CUl |

Customer use 1 (znak użytkownika) |

|

CU 2 |

Customer use 2 (znak użytkownika) |

|

CU3 |

Customer use 3 (znak użytkownika) |

|

DCI |

Device control 1 (sterowanie urządzenia zewnętrznego) |

|

DC2 |

Devicc control 2 (sterowanie urządzenia zewnętrznego) |

|

DC3 |

Dcvice control 3 (sterowanie urządzenia zewnętrznego) |

|

DC4 |

Devicc control 4 (sterowanie urządzenia zewnętrznego) |

|

DEL |

Dclcte (kasowanie znaku) |

|

DLE |

Data link escapc (zmiana znaczenia ciągu znaków') |

|

DS |

Digit select (wybór cyfry) |

|

EM |

End of medium (koniec nośnika) |

|

ENQ |

Enąuiry (zapytanie) |

Tablica 4.4 (cd.)

|

Skrót |

Objaśnienie |

|

LOT |

End of transmission (koniec transmisji) |

|

ESC |

Escape (zmiana zestawu znaków) |

|

ETB |

End of transmission błock (koniec bloku) |

|

ETX |

End of tcxt (koniec tekstu) |

|

FF |

Form feed (zmiana formularza) |

|

FS |

File separator (ogranicznik pliku) |

|

GS |

Group separator (ogranicznik grupy) |

|

HT |

Horizontal tabulation (tabulacja pozioma) |

|

IL |

Idlc (oczekiwanie) |

|

LC |

Lower case (położenie dolne) |

|

LF |

Linę fced (przejście do nowego wiersza) |

|

NAK |

Negative acknowledge (odpowiedź negatywna, zaprzeczenie) |

|

NL |

New linę (nowy wiersz) |

|

NUL |

Nuli (znak pusty, bez informacji) |

|

FF |

Punch off (wyłączenie dziurkarki) |

|

PN |

Punch on (włączenie dziurkarki) |

|

RES |

Restore (przywrócenie) |

|

RS |

Record separator (ogranicznik rekordu) |

|

SI |

Shift in (wejście do kodu) |

|

SM |

Set modę (ustawianie trybu pracy) |

|

SMM |

Start of manuał message (początek wprowadzania ręcznego) |

|

SO |

Shift out (wyjście z kodu) |

|

SOH |

Start of heading (początek nagłówka) |

|

sos |

Start of significance (początek ważności) |

|

SP |

Space (odstęp, spacja) |

|

STX |

Start of text (początek tekstu) |

|

SUB |

Substitute (podstawienie znaku w miejsce błędnego) |

|

SYN |

Synchronous idlc (synchronizacja) |

|

TM |

Tape mark (znacznik taśmy) |

|

UC |

Upper case (położenie górne) |

|

us |

Unit separator (ogranicznik segmentu) |

|

VT |

Ycrtical tabulation (tabulacja pionowa) |

zostać wykorzystany jako bit kontroli parzystości; kontrola ta polega na takim dopełnieniu symbolu jedynką lub zerem, aby ogólna liczba jedynek (lub zer) w symbolu była zawsze parzysta (lub: zawsze nieparzysta). Sprzętowe (lub programowe) sprawdzenie, czy dany symbol spełnia założony warunek parzystości jest stosunkowo proste, a przy tym — w przeciętnie występujących warunkach zapewnia ono duże prawdopodobieństwo wykrycia przekłamania. W uzasadnionych przypadkach kontrola parzystości w symbolach może być uzupełniana przez dodatkową kontrolę parzystości w większych blokach danych. Za przykład kodu z kontrolą parzystości może posłużyć kod ośmiościeżkowcj taśmy perforowanej z siedmiobitowymi symbolami, dopełnianymi do ośmiu bitów przez bit kontroli parzystości.

Z kodów o zmiennej długości symbolu na uwagę zasługują kody Huffmana, w których najkrótsze symbole przeznacza się dla najczęściej używanych znaków, a symbole długie 7" dla znaków używanych rzadko. Kody te stosuje się do zagęszczania (upakowania, kompresji) zapisów binarnych przed ich archiwizacją lub transmisją.

4.2. Sprzęt

4.2.1. Architektura systemów cyfnwych

■Jednomaszynowe systemy cyfrowe zawierają zwykle jednostkę centralna oraz. urządzenia zewnętrzne (peryferyjne).

bo adnik inżyniera elektryka tom l

Wyszukiwarka

Podobne podstrony:

KOD FLAGOWY System umownych znaków stosowanych do przekazywania informacji za pomocą flag zgo

KARTA INFORMACYJNA PRZEDMIOTU przedmiot: Architektura komputerów i systemy operacyjne kod przedmio

Kod LOGISTYCZNE SYSTEMY INFORMACYJNE Nazwa jednostki Drowadzacei kierunek: WYDZIAŁ

KARTA INFORMACYJNA PRZEDMIOTU przedmiot: Architektura komputerów i systemy operacyjne kod przedmio

Plan wystąpienia Informacja o zespole i laboratorium Nowe funkcje systemów automatyki Modelowanie ro

Obraz (26) • jeżeli żądana informacja nie jest dostępna lokalnie i system sygnaliz

Informator studenta WPiA UJ2.3. Koordynator systemu USOS Koordynator USOS jest oso

osiągnięcia pracowników i studentów wydziału informatyki zut w szczecinie Instytut Sterowania i Syst

MODELOWANIE I ANALIZA SYSTEMÓW INFORMATYCZNYCH 1. Rola, cele i zadania analizy sys

Plan wykładu n Ryzyko vs. ryzyko systemów informatycznych n Podejścia do analizy ryzyka systemó

więcej podobnych podstron