CAM00400 2

109

4.2. Metodyka zarządzania ryzykiem opracowana w instytucie NIST

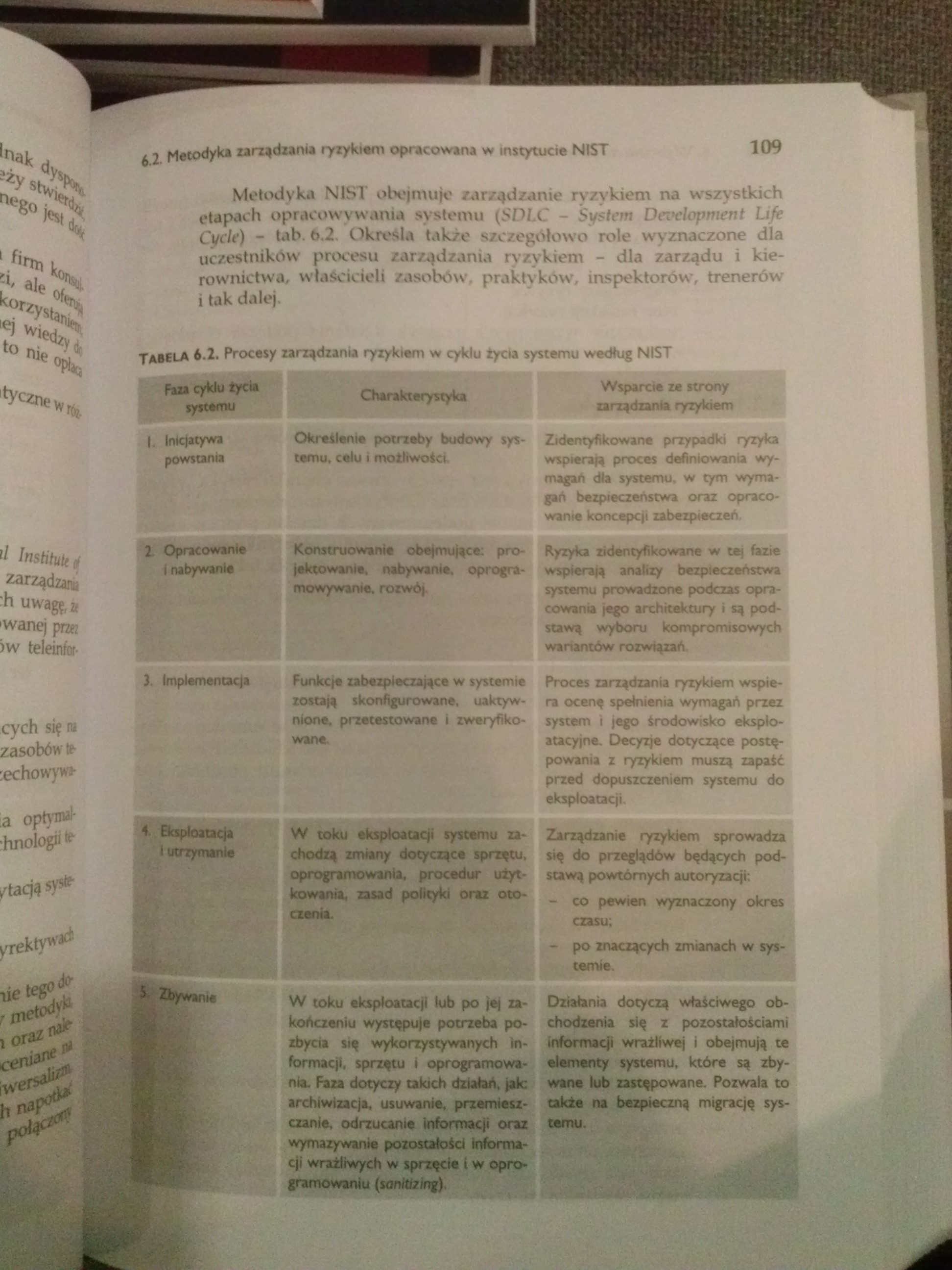

Metodyka NIST obejmuje zarządzanie rvzvkiem na wszystkich etapach opracowywania systemu (SDLC - System Developmertł Life Cycle) - tab. 6.2. Określa także szczegółowo role wyznaczone dla uczestników procesu zarządzania ryzykiem - dla zarządu i kierownictwa, właścicieli zasobów, praktyków', inspektorów, trenerów i tak dalej.

TABELA 4.2. Procesy zarządzania ryzykiem w cyklu tycia systemu według NIST

Faza cyklu tycia systemu

I Inicjatywa powstania

Charakterystyka

Okreilenie potrzeby budowy systemu. celu i możliwości.

2 Opracowanie I nabywanie

Konstruowanie obejmujące: projektowanie, nabywanie, oprogra-mowywante, rozwój.

Wsparcie ze strony zarządzanie ryzykiem

Zidentyfikowane przypadki ryzyka wspierają proces definiowania wymagań dla systemu, w tym wymagań bezpieczeństwa oraz opracowanie koncepcji zabezpieczeń.

Ryzyka zidentyfikowane w tej fazie wspierają analizy bezpieczeństwa systemu prowadzone podczas opracowania jego architektury i są podstawą wyboru kompromisowych wariantów rozwiązań

3. Implementacja

4. Eksploatacja 1 utrzymanie

jfeifcjiwanie

Funkcje zabezpieczające w systemie zostają skonfigurowane, uaktywnione. przetestowane I zweryfikowane.

W toku eksploatacji systemu zachodzą zmiany dotyczące sprzętu, oprogramowania, procedur użytkowania, zasad polityki oraz otoczenia.

W toku eksploatacji lub po jej zakończeniu występuje potrzeba pozbycia się wykorzystywanych Informacji, sprzętu i oprogramowania. Faza dotyczy takich działań, jak: archiwizacja, usuwanie, przemieszczanie, odrzucanie Informacji oraz wymazywanie pozostałości informacji wrażliwych w sprzęcie i w oprogramowaniu (tanttiilng).

Proces zarządzania ryzykiem wspiera ocenę spełnienia wymagań przez system i jego środowisko eksploatacyjne. Decyzje dotyczące postępowania z ryzykiem muszą zapaść przed dopuszczeniem systemu do eksploatacji

Zarządzanie ryzykiem sprowadza się do przeglądów będących podstawą powtórnych autoryzacji:

- co pewien wyznaczony okres czasu;

- po znaczących zmianach w systemie.

Działania dotyczą właściwego obchodzenia się z pozostałościami informacji wrażliwej i obejmują te elementy systemu, które są zbywane lub zastępowane. Pozwala to także na bezpieczną migrację systemu.

Wyszukiwarka

Podobne podstrony:

CAM00404 2 113 t& Metodyka zarządzania ryzykiem opracowana w instytucie NIST Przykład 2 podatnoś

CAM00406 2 115 Metodyka zarządzania ryzykiem opracowana w instytucie NIST TABELA 4.4. Umowne poziomy

CAM00410 2 119 $.2. Metodyka zarządzania ryzykiem opracowana w instytucie NIST Krok trzeci ma zastos

CAM00414 2 123 6,2. Metodyka zarządzania ryzykiem opracowana w instytucie NIST • Z

CAM00416 2 125 t,l Metodyka zarządzania ryzykiem opracowana w instytucie NIST Innym ważnym zagadnien

CAM00408 2 (J. Metodyka zarządzania ryzykiem opracowana w instytucie NiST117 ^Po lali ffpfeny rm. de

CAM00412 2 12141 Kanadyfca zarządzana ryzykiem opracowana w mtłyUłO* NłST r«HU 47.2itapKHna wodbig N

DeloitteWarsztatLublin Zarządzanie ryzykiem kredytowym w instytucjach finansowych. Zapisz się

Scharakteryzuj wybrane aspekty z zakresu zarządzania ryzykiem finansowym w instytucji finansowej

opracowanej w Instytucie Łączności metody pomiarowej można też określić z dokładnością do 200 m miej

więcej podobnych podstron