CAM00416 2

125

t,l Metodyka zarządzania ryzykiem opracowana w instytucie NIST

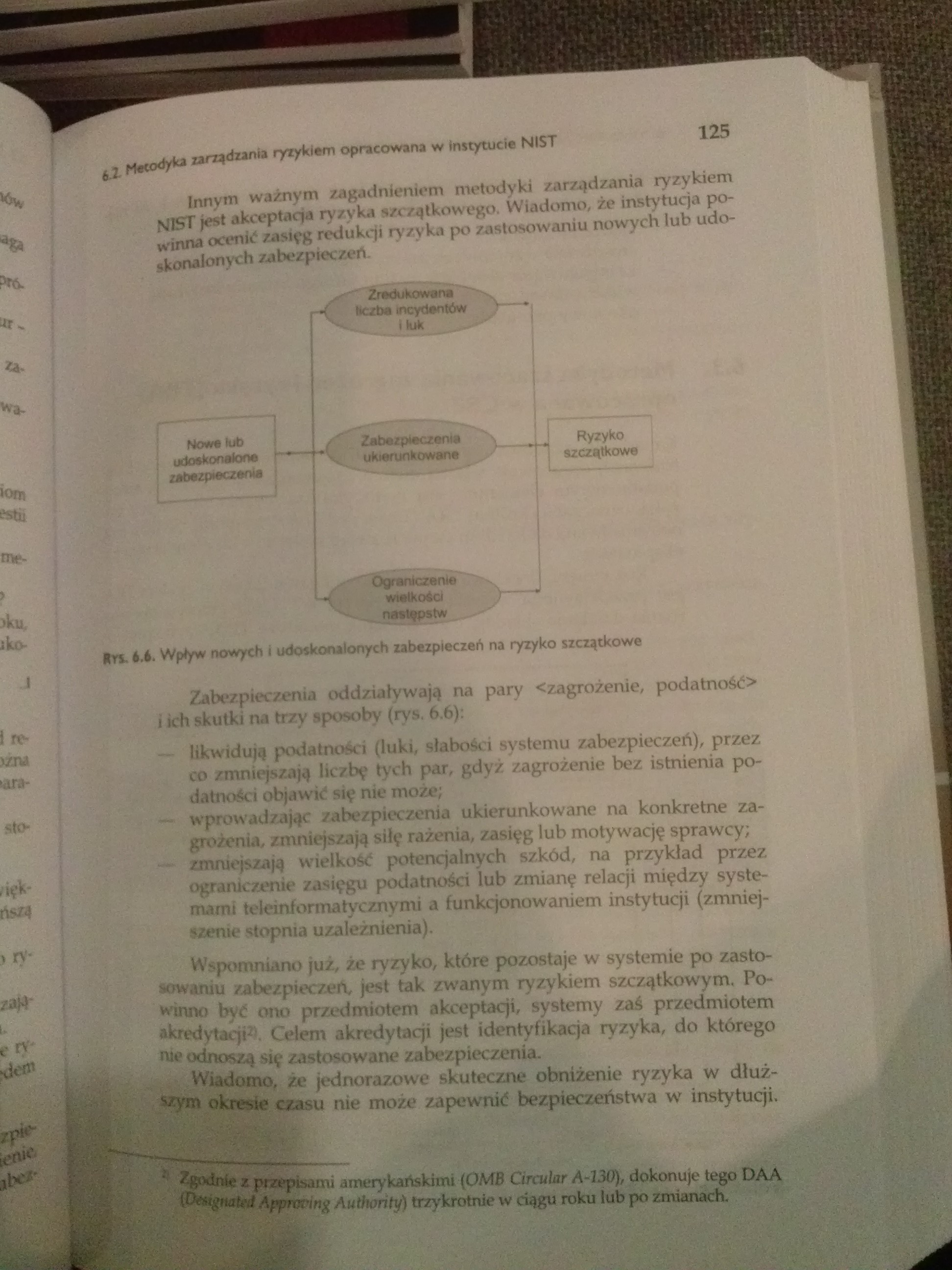

Innym ważnym zagadnieniom metodyki zarządzania ryzykiem NET jest akceptacja ryzyka szczątkowego. Wiadomo, że instytucja powinna ocenić zasięg redukcji ryzyka po zastosowaniu nowych lub udoskonalonych zabezpieczeń.

y-'~" Zredukowana r\' liczba incydentów V I tłuk

Nowe lub udoskonalone zabezpieczenia

i szczątkowe

Zabezpieczenia

ukierunkowane

Rn. *.♦. Wpływ nowych i udoskonalonych zabezpieczeń na ryzyko szczątkowe

Zabezpieczenia oddziaływają na paty < za grożenie, podatność> i ich skutki na trzy sposoby (rys. 6.6):

...... likwidują podatności (luki, słabo śd systemu zabezpieczeń), przez

co zmniejszają liczbę tych par, gdyż zagrożenie bez istnienia podatności objawić się nie może;

wprowadzając zabezpieczenia ukierunkowane na konkretne zagrożenia, zmniejszają silę rażenia, zasięg lub motywację sprawcy; zmniejszają wielkość potencjalnych szkód, na przykład przez ograniczenie zasięgu podatności lub zmianę relacji między systemami teleinformatycznymi a funkcjonowaniem instytucji (zmniejszenie stopnia uzależnienia).

Wspomniano już, że ryzyko, które pozostaje w systemie po zastosowaniu zabezpieczeń, jest tak zwanym ryzykiem szczątkowym. Powinno być ono przedmiotem akceptacji, systemy zaś przedmiotem akredytacji2}. Celem akredytacji jest identyfikacja ryzyka, do którego me odnoszą się zastosowane zabezpieczenia.

Wiadomo, że jednorazowe skuteczne obniżenie ryzyka w dłuższym okresie czasu nie może zapewnić bezpieczeństwa w instytucji.

Zgodnie z przepisami amerykańskimi (OMB Circular A-130), dokonuje tego DAA

Wyszukiwarka

Podobne podstrony:

CAM00400 2 109 4.2. Metodyka zarządzania ryzykiem opracowana w instytucie NIST Metodyka NIST obejmuj

CAM00404 2 113 t& Metodyka zarządzania ryzykiem opracowana w instytucie NIST Przykład 2 podatnoś

CAM00406 2 115 Metodyka zarządzania ryzykiem opracowana w instytucie NIST TABELA 4.4. Umowne poziomy

CAM00410 2 119 $.2. Metodyka zarządzania ryzykiem opracowana w instytucie NIST Krok trzeci ma zastos

CAM00414 2 123 6,2. Metodyka zarządzania ryzykiem opracowana w instytucie NIST • Z

CAM00408 2 (J. Metodyka zarządzania ryzykiem opracowana w instytucie NiST117 ^Po lali ffpfeny rm. de

CAM00412 2 12141 Kanadyfca zarządzana ryzykiem opracowana w mtłyUłO* NłST r«HU 47.2itapKHna wodbig N

DeloitteWarsztatLublin Zarządzanie ryzykiem kredytowym w instytucjach finansowych. Zapisz się

Scharakteryzuj wybrane aspekty z zakresu zarządzania ryzykiem finansowym w instytucji finansowej

Pomiar i metody zarządzania ryzykiem przy realizacji zadań inwestycyjnych... 471 Tabela 3 Reakcja na

Pomiar i metody zarządzania ryzykiem przy realizacji zadań inwestycyjnych... 473 Ważnym elementem pr

475 Pomiar i metody zarządzania ryzykiem przy realizacji zadań inwestycyjnych... Szczepankiewicz E.I

Pomiar i metody zarządzania ryzykiem przy realizacji zadań inwestycyjnych... 463 żadnych konkretnych

Pomiar i metody zarządzania ryzykiem przy realizacji zadań inwestycyjnych... 465 Ważnym etapem zarzą

467 Pomiar i metody zarządzania ryzykiem przy realizacji zadań inwestycyjnych... Identyfikacja odnos

więcej podobnych podstron