CAM00405 2

114 6- Wybrane metody i komputerowe narzędzia wspomagające

Do systematycznej analizy zabezpieczeń można wykorzystać opracowaną w trzecim kroku listę kontrolną wymagań bezpieczeństwa. Lista ta powinna być aktualizowana, by prawidłowo odzwierciedlała zmiany w systemach w cyklu ich życia.

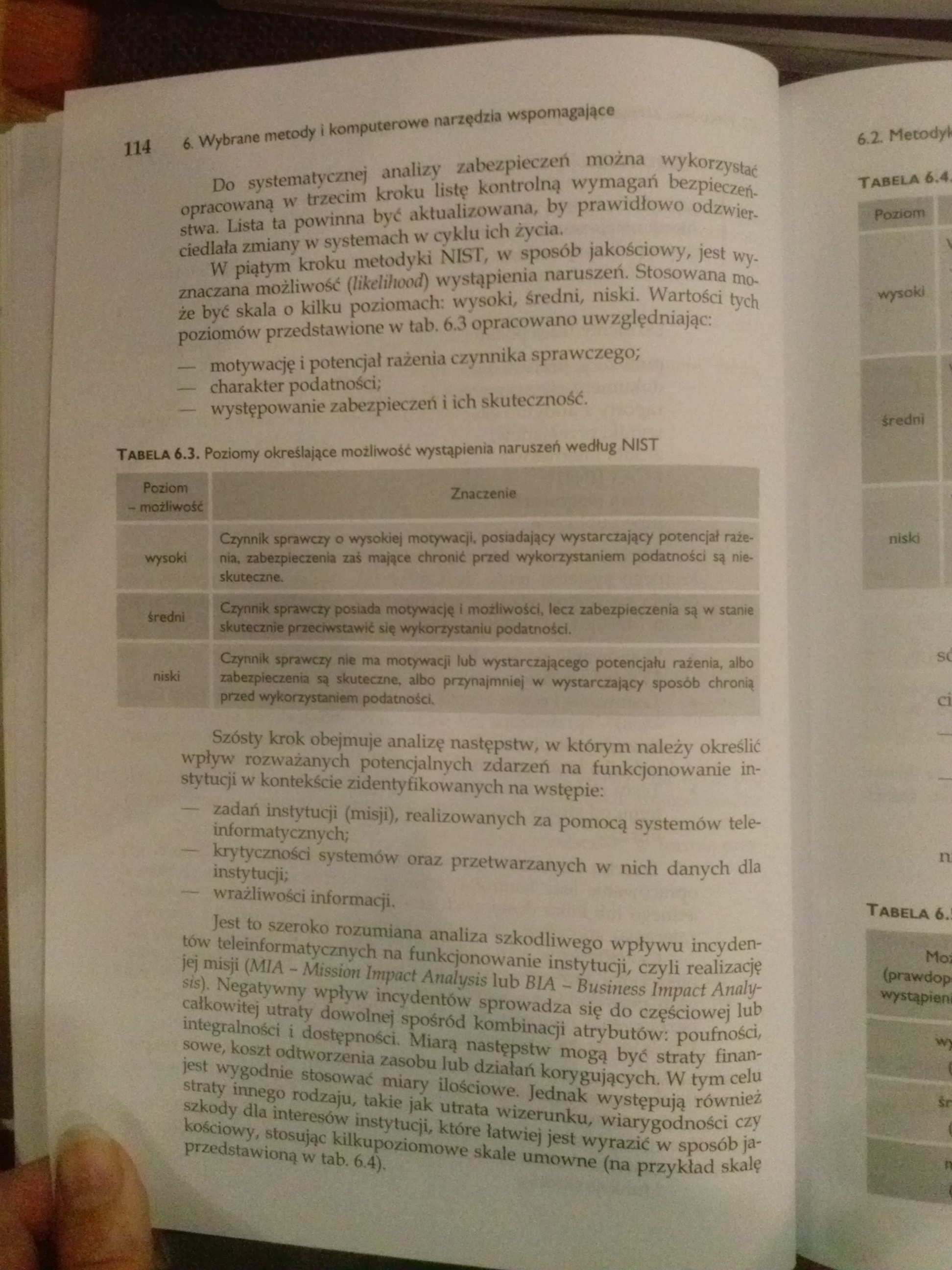

W piątym kroku metodyki NIST, w sposób jakościowy, jest wyznaczana możliwość (likelihood) wystąpienia naruszeń. Stosowana może być skala o kilku poziomach: wysoki, średni, niski. Wartości tych poziomów przedstawione w tab. 6.3 opracowano uwzględniając:

— motywację i potencjał rażenia czynnika sprawczego;

— charakter podatności;

— występowanie zabezpieczeń i ich skuteczność.

TABELA 6.3. Poziomy określające możliwość wystąpienia naruszeń według NIST Poziom

Znaczenie

- możliwość

Czynnik sprawczy o wysokiej motywacji, posiadający wystarczający potencjał niewysoki nia, zabezpieczenia zaś mające chronić przed wykorzystaniem podatności są nieskuteczne

średni Czynnik sprawczy posiada motywacją i możliwości, lecz zabezpieczenia są w stanie skutecznie przeciwstawić się wykorzystaniu podatności.

Czynnik sprawczy nie ma motywacji lub wystarczającego potencjału rażenia, albo niski zabezpieczenia są skuteczne albo przynajmniej w wystarczający sposób chromą przed wykorzystaniem podatności.

Szósty krok obejmuje analizę następstw, w którym należy określić wpływ rozważanych potencjalnych zdarzeń na funkcjonowanie instytucji w kontekście zidentyfikowanych na wstępie:

— zadań instytucji (misji), realizowanych za pomocą systemów teleinformatycznych;

— krytycznośd systemów oraz przetwarzanych w nich danych dla instytucji;

— wrażliwości informacji.

Jest to szeroko rozumiana analiza szkodliwego wpływu incydentów teleinformatycznych na funkcjonowanie instytucji, czyli realizację jej misji (MTA - Missioń lmpacł Ąnalysis lub BIA - Business Impact Analy-sis). Negatywny wpływ incydentów sprowadza się do częściowej lub całkowitej utraty dowolnej spośród kombinacji atrybutów: poufności, integralności i dostępności. Miarą następstw mogą być straty finansowe, koszt odtworzenia zasobu lub działań korygujących. W tym celu jest wygodnie stosować miary ilościowe. Jednak występują również straty innego rodzaju, takie jak utrata wizerunku, wiarygodności czy szkody dla interesów instytucji, które łatwiej jest wyrazić w sposób jakościowy, stosując kilkupoziomowe skale umowne (na przykład skalę przedstawioną w tab. 6-4).

Wyszukiwarka

Podobne podstrony:

CAM00411 2 6, Wybrane metody I komputerowo narzędzia wspomagające — do redukcji na

CAM00401 2 110 & Wybrane metody i komputerowe narzędzia wspomagające Pojęcie r

CAM00407 2 lift 4 Wybrana metody i komputerowe narzędzia wspomagając* 6,2, Mfciodyk W wyniku uzyskan

CAM00417 2 126 6, Wybrano metody i komputerowe narzędzia wspomagające Zabiegi wokó

CAM00409 2 6. Wybrane metody i komputerowe narzędzia wspomagające 2. Jeśli podatno

CAM00413 2 fc Wybnmt m*tody I komputerowe narzędzia wspomagające 122 l mmBezpieczne administrowanie

CAM00415 2 6. Wytorar* metody i komputerowe narządza wspomagające 3. Obliczenie ko

U2 Potrafi przeprowadzić eksperyment i opracować jego wyniki z komputerowych narzędzi wspomagania pr

Metody komputerowe w inżynierii komunikacyjnejProgramy do projektowania geometrii dróg źródło:

CAM00403 2 fc. Wjtaww metody}fcenyuttrowt narzędziawspomagające zabezpieczenia wspierające zarządzan

SE20101110�012 1.3. NARZĘDZIA WSPOMAGAJĄCE BUDOWĘ SYSTEMÓW EKSPERCKICH Wraz z rozwojem sztucznej int

Przestępstwa w sieciach i systemach komputerowych hacking - włamywanie do systemów lub sieci kompute

skanuj0034 (4) 3.3. Analiza systematyczna 3 grupy kationów Wróćmy teraz do systematycznej analizy ka

Teza pracy Zaproponowane metody komputerowego wspomagania diagnostyki, będące integracją wybranych m

więcej podobnych podstron