CAM00403 2

fc. Wjtaww metody}fcenyuttrowt narzędziawspomagające

zabezpieczenia wspierające zarządzanie, takie jak; reguły postępo-wana plany zabezpieczeń;

— zabezpieczenia związane z eksploatacją systemu, takie jak: bezpieczeństwo osobowe, kopie awaryjne, plany awaryjne i odtwarzania, zasady utrzymywania systemu, przechowywanie poza instytucją, zarządzanie kontami użytkowników, rozdział obowiązków, dostęp;

—• bezpieczeństwo fizyczne systemu - budynek, pomieszczenia, ośrodek przetwarzania danych;

— bezpieczeństwo środowiska eksploatacyjnego - zasilanie, media, temperatura, wilgotność, zanieczyszczenia.

Do zebrania tych informacji służą techniki:

— kwestionariusze;

— wywiady z personelem;

— przegląd dnkmnmtarji;

— automatyczne narzędzia do skanowania sieci oraz rozpoznawania jej struktury.

W drugim kroku analizy ryzyka następuje identyfikacja potencjalnych zagrożeń odnoszących się do systemu. Dla każdego z nich jest określany czynnik sprawczy (threał-sources):

• Zamysł celowy i metoda związane z rozmyślnym wykorzystaniem podatności (działania celowe).

• Sytuacja i metoda prowadzące do przypadkowego ujawnienia się podatności (zdarzenia losowe).

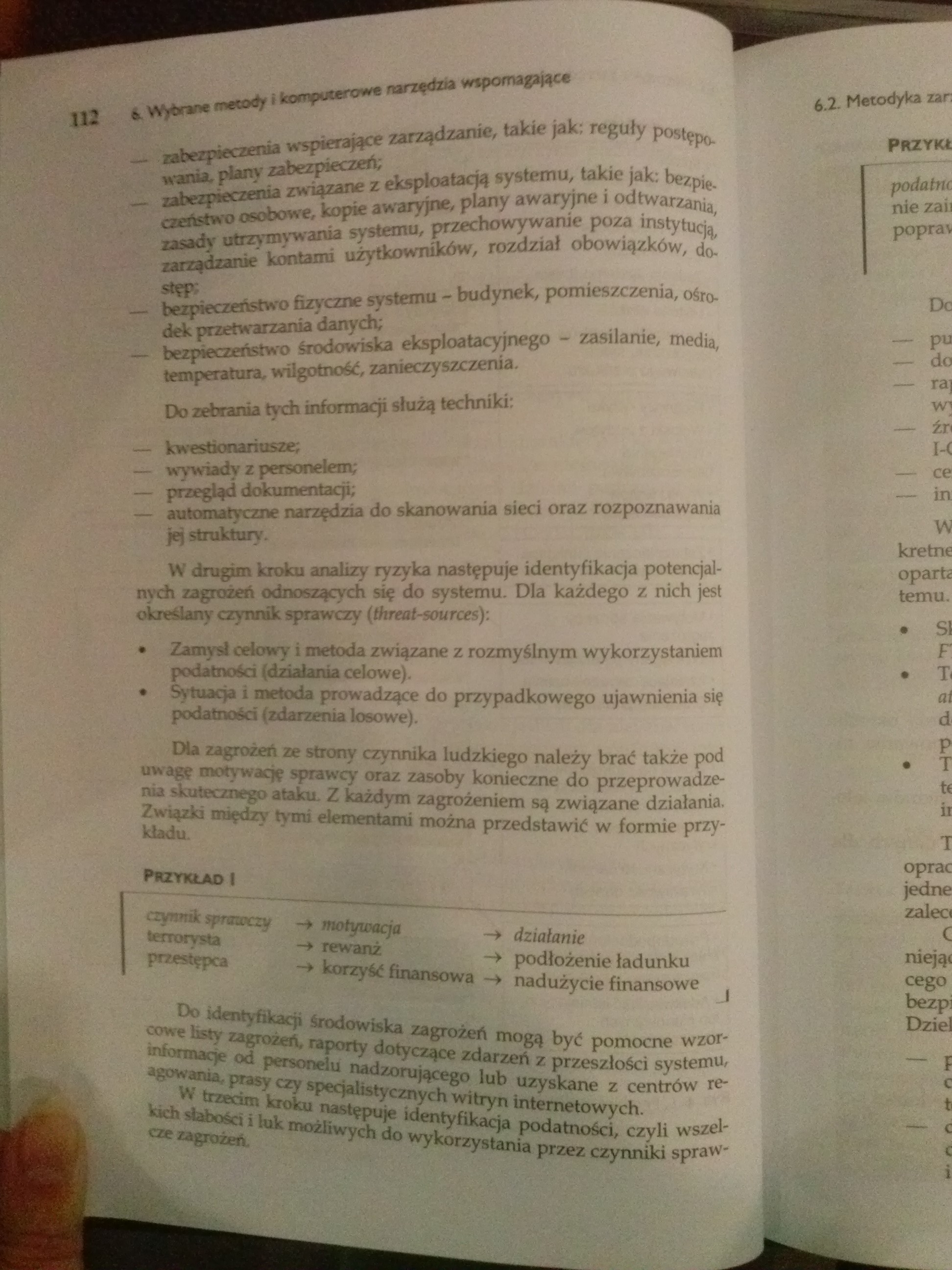

Dla zagrożeń ze strony czynnika ludzkiego należy brać także pod uwagę motywację sprawcy oraz zasoby konieczne do przeprowadzenia skutecznego ataku- Z każdym zagrożeniem są związane działania. Związki między tymi elementami można przedstawić w formie przykładu.

Przykład I

cryn?nłc sprawczy —» motywacja —* działanie

terrorysta -» rewanż .. —► podłożenie ładunku

przestępca -+ korzyść finansową nadużycie finansowe

Do identyfikacji środowiska zagrożeń mogą być pomocne wzorcowe baty zagrożeń, raporty dotyczące zdarzeń z przeszłości systemu, informacje od personelu nadzorującego lub uzyskane z centrów reagowania, prasy czy specjalistycznych witryn internetowych.

W trzecim kroku następuje identyfikacja podatności, czyli wszelkich słabości i fok możliwych do wykorzystania przez czynniki sprawcze zagrożeń.

Wyszukiwarka

Podobne podstrony:

CAM00401 2 110 & Wybrane metody i komputerowe narzędzia wspomagające Pojęcie r

CAM00405 2 114 6- Wybrane metody i komputerowe narzędzia wspomagające Do systematy

CAM00407 2 lift 4 Wybrana metody i komputerowe narzędzia wspomagając* 6,2, Mfciodyk W wyniku uzyskan

CAM00413 2 fc Wybnmt m*tody I komputerowe narzędzia wspomagające 122 l mmBezpieczne administrowanie

CAM00417 2 126 6, Wybrano metody i komputerowe narzędzia wspomagające Zabiegi wokó

Kierunki menedżerskie -teoria Narzędzia informatyczne wspierające zarządzanie

Profil firmy BOC BOC Management Office - narzędzia IT wspierające zarządzanie Wiedza branżowa ■

13. Standardy metodyczne oraz narzędzia IT wspomagające zarządzanie

CAM00409 2 6. Wybrane metody i komputerowe narzędzia wspomagające 2. Jeśli podatno

CAM00411 2 6, Wybrane metody I komputerowo narzędzia wspomagające — do redukcji na

zarządzanie. przedsiębiorstwa oraz narzędzi informatycznych wspierających posiada praktyczne

Gwinty013 METODY DOSUWU NARZĘDZIA W praktyce zawsze sa pytania odnośnie: materiału obrabianego, obra

Image0006 (2) 200 Praca środowiskowa poszukiwania metodyczne w sposób naturalny nu wspieranie innowa

22 Janusz POBOŻNIAK 3. PROCEDURA BUDOWA BAZY DANYCH NARZĘDZI 3.1 METODY DEFINIOWANIA NARZĘDZI W SYST

Metody, techniki i narzędzia Metoda jest to”l. sposób postępowania dla osiągnięcia określonego celu;

21.1.1. Opcja jako narzędzie zabezpieczające 21.1.2.

333 (7) 14.62. Jakie są metody wytwarzania narzędzi ze stali szybkotnącej? )b wiaśowc izezafae i k

więcej podobnych podstron