systemy operacyjne�5

Spis treści XIX

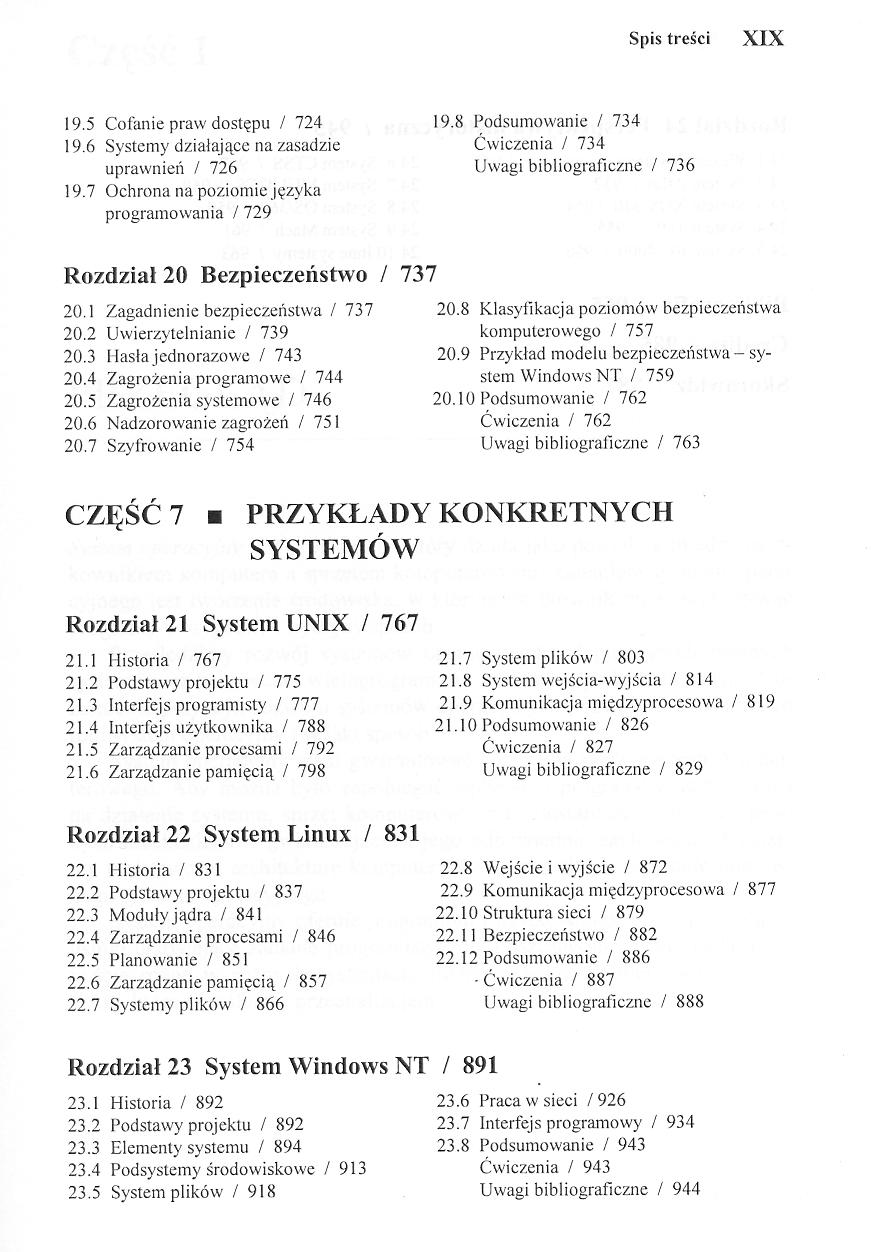

19.5 Cofanie praw dostępu / 724

19.6 Systemy działające na zasadzie uprawnień / 726

19.7 Ochrona na poziomie języka programowania / 729

19.8 Podsumowanie / 734 Ćwiczenia / 734 Uwagi bibliograficzne / 736

Rozdział 20 Bezpieczeństwo / 737

20.8 Klasyfikacja poziomów bezpieczeństwa komputerowego / 757

20.9 Przykład modelu bezpieczeństwa - system Windows NT / 759

20.10 Podsumowanie / 762 Ćwiczenia / 762

Uwagi bibliograficzne / 763

20.1 Zagadnienie bezpieczeństwa / 737 2

20.2 Uwierzytelnianie / 739

20.4 Zagrożenia programowe / 744

20.5 Zagrożenia systemowe / 746 i’

20.6 Nadzorowanie zagrożeń / 751

20.7 Szyfrowanie / 754

CZĘSC 7 ■ PRZYKŁADY KONKRETNYCH

SYSTEMÓW

Rozdział 21 System UNIX / 767

21.1 Historia / 767

21.2 Podstawy projektu / 775

21.3 Interfejs programisty / 777

21.4 Interfejs użytkownika / 788

21.5 Zarządzanie procesami / 792

21.6 Zarządzanie pamięcią / 798

21.7 System plików / 803

21.8 System wejścia-wyjścia / 814

21.9 Komunikacja międzyprocesowa / 819

21.10 Podsumowanie / 826 Ćwiczenia / 827

Uwagi bibliograficzne / 829

Rozdział 22 System Linux / 831

22.1 Historia / 831

22.2 Podstawy projektu / 837

22.3 Moduły jądra / 841

22.4 Zarządzanie procesami / 846

22.5 Planowanie / 851

22.6 Zarządzanie pamięcią / 857

22.7 Systemy plików / 866

Rozdział 23 System Windows NT

23.1 Historia / 892

23.2 Podstawy projektu / 892

23.3 Elementy systemu / 894

23.4 Podsystemy środowiskowe / 913

23.5 System plików / 918

22.8 Wejście i wyjście / 872

22.9 Komunikacja międzyprocesowa / 877

22.10 Struktura sieci / 879

22.11 Bezpieczeństwo / 882

22.12 Podsumowanie / 886 - Ćwiczenia / 887

Uwagi bibliograficzne / 888

/ 891

23.6 Praca w sieci /926

23.7 Interfejs programowy / 934

23.8 Podsumowanie / 943 Ćwiczenia / 943

Uwagi bibliograficzne / 944

Wyszukiwarka

Podobne podstrony:

systemy operacyjne�1 SPIS TREŚCICZĘŚĆ 1 ■ PRZEGLĄDRozdział 1 Wstęp / 3 1.1 Co to j

systemy operacyjne�3 Spis treści XVIIRozdział 9 Pamięć wirtualna / 335 9.1 Podstaw

Spis treści XIX 3. Raport Davignonci i Europejska Współpraca

SPIS TREŚCI 1. Wprowadzenie............................ 19 2.

Spis treści Przedmowa 19 0 zespole

larsen0649 25Ułożenie pacjenta do operacji Spis treści _ 1

XXV Spis treści II. 19.6. Ból neuropatyczny

skanowanie0031 SPIS TREŚCI: 18-19 A Pyszne ciastko 14-15 Wydra morska 24-25 Leśny jeżozwierz

SPIS TREŚCI WSTĘP 7 ROZDZIAŁ I EWOLUCJA PRAW DZIECKA 9 Ryszard

Spis treści 11 19.4.1. Warunki stateczności zboczy ...................... 319 19.4

SPIS TREŚCI Str. [19] Eozdzial piętnasty (a)............... 13 [20]

1Materiały pomocnicze do wykładu:Systemy Operacyjne i Sieci Komputerowe Spis treści: Schemat działan

systemy operacyjne�2 XVI Spis treściCZĘŚĆ 2 ■ ZARZĄDZANIE PROCESAMIRozdział 4 Procesy / 107 4.6

systemy operacyjne�4 XVIII Spis treściRozdział 14 Struktura pamięci trzeciorzędnej / 537 14.1

systemy operacyjne�6 XX Spis treściRozdział 24 Perspektywa historyczna / 945 24.6

1Materiały pomocnicze do wykładu:Systemy Operacyjne i Sieci Komputerowe Spis treści: Schemat działan

więcej podobnych podstron