9

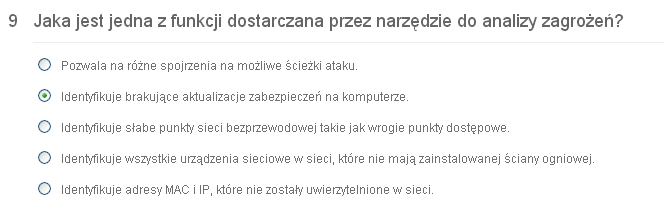

9 Jaka jest jedna z funkcji dostarczana przez narzędzie do analizy zagrożeń?

O Pozwala na różne spojrzenia na możliwe ścieżki ataku.

® Identyfikuje brakujące aktualizacje zabezpieczeń na komputerze.

O Identyfikuje słabe punkty sieci bezprzewodowej takie jak wrogie punkty dostępowe.

O Identyfikuje wszystkie urządzenia sieciowe w sieci, które nie mają zainstalowanej ściany ogniowej. O Identyfikuje adresy MAC i IP, które nie zostały uwierzytelnione w sieci.

Wyszukiwarka

Podobne podstrony:

11 Jaka jest jedna z funkcji NAT? O filtruje ruch bazując na zakresach adresów IP ® zapobiega użytko

Zestaw C (II cz) 7. Betanal Progres 274 OF jest herbicydem: a) systemicznym, pobie

Obraz0013 2 13 Twardość materiału jest podstawowym kryterium przydatności materiału narzędziowego do

str 4 Chromatografia cienkowarstwowa jest jedną z metod analitycznych, szczególnie przydatną do stwi

DSCN4617 Energia wewnętrzna jest ekstensywną funkcją stanu i można w odniesieniu do jednostki ilości

Energia przepływ u jest energią potencjalną .dostarczaną przez kurczący się mięsień . wyrażającą się

30484 skanuj0460 (2) 478 PHP i MySQL dla każdego Do nawiązania połączenia jest wykorzystywana funkcj

7 Protokół SNMP zawiera narzędzia do analizy funkcjonowania urządzeń sieciowych. Brakuje mu jednak

79929 Untitled38 68 7. Portypjj Pytania i problemy 1. Co to są porty i jaka jest i

ZADANIE 5 Dwie figury o polach 72 cm2 i 4,5 cm2 są podobne. Jaka jest skala podobieństwa mniejszej z

Jakie hormony wydziela przysadka gruczołowa i jaka jest ich funkcja? - somatotropi

więcej podobnych podstron