Image88 (4)

Szkoła Konstruktorów ■

Szkoła Konstruktorów ■

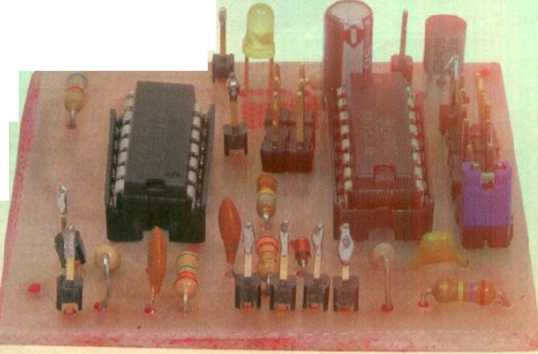

Fot. 1 Zamek szufladowy Jarosława Tarnawy

papilarnych nie zmieni np. akupunktura z użyciem tępego śrubokrętu. Jednak analizę linii papilarnych można z powodzeniem udawać, jeśli włożę rękę w szczelinę, w której będę musiał przycisnąć w określonej kolejności przyciski lub np. zginać i prostować palce, zasłaniając i odsłaniając kilka fotokomórek. Przyznaję, metoda dla wirtuozów, aie nietypowa i o to chodzi.

2. Porównywanie tęczówki w warunkach amatorskich jesi możliwe, kamery już dawno przestały być poza zasięgiem radioamatorów, ale po pierwsze, nie lubię, jak coś świeci mi po oczach, a po drugie, do analizy należałoby użyć PC-ta, a ten jak wiadomo jest zawodny i prądożerny, co wyklucza ten sposób z dalszych rozważań.

3 Analiza głosu Sposób mało dyskretny i jakoś tak dziwnie mówić do szajy>. „ To mówiłem ja, Jarząbek... ” No jak to brzmi? Aczkolwiek sposób ten jest stosunkowa łatwy do realizacji, w końcu nie trzeba analizować próbek głosu, wystarczy ograniczyć się do analizy modulacji i obwiedni. Podstawową wadą jest wrażliwość na mutację, zapalenie krtani i

4. Klucz, karta kodowa, transmiter bez-przewodowy - no cóż, kart czy kluczy może być nawet kdka. Umieszczać je można w zamku w nawet losowo zmienianej kolejności. Jednak posiadanie ich wszystkich w jednym miejscu o jednym czasie spowoduje, że kiedyś sprawdzi się przysłowie, iż trening czyni mistrza, a okazja złodzieja. Można co prawda zastosować ochronę podwójną: klucz, a na deser PIN z klawiatury, ale lo takie mało finezyjne do piwnicy».

5. Klawiatura-kod ustalany statycznie. Jeśli jest krótki, wy gląda jak PIN, łatwo go podejrzeć i zapamiętać, chociaż nocny złodziej nieznaiący ani nas, ani hasła powinien mieć pewien problem. Jeśli zaś kod jest długi, trzeba zdawać sobie sprawę, ile czasu zmarnujemy na poprawne zapamiętanie Ulub wstukanie powiedzmy 15-cyfrowego kodu. A co, jeśli przyjdzie nam ochota po tygodniu go zmienić? Nie, to też odpada

6. Pdot-kod dynamiczny. Technika dobra i stosowana z powodzeniem np. w alarmach samochodowych. Można taki alarm zainstalować w piwnicy i t*żyw>ać go również do sterowania centralnym zamkiem zamykającym okno piwniczne i ryglującym drzwi. To jednak także rozwiązanie gotowe, podane na tacy i niepozbawione wad kluczy i transmiterów\ posiadające zaś jeszcze jedną dodatkową w postaci baterii w pilocie.

7. Techniki (prze)kombinowane. Pod tym tytułem chciałbym przedstawić swoje trzy pomysły.

7.1 Pierwszy: To kombinacja Kodu statycznego czyli PIN-u z transmiterem. Ja do wprowadzania krótkiego kodu uży łbym wykorzystywanego obecnie rzadko nadajnika kodu DTMF od automatycznej sekretarki. Interfejs wejściowy zamka bardzo prosty: mały otwór czy maskownica mikrofonu. Zalety niezwra-cający uwagi interfejs brak możliwości otwarcia zamka nawet w przypadku kradzieży klucza, separacja galwaniczna, tani i dostępny transmiter kodu DTMF. Wady: tylko baterie, które mogą się rozładować.

7.2 Drugi Pseudodynumiczny kod wprowadzany z klawiatury. Interfejs wejściowy zamku składa się z jednego wyświetlacza siedmiosegmentowego i tarczy numerowej od starego aparatu telefonicznego, pełniącej rolę klawiatury. Po dowolnej aktywizacji zamka ze stanu uśpienia np. za pomocą minimalnego poruszenia tarczą numerową na wyświetlaczu pojawia się liczba 1-9, która określa, nu którym miejscu wprowadzanego dziewięć iocyfro-wego kodu ma się poi uwić zakodowana przez nas (supertajna) cyfra. Wtedy zaczynamy sobie kręcić dziewięćiocyfruwy numer. Pozostałe wprowadzane cyfry są dowolne, nas interesuje la jedna postawiona w odpowiednim wylosowanym przez zamek miejscu, za każdym razem innym. Po wprowadzeniu ostatniej zamek się odblokowuje. Oczywiście programowo musi zostać zabronione wpmwu-dzanie kodu w postaci samych jedynek, dwójek ild. oraz temu podobnych kodów tuk, by nie powstał klucz wytrych. Ale takie warunki łatwo można wprowadzić do kodu programu kontrolera obsługującego zamek. A teraz słów kilka, dlaczego impulsutor telefoniczny: bo jest nietypowy, staroświecki tani i posiada tylko trzy przewody, którymi można transportować szeregowo sygnał na kilka metrów do położonego gdziekolwiek zamku. Zalety takiego zamka: nieskomplikowana budowa i idea działania, pseudo losowy kod o dużej liczbie znaków, prosta do zapamiętania logika wprowadzania kodu. Uszkodzenie tarczy spowoduje zablokowanie zamka. Wad: jakoś nie dostrzegam.

7.3 Trzeci. Właściwie nie ma interfejsu wejściowego Drzwi do piwnicy zao/Kitrujemy w dwa wzierniki lub zostawiamy dwie szpaty obserwacyjne. Pizez jedną z nich obserwujemy wnętrze piwnicy, przez drugą świecimy ręcznym czerwonym laserem nu umieszczoną gdzieś w piwnicy za czerwonym filtrem fotokomórkę. Laser powinien być kluczowany np częstotliwością kilku kHz. Dzięki tętnu oraz filtrowi przed fotokomórką układ stanie się niewrażliwyr na oświetlanie latarką, natomiast oświetlenie przerobionym nieco laserem spowoduje zadziałanie centralki i otwarcie zamka Zalety: totalna prostota, kluczowanie lasera spowoduje oszczędność baterii. Potencjalny złodziej kluczy nie zorientuje się co z laserem się robi, zaś dociekliwy sąsiad posiada laser niekluczowany, więc nie zagrozi naszym słoikom. Wady. brak odporności na zgubienie, zniszczenie i wyczerpanie lasera. Najlepiej mieć pod ręką jeszcze jeden taki sam zapasowy.

Podsumowanie. Jak widać', na razie jest to faza koncepcyjna, pozbawiona jeszcze konkretnych schematów, zaledwie szkice: ale często dobry pomysł to 3/4 sukcesu. Opisując w skrócie koncepcje nie wyczerpałem tematu i zdaję sobie z tego sprawę. Pominąłem sprawę zmiany szyfru czy kodu. który co jakiś czas powinien być bezwzględnie zmieniany, pominąłem sprawę „mocy” zamka w przypadku kiedy będzie to jedyna ochrona naszej własności, sygnalizuję tylko najważniejsze sprawy w założeniach. Osobnego omówienia wymagają rygle, które są członem wykonów czym i muszą być przede wszystkim niezawodne oraz odporne na wyłamanie. Planuję wykonać je w dosyć nietypowym układzie śruba!nakrętka z wykorzystaniem silników małej mocy DC sterowanych impulsowo komendą zamknij/otwórz. Układ sterownika już mam zaprojektowany i przetestowany. A jak coś się urodzi, to dam redakcji znać. W każdym bądź razie prościej wykonać układ alarmowy niż poważny zamek.

Będę czekał na materiały z przyjemnością zaprezentuję w EdW taki sterownik i zamek.

Spośród osób, które nadesłały prace teoretyczne, chciałbym jeszcze wymienić z nazwiska i zachęcić do dalszej nauki Marcina Rogaczewskiego z Wielopola, Wojtka Mir-skiego ze Szczecina. Rafała Marka / Lisowa i Krzysztofa Rataja z Katowic, w których krótkich pracach też znalazłem elementy świadczące o samodzielnym, twórczym podejściu.

Rozwiązania praktyczne

Fotografia 1 pokazuje model Zamka szufladowego Jarosława Tarnawy z Godziszki. Schemat pokazany jes: na rysunku 5,

Elektronika dla Wszystkich Czerwiec 2006 33

Wyszukiwarka

Podobne podstrony:

Image87 (5) Szkoła Konstruktorów ■ Szkoła Konstruktorów ■ Fot. 1 Model Tomasza Albrechta rzacz przem

Image91 (4) Szkoła Konstruktorów Fot. 8 Moduł internetowy Radosława Krawczyka Fot. 9 Zamek analogowy

Image88 (2) Szkoła Konstruktorów ■ Szkoła Konstruktorów ■ Fot. 3 Model Dominika Ciureja pomoże naład

Image88 (5) Szkoła Konstruktorów Fot. 3 Sterownik „Tomka” Fot. 4 Wyłącznik Jarosława Tarnawy duże i

Image153 (3) Szkoła Konstruktorów Szkoła Konstruktorów Fot. 4 Ruletka Mateusza Dołgoszeja Fot. 5 Kos

więcej podobnych podstron