40413 zer4

|

& * * |

Strona 4 | |

|

0 0 |

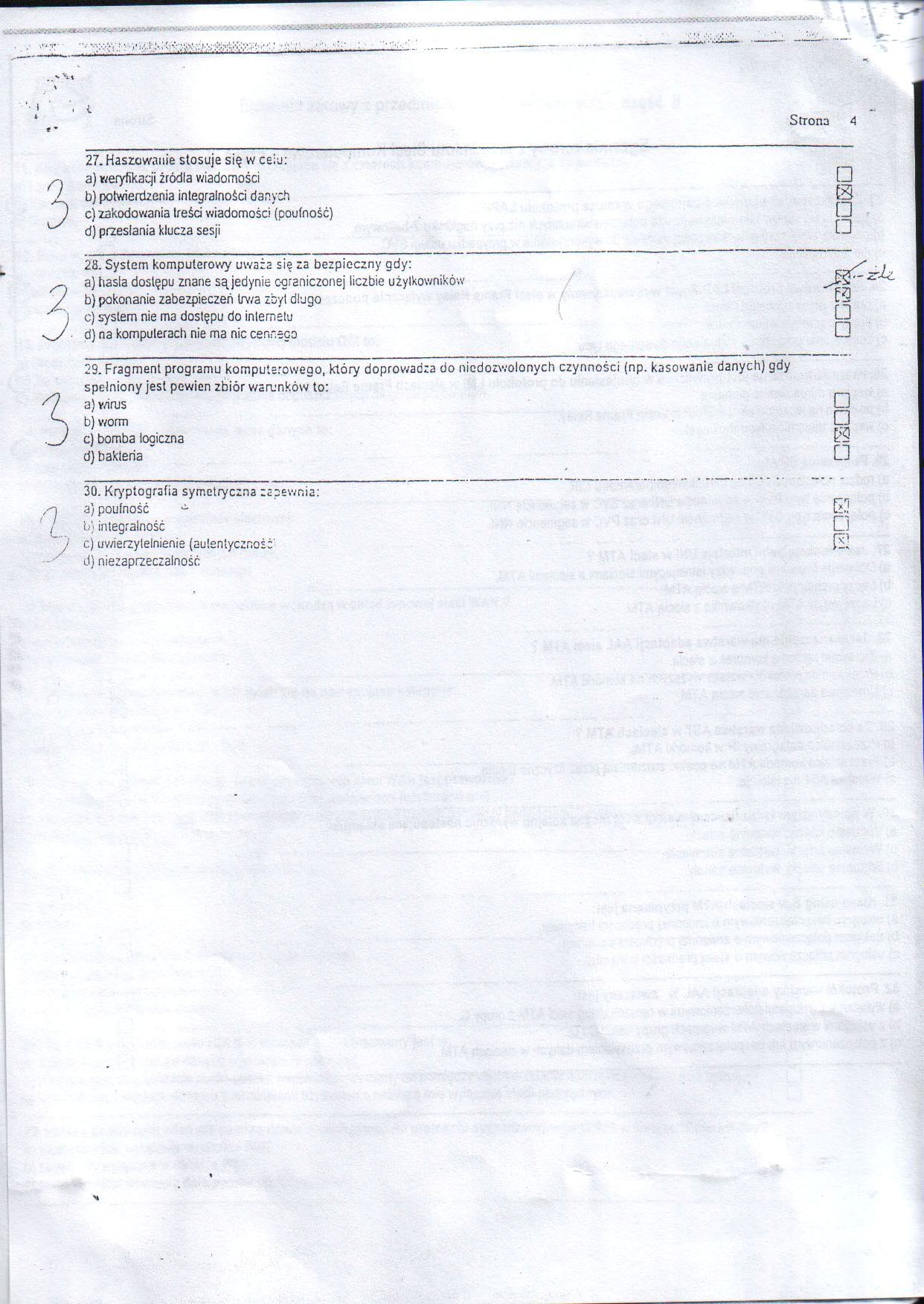

27. Haszawanie stosuje się w celu: a) weryfikacji źródła wiadomości |

□ |

|

b) potwierdzenia integralności danych |

0 | |

|

c) zakodowania treści wiadomości (poufność) |

n | |

|

d) przesiania klucza sesji |

□ | |

|

28. System komputerowy uważa się za bezpieczny gdy: |

jf | |

|

/O |

a) tiasta dostępu znane są jedynie ograniczonej liczbie użytkowników | |

|

2 |

b) pokonanie zabezpieczeń trwa zbyt długo |

£3 |

|

j. |

c) system nie ma dostępu do internetu |

□ |

|

d) na komputerach nie ma nic cennego |

□ | |

|

29. Fragment programu komputerowego, który doprowadza do niedozwolonych czynności (np. kasowanie danych) gdy spełniony jest pewien zbiór warunków to: a) wirus |

□ | |

|

s |

b) worm |

□ |

|

■J |

c) bomba logiczna | |

|

d) bakteria |

n | |

|

30. Kryptografia symetryczna zapewnia: | ||

|

n |

a) poufność - | |

|

1 i ( |

b) integralność |

□ |

|

) J |

c) uwierzytelnienie (autentyczność' |

12 |

|

d) niezaprzeczalność | ||

Wyszukiwarka

Podobne podstrony:

zer4 & * * Strona 4 0 0 27. Haszawanie stosuje się w celu: a) weryfikacji źródła

skanuj6 Ługowanie - wymywanie zanieczyszczeń i inhibitorów (przedłużone mycie stosuje się w celu usu

DSC00133 (23) substancje pomocnicze stosuje się w celu intensyfikacji procesu filtracji zawiesin, w

DSC03826 (3) 5. Nawozy wapniowe 5.1. Wprowadzenie Nawozy wapniowe stosuje się w celu zmniejszenia st

DSC00359 (7) NawfgtanU polega na nasyceniu warstwy powierzchniowej stali węglom Stosujo się w celu u

LUNETY • Lunetki pomocnicze stosuje się w celu zwiększenia powiększenia układu obserwacyjnego. Zbudo

DSCN0421 ,byt «,„ki iego 70° Ró^e kąty nachylenia stosuje się w celu uzyskania gładszej powierzchni

5(2) 2 Środki wspomagające koagulację Środki wspomagające proces koagulacji stosuje się w celu przys

IMAG0852 Obróbkę plastyczną na gorąco stosuje się w celu: • obniżenia wielkości na

Zastosowanie robotów w przemyśle: Roboty przemysłowe stosuje się w celu zastąpienia ludzi w pracy na

więcej podobnych podstron