25496

operator wciśnie klawisz odpowiadający literze A, sygnał elektryczny zostanie skierowany do pierwszego styku pierwszego cylindra, a następnie popłynie przez wewnętrzne połączenie do 25. styku wyjściowego.

Rozważmy więc maszynę z jednym cylindrem. Po każdym wciśnięciu klawisza wprowadzającego cylinder przesuwa się o jedną pozycję, i wewnętrzne połączenia także odpowiednio się przesuwają. Definiowany jest więc inny szyfr podstawiania jednoalfabetowego. Po wprowadzeniu 26 liter tekstu cylinder powróci do pozycji wyjściowej. Otrzymujemy więc algorytm podstawiania wieloalfabetowego z okresem 26.

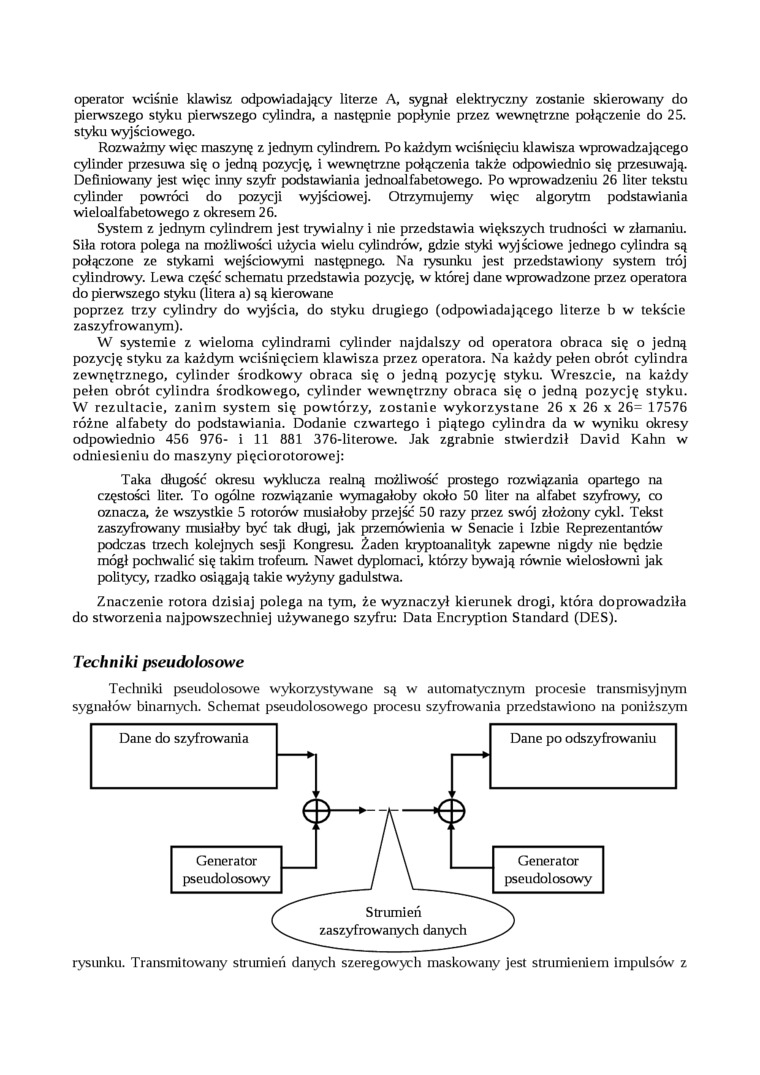

System z jednym cylindrem jest trywialny i nie przedstawia większych trudności w złamaniu. Siła rotora polega na możliwości użycia wielu cylindrów, gdzie styki wyjściowe jednego cylindra są połączone ze stykami wejściowymi następnego. Na rysunku jest przedstawiony system trój cylindrowy. Lewa część schematu przedstawia pozycję, w której dane wprowadzone przez operatora do pierwszego styku (litera a) są kierowane

poprzez trzy cylindry do wyjścia, do styku drugiego (odpowiadającego literze b w tekście zaszyfrowanym).

W systemie z wieloma cylindrami cylinder najdalszy od operatora obraca się o jedną pozycję styku za każdym wciśnięciem klawisza przez operatora. Na każdy pełen obrót cylindra zewnętrznego, cylinder środkowy obraca się o jedną pozycję styku. Wreszcie, na każdy pełen obrót cylindra środkowego, cylinder wewnętrzny obraca się o jedną pozycję styku. W rezultacie, zanim system się powtórzy, zostanie wykorzystane 26 x 26 x 26= 17576 różne alfabety do podstawiania. Dodanie czwartego i piątego cylindra da w wyniku okresy odpowiednio 456 976- i 11 881 376-literowe. Jak zgrabnie stwierdził David Kahn w odniesieniu do maszyny pięciorotorowej:

Taka długość okresu wyklucza realną możliwość prostego rozwiązania opartego na częstości liter. To ogólne rozwiązanie wymagałoby około 50 liter na alfabet szyfrowy, co oznacza, że wszystkie 5 rotorów musiałoby przejść 50 razy przez swój złożony cykl. Tekst zaszyfrowany musiałby być tak długi, jak przemówienia w Senacie i Izbie Reprezentantów podczas trzech kolejnych sesji Kongresu. Żaden kryptoanalityk zapewne nigdy nie będzie mógł pochwalić się takim trofeum. Nawet dyplomaci, którzy bywają równie wielosłowni jak politycy, rzadko osiągają takie wyżyny gadulstwa.

Znaczenie rotora dzisiaj polega na tym, że wyznaczył kierunek drogi, która doprowadziła do stworzenia najpowszechniej używanego szyfru: Data Encryption Standard (DES).

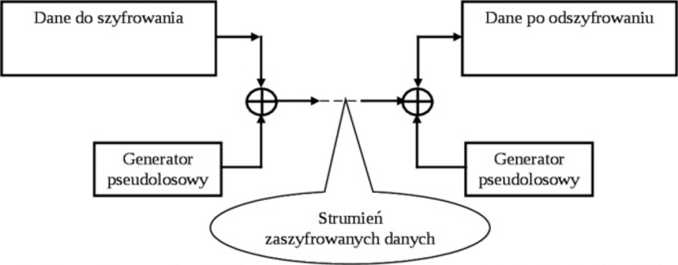

Techniki pseudolosowe

Techniki pseudolosowe wykorzystywane są w automatycznym procesie transmisyjnym sygnałów binarnych. Schemat pseudolosowego procesu szyfrowania przedstawiono na poniższym

rysunku. Transmitowany strumień danych szeregowych maskowany jest strumieniem impulsów z

Wyszukiwarka

Podobne podstrony:

OMiUP t2 Gorski56 Po nadejściu sygnału elektrycznego z kolumienki sterowej do odpowiednie} cewki zaw

DSC00032 (28) i[«racyjny Masa Jeżeli sygnał wejściowy zostanie doprowadzony do we

cyklu wykonywania. Zmiany sygnałów wyjściowych zostaną przekazane do obiektu dopiero po zakończeniu

Adresaci oferty Oferta ElektroEko jest skierowana do firm, które działają świadomie i wiedzą, ż

46535 Wagony kolejowe i hamulce (233) Wywoływanie sygnałów w elektrycznych obwodach sterowania odbyw

d). Odbiornik Przetwarza wejściowy sygnał świetlny na wyjściowy sygnał elektryczny. Są to układy

W wer.8 mikro. vi Fle Ed»t Mew Project Operate Toołs Wmdow Help -»jg ® IIMetrologia elektryczna AUTO

więcej podobnych podstron