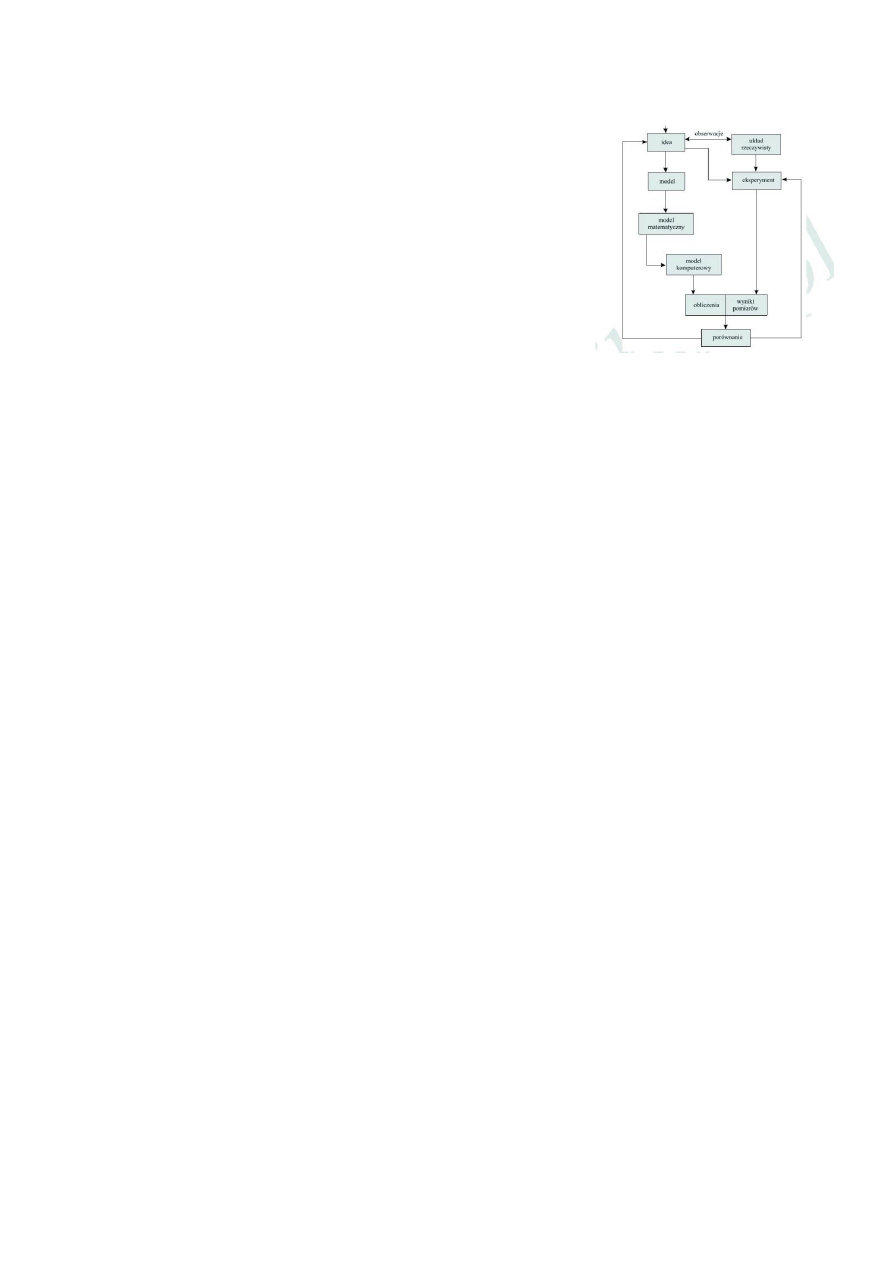

1. system - układ , który zawiera 2 sprzężone podukłady, ma duży stopień złożoności(organizm

ludzki, komputer, przedsiębiorstwo).

model matematyczny - opis matematyczny związków istniejacych

miedzy cechami rozpatrywanego układu. W wyniku myślenia

powstaje model, sformułowanie opisu w postaci równań daje model

matematyczny. zapis modelu jako prog. komputerowy to model

komputerowy.

symulacja - prowadzenie eksperymentów w celu opisania,

wytłumaczenia i przewidzenia zachowania systemu rzeczywistego

potem weyfikujemy przed porównanie wynikow - jak małe to dobry

model.

2.Zastosowania modeli:

-prognostyczne (badanie tego co zdarzy się w przyszłości i modyfikacja działań)

-diagnostyczne (badanie przyczyn, generacja i testowanie hipotez)

-dydaktyczne

3. Typy modeli:

-dyskretne (obserwujemy zmiany wielkości w dyskretnych momentach czasu) i ciągłe (wielkości

mierzymy w sposób ciągły)

-probabilistyczne (z zmiennymi losowymi) i deterministyczne (bez)

-statyczne (zmienne nie są funkcjami czasu) i dynamiczne (są)

-otwarte i ze sprzężeniem zwrotnym

4. Symulacja komputerowa - model matematyczny zawierający wiele modelów różnych układów i

uwzględniający złożone oddziaływanie między nimi (zalety: nie wyrządzamy krzywdy

prawdziwemu obiektowi badanemu, np. pacjentowi; możemy stworzyć sytuacje b. rzadkie w

rzeczywistości)

5. algorytm - przepis rozwiązania określonego działania, w inf - schemat poprzedzający pisanie

programu komp., w med.- kliniczny : schamat postępowania diagnostycznego lub

leczniczego(przygotowanie do operacji)

6. Dane – pojedyncza obserwacja lub fakt(liczba erytrocytów we krwi, ciśnienie), cechy:

kompletność i dokładność

Informacja – zinterpretowane na podst. posiadanej wiedzy, uporządkowane dane

Wiedza – relacje, fakty, heurystyka, założenia i modele otrzymane w wyniku analizy danych

6 Typy danych stosowane w komputerach:

-liczby całkowite - wiek pacjeta w latach

-liczby rzeczywiste - temp, cisnienie krwi

-kody - np. ICD10

-dane tekstowe - opis historii choroby

7. Błędy danych:

- systematyczny - związany z kalibracją przyrządu pomiarowego(zegar)

- przypadkowy - np. temp, wilgot, (mimo prób nie otrzymamy tego samego wyniku)

8 Informacja - wszystko to, co nie jest ani masą, ani energią.

wg. Shannona: ilość informacji jest ujemną wartością logarytmu przy podstawie 2

prawdopodobieństwa zajścia pewnego zdarzenia (np. A)

I = -log

2

p(A) -> 0≤(A) ≤1

Im zdarzenie jest mniej prawdopodobne, tym więcej niesie informacji.

Dla zdarzenia binarnego p(A)=1/2 -> I=1bit

dla wielowymiarowych - I= - ∑pi log2pi

ilość informacji odnosci do reprezentacji cyfrowej - 0,1.

9) informacja wg Brillouin - funkcja relacji między możliwymi odpowiedziami przed i po

przyjęciu, inf moze zmniejszyc pewnosc. dotyczny aspektu semantycznego.

10) informacja wg Wieniera - zawartość tego co jest wymieniane ze świaetm zewnętrznym, po

naszym dostosowaniu i oddziałujemy tym na niego; teoria sterowania i układ ze sprzeniem

zwrotnym; aspekt pragmatyczny.

11) entropia - miara chaosu, nieuporządkowanie układu -> informacja to miara jego zorganizowania

12) rodzaje baz wiedzy :

- tesktów

- modeli (stochastycznych i deterministycnych)

- wiedzy zdroworozsądkowej

13) reprezentacja wiedzy w kompie:

- proceduralna (procedury rep. wiedzę z innej dziedziny)

- deklaratywną (wnoski, fakty, stwierdzenia, reguły)

14) podzial wiedzy:

- formalna lub naukowa(zasady procesów patofiz i korelacji chorób)

- doświadczalna(w bazach danych) - umoż. rozpoznanie choroby dzieki spisowi objawów

+ pewna i niepewna (np. medyczna)

=======================================================================

1. Rodzaje systemów komputerowych:

Serwery – komputery, które dzielą swoje zasoby z innymi systemami i wspierają równoległe

działania wielu użytkowników wewnątrz danej grupy, brak dostępu zwykłych userów, zarządzane

przez specjalne działy informatyczne, serwer o duzej mocy obliczeniowej obsługuje szpital, lub

baze medyczną w generowaniu raportów i zestawień, mniejszy - wspiera laboratiora, grupy lekarzy

przetwarzając dane. serwery obsługiwane przez samych użytkowników

Stacje robocze – komputery dla końcowego użytkownika, b. duża moc obl. - używane do

przetwarzania obrazów lub modelowania i symulowania systemów. w danym czasie przeznaczone

dla jednego usera, który korzysta z zasobów serwerów nawet na całym świecie

Komputery sieciowe NC – komputery o mniejszej mocy obliczeniowej, przeznaczone do

współpracy przez sieci komputerowe z serwerami (niska cena, tanie utrzymanie)

2. Budowa komputera:

-procesor – odpowiedzialny za obliczenia (serce), układ scalony, wykonuje rozkazy przenoszenia ,

liczenia, kopiowania, architektura RISC i CISC, podstawowa jednostka BIT (ciąg 0 i 1) 4 bity

przechowują 16 wartości, ciąg 8 bitów to BAJT.

-pamięć komputera – przechowuje programy i dane wykorzystywane przez procesor

-pamięć masowa – dyski i taśmy umożliwiające przechowywanie i archiwizację danych

-urządzenia wejścia/wyjścia – np. klawiatura, mysz, monitor, drukarka

-urządzenia komunikacyjne – porty komunikacyjne, karty sieciowe

3. Pamięci stosowane w komputerach:

-pamięć tylko do odczytu (ROM) – trwale zapisana, może być tylko odczytywana; na niej

zapisany specjalny kod programu uruchamiający cały system (BIOS - odp. za testowanie kompa

podczas startu, załadowanie systemu z zew. źródła)

-pamięć do odczytu i zapisu (RAM) – może być zarówno odczytywana jak i zapisywana; na niej

przechowywane są aktualne programy i dane, które po wyłączeniu komputera są bezpowrotnie

tracone, mieści wiecej niż ROM, podst. jednostka to bajt (1kilobajt=1024 bajty)

-pamięć masowa – umożliwiają przechowywanie znacznych ilości danych oraz programów w celu

ich ponownego wykorzystania;

przeważnie są to dyski twarde (100Gb - 50 mln stron), szybki dostęp do danych, zależy od

parametrów i interfejsu, wada- instalowane na stałe, brak mozliwości przenoszenia danym miedzy

kompami,

4. wymienne pamięci masowe :

- dyskietka - staroć, do 1,44Mb, 3,5 cala, wada - wolny dostęp do danych, mała trwałość

- dyskietka typu ZIP - 3,5 cala, do 100Mb, wieksza szybkość dostępu, wada - brak odp. napędu w

kompie.

- płyta CD - niska cena, do 800Mb, trwale zapisane dane (chyba ze porysujemy, połamiemy),

nośnik do archiwizacji i wymiany.

- taśma magnetyczna - do dużych systemów z ogromną ilością danych, do 100Gb, stosuje sie też

zbiory taśm magnet. o nieograniczonej pojemnosci.

- pamieci do USB - możliwość zapisania danych po podłączeniu zasilania, do 512 Mb, podłaczane

do USB kompa

5. urządzenia wejścia:

- klawiatura połaczona z monitorem, wydajemy nią polecenia systemowi, pisac, obliczać, ale to

pracochłonne

- mysz komputerowa - poruszana ręką użytkownika, powoduje ruch kursora, ułatwia zaznaczenie

polecenia; są też ekrany dotykowe.

urządzenia wyjscia: prezentacja wprowadzonych danych

- monitor (wyswietlacz)

- drukarka laserowa - tworzenie wydruku za pomocą lasera

- drukarki atramentowe - z użycie kałamarzy z atramentem

6. Typy portów komunikacyjnych:

-porty szeregowe (RS-232/ Serial) – niewielka szybkość transmisji danych (informacja przesyłana

jest bit po bicie), można podłączyć do nich mysz lub modem, wszystkie kompy go mają

-porty równoległe – informacja przesyłana w bajtach, ktorego 8 bitów jedosczenie wysylanych jest

do urządzenia. (szybkość transmisji większa), służą do przesyłania danych na niewielkie

odległości(drukarka - komputer)

-porty szeregowe USB – porty szeregowe nowej generacji o większej niezawodności i szybkości,

(podłączenie drukarki i skanera) do jednego portu podłaczamy do 127 urządzeń

7. Typy sieci komputerowych:

-LAN – w obrębie kliniki, szpitala; lokalne sieci używające przeważnie jednego protokołu

komunikacyjnego i charakteryzujące się dużą szybkością transmisji danych do 1Gbps

-WAN – sieci używane na większych obszarach, przeważnie łączą za pomocą różnych protokołów

wiele mniejszych sieci LAN (np. internet), komputery podłaczone dbają o adresacje, wykrywanie i

poprawianie błędów komunikacji.

protokół TCP/IP - dla użytkownika nie ważne, czy komputer podłączony czy nie przez skrętke,

kabel, swiatłowód, fale - sposób podłączenia wpływa na szybkosc wymiany info, np radiologia do

wymiany obrazów potrzebuje łącza duzej przepustowości 100Mbps, a rejestr szpitala do 10Mbps

8. rola oprogramowania komunikacyjnego:

- poprawna adresacja i przekazywanie info

- stworzenie i obsługa niezawodnej wymiany info

- poprawne konczenie połaczen

- uwierzetylnienie i bezpieczenstwo stron

8

. Oprogramowanie:

-BIOS – odpowiedzialne za załadowanie odpowiedniego systemu operacyjnego i przetestowanie

wszystkich podzespołów, sprawdzanie konfiguracji oraz podstawową komunikację pomiędzy

urządzaniami, zapisany do odczytu ROM

-systemowe – zarządza i kontroluje zasoby systemu komputerowego (pamięć operacyjna, pamięć i

urządzenia zewnętrzne), steruje wykonywaniem w pamięci innych programów; najpopularniejsze:

Windows, Linux

-narzędziowe – składa sie z jezyków programowania, prog. pomocniczych do tworzenie

oprogramowania użytkowego.

in. kompilator, tłumaczy kod źródłowy programu na ciąg zrozumiały dla procesora

-użytkowe – dla użytkownika najważniejsze, umożliwia dokonywanie :przetwarzanie tekstów,

obliczanie, analiza danych. (aplikacja[inna nazwa] - program ktory realizuje określone zadania w

danym systemie.)

6. Aspekty bezpieczeństwa:

-poufność – dane są dostępne tylko dla tych, którzy są autoryzowani

-integralność danych – dane nie mogą być zmienione przez nieautoryzowaną jednostkę

-dostępność – dane są dostępne w czasie i miejscu, gdy są potrzebne

-audyt bezpieczeństwa – niezależny przegląd zdarzeń i operacji wykonanych w systemie

komputerowym

-archiwizacja – zabezpieczanie danych na zewnętrznych nośnikach, w celu ich odtworzenia w

przypadku awarii sprzętu komputerowego

13. Szyfrowanie danych:

-symetryczne – proces kodowania i rozkodowywania danych za pomocą tego samego klucza

znanego obu stronom biorącym udział w wymianie informacji (zalety: duża szybkość, wady:

wymaga wymiany tajnego klucza między stronami, jest bardziej podatny na złamanie)

-asymetryczne – oparte na parze odmiennych kluczy – prywatnym, który jest znany tylko jednej

osobie oraz publicznym, który może być opublikowany bez obawy o utratę poufności klucza

prywatnego; między kluczami zachodzi matematyczny związek(bez tego - niemożliwe

rozszyfrowanie kluczem prywatnym info zakodowanej kluczem publicznym), nikt nie potrafi

odtworzyć klucza prywatnego na podstawie klucza publicznego

8. rozwiązania szyfrowanie asymetrycznego:

bezpieczna komunikacja miedzy stronami:

- nadawca generuje tajny klucz symetryczy, ktorym szyfruje wiadomość

- nadawca szyfruje ten tajny klucz kluczem publicznym odbiorcy, dołacza do wiadomości

- odbiorca deszyfruje swoim kluczem prywatnym tajny klucz i nim deszyfruje wiadomosc

+ => szybkie de- i szyfrowanie dla czystego szyfr. asymetrycznego, klucz moze byc dostepny na

serwerach, lub wymieniony miedzy osobami ślącymi.

(-) => nadawca ma mieć pewność ze klucz obciorcy jest odbiorcy (osiągniete gdy: nadawca

usługodawcy, i gdy potrafi zweryfikować klucze publiczne)

Podpis elektroniczny – służy do sygnowania dokumentów, wymaga pary kluczy – klucz prywatny

znany jest tylko osobie podpisującej dokument - do zaszyfrowania skrótu dokumentu, klucz

publiczny służy do weryfikacji autentyczności dokumentu. skrót tworzony za pomocą funkcji

mieszanej (dokument ---> uniwersalny ciąg bajtów stałej długości)

9. algorytmy szyfrowania asymetrycznego:

- RSA - do szyfrowania i podpisywania danych i ustalania klucza asymetrycznego

- DSA - algorytm podpisu cyfrowego, do podpisywania i weryfikacji informacji cyfrowej

10. Infrastruktura Klucza Publicznego – idea zapewnienia kompleksowej infrastruktury

bezpieczeństwa przy pomocy szyfrowania kluczem publicznym, oparta na =>

=>Centra certyfikacji – zajmują się wydawaniem zainteresowanym osobom podpisanej cyfrowo

struktury danych zawierającej klucz publiczny oraz dane identyfikacyjne właściciela (tzw.

certyfikat - przechowują dane identyfikacyjne, klucze publiczne, informacje o czasie w ktorym

osoba moze sie nim legitymować.)

Lista certyfikatów Unieważnionych - przeterminowany certyfikat tu trafia, osoba jest

niewiarygodna, należy zaktualizować

Karta elektroniczna - bezpieczny nośnik danych do przenoszenia klucza prywatnego, nikt prócz

uprawnionych nie ma dostępu bez kodu PIN, lub odcisku palca.

11. baza danych - uporządkowany zbiór danych przechowywany w kompie, informatyczne

odwzorowanie danego fragmentu rzeczywistości (jakiegos systemu), który odzwierciedla stan tego

fragmentu w postaci danych komp. ; dane przechowywane trwale, ale mogą ulegać zmianom,

oszczędzają czas userów i są nieskończenie elastyczne dla definiowania i wybierania danych.

plik - jednostka zapisu i przechowywania danych na kompie, ciąg bajtów danej długości zapisany

na np. twardym dysku do odczytu zapisu i modyfikacji.

plik=> system plików od nich jest dostep usera

rekord - zestawy różnych danych, dotyczące danych podmiotów, stanowiących składowe pliku

bazy danych, wyróżniamy

pola - dotyczy pojedynczej cechy podmiotu char. przez rekord

12. Standardy wymiany danych medycznych:

-HL7 – protokół służący do wymiany danych tekstowych; podstawową jednostką informacji jest

wiadomość, zbudowana z segmentów danych

-DICOM – jest standardem wymiany obrazów medycznych wraz z dodatkowymi informacjami

poprzez niezależne kanały komunikacyjne

13.Systemowe modele danych :

- proste modele danych - dane zorganizowane w strukture rekordów zgrupowany w plikach

- klasyczne modele danych - modele hierarchiczne, sieciowe, relacyjne.

-semantyczne modele danych - trudny sposób odczytania inf. o semantyce danych, tworzy sie inne

modele wypełniające ich brak, np obiektowe modele danych

18. Modele baz danych:

-hierarchiczny – rozszerzenie modelu prostego, dane zorganizowane są w strukturę rekordów,

jeden plik stanowi zbiór rekordów. Do bazy danych wprowadzamy typy rekordów i związki

nadrzędny-podrzędny między nimi PCR - wskazuje pomiedzy rekordami jeden rekord pierwotny -

nadrzędny, posiadający wiele mniej ważnych - podrzędnych(struktura drzewa) , rekordy o tych

samych niezmiennych typach zbudowanych z elementów char. to typy danych (liczba tekst data),

jedno z pól to klucz (unikalny identyfikator rekordu np ID pacjenta)

rola - wyszukiwanie, dodawanianie, usuwanie rekordów danego typu, podrzędnych wzgledem

danego rekordu.

-sieciowy – podobne do hierarchicznego, pozwala relacji mieć wiele typów rekordów nadrzędnych i

wiele podrzędnych, między rekordami występują dowolne powiązania, informacja zawarta w

przebiegu połączeń sieciowych, użytkowanie polega na swobodnym poruszaniu sie po sieci i

wyławianiu danych, możliwe dowolne powiązanie miedzy poziomami.

rola - rozwiązanie ograniczenia modelu hierarchicznego

-relacyjny – informacje przechowywane są w tabelach (składa się z wierszy i kolumn), wierz to

pojedynczy rekord złożony z pól, pole tabeli jest najmniejszą, niepodzielną ilością danych (przez

spójność logiczną) np.: baza historii chorób pacjentów w szpitalu - lekarz archiwizuje historie

swoich pacjentów=> dane do tabel - dane demograficzne, rozpoznanie i wyniki badań.

każda kolumna zawiera zbiór danych jednego rodzaju

każdy wiersz tabeli musi zawierac wartości (klucze głowne) lub ich grupy, ktore jednoznacznie go

określają.

kolumna lub ich grupa odpowiadająca kluczowi głownemu tabeli to klucz obcy (wiąże dane

przechowywane w roznych tabelach - ustalenie relacji)

19. Obiektowy model danych – (czesc semantyki) jego podstawą są następujące pojęcia

obiektowości:

-klasa – plan, wg którego język programowania tworzy typ obiektowy

-obiekt – egzemplarz klasy

-dziedziczenie – zdolność klas do dziedziczenia właściwości i metody (funkcja używana wewnątrz

klasy) po klasach macierzystych

-hermetyzacja – trzymanie w tym samym miejscu informacji zarówno o obiekcie, jak i jego

funkcjach

20. System zarządzania bazą danych (DBMS)

Cechy:

-wielodostęp do danych – informacje przechowywane w bazie danych są wykorzystywane przez

wielu użytkowników, często w tym samym czasie

-integracja danych – umożliwia uniknięcie zbędnych powtórzeń tych samych informacji

-utrzymywanie integralności i spójności danych – pozwala utrzymać poprawność i aktualność

danych

-bezpieczeństwo danych – pozwala na stosowanie własnego mechanizmu kontroli i autoryzacji

dostępu

-abstrakcja i niezależność danych – ułatwia rozwijanie aplikacji korzystających z danych

Zadania:

-zarządzanie plikami baz danych

-wyszukiwanie informacji w odpowiedzi na zapytania otrzymane od programów klienckich

-zarządzanie bazą danych jako całością

21. Klucz główny – wartość lub grupa wartości, które w relacyjnej bazie danych, określają w

sposób jednoznaczny każdy wiersz tabeli

Klucz obcy – służy do wiązania ze sobą danych przechowywanych w różnych tabelach, czyli

tworzenia relacji (np. grupa kolumn tabeli odpowiadająca kluczowi głównemu innej tabeli)

Wyszukiwarka

Podobne podstrony:

powtorzenie informacje id 37990 Nieznany

informacje 2 id 213561 Nieznany

INFORMATYKA1 id 214231 Nieznany

INFORMATYKA2 id 214239 Nieznany

informatyka2 id 500159 Nieznany

informatyka1 id 500158 Nieznany

informatyka 3 id 213810 Nieznany

informatyk id 213737 Nieznany

informatyka id 213789 Nieznany

Etyka informacyjna id 164995 Nieznany

Formularz informacyjny id 17963 Nieznany

Audyt informacji id 72224 Nieznany

#Technologie informacyjne id 30 Nieznany (2)

Informatyka 3 id 213972 Nieznany

analiza informatyka id 60546 Nieznany

Polityka informacyjna id 372086 Nieznany

Biuletyn informacyjny id 89420 Nieznany

więcej podobnych podstron