Wersja: 3.1, 2006.03.22

ZAJĘCIA 6 - ZAKRES PRAC I MATERIAŁY POMOCNICZE

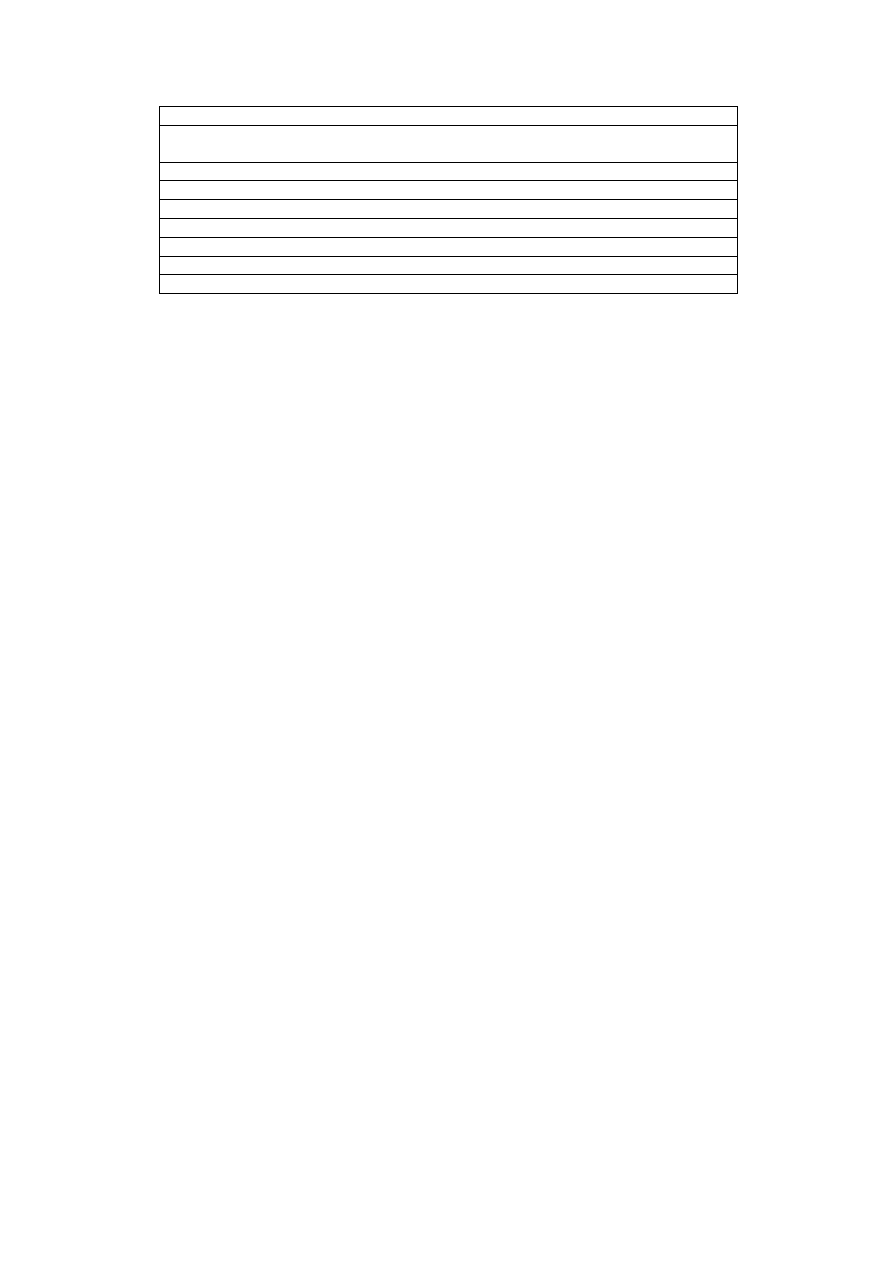

ZAKRES PRAC

1. Rejestr systemu Windows Server 2003

1.1. Przeznaczenie i budowa Rejestru

1.2. Wartości w Rejestrze

1.3. Klucze główne Rejestru i reprezentacja Rejestru na dysku

1.4. Odczyt i modyfikacja zawartości Rejestru

1.5. Edytor Rejestru: regedit

1.6. Polecenie reg – narzędzie wiersza poleceń

1.7. Rozmiar Rejestru i jego porządkowanie

1.8. Ochrona dostępu do Rejestru

1.9. Kopie zapasowe Rejestru

1.10. Dodatkowe narzędzia do pracy z Rejestrem

Liczba ćwiczeń: 15

MATERIAŁY POMOCNICZE

1 Rejestr systemu Windows Server 2003

1.1 Przeznaczenie i budowa Rejestru

•

Rejestr jest zunifikowaną bazą danych konfiguracyjnych Windows Server 2003: obejmuje informacje

dotyczące sprzętu, oprogramowania i użytkowników. Informacje te są wykorzystywane przez jądro

systemu Windows Server 2003, programy obsługi urządzeń, programy instalacyjne, profile sprzętowe,

profile użytkowników.

Organizacja i obsługa Rejestru Windows Server 2003 są wzorowane na Rejestrze Windows NT 4.0/2000

•

Rejestr ma budowę hierarchiczną podobną do struktury katalogów i plików na dysku. Składa się z

poddrzew, umieszczonych w nich kluczy i podkluczy oraz wartości przypisanych kluczom i podkluczom.

Na najwyższym poziomie organizacji Rejestru znajdują się poddrzewa (inaczej: klucze poddrzew

nazywane też kluczami głównymi), które są jakby odpowiednikami głównych katalogów na oddzielnych

dyskach. W poddrzewie umieszczone są klucze i podklucze, będące odpowiednikami katalogów i

podkatalogów. Klucze lub podklucze mogą mieć przypisaną jedną lub więcej wartości. Taka wartość jest

odpowiednikiem pliku w systemie plików.

•

Małe i duże litery w nazwach kluczy oraz wartości nie są rozróżniane, ale zalecane jest stosowanie się do

sposobu zapisu tych nazw podawanego przez Microsoft w dokumentacjach Rejestru.

1.2 Wartości w Rejestrze

•

Wartość przypisana kluczowi (nazywana też czasem parametrem klucza lub wpisem) charakteryzuje się

trzema atrybutami: nazwą wartości, typem danych oraz daną (czyli wartością nadaną wartości klucza). Jest

pięć najważniejszych typów danych (REG_DWORD, REG_SZ, REG_EXPAND_SZ, REG_BINARY,

REG_MULTI_SZ

). W zapisie wartości przypisanych do klucza stosuje się notację, w której poszczególne

atrybuty są rozdzielone symbolem dwukropka. Dla przykładu wartość

Shell:REG_SZ:Explorer.exe

oznacza wartość o nazwie Shell, typie danych REG_SZ, danej w

postaci ciągu znaków Explorer.exe

Laboratorium Windows Server 2003

(P.Kowalski, A.Skirmunt)

WSISiZ

1

Wersja: 3.1, 2006.03.22

1.3 Klucze

główne Rejestru i reprezentacja Rejestru na dysku

Dodatkowe informacje na temat kluczy głównych można znaleźć w pliku klucze.doc.

•

W Rejestrze jest pięć predefiniowanych poddrzew (kluczy głównych):

HKEY_LOCAL_MACHINE

– zawiera dane konfiguracyjne lokalnego systemu

HKEY_USERS

– dane konfiguracyjne dla domyślnego użytkownika (w podkluczu .DEFAULT) oraz dla

bieżąco zalogowanego użytkownika

HKEY_CURRENT_USER

– zawiera dane o użytkowniku bieżąco zalogowanym w trybie interakcyjnym.

Kopia danych tego typu (czyli profil użytkownika), dla każdego konta, które zostało użyte do zalogowania

się na tym komputerze jest przechowywana w pliku Ntuser.dat w katalogu przeznaczonym na profil

użytkownika.

HKEY_CLASSES_ROOT

– definiuje typy plików i klas OLE znanych systemowi

HKEY_CURRENT_CONFIG

– zawiera dane o aktualnej konfiguracji systemu zawarte w aktualnie

używanym profilu sprzętowym

•

Najważniejsze są dwa pierwsze poddrzewa: HKEY_LOCAL_MACHINE i HKEY_USERS, następne trzy

zawierają w istocie wskaźniki na odpowiednie podklucze w tych dwóch.

•

Hive (dosłownie: ul) jest zestawem kluczy, podkluczy i wartości, które mają swoją reprezentację w postaci

plików binarnych przechowywanych w katalogu %systemroot%\system32\config. Jest pięć takich uli:

Default, SAM, Security, Software, System. Stanowią więc one reprezentację Rejestru na dysku.

1.4 Odczyt i modyfikacja zawartości Rejestru

•

Informacje przechowywane w Rejestrze najlepiej jest wyświetlać w czytelnej postaci za pomocą

odpowiednich narzędzi systemu Windows Server 2003 takich jak Control Panel, polecenie net, konsole

MMC służące do administrowania systemem, czy polecenia informacyjne np. System Information

(Accessories – System Tools – System Information, lub samodzielnie jako msinfo32.exe).

•

Modyfikacje zawartości Rejestru najlepiej jest wykonywać za pomocą:

- programów instalacyjnych

- Control Panel

- narzędzi do konfiguracji zasad grup i zabezpieczeń systemowych (Group Policy, Local Security Policy)

- programów do administrowania systemem (Administrative Tools, Administration Support Tools)

- skryptów WSH (metody: RegDelete, RegRead, RegWrite)

- użyciem mechanizmu WMI w skryptach lub polecenia wmic

- narzędzi dodatkowych takich jak Xteq-dotec X-Setup Pro

- jako ostatnie, najmocniejsze ale i potencjalnie najbardziej niebezpieczne narzędzie pozostaje edytor

Rejestru lub jego odpowiednik działający w wierszu poleceń

1.5 Edytor

Rejestru

•

Windows Server 2003 udostępnia jeden edytor Rejestru o nazwie regedit Jego możliwości są

połączeniem cech dwóch edytorów Rejestru używanych w systemie Windows 2000 tzn. edytora regedit i

regedt32.

(Porównanie cech tych dwóch edytorów jest zawarte w pliku Edytory-Rejestru-Win2k.doc)

•

Posługując się edytorem Rejestru trzeba zachować ostrożność, gdyż zmiany w Rejestrze są

natychmiastowe i nie ma polecenia cofnięcia zmian. Edytor Rejestru nie oferuje również żadnych

mechanizmów kontroli dopuszczalnego zakresu wprowadzanych danych w wartościach Rejestru ani

weryfikacji nazw definiowanych kluczy i wartości. Microsoft ostrzega, że nieprawidłowe stosowanie

edytora Rejestru może spowodować poważne problemy dotyczące całego systemu, co w konsekwencji może

prowadzić do konieczności zainstalowania Windows Server 2003 od nowa.

•

Edytor regedit posiada następujące możliwości działania i cechy:

Dodawanie, usuwanie, modyfikacja kluczy i wartości (w tym danych binarnych)

Przeszukiwanie wg. klucza, wartości i danych

Obsługa głównych typów danych

Laboratorium Windows Server 2003

(P.Kowalski, A.Skirmunt)

WSISiZ

2

Wersja: 3.1, 2006.03.22

Zmiana nazwy klucza i wartości; kopiowanie nazwy klucza

Zapis części lub całości Rejestru do plików (pliki binarne, pliku .reg) i odczyt z takich

plików

Załadowanie lub zwolnienie (Load/Unload) części Rejestru, przechowywanej w pliku

Import i eksport (w różnych formatach) z wiersza poleceń

Auto odświeżanie (wartości)

Rozpoczynanie pracy z ostatnio używanym kluczem

Wydruk zawartości Rejestru; menu Ulubione (Favorites)

Administracja bezpieczeństwem Rejestru (uprawnienia dostępu, własność kluczy, inspekcja)

Praca ze zdalnym Rejestrem

1.6 Polecenie reg – narzędzie wiersza poleceń

•

Polecenie reg jest standardowym poleceniem systemu Windows Server 2003 (w Windows 2000 jest ono

dostępne w zestawie Windows 2000 Support Tools) służącym do wykonywania z wiersza poleceń operacji

na Rejestrze lokalnego komputera oraz (niektórych operacji) na Rejestrze zdalnego komputera.

•

Operacje realizowane za pomocą reg:

- odpytywanie (odczyt) (query),

- dodawanie lub usuwanie kluczy i wartości, nazywanych tu: wpisami (entries) (add, delete)

- eksport, import zawartości z plików .reg (export, import)

- kopia zapasowa, odtwarzanie zawartości z plików .hiv (save, restore)

- załadowanie, zwolnienie gałęzi Rejestru (load, unload)

- porównywanie kluczy i wpisów (compare)

- kopiowanie kluczy i wpisów (copy)

1.7 Rozmiar Rejestru i jego porządkowanie

•

W systemie Windows Server 2003 nie ma już jawnie zdefiniowanych ograniczeń na całkowitą wielkość

miejsca, która może być zajęta przez hives Rejestru w tzw. stronicowanym obszarze pamięci (paged pool

memory) ani na dysku. Jedynie rozmiar System hive jest ograniczony przez wielkość pamięci fizycznej.

(W systemie Windows 2000 dopuszczalny rozmiar Rejestru (Registry Size Limit, RSL) wynosi od 4MB do

80% tzw. PagedPoolSize.)

•

Zbędne i niepoprawne pozycje w Rejestrze można usunąć przy pomocy programu regclean bezpłatnie

udostępnionego przez Microsoft. Przyjmuje się, że z systemem Windows 2000 oraz NT 4.0 SP5+ jest

zgodna wersja 4.1a, Build 7364.1 programu regclean. Tego programu nie ma jednak już na stronach

Microsofta

•

Znacznie większe możliwości porządkowania Rejestru daje bezpłatny program RegCleaner, przeznaczony

dla różnych wersji systemów Windows (9x/Me, NT/2000/XP/2003) opracowany poza firmą Microsoft.

Do tego celu można także używać odpłatnych narzędzi takich jak RegSupreme czy Registry Mechanic.

1.8 Ochrona

dostępu do Rejestru

•

Klucze Rejestru mają swojego właściciela oraz chronione są uprawnieniami dostępu (permissions) w

analogiczny sposób jak pliki i katalogi w NTFS (choć uprawnienia dostępu są inne). Dla poszczególnych

kluczy Rejestru można uruchomić mechanizm inspekcji (audit). Obsługa tych zabezpieczeń jest

realizowana w edytorze regedit, w menu Edit – Permissions .

•

Można ograniczyć użytkownikom zdalny dostęp do Rejestru z innych komputerów oraz możliwość

interakcyjnego korzystania z edytora Rejestru przez lokalnych użytkowników

Laboratorium Windows Server 2003

(P.Kowalski, A.Skirmunt)

WSISiZ

3

Wersja: 3.1, 2006.03.22

1.9 Kopie zapasowe Rejestru i odtwarzanie Rejestru

•

Kopie zapasowe Rejestru mogą obejmować wybrane klucze Rejestru lub jego całość. Zalecane jest

regularne wykonywanie kopii zapasowych Rejestru oraz wykonywanie ich przed dokonaniem edycji

Rejestru lub instalacjami sprzętu lub oprogramowania.

•

Polecenie Backup (Accessories – System Tools – Backup) udostępnia opcję tworzenia kopii zapasowej

Rejestru (w ramach tzw. System State Data) i jej odtwarzania. Wykonywanie kopii zapasowej stanu

systemu (System State) powoduje też aktualizację kopii plików Rejestru przechowywanych w katalogu

%SystemRoot%\Repair, które mogą być przydatne w ręcznych metodach odtwarzania Rejestru

•

Edytor Rejestru regedit oferuje możliwość zapisania w pliku części (lub całości) Rejestru i odtwarzania z

takiego pliku, w szczególności oferuje możliwość eksportowania oraz importowania kluczy Rejestru

poprzez pliki .reg

(Microsoft zaleca jednak, aby w przypadku konieczności wykonania kopii zapasowej całego hive Rejestru,

nie stosować metody eksportu/importu, tylko wykonać kopię zapasową całości Rejestru (KB 322756))

•

Narzędzie wiersza poleceń do pracy z Rejestrem, polecenie reg, pozwala na wykonanie kopii zapasowej i

odtworzenie części Rejestru.

•

Ręczne kopiowanie plików Rejestru: należy skopiować pliki Rejestru znajdujące się w katalogu

%systemroot%\system32\config . Ze wzgl. na to, że podczas działania systemu pliki te są cały czas otwarte

i w użyciu co uniemożliwia ich skopiowanie, należy taką operację wykonać posługując się innym

zainstalowanym systemem operacyjnym lub narzędziem/środowiskiem zewnętrznym (np. uruchamianym z

CD-ROM środowiskiem typu Preinstalled Environment) oferującym dostęp do tego systemu plików

gdzie przechowywane są pliki Rejestru. Ręczne odtworzenie Rejestru wymaga wtedy skorzystania z

podobnej metody.

•

Inne metody: a) zaawansowane opcje uruchamiania systemu (klawisz [F8] podczas startu) i wybranie Last

Known Good Configuration daje ograniczone możliwości odtworzenia ustawień Rejestru tzn. ustawień

tylko dla klucza HKLM\SYSTEM\CurrentControlSet związanego z konfiguracją sprzętową

komputera.

b) Mechanizm Automated System Recovery (ASR) odtwarzania działania całego systemu.

1.10 Dodatkowe narzędzia do pracy z Rejestrem

•

Windows 2000 Resource Kit zawiera szereg dodatkowych narzędzi do obsługi Rejestru:

- RegEntry.chm najbardziej kompletny opis (w formie pliku przeglądanego przez Help) kluczy i wartości

Rejestru, także tych, które standardowo nie występują w Rejestrze

- polecenia regback i regrest służące do robienia kopii zapasowej i odtwarzania Rejestru

- polecenia scanreg do przeszukiwania oraz regfind do przeszukiwania i zastępowania łańcuchów w

Rejestrze

- polecenie regdmp służące do uzyskania zawartości Rejestru na ekranie, w pliku lub na drukarce

- polecenie dureg do znajdowania rozmiaru Rejestru, kluczy głównych lub innych kluczy

Wszystkie te polecenia działają w wierszu poleceń.

•

W systemie Windows Server 2003 aspekty użytkowe poleceń regback, regrest, regdmp oraz regfind

zostały zintegrowane z poleceniem reg (na podstawie: Windows Resource Kit Tools Read Me)

•

Obszerna dokumentacja Microsoft Windows Server 2003 Deployment Kit (4000 stron, 6 tomów, 3 CD-

ROM-y) obejmuje m.in. Registry Reference for Windows Server 2003 czyli techniczny podręcznik

referencyjny (z możliwością przeszukiwania) zawierający drobiazgowy opis wybranych części Rejestru

systemu Windows Server 2003 – z uwzględnieniem wielu wartości (wpisów) Rejestru, które mogą być

definiowane tylko za pomocą edytora Rejestru – oraz opisuje metody wykonywania kopii zapasowych i

odtwarzania Rejestru a także zalecenia dotyczące edycji Rejestru.

Microsoft Windows Server 2003 Resource Kit wydany w maju 2005r. (5000 stron, 7 tomów, 1 CD-ROM)

zawiera m.in. Microsoft Windows Registry Guide, sec. ed.

Laboratorium Windows Server 2003

(P.Kowalski, A.Skirmunt)

WSISiZ

4

Wersja: 3.1, 2006.03.22

ZAJĘCIA 6 - ĆWICZENIA

Ćwiczenie 1 (Przygotowania)

1. Zalogować się jako Administrator w Windows Server 2003 Instalacja standardowa.

2. Z zasobów WS2003Lab skopiować do katalogu głównego lokalnego dysku cały folder lab2006\zaj6

z zachowaniem jego nazwy zaj6.

3. Założyć konto użytkownika o nazwie ntrej, z hasłem ntrej, mającym katalog osobisty d:\ntrej. Zrezygnować z

wymogu: User must change password at next logon.

Użytkownik ntrej ma należeć do grupy Users.

Zalogować się jako użytkownik ntrej, sprawdzić powstanie katalogu d:\ntrej, oraz upewnić się, że ten katalog

ma zdefiniowane uprawnienie dostępu Full Control dla grupy Administrators oraz użytkownika ntrej oraz nie

ma zdefiniowanych uprawnień dostępu dla grupy Everyone.

Ćwiczenie 2 (Wyeksportowanie kluczy przed ich modyfikacją w dalszych ćwiczeniach)

Domyślny sposób eksportowania kluczy z edytora regedit do plików tekstowych *.reg czyli eksport w standardzie

Registry Editor Version 5.00 powoduje, że niektóre ważne narzędzia do przetwarzania plików tekstowych

(np. findstr ) nie działają poprawnie.

Przyczyną w/w problemu jest zapisywanie plików tekstowych w standardzie Unicode. Z taką postacią plików radzą

sobie inne polecenia Windows Server 2003 tzn. find oraz fc (z opcją /U).

1. Zalogować się jako Administrator. Uruchomić edytor Rejestru, program regedit (Start – Run lub w oknie

wiersza poleceń).

Wyeksportować do pliku klucz HKEY_LOCAL_MACHINE\SOFTWARE w następujący sposób: w oknie

programu regedit zaznaczyć (podświetlić) w/w klucz, wybrać w menu File pozycję Export..., w polu Save in

wybrać d:\ntrej, w polu File name wpisać nazwę szXXX.hklm.software, (gdzie szXXX oznacza używany

komputer), w polu Save as type zostawić domyślną wartość Registration Files (*.reg), natomiast w rubryce

Export range powinno być zaznaczone Selected branch oraz wpisane

HKEY_LOCAL_MACHINE\SOFTWARE

, nacisnąć przycisk Save. W efekcie powinien powstać plik

d:\ntrej\szXXX.hklm.software.reg (zostanie automatycznie dołożone rozszerzenie .reg).

Innym sposobem eksportowania kluczy jest ich zapisywanie w binarnych plikach, nazywanych plikami hive. W

niektórych sytuacjach odtwarzanie zawartości Rejestru z takich plików jest skuteczniejsze niż odtwarzanie z

plików tekstowych *.reg.

2. Wyeksportować do pliku binarnego d:\ntrej\szXXX.hku.default.hiv klucz HKEY_USERS\.DEFAULT,

postępując jak w p. 1), za wyjątkiem określenia typu pliku, tzn. w polu Save as type wybrać Registry Hive

Files (*.*) a w polu File name jawnie wpisać pełną nazwę pliku łącznie z rozszerzeniem .hiv.

Zakończyć pracę z edytorem Rejestru regedit.

Ćwiczenie 3 (Wyszukiwanie informacji w Rejestrze)

1. Pracując jako Administrator, uruchomić z okna wiersza poleceń edytor Rejestru regedit. Posługując się nim w

sposób opisany niżej, odnaleźć klucz(-e) o nazwie CentralProcessor w poddrzewie Rejestru

HKEY_LOCAL_MACHINE

(w skrócie HKLM):

W edytorze regedit zaznaczyć poddrzewo HKLM, wybrać menu Edit – Find... (lub nacisnąć [Ctrl+F]),

w polu Find what wpisać CentralProcessor, w rubryce Look at zaznaczyć tylko Keys, oraz zaznaczyć Match

whole string only, po czym nacisnąć przycisk Find Next. Kolejne wystąpienia poszukiwane są po wybraniu

Edit – Find Next (lub naciśnięciu klawisza [F3]).

2. Używając regedit, w poddrzewie HKLM wykonać poszukiwanie wartości (wpisu) o nazwie Hostname (w polu

Find what wpisać Hostname, w rubryce Look at zaznaczyć jedynie Values, zaznaczyć Match whole string

Laboratorium Windows Server 2003

(P.Kowalski, A.Skirmunt)

WSISiZ

5

Wersja: 3.1, 2006.03.22

only, ponawiać poszukiwania klawiszem [F3]).

Powtórzyć takie poszukiwania bez zaznaczania opcji Match whole string only (powinno być znalezionych

więcej elementów).

3. Używając regedit odnaleźć w poddrzewie HKLM dane przypisane wartościom kluczy (czyli wartości

przypisane wartościom kluczy) odpowiadające nazwie używanego komputera szXXX (w polu Find what

wpisać szXXX, w rubryce Look at zaznaczyć jedynie Data, zaznaczyć Match whole string only, ponawiać

poszukiwania klawiszem [F3])

Powtórzyć takie poszukiwania bez zaznaczania opcji Match whole string only.

4. Informacje przechowywane w Rejestrze mogą być zapisane do plików tekstowych, co pozwala m.in. na

wykonanie poszukiwań poprzez przejrzenie takiego pliku. Pliki tekstowe utworzone przez regedit mogą także

posłużyć do zmodyfikowania zawartości Rejestru dzięki użyciu operacji importowania (por. Ćw 5, 11, 15).

a) Używając regedit, odpowiedni plik tekstowy tworzony jest poleceniem File – Export... jak w p.1 Ćw.2.

Wyeksportować klucz główny (poddrzewo) HKLM do pliku d:\ntrej\r.reg

b) Używając regedit, można operacją eksportu utworzyć plik tekstowy zgodny z wymogami Rejestru starszych

systemów Windows, czyli plik w tzw. standardzie REGEDIT4.

Wyeksportować klucz główny (poddrzewo) HKLM do pliku d:\ntrej\r-nt4.reg w sposób jak w p. a) lecz w polu

określającym typ pliku, tzn. w polu Save as type wybrać Win9x/NT4 Registration Files (*.reg).

5. Największe możliwości przeszukania plików tekstowych uzyskuje się w Windows Server 2003 za pomocą

polecenia findstr (podpowiedź: findstr /?). Aby odnaleźć wiersze pliku tekstowego zawierające napis

CentralProcessor lub Hostname lub szXXX należy wydać w oknie wiersza poleceń następujące polecenie:

findstr /N "CentralProcessor Hostname szXXX" nazwa-pliku

Wykonać to dla pliku tekstowego otrzymanego w p. 4b) po eksporcie w standardzie REGEDIT4 tzn. dla pliku

d:\ntrej\r-nt4.reg

Polecenie findstr nie obsługuje prawidłowo plików tekstowych Unicode. Dlatego, aby zastosować to

polecenie do pliku eksportu d:\ntrej\r.reg otrzymanego w p. 4a) należy posłużyć się obejściem polegającym na

użyciu potoku poleceń wykorzystującego polecenie type, które (przy domyślnych opcjach pracy interpretera

CMD.EXE) dokonuje automatycznej konwersji pliku Unicode na plik ASCII np.:

type d:\ntrej\r.reg |

findstr /N "CentralProcessor Hostname szXXX"

Ćwiczenie 4 (Odnajdowanie zmian w Rejestrze)

Jednym ze sposobów sprawdzania jakie zmiany zaszły w Rejestrze, jest porównywanie jego zawartości zapisanej w

plikach tekstowych przed i po wprowadzeniu zmian. W ćwiczeniu odnajdowane będą modyfikacje klucza

HKEY_USERS\.DEFAULT

(w skrócie HKU\.DEFAULT)

1. Pracując jako Administrator uruchomić edytor regedit i posługując się nim zapisać do pliku

d:\ntrej\a-przed.reg zawartość klucza HKU\.DEFAULT.

2. Używając edytora regedit przejść do podklucza HKU\.DEFAULT\Control Panel\Desktop. Zmienić

w nim wartość o nazwie Wallpaper z (None) – lub innej, aktualnie obowiązującej – na

d:\windows\greenstone.bmp (ta wartość określa tapetę wyświetlaną na ekranie zanim zaloguje się jakiś

użytkownik) zaznaczając tę wartość w prawym okienku, po czym dwukrotnie klikając na niej lub wybierając

Edit – Modify, pojawi się wtedy okienko Edit string, wpisując nową wartość w polu Value data i naciskając

przycisk OK.

3. Używając regedit zapisać klucz HKU\.DEFAULT w pliku d:\ntrej\a-po.reg.

4. Porównywanie plików tekstowych wykonuje się w Windows Server 2003 poleceniem fc (podpowiedź fc /?).

Aby porównać dwa pliki tekstowe plik1 i plik2 , zapisane w standardzie Unicode, wyświetlając różniące je

wiersze wraz z numerami takich wierszy, trzeba wykonać w oknie wiersza poleceń polecenie:

fc /U /L /N plik1 plik2 | more

Laboratorium Windows Server 2003

(P.Kowalski, A.Skirmunt)

WSISiZ

6

Wersja: 3.1, 2006.03.22

Porównać w ten sposób parę utworzonych w tym ćwiczeniu plików tzn.: d:\ntrej\a-przed.reg i d:\ntrej\a-

po.reg.

Powinny być wyświetlone różnice w ustawieniu wartości Wallpaper.

5. [Dodatkowe] Do porównywania plików tekstowych można też wykorzystać okienkowe polecenie windiff

dostępne w zestawie Windows Server 2003 Support Tools. Dla potrzeb tych zajęć zostało ono umieszczone w

katalogu \zaj6\tools.

Uruchomić to polecenie w celu porównania zawartości obydwu plików:

\zaj6\tools\windiff d:\ntrej\a-przed.reg d:\ntrej\a-po.reg

Powinny być wyświetlone różnice, sygnalizowane odpowiednimi kolorami, w ustawieniu wartości

Wallpaper

.

Ćwiczenie 5 (Modyfikacja Rejestru w trybie wsadowym, z podglądem na bieżąco)

Edytor regedit może być użyty do wprowadzania modyfikacji w Rejestrze na podstawie definicji umieszczonych w

pliku tekstowym (*.reg), oraz obsługuje automatyczne odświeżanie wyświetlania wartości lokalnego Rejestru.

1. Pracując jako Administrator obejrzeć w Notepad zawartość pliku \zaj6\PlainPassword.reg -- zawiera on

definicję wartości o nazwie EnablePlainTextPassword w podkluczu

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\MRxSmb\Parameters

, który

decyduje o tym, czy Windows Server 2003 prześle (jeśli zażąda tego serwer SMB) w sieci hasło w formie

czystego tekstu (gdy równe 1) czy jedynie w postaci zaszyfrowanej (gdy 0).

Skopiować ten plik dwa razy: raz do d:\ntrej\pass0.reg drugi raz jako d:\ntrej\pass1.reg. Zmodyfikować za

pomocą notepada plik pass0.reg, aby dana miała postać 00000000, natomiast pass1.reg ma zawierać daną w

postaci 00000001.

2. Uruchomić edytor regedit, oraz ustawić się na wyświetlanie podanego wyżej podklucza.

3. Otworzyć okno wiersza poleceń tak, aby nie zasłaniać okna regedit. Wydać w nim polecenie regedit /s

d:\ntrej\pass0.reg

i zaobserwować w oknie edytora regedit zmianę danej dla wartości

EnablePlainTextPassword

. Wydać polecenie regedit /s d:\ntrej\pass1.reg

i ponownie zaobserwować zmianę w oknie regedit.

(Opcja /s w regedit powoduje, że nie jest wyświetlane okienko potwierdzające wprowadzenie informacji do

Rejestru)

Ćwiczenie 6 [Dodatkowe] (Modyfikacja Rejestru – uzupełnianie nazw plików)

1. Zalogować się jako ntrej. Niżej opisana modyfikacja Rejestru daje taki sam efekt jak domyślnie obowiązujące

zaznaczenie opcji AutoComplete w ustawieniach Defaults okna wiersza poleceń (zakładka Options, rubryka

Edit Options). Jeśli jest zaznaczona opcja AutoComplete to wyłączyć ją.

W systemie Windows 2000 nie ma opcji AutoComplete.

Następnie używając edytora regedit, zmodyfikować w podkluczu

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Command Processor

, wartość o nazwie

CompletionChar

, zmieniając daną przypisaną tej wartości z 0 (lub 20) na 9 (tzn. kod ASCII znaku tabulacji

poziomej). Zamknąć edytor Rejestru.

2. Wylogować się i zalogować ponownie jako ntrej. Otworzyć okno wiersza poleceń i wydać w nim polecenie:

cd \Win[TAB]\s[TAB]\dr[TAB]

, gdzie celem jest dotarcie do katalogu d:\Windows\system32\drivers,

zaś [TAB] oznacza naciśnięcie klawisza tabulacji. Czasami naciśnięcie klawisza [TAB] trzeba ponawiać, jeśli

początek nazwy pliku czy katalogu pasuje do kilku nazw, np. s[TAB] pasuje do system i system32.

W podobny sposób wyświetlić zawartość katalogu d:\Documents and Settings\ntrej, wydając polecenie

dir \Do[TAB]\nt[TAB]

Laboratorium Windows Server 2003

(P.Kowalski, A.Skirmunt)

WSISiZ

7

Wersja: 3.1, 2006.03.22

Ćwiczenie 7 (Modyfikacja Rejestru – indywidualne komunikaty logowania)

1. Pracując jako Administrator, uruchomić regedit i w kluczu

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

,

zmodyfikowac dwie wartości. Wartość LegalNoticeCaption określa tytuł dodatkowego okna

(wpisujemy tu: Powitanie na szXXX) w którym będzie wyświetlony komunikat, natomiast

LegalNoticeText

określa treść tego komunikatu, czyli zawartość dodatkowego okna (wpisujemy tu np.:

Ten komputer szkoleniowy nalezy do WSISIZ).

2. Zakończyć pracę z edytorem Rejestru, wylogować się z systemu, w razie potrzeby nacisnąć [Ctrl+Alt+Del] i

przed wyświetleniem okna logowania powinno pojawić się dodatkowe okno ze zdefiniowanym uprzednio

komunikatem.

Ćwiczenie 8 (Zdalna praca z Rejestrem)

Edytor Rejestru pozwala na oglądanie i modyfikowanie zawartości Rejestru na zdalnym komputerze.

(Istnieje także możliwość ograniczenia zdalnego dostępu do Rejestru)

Przykładowe modyfikacje w tym ćwiczeniu mają za zadanie wyświetlić w górnej części okna logowania

przywitanie zawierające nazwę komputera.

1. Pracując jako Administrator, uruchomić edytor regedit. Standardowo w węźle o nazwie My Computer,

wyświetla on zawartość lokalnego Rejestru.

Do zdalnego Rejestru sięga się poprzez menu File – Connect Network Registry.... Wybrać komputer innego

użytkownika na sali (uzgadniając to z nim) i w polu Enter the object name to select okienka Select

Computer wpisać jego nazwę szYYY (można też w formie \\szYYY , lub naciskając przycisk Advanced... a

potem Find Now wybrać ze spisu) i nacisnąć OK.

W oknie edytora regedit powinien pojawić się węzeł o nazwie szYYY .

2. Modyfikacje wykonywane są na podkluczu

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

.

Podświetlić (zaznaczyć) ten klucz w Rejestrze zdalnego komputera.

Dodać nową wartość (lub tylko zmodyfikować jeśli już istnieje) używając Edit – New – String Value, (czyli

wartość o typie danych REG_SZ), o nazwie LogonPrompt.

Zmodyfikować tę wartość podświetlając ją i wybierając Edit – Modify lub dwukrotnie klikając. W rubryce

Value data: wpisać daną w postaci napisu Welcome to szYYY.wsisiz.edu.pl.

Odłączyć połączenie do Rejestru na zdalnym komputerze szYYY (File – Disconnect Network Registry...).

Zakończyć pracę z regedit.

(Uwaga: dodawanie, usuwanie i modyfikację klucza lub wartości można także wykonywać po zaznaczeniu

takiego elementu i wybraniu stosownej czynności z menu kontekstowego wyświetlanego po naciśnięciu

prawego przycisku myszy.)

3. Poprosić użytkownika komputera szYYY aby zakończył sesję i wylogował się. Po naciśnięciu [Ctrl+Alt+Del] i

wyświetleniu się okna logowania na szYYY, zaobserwować, że w górnej części pojawił się komunikat

powitalny z nazwą komputera szYYY (czyli Welcome to ...).

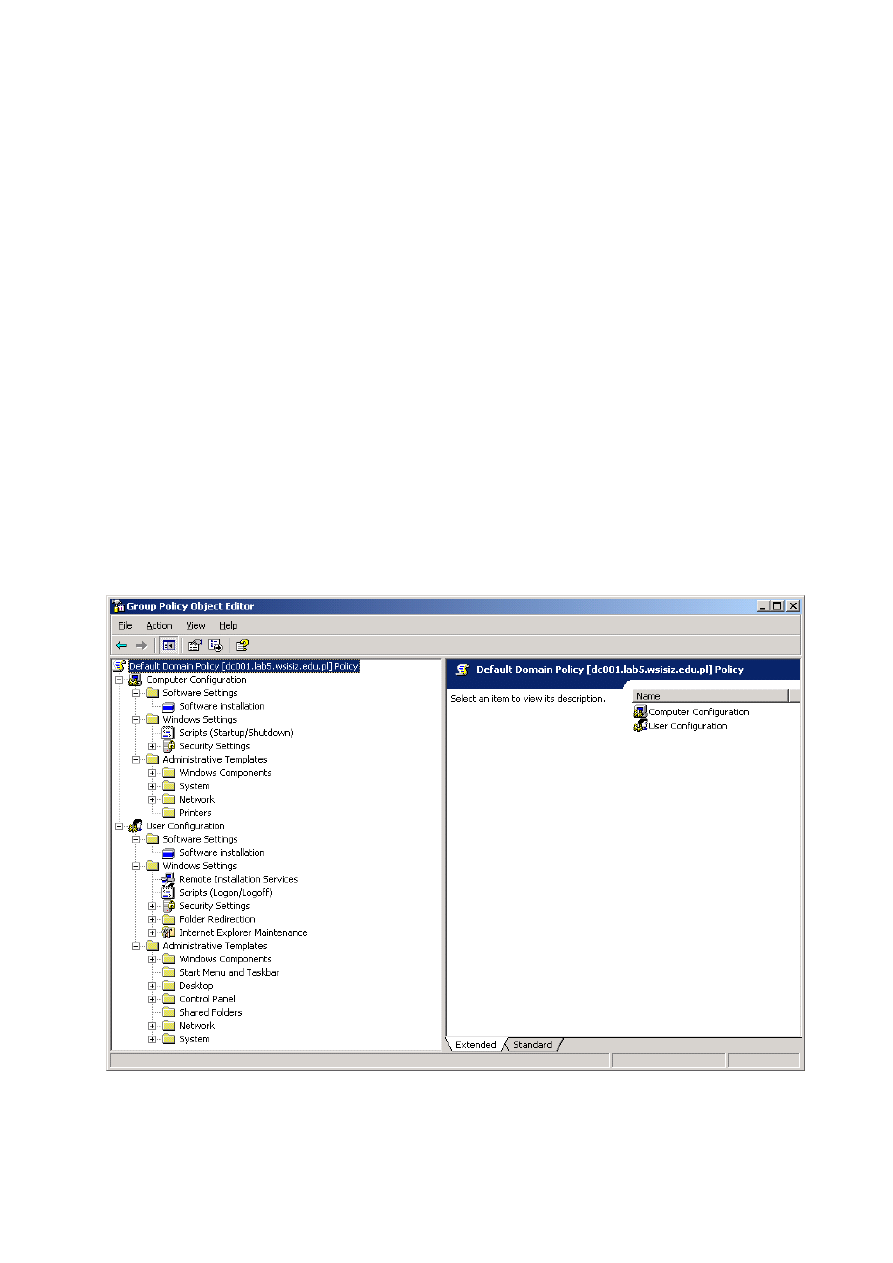

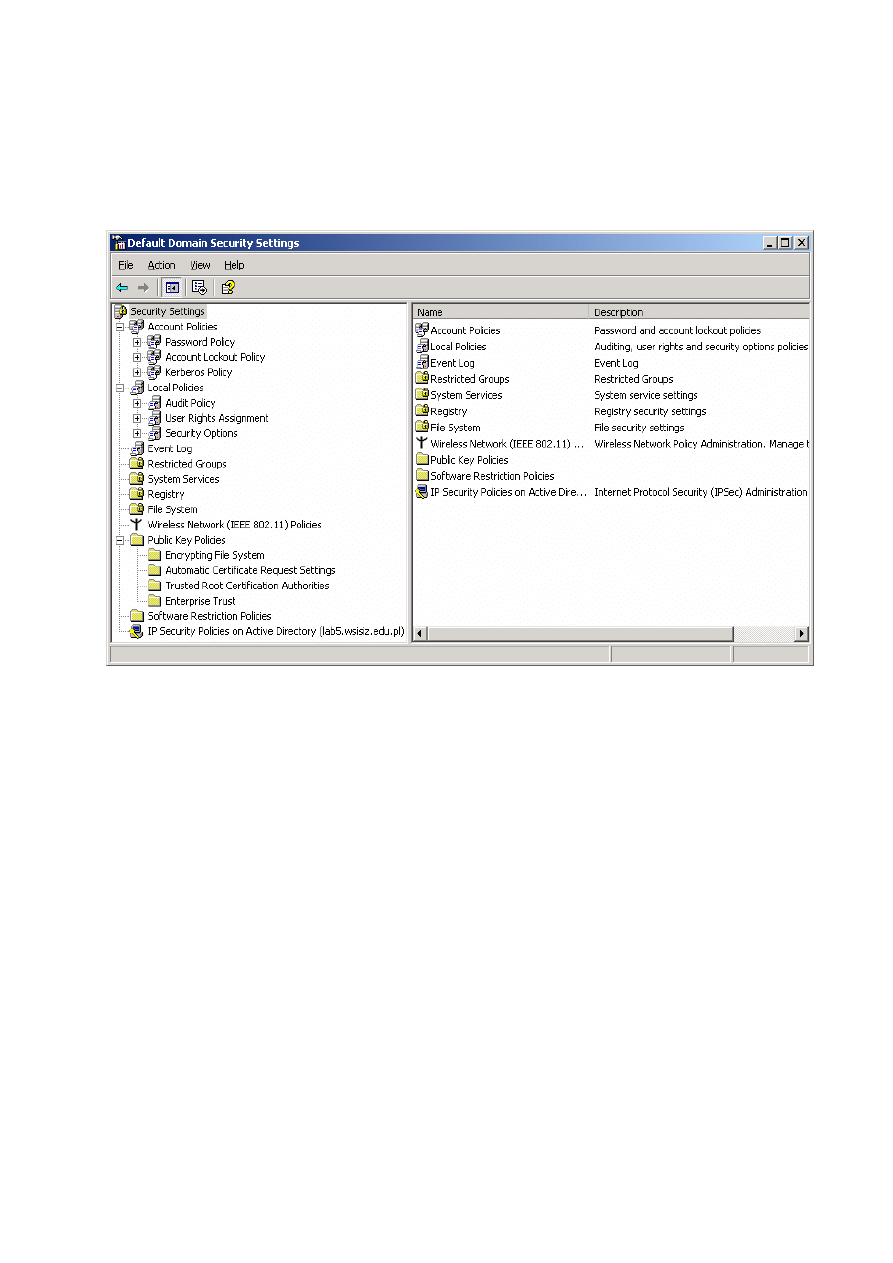

Nie wszystkie modyfikacje wykonane na zdalnym (i lokalnym) Rejestrze odniosą bezpośredni skutek. Na przykład

próba zmodyfikowania wpisów w Rejestrze odpowiadających za dostępność przycisku Shutdown... lub

wyświetlanie nazwy ostatnio zalogowanego użytkownika nie odniesie skutku w Windows Server 2003. Wynika to

z faktu, że aspektami bezpieczeństwa systemu rządzą tzw. Zasady Grup (Group Policy), które w systemie Windows

Server 2003 są ustawiane m.in. przez Administrative Tools – Local Security Policy. Ustawienia przyjęte w

zasadach grup przesłaniają ustawienia zapisane w Rejestrze.

Ćwiczenie 9 (Modyfikacja Rejestru – zmiana używanego shella)

Laboratorium Windows Server 2003

(P.Kowalski, A.Skirmunt)

WSISiZ

8

Wersja: 3.1, 2006.03.22

W momencie rozpoczynania sesji przez użytkownika, uruchamiany jest przydzielony mu shell (powłoka) .

Standardowo jest nim Explorer, łącznie z paskiem zadań i pulpitem z zawartością. Ten shell można jednak zmienić

np. na shell wzorowany na graficznych środowiskach systemu UNIX (LiteStep naśladujący AfterStep, evwm

naśladujący fvwm itd.) dostępny w Internecie (Replace the Shell, http://shellcity.net). Można tez wykorzystać

istniejące w Windows Server 2003 inne narzędzia do takiej podmiany.

1. (Zmiana globalna) Pracując jako Administrator zmienić w kluczu

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

,

wartość o nazwie Shell, z Explorer.exe na pusty ciąg znaków. Wylogować się i zalogować kolejno jako ntrej

i Administrator. Po rozpoczęciu sesji powinien zostać "pusty" ekran.

Aby naprawić sytuację pracując jako Administrator nacisnąć [Ctrl+Alt+Del], wybrać Task Manager, kartę

Applications, przycisk New Task... (lub w menu File, pozycję New task (Run..) ) i w polu Open wpisać

regedit.

Przywrócić ustawienie explorer.exe dla wartości Shell powyższego klucza.

2. (Zmiana indywidualna) Zalogować się jako ntrej, uruchomić regedit dodać nową wartość o nazwie Shell,

typie danych REG_SZ (czyli String Value), i danej cmd.exe w kluczu

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

.

Wylogować się i zalogowac ponownie jako ntrej – uruchomionym programem startowym powinno być okno

wiersza poleceń.

Ćwiczenie 10 (Ograniczanie modyfikacji Rejestru i zmiana ustawień użytkownika w Rejestrze)

1. (Zabronienie użytkownikowi korzystania z narzędzi do obsługi Rejestru) Zalogować się jako

Administrator. Uruchomić edytor regedit. Podświetlić klucz główny HKEY_USERS. W menu File wybrać

Load Hive..., i jako plik podać ntuser.dat w d:\Documents and Settings\ntrej oraz nacisnąć Open.

W polu Key Name wpisać nazwę nowego klucza np. ntrej (może być inna, nie związana z użytkownikiem,

np. nowy123).

W powstałym kluczu ntrej, wyszukać podklucz

\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies

Jeśli nie istnieje w nim podklucz

System

, to należy go utworzyć (Edit – New – Key). W podkluczu System utworzyć (lub zmienić) wartość

o nazwie DisableRegistryTools, typ REG_DWORD (Edit – New – DWORD Value) i ustawić ją na 1.

Zaznaczyć klucz HKEY_USERS\ntrej i z menu File wykonać Unload Hive...

2. Zalogować się jako ntrej, powinno uruchomić się okno wiersza poleceń. Spróbować uruchomić regedit – ta

próba powinna być odrzucona, co jest sygnalizowane komunikatem Registry editing has been disabled by your

administrator.

(Uwaga: również próba użycia polecenia reg opisanego w Ćw. 12 nie powinna się udać)

3. Zalogować się jako Administrator, uruchomić regedit. Podświetlić poddrzewo HKEY_USERS, wykonać File –

Load Hive.. i załadować zawartość pliku D:\Documents and Settings\ntrej\NTUSER.DAT pod nazwę nowego

klucza ntrej jak w punkcie 1 tego Ćwiczenia.

Zmienić wartość Shell z cmd.exe na explorer.exe w podkluczu

HKEY_USERS\ntrej\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Zaznaczyć klucz HKEY_USERS\ntrej, wykonać File – Unload Hive.., zamknąć regedit.

Po zalogowaniu jako ntrej, powinna wystartować standardowa sesja Windows Server 2003 z Explorerem.

Ćwiczenie 11 [Dodatkowe] (Porządkowanie Rejestru – program RegCleaner)

1. Zalogować się jako Administrator. Zainstalować program RegCleaner (wersja 4.3) używając pliku

\zaj6\clean\RegCleaner.exe, wybierając typ instalacji Normal oraz jako katalog instalacyjny domyślnie

proponowany D:\Program Files\RegCleaner.

Na pulpicie powinna pojawić się ikona skrótu do programu RegCleaner.

Laboratorium Windows Server 2003

(P.Kowalski, A.Skirmunt)

WSISiZ

9

Wersja: 3.1, 2006.03.22

2. Uruchomić program RegCleaner. Oferuje on rozbudowane możliwości usuwania wpisów w Rejestrze w

oparciu o zakładki Software, Startup List, Uninstall Menu, File Types, New File i Shell Extensions jeśli

użytkownik wie co chciałby usunąć (ew. odinstalować).

Jest tez możliwość automatycznego porządkowania Rejestru. W menu Tools wybrać Registry Cleanup –

Automatic Registry cleaner. Po chwili powinien być wyświetlony spis zbędnej zawartości Rejestru.

Przejrzeć ten spis po czym zaznaczyć wszystkie jego pozycje i nacisnąć przycisk Remove Selected (w

prawym dolnym rogu). Następnie nacisnąć przycisk Done.

Ponownie wykonać operacje automatycznego porządkowania Rejestru (Tools – Registry Cleanup –

Automatic Registry cleaner). Tym razem spis pozycji do usunięcia powinien być pusty.

3. W podkatalogu Backups katalogu instalacyjnego programu RegCleaner powinien pojawić się plik

yyyy.mm.dd.hh.mm.ss.ZZZZ.reg

, który umożliwia przywrócenie Rejestru do stanu sprzed przebiegu

RegCleaner (nazwa pliku może mieć inną postać, ze wzgl. na sposób kodowania daty).

Zajrzeć do tego pliku wybierając Edit z jego menu kontekstowego.

Przywrócić poprzedni stan Rejestru zaznaczając w zakładce Backups programu RegCleaner plik utworzony w

p.2 tego Ćwiczenia i naciskając przycisk Restore Backup

(Inny sposób to: pracując w Explorerze, klikając dwukrotnie na tym pliku, można przywrócić poprzedni stan

Rejestru.)

4. Odinstalować program RegCleaner wybierajac w zakładce Options – RegCleaner pozycję Unistall

RegCleaner.

Ćwiczenie 12 (Polecenie reg – praca z Rejestrem w wierszu polecenia)

Celem ćwiczenia jest takie zmodyfkowanie Rejestru, aby w menu kontekstowym foldera przeglądanego za pomocą

Explorera była dostępna opcja uruchamianie okna wiersza polecenia w tym folderze (taka możliwość jest znana

zwykle pod nazwą CMD Here).

Modyfikacje będą dotyczyć klucza HKEY_CLASSES_ROOT\Folder\shell (czyli w notacji polecenia reg

klucza HKCR\Folder\shell).

1. Pracując jako Administrator otworzyć okno wiersza poleceń i przejść do katalogu d:\zaj6.

Polecenie reg wyświetla podpowiedzi po użyciu opcji /?, np.:

reg /?

reg query /?

Wyświetlić zawartość klucza HKCR\Folder\shell:

reg query HKCR\Folder\shell

(powinny w nim być m.in. podklucze open i explore)

oraz ponownie ze wszystkimi podkluczami i wartościami:

reg query HKCR\Folder\shell /s

2. Dodać nowy podklucz grupa\command (gdzie grupa to nazwa grupy studenckiej, np. id213):

reg add HKCR\Folder\shell\grupa\command

Dodać nową wartość (nie mającą nazwy) definiującą napis pojawiający się w menu kontekstowym:

reg add HKCR\Folder\shell\grupa /ve /t REG_SZ

/d ”CMD zrobiony przez grupa”

oraz zmodyfikować wartość (również nie mającą nazwy, dlatego używana jest opcja /ve) definiującą postać

uruchamianego polecenia (akceptując komunikat ostrzegawczy o konieczności nadpisania istniejącej już

wartości) :

reg add HKCR\Folder\shell\grupa\command /ve /t REG_SZ

/d ”d:\windows\system32\cmd.exe /k cd \”%l\” ”

(Uwaga: l powyżej to litera 'el')

Sprawdzić poprawność operacji wykonując:

reg query HKCR\Folder\shell\grupa /s

3. Uruchomić Explorer, przejść do foldera D:\Documents and Settings, wyświetlić menu kontekstowe prawym

przyciskiem myszy. Powinna być w nim pozycja CMD zrobiony przez ..... Po jej wybraniu powinno

Laboratorium Windows Server 2003

(P.Kowalski, A.Skirmunt)

WSISiZ

10

Wersja: 3.1, 2006.03.22

uruchomić się okno wiersza poleceń z katalogiem bieżącym D:\Documents and Settings.

4. Pracując w oknie wiersza poleceń w katalogu d:\zaj6, wyeksportować zdefiniowany podklucz:

reg export HKCR\Folder\shell\grupa grupa.reg

5. Usunąć zdefiniowany podklucz:

reg delete HKCR\Folder\shell\grupa

6. Zaimportować zawartość pliku grupa.reg:

reg import grupa.reg

Sprawdzić poprawność operacji wykonując:

reg query HKCR\Folder\shell\grupa /s

7. Ponownie usunąć klucz jak w p 5.

Ćwiczenie 13 [Dodatkowe] (Inne możliwości polecenia reg )

Polecenie reg pozwala wykonać dwie operacje, których nie ma w edytorze regedit: porównanie kluczy oraz

kopiowanie kluczy łącznie z ich zawartością. Te operacje mogą być wykonywane na lokalnym i zdalnym Rejestrze.

1. Pracując jako Administrator użyć edytora regedit aby dodać nową wartość o nazwie NAZWISKO i typie

REG_SZ

w kluczu HKEY_USERS\.DEFAULT\Environment (czyli HKU\.DEFAULT\Environment).

Jako daną dla tej wartości przypisać swoje nazwisko.

2. Gdy partner pracujący na drugim komputerze w zespole (szYYY) wykona taką modyfikację, użyć polecenia reg

do porównania postaci kluczy na lokalnej i zdalnej maszynie:

reg compare \\szYYY\HKU\.DEFAULT\Environment \\. /s

Powinny być wyświetlone różnice w ustawieniach wartości NAZWISKO.

3. Skopiować klucz łącznie z całą zawartością do klucza HKEY_CURRENT_USER\Environment:

reg copy \\szYYY\HKU\.DEFAULT\Environment HKCU\Environment\grupa /s

gdzie grupa to nazwa grupy studenckiej.

Używając edytora regedit, obejrzeć zawartość klucza HKEY_CURRENT_USER\Environment, powinien

pojawić się w nim podklucz grupa z zawartością pochodzącą z komputera szYYY.

Usunąć podklucz grupa .

Ćwiczenie 14 [Dodatkowe] (X-Setup Pro)

1. Używając pliku \zaj6\x-setup\xqdcxsp-setup-en-6.5.zip zainstalować bezpłatne narzędzie konfiguracyjne

systemów Windows 95/98/Me oraz NT4/2000/XP/2003 czyli program X-Setup Pro (wersja 6.5).

Jest to bardzo wygodne i rozbudowane narzędzie konfiguracyjne, którego działania przekładają się na

modyfikowanie zawartości Rejestru.

Po uruchomieniu programu X-Setup Pro w trybie Classic, upewnić się, ze w ustawieniach File – Options –

Display Plug-ins jest zaznaczona pozycja Display only plug-ins that match the current Operating System.

Jeśli tak jest, to program X-Setup Pro będzie prezentował tylko te wtyczki (plug-ins), które wg. jego twórców

mają zastosowanie do systemu Windows Server 2003 (a niektóre z nich także do innych wersji Windows).

(Identyfikacja wtyczek możliwych do wykorzystania w konkretnej odmianie systemu MS Windows jest

wykonywana na podstawie parametru OSVERSION w pliku źródłowym wtyczki (pliki .xpl, przykładowy plik

XQ AMD Win2k Check.xpl). Ten parametr ma postać siedmiu cyfr zero-jedynkowych. Jeśli na siódmym

miejscu występuje jedynka, to znaczy, że wtyczka może być użyta w Windows Server 2003. Jeśli parametr

OSVERSION nie jest zdefiniowany, to wtyczka może być użyta we wszystkich wersjach systemów MS

Laboratorium Windows Server 2003

(P.Kowalski, A.Skirmunt)

WSISiZ

11

Wersja: 3.1, 2006.03.22

Windows)

Zapoznać się z programem.

Odinstalować ten program (Control Panel – Add or Remove Programs ).

2. Nowsza wersja programu X-Setup Pro (wersja 7.0) umieszczona w pliku \zaj6\x-setup\xqdcxsp-setup-en-7.0.zip

jest już wersją typu shareware. Jej możliwości zostały rozbudowane. Wtyczki zostały przepisane na język

XML i są przechowywane w plikach .xppl (przykładowy plik XQ AMD Win2k Check.xppl). Identyfikacja

wtyczek możliwych do wykorzystania w konkretnej odmianie systemu MS Windows jest wykonywana na

podstawie znacznika <xspitem-osversion> w którym jawnie wymieniane są oznaczenia dopuszczalnych

wersji systemów Windows np. <win2003>1</win2003>. Jeśli znacznik <xspitem-osversion> nie

jest zdefiniowany, to wtyczka może być użyta we wszystkich wersjach systemów MS Windows.

Ćwiczenie 15 (Porządki)

1. Pracując jako Administrator, zaimportować plik d:\ntrej\szXXX.hklm.software.reg (utworzony w punkcie 1

Ćwiczenia 2). Można to zrobić poleceniem regedit nazwa-pliku, albo uruchamiając regedit, wybierając

w menu File polecenie Import ... oraz podając ścieżkę i nazwę pliku, albo w Explorerze dwukrotnie klikając

na nazwie pliku.

2. Używają edytora regedit zaimportować binarny plik hive (utworzony w punkcie 2 Ćwiczenia 2) w następujący

sposób: podświetlić klucz HKEY_USERS\.DEFAULT, w menu File wybrać Import... , w rubryce Files of

type wybrać Registry Hive Files (*.*) , po czym wskazać plik d:\ntrej\szXXX.hku.default.hiv i zaakceptować.

W okienku Confirm Restore Key zaakceptować komunikat ostrzegawczy: The key will be restored on top of

key: .DEFAULT. All value entries and subkeys of this key will be deleted.

3. Używając regedit usunąć wartość LogonPrompt w

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

która mogła się tu pojawić po Ćwiczeniu 8.

4. Usunąć konto użytkownika ntrej.

Usunąć katalog d:\ntrej.

Usunąć wszystkie profile użytkownika o nazwie Account Unknown z zakładki Control Panel – System –

Advanced – ramka User Profiles – przycisk Settings.

Usunąć katalog d:\zaj6 łącznie z całą zawartością.

Laboratorium Windows Server 2003

(P.Kowalski, A.Skirmunt)

WSISiZ

12

Wersja 3.4, 2006.04.05

ZAJĘCIA 8 - ZAKRES PRAC I MATERIAŁY POMOCNICZE

ZAKRES PRAC

1. Omówienie wyników Sprawdzianu 1

2. Wybrane aspekty pracy serwera autonomicznego Windows Server 2003 w sieci

2.1.

Definiowanie i usuwanie roli serwera plików

2.2.

Włączanie, konfigurowanie i wyłączanie Volume Shadow Copies – polecenia

vssadmin, schtasks

2.3.

Konfiguracja systemu plików DFS

2.4.

Udostępniania zasobów lokalnych w sieci i modyfikowanie uprawnień do udziałów

przy

użyciu menu kontekstowego foldera oraz przystawki Shared Folders

2.5.

Ukrywanie przed niepowołanymi użytkownikami wybranego udziału sieciowego

2.6.

Ukrywanie przed niepowołanymi użytkownikami wybranego komputera w sieci z

grupami roboczymi – polecenie net config

2.7.

Ukrywanie przed niepowołanymi użytkownikami zawartości wybranego udziału w

oparciu o uprawnienia i dodatek Access-based Enumeration ABE

2.8.

Osiąganie dostępu do nie udostępnionych, w sposób jawny, zasobów zdalnego

komputera z wykorzystaniem specjalnych, administracyjnych zasobów

udostępnionych

2.9.

Sprawdzenie możliwości uzyskania dostępu do udostępnionego w sieci zasobu z

poziomu

Command Prompt przy użyciu polecenia net view

2.10. Udostępnianie zasobów lokalnych w sieci, udzielanie uprawnień oraz usuwanie

udziału z poziomu Command Prompt przy użyciu polecenia net share

2.11. Tworzenie połączenia ze zdalnym zasobem i odłączanie zamapowanego zasobu

za

pomocą polecenia net use

2.12. Wyświetlanie listy procesów uruchomionych na zdalnym komputerze i ich

zamykanie – polecenia tasklist i taskkill

2.13. Zdalne udostępnianie folderów oraz konfiguracja obsługi plików trybu

offline – przykład jednej z możliwości

2.14. Wyświetlanie bieżących wartości konfiguracyjnych protokołu TCP/IP w sieci i ich

zapis do pliku oraz manipulowanie dzierżawą DHCP

2.15. Definiowanie parametrów IP w trybie wsadowym za pomocą narzędzia Netsh

2.16. Tworzenie, kopiowanie i usuwanie profilu sprzętowego – przypadek profilu bez karty

sieciowej

2.17. Szybkie odłączanie lokalnego komputera od lokalnej sieci i przywracanie tego

połączenia

Liczba ćwiczeń: 21

Laboratorium Windows Server 2003 (P. Kowalski, A. Skirmunt) WSISiZ

1

Wersja 3.4, 2006.04.05

MATERIAŁY POMOCNICZE

1 Wybrane informacje dotyczące zagadnień realizowanych podczas

ćwiczeń

1.1 Serwer

plików

Serwery plików umożliwiają dostęp do plików i zarządzanie nimi. Planując wykorzystanie miejsca na dysku

komputera do przechowywania i udostępniania takich informacji, jak pliki i aplikacje dostępne w sieci oraz

zarządzania nimi, należy skonfigurować komputer jako serwer plików.

Rola serwera plików jest automatycznie, lecz nie ze wszystkimi opcjami (m.in. nie jest tworzona w Administrative

Tools konsola File Server Management), ustanawiana dla systemu Windows Server 2003 już podczas dokonania

operacji udostępnienia jakiegokolwiek foldera.

Po skonfigurowaniu roli serwera plików można wykonywać m. in. następujące czynności:

• Można korzystać z przydziałów dysku na woluminach sformatowanych w systemie plików NTFS, aby

monitorować i ograniczać ilość miejsca na dysku dostępną dla poszczególnych użytkowników. Można

także określić, czy zdarzenie ma być rejestrowane w dzienniku, gdy użytkownik przekroczy określony

limit miejsca na dysku lub gdy przekroczy określony poziom ostrzegawczy miejsca na dysku (tj. punkt, w

którym zbliża się do limitu przydziału).

• Aby szybko i bezpiecznie wyszukiwać informacje, lokalnie lub w sieci, należy używać usługi

indeksowania.

Zestaw zalecanych przez firmę Microsoft uprawnień (dla grupy Users) dotyczących określonych typów folderów

udostępnionych dla serwera plików i inne ważne uwagi zamieszczono w pliku

\zaj8\Docs\zalecane_uprawnienia_do_serwera_plikow.doc.

1.2 Przystawka Foldery udostępnione (Shared Folders)

Przystawka Shared Folders (Foldery udostępnione) występuje w systemie zarówno jako element samodzielny, jak

i element składowy innych przystawek. Przykładem może być m. in. występowanie węzła Shared Folders w

przystawce Computer Management, czy w zarządzaniu rolą Serwera Plików.

Korzystając z Shared Folders, można wyświetlić podsumowanie dotyczące połączeń i wykorzystania zasobów dla

komputerów lokalnych i zdalnych. Foldery udostępnione zastępują składniki związane z zasobami w Panelu

sterowania systemu Microsoft Windows NT® 4.0 Server.

Za pomocą Shared Folders można m. in.:

• Tworzyć i wyświetlać zasoby udostępnione oraz ustawiać ich uprawnienia.

• Wyświetlić listę wszystkich użytkowników, którzy nawiązali połączenie z komputerem za pośrednictwem

sieci i odłączyć jednego lub wszystkich użytkowników.

• Wyświetlić listę plików otwartych przez zdalnych użytkowników, a także zamknąć jeden lub wszystkie

otwarte pliki.

Aby korzystać z Shared Folders, użytkownik musi być zalogowany jako członek grupy Administrators, Server

Operators, lub Power Users.

Więcej informacji na temat Folderów udostępnionych znajduje się pliku \zaj8\Docs\Shared_Folders.doc.

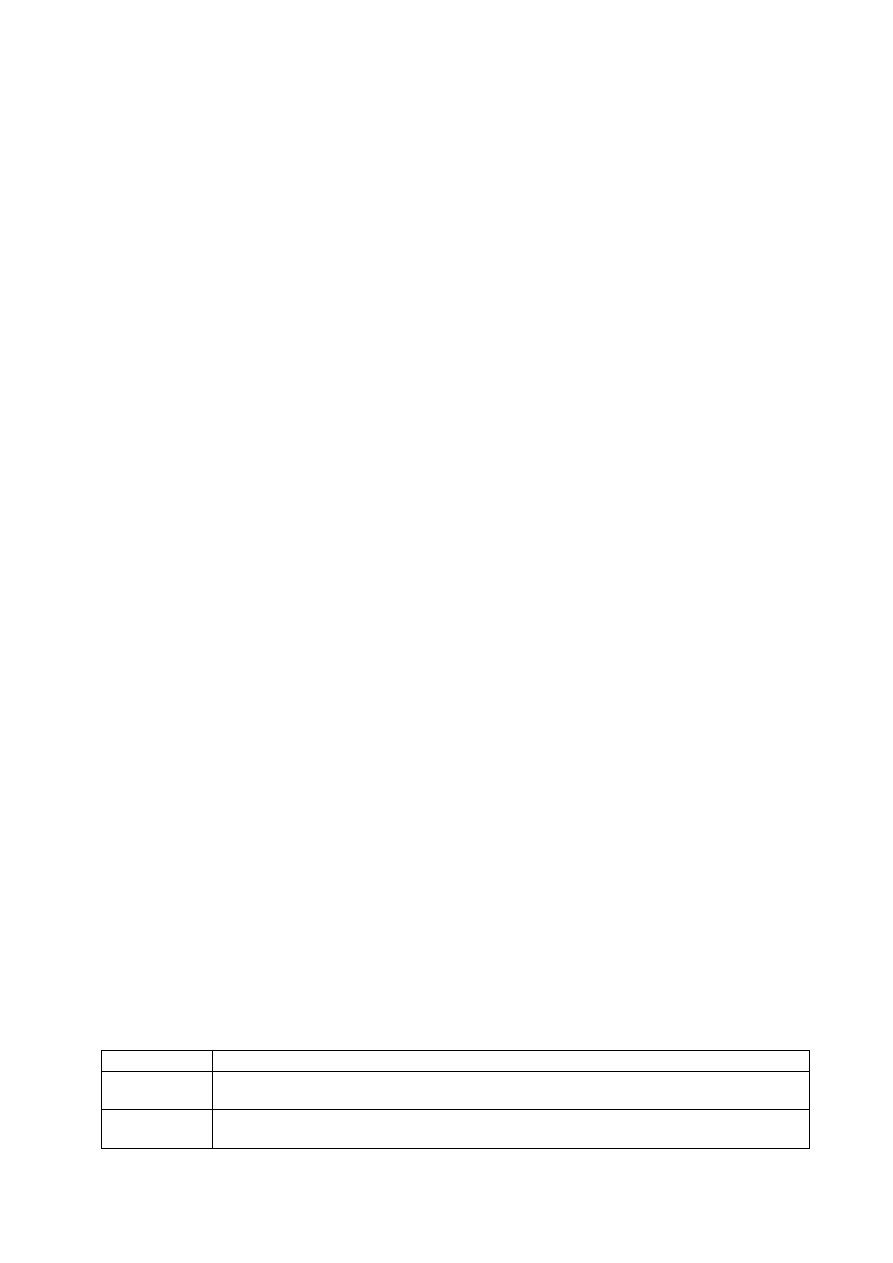

1.3 Zarządzanie folderami udostępnionymi z wiersza polecenia

W celu zarządzania zasobami udostępnionymi, oprócz Shared Folders i Eksploratora Windows, można używać

następujących narzędzi wiersza polecenia:

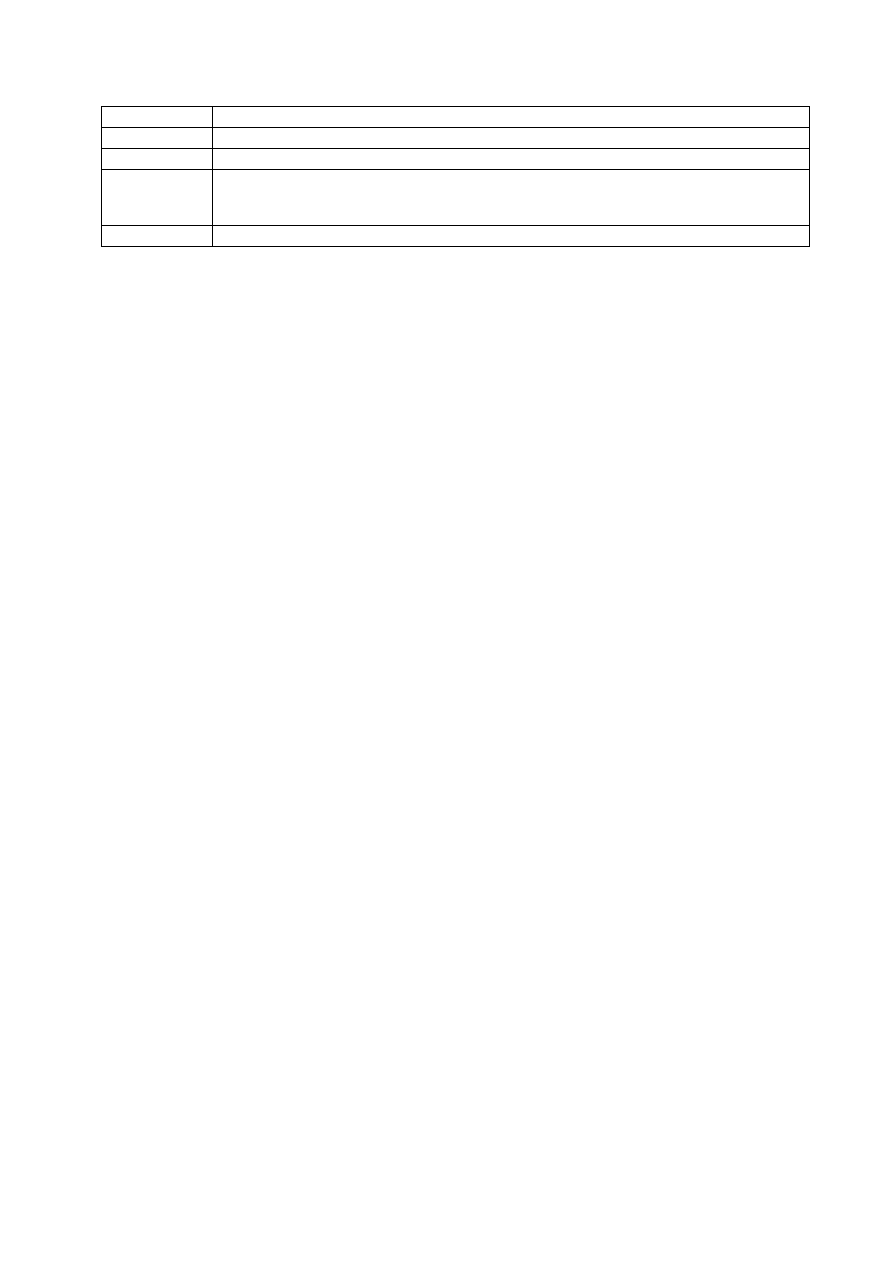

Nazwa

Zastosowanie

net file

Umożliwia wyświetlanie oraz kontrolę nad zasobami udostępnionymi w sieci. Aby można było

korzystać z tego polecenia, musi być uruchomiona usługa Serwer.

net config

Umożliwia m. in. wyświetlanie maksymalnej liczby użytkowników, którzy mają dostęp do zasobu

udostępnionego, oraz maksymalnej liczby plików otwartych podczas sesji.

Laboratorium Windows Server 2003 (P. Kowalski, A. Skirmunt) WSISiZ

2

Wersja 3.4, 2006.04.05

net use

Umożliwia podłączanie komputera do zasobu udostępnionego i odłączanie go od takiego zasobu.

net session

Umożliwia zarządzanie połączeniami serwera.

net share

Umożliwia tworzenie, usuwanie, zarządzanie i wyświetlanie zasobów udostępnionych.

net view

Umożliwia wyświetlanie informacji o domenach, komputerach lub zasobach, które są

udostępniane przez określony komputer, w tym informacji o ustawieniach buforowania klientów

w trybie offline.

net help

Pozwala wyświetlić pomoc dla poleceń dotyczących sieci.

1.4 Uprawnienia

udziału (Share permissions)

Aby wykonać udostępniania udziału, użytkownik musi być zalogowany jako członek grupy Administrators, Server

Operators lub Power Users. Jeśli komputer jest podłączony do sieci, wykonanie tej procedury mogą uniemożliwiać

ustawienia zasad sieci.

Zasób udostępniony (Shared resource) zapewnia dostęp do aplikacji i danych, w tym także danych osobistych

użytkownika. W przypadku każdego zasobu udostępnionego można przypisać uprawnienia lub ich odmówić.

Dostęp do udostępnianych zasobów można kontrolować za pomocą różnych metod. Można skorzystać z uprawnień

udziału, które są najprostsze do stosowania i zarządzania. Można także zastosować kontrolę dostępu w ramach

systemu plików NTFS, która zapewnia bardziej szczegółową kontrolę nad udostępnionym zasobem i jego

zawartością. Można również posłużyć się kombinacją wymienionych metod. W przypadku użycia kombinacji

metod zawsze będzie stosowana bardziej restrykcyjna interpretacja uprawnień. Na przykład jeśli uprawnienie

udziału ma ustawienie Everyone = Read (czyli domyślne), a uprawnienie NFTS zezwala użytkownikom na

wprowadzanie zmian w udostępnionym pliku, to obowiązuje uprawnienie udziału i użytkownikowi nie wolno

zmienić pliku.

Nie zawsze trzeba jawnie odmówić uprawnienia do zasobu udostępnionego. Zazwyczaj odmowa uprawnienia jest

niezbędna tylko wtedy, gdy trzeba zastąpić konkretne i już przyznane uprawnienie.

Ważne

• W systemach z rodziny Windows Server 2003 utworzenie nowego zasobu udostępnionego powoduje

automatyczne przydzielenie grupie Everyone uprawnienia Read, które jest najbardziej restrykcyjne.

Uprawnienia udziału:

• Są stosowane tylko wobec użytkowników uzyskujących dostęp do zasobu za pośrednictwem sieci. Nie

dotyczą użytkowników logujących się lokalnie, np. na serwerze terminali. W takich wypadkach

uprawnienia należy ustawić za pomocą kontroli dostępu w ramach systemu plików NTFS.

• Są stosowane do wszystkich plików i folderów w zasobie udostępnionym. Jeśli zachodzi konieczność

bardziej szczegółowego zabezpieczenia podfolderów lub obiektów w folderze udostępnionym, należy użyć

kontroli dostępu w ramach systemu plików NTFS.

• Stanowią jedyny sposób zabezpieczenia zasobów sieciowych na woluminach systemu plików FAT i

FAT32, ponieważ uprawnienia systemu plików NTFS są na tych woluminach niedostępne.

• Określają maksymalną liczbę użytkowników, którzy mogą uzyskiwać dostęp do zasobu udostępnionego za

pośrednictwem sieci. Jest to funkcja dodatkowa wobec zabezpieczeń systemu plików NTFS.

Do udostępnionych folderów i stacji dysków można zastosować następujące typy uprawnień dostępu:,

Read (Odczyt)

Uprawnienie Read jest uprawnieniem domyślnym, które jest przypisywane grupie Everyone. Uprawnienie Read

umożliwia:

• Przeglądanie nazw plików i podfolderów

• Przeglądanie danych w plikach

• Uruchamianie plików programów

Change (Zmiana)

Uprawnienie Change nie jest domyślne dla żadnej grupy. Uprawnienie Change umożliwia przeprowadzanie tych

samych operacji, co uprawnienie Read, a ponadto:

• Dodawanie plików i podfolderów

• Zmienianie danych w plikach

• Usuwanie podfolderów i plików

Full Control (Pełna kontrola)

Laboratorium Windows Server 2003 (P. Kowalski, A. Skirmunt) WSISiZ

3

Wersja 3.4, 2006.04.05

Uprawnienie Full Control jest przydzielane domyślnie grupie Administrators na komputerze lokalnym. Pełna

kontrola umożliwia przeprowadzanie wszystkich operacji dozwolonych dla uprawnień Read i Change, a ponadto:

• Zmienianie uprawnień (tylko pliki i foldery systemu NTFS).

1.5 Ważne wskazówki dotyczące dostępu do zasobów

Przypisywać uprawnienia do grup, a nie do kont użytkowników.

• Przypisywanie uprawnień do grup upraszcza zarządzanie zasobami udostępnionymi, ponieważ pozwala

dodawać i usuwać użytkowników z grup, a nie zmusza do ponownego przypisywania uprawnień. Aby

odmówić dostępu do zasobu udostępnionego, należy odmówić (Deny) uprawnienia Full Control.

Przypisywać uprawnienia najbardziej restrykcyjne, umożliwiając jednak użytkownikom wykonywanie

wymaganych zadań.

• Dla przykładu, jeżeli użytkownicy potrzebują jedynie odczytywać informacje w folderze, lecz nigdy nie

będą usuwać, tworzyć ani zmieniać plików, należy przypisać im uprawnienie Read.

Jeśli użytkownicy logują się lokalnie w celu uzyskiwania dostępu do zasobów udostępnionych, na przykład na

serwerze terminali, ustawiać uprawnienia przy użyciu systemu plików NTFS lub kontroli dostępu.

• Uprawnienia udziału są stosowane tylko w przypadku tych użytkowników, którzy uzyskują dostęp do

zasobów udostępnionych w sieci, nie są natomiast stosowane do użytkowników logujących się lokalnie. W

takiej sytuacji należy użyć systemu plików NTFS i kontroli dostępu.

Organizować zasoby tak, aby obiekty o tych samych wymaganiach zabezpieczeń były zlokalizowane w tym

samym folderze.

• Na przykład, jeżeli użytkownicy wymagają uprawnienia Read do kilku folderów aplikacji, należy

przechowywać te foldery aplikacji w tym samym folderze nadrzędnym. Następnie należy udostępnić folder

nadrzędny zamiast każdego folderu aplikacji z osobna. Należy zauważyć, że w razie konieczności zmiany

lokalizacji aplikacji może zaistnieć potrzeba jej ponownego zainstalowania.

Udostępniając aplikacje, organizować wszystkie aplikacje udostępnione w jednym folderze.

• Organizowanie wszystkich aplikacji w jednym udostępnionym folderze upraszcza administrację, ponieważ

instalowanie i uaktualnianie oprogramowania jest dokonywane z jednej lokalizacji.

Aby zapobiec problemom z dostępem do zasobów sieciowych, nie odmawiać uprawnień grupie Everyone.

• Do grupy Everyone należy każdy użytkownik, który ma dostęp do zasobów sieciowych, w tym konto

Guest. Wyjątek stanowią członkowie grupy Anonymous Logon.

Unikać jawnego odmawiania uprawnień do zasobu udostępnionego.

• Zwykle jawna odmowa uprawnienia (Deny) jest niezbędna tylko wtedy, gdy trzeba zastąpić konkretne i już

przyznane uprawnienie.

Ograniczyć członkostwo w grupie Administrators i przypisać jej uprawnienie Full Control.

• Umożliwia to administratorom zarządzanie oprogramowaniem aplikacji oraz kontrolowanie praw

użytkowników.

W większości wypadków nie zmieniać domyślnego uprawnienia Read grupy Everyone.

• Do grupy Everyone należy każdy użytkownik mający dostęp do zasobów sieciowych, w tym konto Guest.

W większości wypadków nie należy zmieniać tego ustawienia domyślnego, chyba że zamierza się

pozwolić użytkownikom na wprowadzanie zmian w plikach i obiektach zasobu udostępnionego.

Udzielać uprawnień dostępu za pośrednictwem kont użytkowników domeny.

• Na komputerach połączonych z domeną, należy udzielać dostępu do zasobów udostępnionych za

pośrednictwem kont użytkowników domeny, a nie kont użytkowników lokalnych. Umożliwia to

scentralizowanie administracji uprawnieniami udziału.

Używać scentralizowanych folderów z danymi.

• Scentralizowane foldery z danymi ułatwiają zarządzanie zasobami i wykonywanie kopii zapasowych

danych.

Używać krótkich, intuicyjnych etykiet zasobów udostępnionych.

• Dzięki temu zasoby udostępnione będą łatwo rozpoznawane i dostępne dla użytkowników oraz wszystkich

klienckich systemów operacyjnych.

Używać zapory.

• Zapora chroni zasoby udostępnione przed dostępem za pośrednictwem Internetu. W systemie Windows XP

i w systemach z rodziny Windows Server 2003 można korzystać z wielu nowych funkcji zapory.

1.6 Specjalne zasoby udostępnione (Special Shared Folders

)

Zależnie od konfiguracji komputera niektóre lub wszystkie z następujących specjalnych zasobów udostępnionych są

tworzone automatycznie do użytku systemowego i administracyjnego. Te zasoby udostępnione są niewidoczne w

Laboratorium Windows Server 2003 (P. Kowalski, A. Skirmunt) WSISiZ

4

Wersja 3.4, 2006.04.05

oknie My Computer, ale można je przeglądać za pomocą np. przystawki Shared Folders (Foldery udostępnione).

W większości przypadków specjalnych zasobów udostępnionych nie należy modyfikować ani usuwać.

Aby ukryć inny zasób udostępniony przed użytkownikami, należy wpisać $ jako ostatni znak w jego nazwie (znak $

staje się częścią nazwy zasobu). Tego rodzaju foldery udostępnione są ukrywane w Eksploratorze Windows,

podobnie jak specjalne zasoby udostępnione, ale w innych wypadkach nie są traktowane jak zasoby specjalne

W przypadku zmiany uprawnień do specjalnych zasobów udostępnionych, takich jak ADMIN$, ustawienia

domyślne można przywrócić, zatrzymując i ponownie uruchamiając usługi serwera oraz ponownie uruchamiając

komputer. Należy zauważyć, że nie dotyczy to utworzonych przez użytkowników zasobów udostępnionych,

których nazwa udziału kończy się znakiem $.

W przystawce Shared Folders, w węźle Shares są widoczne niektóre lub wszystkie z opisanych niżej

administracyjnych zasobów udostępnionych. Inne aplikacje mogą tworzyć dodatkowe specjalne zasoby

udostępnione

litera dysku$

Folder udostępniony, który pozwala administratorowi łączyć się z katalogiem głównym dysku. Folder taki jest

wyświetlany jako np. C$, D$ itd.

ADMIN$

Zasób wykorzystywany podczas zdalnego administrowania komputerem. Ścieżka tego zasobu jest zawsze ścieżką

do katalogu głównego systemu (katalogu, w którym zainstalowano system operacyjny, na przykład

C:\WINDOWS).

IPC$

Zasób udostępniający tzw. potoki nazwane, które są niezbędne do komunikacji między programami. Zasobu IPC$

używa się podczas zdalnego administrowania komputerem i podczas przeglądania udostępnionych zasobów

komputera. Nie można usunąć tego zasobu.

PRINT$

Zasób wykorzystywany podczas zdalnego administrowania drukarką.

NETLOGON

Zasób wymagany, używany na kontrolerach domen. Usunięcie tego zasobu udostępnionego powoduje utratę funkcji

wszystkich komputerów klienckich obsługiwanych przez kontroler domeny.

FAX$

Folder udostępniony serwera, wykorzystywany przez klientów faksu podczas wysyłania faksów. Folder

udostępniony jest wykorzystywany do tymczasowego buforowania plików i uzyskiwania dostępu do stron

tytułowych przechowywanych na serwerze.

SYSVOL

Zasób wymagany, używany na kontrolerach domen. Usunięcie tego zasobu udostępnionego powoduje utratę funkcji

wszystkich komputerów klienckich obsługiwanych przez kontroler domeny.

UWAGA: Możliwe jest osiąganie dostępu do jawnie nie udostępnionych zasobów zdalnego komputera przez

zastosowanie znaku $ w wydawanej w Start – Run ścieżce dostępu, w notacji UNC, np.:

\\nazwa_zdalnego_komputera/d$.

W tym przypadku osiągana jest zawartość partycji D: zdalnego komputera.

W uzasadnionych przypadkach, ze względów bezpieczeństwa, można uniemożliwić korzystanie z takiego dostępu

np. wprowadzając stosowny wpis w Rejestrze zdalnego komputera – patrz plik \zaj8\Docs\NO_Udzialy_Adm.txt.

1.7 Rozproszony system plików (DFS, Distributed File System)

Dzięki rozproszonemu systemowi plików (DFS, Distributed File System) administratorzy systemów mogą ułatwiać

użytkownikom dostęp do plików i zarządzanie plikami, które są fizycznie rozproszone po sieci. Dzięki systemowi

DFS pliki rozmieszczone w wielu serwerach z punktu widzenia użytkowników wyglądają tak, jak gdyby

znajdowały się w jednym miejscu w sieci. Użytkownicy nie muszą już znać ani podawać rzeczywistej fizycznej

lokalizacji plików, aby uzyskać do nich dostęp.

Jeśli, przykładowo, pewne materiały marketingowe znajdują się na różnych serwerach w domenie, to dzięki

systemowi DFS można stworzyć wrażenie, jakby całość materiałów znajdowała się na jednym serwerze. Dzięki

temu użytkownicy nie muszą już sięgać do różnych lokalizacji w sieci, aby uzyskać potrzebne informacje.

Kiedy korzystać z systemu DFS

Implementację systemu DFS należy rozważyć, jeśli:

Laboratorium Windows Server 2003 (P. Kowalski, A. Skirmunt) WSISiZ

5

Wersja 3.4, 2006.04.05

• Przewidywane jest dodawanie serwerów plików lub modyfikowanie lokalizacji plików.

• Użytkownicy, którzy korzystają z dostępu do elementów docelowych (targets) są rozproszeni po wielu

miejscach.

• Większość użytkowników potrzebuje dostępu do wielu elementów docelowych.

• Dzięki redystrybucji elementów docelowych można lepiej równoważyć obciążenia serwerów.

• Użytkownicy potrzebują nieprzerwanego dostępu do elementów docelowych.

• Firma ma witryny sieci Web do użytku wewnętrznego lub zewnętrznego.

Typy systemów DFS

Rozproszony system plików można zaimplementować na dwa sposoby: jako autonomiczny główny (Stand-alone

Root) system plików lub jako system DFS oparty na domenie (Domain Root).

Dostęp do elementów docelowych systemu DFS z innych komputerów

W skład systemu Windows Server 2003 oprócz serwerowego składnika DFS wchodzi również kliencki składnik

DFS. Klient DFS buforuje odwołania (referral) do katalogu głównego DFS (DFS Root) lub łącza systemu DFS

(DFS Link) przez określony czas zdefiniowany przez Administratora.

Systemem DFS można zarządzać przy użyciu konsoli Distributed File System lub polecenia dfscmd.

Klient systemu DFS działa na wielu różnych platformach Windows.

UWAGA: Za działanie systemu DFS odpowiedzialna jest usługa systemowa Distributed File System.

W MS Windows Server 2003 SP1 jest ona domyślnie wyłączona.

Więcej wybranych informacji na temat rozproszonego systemowi plików znajduje się w pliku \zaj8\Docs\DFS.doc.

1.8 Funkcja/usługa kopiowania woluminów w tle (Volume Shadow Copy)

Funkcja kopiowania w tle folderów udostępnionych (Shadow Copies of Shared Folders) umożliwia tworzenie

bieżących kopii plików należących do zasobów udostępnionych, takich jak serwer plików. Dzięki tej funkcji można

przeglądać udostępnione pliki i foldery w stanie, w jakim znajdowały się w określonym momencie w przeszłości.

Uzyskanie dostępu do poprzednich wersji plików lub kopii w tle jest szczególnie przydatne w sytuacjach gdy

należy:

• Odzyskać przypadkowo usunięte pliki. Jeżeli dany plik został przypadkowo usunięty, można otworzyć

jego poprzednią wersję i skopiować ją do bezpiecznej lokalizacji.

• Odzyskać przypadkowo zastąpiony plik. Jeżeli dany plik został przypadkowo zastąpiony, można

odzyskać jego poprzednią wersję (np. poprzez wybranie Save zamiast Save As...).

• Porównać wersje plików podczas pracy. Dzięki poprzednim wersjom można sprawdzić, jakie zmiany

zaszły między dwoma wersjami pliku.

Dostęp do części serwera funkcji kopiowania w tle folderów udostępnionych można uzyskać w oknie dialogowym

Local Disk Properties (Właściwości dysku lokalnego) na karcie Shadow Copies (Kopie w tle).

Oprogramowanie klienckie kopiowania w tle folderów udostępnionych znajduje się na serwerze i trzeba je wdrożyć

na komputerach klienckich. Widok klienta kopii w tle jest dostępny w oknie dialogowym Properties (Właściwości)

udostępnionego pliku lub folderu na karcie Previous Versions (Poprzednie wersje).

Uwagi:

• Kopie w tle są dostępne jedynie na woluminach z systemem plików NTFS.

• Kopie w tle są dostępne jedynie w systemach, gdzie zainstalowano Dodatek dla klientów Usług

kopiowania woluminów w tle (Twcli32.msi) (dla systemów Windows Server 2003 nie ma potrzeby jego

instalacji). Dla systemu Windows XP Professional można instalować klienta usługi z lokalizacji

\\%systemroot%\system32\clients\twclient w folderze instalacyjnym Windows Server 2003.

Dla pozostałych systemów (tylko: Windows 2000 Professional, Windows 2000 Server, Windows 98)

Dodatek jest dostępny na stronie firmy Microsoft wyszukując: ShadowCopyClient.

Więcej wybranych informacji na temat funkcji kopiowania w tle znajduje się w pliku \zaj8\Docs\kopie_w_tle.doc.

1.9 Program Pliki trybu offline

Dla zwiększenia niezawodności i dostępności współdzielonych folderów, partycje NTFS umożliwiają tworzenie

lokalnych kopii plików i folderów zawartych w sieciowym udziale. Wykorzystywana jest tu funkcja Client-Side

Caching (CSC). Pliki obsługiwane przez tą funkcję są nazywane plikami „odłączonymi”, plikami offline (offline

files).

Laboratorium Windows Server 2003 (P. Kowalski, A. Skirmunt) WSISiZ

6

Wersja 3.4, 2006.04.05

Według terminologii firmy Microsoft za realizację wspomnianej wyżej funkcji jest odpowiedzialny program Pliki

trybu offline.

Po utracie połączenia z siecią lub oddokowaniu przenośnego komputera udostępnione zasoby sieciowe (które

zostały tak skonfigurowane, że są dostępne w trybie offline) są nadal widoczne, tak jak wtedy, gdy komputer był

podłączony do sieci. Można kontynuować normalną pracę z tymi elementami. Ma się wtedy te same uprawnienia

dostępu do tych plików i folderów, jakimi dysponuje się wtedy, gdy komputer jest podłączony do sieci. Kiedy stan

połączenia sieciowego ulegnie zmianie, w obszarze powiadomień pojawia się ikona programu Pliki trybu offline, a

nad nią może (w zależności od sposobu konfiguracji) zostać wyświetlany „dymek” informacyjny, który powiadamia

użytkownika o zaistniałej zmianie.

Kiedy łączność z siecią jest odzyskiwana lub komputer przenośny jest dokowany, wszystkie zmiany wprowadzone

podczas pracy w trybie offline są domyślnie wprowadzane do sieci (możliwe są również inne tryby synchronizacji).

Jeśli dwoje użytkowników w sieci wprowadzało zmiany do tego samego pliku, każdy z nich może zapisać w sieci

swoją wersję pliku, może zachować tę drugą wersję lub może zapisać obie wersje.

Więcej informacji na temat trybu offline dla zasobów udostępnionych znajduje się w pliku \zaj8\Docs\offline.doc.

1.10 Ukrywanie przed niepowołanymi użytkownikami zawartości wybranego

udziału w oparciu o uprawnienia i dodatek Access-based Enumeration (ABE)

Dysponując systemem MS Windows Server 2003 SP1 można dodać rozszerzenie Access-based Enumeration

(ABE).

Jego zainstalowanie umożliwia, w udostępnionym udziale, ukrywanie jego zawartości dla użytkowników nie

posiadających uprawnień do poszczególnych plików i folderów. Funkcję Access-based Enumeration można

włączyć dla wybranego pojedynczego udostępnianego zasobu lub dla wszystkich udostępnianych folderów.

Dodatek ABE można pobierać z witryny:

Korzystanie z ABE możliwe jest przy użyciu GUI lub narzędzia wiersza polecenia (ABEcmd.exe).

Więcej informacji znajduje się w pliku \zaj8\Docs\ABEWhitePaper.doc.

Po zainstalowaniu ABE plik ten tworzy się w poniższej, domyślnej lokalizacji:

\Program Files\Microsoft Corporation\Windows Server 2003 Access-based Enumeration\.

Laboratorium Windows Server 2003 (P. Kowalski, A. Skirmunt) WSISiZ

7

Wersja 3.4, 2006.04.05

ZAJĘCIA 8 - ĆWICZENIA

Ćwiczenie 1 (Przygotowania)

1. Uwaga: Bieżące ćwiczenia winny być wykonywane w dwuosobowych zespołach i przy użyciu dwóch wersji

instalacyjnych systemu Windows Server 2003.

2. Jeden z członków zespołu winien uruchomić Windows Server 2003, Instalacja standardowa.

Po zalogowaniu się jako Administrator należy sprawdzić i w razie potrzeby skorygować nazwę lokalnego

komputera (np. w Properties dla My Computer, karta Computer Name, przycisk Change...).

3. Drugi członek zespołu winien uruchomić Windows Server 2003, Kontroler domeny i po zalogowaniu się jako

Administrator wykonać poniższe czynności zmierzające przede wszystkim do zmiany sposobu uzyskiwania

adresu IP i przynależności do grupy roboczej.

W Properties dla Control Panel – Network Connections – Local Area Connection zaznaczyć Internet

Protocol (TCP/IP) i użyć Properties. W pojawiającym się oknie zaznaczyć pole Obtain an IP address

automatically i zatwierdzić.

W Properties dla My Computer wybrać kartę Computer Name, przycisk Change... W pojawiającym się

oknie użyć More..., usunąć (jeżeli istnieje) całą nazwę z pola Primary DNS suffix of this computer: i

zatwierdzić.

Wprowadzić właściwą nazwę komputera w polu Computer name:, dla pola Workgroup: wprowadzić

WS2003LAB i zatwierdzić.

4. Z zasobów WS2003Lab skopiować do katalogu głównego lokalnej partycji D: folder

\\oceanic\staff\ws2003lab\lab2006\zaj8 z zachowaniem jego nazwy zaj8.

5. Dokonać synchronizacji lokalnego czasu systemowego z komputerem (szkkk) wskazanym przez prowadzącego

zajęcia wprowadzając w Command Prompt:

net time \\szkkk /set

6. Otworzyć Command Prompt i uruchomić skrypt d:\zaj8\konfiguracja8.cmd wydając polecenie:

d:\zaj8\konfiguracja8.cmd nazwa_grupy_studenckiej nazwa_komputera

W wyniku tej operacji winny zostać utworzone konta: bilbo-grupa (hasło: bilbo, grupa lokalna Users),

cent-grupa (hasło: cent, grupa lokalna Users), admin-grupa (hasło: admin, dodatkowa grupa lokalna

Administrators) oraz stosowne foldery i pliki. Wylogować się.

7. Zalogować się jako bilbo-grupa i sprawdzić czy istnieje możliwość udostępniania jakiegokolwiek foldera.

Nie powinno się to udać. Wylogować się.

8. Zalogować się jako cent-grupa i wylogować się.

9. Zalogować się jako admin-grupa i otworzyć np. My Computer, wybrać Tools – Foder Options… – View i

odznaczyć opcję Hide protected operating system files (Recommended).

10. Dodać ikonę sygnalizacji istnienia połączenia sieciowego na pasku zadań wybierając np. Control Panel –

Network Connections – Local Area Connection – Properties i zaznaczając pole Show icon in notification

area when connected.

Ćwiczenie 2 (Wyświetlanie bieżących wartości konfiguracyjnych protokołu TCP/IP w sieci i

ich zapis do pliku oraz manipulowanie dzierżawą DHCP)

1. Pracując jako admin-grupa z menu kontekstowego ikony Local Area Conection wybrać Status.

W oknie Local Area Conection Status wybrać Properties a następnie zaznaczyć Internet Protocol (TCP/IP) i

użyć Properties.

W oknie Internet Protocol (TCP/IP) Properties zauważyć, że zaznaczone jest pole Obtain IP Address

Automatically. Oznacza to, że komputer automatycznie uzyskuje wartości protokołu TCP/IP z serwera DHCP.

Alternatywą tej metody jest przydzielanie parametrów protokołu w sposób statyczny – ręczny. W dwóch

ostatnio otwartych oknach użyć Cancel.

2. W oknie Local Area Conection Status wybrać kartę Support, a na niej użyć Details...

W oknie Network Connection Details wyświetlane są wartości parametrów TCP/IP. Zamknąć wszystkie okna

związane z ikoną Local Area Conection.

3. Zapoznać się, przy użyciu Command Prompt, ze składnią polecenia ipconfig wprowadzając:

ipconfig /?

Laboratorium Windows Server 2003 (P. Kowalski, A. Skirmunt) WSISiZ

8

Wersja 3.4, 2006.04.05

4. Wyświetlić i zapisać do pliku d:\zaj8\config.txt informacje o bieżącej konfiguracji protokołu TCP/IP wydając

polecenia:

ipconfig /all

ipconfig /all > d:\zaj8\config.txt

5. Zwolnić systemowy adres IP (lub adres odpowiadający określonej karcie sieciowej) wydając polecenie:

ipconfig /release

Podjąć próbę połączenia siecią WSISiZ. Próba nie powinna się udać.

Sprawdzić parametry konfiguracyjne TCP/IP poleceniem ipconfig (jako adres IP otrzymuje się 0.0.0.0).

Uwaga: W sytuacji, gdy istnieją w systemie inne, poza TCP/IP, protokoły transmisji lub klienci Novell taka

próba mogła by się udać.

Po ponownym uruchomieniu komputera automatycznie zostaje przywrócony adres IP (nie restartować

komputera). Można to również osiągnąć wybierając np. Control Panel – Network Connections – Local Area

Connection – Properties – Repair.

6. Odnowić systemowy adres IP (lub adres odpowiadający określonej karcie sieciowej) wydając polecenie:

ipconfig /renew

Podjąć próbę połączenia z innym komputerem w sieci WSISiZ wykorzystując Start – Run. Próba powinna się

udać.

Ćwiczenie 3 (Osiąganie dostępu do nie udostępnionych, w sposób jawny, zasobów zdalnego

komputera z wykorzystaniem specjalnych, administracyjnych zasobów

udostępnionych)

1. Będąc zalogowanym jako admin-grupa wprowadzić w Start – Run \\szyyy\d$ gdzie szyyy jest nazwą

zdalnego komputera.

Winna być wyświetlona zawartość partycji D: zdalnego komputera.

Ćwiczenie 4 (Rola serwera plików – jej występowanie i definiowanie)

Część 1: Udostępnienie lokalnego zasobu źródłem automatycznego uruchamiania roli serwera plików

1. Będąc zalogowanym jako admin-grupa.

Wybrać Start – Manage Your Server. W oknie Manage Your Server w sekcji Managing Your Server

Roles winna być zamieszczona informacja: No roles have been added to this server. To add a role, click

Add or remove a role. Jest to domyślne ustawienie dla systemów Windows Server 2003.

Zamknąć okno Manage Your Server.

2. Wybrać np. w Explore (menu kontekstowe na Start) folder d:\TEMP i dokonać jego udostępnienia, przy

zastosowaniu domyślnych ustawień, korzystając z jego menu kontekstowego oraz opcji Sharing and

Security... (na karcie Sharing zaznaczyć pole Share this folder i użyć przycisku OK).

Ponownie otworzyć okno Manage Your Server i zauważyć, że pojawiła się informacja o nowej roli

systemu – File Server.

Wybrać hiperłącze Manage this file server i zapoznać się z zawartością okna File Server Management a

następnie je zamknąć. Zamknąć okno Manage Your Server.

3. Przerwać udostępnianie foldera z punktu 2 tego ćwiczenia (korzystając z jego menu kontekstowego oraz opcji

Sharing and Security... (na karcie Sharing zaznaczyć pole Do not share this folder i użyć przycisku OK).

4. Ponownie otworzyć okno Manage to Your Server i zauważyć brak zdefiniowanej roli serwera.

Część 2: Definiowanie roli serwera plików File Server

Uwaga: Sam fakt udostępnienia foldera uruchamia rolę serwera plików lecz w szczególności nie powoduje

dodania do systemu wygodnej w użyciu konsoli File Server Management.

5. W otwartym oknie Manage Your Server użyć (w sekcji Adding Roles to Your Server) łącza Add or remove

a role.

6. W pierwszym oknie (Preliminary Steps) kreatora zapoznać się z zaleceniami dotyczącymi wstępnych

czynności przygotowawczych i użyć Next.

7. W oknie Server Role zaznaczyć rolę File Server i użyć Next.

8. W oknie File Server Disk Quotas pozostawić domyślne ustawienia (pole Set up default disk quotas for new

users of this server nie powinno być zaznaczone) i użyć Next.

Laboratorium Windows Server 2003 (P. Kowalski, A. Skirmunt) WSISiZ

9

Wersja 3.4, 2006.04.05

9. W oknie File Server Indexing Service pozostawić domyślne ustawienia (zaznaczone pole No, leave Indexing

Service turned off) i użyć Next.

10. W oknie Summary of Selections użyć Next.

11. W pojawiającym się kreatorze Share a Folder Wizard użyć Next, w nowym oknie Folder Path, w polu

Folder path: wprowadzić ścieżkę d:\share1-grupa i użyć Next.

12. W oknie Name, Descriptions, and Settings poczynić następujące wpisy i ustalenia:

Share name: share1-grupa-szxxx, gdzie szxxx jest nazwą komputera udostępniającego folder

Description: dowolny tekst

Offline settings: wybrać Change... i w oknie Offline Settings zaznaczyć pole Files or programs from the

share will not be available offline., zatwierdzić a następnie użyć Next.

13. W oknie Permissions zaznaczyć pole Administrators have full access; other users have read and write

access i użyć Finish. W oknie Sharing was Successful użyć Close.

14. W oknie kreatora (Configure Your Server Wizard) This Server Is Now a File Server użyć hiperłącza View

the next steps for this role i zapoznać się z zawartością pojawiającego się okna. Użyć przycisku Finish.

15. Wybrać Start – Administrative Tools i zauważyć fakt pojawienia się nowej konsoli File Server

Management. Otworzyć tę konsolę i konsolę Computer Management. W konsoli File Server Management

wskazać węzeł Shares (Local) a w konsoli Computer Management węzeł Shared Folders .

Dokonać porównania formy i treści tych węzłów. Zwrócić uwagę m.in. na dodatkowe funkcje, w oknie

szczegółów dla File Server Management dotyczące hiperłącza Backup File Server i wyeksponowanego łącza

Configure Shadow Copies, nie występującego jawnie w Shared Folders.

Zamknąć konsolę Computer Management i okno Manage Your Server.

Ćwiczenie 5 (Włączanie i konfigurowanie Volume Shadow Copies (VSS) – przykładowa

droga realizacji – polecenie vssadmin i narzędzie schatask)

Włączanie i konfigurowanie funkcji Volume Shadow Copies można realizować różnymi sposobami. Oprócz

przedstawionego poniżej można to osiągnąć np. operując właściwościami woluminu lub konsolą Computer

Management.

1. W otwartym oknie File Server Management, dla zaznaczonego węzła Shares (Local) użyć (w oknie

szczegółów) hiperłącza Configure Shadow Copies.

2. W oknie Shadow Copies, w polu Select a volume: wybrać pozycję D:\ i użyć Settings...

3. Ustalanie harmonogramu wykonywania kopii VSS

Uwaga: Domyślne ustawienia harmonogramu VSS przewidują dokonanie 2 kopii w ciągu dnia. Nie zaleca się