Doktryna Operacji Informacyjnych Sił Zbrojnych Rzeczypospolitej Polski

w aspekcie działań cybernetycznych.

STRESZCZENIE

W artykule przedstawiono po raz pierwszy potencjalne cele Operacji Informacyjnych. Przedstawiona

została ponadto definicja Operacji Cybernetycznych, która może wnosić istotny wkład w osiąganie wszystkich

celi Operacji Informacyjnych. Artykuł uściśla również często stosowane pojęcia związane z Operacjami

Informacyjnymi.

In the article, for the first time, there was presented information about potential operational targets.

Moreover there was revealed the definition of the ciber operations, which can considerably contribute to all

information operations targets. What is more, the article makes the most often used information operations terms

detailed .

Potrzeba opracowania „Doktryny Operacji Informacyjnych SZ RP” – dokumentu

normatywnego w zakresie Operacji Informacyjnych wynikła z konieczności współdziałania

naszych sił zbrojnych w ramach przyszłych działań połączonych, a także z wypełnieniem

obowiązków koalicjanta oraz potrzebą interoperacyjności w zakresie organizacji i planowania

Operacji Informacyjnych

12

.

Opracowanie dokumentu jest wynikiem prac zespołu autorskiego (Zgodnie

z Programem prac normalizacyjnych MON na 2003 r., zatwierdzonym przez Sekretarza Stanu

I zastępcę Ministra Obrony Narodowej), który dokonał analizy piętnastu dokumentów

normatywnych narodowych i sojuszniczych

3

.

1

Doktryna Operacji Informacyjnych SZ RP, Praca analityczno – badawcza – AB /temat nr 02 – 095/, MON,

Warszawa, 2003 r., s. 76.

2

Operacja Informacyjna – działania podejmowane w celu uzyskania wpływu na proces podejmowania

decyzji, informacje i systemy informacyjne przeciwnika, chroniąc jednocześnie własne informacje i systemy

informacyjne – Źródło: Doktryna operacji informacyjnych SZ RP, Praca analityczno – badawcza – AB /temat nr

02 – 095/, MON, Warszawa, 2003 r.

Operacja Informacyjna - to przedsięwzięcia mające wpływ na podejmowanie decyzji politycznych

i wojskowych poprzez oddziaływanie na informację, podstawowe procesy informacyjne oraz systemy

dowodzenia, kierowania, łączności i informatyki przeciwnika, a także chroniące własne informacje, procesy i

systemy informacyjne – Źródło: Doktryna Narodowa Operacji Połączonych OP/01, MON Sztab Generalny WP,

Warszawa, 2002 r.

3

Są to następujące dokumenty normatywne sojusznicze i narodowe:

Normatywne dokumenty sojusznicze:

MC – 64 Walka elektroniczna;

MC – 348 Polityka NATO w zakresie walki przeciw systemom dowodzenia i kierowania przeciwnika /C2W/;

MC - 400/2 Wytyczne Komitetu Wojskowego NATO w sprawie implementacji Koncepcji Strategicznej sojuszu

w części wojskowej;

MC – 422/1 Polityka NATO w zakresie Operacji Informacyjnych;

MC – 457 polityka NATO w zakresie Informowania Publicznego;

AJP – 01/B/ Połączona Doktryna Sojuszu;

AJP – 3.10 Doktryna Operacji Informacyjnych w Operacjach Połączonych – projekt;

AJP – 3 operacje Połączone Sojuszu /STALAG – 2490 ED.1/.

Normatywne dokumenty narodowe:

Doktryna Narodowa – Operacje Połączone OP/01;

Walka Elektroniczna. Szt. Gen. 1549/2003;

Celem pracy analityczno badawczej było:

¾ identyfikacja stanu aktualnego polskiej teorii i praktyki w dziedzinie Operacji

Informacyjnych oraz stwierdzenie stopnia jego wystarczalności i adekwatności

w aspekcie członkostwa w NATO;

¾ określenie stopnia zgodności i niezgodności postanowień doktrynalnych Sojuszu

w obszarze Operacji Informacyjnych z istniejącym w Siłach Zbrojnych Rzeczypospolitej

Polski stanem prawnym w tym zakresie;

¾ ustalenie potrzeby opracowania narodowej doktryny Operacji Informacyjnych.

Po analizie dokumentów, autorzy opracowania przedstawili wnioski, które

zamieszczone są w Rozdziale 6. Wnioski te, stanowią podstawę do opracowania projektu

dokumentu narodowego, którego projekt przedstawiono w Rozdziale 7.

Jak przedstawiono w Doktrynie, prowadzenie Operacji Informacyjnych

i uzyskanie dominacji informatycznej staje się warunkiem wstępnym

do podejmowania jakichkolwiek innych działań przez Siły Zbrojne Rzeczypospolitej Polskiej.

Znaczenie informacji we współcześnie prowadzonych operacjach militarnych ma bardzo duże

znaczenie. Osiągnięcie dominacji informacyjnej poprzez stosowanie nowoczesnych

technologii, manipulację mediami i sterowanie informacjami pozwala na postrzeganie

rzeczywistości w „pożądanym wymiarze”.

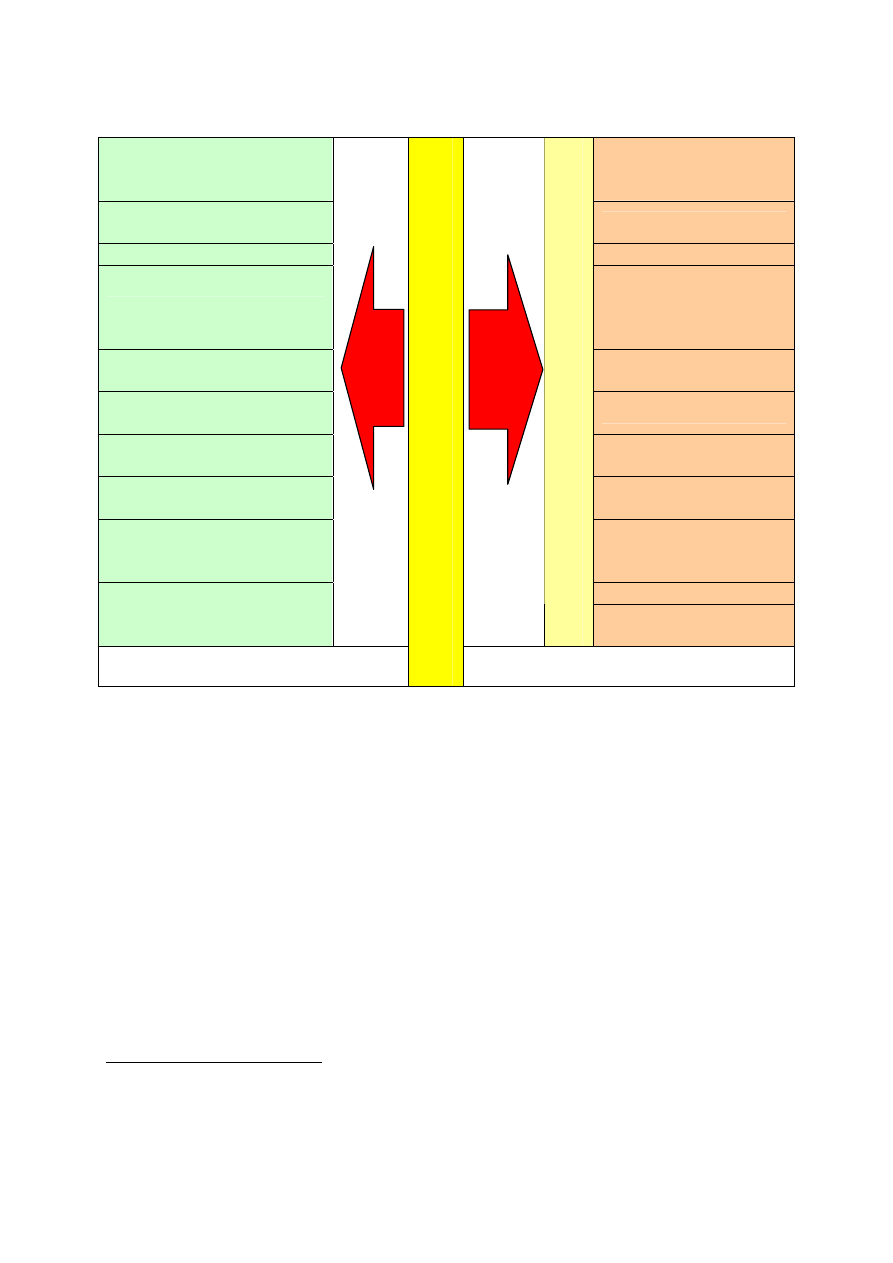

W dokumencie przedstawiono po raz pierwszy potencjalne cele Operacji

Informacyjnych. Poniżej przedstawiam rysunek, który charakteryzuje potencjalne cele

Operacji Informacyjnych (Rys. 1).

Operacje Psychologiczne. Szt. Gen. 1544/2003;

Ustawa „O dostępie do informacji publicznej” z dnia 06 września 2001 r.;

Ustawa „Prawo prasowe” z dnia 26 stycznia 1984 r.;

Zarządzenie Nr 5/MON Ministra Obrony Narodowej z dnia 20 lutego 2002 r. „W sprawie regulaminu

organizacyjnego Ministerstwa Obrony Narodowej”.

Instrukcja o maskowaniu wojsk cz. II Zasady maskowania operacyjnego. Szt. Gen. 785/76.

SYSTEMY DOWODZENIA

I KIEROWANIA OBRONNOŚCIĄ

PAŃSTWA

ENERGIA

SYSTEMY KONTROLI

I NAPROWADZANIA LOTNICTWA

WODA

SYSTEMY NAWIGACYJNE

TRANSPORT

SYSTEMY ŁĄCZNOŚCI

SYSTEMY

I TECHNOLOGIA

TELEINFORMATYCZNA,

ŁĄCZNOŚĆ, ICT

ZAUTOMATYZOWANE SYSTEMY

DOWODZENIA

ZDROWIE

SYSTEMY KIEROWANIA

SYSTEMAMI WALKI

ŻYWNOŚĆ

SYSTEMY ROZPOZNANIA

BANKOWOŚĆ

I FINANSE

SYSTEMY TELEINFORMATYCZNE,

BAZY DANYCH

ADMINISTRACJA

PAŃSTWOWA

SYSTEMY OPTO

– ELEKTRONICZNE TECHNIKI

BOJOWEJ

ISTOTNY PRZEMYSŁ DLA

GOSPODARKI

PRZESTRZEŃ KOSMICZNA

INNE SYSTEMY WAŻNE DLA

OBRONNOŚCI PAŃSTWA

IN

FRASTRUKTURA KRY

T

YCZNA PA

Ń

ST

W

A

OŚRODKI INFORMACJI

PUBLICZNEJ

W SIŁACH ZBROJNYCH

Ź

RÓD

Ł

A ODDZIA

Ł

YWANIA INFORMACYJNEGO

W SEKTORZE CYWILNYM

Rysunek 3.4. Potencjalne cele Operacji Informacyjnych.

Źródło: opracowanie własne.

Warto również zauważyć, że po raz pierwszy w Doktrynie – dokumencie

normatywnym Sił Zbrojnych Rzeczypospolitej Polski pojawiło się pojęcie - definicja,

charakteryzująca Operacje Cybernetyczne, które są składowymi zasadniczymi obszaru

Operacji Informacyjnych

4

.

Operacje Cybernetyczne obejmują obronę (ochronę) własnych systemów i sieci przed

penetracją, przed niepowołanym wykorzystaniem i destrukcją. Powinny być traktowane

przede wszystkim jako działania obronne. Zdolności ofensywne mogą być wymagane dla

nabywania wiedzy w zakresie przedsięwzięć obronnych lub akcji odwetowych przeciwko

Operacjom Cybernetycznym przeciwnika. Może to również obejmować penetracje

4

Wyróżniamy następujące obszary Operacji Informacyjnych:

Obszary zasadnicze: maskowanie, niszczenie fizyczne, walka elektroniczna, operacje psychologiczne, mylenie,

operacje cybernetyczne.

Obszary związane: współpraca cywilno – wojskowa, informowanie opinii publicznej – bezpieczeństwo

operacji.

oprogramowania i sprzętu informatycznego (softwareor hardware) wrogich sieci

komputerowych celem ich zniszczenia, uniemożliwienia działania, manipulacji lub uzyskania

dostępu do danych i informacji, manipulacji funkcjonalnością całości lub części systemu.

Operacje Cybernetyczne składają się z trzech elementów:

¾ obrony;

¾ wykorzystania systemów przeciwnika;

¾ ataku.

Obrona –

zabezpieczenie własnych systemów i sieci komputerowych przed

nieuprawnionym dostępem lub włamaniom.

Wykorzystywanie -

włamywanie się do systemów i sieci komputerowych poprzez

oprogramowanie lub sprzęt (software or hardware) w celu

dostępu i wykorzystywania systemów do celów

wywiadowczych.

Atak -

w zależności od narodowych uwarunkowań, atak może być prowadzony

w oparciu o indywidualne narodowe możliwości. Atakiem jest włamywanie się

do systemów i sieci komputerowych poprzez oprogramowanie lub sprzęt

(software or hardware) w celu ich niszczenia, uniemożliwienia działania,

modyfikacji lub manipulacji danymi, informacją lub funkcjonalnością systemu

lub sieci w całości lub części. Atak obejmuje również fizyczne niszczenie

komponentów powodowane przez manipulację lub modyfikację

oprogramowania

5

.”

W opracowaniu zauważono również że, Operacje Cybernetyczne mogą wnosić istotny

wkład w osiąganie wszystkich celi Operacji Informacyjnych. Przeprowadzenie „ataku” jest

trudne do osiągnięcia i będzie wymagało pomocy ze strony „wyspecjalizowanych komórek”

Służb Ochrony Państwa.

Uważa się, że prowadzenie Operacji Informacyjnych powinno być przygotowane

i koordynowane na wszystkich poziomach kierowania i dowodzenia. Celowym jest również

stworzenie odpowiedniej korelacji pomiędzy obszarami będącymi składowymi Operacji

Informacyjnych w kontekście państwa i sił zbrojnych. Nieodzowne staje się stworzenie

wzajemnie skoordynowanego krajowego systemu cywilno – wojskowego z udziałem

5

Doktryna Operacji Informacyjnych SZ RP, op. cit., s. 54 – 55.

administracji rządowej, mediów oraz służby ochrony państwa, jednostek do walki

elektronicznej i operacji specjalnych – celem przygotowania tych elementów do prowadzenia

wspólnych Operacji Informacyjnych.

W zakresie Informowania Opinii Publicznej, ogromne możliwości drzemią

w wykorzystaniu Internetu. Jest to narzędzie, które w sposób efektywny i skuteczny kształtuje

opinię publiczną

6

.

Rolę Operacji Informacyjnych oraz potrzebę wdrożenia „Doktryny Operacji

Informacyjnych SZ RP” również zauważył Dowódca V Zmiany PKW w Iraku

gen. dyw. Piotr Czerwiński. W artykule zamieszczonym w miesięczniku

„Raport” 05/2006 stwierdził:

„W obecnych strukturach sztabów nie posiadamy żadnych komórek do spraw działalności

informacyjnej. Na wzór armii innych państw NATO należałoby utworzyć etatowe komórki

działań informacyjnych (od szczebla ZT). [ ….. ] Kolejnym problemem jest brak oficjalnych

/narodowych/ dokumentów dotyczących działalności informacyjnych (INFO OPS).

Należałoby stworzyć zespół do spraw opracowania narodowego (zgodnie z wymogami

NATO) dokumentu normatywnego dotyczącego działań informacyjnych

7

.”

Obecnie w Siłach Zbrojnych Rzeczypospolitej Polski w większości

zautomatyzowanych systemach dowodzenia (ZSyD), zautomatyzowanych systemach

dowodzenia i kierowania walką (ZSyDiKW) oraz systemach informatycznych

i łączności działanie oparte jest ich na wykorzystywaniu łączy internetowych

i ethernetowych

8

, stwarza to dodatkową groźbę ingerencji osób nieuprawnionych

6

Doktryna operacji informacyjnych SZ RP, Praca analityczno – badawcza – AB /temat nr 02 – 095/, MON,

Warszawa, 2003 r., s. 76.

7

Czerwiński P., op. cit., s. 4 – 10.

8

W Siłach Zbrojnych Rzeczypospolitej Polski są wykorzystywane następujące zautomatyzowane systemy

dowodzenia, zautomatyzowane systemy dowodzenia i kierowania walką oraz systemy informatyczne i łączności:

- ZSyD SZRP KOLORADO;

- ZSyD COP DUNAJ;

- ZSyD COM: ŁEBA - 2, PŁATKONOG – ŁEBA – 3;

- ZSyD SZAFRAN;

- system zintegrowanego węzła teleinformatycznego KTSAwp JAŚMIN;

- system rozpoznania SŁUŻBA;

- SKSW: ŁOWCZA - 3, REGA, TOPAZ, AZALIA, PODBIAŁ, PSTROKOSZ, PRZELOT;

- system LINK – 11 oraz LINK – 16;

- morski system dowodzenia MCCIS;

- sieć wymiany informacji MON: MIL – WAN oraz SEC – WAN;

- sieć wymiany informacji NATO: NOAN;

- bazy systemu C4ISR;

- wojskowy system łączności satelitarnej WSŁS;

- szerokopasmowy system łączności Wojsk Lądowych KROKUS 2000;

- systemy łączności cyfrowej: PCŁU SZRP STORCZYK oraz PNCŁU TCE 500B.

Stan na dzień 26.12.2006 r.

do obsługi i korzystania z owych systemów. Dlatego też wykorzystanie łączy

teleinformatycznych wiązać się będzie z koniecznością zastosowania odpowiedniej ochrony

teleinformatycznej i teleinformacyjnej oraz stosownej w danej sytuacji ochrony fizycznej.

Wyszukiwarka

Podobne podstrony:

Domek drewniany 4232x2660 id 13 Nieznany

Digital RemoteThermometer id 13 Nieznany

Deplewski L AIUZE opis(1) id 13 Nieznany

dlaczego men boi sie out id 13 Nieznany

DMD Treatment Review 2009 id 13 Nieznany

D20141153 ustawa o lasach id 13 Nieznany

deklaracja maturalna 2011 id 13 Nieznany

Domek drewniany 4484x2644 id 13 Nieznany

Domek drewniany 4484x3244 id 13 Nieznany

Cwiczenia nr 13 RPiS id 124686 Nieznany

cw 13 id 121763 Nieznany

Cwiczenia nr 13 (z 14) id 98681 Nieznany

36 13 id 36113 Nieznany (2)

7 13 id 44730 Nieznany (2)

piae wyklad3 12 13 id 356381 Nieznany

Alkohole 13 id 58087 Nieznany (2)

Pr dom nr 13 RPiS id 382114 Nieznany

więcej podobnych podstron