Tunelowanie, VLAN, VPN

Przemysłowe Sieci Informatyczne

04.06.2009

Opracował dr inż. Jarosław Tarnawski

Plan wykładu

• Definicja tunelowania

• Powody tunelowania

• Wirtualne sieci lokalne VLAN

• Konfiguracja Przemysłowych przełączników

EDS-Moxa508 do pracy w VLAN

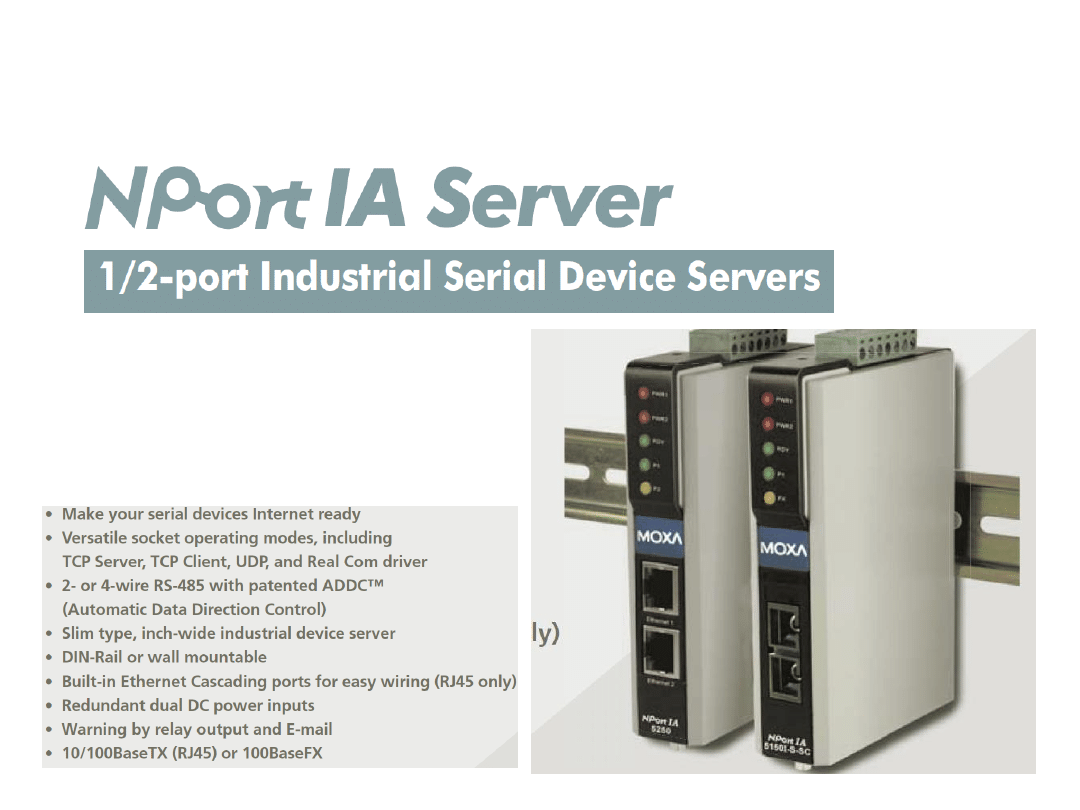

• Tunelowanie RS232 w Ethernecie

• Wirtualne sieci prywatne VPN

Tunelowanie

• Definicja tunelowania (ang. tunneling)

Zestawianie połączenia pomiędzy dwoma (byd

może, ale niekoniecznie odległymi) hostami

dające wrażenie połączenia bezpośredniego.

• Tunel wykorzytuje technikę enkapsulacji

jednego protokołu w innym, umożliwia

zastosowanie mechanizmów szyfrowania lub

translacji transmitowanych danych.

• Zwykle jeden protokół jest nośnikiem innego

Powody tunelowania

translacja protokołów i technologii - łączenie

ze sobą sieci lokalnych pracujących w różnych

technologiach (IPX, TCP/IP, ...) za

pośrednictwem publicznych sieci rozległych

(Frame Relay, ATM, X.25, IP, ...),

względy bezpieczeostwa - łączenie

tunelowania z wykorzystaniem metod

kryptograficznych celem utworzenia kanału

krytpograficznego.

Techniki tunelowania

Techniki datagramowe:

– L2TP (Layer 2 Tunneling Protocol),

– GRE (Generic Routing Encapsulation),

– GTP (GPRS Tunnelling Protocol),

– PPTP (Point-to-Point Tunneling Protocol),

– PPPoE (Point-to-Point Protocol over Ethernet),

– PPPoA (Point-to-Point Protocol over ATM),

– IP-IP Tunneling,

– IPsec,

– IEEE 802.1Q (Ethernet VLANs),

Techniki strumieniowe:

– TLS (Transport Layer Security),

– SSL (Secure Socket Layer)

Tunelowanie z wykorzystaniem sieci

publicznych

Fabryka1 – sieć firmowa np.

Modbus

Fabryka2 – sieć firmowa np.

Profibus

sieć ogólnodostępna

stanowiąca TUNEL

Biuro i pion ekonomiczny

firmy – sieć firmowa np.

Ethernet

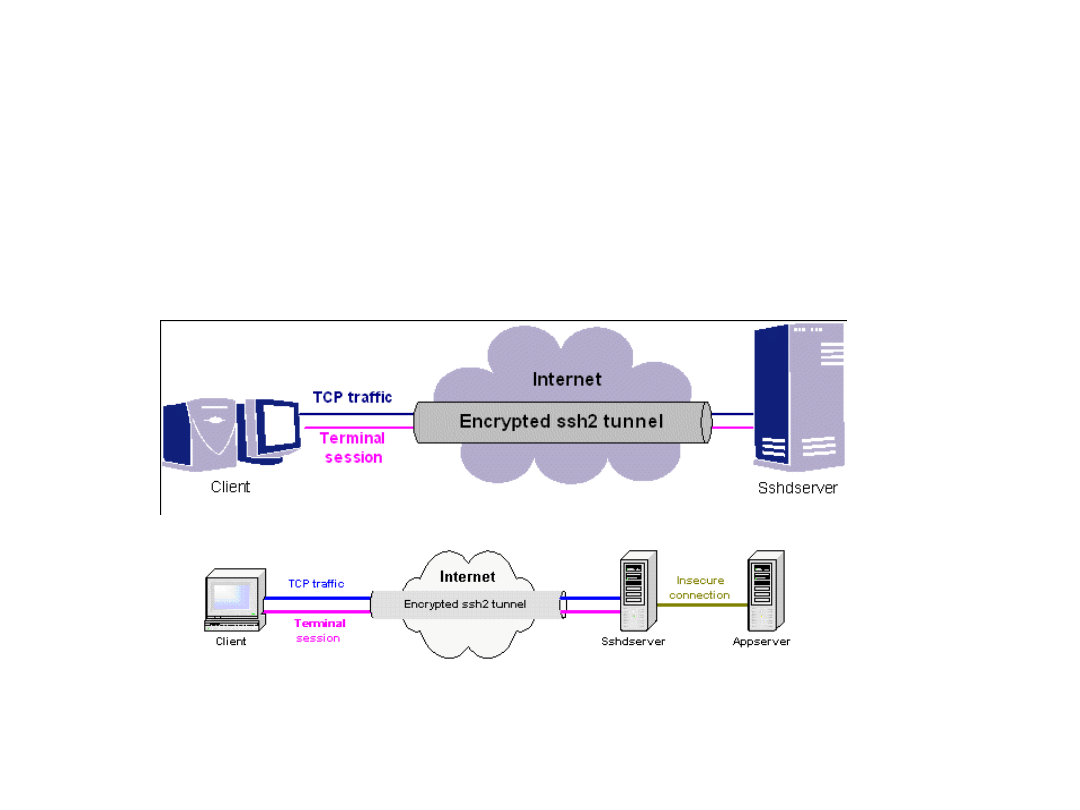

Tunelowanie z SSH

Tunelowanie w oparciu o SSH polega na przesyłaniu

niezabezpieczonych pakietów protokołów TCP przez

bezpieczny protokół SSH. W tunelowaniu SSH wyróżnia się

dwa rodzaje przekierowania portów:

– lokalne (wychodzące) - przekierowujące ruch przychodzący na

port lokalny na odpowiedni port zdalny,

– zdalne (przychodzące) - przekierowujące ruch przychodzący na

port na serwerze na odpowiedni port lokalny.

Tunelowanie w oparciu o SSH może byd wykorzystane do

umożliwienia dostępu do sieci korporacyjnej, do której nie

jest on możliwy w sposób bezpośredni. Posiadając

odpowiednie konto SSH na dostępnym serwerze, możliwe

jest zestawienie tunelu SSH do usługi na własnym

komputerze w korporacji.

• Najczęściej tunelowane protokoły POP3, SMTP,

HTTP, FTP

• Rys www.ssh.com

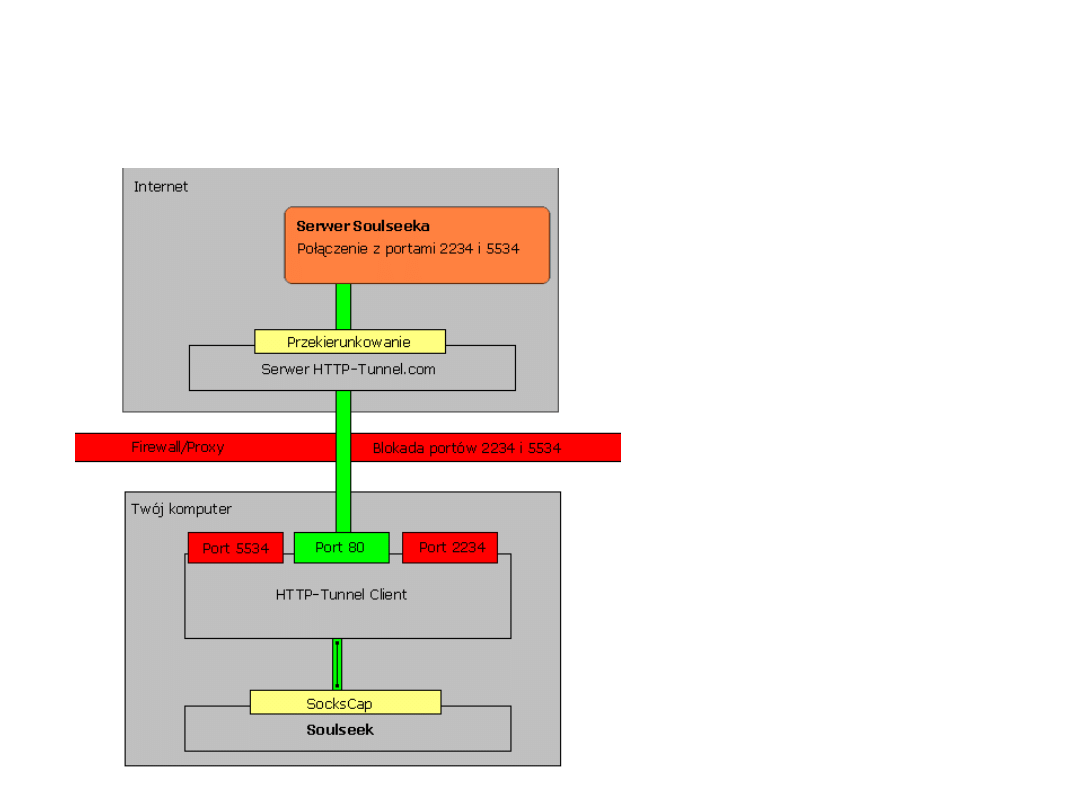

Wykorzystanie tunelowania do omijania

blokowanych portów i usług

• mHaker.pl

• Aplikacje

• http-tunnel

Tunelowanie w Automatyce

Tunelowanie w celach łączenia sieci różnego typu

– różne sieci polowe

Profibus

Ethernet

LON

EIB

CAN

– biurowe,

– korporacyjne

Tunelowanie w celu zabezpieczeo

Tunelowanie w celu połączeo rozproszonych elementów

firmy

Tunelowanie w celu uzyskania możliwości zdalnego nadzoru

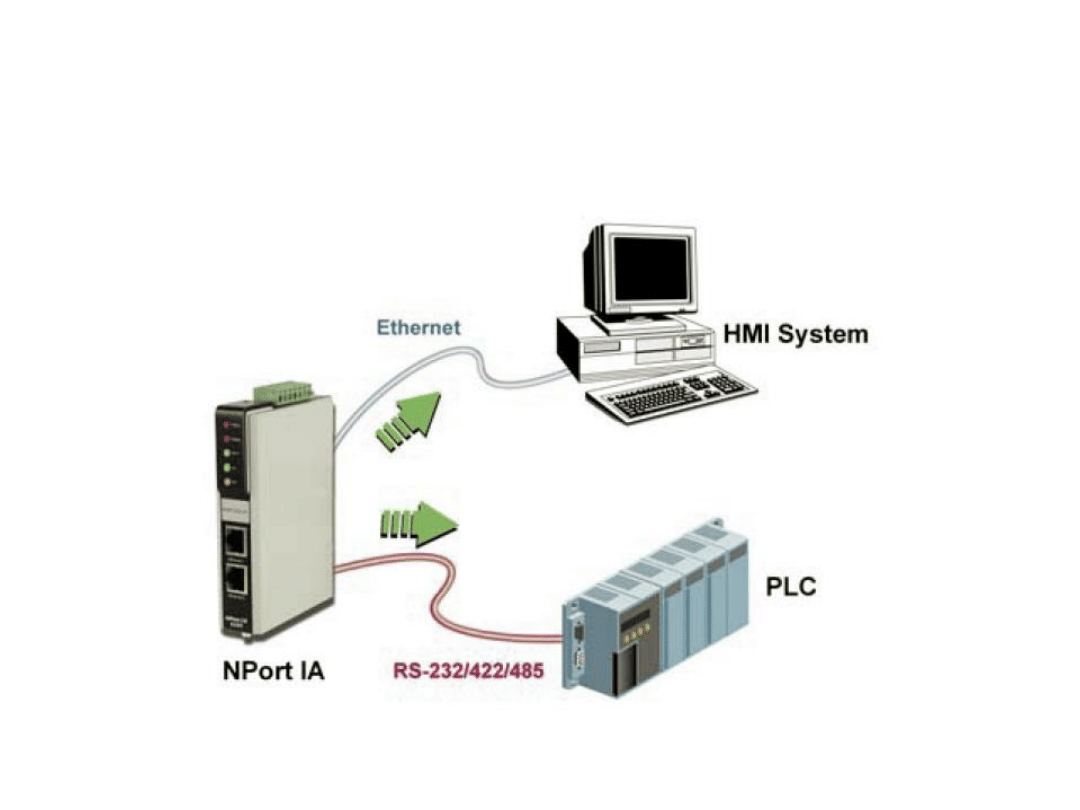

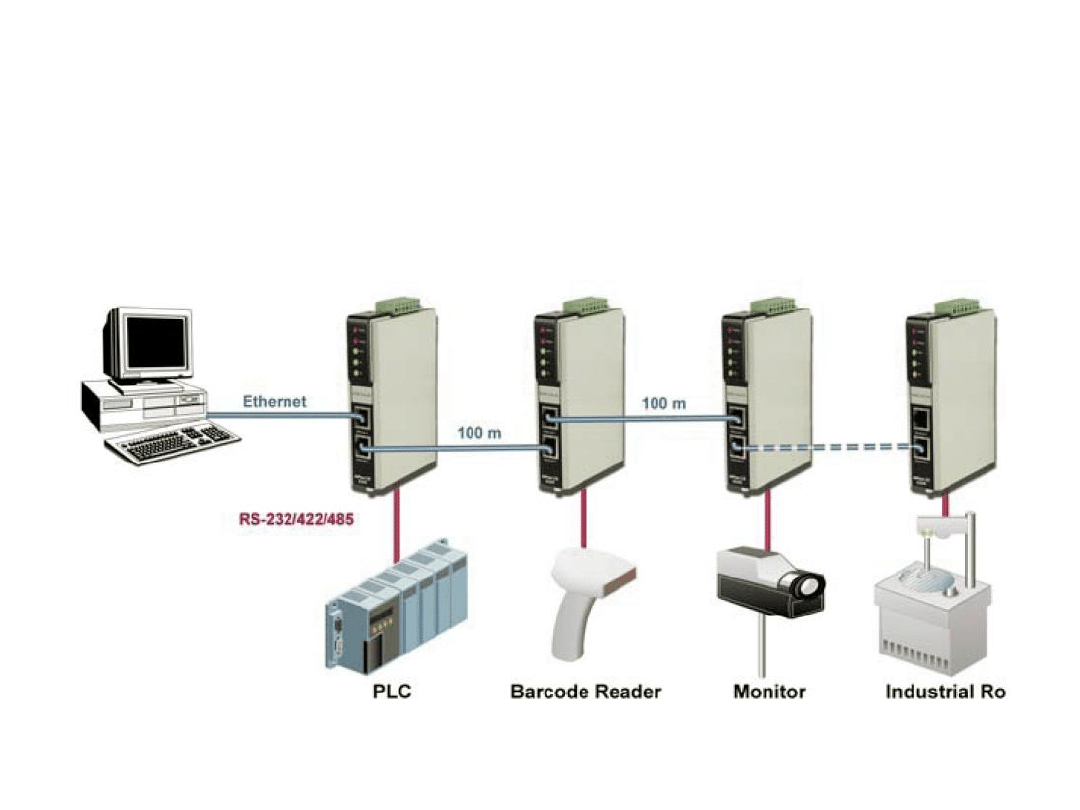

Przykład tunelowania

Przykład tunelowania

Przykład tunelowania

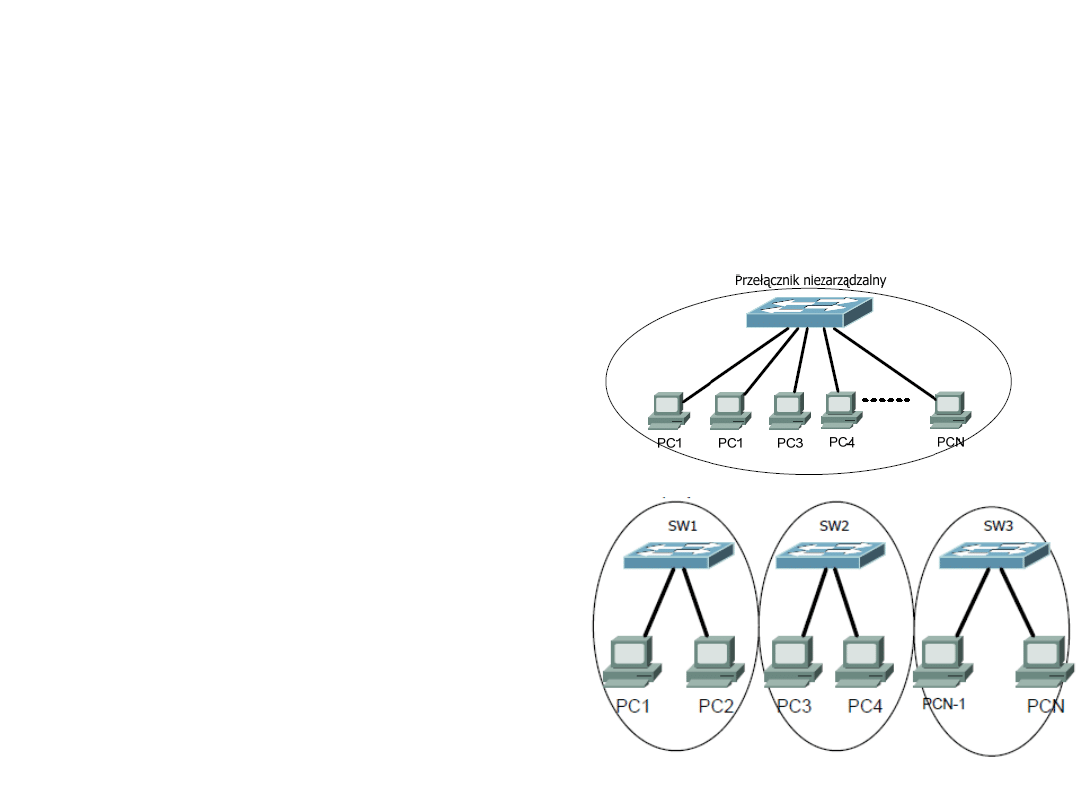

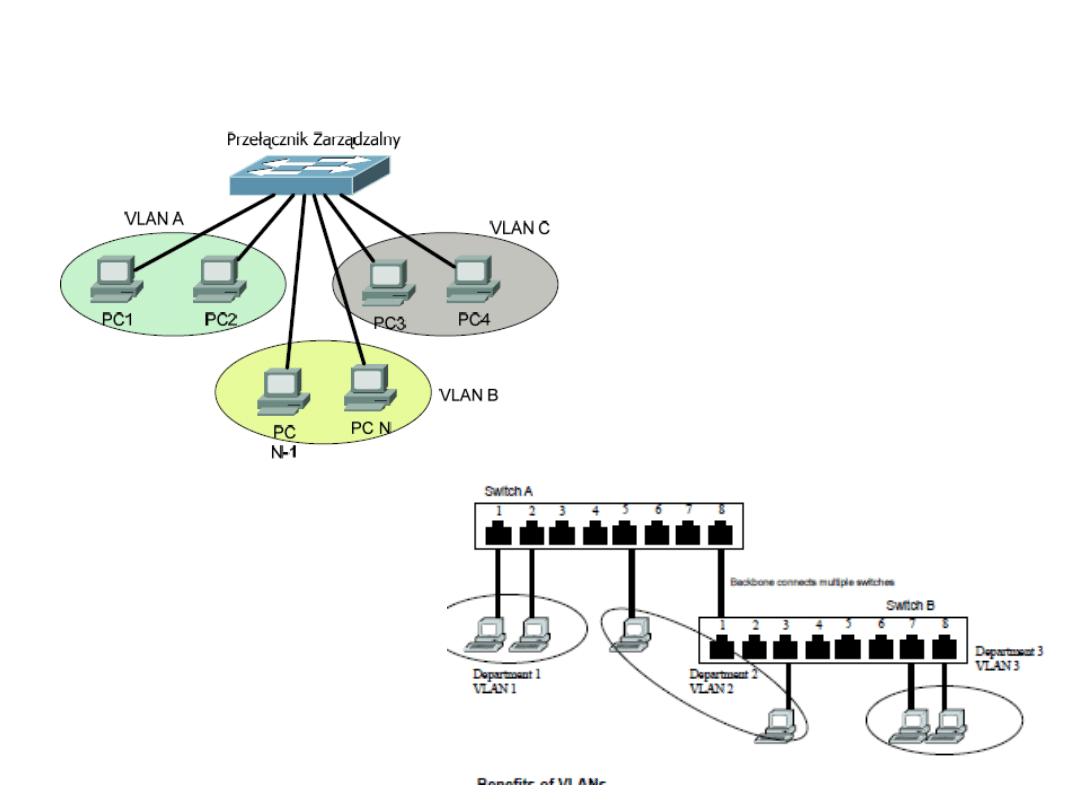

VLAN (ang Virtual LAN)

• VLAN - sied komputerowa wydzielona

logicznie w ramach innej, większej sieci

fizycznej

• VLAN służy głównie do logicznego podziału

sieci fizycznie dołączonych do tego samego

urządzenia (switcha)

Powody budowy VLAN

Logiczna zamiast sprzętowej organizacja (sieci

przemysłowej/korporacyjnej.

Dzielenie sieci na grupy użytkowe:

– Inżynierowie

– Ekonomiści

– Zarządzanie

– Serwis/obsługa IT

Tworzenie hierarchii

Tworzenie typów użytkowników np. streaming, e-

mail, WWW, itd.

VLAN

• Podstawowe założenie Ethernetu – dostęp każdy

z każdym

Gdy potrzebna jest

Separacja wymagałoby

to większej liczby

urządzeo

sieciowych

VLAN

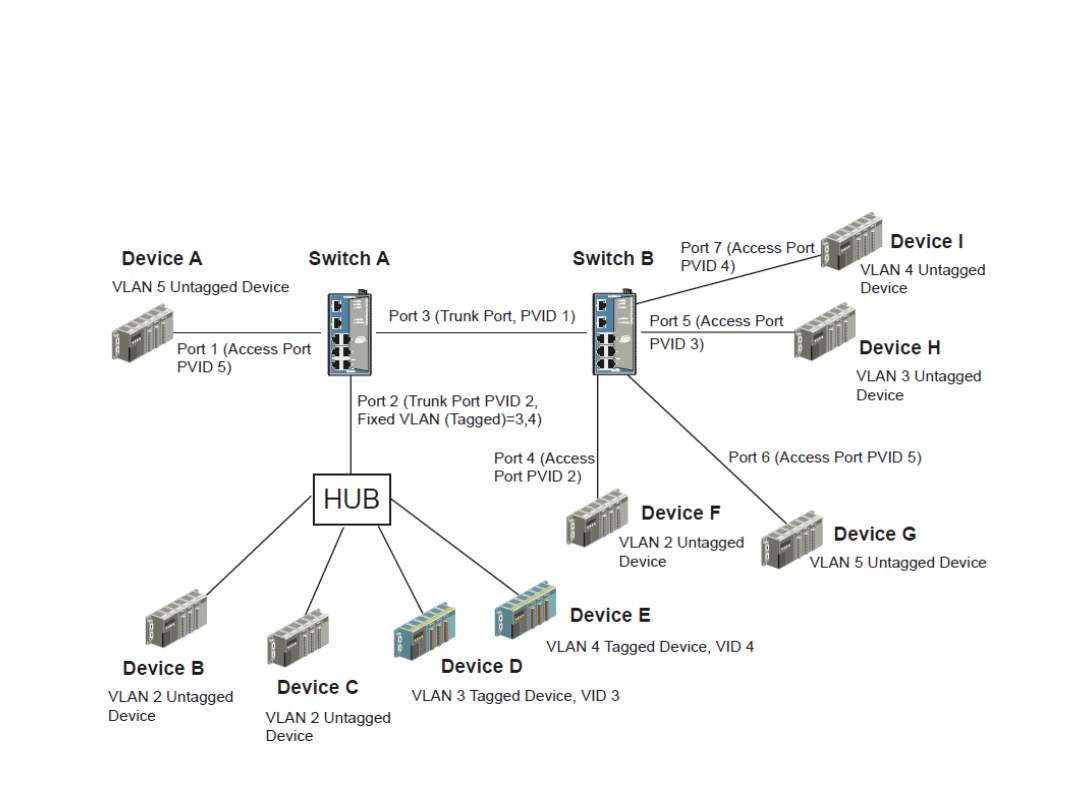

Znakowanie ramek i trunk

Aby do pojedynczej sieci VLAN można było przypisad fizyczne porty

kilku przełączników, konieczne jest przekazywanie między

przełącznikami oprócz ramek,także informację o numerze (ID) Vlanu

aby odległy przełącznik przekazał ją do właściwej sieci wirtualnej.

Tą funkcję spełnia znakowanie lub

tagowanie (tagging)

opisane w

dokumencie IEEE 802.1Q. Dzięki temu mechanizmowi możliwe jest

transmitowanie ramek należących do wielu różnych VLANów

poprzez jedno fizyczne połączenie zwane

trunk

. Ramka znakowana

jest po wejściu do portu przełącznika, przekazywana

jest między przełącznikami, następnie kierowana jest na port/ porty

wyjściowe, gdzie usuwane są znaczniki przed wysłaniem ramki do

hosta. W niektórych przypadkach, karty sieciowe hostów potrafią

znakowad ramki podczas wysyłania do przełącznika, gdzie czynnośd

ta jest omijana.

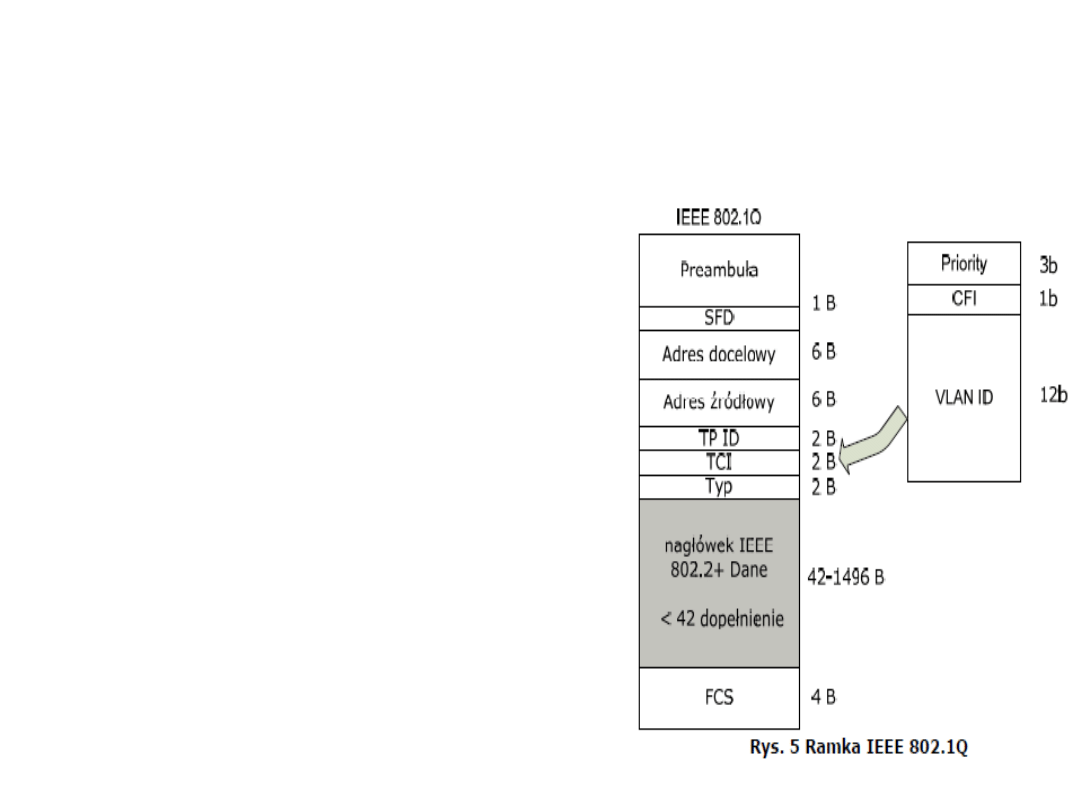

IEEE 802.1Q

Standard IEEE 802.3Q określa metodę

znakowania ramek przynależnych do

odpowiedniego VLAN. Pole TPID (Tag

Protocol Information) jest znacznikiem

protokołu. Jednobitowe pole CFI

(Canonical Format Indicator)

wykorzystane jest dla osiągnięcia

zgodności ethernet – Token Ring.

Urządzenia Ethernet zawsze ustawiają w

ramce wartośd pola CFI =1. Pole TCI (Tag

Control Information) jest informacją

kontrolną znacznika. Pierwsze 3 bity

występują dla utrzymania zgodności z

protokołem 802.1p (QoS) i przenoszą

informację o priorytecie ramki. W polu

VLAN ID przenoszony jest numer sieci

wirtualnej, do której należy dana ramka.

Maksymalna liczba VLANów wynosi 212-2

czyli 4096.

Zalety płynące z VLAN

Prosta programowa konfiguracja ulokowania

urządzeo w sieci, prostota i szybkośd

rekonfiguracji

Podniesienie bezpieczeostwa – komunikowad

się mogą tylko uprawnione podsieci. Np.

operator jest logicznie odseparowany od

pionu zarządzania

Uporządkowanie ruchu sieciowego

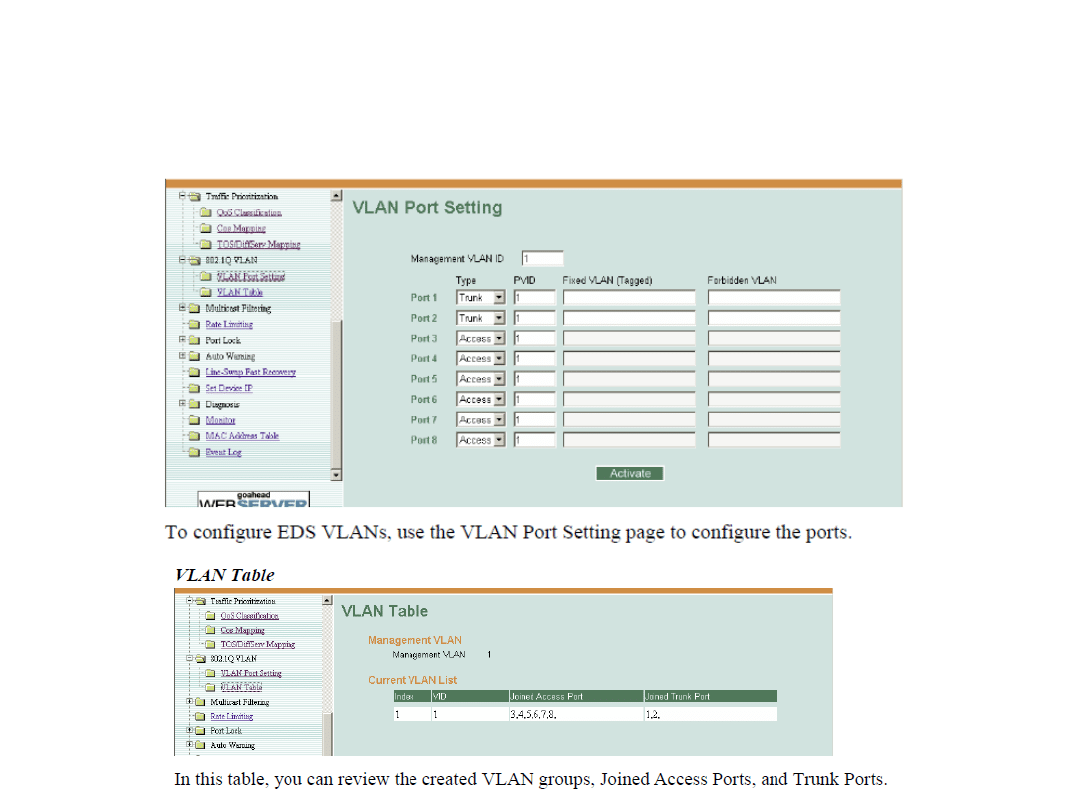

Przykład VLAN z MOXA 508

Przykład VLAN z MOXA 508

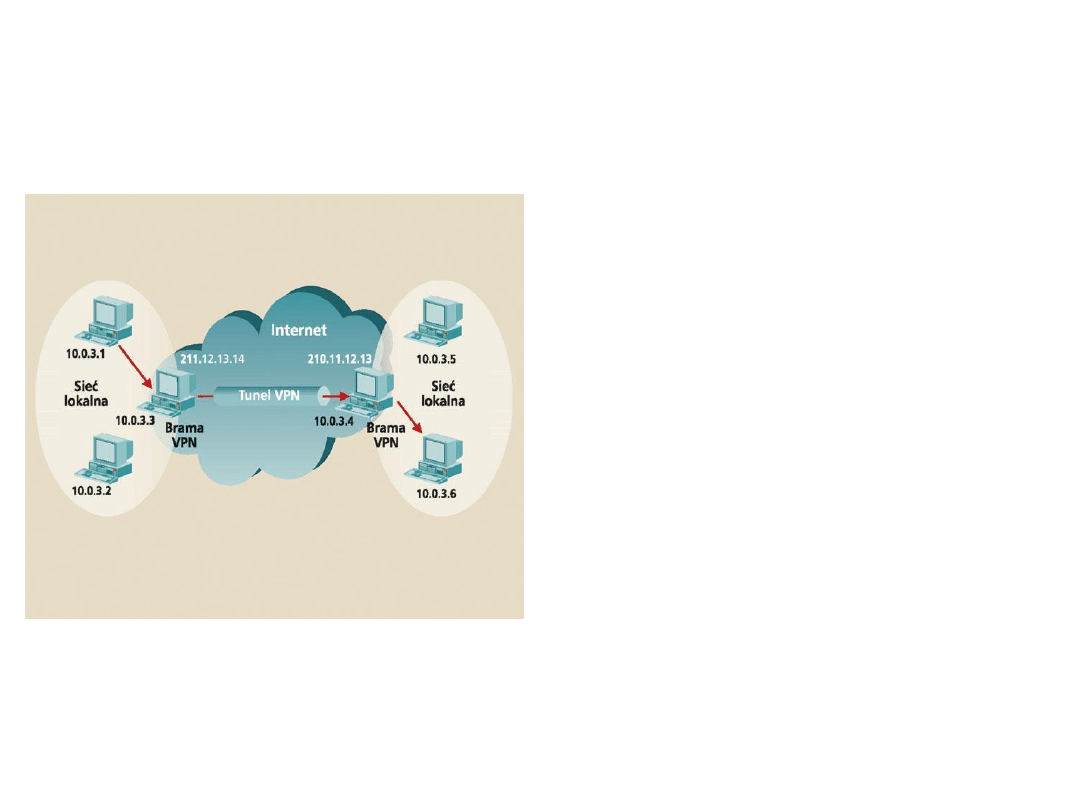

VPN (ang. Virtual Private Network)

VPN (

Virtual Private Network, Wirtualna Sied Prywatna), można opisad jako

, przez który płynie ruch w ramach sieci prywatnej pomiędzy klientami

koocowymi za pośrednictwem publicznej sieci (takiej jak

) w taki sposób,

że węzły tej sieci są przezroczyste dla przesyłanych w ten sposób

. Taki

kanał może opcjonalnie kompresowad lub szyfrowad w celu zapewnienia lepszej

jakości lub większego poziomu bezpieczeostwa przesyłanych danych.

Określenie "Wirtualna" oznacza, że sied ta istnieje jedynie jako struktura logiczna

działająca w rzeczywistości w ramach sieci publicznej, w odróżnieniu od sieci

prywatnej, która powstaje na bazie specjalnie dzierżawionych w tym celu łącz.

Pomimo takiego mechanizmu działania stacje koocowe mogą korzystad z VPN

dokładnie tak jak gdyby istniało pomiędzy nimi fizyczne łącze prywatne.

Rozwiązania oparte na VPN powinny byd stosowane np. w

firm, których

dosyd często pracują ze swoich domów na

niezabezpieczonych łączach. Wirtualne Sieci Prywatne charakteryzują się dośd dużą

efektywnością, nawet na słabych łączach (dzięki kompresji danych) oraz wysokim

poziomem bezpieczeostwa (ze względu na szyfrowanie).

VPN

VPN ma trzy rodzaje zastosowao:

sieci dostępowe - łączą zdalnych użytkowników:

czyli pracowników mobilnych, konsultantów,

sprzedawców, lokalne filie, z siedzibą firmy;

intranet - łączy odległe oddziały tej samej firmy;

ekstranet - zapewnia ograniczony dostęp do sieci

firmowej zaufanym partnerom biznesowym.

Wirtualna sied prywatna

VPN korzysta z publicznej

infrastruktury

telekomunikacyjnej, która

dzięki stosowaniu

protokołów tunelowania,

szyfrowania i procedur

bezpieczeostwa zachowuje

poufnośd danych.

Rys. PC World

Najczęściej spotykane protokoły VPN

Bezpieczne sieci VPN można tworzyć za

pomocą jednego z trzech protokołów: L2TP

(Layer 2 Tunneling Protocol), IPSecurity

lub SSL/TLS (Secure Sockets

Layer/Transport Layer Security).

Dominującym obecnie protokołem jest

IPSec, ale coraz większą popularnością

cieszy się SSL/TLS.

Open VPN darmowa aplikacja do

budowy VPN

OpenVPN

OpenVPN to jedno z najpopularniejszych rozwiązań SSL VPN. Służy do budowy

sieci VPN opartych na protokole SSL/TLS. Jest łatwy w obsłudze i ma

rozbudowane możliwości konfiguracyjne. Są wersje do kilku systemów

operacyjnych, m.in. do: Linuksa, Windows, OpenBSD, FreeBSD, NetBSD, Solarisa.

Wersja 2, potrafi obsługiwać wielu klientów w tym samym porcie. Klient różni

się od serwera odmiennym plikiem konfiguracyjnym. Załączona pomoc opisuje,

w jaki sposób wygenerować pary certyfikatów za pomocą programu OpenSSL -

najpierw trzeba zainstalować pakiet OpenSSL oraz bibliotekę LZO,

przeprowadzającą kompresję.

Konfiguracja OpenVPN jest bardzo prosta nawet dla niedoświadczonego

użytkownika systemów VPN i oprócz instalacji niezbędnych pakietów, wymaga

ustawienia kilku parametrów w pliku konfiguracyjnym .ovpn.

VPN

Wdrażając bezpieczne sieci VPN, należy mieć na uwadze, że:

•

przesył między użytkownikami powinien być szyfrowany i

uwierzytelniany;

•

część protokołów wykorzystywanych w VPN przeprowadza

uwierzytelnienie, ale nie szyfrowanie;

•

klucze kryptograficzne należy zmieniać w miarę możliwości jak

najczęściej i przechowywać bezpiecznie;

•

poziom i mechanizmy bezpieczeństwa powinny być zgodne po dwóch

stronach ustanawianego tunelu;

•

nikt poza administratorem sieci nie może mieć dostępu do parametrów

bezpieczeństwa.

Różnica pomiędzy VLAN i VPN

• Obie sieci mają nazwę sieci virtualnych

• Ogólnie VLAN pozwala sied (przeważnie

skupioną) dzielid na mniejsze podsieci

(wydzielad logicznie)

• Ogólnie VPNP pozwala łączyd podsieci

(przeważnie rozproszone) w większą podsied

Bibliografia

• MOXA EtherDevice™ Switch EDS-508 Series

User’s Manual

• Sieci VPN. Zdalna praca i bezpieczeostwo

danych, Helion 2008

• VPN za darmo,

, PC World

Wyszukiwarka

Podobne podstrony:

w8 VLAN oraz IP w sieciach LAN

W12 mod

w12

wde w12

bd w12

Handout w12 2011

CISCO how to configure VLAN

Cwiczenie 12 Konfigurowanie i testowanie VPN (PPTP)

206id(787

ASD w12

anl1 w12 lato2009

W12-SZ-W12 - Chemioterapia zakażeń grzybiczych i wirusowych (Bonns), Naika, stomatologia, Farmakolog

bal w12

787 W08 CAN

więcej podobnych podstron