Modele

bezpieczeństwa

danych

Modele bezpieczeństwa

GK (OiBD(4) - 2011)

2

Formalny model bezpieczeństwa – model matematyczny

opisujący stan początkowy systemu informatycznego, sposób

przejścia do innego stanu oraz definicję „bezpiecznego” stanu

tego systemu.

Model może obejmować następujące mechanizmy ochrony:

uwierzytelnienie użytkownika,

szyfrowanie danych,

kontrolę dostępu,

kontrolę przepływu danych,

kontrolę możliwości wnioskowania,

audyt.

Najczęściej występującymi modelami bezpieczeństwa danych

są:

kratowy model zarządzania prawami dostępu do danych,

macierzowy model dostępu do danych,

model Bell-La Padula oraz model Biby dostępu do danych,

modele ochrony danych w bazach danych:

•

model Wooda,

•

model Sea View,

modele teoretycznych ograniczeń systemów bezpieczeństwa:

•

model Grahama- Denninga,

•

model Harrisona-Ruzzo-Ullmana (HRU),

•

model „take-grant”.

Modele bezpieczeństwa

GK (OiBD(4) - 2011)

3

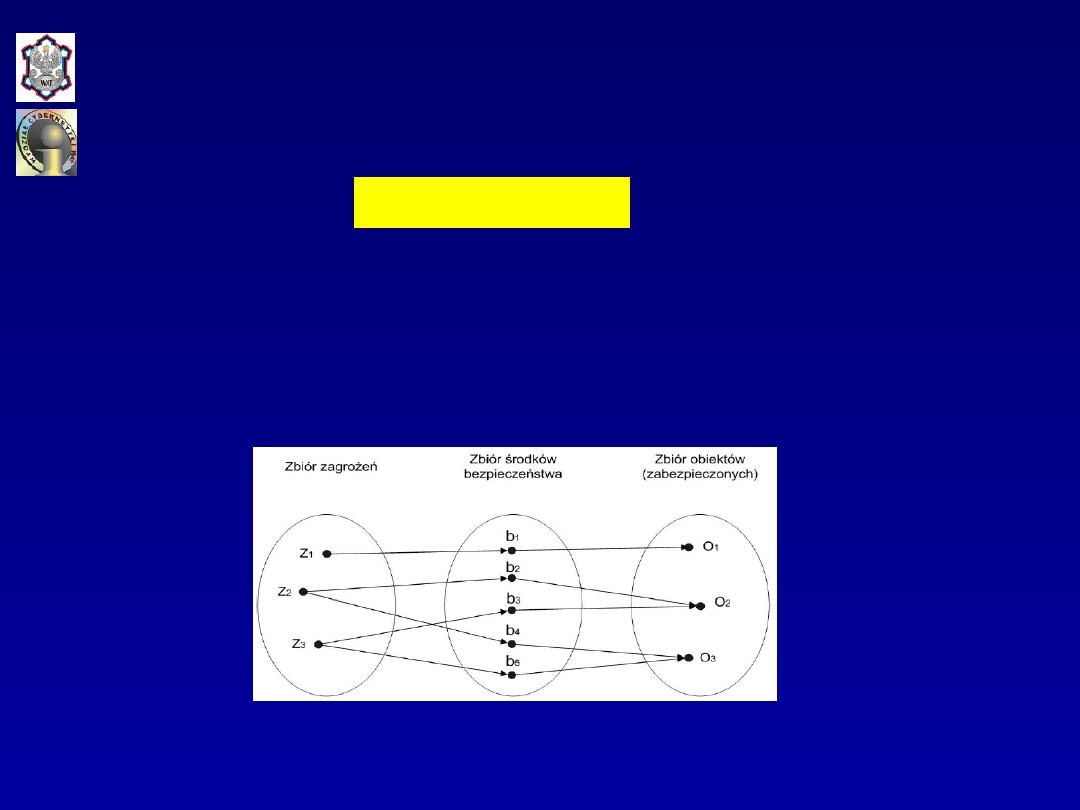

Formalny model bezpieczeństwa jest definiowany

jako następująca piątka uporządkowana:

gdzie:

O

– zbiór obiektów podlegających ochronie,

Z

– zbiór zagrożeń,

B

– zbiór środków bezpieczeństwa,

R

– zbiór ścieżek penetracji,

P

– zbiór chronionych ścieżek penetracji.

(

)

SB

O,Z,B,R,P ,

=

Modele bezpieczeństwa

GK (OiBD(4) - 2011)

4

Kryteria klasyfikacji modeli systemów bezpieczeństwa:

polityka bezpieczeństwa (uznaniowa - DAC, obowiązkowa -

MAC),

typ systemu,

typ kontroli,

stosowane mechanizmy kryptograficzne.

Elementy opisu modeli systemów bezpieczeństwa:

obiekty,

podmioty,

tryby dostępu,

reguły kontroli dostępu,

autoryzacja,

uprawnienia,

aksjomaty.

Kratowy model dostępu do

danych

GK (OiBD(4) - 2011)

5

Kratowy model zarządzania prawami dostępu do

danych

opiera się na matematycznym pojęciu kraty. Krata

jest w istocie częściowo uporządkowanym zbiorem, w którym

dla każdej pary elementów można określić kres górny i dolny

[Szafrański B., Konopacki G.: Ocena efektywności kratowego modelu sterowania dostępem

do danych. Postępy cybernetyki, nr 3 (10), 1987.]

. Kratę definiuje się jako

następującą strukturę algebraiczną:

gdzie:

X

– skończony zbiór elementów,

– relacja częściowego porządku w zbiorze

X

,

,

– operator, odpowiednio, kresu górnego i dolnego par

elementów zbioru

X

.

Rozpatrywany model kratowy jest szczególnym

przypadkiem uogólnionego modelu zarządzania prawami

dostępu do danych zgodnie z zasadami wojskowej polityki

bezpieczeństwa. Każda dana (plik) musi być

przyporządkowana do jakiegoś poziomu tajności oraz muszą

być dla niej określone prawa dostępu, opisane znaną regułą,

że dana jest ujawniana tylko tym osobom, które jej

potrzebują do realizacji swoich zadań. Te prawa dostępu

wynikają z kategorii tajności, określających zakres danych w

ramach pewnej tematyki.

(

)

X, , ,

,

���

GK (OiBD(4) - 2011)

6

Uogólniony model zarządzania prawami dostępu do

danych

można opisać za pomocą następującej piątki

uporządkowanej

[Szafrański B., Konopacki G.: Ocena efektywności kratowego

modelu sterowania dostępem do danych. Postępy cybernetyki, nr 3 (10), 1987.]

:

gdzie:

P

– skończony zbiór nazw użytkowników ( osób, programów,

procesów, systemów informatycznych),

B

– skończony zbiór nazw jednostek danych (plików,

elementów baz danych),

T

– skończony zbiór nazw operacji na danych,

– relacja zakresu operacji (

TT

),

HF

– skończony zbiór funkcji modelu.

Zakresem operacji

t

i

T

nazywa się zbiór operacji

{t

j

}

2

T

taki, że prawo wykonania operacji

t

i

implikuje prawo

wykonania dowolnej operacji ze zbioru

{t

j

}

.

Zakres operacji

{t

j

}

2

T

operacji

t

m

T

jest mniejszy

(równy) niż zakres operacji

{t

k

}

2

T

operacji

t

n

T

wtedy i

tylko wtedy, gdy

{t

j

} {t

k

}

.

(

)

AM

P,B,T, ,HF ,

=

Y

Kratowy model dostępu do

danych

GK (OiBD(4) - 2011)

7

Dla

t

m

t

n

T

zachodzi

(t

m

t

n

)

wtedy i tylko wtedy,

gdy zakres operacji

t

m

jest

mniejszy (równy) niż zakres

operacji

t

n

.

Proces dostępu do danych

jest następującym

zbiorem żądań dostępu do danych:

gdzie:

(

i

,

i

,

i

)

Z P B T

,

Z

- zbiór żądań dostępu do

danych.

HF

– zbiór funkcji modelu postaci:

HF={H1, H2, H3, HH}

,

H1

– funkcja przydziału operacji dostępu użytkownikom ze

zbioru

P

do obiektów ze zbioru

B

;

(H1: P

B T)

,

H2

– funkcja dostępu, która na podstawie żądania dostępu

do danych tworzy zezwolenie dostępu

H2: Z

A T T

w

taki sposób, że

(

i

,

i

,

i

) = (a

i

, b

i

),

gdzie

a

i

=

i

oraz

b

i

=

H1(

i

,

i

)

,

H3

–

H3: A

{

0,1}

w taki sposób, że:

(

)

(

)

(

)

{

}

1

1

1

i

i

i

I

I

I

, ,

,...,

, ,

,...,

, ,

,

a b g

a b g

a b g

P =

(

)

(

)

1

0

i

i

i

i

, jeżeli a ,b

,

H3 a ,b

w przypadku przeciwnym.

�

�Y

=�

�

Kratowy model dostępu do

danych

GK (OiBD(4) - 2011)

8

HH

– funkcja badania legalności procesu

;

HH:

{

0,1}

w

taki sposób, że:

Mechanizm zarządzania dostępem do danych oparty na

modelu

AM

funkcjonuje poprawnie, jeżeli zapewnia, że

wykona się tylko ten proces dostępu do danych

, dla

którego zachodzi

HH(

) = 1

.

Kratowym modelem zarządzania prawami dostępu do

danych nazywa się następującą czwórkę uporządkowaną:

gdzie:

P

,

B

,

HF

– jak w modelu

AM

,

AL

– krata zakresu operacji, która jest czwórką

uporządkowaną postaci:

gdzie oznaczenia jak w modelu

AM

. Ponadto wprowadza się

(jeżeli nie istnieją) do zbioru

T

uniwersalne

ograniczenie górne

t

max

i dolne

t

min

.

( )

(

)

(

)

i

i

i

i I

HH P =

H3 H2

, ,

.

a b g

�

�

(

)

LAM

P,B,AL,HF ,

=

(

)

AL

T, , ,

,

=

Y ��

Kratowy model dostępu do

danych

GK (OiBD(4) - 2011)

9

Macierzowy model dostępu do danych

może być

stosowanych do systemów operacyjnych (

Lampson, 1971)

i

baz danych (modele

ogólne Harrison, Ruzzo, Ullman, 1976.)

.

Omawiany model opiera się na tzw.

stanie ochrony

,

definiowanym jako następująca trójka uporządkowana:

gdzie:

P

– zbiór nazw podmiotów – użytkowników (osoby, programy,

procesy,

systemy informatyczne),

O

– zbiór nazw obiektów - jednostek danych dane, pliki,

elementy baz

danych, bazy danych oraz elementy zbioru

P

),

A

– macierz uprawnień podmiotów w stosunku do obiektów.

Występujące w modelu uprawnienia tworzą skończony zbiór

uprawnień

U

, obejmujący, między innymi:

R

– uprawnienie do odczytu,

W

– uprawnienie do zmiany zawartości,

Ap

– uprawnienie do dopisywania zawartości,

E

– uprawnienie do wykonywania programu,

N

– uprawnienie do zarządzania uprawnieniami do obiektu,

C

– uprawnienie do zarządzania uprawnieniami podmiotów

(użytkowników).

Macierzowy model dostępu do

danych

(

)

Q

P,O,A ,

=

GK (OiBD(4) - 2011)

10

Posiadanie przez podmiot uprawnienia typu

N

w

stosunku do obiektu

o

O

oznacza, że może on zarządzać

uprawnieniami innych podmiotów

tylko do tego obiektu

, a

więc innym podmiotom może nadawać uprawnienia do tego

obiektu, może również uprawnienia cofać.

Posiadanie przez podmiot uprawnienia typu

C

w

stosunku do innego podmiotu

p

P

oznacza, że może on

zarządzać uprawnieniami

tylko tego podmiotu

, a więc może

mu nadawać uprawnienia do wszystkich, bądź niektórych

obiektów, może również uprawnienia cofać.

W praktyce problem zarządzania uprawnieniami jest

możliwy do rozwiązania również i w inny sposób, np. poprzez

zastąpienie uprawnień typu

N

i

C

tzw. znacznikami:

kopiowania (*) i przekazywania (+) (Denning (1992)).

Znacznik kopiowania (*)

związany z dowolnym uprawnieniem

określonego podmiotu w stosunku do określonego obiektu

oznacza, że może on to uprawnienie do tego obiektu nadać

innemu podmiotowi. Takie postępowanie nie powoduje

utraty przekazanego uprawnienia przez jego pierwotnego

właściciela, ale zwiększa zbiór podmiotów dysponujących

takim samym uprawnieniem do tego samego obiektu.

Znacznik przekazywania (+)

związany z dowolnym

uprawnieniem określonego podmiotu w stosunku do

określonego obiektu oznacza, że może on to uprawnienie do

tego obiektu przekazać innemu podmiotowi, łącznie ze

znacznikiem (+).

Macierzowy model dostępu do

danych

GK (OiBD(4) - 2011)

11

Takie postępowanie powoduje utratę przekazanego

uprawnienia przez jego pierwotnego właściciela na rzecz

właściciela nowego, co zmienia zbiór podmiotów

dysponujących takim samym uprawnieniem do tego samego

obiektu, ale go nie zwiększa.

Modelowy zbiór uprawnień dostępu do bazy danych

może być w zależności od potrzeb modyfikowany poprzez

dołączanie warunków, których spełnienie umożliwia dopiero

dysponowanie uprawnieniem. Mogą to być warunki

nakładane na wartości danych, czas dostępu, kontekst

danych, częstość dostępu tego samego podmiotu itp. Zbiór

uprawnień poszerzony o zbiór warunków zwykle nosi nazwę

zbioru reguł decyzyjnych

. Przykłady reguł decyzyjnych:

podmiot mający uprawnienie czytania danej może z niego

skorzystać, jeżeli wartość danej nie przekracza ustalonej

wartości progowej,

podmiot mający uprawnienie czytania danej może z niego

skorzystać, jeżeli wartość danej czytanej i wartość innej

danej z nią związanej pozostają względem siebie w

określonej relacji,

podmiot mający uprawnienie czytania danej może z niego

korzystać tylko w czasie służbowym.

Macierzowy model dostępu do

danych

GK (OiBD(4) - 2011)

12

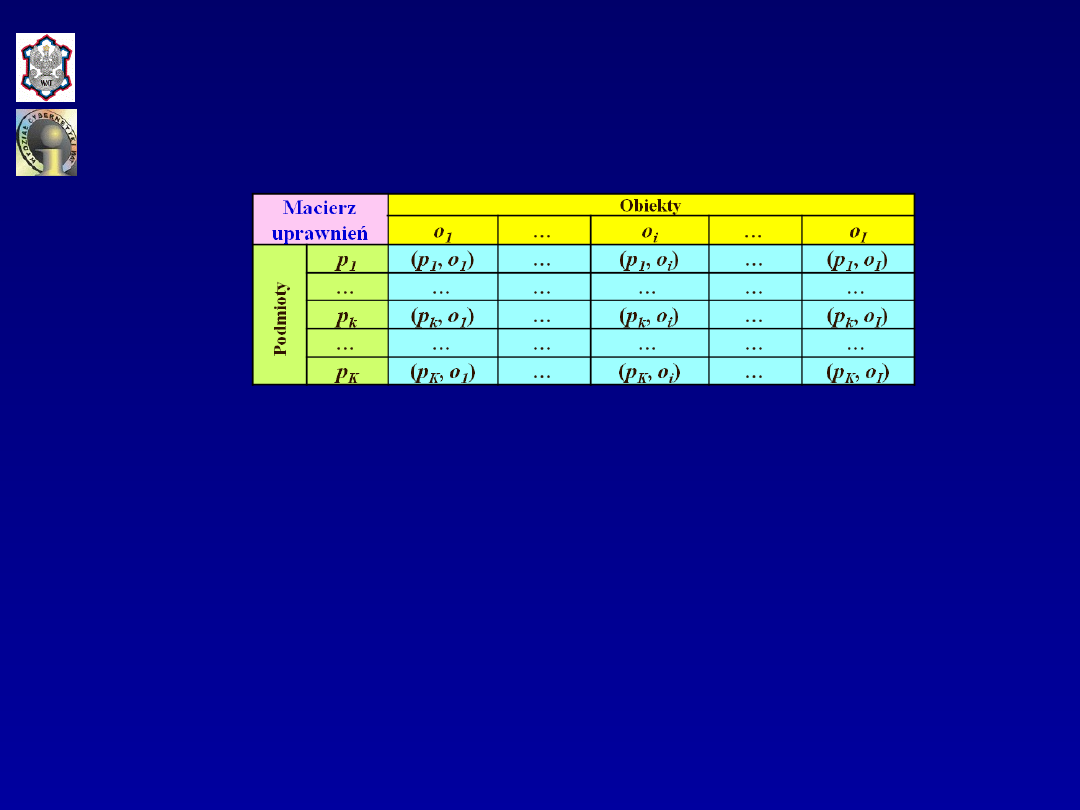

Centralnym elementem modelu macierzowego jest

macierz uprawnień

. Ma ona następującą strukturę:

przy czym

(p

k

, o

i

)

oznacza zbiór uprawnień podmiotu

p

k

do

obiektu

o

i

.

Zarządzanie w rozpatrywanym modelu jest

realizowane za pomocą następujących elementarnych

operacji ochrony:

dodanie uprawnienia,

odebranie uprawnienia,

utworzenie nowego podmiotu,

usunięcie podmiotu,

utworzenie nowego obiektu,

usunięcie obiektu.

Przykład: (administrator, dane_pesronalne_pracownika)

-={

R

,

W

,

E

,

N

}.

Macierzowy model dostępu do

danych

GK (OiBD(4) - 2011)

13

Wykonanie każdej z wymienionych operacji powoduje zmianę

stanu ochrony

Q

na stan

Q`

, (

Q =(P, O, A)

Q`(P`, O`, A`)

).

Wyniki wykonania poszczególnych operacji:

dodanie uprawnienia

u

do zbioru uprawnień

(p

k

, o

i

)

:

•P`

=

P

,

•O`

=

O

,

•(p

k

, o

i

)`

=

(p

k

, o

i

)

{

u

}

,

•

(l{1,2,…,K}\{k}) (j{1,2,…,I}\{i}) (

(p

l

, o

i

)`

=

(p

l

, o

j

)

),

odjęcie (odebranie) uprawnienia

u

ze zbioru uprawnień

(p

k

,

o

i

)

:

•P`

=

P

,

•O`

=

O

,

•(p

k

, o

i

)`

=

(p

k

, o

i

)\{

u

}

,

•

(l{1,2,…,K}\{k}) (j{1,2,…,I}\{i}) (

(p

l

, o

i

)`

=

(p

l

, o

j

)

),

utworzenie nowego podmiotu

:

•P`

=

P

{

}

,

•O`

=

O

,

•

(

p

l

,

P

)

(

o

i

O

) (

(p

l

, o

i

)`

=

(p

l

, o

j

)

),

•

(

o

i

O`

) (

(

, o

i

)`

=

),

Macierzowy model dostępu do

danych

GK (OiBD(4) - 2011)

14

usunięcie podmiotu

:

• P`

=

P\{

}

,

• O`

=

O

,

•

(

p

l

,

P`

)

(

o

i

O`

) (

(p

l

, o

i

)`

=

(p

l

, o

j

)

),

utworzenie nowego obiektu

:

• P`

=

P

,

• O`

=

O

{

}

,

•

(

p

l

,

P

)

(

o

i

O

) (

(p

l

, o

i

)`

=

(p

l

, o

j

)

),

•

(

p

l

,

P`

) (

(p

l

,

)`

=

),

usunięcie obiektu

:

• P`

=

P

,

• O`

=

O\{

}

,

•

(

p

l

,

P`

)

(

o

i

O`

) (

(p

l

, o

i

)`

=

(p

l

, o

j

)

).

Opisane operacje elementarne umożliwiają definiowanie

różnych złożonych operacji ochrony, zmieniających stan

ochrony. Przy tworzeniu takich operacji należy liczyć się z

możliwością tzw.

przeciekania uprawnień

. Przeciekanie

uprawnienia ma miejsce wtedy, gdy w wyniku wykonania

złożonej operacji ochrony określone uprawnienie zostaje

włączone do zbioru uprawnień niewłaściwego podmiotu.

Macierzowy model dostępu do

danych

GK (OiBD(4) - 2011)

15

Model Bella–LaPaduli

jest zorientowany na ochronę

dostępu do systemów operacyjnych z kontrolą obowiązkową.

Model ten jest rozszerzeniem modelu macierzowego i

obejmuje ochronę plików, obszarów pamięci oraz

programów. Każdy z tych obiektów ma przypisany mu

poziom bezpieczeństwa, proporcjonalny do wrażliwości

(ceny, znaczenia) zawartych w nim danych. Każdy poziom

bezpieczeństwa jest definiowany jako para uporządkowana:

gdzie:

k

– klasa bezpieczeństwa; zbiór klas bezpieczeństwa jest

czteroelementowym zbiorem uporządkowanym

{J

(jawne),

F

(poufne),

T

(tajne),

S

(ściśle tajne)

}

, w którym

J<F<T<S

,

C

– zbiór kategorii bezpieczeństwa, który jest podzbiorem

nieuporządkowanego zbioru elementów,

charakterystycznych dla środowiska i obszaru zastosowań

systemu (np. zarząd, kierownik działu, ekspert).

Zbiór poziomów bezpieczeństwa tworzy

kratę

, co oznacza, że

poziom bezpieczeństwa

L

i

(k

i

,C

i

)

dominuje nad poziomem

L

j

(k

j

,C

j

)

(

L

i

L

j

) wtedy i tylko wtedy gdy jednocześnie

zachodzą:

k

i

k

j

oraz

C

j

C

i

. Jeżeli nie zachodzi żadna

relacja

L

i

L

j

oraz

L

i

L

j

, to oznacza, że poziomy

bezpieczeństwa

L

i

i

L

j

są

nieporównywalne

.

Model Bella–LaPaduli

(

)

L

k,C ,

=

GK (OiBD(4) - 2011)

16

Każdy

użytkownik

w systemie ma określony

poziom

autoryzacji

, tj. najwyższy osiągalny dla danego podmiotu

poziom bezpieczeństwa, umożliwiający mu rejestrowanie się

w systemie na dowolnym

poziomie bezpieczeństwa

nie

wyższym jednak niż jego poziom autoryzacji. Procesy

uruchamiane przez użytkownika otrzymują poziom

bezpieczeństwa równy jego poziomowi autoryzacji.

W rozpatrywanym modelu uwzględnia się uprawnienia do

obiektów, podobne do uprawnień, które występowały w

modelu macierzowym, tj.:

R

– uprawnienie do odczytu,

W

– uprawnienie do zmiany zawartości (implikuje

uprawnienie do czytania),

Ap

– uprawnienie do dopisywania zawartości bez możliwości

ich oglądu,

E

– uprawnienie do wykonywania programu.

Problem zarządzania uprawnieniami do obiektów jest

rozwiązywany poprzez przypisywanie uprawnienia

N

zarządzania obiektami. Właściciel (twórca) obiektu ma

uprawnienia do przekazywania i cofania dowolnego

uprawnienia do tego obiektu innym użytkownikom, z

wyjątkiem uprawnienia

N

.

Niech – jak w modelu macierzowym –

O

– zbiór

obiektów,

P

– zbiór podmiotów,

T

– zbiór uprawnień oraz

L

–

zbiór poziomów bezpieczeństwa.

Model Bella–LaPaduli

GK (OiBD(4) - 2011)

17

Stanem bezpieczeństwa systemu

nazywa się czwórkę

uporządkowaną:

gdzie:

D

– zbiór aktualnych uprawnień podmiotów do obiektów (

D =

{(p,o,t): p

P, o

O, t

T}

, przy czym

(p,o,t)

oznacza aktualne

uprawnienia

t

do obiektu

o

posiadane przez podmiot

p

),

A

– macierz uprawnień, które może mieć każdy podmiot do

poszczególnych obiektów (jak w modelu macierzowym),

g

– funkcja poziomu bezpieczeństwa obiektu lub poziomu

bezpieczeństwa podmiotu,

H

– bieżąca hierarchia obiektów, którą stanowi drzewo

obiektów (jego wierzchołki) przy czym poziom bezpieczeństwa

każdego obiektu nie może być niższy niż poziom bezpieczeństwa

jego rodzica.

Funkcja

g: O

P

L

przypisuje:

każdemu

obiektowi

tylko jeden poziom bezpieczeństwa

g

o

L

w

chwili jego tworzenia,

każdemu

podmiotowi

dwa poziomy bezpieczeństwa: poziom

autoryzacji

g

a

(p)

L

i bieżący poziom bezpieczeństwa

g

b

(p)

L

,

który może być zmieniany stosownie do potrzeb i sytuacji, ale

nie może on być wyższy niż poziom autoryzacji (

g

a

(p)

g

b

(p)

).

Model Bella–LaPaduli

(

)

Q

D,A,g,H ,

=

GK (OiBD(4) - 2011)

18

Stan bezpieczeństwa systemu

Q=(D,A,g,H)

może

zostać zmieniony na

Q`=(D`,A`,g`,H`)

po wykonaniu jednej z

następujących operacji:

inicjuj(p,o,t)

– inicjowanie dostępu podmiotu

p

do obiektu

o

w żądanym trybie dostępu

t

,

•D`

=

D

(p,o,t),

•A`

=

A

,

•g`

=

g

,

•H`

=

H

,

cofnij(p,o,t)

– cofnięcie zainicjowanego dostępu podmiotu

p

do obiektu

o

w żądanym trybie dostępu

t

,

•D`

=

D\(p,o,t),

•A`

=

A

,

•g`

=

g

,

•H`

=

H

,

przekaż_t(p,p`,o,t)

– przekazanie przez podmiot

p

podmiotowi

p`

uprawnienia dostępu do obiektu

o

w trybie

dostępu

t

,

•D`

=

D,

•(p`,o)`

=

(p`,o)

{t}

A`

=

A

(p`,o)`

,

•g`

=

g

,

•H`

=

H

,

Model Bella–LaPaduli

GK (OiBD(4) - 2011)

19

unieważnij_t(p,p`,o,t)

– odebranie przez podmiot

p

od

podmiotu

p`

wcześniej przekazanego mu uprawnienia

dostępu do obiektu

o

w żądanym trybie dostępu

t

,

• (p`,o)`

=

(p`,o)\{t}

,

• D`

=

D\(p`,o,t)

,

• A`

=

A\(p`,o)`

,

• g`

=

g

,

• H`

=

H

,

utwórz_obiekt(o)

– dodanie obiektu nieaktywnego

o

do

hierarchii obiektów,

• D`

=

D,

• A`

=

A

,

• g`

=

g

,

• H`

=

H

{o}

,

usuń_obiekt(o)

– usuwanie obiektu aktywnego

o

do

hierarchii obiektów,

• D`

=

D,

• g`

=

g

,

• H`

=

H

,

• H`

=

H\{o}

,

Model Bella–LaPaduli

GK (OiBD(4) - 2011)

20

zmień_poziom_bezp_podmiotu(p)

– zmiana poziomu

bezpieczeństwa podmiotu

p

,

• L`=L

g`

b

(p)|g`

b

(p)

g

a

(p)

,

• D`

=

D

,

• A`

=

A

,

• g`

=

g

,

• H`

=

H

,

zmień_poziom_bezp_obiektu(p,o)

– zmiana poziomu

bezpieczeństwa obiektu

o

przez podmiot

p

,

• L`=L

g`

o

(o)|g`

o

(o)>g

o

(o)

g`

o

(o)

g

a

(p)

,

• D`

=

D,

• A`

=

A

,

• g`

=

g

,

• H`

=

H

.

W modelu wprowadzono pojęcie

podmiotu zaufanego

, który

gwarantuje utrzymanie bezpieczeństwa poprzez kontrolę i

ewentualne nakładanie ograniczeń na żądania

formułowane przez podmioty nie mające statusu podmiotu

zaufanego.

Model Bella–LaPaduli

GK (OiBD(4) - 2011)

21

Właściwości systemu bezpieczeństwa są opisywane za

pomocą następujących aksjomatów:

1.Aksjomat bezpieczeństwa prostego

. Podmiot może mieć

uprawnienia czytania (

R

) lub pisania (

W

) do obiektu wtedy i

tylko wtedy, gdy poziom autoryzacji podmiotu jest poziomem

bezpieczeństwa równym lub wyższym niż pozom

bezpieczeństwa obiektu.

2.Aksjomat gwiazdki

. Stan

Q=(D,A,g,H)

systemu spełnia

aksjomat

gwiazdki

wtedy i tylko wtedy, gdy dla każdego

podmiotu

p

P '

, gdzie

P’

P

jest zbiorem podmiotów

niebędących zaufanymi i dla każdego obiektu

o

O

są

spełnione następujące warunki:

•t

A(p,o) g

o

(o) ≥ g

b

(p)

-

podmiot nie będący zaufanym

może mieć uprawnienie

t

do obiektu, jeżeli poziom

bezpieczeństwa obiektu jest nie niższy niż aktualny poziom

bezpieczeństwa podmiotu,

•R

A(p,o) g

o

(o) ≤ g

b

(p)

-

podmiot nie będący zaufanym

może mieć uprawnienie

czytania (R)

do obiektu, jeżeli

aktualny poziom bezpieczeństwa podmiotu jest nie niższy niż

poziom bezpieczeństwa obiektu,

•W

A(p,o) g

o

(o) = g

b

(p)

-

podmiot nie będący zaufanym

może mieć uprawnienie

pisania (W)

do obiektu, jeżeli

aktualny poziom bezpieczeństwa podmiotu jest równy

poziomowi bezpieczeństwa obiektu,

Model Bella–LaPaduli

GK (OiBD(4) - 2011)

22

3. Aksjomat stałości

. Żaden podmiot nie może modyfikować

klasyfikacji aktywnego obiektu (model pierwotny). W

modelach współczesnych dopuszcza się możliwość takiej

modyfikacji, której reguły mogą być tworzone odrębnie

dla każdego systemu informatycznego, uwzględniając jego

specyfikę.

4. Aksjomat bezpieczeństwa uznaniowego

. Stan systemu

spełnia aksjomat bezpieczeństwa uznaniowego wtedy i

tylko wtedy, gdy dla każdego podmiotu

p

, każdego obiektu

o

i każdego uprawnienia

t

jest spełniona implikacja

(p,o,t)

D t A(p,o)

.

5. Aksjomat niedostępności obiektu nieaktywnego

. Stan

Q=(D,A,g,H)

systemu spełnia aksjomat niedostępności

obiektu nieaktywnego wtedy i tylko wtedy, gdy dla

każdego podmiotu

p

i każdego obiektu nieaktywnego

o

zachodzi implikacja

(p,o,t)

D t R t W

.

6. Aksjomat niezależności stanu początkowego

. Nowo

aktywowany obiekt ma stan początkowy

Q

0

niezależny od

poprzednich aktywacji tego obiektu.

Model Bella–LaPaduli

GK (OiBD(4) - 2011)

23

Model Biby

jest podobny do modelu Bella-LaPaduli -

stosuje się w nim takie same pojęcia podmiotów i obiektów

oraz ich klasyfikacje. Podmiotom i obiektom przypisuje się

stosowny

poziom integralności

, który:

w przypadku

użytkownika

jest miarą posiadanego przez

niego zaufania w zakresie operacji na danych (taki sam

poziom integralności uzyskują procesy uruchamiane w

imieniu użytkownika),

w przypadku

obiektu

jest miarą zaufania pokładanego w

zawartych w nim danych i koszt ich nieautoryzowanej zmiany

lub przejęcia.

Poziom integralności

(w modelu Bella-LaPaduli –

poziom

bezpieczeństwa) jest definiowany jako para uporządkowana,

w której pierwszy element należy do

zbioru klasyfikacji

K

,

a

drugi - do zbioru kategorii

C

. Klasyfikacja

K

obejmuje

następujące elementy:

R

– krytyczny,

BW

– bardzo ważny,

W

– ważny,

przy czym zachodzi

W<BW<R

.

Zbiór kategorii

C

jest podzbiorem pewnego

niehierarchicznego zbioru jak w modelu Bella-LaPaduli.

Zbiór poziomów integralności tworzy kratę, częściowo

uporządkowaną ze względu na relację

≥

. Relacje zachodzące

między różnymi poziomami integralności - jak w modelu

Bella-LaPaduli.

Model Biby

GK (OiBD(4) - 2011)

24

Model uwzględnia następujące uprawnienia:

R

– uprawnienie do odczytu,

W

– uprawnienie do zapisywania danych,

E

– uprawnienie do wykonywania programu,

I

– uprawnienie do ustanawiania komunikacji między

podmiotami (komunikować się między sobą mogą tylko

podmioty posiadające to uprawnienie).

Niestety model Biby nie rozwiązuje problemu

administrowania uprawnieniami - nie występuje uprawnienie

posiadania obiektu (uprawnienie

N

w modelu Bella-

LaPaduli).

W modelu Biby nie występuje także jedna ustalona

strategia bezpieczeństwa – proponuje się następujące klasy

strategii bezpieczeństwa:

strategie uznaniowe (DAC):

•

hierarchia obiektów,

•

lista kontroli dostępu,

•

strategia pierścieniowa,

strategie obowiązkowe (MAC):

•

strategia dla podmiotów,

•

strategia dla obiektów,

•

strategia audytu,

•

strategia pierścieniowa,

•

strategia rygorystycznej integralności.

Model Biby

GK (OiBD(4) - 2011)

25

W

strategiach uznaniowych

szczególna uwaga

zwrócona jest na kontrolę dostępu do indywidualnych

obiektów.

Hierarchia obiektów

. W tej strategii obiekty są

zorganizowane hierarchicznie, tworząc drzewo, co powoduje,

że uzyskanie dostępu do żądanego obiektu uwarunkowane

jest posiadaniem prawa do czytania (

R

) wszystkich jego

przodków.

Lista obiektów

. Obiekty mają przypisaną indywidualnie listę

kontroli dostępu, wskazującą podmioty, które mogą mieć

dostęp do obiektu oraz uprawnienia tych podmiotów. Lista

kontroli dostępu do obiektu może być modyfikowana przez

podmiot mający uprawnienie

W

do obiektu zawierającego tę

listę.

Strategia pierścieniowa

. Podmioty mają przypisane

indywidualnie atrybuty uprzywilejowania w postaci

numerowanych pierścieni według zasady: im niższy numer

pierścienia tym większe uprzywilejowanie. W strategii

pierścieniowej obowiązują następujące aksjomaty:

podmiot może mieć uprawnienia

R

oraz

W

do obiektów tylko

w dozwolonym zakresie numerów pierścieni,

podmiot może mieć uprawnienie

I

do podmiotów o

wyższym

uprzywilejowaniu

tylko w

dozwolonym przedziale numerów

pierścieni

oraz jednocześnie może mieć to uprawnienie do

każdego podmiotu o przywileju niższym lub równym

.

Model Biby

GK (OiBD(4) - 2011)

26

Strategie obowiązkowe

bazują na poziomach

bezpieczeństwa

przypisanych do podmiotów, które determinują zasady

dostępu do obiektów.

Strategia dla podmiotów

. W strategii obowiązują następujące

aksjomaty:

podmiot może mieć uprawnienia

R

do dowolnego obiektu, a po

wykonaniu tej operacji poziom integralności podmiotu jest

zmieniany na równy najmniejszemu ograniczeniu górnemu

poziomów bezpieczeństwa podmiotu i obiektu przed dostępem,

podmiot może mieć uprawnienia

W

do obiektu wtedy i tylko

wtedy, gdy poziom integralności podmiotu nie jest niższy niż

poziom integralności obiektu,

podmiot

p

i

może mieć uprawnienie

I

do podmiotu

p

j

wtedy i

tylko wtedy, gdy poziom integralności podmiotu

p

i

nie jest niższy

niż poziom integralności podmiotu

p

j

.

Cechy strategii:

możliwa zmiana poziomu bezpieczeństwa podmiotu po

wykonaniu operacji

R

na obiektach o niższym lub

nieporównywalnym poziomie bezpieczeństwa,

dostęp do systemu może zależeć od kolejności przedkładanych

żądań dostępu,

zbiór obiektów modyfikowanych przez dany podmiot zmienia się

wskutek wykonania operacji przez podmiot na obiekcie o

niższym lub nieporównywalnym poziomie bezpieczeństwa,

podmiot może mieć zabronione wykonanie żądania

W

lub

I

, gdy

pojawią się one po wykonaniu operacji

R

, obniżającej poziom

integralności podmiotu.

Model Biby

GK (OiBD(4) - 2011)

27

Strategia dla obiektów

. W tej strategii podmiot może mieć

uprawnienia

W

do obiektu na dowolnym poziomie

integralności, ale po wykonaniu każdej takiej operacji

poziom integralności obiektu jest zmieniany i staje się równy

największemu ograniczeniu dolnemu poziomów integralności

podmiotu i obiektu przed wykonaniem operacji.

Cechy strategii:

pozwala na zmianę poziomów bezpieczeństwa obiektów, na

których wykonano operację

W

,

dopuszcza niewłaściwe modyfikacje, gdy poziom integralności

niewłaściwie modyfikowanych obiektów jest obniżany, w

rezultacie czego może dojść do zastąpienia danych o wysokiej

integralności danymi o niskiej integralności i uniemożliwieniem

odzyskania danych wysokiego poziomu, które uległy zmianie.

Strategia audytu

jest odmianą strategii dla obiektów, w

której poziomy integralności są ustalone. Mówi ona, że

podmiot może mieć uprawnienia

W

do obiektu na dowolnym

poziomie integralności. Jeżeli podmiot modyfikuje obiekt na

poziomie integralności wyższym lub nieporównywalnym, to

narusza bezpieczeństwo i takie sytuacje są odnotowane w

stosownym dzienniku.

Nie można zapobiec niewłaściwym modyfikacjom

danych, lecz wykonuje sie je w sposób kontrolowany, a

rzeczywisty poziom integralności można wyznaczyć

przeglądając dziennik. Istnieje możliwość dopuszczenia do

niewłaściwych modyfikacji.

Model Biby

GK (OiBD(4) - 2011)

28

Strategia pierścieniowa

. W strategii pierścieniowej poziomy

integralności podmiotów i obiektów nie podlegają zmianom.

Strategia jest oparta na następujących aksjomatach:

podmiot może mieć uprawnienie

R

do obiektów o dowolnym

poziomie integralności,

podmiot może mieć uprawnienia

W

do obiektu, gdy poziom

integralności podmiotu jest nie niższy niż poziomu integralności

obiektu,

podmiot

p

i

może mieć uprawnienie

I

do podmiotu

p

j

,

jeżeli poziom

integralności podmiotu

p

i

nie jest wyższy niż poziom integralności

podmiotu

p

j

.

Mankamentem strategii jest to, że jeżeli uprawnienie

R

nie jest

ograniczone, to niewłaściwe operacje modyfikacji mogą wystąpić

pośrednio, gdy podmiot

wysokiego poziomu wykonuje uprawnienie

R

na obiekcie o

niższym poziomie integralności i później modyfikuje ten obiekt

na swoim własnym poziomie.

Strategia rygorystycznej integralności

.

Strategia jest oparta na

następujących aksjomatach:

podmiot może mieć uprawnienie

R

do obiektu, jeżeli poziom

integralności podmiotu jest zdominowany przez poziom

integralności obiektu,

podmiot może mieć uprawnienia

W

do obiektu, gdy poziom

integralności podmiotu jest nie niższy niż poziomu integralności

obiektu,

podmiot

p

i

może mieć uprawnienie

I

do podmiotu

p

j

wtedy i tylko

wtedy, gdy poziom integralności podmiotu

p

i

nie jest niższy niż

poziom integralności podmiotu

p

j

.

Model Biby

GK (OiBD(4) - 2011)

29

Model Wooda

powstał w 1979 r. Jest zorientowany na

bezpieczeństwo baz danych opartych na trójpoziomowej

architekturze ANSI/SPARC:

Model Wooda zapewnia uznaniowe bezpieczeństwo baz

danych, do których zasady dostępu są definiowane jako

następujące czwórki uporządkowane:

gdzie:

s

– podmiot żądający dostępu do bazy danych,

o

– obiekty bazy danych poziomu konceptualnego i

zewnętrznego (elementy modelu ER bazy danych),

t

– tryb żądanego dostępu,

p

– dodatkowy warunek (predykat), od którego zależy

ważność reguły dostępu.

Model Wooda

(

)

Schematy

Schemat

Schemat

Użytkownicy

zewnętrzne

konceptualny

wewnętrzny

użycia

�

�

�

(

)

s,o,t, p

GK (OiBD(4) - 2011)

30

Obiekty poziomu konceptualnego

to klasy: jednostek,

związków, atrybutów.

Przykłady:

klas jednostek

:

STUDENT

,

PRZEDMIOT

,

GRUPA

,

klas związków

:

słucha_wykładów_z

,

należy_do

,

klas atrybutów

:

NrAlbumu

,

Imię

,

Nazwisko

,

NazwaPrzedmiotu

,

IdGrupy

.

IdWydziału

,

Semestr

,

Związki są określone na klasach jednostek, np.:

słucha_wykładów_z

STUDENT

,

PRZEDMIOT

należy_do

STUDENT

,

GRUPA

Obiekty poziomu zewnętrznego

to kategorie: tabel bazowych

(ekstensjonalnych), widoków (tabele wirtualne), kolumn.

Przykłady:

tabel bazowych

:

STUDENT(

NrAlbumu

,

Imię

,

Nazwisko,

IdWydziału)

, reprezentująca związek

należy_do

:

Stud_Gr(NrAlbumu

,

IdGrupy)

,

widoków

:

create view

STUDENT_W

as select

Imię

,

Nazwisko

from

STUDENT

where

Semestr > 3

,

kolumn

:

Imię

,

Nazwisko

.

Model Wooda

GK (OiBD(4) - 2011)

31

Na każdym poziomie (konceptualnym i zewnętrznym)

bazy danych jest definiowany zbiór operacji, tzw.

tryby

dostępu (TD)

.

Tryby dostępu:

poziom konceptualny

:

•

TD

jednostka

={dołączanie, usuwanie},

•

TD

związek

= {dołączanie, usuwanie, używanie},

•

TD

atrybut

={aktualizowanie, czytanie, używanie},

poziom zewnętrzny

:

•

TD

tablica

={dołączanie, usuwanie},

•

TD

kolumna

={aktualizowanie, czytanie, używanie}.

Przyjmuje się ponadto założenie, że uprawnienie

do

aktualizowania

nie implikuje uprawnienia

do czytania

.

Każda operacja na obiekcie zewnętrznym może

zostać odwzorowana na zbiór operacji na jednym lub wielu

obiektach konceptualnych. Funkcja odwzorowująca jest

definiowana dla każdej

tablicy

i każdej

kolumny

w bazie

danych i odwzorowuje operacje na tych obiektach w zbiory

operacji na obiektach poziomu konceptualnego. Jest

tworzona

tablica ograniczeń dostępu poziomu zewnętrznego

T

ODPZ

, której elementami są pary

(t,z)

, co oznacza, że do

obiektu zewnętrznego

z

jest możliwy dostęp w trybie

t

.

Model Wooda

GK (OiBD(4) - 2011)

32

Reguły dostępu na poziomie konceptualnym

. Do

wszystkich obiektów poziomu konceptualnego są

definiowane reguły dostępu postaci

(s,c,t,p)

, które są

grupowane w tablicy

reguł konceptualnych T

K

. Predykat

p

w

regule dostępu poziomu konceptualnego

(s,c,t,p)

jest

traktowany jako koniunkcja

predykatu danych

i

predykatu

systemowego

, który może wprowadzać ograniczenia dostępu

związane np. z czasem lub miejscem wyemitowania żądania

dostępu. Predykat ten może być traktowany jako swoisty

atrybut

jednostek

, który definiuje wystąpienie jednostki, do

której dostęp jest dozwolony.

Przykładowa tablica

reguł konceptualnych T

K

:

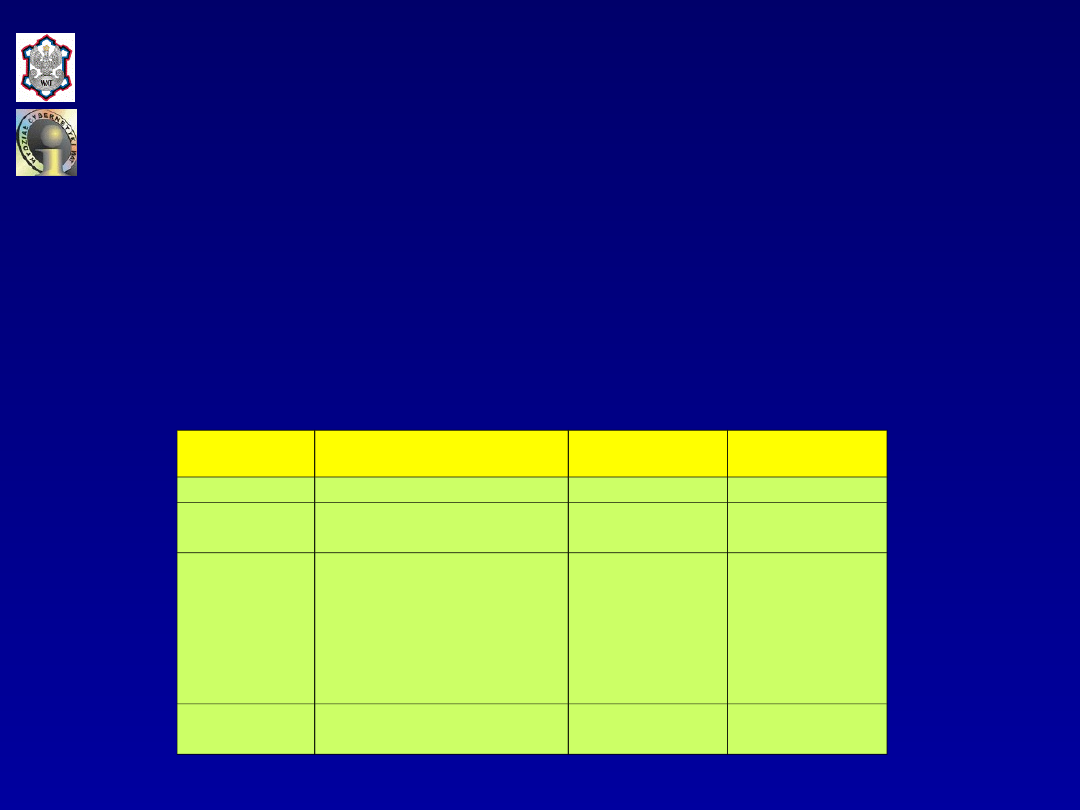

Model Wooda

s –

podmiot

c– obiekt

konceptualny

t– tryb

dostępu

p- predykat

Abacki

STUDENT.Nazwisko

czytanie

-

Abacki

STUDENT.NrAlbum

u

czytanie

-

Babacki

STUDENT.NrAlbum

u

aktualizowa

nie

where

STUDENT

IdWydziału

=

Informatyk

a

Cabacki

GRUPA.IdGrupy

aktualizowa

nie

-

GK (OiBD(4) - 2011)

33

Reguły dostępu na poziomie zewnętrznym

. Do

wszystkich obiektów poziomu zewnętrznego są definiowane

reguły dostępu podobne do reguł dostępu do obiektów

poziomu konceptualnego

. Reguły te

są grupowane w tablicy

reguł zewnętrznych T

Z

. Reguły poziomu zewnętrznego mogą

być zadawane dwojako: definiowane bezpośrednio (jawnie) lub

wyprowadzane z reguł poziomu konceptualnego z

uwzględnieniem ograniczeń (predykaty) poziomu

zewnętrznego. Predykat

p

w regule dostępu poziomu

zewnętrznego są traktowany jako koniunkcja

predykatu

danych

i

predykatu systemowego

podobnie, jak w przypadku

reguł poziomu konceptualnego.

Każda reguła

(s,z,t,p)

poziomu zewnętrznego (

z

–

tabela lub kolumna) musi spełniać dwa następujące

wymagania:

niesprzeczność z ograniczeniami dostępu

– tryb dostępu

t

określony w regule dostępu do obiektu zewnętrznego musi

być jednym z dopuszczalnych trybów dostępu do tego obiektu,

określonych w tablicy

T

ODPZ

:

(s,z,t,p)

T

Z

(z,t)

T

ODPZ

niesprzeczność z ograniczeniami poziomu konceptualnego

–

para

(c,t)

utworzona przez funkcję odwzorowującą

f(z,t)

musi

być zawarta w regule poziomu konceptualnego:

(

(c,t’)

f(z,t)

) (

(s,z,t,p)

T

Z

(s,c,t’,p)

T

K

)

Model Wooda

GK (OiBD(4) - 2011)

34

Kontrola dostępu

.

Model Wooda realizuje politykę

zamkniętą kontroli dostępu do danych według

następującego

ogólnego algorytmu

:

wejście

: żądanie dostępu

(s, z, t, p)

do obiektu

zewnętrznego (podmiot

s

ma tryb dostępu

t

do obiektu

zewnętrznego

z

ograniczeniem

p

),

wyjście

: zbiór żądań dostępu do obiektów konceptualnych,

gdy dostęp jest dozwolony lub odrzucenie żądania w

przeciwnym przypadku.

Szczegółowy algorytm

jest następujący:

1.

Zbadać istnienie autoryzacji zewnętrznej w następujący

sposób: jeżeli

(s,z,t)

T

Z

, to do żądanie

odrzucić

.

2.

Obliczyć koniunkcję predykatu

p

użytkownika i predykatu

p’’

reguły dostępu:

p’ = p∧ p’’

,

gdzie

p’’

jest predykatem

spełniającym zależność

(s,z,t,p’’)

T

Z

.

3.

Przypisać

p:= p’

i przekształcić zmodyfikowane żądanie w

zbiór

f (t,z,p' )

operacji na obiektach konceptualnych.

4.

Każdą regułę dostępu

(t,c,q) f (t,z,p’)

przekształcić na

regułę dostępu uwzględniając ograniczenia dostępu modelu

konceptualnego:

(s,(t,c,q))→(s,c,t,q ∧ q’’)

, gdzie

q’’

jest predykatem,

dla którego

(s,c,t,q’’ )

T

K

.

Reguły określone w pkt. 4 algorytmu tworzą zbiór reguł

dostępu do obiektów na poziomie konceptualnym.

Model Wooda

GK (OiBD(4) - 2011)

35

Model Sea View

stanowi połączenie modelu Bella–

LaPaduli i Biby i tym samym zapewnia jednocześnie poufność

oraz integralność danych, przez co znajduje zastosowanie

przede wszystkim w bazach danych. Model ten zawiera

wewnętrzną warstwę kontroli obowiązkowej

(

WKO

) i

zewnętrzną

warstwę kontroli uznaniowej

– tzw. warstwa przetwarzania

zaufanego (

WPZ

).

WKO

odpowiada za działanie

monitora

referencyjnego

, w którym zostały skupione wszystkie

mechanizmy odpowiedzialne za kontrolę obowiązkową dostępu

do bazy danych

, a

WPZ

określa wielopoziomowe relacje systemu

kontroli uznaniowej. W modelu przyjęto zasadę, że

WPZ

jest

odwzorowywane na

WKO

, co oznacza, że:

wszystkie dane zawarte w

WPZ

są przechowywane w postaci

obiektów

WKO

,

wszystkie operacje wykonywane w

WPZ

są transponowane na

operacje na obiektach

WKO

.

Mechanizmy bezpieczeństwa systemu, w którym stosuje się

kontrolę uznaniową (DAC), są ograniczane przez

monitor

referencyjny

, który wymusza kontrolę obowiązkową (MAC).

Podmioty działające wewnątrz i na zewnątrz

WPZ

nie mogą

naruszyć kontroli obowiązkowej.

Bezpieczeństwo w WKO

. Kontrola uznaniowa i

integralność danych zrealizowane są przez zaufany system bazy

danych, zbudowany na monitorze referencyjnym systemu

operacyjnego. Takie rozwiązanie zostało podyktowane tym, że

monitora referencyjnego warstwy

WKO

nie obciążono zadaniami

specyficznymi dla baz danych, a tylko ogólnymi.

Model Sea View

GK (OiBD(4) - 2011)

36

WKO

jest przeznaczona do formalizowania kontroli

obowiązkowej, przy czym kontrola obowiązkowa polega na

tym, że podmiot otrzymuje dostęp do obiektu wtedy, gdy

zachodzą odpowiednie relacje pomiędzy poziomami

bezpieczeństwa podmiotu i obiektu. Kontrola obowiązkowa

w tym modelu opiera się na rozwiązaniach przyjętych w

systemach Bella-LaPaduli i Biby, a tym samym wykorzystuje

takie pojęcia jak:

klasy dostępu,

klasy podmiotu,

klasy obiektu,

tryb dostępu.

Klasa dostępu składa się z następujących elementów:

elementu oznaczającego klasę tajności poziom

bezpieczeństwa w modelu Bella-LaPaduli,

elementu oznaczającego klasę integralności poziom

integralności w modelu Biby.

Klasy dostępu tworzą kratę z częściowym porządkiem

względem relacji

. Zatem klasa dostępu

C

i

=(X

i

,Y

i

)

jest nie

niższa niż klasa dostępu

C

j

=(X

j

,Y

j

)

wtedy i tylko wtedy, gdy

klasa tajności (poziom bezpieczeństwa)

X

i

jest nie niższa niż

klasa tajności (poziom bezpieczeństwa)

X

j

i klasa

integralności

Y

i

nie jest wyższa niż klasa integralności

Y

j

, tj.

C

i

C

j

(X

i

X

j

)

(Y

i

Y

j

)

.

Model Sea View

GK (OiBD(4) - 2011)

37

Podmiotami

WKO

są procesy uruchamiane w imieniu

użytkownika, które otrzymują jego klasy tajności i

integralności. Każdemu użytkownikowi przypisuje się zbiór

klas tajności i integralności oraz określa się klasy

minimalnej i maksymalnej tajności (

t

min

i

t

max

) oraz

minimalnej i maksymalnej integralności (

i

min

i

i

max

). Klas

dostępu C=(

t

min

,

i

max

)

to klasa zapisu obiektu, a klasa dostępu

C=(

t

max

,

i

min

)

to

klasa

odczytu obiektu.

Dla każdego podmiotu

klasa odczytu nie może być niższa niż klasa zapisu

.

Podmiotem zaufanym

jest podmiot, dla którego klasa

odczytu jest wyższa niż klasa zapisu. Jeżeli ta relacja jest

spełniona dla klas tajności, to podmiot jest zaufany w

odniesieniu do poufności, a jeżeli jest spełniona dla klas

integralności – podmiotem zaufanym w odniesieniu do

integralności.

Podmioty zaufane w odniesieniu do:

poufności

mogą zapisywać dane w klasie poufności niższej

niż klasa dla danych odczytywanych – musi być spełniony

warunek nieprzenoszenia przez podmioty danych do niższej

klasy poufności,

integralności

mogą odczytywać dane w klasie integralności

nie wyższej niż klasa integralności danych zapisywanych

musi być spełniony warunek niewykorzystywania przez

podmioty danych z niskiej klasy integralności do skażania

danych zapisywanych.

Model Sea View

GK (OiBD(4) - 2011)

38

Obiektami

WKO

są elementy zawierające dane (pliki),

do których dostęp jest kontrolowany. Każdemu obiektowi

przypisuje się identyfikator i klasę dostępu. Uwzględnia się

tylko następujące operacje elementarne na obiektach:

R

– uprawnienie do odczytu danych,

W

– uprawnienie do zapisywania danych,

E

– uprawnienie do wykonywania programu.

Niech:

t

p

,

i

p

– klasa tajności i integralności podmiotu

p

, a

t

o

,

i

o

– klasa tajności i integralności obiektu

o

. Korzystanie z

uprawnień przysługujących podmiotom podlega następującej

aksjomatyce (kombinacja aksjomatów Biby i Bela–LaPaduli):

podmiot

p

może czytać obiekt (dane zawarte w obiekcie)

o

wtedy i tylko wtedy, gdy jego

klasa odczytu

jest nie mniejsza

niż

klasa dostępu obiektu

(

t

max

t

o

i

min

i

o

),

podmiot

p

może czytać obiekt (dane zawarte w obiekcie)

o

wtedy i tylko wtedy, gdy jego

klasa zapisu

jest nie większa

niż

klasa dostępu obiektu

(

t

min

t

o

i

max

i

o

),

podmiot

p

może wykonać program (posiadać dostęp do

obiektu

o

) o tylko wtedy, gdy

i

max

i

o

t

max

t

o

.

Model Sea View

GK (OiBD(4) - 2011)

39

Bezpieczeństwo

WPZ

.

WPZ

definiuje

relacje

wielopoziomowe

i formalizuje uznaniową politykę dostępu

(DAC) poprzez formalizowanie zależności pomiędzy

systemem bazy danych a monitorem referencyjnym.

Pojęcie

relacji wielopoziomowych

jest oparte na

pojęciu schematu relacyjnego postaci

gdzie:

R

– nazwa schematu relacyjnego,

Ai

– atrybuty danych,

Ci

– atrybuty klasyfikacji dla

i

-tego atrybutu danych,

TC

– atrybut klasyfikacji dla schematu relacyjnego.

Skończony zbiór realizacji (wystąpień) schematu relacyjnego

postaci

nazywa się

relacją wielopoziomową

.

Model Sea View

(

)

1

1

N

N

R A ,C ,…,A ,C ,TC ,

(

)

1

1

N

N

a ,c ,…,a ,c ,tc

GK (OiBD(4) - 2011)

40

Przykład

relacji wielopoziomowej

:

atrybuty klasyfikacji (poziomy bezpieczeństwa):

J

– jawny,

F

–

poufny,

T

– tajny,

S

– ściśle tajny.

Realizacja takiej relacji wielopoziomowej oznacza, że każdy

rekord (krotka) musi występować również we wszystkich

klasach wyższych. W wystąpieniu (realizacjach) relacji

wielopoziomowej w klasie niższej mogą być umieszczane

wartości puste atrybutów, których klasa jest wyższa niż klasa

wystąpienia. W rozpatrywanym przypadku będą dwa

wystąpienia relacji wielopoziomowej: jedno dla klasy F i

drugie – dla klasy T:

Model Sea View

Nazwisk

o

C

Nazwisko

Stanowis

ko

C

Stanowisko

Płaca

C

Płaca

TC

ABACKI

F

brygadzi

sta

F

3500

F

F

BABACK

I

F

kierowni

k

F

4800

T

T

CABACK

I

T

dyrektor

T

7200

T

T

GK (OiBD(4) - 2011)

41

Wystąpienie

relacji wielopoziomowej

dla klasy

F

:

Wystąpienie

relacji wielopoziomowej

dla klasy

T

:

Model Sea View

Nazwisk

o

C

Nazwisko

Stanowis

ko

C

Stanowisko

Płaca

C

Płaca

TC

ABACKI

F

brygadzi

sta

F

3500

F

F

BABACK

I

F

kierowni

k

F

F

F

Nazwisk

o

C

Nazwisko

Stanowis

ko

C

Stanowisko

Płaca

C

Płaca

TC

ABACKI

F

brygadzi

sta

F

3500

F

F

BABACK

I

F

kierowni

k

F

4800

T

T

CABACK

I

T

dyrektor

T

7200

T

T

GK (OiBD(4) - 2011)

42

Obowiązują następujące aksjomaty:

aksjomat integralności klasy bazy danych

– klasa dostępu

schematu relacyjnego musi dominować nad klasą dostępu do

nazwy bazy danych, do której schemat należy,

aksjomat widoczności

– klas dostępu schematu relacyjnego

musi być zdominowana przez najniższą klasę dostępu do

danych, które mogą wystąpić w relacji,

aksjomat integralności klasy widoku

– klasa dostępu

definicji widoku (view) musi dominować nad klasą dostępu

każdej, wykorzystywanej w tym widoku relacji oraz nad klasą

dostępu każdego innego widoku, wykorzystywanego w

danym.

Ponadto definiuje się aksjomaty, które muszą być spełnione

w klasyfikacji relacji wielopoziomowych i dotyczą kluczy

głównych oraz obcych w relacji:

aksjomat integralności jednostek wielopoziomowych

– niech

A

KG

będzie zbiorem atrybutów tworzących klucz główny w

relacji

R

. Wszystkie atrybuty klasyfikacyjne

C

i

odpowiadające

atrybutom

A

i

A

KG

mają w jednej krotce taką samą klasę

dostępu, która jest zdominowana przez każdy atrybut

klasyfikacyjny

C

j

odpowiadający atrybutowi

A

j

A

KG

,

Model Sea View

GK (OiBD(4) - 2011)

43

aksjomat wielopoziomowej integralności referencyjnej

–

żadna krotka w relacji nie może mieć wartości pustej

klucza obcego, o ile nie istnieje w tej relacji krotka z

odpowiednim kluczem głównym. W danej krotce klasa

dostępu każdego atrybutu tworzącego klucz obcy musi być

taka sama i musi dominować nad klasą dostępu każdego

atrybutu klucza głównego w danej krotce, co oznacza, że

jeżeli klucz obcy jest widoczny w danej klasie dostępu, to

krotka zawierająca odpowiedni klucz główny musi być

także widoczna w tej klasie dostępu i klas atrybutu klucza

obcego musi dominować nad klasą odpowiednie klucza

głównego. Aksjomat wymaga, aby wszystkie referencje były

skierowane w dół hierarchii klas dostępu.

W standardowym modelu relacyjnej bazy danych każda

krotka jest identyfikowana przez wartości atrybutów

klucza głównego.

Aksjomatem opisującym właściwości obiektów

bezpiecznych jest

aksjomat dostępu do relacji

wielopoziomowych

, który orzeka, że podmioty mają dostęp

do wystąpień relacji wielopoziomowych na swoim poziomie

bezpieczeństwa.

Model Sea View

GK (OiBD(4) - 2011)

44

Kontrola uznaniowa.

Obiektami objętymi kontrolą

uznaniową są: bazy danych, relacje w bazach danych (w tym

widoki (views)) oraz obiekty WKO, tj. obiekty w których są

przechowywane dane o niskim poziomie bezpieczeństwa.

Uprawnienia dostępu są uzależnione od typu obiektu i mogą

być nadawane pojedynczym użytkownikom oraz grupom

użytkowników.

Uprawnienia dostępu do bazy danych

:

nadanie innemu użytkownikowi uprawnienia dostępu do

bazy,

dostęp do nazw i schematów relacji wielopoziomowych

należących do bazy,

nadanie innemu użytkownikowi uprawnienia dostępu w

określonym trybie,

brak dostępu do obiektu,

tworzenie wielopoziomowej relacji w bazie,

usunięcie bazy danych.

Uprawnienia dostępu do relacji i widoków (views)

:

modyfikowanie atrybutu relacji,

nadanie innemu użytkownikowi uprawnienia dostępu do

relacji,

odwołanie się do relacji w celu uzyskania dostępu do

widoku opartego na relacji,

brak dostępu do relacji lub widoku,

tworzenie widoku dla relacji,

usuwanie krotek z relacji,

wstawianie krotek do relacji,

wyszukiwanie krotek w relacji.

Model Sea View

GK (OiBD(4) - 2011)

45

Uprawnienia dostępu do obiektów

WKO

:

czytanie obiektu,

zapisywanie obiektu,

nadanie innemu użytkownikowi uprawnienia dostępu do

obiektu,

brak dostępu do obiektu.

Uprawnienia o charakterze

brak dostępu

są uprawnieniami

negatywnymi, wyłączającymi użytkownika, bądź grupy

użytkowników do określonych obiektów. Uprawnienia

negatywne są mocniejsze od uprawnień pozytywnych,

bowiem uniemożliwiają one dostęp do obiektu

użytkownikowi, jeżeli nawet należy do grupy użytkowników,

która taki dostęp ma przyznany.

Ponieważ uprawnienia pozytywne i negatywne mogą

być nadawane użytkownikom i grupom użytkowników, które

nie muszą być rozłączne, więc istnieje możliwość

wystąpienia

konfliktów

między uprawnieniami posiadanymi

indywidualnie przez użytkowników i ze względu na ich

przynależność do grupy. Tego typu konflikty rozwiązuje się

na poziomie

WPZ

(kontrola uznaniowa) poprzez regułę

priorytetów, według której uprawnienia nadane

indywidualnie użytkownikowi mają większe znaczenie niż

nadane grupie użytkowników. Zatem, użytkownik zawsze

korzysta ze swoich uprawnień, nawet jeżeli grupa ma wyższe,

a jeżeli nie otrzymał żadnych – korzysta z uprawnień grupy.

Model Sea View

GK (OiBD(4) - 2011)

46

Przykład

[Stokłosa J., Bilski T., Pankowski T., ”Bezpieczenstwo danych w systemach

informatycznych”, PWN, Warszawa - Poznan, 2001, s. 186]

:

Użytkownik tworzy widok (view)

V(A,B)

na relacjach

R

1

(A,B)

i

R

2

(A,B)

, do których posiada różne uprawnienia

dostępu: do relacji

R

1

uprawnienia

wybierania

i

wstawiania

relacji oraz

aktualizacji

dla atrybutów

R

1

.A

i

R

1

.B

, a do

relacji

R

2

– tylko

wybierania

relacji oraz

aktualizacji

atrybutu

R

2

.A

. Atrybut

V.A

widoku powstaje w wyniku przetworzenia

atrybutów

R

1

.A

i

R

2

.A

,

a atrybut

V.B

– atrybutów

R

1

.B

i

R

2

.B

.

W takiej sytuacji użytkownik otrzyma uprawnienie

wybierania

dla widoku

V

oraz uprawnienie

aktualizacji

tylko

dla atrybutu

V.A

.

Model Sea View

47

GK (OiBD(4) - 2011)

Document Outline

- Slide 1

- Slide 2

- Slide 3

- Slide 4

- Slide 5

- Slide 6

- Slide 7

- Slide 8

- Slide 9

- Slide 10

- Slide 11

- Slide 12

- Slide 13

- Slide 14

- Slide 15

- Slide 16

- Slide 17

- Slide 18

- Slide 19

- Slide 20

- Slide 21

- Slide 22

- Slide 23

- Slide 24

- Slide 25

- Slide 26

- Slide 27

- Slide 28

- Slide 29

- Slide 30

- Slide 31

- Slide 32

- Slide 33

- Slide 34

- Slide 35

- Slide 36

- Slide 37

- Slide 38

- Slide 39

- Slide 40

- Slide 41

- Slide 42

- Slide 43

- Slide 44

- Slide 45

- Slide 46

- Slide 47

Wyszukiwarka

Podobne podstrony:

OiBD(2 System bezpieczeństwa danych)

Modele bezpieczeństwa europejskiego, Bezpieczeństwo Międzynarodowe

MODELE BEZPIECZEŃSTWA EPOKI WSPÓŁCZESNEJ doc

Modele polityki społecznej, studia bezpieczeństwo narodowe UZ

polityka bezpieczenstwa panstwa, modele, filary

praca mag Modele kontroli dostępu do zasobów i ich wpływ na bezpieczeństwo sys komp

Koncepcje i modele etyczne, Studia, Bezpieczeństwo Wewnętrzne, Etyka zawodowa funkcjonariuszy służb

bezpiecznik przekaźniki Scenic II nowsze modele

Bezpieczenstwo na lekcji wf

bezpieczeństwo1

w5b modele oswietlenia

Systemy bezpieczeństwa narodowego 2

Bezpieczenstwo w sieci SD

więcej podobnych podstron