www.hakin9.org

hakin9 Nr 12/2007

70

Bezpieczna firma

D

ziś rozliczanie rozmaitych transakcji

z wykorzystaniem tradycyjnego obiegu

gotówki ustępuje miejsca transmitowa-

niu przewodami ciągów bitów, które są następnie

przetwarzane przez armię komputerów. Obecnie

to zapisana w komputerze informacja, a nie ilość

posiadanego zielonego papieru, jest wyznaczni-

kiem tego, czy ktoś jest biedny, czy bogaty.

W niniejszym artykule postaram się przybli-

żyć, na czym polega proces prania brudnych pie-

niędzy z wykorzystaniem do tego celu sieci Inter-

net, tzw. cyberlaundering. Na wstępie chciałbym

podkreślić, że niniejszy artykuł omawia w sposób

pobieżny tylko niektóre zagadnienia związane

z praniem brudnych pieniędzy i tylko te, które ma-

ją ścisły związek z tego typu działalnością prowa-

dzoną w Internecie. Sam problem jest dużo bar-

dziej złożony i omówienie go dalece wykracza

poza ramy tego artykułu.

Trochę historii

Jak już wspomniałem na wstępie niniejsze-

go artykułu, termin pranie brudnych pienię-

dzy zyskał na znaczeniu za sprawą gangstera

włoskiego pochodzenia Ala Capone. W cza-

sach prohibicji w Stanach Zjednoczonych ów

mafiozo czerpał niesamowite zyski z produk-

cji i przemytu nielegalnego wówczas alkoho-

lu. Aby ukryć źródło swoich zysków, a zara-

zem zalegalizować zdobyte w powyższy spo-

sób pieniądze, dopisywał nielegalne zyski do

dochodów legalnie działających interesów,

w tym pralni odzieży – stąd też wzięła się na-

zwa procederu.

Cyberlaundering – pranie

brudnych pieniędzy

Marcin Kopeć

stopień trudności

Nie minął jeszcze wiek, odkąd – za sprawą gangstera

o wdzięcznym pseudonimie Al Capone – został w latach

dwudziestych ubiegłego wieku spopularyzowany proceder

określony mianem prania brudnych pieniędzy. Mimo niewielkiego

upływu czasu, za sprawą nowoczesnej technologii ów proceder

znacznie wyewoluował.

Z artykułu dowiesz się

• na czym polega rozwijający się w Internecie

proceder prania brudnych pieniędzy, tzw. cyber-

laundering,

• jak wyglądają poszczególne etapy procederu,

• jakie istnieją metody walki z cyberlaunderin-

giem,

• jakie zagrożenie dla użytkownika Sieci stano-

wi świadomy bądź nieświadomy udział w pro-

cederze.

Co powinieneś wiedzieć

• podstawowa wiedza na temat technik i narzędzi

stosowanych przez cyberprzestępców do pro-

wadzenia nielegalnych działań,

• ogólna znajomość zasad działania złośliwego

oprogramowania, a także metod ataków z wy-

korzystaniem socjotechniki,

• znajomość zagadnień takich jak phishing,

scamming, spamming.

Cyberlaundering – pranie brudnych pieniędzy

hakin9 Nr 12/2007

www.hakin9.org

71

Obecnie proces legalizacji środ-

ków jest tylko jednym z etapów prania

pieniędzy, a samo słowo ma o wiele

szersze znaczenie.

Prawo a pranie

Działania określane mianem prania

brudnych pieniędzy reguluje polskie

prawo.

Zgodnie z Ustawą z dnia 16 listo-

pada 2000r. o przeciwdziałaniu wpro-

wadzaniu do obrotu finansowego

wartości majątkowych pochodzących

z nielegalnych lub nieujawnionych

źródeł oraz o przeciwdziałaniu finan-

sowaniu terroryzmu, pranie brudnych

pieniędzy należy rozumieć jako dzia-

łalność polegającą na wprowadza-

niu do obrotu finansowego wartości

majątkowych pochodzących z niele-

galnych lub nieujawnionych źródeł,

poprzez wykonywanie czynności po-

legających na:

• zamianie lub przekazaniu warto-

ści majątkowych pochodzących

z działalności o charakterze

przestępczym lub z udziału w ta-

kiej działalności, w celu ukrycia

lub zatajenia bezprawnego pocho-

dzenia tych wartości majątkowych

albo udzielenia pomocy osobie,

która bierze udział w takiej dzia-

łalności, w celu uniknięcia przez

nią prawnych konsekwencji tych

działań,

• ukryciu lub zatajeniu prawdzi-

wego charakteru, źródła, miej-

sca przechowywania, faktu prze-

mieszczenia lub praw związanych

z wartościami majątkowymi po-

chodzącymi z działalności o cha-

rakterze przestępczym lub udzia-

łu w takiej działalności,

• nabyciu, objęciu w posiadanie

albo używanie wartości majątko-

wych, pochodzących z działalno-

ści o charakterze przestępczym

lub udziału w takiej działalności.

Według polskiego prawa, pranie

brudnych pieniędzy jest przestęp-

stwem, objętym konsekwencjami

prawnymi, o których mowa w Art.

299 Kodeksu Karnego (Ramka

Próba pozyskania osoby do proce-

deru prania brudnych pieniędzy ).

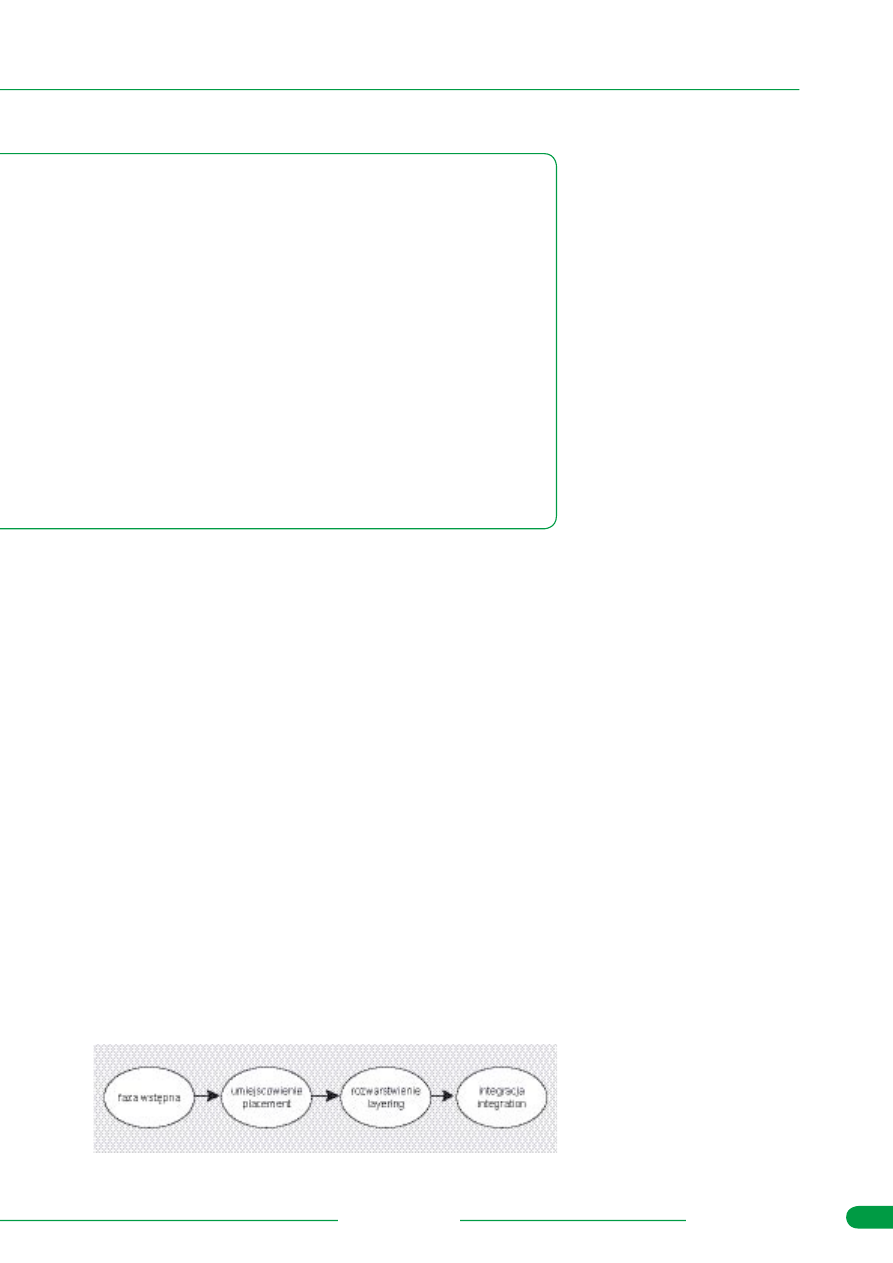

Fazy prania

Proces prania brudnych pieniędzy

umownie dzieli się na cztery następu-

jące po sobie etapy (Rysunek 1):

• faza wstępna – przygotowanie

całego procederu,

• umiejscowienie (placement) – wpro-

wadzenie nielegalnych środków do

obiegu finansowego,

• rozwarstwianie (layering) – zacie-

ranie śladów prowadzących do

rzeczywistego źródła pieniędzy,

• integracja (integration) – legaliza-

cja nielegalnych środków.

Faza wstępna

i umiejscowienie

Aby pozyskać nielegalny dochód,

cyberprzestępcy prowadzą w Inter-

necie szereg działalności, począw-

szy od wymuszeń pieniędzy przy

wykorzystaniu technik socjotech-

nicznych (np. scamming), poprzez

kradzież danych logowania (loginy,

hasła, klucze) do systemów banko-

wości internetowej, kradzież nume-

rów oraz danych autoryzacyjnych

kart kredytowych, kończąc na oszu-

stwach przy handlu na aukcjach in-

ternetowych.

Mimo, że Internet daje cyber-

przestępcy sporo anonimowości

– bo przecież ten zawsze może się

ukryć za serwerem proxy, zainstalo-

wanym na skompromitowanym kom-

puterze w jakimś egzotycznym kraju

– to już przyjęcie przez niego wpła-

ty nielegalnych środków na własny,

także internetowy rachunek banko-

wy, wiąże się z możliwością ujaw-

nienia jego tożsamości. Wszakże

proces rejestracji rachunków (przy-

najmniej w przypadku polskich ban-

ków) wymaga udzielenia bankowi

przez posiadacza danych osobowych,

które będą w stanie jednoznacznie

go zidentyfikować. Podobna możli-

wość ujawnienia cyberprzestępcy

pojawia się przy próbie zakupu

przez niego dóbr konsumenckich,

np. w sklepie internetowym przy wyko-

rzystaniu nielegalnych środków, gdyż

Fragment Art. 299

§1. Kto środki płatnicze, papiery wartościowe lub inne wartości dewizowe, prawa

majątkowe albo mienie ruchome lub nieruchome, pochodzące z korzyści zwią-

zanych z popełnieniem przestępstwa przez inne osoby, w szczególności polega-

jącego na wytwarzaniu lub obrocie środkami odurzającymi lub psychotropowy-

mi, przemycie, fałszowaniu pieniędzy lub papierów wartościowych, rozboju albo

popełnieniu innego przestępstwa przeciwko mieniu wielkiej wartości, wymusza-

niu okupu albo handlu bronią, amunicją lub materiałami wybuchowymi albo roz-

szczepialnymi, przyjmuje, przekazuje lub wywozi za granicę, pomaga do przeno-

szenia ich własności lub posiadania albo podejmuje inne czynności, które mogą

udaremnić lub znacznie utrudnić stwierdzenie ich przestępnego pochodzenia lub

miejsca umieszczenia, ich wykrycie, zajęcie albo orzeczenie przepadku, podle-

ga karze pozbawienia wolności od 3 miesięcy do lat 5.

§5. Jeżeli sprawca dopuszcza się czynu określonego w §1 lub 2, działając w porozu-

mieniu z innymi osobami, podlega karze pozbawienia wolności od roku do lat 10.

§6. Karze określonej w §5 podlega sprawca, jeżeli dopuszczając się czynu określone-

go w §1 lub 2, osiąga znaczną korzyść majątkową.

§7. W razie skazania za przestępstwo określone w §1 lub 2, sąd orzeka przepa-

dek przedmiotów pochodzących bezpośrednio lub pośrednio z przestępstwa,

chociażby przedmioty nie stanowiły własności sprawcy.

Rysunek 1.

Fazy prania brudnych pieniędzy

hakin9 Nr 12/2007

www.hakin9.org

Bezpieczna firma

72

zakupiony towar musi zostać wysłany

na konkretny adres pocztowy.

Żeby ukryć swoją tożsamość, ce-

lem bezpiecznego prowadzenia nie-

legalnej działalności, cyberprzestęp-

ca korzysta z ludzkich pośredników

– tzw. słupów (przez analogię moż-

na ich porównać do ludzkich serwe-

rów proxy).

Zadanie słupa w procederze

prania najczęściej ogranicza się do

przyjęcia na własny rachunek banko-

wy nielegalnych środków, w zamian

za niewielką gratyfikację finansową,

a następnie do przekazania przy-

jętych środków na inny, wskazany

przez cyberprzestępcę, rachunek.

Ponadto w analogiczny spo-

sób słup jest w stanie otrzymywać

i przekazywać dalej dobra konsu-

menckie.

Cyberprzestępca najczęściej wer-

buje słupów za pomocą atrakcyjnych

ofert pracy, czyli sposobów na szyb-

kie i łatwe zarobienie pieniędzy bez

wychodzenia z domu, pojawiających

się na forach internetowych, czy też

trafiających na skrzynki mailowe ja-

ko tzw. spam.

Przykładową próbą pozyska-

nia słupa może być proponowanie

takiej osobie pracy w charakterze

menedżera/pośrednika finansowe-

go w rzekomo realnej firmie. Zada-

niem pracownika byłoby rozliczanie

należności za faktury z wcześniej

otrzymanych środków pieniężnych.

Za zapłacenie każdej faktury pra-

cownik miałby być wynagradzany

w systemie prowizyjnym, np. mógł-

by zatrzymać 5% wartości kwoty

zrealizowanego przelewu z uprzed-

nio otrzymanych środków pienięż-

nych. Ponadto za atrakcyjnością ta-

kiej oferty pracy przemawiałby fakt,

że jedynym wymaganiem stawia-

nym przyszłemu pracownikowi jest

posiadanie przez niego rachunku

w banku internetowym oraz poświę-

cenie tylko kilku godzin dziennie na

pracę przy realizacji przelewów

z własnego domowego kompute-

ra na podstawie uprzednio otrzy-

mywanych instrukcji. Przykładową

wiadomość e-mail mogącą świad-

czyć o próbie pozyskania osób do

procederu prania brudnych pienię-

dzy zamieszczono w ramce Atrak-

cyjna oferta pracy i najprawdopo-

dobniej próba pozyskania Twojej

osoby do procederu prania brud-

nych pieniędzy.

Rozwarstwianie

Gdy cyberprzestępca uzyska moż-

liwość wyprowadzenia środków pie-

niężnych z czyjegoś rachunku w ban-

ku internetowym, przejmując dane

logowania/dane autoryzacyjne, np.

przy pomocy złośliwego oprogra-

mowania, czy też dokona oszustwa,

którego celem jest nakłonienie ja-

kiejś osoby do dokonania wpłaty,

będzie starał się doprowadzić do

sytuacji, w której środki te trafią na

rachunki uprzednio zwerbowanych

słupów. Mechanizmem komunikacji

między cyberprzestępcą a słupem

jest najczęściej poczta elektronicz-

na. W tym celu cyberprzestępca re-

jestruje swój adres e-mail w którymś

z popularnych serwisów oferujących

darmowe konta pocztowe.

W tym momencie rozpoczyna się

właściwy proces zacierania śladów,

który będzie polegał na stworzeniu

odpowiednio długiej ścieżki prze-

pływu środków pieniężnych, w taki

sposób, aby ustalenie docelowego

odbiorcy środków np. przez organy

ścigania było mocno utrudnione.

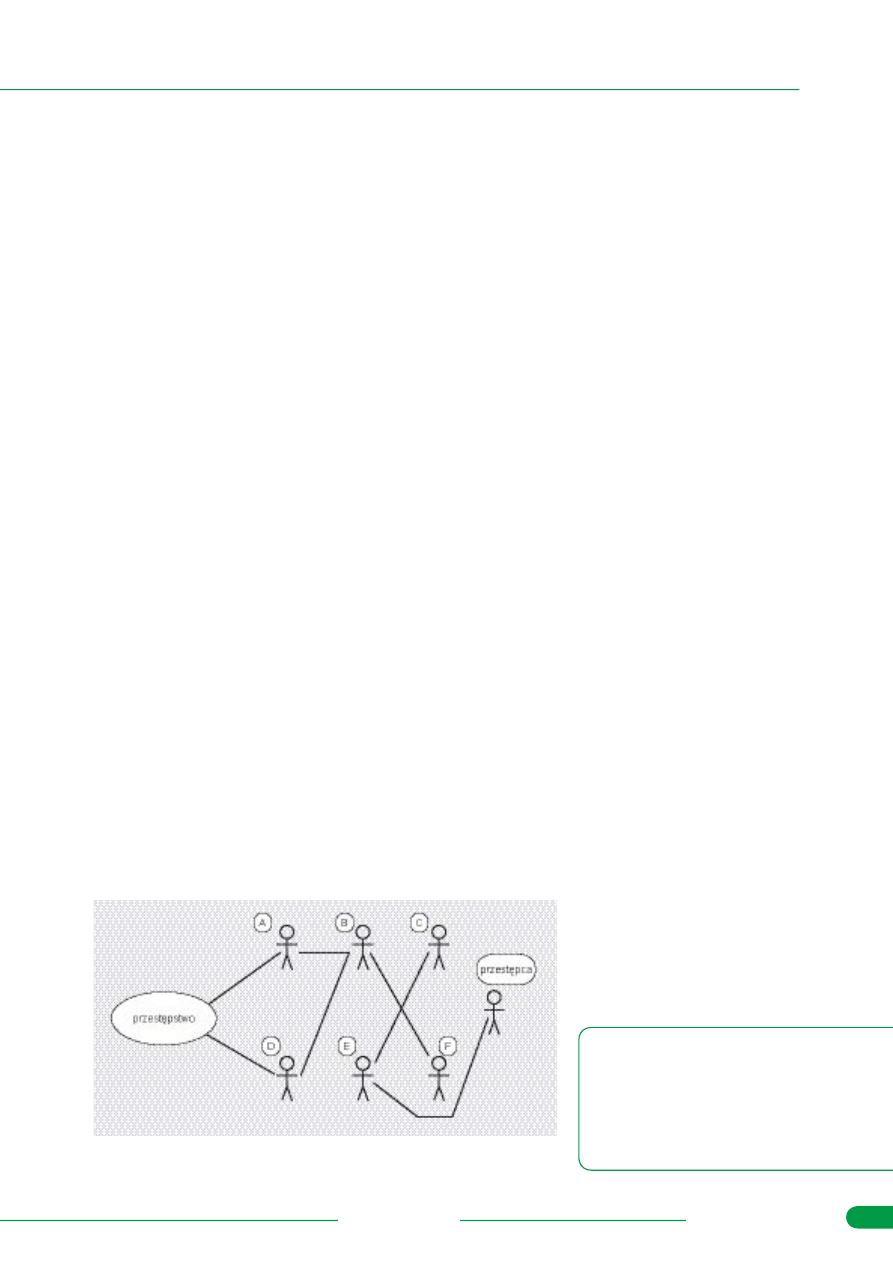

Sytuację tę zilustrowano na Ry-

sunku 2. Osoby oznaczone literami A,

B, C, D, E, F to uprzednio zwerbowa-

ne przez cyberprzestępcę osoby peł-

Próba pozyskania osoby do procederu

prania brudnych pieniędzy

Dear !

Our company want to suggest you a vacancy – TRANSFER MANAGER

Job Description:

The task of the Transfer Manager is to process payments between our partners' clients

and our company, in particular, to manage cash and balance receipts, follow up on

accounts, etc. The job is related to remote Internet operations. Every payment order will

be accompanied with detailed instructions. The brief training course is enclosed.

General requirements:

• Willingness to work from home, take responsibility set up and achieve goals,

• Ability to create good administrative reporting,

• Prior customer service experience is a good benefit, but not a must,

• Honesty, responsibility and promptness in operations,

• Effective interaction with customers,

• Familiarity to working online, Internet and e-mail skills,

• One or several personal bank accounts,

• Salary: $400-$800 per week.

This job will allow you to:

• Work efficiently from home,

• Increase available personal time,

• Achieve financial independence in half the normal time (1-3 hours per day),

• Interact and associate with other members in order to benefit from their knowledge

and experiences,

• Become able to share time and money with others less fortunate than you,

• Develop high self-respect and esteem.

Current Vacancies: 7

If you want to apply with this job, please go to http://www.financion-corp.com/

register.php?job_id=DH28 or write e-mail to job@financion-corp.com.

James Beasley,

Personnel Manager,

New Age Escrow LTD mailto: job@financion-corp.com

Cyberlaundering – pranie brudnych pieniędzy

hakin9 Nr 12/2007

www.hakin9.org

73

niące rolę słupów. Zdarzeniem, które

rozpoczyna proces rozwarstwiania,

jest przestępstwo, w wyniku którego

na rachunki słupów A, D przyjmowa-

ne są środki pieniężne pochodzące

z przestępstwa. Następnie cyber-

przestępca zleca słupom A, D prze-

kazanie otrzymanych środków w po-

staci kilku przelewów na rachunek

słupa B (rozdrabniając kwotę uprzed-

nio otrzymanego przelewu), ten dalej

przekazuje je do F itd., aż ostatecznie

pieniądze trafią na konto przestępcy.

Aby dodatkowo utrudnić identyfi-

kację odbiorcy, cyberprzestępca mo-

że zlecić słupowi wykonanie przele-

wu systemem SWIFT do innego kraju.

SWIFT (Society for Worldwide Inter-

bank Financial Telecommunication)

jest międzynarodowym stowarzy-

szeniem pośredniczącym w elektro-

nicznym rozliczaniu transakcji między

instytucjami finansowymi na całym

świecie, obecnie obsługującym insty-

tucje finansowe w 208 krajach.

Identyfikacja zagranicznego od-

biorcy przez krajowe organy ścigania

wiąże się z uruchamianiem między-

narodowych kanałów współpracy, co

najczęściej jest czasochłonne i daje

cyberprzestępcy dużo czasu na dzia-

łanie. Jeszcze gorsza sytuacja wystę-

puje w przypadku, gdy pieniądze tra-

fią do banku w kraju będącym tzw. ra-

jem podatkowym (terytoria offshore),

w których to najczęściej obowiązują

restrykcyjne zasady dotyczące ochro-

ny tajemnicy bankowej, w prakty-

ce uniemożliwiające osobom trzecim

– w tym organom ścigania i admini-

stracji – uzyskiwanie informacji o ra-

chunkach bankowych i przeprowa-

dzanych na nich transakcjach.

Integracja

Drobni cyberprzestępcy zdobyte nie-

legalnie środki pieniężne mogą prze-

znaczać na poprawę własnych wa-

runków życia, bądź też reinwestować

je w dalszą działalność przestępczą.

W przypadku zorganizowanych grup

przestępczych, gdzie dochody z nie-

legalnej działalności będą wyższe

i trudniejsze do ukrycia, może poja-

wić się potrzeba legalizacji nielegal-

nie zdobytych pieniędzy. Nie od dziś

wiadomo, że takie sektory, jak hazard

czy biznes pornograficzny są szcze-

gólnie bliskie zorganizowanym grupom

przestępczym. Internetowe kasyna gry

oraz płatne serwisy pornograficzne

kontrolowane przez grupy przestęp-

cze mogą zostać wykorzystane do

legalizacji środków pieniężnych pocho-

dzących z cyberprzestępstw. Przykła-

dowo, gdy grupa przestępcza pozy-

ska dużą ilość numerów oraz danych

autoryzacyjnych kart kredytowych

(kody CVV), np. w wyniku przepro-

wadzenia ataku typu phishing, może

wykorzystać zdobyte w ten sposób

środki finansowe do gier w interneto-

wych kasynach, lub też wykupić za

nie dostęp do płatnych serwisów por-

nograficznych. W konsekwencji pozwo-

li wtedy zarobić kontrolowanej przez

grupę przestępczą firmie będącej

właścicielem serwisu.

Przeciwdziałanie

Istnieje międzyrządowa grupa robo-

cza The Financial Action Task Force

(FATF), której celem jest wypracowy-

wanie standardów w zakresie walki

z procederem prania brudnych pienię-

dzy. Większość cywilizowanych kra-

jów świata posiada regulacje prawne

przewidujące konsekwencje prawne

za uczestnictwo w ww. procederze,

jednakże ten – wraz z rosnącą ilo-

ścią elektronicznych transakcji inter-

netowych – rozwija się w najlepsze.

Rozwiązaniem problemu mogłoby być

stworzenie globalnego systemu mo-

nitoringu wszystkich internetowych

transakcji, który typowałby podejrzane

transakcje finansowe na podstawie ich

charakterystycznych cech. Jednakże

stworzenie i wdrożenie takiego sys-

temu w instytucjach finansowych na

całym świecie wiązałoby się ze ści-

ślejszą międzynarodową współpracą

w tym zakresie, co wymagałoby

przyjęcia specyficznych ponadnaro-

dowych regulacji prawnych, których to

wymaga globalny charakter Internetu.

Podsumowanie

W przypadku gdy ktoś nakłania Cię

do wykonania czynności mających

znamiona prania brudnych pieniędzy,

należy poinformować o tym fakcie

organy ścigania. Należy pamiętać, że

żadna legalnie działająca firma nie

będzie wykorzystywać rachunków

bankowych osób prywatnych do prze-

kazywania pieniędzy od swych klien-

tów, a także nie zapłaci 5% lub więcej

za dokonanie przelewu, podczas gdy

banki oferują taką usługę za znacznie

niższą cenę. Osoba, która lekkomyśl-

nie skusi się na podobną do omówio-

nej w artykule, atrakcyjną ofertę pra-

cy, ponosi pełną odpowiedzialność

za przestępstwo prania brudnych pie-

niędzy (Art. 299 Kodeksu Karnego),

a w przypadku wykrycia przestęp-

stwa, dla organów ścigania to właśnie

ta osoba będzie podejrzana w pierw-

szej kolejności. l

Rysunek 2.

Wykorzystania słupów w procesie zacierania śladów prowadzących

do docelowego odbiorcy pochodzących z przestępstwa pieniędzy

O autorze

Marcin Kopeć pracuje jako oficer bez-

pieczeństwa w jednym z czołowych pol-

skich banków. Na co dzień zajmuje się

problematyką bezpieczeństwa transak-

cji elektronicznych. Kontakt z autorem:

marcin.kopec@hotmail.com

Wyszukiwarka

Podobne podstrony:

Pranie brudnych pieniędzy - konspekt 97-2003, Studia, Zarządzanie, Handel i inwestycje zagraniczne

Pranie brudnych pieniędzy, STUDIA UE Katowice, semestr I mgr, fir 1 testy, ZIK Capiga

Pranie brudnych pieniędzy (11 stron) VYCKVCP3T3O5D3JV3SSQL6XGNW6F2TRITJEYU7A

FALSYFIKATY ZANKÓW PIENIĘŻNYCH PRANIE BRUDNYCH PIENIĘDZY, Studia, Zarządzanie, Handel i inwestycje

pranie brudnych pieniedzy praca, bezpieczenstwo, bezpieczenstwo ekonomiczne

Pranie brudnych pieniędzy

Pranie brudnych pieniędzy, Materiały WSPOL

Pranie brudnych pieniędzy - konspekt 97-2003, Studia, Zarządzanie, Handel i inwestycje zagraniczne

WN Pranie brudnych pieniedzy

Pranie brudnych Pieniędzy

PRANIE BRUDNYCH PIENIĘDZY 2 pptx

2007 12 27 19 35 warminsko mazurskie A4

2007 12 Szkola konstruktorowid Nieznany (2)

Golden Delicious Group Payback 2007 12

Fazy prania brudnych pieniędzy

2007 12 03 prawdopodobie stwo i statystykaid 25662

Wykłady Maćkiewicza, 2007.12.12 Językoznawstwo ogólne - wykład 8, Językoznawstwo ogólne

więcej podobnych podstron