Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+.

Tytuł Magistra został obroniony na Uniwersytecie Szczecińskim w Jarocinie.

SPIS TREŚCI

WSTĘP …………………………………………………………………………………… 2

ROZDZIAŁ I Prawo do prywatności …………………………………………………... 4

1.

Kluczowe

pojęcia

……………………………………………………………………… 4

2.

Prawo do prywatności w prawie międzynarodowym Unii Europejskiej i w

Polskim ... 7

ROZDZIAŁ II Prawo do prywatności w Internecie …………………………………. 10

1.

Kluczowe pojęcia .…………………………………………………………………….

10

2.

Wpływ Internetu na rzeczywistość społeczną ………………………………………..

11

3.

Problem prywatności w Internecie …………………………………………………...

14

3.1.

Liczba

internautów

i

ich

aktywność

w

sieci

………………………………………. 15

3.2.

Nieodpowiedzialne i nieświadome przekazywanie informacji

……………………. 23

3.3.

Rozwiązania techniczne, a problem prywatności w sieci

…………………………. 24

ROZDZIAŁ III Łamanie prawa prywatności w Internecie ………………………… 26

1.

Przyczyny naruszania prawa prywatności w Internecie ……………………………...

26

2.

Formy naruszania prawa prywatności w Internecie ………………………………….

31

3.

Podmioty naruszające prawo prywatności w Internecie ……………………………..

35

4.

Skala naruszania prawa prywatności w Internecie …………………………………..

38

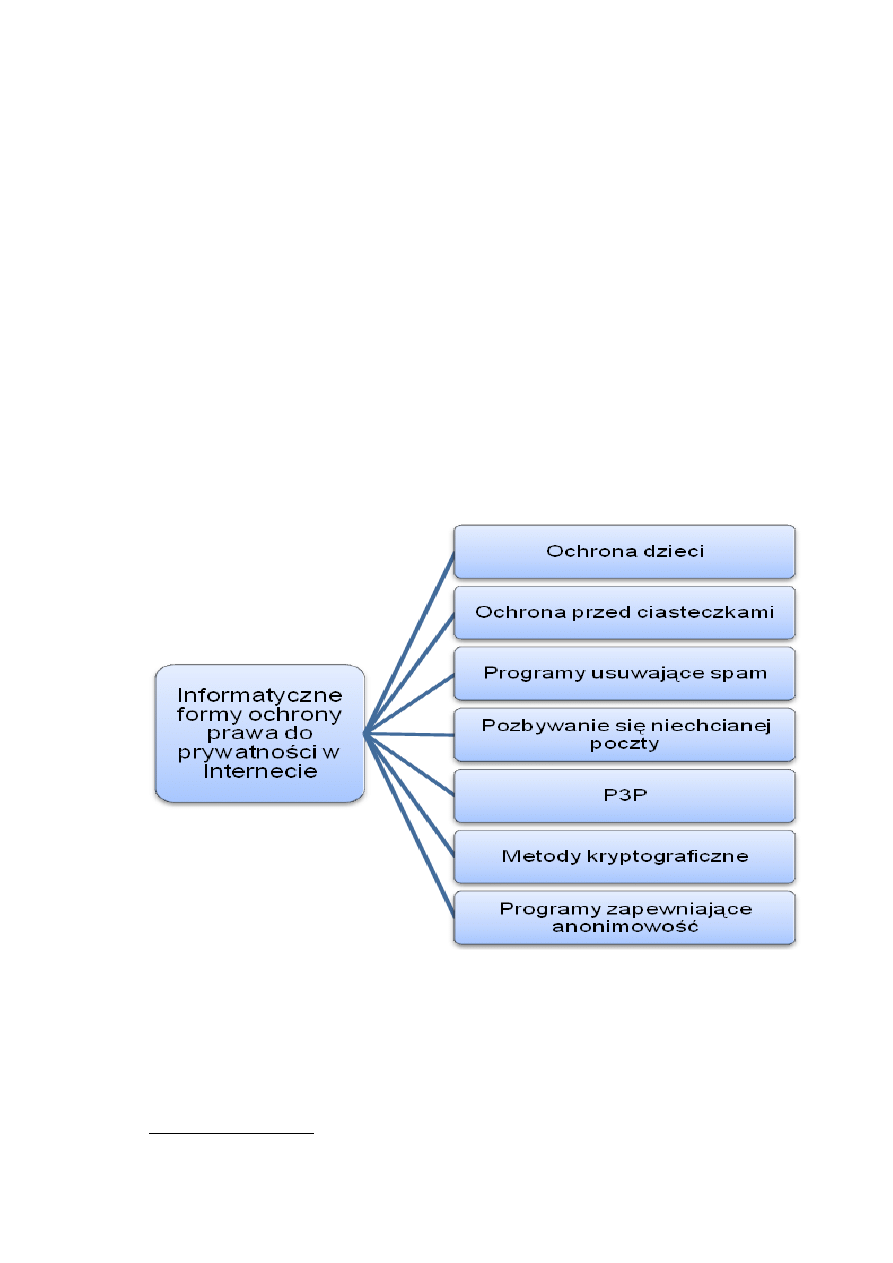

ROZDZIAŁ IV Ochrona prawa prywatności w Internecie ………………………… 40

1.

Instytucje ochrony prywatności w Internecie ………………………………………..

40

2.

Formy ochrony prywatności w Internecie …………………………………………..

43

ZAKOŃCZENIE ……………………………………………………………………… 48

BIBLIOGRAFIA ……………………………………………………………………… 50

SPIS RYSUNKÓW …………………………………………………………………… 54

WSTĘP

Prywatność stała się zagadnieniem, które coraz częściej pojawia się we

współczesnych rozważaniach, jednakże kwestia ta była rozpatrywana znacznie wcześniej.

Już w starożytności chroniono dostępu do informacji o sobie przez innymi, ale zakres

chronionej sfery prywatności zależał do cech demograficznych i społecznych jednostki,

czyli jej stanu społecznego, płci, epoki, z której pochodziła itd. Idea prywatności pojawia

się w „Biblii” i w „Koranie”, i towarzyszy ludzkości od jej zarania.

W XIX wieku pojawił się w Wielkiej Brytanii artykuł Warrena i Brandaisa

zatytułowany „Prawo do prywatności”, w którym jego autorzy podkreślali, że należy

aktualizować prawo do prywatności tak, by odpowiadało ono zmianom, jakie zachodzą

w życiu społecznym i kulturalnym. Uznali, że prawo do prywatności jest konsekwencją

niezbywalnego prawa do życia, dlatego nie można zagrażać zaspokojeniu potrzeb

związanych z potrzebą prywatności. Rozważania na ten temat toczyły się także w innych

krajach na świecie.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

W XIX i w XX wieku pojawiały się różne pojęcia. Najczęściej prywatność była

uważana za wskazanie elementów, które wchodzą w jej zakres, czyli: nietykalność

osobistą, nienaruszalność mieszkania, tajemnica komunikowania się, ochrona informacji

osobistych. Pojawiło się także pojęcie prywatności informacyjnej, która dotyczy prawa

jednostki do ochrony informacji o samej osobie, które zamierza zachować w tajemnicy.

Przyznaje się tej osobie pewien stopień niezależności w decydowaniu o zakresie

i o zasięgu ujawnianych danych o jej życiu prywatnym. W drugiej połowie XX wieku

coraz częściej ustawodawstwo międzynarodowe i krajowe podejmowały problem ochrony

prywatności, ponieważ uznano je za jedno z niezbywalnych praw jednostki i obywatela.

W związku z tym głównym celem pracy jest dokonanie analizy prywatności

w Internecie i zakresu jej ochrony.

Praca składa się z czterech rozdziałów. W pierwszym z nich skoncentrowano się na

samym pojęciu prawa do prywatności. W rozdziale drugim skupiono uwagę na prawie do

prywatności w Internecie i wpływie Internetu na rzeczywistość społeczną. W rozdziale

trzecim podjęto temat łamania prawa w Internecie, analizując ten problem pod względem

przyczyn, form i podmiotów. Ostatni czwarty rozdział został poświęcony ochronie prawa

w Internecie. Przeanalizowano w nim pojęcia, podstawy prawne i instytucje zajmujące się

ochroną prawną.

W pracy wykorzystano analizę aktów normatywnych, dokumentów wytworzonych

przez operatorów internetowych oraz informacje, których podstawą była literatura

przedmiotu z zakresu prawa, historii.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

ROZDZIAŁ I

PRAWO DO PRYWATNOŚCI

1. Kluczowe pojęcia

Słowo prywatność etymologicznie wywodzi się z łaciny, od wyrazu „privus”, który

oznacza „własny, wolny od, pojedynczy”

. Termin prywatność swoim zakresem

znaczeniowym obejmuje liczne dziedziny ludzkiego życia, a także zróżnicowanych

aspektów funkcjonowania w społeczeństwie. Według doktryny, pojęcie prywatność

dotyczy: prywatności fizycznej (powiązanej, ale nietożsamej z prawem własności),

prywatności decyzyjnej (pełnej swobody w podejmowaniu decyzji w kwestii

wykonywanych przez jednostkę czynności w sferze objętej prywatnością), prywatność

1

W. Kopaliński, Słownik wyrazów obcych, Warszawa 2000, s. 271.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

informacyjna (rozumienie prywatności dotyczącej dokonywania wyboru w kwestii

ujawniania informacji dotyczących nas samych i swobody wyrażania się), prywatność

formacyjna (głębi wnętrza dotycząca takich czynności, które oddziałują i przenikają do

myśli człowieka, zatem odnosi się do postrzegania prywatności jako wolności od

ingerencji w myśli jednostki)

. Trudno wskazać, które aspekty prywatności i jej

zachowania oddziałują na takie czynniki, jak: relacja łącząca jednostkę z drugą osobą,

rodzaj informacji objętych prywatnością.

Rozwój systemu prawa międzynarodowego po 1945 roku przyczynił się do

zapewniania prawa do prywatności. Proces ten wiązał się z radykalnym rozwojem

koncepcji powszechnych praw człowieka. Pojęcie „prawa człowieka” jest terminem

wieloznacznym, fakty te wiąże się z dużą liczbą koncepcji, które powstały w tej

interdyscyplinarnej dziedzinie

. Kwestią tą zajmują się prawnicy, filozofowie i etycy,

politolodzy, a także teolodzy. Problem praw człowieka jest szczególnie istotnym

zagadnieniem w naukach prawnych. W efekcie kwestię tą badają znawcy prawa

konstytucyjnego, administracyjnego, cywilnego, karnego, a także innych prawnych

specjalności. Obecne koncepcje praw człowieka bazują na uznaniu godności ludzkiej,

w której dostrzega się wartość najwyższą, i z której wywodzą się inne prawa. Prawa te

wynikają z przyrodzonej godności człowieka. Jednak prawo krajowe i międzynarodowe

nie definiuje tej godności. Godność jest wykorzystywana w dwóch znaczeniach.

W pierwszym ujęciu pojęcie to opisuje godność osobową, która wynika z cechy typowej

dla każdego człowieka bez żadnego wyjątku. W drugim rozumieniu godność człowieka to

godność własna, tym samym odnosi się ona do cechy indywidualnie określonej osoby.

G. Michałowska uważa, że prawa człowieka są „powszechne, przynależne

wszystkim ludziom, we wszystkich sytuacjach i niezależnie od ich pozycji społecznej. Są

przyrodzone, co oznacza, że każda jednostka z chwilą przyjścia na świat obdarzona jest

prawnym ich pakietem. Nie można jej pozbyć administracyjnie tych praw ani ona sama nie

może się ich dobrowolnie zrzekać. Mają one charakter praw podmiotowych, co znaczy, że

stworzone zostały prawne instrumenty ich ochrony. Można ich zatem dochodzić od

państwa, które jest odpowiedzialne za ich przestrzeganie”

2

M. Wujczyk, Prawo pracownika do ochrony prywatności, Warszawa 2012, s. 30.

3

A. Florczak, B. Bolechowa (red.), Prawa człowieka w systemie prawa krajowego, Toruń 2006,s. 4

4

G. Michałowska, Ochrona praw człowieka w Radzie Europy i w Unii Europejskiej, Warszawa

2007, s. 11.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

Prawa człowieka funkcjonują wertykalnie i horyzontalnie. W pierwszym ujęciu

dotyczą one relacji państwo-jednostka, co sprawia, że prawa te pełnią wyjątkową rolę.

Wolności i prawa jednostki definiowane przez prawa człowieka sprawiają, że państwo ma

obowiązek nie ingerowania w zdefiniowaną sferę zachowań jednostki, co sprawia, że mają

one cechy prawa negatywnego. Prawa człowieka obejmujące prawa osobiste, polityczne,

społeczne, kulturalne. Sprawiają, że państwo ma obowiązek podjąć określone działania

(prawo pozytywne) lub jego organy mają podjąć zdefiniowaną aktywność na rzecz

obywateli. Funkcja horyzontalna praw człowieka powoduje, że regulują one związki

między jedną jednostką a drugą jednostką, a także między jednostką a innym podmiotem,

który nie współtworzy aparatu państwa.

Termin „prawa człowieka” rozumiany jest jako „doniosłe prawa, które służą

jednostce według jakiejś koncepcji filozoficznej, odnoszącej się do jej pozycji w państwie

(płaszczyzna filozoficzna), czy też służą jej w świetle prawa międzynarodowego,

wewnątrzkrajowego lub ponadpaństwowego (płaszczyzna prawna)”

. Prawa te mają

charakter dynamiczny, na ich rozwój, na ich zakres i na zmiany zachodzące w ich obrębie

oddziałuje ewolucja społeczeństwa i cywilizacji, nowe problemy wymagające rozwiązania.

Rozwiązania zastosowane w poszczególnych krajach mogą oddziaływać na powstanie

określonych standardów międzynarodowych praw człowieka

, także w kwestii zachowania

prawa do prywatności.

Po drugiej wojnie światowej doszło do ustalenia katalogu praw i wolności człowieka.

Prawa człowieka dzieli się na prawa: podstawowe, fundamentalne oraz pozostałe, mające

mniejsze znaczenie, a także na prawa niederogowalne i derogowalne, na prawa

obowiązujące i programowe. Zależnie od tego, kto jest podmiotem danego prawa

człowieka, wyróżnia się prawa indywidualne, zbiorowe i mieszane

. W prawach

indywidualnych podmiotem prawa jest jednostka, w efekcie prawa opisują indywidualne

prawa człowieka. W drugim przypadku podmiotem jest zbiorowość, w związku z tym

mówi się o kolektywnych prawach człowieka. Prawa człowieka, zgodnie z ich treścią

i rodzajem podstawowych potrzeb, których są wyrazem, dzieli się z jednej strony prawa

obywatelskie i polityczne, nazwane osobistymi lub cywilnymi, od praw ekonomicznych,

5

J. Hołda, Z. Hołda, D. Ostrowska, J.A. Rybczyńska, Prawa człowieka. Zarys Wykładu, Warszawa

2011, s. 11

6

G. Michałowska, op. cit., s. 12.

7

J. Oniszczuk, Prawo, jego tworzenie i systematyka. Wybrane zagadnienia, Warszawa 1999, s. 89.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

socjalnych i kulturalnych. Niekiedy te dwa rodzaje praw są sobie przeciwstawiane. Według

„Powszechnej Deklaracji Praw Człowieka”, uwzględnia kilka kategorii praw człowieka:

prawa fundamentalne, prawa obywatelskie, prawa społeczne i ekonomiczne oraz swobody

polityczne. Prawa człowieka dzielą się na: osobiste, polityczne, ekonomiczne, socjalne,

społeczne, kulturalne. W kontekście praw do prywatności wiodącą rolę pełnią prawa

osobiste.

Według współczesnych koncepcji praw człowieka, te można podzielić na trzy

zasadnicze rodzaje. Obejmują one wolności i prawa: osobiste; polityczne; a także

społeczne, ekonomiczne i kulturalne. Pierwszy z tych rodzajów składają się na tzw. prawa

pierwszej generacji. Ta generacja praw człowieka jest rezultatem rewolucji liberalnych

okresu XVII-XIX wieku. Prawa pierwszej generacji obejmują prawa osobiste jednostek,

tzw. prawa obywatelskie i prawa polityczne, np. prawo do życia, równość wobec prawa,

prawo do uczestniczenia w życiu publicznym. Dwa pozostałe rodzaje praw człowieka

tworzą tzw. prawa drugiej generacji. Są to prawa służące zabezpieczeniu bytu

materialnego jednostek, ich rozwoju fizycznego i duchowego, np. prawo do pracy, prawo

do informacji

. W opracowaniach pojawiają się także prawa człowieka trzeciej generacji,

które obejmują prawa człowieka do pokoju, środowiska, rozwoju itd. Prawa trzeciej

generacji mają cechy kolektywne, solidarnościowe. W XX wieku przyznano prawu do

ochrony prawa do prywatności statusu prawa równoprawnego z innymi podstawowymi

prawami człowieka, jak wolność sumienia, swoboda wyzwania czy godność. Należy

wyjaśnić, czym jest ochrona prawa

.Ochrona prawa do prywatności stanowi istotną część

dziedziny określanej jako ochrona praw człowieka. Jej podstawę prawną tworzą normy

prawa międzynarodowego i krajowego. Ochrona ta jest przedmiotem konwencji

międzynarodowych, które stały się podstawą międzynarodowych praw człowieka, stałej

zorganizowanej współpracy międzyrządowej

W prawie polskim zawarta jest ona w Konstytucji i szeregu akt prawnych,

regulujących różne dziedziny życia, na przykład edukację, opiekę i zdrowie, a także

w ustawach kodeksowych, takich jak kodeks karny, kodeks cywilny, pracy, rodzinny

8

C. Mik, Ochrona praw człowieka w świetle źródeł współczesnego prawa międzynarodowego

(współczesne tendencje orzecznicze), w: C. Mik (red.), Prawa człowieka w XXI w. – wyzwania dla

ochrony prawnej. Ogólnopolska Konferencja Prawnicza Radziejowice, 21-22 czerwca 2004 r.,

Towarzystwo Naukowe Organizacji i Kierownictwa, Toruń 2005, s. 48-49.

9

M. Wujczyk, op. cit., s. 36.

10

B. Urquhart, Świat w poszukiwaniu przywództwa: ONZ jutra, Warszawa 1991, s. 94.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

i opiekuńczy. Ochrona międzynarodowa opiera się na dokumentach prawnych, które

z uwagi na obszar obowiązywania dzieli się na powszechne, uchwalane przez Organizację

Narodów Zjednoczonych np. Pakty Praw Człowieka i regionalne np. Europejska

Konwencja o Ochronie Praw Człowieka i Podstawowych Wolności. Prawo do prywatności

zyskało ochronę na gruncie regulacji ogólnoświatowym, regionalnym i krajowym. Unia

Europejska dostrzegła także potrzebę ochrony prawa do prywatności, dlatego podejmuje

ona liczne działania w tym zakresie. Pojęcie danych osobowych dotyczy informacji

w jakiejkolwiek formie dostępne, dotyczące wszelkich działań przez daną osobę, które

pozwalają na jej zidentyfikowanie. Dotyczą one takich danych, jak: wszelkie informacje

związane z działaniami podejmowanymi przez osobę, informacje dotyczące jej życia

prywatnego i rodzinnego, dane o podejmowanych działaniach zawodowych, zachowań

ekonomicznych i społecznych tej osoby. Według 13 dyrektywy 95/46 WE, dane osobowe

obejmują: „właściwości biologiczne, cechy fizjologiczne, cechy życiowe lub przetwarzane

czynności dotyczące danej osoby”

2. Prawo do prywatności w prawie międzynarodowym, Unii Europejskiej

i w Polskim

Prawo człowieka do zachowania prywatności pojawia się w licznych aktach

międzynarodowych. W nieznacznym stopniu w XX wieku zaczęła rosnąć świadomość

społeczna dotycząca skutków naruszania prywatności. Zazwyczaj uważa się, że prawo do

prywatności wiąże się z koniecznością podpisywania zgody na udostępnianie danych,

dlatego powstało dość duże pole do nadużyć również w sieci. Powszechna Deklaracja

Praw Człowieka z 1948 roku uchwalona przez Organizację Narodów Zjednoczonych

podkreśla w artykule 12, że „Nikt nie może być narażony na arbitralną ingerencję w jego

prywatność, rodzinę, dom lub korespondencję, ani na ataki na jego cześć i dobre imię”

Prawo to zostało zdefiniowane między innymi w takich aktach ONZ, jak:

Międzynarodowy Pakt Praw Cywilnych i Politycznych oraz Międzynarodowy Pakt Praw

Ekonomicznych, Socjalnych i Kulturalnych. Artykuł 8 Konwencji Praw Człowieka

11

A. Lewiński, Identyfikacja osób w Internecie w świetle orzecznictwa i przepisów o ochronie

danych osobowych, w: G. Szpor (red.), Internet. Ochrona wolności, własności i bezpieczeństwa,

Warszawa 2011, s. 56.

12

A. Żygadło, Wyłączenie tajemnicy bankowej a prawo do prywatności, Warszawa 2011, s. 28.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

opracowanej przez ONZ stanowi, że konieczna jest ochrona prawa do życia prywatnego

i rodzinnego.

Istotne znaczenie w ochronie praw do prywatności ma także Europejska Konwencja

o Ochronie praw Człowieka i Podstawowych Wolności Rady Europy z 1950 roku. Akt ten

w artykule 8 podkreśla, że: „Każdy ma prawo do poszanowania swojego życia prywatnego

i rodzinnego, swojego mieszkania i swojej korespondencji. Niedopuszczalna jest

ingerencja władzy publicznej w korzystanie z tego prawa, z wyjątkiem przypadków

przewidzianych przez ustawę i koniecznych w demokratycznym społeczeństwie z wagina

bezpieczeństwo państwo, bezpieczeństwo publiczne lub dobrobyt gospodarczy kraju,

ochronę porządku i ochronę praw i wolności innych osób”

. Unia Europejska wraz

z podpisaniem traktatu z Lizbony stała się stroną Konwencji O ochronie praw człowieka

i podstawowych wolności, zatem powinna szanować zdefiniowane w niej prawo do

prywatności. Poza tym problem ten został wcześniej poruszony w Karcie Podstawowych

Praw Unii Europejskiej z 2000 roku. Jej artykuł 7 zapewnia obywatelom gwarancję

poszanowania życia prywatnego i rodzinnego, domu oraz możliwość komunikowania się.

Poza tym artykuł 8 tej Karty dodaje, że jednostka ma prawo do ochrony danych

osobowych, które jej dotyczą. Gwarantuje, że proces przetwarzania tych danych może

zachodzić jedynie w określonych warunkach.

Problem ochrony prawa do prywatności podejmuje także prawo i orzecznictwo

unijne. Według dyrektywy 95/46 WE, państwa członkowskie są zobowiązane do ochrony

danych osobowych, i do podejmowania działań zgodnie z celem tego aktu. Cel ten dotyczy

„utrzymanie równowagi pomiędzy swobodą przepływu danych osobowych oraz ochroną

życia prywatnego”

. Ważną rolę w rozwoju orzecznictwa wspólnotowego odnoszącego się

do problemu ochrony i przetwarzania danych w Internecie pełni orzeczenie Trybunału w

sprawie C-1010/01. Orzeczenie to dotyczyło publikowania danych osobowych

w Internecie, wolności wyrażania poglądów oraz przekazywania danych osobowych do

krajów trzecich. Trybunał zdefiniował w nim zakres i przedmiot takiego przetwarzania.

Polskie prawo stanowiące ochronę prawa do prywatności było kreowane pod

wpływem ustawodawstwa międzynarodowego, głównie Konwencji o ochronie praw

człowieka i podstawowych wolności. W związku z tym artykuł 47 Konstytucji RP stanowi,

13

Europejska Konwencja o Ochronie Praw Człowieka i Podstawowych Wolności Rady Europy

z 1950 roku.

14

A. Lewiński,, op. cit., s. 60.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

że „Każdy ma prawo do ochrony prawnej życia prywatnego, rodzinnego, czci i dobrego

imienia oraz do decydowania o swoim życiu osobistym”

. Polska ustawa zasadnicza

rozumie prawo do prywatności głównie jako prawo do samodzielnego definiowana

o zakresie informacji, które mają być upublicznione. Tym samym Konstytucja RP

przyjmuje, że jednostka ma prawo do pozostawienia jej w spokoju, na co wskazuje jej

artykuł 51 traktujący o „autonomii informacyjnej”. Artykuł ten gwarantuje obywatelowi

prawo do autonomii informacyjnej, czyli prawo do samodzielnego decydowania

o ujawnieniu innym informacji, które dotyczą jego osoby, a także prawo do sprawowania

kontroli nad takimi informacjami, gdy te znajdują się w posiadaniu innych podmiotów

Prawo do prywatności nie zostało zdefiniowane „expressis verbis” w artykule 23

ustawy z dnia 23 kwietnia 1964 roku – Kodeks cywilny, ale prawo to, mimo braku tego

ujęcia, należy do kluczowych i podstawowych wartości pozamajątkowych, wymagających

poszanowania. Artykuł ten stanowi, że „Dobra osobiste człowieka, jak w szczególności

zdrowie, wolność, cześć, swoboda sumienia, nazwisko lub pseudonim, wizerunek,

tajemnica korespondencji, nietykalność mieszkania, twórczość naukowa, artystyczna,

wynalazcza i racjonalizatorska, pozostają pod ochroną prawa cywilnego niezależnie od

ochrony przewidzianej w innych przepisach”

. Jego ochronę tego poza ratyfikowanymi

przez Polskę podstawowymi konwencjami międzynarodowymi pozajmuje także w

Konstytucja Rzeczypospolitej Polskiej

. Prywatność podlega także ochronie ustaleń

ustawy z dnia 26 stycznia 1984 roku prawo prasowe (Dz. U. Nr 5, poz. 24 z późn. zm.).

Akt ten wskazuje w artykule 14, że „nie wolno bez zgody osoby zainteresowanej

oraz danych dotyczących prywatnej sfery życia, chyba, że wiąże się

to bezpośrednio z działalnością publiczną danej osoby”

. Ustawa z dnia 29 sierpnia 1997 r.

o ochronie danych osobowych w artykule 1 podkreśla, że „Każdy ma prawo do ochrony

15

Konstytucja Rzeczypospolitej Polskiej z dnia 2 kwietnia 1997 r. uchwalona przez Zgromadzenie

Narodowe w dniu 2 kwietnia 1997 r., przyjęta przez Naród w referendum konstytucyjnym w dniu

25 maja 1997 r., podpisana przez Prezydenta Rzeczypospolitej Polskiej w dniu 16 lipca 1997 r.

(Dz.U. 1997 nr 78 poz. 483).

16

B. Fischer, Prawo użytkowników wyszukiwarek internetowych do poszanowania ich autonomii

informacyjnej, w: G. Szpor (red.), Internet. Ochrona wolności, własności i bezpieczeństwa,

Warszawa 2011, s. 63.

17

Ustawa z dnia 23 kwietnia 1964 roku – Kodeks cywilny (Dz. U. z 1964 r. Nr 16, poz. 93 z późn.

zm.).

18

W. Walkowski, Pojęcie prywatności i przesłanki jej naruszenia, s. 1, za: http://lexvin.pl, z dnia 6

maja 2013.

19

Ustawa z dnia 26 stycznia 1984 roku - Prawo prasowe (Dz. U. Nr 5, poz. 24 z późn. zm.).

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

dotyczących go danych osobowych”

. W związku z tym, o czym mowa w dalszej części

tego artykułu, „Przetwarzanie danych osobowych może mieć miejsce ze względu na dobro

publiczne, dobro osoby, której dane dotyczą, lub dobro osób trzecich w zakresie i trybie

określonym ustawą”. Ustawodawca w artykule 6 tego aktu prawnego wskazuje, że za

chronione „dane osobowe uważa się wszelkie informacje dotyczące zidentyfikowanej lub

możliwej do zidentyfikowania osoby fizycznej”

. Wskazuje też, że „Osobą możliwą do

zidentyfikowania jest osoba, której tożsamość można określić bezpośrednio lub pośrednio,

w szczególności przez powołanie się na numer identyfikacyjny albo jeden lub kilka

specyficznych czynników określających jej cechy fizyczne, fizjologiczne, umysłowe,

ekonomiczne, kulturowe lub społeczna”

Głównym celem ochrony danych osobowych jest ochrona prywatności. W Polsce za

sprawą prawa krajowego jak również unijnych dyrektyw stała się ona częścią prawa

administracyjnego, ustrojowego, materialnego. Mimo to w naszym kraju naruszane jest

prawo do prywatności także w Sieci. Polski ustawodawca dostrzega zatem problem

związany z naruszaniem prawa do prywatności we współczesnej rzeczywistości, ale nie do

końca rozumie naturę Internetu.

ROZDZIAŁ II

PRAWO DO PRYWATNOŚCI W INTERNECIE

20

Ustawa z dnia 29 sierpnia 1997 r. o ochronie danych osobowych (Dz. U. z 2002 nr 101 poz. 926).

21

Ustawa z dnia 29 sierpnia 1997 r. o ochronie danych osobowych (Dz. U. z 2002 nr 101 poz. 926).

22

Ustawa z dnia 29 sierpnia 1997 r. o ochronie danych osobowych (Dz. U. z 2002 nr 101 poz. 926).

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

1. Kluczowe pojęcia

Internet to ogólnoświatowa sieć komputerowa, logicznie połączona w jednorodną

sieć adresową bazującą na protokole IP (Internet Protocol). Sieć tak pozwala na

dostarczanie i realizowanie usług wyższego poziomu, których podstawy to komunikacja

oraz powiązana z nią infrastruktura. Internet jest siecią komputerową łączącą komputery

Obecnie Internet zapewnia użytkownikom taki możliwości, jak: poczta

elektroniczna, strony WWW, asynchroniczne grupy dyskusyjne, synchroniczne rozmowy

itd. Internet łączy cechy mediów wizualnych i audiowizualnych. Należy raczej do mediów

media odbieranych indywidualnie bądź zbiorowo. W świecie wirtualnym ważne są wirtualne

tożsamości, zatem należy stworzyć nowy system uczestnictwa w życiu politycznym

Poczta elektroniczna (e-mail) należy do najczęściej wykorzystywanego sposobu

kontaktowania się w Internecie. Jej zaletą jest asynchroniczność, która umożliwia

odpowiedź na list w dowolnym czasie. Fora i grupy dyskusyjne mają analogiczny

charakter, a komunikatory internetowe (np. gadu-gadu), czaty i IRC (Internet Relay Chat)

umożliwiają komunikację synchroniczną.

Forum dyskusyjne jest to przeniesiona do struktury stron WWW forma grup

dyskusyjnych. By zapisać się do listy dyskusyjnej i stać się adresatem wszystkich

wiadomości wysyłanych przez jej członków, wystarczy podać pod odpowiedni adres swój

e-mail. List dyskusyjnych jest dziesiątki tysięcy, dzieli się je na zamknięte i otwarte.

Pierwsze z nich są tak skonfigurowane przez zarządców lub wydawcę, by subskrybenci na

bieżąco otrzymywali informacje o nowościach i zmianach na ściśle określony temat.

Uczestnik listy nie ma wpływu na jej tworzenie. Inaczej ma się sprawa z listami otwartymi,

do których wszystkie informacje wysyłają jej subskrybenci. Dyskusje odbywają się

wyłącznie za pośrednictwem poczty elektronicznej. Większość list ma jeden podstawowy

cel: przekazywanie informacji lub zachęcanie do dyskusji na określony temat. Czasem lista

skupia wokół siebie grupę przypominającą klub towarzyski, dlatego dyskusja może

odbiegać w kwestii merytorycznej poza podstawowy temat, przeradzając się niekiedy

w wycieczki osobiste. Listy dyskusyjne są prostym sposobem zdobywania

aktualnych informacji i nawiązywania znajomości, czasem także bliższych niż via

23

R. Skubisz (red.), Internet 2000: prawo-ekonomia-kultura, Lublin 1999, s. 13.

24

W. Wesołowski, Procesy klasotwórcze w teoretycznej perspektywie, w: A. Sułek, J. Styk (red.),

Ludzie i instytucje, Stawanie się ładu społecznego, Lublin 1995, s. 11- 12.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

komputer. Grupy dyskusyjne (Usenet) wiążą się z usługą, która umożliwia prowadzenie

publicznych dyskusji w grupach, które koncentrują się na różnych kwestiach.

Coraz częściej wykorzystuje się komunikację poprzez strony WWW (na przykład

blogi, strony prywatne, komentarze umieszczane na blogach lub przy tekstach

publikowanych w serwisach informacyjnych). Blog jest specyficznym rodzajem strony

internetowej, na której autor prezentuje datowane wpisy, które są kolejno wyświetlane.

W polskim Internecie internauta znajdzie blisko 3 mln blogów, które najczęściej są

wyposażone w system archiwizacji wpisów, system kategorii, możliwość komentowania

przez czytelników wpisów, grupę odsyłaczy do blogów polecanych i innych stron WWW.

Blogi najczęściej zyskały charakter osobisty, funkcjonując jako internetowe pamiętniki.

Internauci wykorzystują takie możliwości sieci, jak aukcje internetowe, telefonia

internetowa oraz video rozmowy.

2. Wpływ Internetu na rzeczywistość społeczną

Wielu ludzi codziennie korzysta z Internetu, odbiera wiele listów elektronicznych

i wysyła podobną ich ilość. Prenumeruje kilka serwisów informacyjnych, które trafiają

codziennie do mojej skrzynki e-mailowej. Internet jednak służy do czerpania informacji

o świecie, do ich udostępniania. Lata 90. XX wieku zapoczątkowały falę przemian

ustrojowych i politycznych o historycznym znaczeniu. Narastała istotna rewolucja –

rewolucja informacyjna.

W sieci wszyscy szukają ludzi o podobnym usposobieniu i razem z nimi tworzą nową

wirtualną przestrzeń pozbawioną konfliktów znanych z przestrzeni fizycznej. Nikt nie szuka

grupy, z którą nie ma nic wspólnego. Dawana możliwość znalezienia przez sieć osób

o podobnych upodobaniach i unikania ludzi, z którymi nie chcemy utrzymywać kontaktów,

powoduje, że nie sprawdza się ona zupełnie jako sposób na obronę demokracji. Nieustanna

skłonność netokratów do ucieczki ze środowiska, w którym się znajdują, do przenoszenia się

z miejsca na miejsce, gdy nie odpowiada im aktualna sytuacja, tworzą warunki dla rozwoju

zupełnie nowego i niezwykle skomplikowanego systemu politycznego – plurarchii

. W tym

systemie główna zasada demokracji, według której w przypadku rozbieżności opinii

większość decyduje o mniejszości, nie może być utrzymana. W sieci każdy jest swoim

25

Ibidem, s. 77.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

panem, na dobre i na złe. Interes grupy, utrzymanie porządku i przestrzeganie prawa

podlega nieustannej presji. W czystej plurarchii niemożliwe jest ustanowienie warunków

sprzyjających funkcjonowaniu państwa prawa, ale różnica między tym, co jest legalne,

a tym, co jest przestępstwem, przestaje istnieć

Internet podlega nieustannym wpływom użytkowników, którzy przystosowują go do

własnych potrzeb i modyfikują. Powstają zbiorowości o określonych potrzebach i cechach.

Społeczność wirtualna umożliwia wykonywanie tych samych czynności, jakie wykonuje

się w świecie rzeczywistym – pozwala wyrażać siebie, nawiązywać przyjaźnie, zadawać

pytania, dzielić się pomysłami, brać udział we wspólnych imprezach. E- społeczność to

miejsce, w którym pozostając anonimowym można spotkać ludzi z tymi samymi

problemami, obawami i zainteresowaniami, w którym ludzie mogą ugruntować swoje

przekonania lub znaleźć więcej argumentów do dyskusji. Społeczność taka umożliwia

osobom z życiowymi problemami uzyskanie pomocy od osób, które doświadczyły

podobnych problemów, a ludziom z pasją pozwala dzielić się swoimi zainteresowaniami

z innymi. W Internecie powstaje miejsce, gdzie ludzie czują się bezpieczni, potrzebni,

rozumiani, do którego chętnie wracają. E-społeczność to zbiorowość użytkowników

Internetu, którzy w aktywny sposób wykorzystują tę platformę komunikacji do wymiany

informacji i komunikatów związanych z ich wspólnymi zainteresowaniami, przekonaniami

lub postawami.

Internet staje się podstawowym środkiem komunikacji i organizacji we wszystkich

sferach ludzkiej działalności, dlatego korzystają z niego ruchy społeczne, polityczne,

a nawet można przewidywać, że te będą to robić w coraz większej mierze, przekształcając

go w ważne narzędzie informowania, rekrutowania zwolenników, organizowania struktur

i działań, zdobywania wpływów czy władzy i przeciwstawiania się wpływom czy

władzy przeciwników

. Dostrzegamy nową dynamikę ruchów społecznych, proces

wykorzystania przez społeczności lokalne sieci komputerowych i ich znaczenia do

angażowania się w sprawy publiczne. Znajdując w sieci odpowiednią dla siebie formę

organizacyjną, ruchy te zainicjowały przemiany społeczne, które z kolei wzmocniły

pozycję Internetu jako preferowanego przez nie środka przekazu. Ruchy społeczne XXI

26

A. Bard, J. Söderquit, Netokracja, Nowa elita władzy i życia po kapitalizmie, Warszawa 2005,

s. 82.

27

M. Mrozowski, Między manipulacją a poznaniem. Człowiek w świecie mediów, Warszawa

1999, s. 91.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

wieku objawiają się w Internecie i poprzez Internet. Za ich sprawą podejmowane są zbiorowe

działania mające na celu zmianę wartości wyznawanych przez społeczeństwo

i przekształcenia jego instytucji. Z potencjału Internetu korzystają również związki

zawodowe. Te łączą się, organizują i mobilizują w sieci i za jej pomocą. Podobnie jest

z organizacjami ekologicznymi, równouprawnienia kobiet, obrony praw człowieka,

tożsamości etnicznej, religijnymi, narodowymi oraz zrzeszającymi przeciwników lub obrońców

wszelakiej maści działań politycznych

Internet już dawno stał się, mimo dochodzących z różnych stron sprzeciwów i obaw,

podstawą tworzenia małych grup i społeczności wirtualnych, a tym samym ruchów

społecznych. Fora internetowe, grupy dyskusyjne, czaty czy fotoblogi w wielu

przypadkach uzupełniają, zastępują życie społeczno -towarzyskie jednostek. Tego typu

wirtualne społeczności stanowią pewien nowy model mikrostruktury, który zarówno

przejmuje cechy „tradycyjnych” grup, jak też posiada cechy charakterystyczne tylko dla

siebie. W społecznościach tych istnieje tendencja do budowania tożsamości jednostkowej

i społecznej, tworzenia grup własnych i poczucia wspólnotowego „my”. Tożsamość ta

budowana jest na innych zasadach. Brak fizycznego kontaktu wymaga od użytkowników

Internetu stosowania innych strategii prezentowania samych siebie, innych sposobów

aktywizacji dynamiki grupowej. Sposoby te oparte są na technicznych możliwościach

Internetu. Jedną ze strategii budowania tożsamości jest wykorzystanie jego wizualnych

cech. Społeczeństwo i kultura informacyjna, której elementem jest Internet, określane są

również terminem kultura wizualna. Blogi, fotoblogi, przemawiają do czytelników nie

tylko tekstem, obrazem (zarówno zamieszczanymi fotografiami i ich tematyką, jak również

samym wyglądem i układem strony). Fora internetowe i grupy dyskusyjne dostarczają

możliwość autoprezentacji i budowania obrazu samego siebie nie tylko poprzez

wypowiedzi tekstowe. Internet daje możliwość budowania własnej tożsamości

jednostkowej za pośrednictwem elementów wizualnych, co stanowi wstęp do budowania

tożsamości społecznej i poczucia przynależności, bez których rozważanie wspólnot

sieciowych jako małych grup społecznych jest niemożliwe.

Internet daje wiele możliwości do wykorzystania w pracy przez każdego człowieka

i pracownika, który może bez problemu dotrzeć bez wychodzenia z biura do ofert

bankowych oraz skorzystać z usług finansowych. Strony internetowe pozwalają znaleźć

28

M. Castells, Galaktyka Internetu, Poznań 2003, s. 167.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

korzystne oferty dostawców, producentów itd. Globalna sieć WWW może być przydatna

we wszelkiego rodzaju formach promocji nieosobowej. Informacja i technologia

informacyjna rozszerzają pole możliwych konfiguracji współpracy stając się podstawą

tworzenia nowych form komunikacji między organizacjami, klientami i kooperantami

Dzięki rejestrowaniu życzeń klientów i indywidualnemu na nie reagowaniu za

pośrednictwem Internetu, a potem uwzględnianiu ich w czasie rzeczywistym w łańcuchu

produkcyjnym, ekonomista może precyzyjnie usuwać poważne wady produkcyjne,

i to w rekordowo krótkim czasie. Dzięki osobistym i wielokrotnym, elektronicznym

kontaktom za pośrednictwem sieci możliwe jest zdobycie informacji, które pozwolą na

efektywny kompromis między masowością a indywidualizacją produkcji. Można to

osiągnąć za pomocą dużej sieci produkcyjnej, dostosowując jednak produkt końcowy

(towar bądź usługę) do wymagań konkretnego klienta.

Pomaga w tym także wbudowany w model transakcji sieciowej automatycznie

sporządzany profil klienta, dzięki któremu można skierować do każdego nabywcy ofertę

zgodną z jego wymaganiami. Jest to bardzo skuteczna metoda docierania z ofertą

handlową i marketingową do właściwej grupy docelowej, gdyż umożliwia zbudowanie

dynamicznej bazy danych, która pozwala na stałe dostosowywanie produkcji do potrzeb

rynku. Jeśli indywidualizacja jest kluczem do konkurencyjności w nowej globalnej

gospodarce, to Internet jest podstawowym narzędziem, które ją zapewnia w warunkach

masowej produkcji i dystrybucji.

Sieciowy model prowadzenia interesów w szybkim tempie staje się dominującą

formą organizacji przedsiębiorstwa w przemyśle elektronicznym. Model ten rozszerza się

szybko na wszystkie sektory gospodarki. Internet pozwala ekonomiście przyjrzeć się

konkurentom, innym firmom, co umożliwia znalezienie optymalnych rozwiązań, a nawet

znalezienie niszy.

3. Problem prywatności w Internecie

Główna przyczyna wzrostu zainteresowania problemem regulacji prawnej

przetwarzania danych osobowych, a tym samym ochrony prawa do prywatności wiąże się

z procesie zastępowania tradycyjnych, manualnych metod gromadzenia i utrwalania

29

P. Adamczewski, Internet w biznesie, Warszawa 2000, s. 44.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

informacji o osobach nowoczesnych przez skomputeryzowane systemy zapisywania,

przetwarzania i udostępniania tego rodzaju danych. Nie można się temu dziwić, skoro,

zdaniem twórcy Facebooka, M. Zuckenberga, w Internecie prywatność nie istnieje. Zatem

ochrona prawa do prywatności stanowi wyzwanie dla prawa międzynarodowego, w tym

unijnego, a także dla prawa krajowego – takiego jak prawo polskie

. Rozdział ten

koncentruje się na prezentacji istoty prawa do prywatności, a także na problemie

prywatności w Internecie.

3.1. Liczba internautów i ich aktywność w Sieci

Według badania EIAA z 2006 roku, 45% internautów w Europie już wtedy

korzystało z Internetu codziennie, co pokazuje jak dużą rolę odgrywa w naszym

codziennym życiu sieć internetowa. Przeciętny europejski internauta spędza obecnie

w sieci 11 godzin 20 minut tygodniowo, w porównaniu z rokiem 2005 stanowi to wzrost

o 11%. Przeciętny użytkownik Internetu w Europie spędza w sieci 5,4 dnia w tygodniu,

a 92% amerykańskich internautów bywa członkami różnego rodzaju wirtualnych

społeczności

. W Polsce tendencja do przynależności do grup społecznościowych stale

rośnie, a serwisy integrujące internautów dynamicznie się rozwijają

. Popularność

i zapotrzebowanie na tego typu serwisy wiąże się z tym, że społeczność wirtualna

umożliwia wykonywanie tych samych czynności, jakie wykonujemy w świecie

rzeczywistym

. W naszym kraju ponad połowa internautów aktywnie szuka w sieci

kontaktu z osobami o podobnych zainteresowaniach, z którymi można by się zaprzyjaźnić.

Tendencje te nasilają się w kolejnych latach, ponieważ z roku na rok rośnie liczba

Internetów na świecie, a także w naszym kraju.

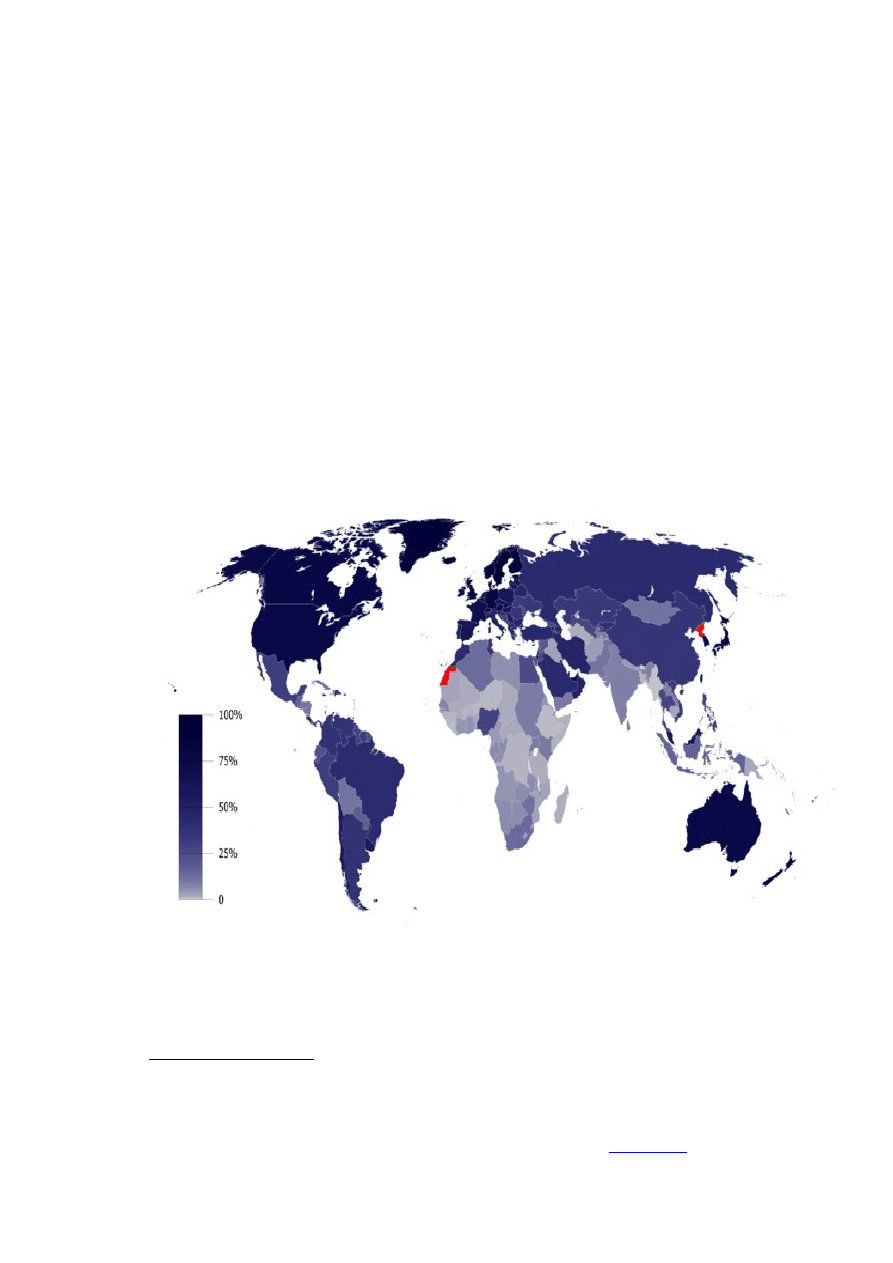

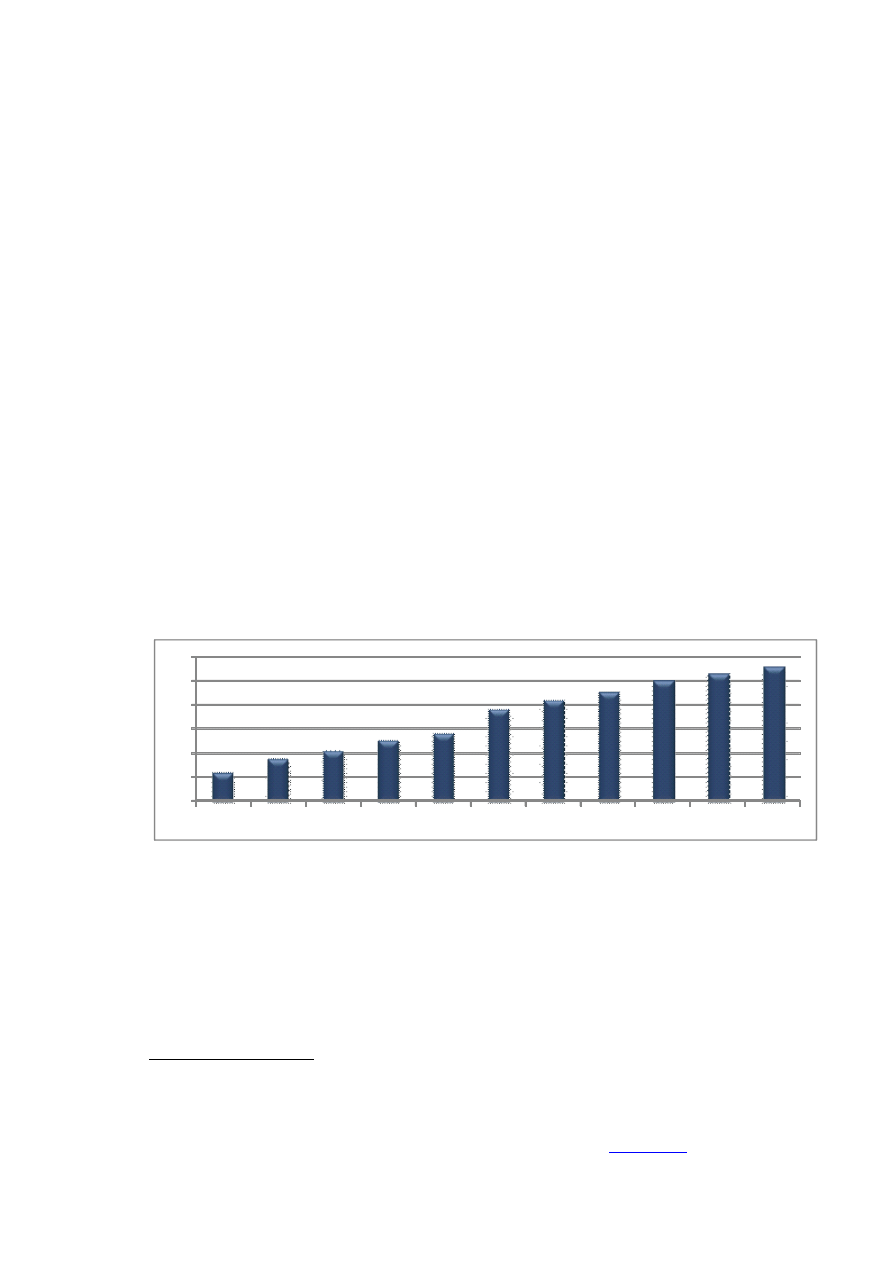

Rysunek 1 ilustruje rozpowszechnienie Internetu w poszczególnych krajach w 2010

roku. Wskazuje, jaki procent populacji tych państw korzysta z Sieci. W tym czasie z jej

możliwości korzystało ponad 34% wszystkich mieszkańców na świecie. W 2010 roku

30

I. Lipowicz, Nowe wyzwania w zakresie ochrony danych osobowych, w: G. Szpor (red.),

Internet. Ochrona wolności, własności i bezpieczeństwa, Warszawa 2011, s. 14.

31

J. Czapiński, T. Pank (red.), Diagnoza Społeczna 2005. Warunki i jakość życia Polaków,

Warszawa 2006, s. 215.

32

D. Batorski, Polacy i nowe technologie. Wyniki badań Diagnoza społeczna 2003-2007, s. 3.

33

Społeczności internetowe przyszłością sieci, za: http://www.egospodarka.pl, z dnia 18 stycznia

2013.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

największy odsetek obywateli korzystało z Internetu w takich krajach, jak: Islandia (97%),

Norwegia (94%), Szwecja (92%), Grenlandia (90%), Bahrajm (88%), Holandia (88%),

Sant Lucia (88%), Dania (86%), Luksemburg (85%), Finlandia (85%), Stany Zjednoczone

(82%), wielka Brytania (82%), Korea Południowa (81%), Australia (80%), Brunei (80%),

Andora (79%), Bermudy (79%), Niemcy (79%), Kanada (77%). W Polsce w tym okresie

internauci stanowili zaledwie 58,4% ogółu społeczeństwa. W 2009 roku największy

odsetek obywateli korzystało z Internetu w Falklandach (100%). Krajami o najniższym

odsetku internatów w 2010 roku były takie państwa, jak: Korea Północna (0%), Timor

Wschodni (0,2%), Mjanma (0,2%), Liberia (0,5%), Kambodża (0,5%), Etiopia (0,5%)

Rysunek 1. Rozpowszechnienie Internetu na świecie – udział internautów wśród

ogółu populacji krajów (w%)

Źródło: Rozpowszechnienie Internetu, za: http://pl.wikipedia.org, z dnia 18 kwietnia 2013.

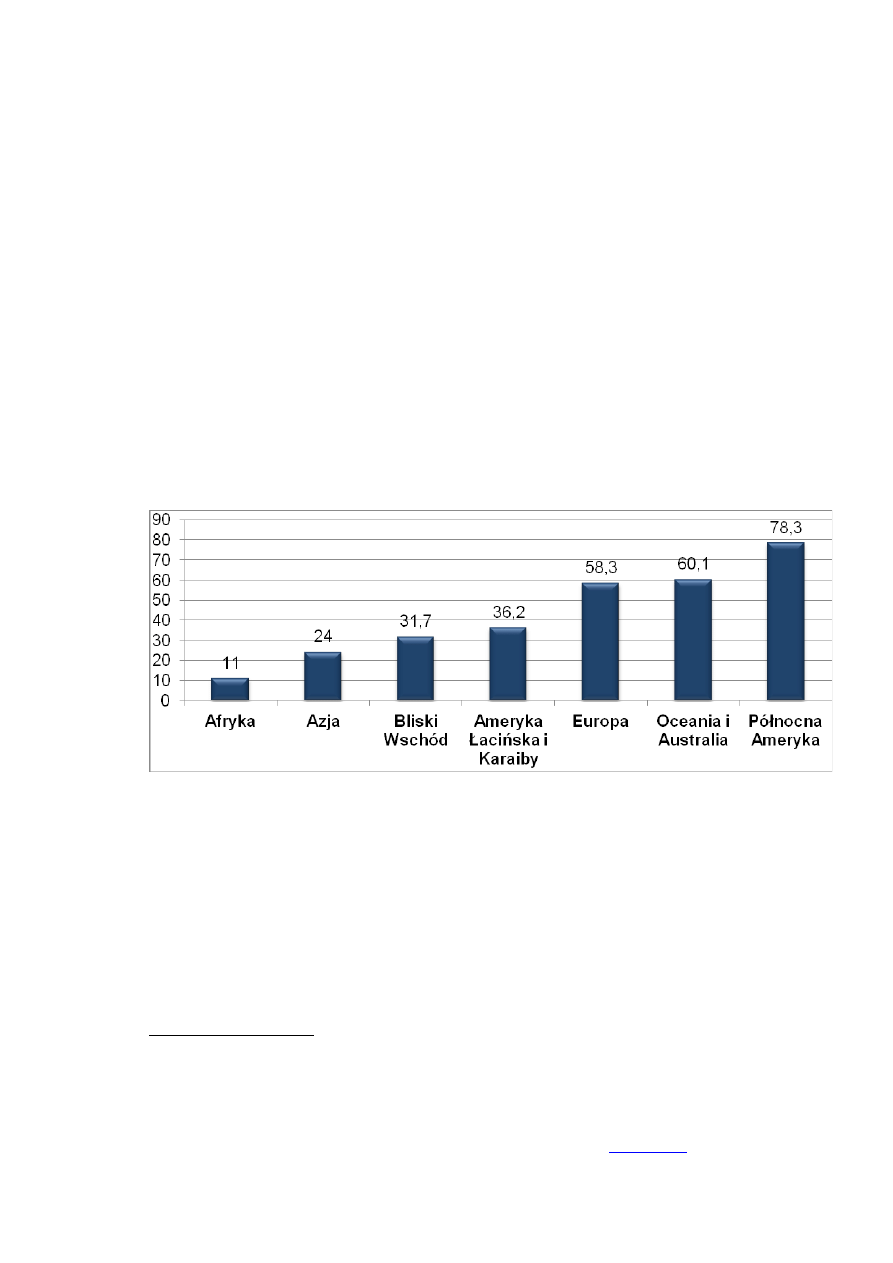

W 2011 roku liczba użytkowników Internetu na świecie wzrosła o 11%, tym samym

obejmując 2,3 miliarda ludzi. Niemalże jedna czwarta wszystkich tych użytkowników to

34

Lista państw świata według liczby użytkowników Internetu za: http://pl.wikipedia.org, z dnia

18 kwietnia 2013.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

mieszkańcy Chin. W 2011 roku umocniła się tendencja dotycząca wzrostu liczby ludzi,

którzy korzystają z Internetu w domu. Poza tym wzrosła także liczba abonentów mobilnej

sieci szerokopasmowej o 40%. Tym samym liczna tych użytkowników przekroczyła

miliard ludzi

. W Azji w tym czasie było 922,2 miliona internautów, w Europie 476,2

miliona internautów, w Ameryce Północnej 271,1 miliona internautów, a w Ameryce

Łacińskiej i na Karaibach 215,9 miliona internautów. W tym okresie w Afryce było

zaledwie 118,6 miliona internautów, na Bliskim Wschodzie kolejnych 68,6 miliona

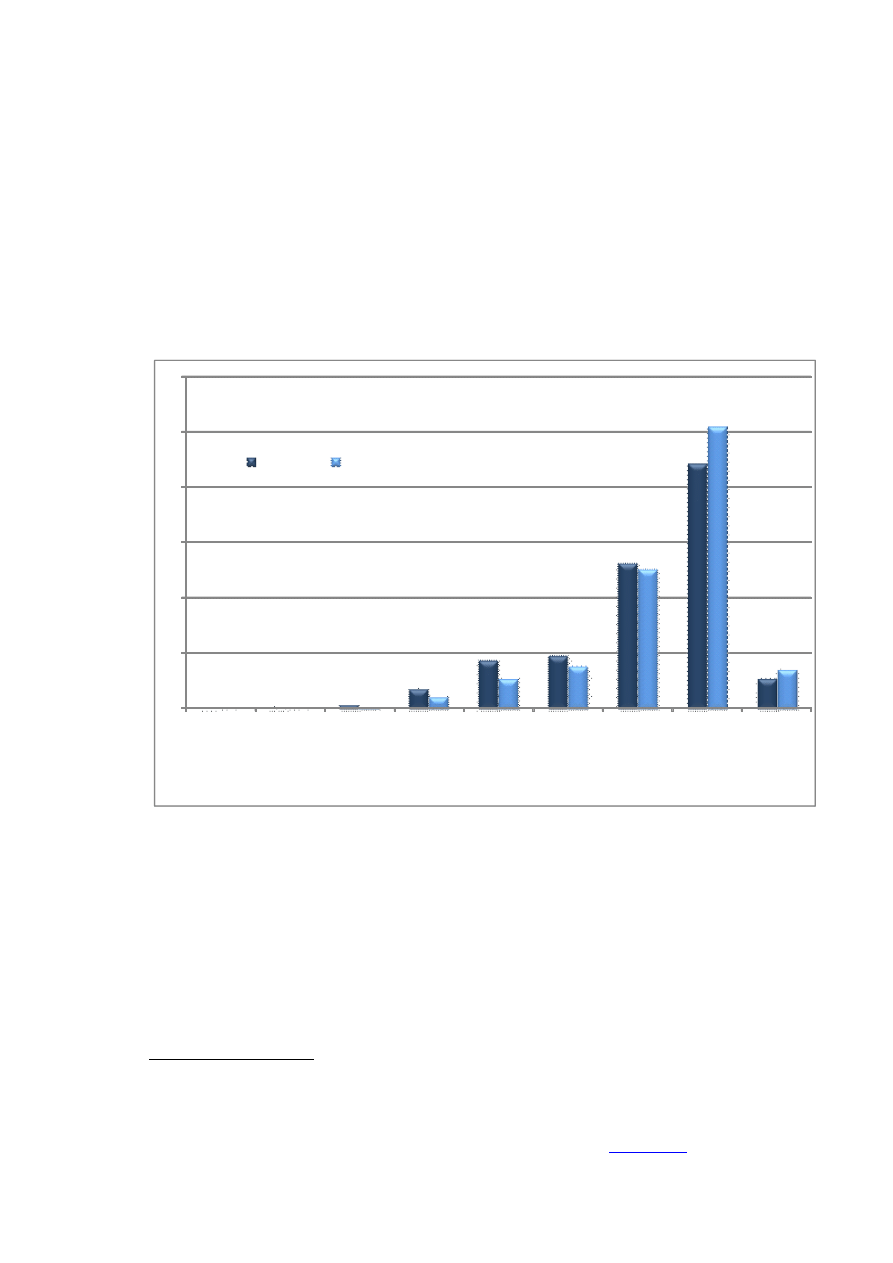

internautów, w Oceanii i Australii 21,3 miliona internautów (rysunek 2). W 2011 roku na

świecie 45% użytkowników sieci miało mniej niż 25 lat

Rysunek 2. Rozprzestrzenienie się Internetu w 2011 roku (dane z marca) według

regionów świata (udział internautów w ogóle ludności w%)

Źródło: Internet 2011 w liczbach, s. 2, za: http://www.wirtualnemedia.pl, z dnia 18 kwietnia 2013.

W 2011 roku rosła aktywność internatów na świecie związana z pocztą

elektroniczną. W tym okresie roku było 3,146 miliarda kont poczty e-mail na świecie, co

dało 27,6% udział w rynku programu Microsoft Outlook, który był uznawany za

najpopularniejszego klienta poczty e-mail. W tym okresie 19% spamu znajdowało się

w wiadomościach e-mail, które były dostarczane na firmowe konta. Poza tym szacuje się,

że każdego dnia statystyczny użytkownik korporacyjny odbierał lub wysyła w 2011 roku

35

Liczba użytkowników Internetu na świecie sięgnęła 2,3 mld ludzi, za: http://polish.ruvr.ru, z dnia

18 kwietnia 2013.

36

Internet 2011 w liczbach, s. 1, za: http://www.wirtualnemedia.pl, z dnia 18 kwietnia 2013.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

112 wiadomości e-mail (wysyłanych i odbieranych). Aż 71% wiadomości e-mail stanowił

spam. Hotmaila, najpopularniejsza usługa e-mailowej na świecie miała w tym czasie 360

milionów użytkowników

. W 2011 roku rosło także zainteresowanie witrynami

internetowymi, dlatego w tym okresie działało 55 milionów takich witryn, z czego 300

milionów powstało w ciągu tego roku. Rozwój potrzeb internautów spowodował w 2011

roku wzrost liczby witryn internetowych obsługiwanych przez serwery o 239,1%

w przypadku serwerów Apache, o 68,7% w przypadku serwerów IIS, o 34,4%

w przypadku serwerów nginx, a także o 80,9% w przypadku serwerów Google. Rosła

także liczba domen do: 99,5 miliona w przypadku domen .com, 13,8 miliona w przypadku

serwerów.net, 9,3 miliona w przypadku serwerów.org, 7,6 miliona w przypadku

serwerów.info, 2,1 miliona w przypadku serwerów.biz, 220 milionów w przypadku

serwerównajwyższego poziomu TLD, 86,9 miliona w przypadku serwerówdomen

krajowych najwyższego poziomu TLD (np. .CN, .UK, .DE, .PL)

Rysunek 3. Rozpowszechnienie Internetu w Polsce w latach 2001-2011 – udział

internatów wśród ogółu polskiego społeczeństwa (w %)

12

17,5

21

25

28,1

37,9

41,5

45,1

49,5

52,4

55,4

0

10

20

30

40

50

60

2001

2002 2003 2004

2005 2006 2007

2008 2009 2010 2011

Źródło: W Polsce rośnie liczba internautów, już 16,7 mln. Facebook i YouTube w górę, s. 1, za:

http://www.wirtualnemedia.pl, z dnia 18 kwietnia 2013.

W 2011 roku ponad 800 milionów internautów było użytkownikami Facebooka.

W tym okresie Facebook zyskał 200 milionów nowych użytkowników. Poza tym aż 350

milionów użytkowników Facebooka logowało się do serwisu dzięki telefonowi

37

Ibidem, s. 1-2.

38

Ibidem, s. 2.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

komórkowemu. W 2011 roku na Twitterze było 225 milionów kont, a 100 milionów -

aktywnych użytkowników. W tym okresie aż 18,1 miliona użytkowników śledziło Lady

Gagę, która była najpopularniejszym użytkownikiem Twittera. W 2011 roku wysłanych

jednego dnia z użyciem komunikatora WhatsApp 1 miliard wiadomości, było też na

świecie 2,6 miliarda kont w komunikatorach internetowych oraz 2,4 miliarda kont

w portalach społecznościowych

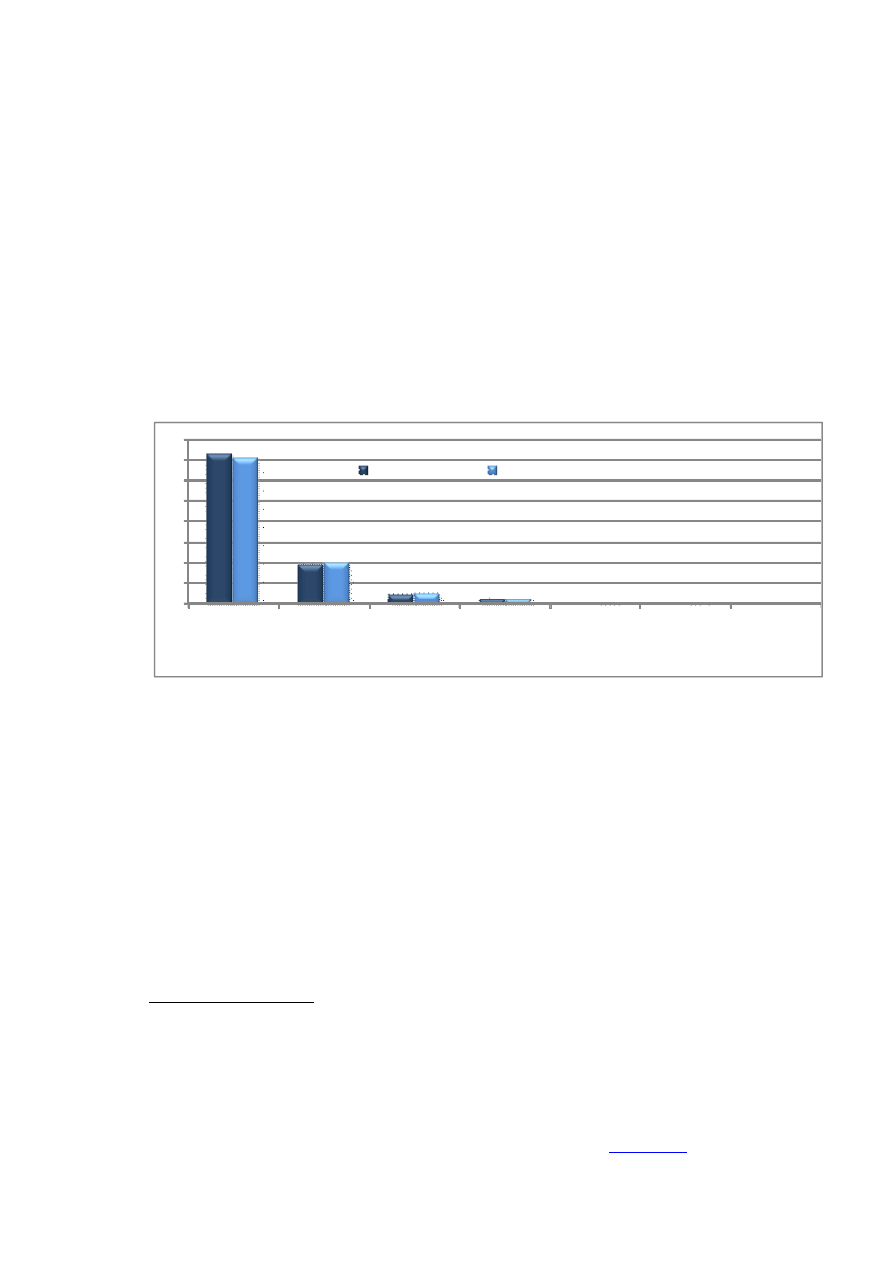

Rysunek 4. Okres korzystania z Internetu w Polsce w latach 2010-2011

0,2

0,4

0,9

3,8

8,9

9,8

26,3

44,1

5,6

0,1

0,2

0,5

2,3

5,6

7,9

25,3

50,9

7,3

0

10

20

30

40

50

60

Od 1

miesiąca

Od 2-3

miesięcy

Od 4-6

miesięcy

Od 7-12

miesięcy

Powyżej 1

roku do 2

lat

Powyżej 2

lat do 3 lat

Powyżej 3

lat do 5 lat

Powyżej 5

lat

Trudno

powiedzieć

2010

2011

Źródło: W Polsce rośnie liczba internautów, już 16,7 mln. Facebook i YouTube w górę, s. 1, za:

http://www.wirtualnemedia.pl, z dnia 18 kwietnia 2013.

W 2011 roku funkcjonowało 1,2 miliarda aktywnych subskrypcji mobilnego

szerokopasmowego Internetu. Poza tym szacunkowo było 5,9 miliarda mobilnych

subskrypcji w tym okresie. W 2011 roku aż 85% sprzedanych telefonów komórkowych na

świecie dysponowały przeglądarką internetową. W okresie tym udział iPada w globalnym

ruchu internetowym na tabletach wynosił 88%

.W 2011 roku zasięg Internetu w Polsce

39

Ibidem, s. 2-3.

40

Ibidem, s. 3.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

wzrósł o 2 punkty procentowe w porównaniu z 2010 roku, osiągając poziom 55,4%

(rysunek 3). Z naszym kraju w 2011 roku było 16,69 mln użytkowników Sieci

. Wśród

polskich internautów w 2011 roku co druga osoba miała staż w Sieci, który wynosił ponad

5 lat (rysunek 4)

. Polscy internauci najczęściej korzystali z Internetu codziennie lub

prawie codziennie. W 2010 roku było ich 72%, a w 2011 roku – odnotowano ich spadek

do poziomu 70,8%. Co piąty użytkownik w tym okresie robił to kilka razy w tygodniu

(rysunek 5)

. Polscy internauci najczęściej korzystali z Internetu w domu.

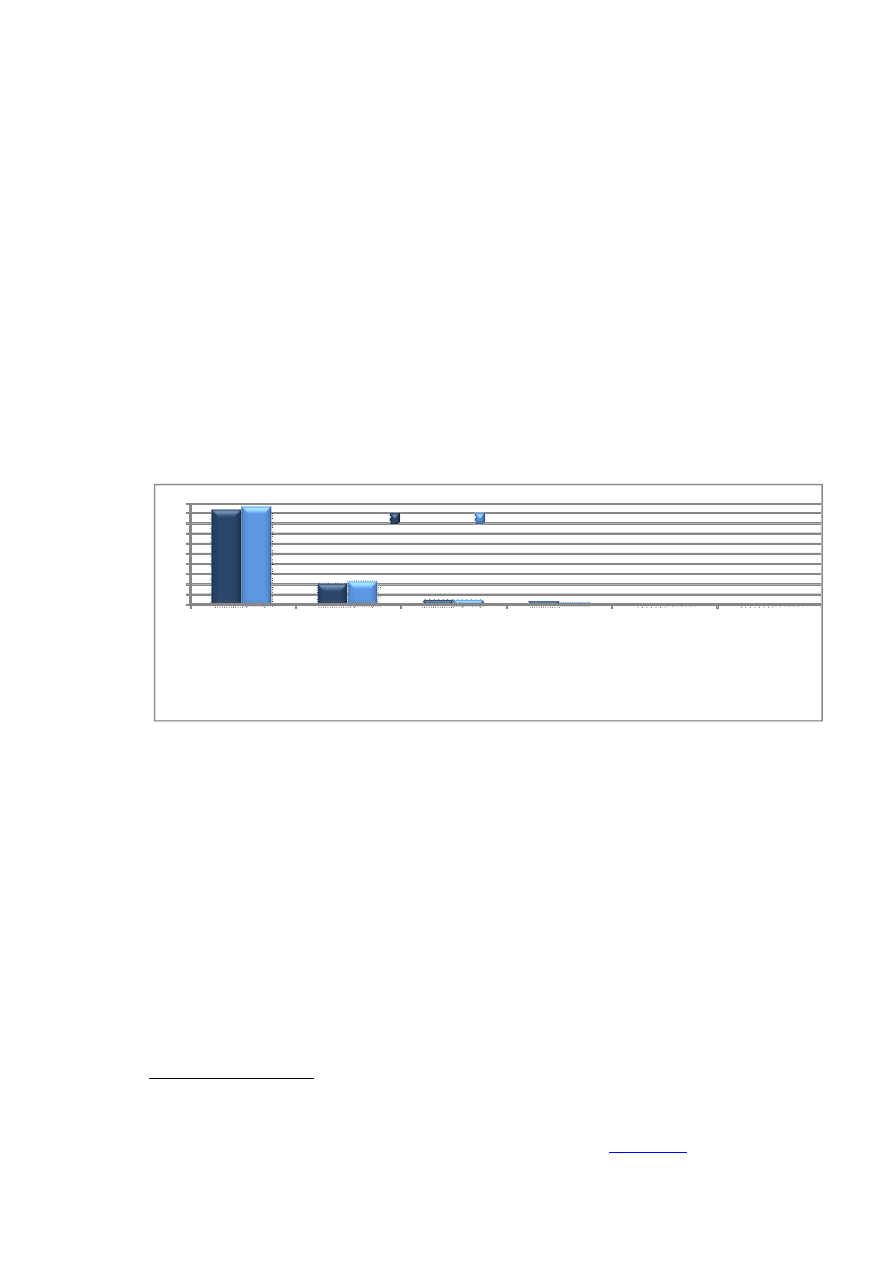

Rysunek 5. Częstotliwość korzystania z Internetu przez użytkowników w Polsce w

latach 2010-2011

72

19,1

5

2,7

0,7

0,5

0

70,8

20,1

5,3

2,7

0,7

0,5

0

0

10

20

30

40

50

60

70

80

Codziennie

lub prawie

codziennie

Kilka razy

w tygodniu

Raz na

tydzień

Kilka razy

w miesiącu

Raz na

miesiąc

Rzadziej

niż raz na

miesiąc

Trudno

powiedzieć

2010

2011

Źródło: W Polsce rośnie liczba internautów, już 16,7 mln. Facebook i YouTube w górę, s. 1, za:

http://www.wirtualnemedia.pl, z dnia 18 kwietnia 2013

.

W 2010 roku zrobiło tak niemalże 94% z nich, a w kolejnym roku – już ponad 95%

użytkowników. Co piąty internauta korzystał z sieci w miejscu pracy (rysunek 6). W

Polsce w latach 2010-2011 polscy użytkownicy Sieci rozpoznawali Facebooka

spontanicznie niewiele niż NK.pl. Pierwszy z nich zyskał pod tym względem w 2011 roku,

a ten drugi - stracił. Pod względem rozpoznalności i odwiedzalności spore wzrosty

zanotował YouTube

41

W Polsce rośnie liczba internautów, już 16,7 mln. Facebook i YouTube w górę, s. 1, za:

http://www.wirtualnemedia.pl, z dnia 18 kwietnia 2013.

42

Ibidem, s. 1-2.

43

Ibidem, s. 2.

44

Ibidem, s. 3.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

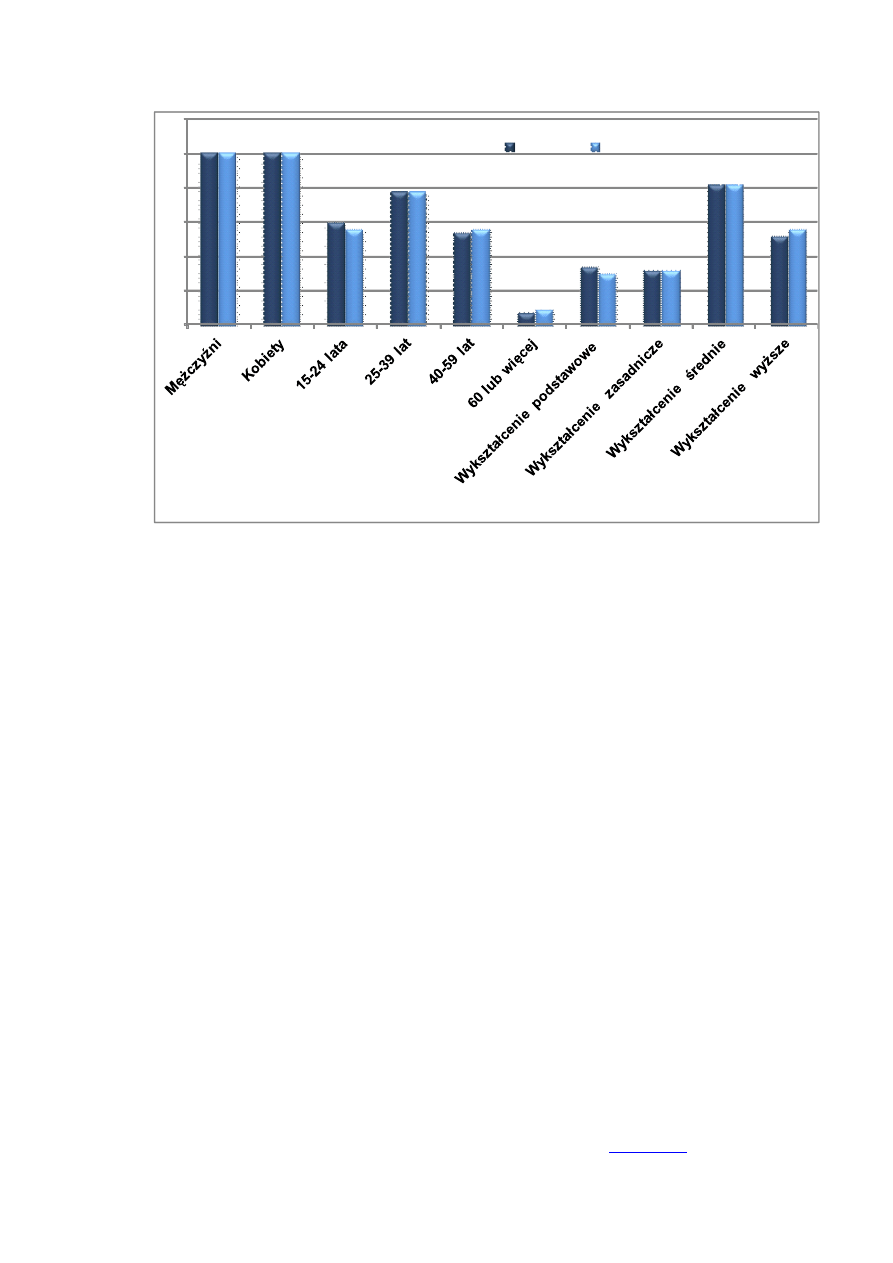

W latach 2010-2011 liczba użytkowników obu płci wynosił 50% (rysunek 7).

Najliczniejszą grupą wiekową wśród polskich internautów w tym okresie były osoby

w wieku od 25 do 29 lat. W 2010 i w 2011 roku stanowili oni 39% ogółu użytkowników.

W najstarszych grupach wiekowych polskich internautów, czyli osoby mające 40-59 lat

oraz 60 lat i więcej wzrosła liczba użytkowników w skali roku o punkt procentowy. Pod

względem wykształcenia najliczniejszą grupą internautów były osoby, które legitymowały

się wykształceniem średnim. W latach 2010-2011 stanowili oni 41% wszystkich polskich

użytkowników Sieci

Rysunek 6. Miejsce korzystania z Internetu przez użytkowników w Polsce w latach

2010-2011

93,8

21,2

6,3

4,4

0,6

0,6

95,2

23,5

6,5

3,9

0,4

0,7

0

10

20

30

40

50

60

70

80

90

100

W domu

W pracy

W szkole / na

uczelni

U znajomych

W kawiarni

internetowej,

sklepie

komputerowym

W innym

miejscu

2010

2011

Źródło: W Polsce rośnie liczba internautów, już 16,7 mln. Facebook i YouTube w górę, s. 1, za:

http://www.wirtualnemedia.pl, z dnia 18 kwietnia 2013.

Rysunek 7. Profil użytkowników Internetu w Polsce w latach 2010-2011

45

Ibidem, s. 4.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

50

50

30

39

27

4

17

16

41

26

50

50

28

39

28

5

15

16

41

28

0

10

20

30

40

50

60

2010

2011

Źródło: W Polsce rośnie liczba internautów, już 16,7 mln. Facebook i YouTube w górę, s. 1, za:

http://www.wirtualnemedia.pl, z dnia 18 kwietnia 2013.

3.2. Nieodpowiedzialne i nieświadome przekazywanie informacji

Problem prywatności i związane z nim kwestie nasiliły się w czasie dynamicznego

rozwoju komputerów i Internetu, oddziałują na życie społeczne i gospodarze. Za sprawą

Internetu i portali społecznościowych takich jak „Nasza Klasa”, „Facebook” internauci

usiłują nawiązywać i podtrzymywać relacje z innymi osobami, a jednocześnie usiłują

kontrolować swoje życie, mieć dostęp do szerokiego zasobu informacji, ale często nie

zdają sobie sprawy, w jakim zakresie udostępniają danych o swojej prywatności. Tym

samym współczesna prywatność podlega silnemu procesowi erozji w wyniku

podejmowanych nie zawsze świadomych decyzji.

Źródłem problemów i naruszania prawa do prywatności jest zjawisko dotyczące

składania i odbierania oświadczeń o zgodzie, które odbywają się przez Internet. Problem

ten narasta, ponieważ wielu użytkowników Internetu nie przywiązuje dostatecznej wagi do

ochrony swoich danych, dlatego często pochopnie i bezmyślnie podaje informacje o sobie,

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

a także udzielają zgody na ich przetwarzanie

. Zapominają oni lub nie wiedzą, że ich

prywatność przestała być rzeczą prywatną, staje się towarem.

Jednakże w Internecie rozpowszechnienie informacji prywatnych odbywa się

głównie w ramach portali społecznościowych i dzięki wyszukiwarkom internetowym.

Większość zamieszczonych tam danych osobowych w ramach profilu użytkownika

umożliwia ustalenie tożsamości osoby i to bez potrzeby ponoszenia kosztów, straty czasu

i podejmowania działań w tym kierunku. W efekcie wszystkie wyszukiwarki internetowe

negatywnie oddziałują na prawo do prywatności.

Internet umożliwia kradzieże tożsamości, które powodują liczne negatywne skutki

w życiu prywatnym, a także o firmach, które gromadzą dane o klientach, wśród nich nie

brakuje podmiotów działających także w Internecie. Często firmy stosują praktykę, by

uzależniać świadczenie usług od zgody na przetwarzanie danych w celach

marketingowych

. Przedsiębiorstwa te odsprzedają dane o klientach, ponieważ

funkcjonuje rynek prywatności, gdyż prywatność i prawo do kontroli informacji o sobie

stały się przedmiotem transakcji także dzięki Internetowi. Jest to możliwe, ponieważ

dysponent internetowych baz danych nie informuje właściciela przetwarzanych danych

o efektach ich agregacji, konsumenci informacji zagregowanej nie informują o własnych

możliwościach i potrzebach

Powstały technologiczne, ekonomiczne warunki do nieuzasadnionego transferu

danych – naruszających prywatność klientów i użytkowników Sieci. Za sprawą operatorów

wyszukiwarek i innych podmiotów powszechnym problem stał się handel danymi

osobistymi i zagregowanymi, przy czym posiadacz dóbr osobistych także za sprawą

Internetu stracił zasadniczo kontrolę nad informacją o sobie, a tym samym niemal

całkowicie kontrolę nad swoją prywatnością

3.3. Rozwiązana techniczne a problem prywatności w Sieci

46

P. Fajgielski, Zgoda udzielana na przetwarzanie danych osobowych udzielana w Internecie, w:

G. Szpor (red.), Internet. Ochrona wolności, własności i bezpieczeństwa, Warszawa 2011, s. 37.

47

Ibidem, s. 40.

48

T. Szpiro, Handel prywatnością.., op. cit., s. 24.

49

Ibidem, s. 35.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

Każde urządzenie, które jest podłączone do Internetu, w tym komputery są

identyfikowane dzięki tzw. adresowi IP, który jest przydzielany przez operatora

użytkownikowi. Operator prowadzi rejestr dotyczący takich danych, jak: informacje

identyfikujące podmiot czy osoby fizyczne, do których należą urządzenia czy są przez nich

użytkowane

. Szczególną rolę w erozji tego prawa odgrywają dzienniki wyszukiwania,

ponieważ ich pliki zawierają dane o sposobie korzystania z wyszukiwarki przez konkretną

osobę. Uzyskane w ten sposób informacje dzieli się na: dzienniki zapytań (data i czas,

źródło ustalone dzięki IP i plikowi cookie), preferencje użytkownika, dane o jego

komputerze, informacje o oferowanej treści, dane o dalszej nawigacji podejmowanej przez

internautę. Poza tym wyszukiwarki mają możliwość dokonywania przetwarzania danych

operacyjnych, które dotyczą danych użytkowników, danych zarejestrowanych

użytkowników, danych pochodzących z innych serwisów, a także z poczty elektronicznej

osób trzecich. Operator wyszukiwarki może syntetyzować różne pytania, sesje

wyszukiwania, jakie pochodzą od jednego użytkownika (adresu IP), dzięki czemu

efektywny staje się proces obserwacji ruchów użytkownika

Funkcjonowanie skomputeryzowanych baz danych zawierających dane o osobach

poza prawną regulacją stwarza warunki do praktykowania niedozwolonych ingerencji

w szeroko rozumianą wolność osobistą jednostki, w jej prywatność. Poza tym czynniki te

stają się źródłem sytuacji, kiedy jednostka jest pozbawiana możliwości dysponowania

danym na swój temat, decydowania o własnym wizerunku, jaki jest prezentowany innym

osobom czy instytucjom. W wyniku rozwoju procesów informatycznych i rozwoju

Internetu jednostka staje się coraz bardziej „przezroczysta”. Na proces ten wpływają

ponadto takie czynniki, jak: rosnąca liczba użytkowników Sieci, przedsięwzięć

i kontaktów społecznych, ekonomicznych, handlowych i prawnych dokonywanych za

pośrednictwem sieci komputerowych, rozwój rynku usług telekomunikacyjnych. Rozwój

Internetu przyczynił się do rozpowszechnienia działań, które zagrażają prywatności

jednostki, ponieważ rejestrowane są internetowe rozmowy telefoniczne, korespondencja

mailowa, lektury, znajomości internetowe, transakcje bankowe, spis wszystkich

odwiedzanych stron WWW. Działania te są podejmowane przez operatorów usług

50

A. Lewiński, op. cit., s. 56.

51

B. Fischer, op. cit., s. 65.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

internetowych – głównie przeglądarek, portali itd., z ich potencjału z powodzeniem

korzystają liczne służby krajowe, a także hakerzy i środowiska przestępcze.

ROZDZIAŁ III

ŁAMANIE PRAWA PRYWATNOŚCI W INTERNECIE

1. Przyczyny naruszania prawa prywatności w Internecie

Niewątpliwe kluczowym źródłem naruszania i łamania prawa do prywatności

w Internetu jest brak świadomości użytkowników, a także brak wiedzy o skutkach

naruszania prawa do prywatności. Większość internautów nie chce rezygnować

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

z bezpłatnych usług podnoszących komfort korzystania z Sieci, szczególnie, że dla nich

prywatność jest wartością abstrakcyjną

Do łamania praw prywatności w Internecie przyczynia się w pierwszej kolejności

dynamiczna ekspansja Internetu, a także równie dynamiczny rozwój handlu, jaki ma

miejsce w Sieci. Rozwój technologiczny sprawia, że rosną możliwości dotyczące

nieuprawnionego monitorowania transakcji w sieci, dostępu do informacji dotyczących:

decyzji handlowych, operacji finansowych, zachowań konsumentów. Tym samym istnieją

i są wykorzystywane liczne instrumenty, które pozwalają na łamanie prawa do prywatności

w Internecie

Nie można zapomnieć, że łamanie prawa do prywatności w Internecie to źródło

lukratywnego biznesu, który dotyczy sprzedaży danych o użytkownikach. Na rynku usług

internetowych są Facebook, Google, Apple, Microsoft, Amazon, eBay, Twitter, Yahoo,

NK.pl, Allegro, a także dziesiątki tysięcy innych internetowych sklepów czy

przedsiębiorstw, które czerpią zyski ze zbierania, przechowywania i przetwarzania

informacji o użytkownikach Sieci. Dla nich są one źródłem dochodów, opisuje się je jako

Big Data, czyli Wielkie Dane, które dynamicznie narastają. Sam Wal-Mart, największa,

globalna sieć sklepów zbiera ponad milion danych zakupowych na godzinę

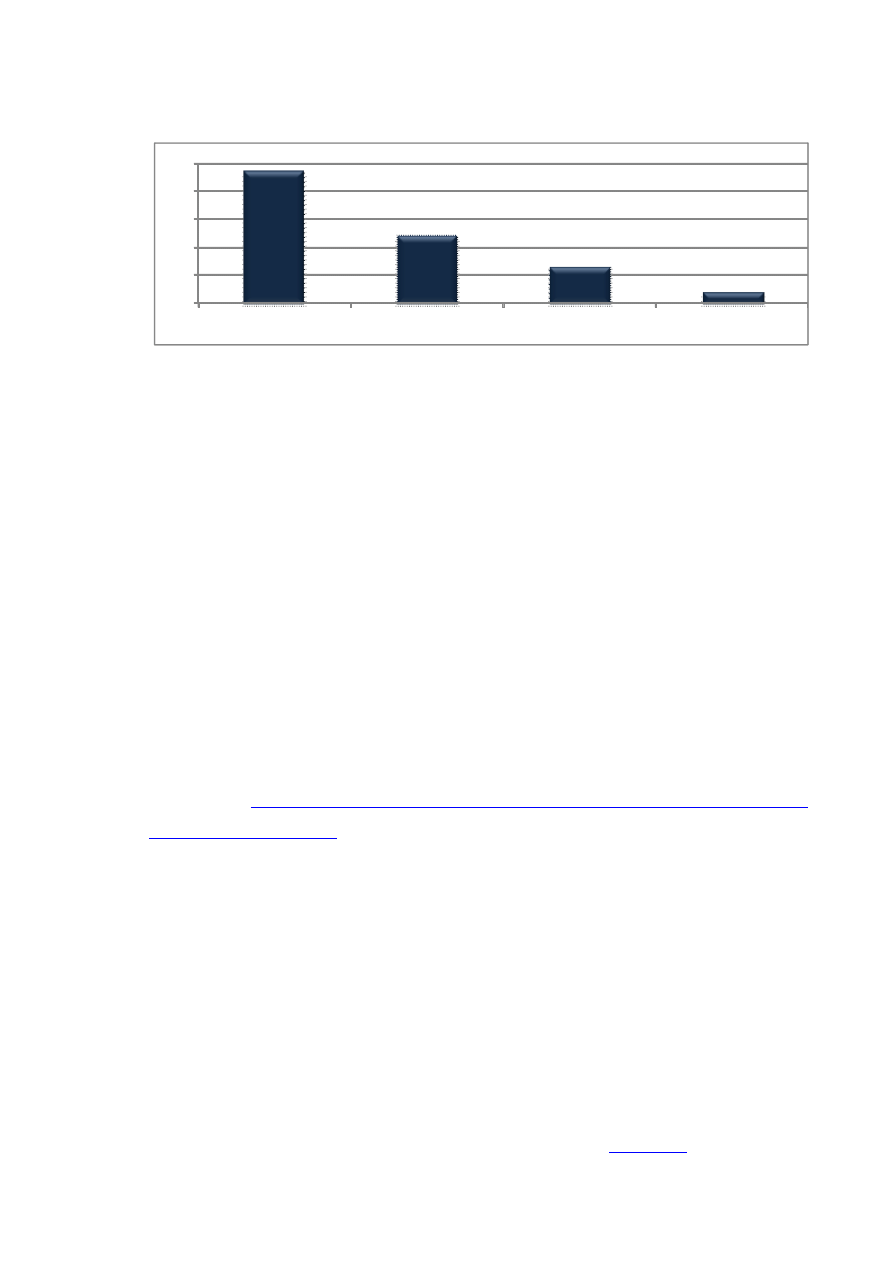

. Dzięki takiej

praktyce na świecie wyrosły największe, globalne koncerny internetowe (rysunek 8). Takie

koncerny, jak: Facebook czy Google działają dzięki sprzedaży danych o użytkownikach,

z informacji, których te ostatnie udzielają im oni często nieświadomie

. W wyniku tej

praktyki wzrasta ich ekonomiczny potencjał i zasięg globalny. W 2012 roku wartość

giełdowa Facebooka wynosiła 67 mld dolarów, Google aż 235 mld dolarów, Amazona

kolejnych 122 mld dolarów, a Yahoo! jeydne 22 mld. W znacznej części ich wartość

giełdowa to efekt sprzedaży gromadzonych danych o użytkownikach

Rysunek 8. Wartość giełdowa kluczowych, globalnych graczy rynku internetowego

(w mld dolarów)

52

E. Siedlecka, Nie daj się sprzedać Facebookowi, za: http://wyborcza.pl, z dnia 19 kwietnia

2013.

53

Sposoby ochrony prywatności w Internecie, za: http://www.prawo24.pl, z dnia 17 kwietnia 2013.

54

S. Czubkowska, Internetowe przeszpiegi. Zobacz, co zostawiasz w sieci i ile to jest warte, s. 1.

za: http://wiadomosci.dziennik.pl, z dnia 19 kwietnia 2013.

55

Nadzór w sieci, za: http://panoptykon.org, z dnia 17 kwietnia 2013.

56

E. Siedlecka, op. cit., s. 1.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

235

122

67

22

0

50

100

150

200

250

Amazon

Yahoo!

Źródło: opracowanie własne na podstawie: E. Siedlecka, Nie daj się sprzedać Facebookowi, za:

http://wyborcza.pl, z dnia 19 kwietnia 2013.

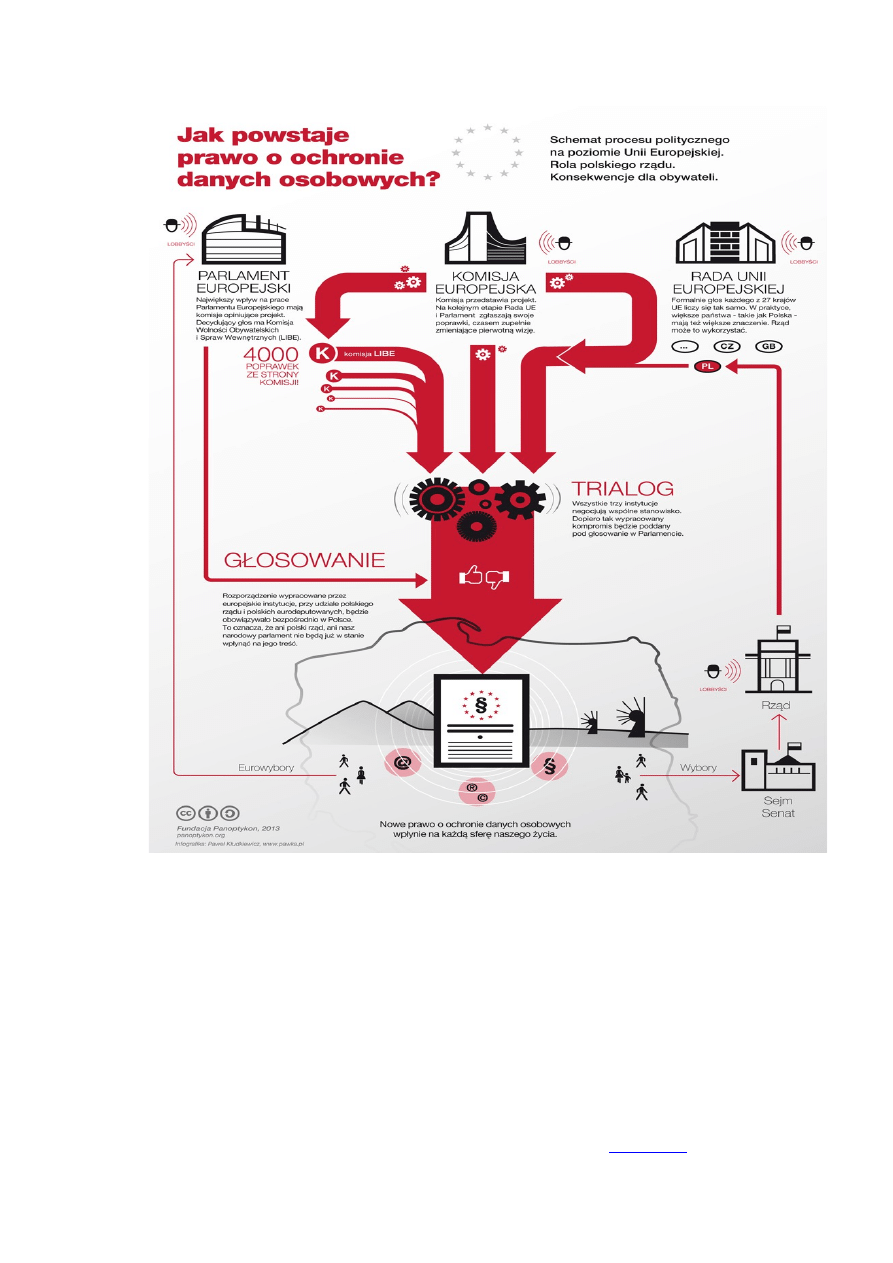

Lobbing głównych graczy na rynku informatycznym podejmuje działania, które

zakłócają działania legislacyjne Unii Europejskiej, a także wykorzystuje fakt, że

korporacje te mają prawo do uczestniczenia i oddziaływania na komisje pracujące nad

prawem o ochronie danych, a tym samym nad kwestią ochrony prawa do prywatności

w Internecie. Lobbing ten sprawił, że niektórzy europosłowie proponują rozwiązania

legislacyjne korzystne dla tych podmiotów, a nie dla obywateli. Wprawdzie unijny proces

legislacyjny jest bardzo skomplikowany, ale należy pamiętać, że nie musi dojść do

głosowania plenarnego, o ile większość posiedzenia parlamentu nie będzie tym

zainteresowanych. W Parlamencie Europejskim nad każdym projektem pracuje niezależnie

kilka komisji, które opracowują własne opinie, a na nie oddziałują koncerny internetowe

(rysunek 9). Opinie te mogą kształtować decyzje podjęte przez Parlament. W 2012 roju

wyniki głosowania, jakie miały miejsce w komisji rynku wewnętrznego

(IMCO). Zdecydowała się ona na ochronę interesów biznesu,

zapewniając im swobodny przepływ danych kosztem praw obywateli i ich prywatności.

Rysunek 9. Schemat procesu politycznego na poziomie Unii Europejskiej

decydującego o zakresie ochrony prawa do prywatności w Internecie

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

Źródło: B. Gubernat, K. Szymielewicz, Wszystko o reformie prywatności, za:

http://panoptykon.org, z dnia 17 kwietnia 2013.

Według analizy Maksa Schremsa dotyczącej określenia wpływu na wyniki

głosowania poszczególnych firmy oraz instytucji reprezentujących interes branży

internetowej i bankowej, wskazała na istnienie 15 poprawek stanowiących kopię

propozycji złożonych przez: Amazon i eBay, American Chamber of Commerce,

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

EuroISPA, European Banking Federation czy Digital Europe

. Trzeba pamiętać, że prawo

unijne wyznacza standardy, które wcześniej czy z małym opóźnieniem muszą znaleźć

odzwierciedlenie w prawie krajowym państw członkowskich struktur unijnych.

W krajach członkowskich Unii Europejskiej wszystkie instytucje, które są aktywne

w Internecie, mają obowiązek uzyskania zgody osoby zainteresowanej. Muszą tego

dokonać jeszcze, zanim będą miały prawo do zbierania i przetwarzania danych, które

dotyczą danej osoby. W praktyce jednak instytucje te zbierają dane bez uzyskania czyjejś

zgody. Wiążę się to niewielką wykrywalnością tych przestępstw, a także nie przykładania

do nich dostatecznej wagi. Naruszenie prawa do prywatności w Internecie to istotny

problem naszych czasów, szczególnie, że przepisy chroniące to prawo wymagają zmian,

by korespondowało z dynamicznym postępem technicznym i innowacyjnymi

rozwiązaniami. Problemem jest wiele luk prawnych, które są źródłem licznych naruszeń

prawa. Prawo takie musi wprowadzić rozwiązania, które dotyczą nowoczesnych technik

szyfrujących, by w ten sposób zapewnić podstawę prywatności w Internecie oraz rozwijać

handel elektroniczny. Poza tym regulacje prawne muszą także regulować dopuszczalność

zawartości treści stron, aby w najwyższym stopniu chronić prywatność w Internecie

Przykładem luk prawnych, także w europejskim ustawodawstwie jest przypadek

pewnego Hiszpana. Ten wpisał do wyszukiwarki Google swoje nazwisko, poczym znalazł

link do strony internetowej gazety z odniesieniem do licytacji nieruchomości zajętej

z powodu niespłaconych należności. Zajęcie nieruchomości już miało miejsce dawno

uregulowano należności, więc Hiszpan skierował prośbę do Google Spain dotyczącą

usunięcia tych informacji. Koncern odrzucił żądanie, uzasadniając swoją decyzję modelem

biznesowym wyszukiwarki, która nie pozwala na modyfikację treści znajdujących się

w Internecie, jedynie je indeksuje. Spór najdzie finał przed Trybunałem Sprawiedliwości

Unii Europejskiej (sprawa C-131/12 Google Spain i Google), ale wcześniej Hiszpan

zwrócił się do krajowego organu ochrony danych osobowych. Organ ten stanął po jego

stronie i wydał wyrok, który nakazywał Google

usunięcie spornych informacji. Koncern się odwołał, więc hiszpański sąd zadał

Trybunałowi Sprawiedliwości tzw. pytanie prejudycjalne

TSUE dostęp do instytucji, jaką jest orzekanie w trybie prejudycjalnym. Dzieje się tak na

57

K. Szymielewicz, B. Gubernat, Kopiuj-wklej, czyli jak skutecznie biznes lobbuje przeciwko

ochronie danych, za: http://panoptykon.org, z dnia 17 kwietnia 2013.

58

Sposoby ochrony prywatności w Internecie, op. cit., s. 1.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

mocy artykułu 234 TWE, który stanowi, że ta instytucja jest właściwa do orzekania

w trybie prejudycjalnym w sytuacjach zdefiniowanym przez unijnego ustawodawcę.

Według artykułu 35 TUE, TSUE może wydawać orzekania w trybie prejudycjalnym

o ważności wykładni decyzji ramowych i decyzji, wykładni konwencji oraz ważności

i wykładni środków wykonawczych do tych konwencji

. Aby uznać jurysdykcję tej

instytucji w tych sprawach każde państwo członkowskie musi złożyć deklarację uznającą.

Zgodnie z artykułem 35 TUE, TSWE to organ właściwy do „orzekania

w trybie prejudycjalnym o ważności wykładni decyzji ramowych i decyzji, wykładni

konwencji sporządzanych na mocy niniejszego tytułu oraz ważności i wykładni środków

wykonawczych do tych konwencji”. Traktat o funkcjonowaniu Unii Europejskiej

w artykule 267 stanowi, że TSUE „jest właściwy do orzekania w trybie prejudycjalnym:

o wykładni Traktatów; o ważności i wykładni aktów przyjętych przez instytucje, organy

lub jednostki organizacyjne Unii”

. Instytucja ta odpowiada na pytania prejudycjalne,

które dotyczą wykładni prawa unijnego i ważności aktu prawa pochodnego

. Trybunał

wydaje tzw. orzeczenia wstępne, dotyczące interpretacji tych aktów pranych. Interpretacja

prawa wspólnotowego wynika z przedkładania ogólnego kontekstu traktatów i celów

wspólnot europejskich nad literalne brzmienie przepisów. Uprawnienia TSUE obejmują

postępowanie: konstytucyjno-prawne, administracyjno-prawne, działania odwoławcze,

kiedy do jego zadań należy wskazanie, czy w danej sprawnie nie ma sprzeczności

z prawem pierwotnym

. Orzeka o legalności aktów prawnych wydawanych przez inne

organy UE oraz ich zgodności z Traktatami. Akty prawne wydane przez organy unijne

mogą być zaskarżane, jeśli zostały wydane mimo braku kompetencji do ich wydania.

Ma to także miejsce, gdy dokumenty te naruszają istotne wymogi proceduralne. Funkcje

TSUE w procedurze prejudycjalnej sprowadza się do dokonywania wykładni unijnego

prawa lub do orzekaniu w przedmiocie jego ważności. Jego aktywność w tym zakresie nie

dotyczy jednakże stosowaniu tego prawa do faktycznego stanu, który leży u podstaw

postępowania przed sądem krajowym, ponieważ jest to zadanie właściwe tego ostatniego.

59

W. Klicki, Czy można zniknąć z wyszukiwarki?, za: http://panoptykon.org, z dnia 17 kwietnia

2013.

60

M. Górka, System instytucjonalny Unii Europejskiej, t. 3, Warszawa 2008, s. 53.

61

J. Maliszewska-Nienartowicz, System instytucjonalny i prawny Unii Europejskiej, Toruń 2010,

s. 351.

62

M.M. Kenig-Witkowska, System instytucjonalny Unii Europejskiej, w: M.M. Kenig-Witkowska

(red.), Prawo instytucjonalne Unii Europejskiej, Warszawa 2011, s. 423.

63

J. Maliszewska-Nienartowicz, op. cit., s. 165.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

W gestii TSUE nie znajduje się orzekanie w przedmiocie kwestii faktycznych

podniesionych w ramach sporu przed sądem krajowym oraz w przedmiocie różnic

w opiniach na temat wykładni lub stosowania przepisów prawa krajowego.

W sprawie wspomnianego Hiszpana, hiszpański sąd zadał pytania o to, czy przepisy

unijne i hiszpańskie (dyrektywa 95/46/WE o ochronie danych osobowych oraz wdrażające

ją przepisy krajowe) mogą być wykorzystane w takim przypadku czy należy zaangażować

sąd stanu Kalifornia, gdzie Google ma swoją siedzibę. Zatem Trybunał ma rozstrzygnąć,

czy unijne standardy ochrony danych mają zastosowanie do firm amerykańskich. Kolejne

zapytania dotyczą specyfiki i zasad dotyczących odpowiedzialności wyszukiwarki

internetowej

. Już istnienie takich wątpliwości wskazuje na to, że unijne prawo nie

reguluje takich kwestii, zatem koncerny i firmy internetowe mające siedzibę poza Unią –

mają pole do nadużyć.

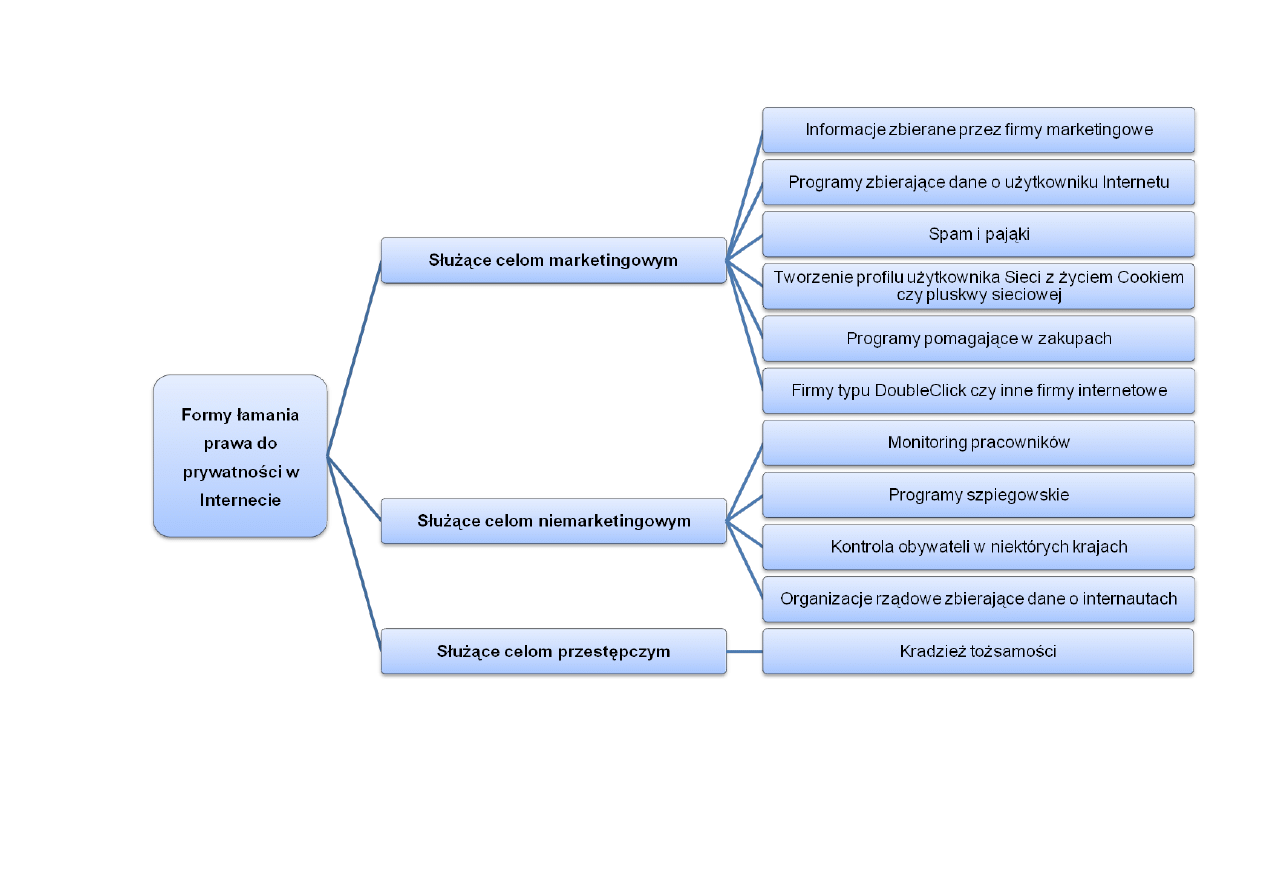

2. Formy naruszania prawa prywatności w Internecie

Rozwój technologii i potrzeb związanych m.in. z rosnącą konkurencyjnością rynku

przyczyniły się do powstania i praktykowania różnych form łamania prawa do prywatności

w Internecie. Można je dzielić ze względu na cel ich zastosowania na formy naruszania

tych praw podyktowane motywami marketingowymi, pozamarketingowymi

i przestępczymi (rysunek 10).

W czasie przeglądania stron internetowych użytkownik zostawia ślady w formie

danych osobowych czy o odwiedzonych miejscach, które najczęściej są rutynowo

zapisywane przez wyspecjalizowane systemy. Zatem powstały i rozwijają się firmy

internetowe zajmujące się śledzeniem działań internautów, zbieraniem o nich

zróżnicowanych danych, które mogą być wykorzystane przez nią czy inne podmioty do

różnych celów. Gdy informacje te nie są odpowiednio zabezpieczone, wtedy istnieje

zagrożenie ich użycia przeciwko użytkownikowi. Stosuje się zatem profilowanie, czyli

o zbieranie i wykorzystywanie danych o użytkowniku Sieci, które są zbierane, by powstało

pewne założenia o jego osobowości i zachodzi możliwość prognozowania przyszłych

zachowań. Profile te są wykorzystywane m.in. w przypadku przyznaniu ubezpieczenia lub

64

W. Klicki, op. cit., s. 1.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

kredytu. Profil ten dla firm jest narzędziem pozwalającym na dostosowaniu przekazy

reklamowej do oferowanych produktów i usług.

Praca Magisterska napisana I obroniona przez Łukasz Purol w 2013roku na ocenę 3+. Tytuł Magistra został obroniony na

Uniwersytecie Szczecińskim w Jarocinie. Praca została sprawdzona I dodana do bazy

aby uszczec osoby chcące skopiować tą pracę.

Rysunek 10. Formy łamania prawa do prywatności w Internecie

Źródło: opracowanie własne.

36

Profilowanie może przyczynić się do wykluczenia społecznego i ekonomicznego,

a także kulturowego. Poza tym przyczynia się do nasilania się takich zjawisk, jak

stereotypy, ograniczanie oryginalności, a także na rozwój osobowości. W tym systemie

ignorowane są realne problemy: wpływ na naszą prywatność i ryzyko dyskryminacji, która

często bywa skutkiem profilowania. I choć unijny projekt rozporządzenia nie jest pod tym

względem idealny, z pewnością stanowi krok we właściwym kierunku. Ograniczone ma

zostać nie tyle samo profilowanie, co możliwość podejmowania decyzji w oparciu o ten

mechanizm

. Mamy zyskać szansę na konkretne gwarancje ochrony przed dyskryminacją i

podejmowaniem decyzji wyłącznie w oparciu o to, co na nasz temat podpowiada algorytm.

Każdy z nas ma ponadto otrzymać prawo do informacji oraz prawo sprzeciwu wobec

takich praktyk

Na rynku działają też firmy, które zbierają dane osobowe dzięki stosowanym

strategiom, bazującym na specyficznej wymianie barterowej, towar za towar, czyli za