GSM

kto może mnie podsłuchać?

Reinhard Wobst

Artykuł opublikowany w numerze 1/2004 magazynu “Hakin9”

Artykuł w formie elektronicznej tylko dla prenumeratorów magazynu “Hakin9”.

Wszelkie prawa zastrzeżone. Rozpowszechnianie bez zgody Wydawcy zabronione.

Magazyn “Hakin9”, Wydawnictwo Software, ul. Lewartowskiego 6, 00-190 Warszawa, piotr@software.com.pl

www.hakin9.org

2

Hakin9 Nr 1/2004

A

ta

k

T

elefonów komórkowych opartych na

standardzie GSM (czyli cyfrowych tele-

fonów komórkowych) używa około 800

milionów ludzi na całym świecie (liczba ta ro-

śnie bardzo szybko, więc być może w chwi-

li, kiedy czytacie te słowa, jest już nieaktual-

na). W standardzie tym pracuje prawie każ-

da komórka, z jaką można się zetknąć w Eu-

ropie (zarówno Wschodniej jak i Zachodniej).

W związku z tym każda luka w bezpieczeń-

stwie systemu GSM ma krytyczne znaczenie,

ponieważ trudno ją usunąć. Algorytmy, o któ-

rych mówimy, są zaimplementowane sprzęto-

wo, a miliarda komórek nie da się w prosty

sposób uaktualnić (a więc właściwie wymie-

nić) – jak robi się to w przypadku oprogramo-

wania. Pamiętajmy przy tym, że algorytm A5

używany do szyfrowania sygnału radiowego

telefonów GSM jest najczęściej używanym al-

gorytmem szyfrującym na świecie – każda lu-

ka w tym algorytmie miałaby więc fatalne kon-

sekwencje.

Miałaby? Ależ A5 jest dziurawe! Na szczę-

ście jednak podsłuchiwanie rozmów prowa-

dzonych przez komórkę nie jest zadaniem dla

GSM – kto może mnie

podsłuchać?

Reinhard Wobst

Czy zastanawiałeś się kiedyś

nad bezpieczeństwem

informacji, o których rozmawiasz

przez telefon komórkowy?

Jak myślisz – czy możliwe jest,

że ktoś podsłuchuje Twoje

rozmowy? A może podszywa się

pod Twój numer telefonu

i zamawia w Twoim imieniu

pizzę?

detektywa amatora, przynajmniej jeszcze nie

w najbliższym czasie.

Bezpieczeństwo to nie tylko ochrona przed

podsłuchiwaniem. Równie ważne jest uwierzy-

telnianie, na przykład identyfikowanie użytko-

wnika przez sieć. Gdyby stosowane w GSM

metody uwierzytelniania nie były bezpiecz-

ne, ktoś mógłby wykonywać połączenia na

nasz koszt. Mógłby? Może! Na szczęście nie

jest to proste, a poza tym można się zabez-

pieczyć.

I wreszcie możliwa jest lokalizacja tele-

fonu. Operator naszej sieci komórkowej mo-

O autorze

Autor jest z wykształcenia matematykiem. Tema-

tem jego pracy doktorskiej były procesy stocha-

styczne, ale obecnie jego ulubione zagadnienia to

kryptografia i bezpieczeństwo danych, a także pro-

gramowanie w C/C++ i językach skryptowych pod

Uniksem. Zawodowo pisze programy do badań na-

ukowych i dla przemysłu, znany jest jako autor po-

nad stupięćdziesięciu artykułów i książek o kryp-

tologii.

www.hakin9.org

3

Hakin9 Nr 1/2004

GSM – kto może mnie podsłuchać?

że wskazać, z dużą (teoretycznie)

dokładnością, gdzie znajduje się

komórka. W zasadzie kwestia ta

nie należy do spraw bezpieczeń-

stwa sensu stricto, ale warto wie-

dzieć, jak precyzyjna jest lokaliza-

cja telefonu i kto może jej dokonać.

Co prawda nie mamy na to żadne-

go wpływu (możliwość zlokalizowa-

nia telefonu wynika z zasad działa-

nia sieci GSM), ale warto być świa-

domym użytkownikiem technologii,

z których korzystamy.

W artykule tym nie nauczymy

Czytelnika, jak łamać zabezpiecze-

nia telefonów komórkowych – nie

jest to takie proste (tu praktycznych

porad mogliby udzielić pracowni-

cy służb specjalnych, ale ich z ko-

lei obowiązuje tajemnica służbowa).

Postaramy się jednak wyjaśnić, jak

działają telefony GSM i przedstawi-

my zagrożenia związane z ich uży-

waniem.

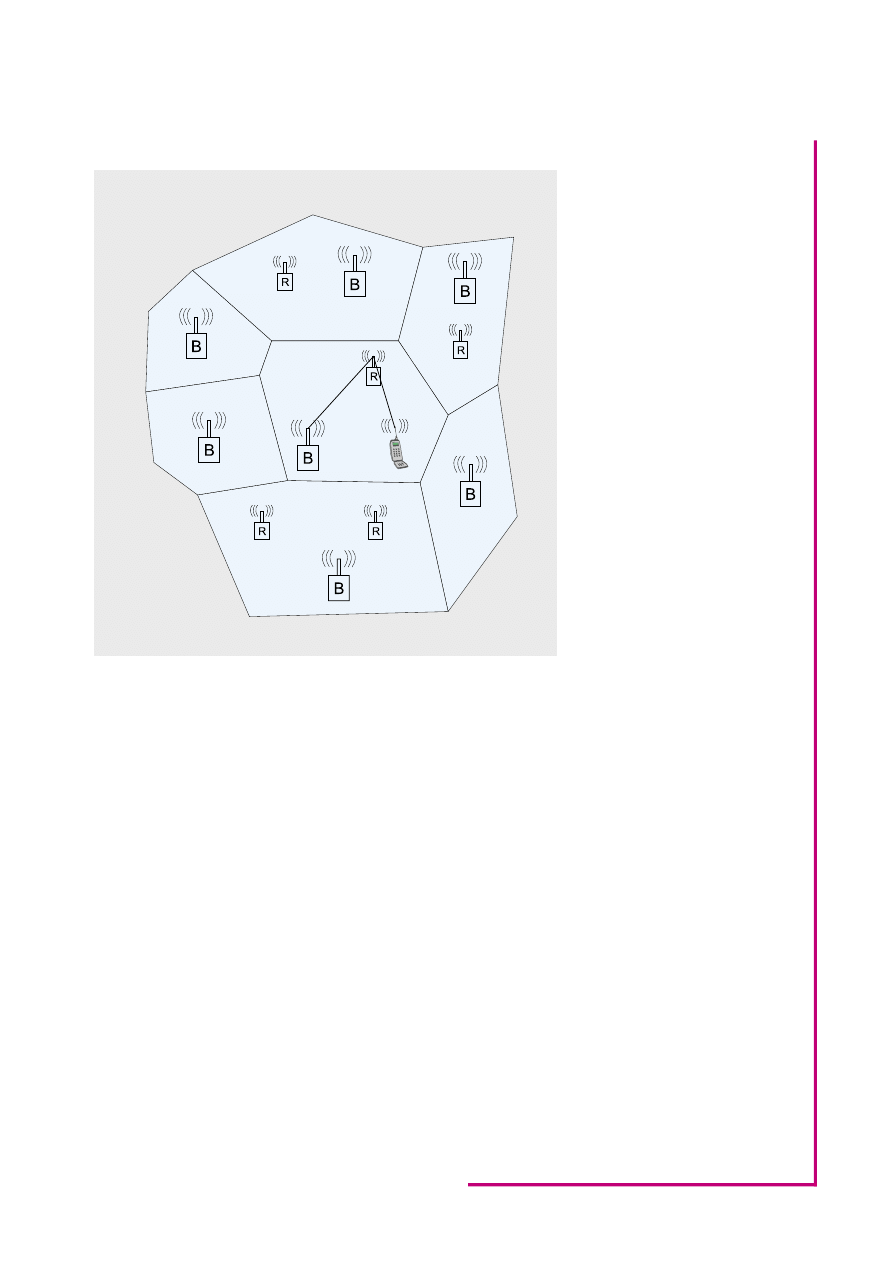

Jak działa system GSM

GSM to bardzo złożony standard

– jego dokumentacja liczy ponad sie-

dem tysięcy stron. Zapewne każde-

mu dobrze znana jest podstawowa

zasada przedstawiona na Rysun-

ku 1. Obszar, na którym działa sieć,

podzielona jest na części zwane ko-

mórkami. W każdej komórce działa

dokładnie jedna stacja bazowa, która

komunikuje się ze wszystkimi tele-

fonami na obszarze danej komórki.

Oprócz tego w niektórych miejscach,

gdzie propagacja sygnału jest utrud-

niona (wąwozy, duże budynki, metro

itp.), stosuje się przekaźniki – za-

daniem tych stacji jest tylko wspo-

maganie przenoszenia sygnału. [Tu

zwracamy uwagę, że w artykule

słowo komórka używane jest w dwu

znaczeniach – jako obszar obejmo-

wany przez jedną stację bazową

oraz w znaczeniu potocznym, jako

telefon komórkowy – redakcja]

Teoretycznie, każda stacja ba-

zowa może prowadzić łączność jed-

nocześnie na stu czterdziestu kana-

łach. Wynika to z ograniczeń tech-

nicznych – zakres częstotliwości te-

lefonów GSM określa specyfikacja,

częstotliwości sąsiadujących ze so-

bą komórek muszą być rozłączne,

a każdy kanał musi mieć minimalną

szerokość pasma. W praktyce sto-

suje się mniejszą od stu czterdziestu

ilość kanałów.

Zrozumiałe jest teraz, dlacze-

go w wielkich miastach komór-

ki są małe – czasami o średnicy

zaledwie kilkuset metrów – pod-

czas gdy na terenach niezurbani-

zowanych mogą się one rozrastać

do bardzo dużych rozmiarów (na-

wet 20 km). Ekstremalnym przy-

kładem małych komórek jest ob-

szar targów CeBIT w Hanowerze,

gdzie na powierzchni zaledwie kil-

ku kilometrów kwadratowych zgro-

madzonych jest tylu użytkowni-

ków telefonów komórkowych, co

w niejednym milionowym mieście.

Powyższy opis wymaga jeszcze

uzupełnienia. Oprócz podziału czę-

stotliwości na kanały, każdy z nich

dzieli się czasowo na osiem podka-

nałów. Oznacza to, że z danej czę-

stotliwości może korzystać jedno-

cześnie osiem telefonów – każdej

z nich stacja bazowa przydziela

trwający 4,6 milisekundy przedział

czasowy. Ostatecznie w jednej ko-

mórce bazowej teoretycznie prowa-

dzić rozmowy może około tysiąca

osób jednocześnie.

Jakby tych komplikacji było ma-

ło, częstotliwość może ulegać zmia-

nom podczas prowadzenia rozmo-

wy. Utrudnia to zadanie podsłu-

chiwaczom, ma także zastosowa-

nie praktyczne. Jeśli fale radiowe

na pewnej częstotliwości są zakłó-

cane (na moście, w budynku o kon-

strukcji metalowo-szklanej), może

się okazać, że na innej częstotli-

wości zakłóceń takich nie ma. Ca-

ły system ustawicznie optymalizu-

je się – moc nadawcza telefonu jest

dostosowywana do jakości odbioru

sygnału ze stacji bazowej lub prze-

Rysunek 1.

W każdej komórce można znaleźć dokładnie jedną stację

bazową (B), telefony użytkowników i ewentualnie przekaźniki (R)

www.hakin9.org

4

Hakin9 Nr 1/2004

A

ta

k

kaźnika, częstotliwość ulega zmia-

nom, a nawet może się zmienić sta-

cja bazowa i szybkość przesyłu da-

nych. Widać więc, że podsłuchanie

tego przekazu przy pomocy pro-

stych urządzeń produkcji domowej

nie jest możliwe.

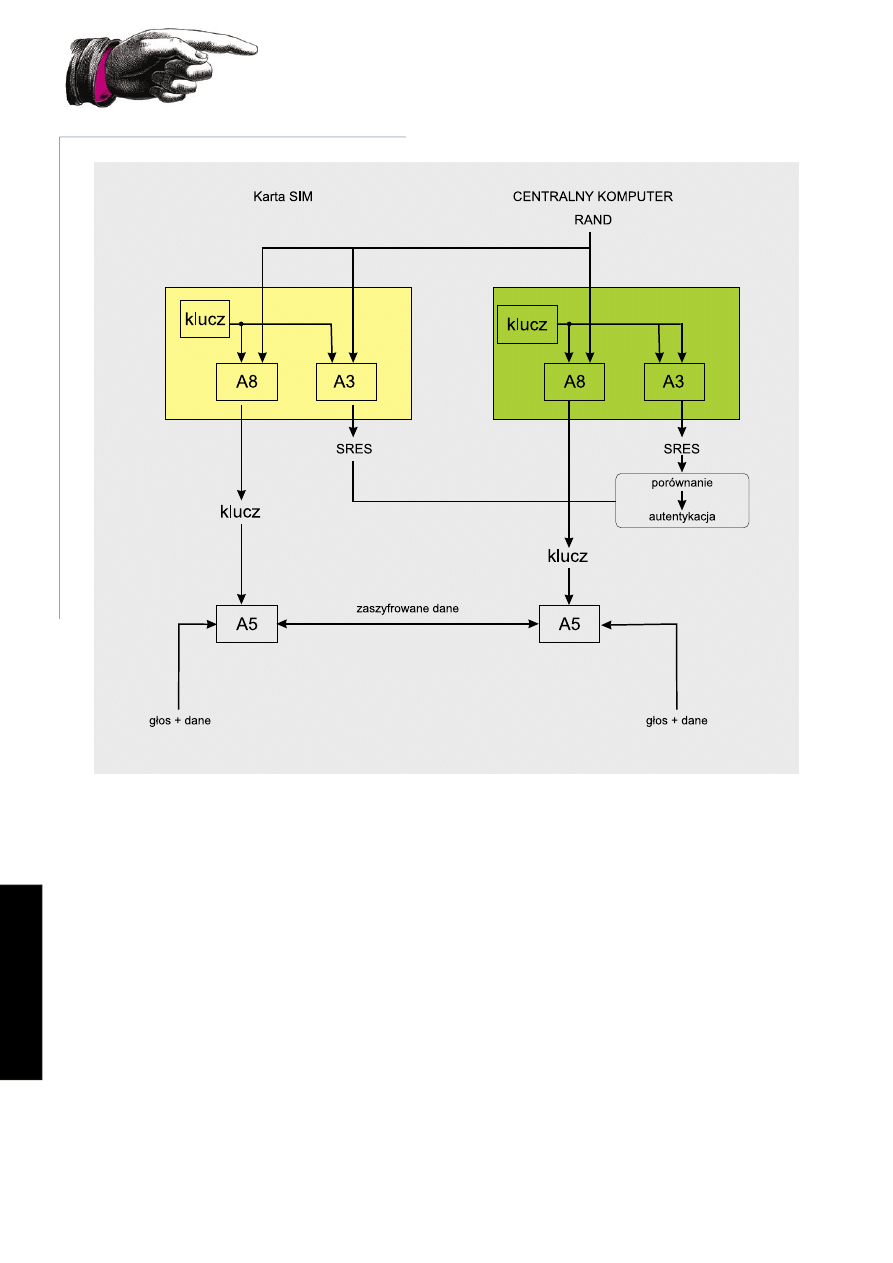

Uwierzytelnianie

Pokrótce przyjrzeliśmy się sposo-

bowi działania transmisji radiowej.

A jak przetwarzane są dane? Głos

jest konwertowany do postaci cyfro-

wej, bardzo efektywnie kompreso-

wany, szyfrowany, a następnie wy-

syłany w pakietach po sto czterna-

ście bitów każdy. Zanim to się sta-

nie, obie strony (to jest telefon i sta-

cja bazowa) muszą uzgodnić wspól-

ny klucz kodujący, a jeszcze wcze-

śniej ma miejsce uwierzytelnianie te-

lefonu. Cały ten proces przedstawia

Rysunek 2.

Krytyczne znaczenie dla bezpie-

czeństwa ma karta SIM. Sam telefon

jest jedynie pośrednikiem w dostę-

pie do usług (wyświetlacz, klawiatu-

ra, nadajnik radiowy itp.). Na karcie

zapisany jest unikatowy numer seryj-

ny i sześćdziesięcioczterobitowy taj-

ny klucz. Są w niej również zaimple-

mentowane dwa algorytmy krypto-

graficzne: A3 i A8.

Numer seryjny jest prawdziwym

numerem telefonu. Jest on tłuma-

czony (przez operatora) na postać

łatwo zrozumiałą dla człowieka – na

przykład 0607795725. Dzięki temu

można zachować numer telefonu,

kiedy wymieniamy kartę SIM. W kar-

cie SIM zaimplementowana jest rów-

nież ochrona numerem PIN.

Podstawą całego bezpieczeń-

stwa systemu GSM jest tajny klucz,

który otrzymujemy od operatora

wraz z kartą w chwili jej zakupu.

Jest on fizycznie chroniony przed

odczytem z zewnątrz. Bezpośredni

dostęp do niego jest (jak sądzę)

niemożliwy – przynajmniej bez

fizycznego zniszczenia karty. Drugą

kopię klucza przechowuje operator

na swoich komputerach – które,

miejmy nadzieję, są bardzo dobrze

chronione.

Karty SIM są łatwym sposobem

dystrybucji kluczy. Kryptografia klu-

Rysunek 2.

Uwierzytelnianie i generowanie klucza (wyjaśnienia w tekście)

www.hakin9.org

5

Hakin9 Nr 1/2004

GSM – kto może mnie podsłuchać?

cza publicznego (zobacz [5]) byłaby

zbyt powolna, zbyt droga i na tym

etapie zbędna.

Gdy włączamy telefon, wysyła

on numer seryjny swojej karty do

najbliższej stacji. Stacja bazowa

przesyła go do komputerów cen-

tralnych, które znają odpowiadający

mu tajny klucz, a następnie posyła

do telefonu pewną liczbę losową

RAND. Karta SIM oblicza liczbę

SRES=A8(RAND, klucz) i odsyła

ją do stacji bazowej. W tym czasie

stacja bazowa otrzymuje SRES

wyliczony na komputerach cen-

tralnych. Jeżeli SRES obliczony

przez komputer centralny zgadza

się z tym podanym przez komórkę,

zostaniemy zalogowani. Tylko my

bowiem, oprócz operatora, powin-

niśmy dysponować kluczem, a bez

jego znajomości nie da się obliczyć

liczby SRES.

Równolegle karta SIM i kompu-

tery centralne wyliczają również Kc=

A3(RAND, klucz). Jest to sześć-

dziesięcioczterobitowa liczba, która

posłuży za klucz szyfrujący. Kc wraz

ze SRES jest przesyłany do stacji

bazowej. Od tej pory cały proces

komunikacji jest szyfrowany algoryt-

mem A5 (który z uwagi na wydajność

zaimplementowany jest w telefonie)

przy użyciu klucza Kc.

Bezpieczeństwo

Jak widać, w systemie GSM, podob-

nie jak w kryptografii klucza publicz-

nego, żadna poufna wiadomość nie

jest przekazywana w postaci jawnej

niebezpieczną drogą transmisji ra-

diowej, a tajny klucz nie opuszcza

centralnych komputerów operato-

ra oraz karty SIM. Co jednak dzieje

się, gdy dzwonimy z zagranicy, z sie-

ci, której operator nie dysponuje na-

szym tajnym kluczem?

Kiedy włączamy telefon w sie-

ci, która ma podpisaną umowę ro-

amingową z naszym operatorem,

sieć rozpoznaje, do jakiej sieci ma-

cierzystej należy telefon i wysyła do

kraju zapytanie o kilka zestawów

trzech liczb [RAND, A3(RAND,

klucz), A8(RAND, klucz)]. To tłu-

maczy, dlaczego logowanie się do

sieci w obcym kraju trwa trochę dłu-

żej za pierwszym razem (jeśli jed-

nak obcej sieci zabraknie zesta-

wów trzech liczb losowych, zdarza

się powtórne wysłanie zapytania).

Zwróćmy uwagę: tu także klucz po-

ufny nie jest ujawniany, nawet przy-

jaznej i gościnnej sieci obcego ope-

ratora.

Pod warunkiem, że A3, A8 i A5

są bezpieczne, bezpieczny jest ca-

ły system. Ma on tylko kilka słabych

punktów:

• Telefon podlega uwierzytelnia-

niu, ale stacja bazowa – nie. Je-

śli ktoś złośliwy użyje przechwy-

tywacza IMSI (ang. IMSI catcher

– patrz wyjaśnienia dalej) telefon

podłączy się do fałszywej stacji

bazowej wierząc, że jest ona au-

tentyczna.

• Pakiety danych nie mają silnych

kryptograficznie sum kontrol-

nych. IMSI catcher może je sfał-

szować (jak to za chwilę wyjaśni-

my) i przesłać dalej do stacji ba-

zowej. Jest to typowy atak man in

the middle.

Rysunek 3.

Fragment algorytmu szyfrującego A5

Algorytm szyfrujący A5

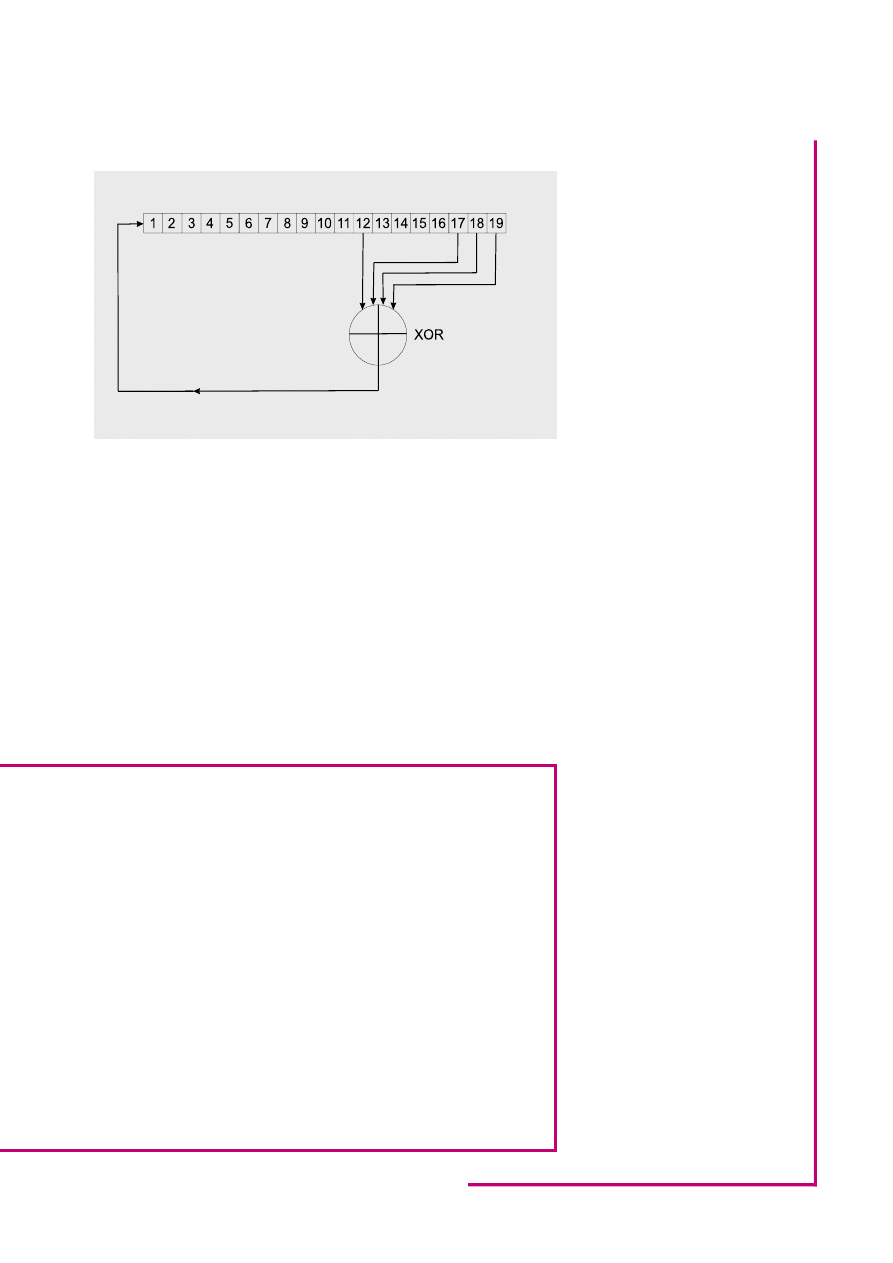

Rysunek 3 przedstawia LSFR (ang.

linear feedback shift register) o długości dzie-

więtnastu bitów. Początkowo rejestr jest wypełniany kluczem (w tym przykładzie

o długości dziewiętnastu bitów). Szyfrowanie pojedynczego bitu przebiega nastę-

pująco: dla bitów 12, 17, 18 i 19 wyliczona zostaje funkcja XOR (alternatywa wy-

kluczająca), a wynik wstawiany jest na miejsce bitu 1, po przesunięciu wszystkich

bitów od 1 do 18 o jedną pozycję w prawo. Jako bitu klucza używa się otrzymane-

go tak bitu 1 albo 19. Następnie cała procedura powtarzana jest dla następnego bi-

tu danych wejściowych i tak dalej.

Bezpieczeństwo zależy od długości rejestru i pozycji bitów (ang. tap sequen-

ce). Proste szyfrowanie LSFR jest słabe (więcej szczegółów w [13]). Współczesne

algorytmy opierają się na mechanizmach nielinearnych. W przypadku A5 mamy trzy

rejestry LSFR o długości 19, 22 i 23 bitów (w sumie w sam raz na klucz sześćdzie-

sięcioczterobitowy) o różnej kolejności bitów. Wyjście stanowi XOR bitów środko-

wych, to znaczy pozycji 10, 12 i 23. Bit progowy ustalany jest na 1, jeśli co najwyżej

jeden bit środkowy jest ustawiony, w przeciwnym wypadku ustala się go na 0. Każ-

dy z trzech rejestrów jest przetworzony tylko wtedy, jeżeli bit środkowy różni się od

bitu progowego.

Opisany algorytm jest łatwy do wydajnego zaimplementowania sprzętowego.

W „Biblii” Schneiera [13] oraz na płycie CD [5] i w Internecie znaleźć można prostą

implementację tego algorytmu w C.

www.hakin9.org

6

Hakin9 Nr 1/2004

A

ta

k

• Pakiety nie mają bezpiecznych

liczb porządkowych. Umożliwia

to atakującemu ponowne wysła-

nie tych samych pakietów.

Jak złamać

uwierzytelnianie

Twórcy standardu GSM postanowili

zapewnić jego bezpieczeństwo me-

todą security by obscurity – bezpie-

czeństwo przez niejawność. Metoda

ta nigdy się nie sprawdziła (może

za wyjątkiem dużych i doświadczo-

nych służb specjalnych, jak NSA),

tak też stało się w przypadku algo-

rytmów A3 i A8. Nie opublikowa-

no ich w specyfikacji GSM, przez

co nigdy nie zostały one podda-

ne publicznemu sprawdzeniu. Kie-

dy w końcu nastąpił przeciek, mło-

dym kryptologom Goldbergowi

i Wagnerowi z Uniwersytetu Berke-

ley na znalezienie luk wystarczył je-

den dzień (dokładnie: 13 kwietnia

1998)[1]. Badacze ci podkreślają,

że w ich podejściu nie było nicze-

go nowatorskiego, a luki, które zna-

leźli, mógłby znaleźć każdy dobry

kryptoanalityk.

Atak Goldberga i Wagnera wy-

maga dostępu do karty SIM. Kar-

cie zadajemy zapytania o oblicze-

nie liczby SRES na podstawie poda-

nej przez nas liczby RAND, następ-

nie, w zależności od wyliczonych od-

powiedzi SRES, wysyłamy kolejne

liczby RAND i tak dalej. Wystarczy

około sto pięćdziesiąt tysięcy takich

cykli, aby wyliczyć tajny klucz. Te-

raz haker może już emulować kar-

tę SIM przy pomocy zwykłego pece-

ta podłączonego do dowolnego tele-

fonu i używać naszego numeru tele-

fonu w celu dzwonienia na zero-sie-

demset, zamawiania 50 sztuk pizzy

czy stu książek o Harrym Potterze

na nasz adres domowy albo wyko-

nywania w naszym imieniu nieprzy-

zwoitych telefonów do naszego sze-

fa. Atak ten działa w praktyce, za-

demonstrował to niemiecki Chaos

Computer Club [2].

Czy naprawdę jest aż tak źle?

Na szczęście nie. Karta SIM to nie

superkomputer i przetworzenie stu

pięćdziesięciu tysięcy zapytań zaj-

muje jej około ośmiu godzin – na ta-

ki więc czas musiałby pożyczyć od

nas komórkę haker, i to w sposób

dla nas niezauważalny (bo jeśli za-

uważymy brak telefonu, możemy za-

dzwonić do operatora i zablokować

nasz numer).

Kolejną barierę stanowi PIN. Ma

on zaledwie cztery do ośmiu cyfr, ale

po trzech nieudanych próbach jego

wprowadzenia karta jest blokowana

i należy wprowadzić kod PUK. Je-

śli to się nie uda dziesięć razy z rzę-

du, karta zostaje ostatecznie deakty-

wowana. Zabezpieczenie to wyglą-

da na skuteczne, w praktyce nie jest

jednak tak różowo. Wypożyczając

samochód często dostajemy w kom-

plecie telefon wraz z PIN-em, a bywa

że i z nieaktywną blokadą PIN. Może

być to okazja dla wykwalifikowanego

włamywacza.

Bardziej niebezpieczny, ale trud-

niejszy do przeprowadzenia w prak-

tyce atak polega na wysyłaniu za-

pytań do działającego telefonu dro-

gą radiową. Do przeprowadzenia go

Co to jest IMSI catcher?

IMSI to skrót oznaczający International Mobile Subscriber Identity (międzynarodowy

identyfikator abonenta komórkowego) – czyli po prostu wspomniany już w artykule nu-

mer seryjny telefonu. Wbrew nazwie przechwytywacz IMSI (ang. IMSI catcher) nie jest

typowym urządzeniem szpiegowskim. Stosuje się go zwykle w celach diagnostycz-

nych, bez dodatkowej anteny jest on właściwie nieszkodliwy. Inżynierowie używają

go do symulowania stacji bazowej przy testowaniu telefonów komórkowych. Urządze-

nia tego typu o rozmiarach zwykłej walizki można kupić na przykład od firmy Rohde &

Schwarz za kilkadziesiąt tysięcy euro. Ponieważ są to urządzenia pomiarowe, dozwo-

lony jest również ich eksport.

IMSI catcher wyposażony jest w obsługę protokołu GSM, frequency hopping itp.

Po dodaniu do niego dodatkowego wzmacniacza i anteny może być stosowany przez

włamywacza. Może udawać, że jest stacją bazową dla wszystkich telefonów komór-

kowych w promieniu 300 metrów, a przed inną stacją bazową może udawać telefon.

W kryptografii nazywamy to atakiem typu man in the middle.

Jednym z zastosowań, od którego wzięła się zresztą nazwa urządzenia, jest wy-

łapywanie IMSI wszystkich telefonów w pobliżu. Wymaga to aktywnego udziału urzą-

dzenia, ponieważ ze względów bezpieczeństwa telefony standardowo stosują tak

zwaną tożsamość tymczasową (TMSI – Temporary Mobile Subscriber Identities). Ko-

rzystając z IMSI catcher policja może odnotować wszystkie używane w okolicy tele-

fony, bez względu na to, czy ich właściciel jest podejrzany, czy nie (do tego celu mu-

siałaby znać powiązanie pomiędzy tożsamością IMSI a numerem telefonu). Natural-

nie korzystanie z tej techniki dotknęłoby wiele postronnych osób i znacznie zakłóciło

transmisję w sieci GSM. Oficjalnie metoda ta jest w Niemczech nielegalna (co nie zna-

czy, że się jej nie stosuje).

Możliwe jest również wymuszenie użycia słabego szyfrowania A5/2 zamiast A5/1,

albo też całkowite wyłączenie szyfrowania. Jeden z moich znajomych kilkakrotnie za-

uważył na wyświetlaczu swojego telefonu (marki Siemens) wykrzyknik. Zgodnie z do-

kumentacją oznacza to, że szyfrowanie zostało wyłączone. Poinformowany o tym

ekspert był bardzo zaskoczony. Nie wiemy, co się tak naprawdę stało, ale lepiej być

ostrożnym, jeśli coś takiego zauważymy.

Z pewnością przechwytywaczy IMSI można też używać do pasywnego podsłuchi-

wania. Ma to sens, o ile uda się złamać szyfr A5/1. Przypuszcza się, że osoba posia-

dająca odpowiednią wiedzę jest w stanie skonstruować również tańsze (niż IMSI cat-

cher) urządzenia do pasywnego podsłuchania, jednak kupić ich legalnie nie można.

Jeśli zaś staniemy się posiadaczami przechwytywacza IMSI, możemy mieć problem

z wyjaśnieniem policji, do czego jest on nam potrzebny.

Przy okazji – wiele lat temu mówiło się, że NSA dysponuje kartami PCMCIA, które

umożliwiają odnotowanie numerów wszystkich telefonów komórkowych znajdujących

się w zasięgu. Prawdopodobnie nie dotyczyło to technologii GSM, ale kto wie, czym

organizacja ta dysponuje teraz?

www.hakin9.org

7

Hakin9 Nr 1/2004

GSM – kto może mnie podsłuchać?

konieczne jest specjalistyczne wypo-

sażenie techniczne (w rodzaju IMSI

catcher) i wiele czasu albo użytkow-

nik, którego nie zastanowi, dlaczego

dzień po dniu jego telefon cały czas

intensywnie pracuje i pożera moc

akumulatora.

I wreszcie jeszcze jedna cieka-

wostka: otóż badana kombinacja

szyfrująca A3/A8 (zwana również

COMP128) to jedynie zalecenie.

Od operatora zależy, czy stosuje

te algorytmy w oryginalnej formie,

czy też je modyfikuje. Oryginalnej

formy w Niemczech używa jedy-

nie Mannesmann (obecnie Vodafo-

ne D2). Mam jednak pewne wątpli-

wości, czy inne, nadal nieujawnio-

ne algorytmy są bezpieczniejsze.

Mówi się, że przemysł komórkowy

opracował algorytm COMP128-2,

ale ten także nie został upublicz-

niony.

Ciekawym efektem ubocznym

opracowania opisywanego ataku by-

ło odkrycie, że we wszystkich testo-

wanych kartach SIM wygenerowany

klucz szyfrujący Kc miał tylko pięć-

dziesiąt cztery, a nie sześćdziesiąt

cztery bity. Ograniczenie to produ-

cenci tłumaczyli bardziej plastyczną

reakcją na zagrożenia bezpieczeń-

stwa. Ciekawie byłoby dowiedzieć

się, co lub kto spowodował tę ogól-

noświatową redukcję długości klu-

cza. Przypuszczalnie nigdy nie po-

znamy odpowiedzi na to pytanie. Nie

jest to już jednak tak istotne – zobacz

następny akapit.

Jak złamać szyfrowanie

By uniknąć nieporozumień: szyfro-

wany jest jedynie przekaz radiowy,

ponieważ teoretycznie może go pod-

słuchać każda osoba wyposażona

w przechwytywacz IMSI. Ruch prze-

syłany pomiędzy stacjami bazowy-

mi i bramkami a siecią telefonii sta-

cjonarnej nie jest szyfrowany. Połą-

czenia takie idą zwykle po światło-

wodach, więc ich przechwytywanie

nie jest proste – przynajmniej dla

amatorów. W większości państw

dostęp do odpowiednich instalacji

mają organa bezpieczeństwa. Przy-

kładowo – w Niemczech wymaga

tego prawo, przy tym dostęp do sie-

ci musi być anonimowy (to znaczy

operator nie może wiedzieć, kiedy

i kto jest podsłuchiwany). Co cie-

kawe, o kwestii tej nie pomyślano,

kiedy na początku lat dziewięćdzie-

siątych wprowadzano cyfrową tele-

fonię komórkową. Upgrade koszto-

wał dziesiątki milionów marek, które

musieli zapłacić operatorzy.

Algorytm szyfrujący A5 (a do-

kładniej A5/1) wyjaśniony jest

w Ramce i na Rysunku 3. Jest to

tak zwany szyfr strumieniowy: nie-

zależnie od czystego tekstu (to

jest danych, które mają być

zaszyfrowane) generowany jest

zależny od klucza strumień bitów,

następnie jest on łączony (przy

użyciu funkcji XOR) z tekstem.

Odbiorca musi ponownie przepro-

wadzić tę samą operację, by otrzy-

mać postać odszyfrowaną. Zwróć-

my jednak uwagę, że jeśli włamy-

wacz zmieni jeden bit w zaszyfro-

wanym strumieniu danych w drodze

do stacji bazowej, ten sam bit zo-

stanie zmieniony po odszyfrowaniu.

W związku z tym szyfry strumie-

niowe powinny być używane razem

z bezpiecznymi sumami kontrolny-

mi. Powinny, ale w przypadku GSM

nie są. Z tego powodu korzystający

z IMSI catcher włamywacz mógłby

zmodyfikować dane (teoretycznie

– gdyby wiedział, w którym miejscu

je zmienić). Stanowi to zagrożenie

w przypadku transmisji danych, ale

nie jest groźne podczas transmi-

sji głosu.

Bezpośrednie złamanie A5

Podobnie jak A3 i A8, także oba (!)

algorytmy A5 były utajnione. Ujaw-

niono je w roku 1994, dokładny ich

opis został wydedukowany metodą

reverse engineeringu przez Brice-

no w 1999.

Kryptoanalitycy zgadzają się,

że A5 jest szyfrem słabym, cho-

ciaż jak dotąd nie jest znana żad-

na praktyczna metoda ataku (tak

bywa w kryptografii – czasami na

podstawie doświadczenia i analizy

projektu można wywnioskować,

że algorytm nie jest bezpieczny,

ale nie wiadomo, jak go konkretnie

zaatakować). Plotki twierdzą, że

kiedy powstawał standard, Niemcy

nalegali na zastosowanie silnego

algorytmu (faza projektów zaczęła

się jeszcze w epoce żelaznej kur-

tyny, w roku 1988), zaś Francja

chciała algorytmu słabszego. We

Francji od dawna obowiązywał

zakaz szerokiego użycia silnej

kryptografii, ponadto obawiano się

regulacji ograniczających eksport

technologii kryptograficznych do

niektórych bogatych krajów, w tym

krajów posiadających złoża ropy

naftowej. Jeśli faktycznie tak było,

to wygrała Francja, natomiast prze-

graliśmy my, użytkownicy.

Jeszcze dziesięć lat temu

mówienie o tych sprawach było

niebezpieczne. Na spotkaniu IEEE

w Londynie 3 czerwca 1994 roku dr

Shepherd z Uniwersytetu Bradford

miał wygłosić odczyt na temat kryp-

toanalizy A5, lecz został on odwołany

w ostatniej chwili (nie wiadomo mi, kto

i jak do tego doprowadził).

Obecnie sytuacja wygląda in-

aczej. W roku 2000 złamanie

A5 udało się dwu światowej sła-

wy kryptoanalitykom – Biryukovi

i Shamirowi. Potrzebny był im je-

dynie komputer PC z dwoma dys-

kami twardymi o pojemności 73

GB każdy (wymagania technicz-

ne, które za pięć lat spełniać bę-

dzie domowa lodówka) wypełnio-

nymi pewnymi danymi (których wy-

generowanie nie będzie z pewno-

ścią stanowiło problemu dla za-

przyjaźnionego matematyka). Na-

stępnie potrzebne są dwie minuty

efektu działania A5/1, jedna sekun-

da czasu obliczeniowego i już moż-

na obliczyć klucz. Zwróćmy uwagę:

potrzebny nam jest efekt działania

A5/1, a nie zakodowany tekst. In-

nymi słowy: potrzebujemy zarówno

danych w postaci jawnej, jak i prze-

chwyconych danych zaszyfrowa-

nych. Atak ten ma małe znaczenie

praktyczne, nie jest nawet szcze-

gólnie niebezpieczny dla trans-

www.hakin9.org

8

Hakin9 Nr 1/2004

A

ta

k

misji danych (stwierdzenie jest

w mojej książce [3,5.7.2] jest więc

niesłuszne i zostało poprawione

w erracie). Alternatywnym rozwią-

zaniem jest model dwie sekun-

dy danych, kilka minut czasu ob-

liczeniowego. Nic mi nie wiadomo

na temat zastosowania tej techniki

w praktyce. Autorzy nie formułują

bezpośrednio żadnych wniosków

na temat bezpieczeństwa GSM.

Opisywany atak nie korzy-

sta nawet z faktu, że dziesięć bi-

tów klucza ma wartość 0. Moż-

na o tym przeczytać w [3], ale aby

zrozumieć opis tam zamieszczony

potrzebna jest odpowiednia wie-

dza matematyczna. Oczywiście

(w kryptoanalizie wydaje się to być

normą) nie są dostępne żadne go-

towe programy.

A5/2 – przyjaciel włamywacza

W latach dziewięćdziesiątych politycy

nadal obawiali się, że algorytm A5 jest

zbyt silny i może być wykorzystywany

przez terrorystów i przestępców. Dla-

tego prawie wszystkie telefony mają

zaimplementowaną wersję eksporto-

wą A5, zwaną A5/2 (w związku z tym

pierwotna wersja algorytmu nazywa-

na jest A5/1). Praktyczną możliwość

ataku na ten algorytm odkryto w 2003

roku [4]. Twórcy ataku korzystają

z faktu, że sumy kontrolne są szy-

frowane razem z danymi wejściowy-

mi. W ten sposób wewnątrz zaszy-

frowanych danych powstaje zależ-

ność algebraiczna, która może być

wykorzystana do przeprowadzenia

ataku. Aby złamać szyfr potrzebu-

jemu kilkadziesięciu milisekund na-

słuchu zaszyfrowanej komunikacji

i jednej sekundy obliczeń. Aby zdo-

być nasłuch komunikacji potrzeb-

ny jest oczywiście umieszczony w

pobliżu telefonu IMSI catcher uda-

jący stację bazową. Przechwyty-

wacz musi przełączyć szyfrowanie

A5/1 na A5/2, następnie podsłuchuje

i przesyła dane do komputera. Wię-

cej na temat tej metody ataku moż-

na przeczytać w [4], ale tu także do

zrozumienia niezbędna jest szersza

wiedza z zakresu matematyki. Nie

ma gotowych programów, nie ma też

dość informacji, by taki program na-

pisać.

Swoją drogą zabawnie w oma-

wianym artykule brzmią słowa: The

methods and ideas (...) are patent-

pending, and therefore, their use of

it is prohibited without written au-

thorization. Drodzy prywatni detek-

tywi, policjo, tajne służby – kupcie

licencję!

Chcę podsłuchiwać

– czego potrzebuję?

Jak widać włamywanie się do sieci

bezprzewodowych to dziecinna

zabawa w porównaniu z pracą

z systemem GSM. Pierwsze, pod-

stawowe narzędzie włamywacza to

odpowiednio zmodyfikowany IMSI

catcher. Następnie potrzebni są

ludzie znający się zarówno na

kryptoanalizie, jak i na mechani-

zmach GSM, w dodatku potrafiący

zaimplementować analizę A5/2.

Możemy więc mieć pewność, że nie

podsłucha nas nasz sąsiad, nawet

jeśli ma on dostęp do pieniędzy,

sprzętu i wykwalifikowanych fa-

chowców. Zamiast bać się, że

zostaniemy podsłuchani, kiedy

rozmawiamy przez telefon komór-

kowy, powinniśmy raczej dokład-

nie zasłonić okno żaluzjami, kie-

dy rozmawiamy o ważnych spra-

wach. Znacznie łatwiej jest ku-

pić zwykły mikrofon laserowy niż

podsłuchać komórkę.

Do sieci komórkowej nie będzie

też prawdopodobnie włamywać się

policja czy tajne służby. Zamiast ła-

mać algorytmy szyfrujące mogą oni

– jak pisaliśmy powyżej – uzyskać

odpowiednie dane bezpośrednio

od operatora, w postaci niezaszy-

frowanej. A warto pamiętać o tym,

że ich żądza danych jest olbrzymia

i stale rośnie. Nowa oficjalna na-

zwa dla tej żądzy to wojna z terro-

ryzmem.

Stosowane w GSM szyfrowanie

danych radiowych to ochrona przed

małymi jednostkami obcego wywia-

du lub detektywami amatorami. Gdy

za parę lat technika pójdzie do przo-

du, standardem stanie się – miejmy

nadzieję – o wiele doskonalszy pro-

tokół UMTS.

Rysunek 4.

Lokalizacja poprzez pomiar różnic w parametrach łączności

z kilkoma stacjami bazowymi, wyniki pomiaru przesyłane są do najbliższej

stacji bazowej

www.hakin9.org

9

Hakin9 Nr 1/2004

GSM – kto może mnie podsłuchać?

Usługi lokalizacyjne

Gdy mówimy o żądzy informacji

służb specjalnych i organów bez-

pieczeństwa, trzeba pamiętać, że

nie tylko treść naszych rozmów te-

lefonicznych jest dla nich istotna.

Tak zwana analiza ruchu (ang. traf-

fic analysis) dostarcza o wiele wię-

cej danych, niż nam się wydaje. Kie-

dy dzwoniła obserwowana osoba,

jak długo, do kogo? Do kogo wysy-

łała emaile, kiedy, jakiego rozmia-

ru? Jaki jest związek między rozmo-

wami telefonicznymi, koresponden-

cją elektroniczną i podróżami? Tego

typu analizy tajne służby przepro-

wadzają od wielu lat. Istnieją pro-

gramy ostrzegające, kiedy podej-

rzana osoba (na przykład Czytelnik

tego pisma) zmienia swoje zwycza-

je. Czytelnik zainteresowany tym te-

matem więcej o analizie ruchu prze-

czyta w [5], w [8] i [9] zaś – o cie-

kawym, przyszłościowym projek-

cie TIA.

Telefony komórkowe dostarczają

dodatkowej informacji – umożliwiają

zlokalizowanie użytkownika. Najprost-

sza forma lokalizacji to określenie ko-

mórki (obszaru należącego do okre-

ślonej stacji bazowej), w której znaj-

duje się telefon. Wydawałoby się, że

lokalizacja z dokładnością rzędu se-

tek metrów do dziesiątków kilometrów

nie ma znaczenia. Nieprawda! Przy-

puśćmy że podróżujemy pociągiem

czy autostradą. Trasę takiej podróży

z łatwością można odtworzyć na pod-

stawie kolejności stacji bazowych,

z którymi się łączyliśmy. Na podsta-

wie tych informacji z łatwością moż-

na określić, z jakiego pociągu korzy-

staliśmy, jak szybko jechaliśmy i w ja-

kim kierunku. Co więcej – może to od-

bywać się całkowicie automatycznie,

a wynik analizy może być przecho-

wywany latami, nawet wtedy, kie-

dy my sami zapomnimy już o naszej

podróży. Olbrzymia ilość nieszkodli-

wych danych może zaś przerodzić

się w dane bardzo niebezpieczne.

O efekcie tym można przeczytać wię-

cej w [5, 8.2].

Czy to paranoja? Nie, metody

takie stosowane są w praktyce. Fir-

ma Swisscom zapisywała położe-

nie telefonów komórkowych oko-

ło miliona mieszkańców przez pół

roku w odstępach co jedną minu-

tę (!), a dane te udostępniała poli-

cji [12]. W Stanach Zjednoczonych

prawo federalne reguluje ograni-

czenia usług lokalizacyjnych [11].

Określa, że wszystkie telefony ko-

mórkowe muszą być lokalizowane

z dokładnością 125 metrów przez

2/3 czasu. A czemu? By zapro-

ponować nam ciekawy sklep tuż

za rogiem odpowiadający naszym

zainteresowaniom? Hm, chyba w to

nie wierzymy... Ale mówiąc poważ-

nie – nie chodzi tu tylko o śledzenie

przestępców.

W Wielkiej Brytanii rodzice mo-

gą skorzystać z usługi pozwalają-

cej lokalizować dzieci przy użyciu

telefonu komórkowego, również w

Niemczech trwają prace nad po-

dobnym systemem [6]. Systemy

tego typu mogą mieć również za-

stosowanie w analizie zachowania

konsumentów.

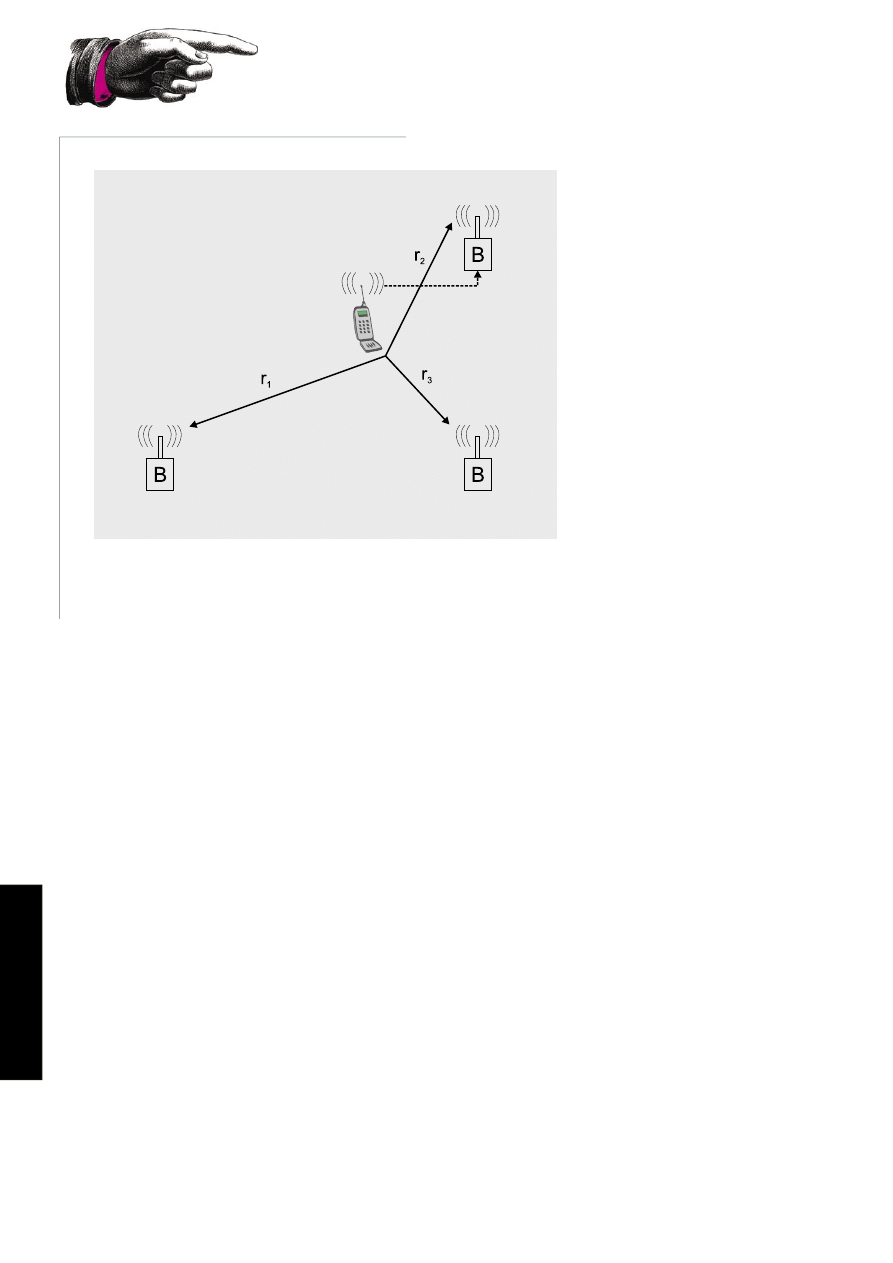

Telefony komórkowe mogą być

lokalizowane z dokładnością więk-

szą niż zasięg jednej stacji ba-

zowej. Gdy przemieszczamy się

z jednej komórki do drugiej, telefon

musi się niezauważalnie prze-

łączyć. Aby to działało musimy

wiedzieć, kiedy zbliżamy się do

granicy komórki. W tym celu telefon

mierzy bardzo dokładnie parametry

łączności z różnymi stacjami bazo-

wymi i wysyła je do swojej stacji ba-

zowej (Rysunek 4). Jest to bardzo

ważna funkcja. Jeśli stacja bazowa

jest przeciążona, pewna ilość te-

lefonów może zostać przekazana

do sąsiadujących z nią komórek.

Ponadto system cały czas optyma-

lizuje swoje parametry, pozwalając

unikać zakłóceń spowodowanych

choćby odbiciami sygnału od du-

żych powierzchni (na przykład fa-

sad budynków) czy interferencją

sygnałów pochodzących z różnych

stacji bazowych.

Z pewnością istnieją dane na te-

mat naszej mobilności. Pytanie tyl-

ko, kto ma do nich dostęp i czy na-

prawdę (jak wymaga tego prawo)

są one po pewnym czasie kasowa-

ne. Osobiście sądzę, że w większo-

ści krajów europejskich policja nie

ma nieograniczonego dostępu do

danych lokalizacyjnych. Ale nie za-

pominajmy o tym, jak wiele zmieniło

się po 11 września 2001. W Wielkiej

Brytanii ochrona tego typu danych

jest minimalna, w Stanach Zjedno-

czonych informacja jest własnością

tego, kto ją zebrał (i, jako właści-

ciel, może on nią swobodnie han-

dlować).

Najnowsza sztuczką są tak zwa-

ne ciche SMS-y. Pozwalają one

pingować (w sposób niezauważalny

dla użytkownika) telefon, by spraw-

dzić, czy jest on włączony. Metoda

ta daje policji duże możliwości w za-

kresie obserwacji obywateli, w Niem-

czech trwa silna walka przeciwko

jej stosowaniu.

Istnieją techniczne możliwości

znacznie dokładniejszej lokaliza-

cji. System GPS używa stacji bazo-

wych, które znajdują się w odległo-

ści wielu setek kilometrów i porusza-

ją się z prędkością 8 km/s, a umoż-

liwia określenie położenia pojaz-

du z dokładnością do kilku metrów.

Podobnie więc dwie czy trzy sta-

cje bazowe w połączeniu z telefo-

nem mogłyby teoretycznie, gdy-

by je wyposażono w takie możliwo-

ści, określić na którym rogu biurka

leży telefon. Odpowiednie wypo-

sażenie techniczne może powstać

w ciągu kilku lat, a jego wdrożenie

nie wprowadziłoby do działania sie-

ci niemal żadnych zmian.

Znowu jasne jest, że lokalizację

taką może przeprowadzić jedynie

operator (a nie złośliwy sąsiad czy

detektyw amator). Wybór, jaki ma-

my, jest prosty: możemy korzystać

z telefonu i być zlokalizowanym,

albo wyłączyć telefon całkowicie.

Lokalizacja nie jest jednak proble-

mem tak dramatycznym, jak się

wydaje. Trzeba o niej tylko wie-

dzieć. Pamiętajmy – taka funkcja

może się okazać pomocna w sytu-

acji zagrożenia.

www.hakin9.org

10

Hakin9 Nr 1/2004

A

ta

k

Przyszłość: UMTS

i A5/3

System GSM był chyba pierwszym

naprawdę masowym zastosowa-

niem technik kryptograficznych. Od

czasu jego powstania projektanci

wiele się nauczyli na swoich błę-

dach. Następna generacja telefonów

komórkowych, znana powszechnie

jako UMTS, pozbawiona jest wielu

błędów będących słabością GSM

(zob. [5] i [10]).

• Zastosowany algorytm, KASUMI,

został opublikowany i poddany

analizie przez wielu ekspertów,

odpowiada aktualnym standar-

dom kryptograficznym, stosuje

klucz 128-bitowy zamiast 64-bi-

towego. Ataki podobne do tych,

które stworzono dla przypadku

A5/2, wydają się mało prawdo-

podobne.

• Stacja bazowa musi się przed-

stawić telefonowi i zostać przez

niego rozpoznana. Urządzenia

takie jak IMSI catchers będą bez-

użyteczne.

• Pakiety danych wyposażone są

w kryptograficzne sumy kontro-

lne i w związku z tym nie mogą

być zmienione przez hakera

w drodze do stacji bazowej.

• Ataki typu replay, polegające na

ponownym przesłaniu przez wła-

mywacza pakietów wysłanych

już do stacji bazowej, nie są

możliwe, ponieważ pakiety mają

kryptograficznie zabezpieczoną

liczbę porządkową.

• Deszyfrowanie nie zawsze odby-

wa się w stacji bazowej, ale w tak

zwanych kontrolerach sieci radio-

wej – radio network controllers

(RNC). Pozwala to łączyć sta-

cje bazowe w bardziej bezpiecz-

ny sposób.

• Możliwa jest szybka, a jednak

bezpieczna ponowna autentyka-

cja, w której stacja bazowa nie

musi się kontaktować z kompu-

terem centralnym. Umożliwia to

szybkie odtwarzanie zerwanych

połączeń.

Jeśli chodzi o bezpieczeństwo,

UMTS będzie wielkim krokiem na-

przód. Problem w tym, że dotąd nikt

nie używa tej technologii. Przeszko-

dę stanowią problemy finansowe,

brak aplikacji i urządzeń. Mówi się

o zastosowaniu algorytmu KASUMI

w technologii GSM pod nazwą A5/3.

Niezbędna wymiana aparatów po-

trwa kilka lat.

Oczywiście nawet telefonu

UMTS nie da się uchronić przed

lokalizacją, nie da się też zapobiec

podsłuchiwaniu przez służby stoją-

ce na straży prawa.

Podsumowanie

Ludzie, którzy podsłuchują nasze

rozmowy telefoniczne, nie kupi-

li części do swoich urządzeń w su-

permarkecie, a do ich skonstruowa-

nia potrzebowali wysokich kwalifi-

kacji. Jest to droga technika szpie-

gowska, stosowana (jak można są-

dzić) co najwyżej marginalnie przez

policję i służby specjalne. Ewentu-

alnie stosować ją może mafia, którą

stać na zakup najdroższych specja-

listów i urządzeń (jak pokazuje cie-

kawy przykład przemytników narko-

tyków z Kolumbii [7]). Mało prawdo-

podobne i niezbyt skuteczne wyda-

je się długotrwałe śledzenie przy

zastosowaniu tych metod, możliwe

jest jednak prowadzenie szpiego-

stwa przemysłowego.

Większym zagrożeniem może być

lokalizacja. Mówiąc o niej nie zapomi-

najmy jednak o coraz powszechniej-

szym automatycznym skanowaniu

tablic rejestracyjnych, kartach klienta

w supermarketach, które umożliwiają

gromadzenie szczegółowej wiedzy

o kliencie, pamiętajmy też, że każdy

email generuje dane, które można

gromadzić i przetwarzać.

Podsumowując: wygląda na to,

że korzyści wynikające z zastoso-

wania telefonów GSM przewyższają

jednak związane z tą techniką zagro-

żenie dla bezpieczeństwa. n

Literatura

[1] http://www.isaac.cs.berkeley.edu/isaac/gsm.html

[2] http://www.ccc.de/gsm

[3] http://cryptome.org/a5.ps

[4] http://cryptome.org/gsm-crack-bbk.pdf

[5] R.Wobst, Kryptologia, Wydawnictwo RM, Warszawa 2002 (wydanie niemieckie: Abenteuer Kryptologie, 3.Auflage,

Addison-Wesley 2001)

[6] http://www.childlocate.co.uk, http://www.trackyourkid.de

[7] R.Wobst, Datenschutz: Komplexer, als es scheinen mag, LanLine 4/2003, S.70-75 (AWi Verlag München)

w sieci (tylko w języku niemieckim): http://www.lanline.de/O/148/Y/82692/VI/10042982/VS/Datenschutz/default.aspx

[8] http://www.darpa.mil/iao/index.htm

[9] http://online.securityfocus.com/columnists/126

[10] http://www.research.att.com/~janos/3gpp.html

[11] http://www.fcc.gov/e911/enhanced

[12] http://www.fitug.de/debate/9712/msg00042.html, http://www.sonntagszeitung.ch/sz52/93419.HTM

[13] B.Schneier, Applied Cryptography, 2nd ed., Wiley 1996

Wyszukiwarka

Podobne podstrony:

gsm sii pl 0413

pt gsm ii pl 0409

download Zarządzanie Produkcja Archiwum w 09 pomiar pracy [ www potrzebujegotowki pl ]

Wyklad 6 Testy zgodnosci dopasowania PL

WYKŁAD PL wersja ostateczna

Course hydro pl 1

PERFORMANCE LEVEL, PL

struktura organizacyjna BTS [ www potrzebujegotowki pl ]

wyklad 2 Prezentacja danych PL

2a esperienza haccp PL

Sesja 58 pl 1

3a prerequisiti PL

animeo solo PL ext

wyklad 6 Testy zgodnosci dopasowania PL

więcej podobnych podstron