Strona główna

O

Bluetooth

Sterowniki i poprawki

E-książki Wifi

Wydarzenia

Najczęściej zadawane pytania

News

Bezpieczeństwo Distro Download

Inżynierii społecznej (SE)

WEP/WPA/WPA2 Cracking Słownik

karty WiFi i anteny

Wireless Złącza

Wireless Tools & Software

Wszystkie sieci bezprzewodowej należy do nas

WiFi (IEEE 802.11 A / B / G / N / I Bezpieczeństwa i Pen-Testing)

Bądź na bieżąco za pośrednictwem RSS

Strony

O

Bluetooth

Sterowniki i poprawki

E-książki Wifi

Wydarzenia

Najczęściej zadawane pytania

News

Bezpieczeństwo Distro Download

Inżynierii społecznej (SE)

WEP/WPA/WPA2 Cracking Słownik

karty WiFi i anteny

Wireless Złącza

Wireless Tools & Software

Kategorie

Wybierz kategorię

Lipiec 2008

M T W T F S S

2011-05-22

Airsnarf-Rogue Access-Point (BackTra…

…wordpress.com/…/airsnarf-the-rogu…

1/11

Lutego »

1 2 3 4 5

6

7 8 9 10 11

12

13

14 15 16 17 18

19 20

21

22

23 24 25 26 27

28

29 30 31

Archiwum

Styczeń 2011

Luty 2010

Marzec 2009

Luty 2009

Lipiec 2008

Meta

Zarejestruj się

Zaloguj się

Wpisy RSS

Komentarze RSS

WordPress.com

search this site

Najnowsze posty

2010 Blog przeglądu (Blog Review & Ocena od WordPress Team)

Wepbuster-Automatyczne Narzędzie oceny WEP

BackTrack 4 Beta Menu i poprawiać błędy (Usługi / MySQL / Toolset)

Powrót | Auto Track 4 Narzędzia-Updater (sprytne narzędzie GUI)

Nessus 3.2.1 na Back | Track 4 Beta

Blog Stats

207052 odsłon

Wi-Fi

2011-05-22

Airsnarf-Rogue Access-Point (BackTra…

…wordpress.com/…/airsnarf-the-rogu…

2/11

Spam Blocked

5388

spam komentarze

Airsnarf-Rogue Access-Point (BackTrack 3. W Fake AP)

Wysłany: Sobota, 19 lipca 2008 r. przez wifi0wn w

Wifi-Hacking

Tagi:

punkt dostępowy

,

airsnarf

,

AP

,

AP fake

,

fakeap.rogueap

,

nielegalnego punktu dostępu

,

rogue AP

,

bezprzewodowy

4

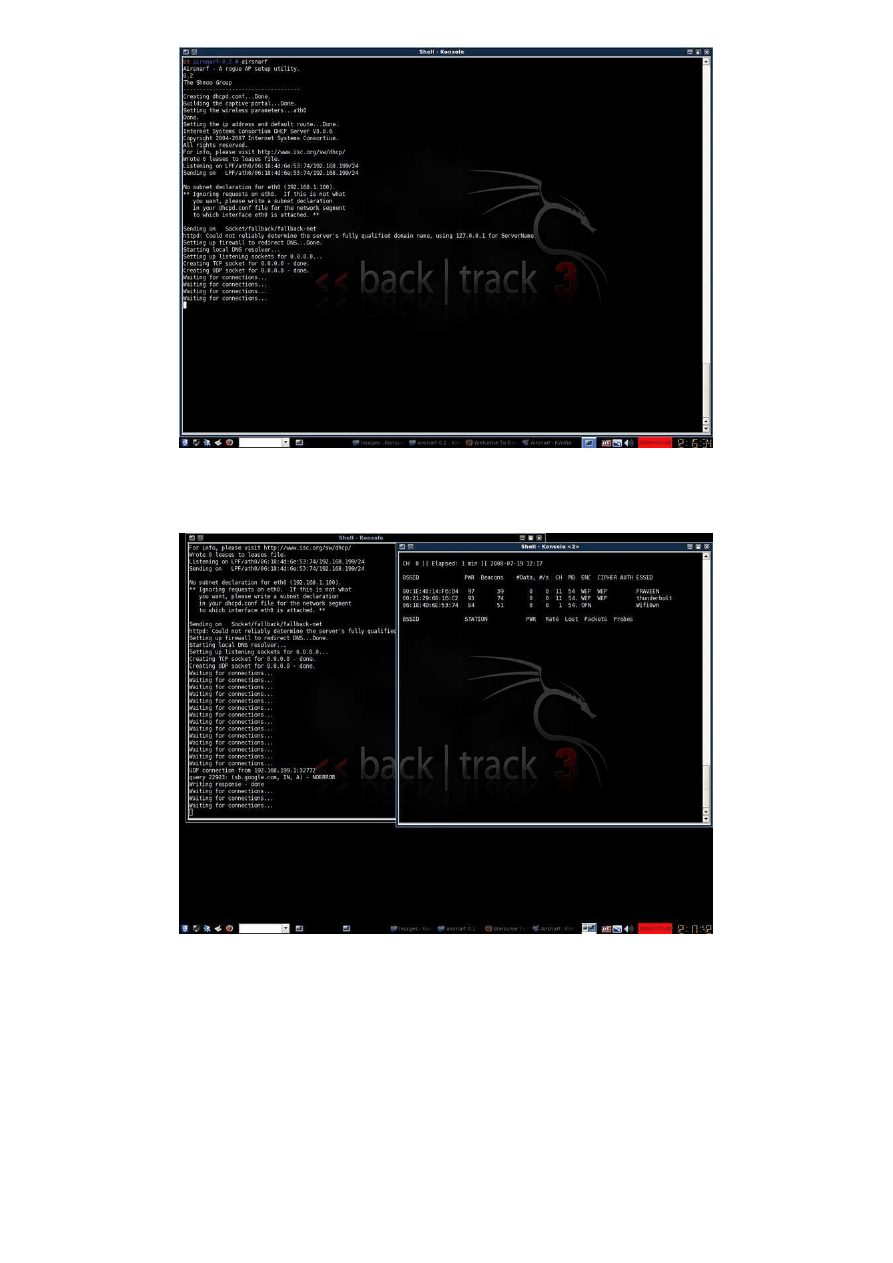

Najprawdopodobniej ludzie przyzwyczajenie trsuting tego stopnia, że maszyna Linux może działać jako

Access-punkt, ale jego true.Atheros chipset karty oparte może działać jako punkt dostępu i kontroli trybie

awaryjnym.Aby uzyskać Master, że obsługa kart do działania jako AP. ja testowałem to na Backtrack3

final.Using Netgear WG311T / G / N AR 2414 Chipset

(Poprawione sterowniki madwifi-ng) z 7 dBi i Linksys WUSB54GC (rt73 chipset). Netgear PCI zrobiłem

jako Rogue AP i przez innych moich kart I Zeskanowane dostępnych AP, ale Rogue AP Praca w OPN

Authentication mode.voila

korzystać z tego polecenia, aby sprawdzić karty o specyfikacjach Airsnarf: -

wlanconfig ath0 utworzyć wlandev wifi0 master wlanmode / ap # użyć kapitana lub ap

Ta komenda powoduje wirelss NIC działając jako AP.

I został dołączony niestandardowy plik kodowany co sprawia, że airsnarf naprawdę wciągające Uzasadnione

szuka AP.download to i rozpakuj go.

DOWNLOAD

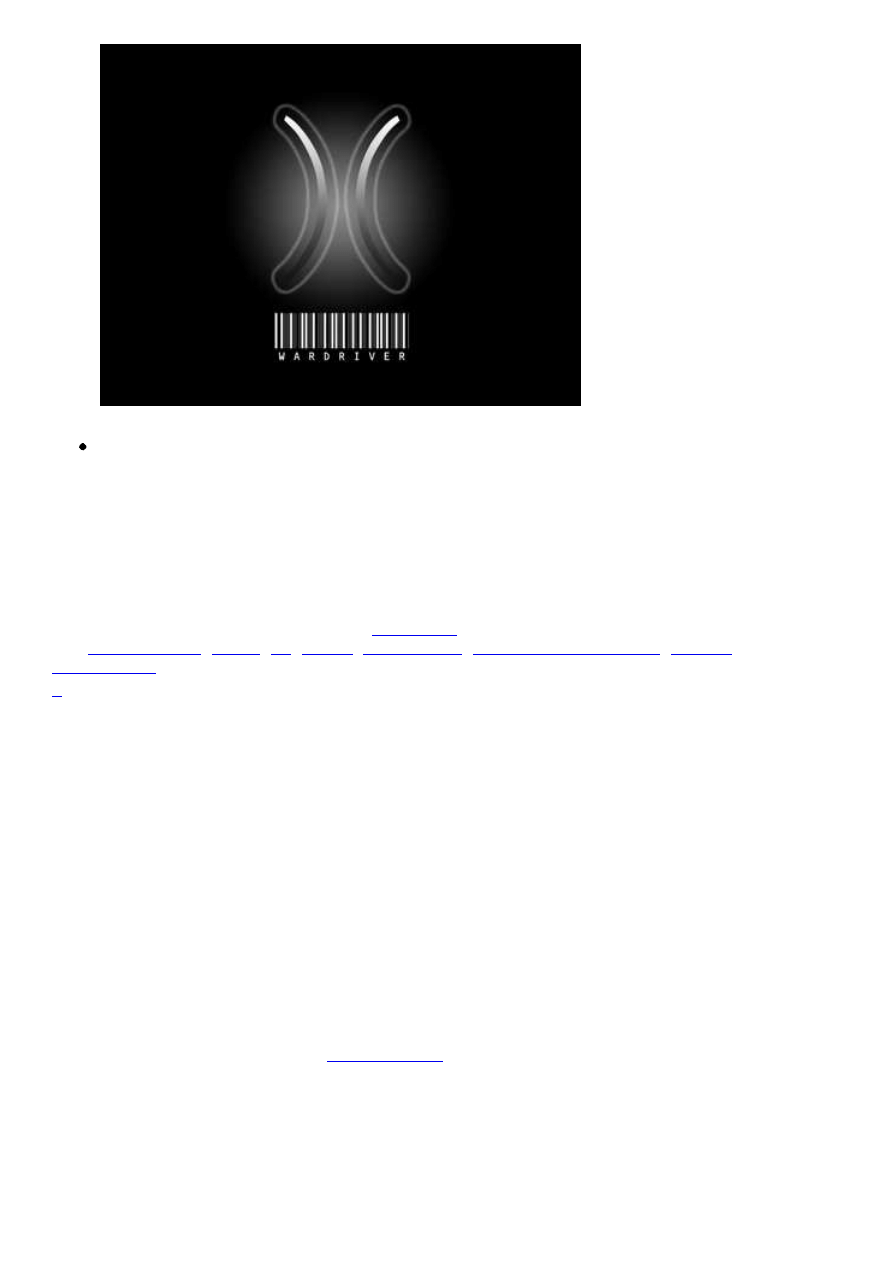

# Zastąpić plik airsnarf.cfg z / pentest/wireless/airsnarf-0.2/cfg/airsnarf.cfg

# W przypadku bezprzewodowych interace polecam karty oparte na chipsecie Atheros jak airsnarf

stara się karty sieciowej jako punkt dostępu, które jest możliwe przy użyciu sterowników madwifi-ng tylko

a te są oparte chipset Atheros.

2011-05-22

Airsnarf-Rogue Access-Point (BackTra…

…wordpress.com/…/airsnarf-the-rogu…

3/11

# Miejsce dhcpd.src / pentest/wireless/airsnarf-0.2/bin

# Zastąpić airsnarf.cgi z / pentest/wireless/airsnarf-0.2/cfg/cgi-bin/airsnarf.cgi

# Zastąpić index.html w ścieżce / pentest/wireless/airsnarf-0.2/cfg/html i / var / www / htdocs

# Zastąpić airsnarf.jpg z moim airsnarf.jpg w / pentest/wireless/airsnarf-0.2/cfg/html i / var / www / htdocs

# Apache_pb22_ani.gif skopiować z / var / www / htdocs i wklej w / pentest/wireless/airsnarf-0.2/cfg/html.

# To wszystko mamy done.made prawnie poszukuje strony do logowania.

# Cd / pentest/wireless/airsnarf-0.2 airsnarf0.2

#. / Airsnarf

(Paswords będzie zapisywana w / tmp / airsnarf_pwds.txt)

Ustawianie ROGUE nazwę AP i DHCP jako Wifi0wn ID sieci i router IP.

2011-05-22

Airsnarf-Rogue Access-Point (BackTra…

…wordpress.com/…/airsnarf-the-rogu…

4/11

Uruchamianie Airsnarf Script do pracy jako Rogue AP.Great narzędzie pokazujące luk w Windows

Menedżer połączeń.

W moim innym USB Wireless NIC linksys WUSB54GC jestem skanowania dostępne network.where widzę

fake AP jest również uzyskanie pracy wifi0wn nazwę z uwierzytelniania otwartego, 54 Mb / s na kanał 1.

2011-05-22

Airsnarf-Rogue Access-Point (BackTra…

…wordpress.com/…/airsnarf-the-rogu…

5/11

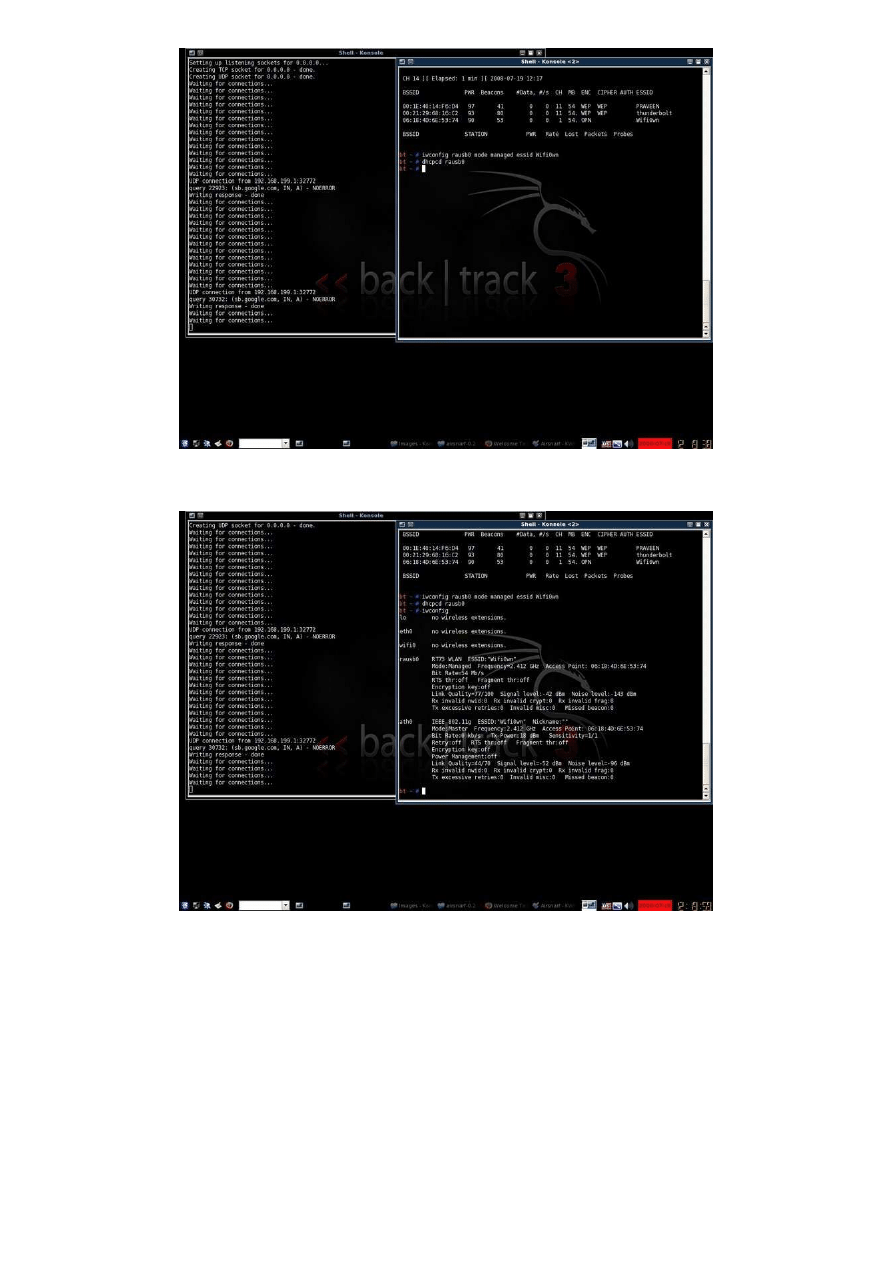

teraz z moją drugą kartę staram się dostać IP z wifi0wn i podłączyć bez użycia narzędzi.

Widać, że ath0 pracuje jako punkt dostępu o MAC ID losowych i mój adapter rausb0/linksys ale związane z

Rogue AP.

2011-05-22

Airsnarf-Rogue Access-Point (BackTra…

…wordpress.com/…/airsnarf-the-rogu…

6/11

W ifconfig widzimy, że rausb0 jeszcze adres IP z serwera DHCP ROGUE z Airsnarf

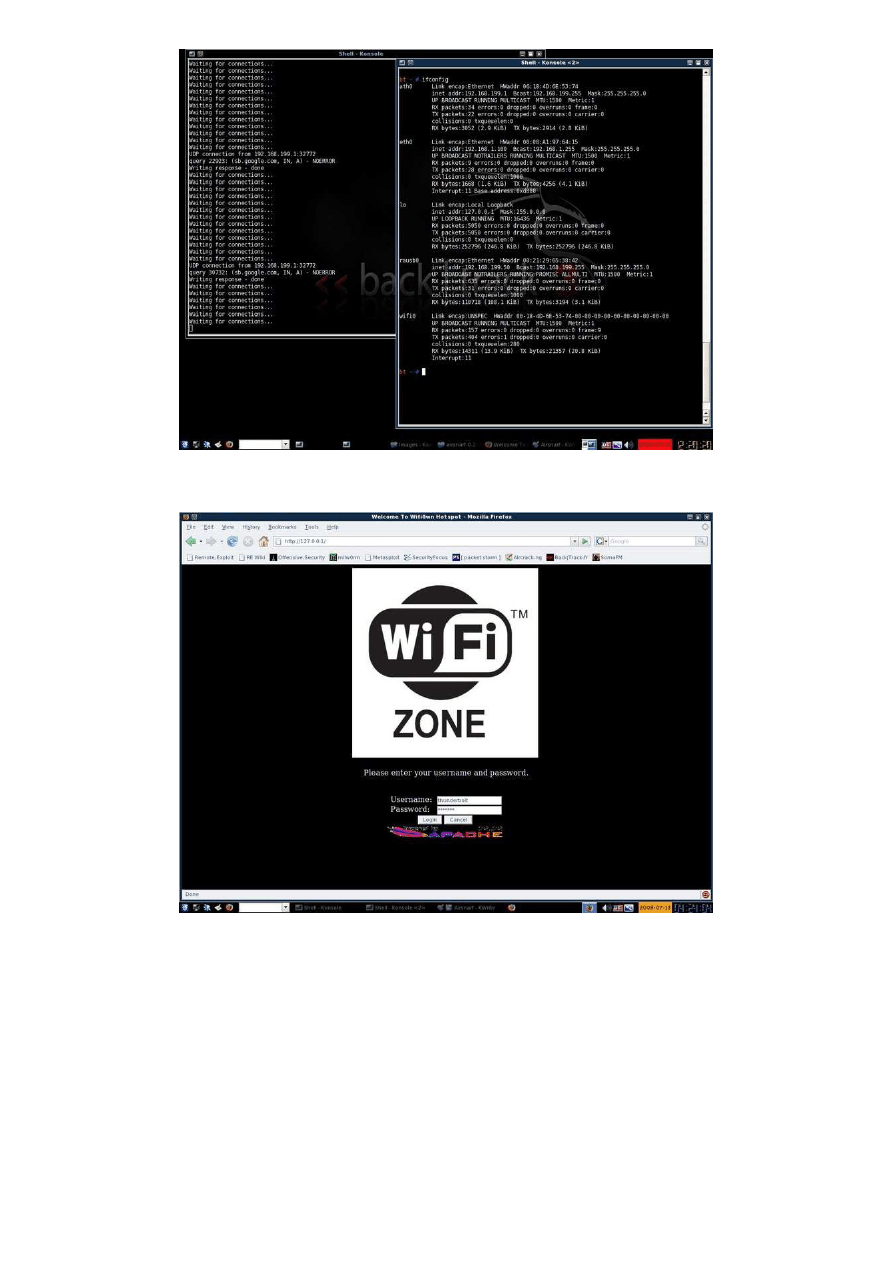

Teraz, gdy będziesz przeglądać dostaniecie taki login-strony, które są całkowicie uzasadnione look.thanks mi

się w nim kod i skierowania jej.

2011-05-22

Airsnarf-Rogue Access-Point (BackTra…

…wordpress.com/…/airsnarf-the-rogu…

7/11

Przekierowanie url po hacking nazwę użytkownika i hasło.

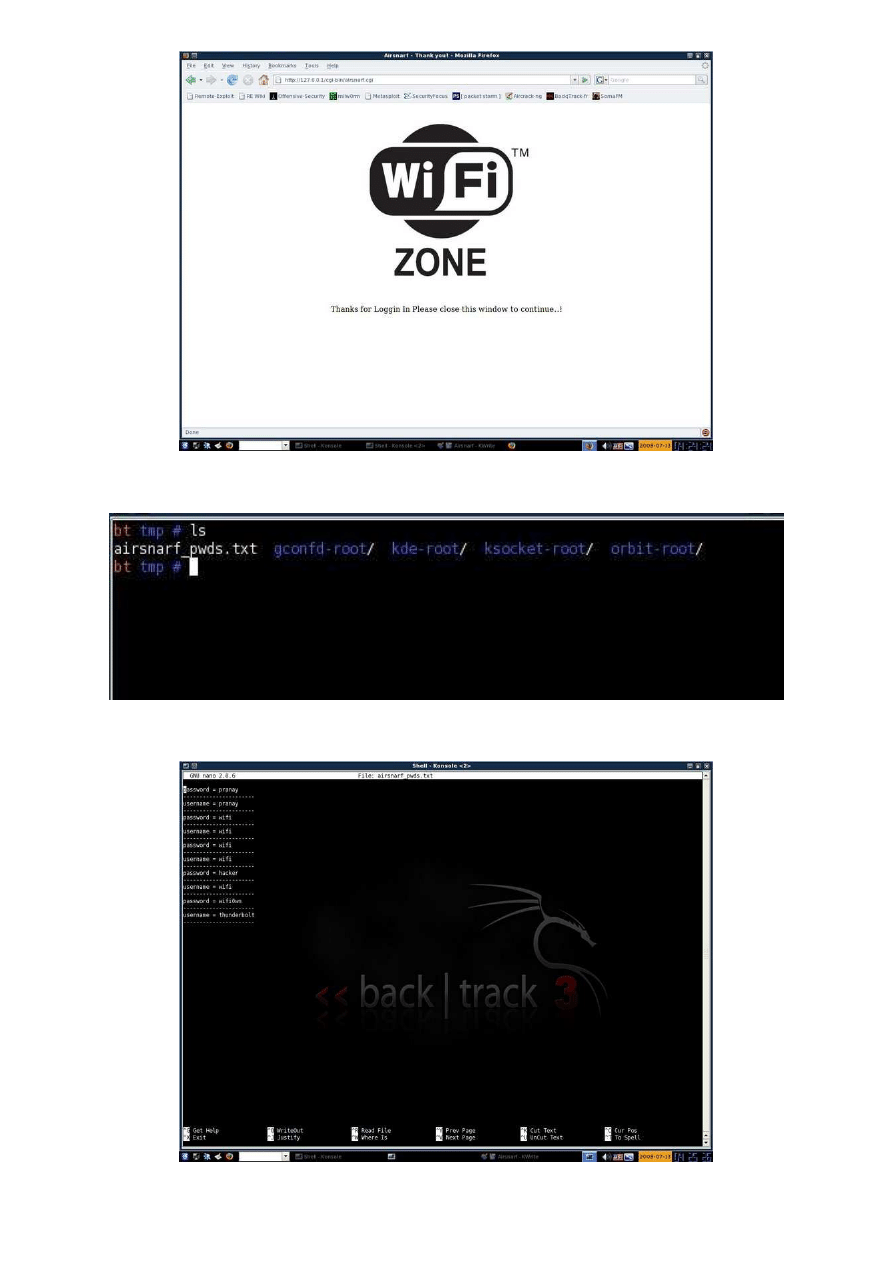

Domyślną lokalizacją jest hasło / tmp / airsnarf_pwds.txt.

Lista haseł użytkownika wraz z

2011-05-22

Airsnarf-Rogue Access-Point (BackTra…

…wordpress.com/…/airsnarf-the-rogu…

8/11

Podobnie jak

Bądź pierw szy, żeby ten post.

To narzędzie jest jeszcze w progress.I Robię go do pracy więcej worsely jak przekierowanie do niektórych

internetowej, XSS.use go socjotechniczne i test.now oceny podatności można wykazać, że anaware

użytkownik może połączyć się fakeAP bez ich wiedzy i które może zagrozić ich prowadzi do połączenia z

AP data.once teraz można uruchomić skanowanie Nmapa wraz z Metapsloit Framework, sniffer wireshark

uzyskania jak HTTP, HTTPS, FTP, TELNET haseł i wiele więcej sofisticated ataków. (KORZYSTANIA

PT i VA Only)

Komentarze

1.

małpuje mówi:

Poniedziałek, 11 sierpnia 2008 o 19:45

hoi ... thanx za tutorial ..

Jestem tak bardzo jak ten ... taki fajny ..

Chcę zapytać, dlaczego u jeśli piszę polecenia

wlanmode ath0 utworzyć wlandev wifi0 master wlnamode /

i błędów jest za:

command not found ..

co się stało ze mną ..

Jestem używać ipw2100 i PCMCIA TPLink ...

ipw 2100 jako eth1

TP jak i link wifi 0 i ath0

warstw odpowiedź na mojego maila ... i; m tyle nadziei do u..

Przykro mi, jeśli mój angielski jest tak źle ...

Network Monitoring Tool

Remote Network Management Software Try

N-central® Free for 1 Year!

n-a ble .co m /fre e-m o nito ring-so ftwa re

Sourcefire Firepower

The only security architecture you will ever

need.

www.source fire .co m

Rails IDE Download

Full Stack of Essential Developer Tools for

Ruby. Download Now

www.jetbrains.co m /R uby

Ubiquiti WIFI Station

Connects at 100+ Meters at 150Mbps+ Shop

Online or call 866-891-3602

www.Do uble R a dius.com

2011-05-22

Airsnarf-Rogue Access-Point (BackTra…

…wordpress.com/…/airsnarf-the-rogu…

9/11

2.

małpuje mówi:

Wtorek, Sierpień 12, 2008 at 17:04

Witam ponownie mi jej ... ..

im so sorry przeszkadzać u znowu ...

do u kiedykolwiek odpowiedzi na wiadomość do mnie ...?

w skrzynce odbiorczej nie mam wiadomość ... u warstw pomóż mi ...

jeśli u kiedykolwiek wiadomość mnie ... boję wiadomości iść do mojego luzem ... a ja jestem zawsze

wyczyścić luzem .... dlatego, że wiele śmieci w skrzynce odbiorczej ..

warstw odpowiedź moja wiadomość .. jestem tak bardzo wam powiedzieć ... thanx

Chcę używać airsnarf dla mojego testu końcowego w univ ..

thanx ... przepraszam, że przeszkadzam

3.

do 03.10.2010 "Where Is All co prowadzi do? linki

mówi:

Poniedziałek, 04 października 2010 w 06:02

[...] Airsnarf-Rogue Access-Point (BackTrack 3. W Fake AP) «Wszystkie sieci bezprzewodowej

należy do nas (tags: bezprzewodowy nieuczciwych wycofać rogue-ap-ap rouge bezpieczeństwa

airsnarf) [...]

4.

2010 Blog przeglądu (Blog Review & Ocena od WordPress Team) «Wszystkie sieci

bezprzewodowej należy do nas

mówi:

Niedziela, 02 styczeń 2011 o 21:54

[...] Airsnarf-Rogue Access-Point (BackTrack 3. W Fake AP) Lipiec 2008 3 komentarze 4 [...]

Zostaw odpowiedź

Twój adres e-mail nie zostaną opublikowane. Wymagane pola są oznaczone *

Imię i nazwisko *

Email *

Strona internetowa

2011-05-22

Airsnarf-Rogue Access-Point (BackTra…

…wordpress.com/…/airsnarf-the-rogu…

10/11

Komentarz

Możesz używać tych HTML i atrybutów:

<a href="" title=""> <abbr title=""> <acronym

title=""> <b> <blockquote zacytować=""> <cite> <code> Jeżeli Państwa <del

datetime=""> <em> <i> <q zacytować=""> <strike> <strong>

Zamieść komentarz

Informuj mnie o dalszych uwag za pośrednictwem poczty elektronicznej.

Wyślij mi aktualizacje witryny

WEP Wireless Client nr Attack chopchop

RogueAP Karma (Potężne narzędzie Wireless Pen-Testing)

Blog na WordPress.com

. | Theme:

Greyzed

przez

Creations Web Forge

.

2011-05-22

Airsnarf-Rogue Access-Point (BackTra…

…wordpress.com/…/airsnarf-the-rogu…

11/11

Wyszukiwarka

Podobne podstrony:

DWL900AP, Access Point

MikroTik Access Point 3 X

FMCA Wi Fi SIP PRD Release 2 Access Point&Gateway

karty płatnicze (power point)

elastyczność popytu (power point)

kryptologia w bankowości (power point)

04 QueryByExample Access

europejski system nagród (power point)

TQM zarządzanie jakością (power point)

Access 2002 Projektowanie baz danych Ksiega eksperta ac22ke

access 4 progress check unit 6,7,8, Access 4 Progress Check 6

Access 3 Test 7 A

instrukcja bhp przy obsludze ap Nieznany (8)

Configuration Guide WAN Access(V100R006C00 02)

access programowanie w vba

MikroTik AP Setup

więcej podobnych podstron